StarOS の初期設定

すべての VM での VPC-DI のインストールが正常に完了したら、アクティブな制御機能(CF)VM を使用して StarOS パラメータのセットを設定する必要があります。その後で、 インスタンス内の VM が再起動されるたびにアクセスされる、アクティブな CF 上の設定ファイルに VPC-DI これらの設定を保存します。スタンバイ CF およびすべてのサービス機能(SF)VM は、この設定ファイルをアクティブ CF から読み取ります。

CUPS を搭載した UGP の場合は、USP VM にログインして StarOS の一連のパラメータを設定する必要があります。これらの設定は設定ファイルに保存され、VM が再起動されるたびに、CPF VNFC VM に送信されます。

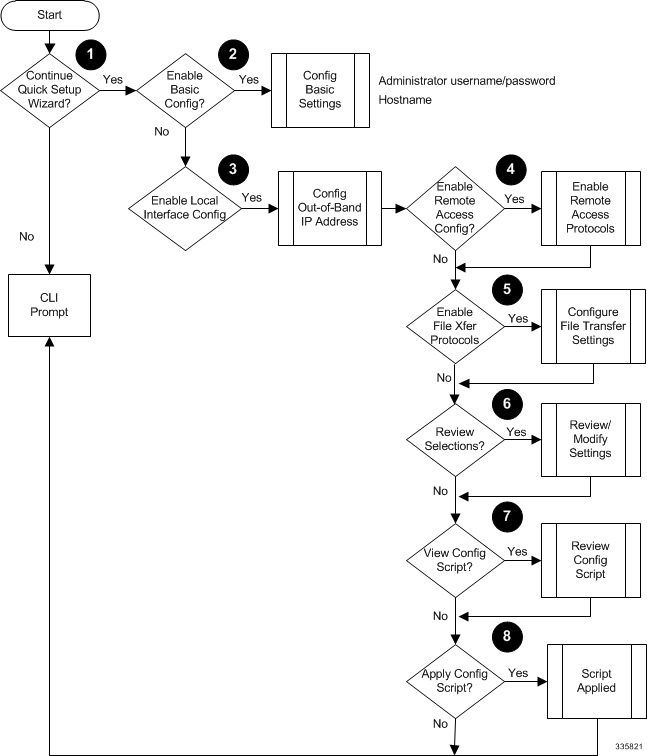

この章では、アクティブな CF コンソールポートに接続し、最初のローカルコンテキスト管理設定を作成する手順について説明します。

フィードバック

フィードバック