CUWN 8.5 WLC と FC AP - EoGRE トンネル ゲートウェイ導入ガイド

WLC EoGRE トンネリング

Ethernet over GRE(EoGRE)は、ホット スポットからの Wi-Fi トラフィックを集約するための新しい集約ソリューションです。このソリューションでは、顧客宅内機器(CPE)デバイスで、エンド ホストから届いたイーサネット トラフィックをブリッジし、そのトラフィックを IP GRE トンネルでイーサネット パケットにカプセル化できます。IP GRE トンネルがサービス プロバイダーのブロードバンド ネットワーク ゲートウェイで終端すると、エンド ホストのトラフィックが終了し、エンド ホストに対するサブスクライバ セッションが開始されます。

トンネリングの一般的なメリット

-

クライアントは、さまざまなテクノロジーやベンダーが混在するアクセス ネットワーク上で IP アドレスとポリシーを維持できます。

-

WLC に接続する L2 スイッチでの MAC アドレスのスケーリング制限を回避できます。

-

合法的傍受(LI)

-

3G および 4G トラフィックをオフロードして OpEx の削減とネットワーク効率の向上を実現することによってネットワークの輻輳を軽減します。

-

弱いセル信号がなくても 3G および 4G コアへのアクセスを提供し、サブスクライバの維持に寄与します。

-

高密度のメトロ環境においてユーザ ベースまたは帯域幅ベースの CapEx を削減します。

-

WiFi セキュリティとサブスクライバ制御を提供します。

-

スケーラブルで管理しやすく安全なワイヤレス接続を提供します。

-

新しい収益分配ビジネス モデルを実現します。

-

新しいロケーションベースのサービスを提供する WiFi プラットフォームを提供します。

-

WiFi ネットワーク上のサブスクライバに高品質のエクスペリエンスを提供します。

-

アクセス ネットワーク全体にわたって統一された方法で課金します。

-

3G または 4G から WiFi、WiFi から WiFi などの無線アクセス テクノロジーをまたがるモビリティを提供します。

-

Wi-Fi プラットフォーム内で複数のオプションを提供し、ロケーションベースのサービスを実現します。

-

リリース 8.2 以降では、EoGRE トンネリングはダイナミック インターフェイスでサポートされます。

-

ダイナミックな IPv6 AP 管理インターフェイスはサポートされていません。

-

リリース 8.3 では、IPv6 ダイナミック インターフェイスはトンネル インターフェイスとしてのみサポートされます。

-

リリース 8.3 では、IPv6 アドレスを割り当てることができるダイナミック インターフェイスの最大数は 16 です。

-

リリース 8.3 の TGW では、IPv4 と IPv6 の両方のアドレス形式がサポートされます。最大で 10 個のトンネル ゲートウェイを作成できます。

-

リリース 8.4 では、WLC および Flex Connect AP から TGW への EoGRE IPv4 および IPv 6 トンネルがサポートされます。

-

リリース 8.5 では、プライマリおよびセカンダリ TGW のフェールオーバーと冗長性のサポートが追加されました。

-

リリース 8.5 では、EoGRE トンネルを管理するための SNMP MIB が追加されています。

サポートされるコントローラと AP

-

Cisco 3504、5508、5520 シリーズ、WiSM-2、および 8500 シリーズ ワイヤレス LAN コントローラ

-

リリース 8.2 以降では、2500 シリーズおよび vWLC で EoGRE がサポートされます。

-

7500 コントローラでは、TGW への EoGRE 直接トンネルが設定されたフレックス接続 AP のみサポートされます。

-

Cisco WLC 8.4 のサポート対象アクセス ポイント:3800、2800、1800、3700、2700、1700、1600、3600、2600、2700、702i、3500、702w、1540、1560、1552、1532、1572。

EoGRE トンネル システムの設計オプション

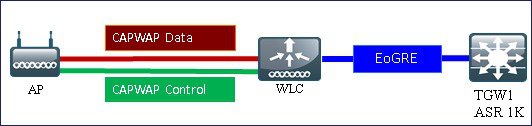

設計 1:WLC ベースの EoGRE トンネル

-

CAPWAP 制御パス(AP WLC)

-

CAPWAP データ パス(AP WLC)

-

EoGRE データ フロー(WLC-TGW)

-

PMIPv6(RFC 5213)で定義されている IP/GRE – L3

-

Ethernet over GRE – L2

(注) |

この導入ガイドでは、EoGRE トンネルについてのみ説明します。 |

WLAN ごとに 1 種類のトンネルのみサポートされます。EoGRE は、オープン WLAN または 802.1x ベースの WLAN でサポートされます。トンネル クライアントでは、EAP-SIM または EAP-AKA モードのみがサポートされます。その他の認証モードは、トンネル クライアントでサポートされません。

オープン SSID の WLAN を使用する場合は、すべてローカル/シンプル クライアントまたはすべてトンネル クライアントがサポートされますが、同じ WLAN 上に混在させることはできません。ただし、802.1x で認証されたシンプルまたはトンネル EoGRE クライアントは同じ WLAN 上でサポートされます。

8.3 より前のリリースでは、オープンおよび WPA2-802.1X 用に設定された WLAN のみがサポートされました。

現在は、内部 WebAuth および WPA2-PSK 用に設定された WLAN に EoGRE トンネル プロファイルを割り当てることができるようになりました、WPA2-PSK/WPA2-802.1X および内部 WebAuth が設定された WLAN もサポートされます。

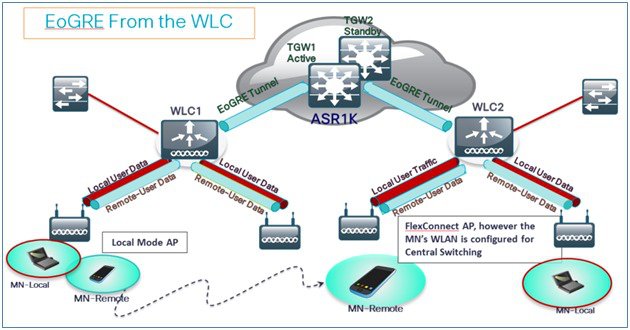

クライアントは、認証に基づいてローカル モードまたはトンネル モードに分けられます。WLC では、同じ WLAN 上でリモート トンネルやローカルなどの 2 種類のユーザ トラフィックがサポートされます。

ローカル ユーザ トラフィックは、WLC によってローカルにブリッジされるトラフィックとして定義されます。

リモート トンネル ユーザ トラフィックは、リモートトンネル ユーザのトラフィックとして定義され、WLC によって TGW にトンネリングされます。

EoGRE ユーザの AAA のオーバーライドがサポートされています。トンネル ゲートウェイは AAA プロキシとして機能することもできます。

-

WLC は、Access Accept を解析し、EoGRE、GTPv2、PMIPv6 などの MPC プロトコル タイプを探します。

-

Protocol-Type AVP が存在する場合、WLC はそのトンネル タイプに関連するすべてのパラメータを探します。スタティック プロファイルは無視され、AAA によって提供されるパラメータがトンネルの設定に使用されます。

-

AVP が存在しない場合、WLC は WLC のスタティック プロファイルを使用し、ユーザ名から抽出したレルムに基づいてトンネル タイプを判断します。

-

一部のパラメータが存在しない場合、認証は失敗します。たとえば、T-GW IP 以外のパラメータがすべて存在する場合でも、クライアント認証は失敗します。

-

MPC-Protocol-Type が [None] の場合、MPC プロトコル タイプはシンプル IP になります。

AAA サーバから返される可能性がある属性には、User-Name、Calling-Station-Id、gw-domain-name、mn-service、cisco-mpc-protocol-interface、eogre_vlan_id などがあります。

WLC EoGRE トンネリングの設定

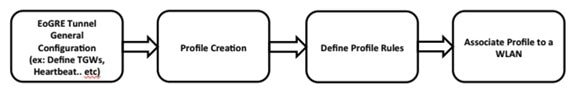

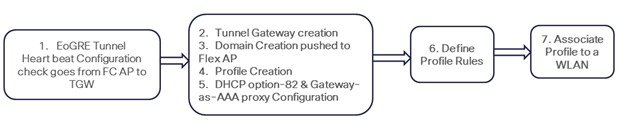

EoGRE トンネルを設定するには、以下の手順を実行します。

手順

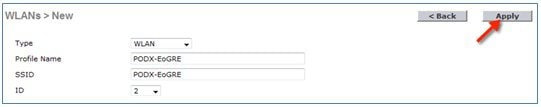

| ステップ 1 |

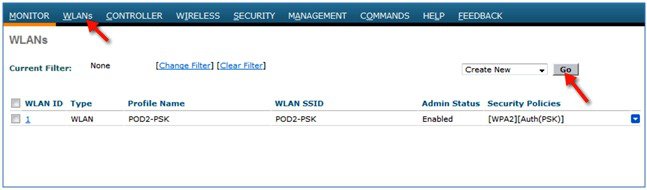

EoGRE 機能を設定するには、SSID を作成します。 |

||

| ステップ 2 |

WLC のメイン メニューで、 [WLANs] を選択し、[Go] をクリックします。

|

||

| ステップ 3 |

例えば POD4-EoGRE などの命名規則を持つ WLAN を作成し、[Apply] をクリックします。

|

||

| ステップ 4 |

[General] タブで、WLAN を管理インターフェイスにマッピングするか、リリース 8.2 以降は管理またはダイナミック インターフェイスを選択します。

|

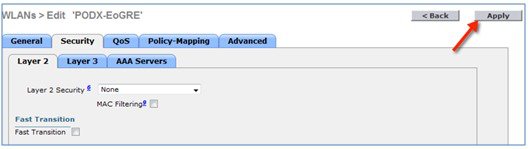

||

| ステップ 5 |

[Security] タブで [Layer 2 Security] を [None] に設定し、[Apply] をクリックします。

|

ConfiguringWLC EoGRE トンネル パラメータの設定

(注) |

EoGRE トンネルの設定は、GUI または CLI によって実行できます。 |

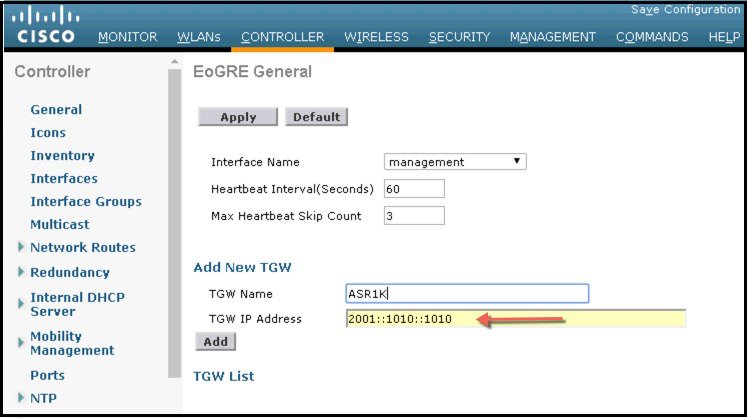

TGW リリース 8.3 での IPv6 アドレスのサポート

リリース 8.3 では、EoGRE トンネル ゲートウェイのクライアント IPv6 トラフィックと IPv6 アドレス形式のサポートを追加しました。クライアント IPv6 トラフィックは IPv4 と IPv6 両方の EoGRE トンネルでサポートしています。クライアントごとに、最大 8 つの異なる IPv6 アドレスをサポートしています。Cisco WLC は、アカウンティング サーバからアカウンティング更新メッセージで仕入れたすべてのクライアント IPv6 アドレスを送信します。Cisco WLC とトンネル ゲートウェイ、または RADIUS サーバ間では、すべての RADIUS メッセージやアカウンティング メッセージが EoGRE トンネル外部で交換されます。

GUI によって WLC EoGRE を設定するには、以下の手順を実行します。

手順

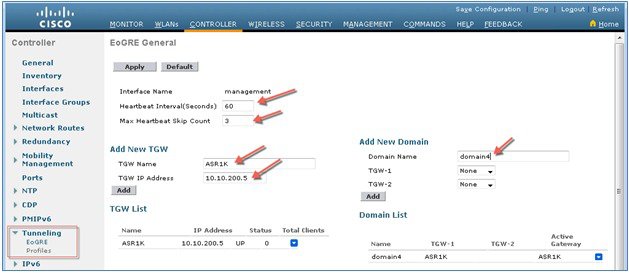

| ステップ 1 |

トンネルのゲートウェイ アドレスを割り当てます。 |

||

| ステップ 2 |

ネットワーク プロファイルを作成します。 |

||

| ステップ 3 |

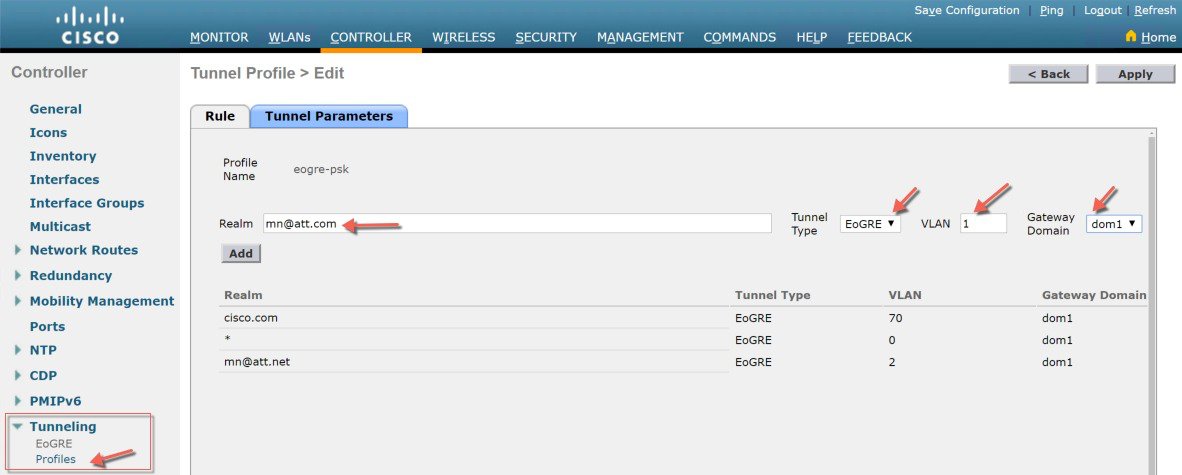

トンネル プロファイル ルールを定義します。 |

||

| ステップ 4 |

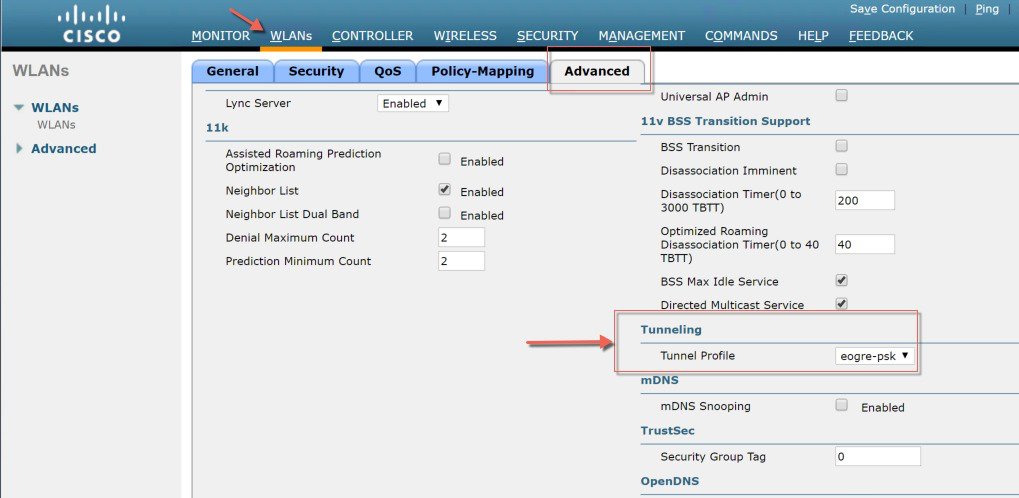

WLAN にトンネル プロファイルを追加/関連付けします。 |

||

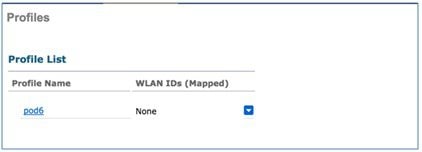

| ステップ 5 |

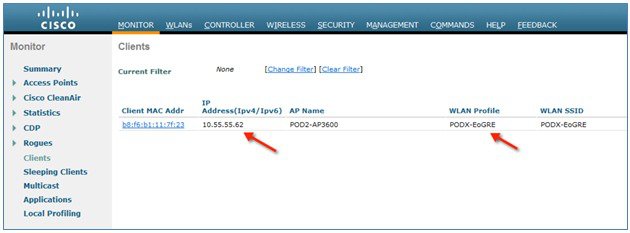

トンネルが適切に設定されたかどうかを検証するには、WLC のメイン メニューから [CONTROLLER] > [Tunneling] > [Profiles] の順に選択し、プロファイル名が正確な WLAN に設定されているかどうかを確認します。 この例では、EoGRE トンネルと DHCP プールに対して ASR1K が事前に設定されています。参照用に、ASR1K のトンネル設定を以下に示します。

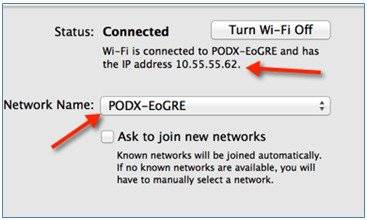

例えば POD4-EoGRE など、ワイヤレス クライアントを SSID に接続します。ASR1K で設定されている 10.55.55.0 サブネットから IP アドレスを取得します。

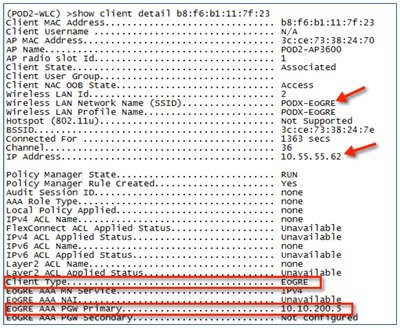

また、show client detail コマンドを POD WLC で実行することで、EoGRE トンネルによってクライアントが関連付けられていることを確認することもできます。

|

一般的な展開:WLC EoGRE トポロジ

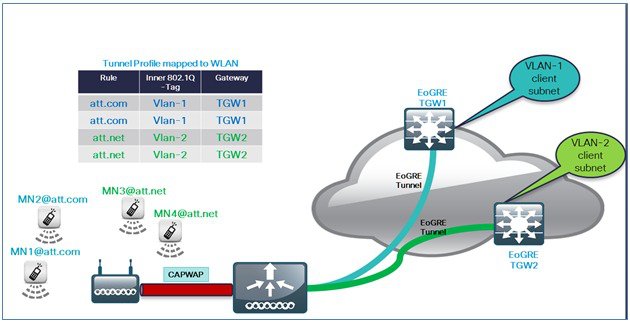

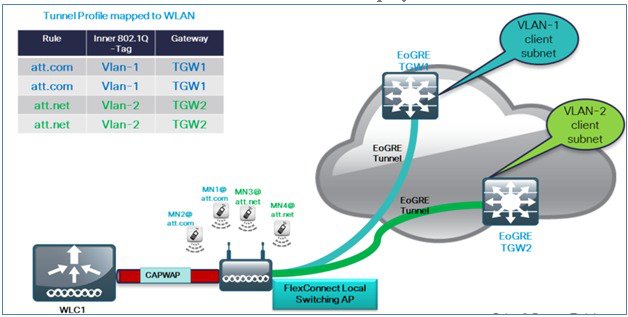

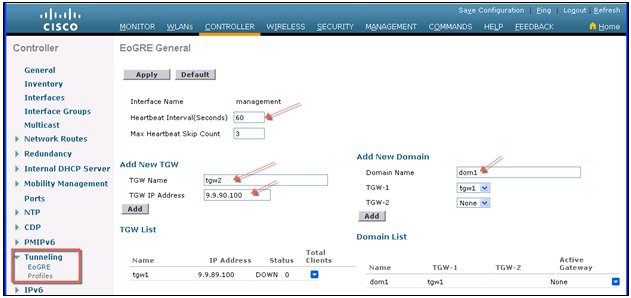

この一般的な EoGRE の展開設定では、2 人のユーザ MN1 と MN2 が Realm @att.com に接続し、他の 2 人のユーザ MN3 と MN4 が Realm @att.net に接続しています。次の図に示すように、ユーザ MN1 と MN2 は接続するときに VLAN1 および TGW1 上にいる必要があり、ユーザ MN3 と MN4 は VLAN2 および TGW2 に接続する必要があります。この設定では、それぞれ 1 つのレルムを含む 2 つのプロファイルが作成され、同じドメイン内の TGW1 と TGW2 に適切にマッピングされます。

WLC EoGRE を設定するには、以下の手順を実行します。

手順

| ステップ 1 |

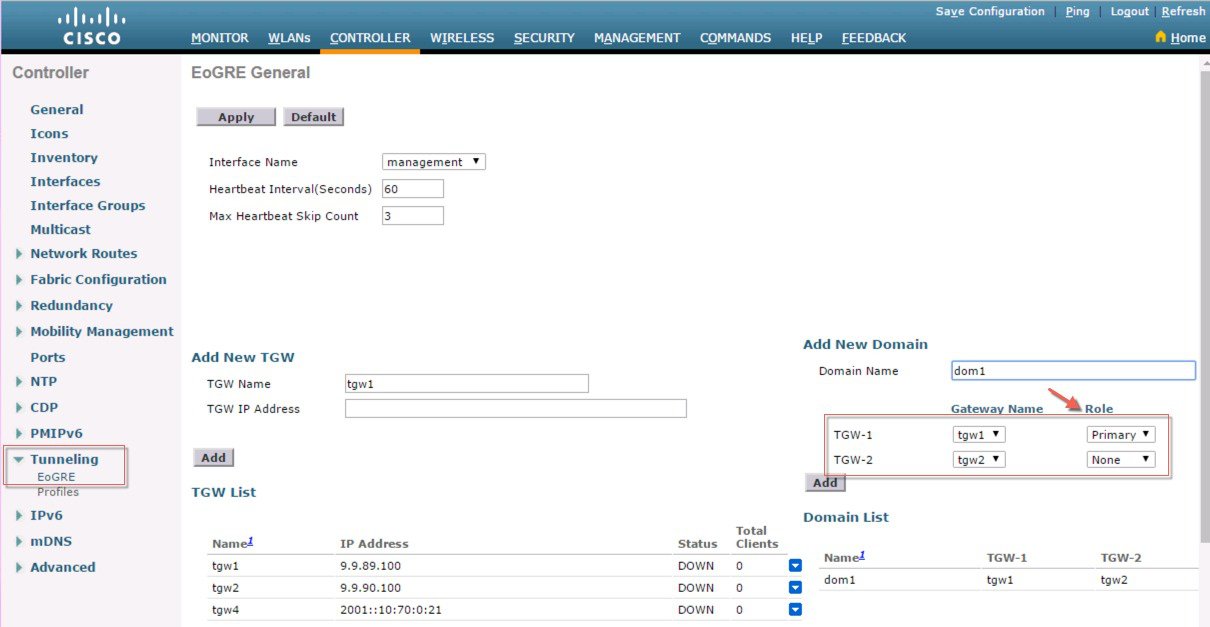

トンネル ゲートウェイを作成し、ハートビートを設定します。 |

| ステップ 2 |

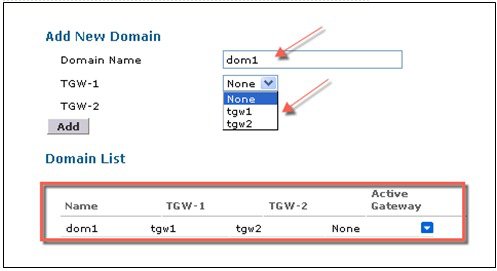

EoGRE トンネル ドメインを設定します。  CLI からトンネル ドメインを作成します。

|

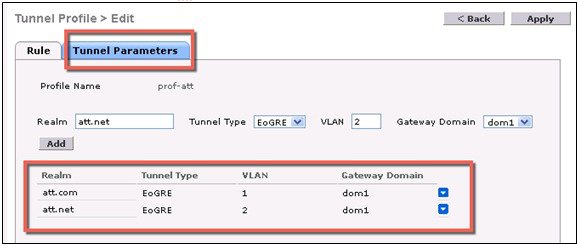

| ステップ 3 |

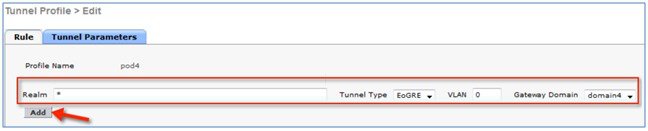

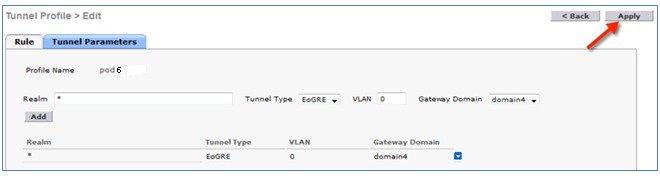

プロファイルの作成とルールの追加: |

| ステップ 4 |

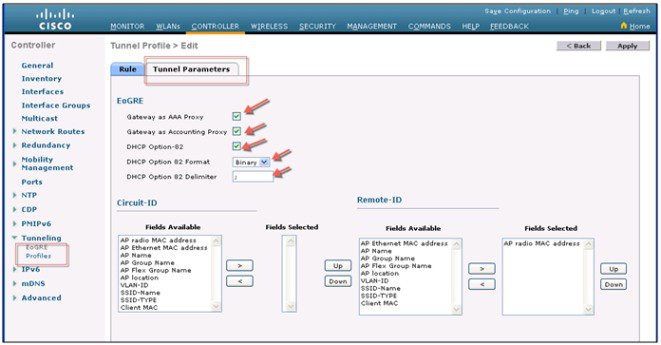

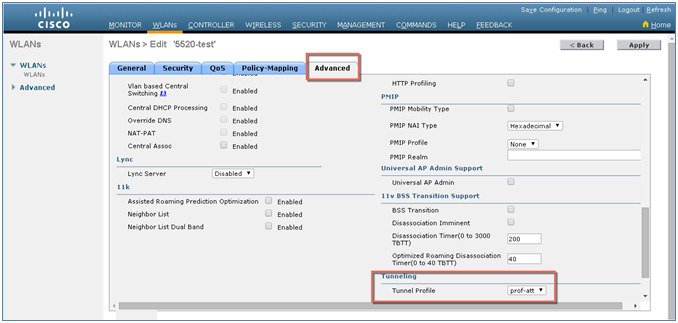

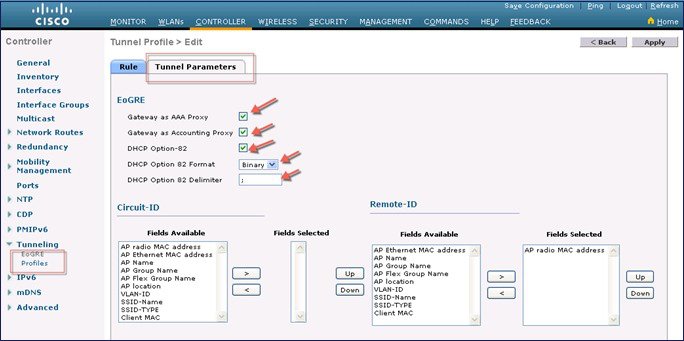

トンネル パラメータを設定します。 以下の図は、AAA プロキシ GW と DHCP オプション 82 を有効にしたトンネル パラメータの、GUI からの設定例を示しています。

|

| ステップ 5 |

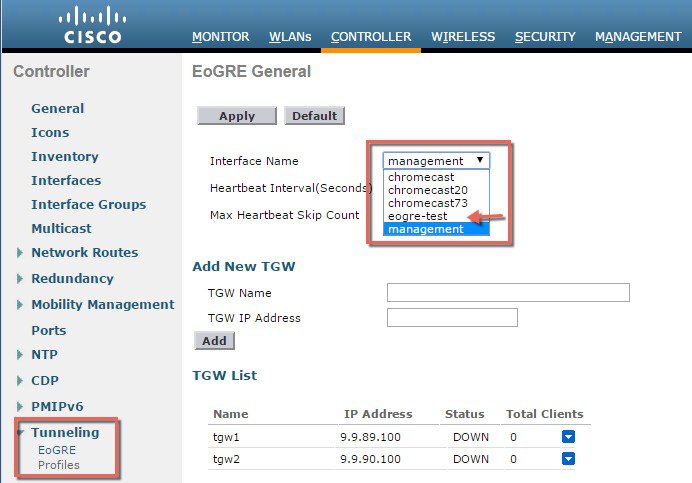

GUI からの EoGRE トンネルの設定 コントローラの一般的なインターフェイスでインターフェイス名を設定する際は、管理インターフェイス以外を選択します。

|

| ステップ 6 |

プロファイルを WLAN にマッピングします。  CLI から WLAN2 にプロファイルをマッピングします。

|

EoGRE トンネル DHCP オプション 82 の設計

EoGRE クライアントの DHCP オプション 82 は、ブリッジ モードの WLC に挿入されています。クライアントからの DHCP 要求パケットは、他の DHCP パケットと同様にコントローラにパントされます。コントローラでは、クライアントのタイプに基づいて、EoGRE が特別に処理されます。EoGRE クライアントの場合、DHCPオプション 82 の設定はトンネル プロファイル データベースから選択します。グローバル DHCP の設定は、EoGRE クライアントに影響を与えません。

コントローラの DHCP コードによって、トンネルのプロファイル設定に基づいて、DHCP オプション 82 パラメータが挿入されます。また、EoGRE トンネル ヘッダー情報がコントローラに追加されます。コントローラは完全な DHCP パケットと EoGRE トンネル ヘッダーを収集し、トンネルに送信します。

設定コマンドによって、オプション 82 のフォーマット、デリミタ文字、リモート ID、サーキット ID を柔軟に設定できます。リモート ID とサーキット ID は、サポート対象の最大 5 個の異なるパラメータ ID を提示することで簡単に設定できます。入力したパラメータによって、以前に入力された設定が上書きされます。パラメータが入力されない場合、リモート ID とサーキット ID は削除され、そのフィールドに対するパラメータは送信されません。

コンフィギュレーション コマンド

config tunnel profile eogre <profile name> dhCP-Opt-82 enable / disable

config tunnel profile eogre <profile name> dhCP-Opt-82 format binary / ascii

config tunnel profile eogre <profile name> dhCP-Opt-82 delimiter <delimiter character>

config tunnel profile eogre <profile name> dhCP-Opt-82 remote-id <Paramater ID - 1> <Paramater ID - 2> <Paramater ID - 3>

<Paramater ID - 4> <Paramater ID - 5>

config tunnel profile eogre <profile name> dhCP-Opt-82 circuit-id <Paramater ID - 1> <Paramater ID - 2> <Paramater ID - 3>

<Paramater ID - 4> <Paramater ID - 5>

CLI からの DHCPオプション 82 の設定:

config tunnel profile eogre prof-att DHCP-Opt-82 format Binary

config tunnel profile eogre prof-att DHCP-Opt-82 delimiter

config tunnel profile eogre prof-att DHCP-Opt-82 enable

config tunnel profile eogre prof-att DHCP-Opt-82 circuit-id ap-ethmac flex-group-name ap-group-name

config tunnel profile eogre prof1 DHCP-Opt-82 remote-id ap-name ap-location

CLI からの AAA プロキシとしてのゲートウェイの設定:

config tunnel profile eogre prof-att gateway-radius-proxy enable

config tunnel profile eogre prof-att gateway-radius-proxy accounting enable

リリース 8.2 のトンネリング ソースの変更

リリース 8.2 以前は、EoGRE、PMIPV6 などのすべてのトンネルで、トンネルのエンドポイントとして管理 インターフェイスのみを使用できました。リリース 8.2 では、管理インターフェイス以外のトンネル ソースを指定する機能が追加されたため、ネットワークのデータ トラフィックと管理トラフィックを異なるネットワーク セグメントに分離できます。

-

設定には 4094 L3 インターフェイスを利用できます。

-

管理者は、EoGRE のようなトンネルに向けて、ダイナミック インターフェイスをトンネル エンドポイントとして設定できます。

-

前述のトンネリング プロトコルを除いて、すべての機能の設定に変更はありません。

-

ダイナミック インターフェイスでの IPv6 アドレスは、8.2 ではサポートされていません。

-

AP マネージャは、トンネル(EoGRE、PMIPv6 など)をホストしている L3 インターフェイスでは有効にできません。

-

vWLC と 2500 を含むすべてのコントローラがサポートされています。

リリース 8.2 では、すべての 4094 インターフェイスが、サポート対象のコントローラ タイプに向けた L3 ダイナミック インターフェイス(IPv4 が IPv6 として設定されている場合は、8.2 のこれらのインターフェイスではサポートされていません)です。ただし、vWLC の場合は、512 L3 インターフェイスのみがサポートされます。IP アドレスが設定されていない場合、L2 インターフェイスのままとなります。これらの L2 インターフェイスは、すでにフィールドに導入されているコントローラの動作、アップグレードまたはダウングレード シナリオ、DHCP サポート(オプション 82 で L3 パラメータの代わりに L2 パラメータを使用して、L2 インスタンスの IP を取得する DHCP のサポート)の変更を避けるために、このリリースではクライアント インターフェイスとして使用されません。要求に応じて、これらの L2 インターフェイスは今後のリリースでクライアント インターフェイスとして使用できる可能性もあります。

ダイナミック インターフェイス機能は、WLC から WAG へのトンネルに固有の機能です。AP からのトンネルの場合は、トンネル ソースは常に AP の IP アドレスを関連付けられたインターフェイスとなります。トンネルの外部 VLAN は、IP が関連付けられたこの AP インターフェイスの VLAN となります。

EoGRE トンネルの冗長性

2 つ以上のトンネルに冗長性を設定できるため、プライマリまたはアクティブのトンネルに障害が発生した場合、セカンダリまたはスタンバイのトンネルが EoGRE トンネルの動作を引き継ぎます。キープ アライブ メッセージが定期的に送信され、その周期、つまり、トンネルがダウンしたと判断する前に、何回のキープ アライブの応答に失敗できるかを設定できます。これはグローバルなコマンドで、すべてのトンネルのタイプに適用されます。EoGRE トンネルの設計では、DTLS ICMP パケットはトンネル ゲートウェイに送信されます。EoGRE トンネルが作成されると、ICMP エコー リクエスト パケットがトンネル ゲートウェイに送信されます。受信後、ICMP エコーの応答が返送され、トンネル ゲートウェイのステータスが更新されます。

プライマリ トンネルに障害が発生すると、クライアントはプライマリ WAG から認証と関連付けを解除されます。セカンダリ WAG が使用可能な場合は、コントローラによってセカンダリ トンネルが確立され、セカンダリ トンネルが次の例に示すように設定されている場合、セカンダリ WAG に再接続されます。セカンダリ トンネルが確立された後、リモート クライアント デバイスは WAG に再認証および再関連付けされ、セカンダリ WAG の DHCP サーバーから IP アドレスを更新します。プライマリ WAG がオンラインに戻っても、クライアントはセカンダリ WAG に接続されたままです。

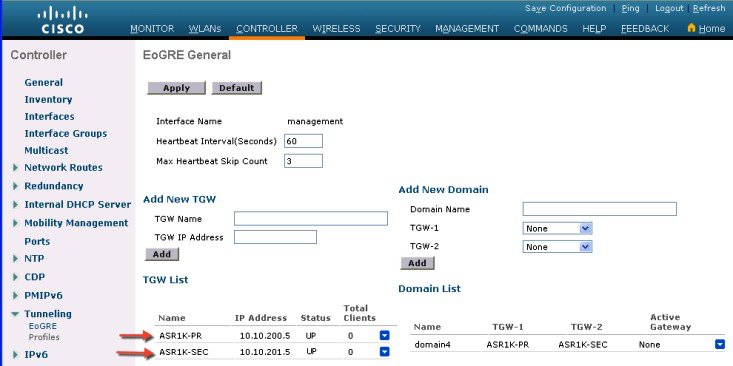

リリース 8.5 の冗長性とフェールオーバー

リリース 8.5 以前では、EoGRE TGW フェールオーバーは上記のスクリーンショットで示すように、フェールオーバーまたは冗長性に向けたプライマリまたはセカンダリとして制御されていませんでした。リリース 8.5 では、フェールオーバーの目的で、TGW-1 と TGW-2 をプライマリとセカンダリとする新しいオプションを利用できます。

ドメインでは、プライマリ ゲートウェイがデフォルトでアクティブになっています。プライマリ ゲートウェイがダウンすると、セカンダリ ゲートウェイがアクティブまたはプライマリとなります。クライアントは、セカンダリ ゲートウェイに再関連付けされる必要があります。フェールオーバーの実行中または完了後に、WLC はプライマリ ゲートウェイを ping し続けます。プライマリ ゲートウェイがオンラインに戻ると、プライマリ ゲートウェイがアクティブ ゲートウェイとなります。クライアントはプライマリ ゲートウェイにフォールバックします。

同じオプションが、ローカル スイッチング モードの Flex Connect AP からの TGW でも利用できます。

(注) |

AP 1040、1260、1140 は、リリース 8.5 ではサポートされていません。 |

EoGRE TGW フェールオーバーの設定手順

手順

| ステップ 1 |

CLI または GUI から EoGRE トンネルに IPv4 または IPv6 アドレスを設定します。  |

| ステップ 2 |

CLI または GUI から、EoGRE プロファイルに VLAN とドメインを設定します。  |

| ステップ 3 |

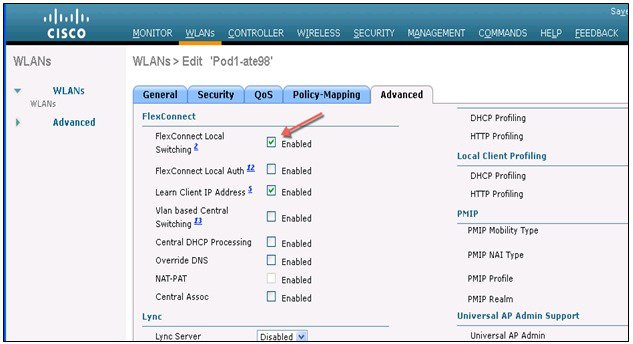

WLAN に Flex Connect ローカル スイッチングを設定します。  |

| ステップ 4 |

WLAN を設定し、EoGRE トンネル プロファイルをバインドします。  |

| ステップ 5 |

以下に示すように、プロファイルを WLAN にバインドします。  |

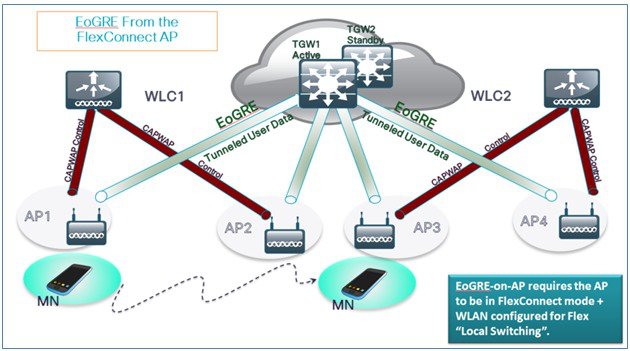

設計 2:FlexConnect AP ベースの EoGRE トンネル

-

CAPWAP 制御パス(フレックス AP と WLC 間)

-

EoGRE データ パス(フレックス AP と TGW 間)

-

トンネルが確立されると、データは FC AP から直接 TGW に流れます。

この設計では、AP からの直接トンネルにより、データ プレーンとコントロール プレーンがコントローラと AP から分離されます。ネットワークのコアへのデータ パス ルーティングが最適化されるため、中央のデータ スループットはコア ネットワークの容量によってのみ制限されます。コントローラ内またはコントローラ間のモビリティはサポートされませんが、クライアントはローカル スイッチング モードの同じ FlexConnect グループに引き続きローミングできます。

-

FlexConnect AP:EoGRE は、オープン WLAN および 802.1x ベースの WLAN でサポートされます。

-

802.1x で認証された「シンプル」または「トンネル」EoGRE クライアントは同じ WLAN 上でサポートされます。

-

クライアントは、認証に基づいてローカル モードまたはトンネル モードに分けられます。

-

トンネル クライアントでは、EAP-SIM または EAP-AKA モードがサポートされます。

-

オープン SSID WLAN では、すべてローカル クライアントまたはすべてトンネル クライアントのいずれかがサポートされます。

-

EoGRE ユーザの AAA のオーバーライドがサポートされています。

-

トンネル GW は AAA プロキシとして機能することもできます。

-

FlexConnect AP では、TGW 障害検出と代替 TGW へのスイッチオーバーがサポートされます。

-

TGW では、アクティブ/スタンバイ モードによるフォールト トレランスがサポートされます。

-

コントローラ内およびコントローラ間のモビリティは、FlexConnect AP モードでサポートされます。

-

スタンドアロン モードでは、モビリティは FlexConnect グループ内でのみサポートされ、トンネル GW は AAA およびアカウンティング プロキシとして設定できます。

-

トンネル GW では、「設定可能」DHCP オプション 82 がサポートされます。

-

リリース 8.4 以降では、FlexConnect で IPv6 アドレスがサポートされます。

基本的な Flex AP EoGRE 設定

Flex AP に EoGRE トンネルを設定する場合:

-

WLAN にプロファイルを適用すると、WLC または FC AP トンネルに同じトンネル設定が適用されます。

-

FC AP がローカル スイッチ モードになっている場合、FC AP ゲートウェイ トンネルが自動的に適用されます。

-

ローカル モードの AP に接続しているクライアントは、WLC-TGW トンネルを介して通信します。

-

FC AP に接続しているクライアントは、FC AP-TGW トンネルを介して通信します。

-

クライアントの選択も、AAA またはプロファイル オーバーライドの影響を受けます。

(注) |

冗長トンネル設定モードでは、EoGRE トンネル モードに設定されているすべての FC AP からキープアライブ ping が送信されます。 |

一般的な展開:FlexConnect AP - EoGRE トポロジ

この一般的な FC AP - EoGRE トンネル展開設定では、2 人のユーザ MN1 と MN2 が Realm @att.com に接続し、他の 2 人のユーザ MN3 と MN4 が Realm @att.net に接続しています。次の図に示すように、ユーザ MN1 と MN2 は接続するときに VLAN1 および TGW1 上にいる必要があり、ユーザ MN3 と MN4 は VLAN-2 および TGW2 に接続する必要があります。この設定では、それぞれ 1 つのレルムを含む 2 つのプロファイルが作成され、同じドメイン内の TGW1 と TGW2 に適切にマッピングされます。この展開シナリオでは、トンネルはローカル スイッチング モードの FlexConnect AP と TGW1 および TGW2 間に直接設定され、データ トラフィックはすべてコントローラをバイパスして流れます。

(注) |

この設定では、EoGRE トンネル TGW、ドメイン、プロファイル ルール、レルムは、WLC-EoGRE の導入シナリオとまったく同様に設定されています。唯一の変更は、FC AP が、ローカル スイッチング モードで設定されていることです。 |

-

AP を FlexConnect ローカル スイッチングに設定します。

(注) |

FC AP-TGW トンネルを有効にするには、[FlexConnect Local Switching] オプションのみを FG AP または FC グループで設定する必要があります。その他の WLC EoGRE 設定は、FC AP-EoGRE 設定に適用されます。 |

EoGRE 機能の管理

リリース 8.5 以降、以下の SNMP MIBS を EoGRE トンネルの管理に使用できます。

-

* ゲートウェイ/AP EoGRE トンネル Admin ステータス

-

* ゲートウェイ/AP EoGRE トンネルのキープ アライブ損失

-

* ゲートウェイ/AP EoGRE トンネル稼働時間

-

* ゲートウェイ/AP EoGRE トンネル トラフィック

-

* コントローラ/ゲートウェイ EoGRE トンネル Admin ステータス

-

* コントローラ/ゲートウェイ EoGRE トンネルのキープ アライブ損失

-

* コントローラ/ゲートウェイ EoGRE トンネル稼働時間

-

* コントローラ/ゲートウェイ EoGRE トンネル トラフィック

トラブルシューティング コマンド

既存のインターフェイス/アプリケーションに関連するデバッグが再利用されます。以下は、パケット フロー、トンネル、IPv6 関連の問題に使用されるデバッグおよび show コマンドです。

デバッグ:

debug arp all/detail/error/message enable/disable

debug packet logging enable all

debug pm rules enable/disable

debug ipv6 neighbor-binding

debug ipv6 address-learning

debug system printk

debug Tunnel eogre

debug Tunnel errors/events

Show commands:

debug fastpath dump vlandb

debug fastpath dump portdb

show system route

show arp kernel

WLC のトラブルシューティング:

- show tunnel eogre gateway summary

- debug tunnel eogre events/detail/errors enable

- Show tunnel eogre statistics

- Show ap eogre gateway <ap-name> - - - – トンネルが AP と TGW 間の場合は、トンネル情報を表示します。

FC AP のトラブルシューティング:

show tunnel eogre gateway summary

show dot11 eogre-tunnel gateway

debug dot11 eogre-tunnel event/packets

機能の設定手順

L3 インターフェイスなどをサポートするために新しい CLI の要件はありません。8.2 以前のリリースでは、ユーザはトンネル エンドポイントとして管理以外の設定インターフェイスを選択できません。グローバル インターフェイスをトンネル エンドポイントとして使用するように設定するには、新しい CLI が必要です。この設定は、EoGRE、PMIPv6 など、異なるトンネル タイプに対して個別に行う必要があります。

PMIPv6 トンネルの設定の詳細は、以下の導入ガイドを参照してください。 http://www.cisco.com/c/en/us/support/docs/wireless/5500-series-wireless-controllers/113686-pmipv6-config-00.html

CLI からの EoGRE トンネルの設定

config tunnel eogre interface <interface-name>show コマンド:

show tunnel eogre summaryCLI からの PMIPv6 トンネルの設定

config pmipv6 interface <interface-name>show pmipv6 mag globalsshow コマンド

SWLC の show コマンド

Show tunnel eogre summary

show tunnel eogre gateway summary

show tunnel eogre domain summary

show tunnel profile summary

show tunnel profile detail <profile name>

show ap eogre domain <ap-name>

Show ap eogre gateway <ap-name>

AP の show コマンド

show dot11 eogre-tunnel domain summary

show dot11 eogre-tunnel gateway summary

show capwap reap associations

show capwap client detailrcb

EoGRE 機能の設定例

ASR 1K の CLI 手順の概要

-

enable

-

configure terminal

-

interface interface-name

-

ip unnumbered loopback interface-name or ip address ip-address

-

tunnel source interface-type interface-number

-

(シンプル IP モードの場合)mac-address H.H.H

-

tunnel mode ethernet gre ipv4 or tunnel mode ethernet gre ipv6

-

(任意) tunnel vlan vlan-id

-

end

ASR 1 K での設定例

aaa new-model

!

aaa group server radius AAA_SERVER_CAR

server-private 5.3.1.76 auth-port 2145 acct-port 2146 key cisco

!

aaa authentication login default none

aaa authentication login ISG_PROXY_LIST group AAA_SERVER_CAR

aaa authorization network ISG_PROXY_LIST group AAA_SERVER_CAR

aaa authorization subscriber-service default local group AAA_SERVER_CAR

aaa accounting network PROXY_TO_CAR

action-type start-stop

group AAA_SERVER_CAR

!

aaa accounting network ISG_PROXY_LIST start-stop group AAA_SERVER_CAR

!

『Intelligent Wireless Access Gateway Configuration Guide』

46 OL-30226-06

『Service Provider WiFi: Support for Integrated Ethernet Over GRE』

例: EoGRE 機能の設定

aaa server radius dynamic-author

client 5.3.1.76 server-key cisco

auth-type any

ignore server-key

!!

ip dhcp excluded-address 172.16.254.254

!

ip dhcp pool ISG_SIMPLE_IP

network 172.16.0.0 255.255.0.0

default-router 172.16.254.254

domain-name cisco.com

!

policy-map type control EOGRE_L2_ISG

class type control always event session-start

2 authorize aaa list ISG_PROXY_LIST password cisco identifier mac-address

4 set-timer IP_UNAUTH_TIMER 5

!

class type control always event service-start

1 service-policy type service identifier service-name

2 collect identifier nas-port

!

!

interface Loopback0

ip address 9.9.9.9 255.255.255.255

interface GigabitEthernet1/0/0

ip address 192.168.0.9 255.255.255.0

negotiation auto

!

interface GigabitEthernet1/0/0.778

description "to ASR5K GGSN"

encapsulation dot1Q 778

ip address 172.16.199.9 255.255.255.0

!

interface Tunnel10

description "EoGRE Tunnel for Simple IP subscribers"

mac-address 0000.5e00.5213

iip address 172.16.254.254 255.255.0.0

no ip redirects

tunnel source 172.16.199.9

tunnel mode ethernet gre ipv4

service-policy type control EOGRE_L2_ISG

ip subscriber l2-connected

initiator unclassified mac-address

initiator dhcp

interface Tunnel100

description "IPv4 EoGRE Tunnel for PMIP/GTP subscribers"

ip unnumbered Loopback0

tunnel source GigabitEthernet1/0/0

tunnel mode ethernet gre ipv4

tunnel vlan 100

service-policy type control EOGRE_L2_ISG

ip subscriber l2-connected

initiator unclassified mac-address

initiator dhcp

!

interface Tunnel200

description "IPv6 EoGRE Tunnel for PMIP/GTP subscribers"

ip unnumbered Loopback0

tunnel source 2001:161::9

tunnel mode ethernet gre ipv6

tunnel vlan 200

service-policy type control EOGRE_L2_ISG

ip subscriber l2-connected

initiator unclassified mac-address

initiator dhcp

!

mcsa

enable sessionmgr

!

ipv6 mobile pmipv6-domain D1

replay-protection timestamp window 255

lma LMA_5K

『Intelligent Wireless Access Gateway Configuration Guide』

OL-30226-06 47

『Service Provider WiFi: Support for Integrated Ethernet Over GRE』

例: EoGRE 機能の設定

ipv4-address 192.168.199.1

!

ipv6 mobile pmipv6-mag M1 domain D1

sessionmgr

role 3GPP

address ipv4 9.9.9.9

interface Tunnel100

interface Tunnel200

lma LMA_5K D1

ipv4-address 192.168.199.1

encap gre-ipv4

!

ntp master

!

gtp

information-element rat-type wlan

interface local GigabitEthernet1/0/0.778

apn 1

apn-name gtp.com

ip address ggsn 172.16.199.1

fixed link-layer address 00ab.00cd.00ef

default-gw 20.100.254.254 prefix-len 16

dns-server 20.100.254.254

dhcp-server 20.100.254.254

!

end

サブスクライバ セッション情報を確認および表示するには、以下のコマンドを使用します:

show ip dhcp sip statistics

show subscriber statistics

show subscriber session

show ipv6 mobile pmipv6 mag binding

show gtp pdp-context all

show interface tunnel-name

フィードバック

フィードバック