FlexConnect ワイヤレス ブランチ コントローラ導入ガイド

Table of Contents

FlexConnect ワイヤレス ブランチ コント ローラ導入ガイド

FlexConnect モードをサポートしているコントローラ

アクセス ポイントの制御トラフィックを中央で集中管理する利点

FlexConnect AP イメージのスマート アップグレード

ローカル スイッチング WLAN のための FlexConnect WGB/uWGB サポート

FlexConnect AP での PEAP と EAP-TLS の CLI サポート

FlexConnect グループ レベルでの WLAN-VLAN マッピング

FlexConnect ローカル スイッチングの VideoStream

サポートされているワイヤレス ハードウェアおよびソフトウェア

デフォルトの FlexConnect グループでサポートされている機能

デフォルトの FlexConnect グループでサポートされていない機能

FlexConnect グループのデフォルトの Web UI

Flex Connect AP での IPv4 DNS フィルタリング

次のコントローラ CLI を使用して ACL を設定します。

はじめに

このドキュメントでは、Cisco FlexConnect ワイヤレス ブランチ コントローラを導入する方法について説明します。このドキュメントの目的は以下のとおりです。

- Cisco FlexConnect ソリューションのさまざまなネットワーク エレメントを、それらの通信フローとともに説明する。

- Cisco FlexConnect ワイヤレス ブランチ ソリューションを設計するための一般的な導入ガイドラインを提供する。

(注![]() ) リリース 7.2 以前は、FlexConnect は Hybrid REAP(HREAP)と呼ばれていました。現在は FlexConnect と呼ばれています。

) リリース 7.2 以前は、FlexConnect は Hybrid REAP(HREAP)と呼ばれていました。現在は FlexConnect と呼ばれています。

前提条件

表記法

ドキュメント表記の詳細については、『 Cisco Technical Tips Conventions 』を参照してください。

FlexConnect のアーキテクチャ

FlexConnect は、ブランチ オフィスとリモート オフィスに導入されるワイヤレス ソリューションです。

FlexConnect ソリューションでは、次の作業を行うことができます。

クライアント データ トラフィックを分散する利点

- WAN リンクが完全に停止した場合や、コントローラが使用不能になった場合でも、運用上のダウンタイムが生じない(サバイバビリティ)

- WAN リンクで障害が発生した場合の、ブランチ内のモビリティの回復力

- ブランチの拡張性の向上最大 100 ヵ所の AP および 250,000 平方フィート(AP あたり 5000 平方フィート)まで拡張できるブランチの規模をサポート。

Cisco FlexConnect ソリューションは、中央クライアント データ トラフィックもサポートしますが、ゲスト データ トラフィックのみに制限されます。次の表に、データ トラフィックが中央のデータセンターでもスイッチングされる非ゲスト クライアントにのみ適用される WLAN L2 セキュリティ タイプの制限を示します。

(注![]() ) これらの認証の制限は、データ トラフィックが各ブランチに分散されるクライアントには適用されません。

) これらの認証の制限は、データ トラフィックが各ブランチに分散されるクライアントには適用されません。

FlexConnect の外部 WebAuth の展開に関する詳細については、『 Flexconnect External WebAuth Deployment Guide 』を参照してください。

HREAP/FlexConnect AP の状態とデータ トラフィック スイッチング オプションの詳細については、『 Configuring FlexConnect 』を参照してください。

FlexConnect の動作モード

FlexConnect の動作理論の詳細については、『 H-Reap/FlexConnect Design and Deployment Guide 』を参照してください。

WAN の要件

FlexConnect AP はブランチ サイトに展開され、WAN リンクを介してデータセンターから管理されます。最大伝送ユニット(MTU)は、500 バイト以上にする必要があります。

(注![]() ) ラウンドトリップ遅延が、データ展開の場合は 300 ミリ秒、データ + 音声展開の場合は 100 ミリ秒を超えない状態で、最小帯域幅の制限を AP あたり 12.8 Kbps のままにすることを強く推奨します。

) ラウンドトリップ遅延が、データ展開の場合は 300 ミリ秒、データ + 音声展開の場合は 100 ミリ秒を超えない状態で、最小帯域幅の制限を AP あたり 12.8 Kbps のままにすることを強く推奨します。

ブランチあたりの最大 AP 数 = 100で、ブランチあたりの最大クライアント数 = 2000 の規模での大型展開の場合。

適応型 wIPS、コンテキスト認識型(RFID)、不正 AP 検出、中央 802.1X 認証および CleanAir を備えたクライアント。

100 AP、2000 クライアント、1000 RFID、500 不正 AP、および 2500 不正クライアントの場合(上記の機能はオン):

ワイヤレス ブランチ ネットワークの設計

このドキュメントの残りの部分ではガイドラインに着目し、保護された分散型ブランチ ネットワークを実装するためのベスト プラクティスについて説明します。これらの設計要件を満たすワイヤレス ブランチ ネットワークを実現するには、FlexConnect アーキテクチャを推奨します。

主要な設計要件

- 最大 100 ヵ所の AP および 250,000 平方フィート(AP あたり 5000 平方フィート)まで拡張できるブランチ規模

- 一元的な管理およびトラブルシューティング

- 運用上のダウンタイムなし

- クライアント ベースのトラフィック セグメンテーション

- コーポレート リソースへのシームレスで、セキュアなワイヤレス接続

- PCI 準拠

- ゲストのサポート

概要

ブランチの顧客は、すべての機能を搭載したスケーラブルでセキュアなネットワーク サービスを地理的な場所全体に実装するのは困難になる一方であり、コストがかかると思っています。顧客をサポートするため、シスコは FlexConnect 導入モードを採用することで、これらの課題に対処しています。

FlexConnect ソリューションは、データセンター内の複雑なセキュリティ、管理、設定、トラブルシューティング処理を仮想化し、これらのサービスを各ブランチに透過的に拡張します。FlexConnect を使用した導入では、IT の設定、管理がより簡単になりますが、最も重要なことは拡大縮小がより簡単になることです。

ブランチ ネットワーク設計に対応する機能

このガイドの残りの項では、図 2 に示すネットワーク設計を実現するための機能の使用法と推奨事項について説明します。

複数のブランチ サイト処理時に簡単に運用/管理できるようにします。また、類似するブランチ サイトの設定を柔軟に複製できるようにします。 |

|

FlexConnect グループはローカル バックアップ RADIUS、CCKM/OKC 高速ローミング、およびローカル認証の機能を提供します。 |

|

(注![]() ) WIPS モードで実装された FlexConnect AP は、AP が検出しているアクティビティに基づいて帯域幅使用率を大幅に引き上げます。ルールで調査が有効になっている場合、リンク使用率が平均で約 100 Kbps 上昇することがあります。

) WIPS モードで実装された FlexConnect AP は、AP が検出しているアクティビティに基づいて帯域幅使用率を大幅に引き上げます。ルールで調査が有効になっている場合、リンク使用率が平均で約 100 Kbps 上昇することがあります。

機能マトリックス

FlexConnect 機能の機能マトリックスについては、『 FlexConnect Feature Matrix 』を参照してください。

AP グループ数

コントローラ上に WLAN を作成した後は、WLAN をさまざまなアクセス ポイントに選択的に(アクセス ポイント グループを使用して)公開することで、ワイヤレス ネットワークをより適切に管理できます。一般的な展開では、WLAN 上のすべてのユーザはコントローラ上の 1 つのインターフェイスにマップされます。したがって、その WLAN にアソシエートされたすべてのユーザは、同じサブネットまたは VLAN 上にあります。しかし、複数のインターフェイス間で負荷を分散すること、またはアクセス ポイント グループを作成して、個々の部門(たとえばマーケティング部門、エンジニアリング部門、運用部門)などの特定の条件に基づくグループ ユーザへと負荷を分配することを選択できます。さらに、ネットワーク管理を簡素化するために、これらのアクセス ポイント グループを別個の VLAN で設定できます。

このドキュメントでは、地理的な複数の場所にまたがって複数のストアを管理する際にネットワーク管理をシンプルにするために AP グループを使用します。運用を容易にするため、このドキュメントでは、次の要件を満たすようにストアごとに 1 つの AP グループを作成します。

- ローカル ストア マネージャの管理アクセス用にすべてのストアにまたがる、中央でスイッチングされる SSID データセンター。

- 携帯スキャナのすべてのストアのさまざまな WPA2-PSK キーでローカルにスイッチングされる SSID ストア。

図 3 AP グループを使用したワイヤレス ネットワーク設計のリファレンス

WLC からの設定

手順 1 [WLANs] の [New page] で、[Profile Name] フィールドに 「Store1」と入力し、[SSID] フィールドに 「store」と入力してから、[ID] ドロップダウンリストで [17] を選択します。

(注![]() ) WLAN ID の1 ~ 16 は、デフォルト グループの一部であり、削除できません。別の WPA2-PSK で同じストアごとの SSID ストアを使用する要件を満たすには、WLAN ID 17 以上を使用する必要があります。これらはデフォルト グループの一部ではなく、ストアごとに限定できるためです。

) WLAN ID の1 ~ 16 は、デフォルト グループの一部であり、削除できません。別の WPA2-PSK で同じストアごとの SSID ストアを使用する要件を満たすには、WLAN ID 17 以上を使用する必要があります。これらはデフォルト グループの一部ではなく、ストアごとに限定できるためです。

手順 2 [WLAN] > [Security] で、[Auth Key Mgmt] ドロップダウンリストから [PSK] を選択し、[PSK Format] ドロップダウンリストから [ASCII] を選択して [Apply] をクリックします。

手順 3 [WLAN] > [General] をクリックし、セキュリティ ポリシーの変更を確認した後、[Status] ボックスをオンにして WLAN を有効にします。

手順 4 新しい WLAN プロファイルの Store2 に手順 1、2、3 を繰り返します。このとき、SSID は store、ID は 18 を使用します。

手順 5 プロファイル名 DataCenter、SSID DataCenter、ID 1 で WLAN プロファイルを作成し、有効にします。

(注![]() ) 作成時に、WLAN ID 1 ~ 16 は自動的にデフォルトの AP グループの一部になります。

) 作成時に、WLAN ID 1 ~ 16 は自動的にデフォルトの AP グループの一部になります。

手順 6 WLAN で、WLAN ID 1、17、および 18 のステータスを確認します。

手順 7 [WLAN] > [Advanced] > [AP group] > [Add Group] をクリックします。

手順 8 WLAN プロファイル Store1 と同じ AP グループ名 Store1 と、ストアの場所としての [Description] を追加します。この例では、ストアの場所として「California」を使用しています。

手順 9 完了したら [追加(Add)] をクリックします。

手順 10 [Add Group] をクリックし、AP グループ名を Store2、説明を New York として作成します。

手順 12 [WLAN] > [Advanced] > [AP Groups] に移動します。

手順 13 AP グループ名 [Store1] をクリックして WLAN を追加または編集します。

手順 14 [Add New] をクリックし、WLAN を選択します。

手順 15 [WLAN] で、[WLAN SSID] ドロップダウンリストから [WLAN ID 17 store(17)] を選択します。

手順 16 [WLAN ID 17] を選択した後、[Add] をクリックします。

手順 17 手順(14 ~ 16)を WLAN ID 1 DataCenter(1) に繰り返します。この手順はオプションです。リモート リソース アクセスを許可する場合にのみ必要となります。

手順 18 [WLAN] > [Advanced] > [AP Groups] 画面に戻ります。

手順 19 AP グループ名 [Store2] をクリックして WLAN を追加または編集します。

手順 20 [Add New] をクリックし、WLAN を選択します。

手順 21 [WLAN] で、[WLAN SSID] ドロップダウンリストから [WLAN ID 18 store(18)] を選択します。

手順 22 [WLAN ID 18] を選択した後、[Add] をクリックします。

手順 23 手順 14 ~ 16 を WLAN ID 1 DataCenter(1) に繰り返します。

(注![]() ) 単一の AP グループに同じ SSID を持つ複数の WLAN プロファイルを追加することはできません。

) 単一の AP グループに同じ SSID を持つ複数の WLAN プロファイルを追加することはできません。

(注![]() ) このドキュメントでは AP グループへの AP の追加は扱いませんが、クライアントはネットワーク サービスにアクセスする必要があります。

) このドキュメントでは AP グループへの AP の追加は扱いませんが、クライアントはネットワーク サービスにアクセスする必要があります。

FlexConnect グループ

最も一般的なブランチ展開では、クライアント 802.1X 認証はデータセンターで一元的に行われることは容易に予測できます。上記のシナリオは完全に妥当であることから、次の関心事項が生じます。

- WLC で障害が発生した場合、ワイヤレス クライアントはどのようにして 802.1X 認証を行い、データセンターのサービスにアクセスすればいいですか。

- ブランチとデータセンターの間の WAN リンクで障害が発生した場合、ワイヤレス クライアントはどのようにして 802.1X 認証を行えばいいですか。

- WAN で障害が発生した場合、ブランチのモビリティに影響がありますか。

- FlexConnect ソリューションでは、ブランチの運用上のダウンタイムがなくなるのですか。

FlexConnect グループは、主にこれらの課題に対処するように設計し、作成する必要があります。さらに、各ブランチ サイトの編成を容易にします。これは、各ブランチ サイトのすべての FlexConnect アクセス ポイントが単一の FlexConnect グループに含まれているためです。

(注![]() ) FlexConnect グループは、AP グループに類似するものではありません。

) FlexConnect グループは、AP グループに類似するものではありません。

バックアップ RADIUS サーバのフェールオーバー

スタンドアロン モードの FlexConnect アクセス ポイントがバックアップ RADIUS サーバに対して完全な 802.1X 認証を実行できるように、コントローラを設定することができます。ブランチの復元力を高めるために、管理者はプライマリ バックアップ RADIUS サーバ、またはプライマリおよびセカンダリ バックアップ RADIUS サーバの両方を設定できます。このバックアップ サーバが使用されるのは、FlexConnect アクセス ポイントがコントローラに接続されていない場合のみです。

(注![]() ) バックアップ RADIUS アカウンティングはサポートされません。

) バックアップ RADIUS アカウンティングはサポートされません。

ローカル認証

7.0.98.0 コードのリリース前は、WAN リンクの障害時にクライアント接続への影響を排除するために FlexConnect がスタンドアロン モードの場合にのみ、ローカル認証がサポートされていました。7.0.116.0 リリースでは、FlexConnect アクセス ポイントが接続モードの場合でもこの機能がサポートされるようになりました。

図 4 中央 Dot1X 認証(FlexConnect AP はオーセンティケータとして機能)

図 4 に示すように、ブランチ クライアントは FlexConnect ブランチ AP が WLC との接続を失った場合も引き続き 802.1X 認証を実行できます。RADIUS/ACS サーバにブランチ サイトから到達可能な限り、ワイヤレス クライアントは、引き続き認証とワイヤレス サービスへのアクセスを行います。つまり、RADIUS/ACS がブランチ内部にあれば、クライアントは WAN が停止している間でも、認証とワイヤレス サービスへのアクセスを行います。

(注![]() ) ローカル認証がオンになっていれば、接続モードであっても、AP は常にクライアントをローカルで認証します。ローカル認証が無効になっている場合、FlexConnect AP が接続モードのときは、コントローラは中央 RADIUS サーバにクライアントを認証します。AP がスタンドアロン モードの場合、AP は FlexConnect グループに設定されている AP のローカル RADIUS/ローカル EAP にクライアントを認証します。

) ローカル認証がオンになっていれば、接続モードであっても、AP は常にクライアントをローカルで認証します。ローカル認証が無効になっている場合、FlexConnect AP が接続モードのときは、コントローラは中央 RADIUS サーバにクライアントを認証します。AP がスタンドアロン モードの場合、AP は FlexConnect グループに設定されている AP のローカル RADIUS/ローカル EAP にクライアントを認証します。

(注![]() ) この機能は、FlexConnect バックアップ RADIUS サーバ機能と組み合わせて使用できます。FlexConnect グループがバックアップ RADIUS サーバとローカル認証の両方で設定されている場合、FlexConnect アクセス ポイントは、必ず最初にプライマリ バックアップ RADIUS サーバを使用してクライアントの認証を試みます。その後、セカンダリ バックアップ RADIUS サーバを試行し(プライマリに接続できない場合)、最後に FlexConnect アクセス ポイント上のローカル EAP サーバ自身の認証を試行します(プライマリとセカンダリの両方に接続できない場合)。

) この機能は、FlexConnect バックアップ RADIUS サーバ機能と組み合わせて使用できます。FlexConnect グループがバックアップ RADIUS サーバとローカル認証の両方で設定されている場合、FlexConnect アクセス ポイントは、必ず最初にプライマリ バックアップ RADIUS サーバを使用してクライアントの認証を試みます。その後、セカンダリ バックアップ RADIUS サーバを試行し(プライマリに接続できない場合)、最後に FlexConnect アクセス ポイント上のローカル EAP サーバ自身の認証を試行します(プライマリとセカンダリの両方に接続できない場合)。

ローカル EAP(ローカル認証の続行)

図 5 Dot1X 認証(FlexConnect AP はローカル EAP サーバとして機能)

- スタンドアロン モードまたは接続モードの FlexConnect AP が、最大 100 人の静的に設定されたユーザに対して LEAP または EAP-FAST 認証を実行できるように、コントローラを設定できます。コントローラは、それぞれの FlexConnect アクセス ポイントがコントローラに参加すると、ユーザ名とパスワードのスタティック リストをその特定の FlexConnect グループの FlexConnect アクセス ポイントに送信します。グループ内の各アクセス ポイントは、そのアクセス ポイントにアソシエートされたクライアントのみを認証します。

- この機能が適しているのは、企業が自律アクセス ポイント ネットワークから Lightweight FlexConnect アクセス ポイント ネットワークに移行するときに、大きなユーザ データベースを保持したくない場合、または自律アクセス ポイントの持つ RADIUS サーバ機能の代わりとなる別のハードウェア デバイスを追加したくない場合です。

- 図 5 に示すように、データセンター内の RADIUS/ACS サーバに到達できない場合、FlexConnect AP は自動的にローカル EAP サーバとして機能し、ワイヤレス ブランチ クライアントに Dot1X 認証を実行します。

CCKM/OKC 高速ローミング

- CCKM/OKC 高速ローミングで FlexConnect アクセス ポイントを使用するには、FlexConnect グループが必要となります。高速ローミングは、完全な EAP 認証で使用されたマスター キーの派生キーをキャッシュすることにより実現します。これにより、ワイヤレス クライアントが別のアクセス ポイントにローミングする際に、簡単かつ安全にキー交換できるようになります。この機能により、クライアントをあるアクセス ポイントから別のアクセス ポイントへローミングする際に、完全な RADIUS EAP 認証を実行する必要がなくなります。FlexConnect アクセス ポイントでは、アソシエートする可能性のあるすべてのクライアントに対する CCKM/OKC キャッシュ情報を取得する必要があります。これにより、キャッシュ情報をコントローラに送り返すことなく、すばやく処理できます。しかし、たとえば 300 のアクセス ポイントを持つコントローラと、アソシエートする可能性のある 100 台のクライアントがある場合、100 台すべてのクライアントに対する CCKM/OKC キャッシュを送信することは現実的ではありません。限定した数のアクセス ポイントから成る FlexConnect グループを作成すれば(たとえば、1 つのリモート オフィス内の 4 つのアクセス ポイントのグループを作成)、クライアントはその 4 つのアクセス ポイント間でのみローミングします。CCKM/OKC キャッシュがその 4 つのアクセス ポイント間で配布されるのは、クライアントがそのいずれかにアソシエートするときだけとなります。

- この機能とバックアップ RADIUS およびローカル認証(ローカル EAP)により、ブランチ サイトの運用上のダウンタイムがなくなります。

(注![]() ) FlexConnect アクセス ポイントと FlexConnect 以外のアクセス ポイントとの間の CCKM/OKC 高速ローミングはサポートされていません。

) FlexConnect アクセス ポイントと FlexConnect 以外のアクセス ポイントとの間の CCKM/OKC 高速ローミングはサポートされていません。

図 6 FlexConnect グループを使用したワイヤレス ネットワーク設計のリファレンス

WLC からの FlexConnect グループの設定

FlexConnect が接続モードまたはスタンドアロン モードのいずれかになっているときに、LEAP を使用してローカル認証をサポートするように FlexConnect グループを設定するには、この項の手順を実行します。図 6 の設定例は、AP グループと FlexConnect グループ間の目標の差異と 1 対 1 のマッピングを示しています。

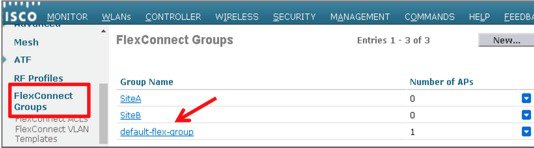

手順 1 [Wireless] > [FlexConnect Groups] で [New] をクリックします。

手順 2 図 6 に示した設定例のように、グループ名に Store 1 を割り当てます。

手順 3 グループ名を設定したら、[Apply] をクリックします。

手順 4 作成したグループの名前の [Store 1] をクリックし、さらに設定を続けます。

手順 6 AP がスタンドアロン モードのときにローカル認証を有効にするには、[Enable AP Local Authentication] ボックスをオンにします。

(注![]() ) 手順 20 に、接続モードの AP にローカル認証を有効にする方法を示します。

) 手順 20 に、接続モードの AP にローカル認証を有効にする方法を示します。

手順 7 [AP Name] ドロップダウン メニューを有効にするには、[Select APs from current controller] ボックスをオンにします。

手順 8 この FlexConnect グループに含める必要がある AP をドロップダウンから選択します。

手順 9 AP をドロップダウンから選択した後、[Add] をクリックします。

手順 10 手順 7 と 8 を繰り返し、AP グループ Store 1 の一部でもあるこの FlexConnect グループにすべての AP を追加します。AP グループと FlexConnect グループ間の 1 対 1 のマッピングについては、図 6 を参照してください。

ストア あたり 1 つの AP グループを作成した場合(図 3)、理想としては、その AP グループのすべての AP をこの FlexConnect グループに含めます(図 6)。AP グループと FlexConnect グループ間の比率を 1 対 1 に維持することにより、ネットワーク管理を簡略化できます。

手順 11 [Local Authentication] > [Protocols] をクリックし、[Enable LEAP Authentication] ボックスをオンにします。

手順 12 チェックボックスを設定した後、[Apply] をクリックします。

(注![]() ) バックアップ コントローラがある場合は、双方の FlexConnect グループが同一であり、FlexConnect グループごとに AP の MAC アドレス エントリが含まれていることを確認します。

) バックアップ コントローラがある場合は、双方の FlexConnect グループが同一であり、FlexConnect グループごとに AP の MAC アドレス エントリが含まれていることを確認します。

手順 13 [Local Authentication] の [Local Users] をクリックします。

手順 14 AP 上にあるローカル EAP サーバ内にユーザ エントリを作成するには、[UserName]、[Password]、および [Confirm Password] フィールドを設定し、[Add] をクリックします。

手順 15 ローカル ユーザ名リストがなくなるまで手順 13 を繰り返します。100 人を超えるユーザを設定または追加することはできません。

手順 16 手順 14 の完了後に [Apply] をクリックし、ユーザ数のカウントを確認します。

手順 17 上部ペインで [WLANs] をクリックします。

手順 18 [WLAN ID 17] をクリックします。これは、AP グループの作成時に作成されました。図 3 を参照してください。

手順 19 [WLAN] > WLAN ID 17 の [Edit] で、[Advanced] をクリックします。

手順 20 接続モードでローカル認証を有効にするには、[FlexConnect Local Auth] ボックスをオンにします。

(注![]() ) ローカル認証は、ローカル スイッチングを使用する FlexConnect のみでサポートされます。

) ローカル認証は、ローカル スイッチングを使用する FlexConnect のみでサポートされます。

(注![]() ) WLAN でローカル認証を有効にする前に、必ず FlexConnect グループを作成してください。

) WLAN でローカル認証を有効にする前に、必ず FlexConnect グループを作成してください。

また、次に示すように、NCS と Cisco Prime にもローカル認証を接続モードで有効にするための [FlexConnect Local Auth] チェックボックスがあります。

次に示すように、NCS と Cisco Prime は FlexConnect ローカル認証されたクライアントをフィルタ処理したり、モニタする機能も提供しています。

CLI を使用した検証

クライアント認証状態とスイッチング モードは、WLC 上で次の CLI を使用してすばやく確認できます。

(Cisco Controller) >show client detail 00:24:d7:2b:7c:0c

Client MAC Address...............................00:24:d7:2b:7c:0c

Client Username.................................該当なし

AP MAC Address...................................d0:57:4c:08:e6:70

Client State.....................................Associated

FlexConnect VLAN オーバーライド

現在の FlexConnect アーキテクチャでは、WLAN から VLAN への厳密なマッピングがあるため、FlexConnect AP 上で特定の WLAN に関連付けられたクライアントは、それにマッピングされる VLAN に従う必要があります。この方式は、異なる VLAN ベースのポリシーを継承するためにクライアントを異なる SSID に関連付ける必要があるので、さまざまな制約があります。

リリース 7.2 以降では、ローカル スイッチングが設定された個々の WLAN に対する、VLAN の AAA オーバーライドがサポートされています。AP には、動的に VLAN を割り当てるために、個別の FlexConnect AP の既存の WLAN-VLAN マッピングを使用するか、または FlexConnect グループの ACL-VLAN マッピングを使用した設定に基づいて事前に作成された、VLAN 用のインターフェイスがあります。AP でサブインターフェイスを事前作成するために、WLC が使用されます。

手順

手順 2 WLC でローカル スイッチング WLAN の AAA オーバーライド サポートを有効にします。[WLAN GUI] > [WLAN] > [WLAN ID] > [Advance] タブに移動します。

手順 3 802.1x 認証のコントローラで、AAA サーバの詳細を追加します。AAA サーバを追加するには、[WLC GUI] > [Security] > [AAA] > [Radius] > [Authentication] > [New] に移動します。

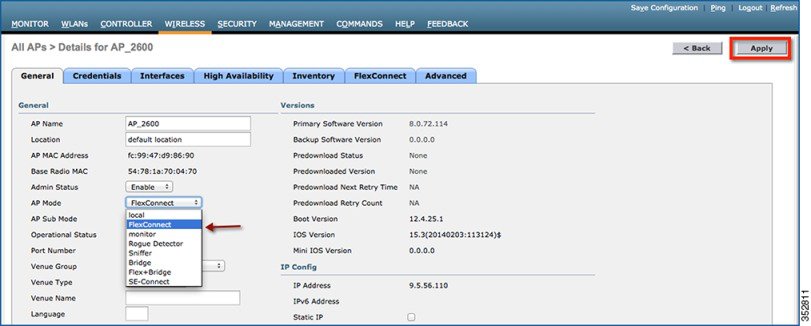

手順 4 AP はデフォルトでローカル モードになっているため、モードを FlexConnect モードに変換します。ローカル モードの AP を FlexConnect モードに変換するには、[Wireless] > [All APs] に移動し、[Individual AP] をクリックします。

手順 5 FlexConnect AP を FlexConnect グループに追加します。

[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [General] タブ > [Add AP] を選択します。

手順 6 FlexConnect AP をトランク ポート上で接続し、WLAN がマップされた VLAN と AAA オーバーライド VLAN をそのトランク ポートで使用できるようにする必要があります。

(注![]() ) この設定では、VLAN 109 を WLAN VLAN マッピングに使用し、VLAN 3 を AAA オーバーライドに使用します。

) この設定では、VLAN 109 を WLAN VLAN マッピングに使用し、VLAN 3 を AAA オーバーライドに使用します。

手順 7 FlexConnect AP の WLAN から VLAN へのマッピングを設定します。この設定に基づき、AP に VLAN 用のインターフェイスが備わります。AP が VLAN 設定を受け取ると、対応する dot11 とイーサネット サブインターフェイスが作成され、ブリッジグループに追加されます。この WLAN 上でクライアントを関連付け、クライアントが加わると、その VLAN(デフォルト、WLAN-VLAN まピングに基づく)が割り当てられます。

WLAN GUI から [Wireless] > [All APs] に移動し、特定の [AP] > [FlexConnect] タブをクリックした後、[VLAN Mapping] をクリックします。

手順 8 AAA サーバでユーザを作成し、IETF RADIUS 属性の VLAN ID を返すユーザを設定します。

手順 9 AP には、動的に VLAN を割り当てるために、個別の FlexConnect AP の既存の WLAN-VLAN マッピングを使用するか、または FlexConnect グループの ACL-VLAN マッピングを使用した設定に基づいて事前に作成された、動的 VLAN 用のインターフェイスがあります。

AAA VLAN を FlexConnect AP で設定するには、[WLC GUI] > [Wireless] > [FlexConnect Group] に移動し、特定の [FlexConnect group] > [VLAN-ACL mapping] をクリックして、[Vlan ID] フィールドに VLAN を入力します。

手順 10 AAA VLAN を返すには、AAA サーバで設定したユーザ名を使用して、この WLAN 上でクライアントを関連付けて認証します。

手順 11 クライアントは、AAA サーバを介して返された動的 VLAN から IP アドレスを受け取ります。

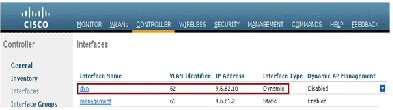

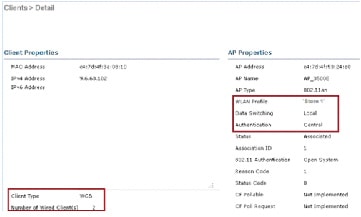

手順 12 確認するには、[WLC GUI] > [Monitor] > [Client] をクリックし、特定の MAC アドレスをクリックしてクライアントの詳細を確認します。

FlexConnect VLAN に基づく中央スイッチング

コントローラ ソフトウェア リリース 7.2 では、ローカルにスイッチングされる WLAN に対する VLAN の AAA オーバーライド(ダイナミック VLAN 割り当て)により、ワイヤレス クライアントが AAA サーバで提供される VLAN に配置されます。AAA サーバから提供された VLAN が AP に存在しない場合、クライアントはその AP 上で WLAN からマッピングされた VLAN に配置され、トラフィックはその VLAN でローカルにスイッチングされます。さらに、7.3 よりも前のリリースでは、FlexConnect AP からの特定の WLAN のトラフィックは、WLAN の設定に応じて中央またはローカルでスイッチングされます。

リリース 7.3 以降、FlexConnect AP からのトラフィックは、FlexConnect AP 上に VLAN が存在するかどうかに応じて、中央またはローカルでスイッチングされます。

まとめ

Flex AP が接続モードの場合に、ローカル スイッチング用に設定された WLAN 上のトラフィック フローは、次のようになります。

- VLAN が AAA 属性の 1 つとして返され、その VLAN が Flex AP データベースに存在しない場合、トラフィックは中央でスイッチングされ、VLAN が WLC 上に存在する限り、AAA サーバから返されたこの VLAN とインターフェイスがクライアントに割り当てられます。

- VLAN が AAA 属性の 1 つとして返され、その VLAN が Flex AP データベースに存在しない場合、トラフィックは中央でスイッチングされます。その VLAN が WLC にも存在しない場合、クライアントには WLC 上で WLAN にマッピングされた VLAN とインターフェイスが割り当てられます。

- VLAN が AAA 属性の 1 つとして返され、その VLAN が FlexConnect AP データベースに存在する場合、トラフィックはローカルにスイッチングされます。

- AAA サーバから VLAN が返されない場合、クライアントには、その FlexConnect AP 上で WLAN にマッピングされた VLAN が割り当てられ、トラフィックはローカルにスイッチングされます。

Flex AP がスタンドアロン モードの場合に、ローカル スイッチング用に設定された WLAN 上のトラフィック フローは、次のようになります。

- AAA サーバによって返された VLAN が Flex AP データベースに存在しない場合、クライアントはデフォルト VLAN(つまり、Flex AP 上で WLAN にマッピングされた VLAN)に配置されます。AP が接続モードに戻ると、このクライアントは認証を解除され、トラフィックが中央でスイッチングされます。

- AAA サーバによって返された VLAN が Flex AP データベースに存在する場合、クライアントは返された VLAN に配置され、トラフィックはローカルにスイッチングされます。

- AAA サーバから VLAN が返されない場合、クライアントには、その FlexConnect AP 上で WLAN にマッピングされた VLAN が割り当てられ、トラフィックはローカルにスイッチングされます。

手順

手順 1 ローカル スイッチング用の WLAN を設定し、AAA オーバーライドを有効にします。

手順 2 新たに作成した WLAN で [Vlan based Central Switching] を有効にします。

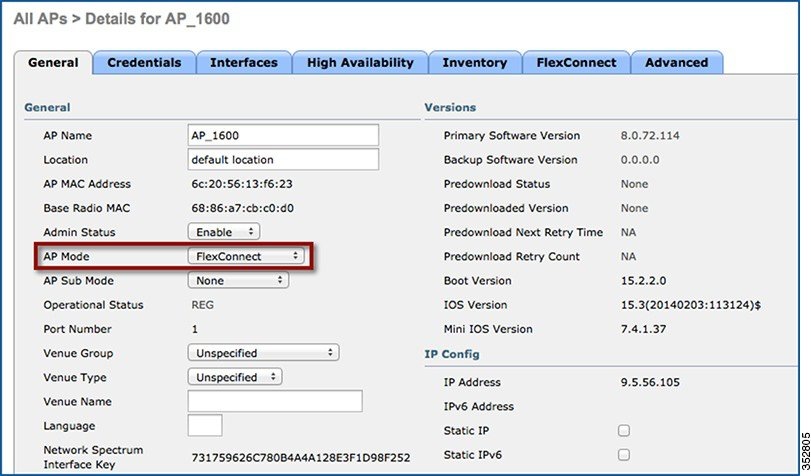

手順 3 [AP Mode] を [FlexConnect] に設定します。

手順 4 特定の Flex AP の WLAN-VLAN マッピングまたは Flex グループの VLAN 設定のいずれかを介して、FlexConnect AP にはサブインターフェイスがそのデータベースにあることを確認します。次の例では、VLAN 63 は Flex AP 上の WLAN VLAN マッピングに設定されます。

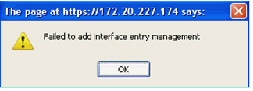

手順 5 次の例では、VLAN 62 は WLC で動的インターフェイスの 1 つとして設定され、WLC 上では WLAN にマッピングされていません。WLC の WLAN は、管理 VLAN(つまり、VLAN 61)にマッピングされます。

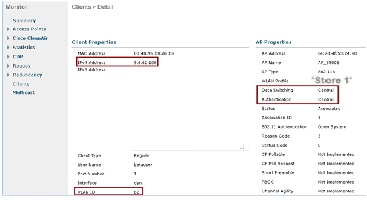

手順 6 この Flex AP に手順 1 で設定した WLAN に対してクライアントを関連付け、AAA サーバから VLAN 62 を返します。VLAN 62 はこの Flex AP に存在しませんが、WLC には動的インターフェイスとして存在します。そのため、トラフィックは中央でスイッチングされ、クライアントには WLC の VLAN 62 が割り当てられます。ここでキャプチャされる出力では、クライアントに VLAN 62 が割り当てられており、[Data Switching] と [Authentication] は [Central] に設定されています。

(注![]() ) WLAN がローカル スイッチング用に設定されているとしても、このクライアントの [Data Switching] フィールドは、VLAN があるために [Central] となることがわかります(つまり、AAA サーバから返された VLAN 62 は AP データベースには存在しません)。

) WLAN がローカル スイッチング用に設定されているとしても、このクライアントの [Data Switching] フィールドは、VLAN があるために [Central] となることがわかります(つまり、AAA サーバから返された VLAN 62 は AP データベースには存在しません)。

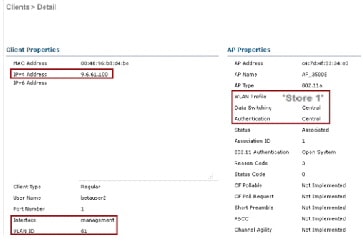

手順 7 作成したこの WLAN の同じ AP に別のユーザが割り当てられており、AP だけでなく WLC にも存在しない AAA サーバから何らかの VLAN が返された場合、トラフィックは中央でスイッチングされ、クライアントには WLC の WLAN マッピングのインターフェイス(つまり、この設定例では VLAN 61)が割り当てられます。これは、WLAN が VLAN 61 に設定されている管理インターフェイスにマッピングされるためです。

(注![]() ) WLAN がローカル スイッチング用に設定されているとしても、VLAN があるために、このクライアントの [Data Switching] フィールドは [Central] となっています。つまり、AAA サーバから返された VLAN 61 は AP データベースには存在せず、WLC データベースにも存在しません。その結果、クライアントにはデフォルトのインターフェイス VLAN/WLAN にマッピングされているインターフェイスが割り当てられます。次の例では、WLAN は管理インターフェイス(VLAN 61)にマッピングされます。つまり、クライアントは VLAN 61 から IP アドレスを受け取っています。

) WLAN がローカル スイッチング用に設定されているとしても、VLAN があるために、このクライアントの [Data Switching] フィールドは [Central] となっています。つまり、AAA サーバから返された VLAN 61 は AP データベースには存在せず、WLC データベースにも存在しません。その結果、クライアントにはデフォルトのインターフェイス VLAN/WLAN にマッピングされているインターフェイスが割り当てられます。次の例では、WLAN は管理インターフェイス(VLAN 61)にマッピングされます。つまり、クライアントは VLAN 61 から IP アドレスを受け取っています。

手順 8 作成したこの WLAN に別のユーザが割り当てられていて、(この Flex AP 上に存在する)AAA サーバから VLAN 63 が返された場合、クライアントには VLAN 63 が割り当てられ、トラフィックはローカルにスイッチングされます。

FlexConnect ACL

FlexConnect 上での ACL の導入にともない、AP からローカルにスイッチングされるデータ トラフィックの保護と整合性のために、FlexConnect AP でのアクセス コントロールの必要性を満たすメカニズムがあります。FlexConnect ACL を WLC 上で作成し、FlexConnect AP か、AAA オーバーライド VLAN 用の VLAN-ACL マッピングを使用した FlexConnect グループ上に存在する VLAN を使用して設定する必要があります。これらの ACL は AP にプッシュされます。

手順

手順 1 WLC で FlexConnect ACL を作成します。[WLC GUI] > [Security] > [Access Control Lists] > [FlexConnect ACLs] に移動します。

手順 5 各 ACL にルールを作成します。ルールを作成するには、[WLC GUI] > [Security] > [Access Control List] > [FlexConnect ACLs] に移動し、上記で作成した ACL をクリックします。

(注![]() ) 要件に従ってルールを設定します。permit any rule を末尾に設定しないと、暗黙の deny となり、すべてのトラフィックがブロックされます。

) 要件に従ってルールを設定します。permit any rule を末尾に設定しないと、暗黙の deny となり、すべてのトラフィックがブロックされます。

手順 7 FlexConnect ACL が作成されると、個々の FlexConnect AP 下の WLAN-VLAN にマッピングできるようになります。または、FlexConnect グループでの VLAN-ACL に適用できるようになります。

手順 8 上記で設定した FlexConnect ACL を、個々の FlexConnect AP への VLAN マッピングに従った個々の VLAN に AP レベルでマップします。[WLAN GUI] > [Wireless] > [All AP] に移動し、特定の [AP] > [FlexConnect] タブ > [VLAN Mapping] をクリックします。

手順 9 FlexConnect ACL は、FlexConnect グループでの VLAN-ACL マッピングにも適用できます。FlexConnect グループでの VLAN-ACL マッピングで作成された VLAN は、主に動的 VLAN オーバーライドに使用されます。

FlexConnect スプリット トンネリング

7.3 より前の WLC リリースでは、中央でスイッチングされる WLAN に関連付けられた FlexConnect AP 上で接続するクライアントが、ローカル サイト/ネットワークに存在するデバイスへ一部のトラフィックを送信する必要がある場合、CAPWAP を介して WLC にトラフィックを送信してから、CAPWAP を介して、または何らかのオフバンド接続を使用して、その同じトラフィックをローカル サイトに戻す必要があります。

リリース 7.3 以降は、スプリット トンネリングにより、クライアントによって送信されたトラフィックを、Flex ACL を使用して、パケットの内容に基づいて分類するメカニズムが導入されました。一致するパケットは Flex AP からローカルにスイッチングされ、残りのパケットは CAPWAP を介して中央でスイッチングされます。

スプリット トンネリング機能には、企業の SSID 上のクライアントがローカル ネットワーク上のデバイス(プリンタ、リモート LAN ポート上の有線マシン、またはパーソナル SSID 上のワイヤレス デバイス)と直接通信でき、CAPWAP を介してパケットを送信することで WAN 帯域幅を消費することがないという、OEAP AP 設定に対するさらなるメリットがあります。OEAP 600 AP では Split Tunneling はサポートされていません。Flex ACL は、ローカル サイトまたはネットワークに存在するすべてのデバイスを許可するために、ルールを使用して作成できます。企業の SSID 上のワイヤレス クライアントからのパケットが、OEAP AP 上で設定されている Flex ACL のルールに一致した場合、そのトラフィックはローカルにスイッチングされ、残りのトラフィック(つまり暗黙的に拒否されたトラフィック)は、CAPWAP を介して中央でスイッチングされます。

スプリット トンネリング ソリューションでは、中央サイトのクライアントに関連付けられているサブネットまたは VLAN がローカル サイトに存在しないことを前提としています(つまり、中央サイトにあるサブネットから IP アドレスを受け取るクライアントのトラフィックは、ローカルにスイッチングできません)。スプリット トンネリング機能は、WAN の帯域幅の使用を避けるために、ローカル サイトに属するサブネットに対してトラフィックをローカルにスイッチングするように設計されています。Flex ACL ルールに一致するトラフィックはローカルでスイッチングされ、NAT 動作が実行され、クライアントの送信元 IP アドレスが、ローカル サイト/ネットワークでルーティング可能な Flex AP の BVI インターフェイス IP アドレスに変更されます。

手順

手順 1 中央スイッチング用の WLAN を設定します(つまり、Flex ローカル スイッチングは無効にする必要があります)。

手順 2 [DHCP Address Assignment] を [Required] に設定します。

手順 3 [AP Mode] を [FlexConnect] に設定します。

手順 4 中央スイッチ WLAN 上でローカルにスイッチングされるトラフィックに permit ルールを使用して、FlexConnect ACL を設定します。次の例では、FlexConnect ACL ルールは、9.6.61.0 サブネット上(つまり、セントラル サイトに存在)のすべてのクライアントから 9.1.0.150 への ICMP トラフィックを、NAT 操作が Flex AP で適用された後にローカルにスイッチングするように通知するよう設定されています。残りのトラフィックは、暗黙の deny ルールが適用され、CAPWAP を介して中央でスイッチングされます。

手順 5 作成したこの FlexConnect ACL はスプリット トンネル ACL として個々の Flex AP にプッシュするか、または FlexConnect グループ内のすべての Flex AP にプッシュすることもできます。

ローカル スプリット ACL として個々の Flex AP に Flex ACL をプッシュするには、次の手順を実行します。

a.![]() [Local Split ACLs] をクリックします。

[Local Split ACLs] をクリックします。

b.![]() スプリット トンネル機能を有効にする必要がある [WLAN ID] を選択し、[Flex-ACL] を選択して [Add] をクリックします。

スプリット トンネル機能を有効にする必要がある [WLAN ID] を選択し、[Flex-ACL] を選択して [Add] をクリックします。

c.![]() Flex-ACL は、ローカル スプリット ACL として Flex AP にプッシュされます。

Flex-ACL は、ローカル スプリット ACL として Flex AP にプッシュされます。

ローカル スプリット ACL として FlexConnect グループにプッシュするには、次の手順を実行します。

a.![]() スプリット トンネリング機能を有効にする必要がある WLAN ID を選択します。[WLAN-ACL mapping] タブで、特定の Flex AP を追加する FlexConnect グループから FlexConnect ACL を選択し、[Add] をクリックします。

スプリット トンネリング機能を有効にする必要がある WLAN ID を選択します。[WLAN-ACL mapping] タブで、特定の Flex AP を追加する FlexConnect グループから FlexConnect ACL を選択し、[Add] をクリックします。

b.![]() Flex-ACL は、その Flex グループ内の Flex AP にローカル スプリット ACL としてプッシュされます。

Flex-ACL は、その Flex グループ内の Flex AP にローカル スプリット ACL としてプッシュされます。

制限事項

- Flex ACL ルールは、同じサブネットを送信元および宛先とする permit/deny 文を使用して設定できません。

- スプリット トンネリングが設定された、中央でスイッチングされる WLAN 上のトラフィックをローカルにスイッチングできるのは、ワイヤレス クライアントがローカル サイト上にあるホスト宛のトラフィックを送信した場合のみです。トラフィックが、ローカル サイト上のクライアントまたはホストにより、これらの設定された WLAN 上のワイヤレス クライアントに送信された場合、宛先に到達できません。

- マルチキャストまたはブロードキャスト トラフィックについては、スプリット トンネリングはサポートされていません。マルチキャスト トラフィックまたはブロードキャスト トラフィックは、Flex ACL に一致しても中央でスイッチングされます。

耐障害性

FlexConnect の耐障害性では、次の状態が生じたときに、ブランチ クライアントへのワイヤレス アクセスとサービスが可能です。

- FlexConnect ブランチ AP がプライマリ コントローラとの接続を失った。

- FlexConnect ブランチ AP がセカンダリ コントローラにスイッチングされている。

- FlexConnect ブランチ AP がプライマリ コントローラへの接続を再確立している。

FlexConnect の耐障害性は、上記で概説したローカル EAP と、リリース 7.5 による FlexConnect AP での PEAP/EAP-TLS 認証とともに、ネットワーク停止時にブランチ ダウンタイム ゼロを実現します。この機能はデフォルトで有効であり、無効にすることはできません。つまり、コントローラまたは AP での設定は不要です。ただし、耐障害性が円滑に機能し適用可能であるためには、次の条件を満たす必要があります。

WLAN ごとのクライアント制限

トラフィックのセグメンテーションとともに、ワイヤレス サービスにアクセスするクライアントの総数を制限する必要が生じます。たとえば、データセンターに戻るブランチ トンネリングのゲスト クライアントの総数を制限します。

この課題に対処するため、シスコは WLAN 機能ごとのクライアント制限機能を導入し、WLAN 単位で許可する総クライアント数を制限できるようにしています。

制限事項

この機能は、スタンドアロン状態で FlexConnect が運用されている場合はクライアント制限を適用しません。

次のいずれかでの WLC 全体にわたる設定の不一致によって、AP で無線がリセットされることになります。

1.![]() FlexConnect グループ(考えられるすべての設定)

FlexConnect グループ(考えられるすべての設定)

WLC の設定

手順 1 中央でスイッチングされる WLAN ID 1 と、SSID [DataCenter] を選択します。この WLAN は、AP グループの作成時に作成されました。図 3 を参照してください。

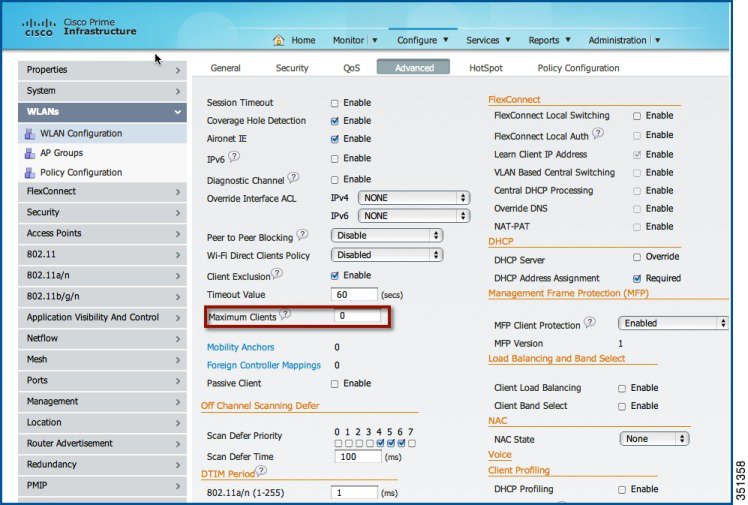

手順 2 WLAN ID 1 の [Advanced] タブをクリックします。

手順 3 [Maximum Allowed Clients] テキスト フィールドにクライアントの制限値を設定します。

手順 4 [Maximum Allowed Clients] テキスト フィールドを設定したら、[Apply] をクリックします。

[Maximum Allowed Clients] はデフォルトで 0 に設定されます。つまり、制限はなく、機能は無効になっています。

ピアツーピア ブロック

7.2 より前のコントローラ ソフトウェア リリースでは、中央スイッチング WLAN の場合はピアツーピア(P2P)ブロッキングのみがサポートされていました。次の 3 つのアクションのいずれかで、WLAN 上にピアツーピア ブロッキングを設定できます。

- [Disabled]:ピアツーピア ブロッキングを無効にし、同じサブネット内のクライアント宛のトラフィックをコントローラ内でローカルにブリッジします。これはデフォルト値です。

- [Drop]:コントローラは同じサブネット内のクライアント宛のパケットをドロップします。

- [Forward Up-Stream]:パケットがアップストリーム VLAN に転送されるようにします。コントローラ上のデバイスは、パケットに関して実行すべきアクションを決定します。

リリース 7.2 以降、ローカル スイッチング VLAN 上で関連付けられているクライアントに対してピアツーピアがサポートされています。WLAN ごとに、ピアツーピア設定がコントローラによって FlexConnect AP にプッシュされます。

手順

手順 1 FlexConnect ローカル スイッチング用に設定された WLAN で、ピアツーピア ブロッキングを [Drop] として有効にします。

手順 2 ローカル スイッチング用に設定された WLAN で P2P ブロッキング アクションを [Drop] または [Forward-Upstream] に設定すると、その設定は WLC から FlexConnect AP にプッシュされます。FlexConnect AP は、この情報をフラッシュ内の reap コンフィギュレーション ファイルに保存します。これにより、FlexConnect AP がスタンドアロン モードであっても、P2P 設定を対応するサブインターフェイスに適用できます。

制限事項

- FlexConnect では、特定の FlexConnect AP または AP のサブセットのみにソリューションの P2P ブロッキング設定を適用することはできません。これは、SSID をブロードキャストするすべての FlexConnect AP に適用されます。

- 中央スイッチング クライアントのための統一ソリューションは、P2P アップストリーム転送をサポートしています。しかし、これは FlexConnect ソリューションではサポートされません。これは、P2P ドロップとして扱われ、クライアント パケットは、次のネットワーク ノードに転送されずにドロップされます。

- 中央スイッチング クライアント用の統一ソリューションは、異なる AP にアソシエートされたクライアントに対する P2P ブロッキングをサポートしています。ただし、このソリューションでは、同一の AP に接続するクライアントだけがターゲットとなります。FlexConnect ACL は、この制限の回避策として使用できます。

AP イメージの事前ダウンロード

この機能を使用すると、AP は動作中にコードをダウンロードできます。AP イメージの事前ダウンロードは、ソフトウェア メンテナンスやアップグレード時に極めて役に立ちます。

手順

手順 1 プライマリ コントローラとバックアップ コントローラでイメージをアップグレードします。

[WLC GUI] > [Commands] > [Download File] に移動し、ダウンロードを開始します。

手順 2 コントローラで設定を保存します。ただし、コントローラをリブートしないでください。

手順 3 プライマリ コントローラから AP イメージの事前ダウンロード コマンドを発行します。

a.![]() [WLC GUI] > [Wireless] > [Access Points] > [All APs] に移動し、イメージの事前ダウンロードを開始するアクセス ポイントを選択します。

[WLC GUI] > [Wireless] > [Access Points] > [All APs] に移動し、イメージの事前ダウンロードを開始するアクセス ポイントを選択します。

b.![]() アクセス ポイントを選択したら、[Advanced] タブをクリックします。

アクセス ポイントを選択したら、[Advanced] タブをクリックします。

c.![]() [Download Primary] をクリックしてイメージの事前ダウンロードを開始します。

[Download Primary] をクリックしてイメージの事前ダウンロードを開始します。

手順 4 すべての AP イメージがダウンロードされたら、コントローラをリブートします。

これで AP はコントローラがリブートするまでスタンドアロン モードにフォールバックします。

(注![]() ) スタンドアロン モードでは、耐障害性でクライアントの関連付けを保持します。

) スタンドアロン モードでは、耐障害性でクライアントの関連付けを保持します。

コントローラがリブートすると、AP は事前にダウンロードしたイメージで自動的にリブートします。AP はリブート後、プライマリ コントローラに再度参加し、クライアントのサービスを再開します。

FlexConnect AP イメージのスマート アップグレード

イメージのプレダウンロード機能は、ダウンタイムをある程度削減する効果があります。しかし、すべての FlexConnect AP は WAN リンク経由でそれぞれの AP イメージをプレダウンロードしなければならないため、大幅な遅延が発生します。

効率的な AP イメージ アップグレードでは、個々の FlexConnect AP のダウンタイムが削減されます。基本的な原理は、各 AP モデルにつき、それぞれ 1 つの AP のみがコントローラからイメージをダウンロードし、マスター(サーバ)として機能します。同モデルのその他の AP はスレーブ(クライアント)となり、マスターから AP イメージをプレダウンロードします。サーバからクライアントへの AP イメージの配布はローカル ネットワーク上で行われるため、WAN リンクで遅延が発生しません。この結果、プロセスの実行時間が短縮されます。

手順

[WLC GUI] > [Commands] > [Download File] に移動し、ダウンロードを開始します。

手順 2 コントローラで設定を保存します。ただし、コントローラをリブートしないでください。

手順 3 FlexConnect AP を FlexConnect グループに追加します。

[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[Select FlexConnect Group] > [General] タブ > [Add AP] を選択します。

手順 4 [FlexConnect AP Upgrade] チェック ボックスをクリックして、効率的に AP イメージをアップグレードします。

[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [Image Upgrade] タブを選択します。

手順 5 マスター AP は手動でも、自動でも選択できます。

a.![]() マスター AP を手動で選択するには、[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [Image Upgrade] タブ > [FlexConnect Master APs] を選択し、ドロップダウンリストから [AP] を選択し、[Add Master] をクリックします。

マスター AP を手動で選択するには、[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [Image Upgrade] タブ > [FlexConnect Master APs] を選択し、ドロップダウンリストから [AP] を選択し、[Add Master] をクリックします。

(注![]() ) モデルごとに AP 1 つのみをマスター AP として設定できます。マスター AP を手動で設定する場合、[Manual] フィールドは [yes] で更新されます。

) モデルごとに AP 1 つのみをマスター AP として設定できます。マスター AP を手動で設定する場合、[Manual] フィールドは [yes] で更新されます。

b.![]() マスター AP を自動的に選択するには、[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [Image Upgrade] タブを選択し、[FlexConnect Upgrade] をクリックします。

マスター AP を自動的に選択するには、[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [Image Upgrade] タブを選択し、[FlexConnect Upgrade] をクリックします。

(注![]() ) マスター AP を自動で選択する場合、[Manual] フィールドは [no] で更新されます。

) マスター AP を自動で選択する場合、[Manual] フィールドは [no] で更新されます。

手順 6 特定の FlexConnect グループで効率的なイメージ アップグレードを開始するには、[FlexConnect Upgrade] をクリックします。

[WLC GUI] > [Wireless] > [FlexConnect Groups] に移動し、[FlexConnect Group] > [Image Upgrade] タブを選択し、[FlexConnect Upgrade] をクリックします。

(注![]() ) [Slave Maximum Retry Count] は、マスター AP からイメージをダウンロードするためにスレーブ AP が試行する回数です(デフォルトでは 44)。その回数の試行後に、WLC からのイメージのダウンロードにフォールバックします。WLC からの新しいイメージのダウンロードは 20 回試行されます。その回数の試行後は、管理者がダウンロード プロセスを再度開始する必要があります。

) [Slave Maximum Retry Count] は、マスター AP からイメージをダウンロードするためにスレーブ AP が試行する回数です(デフォルトでは 44)。その回数の試行後に、WLC からのイメージのダウンロードにフォールバックします。WLC からの新しいイメージのダウンロードは 20 回試行されます。その回数の試行後は、管理者がダウンロード プロセスを再度開始する必要があります。

手順 7 FlexConnect のアップグレードが開始されると、マスター AP のみが WLC からイメージをダウンロードします。[All AP] ページで、[Upgrade Role] が [Master/Central] として更新されます。つまり、マスター AP が中央の場所にある WLC からイメージをダウンロードしたことになります。スレーブ AP はローカル サイトにあるマスター AP からイメージをダウンロードします。これが、[All AP] ページの [Upgrade Role] が [Slave/Local] で更新される理由です。

これを確認するには、[WLC GUI] > [Wireless] に移動します。

手順 8 すべての AP イメージがダウンロードされたら、コントローラをリブートします。これで AP はコントローラがリブートするまでスタンドアロン モードにフォールバックします。

(注![]() ) スタンドアロン モードでは、耐障害性でクライアントの関連付けを保持します。

) スタンドアロン モードでは、耐障害性でクライアントの関連付けを保持します。

コントローラがリブートすると、AP は事前にダウンロードしたイメージで自動的にリブートします。AP はリブート後、プライマリ コントローラに再度参加し、クライアントのサービスを再開します。

制限事項

- マスター AP の選択は、FlexConnect グループおよび各グループの AP モデルごとに行われます。

- 同じモデルのスレーブ AP 3 つのみがそれらのマスター AP から同時にアップグレードでき、残りのスレーブ AP はランダム バックオフ タイマーを使用してマスター AP に対して AP イメージのダウンロードを再試行します。

- スレーブ AP が何らかの理由でマスター AP からイメージをダウンロードできなかった場合は、新しいイメージを取得するために WLC に移動します。

- これは CAPWAP AP でのみ機能します。

- スマート AP イメージ アップグレードは、マスター AP が CAPWAPv6 に接続されている場合は機能しません。

FlexConnect モードでの自動 AP 変換

WLC には、AP モードを FlexConnect に変換するためのオプションが 2 つ備わってます。

手動モード(Manual Mode)

このモードは、すべてのプラットフォームで使用でき、変更は AP 単位でのみ実行できます。

1.![]() [WLC GUI] > [Wireless] > [All APs] に移動し、AP を選択します。

[WLC GUI] > [Wireless] > [All APs] に移動し、AP を選択します。

2.![]() [FlexConnect] に [AP Mode] を選択し、[Apply] をクリックします。

[FlexConnect] に [AP Mode] を選択し、[Apply] をクリックします。

3.![]() AP モードの変更によって、AP はリブートされます。

AP モードの変更によって、AP はリブートされます。

自動変換モード

このモードは、接続されたすべての AP の変更をトリガーします。FlexConnect WLC は、この CLI を有効にする前に、既存の WLC キャンパス コントローラではなく、別のモビリティ ドメインに展開することをお勧めします。

(Cisco Controller) >config ap autoconvert ?

disable............Disables auto conversion of unsupported mode APs to supported modes when AP joins

flexconnect........Converts unsupported mode APs to flexconnect mode when AP joins monitor............Converts unsupported mode APs to monitor mode when AP joins

手順 1 自動変換機能はデフォルトで無効になっています。これは、次の show コマンドを使用して確認できます。

(Cisco Controller) >show ap autoconvert

AP Autoconvert..................................無効

サポート対象外の AP モード = ローカル モード、スニファ、不正 AP 検知、およびブリッジ。

手順 2 config ap autoconvert flexconnect CLI を実行すると、サポート対象外の AP モードのネットワーク内のすべての AP を FlexConnect モードに変換します。すでに FlexConnect モードまたはモニタ モードになっている AP には影響しません。

(Cisco Controller) >config ap autoconvert flexconnect

(Cisco Controller) >show ap autoconvert

AP Autoconvert..................................FlexConnect

手順 3 config ap autoconvert monitor CLI を実行すると、サポート対象外の AP モードのネットワーク内のすべての AP をモニタ モードに変換します。すでに FlexConnect モードまたはモニタ モードになっている AP には影響しません。

(Cisco Controller >config ap autoconvert monitor

(Cisco Controller) >show ap autoconvert

AP Autoconvert.................................Monitor

config ap autoconvert flexconnect と config ap autoconvert monitor の両方を同時に実行するオプションはありません。

ローカル スイッチング WLAN のための FlexConnect WGB/uWGB サポート

リリース 7.3 以降、WGB/uWGB および WGB の背後にある有線またはワイヤレス クライアントがサポートされ、ローカル スイッチングが設定された WLAN 上の通常のクライアントとして動作するようになります。

関連付けの後、WGB はその各有線またはワイヤレス クライアントについて IAPP メッセージを送信し、Flex AP は次のように動作します。

- Flex AP が接続モードの場合、すべての IAPP メッセージをコントローラに転送し、コントローラはローカル モード AP と同様に IAPP メッセージを処理します。有線またはワイヤレス クライアント宛のトラフィックは、Flex AP からローカルにスイッチングされます。

- AP がスタンドアロン モードの場合、IAPP メッセージを処理し、WGB 上の有線またはワイヤレス クライアントは登録と登録解除を行える必要があります。Flex AP は、接続モードに遷移するときに、有線クライアントの情報をコントローラに送り返します。Flex AP がスタンドアロン モードから接続モードに遷移するとき、WGB は登録メッセージを 3 回送信します。

有線またはワイヤレス クライアントは WGB の設定を継承します。つまり、AAA 認証、AAA オーバーライド、FlexConnect ACL などの個別の設定は、WGB の背後にあるクライアントについては不要です。

手順

手順 1 WGB としてローカル スイッチング用に設定された FlexConnect AP で WGB/uWGB サポートを有効にするには、特殊な設定は必要ありません。また、WGB の背後にあるクライアントは、Flex AP によってローカル スイッチング用に設定された WLAN 上で通常のクライアントとして処理されます。WLAN 上で [FlexConnect Local Switching] を有効にします。

手順 2 [AP Mode] を [FlexConnect] に設定します。

手順 3 この設定済みの WLAN の背後にある優先クライアントと WGB を関連付けます。

手順 4 WGB の詳細を確認するには、[Monitor] > [Clients] に移動し、クライアントのリストから [WGB] を選択します。

手順 5 WGB の背後にある有線/ワイヤレス クライアントの詳細を確認するには、[Monitor] > [Clients] に移動し、クライアントを選択します。

制限事項

- WGB の背後にある有線クライアントは、常に WGN 自体と同じ VLAN にあります。WGB の背後にあるクライアントに対する複数 VLAN のサポートは、ローカル スイッチングが設定された WLAN について、Flex AP 上でサポートされていません。

- ローカル スイッチング用に設定された WLAN 上の Flex AP に関連付けられている場合、WGB の背後では、最大 20 台のクライアント(有線またはワイヤレス)がサポートされています。この数は、ローカル モード AP 上で現在 WGP サポートでの数と同じです。

- ローカル スイッチング用に設定された WLAN に関連付けられている WGB の背後にあるクライアントについては、Web Auth はサポートされません。

RADIUS サーバを増設した場合のサポート

リリース 7.4 より前は、FlexConnect グループでの RADIUS サーバの設定は、コントローラ上の RADIUS サーバのグローバル リストから行っていました。RADIUS サーバの最大数、つまり、このグローバル リストで設定可能な数は 17 です。ブランチ オフィスが増えるとともに、ブランチ サイトごとに RADIUS サーバを設定できることが必要になりました。リリース 7.4 以降、コントローラに設定された 17 の RADIUS 認証サーバのグローバル リストに含まれているかどうかは関係なく、FlexConnect グループごとのプライマリ RADIUS サーバとバックアップ RADIUS サーバの設定が可能になります。

RADIUS サーバ用の AP 固有の設定もサポートされます。FlexConnect グループの設定よりも AP 固有の設定が優先されます。

コントローラ上のグローバル RADIUS サーバ リスト内の RADIUS サーバのインデックスを必要とする、FlexConnect グループでの既存のコンフィギュレーション コマンドは廃止され、サーバの IP アドレス と共有秘密を使用して FlexConnect グループで設定するコンフィギュレーション コマンドに代わる予定です。

まとめ

- FlexConnect グループごとのプライマリおよびバックアップ RADIUS サーバの設定のサポート。RADIUS 認証サーバのグローバル リストにあるかどうかは関係ありません。

- WLC に追加可能な固有の RADIUS サーバの最大数は、所定のプラットフォームに設定可能な FlexConnect グループの数の 2 倍です。一例として、FlexConnect グループごとにプライマリ RADIUS サーバ 1 台、セカンダリ RADIUS サーバ 1 台です。

- 以前のリリースからリリース 7.4 へのソフトウェア アップグレードによって RADIUS の設定が失われることはありません。

- セカンダリ RADIUS サーバを削除せずにプライマリ RADIUS サーバを削除できます。これは、RADIUS サーバの現在の FlexConnect グループ設定と一致します。

手順

最大 17 台の RADIUS サーバを AAA 認証設定に設定できます。

手順 2 プライマリ RADIUS サーバとセカンダリ RADIUS サーバは、[AAA Authentication] ページで設定した RADIUS サーバから構成されるドロップダウンリストを使用して FlexConnect グループと関連付けることができます。

手順 3 リリース 7.4 の FlexConnect グループでの設定のモード。

プライマリ RADIUS サーバとセカンダリ RADIUS サーバは、IP アドレス、ポート番号、および共有秘密を使用して、FlexConnect グループに設定できます。

FlexConnect でのゲスト アクセス サポート

図 7 FlexConnect でのゲスト アクセス サポート

FlexConnect WLC では、DMZ のゲスト アンカー コントローラへの EoIP トンネルの作成をサポートでき、それが継続されます。ワイヤレス ゲスト アクセス ソリューションでのベスト プラクティスについては、『Guest Deployment Guide』を参照してください。

PEAP、EAP-TLS 認証のサポート

FlexConnect AP は LEAP および EAP-FAST クライアント認証用の RADIUS サーバとして設定できます。スタンドアロン モードであり、WLAN 上でローカル認証機能が有効にされている場合は、FlexConnect AP はローカル RADIUS を使用して、AP 自身の dot1x(802.1X)認証を行います。リリース 7.5 のコントローラでは、PEAP、EAP-TLS の EAP 方式もサポートされます。

EAP-TLS の証明書の生成

EAP-TLS 認証を使用してクライアントを FlexConnect AP に認証するには、WLC 上で次の手順を実行します。

2.![]() CA サーバによって署名されたデバイスの証明書を取得します。

CA サーバによって署名されたデバイスの証明書を取得します。

4.![]() デバイスと CA 証明書を.pem 形式で WLC にインポートします。

デバイスと CA 証明書を.pem 形式で WLC にインポートします。

2.![]() CA サーバによって署名されたクライアント証明書を取得します。

CA サーバによって署名されたクライアント証明書を取得します。

4.![]() クライアントと CA 証明書をクライアントにインストールします。

クライアントと CA 証明書をクライアントにインストールします。

上記手順の実行方法についての詳細な手順については、ドキュメント 100590( http://www.cisco.com/en/US/products/ps6366/products_configuration_example09186a008093f1b9.shtml )を参照してください。

FlexConnect AP での EAP-TLS の設定

1.![]() ローカル スイッチングとローカル認証用の WLAN を作成します。

ローカル スイッチングとローカル認証用の WLAN を作成します。

次の例では、2 つの WLAN が作成されています。1 つは EAP-TLS 用、もう 1 つは REAP 認証用です。

図 9 PEAP および EAP-TLS 用の WLAN の設定

2.![]() [FlexConnect Local Switching] と [FlexConnect Local Auth] を有効にします。

[FlexConnect Local Switching] と [FlexConnect Local Auth] を有効にします。

図 10 ローカル スイッチングとローカル認証用の WLAN

[FlexConnect groups] 編集ページの [Enable AP Local Authentication] チェック ボックスをオンにします。FlexConnect グループの RADIUS サーバは [Unconfigured] である必要があります。FlexConnect グループ上で RADIUS サーバが設定されている場合は、AP は最初に ADIUS サーバを使用してワイヤレス クライアントを認証しようとします。AP ローカル認証は、RADIUS サーバがタイムアウトしていたり、RADIUS サーバが設定されていない場合など、RADIUS サーバが見つからない場合にのみ試行されます。

図 11 AP ローカル認証用の FlexConnectグループの設定

4.![]() 現在、EAP メソッドを選択するオプションが 2 つ増えました。FlexConnect グループでの PEAP および EAP-TLS オプションと、既存の LEAP および EAP-FAST オプションです。

現在、EAP メソッドを選択するオプションが 2 つ増えました。FlexConnect グループでの PEAP および EAP-TLS オプションと、既存の LEAP および EAP-FAST オプションです。

a.![]() 現在のコントローラ リリースでは、コントローラへの EAP デバイスとルート(CA)証明書のダウンロードがサポートされており、フラッシュ上に PEM 形式で保存できます。

現在のコントローラ リリースでは、コントローラへの EAP デバイスとルート(CA)証明書のダウンロードがサポートされており、フラッシュ上に PEM 形式で保存できます。

b.![]() リリース 7.5 では、EAP-TLS を使用したクライアント認証にこれらの証明書が使用されます。EAP-TLS メソッドが有効で、それをクライアントを認証するために AP で使用する場合は、デバイス証明書とルート証明書の両方が FlexConnect グループ内のすべての FlexConnect AP にダウンロードされます。

リリース 7.5 では、EAP-TLS を使用したクライアント認証にこれらの証明書が使用されます。EAP-TLS メソッドが有効で、それをクライアントを認証するために AP で使用する場合は、デバイス証明書とルート証明書の両方が FlexConnect グループ内のすべての FlexConnect AP にダウンロードされます。

c.![]() 新しい AP をグループに参加させる場合は、証明書が他の設定とともに AP にプッシュされます。ユーザは、FlexConnect グループで EAP-TLS を有効にする前に、EAP デバイス証明書とルート証明書をコントローラにダウンロードする必要があります。

新しい AP をグループに参加させる場合は、証明書が他の設定とともに AP にプッシュされます。ユーザは、FlexConnect グループで EAP-TLS を有効にする前に、EAP デバイス証明書とルート証明書をコントローラにダウンロードする必要があります。

d.![]() コントローラから証明書メッセージを受信すると、AP はそれらの証明書をインポートし、メモリに保存し、クライアントの認証に使用します。

コントローラから証明書メッセージを受信すると、AP はそれらの証明書をインポートし、メモリに保存し、クライアントの認証に使用します。

e.![]() 更新された証明書を AP にプッシュするために [EAP TLS Certificate Download] オプションが提供されています。

更新された証明書を AP にプッシュするために [EAP TLS Certificate Download] オプションが提供されています。

図 14 FlexConnect グループでの AP ローカル認証時の PEAP と EAP TLS の有効化

AP 上の証明書ファイル

EAP-TLS が有効になっている場合は、4 つのファイルが AP にダウンロードされます。

- eapdev.pem.ca:CA(ルート)証明書です。

- eapdev.pem.crt:デバイスのパブリック証明書です。

- eapdev.pem.prv:デバイスの RSA 秘密キーです。

- eapdevpwd:秘密キーを保護するためのパスワード ファイルです。

クライアント設定

EAP タイプとして [EAP-TLS] を選択し、信頼されたルート認証局とクライアント証明書を指定して、EAP-TLS のワイヤレス プロファイルを設定します。

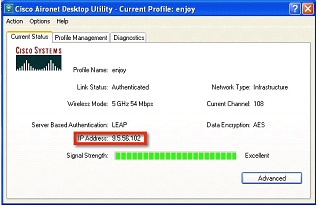

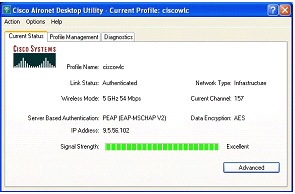

クライアントが接続されると、サーバ ベースの認証が EAP TLS を反映します。

show コマンド

クライアントの EAP タイプが WLC に反映され、show client detail の出力で確認できます。

図 22 EAP-TLS を使用して認証されたクライアントの EAP タイプ

EAP-PEAP

PEAP(EAP-MSCHAPv2 および EAP-GTC)EAP タイプはリリース 7.5 でサポートされており、次に示すようにユーザを WLC に追加する必要があります。FlexConnect グループごとに最大 100 人のユーザを追加できます。

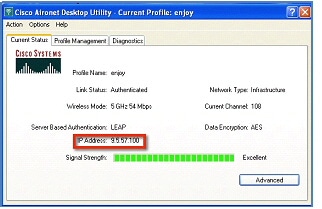

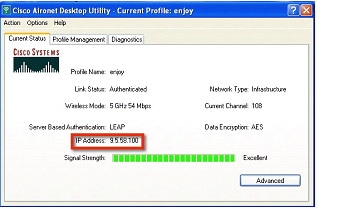

クライアント設定

EAP タイプに EAP-MSCHAPv2 または GTC を選択すると、EAP-PEAP のワイヤレス プロファイルを設定できます。

図 24 EAP PEAP(EAP-MSCHAPv2)のワイヤレス プロファイル

コントローラで作成されたユーザはクライアント上で設定する必要があります。

図 26 Cisco Aironet デスクトップ ユーティリティ プロファイル管理

クライアントが接続されると、サーバ ベースの認証が PEAP(EAP-MSCHAPv2)を反映します。

図 27 PEAP(EAP-MSCHAPv2)を使用したクライアント認証

クライアントが認証されると、[Client Detail] ページで EAP タイプを確認できます。

show コマンド

クライアントの EAP タイプが WLC に反映され、show client detail の出力で確認できます。

図 29 PEAP を使用して認証されたクライアントの EAP タイプ

FlexConnect AP での PEAP と EAP-TLS の CLI サポート

コントローラから PEAP と EAP-TLS を設定するため、新たに 2 つの CLI が追加されました。

config flexconnect group <groupName> radius ap peap <enable | disable>

config flexconnect group <groupName> radius ap eap-tls <enable | disable>

証明書をダウンロードするための CLI も追加されています。

config flexconnect group <groupName> radius ap eap-cert download

FlexConnect グループ レベルでの WLAN-VLAN マッピング

リリース 7.5 よりも前では、WLAN-VLAN マッピングは AP 単位で行われていました。

導入環境内での AP 数の増加にともない、FlexConnect グループグループから WLAN-VLAN マップを追加する機能を提供する必要性が生じています。リリース 7.5 でこれがサポートされます。

WLAN-VLAN マッピングは、FlexConnect グループに存在するすべての AP にプッシュされます。FlexConnect レベルの設定は、WLAN 上で設定された WLAN-VLAN よりも優先されます。

WLAN-VLAN マッピングの継承

- WLAN レベルの WLAN-VLAN マッピングは最も低い優先順位です。

- 高い優先順位のマッピングがそれよりも低い優先順位のマッピングをオーバーライドします。

- AP レベルの WLAN-VLAN マッピングは最も高い優先順位です。

- より高い優先順位のマッピングを削除すると、その次に高い優先順位のマッピングが有効になります。

次の図に、WLAN、FlexConnect グループ、および AP での WLAN-VLAN マッピングと呼ばれる、優先順を示します。

GUI の設定

図 34 VLAN 56 管理インターフェイスにマッピングされた WLAN

図 35 WLAN 固有のマッピングに従って VLAN 56 にマッピングされた WLAN

この WLAN にクライアントが接続すると、そのクライアントは VLAN 56 の IP を取得します。

2.![]() FlexConnect グループで WLAN-VLAN マッピングを作成します。この機能は、リリース 7.5 での新機能です。

FlexConnect グループで WLAN-VLAN マッピングを作成します。この機能は、リリース 7.5 での新機能です。

図 37 FlexConnect グループの VLAN 57 にマッピングされた WLAN

[VLAN Mappings] ページから、AP ごとに WLAN-VLAN マッピングを表示できます。

この例では、FlexConnect グループの VLAN 57 に WLAN がマッピングされます。これは、グループ固有のマッピングが WLAN 固有のマッピングよりも優先されるためです。

図 39 グループ固有の設定の継承に従った VLAN 57 にマッピングされた WLAN 1

クライアントには VLAN 57 内の IP アドレスが割り当てられます。

3.![]() AP で WLAN-VLAN マッピングを作成するには、[VLAN Mappings] で [Make AP Specific] を選択します。

AP で WLAN-VLAN マッピングを作成するには、[VLAN Mappings] で [Make AP Specific] を選択します。

完了すると、WLAN は VLAN 58 にマッピングされます。これは、AP 固有のマッピングがグループ 固有のマッピングと WLAN 固有のマッピングよりも優先されるためです。

図 41 AP 固有のマッピング継承に従って VLAN 58 にマッピングされた WLAN

クライアントには VLAN 58 内の IP アドレスが割り当てられます。

CLI Configuration

-

config flexconnect group <group> wlan-vlan wlan <wlan-id> add vlan <vlan-id> -

config flexconnect group <group> wlan-vlan wlan <wlan-id> delete -

config ap flexconnect vlan remove wlan <wlan_id> <ap_name>

図 43 CLI からの FlexConnect グループでの WLAN-VLAN 設定

show flexconnect group detail コマンドを使用して、FlexConnect グループへの WLAN-VLAN マッピングを確認できます。

図 44 show flexconnect group detail Output

show ap config general <AP name> コマンドを使用して、AP ごとに WLAN-VLAN マッピングを表示できます。

図 45 show ap config general Output

クライアント ACL サポート

リリース 7.5 よりも前では、VLAN で FlexConnect ACL をサポートしています。また、VLAN の AAA オーバーライドもサポートしています。クライアントに対して VLAN の AAA オーバーライドが行われた場合、このクライアントはオーバーライドされた VLAN 上に配置され、この VLAN の ACL が適用されます。ローカルでスイッチングされるクライアントの場合に AAA から ACL を受け取る場合は、これを無視します。リリース 7.5 ではこの制限に対処し、ローカルでスイッチングされる WLAN のクライアント ベースの ACL がサポートされます。

クライアント ACL の概要

a.![]() この機能を使用すると、ローカルにスイッチングされる WLAN にクライアントごとの ACL を適用できます。

この機能を使用すると、ローカルにスイッチングされる WLAN にクライアントごとの ACL を適用できます。

b.![]() クライアント ACL は、Airespace RADIUS 属性の一部であるクライアント L2 認証/Web 認証が成功したときに AAA サーバから返されます。

クライアント ACL は、Airespace RADIUS 属性の一部であるクライアント L2 認証/Web 認証が成功したときに AAA サーバから返されます。

c.![]() AP での ACL の事前作成にはコントローラが使用されます。AP は、ACL 設定を受け取ると、対応する IOS ACL を作成します。AAA サーバが ACL を提供すると、クライアント構造はこの情報で更新されます。

AP での ACL の事前作成にはコントローラが使用されます。AP は、ACL 設定を受け取ると、対応する IOS ACL を作成します。AAA サーバが ACL を提供すると、クライアント構造はこの情報で更新されます。

d.![]() FlexConnect グループごと、および AP ごとに設定があります。FlexConnect グループ用に最大 16 個の ACL を作成でき、AP ごとに最大 16 個の ACL を設定できます。

FlexConnect グループごと、および AP ごとに設定があります。FlexConnect グループ用に最大 16 個の ACL を作成でき、AP ごとに最大 16 個の ACL を設定できます。

e.![]() AAA オーバーライド クライアントの高速ローミング(CCKM/PMK)をサポートするため、これらの ACL はキャッシュ内に保持され、FlexConnect グループの一部であるすべての AP にプッシュされます。

AAA オーバーライド クライアントの高速ローミング(CCKM/PMK)をサポートするため、これらの ACL はキャッシュ内に保持され、FlexConnect グループの一部であるすべての AP にプッシュされます。

f.![]() 中央認証の場合、AAA サーバから ACL を受け取ると、コントローラは ACL 名をクライアントの AP に送信します。ローカルに認証されたクライアントの場合、CCKM/PMK キャッシュの一部として ACL が AP からコントローラに送信され、その後、FlexConnect グループに所属するすべての AP に分配されます。

中央認証の場合、AAA サーバから ACL を受け取ると、コントローラは ACL 名をクライアントの AP に送信します。ローカルに認証されたクライアントの場合、CCKM/PMK キャッシュの一部として ACL が AP からコントローラに送信され、その後、FlexConnect グループに所属するすべての AP に分配されます。

g.![]() FlexConnect グループごとに最大 16 個のクライアント ACL、AP ごとに最大 16 個のクライアント ACL。

FlexConnect グループごとに最大 16 個のクライアント ACL、AP ごとに最大 16 個のクライアント ACL。

h.![]() 合計で 96 個の ACL を AP 上に設定でき(32 個の VLAN-ACL、16 個の WLAN-ACL、16 個のスプリット トンネル、16 個の AP クライアント ACL)、それぞれの ACL に 64 個のルールがあります。

合計で 96 個の ACL を AP 上に設定でき(32 個の VLAN-ACL、16 個の WLAN-ACL、16 個のスプリット トンネル、16 個の AP クライアント ACL)、それぞれの ACL に 64 個のルールがあります。

i.![]() ACL は、問題のクライアントの dot11 側に適用されます。AP のイーサネット インターフェイスの VLAN に適用された VLAN ACL に加えて、この ACL が適用されます。

ACL は、問題のクライアントの dot11 側に適用されます。AP のイーサネット インターフェイスの VLAN に適用された VLAN ACL に加えて、この ACL が適用されます。

j.![]() VLAN-ACL に加えてクライアント ACL が適用されると、その両方が同時に存在でき、逐次適用されます。

VLAN-ACL に加えてクライアント ACL が適用されると、その両方が同時に存在でき、逐次適用されます。

クライアント ACL を設定する手順

1.![]() 中央でスイッチングされるか、またはローカルでスイッチングされるローカル スイッチング WLAN を作成します。

中央でスイッチングされるか、またはローカルでスイッチングされるローカル スイッチング WLAN を作成します。

2.![]() WLAN に対する AAA オーバーライドをオンします。

WLAN に対する AAA オーバーライドをオンします。

FlexConnect ACL は、[Security] ページだけでなく、[Wireless] ページからも設定できます。

4.![]() FlexConnect グループまたは AP に、FlexConnect ACL を割り当てます。

FlexConnect グループまたは AP に、FlexConnect ACL を割り当てます。

図 48 FlexConnect グループでの ACL マッピング

5.![]() RADIUS/Cisco ACS サーバ/ISE 上で Airespace 属性を設定します。

RADIUS/Cisco ACS サーバ/ISE 上で Airespace 属性を設定します。

図 50 Cisco ACS サーバ上の Aire-ACL 名

CLI Configuration

クライアント ACL は show access-list コマンドと show controllers dot11Radio コマンドを使用して AP 上に表示できます。

http://www.cisco.com/en/US/products/ps11635/products_tech_note09186a0080b7f141.shtml

ガイドライン

- AAA がクライアント ACL を送信する前に、グループまたは AP 上で ACL を事前に作成しておく必要があります。ACL は client join 時に AP に動的にダウンロードされません。

- 最大 96 個の ACL を AP で設定できます。

- 各 ACL には最大 64 のルールが設定されます。

- クライアントがすでに認証されていて、RADIUS 上で ACL 名が変更されている場合、クライアントは完全な認証を再度実行して正しいクライアント ACL を取得する必要があります。

- ACL はコントローラではキャッシュに保存されていないため、AP がリブート/クラッシュした場合はそのキャッシュは更新されません。クライアントは完全な認証を実行して正しいクライアント ACL を適用する必要があります。

- AAA サーバから ACL が返されてはいるものの、対応する ACL が AP にない場合、クライアントの認証が解除されます。AP と WLC コンソールでログ メッセージが生成されます。

*Mar 4 09:20:43.255: %LWAPP-3-CLIENT_ACL_ENTRY_NOT_EXIST: Deleting Mobile for 0040.96b8.d4be: CLIENT ACL not exist on AP

*spamApTask7: Mar 04 14:51:03.989: #HREAP-3-CLIENT_ACL_ENTRY_NOT_EXIST: spam_lrad.c:36670 The client 00:40:96:b8:d4:be could not join AP : 34:a8:4e:e7:5b:c0 for slot 1, Reason: acl returned from RADIUS/local policy not present at AP

はじめに

Cisco Unified Wireless Network(CUWN)リリース 8.0 には、ローカル スイッチング用およびブランチ オフィス展開環境用の新機能である VideoStream が導入されました。この機能により、現行のエンタープライズ環境での展開と同様に、各ブランチにマルチキャスト ビデオ ストリームを展開するワイヤレス アーキテクチャが実現します。この機能は、ブランチ ネットワーク内でビデオ ストリームとクライアントの規模を拡大する場合に、ビデオ配信の質が低下するという欠点を補います。VideoStream は、ワイヤレス クライアントに対するビデオ マルチキャストの信頼性を高め、ブランチ内のワイヤレス帯域幅の使用効率を向上させます。

使用されるコンポーネント

ローカル スイッチング用の VideoStream 機能は、CUWN ソフトウェア バージョン 8.0 で使用できます。この機能は、すべてのワイヤレス LAN コントローラ(WLAN)、および新世代の屋内用アクセス ポイント(AP)でサポートされています。この機能は、Autonomous アクセス ポイントでは使用できません。

サポートされているワイヤレス ハードウェアおよびソフトウェア

VideoStream は、次のすべての Cisco Wireless LAN Controller でサポートされています。

- Cisco 5500 Controller

- Cisco 7510 Controller

- Cisco 8510 Controller

- Cisco WiSM-2 Controller

- Cisco 2504 Controller

- vWLC

IGMPv2 は、すべてのコントローラでサポートされているバージョンです。

VideoStream は、Cisco Aironet 1140、1250、1260、1520、1530、1550、1600、2600、3500、3600 シリーズの AP から構成される 802.11n モデルと、3700 および 2700 シリーズ AP の 802.11ac モデルでサポートされています。

動作理論

VideoStream 機能の詳細に進む前に、Wi-Fi マルチキャストでいくつかの欠けている点を理解しておく必要があります。802.11n は、屋内のワイヤレス展開でとりわけよく検討されるワイヤレス テクノロジーです。エンタープライズおよびブランチ ネットワークにおいては、マルチメディア サービス、特にビデオにおいて顕著な要件が同様に見られます。マルチキャストでは、マルチキャスト フレームおよびブロードキャスト フレームでの MAC レイヤ リカバリは提供されません。マルチキャスト パケットおよびブロードキャスト パケットには確認応答(ACK)はなく、すべてのパケット配信がベスト エフォートになります。802.11a/b/g/n によるワイヤレス経由のマルチキャストでは、信頼性の高い伝送メカニズムは提供されません。

ワイヤレス展開では、干渉や高いチャネル使用率、セルのエッジでの低 SNR などが見られる傾向にあります。また、多くのクライアントが同じチャネルを共有していても、クライアントごとにチャネル条件、電力制限、およびクライアント処理能力が異なることもあります。したがって、マルチキャストは同じチャネル内のすべてのクライアントに対する伝送プロトコルとしては高い信頼性は望めません。各クライアントのチャネル条件が異なるためです。

ワイヤレス マルチキャストでは、ビデオ サーバによって DiffServ コード ポイント(DSCP)としてマークされたとしても、ビデオ トラフィックは優先されません。アプリケーションは、ACK がないことでパケット損失を確認し、配信の再試行は適切でないと判断します。信頼性の高いマルチキャスト パケットの伝送を行うには、ネットワークでキューを分類し、Quality of Service(QoS)を使用してプロビジョニングすることが必要です。これにより、パケットをマーキングして適切なキューにソートし、ドロップ パケットとホストへのパケットの遅延を排除することで、信頼性の低さの問題は実質的に解消されます。

802.11n、および現在は 802.11ac のネットワークとクライアントの両方での適応が本格化しているとしても、ワイヤレス マルチキャストは 802.11n および 802.11ac のデータ レートを使用することができませんでした。このことも、ワイヤレス マルチキャスト伝播に代わるメカニズムが必要とされる要因の 1 つとなってきました。

VideoStream

VideoStream は、マルチキャスト グループに参加しているクライアントがあるかどうかに関係なく、AP 上のすべての WLAN にマルチキャスト パケットをブロードキャストする必要性を解消することで、帯域幅を効率的に使用します。この制限を回避するには、AP はクライアントが参加している WLAN 上でのみ、クライアントが参加しているデータ レートで、ユニキャスト転送を使用してマルチキャスト トラフィックをホストに送信できる必要があります。

VideoStream は、コントローラ上でグローバルに有効にできます。また、この機能は WLAN レベルでも有効にすることができ、管理者がマルチキャスト ダイレクト機能の特定のビデオ ストリームを特定するための管理を強化します。

ストリーム アドミッション

前述のとおり、ビデオは効率的で、影響力が強い通信手段ですが、帯域幅には高い負荷がかかります。またご存じのとおり、すべてのビデオ コンテンツが一律に優先順位付けされるわけでもありません。上記で説明したように、企業がビジネスにビデオを活用する場合、ビジネスに不可欠なメディアがネットワーク帯域幅を先に使用するように優先順位をつける必要があります。

マルチキャストからユニキャストへ

802.11n データ レートを有効にし、パケット エラーを修正することで、Cisco VideoStream のマルチキャスト ツー ユニキャスト機能は、Wi-Fi 経由でのストリーミング ビデオ配信の信頼性を、従来のワイヤレス ネットワークのベスト エフォート機能よりも向上させています。

ワイヤレス クライアント アプリケーションは、IGMP join メッセージを送信することで IP マルチキャスト ストリームをサブスクライブします。信頼できるマルチキャストによって、インフラストラクチャは要求をスヌーピングし、IGMP メッセージのデータを収集できます。AP がストリーム サブスクリプションと設定を確認します。ストリームが着信したら信頼性の高いマルチキャストを開始するため、AP に接続されたワイヤレス クライアントに応答が送信されます。マルチキャスト パケットが着信すると、AP はマルチキャスト フレームを複製して、802.11 ユニキャスト フレームに変換します。最後に、信頼性の高いマルチキャスト サービスによって、ビデオ ストリームはユニキャストとしてクライアントに直接配信されます。

クライアントに対する高度なビデオの拡張性

Cisco VideoStream テクノロジーを使用すると、すべてのレプリケーションが(AP の)エッジで実行されるため、ネットワーク全体を効率的に使用できます。どの時点でも、ネットワークを通過する設定済みメディア ストリームは 1 つだけです。ビデオ ストリームはクライアントが開始した IGMP 要求に基づいて AP でユニキャストに変換されるためです。他のベンダーでもマルチキャストからユニキャストに変換する同様の処理を行っていますが、ストリームをサポートする有線ネットワークにかかる負荷が高いため、非効率的です。

スイッチの設定

VideoStream は、ブランチ全体に展開されている既存の有線ネットワークおよびワイヤレス ネットワークに展開できます。ワイヤレス ネットワークを利用するビデオは、実装とメンテナンス コストの総額が大幅に削減されます。展開の前提は、有線ネットワークがマルチキャスト対応であることです。アクセス スイッチがレイヤ 3 ネットワークの一部であることを確認するには、クライアント マシンをスイッチポートに接続して、クライアント マシンがマルチキャスト フィードに参加できるかどうかを確認します。

Show run | include multicast は、レイヤ 3 スイッチでマルチキャストが有効になっているかどうかを表示し、マルチキャストに対して有効になっていない場合は、次のコマンドをスイッチで有効にすることによってマルチキャストを有効にできます。

L3_Switch#show run | include multicast

ip multicast-routing distributed

有線ネットワークの Protocol Independent Routing(PIM)設定のタイプに応じて、レイヤ 3 スイッチを、PIM スパース モードまたは PIM デンス モードのいずれかに設定します。また、PIM スパース - デンス モードという、広く使用されているハイブリッド モードもあります。

ip address 9.5.56.1 255.255.255.0

show ip igmp interfaces は、IGMP メンバーシップに参加している SVI インターフェイスを表示します。このコマンドは、スイッチまたはルータ上で設定されている IGMP のバージョンを表示します。インターフェイス上の IGMP アクティビティは、クライアントからの IGMP join および leave の形式でも確認できます。

L3_Switch#show ip igmp interface

Vlan56 is up, line protocol is up

Internet address is 9.5.56.1/24

Current IGMP host version is 2

Current IGMP router version is 2

IGMP query interval is 60 seconds

IGMP configured query interval is 60 seconds

IGMP querier timeout is 120 seconds

IGMP configured querier timeout is 120 seconds

IGMP max query response time is 10 seconds

Last member query response interval is 1000 ms

Inbound IGMP access group is not set

IGMP activity: 6 joins, 3 leaves

Multicast routing is enabled on interface

Multicast designated router (DR) is 9.5.56.1 (this system)

IGMP querying router is 9.5.56.1 (this system)

Multicast groups joined by this system (number of users):

上記の設定は、レイヤ 3 スイッチ上で show ip mroute コマンドを実行することで確認できます。上記の設定には、調べる必要がある特定のエントリが含まれています。特殊表記の(Source, Group)で、Source の「S」はマルチキャスト サーバの送信元 IP アドレスを、Group の「G」はクライアントが参加を要求したマルチキャスト グループ アドレスを示します。ネットワーク上に多くの送信元がある場合には、それぞれの送信元 IP アドレスとマルチキャスト グループ アドレスについて(S,G)とルータに表示されます。次に示す出力にも、発信インターフェイスと着信インターフェイスの情報が含まれています。

Flags: D - Dense, S - Sparse, B - Bidir Group, s - SSM Group, C - Connected,

L - Local, P - Pruned, R - RP-bit set, F - Register flag,

T - SPT-bit set, J - Join SPT, M - MSDP created entry, E - Extranet,

X - Proxy Join Timer Running, A - Candidate for MSDP Advertisement,

U - URD, I - Received Source Specific Host Report,

Z - Multicast Tunnel, z - MDT-data group sender,

Y - Joined MDT-data group, y - Sending to MDT-data group,

Outgoing interface flags: H - Hardware switched, A - Assert winner

Interface state: Interface, Next-Hop or VCD, State/Mode

(*, 239.255.255.250), 4d20h/00:02:35, RP 0.0.0.0, flags: DC

Incoming interface: Null, RPF nbr 0.0.0.0

Vlan56, Forward/Sparse-Dense, 4d20h/stopped

(*, 229.77.77.28), 4d15h/00:02:36, RP 0.0.0.0, flags: DC

Incoming interface: Null, RPF nbr 0.0.0.0

Vlan56, Forward/Sparse-Dense, 00:24:34/stopped

(*, 224.0.1.40), 5d17h/00:02:41, RP 0.0.0.0, flags: DCL

Controller Configuration

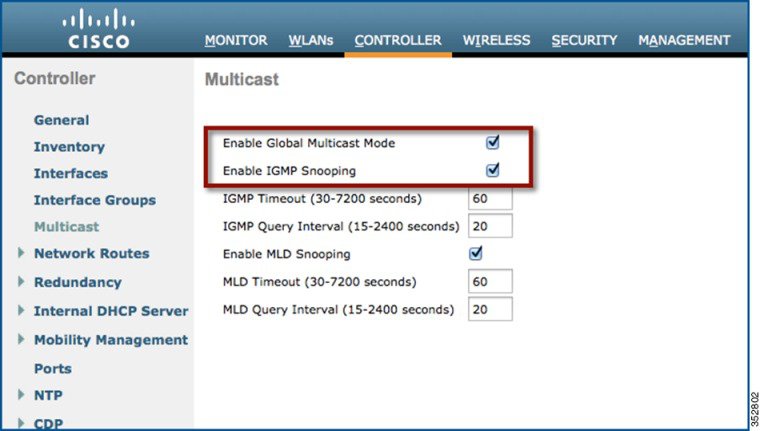

次に示すように、グローバル マルチキャスト モードおよび IGMP スヌーピングをコントローラ上で有効にします。

(Cisco Controller) >config network multicast global enable

(Cisco Controller) >config network multicast igmp snooping enable

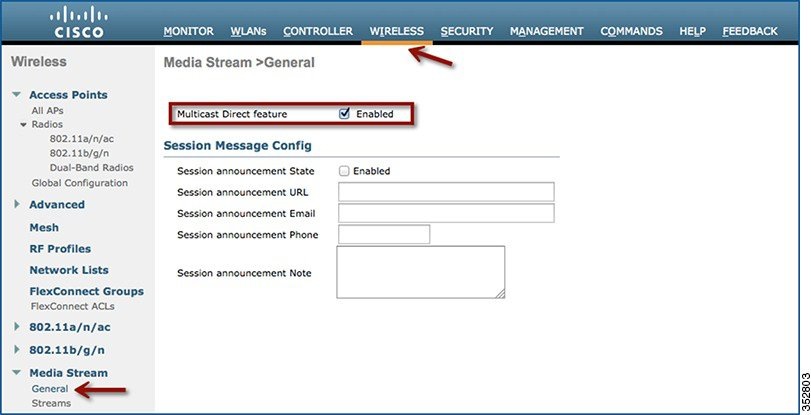

コントローラ上で VideoStream をグローバルに有効にするには、[Wireless] > [Media Stream] > [General] に移動し、[Multicast Direct Feature] チェック ボックスをオンにします。ここでこの機能を有効にすると、コントローラ上の VideoStream 用の一部の設定パラメータに値が入力されます。

(Cisco Controller) >config media-stream multicast-direct ?

enable Enable Global Multicast to Unicast Conversion

disable Disable Global Multicast to Unicast Conversion

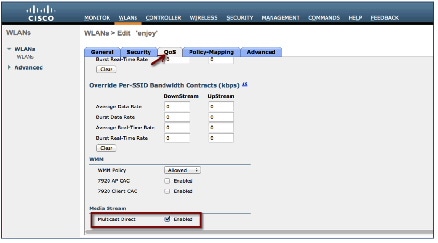

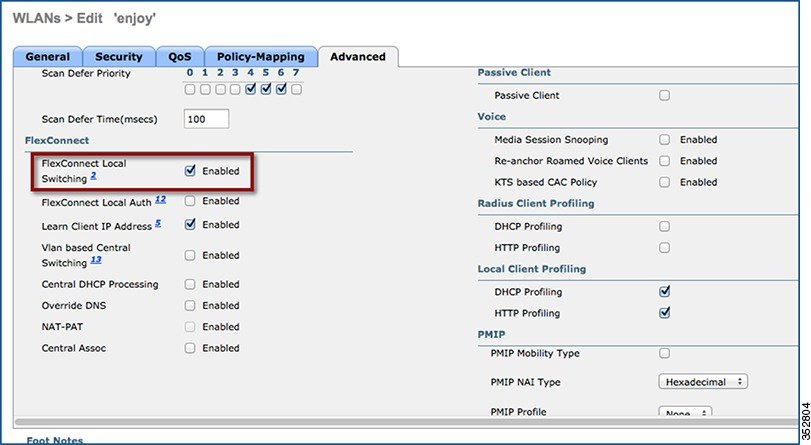

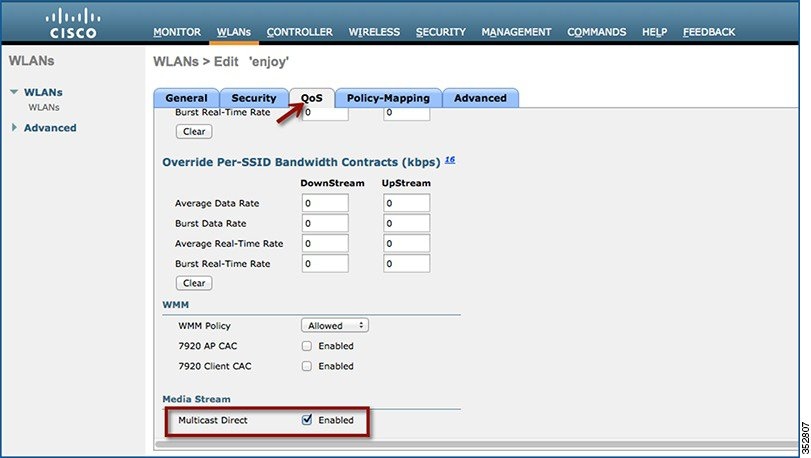

[WLAN] > [QoS] で [Multicast Direct] ボタンは、機能がグローバルに有効である場合に表示されます。

これによって、SSID ごとに VideoStream を有効にする柔軟性が提供されます。これについては、このドキュメントの後の部分で説明します。

[WLAN] > [Advanced] の下にある [Local Switching] をオンにして、この設定内の AP が FlexConnect モードになるようにします。

図 57 AP モードから FlexConnect への変更

メディア ストリーム 設定の追加

マルチキャスト ストリームをコントローラに追加するには、[Wireless] > [Media Stream] > [Streams] に移動し、[Add New] をクリックします。

configure media-stream add multicast-direct <media-stream-name> <start-IP> <end-IP> [template | detail <bandwidth> <packet-size> <Re-evaluation> video <priority> <drop|fallback>]

前述のとおり、管理者はコントローラを通じてビデオ特有のストリーミングを認識する必要があります。ストリームの設定が追加されるときには、正しくバランスが取れている必要があります。たとえば、ストリームのビット レートが 1200 ~ 1500 Kbps の範囲で変動する場合は、ストリームの帯域幅は 1500 Kbps に設定されている必要があります。ストリームを 3000 Kbps に設定すると、AP でサービスを提供できるビデオ クライアントは少なくなります。同様に、1000 Kbps に設定すると、ピクセリゼーション、音質の低下、ユーザ エクスペリエンスの低下につながります。

図 58 に示すように、マルチキャストの宛先の開始 IP アドレスと終了 IP アドレスは、同じアドレスにできます。また、コントローラ上でマルチキャスト アドレスの範囲を設定することもできます。マルチキャスト アドレスのエントリ数、または AP にプッシュされるストリーム エントリ数には、100 という制限があります。

VideoStream の有効化:WLAN

設定済みの WLAN/SSID の 1 つまたはすべてを、VideoStream を使用したビデオのストリーミング用に有効にできます。これは、VideoStream 機能の有効化を制御できる、もう 1 つの設定手順です。VideoStream 機能の有効化または無効化は、非破壊的です。[WLAN] > [<WLAN ID>] > [QoS] をクリックします。

QoS 値 Gold(4)でワイヤレス クライアントにビデオをストリーミングするように、[Quality of Service (QoS)] を [Gold (video)] に設定します。これは、コントローラ上の設定済みストリームに参加しているワイヤレス クライアントに対する、ビデオの Quality of Service のみを有効にします。その他のクライアントに対しては、適切な QoS が有効になります。WLAN 上でマルチキャスト ダイレクトを有効にするには、図 59 に示すように [Multicast Direct] チェック ボックスをオンにします。これにより、WLAN はワイヤレス クライアントに対して、VideoStream 機能を使用してサービスを提供できるようになります。

(Cisco Controller) > config wlan media-stream multicast-direct 1 ?

enable Enables Multicast-direct on the WLAN

disable Disables Multicast-direct on the WLAN.

ストリームへの参加を要求しているすべてのワイヤレス クライアントには、アドミッション時にビデオの QoS 優先順位が割り当てられます。WLAN でこの機能を有効にする前にビデオをストリーミングしていたワイヤレス クライアントは、通常のマルチキャストを使用してストリーミングすることになります。この機能を有効にすると、次回の IGMP スヌーピング間隔のときに、クライアントは自動的にマルチキャスト ダイレクトに切り替わります。[Multicast Direct] 機能をオフにしておくと、WLAN 上でレガシー マルチキャストを有効にできます。これは、ビデオをストリーミングしているワイヤレス クライアントが、通常マルチキャスト モードであることを示します。

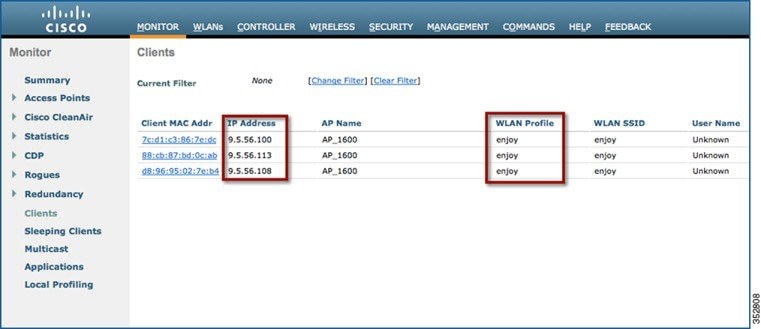

VideoStream 機能の確認

ワイヤレス クライアントがアクセス ポイントに関連付けられており、正しいインターフェイスに対して設定されていることを確認します。図 60 に示すように、3 つのクライアントが 1 つの AP に関連付けられています。3 つのクライアントのすべてに VLAN 56 からの IP アドレスがあります(SSID 名:enjoy)。関連付けられているクライアントには IP アドレスと AP への良好なアップリンク接続があります。

設定済みマルチキャスト アドレス 229.77.77.28 を使用してビデオ サーバに接続し、有線側のストリーミングを有効にします。ビデオ サーバからのストリーミング方法については、 https://wiki.videolan.org/Documentation:Streaming_HowTo_New/#Streaming_using_the_GUI を参照してください。

手順 1 ワイヤレス クライアントをマルチキャスト ストリーミング ビデオに参加させます。

(注![]() ) VLC プレーヤーを使用してビデオをストリーミングし、視聴します。

) VLC プレーヤーを使用してビデオをストリーミングし、視聴します。

手順 2 デスクトップ上の [VLC] アイコンをダブルクリックします。[Media] > [Open Network stream] をクリックします。Choose プロトコル = UDP、アドレス = 229.77.77.28、ポート = 1234(udp://@229.77.77.28:1234) 形式)

Flags: D - Dense, S - Sparse, B - Bidir Group, s - SSM Group, C - Connected,

L - Local, P - Pruned, R - RP-bit set, F - Register flag,

T - SPT-bit set, J - Join SPT, M - MSDP created entry, E - Extranet,

X - Proxy Join Timer Running, A - Candidate for MSDP Advertisement,

U - URD, I - Received Source Specific Host Report,

Z - Multicast Tunnel, z - MDT-data group sender,

Y - Joined MDT-data group, y - Sending to MDT-data group,

Outgoing interface flags: H - Hardware switched, A - Assert winner

Interface state: Interface, Next-Hop or VCD, State/Mode

(*, 239.255.255.250), 4d20h/0:02:47, RP 0.0.0.0, flags: DC

Incoming interface: Null, RPF nbr 0.0.0.0

Vlan56, Forward/Sparse-Dense, 4d19h/stopped

(*, 229.77.77.28), 4d15h/0:02:44, RP 0.0.0.0, flags: DC

Incoming interface: Null, RPF nbr 0.0.0.0

Vlan56, Forward/Sparse-Dense, 0:17:24/stopped

(*, 224.0.1.40), 5d17h/0:02:53, RP 0.0.0.0, flags: DCL

Incoming interface: Null, RPF nbr 0.0.0.0

Vlan56, Forward/Sparse-Dense, 5d17h/stopped

ワイヤレス クライアントの MAC アドレスが [Multicast-Direct Allowed] の状態であることが確認できます。

図 61 FlexConnect VideoStream のクライアント

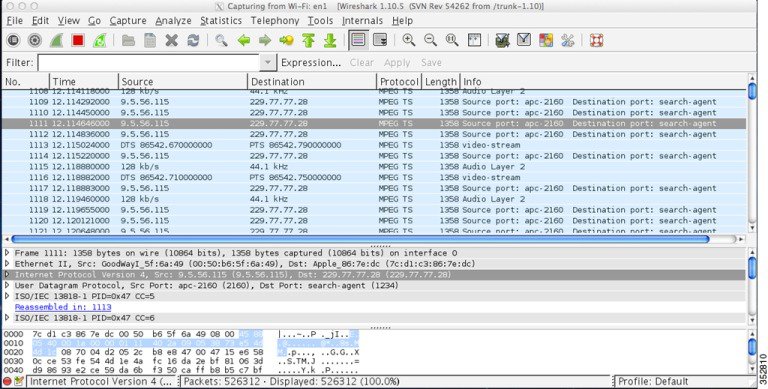

クライアント上での Wireshark キャプチャは、マルチキャストからユニキャストへのビデオ ストリームを表示します。イーサネット ヘッダーには、宛先 MAC アドレスとしてクライアントの MAC アドレス(例:7c:d1:c3:86:7e:dc)が含まれています。

図 62 mc2uc を示す Wireshark キャプチャ

制限事項

1.![]() ローカルにスイッチングされるクライアントのマルチキャスト ビデオ要求にはアドミッション コントロールはありません。つまり、設定したビデオ ストリームのサブスクリプションは常に mc2uc として承認されます。

ローカルにスイッチングされるクライアントのマルチキャスト ビデオ要求にはアドミッション コントロールはありません。つまり、設定したビデオ ストリームのサブスクリプションは常に mc2uc として承認されます。

2.![]() CAPWAP ペイロード長の制限により、このリリースでは、コントローラから AP へ最初の 100 のメディア ストリームのみがプッシュされます。次に例を示します。

CAPWAP ペイロード長の制限により、このリリースでは、コントローラから AP へ最初の 100 のメディア ストリームのみがプッシュされます。次に例を示します。

config media-stream add multicast-direct stream1 225.0.0.1 225.0.0.10 template coarse は 1 つのエントリと見なされます。

3.![]() ローミング サポートは、モバイル ペイロードの追加に限定されています。クライアントが別の AP にローミングする場合は常に、WLC が mc2uc テーブル内のクライアントにエントリを追加します。つまり、この機能では FlexConnect AP のスタンドアロン モードでのローミングはサポートされません。

ローミング サポートは、モバイル ペイロードの追加に限定されています。クライアントが別の AP にローミングする場合は常に、WLC が mc2uc テーブル内のクライアントにエントリを追加します。つまり、この機能では FlexConnect AP のスタンドアロン モードでのローミングはサポートされません。

show コマンド:コントローラ

一部の show コマンドは、このドキュメントで前述されています。次の項は、参照用です。

(Cisco Controller) >show ap summary

Number of APs....................................5

Global AP User Name..............................Not Configured

Global AP Dot1x User Name........................Not Configured

AP Name Slots AP Model Ethernet MAC Location Country IP Address Clients DSE Location

------------------ ----- -------------------- ----------------- ---------------- ---------- ----------- -------- --------------

AP1142 2 AIR-LAP1142N-A-K9 f0:f7:55:f1:75:20 default location IN 9.5.56.109 0 [0,0,0 ]

AP_2600 2 AIR-CAP2602E-N-K9 fc:99:47:d9:86:90 default location IN 9.5.56.110 0 [0,0,0 ]

AP3700 2 AIR-CAP3702E-N-K9 7c:ad:74:ff:6b:46 default location IN 9.5.56.116 0 [0,0,0 ]

AP_3600-2 2 AIR-CAP3602I-N-K9 a4:4c:11:f0:e9:dc default location IN 9.5.56.111 0 [0,0,0 ]

AP_1600 2 AIR-CAP1602I-N-K9 6c:20:56:13:f6:23 default location IN 9.5.56.105 2 [0,0,0 ]

(Cisco Controller) >show client summary

Number of Clients................................2

Number of PMIPV6 Clients.........................0

MAC Address AP Name Slot Status WLAN Auth Protocol Port Wired PMIPV6 Role

----------------- ----------------- ---- ------------- ----- ---- ---------------- ---- ----- ------- ----------------

88:cb:87:bd:0c:ab AP_1600 1 Associated 1 Yes 802.11a 1 No No Local

d8:96:95:02:7e:b4 AP_1600 1 Associated 1 Yes 802.11a 1 No No Local

(Cisco Controller) >show media-stream multicast-direct state

Multicast-direct State........................... enable

Allowed WLANs....................................1

(Cisco Controller) >show media-stream group summary

Stream Name Start IP End IP Operation Status

------------- --------------------------------------- --------------------------------------- ----------------

Media1 239.1.1.1 239.2.2.2 Multicast-direct

Media2 229.77.77.28 229.77.77.28 Multicast-direct

(Cisco Controller) >show media-stream group detail Media2

Media Stream Name................................Media2

Start IP Address.................................229.77.77.28

End IP Address...................................229.77.77.28

Avg Packet Size(Bytes)..........................1200

Expected Bandwidth(Kbps)........................500

Policy..........................................承認

RRC re-evaluation...............................periodic

QoS.............................................ビデオ

Status..........................................Multicast-direct

Usage Priority..................................1

Violation.......................................fallback

(Cisco Controller) >show flexconnect media-stream client summary

Client Mac Stream Name Multicast IP AP-Name VLAN Type

----------------- -------------------- --------------- ------------------------- ----- ----------------

7c:d1:c3:86:7e:dc Media2 229.77.77.28 AP_1600 0 Multicast Direct

88:cb:87:bd:0c:ab Media2 229.77.77.28 AP_1600 0 Multicast Direct

d8:96:95:02:7e:b4 Media2 229.77.77.28 AP_1600 0 Multicast Direct

(Cisco Controller) >show flexconnect media-stream client Media2

Media Stream Name................................Media2

IP Multicast Destination Address (start).........229.77.77.28

IP Multicast Destination Address (end)...........229.77.77.28

Client Mac Multicast IP AP-Name VLAN Type

----------------- --------------- ------------------------- ----- ----------------

7c:d1:c3:86:7e:dc 229.77.77.28 AP_1600 0 Multicast Direct

Show コマンドと Dbug コマンド:AP

- Debug ip igmp snooping group

- Debug capw mcast

- Show capwap mcast flexconnect clients

- Show capwap mcast flexconnect groups

AP_1600#show capwap mcast flexconnect clients

Multcast Group Address 229.77.77.28::

88cb.87bd.0cab(Bridge Group = 1 Vlan = 0)

7cd1.c386.7edc(Bridge Group = 1 Vlan = 0)

d896.9502.7eb4(Bridge Group = 1 Vlan = 0)

AP_1600#show capwap mcast flexconnect groups

FlexConnect の展開までの時間の短縮

ローカル モードから FlexConnect モードへの変換時に既存のシステムはリブートする必要があります。AP が起動すると、コントローラに再度参加し、その後ですべての FlexConnect 設定が AP にプッシュされます。このプロセスによって、ブランチでの FlexConnect ソリューションの展開にかかる合計時間が長くなります。展開までの時間は、すべてのブランチ展開にとって重大な差別化要因です。

リリース 8.0 でのこの機能では、AP を FlexConnect モードに変換する際のリブートの必要性が排除されています。コントローラが AP モード変更メッセージを送信するときに AP は FlexConnect モードに変換されます。リロードする必要はありません。また、AP がコントローラから AP サブモード ペイロード情報を受け取った場合は、AP サブモードも設定されます。このアプローチでは、AP エントリがコントローラで維持され、AP 関連付け解除は行われません。

ローカル モードから FlexConnect モードへの変換のみがサポートされており、その他のモード変更の場合は AP のリブートが必要になります。同様に、AP サブモードから WIPS への変更にはリブートは必要ありませんが、残りのサブモード設定では AP のリブートが必要です。

FlexConnect + ブリッジ モード

8.0 リリース以降、FlexConnect + ブリッジ モードではメッシュ AP の全体にわたって Flexconnect 機能が使用できます。Flex + ブリッジ モードは、メッシュ(ブリッジ モード)AP 上での Flexconnect 機能を有効にするために使用されます。詳細については、『Cisco Wireless LAN Controller Configuration Guide, Release 8.0』の「 Information about FlexConnect plus Bridge Mode 」の項を参照してください。

デフォルト FlexConnect グループ

はじめに

初期展開時、顧客がステージング コントローラからすべてのアクセス ポイントを設定します。8.3 よりも前では、FlexConnect アクセス ポイントのデイ ゼロ設定がありません。したがって、ユーザは FlexConnect グループを作成し、リモート サイトのポリシーを作成し、各グループに AP を手動で配置する必要があります。デフォルトでは、新たに作成した FlexConnect グループでの VLAN サポートとネイティブ VLAN 設定が無効になっています。つまり、リモート クライアント トラフィックは AP VLAN に配置され、内部の安全なリソースにアクセスできます。また、グループ内でサポートされる AP の数についても制限があります。これにより、初期展開時のすべての FlexConnect グループでの generic catch の作成が防止されます。

これらの課題を克服し、デイ ゼロ設定をより簡単にし、高速化するために、デフォルト FlexConnect グループの概念がリリース 8.3 に導入されました。

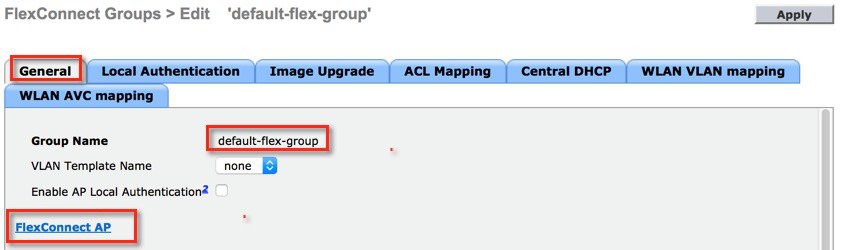

コントローラが起動すると、「default-flex-group」がデフォルトで作成されます。このグループを手動で削除、追加することはできません。同様に、default-flex-group に対してアクセス ポイントを手動で追加したり、削除することはできません。

このグループには、作成時に FlexConnect グループのデフォルト設定があり、グループに含めることができる AP の最大数の制限はありません。設定の変更はこのグループに含まれているすべての AP に伝達され、グループの設定はリセットされても保持されます。

管理者が設定した FlexConnect グループに含まれない FlexConnect モードである AP がコントローラに接続すると、AP は default-flex-group に属することになり、このグループから設定を取得します。

Cisco Flex 7500 シリーズ コントローラなどのコントローラでは、自動変換モードが「flexconnect」に設定されている場合、AP join 時に AP は FlexConnect モードに変換され、default-flex-group から設定が継承されます。つまり、ゼロタッチ設定がサポートされています。

同様に、管理者が設定した FlexConnect グループが削除されるか、または AP がそのようなグループから手動で削除されると、その AP は default-flex-group のいち部となり、このデフォルト グループから設定を継承します。

PnP でのデフォルトの FlexConnect グループ

ゼロタッチ導入の一環として、PnP サーバは設定情報を AP にプッシュします。8.2 現在、設定には WLC IP、WLC 名、AP モード、および AP グループ名が含まれています。この設定は、リリース 8.3 以降、FlexConnect グループ名を含めるように拡張されています。

この機能は PnP が有効になっている次の AP でサポートされています。

AP 700、1600、1700、2600、2700、3600、3700、1832、1852、2802、3802、1810

AP が WLC に参加すると、AP はこの FlexConnect グループ名を WLC に提示します。次に、WLC は FlexConnect グループの既存の設定と AP カウントを比較した後、AP を適切なグループに配置します。AP グループを配置する FlexConnect グループの決定にはさまざまなシナリオがあります。次に、default-flex-group の一部として AP を配置する場合のシナリオについて具体的に説明します。

ゼロ デイ セットアップのシナリオ

1.![]() AP が起動し、PnP サーバに連絡します。PnP サーバには、設定されている属性の一部として FlexConnect グループの設定がありません。また、AP は WLC 上の FlexConnect グループの一部として設定されていません。この場合、AP は default-flex-group に配置されます。

AP が起動し、PnP サーバに連絡します。PnP サーバには、設定されている属性の一部として FlexConnect グループの設定がありません。また、AP は WLC 上の FlexConnect グループの一部として設定されていません。この場合、AP は default-flex-group に配置されます。

2.![]() AP が起動し、PnP サーバに連絡します。PnP サーバは、FlexConnect グループの設定を返します。FlexConnect グループは、WLC 上に存在していますが、AP カウントについては最大容量に到達していました。この場合、AP は default-flex-group に配置されます。

AP が起動し、PnP サーバに連絡します。PnP サーバは、FlexConnect グループの設定を返します。FlexConnect グループは、WLC 上に存在していますが、AP カウントについては最大容量に到達していました。この場合、AP は default-flex-group に配置されます。

デイ 1 の参加シナリオ

1.![]() AP が WLC に参加しており、その AP には WLC 上での AP から FlexConnect グループへのマッピングがありません。

AP が WLC に参加しており、その AP には WLC 上での AP から FlexConnect グループへのマッピングがありません。

2.![]() AP が WLC に参加します。AP には FlexConnect グループの設定はありますが、WLC に FlexConnect グループが設定されていません。

AP が WLC に参加します。AP には FlexConnect グループの設定はありますが、WLC に FlexConnect グループが設定されていません。

3.![]() AP には FlexConnect グループの設定はありますが、FlexConnect グループは AP の数についてはその制限に到達していました。

AP には FlexConnect グループの設定はありますが、FlexConnect グループは AP の数についてはその制限に到達していました。

FlexConnect グループのデフォルトの Web UI

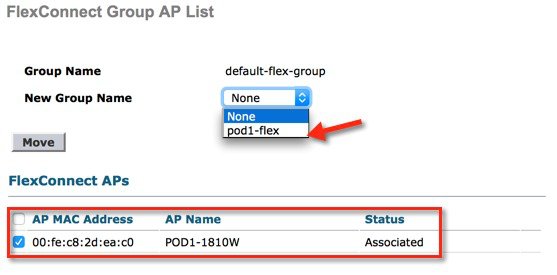

手順 1 デフォルトの FlexConnect グループを表示するには、[WIRELESS] > [FlexConnect Groups] > [default-flex-group] を選択します。

手順 2 default-flex-group の一部である AP を表示するには、[General] タブの [FlexConnect AP] リンクをクリックします。

手順 3 AP は default-flex-group から管理者が設定した FlexConnect グループに移動できます。[New Group Name] ドロップダウン メニューから [Group] を選択し、リストから AP を選択して [Move] をクリックします。

アップグレードまたはダウングレードの動作

リリース 8.3 から低いバージョンにへのダウン グレード時に、コントローラは default-flex-group の設定を保持します。このグループは、管理者が設定できるその他の FlexConnect グループとして処理されます。つまり、削除と追加が可能で、AP はグループから手動で追加または削除でき、AP 数の最大限度が適用されます。以前のリリースでは default-flex-group 機能のサポートは存在しないため、デフォルトでは FlexConnect AP はこのグループに参加しません。

リリース 8.3 にアップグレードすると、FlexConnect グループの一部ではない FlexConnect AP は default-flex-group に参加し、関連するデフォルト設定を取得します。継承のルールが引き続き適用されるため、デフォルトの FlexConnect グループの設定によって AP 固有の FlexConnect の設定が上書きされることはありません。

Flex Connect AP での IPv4 DNS フィルタリング

機能の説明と機能の動作

これは 8.7 の機能であり、ルール内で既存の IP アドレスの他にインターネット ドメイン名を承認するように Flex Connect ACL を拡張します。DNS ベースの ACL は、クライアント デバイスに使用されます。この機能の使用例の 1 つは CMX Connect ソーシャル ログイン機能を正しく設定するためのものであり、Web サイトをウォールド ガーデンに追加する必要があります。これは主に、認証がソーシャル ネットワークの Web サイト上で直接実行され、コントローラでパスワードを保存したり、処理したりしないためです。ソーシャル ログインは、プロバイダーとして Facebook を使用するように設定されます。

これらのデバイスを使用する場合、デバイスが接続する権利を持つ範囲を特定するために Cisco WLC に事前認証 ACL を設定できます。このような使用例をサポートするため、現在の実装では、URL ベースのルールを FlexConnect に追加し、許可する URL を指定するオプションがユーザに提供されています。したがって、この実装では、IP ベースのルールの他に、URL ベースのルールか、またはそれらのどちらかを設定するオプションがあります。

DNS ベースの ACL によって、登録フェーズ中のクライアントは、設定された URL のみへの接続を許可されます。WLC には ACL 名が設定されます。この ACL 名は、事前認証 ACL が適用されるように AAA サーバによって返されます。ACL 名が AAA サーバによって返されると、ACL は Web リダイレクト用にクライアントに適用されます。クライアント認証フェーズでは、ISE サーバが事前認証 ACL (url-redirect acl)を返します。

登録が完了するまで、各クライアントの AP 上で DNS スヌーピングが実行されます。URL で設定された ACL を WLC で受け取ると、CAPWAP ペイロードが AP にプッシュされ、COS ベースの AP 内で維持されているデータベースに設定が保存されます。クライアントが関連付けられ、ACL が適用されると、クライアント上で DNS スヌーピングが有効になります。適切なスヌーピングにより、AP は DNS 応答で解決済みドメイン名の IP アドレスを学習します。設定された URL にドメイン名が一致すると、DNS 応答が IP アドレスについて解析され、ローカルにスイッチングされるトラフィックの ACL で IP アドレスが使用できるようになります。

GUI からの設定手順

手順 4 中央 WebAuth の場合、ACL ポリシーを FlexConnect グループに追加します。

手順 5 CWA と ISE に MAC フィルタリングを有効にした WLAN を設定します。

手順 6 CWA と ISE に MAC フィルタリングを有効にした WLAN を設定します。

次のコントローラ CLI を使用して ACL を設定します。

config flexconnect acl create <acl-name>

config flexconnect acl url-domain add <acl-name> <index>

config flexconnect acl url-domain url <acl-name> <index> <url-name>

このコマンドを使用して、所定の FlexConnect ACL 名の所定のインデックスに新しい URL ドメイン ルールのエントリを追加します。デフォルト値が URL 名とアクションに追加されます。

config flexconnect acl url-domain delete <acl-name> <index>

このコマンドを使用して、所定の FlexConnect ACL から URL ドメイン ルールを削除します。

config flexconnect acl url-domain list-type <acl-name> <whitelist/blacklist>

このコマンドを使用して、所定の FlexConnect ACL 上に設定されているすべての URL のリストのタイプを設定/変更します。所定の ACL 内のすべての URL のアクションが同じになります。デフォルトのリスト タイプはブラックリストになります。

config flexconnect group <group-name> policy acl add <acl-name>

config flexconnect acl apply <acl-name>

Web 認証のレベルで WLAN に ACL を適用します。

config flexconnect group <group-name> web-auth wlan <wlan-id> acl <acl-name> <enable/disable>

Web リンク

- Cisco WLAN コントローラ情報: http://www.cisco.com/c/en/us/products/wireless/4400-series-wireless-lan-controllers/index.html http://www.cisco.com/c/en/us/products/wireless/2000-series-wireless-lan-controllers/index.html

- Cisco NCS 管理ソフトウェア情報: http://www.cisco.com/c/en/us/products/wireless/prime-network-control-system-series-appliances/index.html

- Cisco MSE 情報: http://www.cisco.com/c/en/us/products/wireless/mobility-services-engine/index.html

- Cisco LAP ドキュメンテーション: http://www.cisco.com/c/en/us/products/wireless/aironet-3500-series/index.html

用語

- APM:AP マネージャ インターフェイス

- Dyn:ダイナミック インターフェイス

- 管理:管理インターフェイス

- ポート:物理 Gbps ポート

- WiSM-2:ワイヤレス サービス モジュール

- AP:アクセス ポイント

- LAG:リンク集約

- SPAN:スイッチ ポート アナライザ

- RSPAN:リモート SPAN

- VACL:VLAN アクセス コントロール リスト

- DEC:分散型 EtherChannel

- DFC:分散型フォワーディング カード

- OIR:活性挿抜

- VSL:仮想スイッチ リンク

- ISSU:インサービス ソフトウェア アップグレード

- MEC:マルチシャーシ イーサ チャネル

- VSS:仮想スイッチ システム

- WCS:ワイヤレス制御システム

- NAM:ネットワーク分析モジュール

- IDSM:侵入検知サービス モジュール

- FWSM:ファイアウォール サービス モジュール

- STP:スパニングツリー プロトコル。

- VLAN:仮想 LAN

- SSO:ステートフル スイッチオーバー

- WCP:ワイヤレス制御プロトコル

- WiSM 2:ワイヤレス サービス モジュール 2

FAQ

Q. FlexConnect のようにリモートの場所に LAP を設定する場合、その LAP にプライマリ コントローラやセカンダリ コントローラを提供できますか。

例:サイト A にプライマリ コントローラがあり、サイト B にセカンダリ コントローラがあります。サイト A のコントローラに障害が発生した場合、LAP ではサイト B のコントローラにフェールオーバーしません。両方のコントローラが使用できない場合、LAP 作成 は FlexConnect スタンドアロン モードになりますか。

はい。最初に LAP はセカンダリにフェールオーバーします。ローカルにスイッチングされるすべての WLAN に変更はなく、中央で水チングされるすべての WLAN ではトラフィックが新しいコントローラに移動します。また、セカンダリに障害が発生した場合、ローカル スイッチング(オープン/事前共有キー認証/AP 認証を実行中)としてマークされた WLAN は起動状態を保ちます。

Q. ローカル モードに設定されているアクセス ポイントは、FlexConnect ローカル スイッチングが設定された WLAN をどのように扱うのですか。

ローカル モードのアクセス ポイントはこれらの WLAN を通常の WLAN として扱います。認証とデータ トラフィックは、WLC にトンネリングされます。WAN リンク障害発生時に、この WLAN は完全にダウンし、WLC への接続が復元されるまで、この WLAN 上にアクティブなクライアントは存在しません。

Q. ローカル スイッチングで Web 認証を実行できますか。

はい。Web 認証を有効にした状態で SSID を取得でき、Web 認証後にトラフィックをローカルにドロップできます。ローカル スイッチングでの Web 認証は正常に動作します。

Q. H REAP によってローカルに処理される SSID にコントローラ上のゲスト ポータルを使用できますか。使用できる場合、コントローラへの接続を失った場合はどうなりますか。現在のクライアントはすぐにドロップしますか。

はい。この WLAN はローカルにスイッチングされるため、WLAN は使用できますが、Web ページが使用できないため、新しいクライアントは認証できません。ただし、既存のクライアントはドロップされません。

Q. FlexConnect は PCI コンプライアンスを保証できますか。

はい。FlexConnect ソリューションは PCI コンプライアンスを満たすために不正 AP 検出をサポートしています。

シスコ サポート コミュニティ:話題のトピック

シスコ サポート コミュニティ は、ユーザが質問を投稿したり、質問に回答したり、またお勧め情報を共有するためのフォーラムで、ユーザ同士のコラボレーションを実現します。以下に最新のトピックと現時点で話題になっている関連トピックの一部を示します。

フィードバック

フィードバック