ACI에서 대역 내 관리 구성

소개

이 문서에서는 ACI(Application Centric Infrastructure)의 INB(In-Band) 관리 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

* ACI 액세스 정책 이해

* ACI 계약 이해

* L3out 외부 EPG(Network Instance Profile) 컨피그레이션 이해

ACI에서 INB를 구성하기 전에 패브릭 검색을 완료해야 합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- APIC(Application Policy Infrastructure Controller)

- 브라우저

- ACI 실행 5.2(8e)

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

구성은 세 가지 주요 단계로 나뉩니다.

1. Leaf와 APIC를 연결하는 포트에 INB의 VLAN을 구성합니다

2. 관리 테넌트에 INB EPG를 연결하고 모든 디바이스에 INB 주소를 할당합니다.

3. L3out 또는 테넌트 VRF를 통해 INB 주소 누출

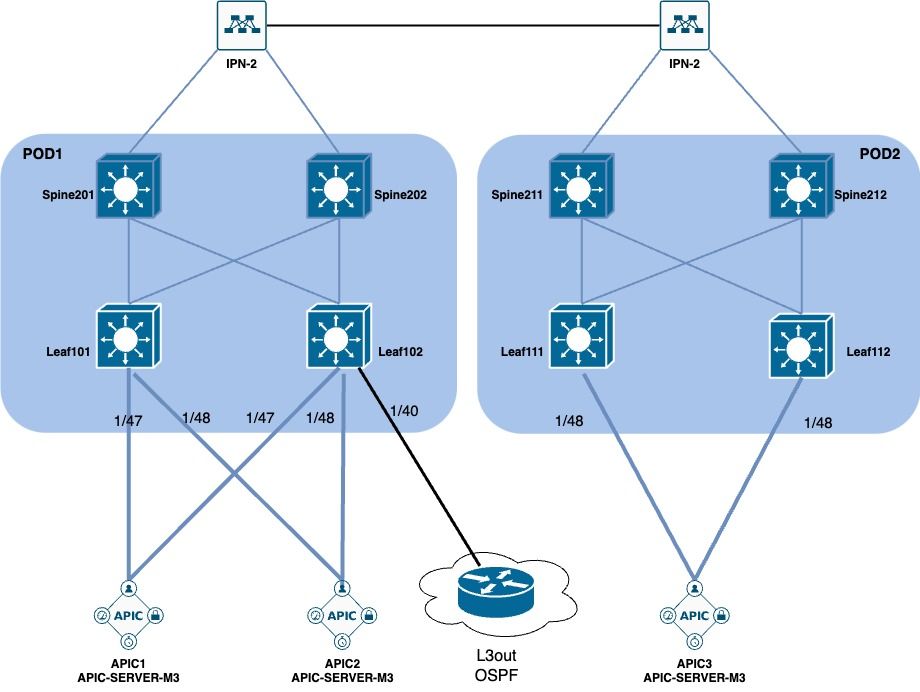

네트워크 다이어그램

1. 리프 인터페이스에서 INB의 VLAN을 구성합니다

1.1. VLAN 풀 생성

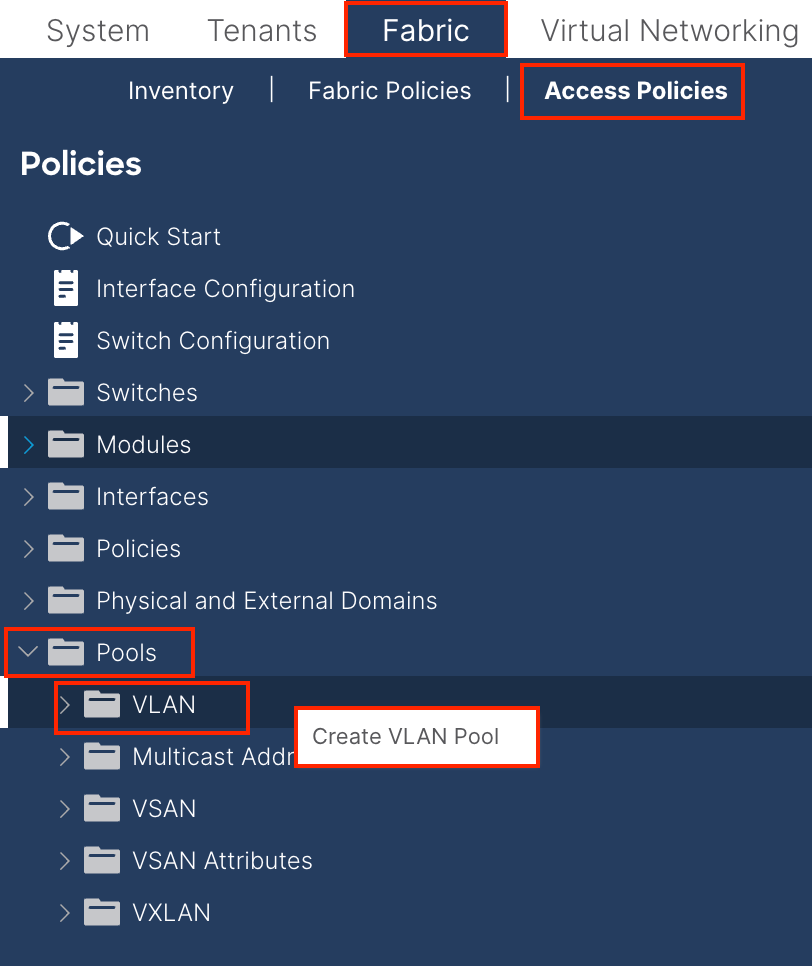

APIC 웹 GUI 경로로 이동합니다Fabric > Access Policies > Pools > VLAN.

Name(이름) - VLAN 풀의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

설명 - VLAN 풀에 대한 설명입니다. 설명은 0~128자의 영숫자로 구성할 수 있습니다.

할당 모드 - 이 VLAN 풀의 할당 방법은 INB에 대해 정적이어야 합니다.

Encap Blocks(캡슐화 블록) - 할당된 VLAN 풀의 범위.

범위 - VLAN 풀의 시작 VLAN ID 및 끝 VLAN ID입니다. 시작 ID는 끝 ID보다 작거나 같아야 합니다.

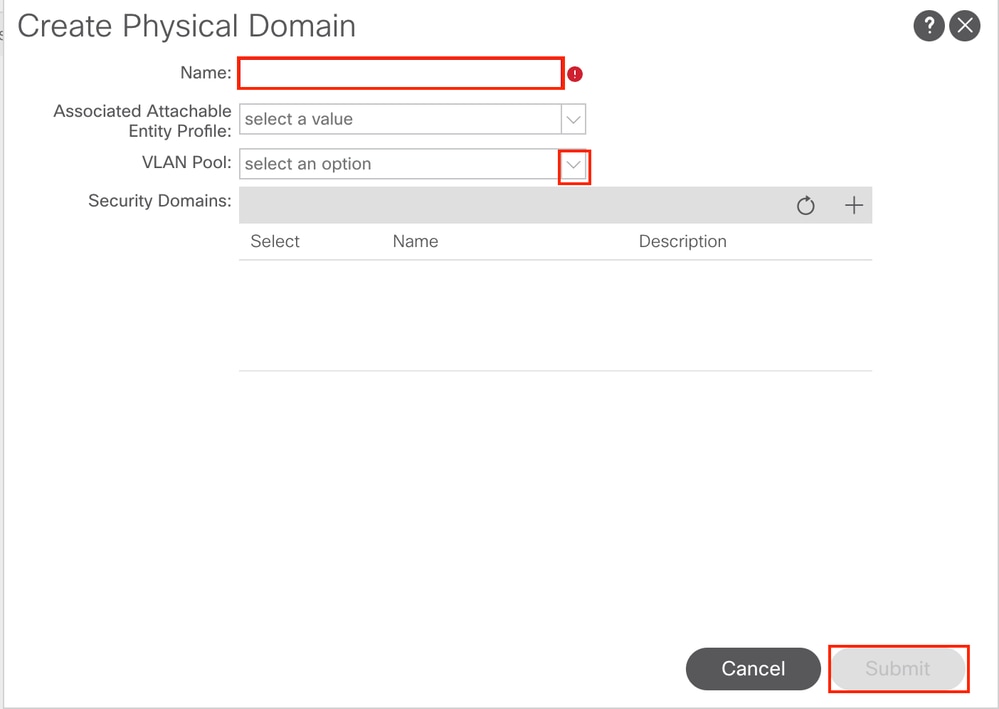

1.2. 물리적 도메인 생성

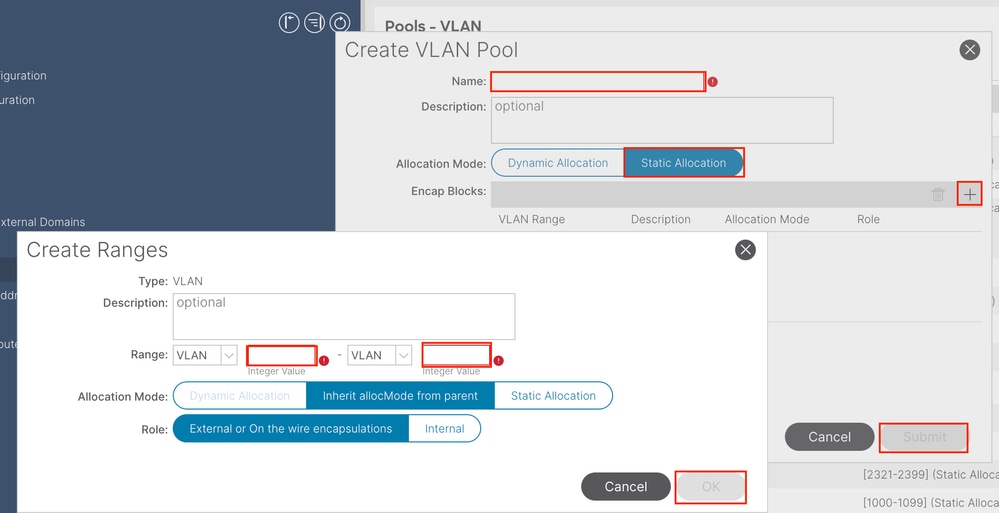

APIC 웹 GUI 경로로 이동합니다Fabric > Access Policies > Physical and External Domains > Physical Domains.

Name - 물리적 도메인의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

VLAN Pool(VLAN 풀) - 1.1단계에서 생성한 VLAN 풀을 선택합니다.

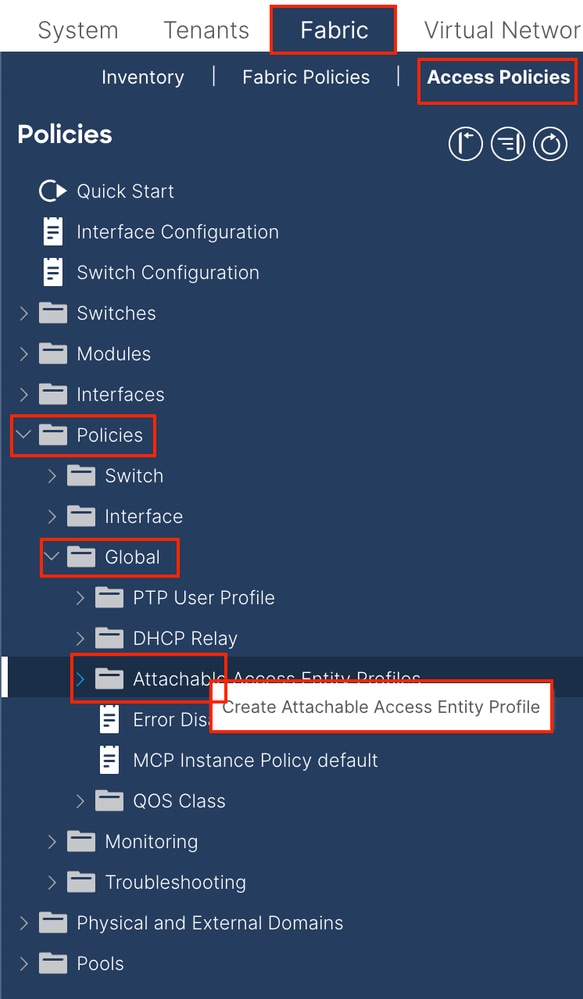

1.3. 연결 가능한 액세스 엔터티 프로필 만들기

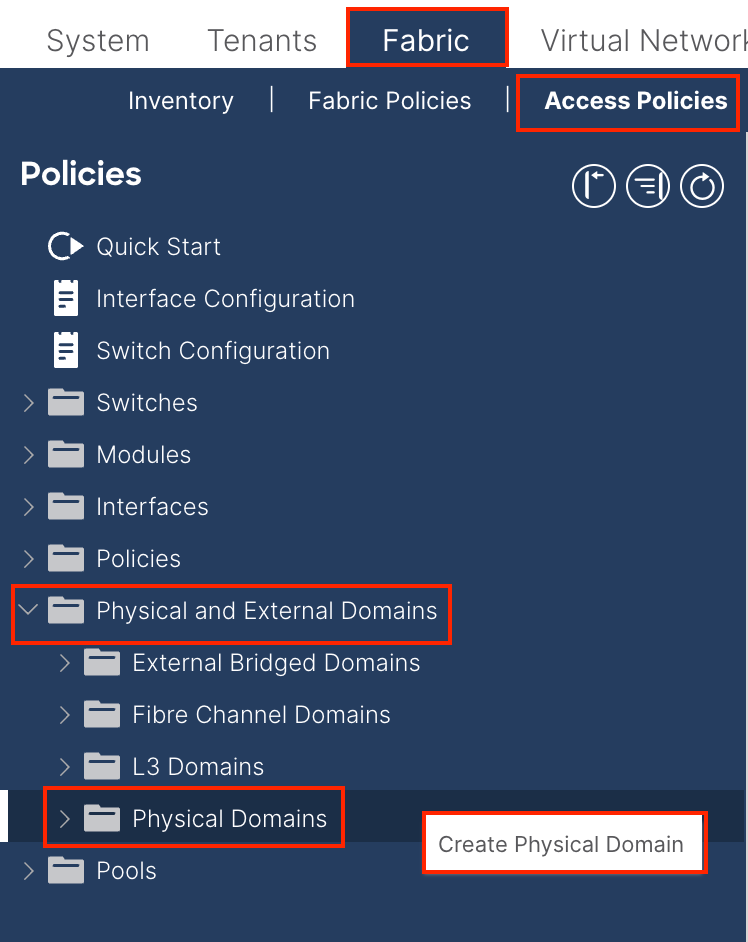

1.3. 연결 가능한 액세스 엔터티 프로필 만들기APIC 웹 GUI 경로로 이동합니다Fabric > Access Policies > Policies > Global > Attachable Access Entity Profile.

Name - Attachable Access Entity 프로파일의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

인터페이스에 연결 - 선택을 취소합니다. 마지막 단계에서는 1.6단계에서 Leaf의 인터페이스에 수동으로 할당합니다.

인터페이스에 연결할 도메인(VMM, 물리적 또는 외부) - 1.2단계에서 생성한 물리적 도메인을 선택합니다.

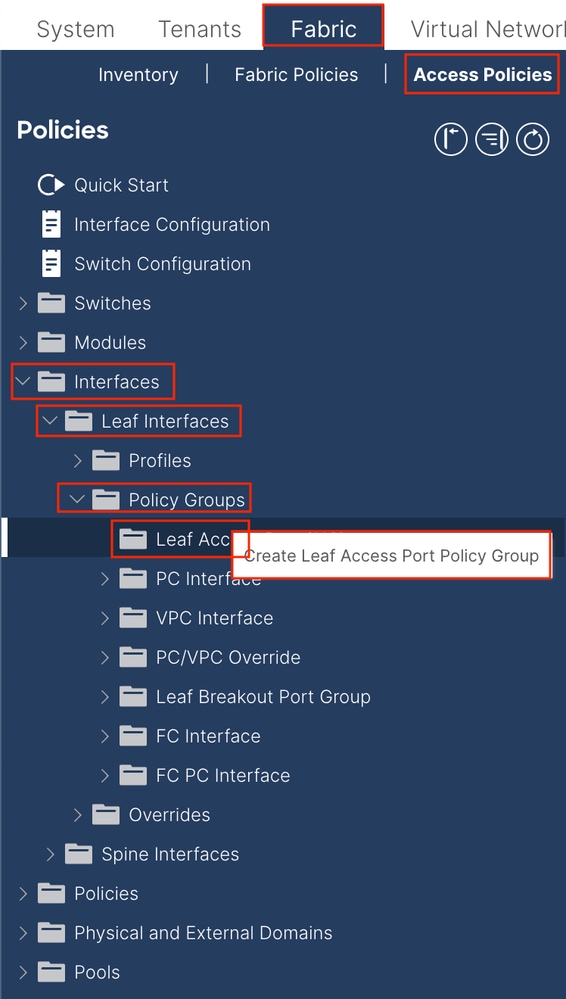

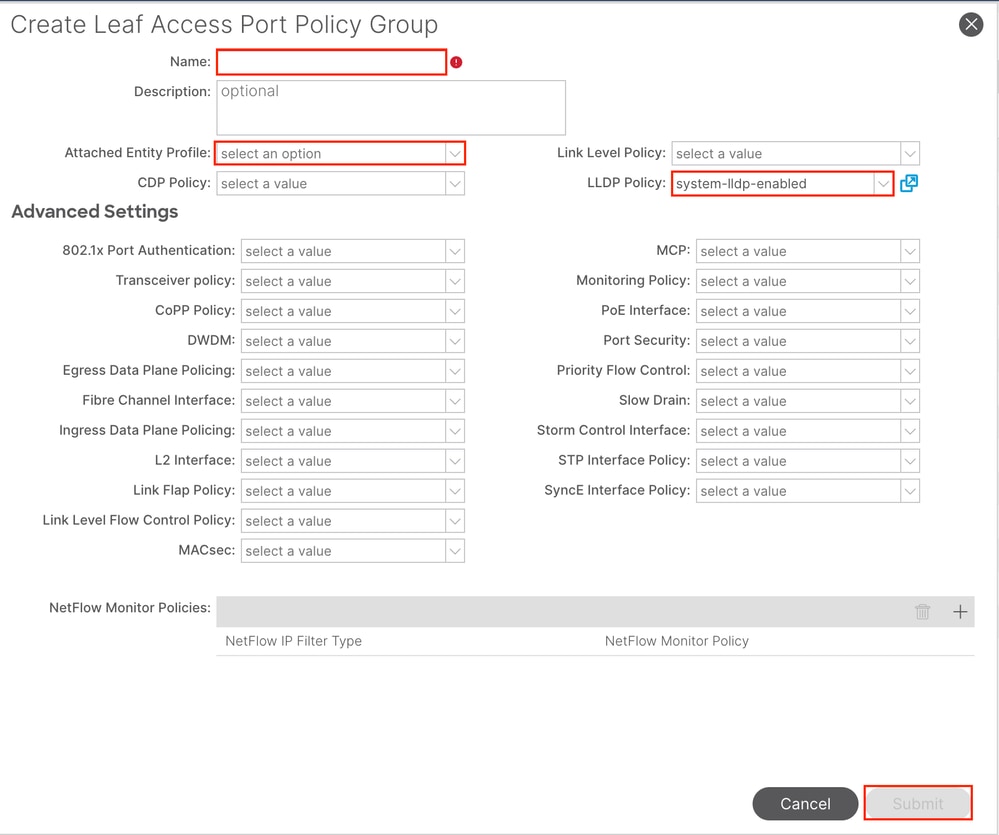

1.4. 리프 액세스 포트 정책 그룹 생성

1.4. 리프 액세스 포트 정책 그룹 생성APIC 웹 GUI 경로로 이동합니다Fabric > Access Policies > Interfaces > Leaf Interfaces > Policy Groups > Leaf Access Port Policy Group.

Name(이름) - 리프 액세스 포트 정책 그룹의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

Attached Entity Profile(연결된 엔터티 프로필) - 1.3단계에서 생성한 연결된 엔터티 프로필을 선택합니다.

LLDP(Link Layer Discovery Protocol) 정책 - Enable Policy(정책 활성화)를 선택해야 합니다.

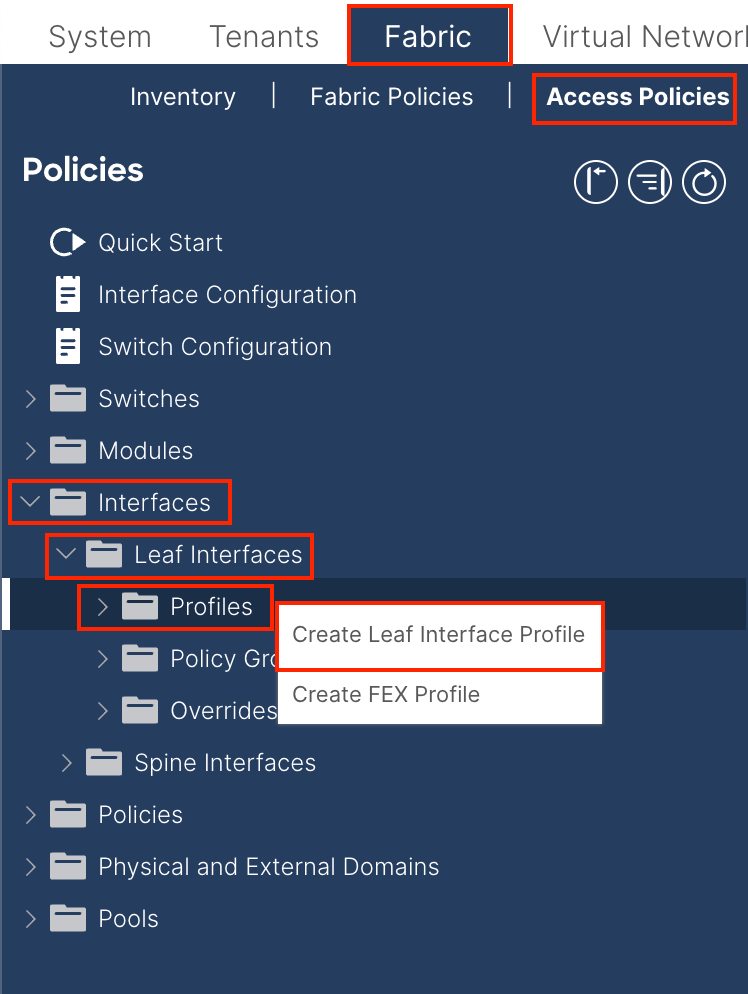

1.5. 리프 액세스 포트 정책 그룹 생성

1.5. 리프 액세스 포트 정책 그룹 생성APIC 웹 GUI 경로로 이동합니다Fabric > Access Policies > Interfaces > Leaf Interfaces > Profiles.

Name(이름) - 리프 인터페이스 프로파일의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

Interface Selectors(인터페이스 선택기) - 인터페이스와 인터페이스 정책 간의 해당 관계를 생성합니다.

Name(이름) - 액세스 포트 선택기의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

인터페이스 ID - 인터페이스 ID는 APIC과 상호 연결됩니다. 문서 토폴로지에서 이 인터페이스 ID는 1/47 또는 1/48입니다.

Interface Policy Group(인터페이스 정책 그룹) - 1.4단계에서 생성한 연결된 엔터티 프로필을 선택합니다.

참고: 이 문서의 토폴로지에서는 3개의 APIC를 Leaf에 연결하는 인터페이스가 동일하지 않습니다.

APIC 3은 Eth1/47 인터페이스에 연결되지 않으므로 1/47-1/48의 인터페이스 ID를 생성할 수 없습니다.

Eth1/47 및 Eth1/48에 대해 별도의 인터페이스 프로파일을 생성해야 합니다.

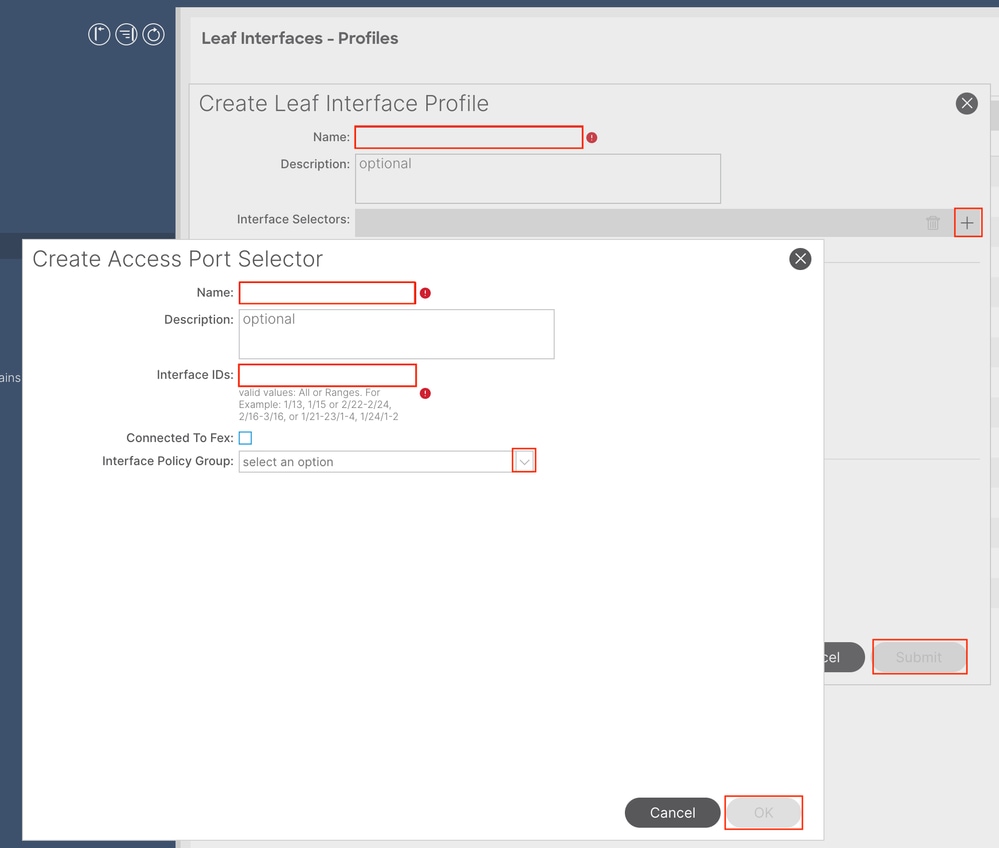

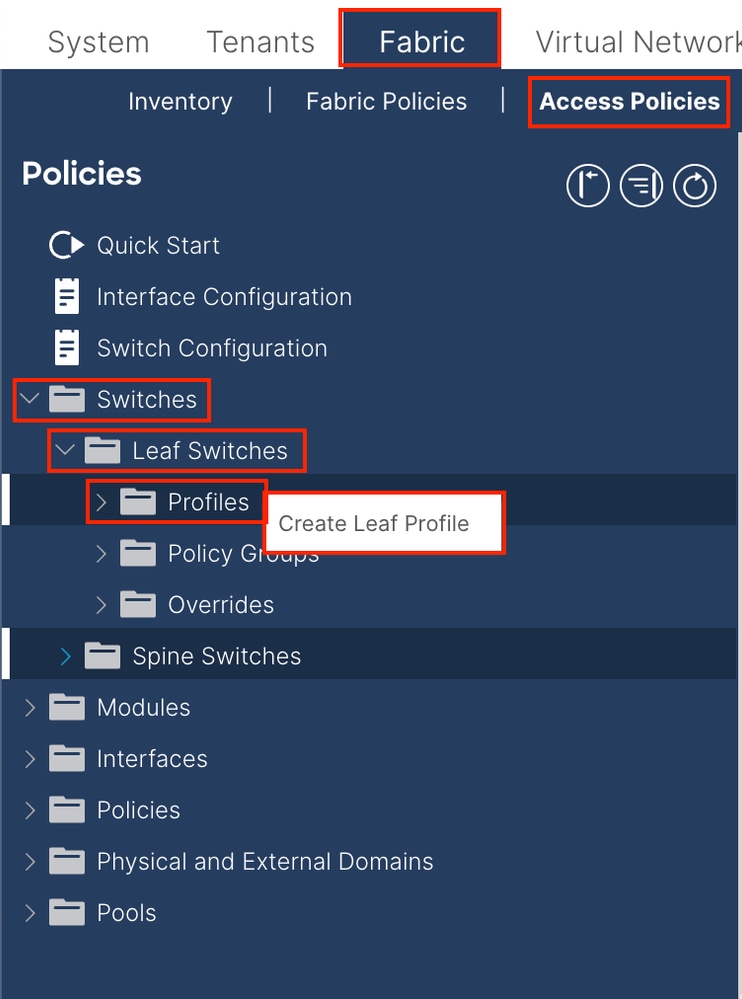

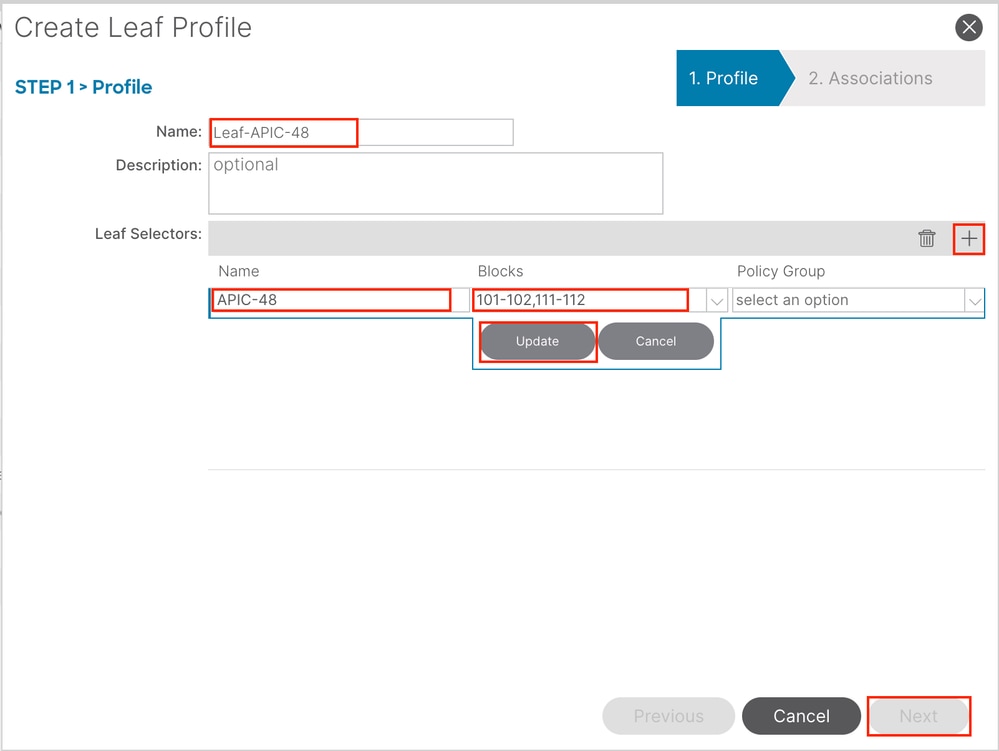

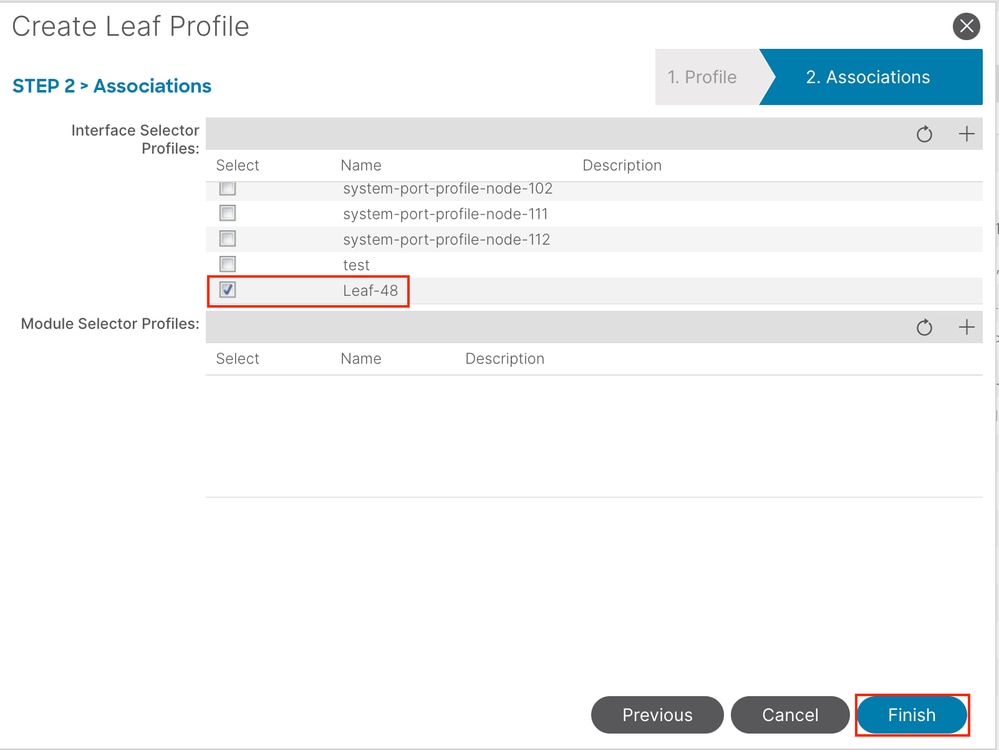

1.6. Leaf에 인터페이스 프로파일 적용

1.6. Leaf에 인터페이스 프로파일 적용APIC 웹 GUI 경로로 이동합니다Fabric > Access Policies > Switches > Leaf Switches > Profiles.

Name(이름) - 리프 프로필의 이름입니다. 이 이름은 1~64자의 영숫자로 지정할 수 있습니다.

Leaf Selectors(리프 선택기) - 인터페이스 컨피그레이션이 푸시되는 Leaf ID를 선택합니다.

Name(이름) - 리프 그룹의 이름입니다.

블록 - 스위치 노드 ID를 선택합니다.

Interface Selector Profiles(인터페이스 선택기 프로파일) - 1.5단계에서 생성한 연결된 엔티티 프로파일을 선택합니다.

참고: 이 문서에서는 두 개의 스위치 프로파일을 구성해야 합니다.

첫 번째는 Leaf 101-102, Leaf 111-112를 선택하고 인터페이스 프로필을 Eth1/48에 할당하는 것입니다.

두 번째는 Leaf 111-112를 선택하고 인터페이스 프로필을 Eth1/47에 할당하는 것입니다.

액세스 정책에 대한 자세한 문제 해결 정보는 ACI 액세스 정책 문제 해결을 참조하십시오.

2. 관리 테넌트에서 INB 주소 할당

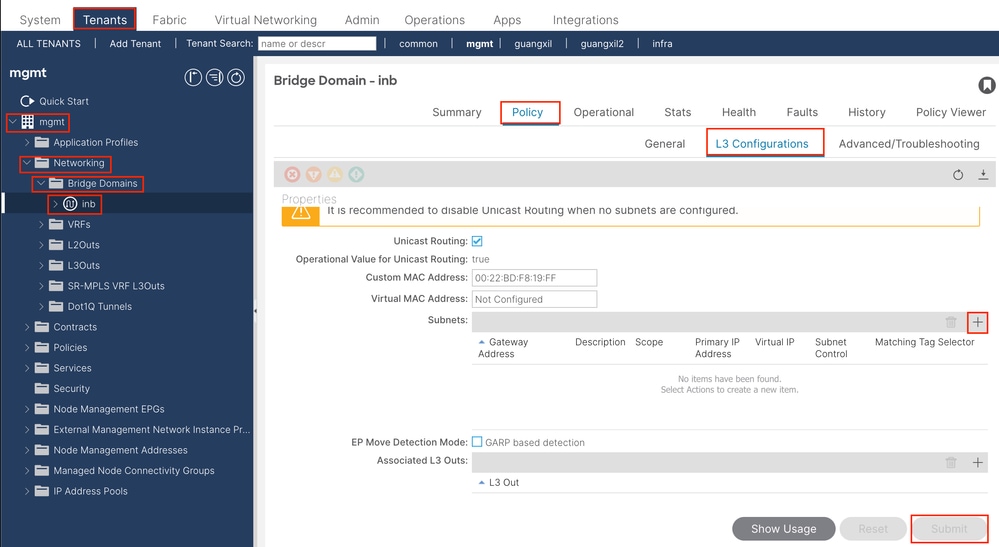

2. 관리 테넌트에서 INB 주소 할당2.1. BD(Bridge Domain) INB 서브넷 생성

2.1. BD(Bridge Domain) INB 서브넷 생성APIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Networking > Bridge Domains > inb.

참고: 이 문서에서는 기본 BD 및 기본 VRF를 사용합니다.

유사한 컨피그레이션을 수행하기 위해 새 VRF 및 BD를 생성할 수도 있습니다.

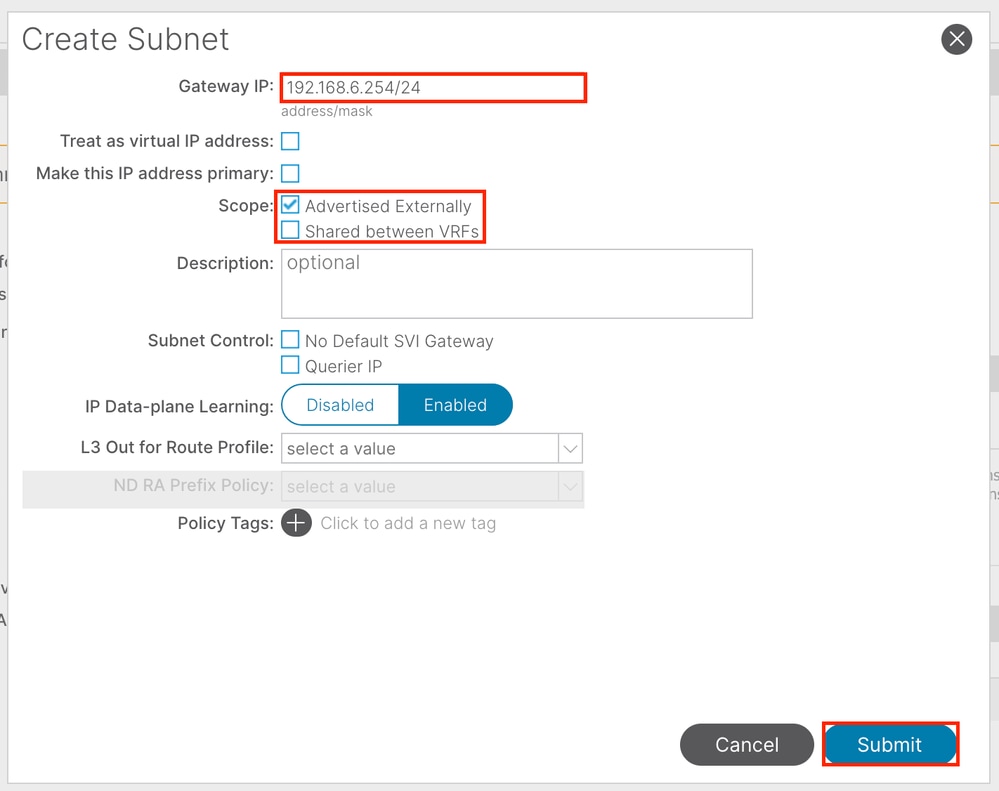

Gateway IP - The INB subnet gateway.

Scope - Choose according to the route leakage method you use. Here choose to use L3out, and then click Advertised Externally.

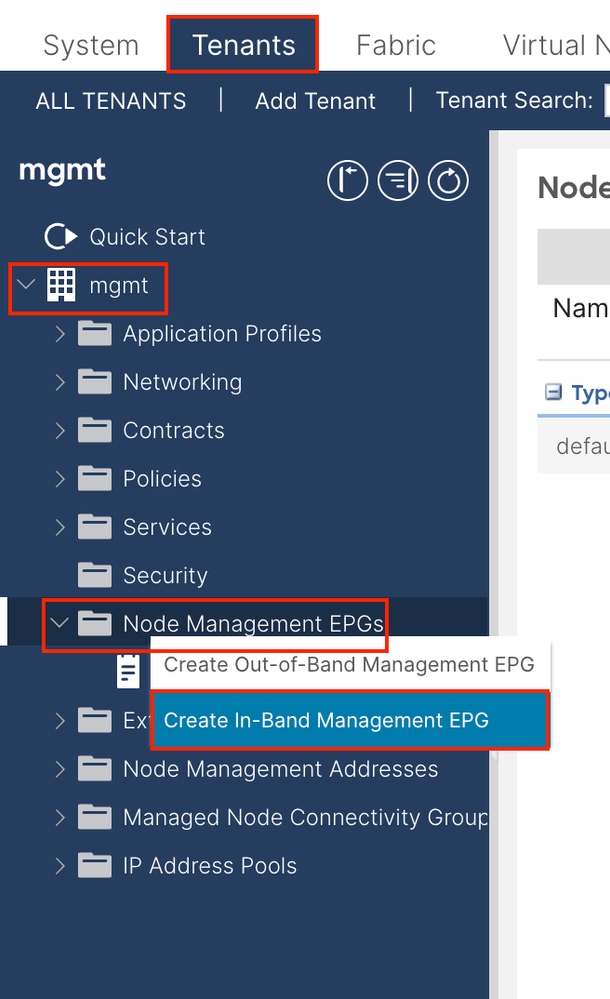

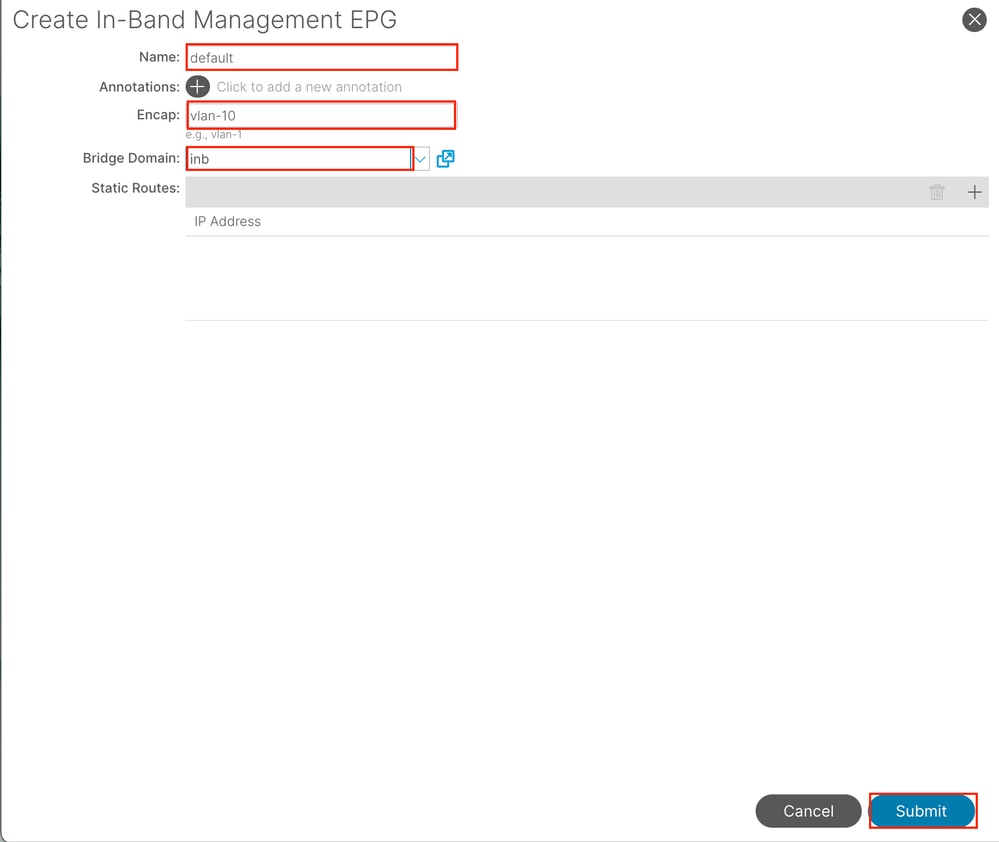

2.2. INB EPG 생성

2.2. INB EPG 생성APIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Node Management EPGs.

Name(이름) - INB EPG의 이름입니다.

Encap(캡슐화) - 1.1단계에서 생성한 대로 VLAN 풀에서 VLAN을 선택합니다.

브리지 도메인 - 2.1단계에서 생성한 BD를 선택합니다.

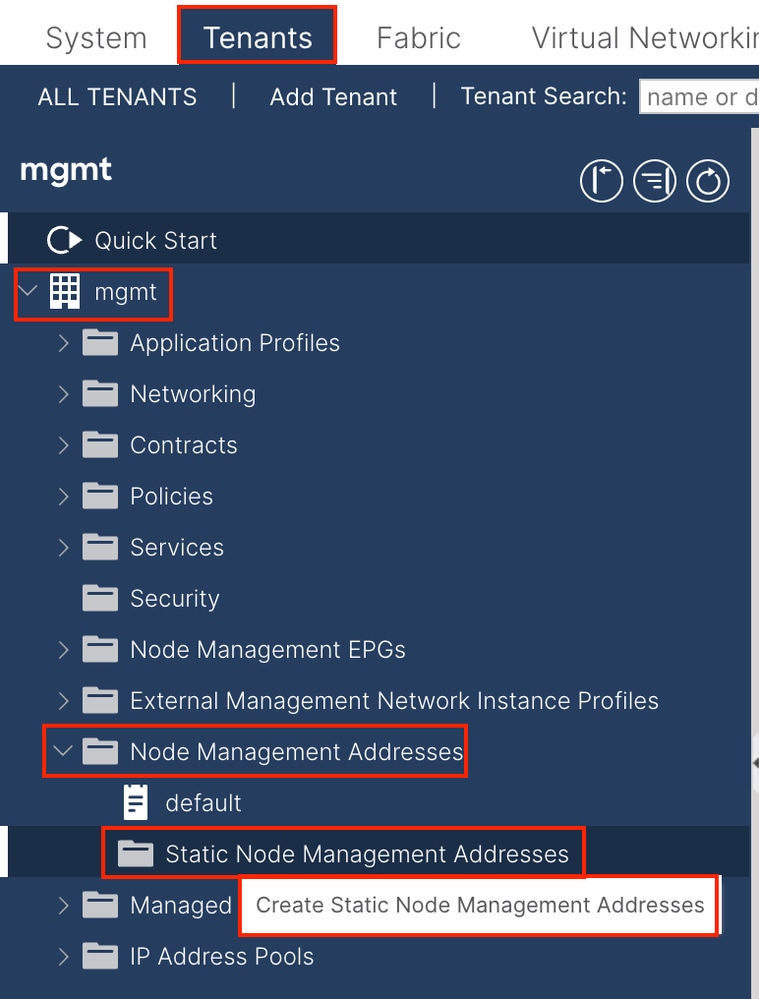

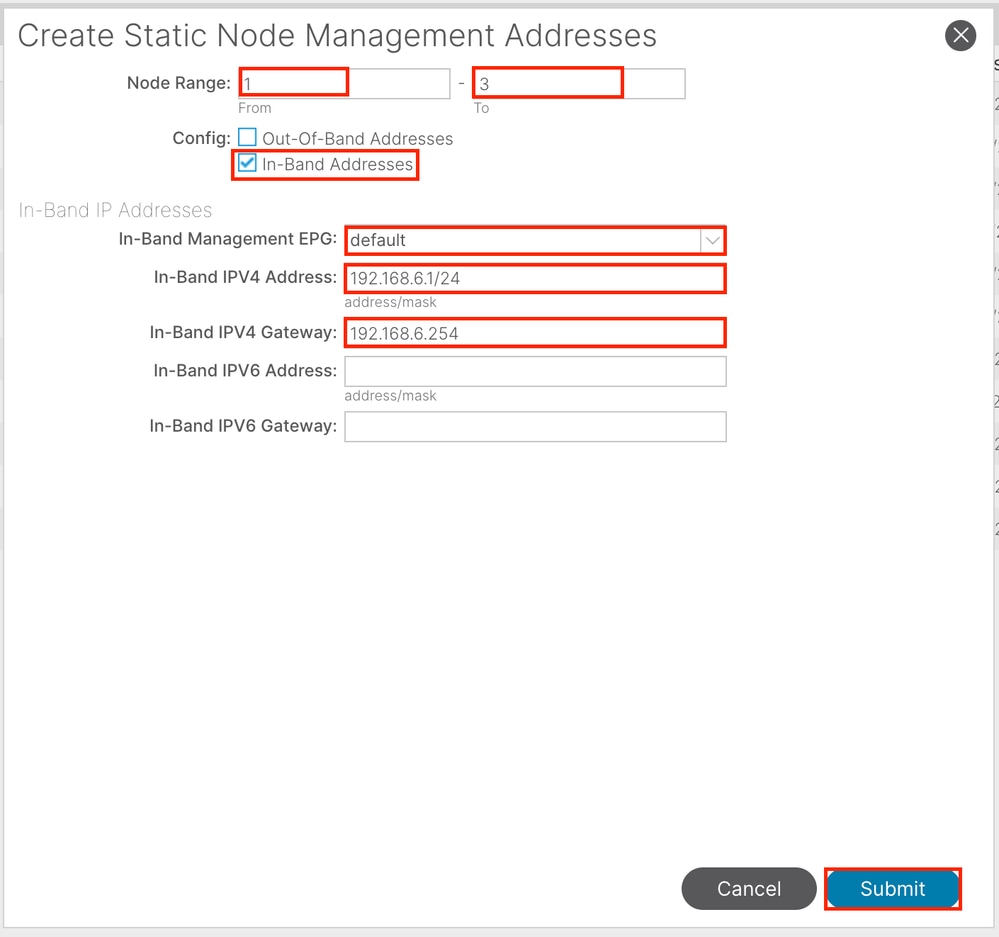

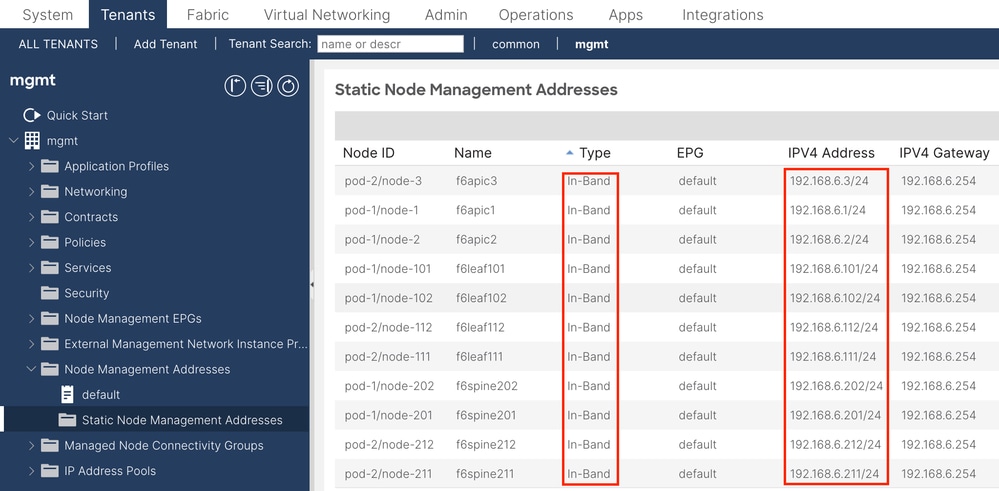

2.3. 디바이스에 고정 INB IP 주소 할당

2.3. 디바이스에 고정 INB IP 주소 할당APIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Node Management Addresses > Static Node Management Addresses.

노드 범위 - INB 주소에 할당할 노드 ID입니다. 할당된 INB 주소는 노드 ID와 함께 순차적으로 증가합니다.

Configuration(컨피그레이션) - In-Band Addresses(대역 내 주소)를 선택합니다.

In-Band Management EPG(대역 내 관리 EPG) - 2.2단계에서 생성한 EPG를 선택합니다.

In-Band IPV4 Address(대역 내 IPV4 주소) - 첫 번째로 할당된 INB 주소입니다.

대역 내 IPV4 게이트웨이 - 2.1단계에서 추가한 서브넷의 주소로 구성합니다.

참고: 2.3단계에서 컨피그레이션을 완료한 후 모든 Leaf와 APIC는 INB를 통해 통신할 수 있습니다.

3. INB 주소 누수

3. INB 주소 누수경로 유출 방법을 통해 INB 서브넷을 다른 네트워크에 공유할 수 있습니다. INB EPG는 특수 EPG로 간주될 수 있습니다. 경로 유출을 구성할 때 일반 EPG와 차이가 없습니다.

이 문서에서는 L3out을 예시로만 구성합니다.

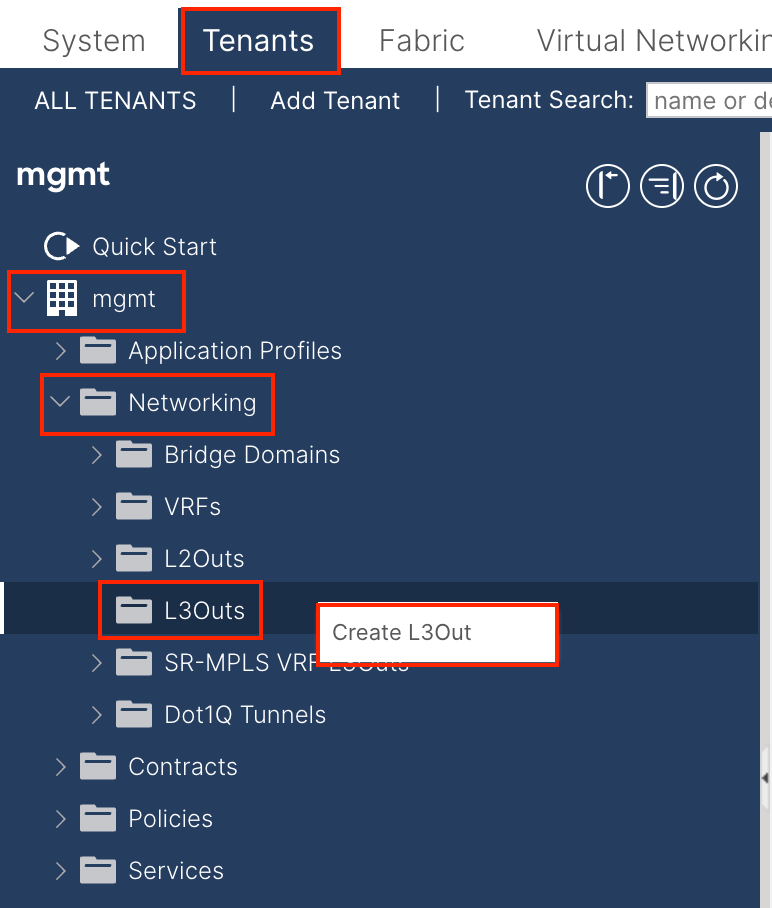

3.1. 관리 테넌트에서 L3out 만들기

3.1. 관리 테넌트에서 L3out 만들기

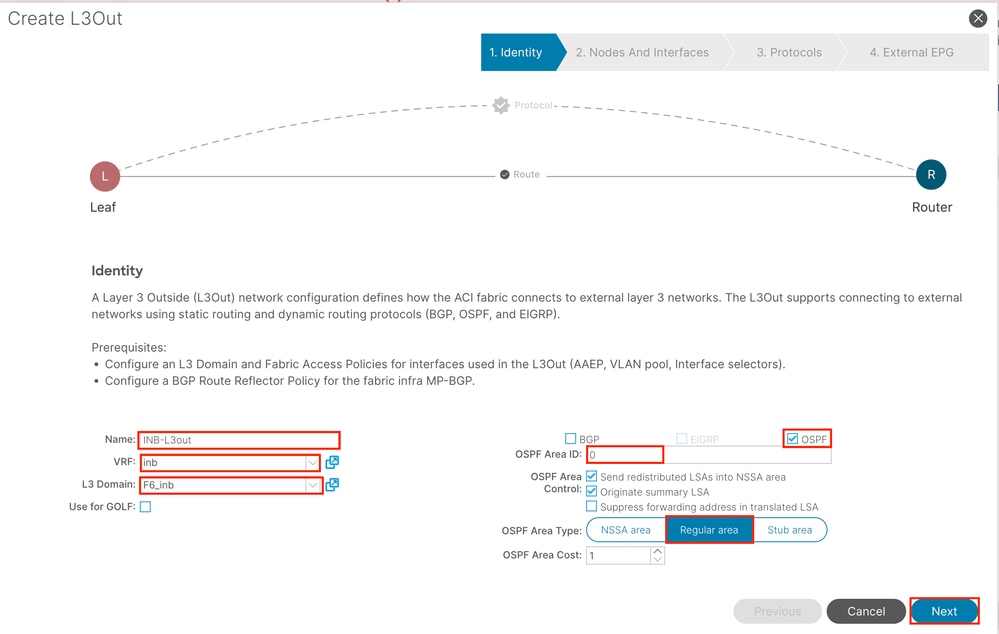

이 예에서는 간단한 OSPF(Open Shortest Path First) 프로토콜을 실행하는 라우터와 함께 물리적 인터페이스를 사용합니다.

참고: L3out에 대한 자세한 내용은 L3out 백서, ACI Fabric L3Out 백서를 참조하십시오.

이름 - INB L3out의 이름입니다.

VRF - L3out 경로가 있는 VRF를 선택합니다. 이 문서에서는 가장 간단한 컨피그레이션이 사용되고 관리 테넌트의 VRF INB가 선택됩니다.

L3 Domain(L3 도메인) - 실제 상황에 따라 생성하고 선택합니다. L3 도메인에 대한 자세한 내용은 L3out 백서를 참조하십시오.

OSPF - 이 예에서 L3out은 OSPF 프로토콜을 실행합니다. 동적 라우팅 프로토콜을 선택하거나 실제 상황에 따라 고정 라우팅을 사용합니다.

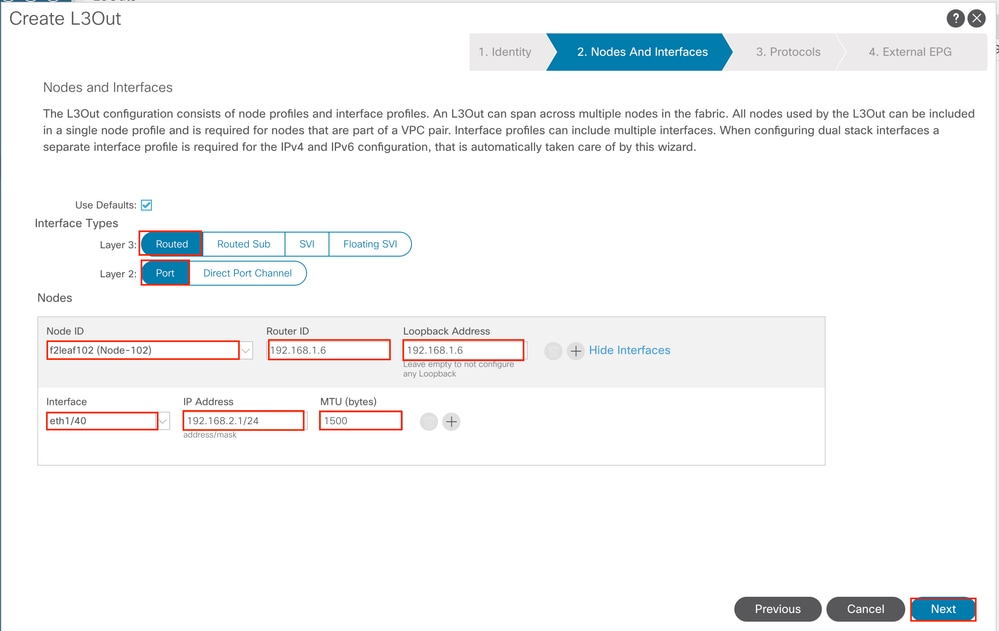

네트워크 계획에 따라 인터페이스를 구성합니다.

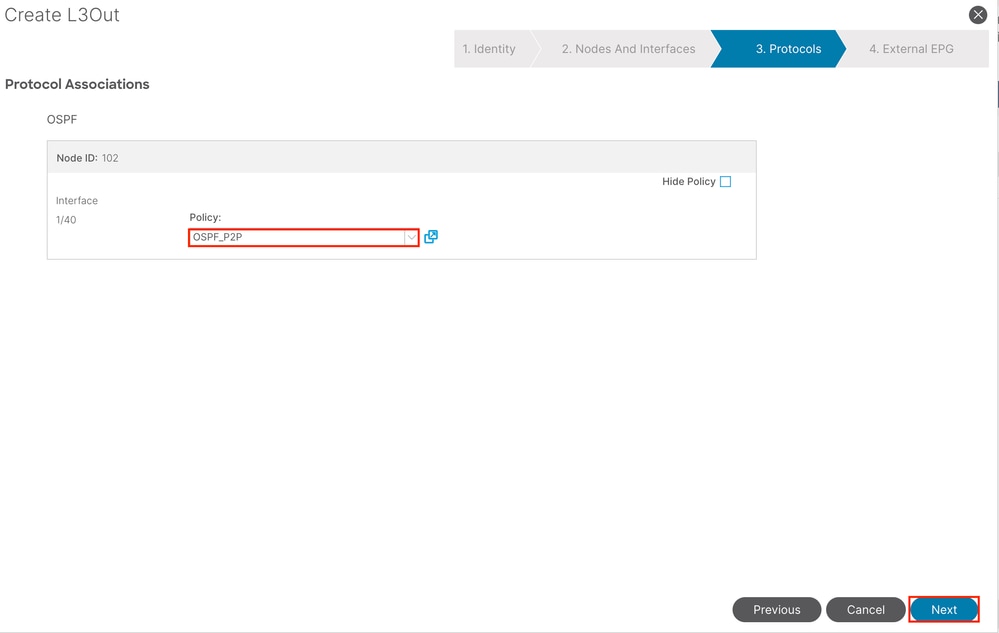

OSPF의 경우 기본 네트워크 유형은 broadcast입니다. 이 예에서는 네트워크 유형을 point-to-point로 변경합니다.

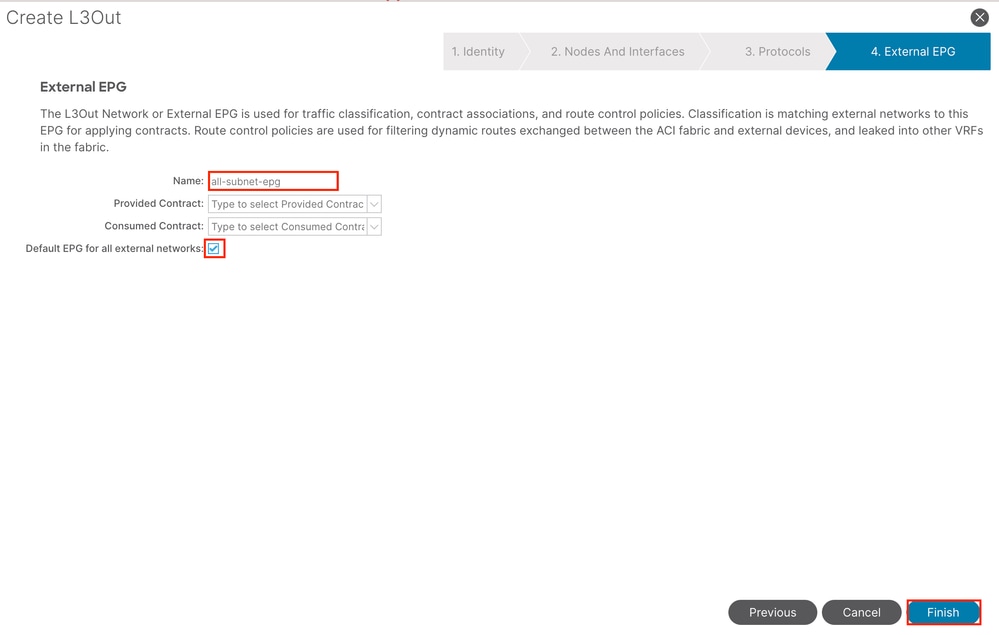

이 예에서는 L3out이 하나이고 EPG만 있으며 모든 외부 네트워크에 대한 기본 EPG 옵션을 사용할 수 있습니다.

참고: 동일한 VRF에 여러 L3out EPG가 있는 경우 이 옵션을 신중하게 구성합니다. 자세한 내용은 L3out 백서를 참조하십시오.

라우터를 구성한 후 OSPF 네이버 상태가 FULL로 변경될 수 있습니다.

admin-Infra# show lldp neighbors Capability codes: (R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device (W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other Device ID Local Intf Hold-time Capability Port ID f6leaf102.aci.pub Eth4/37 120 BR Eth1/40 admin-Infra# show run version 8.2(6) feature ospf interface loopback66 vrf member aci-inb ip address 192.168.1.7/32 ip router ospf aci-inb area 0.0.0.0 interface Ethernet4/37 vrf member aci-inb ip address 192.168.2.2/24 ip ospf network point-to-point ip router ospf aci-inb area 0.0.0.0 no shutdown vrf context aci-inb address-family ipv4 unicast router ospf aci-inb vrf aci-inb router-id 192.168.1.7 admin-Infra# show ip ospf neighbors vrf aci-inb OSPF Process ID aci-inb VRF aci-inb Total number of neighbors: 1 Neighbor ID Pri State Up Time Address Interface 192.168.1.6 1 FULL/ - 00:04:01 192.168.2.1 Eth4/37 admin-Infra# f6leaf102# show ip int bri vrf mgmt:inb IP Interface Status for VRF "mgmt:inb"(27) Interface Address Interface Status eth1/40 192.168.2.1/24 protocol-up/link-up/admin-up vlan7 192.168.6.254/24 protocol-up/link-up/admin-up lo37 192.168.1.6/32 protocol-up/link-up/admin-up f6leaf102# show ip ospf neighbors vrf mgmt:inb OSPF Process ID default VRF mgmt:inb Total number of neighbors: 1 Neighbor ID Pri State Up Time Address Interface 192.168.1.7 1 FULL/ - 00:05:08 192.168.2.2 Eth1/40 f6leaf102# L3out에서 트러블슈팅이 필요한 경우 Troubleshoot ACI External Forwarding(ACI 외부 포워딩 트러블슈팅)을 참조하십시오.

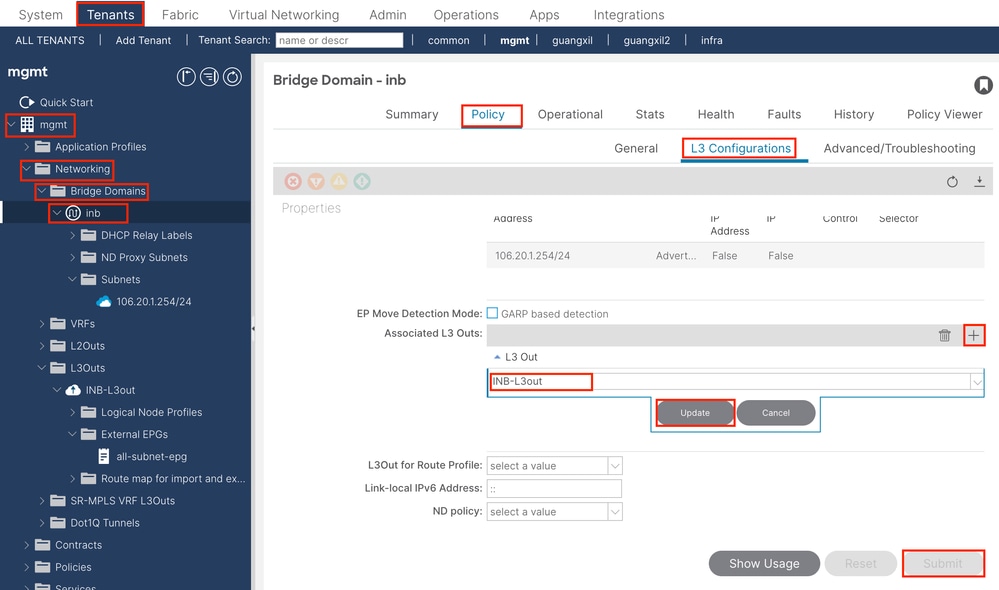

3.2. L3out에 대한 관련 BD

3.2. L3out에 대한 관련 BDAPIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Networking > Bridge Domains > inb.

Associated L3outs(연결된 L3out) - 3.1단계에서 생성한 관리 L3out의 이름을 선택합니다.

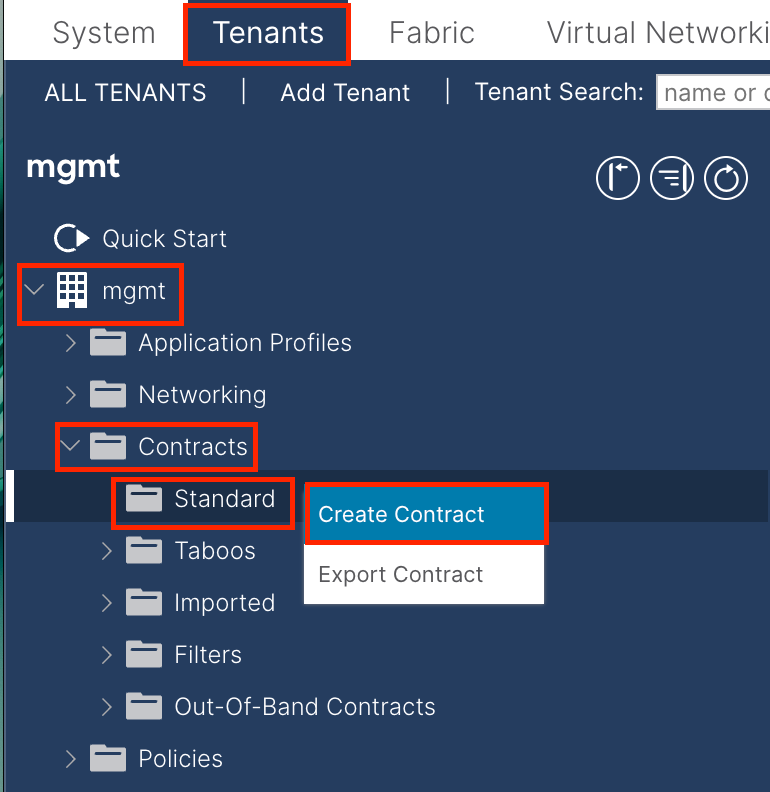

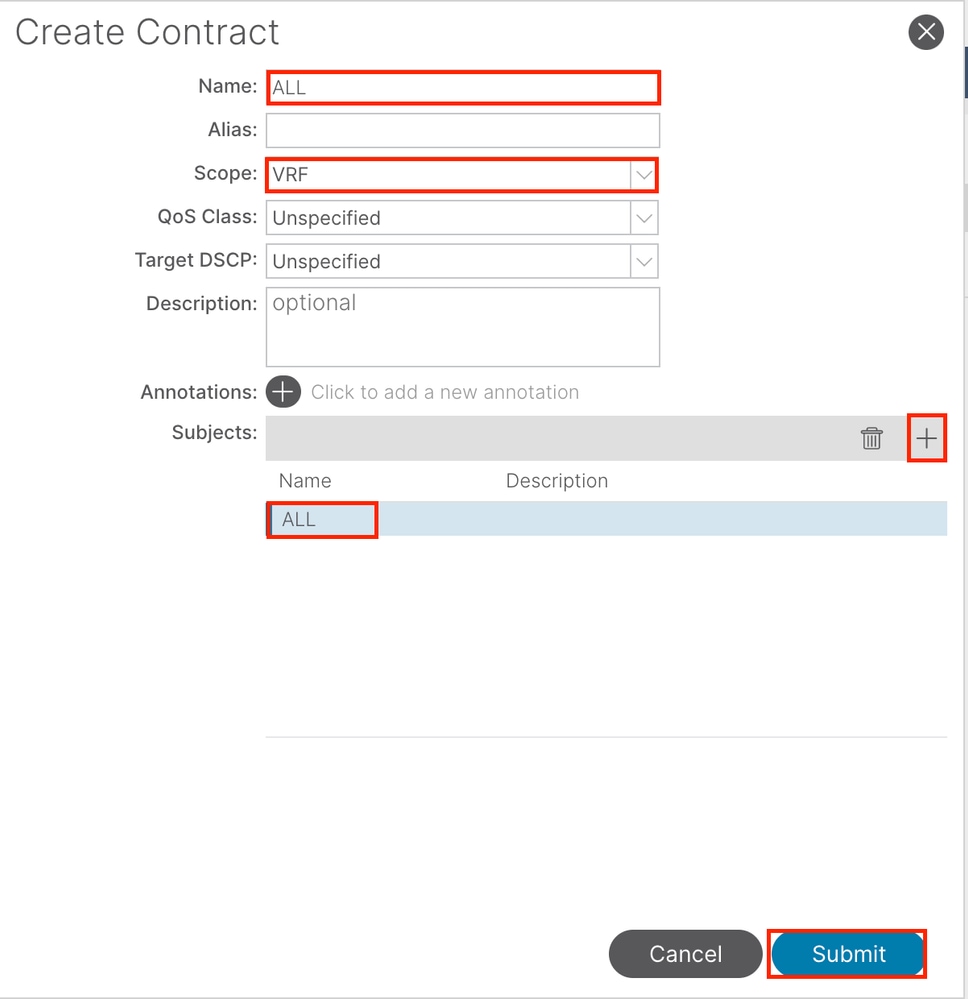

3.3. 계약 작성

3.3. 계약 작성APIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Contracts > Standard.

이 예에서 계약은 모든 트래픽을 허용합니다. 계약에 대한 자세한 내용은 계약 백서, Cisco ACI 계약 가이드 백서를 참조하십시오.

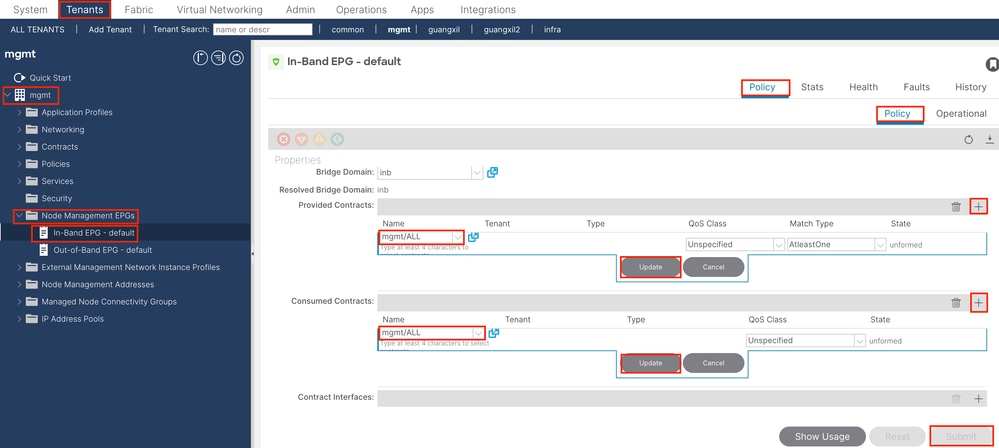

3.4. INB EPG에 계약 적용

3.4. INB EPG에 계약 적용APIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Node Management EPGs > In-Band EPG - default.

Provided Contracts(제공된 계약) - 3.3단계에서 생성한 계약을 선택합니다.

Consumed Contracts(소비된 계약) - 3.3단계에서 생성한 계약을 선택합니다.

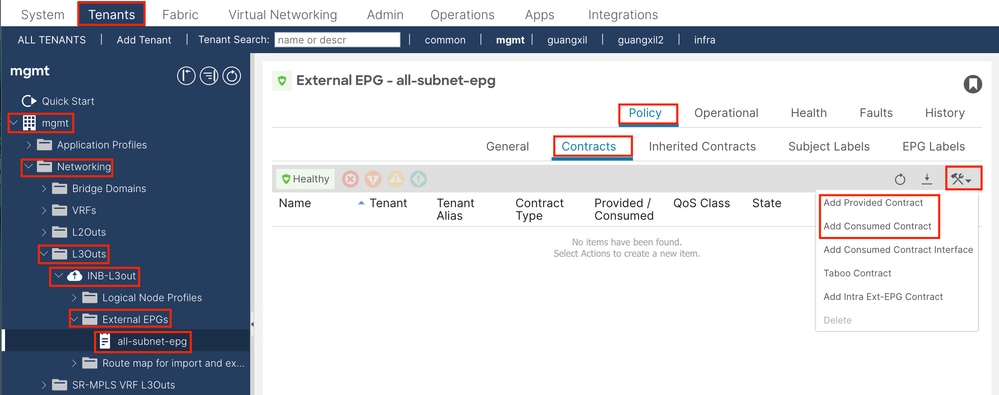

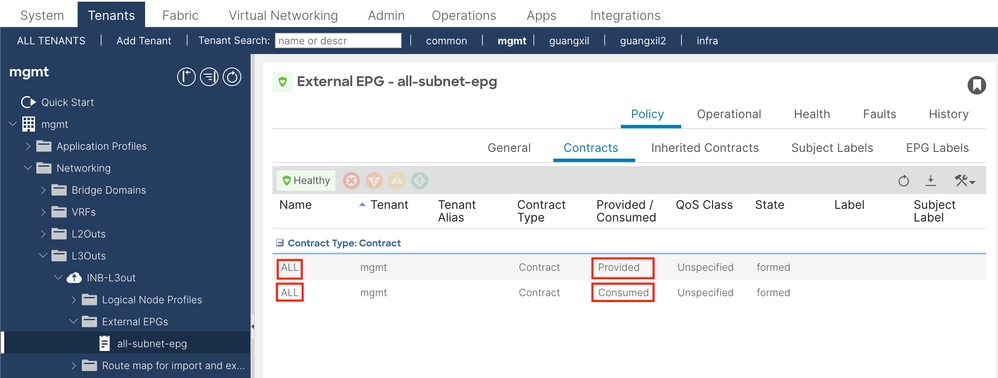

3.5. L3out EPG에 계약 적용

3.5. L3out EPG에 계약 적용APIC 웹 GUI 경로로 이동합니다Tenants > mgmt > Networking > L3Outs > INB-L3out > External EPGs > all-subnet-epg.

Add Provided Contracts(제공된 계약 추가) - 3.3단계에서 생성된 계약입니다.

Add Consumed Contracts(소비된 계약 추가) - 3.3단계에서 생성된 계약입니다.

적용 후 Provided and Consumed(제공 및 소비)에서 계약을 볼 수 있습니다.

다음을 확인합니다.

다음을 확인합니다.외부 라우터에서 INB 경로를 볼 수 있습니다.

admin-Infra# show ip route vrf aci-inb IP Route Table for VRF "aci-inb" '*' denotes best ucast next-hop '**' denotes best mcast next-hop '[x/y]' denotes [preference/metric] '%<string>' in via output denotes VRF <string> 192.168.1.6/32, ubest/mbest: 1/0 *via 192.168.2.1, Eth4/37, [110/5], 00:37:40, ospf-aci-inb, intra 192.168.1.7/32, ubest/mbest: 2/0, attached *via 192.168.1.7, Lo66, [0/0], 00:04:06, local *via 192.168.1.7, Lo66, [0/0], 00:04:06, direct 192.168.2.0/24, ubest/mbest: 1/0, attached *via 192.168.2.2, Eth4/37, [0/0], 00:37:51, direct 192.168.2.2/32, ubest/mbest: 1/0, attached *via 192.168.2.2, Eth4/37, [0/0], 00:37:51, local 192.168.6.0/24, ubest/mbest: 1/0 *via 192.168.2.1, Eth4/37, [110/20], 00:24:38, ospf-aci-inb, type-2 admin-Infra# admin-Infra# ping 192.168.6.1 vrf aci-inb PING 192.168.6.1 (192.168.6.1): 56 data bytes 64 bytes from 192.168.6.1: icmp_seq=0 ttl=62 time=0.608 ms 64 bytes from 192.168.6.1: icmp_seq=1 ttl=62 time=0.55 ms 64 bytes from 192.168.6.1: icmp_seq=2 ttl=62 time=0.452 ms 64 bytes from 192.168.6.1: icmp_seq=3 ttl=62 time=0.495 ms 64 bytes from 192.168.6.1: icmp_seq=4 ttl=62 time=0.468 ms --- 192.168.6.1 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.452/0.514/0.608 ms admin-Infra# ping 192.168.6.3 vrf aci-inb PING 192.168.6.3 (192.168.6.3): 56 data bytes 64 bytes from 192.168.6.3: icmp_seq=0 ttl=61 time=0.731 ms 64 bytes from 192.168.6.3: icmp_seq=1 ttl=61 time=0.5 ms 64 bytes from 192.168.6.3: icmp_seq=2 ttl=61 time=0.489 ms 64 bytes from 192.168.6.3: icmp_seq=3 ttl=61 time=0.508 ms 64 bytes from 192.168.6.3: icmp_seq=4 ttl=61 time=0.485 ms --- 192.168.6.3 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.485/0.542/0.731 ms admin-Infra# ping 192.168.6.201 vrf aci-inb PING 192.168.6.201 (192.168.6.201): 56 data bytes 64 bytes from 192.168.6.201: icmp_seq=0 ttl=63 time=0.765 ms 64 bytes from 192.168.6.201: icmp_seq=1 ttl=63 time=0.507 ms 64 bytes from 192.168.6.201: icmp_seq=2 ttl=63 time=0.458 ms 64 bytes from 192.168.6.201: icmp_seq=3 ttl=63 time=0.457 ms 64 bytes from 192.168.6.201: icmp_seq=4 ttl=63 time=0.469 ms --- 192.168.6.201 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.457/0.531/0.765 ms admin-Infra# ping 192.168.6.211 vrf aci-inb PING 192.168.6.211 (192.168.6.211): 56 data bytes 64 bytes from 192.168.6.211: icmp_seq=0 ttl=63 time=0.814 ms 64 bytes from 192.168.6.211: icmp_seq=1 ttl=63 time=0.525 ms 64 bytes from 192.168.6.211: icmp_seq=2 ttl=63 time=0.533 ms 64 bytes from 192.168.6.211: icmp_seq=3 ttl=63 time=0.502 ms 64 bytes from 192.168.6.211: icmp_seq=4 ttl=63 time=0.492 ms --- 192.168.6.211 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.492/0.573/0.814 ms admin-Infra#

참고: ACI 버전이 오래된 경우 스파인 노드는 ARP(Address Resolution Protocol)에 응답하지 않는 연결에 루프백 인터페이스를 사용하므로 인밴드(in-band)에서 ping에 응답하지 않습니다.

대역 내 관리가 설정된 경우 Cisco APIC는 Cisco APIC(예: TACACS)에서 소스로 들어오는 모든 트래픽에 대해 항상 대역 내를 선호합니다.

OOB 주소로 구체적으로 요청을 보내는 호스트에서는 OOB에 계속 액세스할 수 있습니다.

문제 해결

문제 해결먼저 INB에 결함이 있는지 확인해야 합니다.

스위치:

f6leaf102# show vrf mgmt:inb VRF-Name VRF-ID State Reason mgmt:inb 27 Up -- f6leaf102# f6leaf102# show ip int bri vrf mgmt:inb IP Interface Status for VRF "mgmt:inb"(27) Interface Address Interface Status eth1/40 192.168.2.1/24 protocol-up/link-up/admin-up vlan7 192.168.6.254/24 protocol-up/link-up/admin-up lo37 192.168.1.6/32 protocol-up/link-up/admin-up f6leaf102# f6leaf102# show ip route vrf mgmt:inb IP Route Table for VRF "mgmt:inb" '*' denotes best ucast next-hop '**' denotes best mcast next-hop '[x/y]' denotes [preference/metric] '%<string>' in via output denotes VRF <string> 192.168.1.6/32, ubest/mbest: 2/0, attached, direct *via 192.168.1.6, lo37, [0/0], 02:12:38, local, local *via 192.168.1.6, lo37, [0/0], 02:12:38, direct 192.168.1.7/32, ubest/mbest: 1/0 *via 192.168.2.2, eth1/40, [110/5], 00:03:09, ospf-default, intra 192.168.2.0/24, ubest/mbest: 1/0, attached, direct *via 192.168.2.1, eth1/40, [0/0], 00:37:13, direct 192.168.2.1/32, ubest/mbest: 1/0, attached *via 192.168.2.1, eth1/40, [0/0], 00:37:13, local, local 192.168.6.0/24, ubest/mbest: 1/0, attached, direct, pervasive *via 192.168.224.64%overlay-1, [1/0], 00:24:06, static 192.168.6.102/32, ubest/mbest: 1/0, attached *via 192.168.6.102, vlan7, [0/0], 00:21:38, local, local 192.168.6.254/32, ubest/mbest: 1/0, attached, pervasive *via 192.168.6.254, vlan7, [0/0], 00:21:38, local, local f6leaf102# APIC의 경우:

f6apic1# ifconfig bond0.10: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1496 inet 192.168.6.1 netmask 255.255.255.0 broadcast 192.168.6.255 inet6 fe80::2ef8:9bff:fee8:8a10 prefixlen 64 scopeid 0x20<link> ether 2c:f8:9b:e8:8a:10 txqueuelen 1000 (Ethernet) RX packets 37 bytes 1892 (1.8 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 889 bytes 57990 (56.6 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 f6apic1# show inband-mgmt Table1 : INB-Mgmt Node Details Type Node ID IP Address Gateway Inband EPG Oper State ------------ ---------- -------------------- -------------------- -------------------- -------------------- f6apic1 1 192.168.6.1/24 192.168.6.254 default up f6apic2 2 192.168.6.2/24 192.168.6.254 default up f6apic3 3 192.168.6.3/24 192.168.6.254 default up f6leaf101 101 192.168.6.101/24 192.168.6.254 default up f6leaf102 102 192.168.6.102/24 192.168.6.254 default up f6leaf111 111 192.168.6.111/24 192.168.6.254 default up f6leaf112 112 192.168.6.112/24 192.168.6.254 default up f6spine201 201 192.168.6.201/24 192.168.6.254 default up f6spine202 202 192.168.6.202/24 192.168.6.254 default up f6spine211 211 192.168.6.211/24 192.168.6.254 default up f6spine212 212 192.168.6.212/24 192.168.6.254 default up Table2 : InB-Mgmt EPG Details Name Qos Tag Nodes Vlan Oper State --------------- --------------- --------------- ---------- ---------- ---------- default unspecified 32778 1 vlan-10 up default unspecified 32778 2 vlan-10 up default unspecified 32778 3 vlan-10 up default unspecified 32778 101 vlan-10 up default unspecified 32778 102 vlan-10 up default unspecified 32778 111 vlan-10 up default unspecified 32778 112 vlan-10 up default unspecified 32778 201 vlan-10 up default unspecified 32778 202 vlan-10 up default unspecified 32778 211 vlan-10 up default unspecified 32778 212 vlan-10 up Table3 : INB-Mgmt EPG Contract Details INBAND-MGMT-EPG Contracts App Epg L3 External Epg Oper State --------------- --------------- ------------------------- ------------------------- ---------- default(P) ALL default all-subnet-epg up default(C) ALL default all-subnet-epg up f6apic1# f6apic1# bash admin@f6apic1:~> ip route show default via 192.168.6.254 dev bond0.10 metric 32 192.168.6.0/24 dev bond0.10 proto kernel scope link src 192.168.6.1 192.168.6.254 dev bond0.10 scope link src 192.168.6.1 admin@f6apic1:~> route -n Kernel IP routing table 0.0.0.0 192.168.6.254 0.0.0.0 UG 32 0 0 bond0.10 192.168.6.0 0.0.0.0 255.255.255.0 U 0 0 0 bond0.10 192.168.6.254 0.0.0.0 255.255.255.255 UH 0 0 0 bond0.10 admin@f6apic1:~>

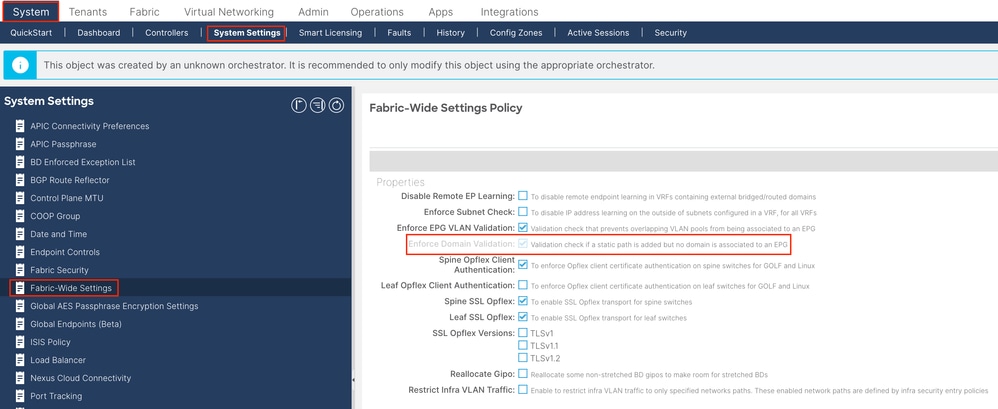

참고: 이 Enforce Domain Validation 기능은 EPG에서 사용되는 VLAN/도메인 및 인터페이스 컨피그레이션을 확인합니다. Leaf가 활성화되지 않은 경우 컨피그레이션을 푸시할 때 Domain(도메인) 검사를 무시합니다.

이 기능을 활성화한 후에는 비활성화할 수 없습니다. 불완전한 컨피그레이션을 방지하기 위해 이 옵션을 설정하는 것이 좋습니다.

관련 정보

관련 정보- 하드웨어 플로우 텔레메트리 내보내기를 위한 Cisco ACI 인밴드 관리 컨피그레이션

- ACI 외부 포워딩 문제 해결

- ACI L3Out 문제 해결 - 서브넷 0.0.0.0/0 및 시스템 PcTag 15

- ACI에서 예기치 않은 경로 유출 트러블슈팅

- ACI 액세스 정책 트러블슈팅

- ACI 패브릭 L3Out 백서

- Cisco ACI 계약 가이드 백서

- Cisco 기술 지원 및 다운로드

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

08-May-2024 |

최초 릴리스 |

피드백

피드백