소개

이 문서에서는 FTD(Firepower Threat Defense)의 관리자 액세스를 관리에서 데이터 인터페이스로 수정하는 프로세스에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Firepower 위협 방어

- Firepower 관리 센터

사용되는 구성 요소

- Firepower Management Center Virtual 7.4.1

- Firepower Threat Defense Virtual 7.2.5

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

각 디바이스에는 FMC와의 통신을 위한 단일 전용 관리 인터페이스가 포함됩니다. 전용 관리 인터페이스 대신 관리를 위해 데이터 인터페이스를 사용하도록 디바이스를 선택적으로 구성할 수 있습니다. 외부 인터페이스에서 원격으로 Firepower 위협 방어를 관리하려는 경우 또는 별도의 관리 네트워크가 없는 경우 데이터 인터페이스의 FMC 액세스가 유용합니다. 이 변경은 FMC에서 관리하는 FTD의 FMC(Firepower 관리 센터)에서 수행해야 합니다.

데이터 인터페이스의 FMC 액세스에는 몇 가지 제한 사항이 있습니다.

- 하나의 물리적 데이터 인터페이스에서만 관리자 액세스를 활성화할 수 있습니다. 하위 인터페이스 또는 EtherChannel은 사용할 수 없습니다.

- 라우팅된 방화벽 모드만 해당, 라우팅된 인터페이스 사용

- PPPoE는 지원되지 않습니다. ISP에 PPPoE가 필요한 경우 Firepower Threat Defense와 WAN 모뎀 사이에 PPPoE를 지원하는 라우터를 두어야 합니다.

- 별도의 관리 및 이벤트 전용 인터페이스는 사용할 수 없습니다.

구성

인터페이스 마이그레이션 진행

참고: 변경을 진행하기 전에 FTD와 FMC의 최신 백업을 모두 사용하는 것이 좋습니다.

-

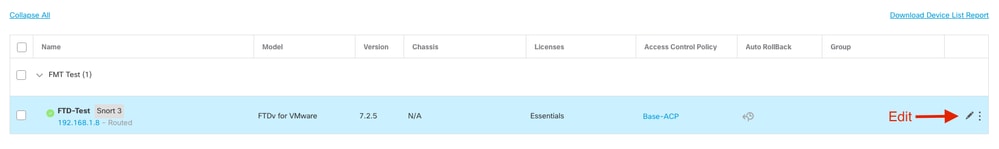

Devices(디바이스) > Device Management(디바이스 관리) 페이지로 이동하고 변경할 디바이스에 대해 Edit(수정)를 클릭합니다.

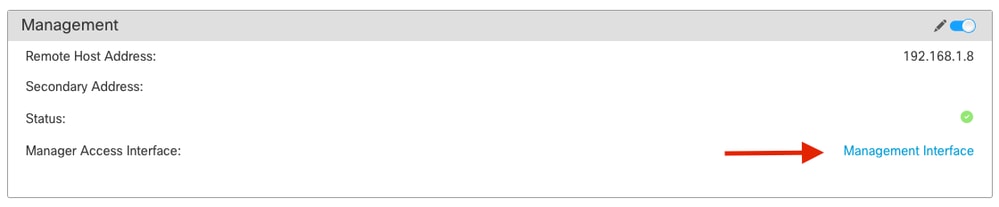

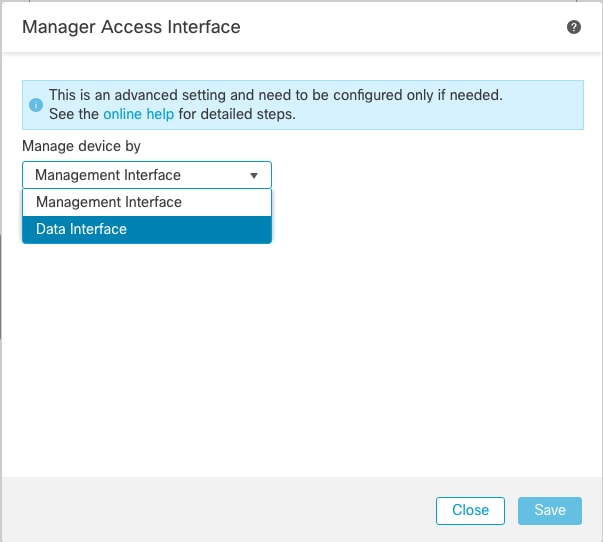

2. ) 섹션으로 이동하여 Manager Access Interface(관리자 액세스 인터페이스) 링크를 클릭합니다.

Manager Access Interface(관리자 액세스 인터페이스) 필드는 기존 관리 인터페이스를 표시합니다. 링크를 클릭하여 Manage device by 드롭다운 목록의 Data Interface 옵션인 새 인터페이스 유형을 선택하고 Save를 클릭합니다.

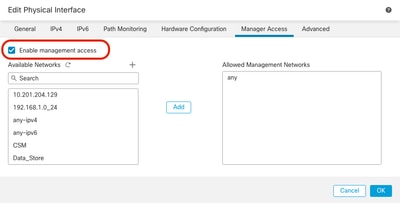

3. 이제 데이터 인터페이스에서 관리 액세스 활성화를 진행해야 합니다. Devices(디바이스) > Device Management(디바이스 관리) > Interfaces(인터페이스) > Edit Physical Interface(물리적 인터페이스 편집) > Manager Access(관리자 액세스)로 이동합니다.

참고: (선택 사항) 이중화를 위해 보조 인터페이스를 사용하는 경우 이중화를 위해 사용되는 인터페이스에서 관리 액세스를 활성화합니다.

(선택 사항) 인터페이스에 DHCP를 사용하는 경우 Devices(디바이스) > Device Management(디바이스 관리) > DHCP > DDNS 대화 상자에서 웹 유형 DDNS 메서드를 활성화합니다.

(선택 사항) 플랫폼 설정 정책에서 DNS를 구성하고 Devices(디바이스) > Platform Settings(플랫폼 설정) > DNS에서 이 디바이스에 적용합니다.

4. 위협 방어가 데이터 인터페이스를 통해 관리 센터에 라우팅될 수 있는지 확인합니다. 필요한 경우 Devices(디바이스) > Device Management(디바이스 관리) 추가합니다

- 추가하는 고정 경로의 유형에 따라 IPv4 또는 IPv6을 클릭합니다.

- 이 고정 경로가 적용되는 인터페이스를 선택합니다.

- Available Network(사용 가능한 네트워크) 목록에서 목적지 네트워크를 선택합니다.

- Gateway or IPv6 Gateway(게이트웨이 또는 IPv6 게이트웨이) 필드에 이 경로의 다음 홉인 게이트웨이 라우터를 입력하거나 선택합니다.

(선택 사항) 경로 가용성을 모니터링하려면 Route Tracking(경로 추적) 필드에 모니터링 정책을 정의하는 SLA(Service Level Agreement) Monitor 개체의 이름을 입력하거나 선택합니다.

5. 구성 변경 사항을 배포합니다. 이제 컨피그레이션 변경 사항이 현재 관리 인터페이스를 통해 구축됩니다.

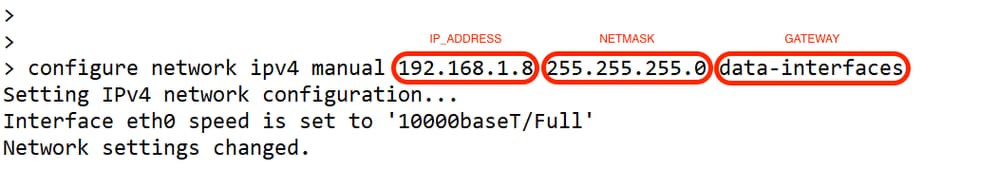

6. FTD CLI에서 정적 IP 주소를 사용하도록 관리 인터페이스를 설정하고 데이터 인터페이스로 게이트웨이를 설정합니다.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

참고: 관리 인터페이스를 사용할 계획은 없지만 고정 IP 주소를 설정해야 합니다. 예를 들어 게이트웨이를 데이터 인터페이스로 설정할 수 있도록 개인 주소. 이 관리는 tap_nlp 인터페이스를 사용하여 관리 트래픽을 데이터 인터페이스로 전달하는 데 사용됩니다.

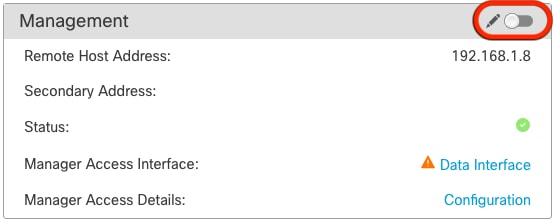

7. Management Center에서 관리를 비활성화하고 Edit(편집)를 클릭하여 Remote Host Address IP address(원격 호스트 주소 IP 주소)를 업데이트한 다음 Devices(디바이스) > Device Management(디바이스 관리)에서 위협 방어를 위한 Secondary Address선택 사항)Secondary Address(보조 주소 업데이트하고 연결을 활성화합니다

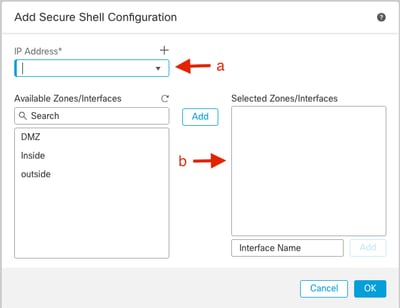

플랫폼 설정에서 SSH 활성화

플랫폼 설정 정책에서 데이터 인터페이스에 대해 SSH를 활성화하고, Devices(디바이스) > Platform Settings(플랫폼 설정)에서 이 디바이스에

- SSH 연결을 허용할 호스트 또는 네트워크.

- SSH 연결을 허용할 인터페이스를 포함하는 영역을 추가합니다. 영역에 없는 인터페이스의 경우 Selected Zones /Interfaces(선택한 영역/인터페이스) 목록에 인터페이스 이름을 입력하고 Add(추가)를 클릭할 수 있습니다.

- OK(확인)를 클릭합니다. 변경 사항을 배포합니다.

참고: SSH는 데이터 인터페이스에서 기본적으로 활성화되어 있지 않으므로 SSH를 사용하여 위협 방어를 관리하려면 명시적으로 허용해야 합니다.

다음을 확인합니다.

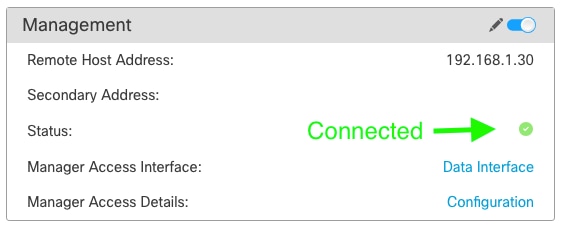

데이터 인터페이스를 통해 관리 연결이 설정되었는지 확인합니다.

FMC GUI(Graphical User Interface)에서 확인

관리 센터에서 Devices(디바이스) 관리 연결 상태를 확인합니다

FTD CLI(Command Line Interface)에서 확인

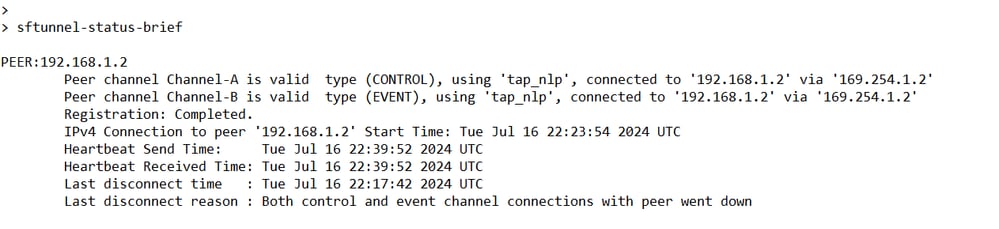

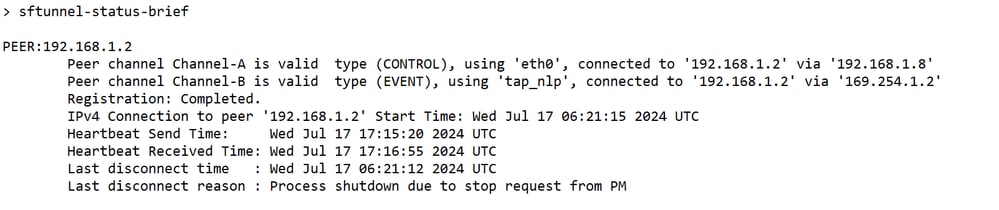

threat defenseCLI에서 관리 연결 상태를 보려면 sftunnel-status-brief 명령을 입력합니다.

상태는 내부 tap_nlp 인터페이스를 보여주는 데이터 인터페이스에 대한 성공적인 연결을 보여줍니다.

문제 해결

관리 센터에서 Devices(디바이스) 관리 연결 상태를 확인합니다

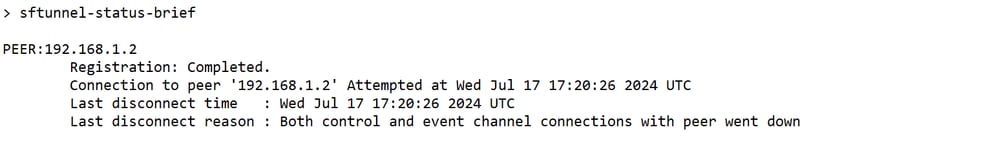

threat defenseCLI에서 관리 연결 상태를 보려면 sftunnel-status-brief 명령을 입력합니다. 또한 ftunnel-statush를 사용하여 더 자세한 정보를 볼 수 있습니다.

관리 연결 상태

작업 시나리오

비작업 시나리오

네트워크 정보 확인

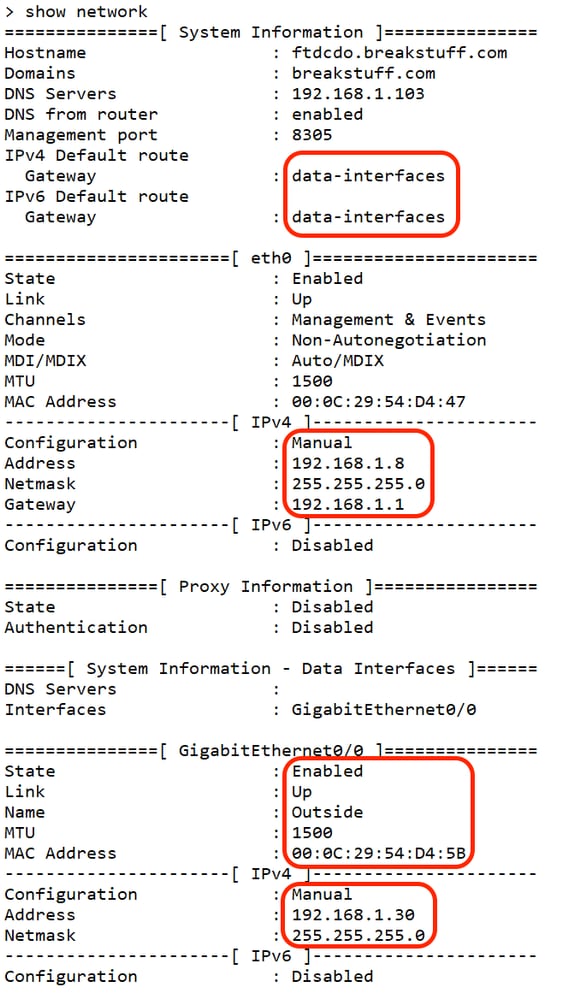

Threat defenseCLI에서 Management 및 Manager 액세스 데이터 인터페이스 네트워크 설정을 확인합니다.

> show network

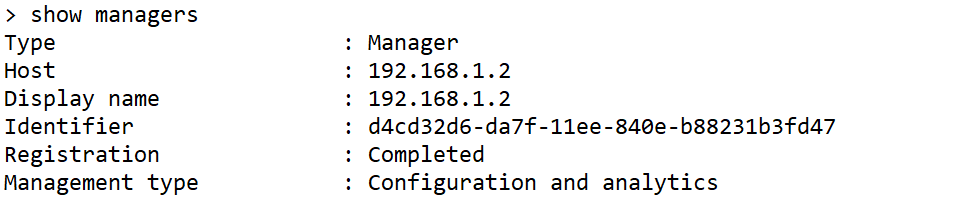

관리자 상태 검증

위협 방어 CLI에서 관리 센터 등록이 완료되었는지 확인합니다.

> 관리자 표시

참고: 이 명령은 관리 연결의 현재 상태를 표시하지 않습니다.

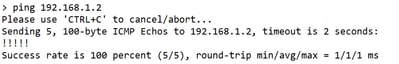

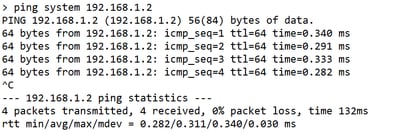

네트워크 연결 확인

Management Center에 Ping하기

threat defenseCLI에서 명령을 사용하여 데이터 인터페이스에서 관리 센터를 ping합니다.

> fmc_ip ping

threat defenseCLI에서 명령을 사용하여 관리 센터를 Management 인터페이스에서 ping합니다. 이 인터페이스는 백플레인을 통해 데이터 인터페이스로 라우팅합니다.

> 시스템 fmc_ip ping

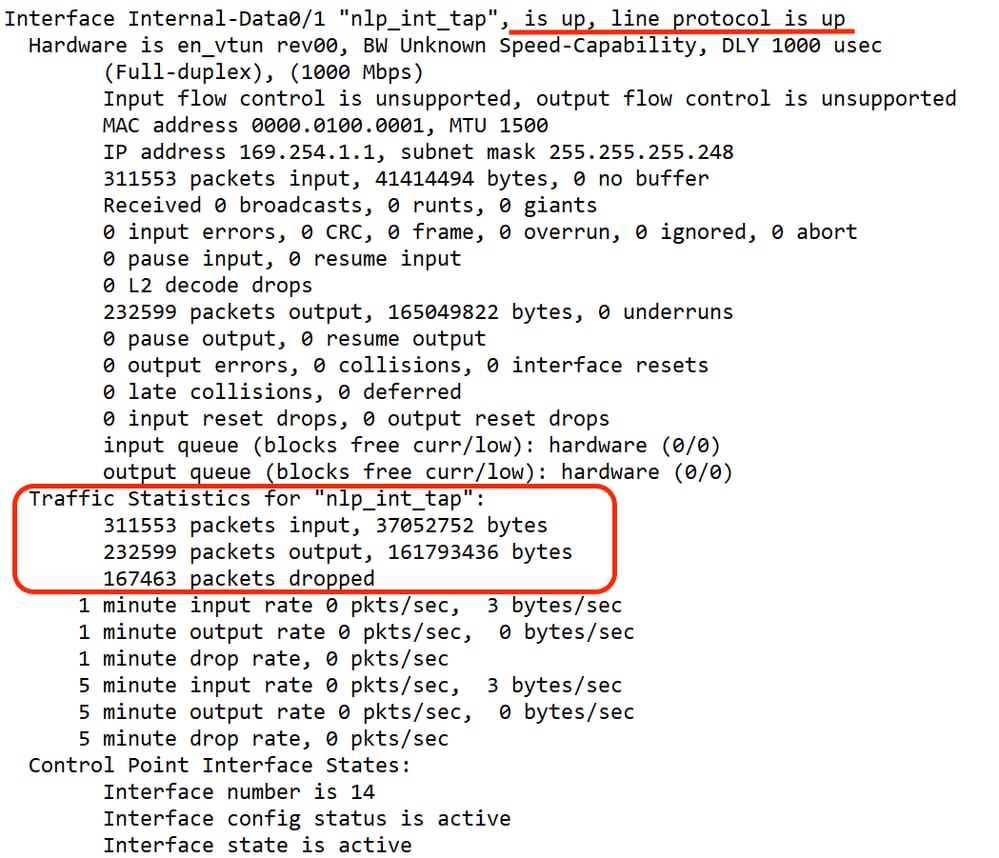

인터페이스 상태, 통계 및 패킷 수 확인

threat defenseCLI에서 내부 백플레인 인터페이스인 nlp_int_tap에 대한 정보를 참조하십시오.

> 인터페이스 세부사항 표시

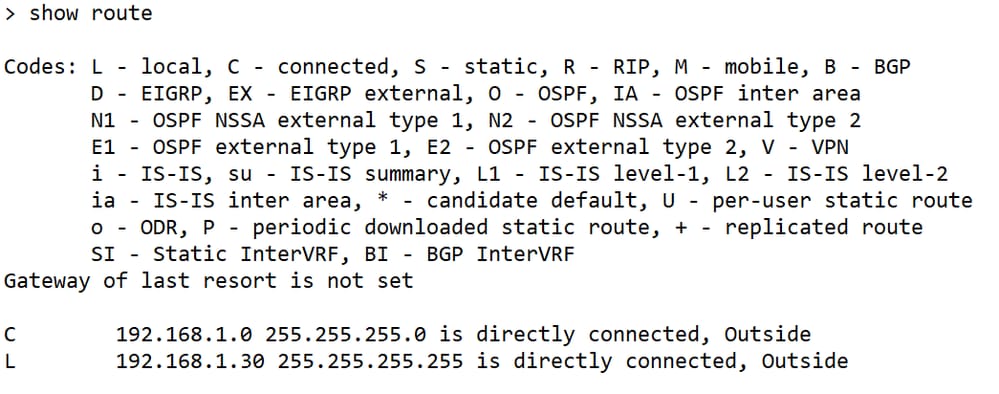

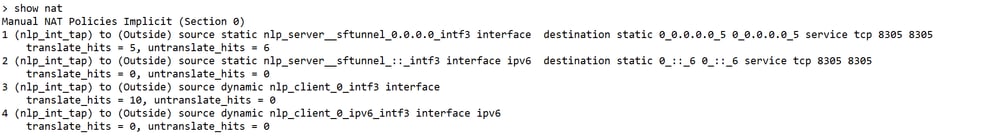

FTD에서 FMC에 연결하기 위한 경로 검증

threat defenseCLI에서 기본 경로(S*)가 추가되었고 관리 인터페이스(nlp_int_tap)에 대한 내부 NAT 규칙이 있는지 확인합니다.

> 경로 표시

> nat 표시

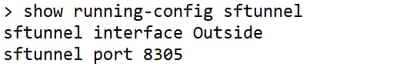

Sftunnel 및 연결 통계 확인

> show running-config sftunnel

경고: 관리자 액세스 권한을 변경하는 과정에서 FTD에서 관리자를 삭제하거나 FMC에서 FTD를 등록 취소/강제 삭제하지 마십시오.

관련 정보