전체 네트워크 구성: 모바일 애플리케이션을 사용하는 RV345P 및 Cisco Business Wireless

목표

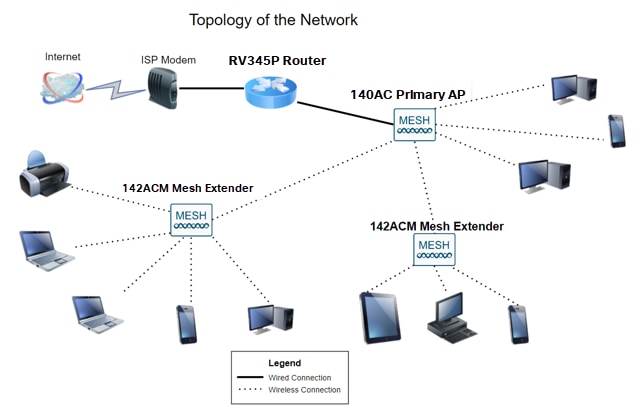

이 설명서에서는 RV345P 라우터, CBW140AC 액세스 포인트 및 CBW142ACM 메시 익스텐더 2개를 사용하여 무선 메시 네트워크를 구성하는 방법을 보여줍니다.

이 문서에서는 모바일 애플리케이션을 사용하는데, 이는 메시 무선 네트워크에 간단하게 설정하는 데 권장됩니다. 모든 컨피그레이션에 웹 UI(사용자 인터페이스)를 사용하려면 웹 UI를 사용하는 문서로 이동하려면 을 클릭합니다.

목차

- 사전 요구 사항

- RV345P Router 구성

- 보안 옵션

- VPN 옵션

- RV345P Router의 추가 구성

- 무선 메시 네트워크 구성

- 애플리케이션 제어를 통해 트래픽을 제어할 수 있습니다. 이 기능은 트래픽을 허용하되 로깅, 트래픽 차단 및 로깅 또는 단순히 트래픽 차단을 허용하도록 구성할 수 있습니다.

- 웹 필터링은 웹 트래픽이 안전하지 않거나 부적합한 웹 사이트를 차단하는 데 사용됩니다. 이 기능에는 로깅이 없습니다.

- AnyConnect는 Cisco에서 제공하는 SSL(Secure Sockets Layer) VPN(Virtual Private Network)입니다. VPN을 사용하면 원격 사용자와 사이트가 인터넷을 통해 보안 터널을 만들어 회사 사무실 또는 데이터 센터에 연결할 수 있습니다.

- Cisco Business: 새 용어 설명

- Cisco Business Wireless Mesh Networking 시작

- Cisco Business Wireless Network에 대한 자주 묻는 질문(FAQ)

- RV345P | 1.0.03.21

- BW140AC | 10.4.1.0

- CBW142ACM | 10.4.1.0(메시 네트워크에는 하나 이상의 메시 익스텐더 필요)

- 설치할 현재 인터넷 연결이 있는지 확인하십시오.

- RV345P 라우터를 사용할 때 인터넷 서비스 공급자(ISP)에게 문의하여 특별한 지침을 확인하십시오. 일부 ISP는 라우터가 내장된 게이트웨이를 제공합니다. 통합 라우터가 있는 게이트웨이가 있는 경우 라우터를 비활성화하고 WAN(Wide Area Network) IP 주소(인터넷 공급자가 계정에 할당하는 고유한 인터넷 프로토콜 주소) 및 모든 네트워크 트래픽을 새 라우터로 전달해야 할 수 있습니다.

- 라우터를 배치할 위치를 결정합니다. 가능하면 개방적인 공간을 원하실 겁니다 인터넷 서비스 공급자(ISP)에서 라우터를 광대역 게이트웨이(모뎀)에 연결해야 하므로 쉽지 않을 수 있습니다.

- 웹 브라우저가 오프라인으로 작업으로 설정되어 있지 않은지 확인합니다.

- 이더넷 어댑터에 대한 LAN 연결 설정을 확인합니다. PC는 DHCP를 통해 IP 주소를 얻어야 합니다. 또는 PC는 192.168.1.x 범위의 고정 IP 주소를 가질 수 있으며, 기본 게이트웨이는 192.168.1.1(RV345P의 기본 IP 주소)로 설정됩니다. 연결하려면 RV345P의 네트워크 설정을 수정해야 할 수 있습니다. Windows 10을 사용하는 경우 Windows 10 방향을 체크 아웃하여 네트워크 설정을 수정합니다.

- 192.168.1.1 IP 주소를 사용하는 기존 장비가 있는 경우 네트워크가 작동하려면 이 충돌을 해결해야 합니다. 자세한 내용은 이 섹션을 참조하거나 여기를 클릭하여 직접 확인하십시오.

- 두 디바이스의 전원을 모두 끄고 모뎀과 RV345P를 재설정합니다. 그런 다음 모뎀의 전원을 켜고 약 2분간 유휴 상태로 둡니다. 그런 다음 RV345P 전원을 켭니다. 이제 WAN IP 주소를 수신해야 합니다.

- DSL 모뎀이 있는 경우 ISP에 DSL 모뎀을 브리지 모드로 전환하도록 요청합니다.

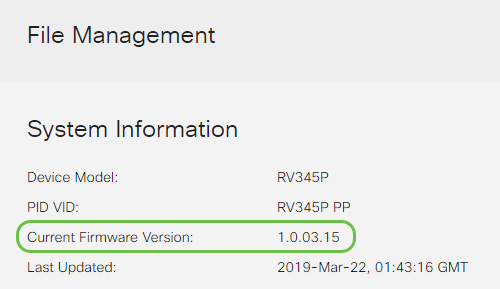

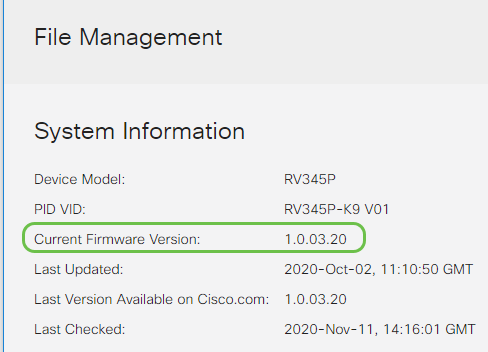

- Device Model(디바이스 모델) - 디바이스의 모델을 표시합니다.

- PID VID - 라우터의 제품 ID 및 벤더 ID.

- Current Firmware Version(현재 펌웨어 버전) - 디바이스에서 현재 실행 중인 펌웨어.

- Cisco.com에서 사용 가능한 최신 버전 - Cisco 웹 사이트에서 사용할 수 있는 소프트웨어의 최신 버전입니다.

- Firmware last updated - 라우터에서 마지막으로 펌웨어 업데이트를 수행한 날짜 및 시간입니다.

- 시스템 펌웨어 - 디바이스의 기본 제어 프로그램입니다.

- USB 모뎀 펌웨어 - USB 포트의 제어 프로그램 또는 드라이버입니다.

- 보안 시그니처 — 애플리케이션, 디바이스 유형, 운영 체제 등을 식별하는 애플리케이션 제어용 시그니처가 포함됩니다.

- IPS(Intrusion Prevention System): 네트워크 패킷, 로그를 검사하거나 광범위한 네트워크 공격을 차단합니다. 또한 네트워크 가용성을 높이고, 더 신속하게 치료하며, 포괄적인 위협 차단 기능을 제공합니다.

- 안티바이러스: 애플리케이션을 검사하여 HTTP, FTP, SMTP 이메일 첨부 파일, POP3 이메일 첨부 파일, IMAP 이메일 첨부 파일 등 라우터를 통과하는 다양한 프로토콜을 바이러스 차단

- 웹 보안: 인터넷에 연결하면서 비즈니스 효율성과 보안을 실현하고 최종 장치 및 인터넷 애플리케이션에 대한 인터넷 액세스 정책을 통해 성능과 보안을 보장합니다. 클라우드 기반이며 분류된 4억 5천만 개 이상의 도메인과 함께 80개 이상의 카테고리를 포함하고 있습니다.

- 애플리케이션 식별: 인터넷 애플리케이션을 식별하고 정책에 할당합니다. 500개의 고유한 애플리케이션이 자동으로 식별됩니다.

- 클라이언트 식별: 클라이언트를 동적으로 식별하고 분류합니다. 엔드 디바이스 범주 및 운영 체제에 따라 정책을 할당할 수 있습니다.

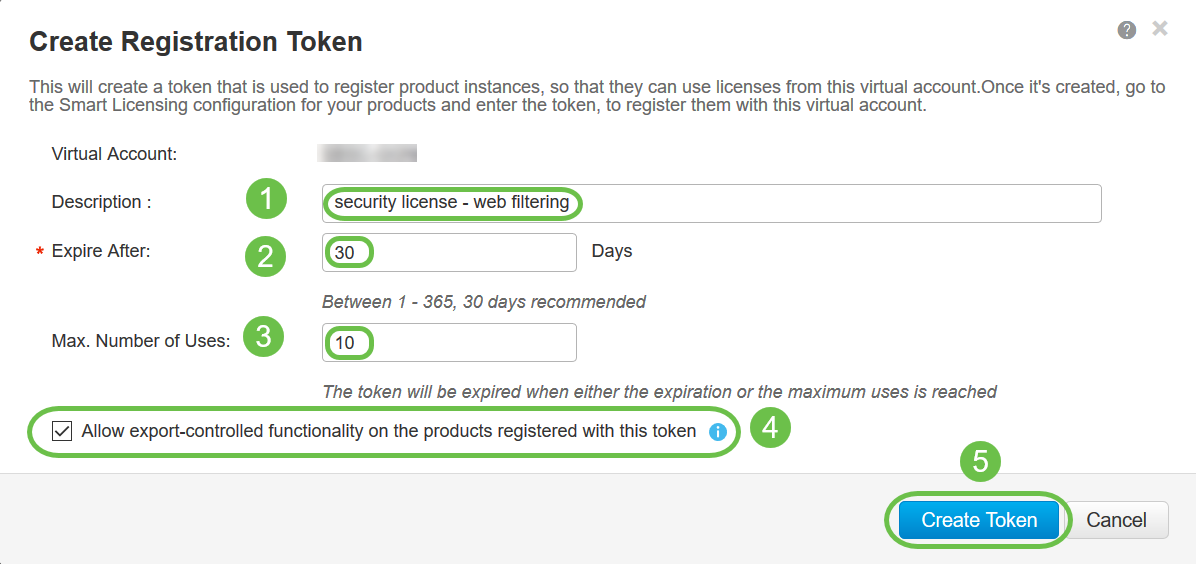

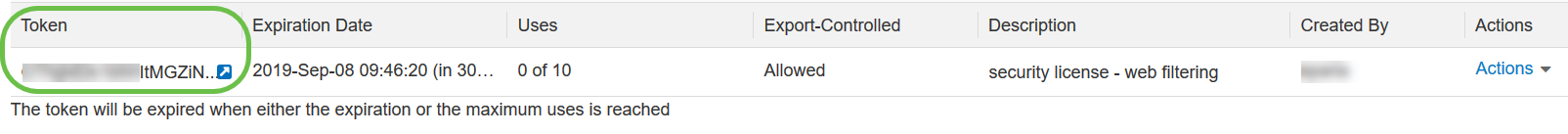

- Description 필드에 토큰에 대한 고유한 설명을 입력합니다. 이 예에서는 security license - web filtering을 입력합니다.

- Expire After 필드에 1~365일 사이의 값을 입력합니다. 이 필드에는 30일의 값을 입력하는 것이 좋습니다. 그러나 필요에 맞게 값을 수정할 수 있습니다.

- 최대 Number of Uses(사용 횟수) 필드에 해당 토큰을 사용할 횟수를 정의하는 값을 입력합니다. 토큰은 일 수 또는 최대 사용 수에 도달하면 만료됩니다.

- Allow export-controlled functionality on the products registered with this token 확인란을 선택하여 가상 어카운트에 있는 제품 인스턴스의 토큰에 대해 export-controlled 기능을 사용하도록 설정합니다. 내보내기 제어 기능을 이 토큰과 함께 사용할 수 있도록 허용하지 않으려면 이 확인란의 선택을 취소합니다. 내보내기 제어 기능을 준수하는 경우에만 이 옵션을 사용합니다. 일부 수출 통제 기능은 미국 상무부에서 제한합니다. 이 기능은 이 토큰을 사용하여 등록된 제품에 대해 이 확인란의 선택을 취소할 때 제한됩니다. 위반 시에는 벌금과 행정상 징계를 받습니다.

- 토큰 생성을 클릭하여 토큰을 생성합니다.

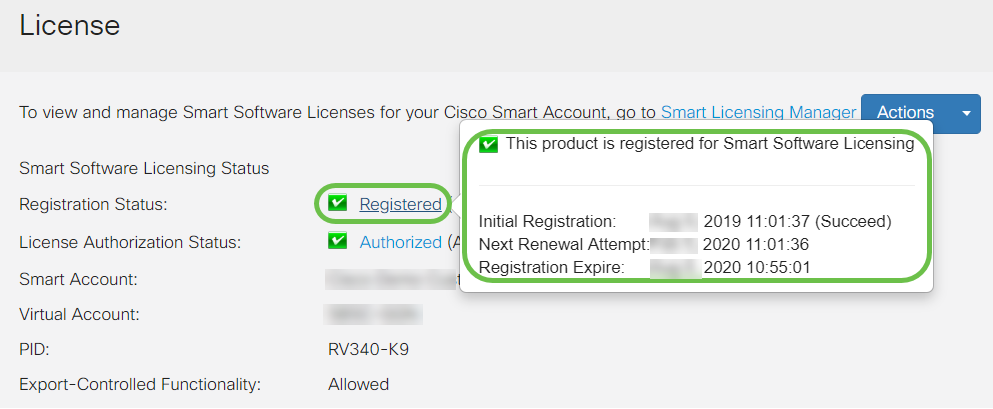

- Initial Registration(초기 등록) — 라이센스가 등록된 날짜와 시간을 나타냅니다.

- Next Renewal Attempt(다음 갱신 시도) — 이 영역은 라우터가 라이센스 갱신을 시도할 날짜와 시간을 나타냅니다.

- Registration Expire(등록 만료) — 이 영역은 등록이 만료되는 날짜와 시간을 나타냅니다.

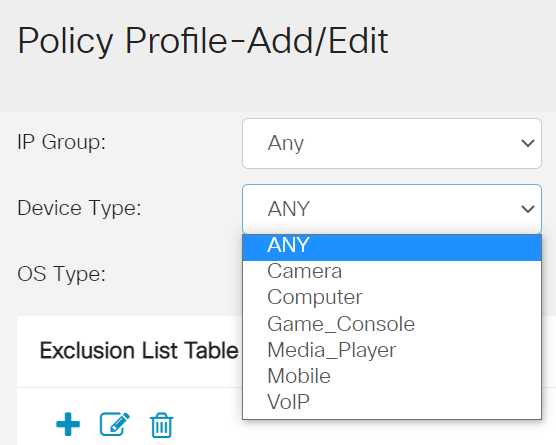

- ANY — 모든 디바이스에 정책을 적용하려면 이 옵션을 선택합니다.

- 카메라 — 카메라(예: IP 보안 카메라)에 정책을 적용하려면 이 옵션을 선택합니다.

- 컴퓨터 — 컴퓨터에 정책을 적용하려면 이 옵션을 선택합니다.

- Game_Console — 이 옵션을 선택하여 게임 콘솔에 정책을 적용합니다.

- Media_Player — 미디어 플레이어에 정책을 적용하려면 이 옵션을 선택합니다.

- 모바일 — 모바일 디바이스에 정책을 적용하려면 이 옵션을 선택합니다.

- VoIP — VoIP(Voice over Internet Protocol) 디바이스에 정책을 적용하려면 이 옵션을 선택합니다.

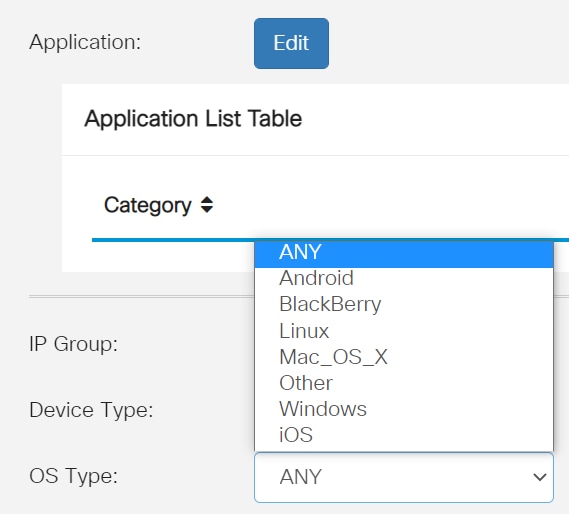

- ANY — 모든 유형의 OS에 정책을 적용합니다. 이는 기본값입니다.

- Android — Android OS에만 정책을 적용합니다.

- BlackBerry — Blackberry OS에만 정책을 적용합니다.

- Linux — Linux OS에만 정책을 적용합니다.

- Mac_OS_X — Mac OS에만 정책을 적용합니다.

- 기타 — 목록에 없는 OS에 정책을 적용합니다.

- Windows — Windows OS에 정책을 적용합니다.

- iOS — iOS OS에만 정책을 적용합니다.

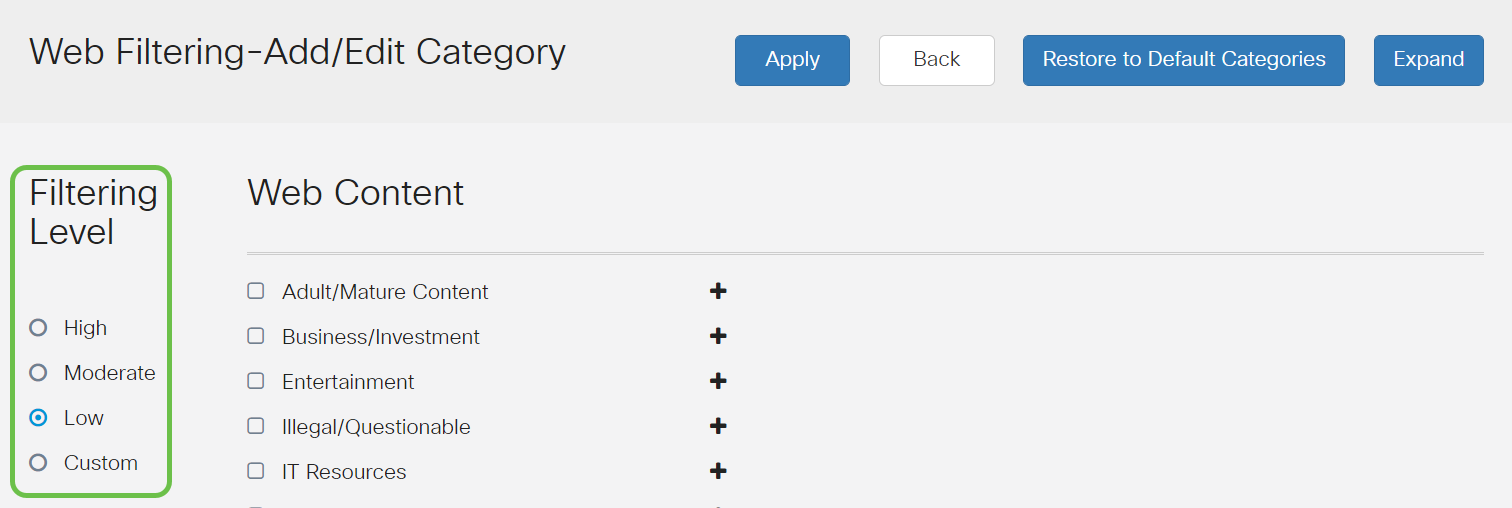

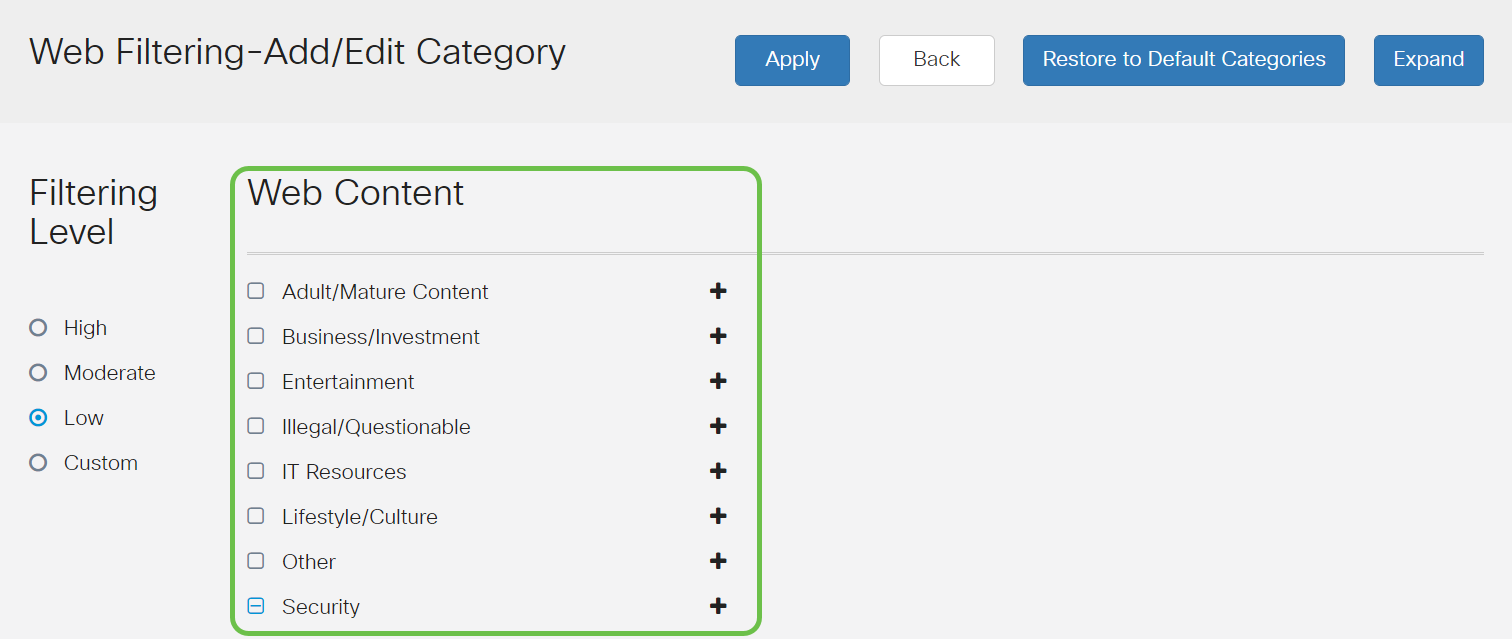

- Low — 기본 옵션입니다. 이 옵션을 사용하여 보안을 설정할 수 있습니다.

- 보통 — 성인/성인 콘텐츠, 불법/의심스러운 콘텐츠, 보안 기능이 이 옵션으로 활성화됩니다.

- 높음 — 성인/성숙 콘텐츠, 비즈니스/투자, 불법/의심스러운 IT 리소스, 보안 기능이 이 옵션으로 지원됩니다.

- Custom — 사용자 정의 필터를 허용하도록 설정된 기본값이 없습니다.

- 리셀러에게 후속 조치를 취해 이전을 요청합니다.

- 저희에게 연락하시면 저희가 리셀러에게 연락드리겠습니다.

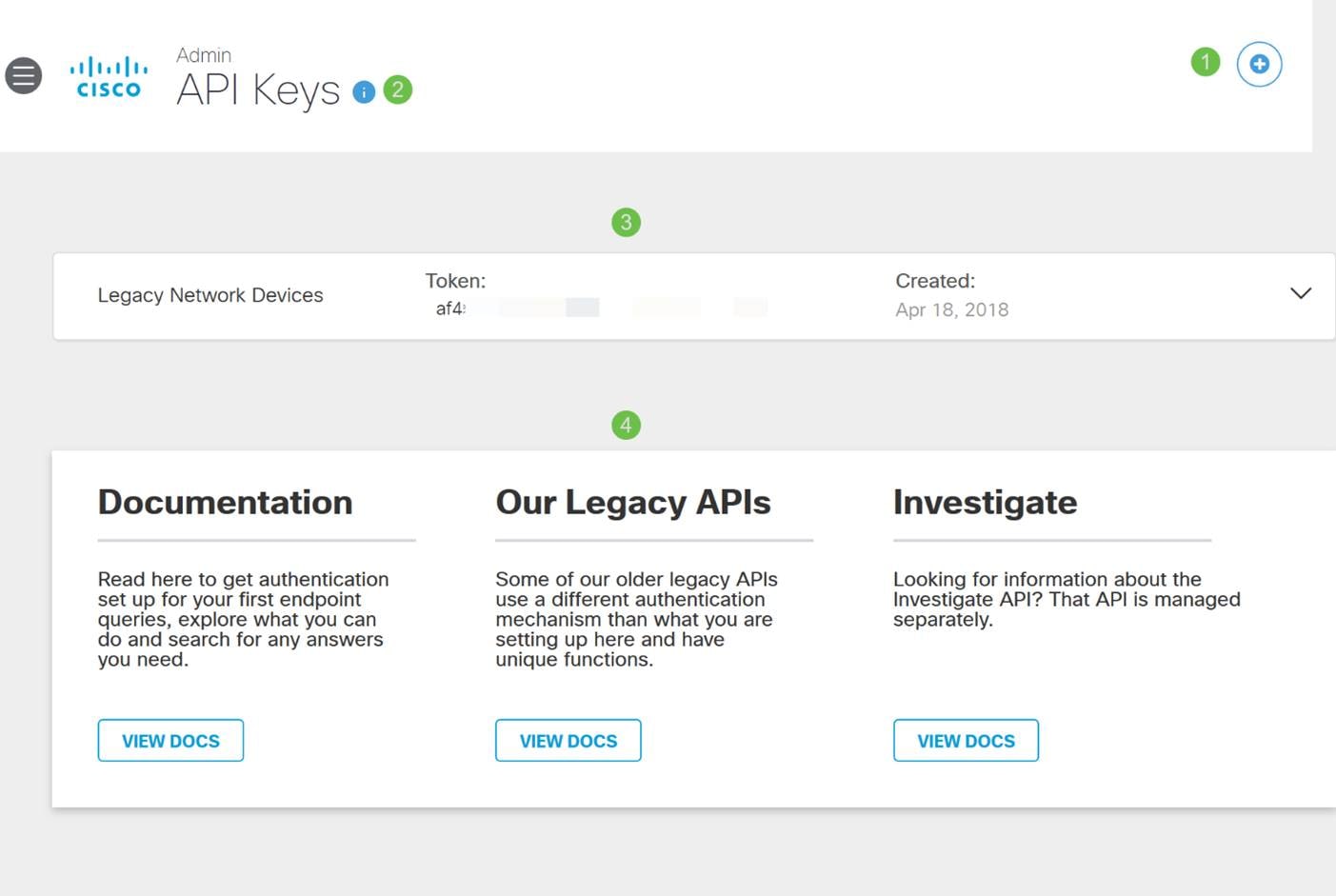

- Add API Key(API 키 추가) - Umbrella API에서 사용할 새 키 생성을 시작합니다.

- Additional Info(추가 정보) - 이 화면에 대한 설명자와 함께 슬라이드 다운/위로 이동합니다.

- Token Well(토큰 웰) - 이 계정에서 만든 모든 키와 토큰을 포함합니다. (키가 만들어지면 채워짐)

- 지원 문서 - 각 섹션의 항목과 관련된 Umbrella 사이트의 문서에 대한 링크

- 안전하고 지속적인 연결

- 지속적인 보안 및 정책 시행

- ASA(Adaptive Security Appliance) 또는 엔터프라이즈 소프트웨어 구축 시스템에서 구축 가능

- 맞춤형 및 번역 가능

- 손쉬운 구성

- IPsec(Internet Protocol Security) 및 SSL(Secure Sockets Layer)을 모두 지원

- IKEv2.0(Internet Key Exchange 버전 2.0) 프로토콜 지원

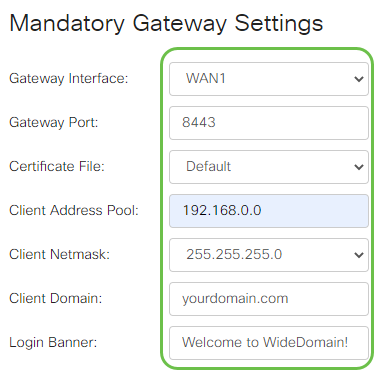

- 드롭다운 목록에서 게이트웨이 인터페이스를 선택합니다. 이 포트는 SSL VPN 터널을 통해 트래픽을 전달하는 데 사용됩니다. 옵션에는 WAN1, WAN2, USB1, USB2가 포함됩니다.

- Gateway Port(게이트웨이 포트) 필드에 SSL VPN 게이트웨이에 사용되는 포트 번호(1~65535)를 입력합니다.

- 드롭다운 목록에서 인증서 파일을 선택합니다. 이 인증서는 SSL VPN 터널을 통해 네트워크 리소스에 액세스하려는 사용자를 인증합니다. 드롭다운 목록에는 기본 인증서 및 가져온 인증서가 포함됩니다.

- Client Address Pool 필드에 클라이언트 주소 풀의 IP 주소를 입력합니다. 이 풀은 원격 VPN 클라이언트에 할당될 IP 주소의 범위가 됩니다.

- 드롭다운 목록에서 클라이언트 넷마스크를 선택합니다.

- Client Domain(클라이언트 도메인) 필드에 클라이언트 도메인 이름을 입력합니다. SSL VPN 클라이언트에 푸시해야 하는 도메인 이름입니다.

- Login Banner(로그인 배너) 필드에 로그인 배너로 표시될 텍스트를 입력합니다. 이 배너는 클라이언트가 로그인할 때마다 표시됩니다.

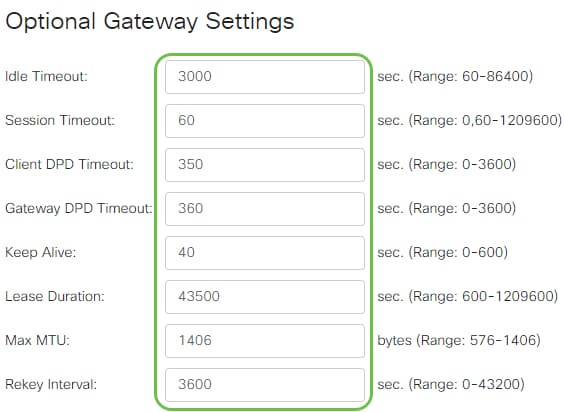

- 60~86400 범위의 유휴 시간 제한 값을 초 단위로 입력합니다. SSL VPN 세션이 유휴 상태로 유지될 수 있는 기간입니다.

- Session Timeout 필드에 값(초)을 입력합니다. 지정된 유휴 시간 이후에 TCP(Transmission Control Protocol) 또는 UDP(User Datagram Protocol) 세션이 시간 초과되는 데 걸리는 시간입니다. 범위는 60~1209600입니다.

- ClientDPD Timeout(ClientDPD 시간 제한) 필드에 0~3600 범위의 값을 초 단위로 입력합니다. 이 값은 VPN 터널의 상태를 확인하기 위해 HELLO/ACK 메시지를 정기적으로 전송하도록 지정합니다. 이 기능은 VPN 터널의 양쪽 끝에서 활성화해야 합니다.

- GatewayDPD Timeout(GatewayDPD 시간 제한) 필드에 0~3600 범위의 값을 초 단위로 입력합니다. 이 값은 VPN 터널의 상태를 확인하기 위해 HELLO/ACK 메시지를 정기적으로 전송하도록 지정합니다. 이 기능은 VPN 터널의 양쪽 끝에서 활성화해야 합니다.

- Keep Alive 필드에 0~600 범위의 값을 초 단위로 입력합니다. 이 기능을 사용하면 라우터가 항상 인터넷에 연결됩니다. 삭제된 경우 VPN 연결을 다시 설정하려고 시도합니다.

- Lease Duration(리스 기간) 필드에 연결할 터널 기간의 값(초)을 입력합니다. 범위는 600~1209600입니다.

- 네트워크를 통해 전송할 수 있는 패킷 크기를 바이트 단위로 입력합니다. 범위는 576~1406입니다.

- Rekey Interval 필드에 릴레이 간격 시간을 입력합니다. Rekey 기능을 사용하면 세션이 설정된 후 SSL 키를 재협상할 수 있습니다. 범위는 0~43200입니다.

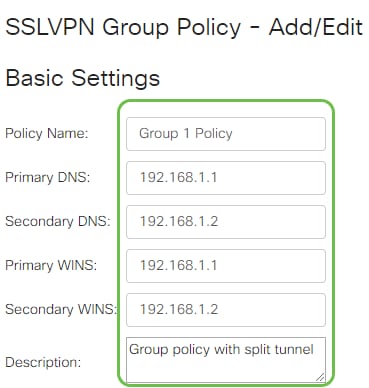

- Policy Name(정책 이름) 필드에 원하는 정책 이름을 입력합니다.

- 제공된 필드에 기본 DNS의 IP 주소를 입력합니다. 기본적으로 이 IP 주소는 이미 제공됩니다.

- (선택 사항) 제공된 필드에 보조 DNS의 IP 주소를 입력합니다. 이는 기본 DNS가 실패할 경우 백업 역할을 합니다.

- (선택 사항) 제공된 필드에 기본 WINS의 IP 주소를 입력합니다.

- (선택 사항) 제공된 필드에 보조 WINS의 IP 주소를 입력합니다.

- (선택 사항) Description 필드에 정책에 대한 설명을 입력합니다.

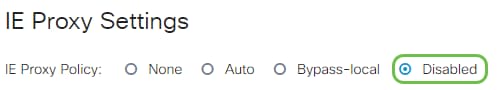

- None(없음) - 브라우저에서 프록시 설정을 사용하지 않도록 허용합니다.

- Auto(자동) - 브라우저에서 프록시 설정을 자동으로 탐지할 수 있습니다.

- Bypass-local - 브라우저가 원격 사용자에 구성된 프록시 설정을 우회하도록 허용합니다.

- Disabled(비활성화됨) - MSIE 프록시 설정을 비활성화합니다.

- LS-AC-PLS-1Y-S1 — 1년 Cisco AnyConnect Plus 클라이언트 라이센스

- LS-AC-PLS-3Y-S1 — 3년 Cisco AnyConnect Plus 클라이언트 라이센스

- LS-AC-PLS-5Y-S1 — 5년 Cisco AnyConnect Plus 클라이언트 라이센스

- LS-AC-PLS-P-25-S — 25팩 Cisco AnyConnect Plus 영구 클라이언트 라이센스

- LS-AC-PLS-P-50-S — 50팩 Cisco AnyConnect Plus 영구 클라이언트 라이센스

- Windows: Windows 컴퓨터의 AnyConnect

- Mac: Mac에 AnyConnect를 설치합니다.

- Ubuntu Desktop: Ubuntu Desktop에서 AnyConnect 설치 및 사용

- 문제가 있는 경우 Cisco AnyConnect Secure Mobility Client 오류에 대한 기본 트러블슈팅 정보 수집으로 이동할 수 있습니다.

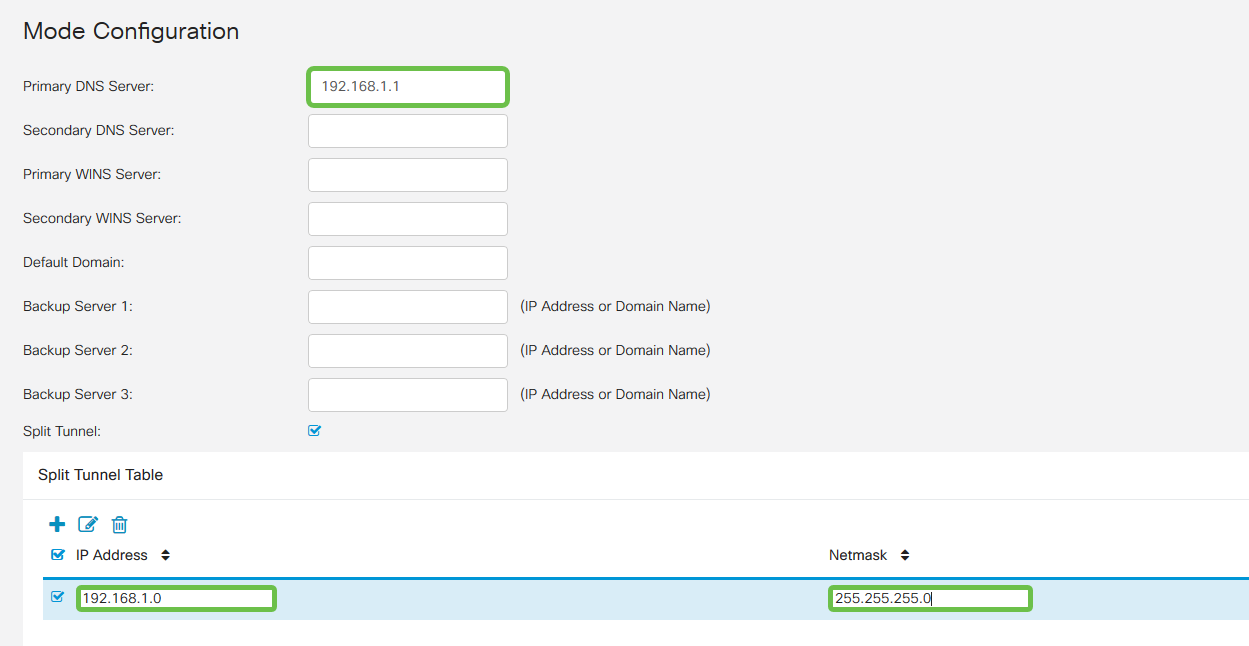

- 주 DNS 서버: 내부 DNS 서버가 있거나 외부 DNS 서버를 사용하려는 경우 여기에 입력할 수 있습니다. 그렇지 않으면 기본값은 RV345P LAN IP 주소로 설정됩니다. 예제에서는 기본값을 사용하겠습니다.

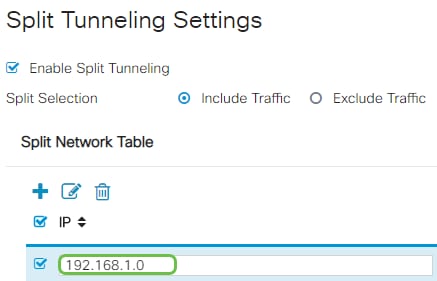

- 스플릿 터널: 스플릿 터널링을 활성화하려면 선택합니다. 이는 VPN 터널을 통해 이동할 트래픽을 지정하는 데 사용됩니다. 이 예에서는 스플릿 터널을 사용합니다.

- 스플릿 터널 테이블: VPN 클라이언트가 VPN을 통해 액세스해야 하는 네트워크를 입력합니다. 이 예에서는 RV345P LAN 네트워크를 사용합니다.

- 호스트 이름 또는 IP 주소: WAN IP 주소(또는 RV345P의 호스트 이름)를 사용합니다.

- 자동 구성: ike 구성 끌어오기 선택

- 어댑터 모드: Use a Virtual adapter and assigned address(가상 어댑터 및 할당된 주소 사용)를 선택합니다.

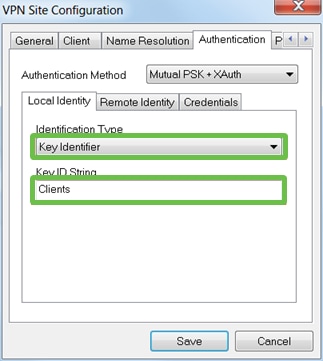

- ID 유형: 키 식별자 선택

- 키 ID 문자열: RV345P에 구성된 그룹 이름을 입력합니다

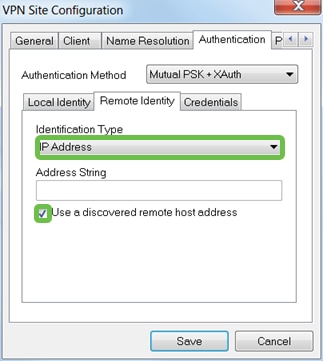

- ID 유형: IP 주소

- 주소 문자열: <blank>

- 검색된 원격 호스트 주소 사용 상자: 선택

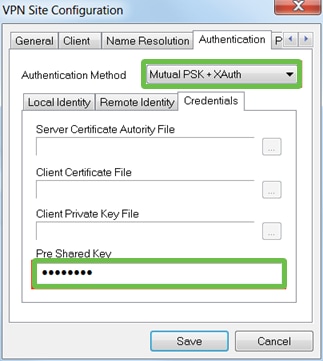

- 인증 방법: Mutual PSK + XAuth 선택

- 사전 공유 키: RV345P 클라이언트 프로파일에 구성된 사전 공유 키를 입력합니다

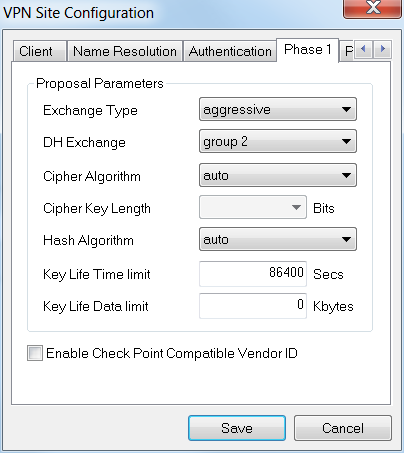

- Exchange 유형: 적극적

- DH 교환: 그룹 2

- 암호 알고리즘: 자동

- 해시 알고리즘: 자동

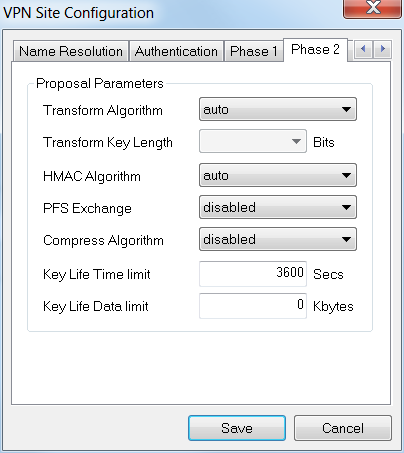

- 변환 알고리즘: 자동

- HMAC 알고리즘: 자동

- PFS Exchange: 사용 안 함

- 압축 알고리즘: 사용 안 함

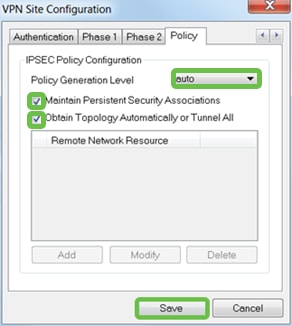

- 정책 생성 레벨: 자동

- 영구 보안 연결 유지: 선택

- 자동으로 토폴로지 가져오기 또는 모두 터널링: 선택됨

- GreenBow VPN 클라이언트를 사용하여 RV34x Series Router와 연결

- RV34x Series Router에서 Teleworker VPN Client 구성

- Rv34x Series Router에서 PPTP(Point-to-Point Tunneling Protocol) 서버 구성

- RV34x Series Router에서 IPsec(Internet Protocol Security) 프로파일 구성

- RV34x 라우터에서 L2TP WAN 설정 구성

- RV34x에서 Site-to-Site VPN 구성

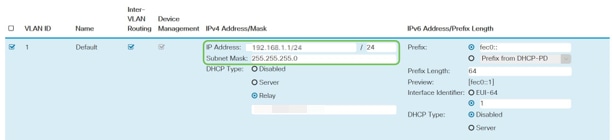

- Lease Time(리스 시간) - 5~43,200분의 시간 값을 입력합니다. 기본값은 1440분(24시간)입니다.

- Range Start and Range End(범위 시작 및 범위 종료) - 동적으로 할당할 수 있는 IP 주소의 범위 시작 및 끝을 입력합니다.

- DNS Server(DNS 서버) - DNS 서버를 프록시로 사용하거나 드롭다운 목록에서 ISP에서 선택합니다.

- WINS Server(WINS 서버) - WINS 서버 이름을 입력합니다.

- DHCP 옵션:

- 옵션 66 - TFTP 서버의 IP 주소를 입력합니다.

- 옵션 150 - TFTP 서버 목록의 IP 주소를 입력합니다.

- 옵션 67 - 구성 파일 이름을 입력합니다.

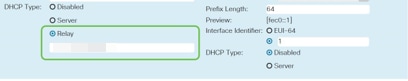

- Relay(릴레이) - 원격 DHCP 서버 IPv4 주소를 입력하여 DHCP 릴레이 에이전트를 구성합니다. 이는 더욱 향상된 컨피그레이션입니다.

- Access Port(액세스 포트) - 하나의 VLAN에 할당됩니다. 태그가 지정되지 않은 프레임은 전달됩니다.

- 트렁크 포트 - 두 개 이상의 VLAN을 전달할 수 있습니다. 802.1q. 트렁킹을 통해 네이티브 VLAN의 태그를 해제할 수 있습니다. 트렁크에 원하지 않는 VLAN은 제외해야 합니다.

- 액세스 포트로 간주됩니다.

- 이 포트에 할당된 VLAN은 Untagged(태그 없음)로 표시되어야 합니다.

- 다른 모든 VLAN은 해당 포트에 대해 Excluded(제외됨)로 표시되어야 합니다.

- 트렁크 포트로 간주합니다.

- VLAN 중 하나는 Untagged(태그 없음)로 표시될 수 있습니다.

- 트렁크 포트에 속하는 나머지 VLAN에는 Tagged(태그 지정)라는 레이블이 지정되어 있어야 합니다.

- 트렁크 포트에 속하지 않는 VLAN은 해당 포트에 대해 Excluded(제외됨)로 표시되어야 합니다.

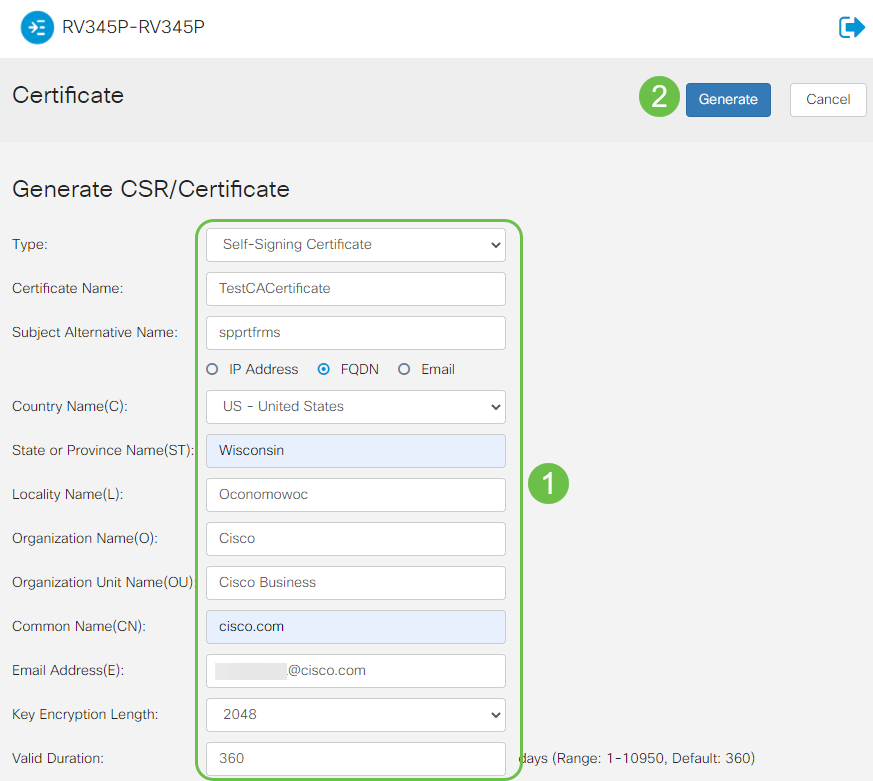

- 적절한 인증서 유형을 선택합니다

- 자체 서명 인증서 — 자체 작성자가 서명한 SSL(Secure Socket Layer) 인증서입니다. 이 인증서는 공격자에 의해 개인 키가 손상된 경우 취소할 수 없으므로 신뢰도가 낮습니다.

- Certified Signing Request(인증 서명 요청) - 디지털 ID 인증서를 신청하기 위해 인증 기관으로 전송되는 PKI(Public Key Infrastructure)입니다. 개인 키가 비밀로 유지되기 때문에 자체 서명보다 더 안전하다.

- Certificate Name(인증서 이름) 필드에 인증서 이름을 입력하여 요청을 식별합니다. 이 필드는 비워 둘 수 없으며 공백과 특수 문자를 포함할 수 없습니다.

- (선택 사항) Subject Alternative Name(주체 대체 이름) 영역에서 라디오 버튼을 클릭합니다. 옵션은 다음과 같습니다.

- IP Address — IP(인터넷 프로토콜) 주소를 입력합니다

- FQDN — FQDN(Fully Qualified Domain Name) 입력

- 이메일 — 이메일 주소를 입력합니다.

- Subject Alternative Name(주체 대체 이름) 필드에 FQDN을 입력합니다.

- Country Name(국가 이름) 드롭다운 목록에서 조직이 합법적으로 등록된 국가 이름을 선택합니다.

- State or Province Name(ST)(주 또는 도 이름) 필드에 조직이 위치한 주, 도, 지역 또는 지역의 이름이나 약어를 입력합니다.

- Locality Name 필드에 조직이 등록되거나 위치한 지역 또는 도시의 이름을 입력합니다.

- 귀하의 비즈니스가 합법적으로 등록 된 이름을 입력 합니다. 소기업 또는 개인 소유자로 등록하는 경우 Organization Name(조직 이름) 필드에 인증서 요청자의 이름을 입력합니다. 특수 문자는 사용할 수 없습니다.

- 조직 내의 사업부를 구분하려면 조직 단위 이름 필드에 이름을 입력합니다.

- Common Name 필드에 이름을 입력합니다. 이 이름은 인증서를 사용하는 웹 사이트의 정규화된 도메인 이름이어야 합니다.

- 인증서를 생성할 사람의 이메일 주소를 입력합니다.

- Key Encryption Length(키 암호화 길이) 드롭다운 목록에서 키 길이를 선택합니다. 옵션은 512, 1024 및 2048입니다. 키 길이가 클수록 인증서의 보안이 강화됩니다.

- Valid Duration(유효 기간) 필드에 인증서가 유효할 일수를 입력합니다. 기본값은 360입니다.

- Generate를 클릭합니다.

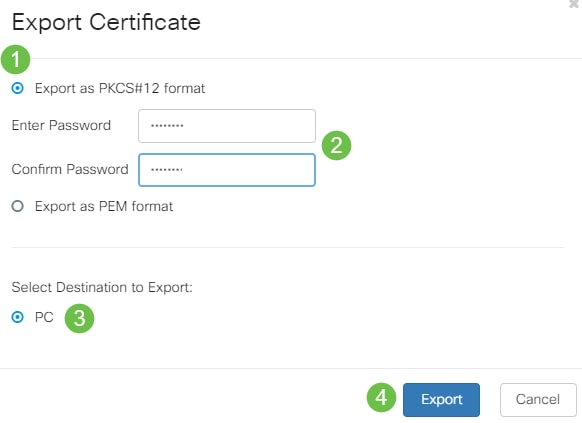

- 인증서를 내보내려면 형식을 클릭합니다. 옵션은 다음과 같습니다.

- PKCS #12 — PKCS(Public Key Cryptography Standards) #12은 .p12 확장자로 제공되는 내보낸 인증서입니다. 파일을 내보내고 가져오고 삭제할 때 파일을 보호하기 위해 암호화하려면 암호가 필요합니다.

- PEM — PEM(Privacy Enhanced Mail)은 메모장과 같은 간단한 텍스트 편집기를 사용하여 읽기 쉬운 데이터로 쉽게 변환할 수 있도록 웹 서버에 자주 사용됩니다.

- PEM을 선택한 경우 Export(내보내기)를 클릭합니다.

- Enter Password(비밀번호 입력) 필드에 내보낼 파일의 보안을 설정하기 위한 비밀번호를 입력합니다.

- Confirm Password(비밀번호 확인) 필드에 비밀번호를 다시 입력합니다.

- Select Destination(대상 선택) 영역에서 PC가 선택되었으며 현재 사용 가능한 유일한 옵션입니다.

- Export(내보내기)를 클릭합니다.

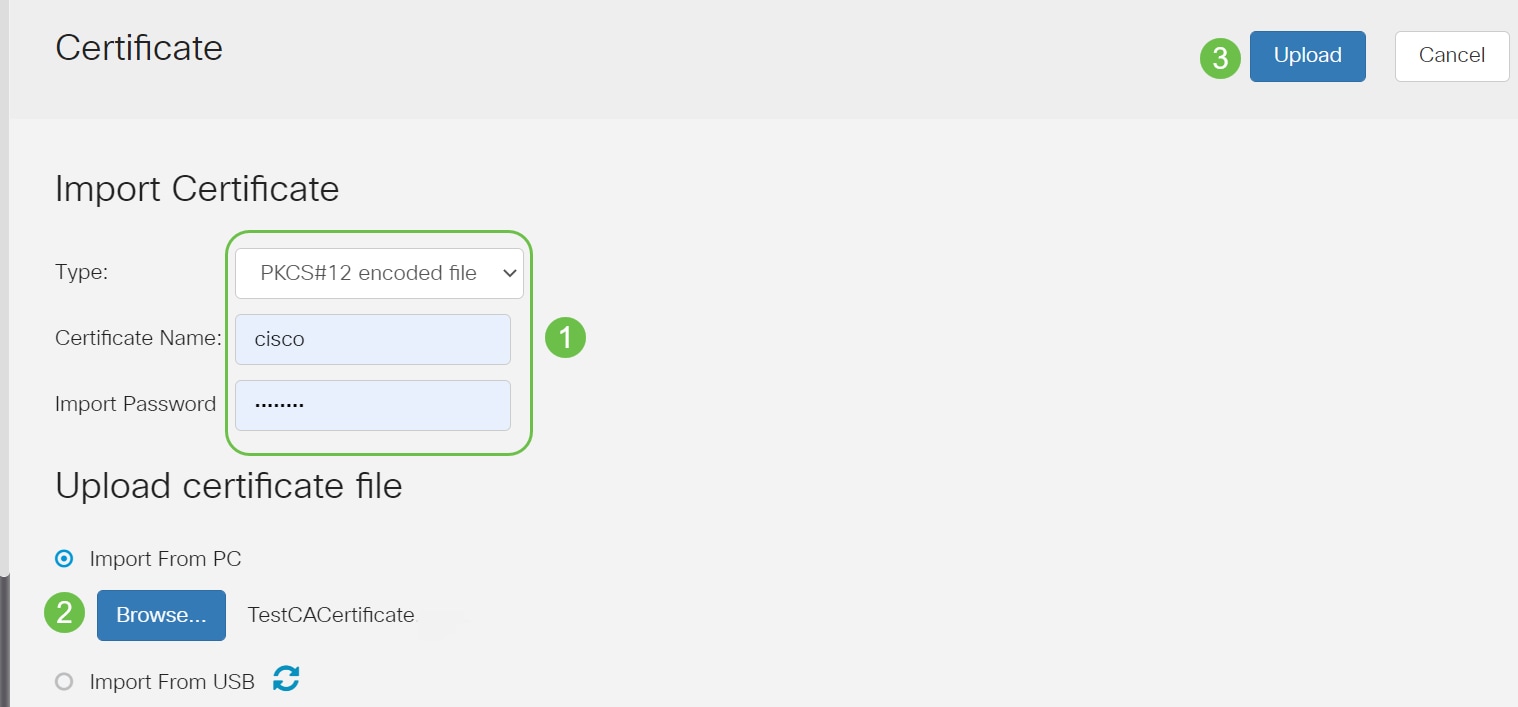

- 드롭다운 목록에서 가져올 인증서의 유형을 선택합니다. 옵션은 다음과 같습니다.

- Local Certificate(로컬 인증서) — 라우터에서 생성된 인증서.

- CA 인증서 — 인증서에 포함된 정보가 정확한지 확인한 신뢰할 수 있는 서드파티 기관에서 인증한 인증서입니다.

- PKCS #12 인코딩 파일 — PKCS(Public Key Cryptography Standards) #12은 서버 인증서를 저장하는 형식입니다.

- Certificate Name(인증서 이름) 필드에 인증서의 이름을 입력합니다.

- PKCS #12을 선택한 경우 Import Password 필드에 파일의 비밀번호를 입력합니다. 그렇지 않으면 3단계로 건너뜁니다.

- 인증서를 가져오려면 소스를 클릭합니다. 옵션은 다음과 같습니다.

- PC에서 가져오기

- USB에서 가져오기

- 라우터가 USB 드라이브를 감지하지 못하면 Import from USB(USB에서 가져오기) 옵션이 회색으로 비활성화됩니다.

- Import From USB(USB에서 가져오기)를 선택했는데 라우터에서 USB를 인식하지 못하는 경우 Refresh(새로 고침)를 클릭합니다.

- Choose File(파일 선택) 버튼을 클릭하고 적절한 파일을 선택합니다.

- Upload를 클릭합니다.

- Android 버전 5.0 이상

- iOS 버전 8.0 이상

- 관리자 사용자 이름 생성

- 관리자 비밀번호 생성

- 관리자 비밀번호를 다시 입력하여 확인합니다.

- (선택 사항) Show Password(비밀번호 표시) 확인란을 선택합니다.

- 무선 네트워크의 모바일 애플리케이션 AP 이름입니다.

- 국가

- 날짜

- Time

- 시간대

- 관리 IP 주소를 입력합니다.

- 서브넷 마스크

- 기본 게이트웨이

- 네트워크 이름/SSID

- 보안

- 암호

- 암호 확인

- (선택 사항) Show Passphrase(패스프레이즈 표시)를 선택합니다

- 올바른 SSID(Service Set Identifier)가 선택되었는지 확인합니다. 무선 네트워크에 대해 생성한 이름입니다.

- 모바일 앱 또는 랩톱에 대한 VPN의 연결을 끊습니다. 모바일 서비스 공급자가 모르고 사용하는 VPN에 연결되었을 수도 있습니다. 예를 들어, Google Fi가 서비스 공급자인 Android(Pixel 3) 폰에는 알림 없이 자동으로 연결되는 내장 VPN이 있습니다. 모바일 애플리케이션 AP를 찾으려면 이 기능을 비활성화해야 합니다.

- https://<모바일 애플리케이션 AP의 IP 주소>를 사용하여 모바일 애플리케이션 AP에 로그인합니다.

- 초기 설정을 마치면 ciscobusiness.cisco에 로그인하거나 웹 브라우저에 IP 주소를 입력하여 https:// is을 사용하고 있는지 확인합니다. 설정에 따라 컴퓨터에 처음 로그인할 때 사용한 http:// since이 자동으로 입력되었을 수 있습니다.

- AP를 사용하는 동안 웹 UI 액세스 또는 브라우저 문제와 관련된 문제를 해결하려면 웹 브라우저(이 경우 Firefox)에서 열기 메뉴를 클릭하고 도움말 > 문제 해결 정보로 이동하여 Firefox 새로 고침을 클릭합니다.

토폴로지

소개

여러분의 모든 연구 결과가 한 자리에 모였고 Cisco 장비를 구매하셨으니 정말 기쁘네요! 이 시나리오에서는 RV345P 라우터를 사용합니다. 이 라우터는 스위치 대신 라우터에 CBW140AC를 연결할 수 있는 PoE(Power over Ethernet)를 제공합니다. CBW140AC 및 CBW142ACM 메시 익스텐더를 사용하여 무선 메시 네트워크를 생성합니다.

이 고급 라우터는 추가 기능에 대한 옵션도 제공합니다.

이러한 기능을 사용하려면 라이센스를 구매해야 합니다. 라우터 및 라이센스는 이 가이드에서 다룰 온라인 등록입니다.

이 문서에 사용된 용어 중 일부가 낯설거나 메시 네트워킹에 대한 자세한 내용을 보려면 다음 문서를 참조하십시오.

적용 가능한 디바이스 | 소프트웨어 버전

사전 요구 사항

라우터 준비

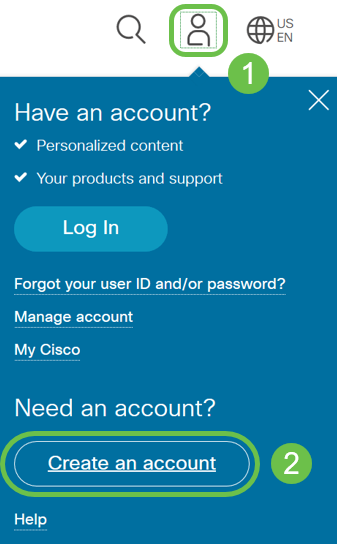

Cisco.com 계정 얻기

이제 Cisco 장비를 소유하고 있으므로 Cisco.com 계정(CCO ID(Cisco Connection Online Identification)이라고도 함)을 얻어야 합니다. 계좌에는 수수료가 없습니다

이미 계정이 있는 경우 이 문서의 다음 섹션으로 이동할 수 있습니다.

1단계

Cisco.com으로 이동합니다. 사람 아이콘을 클릭한 다음 계정을 만듭니다.

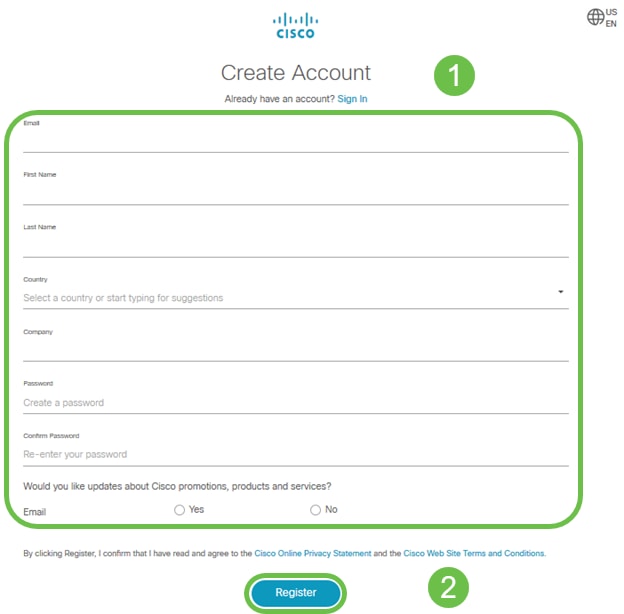

2단계

필수 세부 정보를 입력하여 어카운트를 생성하고 Register(등록)를 클릭합니다. 지침에 따라 등록 프로세스를 완료합니다.

문제가 있는 경우 Cisco.com Account Registration Help Page(계정 등록 도움말 페이지)를 클릭하여 이동합니다.

RV345P Router 구성

라우터는 패킷을 라우팅하기 때문에 네트워크에서는 필수적입니다. 또한 컴퓨터가 동일한 네트워크 또는 서브넷에 있지 않은 다른 컴퓨터와 통신할 수 있습니다. 라우터는 라우팅 테이블에 액세스하여 패킷을 전송할 위치를 결정합니다. 라우팅 테이블에 대상 주소가 나열됩니다. 패킷을 특정 대상으로 가져오기 위해 라우팅 테이블에 정적 컨피그레이션과 동적 컨피그레이션을 모두 나열할 수 있습니다.

RV345P에는 여러 소규모 비즈니스에 최적화된 기본 설정이 포함되어 있습니다. 그러나 네트워크 요구 사항 또는 ISP(인터넷 서비스 공급자)에서 이러한 설정 중 일부를 수정해야 할 수 있습니다. 요구 사항에 대해 ISP에 문의하면 웹 UI(사용자 인터페이스)를 사용하여 변경할 수 있습니다.

준비되셨습니까? 시작해 보십시오!

RV345P Out of the Box

1단계

RV345P LAN(이더넷) 포트 중 하나에서 컴퓨터의 이더넷 포트에 이더넷 케이블을 연결합니다. 컴퓨터에 이더넷 포트가 없으면 어댑터가 필요합니다. 초기 설정을 수행하려면 터미널이 RV345P와 동일한 유선 서브네트워크에 있어야 합니다.

2단계

RV345P와 함께 제공되는 전원 어댑터를 사용해야 합니다. 다른 전원 어댑터를 사용하면 RV345P가 손상되거나 USB 동글에 장애가 발생할 수 있습니다. 전원 스위치는 기본적으로 켜져 있습니다.

전원 어댑터를 RV345P의 12VDC 포트에 연결하되 아직 전원에 연결하지 마십시오.

3단계

모뎀이 꺼져 있는지 확인합니다.

4단계

이더넷 케이블을 사용하여 케이블 또는 DSL 모뎀을 RV345P의 WAN 포트에 연결합니다.

5단계

RV345P 어댑터의 다른 쪽 끝을 전기 콘센트에 꽂습니다. 그러면 RV345P에 전원이 들어옵니다. 전원을 켤 수 있도록 모뎀을 다시 연결합니다. 전원 어댑터가 제대로 연결되어 있고 RV345P 부팅이 완료되면 전면 패널의 전원 표시등이 녹색으로 켜집니다.

라우터 설정

준비 작업이 완료되었습니다. 이제 몇 가지 컨피그레이션을 사용할 차례입니다! 웹 UI를 시작하려면 다음 단계를 수행합니다.

1단계

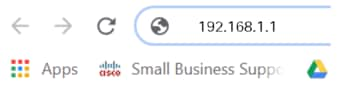

컴퓨터가 DHCP(Dynamic Host Configuration Protocol) 클라이언트가 되도록 구성된 경우 192.168.1.x 범위의 IP 주소가 PC에 할당됩니다. DHCP는 IP 주소, 서브넷 마스크, 기본 게이트웨이 및 기타 설정을 컴퓨터에 할당하는 프로세스를 자동화합니다. 주소를 얻으려면 컴퓨터가 DHCP 프로세스에 참여하도록 설정해야 합니다. 이 작업은 컴퓨터의 TCP/IP 속성에서 자동으로 IP 주소를 가져오도록 선택하여 수행합니다.

2단계

Safari, Internet Explorer 또는 Firefox와 같은 웹 브라우저를 엽니다. 주소 표시줄에 RV345P의 기본 IP 주소인 192.168.1.1을 입력합니다.

3단계

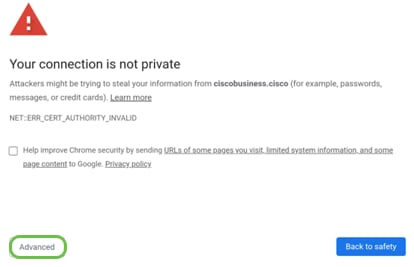

브라우저에서 웹 사이트를 신뢰할 수 없다는 경고를 표시할 수 있습니다. 웹 사이트로 이동합니다. 연결되지 않은 경우 인터넷 연결 문제 해결로 이동합니다.

4단계

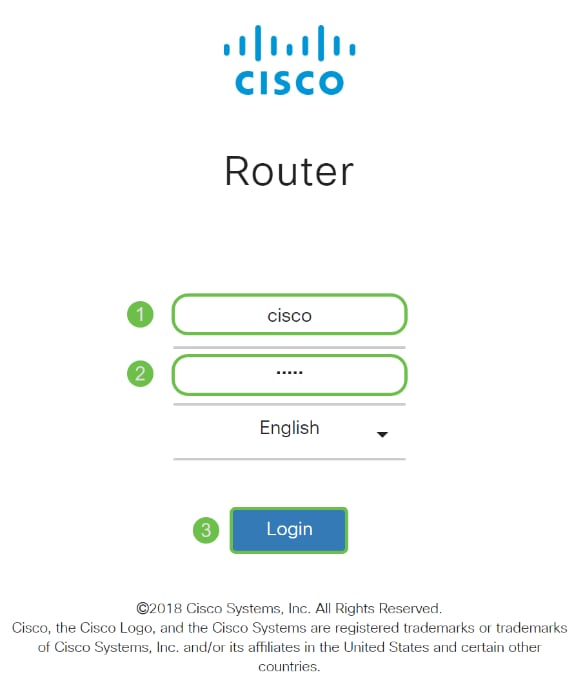

로그인 페이지가 나타나면 기본 사용자 이름 cisco와 기본 비밀번호 cisco를 입력합니다.

Login(로그인)을 클릭합니다.

5단계

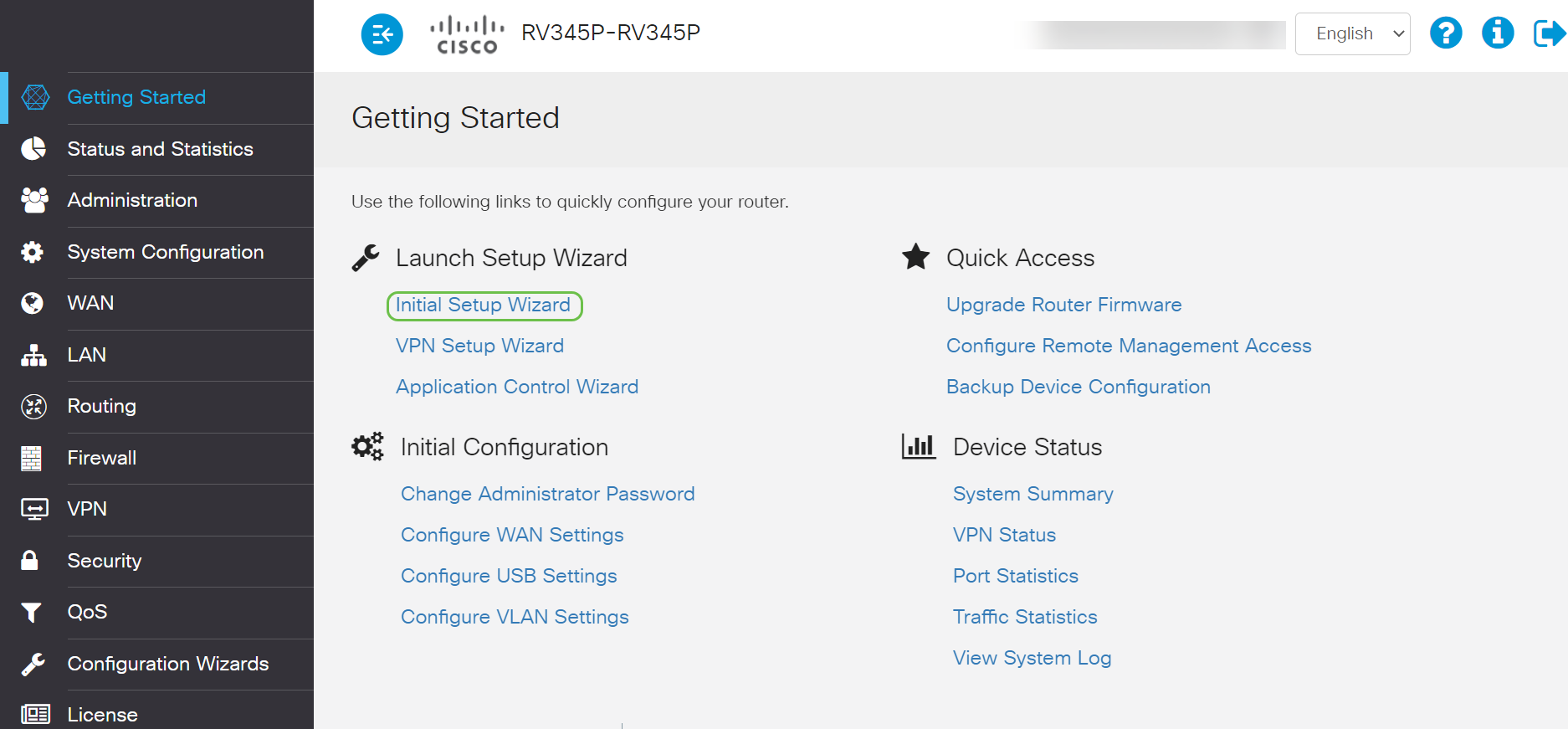

Login(로그인)을 클릭합니다. Getting Started 페이지가 나타납니다. 탐색 창이 열려 있지 않으면 메뉴 아이콘을 클릭하여 열 수 있습니다.

연결을 확인하고 라우터에 로그인했으므로 이 문서의 초기 구성 섹션으로 이동합니다.

인터넷 연결 문제 해결

Thank it, 만약 당신이 이것을 읽고 있다면 당신은 아마도 인터넷 또는 웹 UI에 연결하는 데 어려움을 겪고 있을 것입니다. 이러한 솔루션 중 하나가 도움이 될 것입니다.

연결된 Windows OS에서 명령 프롬프트를 열어 네트워크 연결을 테스트할 수 있습니다. ping 192.168.1.1(라우터의 기본 IP 주소)을 입력합니다. 요청 시간이 초과되면 라우터와 통신할 수 없습니다.

연결이 발생하지 않는 경우 이 문제 해결 문서를 확인할 수 있습니다.

몇 가지 다른 시도 사항:

초기 컨피그레이션

이 섹션에 나열된 초기 설정 마법사 단계를 수행하는 것이 좋습니다. 이러한 설정은 언제든지 변경할 수 있습니다.

1단계

Getting Started(시작) 페이지에서 Initial Setup Wizard(초기 설정 마법사)를 클릭합니다.

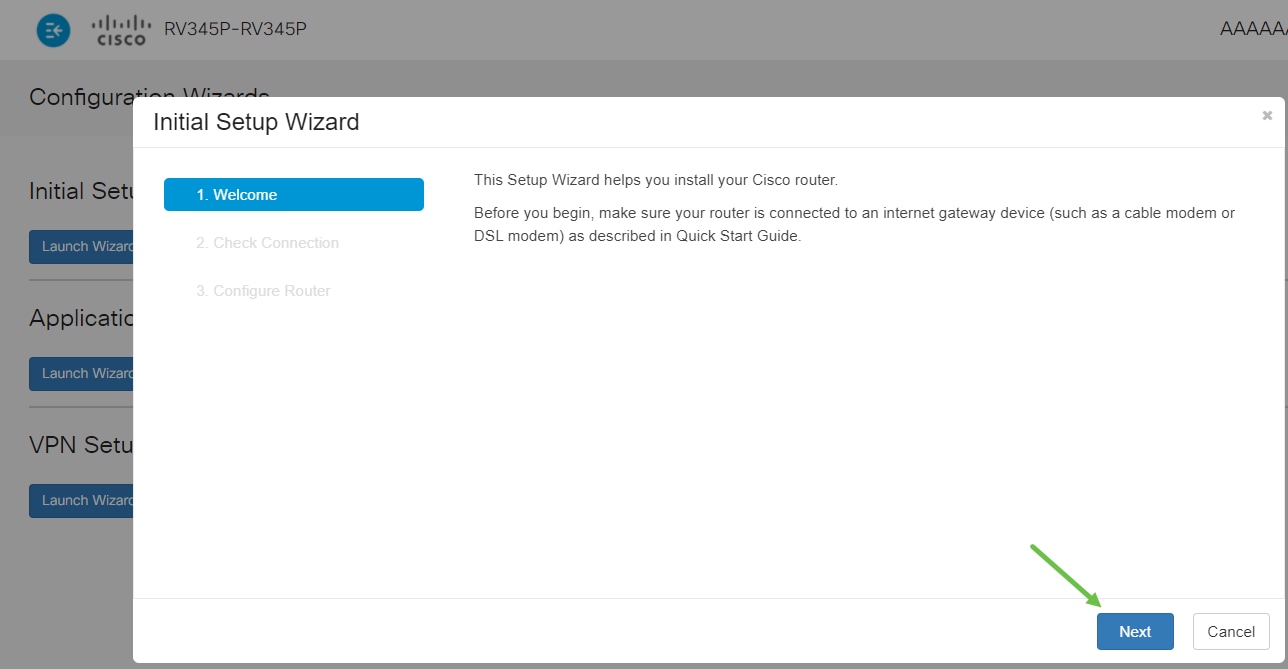

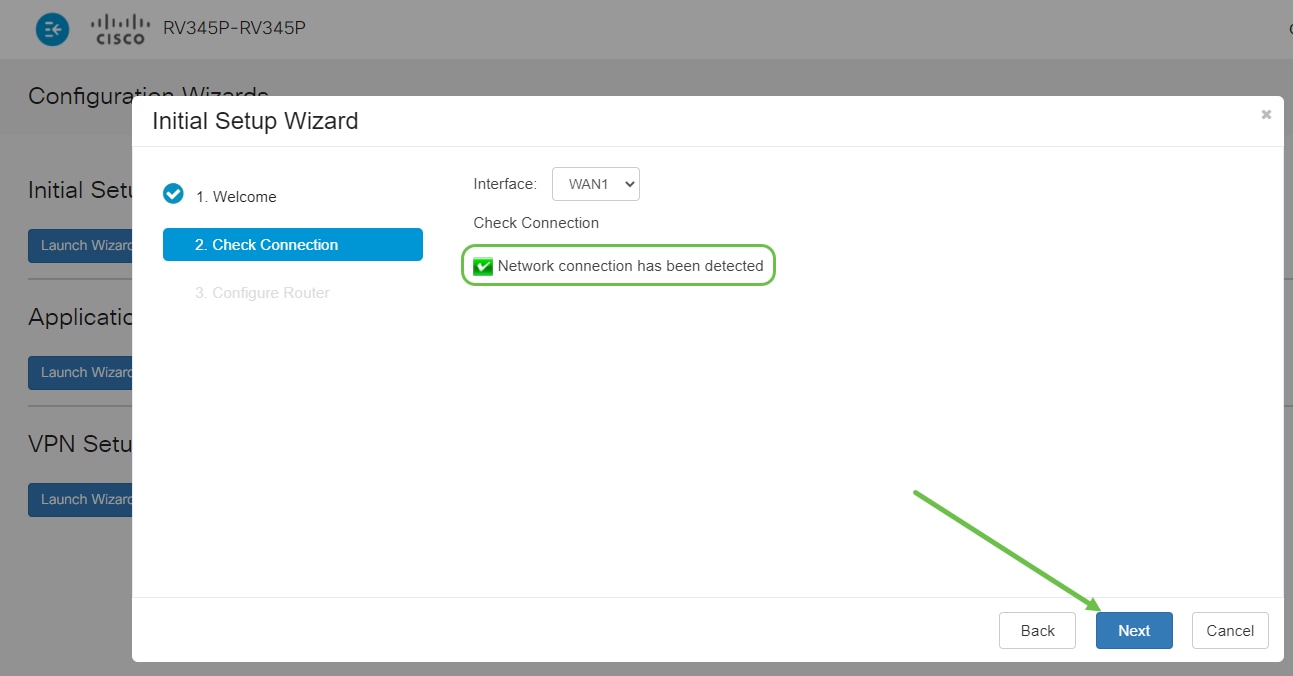

2단계

이 단계에서는 케이블이 연결되어 있는지 확인합니다. 이미 확인했으므로 Next(다음)를 클릭합니다.

3단계

이 단계에서는 라우터가 연결되어 있는지 확인하는 기본 단계를 다룹니다. 이미 확인했으므로 Next(다음)를 클릭합니다.

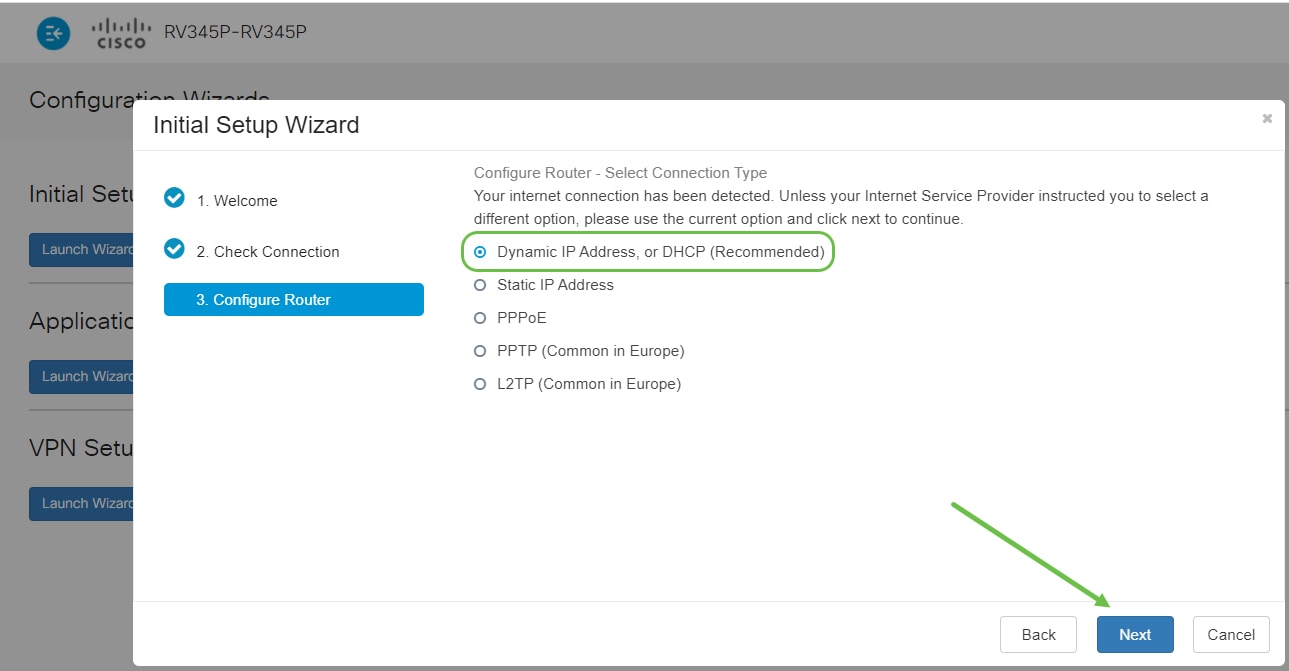

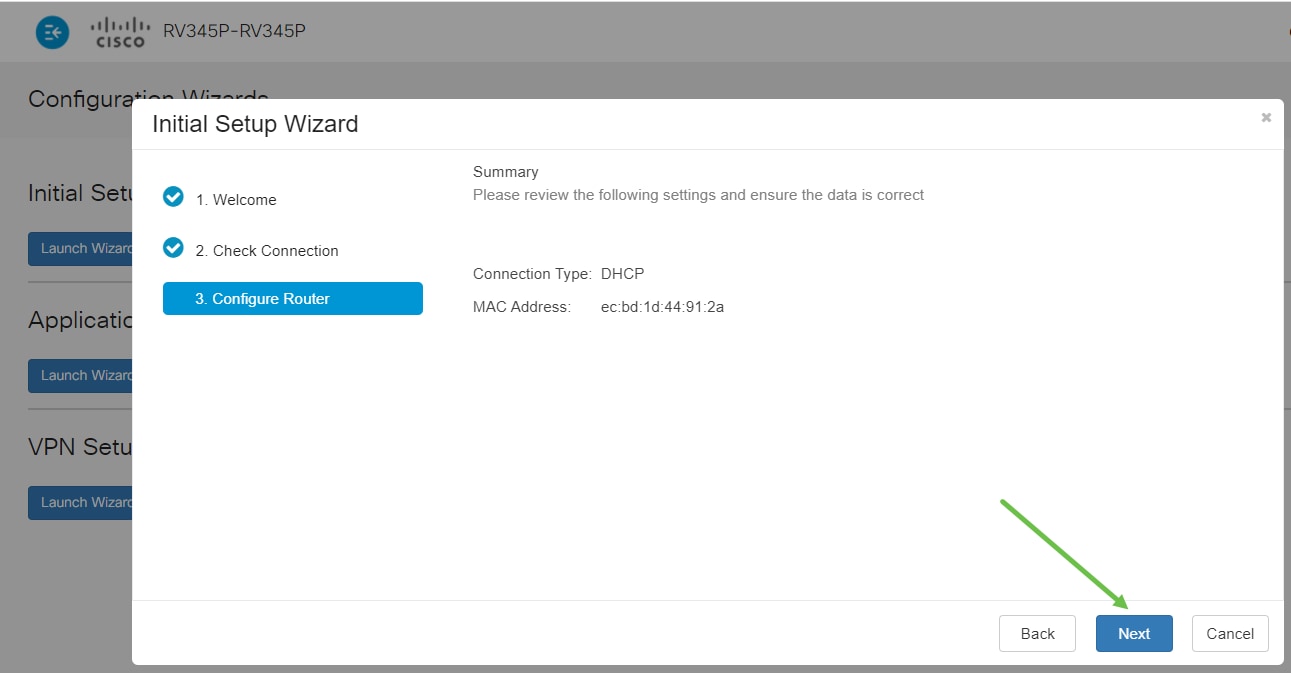

4단계

다음 화면에는 라우터에 IP 주소를 할당하는 옵션이 표시됩니다. 이 시나리오에서 DHCP를 선택해야 합니다. Next(다음)를 클릭합니다.

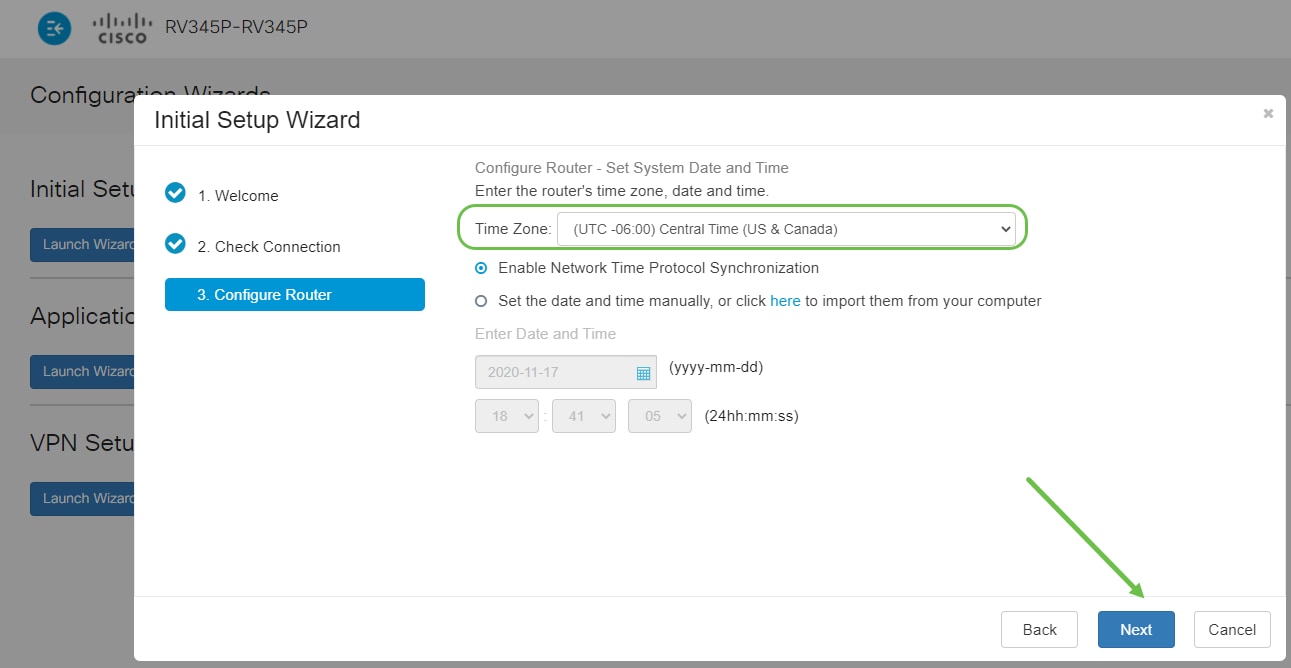

5단계

라우터 시간 설정을 지정하라는 메시지가 표시됩니다. 이는 로그를 검토하거나 이벤트를 트러블슈팅할 때 정확성을 제공하기 때문에 중요합니다. 표준 시간대를 선택한 후 다음을 클릭합니다.

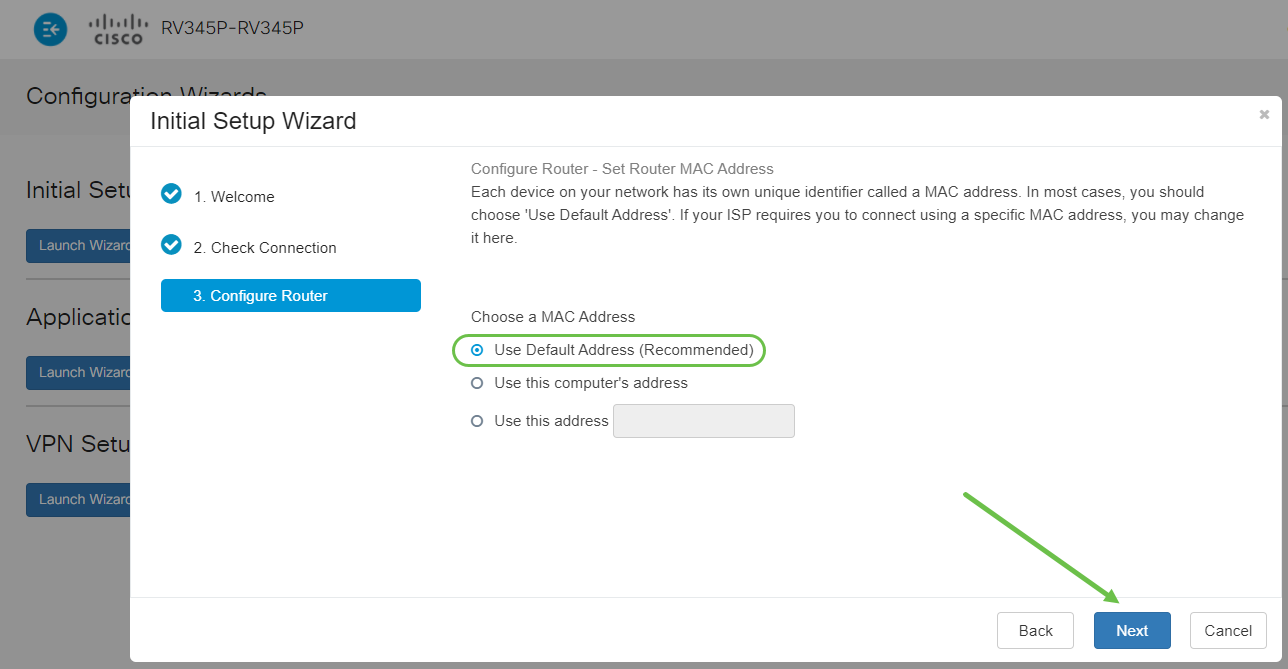

6단계

디바이스에 할당할 MAC 주소를 선택합니다. 대부분의 경우 기본 주소를 사용합니다. Next(다음)를 클릭합니다.

7단계

다음 페이지는 선택한 옵션에 대한 요약입니다. 검토 후 만족하면 Next(다음)를 클릭합니다.

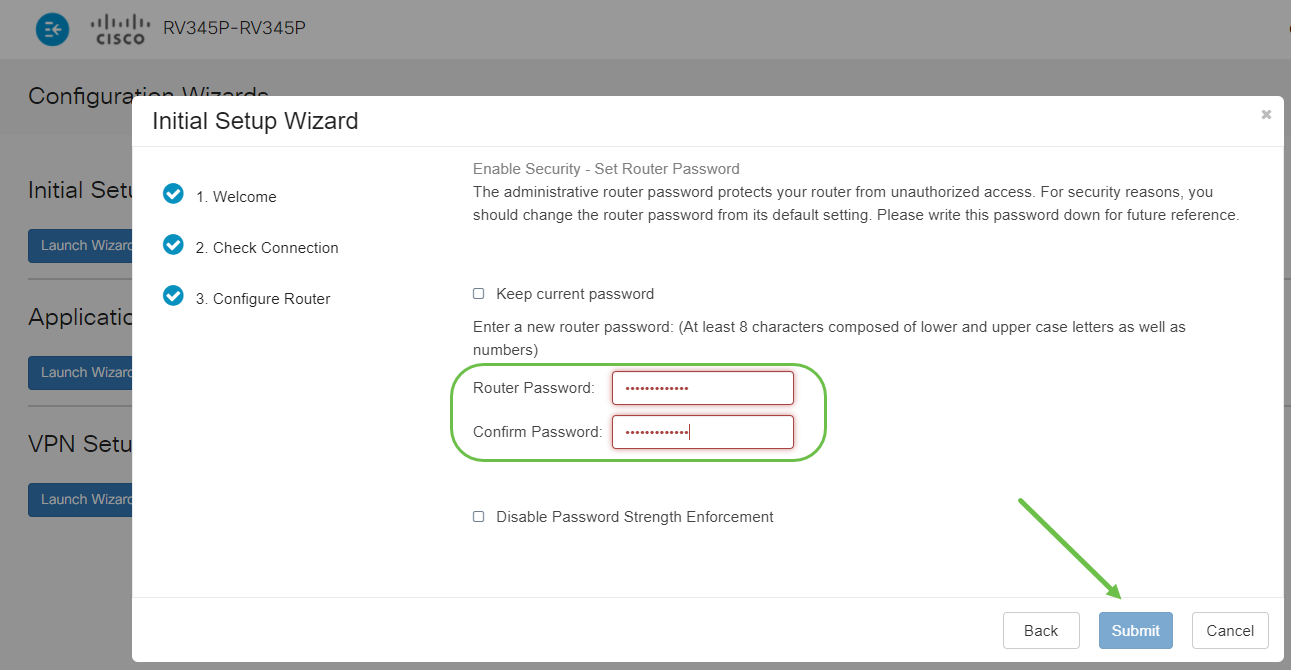

8단계

다음 단계에서는 라우터에 로그인할 때 사용할 비밀번호를 선택합니다. 비밀번호는 8자 이상(대문자 및 소문자 모두)을 입력하고 숫자를 포함하는 것이 표준입니다. 강도 요구 사항을 준수하는 비밀번호를 입력합니다. Next(다음)를 클릭합니다. 향후 로그인을 위해 비밀번호를 기록해 두십시오.

9단계

저장 아이콘을 클릭합니다.

이러한 설정에 대한 자세한 내용은 RV34x Router에서 Configure DHCP WAN Settings(DHCP WAN 설정 구성)를 참조하십시오.

RV345P에는 기본적으로 PoE(Power over Ethernet)가 활성화되어 있지만 이를 일부 조정할 수는 있습니다. 설정을 사용자 지정해야 하는 경우 RV345P 라우터에서 PoE(Power over Ethernet) 설정 구성을 참조하십시오.

필요한 경우 IP 주소 수정(선택 사항)

초기 설정 마법사를 완료한 후, VLAN 설정을 편집하여 라우터에 고정 IP 주소를 설정할 수 있습니다.

이 프로세스는 라우터 IP 주소에 기존 네트워크의 특정 주소를 할당해야 하는 경우에만 필요합니다. IP 주소를 수정할 필요가 없는 경우 이 문서의 다음 섹션으로 이동할 수 있습니다.

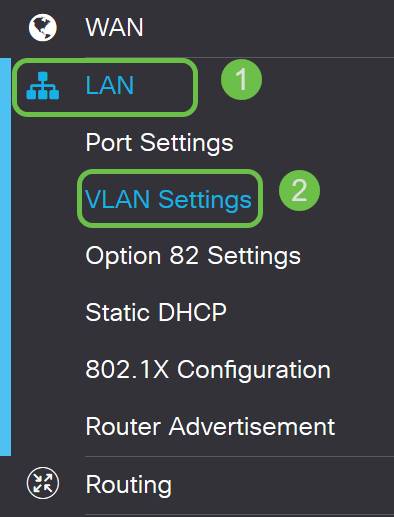

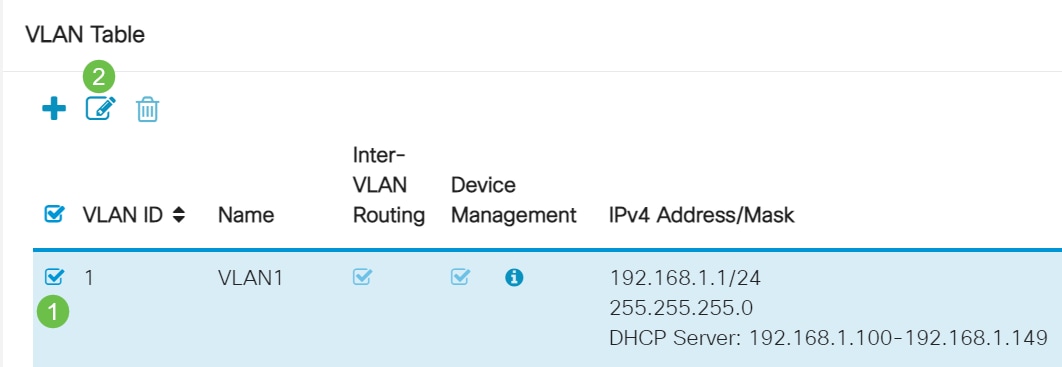

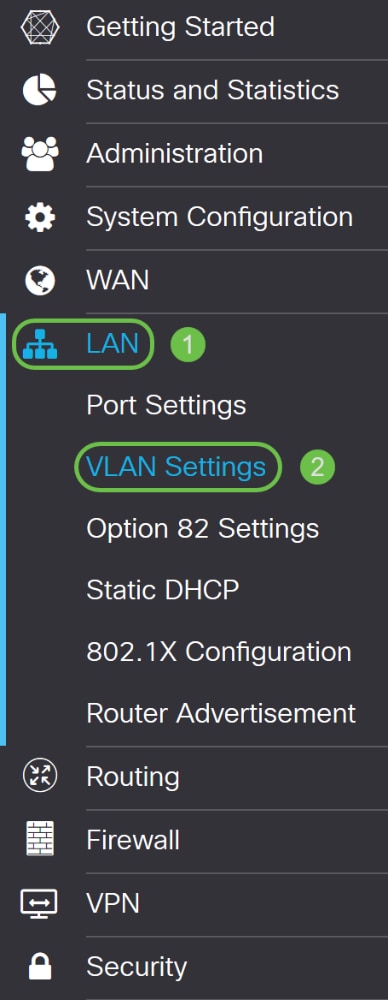

1단계

왼쪽 메뉴에서 LAN > VLAN Settings를 클릭합니다.

2단계

라우팅 디바이스가 포함된 VLAN을 선택한 다음 수정 아이콘을 클릭합니다.

3단계

원하는 고정 IP 주소를 입력하고 오른쪽 상단 모서리에서 Apply(적용)를 클릭합니다.

4단계(선택 사항)

라우터가 IP 주소를 할당하는 DHCP 서버/디바이스가 아닌 경우 DHCP 릴레이 기능을 사용하여 DHCP 요청을 특정 IP 주소로 보낼 수 있습니다. IP 주소는 WAN/인터넷에 연결된 라우터일 가능성이 높습니다.

필요한 경우 펌웨어 업그레이드

이는 중요한 단계입니다. 건너뛰지 마십시오!

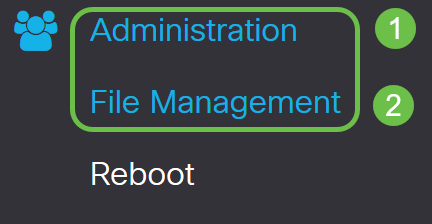

1단계

관리 > 파일 관리를 선택합니다.

System Information(시스템 정보) 영역에서 다음 하위 영역은 다음을 설명합니다.

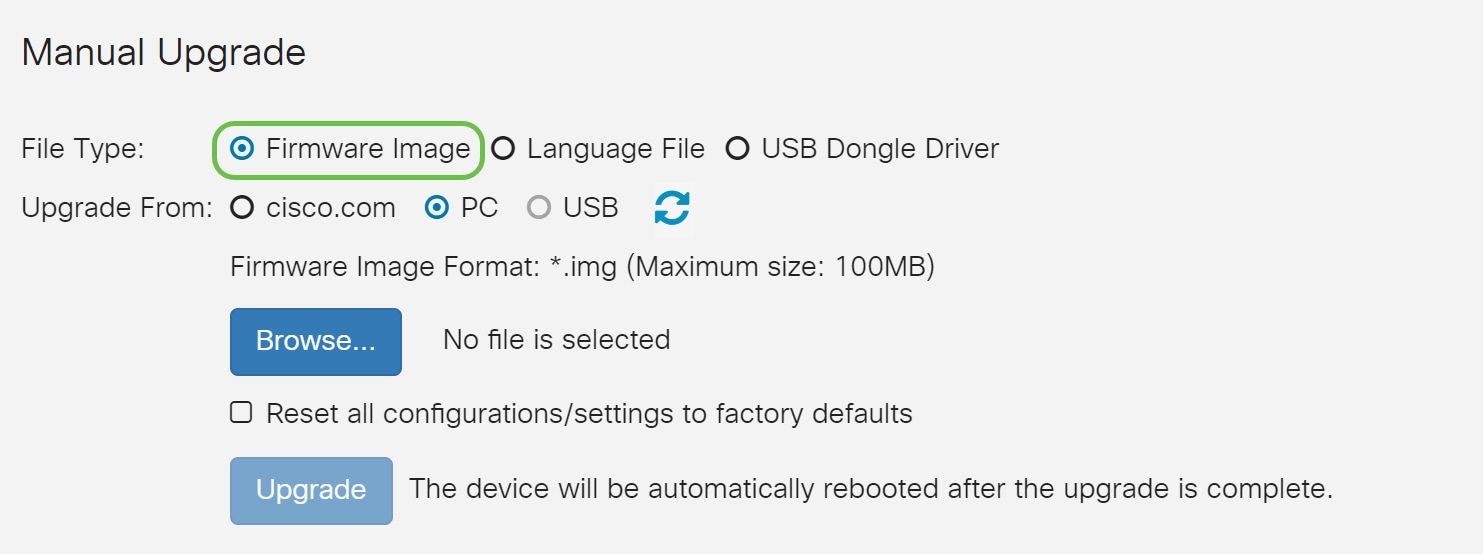

2단계

Manual Upgrade(수동 업그레이드) 섹션에서 File Type(파일 유형)에 대한 Firmware Image(펌웨어 이미지) 라디오 버튼을 클릭합니다.

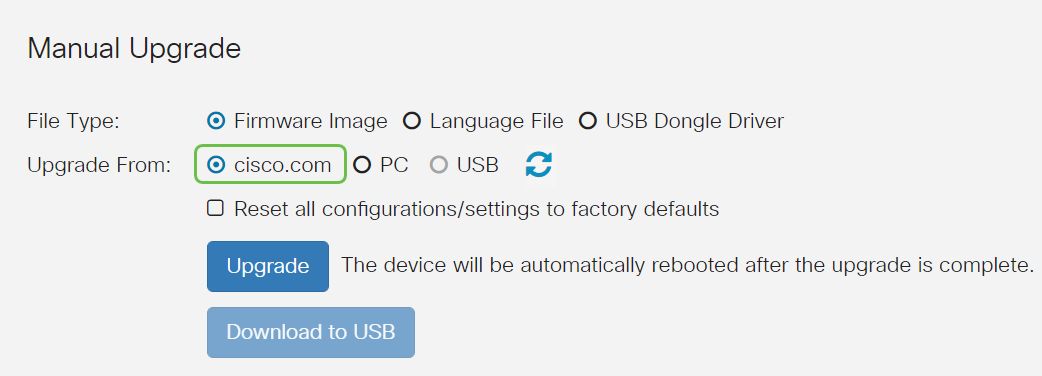

3단계

Manual Upgrade(수동 업그레이드) 페이지에서 라디오 버튼을 클릭하여 cisco.com을 선택합니다. 몇 가지 다른 옵션이 있지만 이는 업그레이드를 수행하는 가장 쉬운 방법입니다. 이 프로세스는 Cisco Software Downloads(Cisco 소프트웨어 다운로드) 웹 페이지에서 최신 업그레이드 파일을 직접 설치합니다.

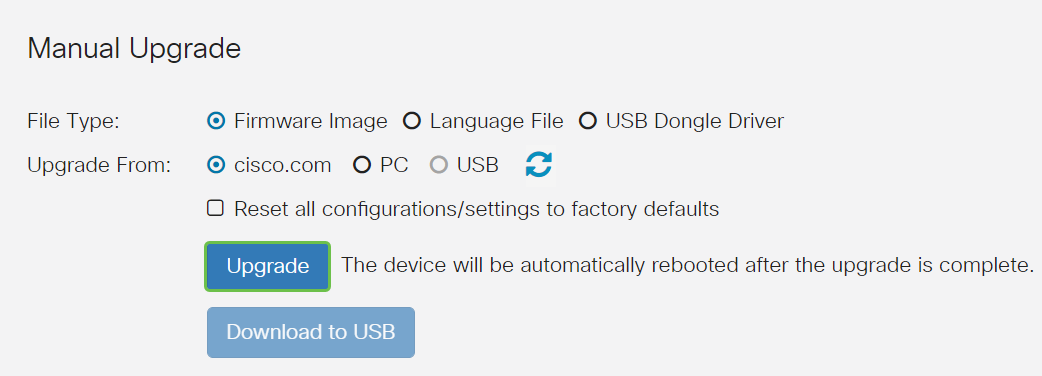

4단계

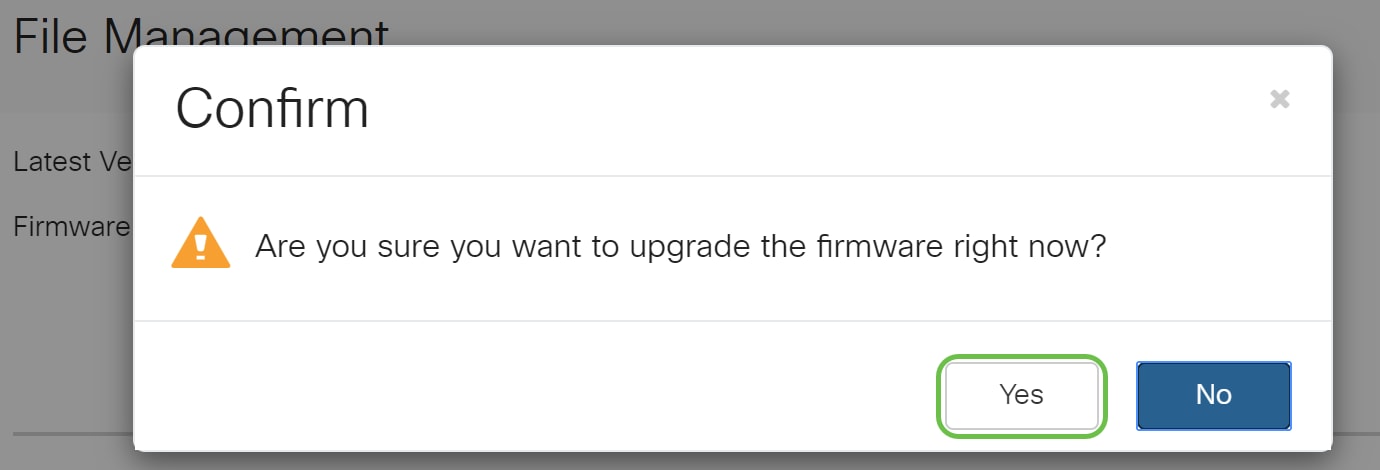

Upgrade(업그레이드)를 클릭합니다.

5단계

계속하려면 확인 창에서 Yes(예)를 클릭합니다.

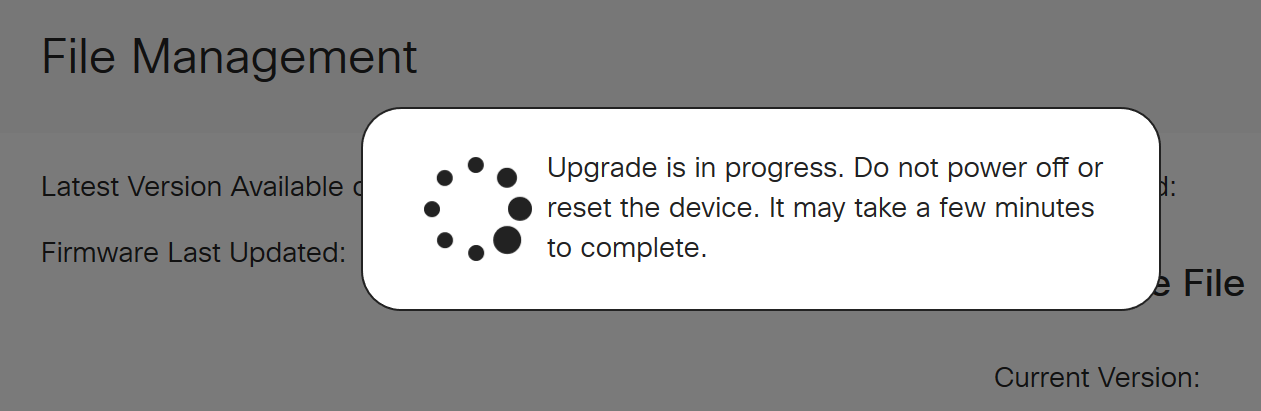

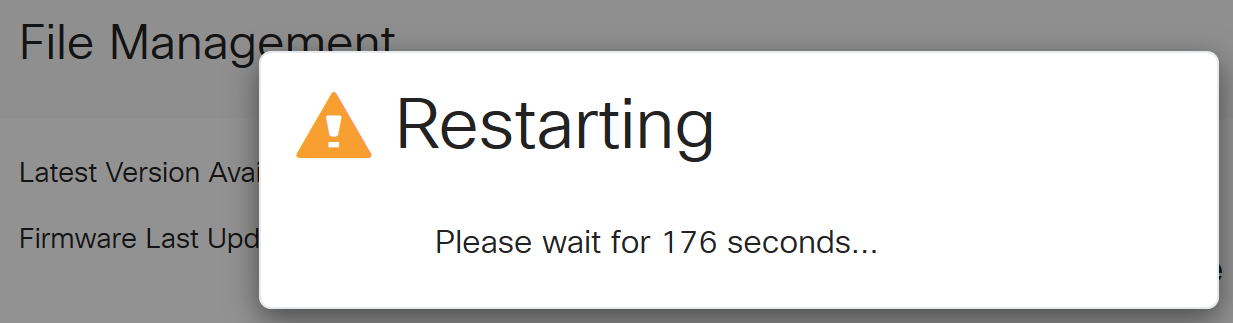

업그레이드가 완료되면 라우터가 예상 프로세스 완료 시간 카운트다운으로 다시 시작됨을 알리는 알림 창이 팝업됩니다. 이 작업을 수행하면 로그아웃됩니다.

6단계

웹 기반 유틸리티에 다시 로그인하여 라우터 펌웨어가 업그레이드되었는지 확인하고 시스템 정보로 스크롤합니다. 이제 Current Firmware Version(현재 펌웨어 버전) 영역에 업그레이드된 펌웨어 버전이 표시됩니다.

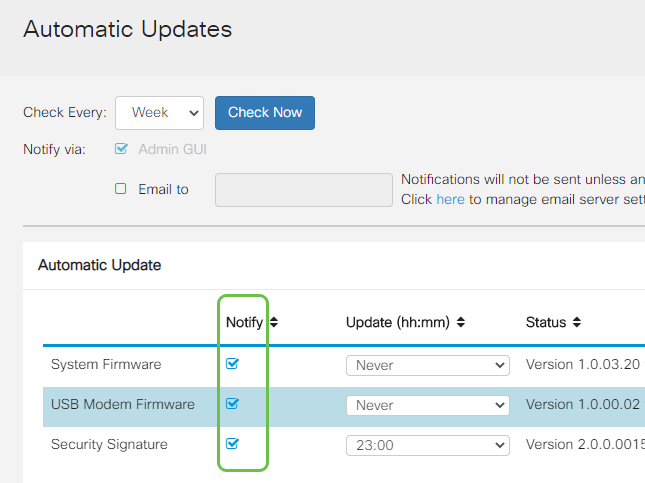

RV345P Series Router에서 자동 업데이트 구성

업데이트는 매우 중요하고 바쁜 사람이므로 여기에서 자동 업데이트를 구성하는 것이 좋습니다!

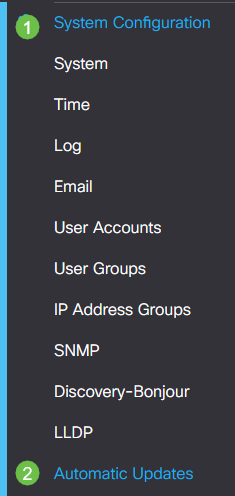

1단계

웹 기반 유틸리티에 로그인하고 System Configuration(시스템 컨피그레이션) > Automatic Updates(자동 업데이트)를 선택합니다.

2단계

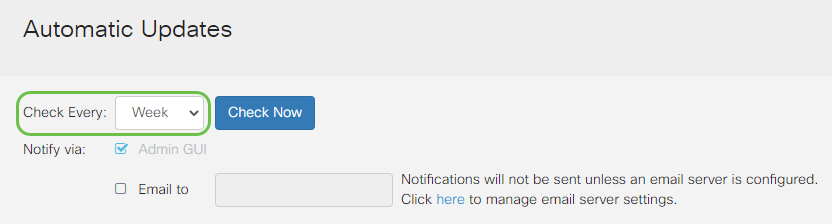

Check Every 드롭다운 목록에서 라우터가 업데이트를 확인하는 빈도를 선택합니다.

3단계

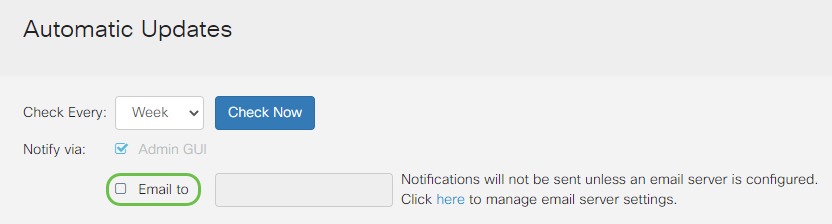

Notify via(알림) 영역에서 Email to(이메일 수신) 확인란을 선택하여 이메일을 통해 업데이트를 수신합니다. 관리자 GUI 확인란은 기본적으로 활성화되어 있으며 비활성화할 수 없습니다. 업데이트가 제공되면 웹 기반 컨피그레이션에 알림이 표시됩니다.

전자 메일 서버 설정을 설정하려면 여기를 클릭하여 방법을 알아보십시오.

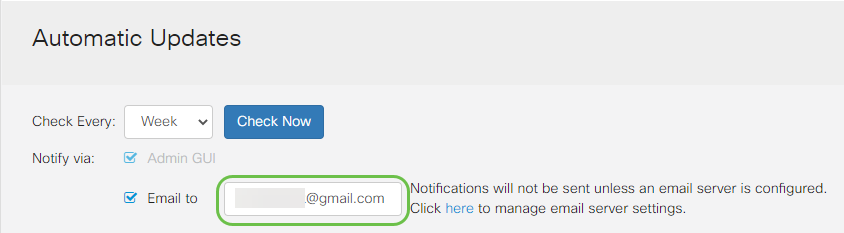

4단계

Email to address(이메일 수신 주소) 필드에 이메일 주소를 입력합니다.

5단계

Automatically Update(자동 업데이트) 영역에서 알림을 받을 업데이트 유형의 Notify(알림) 확인란을 선택합니다. 옵션은 다음과 같습니다.

6단계

Automatic Update 드롭다운 목록에서 자동 업데이트를 수행할 시간을 선택합니다. 일부 옵션은 선택한 업데이트 유형에 따라 달라질 수 있습니다. 보안 서명은 즉시 업데이트할 수 있는 유일한 옵션입니다. 불편한 시간에 서비스가 중단되지 않도록 사무실을 닫는 시간을 설정하는 것이 좋습니다.

상태에는 현재 실행 중인 펌웨어 또는 보안 서명 버전이 표시됩니다.

7단계

적용을 클릭합니다.

8단계

컨피그레이션을 영구적으로 저장하려면 Copy/Save Configuration 페이지로 이동하거나 페이지의 상단에 있는 저장 아이콘을 클릭합니다.

Awesome, 라우터의 기본 설정이 완료되었습니다! 이제 몇 가지 구성 옵션을 탐색할 수 있습니다.

보안 옵션

물론 여러분의 네트워크는 안전해야 합니다. 복잡한 비밀번호를 사용하는 것과 같은 몇 가지 간단한 옵션이 있지만, 더 안전한 네트워크를 위한 단계를 수행하려는 경우 보안에 대한 이 섹션을 확인하십시오.

RV Security 라이센스(선택 사항)

이 RV Security License 기능은 인터넷의 공격으로부터 네트워크를 보호합니다.

RV Security License는 웹 필터링을 제공합니다. 웹 필터링은 부적절한 웹 사이트에 대한 액세스를 관리할 수 있도록 하는 기능입니다. 클라이언트의 웹 액세스 요청을 검사하여 해당 웹 사이트의 허용 여부를 결정할 수 있습니다.

또 다른 보안 옵션은 Cisco Umbrella입니다. 대신 Umbrella 섹션으로 이동하려면 여기를 클릭하십시오.

둘 중 하나의 보안 라이센스를 원하지 않는 경우 이 문서의 VPN 섹션으로 이동하려면 을 클릭합니다.

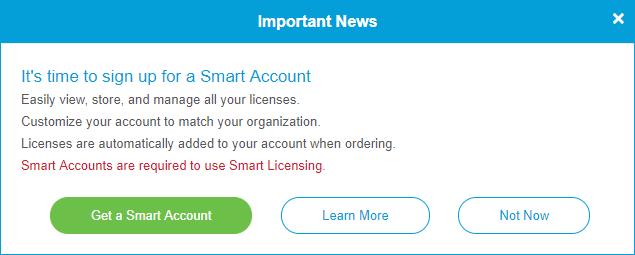

Smart Account 소개

RV Security License를 구매하려면 Smart Account가 필요합니다.

이 Smart Account의 활성화를 승인하면, 귀하는 귀사를 대신하여 어카운트를 생성하고 제품 및 서비스 엔타이틀먼트, 라이센스 계약, 어카운트에 대한 사용자 액세스를 관리할 권한이 있다는 데 동의하는 것입니다. Cisco 파트너는 고객을 대신하여 어카운트 생성을 승인할 수 없습니다.

신규 Smart Account 생성은 일회성 이벤트이며, 그 시점부터 툴을 통해 관리가 제공됩니다.

Smart Account 생성

Cisco.com 어카운트 또는 CCO ID(이 문서의 시작 부분에 만든 ID)를 사용하여 일반 Cisco 어카운트에 액세스하면 Smart Account를 만들라는 메시지가 표시될 수 있습니다.

이 팝업을 보지 못한 경우 클릭하여 Smart Account 생성 페이지로 이동할 수 있습니다. Cisco.com 계정 자격 증명으로 로그인해야 할 수 있습니다.

Smart Account 요청과 관련된 단계에 대한 자세한 내용을 보려면 여기를 클릭하십시오.

다른 등록 세부 사항과 함께 계정 이름을 메모하십시오.

빠른 팁: 도메인을 입력해야 하는데 도메인을 입력하지 않은 경우 이메일 주소를 name@domain.com 형식으로 입력할 수 있습니다. 공통 도메인은 회사 또는 공급자에 따라 gmail, yahoo 등입니다.

RV Security 라이센스 구입

Cisco 총판사 또는 Cisco 파트너로부터 라이센스를 구매해야 합니다. Cisco 파트너를 찾으려면 여기를 클릭하십시오.

아래 표에는 라이센스의 부품 번호가 나와 있습니다.

| 유형 | 제품 ID | 설명 |

|---|---|---|

| RV 보안 라이센스 | LS-RV34X-SEC-1년= | RV Security: 1년: Dynamic Web Filter, Application Visibility, Client Identification and Statistics, Gateway Antivirus 및 Intrusion Prevention System IPS. |

라이센스 키는 라우터에 직접 입력되지는 않지만, 라이센스를 주문한 후에는 Cisco Smart Account에 할당됩니다. 라이선스가 계정에 표시되는 데 걸리는 시간은 파트너가 주문을 수락하는 시점과 리셀러가 라이선스를 계정에 연결하는 시점에 따라 다릅니다. 보통 24-48시간입니다.

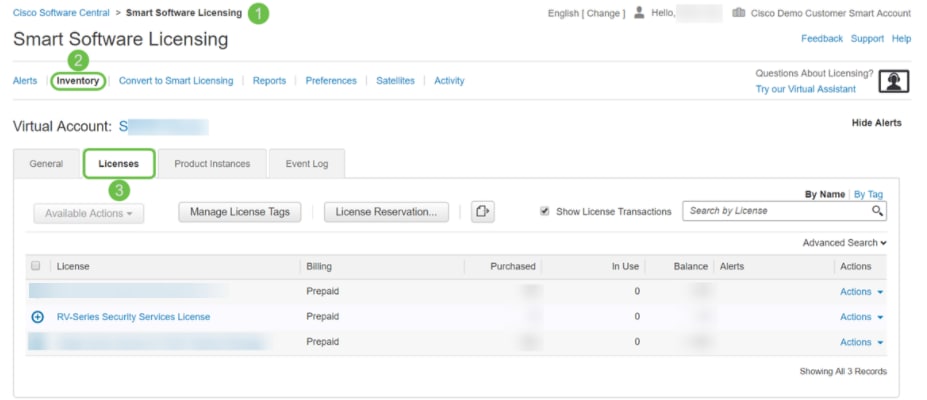

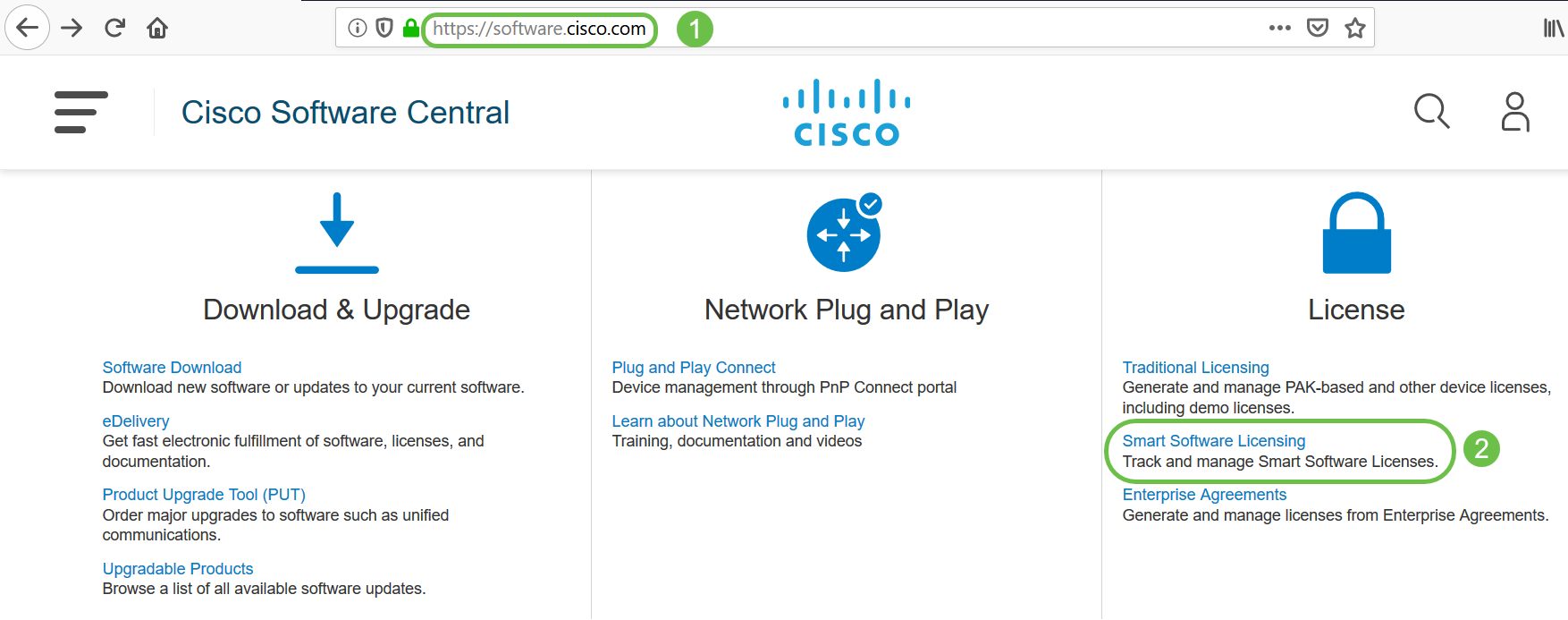

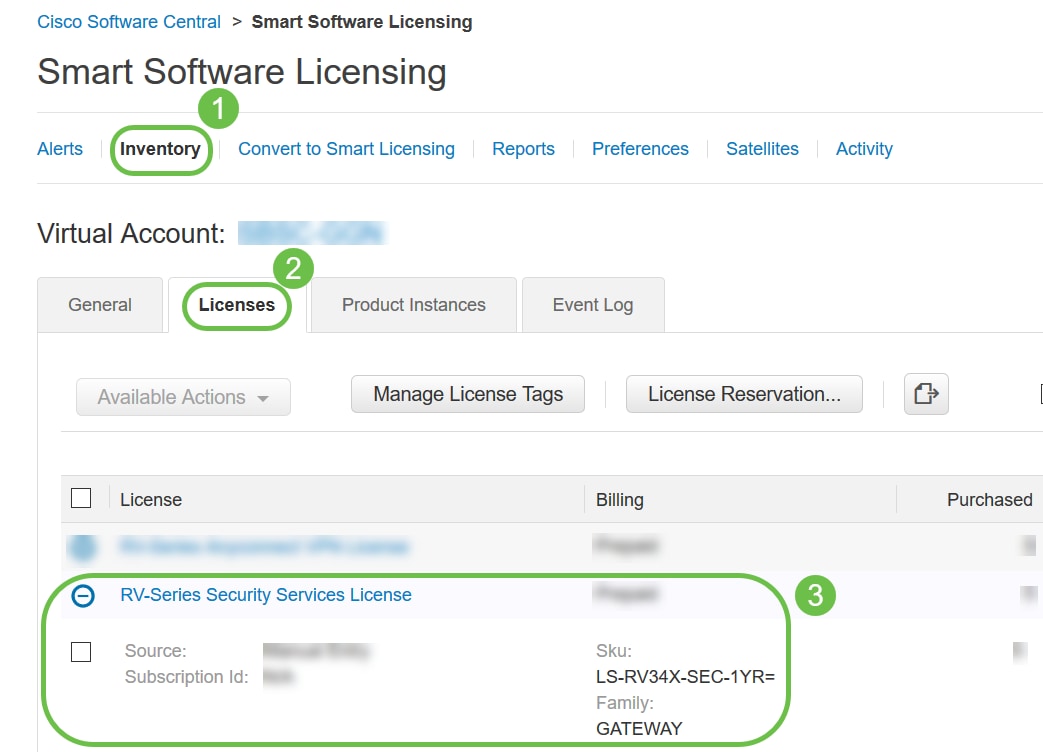

라이센스가 Smart Account에 있는지 확인

Smart License 계정 페이지로 이동한 다음 Smart Software License 페이지 > Inventory > Licenses를 클릭합니다.

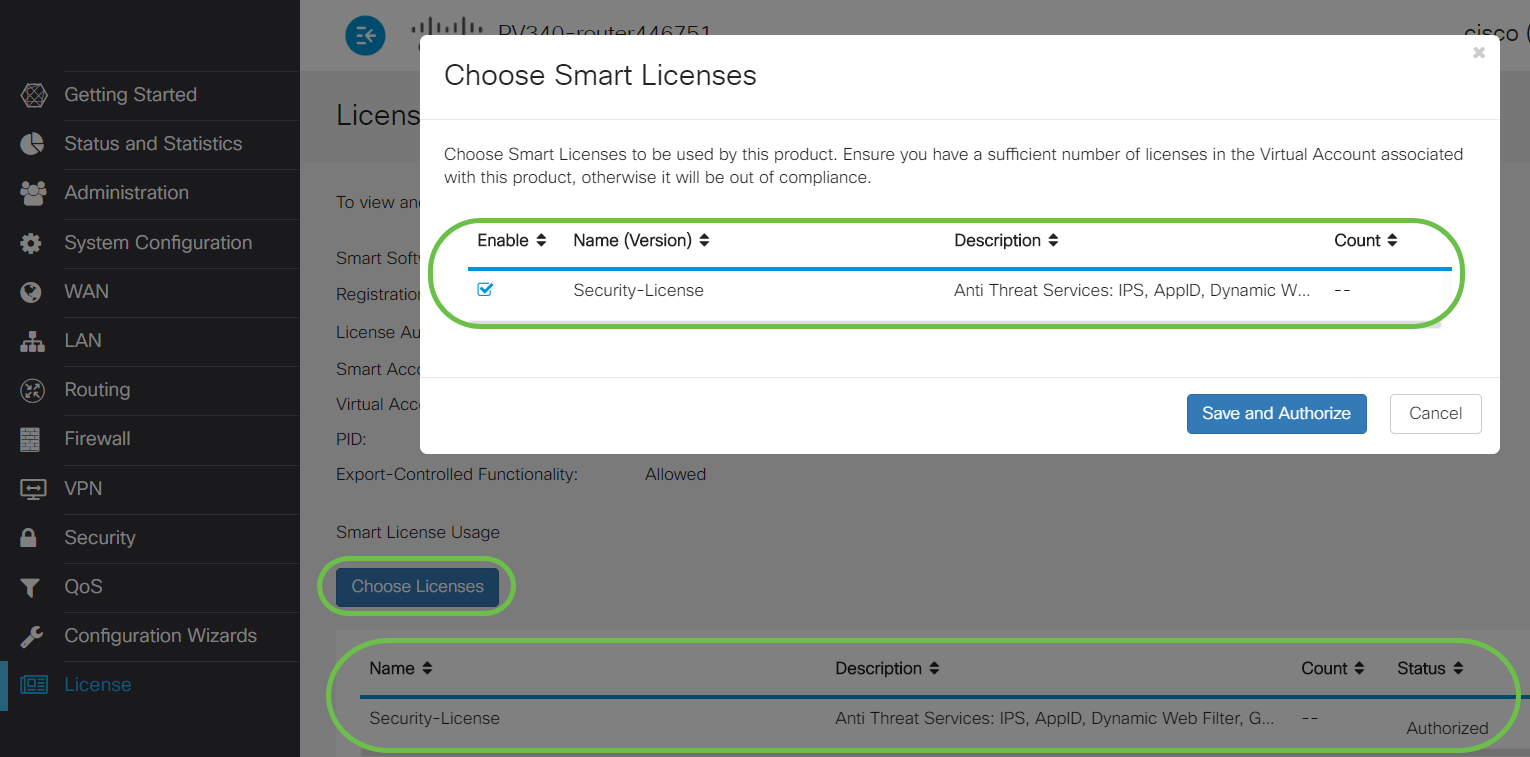

RV345P Series Router에서 RV Security License 구성

1단계

Cisco Software에 액세스하여 Smart Software Licensing으로 이동합니다.

2단계

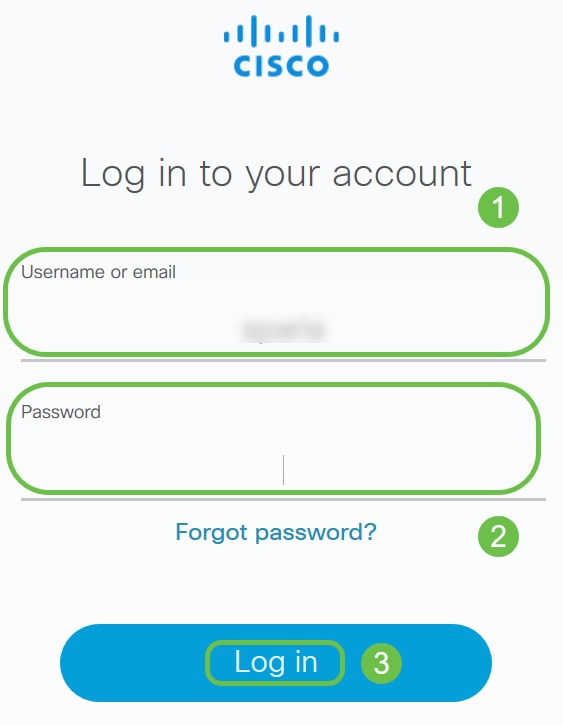

Smart Account에 로그인하려면 사용자 이름과 이메일 및 비밀번호를 입력합니다. Log in을 클릭합니다.

3단계

Inventory(인벤토리) > Licenses(라이센스)로 이동하여 RV-Series Security Services License(RV-Series 보안 서비스 라이센스)가 Smart Account에 나열되어 있는지 확인합니다. 라이센스가 나열되지 않으면 Cisco 파트너에게 문의하십시오.

4단계

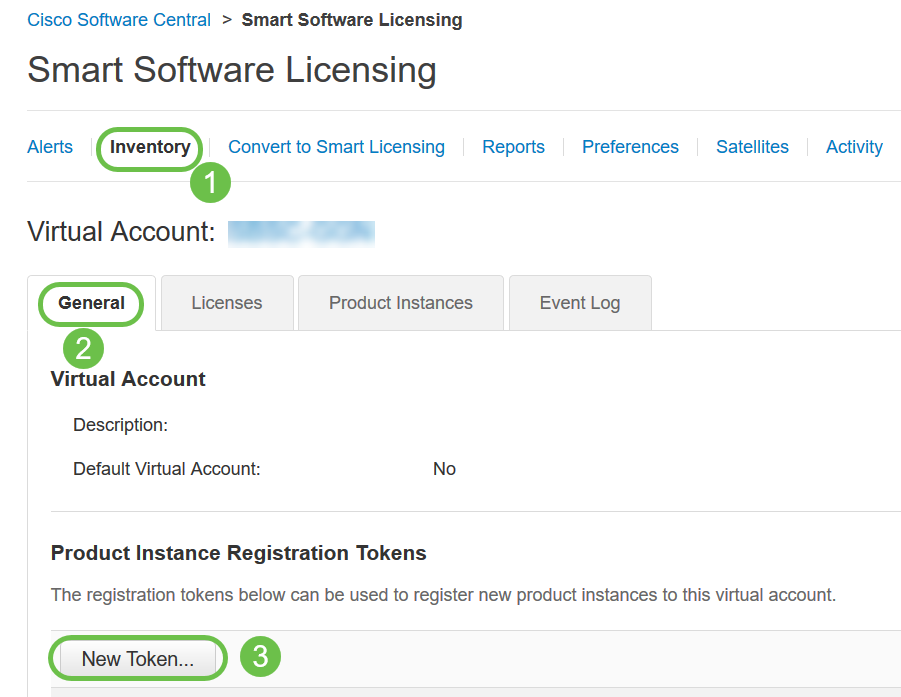

Inventory(인벤토리) > General(일반)으로 이동합니다. Product Instance Registration Tokens(제품 인스턴스 등록 토큰) 아래에서 New Token(새 토큰)을 클릭합니다.

5단계

Create Registration Token(등록 토큰 생성) 창이 나타납니다. Virtual Account 영역에는 등록 토큰이 생성될 가상 어카운트가 표시됩니다. Create Registration Token(등록 토큰 생성) 페이지에서 다음을 완료합니다.

이제 제품 인스턴스 등록 토큰을 생성했습니다.

6단계

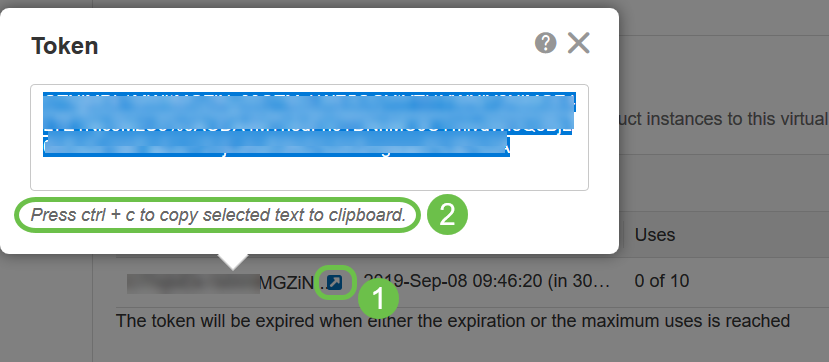

토큰을 클립보드에 복사하려면 Token(토큰) 열에서 화살표 아이콘을 클릭합니다. 키보드에서 ctrl + c를 누릅니다.

7단계(선택 사항)

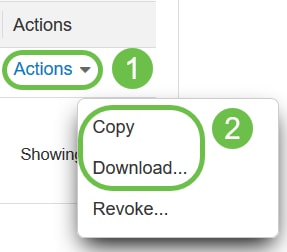

작업 드롭다운 메뉴를 클릭하고 복사를 선택하여 토큰을 클립보드에 복사하거나 다운로드...를 선택하여 복사할 수 있는 토큰의 텍스트 파일 복사본을 다운로드합니다.

8단계

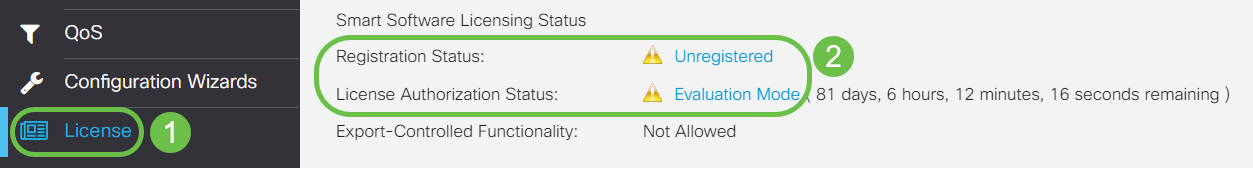

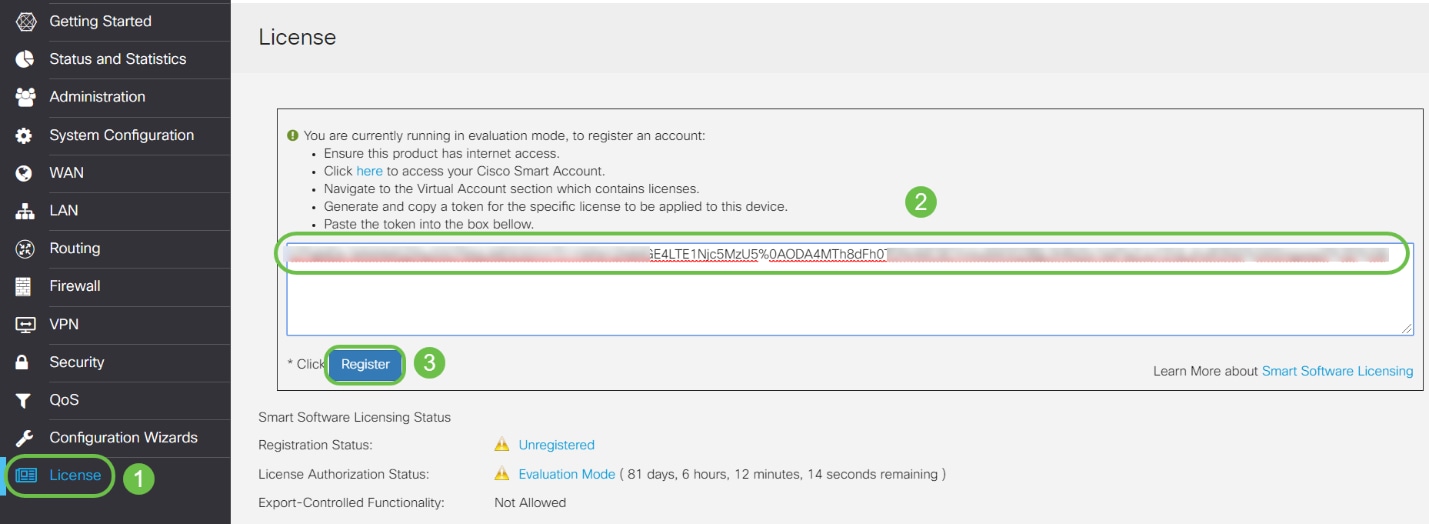

License(라이센스)로 이동하여 Registration Status(등록 상태)가 Unregistered(등록되지 않음)로 표시되고 License Authorization Status(라이센스 권한 부여 상태)가 Evaluation Mode(평가 모드)로 표시되어 있는지확인합니다!를

9단계

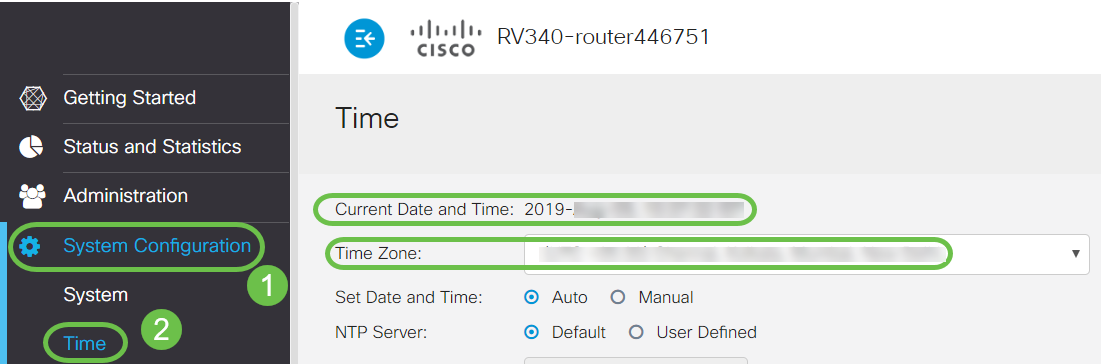

System Configuration(시스템 컨피그레이션) > Time(시간)으로 이동하여 Current Date and Time and Time Zone(현재 날짜 및 시간 및 시간대)이 시간대별로 올바르게 반영되는지 확인합니다.

10단계

License(라이센스)로 이동합니다. 키보드의 ctrl + v를 선택하여 License 탭 아래의 텍스트 상자에 6단계에서 복사된 토큰을 붙여넣습니다. Register(등록)를 클릭합니다.

등록에는 몇 분 정도 걸릴 수 있습니다. 라우터가 라이센스 서버에 연결하려고 할 때 페이지를 벗어나지 마십시오.

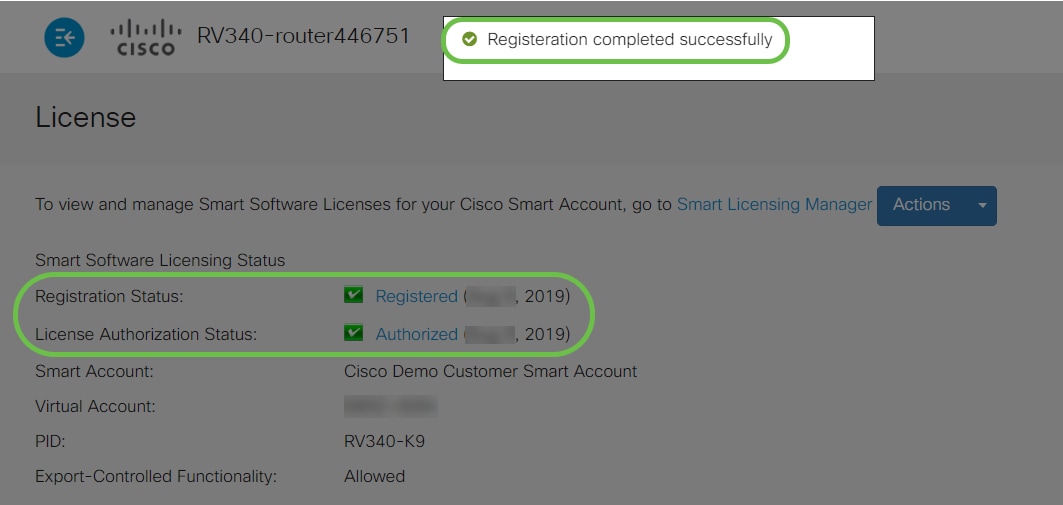

11단계

이제 RV345P Series 라우터를 Smart License로 성공적으로 등록 및 인증해야 합니다. 등록이 성공적으로 완료된 화면에 알림이 표시됩니다. 또한 Registration Status(등록 상태)가 Registered(등록됨)로 표시되고 License Authorization Status(라이센스 권한 부여 상태)가 Authorized(권한 있음)로 표시되는 것을 볼 수 있습니다.

12단계(선택 사항)

라이센스의 등록 상태에 대한 자세한 내용을 보려면 포인터를 Registered 상태 위로 이동합니다. 다음 정보가 포함된 대화 상자가 나타납니다.

13단계

License(라이센스) 페이지에서 Security-License(보안-라이센스) 상태가 Authorized(승인됨)로 표시되는지 확인합니다. 또한 Choose License(라이센스 선택) 버튼을 클릭하여 Security-License가 활성화되었는지 확인할 수도 있습니다.

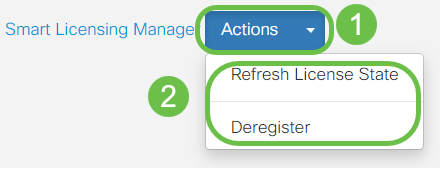

14단계(선택 사항)

라이센스 상태를 새로 고치거나 라우터에서 라이센스를 등록 취소하려면 Smart Licensing Manager 작업 드롭다운 메뉴를 클릭하고 작업 항목을 선택합니다.

이제 라우터에 라이센스가 있으므로 다음 섹션의 단계를 완료해야 합니다.

RV345P 라우터의 웹 필터링

활성화 후 90일이 지나면 무료로 웹 필터링을 사용할 수 있습니다. 무료 평가판 사용 후 이 기능을 계속 사용하려면 라이센스를 구입해야 합니다. 해당 섹션으로 돌아가려면 클릭하십시오.

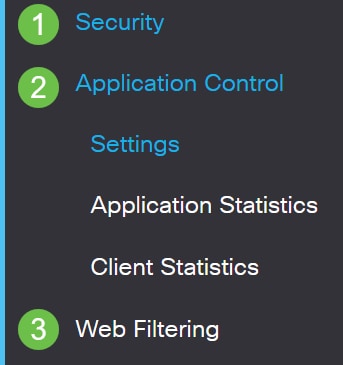

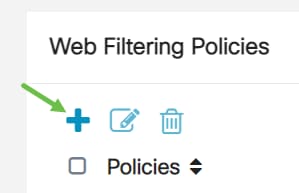

1단계

웹 기반 유틸리티에 로그인하고 Security(보안) > Application Control(애플리케이션 제어) > Web Filtering(웹 필터링)을 선택합니다.

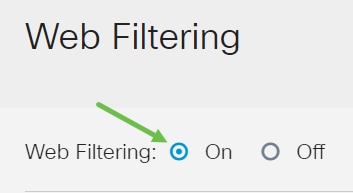

2단계

On(켜기) 라디오 버튼을 선택합니다.

3단계

추가 아이콘을 클릭합니다.

4단계

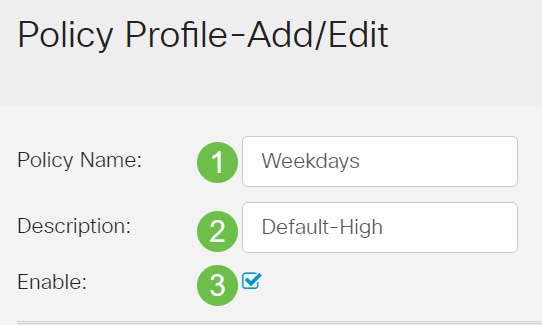

Policy Name, Description 및 Enable 확인란을 입력합니다.

5단계

웹 평판 인덱스를 기반으로 필터링을 활성화하려면 Web Reputation(웹 평판) 확인란을 선택합니다.

6단계

Device Type 드롭다운 목록에서 필터링할 패킷의 소스/대상을 선택합니다. 한 번에 하나의 옵션만 선택할 수 있습니다. 옵션은 다음과 같습니다.

7단계

OS Type 드롭다운 목록에서 정책을 적용할 OS(운영 체제)를 선택합니다. 한 번에 하나의 옵션만 선택할 수 있습니다. 옵션은 다음과 같습니다.

8단계

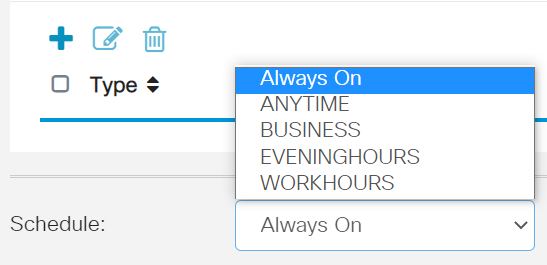

아래로 스크롤하여 Schedule(일정) 섹션으로 이동한 다음 요구에 가장 적합한 옵션을 선택합니다.

9단계

수정 아이콘을 클릭합니다.

10단계

Filtering Level(필터링 레벨) 열에서 라디오 버튼을 클릭하여 네트워크 정책에 가장 적합한 필터링 범위를 빠르게 정의합니다. High(높음), Moderate(보통), Low(낮음) 및 Custom(사용자 지정)을 선택할 수 있습니다. 활성화된 각 웹 컨텐츠 범주에 대해 필터링된 사전 정의된 특정 하위 범주를 확인하려면 아래의 필터링 수준 중 하나를 클릭하십시오. 사전 정의된 필터는 더 이상 변경할 수 없으며 회색으로 표시됩니다.

11단계

필터링할 웹 콘텐츠를 입력합니다. 한 섹션에 대해 자세히 알아보려면 더하기 아이콘을 클릭합니다.

12단계(선택 사항)

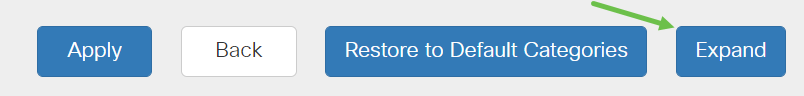

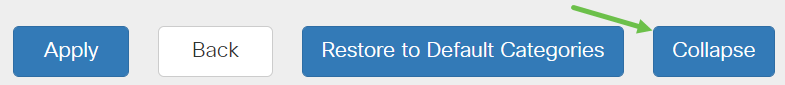

모든 웹 콘텐츠 하위 범주 및 설명을 보려면 확장 버튼을 클릭할 수 있습니다.

13단계(선택 사항)

축소를 눌러 하위 범주 및 설명을 축소합니다.

14단계(선택 사항)

기본 카테고리로 돌아가려면 Restore to Default Categories(기본 카테고리로 복원)를 클릭합니다.

15단계

Apply(적용)를 클릭하여 컨피그레이션을 저장하고 Filter(필터) 페이지로 돌아가서 설정을 계속합니다.

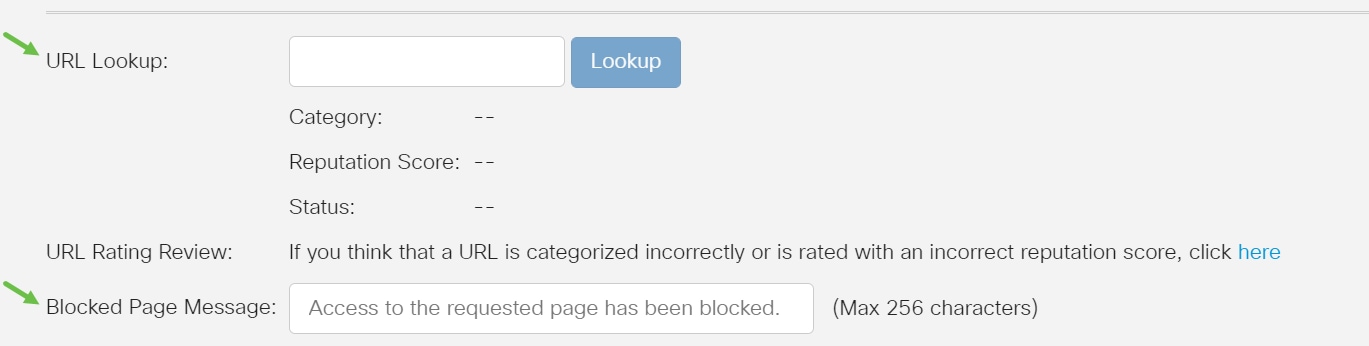

16단계(선택 사항)

다른 옵션으로는 URL 조회 및 요청한 페이지가 차단된 경우를 표시하는 메시지가 있습니다.

17단계(선택 사항)

적용을 클릭합니다.

18단계

구성을 영구적으로 저장하려면 [구성 복사/저장] 페이지로 이동하거나 페이지의 상단에 있는 저장 아이콘을 누릅니다.

19단계(선택 사항)

웹 사이트 또는 URL이 필터링 또는 차단되었는지 확인하려면 웹 브라우저를 시작하거나 브라우저에서 새 탭을 엽니다. 차단 목록에 있거나 차단 또는 거부하도록 필터링한 도메인 이름을 입력합니다.

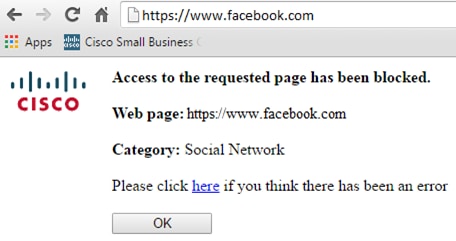

이 예에서는 www.facebook.com을 사용했습니다.

이제 RV345P 라우터에 웹 필터링을 구성했습니다. 웹 필터링에 RV Security License를 사용하므로 Umbrella가 필요하지 않을 수 있습니다. Umbrella도 사용하려면 여기를 클릭하십시오. 보안이 충분한 경우 다음 섹션으로 건너뛰려면 을 클릭합니다.

문제 해결

라이센스를 구매했지만 가상 어카운트에 표시되지 않는 경우, 두 가지 옵션이 있습니다.

물론, 두 가지 방법 중 어느 것도 필요하지 않습니다. 하지만 이 교차로에 도착하면 기꺼이 도와드리겠습니다! 프로세스를 최대한 신속하게 진행하려면 아래 요약된 인증서와 함께 위 표의 인증서가 필요합니다.

| 필요한 정보 | 정보 찾기 |

|---|---|

| 라이센스 송장 | 라이선스 구매를 완료한 후 이메일로 전송해야 합니다. |

| Cisco 판매 주문 번호 | 리셀러에게 다시 문의해야 이 정보를 얻을 수 있습니다. |

| Smart Account 라이센스 페이지의 스크린샷 | 스크린샷을 찍으면 화면 내용이 캡처되어 우리 팀과 공유됩니다. 스크린샷에 익숙하지 않은 경우 아래 방법을 사용할 수 있습니다. |

스크린샷

토큰이 있거나 트러블슈팅 중이라면 스크린샷을 찍어 화면의 내용을 캡처하는 것이 좋습니다.

스크린샷을 캡처하는 데 필요한 절차의 차이점을 고려할 때, 운영 체제와 관련된 링크는 아래를 참조하십시오.

Umbrella RV Branch 라이센스(선택 사항)

Umbrella는 Cisco의 간단하면서도 매우 효과적인 클라우드 보안 플랫폼입니다.

Umbrella는 클라우드에서 작동하며 여러 보안 관련 서비스를 수행합니다. 긴급 위협에서 이벤트 후 조사까지 Umbrella는 모든 포트 및 프로토콜에서 공격을 검색하고 방지합니다.

Umbrella는 방어를 위해 DNS를 기본 벡터로 사용합니다. 사용자가 브라우저 표시줄에 URL을 입력하고 Enter 키를 누르면 Umbrella가 전송에 참여합니다. 이 URL은 Umbrella의 DNS 확인자로 전달되고 보안 경고가 도메인과 연결되면 요청이 차단됩니다. 이 텔레메트리 데이터는 마이크로초로 전송되어 분석되므로 레이턴시가 거의 발생하지 않습니다. 텔레메트리 데이터는 로그와 도구를 사용하여 전 세계에서 수십억 개의 DNS 요청을 추적합니다. 이러한 데이터가 널리 보급되면 전 세계적으로 데이터의 상관 관계를 파악하여 공격이 시작되는 즉시 신속하게 대응할 수 있습니다. 자세한 내용은 여기에서 Cisco의 개인정보 보호정책을 참조하십시오. 전체 정책, 요약 버전. 텔레메트리 데이터를 툴과 로그에서 파생된 데이터로 간주합니다.

자세한 내용을 확인하고 계정을 만들려면 Cisco Umbrella를 방문하십시오. 문제가 발생하면 여기에서 설명서를 확인하고 여기에서 Umbrella 지원 옵션을 확인하십시오.

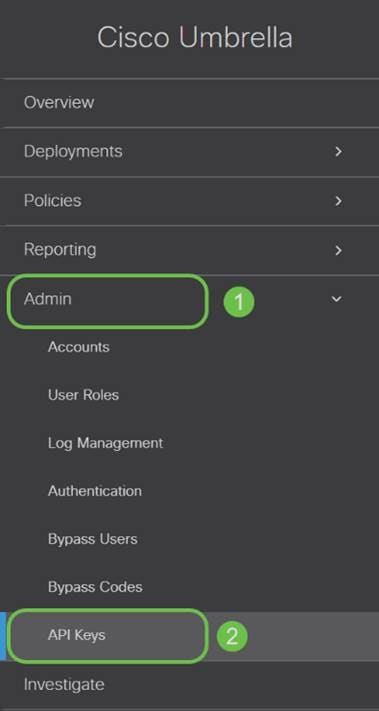

1단계

Umbrella Account에 로그인한 후 Dashboard(대시보드) 화면에서 Admin(관리) > API Keys(API 키)를 클릭합니다.

API 키 화면의 구조(기존 API 키 사용)

2단계

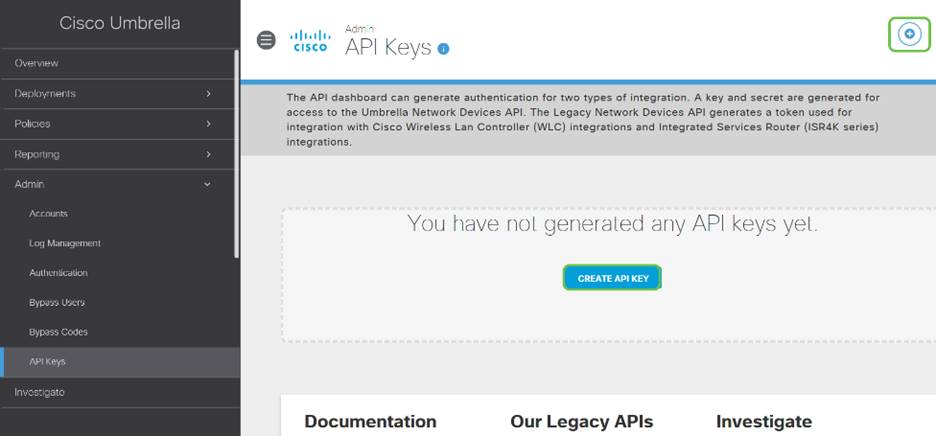

오른쪽 상단에서 Add API Key(API 키 추가) 버튼을 클릭하거나 Create API Key(API 키 생성) 버튼을 클릭합니다. 둘 다 같은 기능을 합니다.

3단계

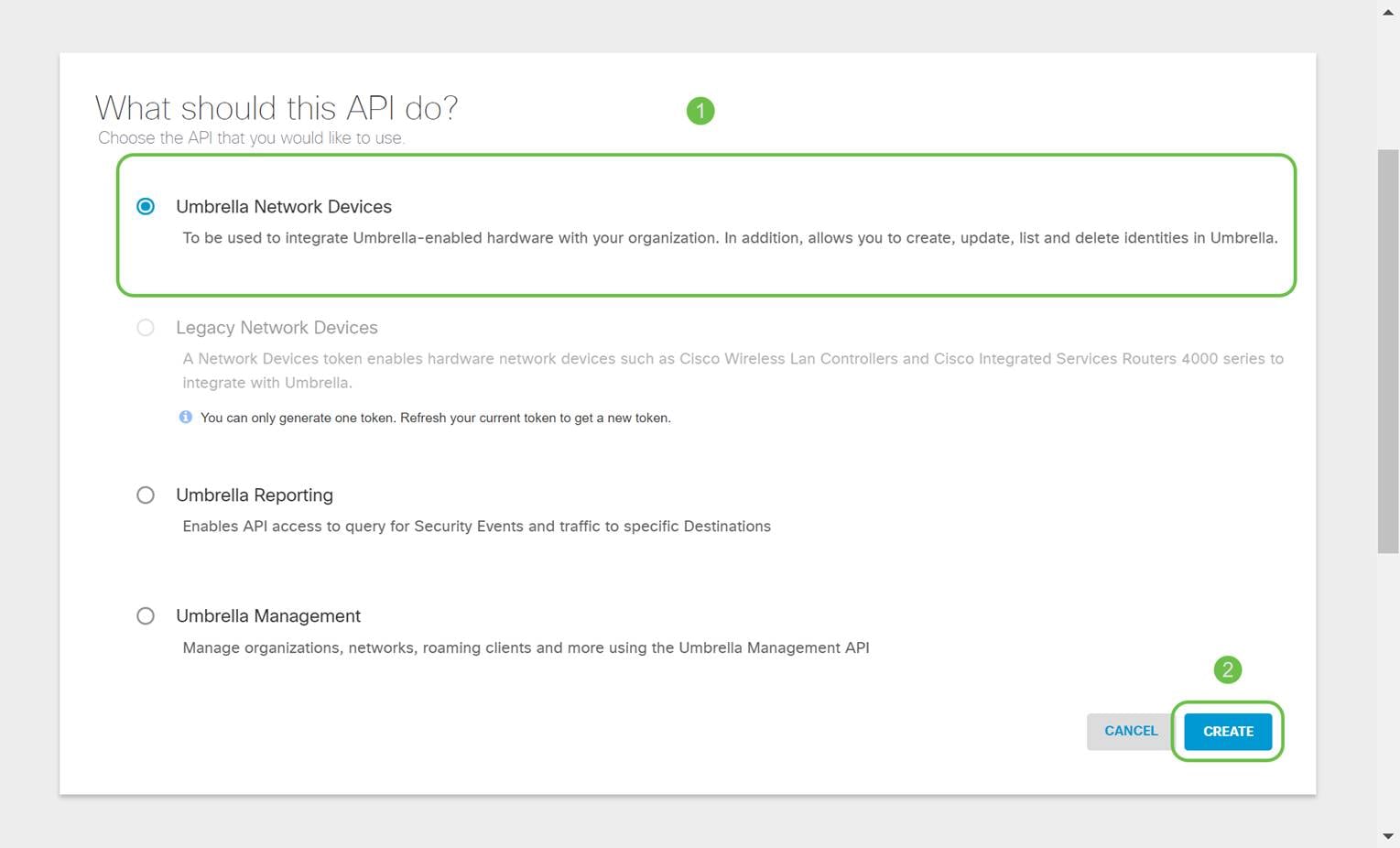

Umbrella Network Devices(Umbrella 네트워크 디바이스)를 선택한 다음 Create(생성) 버튼을 클릭합니다.

4단계

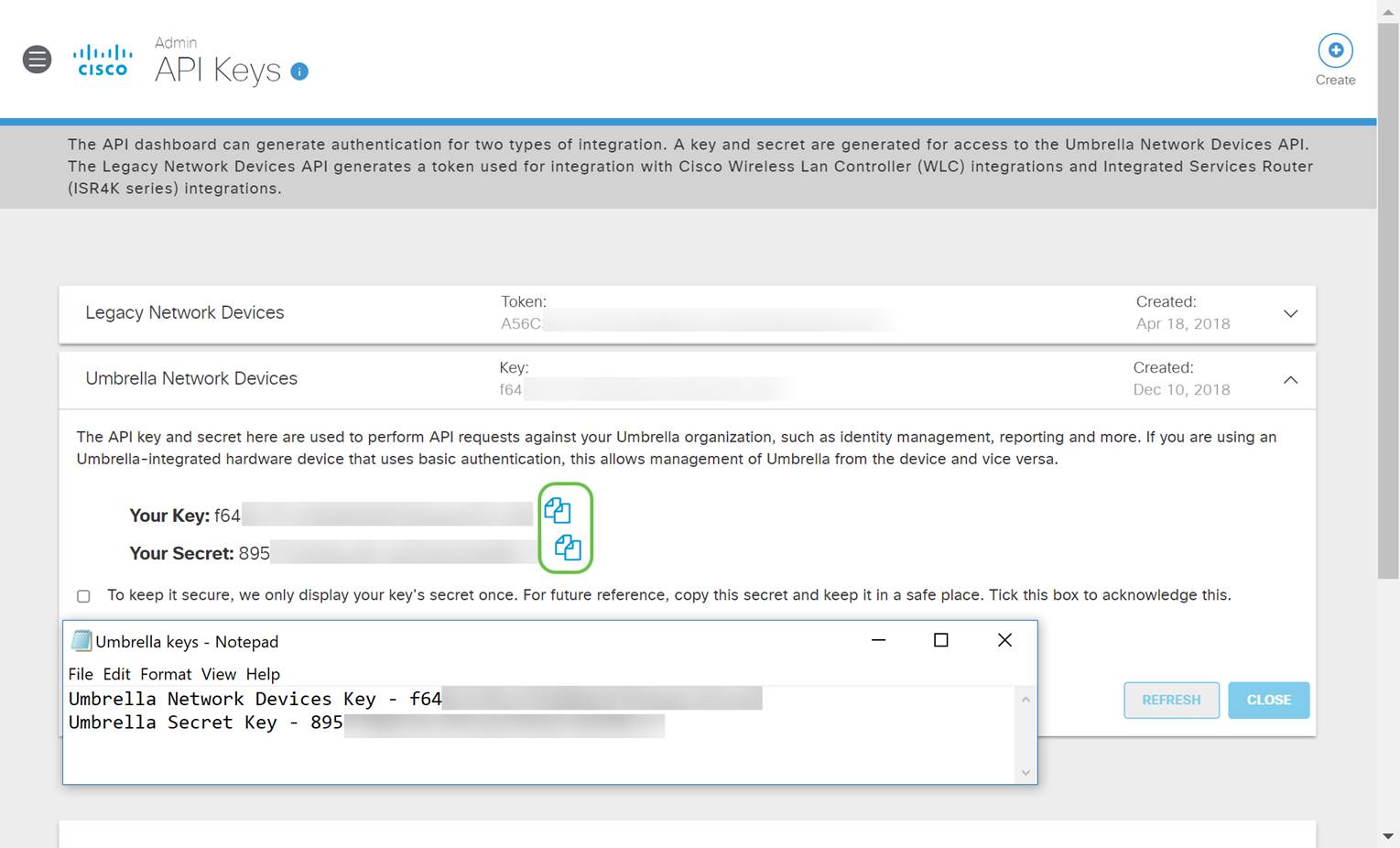

메모장과 같은 텍스트 편집기를 연 다음 API 및 API 비밀 키 오른쪽에 있는 복사 아이콘을 클릭하면 팝업 알림이 키가 클립보드에 복사되었음을 확인합니다. 나중에 참조할 수 있도록 비밀과 API 키를 문서에 한 번에 하나씩 붙여 넣습니다. 이 경우 레이블은 "Umbrella network devices key"입니다. 그런 다음 텍스트 파일을 나중에 쉽게 액세스할 수 있는 안전한 위치에 저장합니다.

5단계

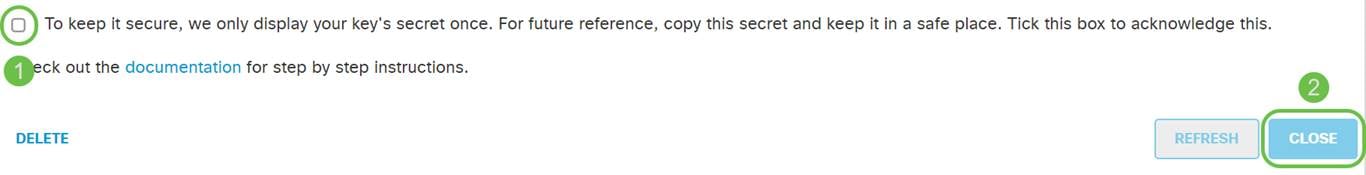

키와 비밀 키를 안전한 위치에 복사한 후 Umbrella API 화면에서 확인란을 클릭하여 비밀 키의 임시 표시 승인을 완료한 다음 Close(닫기) 버튼을 클릭합니다.

RV345P에서 Umbrella 구성

이제 Umbrella에 API 키를 만들었으므로 해당 키를 가져와 RV345P에 설치할 수 있습니다.

1단계

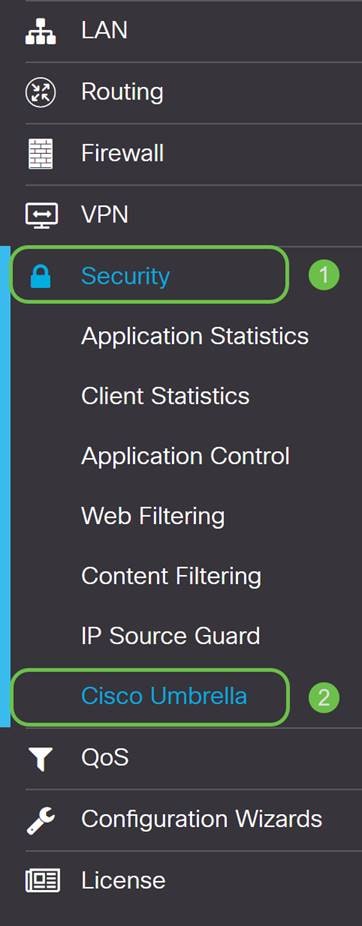

RV345P 라우터에 로그인한 후 사이드바 메뉴에서 Security > Umbrella를 클릭합니다.

2단계

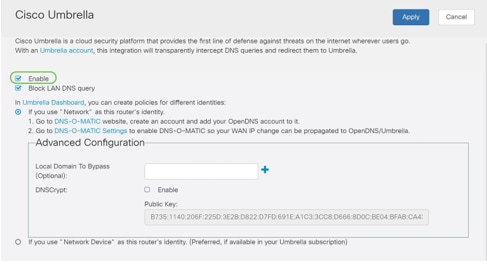

Umbrella API 화면에는 다양한 옵션이 있습니다. Enable(활성화) 확인란을 클릭하여 Umbrella 활성화를 시작합니다.

3단계(선택 사항)

기본적으로 Block LAN DNS Queries(LAN DNS 쿼리 차단) 상자가 선택되어 있습니다. 이 깔끔한 기능은 라우터에 액세스 제어 목록을 자동으로 생성하여 DNS 트래픽이 인터넷으로 나가지 못하도록 합니다. 이 기능은 모든 도메인 변환 요청을 RV345P를 통해 보내도록 강제하며 대부분의 사용자에게 유용합니다.

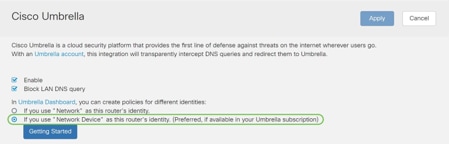

4단계

다음 단계는 두 가지 방법으로 진행됩니다. 둘 다 네트워크의 설정에 따라 달라집니다. DynDNS 또는 NoIP와 같은 서비스를 사용하는 경우 기본 이름 지정 체계인 "Network"를 유지합니다. Umbrella가 보호 기능을 제공하므로 이러한 서비스와 Umbrella가 상호 작용하도록 하려면 해당 계정에 로그인해야 합니다. 여기서는 "네트워크 디바이스"를 사용하므로 아래쪽 라디오 버튼을 클릭하겠습니다.

5단계

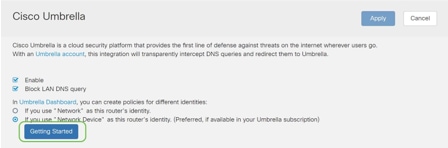

Getting Started를 클릭합니다.

6단계

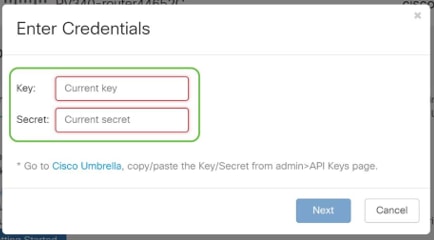

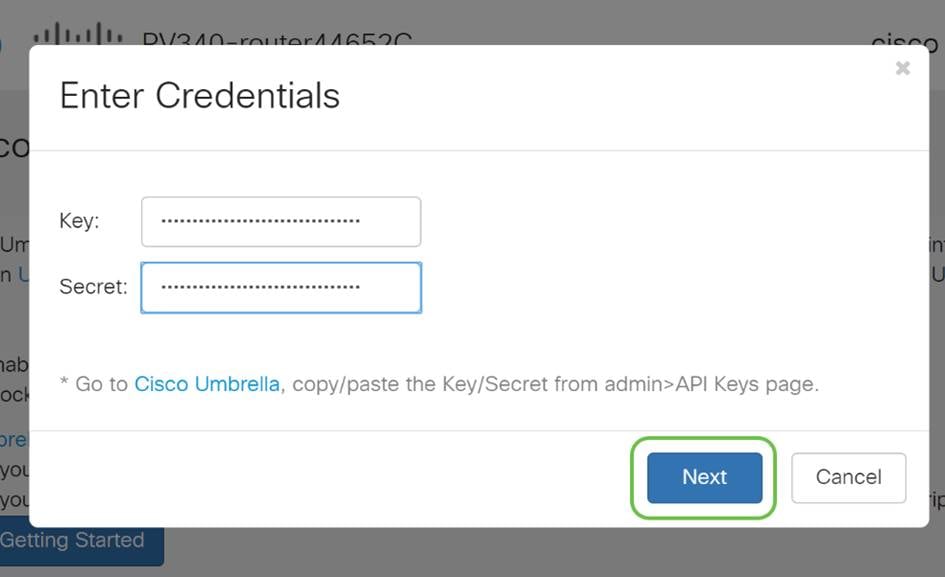

텍스트 상자에 API Key(API 키) 및 Secret Key(비밀 키)를 입력합니다.

7단계

API와 비밀 키를 입력한 후 Next(다음) 버튼을 클릭합니다.

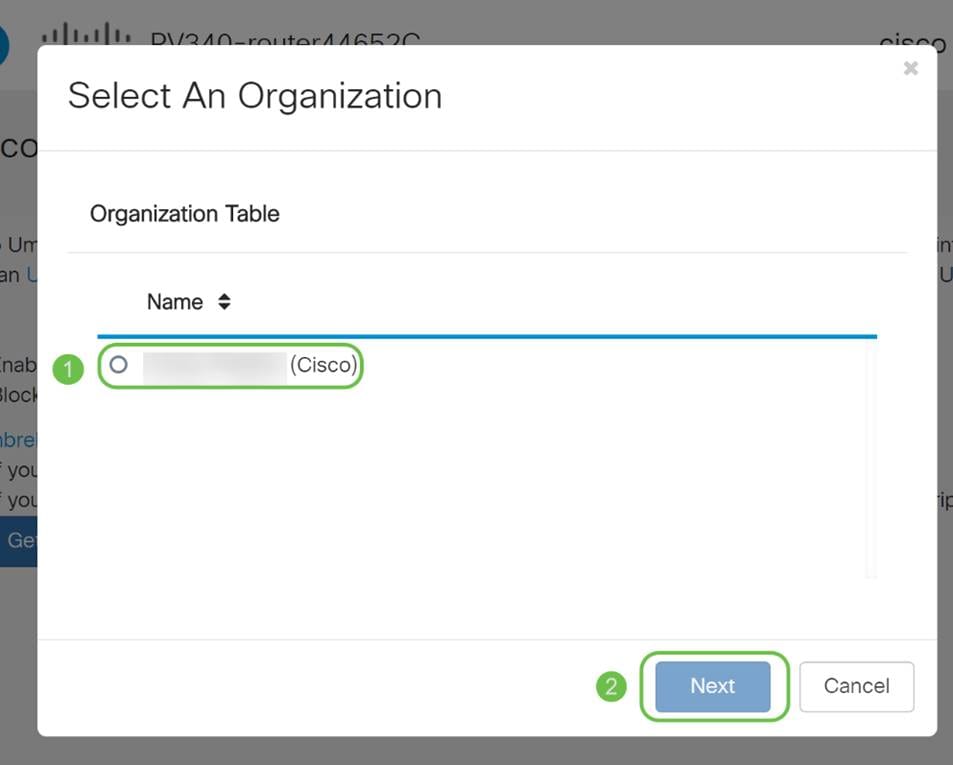

8단계

다음 화면에서 라우터와 연결할 조직을 선택합니다. Next(다음)를 클릭합니다.

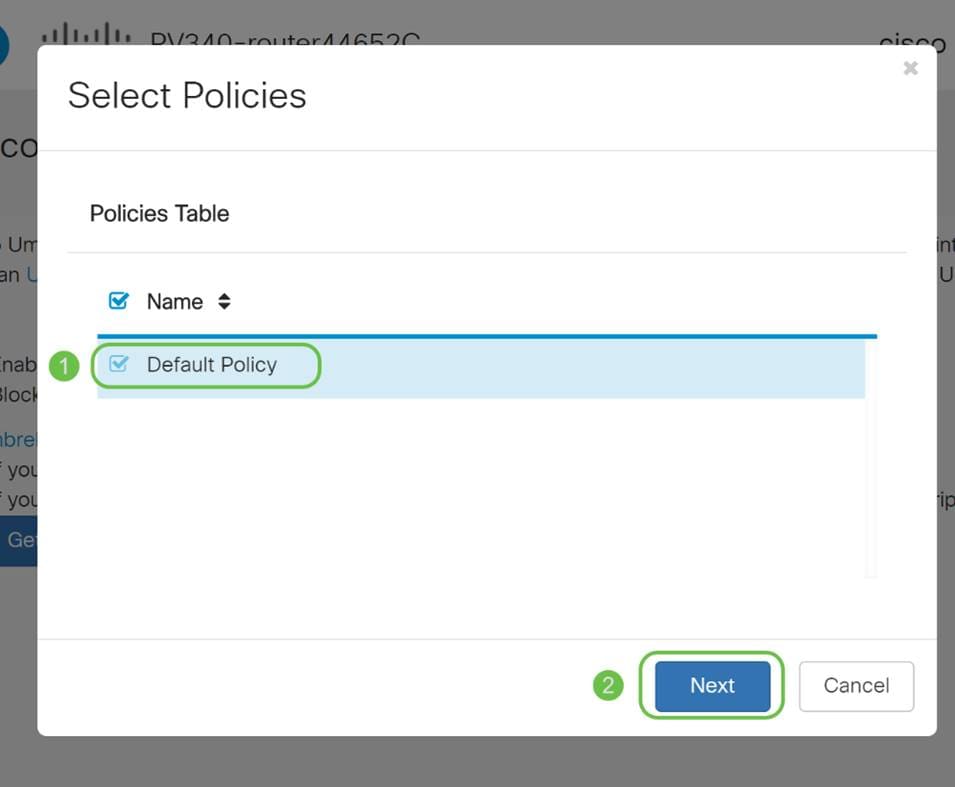

9단계

RV345P에서 라우팅된 트래픽에 적용할 정책을 선택합니다. 대부분의 사용자에게 기본 정책은 충분한 지원 범위를 제공합니다.

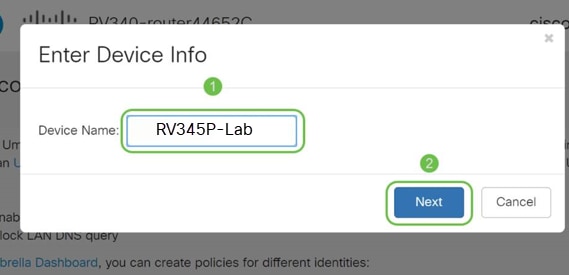

10단계

Umbrella 보고에서 지정할 수 있도록 디바이스에 이름을 할당합니다. 설정에서 RV345P-Lab이라고 이름을 붙였습니다.

11단계

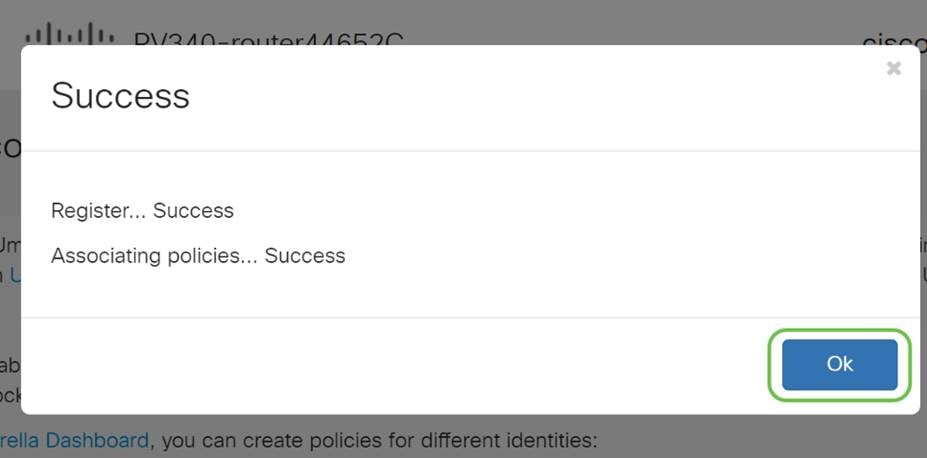

다음 화면에서는 선택한 설정을 검증하고 성공적으로 연결되었을 때 업데이트를 제공합니다. OK(확인)를 클릭합니다.

확인

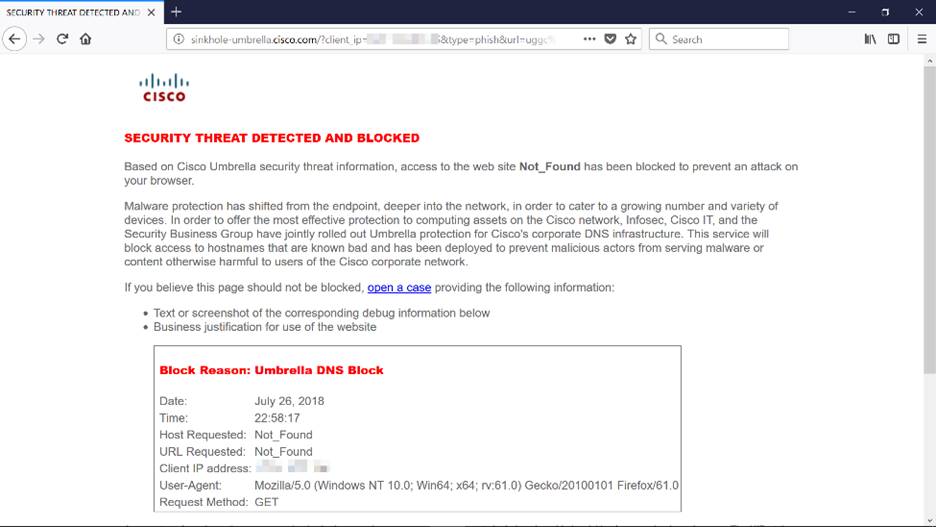

축하합니다. 이제 Cisco Umbrella의 보호를 받습니다. 아니면 당신인가요? 실제 예제를 통해 확인해 보겠습니다. Cisco는 페이지가 로드되는 즉시 이를 확인할 수 있는 전용 웹 사이트를 만들었습니다. 여기를 클릭하거나 브라우저 바에 https://InternetBadGuys.com을 입력합니다.

Umbrella가 올바르게 구성되면 이와 유사한 화면이 표시됩니다.

기타 보안 옵션

누군가 네트워크 디바이스에서 이더넷 케이블을 뽑고 네트워크에 연결함으로써 네트워크에 대한 무단 액세스를 시도할까 염려되십니까? 이 경우 라우터에 직접 연결할 수 있는 허용된 호스트의 목록을 해당 IP 및 MAC 주소로 등록해야 합니다. 지침은 RV34x Series Router에서 IP Source Guard 구성 문서를 참조하십시오.

VPN 옵션

VPN(Virtual Private Network) 연결을 통해 사용자는 인터넷과 같은 공용 또는 공유 네트워크를 통해 사설 네트워크에서 데이터를 액세스하고 송수신할 수 있지만, 사설 네트워크 및 리소스를 보호하기 위해 기본 네트워크 인프라에 대한 보안 연결은 여전히 보장됩니다.

VPN 터널은 암호화 및 인증을 사용하여 데이터를 안전하게 전송할 수 있는 사설 네트워크를 설정합니다. 회사 사무실은 사무실 외부에 있더라도 직원이 개인 네트워크에 액세스할 수 있도록 하는 것이 유용하고 필요하므로 대부분 VPN 연결을 사용합니다.

VPN을 사용하면 원격 호스트가 동일한 로컬 네트워크에 있는 것처럼 작동할 수 있습니다. 라우터는 최대 50개의 터널을 지원합니다. 인터넷 연결을 위해 라우터를 구성한 후 라우터와 엔드포인트 간에 VPN 연결을 설정할 수 있습니다. VPN 클라이언트는 연결을 설정할 수 있도록 VPN 라우터의 설정에 전적으로 의존합니다.

어떤 VPN이 귀사의 요구 사항에 가장 적합한지 확신할 수 없는 경우 Cisco Business VPN 개요 및 모범 사례를 확인하십시오.

VPN을 설정할 계획이 없는 경우 클릭하여 다음 섹션으로 이동할 수 있습니다.

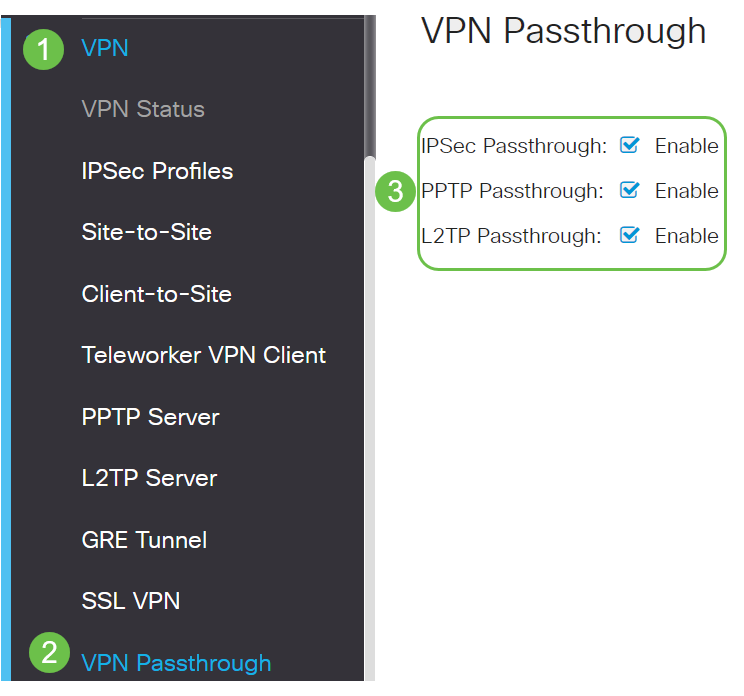

VPN 통과

일반적으로 모든 라우터는 동일한 인터넷 연결을 사용하는 여러 클라이언트를 지원하려는 경우 IP 주소를 보존하기 위해 NAT(Network Address Translation)를 지원합니다. 그러나 PPTP(Point-to-Point Tunneling Protocol) 및 IPsec(Internet Protocol Security) VPN은 NAT를 지원하지 않습니다. 여기서 VPN Passthrough가 제공됩니다. VPN Passthrough는 이 라우터에 연결된 VPN 클라이언트에서 생성된 VPN 트래픽이 이 라우터를 통과하여 VPN 엔드포인트에 연결되도록 하는 기능입니다. VPN 통과를 통해 PPTP 및 IPsec VPN은 VPN 클라이언트에서 시작된 인터넷으로만 통과하여 원격 VPN 게이트웨이에 도달할 수 있습니다. 이 기능은 NAT를 지원하는 홈 라우터에서 일반적으로 제공됩니다.

기본적으로 IPsec, PPTP 및 L2TP 통과가 활성화됩니다. 이러한 설정을 보거나 조정하려면 VPN > VPN Passthrough를 선택합니다. 필요에 따라 보거나 조정합니다.

AnyConnect VPN

Cisco AnyConnect를 사용하면 다음과 같은 여러 가지 이점이 있습니다.

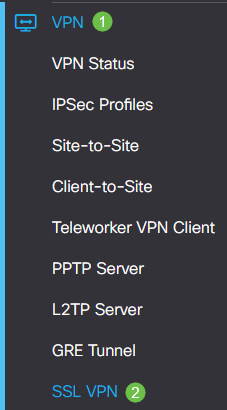

RV345P에서 AnyConnect SSL VPN 구성

1단계

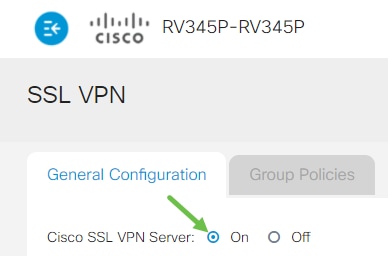

라우터 웹 기반 유틸리티에 액세스하고 VPN > SSL VPN을 선택합니다.

2단계

Cisco SSL VPN Server를 활성화하려면 On 라디오 버튼을 클릭합니다.

필수 게이트웨이 설정

1단계

다음 컨피그레이션 설정은 필수입니다.

IP 주소 범위가 로컬 네트워크의 IP 주소와 겹치지 않는지 확인합니다.

2단계

적용을 클릭합니다.

선택적 게이트웨이 설정

1단계

다음 컨피그레이션 설정은 선택 사항입니다.

2단계

적용을 클릭합니다.

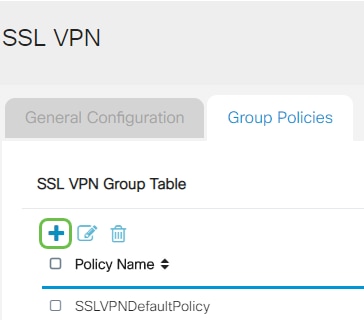

그룹 정책 구성

1단계

Group Policies(그룹 정책) 탭을 클릭합니다.

2단계

그룹 정책을 추가하려면 SSL VPN Group Table(SSL VPN 그룹 테이블) 아래의 추가 아이콘을 클릭합니다.

3단계

4단계(선택 사항)

ISE 프록시 정책을 선택하여 MSIE(Microsoft Internet Explorer) 프록시 설정에서 VPN 터널을 설정하도록 하려면 라디오 버튼을 클릭합니다. 옵션은 다음과 같습니다.

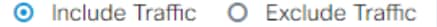

5단계(선택 사항)

Split Tunneling Settings(스플릿 터널링 설정) 영역에서 Enable Split Tunneling(스플릿 터널링 활성화) 확인란을 선택하여 인터넷으로 향하는 트래픽이 암호화되지 않은 상태로 인터넷으로 직접 전송되도록 허용합니다. 전체 터널링은 모든 트래픽을 최종 디바이스로 보낸 다음 이를 대상 리소스로 라우팅하여 웹 액세스 경로에서 기업 네트워크를 제거합니다.

6단계(선택 사항)

라디오 버튼을 클릭하여 스플릿 터널링을 적용할 때 트래픽을 포함할지 또는 제외할지를 선택합니다.

7단계

Split Network Table(스플릿 네트워크 테이블)에서 add(추가) 아이콘을 클릭하여 스플릿 네트워크 예외를 추가합니다.

8단계

제공된 필드에 네트워크의 IP 주소를 입력합니다.

9단계

Split DNS Table(스플릿 DNS 테이블)에서 add(추가) 아이콘을 클릭하여 스플릿 DNS 예외를 추가합니다.

10단계

제공된 필드에 도메인 이름을 입력한 다음 Apply(적용)를 클릭합니다.

기본적으로 라우터에는 2개의 AnyConnect 서버 라이센스가 제공됩니다. 즉, AnyConnect 클라이언트 라이센스가 있으면 다른 RV340 Series 라우터와 동시에 2개의 VPN 터널을 설정할 수 있습니다.

간단히 말해, RV345P 라우터에는 라이센스가 필요하지 않지만 모든 클라이언트에는 라이센스가 필요합니다. AnyConnect 클라이언트 라이센스를 사용하면 데스크톱 및 모바일 클라이언트가 VPN 네트워크에 원격으로 액세스할 수 있습니다.

다음 섹션에서는 클라이언트에 대한 라이센스를 가져오는 방법에 대해 자세히 설명합니다.

AnyConnect 모빌리티 클라이언트

VPN 클라이언트는 원격 네트워크에 연결하려는 컴퓨터에 설치되어 실행되는 소프트웨어입니다. 이 클라이언트 소프트웨어는 IP 주소 및 인증 정보와 같은 VPN 서버의 구성과 동일한 구성으로 설정해야 합니다. 이 인증 정보에는 데이터를 암호화하는 데 사용할 사용자 이름 및 사전 공유 키가 포함됩니다. 연결할 네트워크의 물리적 위치에 따라 VPN 클라이언트는 하드웨어 디바이스가 될 수도 있습니다. 이는 일반적으로 VPN 연결을 사용하여 서로 다른 위치에 있는 두 네트워크를 연결하는 경우에 발생합니다.

Cisco AnyConnect Secure Mobility Client는 다양한 운영 체제 및 하드웨어 구성에서 작동하는 VPN에 연결하기 위한 소프트웨어 애플리케이션입니다. 이 소프트웨어 애플리케이션을 사용하면 다른 네트워크의 원격 리소스에 사용자가 자신의 네트워크에 직접 연결된 것처럼 안전하게 액세스할 수 있습니다.

라우터가 AnyConnect에 등록되고 구성되면 클라이언트는 사용자가 구매한 사용 가능한 라이센스 풀에서 라우터에 라이센스를 설치할 수 있습니다. 이에 대한 자세한 내용은 다음 섹션을 참조하십시오.

라이센스 구입

Cisco 총판사 또는 Cisco 파트너로부터 라이센스를 구매해야 합니다. 라이센스를 주문할 때는 name@domain.com 형식으로 Cisco Smart Account ID 또는 도메인 ID를 제공해야 합니다.

Cisco 총판사나 파트너가 없는 경우 여기서 찾을 수 있습니다.

작성 시 다음 제품 SKU를 사용하여 25개 번들로 구성된 추가 라이센스를 구매할 수 있습니다. Cisco AnyConnect Ordering Guide에 설명된 대로 AnyConnect 클라이언트 라이센스에 대한 다른 옵션이 있지만, 전체 기능을 위해서는 나열된 제품 ID가 최소 요구 사항이 됩니다.

먼저 나열된 AnyConnect 클라이언트 라이센스 제품 SKU는 1년 기간 동안 라이센스를 제공하며 최소 25개의 라이센스를 구매해야 합니다. RV340 Series 라우터에 적용할 수 있는 다른 제품 SKU도 다음과 같이 다양한 서브스크립션 레벨로 이용할 수 있습니다.

클라이언트 정보

클라이언트가 다음 중 하나를 설정할 때 다음 링크를 보내야 합니다.

AnyConnect VPN 연결 확인

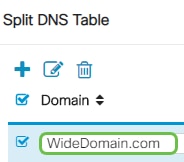

1단계

AnyConnect Secure Mobility Client(AnyConnect Secure Mobility 클라이언트) 아이콘을 클릭합니다.

2단계

AnyConnect Secure Mobility Client(AnyConnect Secure Mobility Client) 창에서 콜론(:)으로 구분된 게이트웨이 IP 주소 및 게이트웨이 포트 번호를 입력한 다음 Connect(연결)를 클릭합니다.

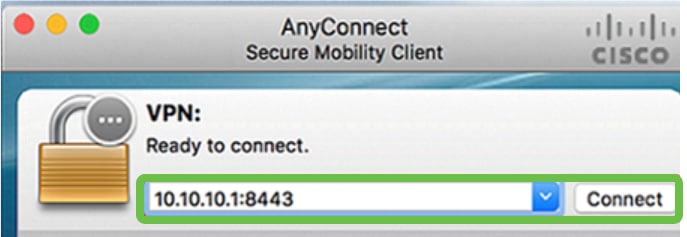

이제 소프트웨어가 원격 네트워크에 연결 중임을 표시합니다.

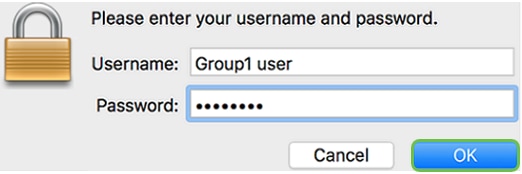

3단계

각 필드에 서버 사용자 이름 및 비밀번호를 입력한 다음 OK(확인)를 클릭합니다.

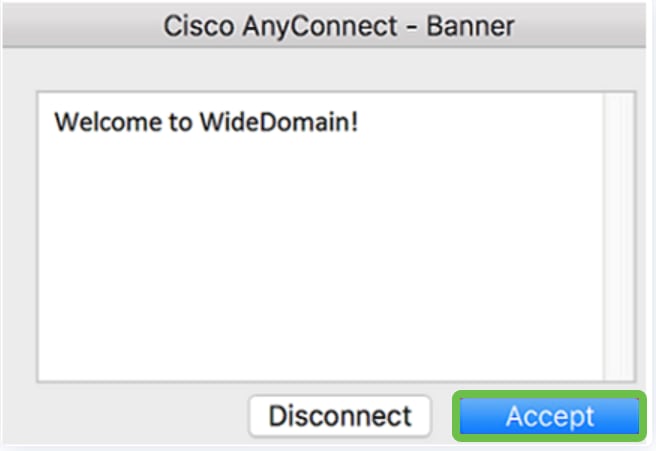

4단계

연결이 설정되는 즉시 로그인 배너가 나타납니다. Accept를 클릭합니다.

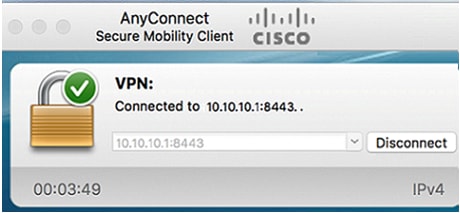

이제 AnyConnect 창에 네트워크에 대한 성공적인 VPN 연결이 표시됩니다.

현재 AnyConnect VPN을 사용 중인 경우 다른 VPN 옵션을 건너뛰고 다음 섹션으로 이동할 수 있습니다.

Shrew 소프트 VPN

IPsec VPN을 사용하면 인터넷을 통해 암호화된 터널을 설정하여 원격 리소스를 안전하게 얻을 수 있습니다. RV34X Series 라우터는 IPsec VPN 서버로 작동하며 Shrew Soft VPN Client를 지원합니다. 이 섹션에서는 VPN에 대한 연결을 보호하기 위해 라우터 및 Shrew 소프트 클라이언트를 구성하는 방법을 보여줍니다.

Shrew Soft VPN 클라이언트 소프트웨어의 최신 버전을 다운로드할 수 있습니다. https://www.shrew.net/download/vpn

RV345P Series Router에서 Shrew 소프트 구성

먼저 RV345P에서 클라이언트-사이트 VPN을 구성합니다.

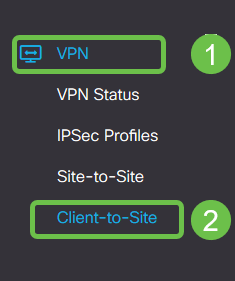

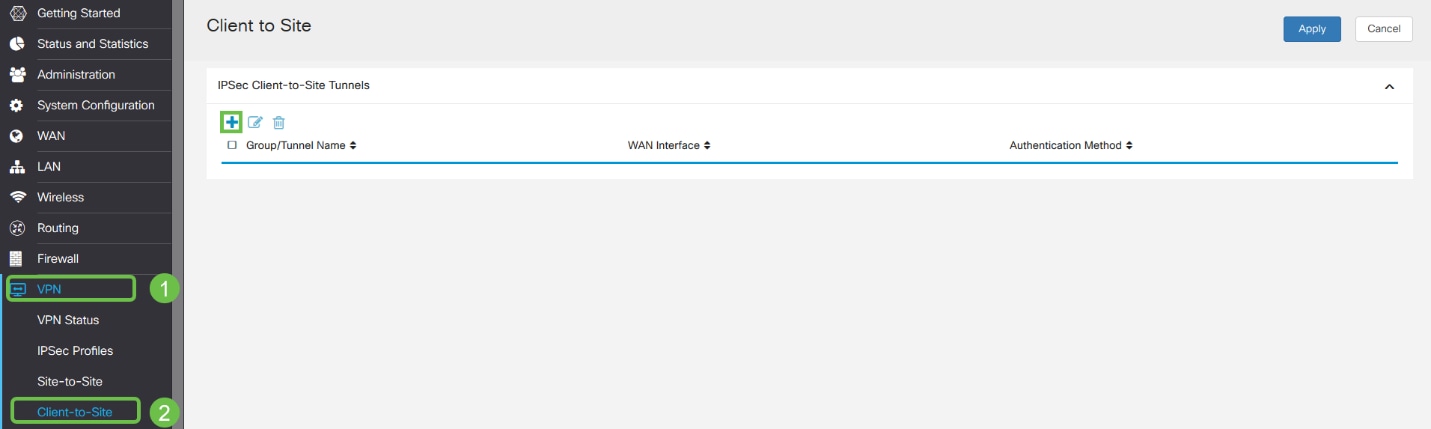

1단계

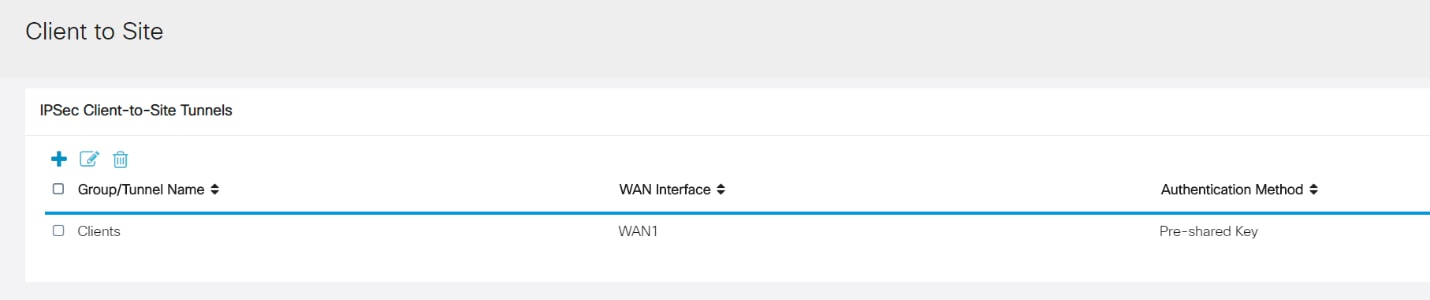

VPN > Client-to-Site로 이동합니다.

2단계

클라이언트-사이트 VPN 프로필을 추가합니다.

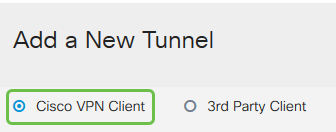

3단계

Cisco VPN Client(Cisco VPN 클라이언트) 옵션을 선택합니다.

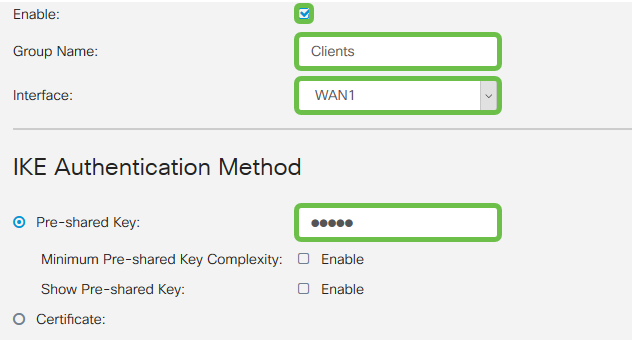

4단계

VPN 클라이언트 프로파일을 활성화하려면 Enable(활성화) 상자를 선택합니다. 또한 Group Name(그룹 이름)을 구성하고 WAN 인터페이스를 선택한 다음 Pre-shared Key(사전 공유 키)를 입력합니다.

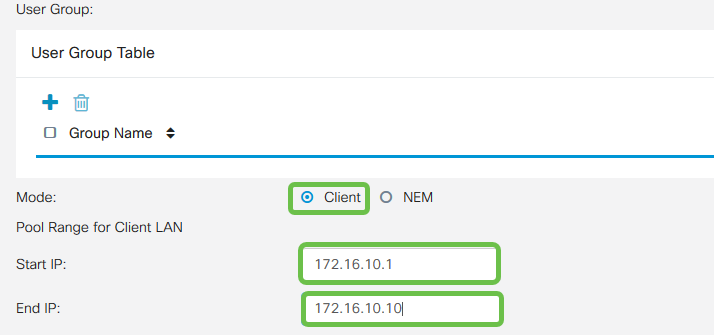

5단계

지금은 사용자 그룹 테이블을 비워 둡니다. 이는 라우터의 사용자 그룹에 대한 것이지만 아직 구성하지 않았습니다. Mode가 Client로 설정되어 있는지 확인합니다. 클라이언트 LAN 풀 범위를 입력합니다. 172.16.10.1~172.16.10.10을 사용합니다.

6단계

여기서 Mode Configuration(모드 컨피그레이션) 설정을 구성합니다. 사용할 설정은 다음과 같습니다.

7단계

Save(저장)를 클릭하면 IPsec Client-to-Site Groups(IPsec 클라이언트-사이트 그룹) 목록에서 프로필을 볼 수 있습니다.

8단계

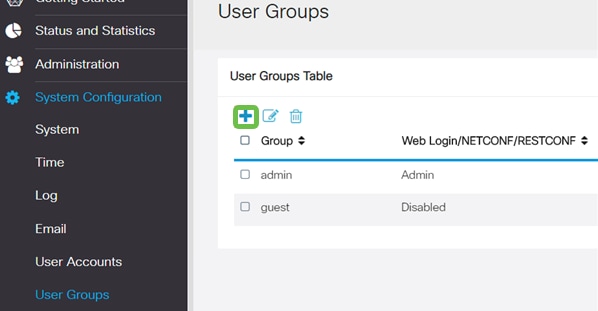

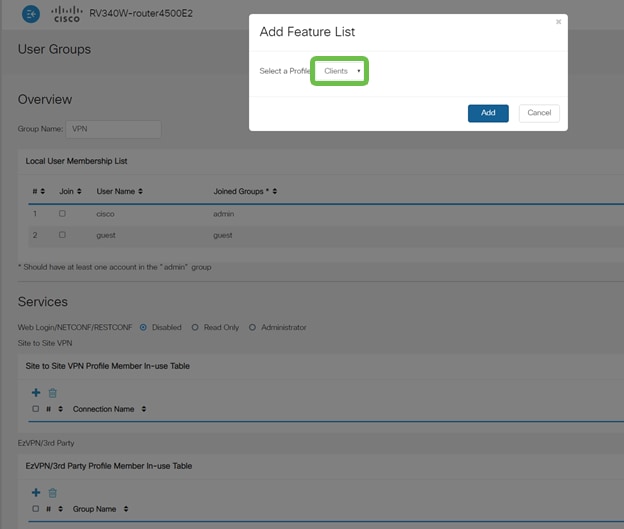

VPN 클라이언트 사용자 인증에 사용할 사용자 그룹을 구성합니다. System Configuration(시스템 컨피그레이션) > User Groups(사용자 그룹) 아래에서 더하기 아이콘을 클릭하여 사용자 그룹을 추가합니다.

9단계

그룹 이름을 입력합니다.

10단계

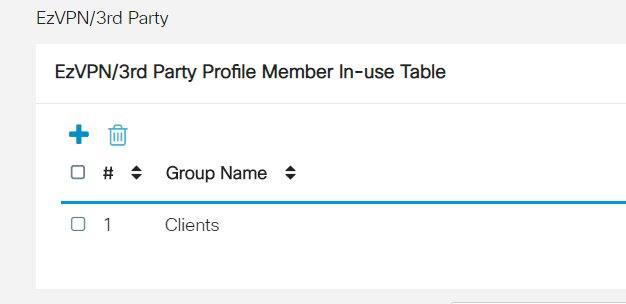

Services(서비스) > EzVPN/third Party(EzVPN/서드파티)에서 Add(추가)를 클릭하여 이 사용자 그룹을 이전에 구성된 클라이언트-사이트 프로필에 연결합니다.

11단계

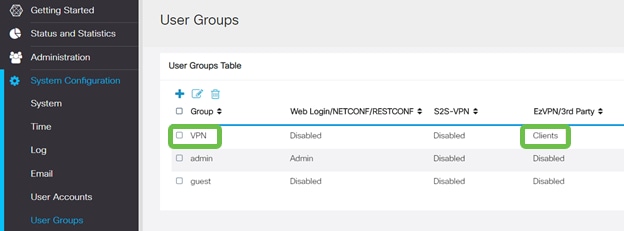

이제 EzVPN/서드파티의 목록에 클라이언트-사이트 그룹 이름이 표시됩니다.

12단계

사용자 그룹 컨피그레이션을 적용한 후 사용자 그룹 목록에 해당 컨피그레이션이 표시되고, 이전에 생성한 클라이언트-사이트 프로필과 함께 사용할 새 사용자 그룹이 표시됩니다.

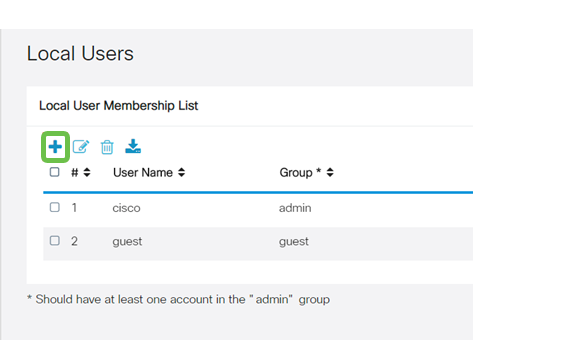

13단계

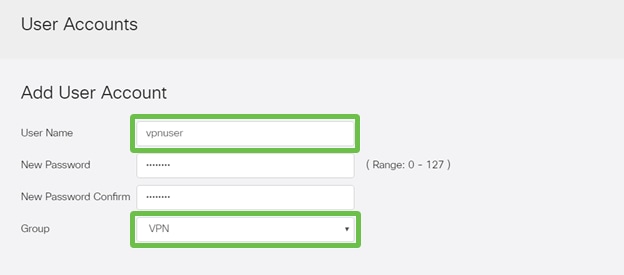

System Configuration(시스템 컨피그레이션) > User Accounts(사용자 계정)에서 새 사용자를 구성합니다. 새 사용자를 생성하려면 더하기 아이콘을 클릭합니다.

14단계

새 암호와 함께 새 사용자 이름을 입력합니다. 그룹이 방금 구성한 새 사용자 그룹으로 설정되었는지 확인합니다. 완료되면 Apply(적용)를 클릭합니다.

15단계

새 사용자가 로컬 사용자 목록에 표시됩니다.

RV345P Series Router에 대한 컨피그레이션을 완료합니다. 다음으로 Shrew Soft VPN 클라이언트를 구성합니다.

shrew Soft VPN 클라이언트 구성

다음 단계를 수행합니다.

1단계

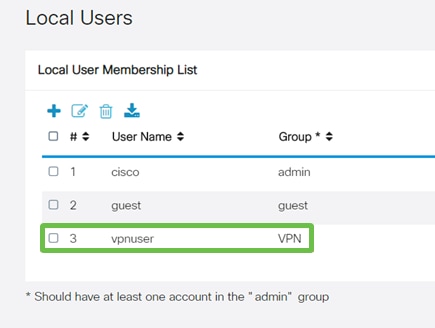

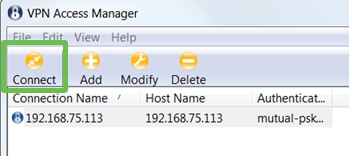

Shrew Soft VPN Access Manager를 열고 Add(추가)를 클릭하여 프로파일을 추가합니다. 표시되는 VPN Site Configuration(VPN 사이트 컨피그레이션) 창에서 General(일반) 탭을 구성합니다.

2단계

Client(클라이언트) 탭을 구성합니다. 이 예에서는 기본 설정을 유지했습니다.

3단계

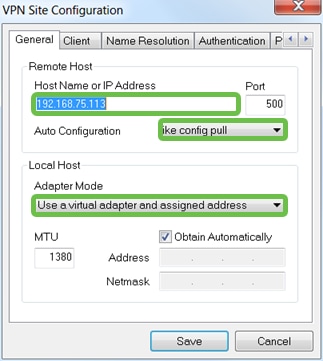

Name Resolution(이름 확인) > DNS에서 Enable DNS(DNS 활성화) 상자를 선택하고 Obtain Automatically(자동으로 가져오기) 상자를 선택한 상태로 둡니다.

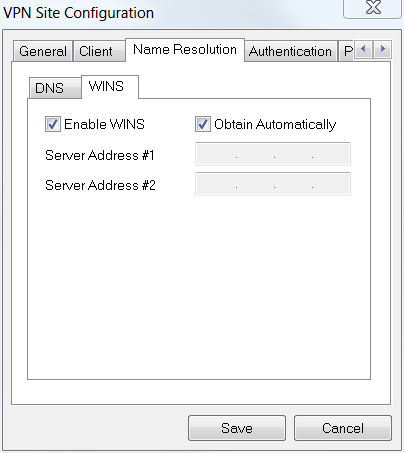

4단계

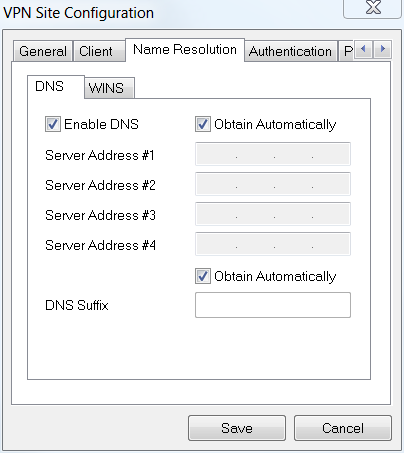

Name Resolution(이름 확인) > WINS 탭에서 Enable WINS(WINS 사용) 상자를 선택하고 Obtain Automatically(자동으로 가져오기) 상자를 선택한 상태로 둡니다.

5단계

Authentication(인증) > Local Identity(로컬 ID)를 클릭합니다.

6단계

Authentication(인증) > Remote Identity(원격 ID)에서 이 예에서는 기본 설정을 유지했습니다.

7단계

Authentication(인증) > Credentials(자격 증명) 아래에서 다음을 구성합니다.

8단계

1단계 탭의 경우 이 예에서는 기본 설정이 유지되었습니다.

9단계

이 예에서는 2단계 탭의 기본값이 동일하게 유지되었습니다.

10단계

Policy 탭 예에서는 다음 설정을 사용했습니다.

RV345P에서 스플릿 터널링을 구성했으므로 여기서 구성할 필요가 없습니다.

완료되면 저장을 클릭합니다.

11단계

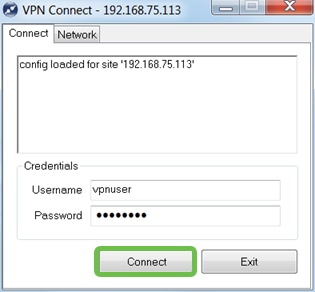

이제 연결을 테스트할 준비가 되었습니다. VPN Access Manager에서 연결 프로파일을 강조 표시하고 Connect(연결) 버튼을 클릭합니다.

12단계

표시되는 VPN Connect 창에서 RV345P에서 생성한 사용자 계정의 자격 증명을 사용하여 사용자 이름 및 비밀번호(13 및 14단계)를 입력합니다. 완료되면 연결을 클릭합니다.

13단계

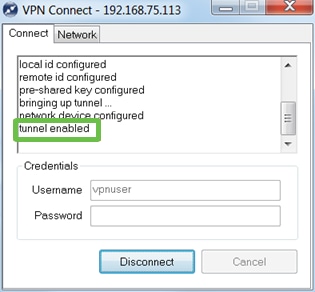

터널이 연결되었는지 확인합니다. 터널 활성화가 표시되어야 합니다.

기타 VPN 옵션

VPN을 사용하기 위한 몇 가지 다른 옵션이 있습니다. 자세한 내용을 보려면 다음 링크를 클릭하십시오.

RV345P Router의 추가 구성

VLAN 구성(선택 사항)

Virtual Local Area Network(VLAN)를 사용하면 Local Area Network(LAN)를 여러 브로드캐스트 도메인으로 논리적으로 분할할 수 있습니다. 민감한 데이터가 네트워크에서 브로드캐스트될 수 있는 시나리오에서 특정 VLAN에 브로드캐스트를 지정하여 VLAN을 생성하고 보안을 향상시킬 수 있습니다. 또한 VLAN을 사용하여 브로드캐스트 및 멀티캐스트를 불필요한 대상으로 전송할 필요성을 줄여 성능을 높일 수 있습니다. VLAN을 생성할 수 있지만, 이는 VLAN이 수동 또는 동적으로 하나 이상의 포트에 연결될 때까지 영향을 미치지 않습니다. 포트는 항상 하나 이상의 VLAN에 속해야 합니다.

추가 지침은 VLAN 모범 사례 및 보안 팁을 참조할 수 있습니다.

VLAN을 생성하지 않으려면 다음 섹션으로 건너뛸 수 있습니다.

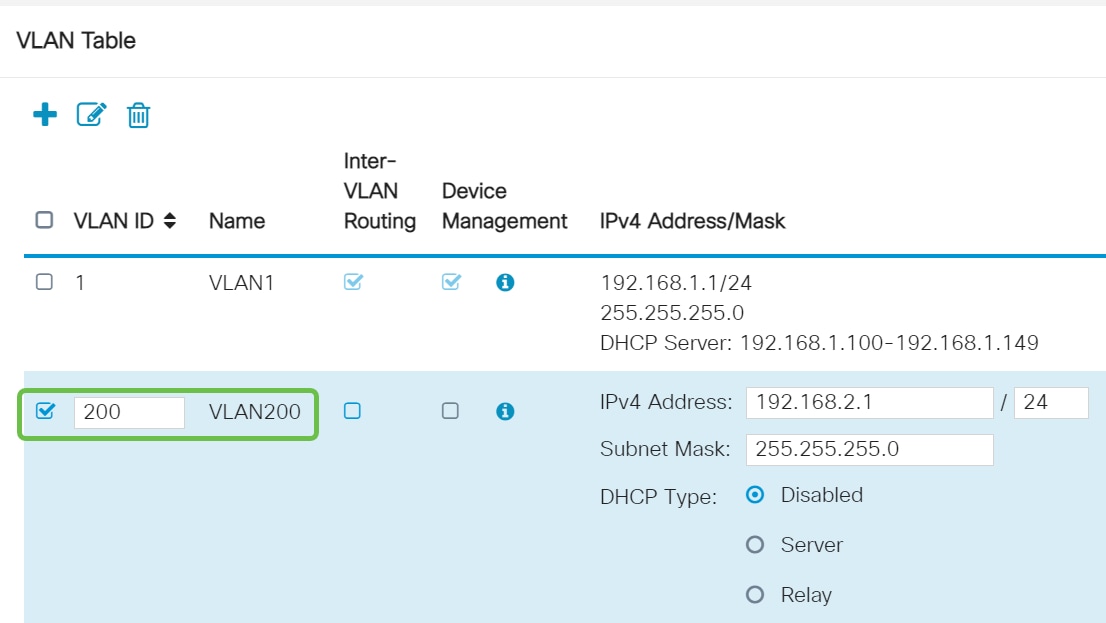

1단계

LAN > VLAN Settings(VLAN 설정)로 이동합니다.

2단계

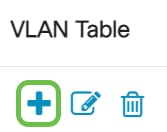

추가 아이콘을 클릭하여 새 VLAN을 생성합니다.

3단계

생성할 VLAN ID와 해당 이름을 입력합니다. VLAN ID 범위는 1~4093입니다.

4단계

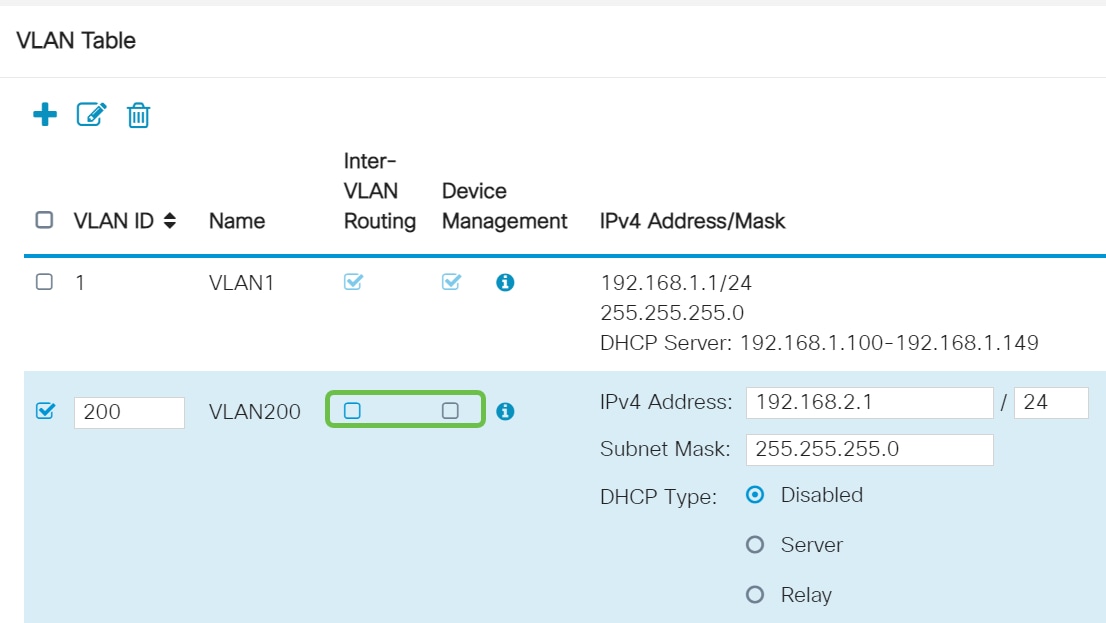

원하는 경우 VLAN 간 라우팅 및 디바이스 관리 모두에 대해 Enabled(활성화됨) 상자의 선택을 취소합니다. VLAN 간 라우팅은 한 VLAN에서 다른 VLAN으로 패킷을 라우팅하는 데 사용됩니다.

VLAN의 보안 수준이 낮으므로 게스트 사용자를 격리하려는 경우 일반적으로 게스트 네트워크에서는 이 옵션을 사용하지 않는 것이 좋습니다. VLAN이 서로 간에 라우팅해야 하는 경우가 있습니다. 이 경우 VLAN 간에 허용하는 특정 트래픽을 구성하려면 Targeted ACL Restrictions(대상 ACL 제한)가 있는 RV34x 라우터에서 VLAN 간 라우팅을 체크 아웃합니다.

Device Management는 브라우저를 사용하여 VLAN에서 RV345P의 웹 UI에 로그인하고 RV345P를 관리할 수 있는 소프트웨어입니다. 게스트 네트워크에서도 비활성화해야 합니다.

이 예에서는 VLAN을 더 안전하게 유지하기 위해 VLAN 간 라우팅 또는 디바이스 관리를 활성화하지 않았습니다.

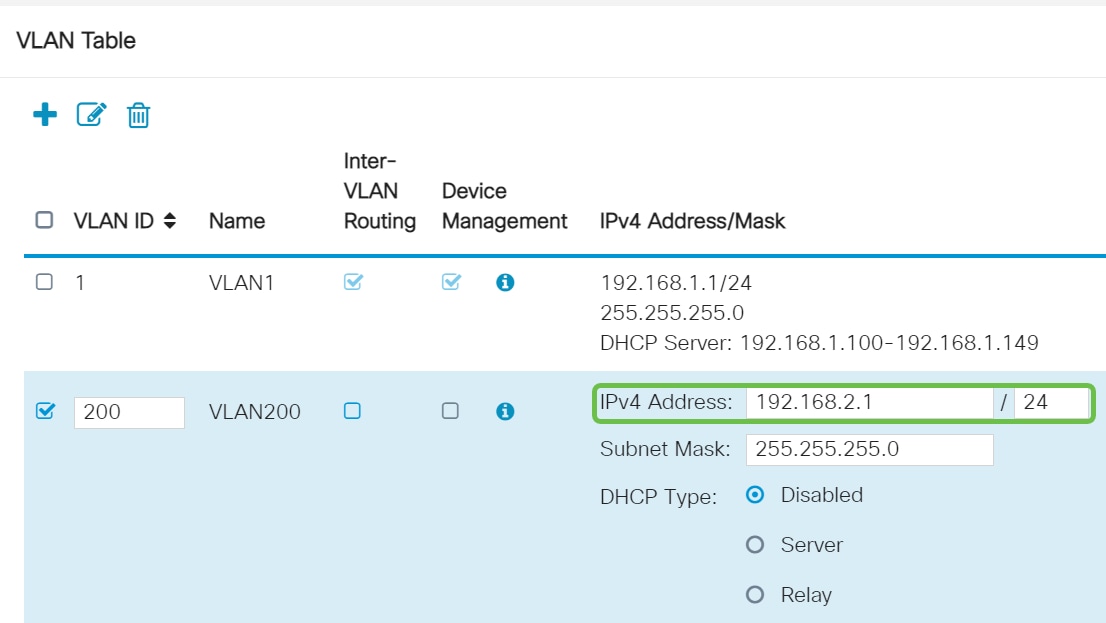

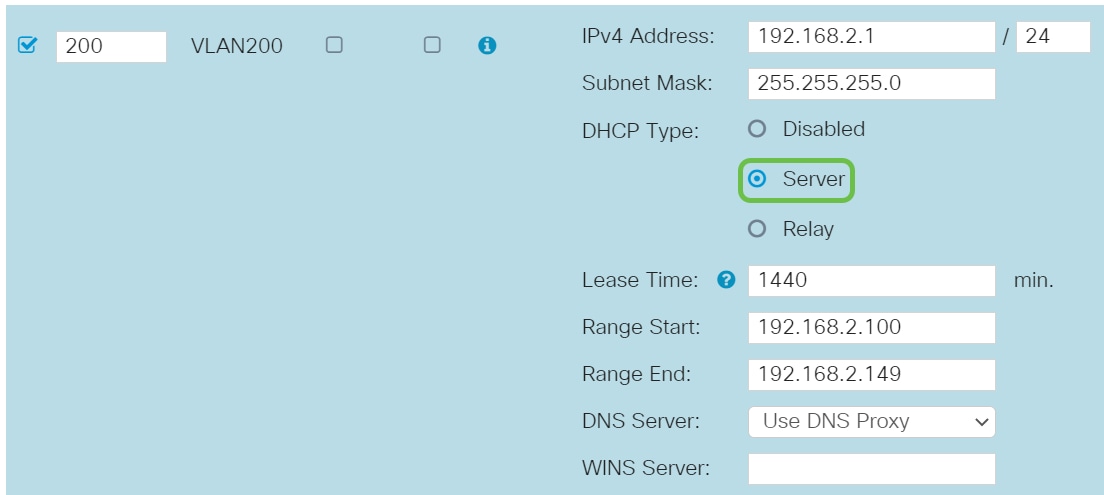

5단계

프라이빗 IPv4 주소가 IP Address(IP 주소) 필드에 자동 입력됩니다. 당신이 선택한다면 이것을 조정할 수 있습니다. 이 예에서 서브넷에는 DHCP에 사용할 수 있는 192.168.2.100-192.168.2.149 IP 주소가 있습니다. 192.168.2.1-192.168.2.99 및 192.168.2.150-192.168.2.254는 고정 IP 주소에 사용할 수 있습니다.

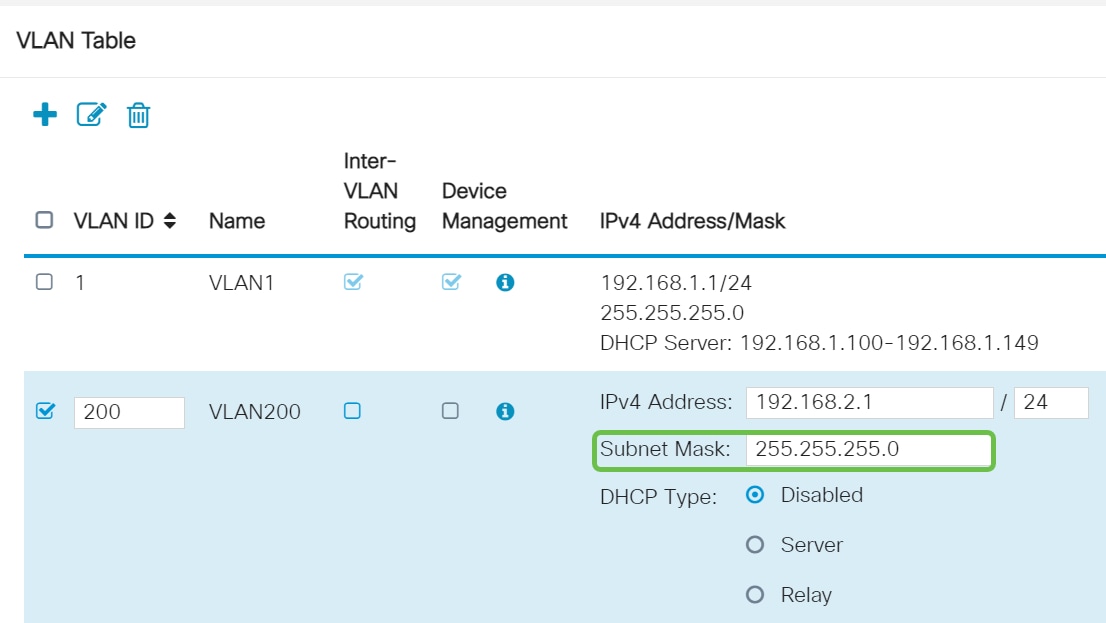

6단계

서브넷 마스크 아래의 서브넷 마스크가 자동으로 채워집니다. 변경하면 필드가 자동으로 조정됩니다.

이 데모에서는 서브넷 마스크를 255.255.255.0 또는 /24로 둡니다.

7단계

DHCP(Dynamic Host Configuration Protocol) 유형을 선택합니다. 다음 옵션은 다음과 같습니다.

Disabled(비활성화됨) - VLAN에서 DHCP IPv4 서버를 비활성화합니다. 이는 테스트 환경에서 권장됩니다. 이 시나리오에서는 모든 IP 주소를 수동으로 구성해야 하며 모든 통신이 내부 통신이어야 합니다.

서버 - 가장 자주 사용되는 옵션입니다.

8단계

Apply(적용)를 클릭하여 새 VLAN을 생성합니다.

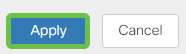

포트에 VLAN 할당(선택 사항)

RV345P에서 16개의 VLAN을 구성할 수 있으며, WAN(Wide Area Network)용 VLAN이 1개 있습니다. 포트에 없는 VLAN은 제외해야 합니다. 이렇게 하면 사용자가 특별히 할당한 VLAN/VLAN에 대해서만 해당 포트의 트래픽이 유지됩니다. 이는 모범 사례로 간주됩니다.

포트는 액세스 포트 또는 트렁크 포트로 설정할 수 있습니다.

하나의 VLAN에 자체 포트 할당:

하나의 포트를 공유하는 둘 이상의 VLAN:

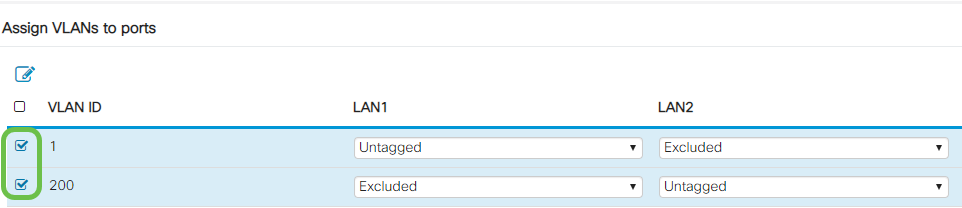

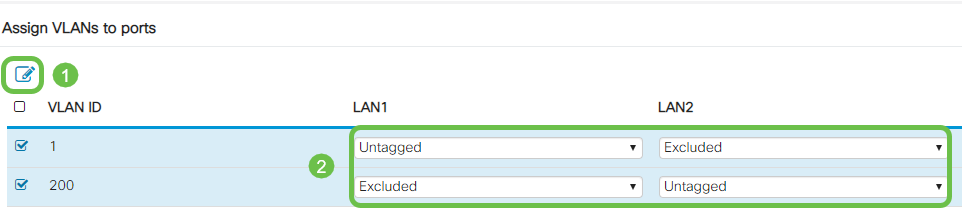

1단계

수정할 VLAN ID를 선택합니다.

이 예에서는 VLAN 1 및 VLAN 200을 선택했습니다.

2단계

VLAN을 LAN 포트에 할당하려면 Edit(편집)를 클릭하고 각 설정을 Tagged(태그 있음), Untagged(태그 없음) 또는 Excluded(제외됨)로 지정합니다.

이 예에서는 LAN1에서 VLAN 1을 Untagged(태그 없음)로, VLAN 200을 Excluded(제외됨)로 할당했습니다. LAN2의 경우 VLAN 1은 Excluded로, VLAN 200은 Untagged로 할당했습니다.

3단계

Apply(적용)를 클릭하여 컨피그레이션을 저장합니다.

이제 새 VLAN을 성공적으로 생성하고 RV345P의 포트에 VLAN을 구성했어야 합니다. 다른 VLAN을 생성하려면 이 과정을 반복합니다. 예를 들어, VLAN300은 192.168.3.x의 서브넷을 가진 마케팅에 대해 생성되고 VLAN400은 192.168.4.x의 서브넷을 가진 어카운팅에 대해 생성됩니다.

고정 IP 추가(선택 사항)

특정 디바이스를 다른 VLAN에 연결할 수 있게 하려면 해당 디바이스에 정적 로컬 IP 주소를 부여하고 액세스 규칙을 생성하여 해당 디바이스에 액세스할 수 있게 할 수 있습니다. 이는 VLAN 간 라우팅이 활성화된 경우에만 작동합니다. 고정 IP가 유용할 수 있는 다른 상황도 있습니다. 고정 IP 주소 설정에 대한 자세한 내용은 Cisco Business Hardware의 고정 IP 주소 설정 모범 사례를 참조하십시오.

고정 IP 주소를 추가할 필요가 없는 경우 이 문서의 다음 섹션으로 이동할 수 있습니다.

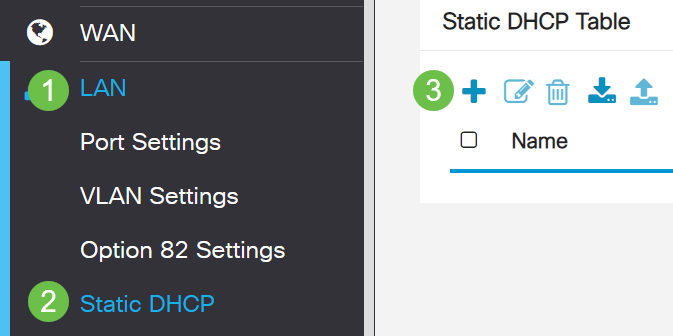

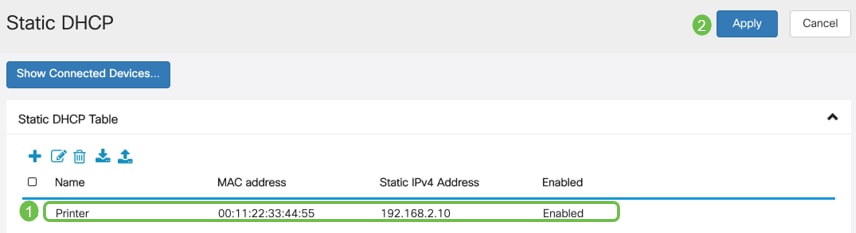

1단계

LAN > Static DHCP로 이동합니다. 더하기 아이콘을 클릭합니다.

2단계

디바이스에 대한 고정 DHCP 정보를 추가합니다. 이 예에서 디바이스는 프린터입니다.

인증서 관리(선택 사항)

디지털 인증서는 인증서의 명명된 주체에 의해 공개 키의 소유권을 인증합니다. 따라서 신뢰 당사자는 인증된 공개 키에 해당하는 개인 키에 의해 만들어진 서명 또는 어설션에 의존할 수 있습니다. 라우터는 네트워크 관리자가 생성한 인증서인 자체 서명 인증서를 생성할 수 있습니다. 또한 CA(Certificate Authority)에 디지털 ID 인증서를 신청하라는 요청을 전송할 수도 있습니다. 서드파티 애플리케이션의 합법적인 인증서를 보유하는 것이 중요합니다.

CA(Certificate Authority)는 인증에 사용됩니다. 인증서는 모든 수의 서드파티 사이트에서 구매할 수 있습니다. 그것은 당신의 사이트가 안전하다는 것을 증명하는 공식적인 방법입니다. 기본적으로 CA는 합법적인 비즈니스이며 신뢰할 수 있음을 확인하는 신뢰할 수 있는 소스입니다. 필요에 따라 최소한의 비용으로 인증서를 제공합니다. CA에서 체크 아웃한 후, CA에서 정보를 확인하면 인증서를 발급합니다. 이 인증서는 컴퓨터에 파일로 다운로드할 수 있습니다. 그런 다음 라우터(또는 VPN 서버)로 이동하여 업로드할 수 있습니다.

CSR/인증서 생성

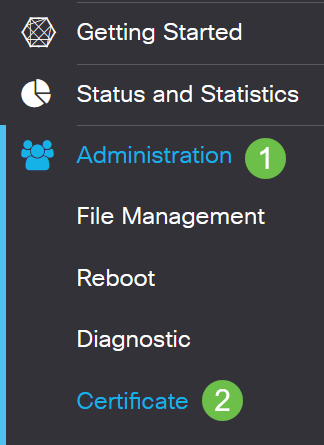

1단계

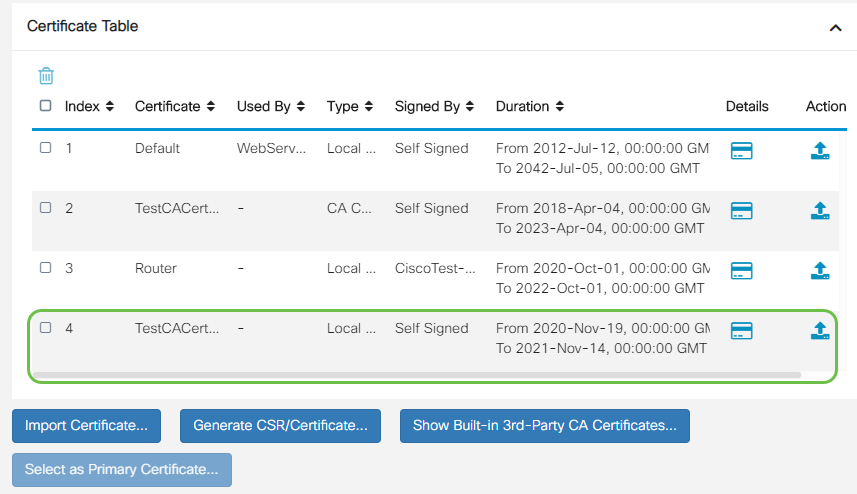

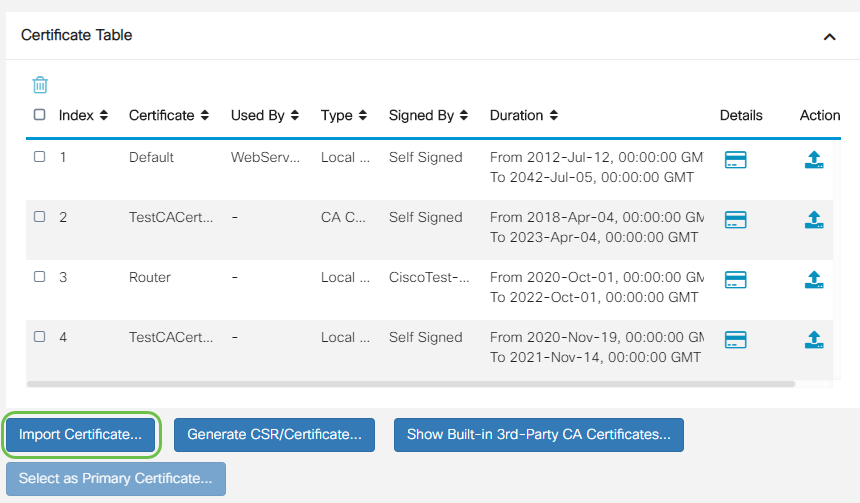

라우터의 웹 기반 유틸리티에 로그인하고 Administration(관리) > Certificate(인증서)를 선택합니다.

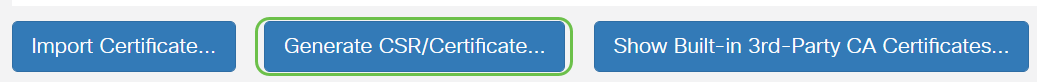

2단계

Generate CSR/Certificate(CSR/인증서 생성)를 클릭합니다. Generate CSR/Certificate(CSR/인증서 생성) 페이지가 표시됩니다.

3단계

상자에 다음을 입력합니다.

이제 RV345P 라우터에 인증서를 생성해야 합니다.

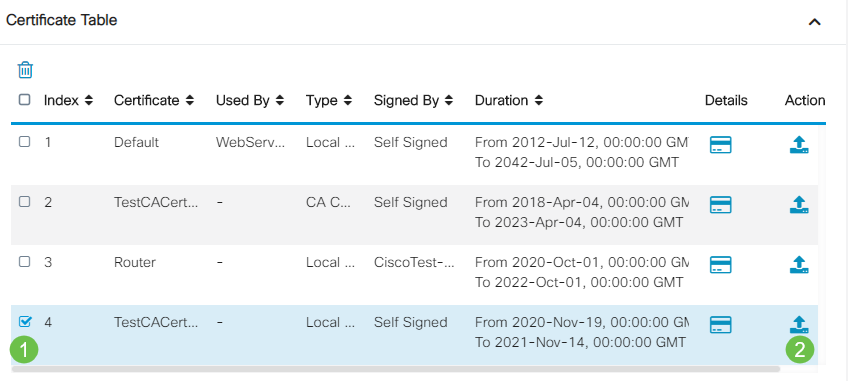

인증서 내보내기

1단계

인증서 테이블에서 내보낼 인증서의 확인란을 선택하고 내보내기 아이콘을 클릭합니다.

2단계

3단계

다운로드의 성공을 나타내는 메시지가 Download(다운로드) 버튼 아래에 나타납니다. 브라우저에서 파일이 다운로드되기 시작합니다. OK(확인)를 클릭합니다.

이제 RV345P Series Router에서 인증서를 성공적으로 내보냈어야 합니다.

인증서 가져오기

1단계

Import Certificate...를 클릭합니다.

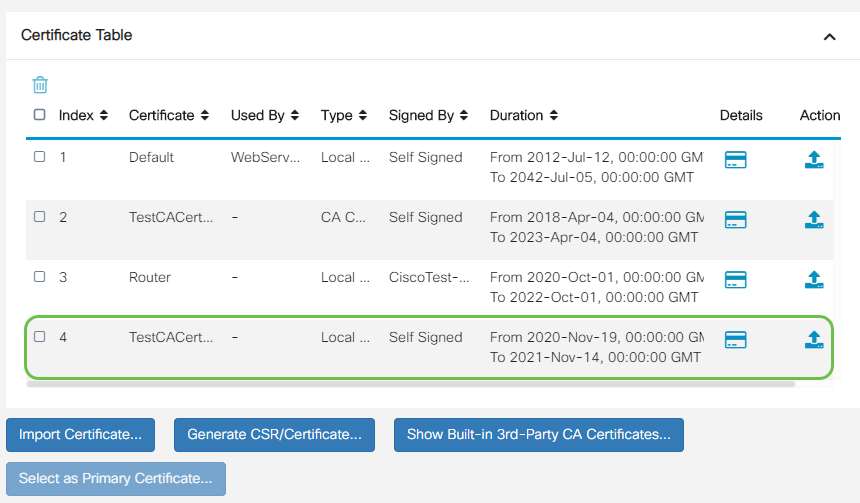

2단계

성공하면 기본 Certificate(인증서) 페이지로 자동으로 이동됩니다. Certificate Table(인증서 테이블)에 최근에 가져온 인증서가 채워집니다.

이제 RV345P 라우터에서 인증서를 성공적으로 가져와야 합니다.

동글 및 RV345P Series 라우터를 사용하여 모바일 네트워크 구성(선택 사항)

동글 및 RV345P 라우터를 사용하여 백업 모바일 네트워크를 구성할 수 있습니다. 이 경우 Configure a Mobile Network Using a Dongle and an RV34x Series Router를 읽어야 합니다.

축하합니다. RV345P 라우터의 컨피그레이션을 완료했습니다! 이제 Cisco Business Wireless 디바이스를 구성합니다.

무선 메시 네트워크 구성

CBW140AC Out of the Box

먼저 CBW140AC의 PoE 포트에서 RV345P의 PoE 포트로 이더넷 케이블을 연결합니다. RV345P의 절반의 포트는 PoE를 공급할 수 있으므로 모두 사용할 수 있습니다.

표시등의 상태를 확인합니다. 액세스 포인트는 부팅하는 데 약 10분이 소요됩니다. LED가 여러 패턴으로 녹색으로 깜박이며 녹색, 빨간색, 황색으로 빠르게 바뀌고 다시 녹색으로 바뀝니다. 장치마다 LED 색상 강도와 색조는 약간씩 다를 수 있습니다. LED 표시등이 녹색으로 깜박이면 다음 단계로 진행합니다.

모바일 애플리케이션 AP의 PoE 이더넷 업링크 포트는 LAN에 업링크를 제공하는 용도로만 사용할 수 있으며 다른 모바일 애플리케이션 지원 또는 메시 익스텐더 장치에 연결할 수는 없습니다.

액세스 포인트가 새로운 것이 아닌 경우 즉시 Wi-Fi 옵션에 표시되도록 CiscoBusiness-Setup SSID에 대한 공장 기본 설정으로 재설정되어야 합니다. 이 작업에 대한 도움이 필요하면 How to Reboot and Reset to Factory Default Settings on RV345x Routers를 참조하십시오.

140AC 모바일 애플리케이션 무선 액세스 포인트 설정

이 섹션에서는 모바일 애플리케이션을 사용하여 모바일 애플리케이션 무선 액세스 포인트를 설정합니다.

140AC 뒷면에서 AP와 함께 제공된 케이블을 노란색 PoE에 꽂고 140AC를 꽂습니다. 반대쪽 끝을 RV345P LAN 포트 중 하나에 꽂습니다.

연결에 문제가 있는 경우 이 문서의 무선 문제 해결 팁 섹션을 참조하십시오.

1단계

Google Play 또는 모바일 디바이스에서 Apple App Store에서 사용 가능한 Cisco Business Wireless 앱을 다운로드하십시오. 다음 운영 체제 중 하나가 필요합니다.

2단계

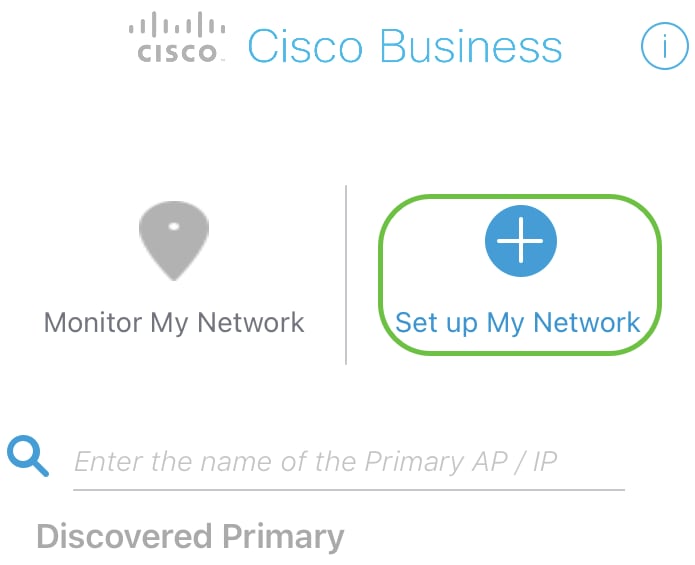

모바일 디바이스에서 Cisco Business Application을 엽니다.

3단계

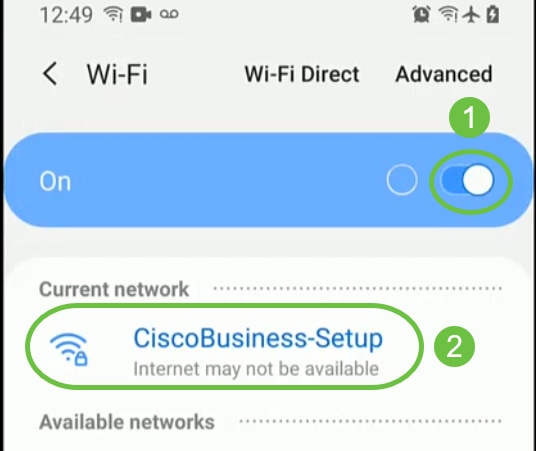

모바일 장치에서 CiscoBusiness-Setup 무선 네트워크에 연결합니다. 암호는 cisco123입니다.

4단계

앱이 자동으로 모바일 네트워크를 탐지합니다. Set up My Network(내 네트워크 설정)를 선택합니다.

5단계

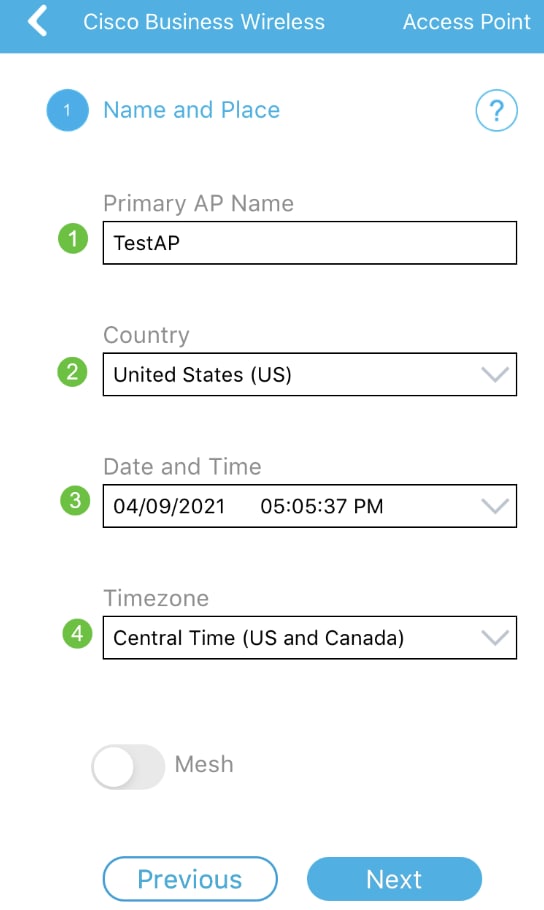

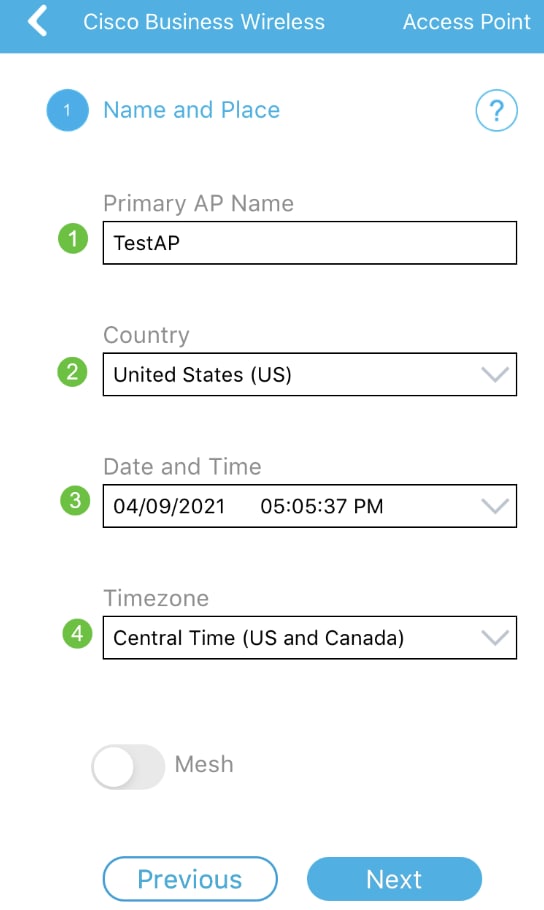

네트워크를 설정하려면 다음을 입력합니다.

시작을 선택합니다.

6단계

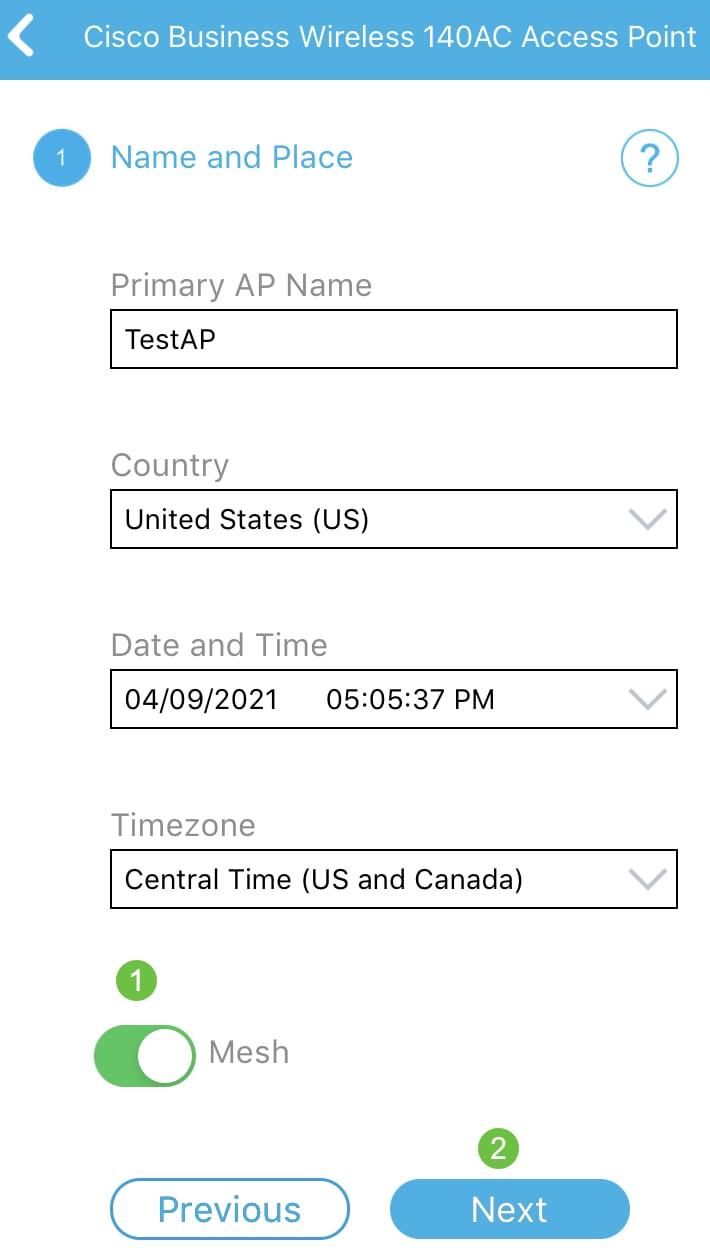

이름과 위치를 구성하려면 다음 정보를 정확하게 입력합니다. 상충되는 정보를 입력하면 예측할 수 없는 행동을 초래할 수 있다.

7단계

Mesh(메시)에 대한 토글을 켭니다. Next(다음)를 클릭합니다.

8단계

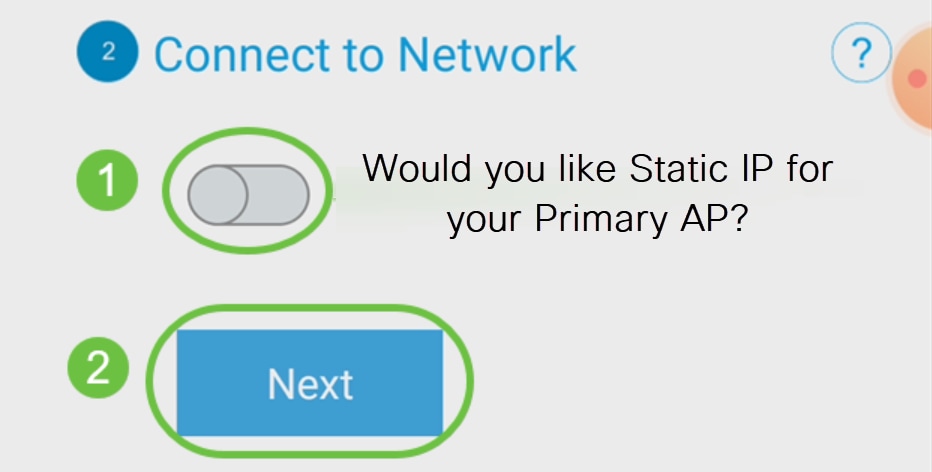

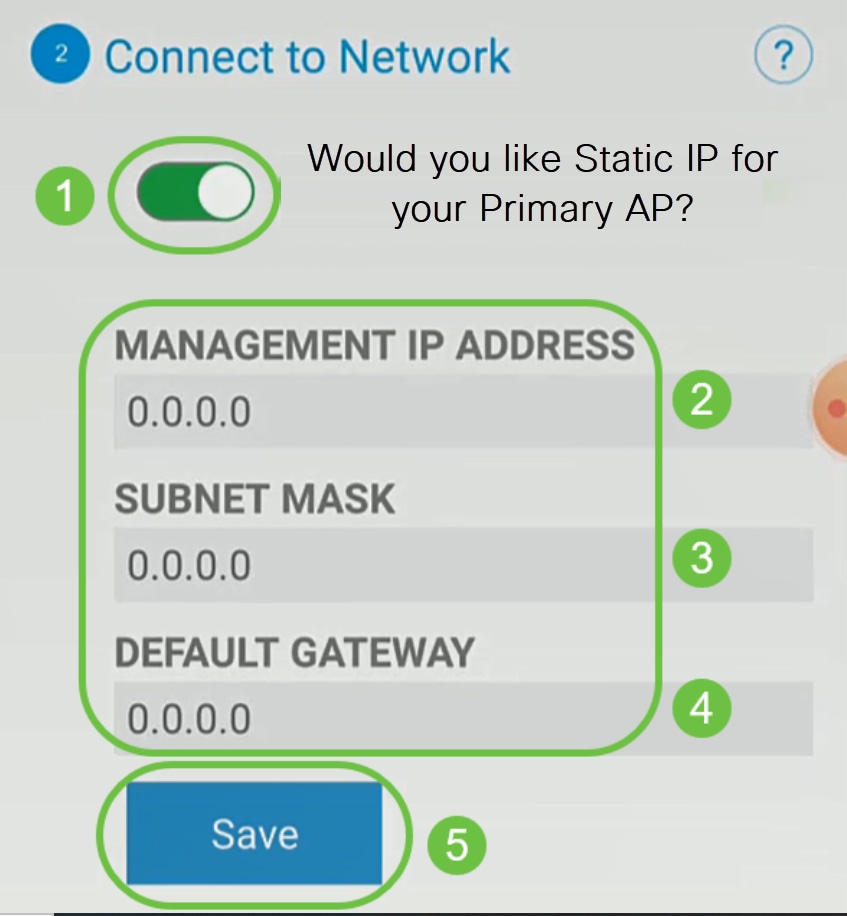

(선택 사항) 관리를 위해 모바일 애플리케이션 AP에 대해 고정 IP를 활성화하도록 선택할 수 있습니다. 그렇지 않은 경우 DHCP 서버에서 IP 주소를 할당합니다. 액세스 포인트에 대해 고정 IP를 구성하지 않으려면 Next(다음)를 클릭합니다.

또는 네트워크에 연결하려면 다음을 수행합니다.

모바일 애플리케이션 AP에 대한 고정 IP를 선택합니다. 기본적으로 이 옵션은 비활성화되어 있습니다.

저장을 클릭합니다.

9단계

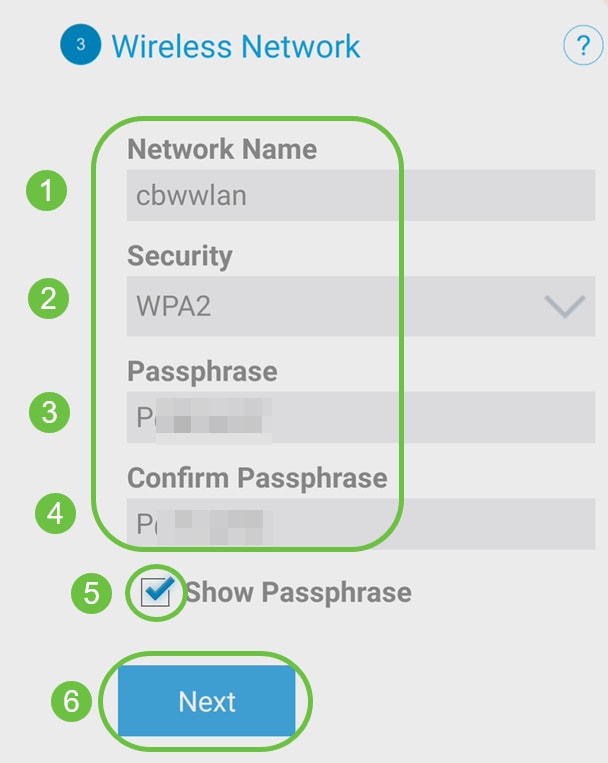

다음을 입력하여 무선 네트워크를 구성합니다.

Next(다음)를 클릭합니다.

WPA2(Wi-Fi protected Access) 버전은 Wi-Fi 보안에 대한 현재 표준입니다.

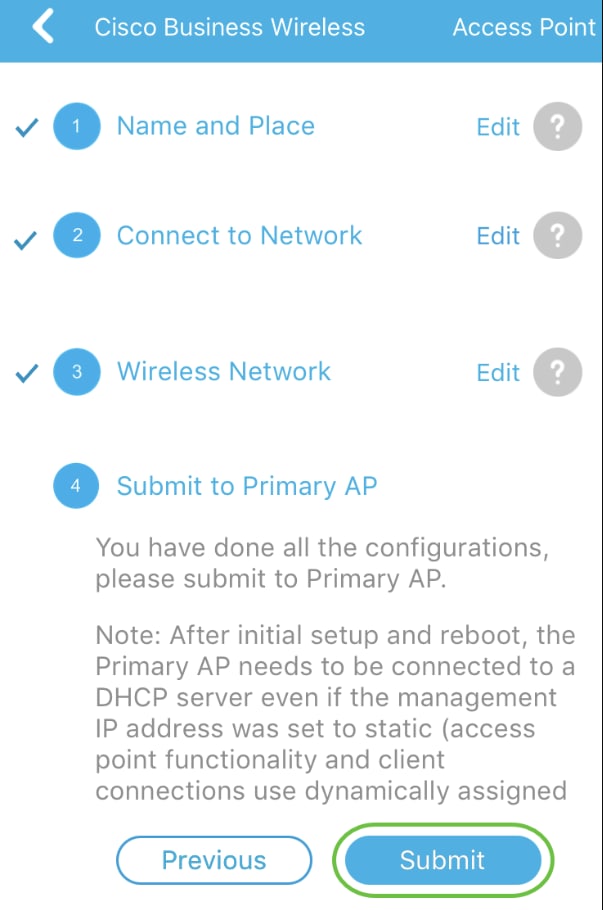

10단계

Submit to Mobile Application AP(모바일 애플리케이션 AP로 제출) 화면에서 설정을 확인하려면 Submit(제출)을 클릭합니다.

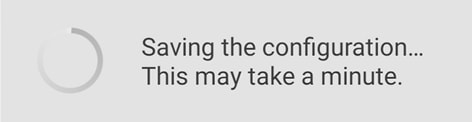

11단계

재부팅이 완료될 때까지 기다립니다.

재부팅하는 데 최대 10분이 소요될 수 있습니다. 재부팅하는 동안 액세스 포인트의 LED에 여러 색상 패턴이 표시됩니다. LED가 녹색으로 깜박이면 다음 단계로 진행합니다. LED가 빨간색 깜박임 패턴을 통과하지 못하면 네트워크에 DHCP 서버가 없음을 나타냅니다. AP가 스위치 또는 DHCP 서버가 있는 라우터에 연결되어 있는지 확인합니다.

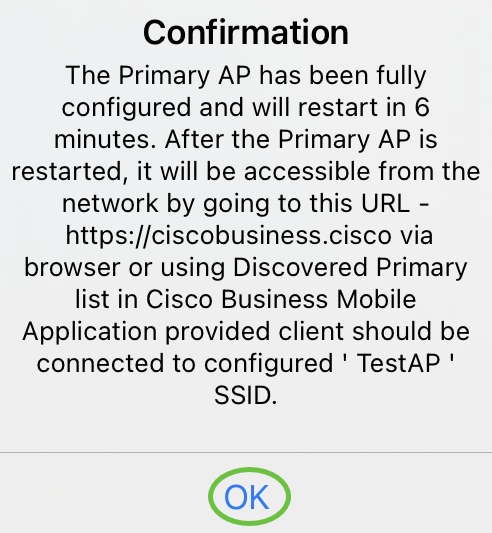

12단계

다음 확인 화면이 표시됩니다. OK(확인)를 클릭합니다.

13단계

앱을 닫고 새로 만든 무선 네트워크에 연결한 다음 다시 실행하여 무선 네트워크의 첫 번째 부분을 성공적으로 완료합니다.

무선 문제 해결 팁

문제가 있는 경우 다음 팁을 확인하십시오.

CBW142ACM 메시 익스텐더 구성

이 네트워크를 설정하는 단계를 마치려면 메시 익스텐더를 추가하기만 하면 됩니다!

모바일 디바이스에서 Cisco Business 앱에 로그인합니다.

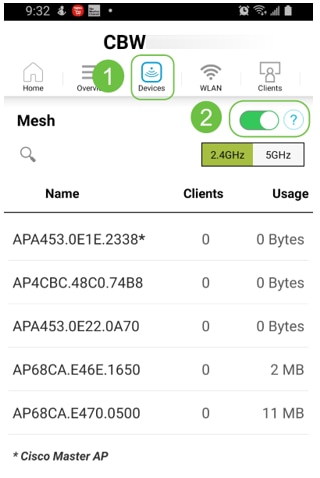

1단계

Devices(디바이스)로 이동합니다. Mesh가 활성화되었는지 다시 확인합니다.

2단계

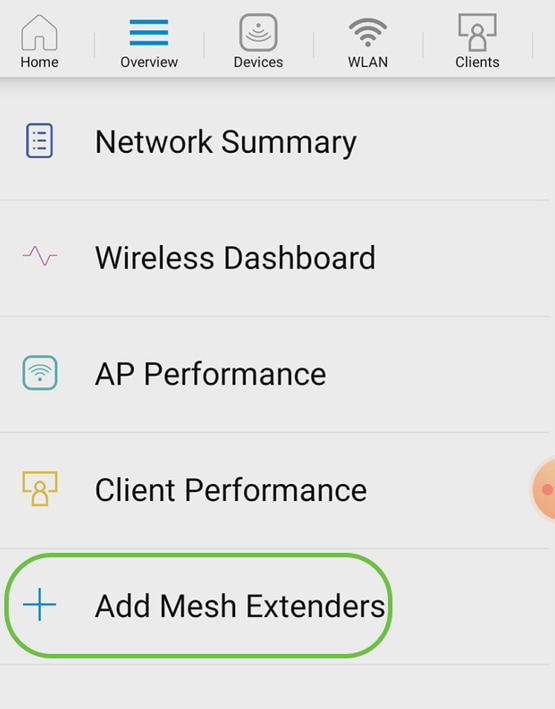

모바일 애플리케이션 AP가 있는 메시 네트워크에서 사용할 모든 메시 익스텐더의 MAC 주소를 입력해야 합니다. MAC 주소를 추가하려면 메뉴에서 Add Mesh Extenders(메시 익스텐더 추가)를 클릭합니다.

3단계

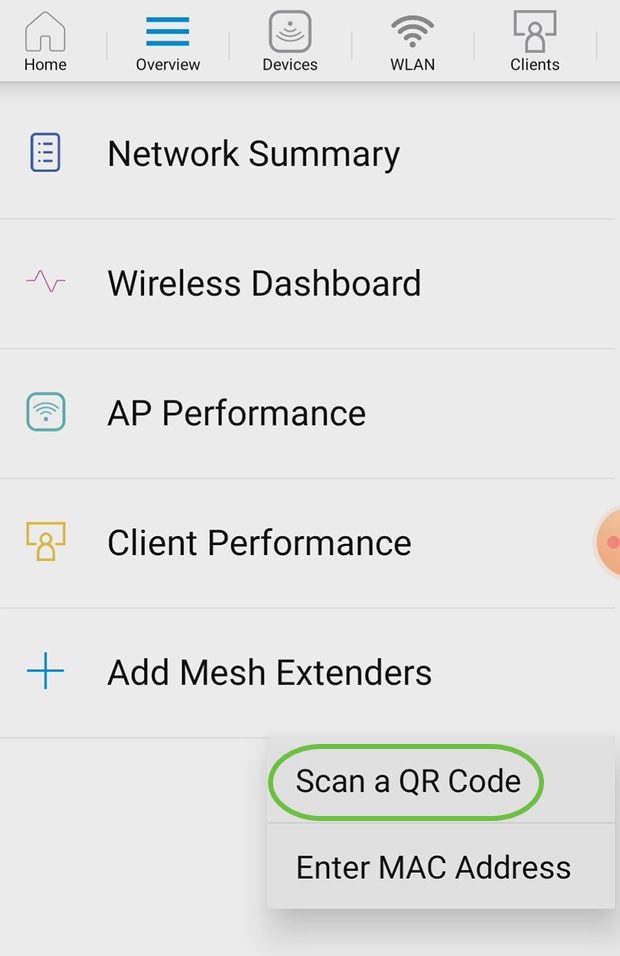

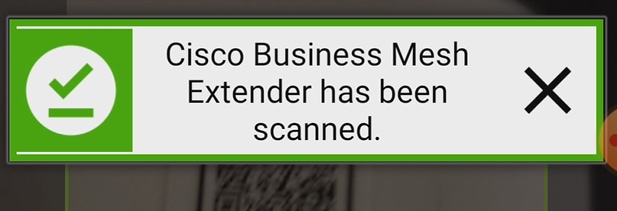

QR 코드를 스캔하거나 수동으로 MAC 주소를 입력하여 MAC 주소를 추가할 수 있습니다. 이 예에서는 Scan a QR code(QR 코드 스캔)가 선택됩니다.

4단계

QR 코드를 스캔하는 QR 코드 판독기가 나타납니다.

메시 익스텐더의 QR 코드를 스캔하면 다음 화면이 표시됩니다.

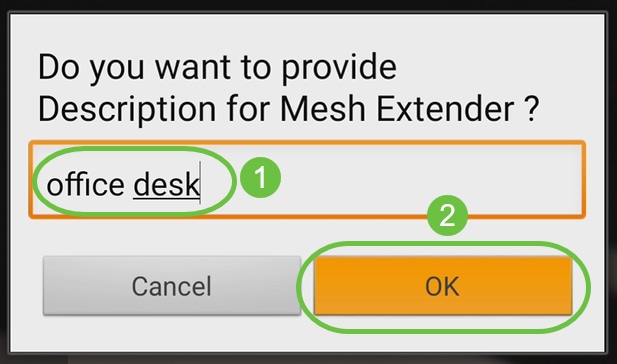

5단계(선택 사항)

원하는 경우 Description for Mesh Extender(메시 확장기에 대한 설명)를 입력합니다. OK(확인)를 클릭합니다.

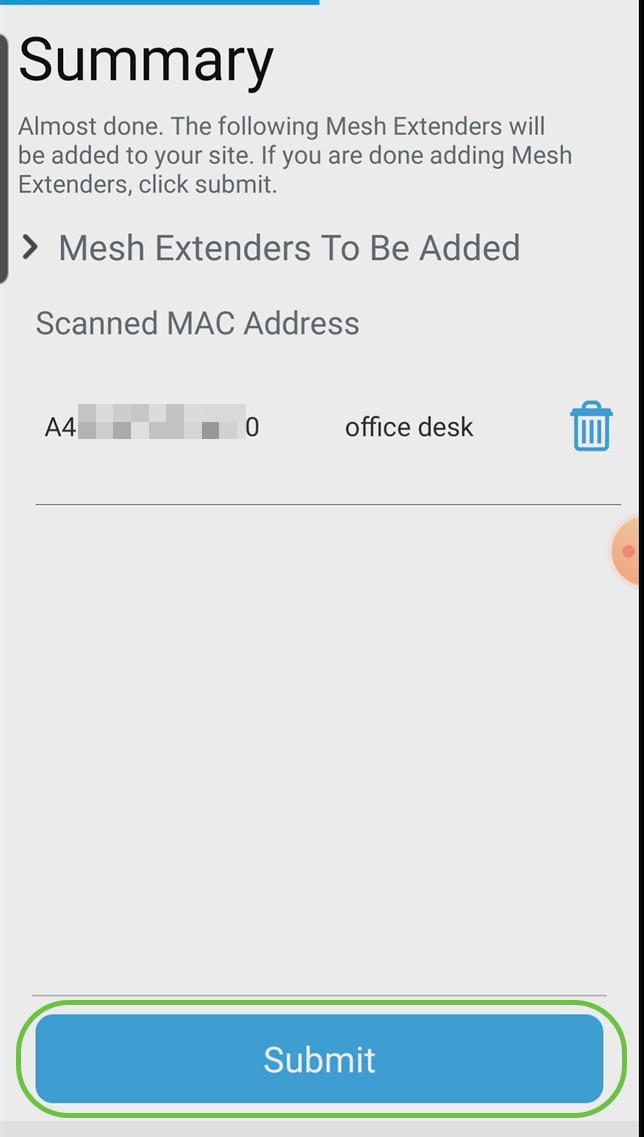

6단계

요약을 검토하고 Submit(제출)을 클릭합니다.

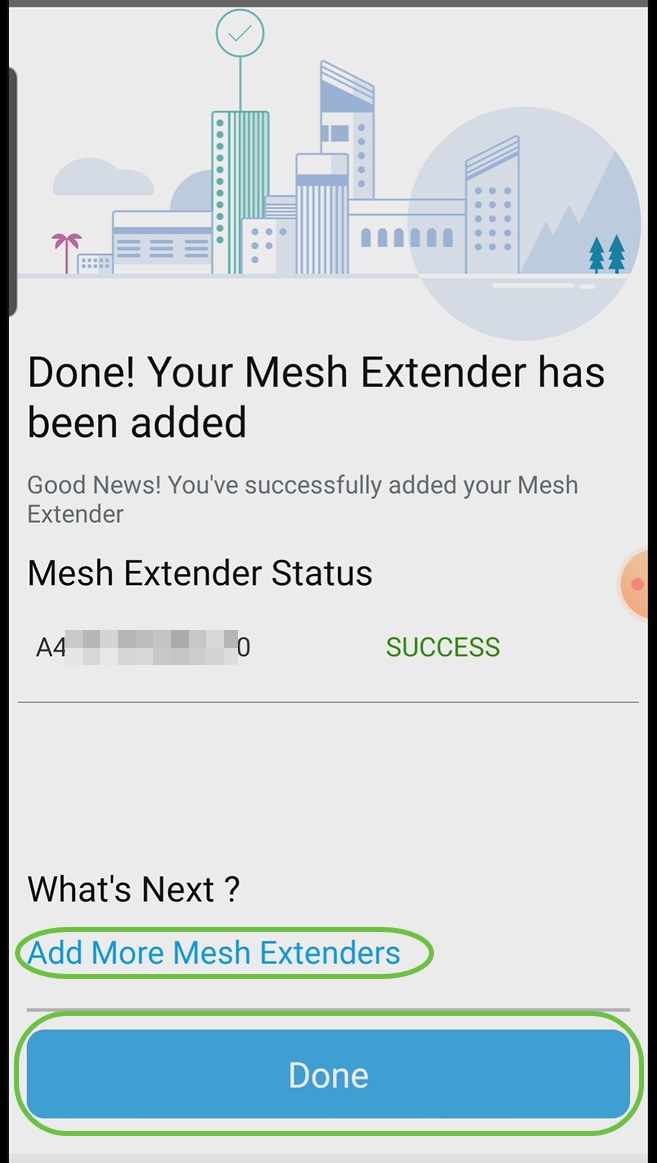

7단계

Add More Mesh Extenders(메시 확장자 추가)를 클릭하여 다른 메시 확장자를 네트워크에 추가합니다. 메시 익스텐더를 모두 추가했으면 Done(완료)을 클릭합니다.

각 메쉬 확장기에 대해 반복합니다.

이제 기본 설정을 롤할 준비가 되었습니다. 계속하기 전에 필요한 경우 소프트웨어를 확인하고 업데이트해야 합니다.

모바일 앱에서 소프트웨어 확인 및 업데이트

소프트웨어 업데이트는 매우 중요하므로 이 부분을 건너뛰지 마십시오!

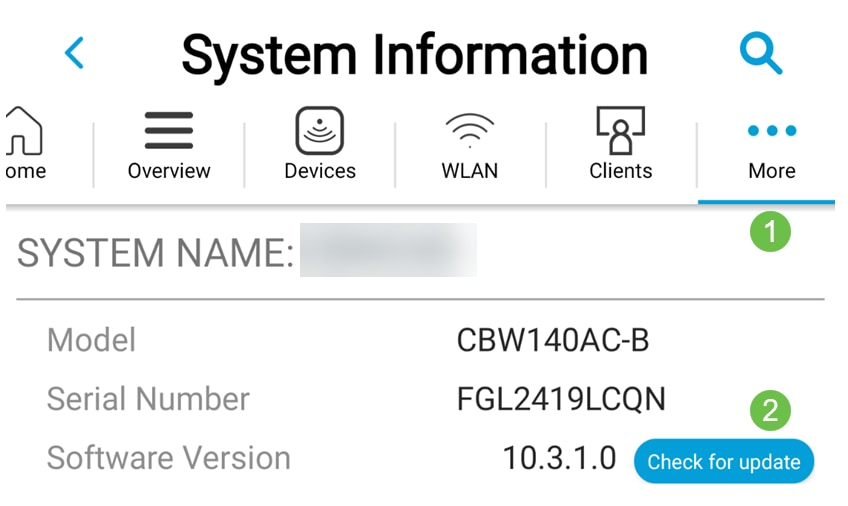

1단계

모바일 앱의 More(자세히) 탭에서 Check for update(업데이트 확인) 버튼을 클릭합니다. 프롬프트에 따라 소프트웨어를 최신 버전으로 업데이트합니다.

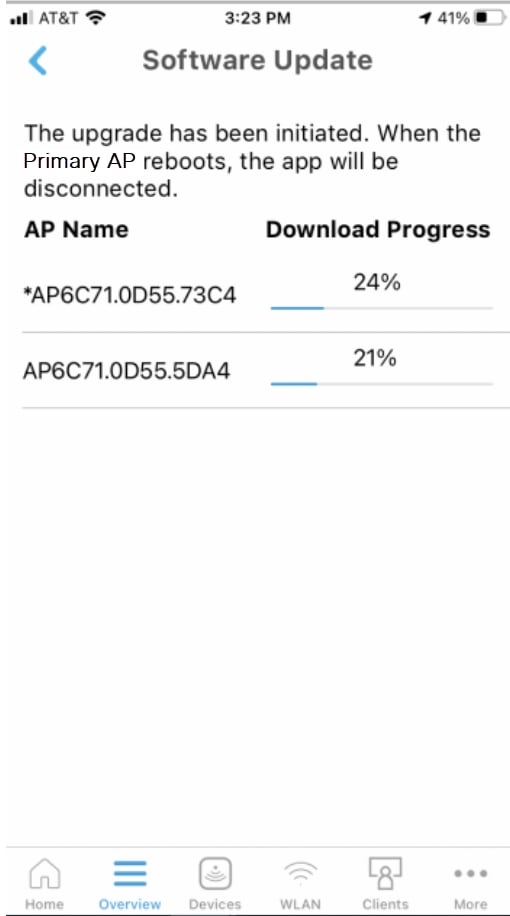

2단계

다운로드 진행 상황을 볼 수 있습니다.

3단계

팝업 확인을 통해 소프트웨어 업그레이드가 완료되었음을 알립니다. OK(확인)를 클릭합니다.

모바일 앱을 사용하여 WLAN 생성

이 섹션에서는 WLAN(Wireless Local Area Network)을 생성할 수 있습니다.

1단계

Cisco Business Wireless App을 엽니다.

2단계

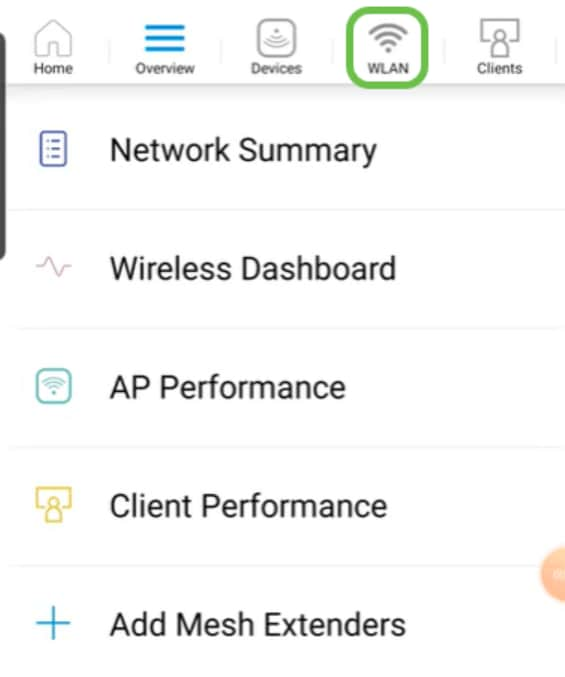

모바일에서 Cisco Business 무선 네트워크에 연결합니다. 애플리케이션에 로그인합니다. 페이지 상단의 WLAN 아이콘을 클릭합니다.

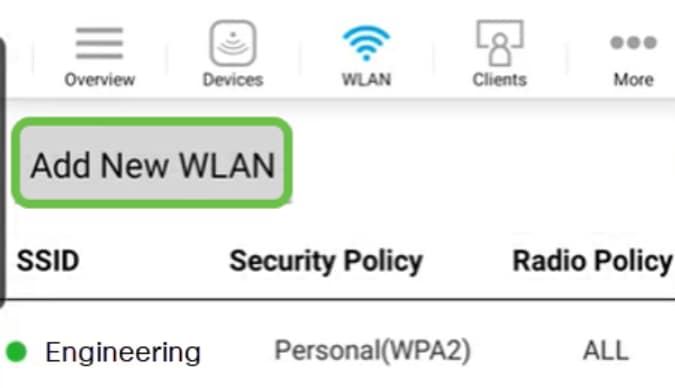

3단계

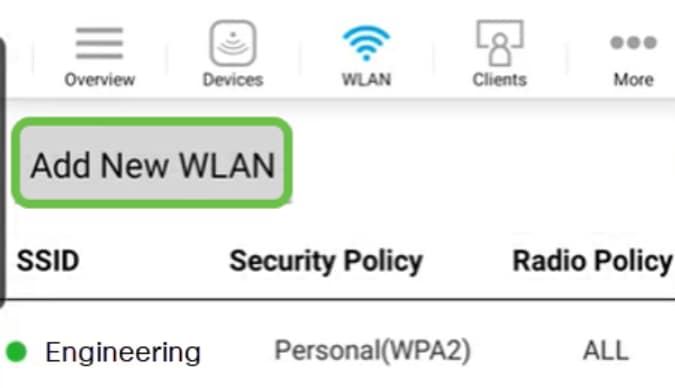

Add New WLAN(새 WLAN 추가) 화면이 열립니다. 기존 WLAN이 표시됩니다. Add New WLAN(새 WLAN 추가)을 선택합니다.

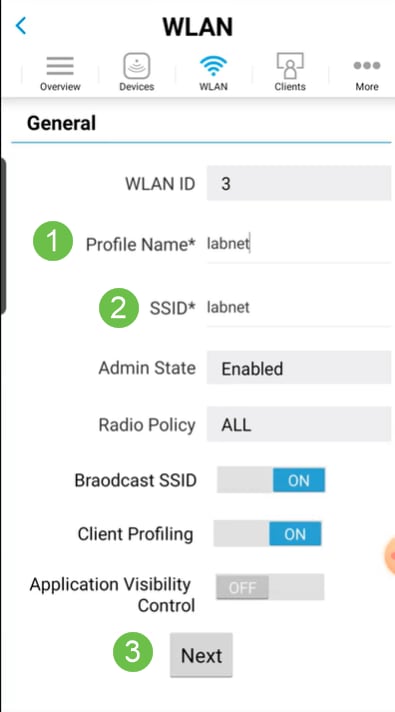

4단계

프로파일 이름 및 SSID를 입력합니다. 나머지 필드를 채우거나 기본 설정으로 둡니다. Application Visibility Control을 활성화한 경우 6단계에서 설명한 다른 컨피그레이션이 있습니다. Next(다음)를 클릭합니다.

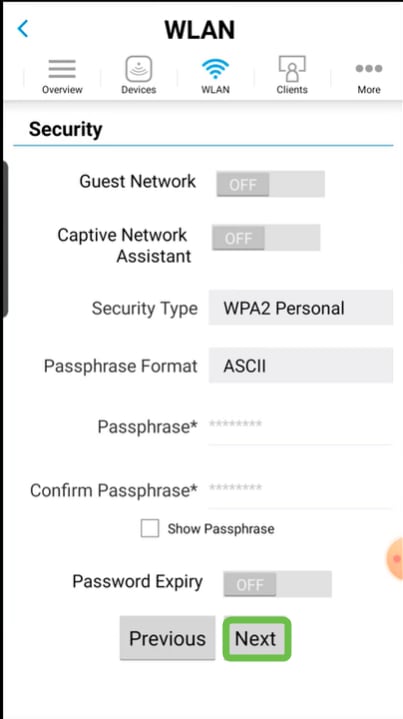

5단계(선택 사항)

4단계에서 Application Visibility Control을 활성화한 경우 게스트 네트워크를 비롯한 다른 설정을 구성할 수 있습니다. 이에 대한 세부 정보는 다음 섹션에서 확인할 수 있습니다. Captive Network Assistant, 보안 유형, 암호 및 암호 만료도 여기에 추가할 수 있습니다. 모든 컨피그레이션을 추가했으면 Next(다음)를 클릭합니다.

모바일 응용 프로그램을 사용할 때 보안 유형에 대한 유일한 옵션은 개방 또는 WPA2 개인입니다. 고급 옵션을 보려면 모바일 애플리케이션 AP의 웹 UI에 로그인하십시오.

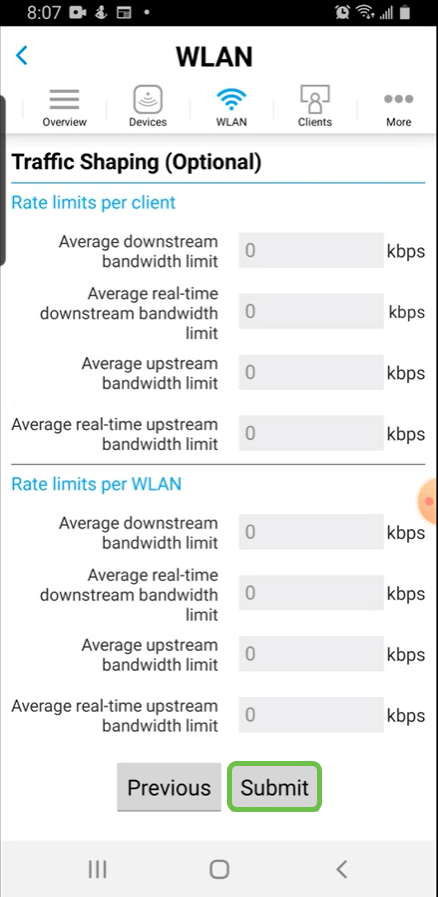

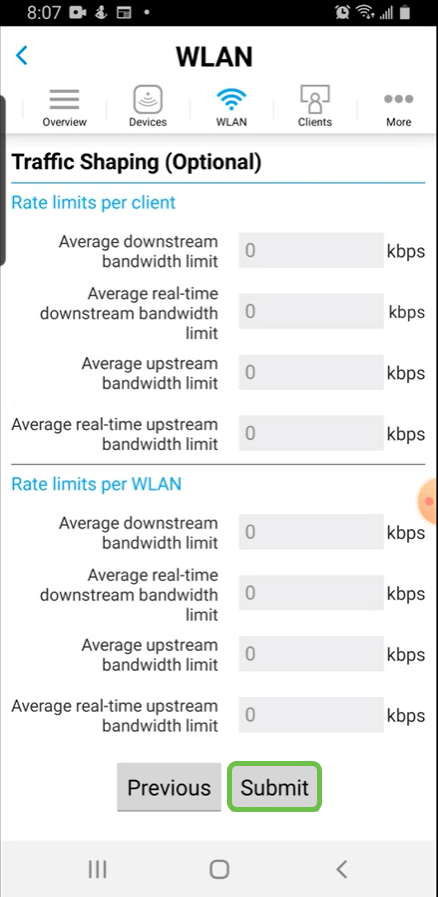

6단계(선택 사항)

이 화면에서는 트래픽 셰이핑을 위한 옵션을 제공합니다. 이 예에서는 트래픽 셰이핑이 구성되지 않았습니다. Submit(제출)을 클릭합니다.

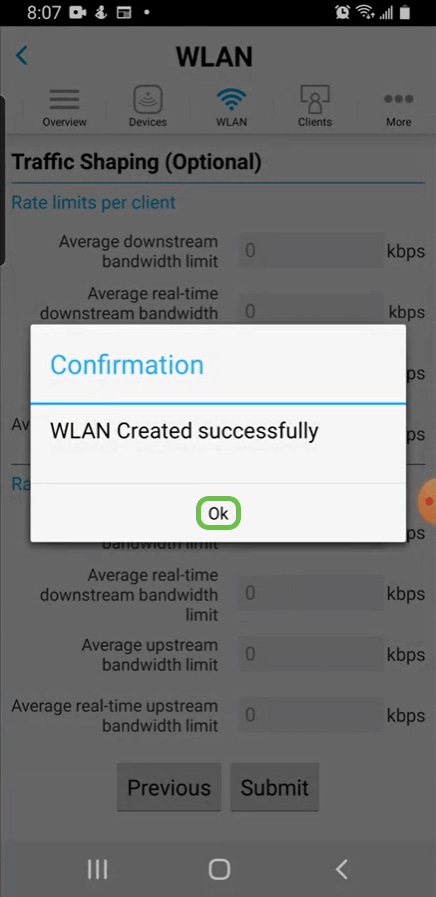

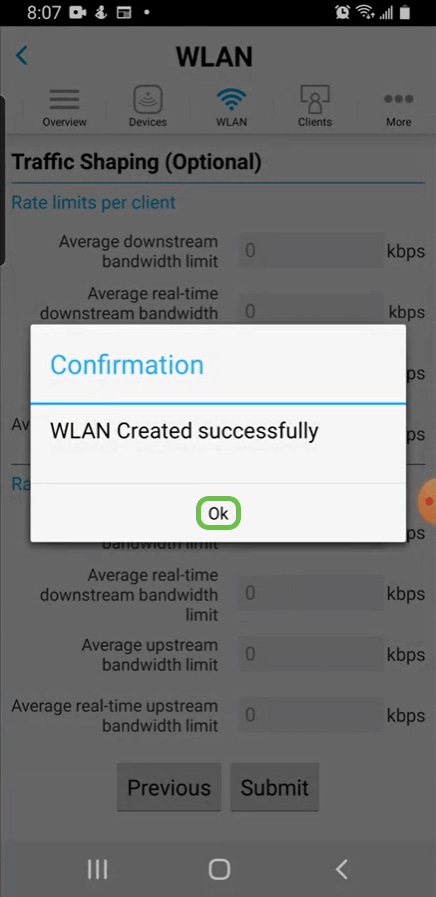

7단계

확인 팝업이 표시됩니다. OK(확인)를 클릭합니다.

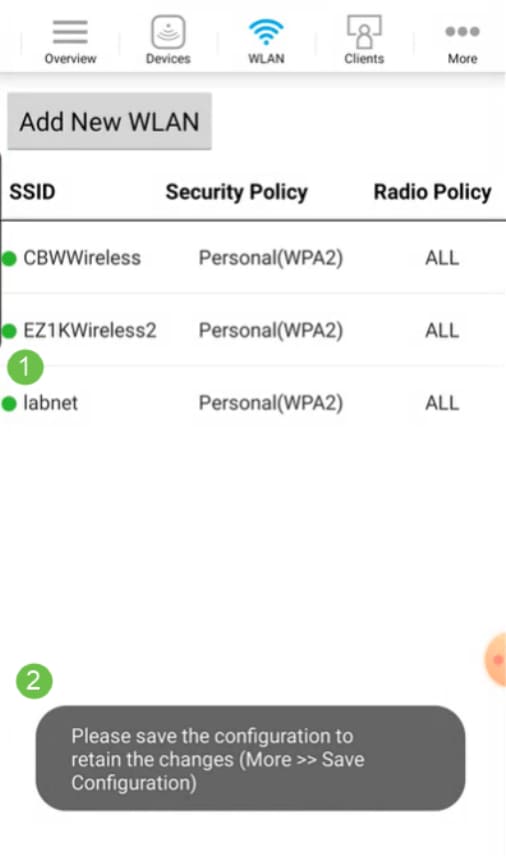

8단계

네트워크에 추가된 새 WLAN과 컨피그레이션 저장 알림을 확인할 수 있습니다.

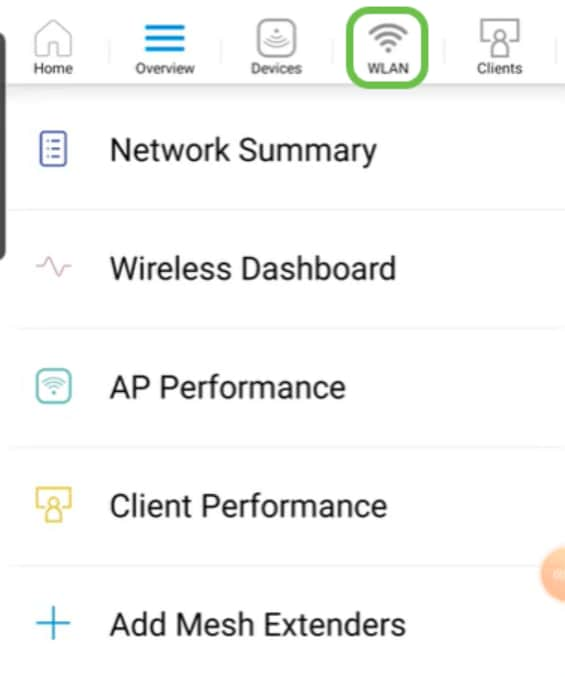

9단계

More(추가) 탭을 클릭한 다음 드롭다운 메뉴에서 Save Configuration(컨피그레이션 저장)을 선택하여 컨피그레이션을 저장합니다.

모바일 앱을 사용하여 게스트 WLAN 생성

1단계

모바일 장치에서 Cisco Business 무선 네트워크에 연결합니다. 애플리케이션에 로그인합니다.

2단계

페이지 상단의 WLAN 아이콘을 클릭합니다.

3단계

Add New WLAN(새 WLAN 추가) 화면이 열립니다. 기존 WLAN이 표시됩니다. Add New WLAN(새 WLAN 추가)을 선택합니다.

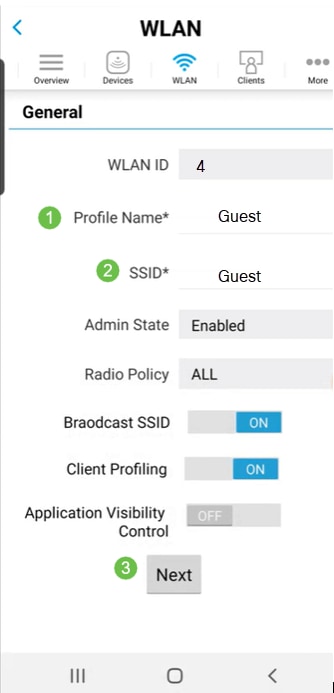

4단계

프로파일 이름 및 SSID를 입력합니다. 나머지 필드를 채우거나 기본 설정으로 둡니다. Next(다음)를 클릭합니다.

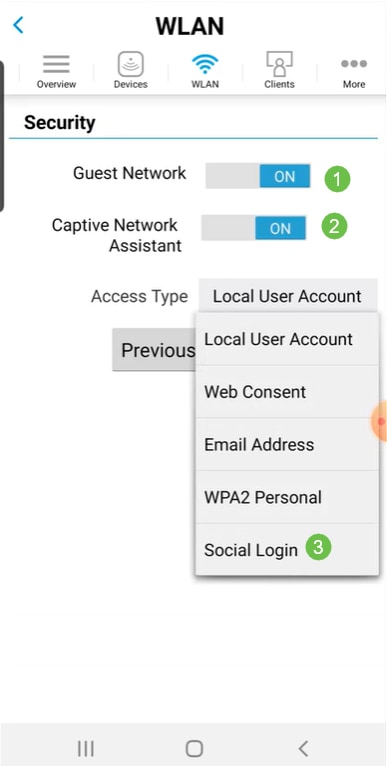

5단계

게스트 네트워크를 켭니다. 이 예에서는 Captive Network Assistant도 켜져 있지만 이는 선택 사항입니다. 액세스 유형에 대한 옵션이 있습니다. 이 경우 소셜 로그인이 선택됩니다.

6단계

이 화면에서는 트래픽 셰이핑 옵션(선택 사항)을 제공합니다. 이 예에서는 트래픽 셰이핑이 구성되지 않았습니다. Submit(제출)을 클릭합니다.

7단계

확인 팝업이 표시됩니다. OK(확인)를 클릭합니다.

8단계

More(추가) 탭을 클릭한 다음 드롭다운 메뉴에서 Save Configuration(컨피그레이션 저장)을 선택하여 컨피그레이션을 저장합니다.

결론

이제 네트워크에 대한 전체 설정이 완료되었습니다. 1분만 시간을 내셔서 축하를 받으신 다음에 출근하세요!

무선 메시 네트워크에 애플리케이션 프로파일링 또는 클라이언트 프로파일링을 추가하려면 웹 사용자 인터페이스(UI)를 사용합니다. 이 기능을 설정하려면 클릭하십시오.

Cisco는 고객에게 최고의 서비스를 제공하고자 합니다. 이 주제와 관련하여 의견이나 제안 사항이 있는 경우 Cisco 콘텐츠 팀에 이메일을 보내주십시오.

다른 문서 및 문서를 읽으려면 하드웨어에 대한 지원 페이지를 확인하십시오.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

19-Apr-2021 |

최초 릴리스 |

피드백

피드백