액세스 제어 규칙 소개

액세스 제어 정책 내에서 액세스 제어 규칙은 여러 매니지드 디바이스에서 네트워크 트래픽을 처리하는 세분화된 방법을 제공합니다.

참고 |

보안 인텔리전스 필터링, 해독, 사용자 식별, 일부 디코딩 및 전처리는 액세스 제어 규칙이 네트워크 트래픽을 평가하기 전에 수행됩니다. |

시스템은 사용자가 지정하는 순서로 액세스 제어 규칙에 트래픽을 일치시킵니다. 대부분의 경우, 시스템은 모든 규칙의 조건이 트래픽과 일치하는 첫 번째 액세스 제어 규칙에 따라 네트워크 트래픽을 처리합니다.

각 규칙에는 일치하는 트래픽의 모니터링, 신뢰, 차단 또는 허용 여부를 결정하는 작업이 있습니다. 트래픽을 허용하는 경우, 트래픽이 자산에 도달하거나 네트워크에서 빠져나가기 전에 시스템에서 먼저 침입 또는 파일 정책으로 트래픽을 검사하여 익스플로잇, 악성코드 또는 금지된 파일을 차단하도록 지정할 수 있습니다.

다음 시나리오에서는 트래픽이 인라인 침입 방지 배포에서 액세스 제어 규칙에 의해 평가될 수 있는 방법을 요약합니다.

이 시나리오에서, 트래픽은 다음과 같이 평가됩니다.

-

규칙 1: 모니터링은 가장 먼저 트래픽을 평가합니다. 모니터링 규칙은 네트워크 트래픽을 추적하고 로깅합니다. 시스템은 허용할지 아니면 거부할지 여부를 결정하기 위해 계속해서 트래픽을 추가 규칙에 일치시킵니다. (액세스 제어 규칙 모니터 작업에서 중요 예외 및 주의 사항을 확인하십시오.)

-

규칙 2: 신뢰는 두 번째로 트래픽을 평가합니다. 일치하는 트래픽은 추가 검사 없이 목적지로 전달되는 것이 허용되지만 ID 요건과 속도 제한은 계속 적용됩니다. 매칭하지 않는 트래픽은 다음 규칙으로 계속 진행됩니다.

-

규칙 3: 차단은 세 번째로 트래픽을 평가합니다. 매칭하는 트래픽은 추가 검사 없이 차단됩니다. 매칭하지 않는 트래픽은 다음 규칙으로 계속 진행됩니다.

-

규칙 4: 허용은 마지막 규칙입니다. 이 규칙에서, 일치하는 트래픽은 허용되지만 해당 트래픽 내 금지된 파일, 악성코드, 침입 및 익스플로잇은 탐지 및 차단됩니다. 나머지 금지되지 않은 비악성 트래픽은 목적지까지 허용되지만 ID 요건과 속도 제한은 계속 적용됩니다. 파일 검사나 침입 검사 중 하나만 수행하거나 둘 다 수행하지 않는 허용 규칙을 구성할 수 있습니다.

-

기본 작업은 어느 규칙과도 일치하지 않는 모든 트래픽을 처리합니다. 이 시나리오에서 기본 작업은 비악성 트래픽의 통과를 허용하기 전에 침입 방지를 수행하는 것입니다. 다른 배포에서는 추가 검사 없이 모든 트래픽을 신뢰하거나 차단하는 기본 작업이 있을 수 있습니다. (기본 작업에 의해 처리되는 트래픽에 대해서는 파일 또는 악성코드 검사를 수행할 수 없습니다.)

액세스 제어 규칙 또는 기본 작업을 통해 허용되는 트래픽은 자동으로 네트워크 검색 정책에 의한 호스트, 애플리케이션, 사용자 데이터 검사 대상이 됩니다. 검색을 강화 또는 비활성화할 수는 있지만 명시적으로 활성화하지는 마십시오. 그러나 트래픽을 허용한다고 해서 자동으로 검색 데이터 수집이 보장되는 것은 아닙니다. 시스템은 네트워크 검색 정책에 의해 명시적으로 모니터링되는 IP 주소와 관련된 연결에 대해서만 검색을 수행합니다. 또한 암호화된 세션에 대해서는 애플리케이션 검색이 제한됩니다.

암호 해독 구성에서 암호화 트래픽의 통과를 허용하는 경우 또는 암호 해독을 구성하지 않은 경우, 액세스 제어 규칙이 암호화된 트래픽을 처리합니다. 그러나 일부 액세스 제어 규칙 조건에는 암호화되지 않은 트래픽이 필요하므로, 암호화된 트래픽과 일치하는 규칙이 더 적을 수 있습니다. 또한 기본적으로 시스템은 암호화된 페이로드의 침입 및 파일 검사를 비활성화합니다. 이는 암호화 연결이 침입 및 파일 검사가 구성된 액세스 제어 규칙과 일치하는 경우 오탐을 줄이고 성능을 높이는 데 도움이 됩니다.

액세스 제어 규칙 관리

액세스 제어 정책 편집기의 규칙 테이블에서는 현재 정책의 액세스 제어 규칙을 추가, 편집, 분류, 검색, 필터링, 이동, 활성화, 비활성화, 삭제하고 그 밖의 방식으로 관리할 수 있습니다.

액세스 제어 규칙을 올바르게 생성하고 지시하는 것은 복잡한 과제이지만 효율적인 배포 구축에 필수적입니다. 정책을 신중하게 계획하지 않으면 규칙이 다른 규칙을 선점하거나, 추가 라이선스를 요구하거나, 잘못된 구성을 포함할 수 있습니다. 시스템이 트래픽을 예상대로 처리하도록 보장하기 위해, 액세스 제어 정책 인터페이스에는 규칙에 대한 강력한 경고 및 오류 피드백 시스템이 있습니다.

검색 표시줄을 사용하여 액세스 제어 정책 규칙 목록을 필터링합니다.새 사용자 인터페이스에서 Show Only Matching Rules(일치하는 규칙만 표시) 옵션을 선택 취소하여 모든 규칙을 볼 수 있습니다. 일치하는 규칙이 강조 표시됩니다.

정책 편집기에는 각 액세스 제어 규칙의 이름, 조건의 요약, 규칙 작업, 규칙의 검사 옵션 또는 상태를 알리는 아이콘이 표시됩니다. 새 사용자 인터페이스에서 작업 및 아이콘은 오른쪽이 아닌 왼쪽에 있으며, 대부분의 아이콘은 보기를 지우기 위해 표시되지 않습니다(침입, 파일 및 로깅이 표시되며, 시간 범위는 아래에 표시된 아이콘보다 낮음). 이러한 아이콘은 다음을 나타냅니다.

-

시간 범위 옵션(

)

) -

Intrusion policy(침입 정책) (

)

) -

File policy(파일 정책) (

)

) -

Safe search(안전 검색) (

)

) -

YouTube EDU (

)

) -

Logging(로깅) (

)

) -

Comment(코멘트) (

)

) -

Warning(경고) (

)

) -

Error(오류) (

)

)

비활성화된 규칙은 흐리게 표시되며, 규칙 이름 뒤에 disabled(비활성화))가 표시됩니다.

규칙을 생성하거나 편집하려면 액세스 제어 규칙 편집기를 사용합니다. 규칙 편집기는 사용 중인 사용자 인터페이스에 따라 달라집니다.

레거시 사용자 인터페이스 - 다음을 수행할 수 있습니다.

-

편집기의 상단에서 규칙의 이름, 상태, 위치 및 작업과 같은 기본 속성을 구성합니다.

-

편집기 하단의 왼쪽 탭을 사용하여 조건을 추가합니다.

-

편집기 하단의 오른쪽 탭을 사용하여 검사 및 로깅 옵션을 구성하고 규칙에 코멘트를 추가합니다. 편의를 위해, 사용자가 어떤 탭에 있든 편집기에는 규칙의 검사 및 로깅 옵션이 나열됩니다.

새 사용자 인터페이스 - 다음을 수행할 수 있습니다.

-

규칙 이름을 구성하고 편집기 상단에서 해당 위치를 선택합니다.

-

편집기 위 또는 아래의 행을 선택하여 다른 규칙을 수정하도록 전환합니다.

-

왼쪽 목록을 사용하여 규칙 작업을 선택하고 침입 정책 및 변수 집합, 파일 정책, 시간 범위, 로깅 설정 옵션을 적용합니다.

-

규칙 이름 옆의 옵션을 사용하여 규칙 작업을 선택하고 침입 정책 및 변수 집합, 파일 정책 및 시간 범위를 적용하고 로깅 옵션을 설정합니다.

-

Sources(소스) 및 Destinations and Applications(대상 및 애플리케이션) 열을 사용하여 일치 기준을 추가합니다.

-

편집기의 맨 아래에서 규칙에 코멘트를 추가합니다.

액세스 제어 규칙 구성 요소

각 액세스 제어 규칙에는 고유한 이름 외에도, 다음과 같은 기본 구성 요소가 있습니다.

상태

기본적으로 규칙이 활성화됩니다. 규칙을 비활성화하는 경우 시스템에서 규칙을 사용하지 않으며, 해당 규칙에 대한 경고 및 오류 생성을 중지합니다.

위치

액세스 제어 정책 내 규칙은 1부터 시작하여 번호가 매겨집니다. 정책 상속을 사용하는 경우, 규칙 1이 가장 바깥쪽 정책의 첫 번째 규칙입니다. 시스템은 오름차순 규칙 번호에 따라 하향식 순서로 트래픽이 규칙과 일치하는지를 확인합니다. 모니터링 규칙을 제외하면, 트래픽에 일치하는 첫 번째 규칙이 트래픽을 처리하는 규칙입니다.

규칙은 섹션과 카테고리에 속할 수도 있는데, 이는 체계상 그런 것뿐이며 규칙 위치에 영향을 주지 않습니다. 규칙 위치는 섹션과 카테고리에 걸쳐 이동합니다.

섹션 및 카테고리

액세스 제어 규칙을 쉽게 구성할 수 있도록, 모든 액세스 제어 정책에는 시스템에서 제공하는 Mandatory(필수) 및 Default(기본값)라는 두 가지 섹션이 있습니다. 액세스 제어 규칙을 더욱 체계화하기 위해 Mandatory(필수) 및 Default(기본값) 섹션 내에 맞춤 설정 규칙 카테고리를 생성할 수 있습니다.

정책 상속을 사용 중인 경우, 현재 정책의 규칙은 상위 정책의 Mandatory(필수) 및 Default(기본값) 섹션 사이에 중첩됩니다.

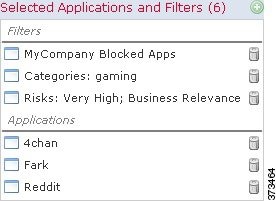

조건

조건은 규칙이 처리하는 특정 트래픽을 지정합니다. 조건은 단순하거나 복잡할 수 있으며 사용법은 라이선스에 따라 달라지는 경우가 많습니다.

트래픽은 규칙에 지정된 조건을 전부 충족해야 합니다. 예를 들어, Applications(애플리케이션) 조건에서 HTTPS는 지정하지 않고 HTTP를 지정하는 경우, URL 범주 및 평판 조건이 HTTPS 트래픽에 적용되지 않습니다.

적용 가능한 시간

규칙을 적용 가능한 기간의 날짜와 시간을 지정할 수 있습니다.

작업

규칙의 작업은 시스템이 일치하는 트래픽을 처리하는 방법을 결정합니다. 일치하는 트래픽을 모니터링, 신뢰, 차단 또는 허용(추가 검사 실행 또는 실행 안 함)할 수 있습니다. 시스템은 신뢰할 수 있거나 차단되거나 암호화된 트래픽에서 심층 검사를 수행하지 않습니다.

인스펙션

심층 검사 옵션은 사용자가 허용할 수도 있는 악성 트래픽을 시스템이 검사 및 차단하는 방법을 제어합니다. 규칙으로 트래픽을 허용하는 경우 트래픽이 자산에 도달하거나 네트워크에서 빠져나가기 전에, 시스템에서 먼저 침입 또는 파일 정책으로 트래픽을 검사하여 익스플로잇, 악성코드 또는 금지된 파일을 차단하도록 지정할 수 있습니다.

로깅

규칙의 로깅 설정은, 처리하는 트래픽에 대해 시스템에서 유지하는 레코드를 관리합니다. 규칙과 매칭하는 트래픽을 기록할 수 있습니다. 일반적으로 연결의 시작이나 끝 또는 시작과 끝에서 세션을 로깅할 수 있습니다. 데이터베이스 및 시스템 로그(syslog) 또는 SNMP 트랩 서버에 대한 연결을 로깅할 수 있습니다.

Comments(의견)

액세스 제어 규칙의 변경 사항을 저장할 때마다 코멘트를 추가할 수 있습니다.

액세스 제어 규칙 순서

액세스 제어 정책 내 규칙은 1부터 시작하여 번호가 매겨집니다. 시스템은 오름차순 규칙 번호에 따라 하향식 순서로 트래픽이 액세스 제어 규칙과 일치하는지를 확인합니다.

대부분의 경우, 시스템은 모든 규칙의 조건이 트래픽과 일치하는 첫 번째 액세스 제어 규칙에 따라 네트워크 트래픽을 처리합니다. 모니터링 규칙을 제외하고, 시스템은 트래픽이 규칙과 일치하는 것으로 확인되고 나면 우선 순위가 낮은 추가 규칙을 기준으로 트래픽을 계속 평가하지 않습니다.

액세스 제어 규칙을 쉽게 구성할 수 있도록, 모든 액세스 제어 정책에는 시스템에서 제공하는 Mandatory(필수) 및 Default(기본값)라는 두 가지 섹션이 있습니다. 추가로 구성하려면 Mandatory(필수) 또는 Default(기본값) 섹션 내에서 맞춤형 규칙 카테고리를 생성하면 됩니다. 카테고리를 생성한 후에는 삭제 및 이름 바꾸기가 가능하고 규칙을 카테고리 안으로, 밖으로, 내부에서, 주변으로 이동할 수는 있으나 카테고리를 이동할 수는 없습니다. 시스템은 섹션 및 카테고리 전반에 걸쳐 규칙 번호를 할당합니다.

정책 상속을 사용할 경우, 현재 정책의 규칙은 상위 정책의 Mandatory(필수) 및 Default(기본값) 규칙 섹션 사이에 중첩됩니다. 규칙 1은 현재 정책이 아닌 가장 바깥쪽 정책의 첫 번째 규칙이며, 시스템은 정책, 섹션, 카테고리 전반에 걸쳐 규칙 번호를 할당합니다.

액세스 제어 정책의 수정을 허용하는 사전 정의된 사용자 역할을 사용하면 규칙 카테고리 내에서 그리고 규칙 카테고리 간에 액세스 제어 규칙을 이동 및 수정할 수도 있습니다. 하지만, 사용자가 규칙을 이동하거나 변경하지 못하도록 제한하는 사용자 역할을 만들 수 있습니다. 액세스 제어 정책을 수정할 수 있는 모든 사용자는 맞춤형 카테고리에 규칙을 추가하고 해당 카테고리의 규칙을 제한 없이 수정할 수 있습니다.

경고 |

액세스 제어 규칙을 올바르게 설정하지 못하는 경우, 차단해야 하는 트래픽이 허용되는 등 예기치 못한 결과가 발생할 수 있습니다. 일반적으로 애플리케이션 제어 규칙은 액세스 제어 목록에서 낮은 순위에 있어야 합니다. 한 예로 IP 주소에 기반한 애플리케이션 제어 규칙의 경우 매칭되려면 시간이 더 오래 걸리기 때문입니다. 특정 조건(예: 네트워크 및 IP 주소)을 사용하는 액세스 제어 규칙은 일반 조건(예: 애플리케이션)을 사용하는 규칙보다 앞에 배치합니다. OSI(Open Systems Interconnect) 모델에 익숙하다면 컨셉이 유사한 번호를 사용합니다. 계층 1, 2 및 3(물리적, 데이터 링크 및 네트워크)에 대한 조건이 있는 규칙은 액세스 제어 규칙의 앞부분에 배치합니다. 계층 5, 6 및 7(세션, 프레젠테이션 및 애플리케이션)에 대한 조건은 액세스 제어 규칙의 뒷부분에 배치합니다. OSI 모델에 대한 자세한 내용은 이 위키피디아 문서를 참조하십시오. |

팁 |

적절한 액세스 제어 규칙 순서는 네트워크 트래픽을 처리하는 데 필요한 리소스를 줄이고 규칙의 사전 대응을 방지합니다. 사용자가 생성한 규칙이 모든 조직과 배포에 고유하더라도 사용자의 필요를 처리하는 동안 성능을 최적화할 수 있는 규칙을 언제 지시할지에 대해 몇 가지 따라야 할 지침이 있습니다. |

액세스 제어 규칙 작업

모든 액세스 제어 규칙에는 시스템이 일치하는 트래픽을 처리하고 로깅하는 방법을 결정하는 작업이 있습니다. 추가 검사와 함께 또는 추가 검사 없이, 모니터링, 신뢰, 차단 또는 허용할 수 있습니다.

액세스 제어 정책의 기본 작업은 모니터링을 제외한 작업을 이용하는 액세스 제어 규칙의 조건을 충족하지 않는 트래픽을 처리합니다.

액세스 제어 규칙 모니터 작업

Monitor(모니터링) 작업은 트래픽을 허용하거나 거부하도록 설계되지 않았습니다. 이 작업의 기본 목적은 일치하는 트래픽의 처리 방식에 상관없이 연결 로깅을 강제하는 것입니다.

연결이 모니터링 규칙과 일치한다면, 연결과 일치하는 다음 비 모니터링 규칙으로 트래픽 처리 및 추가 검사를 결정해야 합니다. 일치하는 다른 규칙이 없다면, 시스템은 기본 작업을 사용해야 합니다.

그러나 예외가 있습니다. 모니터링 규칙에 레이어 7 조건(예: 애플리케이션 조건)이 포함된다면, 시스템은 초기 패킷을 전달하고 연결을 설정하도록(또는 SSL 핸드셰이크를 완료하도록) 허용할 수 있습니다. 후속 규칙으로 연결을 차단해야 하는 경우도 마찬가지입니다. 이러한 초기 패킷은 후속 규칙을 기준으로 평가되지 않기 때문입니다. 이러한 패킷이 완전히 검사되지 않은 대상에 도달하지 않도록 하려면 액세스 제어 정책의 고급 설정에서 이러한 목적을 위한 침입 정책을 지정할 수 있습니다. 트래픽이 식별되기 전에 통과하는 패킷 검사을 참조하십시오. 레이어 7 식별을 완료하면, 시스템은 나머지 세션 트래픽에 적절한 작업을 적용합니다.

경고 |

모범 사례는 트래픽이 실수로 네트워크로 들어오지 않도록, 광범위하게 정의되는 모니터링 규칙의 레이어 7 조건을 규칙 우선순위 상위에 놓지 않는 것입니다. 또한 로컬에서 바인딩된 트래픽이 레이어 3 구축의 모니터링 규칙과 일치하면, 해당 트래픽은 검사를 우회할 수 있습니다. 트래픽의 검사를 보장하려면 트래픽을 라우팅하는 매니지드 디바이스의 고급 디바이스 설정에서 Inspect Local Router Traffic(로컬 라우터 트래픽 검사)을 활성화하십시오. |

액세스 제어 규칙 신뢰 작업

Trust(신뢰) 작업은 심층 검사 또는 네트워크 검색 없이 트래픽이 통과하도록 허용합니다. 신뢰할 수 있는 트래픽에는 ID 요건 및 속도 제한이 계속 적용됩니다.

참고 |

FTP 및 SIP와 같은 일부 프로토콜은 시스템이 검사 프로세스를 통해 여는 보조 채널을 사용합니다. 경우에 따라 신뢰할 수 있는 트래픽이 모든 검사를 우회할 수 있으며 이러한 보조 채널을 제대로 열 수 없습니다. 이 문제가 발생하면 신뢰 규칙을 Allow(허용)로 변경합니다. |

액세스 제어 규칙 차단 작업

Block(차단) 및 Block with reset(차단 후 초기화) 작업은 어떤 종류의 추가 검사도 없이 트래픽을 거부합니다.

Block with reset(차단 후 재설정) 규칙은 HTTP 응답 페이지에 도달한 웹 요청을 제외하고 연결을 재설정합니다. 이것은 연결이 즉시 재설정되면 시스템이 웹 요청을 차단하는 경우에 표시되도록 사용자가 구성하는 응답 페이지가 표시될 수 없기 때문입니다. 자세한 내용은 HTTP 응답 페이지 및 인터랙티브 차단를 참고하십시오.

액세스 제어 규칙 인터랙티브 차단 작업

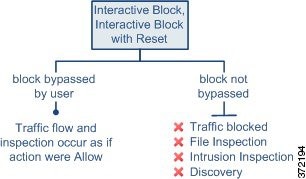

Interactive Block(인터랙티브 차단) 및 Interactive Block with reset(재설정을 사용한 인터랙티브 차단) 작업은 웹 사용자에게 원하는 대상으로 계속 진행할 수 있는 선택권을 제공합니다.

사용자가 차단을 우회하는 경우, 규칙은 허용 규칙을 모방합니다. 따라서 인터랙티브 차단 규칙을 파일 및 침입 정책에 연결할 수 있으며, 일치하는 트래픽도 네트워크 검색 대상이 됩니다.

사용자가 차단을 우회하지 않거나 우회할 수 없는 경우, 규칙은 차단 규칙을 모방합니다. 일치하는 트래픽은 추가 검사 없이 거부됩니다.

인터랙티브 차단을 활성화하면 모든 차단된 연결을 재설정할 수 없습니다. 이것은 연결이 즉시 재설정되면 응답 페이지가 표시될 수 없기 때문입니다. Interactive Block with reset(인터랙티브 차단 후 재설정) 작업을 사용하여 웹 트래픽이 아닌 모든 트래픽을 차단 후 재설정하고, 웹 요청에 대해서는 계속 인터랙티브 차단을 활성화하십시오.

자세한 내용은 HTTP 응답 페이지 및 인터랙티브 차단를 참고하십시오.

액세스 제어 규칙 허용 작업

Allow(허용) 작업은 일치하는 트래픽이 통과하도록 허용하지만 ID 요건과 속도 제한은계속 적용됩니다.

원하는 경우, 심층 검사를 사용하여 암호화되지 않은 트래픽과 해독된 트래픽이 목적지에 도달하기 전에 추가 검사하고 차단할 수 있습니다.

-

침입 정책을 사용하여 침입 탐지 및 방지 구성에 따라 네트워크 트래픽을 분석하고 해당 구성에 따라 문제가 되는 패킷을 삭제할 수 있습니다.

-

파일 정책을 사용하여 파일 제어를 수행할 수 있습니다. 파일 제어를 수행하면, 사용자가 특정 애플리케이션 프로토콜에서 특정 유형의 파일을 업로드(전송) 또는 다운로드(수신)하는 행동을 탐지하고 차단할 수 있습니다.

-

또한 파일 정책을 사용하여 네트워크 기반 AMP(Advanced Malware Protection)를 수행할 수 있습니다. 악성코드 대응 는 파일에서 악성 코드를 검사하고 구성에 따라 탐지된 악성코드를 차단할 수 있습니다.

다음 다이어그램은 허용 규칙 또는 사용자가 우회한 인터랙티브 차단 규칙의 조건을 충족하는 트래픽에서 수행되는 검사 유형을 보여줍니다. 파일 검사는 침입 검사 전에 발생합니다. 차단된 파일에 대해서는 침입 관련 익스플로잇을 검사하지 않습니다.

간소화를 위해, 다이어그램은 액세스 제어 규칙과 침입 정책 및 파일 정책 둘 다 연관되어 있는 또는 둘 다 연관되어 있지 않은 상황을 위한 트래픽 흐름을 표시합니다. 그러나 하나가 없더라도 다른 하나를 구성할 수 있습니다. 파일 정책이 없으면 트래픽 흐름은 침입 정책에 의해 결정되고, 침입 정책이 없으면 트래픽 흐름은 파일 정책에 의해 결정됩니다.

침입 또는 파일 정책에 의해 트래픽이 검사되든 삭제되든 상관없이 시스템은 네트워크 검색을 사용하여 트래픽을 검사할 수 있습니다. 그러나 트래픽을 허용한다고 해서 자동으로 검색 검사가 보장되는 것은 아닙니다. 시스템은 네트워크 검색 정책에 의해 명시적으로 모니터링되는 IP 주소와 관련된 연결에 대해서만 검색을 수행합니다. 또한 암호화된 세션에 대해서는 애플리케이션 검색이 제한됩니다.

)

) )

) )

) )

)

피드백

피드백