Threat Defense 인터페이스에 대한 정보

Threat Defense에는 데이터 인터페이스와 관리/진단 인터페이스가 포함되어 있습니다.

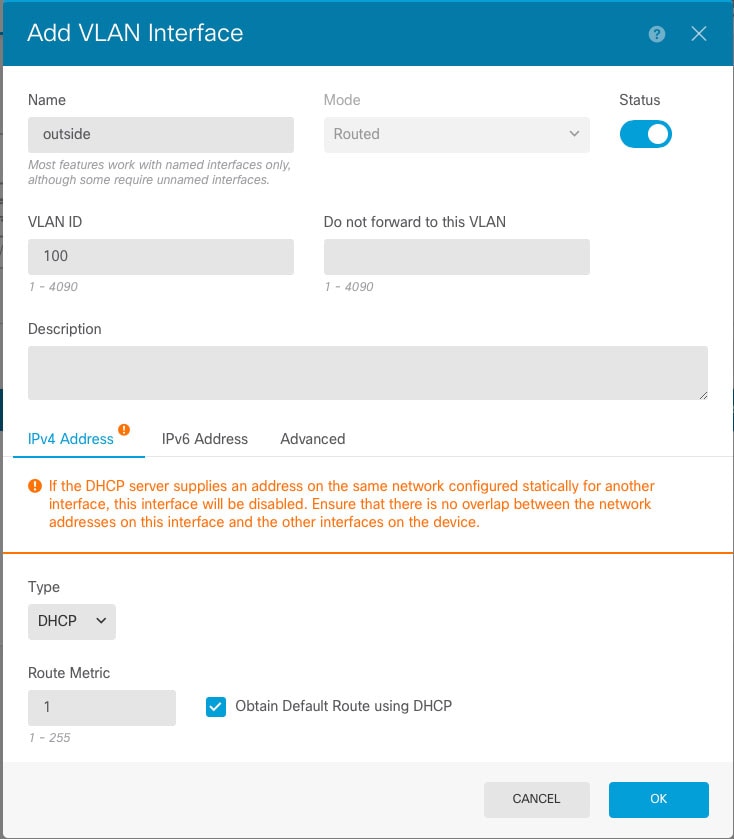

물리적 또는 가상 인터페이스 연결에 케이블을 연결하려면 인터페이스를 구성해야 합니다. 최소한 인터페이스 이름을 지정하고 트래픽을 전달하도록 인터페이스를 활성화해야 합니다. 인터페이스가 브리지 그룹의 멤버인 경우에는 이 작업만 수행하면 됩니다. 비브리지 그룹 멤버의 경우에는 인터페이스에 IP 주소도 지정해야 합니다. 지정된 포트의 단일 실제 인터페이스가 아닌 VLAN 하위 인터페이스를 생성하려는 경우에는 일반적으로 실제 인터페이스가 아닌 하위 인터페이스에 IP 주소를 구성합니다. VLAN 하위 인터페이스를 사용하면 물리적 인터페이스를 각기 다른 VLAN ID로 태그가 지정된 여러 논리적 인터페이스로 분할할 수 있습니다. 이는 스위치의 트렁크 포트에 연결할 때 유용합니다. 패시브 인터페이스에서는 IP 주소를 구성하지 않습니다.

Interfaces(인터페이스) 페이지에는 인터페이스 유형의 하위 페이지인 Interfaces(인터페이스)(물리적 인터페이스용), Bridge Groups(브리지 그룹), Virtual Tunnel Interfaces, EtherChannels 및 VLAN(for the Firepower 1010)이 포함되어 있습니다. device manager이 아니라 FXOS에서만 EtherChannel 파라미터를 수정할 수 있기 때문에 Firepower 4100/9300 EtherChannel은 Interfaces(인터페이스) 페이지에 나열되며 EtherChannel 페이지에는 나열되지 않습니다. 각 페이지에는 사용 가능한 인터페이스, 해당 이름, 주소, 모드 및 상태가 표시됩니다. 인터페이스 목록에서 바로 인터페이스의 상태를 켜기 또는 끄기로 변경할 수 있습니다. 목록에는 컨피그레이션을 기준으로 인터페이스 특성이 표시됩니다. 브리지 그룹, EtherChannel 또는 VLAN 인터페이스의 열기/닫기 화살표를 사용하여 멤버 인터페이스를 확인하십시오. 이러한 인터페이스는 해당 목록에서 단독으로도 표시됩니다. 지원되는 상위 인터페이스의 하위 인터페이스도 확인할 수 있습니다. 이러한 인터페이스가 가상 인터페이스 및 네트워크 어댑터에 매핑되는 방식에 대한 자세한 정보는 VMware 네트워크 어댑터 및 인터페이스가 Threat Defense 물리적 인터페이스에 매핑되는 방식의 내용을 참조하십시오.

다음 항목에서는 device manager를 통해 인터페이스를 구성할 때의 제한사항과 기타 인터페이스 관리 개념에 관해 설명합니다.

인터페이스 모드

각 인터페이스에 대해 다음과 같은 모드 중 하나를 구성할 수 있습니다.

- 라우팅 모드

-

각 Layer 3 라우팅 인터페이스에는 고유한 서브넷의 IP 주소가 필요합니다. 이러한 인터페이스는 보통 스위치, 다른 라우터의 포트 또는 ISP/WAN 게이트웨이에 연결합니다.

- 수동

-

패시브 인터페이스는 스위치 SPAN(Switched Port Analyzer) 또는 미러 포트를 사용하여 네트워크를 통과하는 트래픽을 모니터링합니다. SPAN 또는 미러 포트를 사용하면 스위치의 다른 포트에서 트래픽을 복사할 수 있습니다. 이 기능을 사용하면 네트워크 트래픽의 플로우 내에 있지 않더라도 시스템 가시성이 확보됩니다. 수동 구축으로 구성된 시스템에서는 트래픽 차단 또는 형성과 같은 특정 작업을 할 수 없습니다. 패시브 인터페이스는 모든 트래픽을 조건 없이 수신하며 이러한 인터페이스에서 수신된 트래픽은 재전송되지 않습니다.

- 스위치 포트(Firepower 1010)

- 스위치 포트에서는 하드웨어에서 스위칭 기능을 사용하여 레이어 2에서 트래픽을 전달합니다. 동일한 VLAN의 스위치 포트는 하드웨어 스위칭을 사용하여 서로 통신할 수 있으며 트래픽에는 threat defense 보안 정책이 적용되지 않습니다. 액세스 포트의 경우 태그 없는 트래픽만 허용되며 이러한 포트는 단일 VLAN에 할당할 수 있습니다. 트렁크 포트의 경우 태그 없는 트래픽과 태그 있는 트래픽이 허용되며 둘 이상의 VLAN에 속할 수 있습니다. 관리 인터페이스는 스위치 포트로 구성할 수 없습니다.

- BridgeGroupMember

-

브리지 그룹은 threat defense 디바이스에서 경로 대신 브리징하는 인터페이스 그룹입니다. 모든 인터페이스는 동일한 네트워크에 있습니다. 브리지 그룹은 브리지 네트워크에 IP 주소가 있는 BVI(브리지 가상 인터페이스)로 표시됩니다.

BVI의 이름을 지정하면 라우팅 인터페이스와 BVI를 라우팅할 수 있습니다. 이 경우 BVI는 멤버 인터페이스와 라우팅 인터페이스 간의 게이트웨이 역할을 합니다. BVI의 이름을 지정하지 않으면 브리지 그룹 멤버 인터페이스의 트래픽은 브리지 그룹을 벗어날 수 없습니다. 일반적으로는 인터넷에 멤버 인터페이스를 라우팅할 수 있도록 인터페이스 이름을 지정합니다.

라우팅 모드에서 브리지 그룹을 사용하는 방식 중 하나는 외부 스위치 대신 threat defense 디바이스에서 추가 인터페이스를 사용하는 것입니다. 브리지 그룹 멤버 인터페이스에 엔드포인트를 직접 연결할 수 있습니다. 또한 스위치를 연결하여 BVI와 같은 네트워크에 엔드포인트를 더 추가할 수도 있습니다.

관리/진단 인터페이스

레이블이 관리(threat defense virtual의 경우 Management0/0 가상 인터페이스)인 물리적 포트에는 실제로 두 개의 별도 인터페이스가 연결되어 있습니다.

-

관리 가상 인터페이스 - 시스템 통신에 사용되는 IP 주소입니다. 이 주소는 시스템이 데이터베이스 업데이트를 검색할 때와 스마트 라이선싱에 사용하는 주소입니다. 이 주소에 대해 관리 세션(device manager 및 CLI)을 열 수 있습니다. 에서 정의되는 관리 주소를 설정해야 합니다.

-

진단 가상 인터페이스 — 이 인터페이스를 사용하여 외부 시스템 로그 서버로 시스템 로그 메시지를 전송할 수 있습니다. 진단 인터페이스에 대한 IP 주소는 필요한 경우에만 구성하면 됩니다. 즉, 시스템 로그 메시지에 사용하려는 경우 인터페이스를 구성합니다. 이 인터페이스는 페이지에 표시되며 해당 페이지에서 구성할 수 있습니다. 진단 인터페이스는 관리 트래픽만 허용하며 통과 트래픽은 허용하지 않습니다.

(하드웨어 디바이스.) 관리/진단을 구성하는 한 가지 방법은 물리적 포트를 네트워크에 유선으로 연결하지 않는 것입니다. 대신 관리 IP 주소만 구성하고 인터넷에서 업데이트를 가져오는 게이트웨이로 데이터 인터페이스를 사용하도록 해당 주소를 구성합니다. 그런 다음 HTTPS/SSH 트래픽으로 연결되는 내부 인터페이스를 열고(기본값으로 HTTPS는 활성화되어 있음) 내부 IP 주소를 사용하여 device manager를 엽니다(관리 액세스 목록 구성 참조).

threat defense virtual의 경우 권장되는 컨피그레이션은 Management0/0을 내부 인터페이스와 같은 네트워크에 연결하고 내부 인터페이스를 게이트웨이로 사용하는 것입니다. 진단에 대해 별도의 주소를 구성하지는 마십시오.

별도의 관리 네트워크 구성에 대한 권장 사항

(하드웨어 디바이스.) 별도의 관리 네트워크를 사용하려는 경우 스위치 또는 라우터에 물리적 관리 인터페이스를 유선으로 연결합니다.

threat defense virtual의 경우, 임의의 데이터 인터페이스에서 별도의 네트워크에 Management0/0을 연결합니다. 기본 IP 주소를 계속 사용 중인 경우에는 동일한 서브넷에 있는 관리 IP 주소 또는 내부 인터페이스 IP 주소를 변경해야 합니다.

그런 후에 다음 항목을 구성합니다.

-

를 선택하고 연결된 네트워크에서 IPv4 또는 IPv6 주소, 또는 두 가지를 모두 설정합니다. 원하는 경우 네트워크의 다른 엔드포인트에 IPv4 주소를 제공하도록 DHCP 서버를 구성할 수 있습니다. 관리 네트워크에 인터넷으로의 경로가 포함된 라우터가 있으면 해당 라우터를 게이트웨이로 사용합니다. 그렇지 않은 경우에는 데이터 인터페이스를 게이트웨이로 사용합니다.

-

인터페이스를 통해 syslog 메시지를 시스템 로그 서버로 보내려는 경우에만 에서 진단 인터페이스의 주소를 설정합니다. 그렇지 않은 경우에는 진단용 주소가 필요하지 않으므로 구성하지 마십시오. 구성하는 모든 IP 주소는 관리 IP 주소와 같은 서브넷에 있어야 하며 DHCP 서버 풀에 있을 수는 없습니다. 예를 들어, 관리 주소로 192.168.45.45를 사용하고 DHCP 풀로 192.168.45.46-192.168.45.254를 사용할 경우 192.168.45.1-192.168.45.44 범위에 포함되는 임의의 주소를 사용하여 진단을 구성할 수 있습니다.

보안 영역

각 인터페이스는 단일 보안 영역에 할당할 수 있습니다. 그런 후에 영역을 기준으로 하여 보안 정책을 적용합니다. 예를 들어 내부 인터페이스는 내부 영역에, 외부 인터페이스는 외부 영역에 할당할 수 있습니다. 예를 들어, 트래픽이 내부에서 외부로는 이동하되 외부에서 내부로는 이동할 수 없도록 액세스 제어 정책을 구성할 수 있습니다.

각 영역은 라우팅 또는 패시브 모드가 됩니다. 이 모드는 인터페이스 모드와 직접 관련이 있습니다. 라우팅 및 패시브 인터페이스는 같은 모드의 보안 영역에만 추가할 수 있습니다.

브리지 그룹의 경우 영역에 멤버 인터페이스를 추가할 수는 있지만 BVI(브리지 가상 인터페이스)는 추가할 수 없습니다.

영역에는 관리/진단 인터페이스를 포함하지 않습니다. 영역은 데이터 인터페이스에만 적용됩니다.

개체 페이지에서 보안 영역을 생성할 수 있습니다.

IPv6 주소 지정

IPv6를 위해 2가지 유형의 유니캐스트 주소를 구성할 수 있습니다.

-

전역—전역 주소는 공용 네트워크에서 사용할 수 있는 공용 주소입니다. 브리지 그룹의 경우 각 멤버 인터페이스가 아닌 BVI(브리지 가상 인터페이스)에 대해 글로벌 주소를 구성합니다. 다음 항목은 글로벌 주소로 지정할 수 없습니다.

-

내부에서 예약된 IPv6 주소: fd00::/56(from=fd00:: to= fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

::/128 등의 지정되지 않은 주소

-

루프백 주소(::1/128)

-

멀티캐스트 주소(ff00::/8)

-

링크-로컬 주소(fe80::/10)

-

-

링크-로컬—링크-로컬 주소는 직접 연결된 네트워크에서만 사용할 수 있는 사설 주소입니다. 라우터에서 링크-로컬 주소를 사용하여 패킷을 전달하지 않습니다. 이는 특정 물리적 네트워크 세그먼트에서의 통신에만 사용됩니다. 이러한 주소는 주소 확인 및 네이버 검색과 같은 네트워크 검색 기능이나 주소 컨피그레이션에만 사용할 수 있습니다. 브리지 그룹에서 BVI에 대해 IPv6를 활성화하면 각 브리지 그룹 멤버 인터페이스에 대해 링크-로컬 주소가 자동으로 구성됩니다. 각 인터페이스에는 자체 주소가 있어야 합니다. 링크-로컬 주소는 세그먼트에서만 사용 가능하며 인터페이스 MAC 주소와 연결되기 때문입니다.

적어도 IPv6가 작동하려면 링크-로컬 주소를 구성해야 합니다. 전역 주소를 설정하면 링크-로컬 주소가 인터페이스에서 자동으로 구성되므로 링크-로컬 주소를 특별히 구성하지 않아도 됩니다. 전역 주소를 구성하지 않은 경우 자동으로 또는 수동으로 링크-로컬 주소를 구성해야 합니다.

Auto-MDI/MDIX 기능

RJ-45 인터페이스의 경우 기본 자동 협상 설정에는 Auto-MDI/MDIX 기능도 포함됩니다. Auto-MDI/MDIX는 자동 협상 단계에서 직선 케이블이 감지된 경우 내부 크로스오버를 수행하므로 크로스오버 케이블이 필요 없습니다. 인터페이스에서 Auto-MDI/MDIX를 활성화하려면 속도 또는 양방향을 자동 협상하도록 설정해야 합니다. 속도와 양방향 둘 다 명시적으로 고정 값으로 설정한 경우 두 설정 모두에 대해 자동 협상을 사용 해제하면 Auto-MDI/MDIX도 사용 해제됩니다. 기가비트 인터넷의 경우 속도와 양방향을 1000 및 최대로 설정하면 인터페이스에서 항상 자동 협상이 실행되므로 Auto-MDI/MDIX 기능도 항상 사용 설정된 상태이고 이를 사용 해제할 수 없습니다.

)을 클릭합니다.

)을 클릭합니다.

피드백

피드백