시작하기 전에

management center의 초기 구성을 구축하고 실행합니다. Cisco Firepower Management Center 1600, 2600 및 4600 하드웨어 설치 가이드 또는 Cisco Secure Firewall Management Center Virtual 시작 가이드를 참조하십시오.

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

Cisco는 일부 지역에서 본 콘텐츠의 현지 언어 번역을 제공할 수 있습니다. 이러한 번역은 정보 제공의 목적으로만 제공되며, 불일치가 있는 경우 본 콘텐츠의 영어 버전이 우선합니다.

이 장의 설명이 유용합니까?

사용 가능한 모든 운영 체제 및 관리자를 보려면 어떤 운영 체제 및 관리자가 적합합니까? 항목을 참조하십시오. 이 장은 management center threat defense에 적용됩니다.

이 장에서는 threat defense의 초기 설정을 완료하는 방법 및 디바이스를 통해 management center를 등록하는 방법에 대해 설명합니다. 중앙 본사에 상주하는 원격 브랜치 구축 management center의 경우 Threat Defense 원격으로 구축 Management Center를 참조하십시오.

일반적인 대규모 네트워크상의 구축에서는 다수의 매니지드 디바이스를 네트워크 세그먼트에 설치해야 합니다. 각 디바이스는 트래픽을 제어, 검사, 모니터링 및 분석한 다음 관리 management center에 보고합니다. management center는 로컬 네트워크 보호를 위한 관리, 분석 및 보고 작업을 수행하는 데 사용할 수 있는 웹 유저 인터페이스가 포함된 중앙 집중식 관리 콘솔을 제공합니다.

방화벽 정보

하드웨어는 ASA 소프트웨어 또는 threat defense 소프트웨어를 실행할 수 있습니다. ASA와 threat defense 간 전환하려면 디바이스에 이미지를 재설치해야 합니다. 현재 설치된 것과 다른 소프트웨어 버전이 필요한 경우에도 이미지를 재설치해야 합니다. Cisco ASA 또는 Firepower Threat Defense 디바이스 이미지 재설치를 참조하십시오.

방화벽은 Secure Firewall eXtensible Operating System(FXOS)라는 기본 운영 체제를 실행합니다. 방화벽은 FXOS Secure Firewall 섀시 관리자를 지원하지 않습니다. 문제 해결을 위해 제한된 CLI만 지원됩니다. 자세한 내용은 Firepower Threat Defense를 실행하는 Firepower 1000/2100 Series용 Cisco FXOS 문제 해결 가이드을 참조하십시오.

Privacy Collection Statement(개인정보 수집 선언)—방화벽은 개인 식별 정보를 요구하거나 적극적으로 수집하지 않습니다. 그러나 구성에서 개인 식별이 가능한 정보(예: 사용자 이름)를 사용할 수 있습니다. 이 경우 관리자는 해당 설정으로 작업하거나 SNMP를 사용할 때 이 정보를 확인할 수도 있습니다.

management center의 초기 구성을 구축하고 실행합니다. Cisco Firepower Management Center 1600, 2600 및 4600 하드웨어 설치 가이드 또는 Cisco Secure Firewall Management Center Virtual 시작 가이드를 참조하십시오.

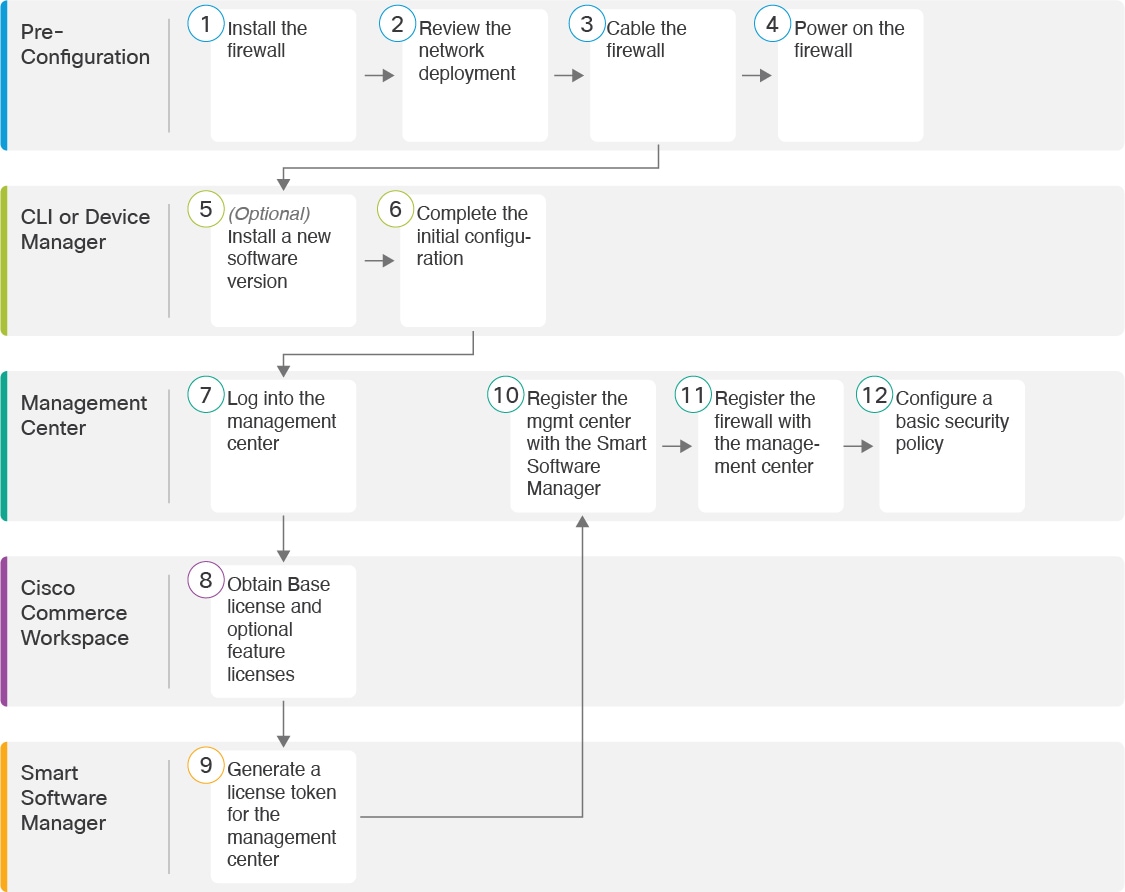

섀시에 management center와 함께 threat defense을 구축하려면 다음 작업을 참조하십시오.

This image is not available in preview/cisco.com

|

|

사전 컨피그레이션 |

방화벽을 설치합니다. 하드웨어 설치 가이드를 참조하십시오. |

|

|

사전 컨피그레이션 |

네트워크 구축 검토에 전달하는 고성능 고속 어플라이언스입니다. |

|

|

사전 컨피그레이션 |

방화벽 케이블 연결에 전달하는 고성능 고속 어플라이언스입니다. |

|

|

사전 컨피그레이션 |

방화벽 켜기에 전달하는 고성능 고속 어플라이언스입니다. |

|

|

CLI |

|

|

|

CLI 또는 Device Manager |

|

|

|

Management Center |

|

|

|

Cisco Commerce Workspace |

기본 라이선스 및 선택적 기능 라이선스를 구매합니다(Management Center 라이선스 얻기). |

|

|

Smart Software Manager |

management center(Management Center 라이선스 얻기)에 대한 라이선스 토큰을 생성합니다. |

|

|

Management Center |

Smart Licensing Server(Management Center 라이선스 얻기)에 management center를 등록합니다. |

|

|

Management Center |

|

|

|

Management Center |

전용 관리 1/1 인터페이스는 자체 네트워크 설정이 있는 특수 인터페이스입니다. 기본적으로 관리 1/1 인터페이스는 DHCP 클라이언트로 활성화되고 구성됩니다. 네트워크에 DHCP 서버가 없는 경우 초기 설정 중에 콘솔 포트에서 고정 IP 주소를 사용하도록 관리 인터페이스를 설정할 수 있습니다. threat defense를 management center에 연결한 후에 다른 인터페이스를 구성할 수 있습니다.

네트워크에 threat defense를 배치하는 방법에 대한 아이디어는 다음 샘플 네트워크 구축을 참조하십시오.

management center과 threat defense는 관리에서 라이선싱 및 업데이트를 위해 인터넷 연결이 필요합니다.

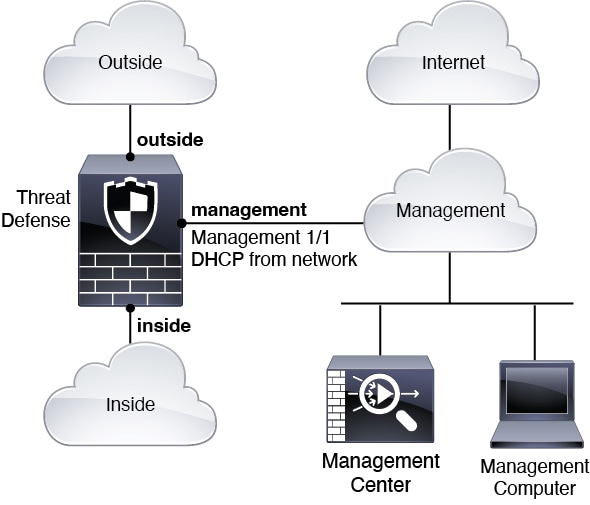

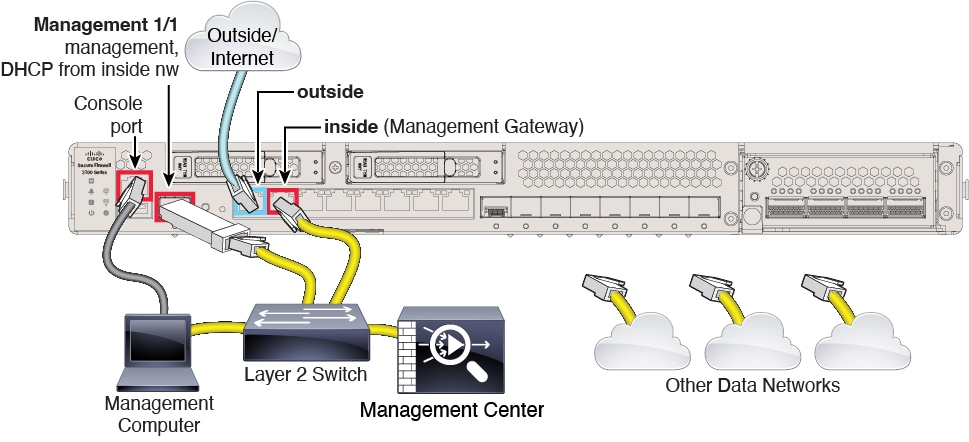

다음 그림에는 management center와 관리 컴퓨터가 관리 네트워크에 연결하는 Secure Firewall 3100용으로 가능한 네트워크 구축이 나와 있습니다. 관리 네트워크에는 라이선싱 및 업데이트를 위한 인터넷 경로가 있습니다.

management center과 threat defense는 관리에서 라이선싱 및 업데이트를 위해 인터넷 연결이 필요합니다.

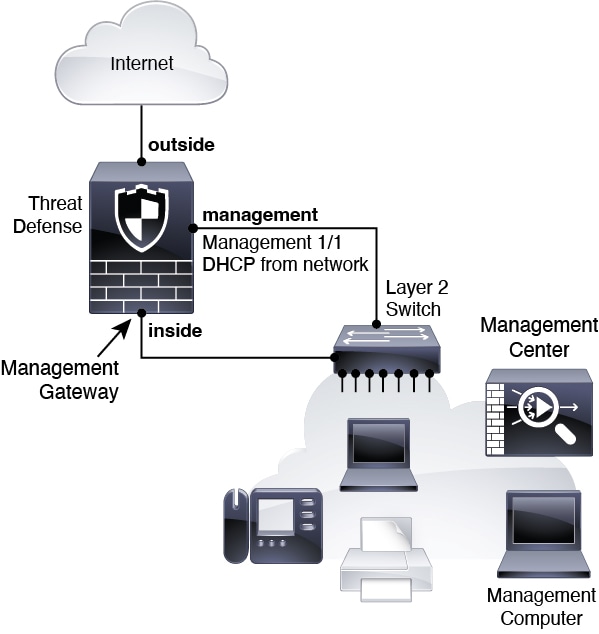

다음 그림에는 Secure Firewall 3100이 management center와 threat defense 관리용 인터넷 게이트웨이로 작동하는 Secure Firewall 3100용으로 가능한 네트워크 구축이 나와 있습니다.

다음 다이어그램에서 Secure Firewall 3100은 레이어 2 스위치를 통해 관리 1/1을 내부 인터페이스로 연결하고, management center와 관리 컴퓨터를 스위치로 연결하여 관리 인터페이스와 management center의 인터넷 게이트웨이로 동작합니다. (관리 인터페이스가 threat defense의 다른 인터페이스와 분리되어 있기 때문에 이러한 직접 연결이 허용됩니다.)

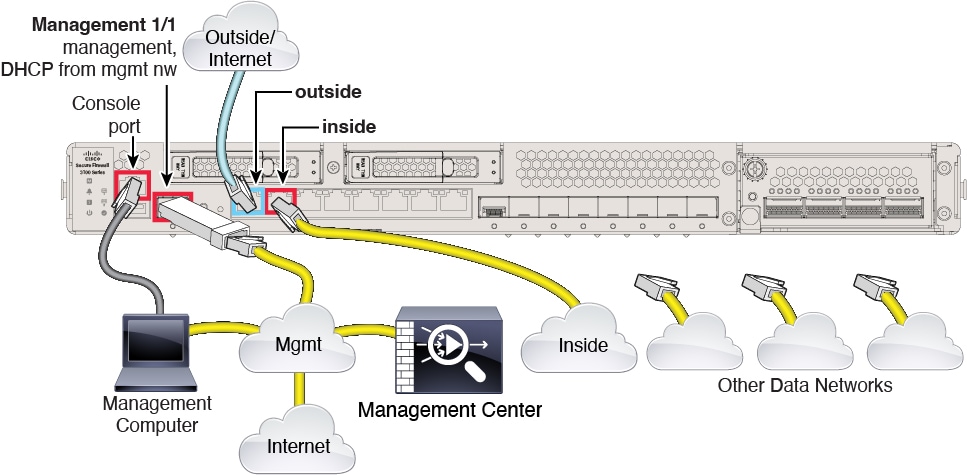

Secure Firewall 3100에서 위의 시나리오 중 하나를 케이블로 연결하려면 다음 단계를 참조하십시오.

참고 |

다른 토폴로지도 사용할 수 있으며, 기본 논리적 네트워크 연결, 포트, 주소 지정 및 구성 요구 사항에 따라 구축이 달라질 수 있습니다. |

| 단계 1 |

섀시를 설치합니다. 하드웨어 설치 가이드를 참조하십시오. |

| 단계 2 |

별도의 관리 네트워크용 케이블:

|

| 단계 3 |

Edge 구축용 케이블:

|

시스템 전원은 디바이스 뒷면에 있는 로커 전원 스위치로 제어됩니다. 전원 스위치는 정상적인 종료를 지원하는 소프트 알림 스위치로 구현되어 시스템 소프트웨어 및 데이터 손상의 위험을 줄여줍니다.

참고 |

처음 threat defense 부팅 시에는 초기화에 약 15~30분이 소요될 수 있습니다. |

디바이스에 안정적인 전원을 제공하는 것이 중요합니다(예: UPS(Uninterruptable Power Supply) 사용). 먼저 셧다운하지 않고 전력이 손실되면 파일 시스템이 심각하게 손상될 수 있습니다. 항상 백그라운드에서 많은 프로세스가 실행되므로 전력이 손실되면 시스템이 정상적으로 종료되지 않습니다.

| 단계 1 |

전원 케이블을 디바이스에 연결하고 전기 콘센트에 꽂습니다. |

||

| 단계 2 |

전원 코드 옆 섀시 후면에 있는 표준 로커 유형 전원 켜기/끄기 스위치를 사용하여 전원을 켭니다. |

||

| 단계 3 |

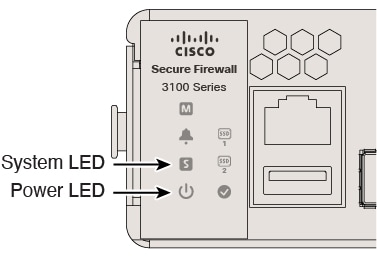

방화벽 뒷면의 전원 LED를 확인합니다. 전원이 켜져 있으면 녹색으로 표시됩니다.

|

||

| 단계 4 |

방화벽 뒷면의 시스템 LED를 확인합니다. 시스템이 전원 켜기 진단을 통과하면 녹색으로 표시됩니다.

|

소프트웨어 버전을 확인하고 필요한 경우 다른 버전을 설치하려면 다음 단계를 수행합니다. 방화벽을 구성하기 전에 대상 버전을 설치하는 것이 좋습니다. 또는 가동을 시작한 후 업그레이드를 수행할 수 있지만, 구성을 유지하는 업그레이드는 이 절차를 사용하는 것보다 시간이 더 오래 걸릴 수 있습니다.

어떤 버전을 실행해야 합니까?

Cisco는 소프트웨어 다운로드 페이지에서 릴리스 번호 옆에 금색 별표로 표시된 Gold Star 릴리스를 실행할 것을 권장합니다. https://www.cisco.com/c/en/us/products/collateral/security/firewalls/bulletin-c25-743178.html에 설명된 릴리스 전략을 참조할 수도 있습니다. 예를 들어, 이 게시판에서는 단기 릴리스 번호 지정(최신 기능 포함), 장기 릴리스 번호 지정(장기간 유지 보수 릴리스 및 패치) 또는 추가 장기 릴리스 번호 지정(가장 긴 기간, 정부 인증) 등이 있습니다.

| 단계 1 |

CLI에 연결합니다. 자세한 내용은 Threat Defense 및 FXOS CLI 액세스를 참조하십시오. 이 절차에서는 콘솔 포트를 사용하는 방법을 보여 주지만 SSH를 대신 사용할 수 있습니다. 관리자 사용자(비밀번호: Admin123)로 로그인합니다. FXOS CLI에 연결합니다. 처음 로그인하면 비밀번호를 변경하라는 메시지가 표시됩니다. 이 비밀번호는 SSH의 threat defense 로그인에도 사용됩니다.

예: |

||

| 단계 2 |

FXOS CLI에서 실행 중인 버전을 표시합니다. scope ssa show app-instance 예: |

||

| 단계 3 |

새 버전을 설치하려면 다음 단계를 수행합니다. |

CLI 또는 device manager를 사용하여 threat defense 초기 구성을 완료할 수 있습니다.

threat defense CLI에 연결하여 설정 마법사를 사용하여 관리 IP 주소, 게이트웨이 및 기타 기본 네트워킹 설정을 포함한 초기 설정을 수행합니다. 전용 관리 인터페이스는 자체 네트워크 설정이 있는 특수 인터페이스입니다. 관리자 액세스에 관리 인터페이스를 사용하지 않으려는 경우, 대신 CLI를 사용하여 데이터 인터페이스를 설정할 수 있습니다. management center 통신 설정도 구성합니다. device manager를 사용하여 초기 설정을 수행할 때 관리 및 액세스 인터페이스 설정 외에 관리를 위해 management center로 전환하면 device manager에서 완료된 모든 인터페이스 구성이 유지됩니다. 액세스 제어 정책과 같은 기타 기본 구성 설정은 유지되지 않습니다.

| Step 1 |

콘솔 포트에서 또는 관리 인터페이스에 대한 SSH를 사용하여 threat defense CLI에 연결합니다.이 인터페이스는 기본적으로 DHCP 서버에서 IP 주소를 가져옵니다. 네트워크 설정을 변경하려는 경우 연결이 끊어지지 않도록 콘솔 포트를 사용하는 것이 좋습니다. 콘솔 포트는 FXOS CLI에 연결됩니다. SSH 세션은 threat defense CLI에 직접 연결됩니다. |

||

| Step 2 |

사용자 이름 admin 및 비밀번호 Admin123으로 로그인합니다. 콘솔 포트에서 FXOS CLI에 연결합니다. FXOS에 처음 로그인하면 비밀번호를 변경하라는 메시지가 표시됩니다. 이 비밀번호는 SSH의 threat defense 로그인에도 사용됩니다.

Example: |

||

| Step 3 |

콘솔 포트에서 FXOS에 연결한 경우 threat defense CLI에 연결합니다. connect ftd Example: |

||

| Step 4 |

threat defense에 처음 로그인할 경우, 엔드 유저 라이선스 계약(EULA)에 동의하고 SSH 연결을 사용 중인 경우 관리자 비밀번호를 변경하라는 메시지가 표시됩니다. 그 다음에는 CLI 설정 스크립트가 표시됩니다.

기본값 또는 이전에 입력한 값이 괄호 안에 표시됩니다. 이전에 입력한 값을 승인하려면 Enter를 누릅니다. 다음 지침을 참조하십시오.

Example: |

||

| Step 5 |

이 threat defense를 관리할 management center를 식별합니다. configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id]

Example:management center이(가) NAT 디바이스 뒤에 있는 경우 등록 키와 고유한 NAT ID를 입력하고 호스트 이름 대신 DONTRESOLVE를 지정합니다. 예를 들면 다음과 같습니다. Example:threat defense가 NAT 디바이스 뒤에 있는 경우 management center IP 주소 또는 호스트 이름과 함께 고유한 NAT ID를 입력합니다. 예를 들면 다음과 같습니다. Example: |

management center에 방화벽을 등록합니다.

threat defense의 초기 설정을 수행하려면 device manager에 연결합니다. device manager를 사용하여 초기 설정을 수행할 때 관리를 위해 management center로 전환하면 device manager에서 완료된 관리 및 액세스 설정과 모든 인터페이스 구성이 유지됩니다. 액세스 제어 정책 또는 보안 영역과 같은 기타 기본 구성 설정은 유지되지 않습니다. FTD CLI를 사용하는 경우 관리 및 FMC 액세스 설정만 유지됩니다(예: 기본 내부 인터페이스 구성은 유지되지 않음).

management center의 초기 구성을 구축하고 실행합니다. Cisco Firepower Management Center 1600, 2600 및 4600 하드웨어 설치 가이드를 참조하십시오. threat defense를 설정하기 전에 management center IP 주소 또는 호스트 이름을 알아야 합니다.

최신 버전의 Firefox, Chrome, Safari, Edge 또는 Internet Explorer를 사용하십시오.

| 단계 1 |

device manager에 로그인합니다. |

| 단계 2 |

초기 설정을 완료하기 전에 처음으로 device manager에 로그인할 때 설정 마법사를 사용합니다. 선택적으로 페이지 하단의 Skip device setup(디바이스 설정 건너뛰기)을 클릭하여 설정 마법사를 건너뛸 수 있습니다. 설정 마법사를 완료하면 내부 인터페이스(Ethernet1/2)에 대한 기본 컨피그레이션 외에 management center 관리로 전환할 때 유지되는 외부(Ethernet1/1) 인터페이스의 컨피그레이션이 생깁니다. |

| 단계 3 |

(필수일 수 있음) 관리 인터페이스에 대해 고정 IP 주소를 구성합니다. Device(디바이스)를 선택한 후 링크를 클릭합니다. 고정 IP 주소를 구성하려면 기본 게이트웨이도 데이터 인터페이스 대신 고유한 게이트웨이로 설정해야 합니다. DHCP를 사용하는 경우에는 아무것도 구성할 필요가 없습니다. |

| 단계 4 |

외부 또는 내부 이외의 인터페이스를 포함하여 추가 인터페이스를 구성하려면 Device(디바이스)를 선택한 다음 Interfaces(인터페이스) 요약의 링크를 클릭합니다. Device Manager()에서 방화벽 구성에서 인터페이스를 구성하는 방법에 대한 자세한 내용은 device manager를 참조하십시오. 디바이스를 management center에 등록할 때 다른 device manager 설정은 유지되지 않습니다. |

| 단계 5 |

를 선택하고 Proceed(계속)을 눌러 management center 관리를 설정합니다. |

| 단계 6 |

FMC 세부사항을 구성합니다.

|

| 단계 7 |

연결성 설정을 구성합니다. |

| 단계 8 |

Connect(연결)를 클릭합니다. FMC 등록 상태(FMC Registration Status) 대화 상자는 management center 전환에 대한 현재 상태를 보여줍니다. Saving FMC Registration Settings(FMC 등록 설정 저장) 단계에서 management center로 이동하여 방화벽을 추가합니다.

management center에 대한 전환을 취소하려면 Cancel Registration(등록 취소)을 클릭합니다. 아니면 Saving FMC Registration Settings(FMC 등록 설정 저장) 단계까지 device manager 브라우저를 닫지 마십시오. 이렇게 하면 프로세스가 일시 중지되며, device manager에 다시 연결할 때만 재개됩니다. FMC Registration Settings(FMC 등록 설정 저장) 단계를 수행한 후 device manager에 연결된 상태로 유지되는 경우, 마지막으로 Successful Connection with FMC(FMC와 연결 성공) 대화 상자가 표시된 뒤 device manager으로부터 연결이 해제됩니다.

|

management center을 사용해 threat defense를 구성하고 모니터링합니다.

지원되는 브라우저에 대한 자세한 내용은 사용 중인 버전의 릴리스 노트를 참조하십시오(https://www.cisco.com/go/firepower-notes 참조).

| 단계 1 |

지원되는 브라우저를 사용해 다음 URL을 입력합니다. https://fmc_ip_address |

| 단계 2 |

사용자 이름 및 비밀번호를 입력합니다. |

| 단계 3 |

Log In(로그인)을 클릭합니다. |

모든 라이선스는 management center를 통해 threat defense에 제공됩니다. 다음 라이선스를 구매할 수 있습니다.

Base(기본)-(필수) Base 라이선스.

Threat—보안 인텔리전스 및 Next-Generation IPS

악성코드—악성코드 방어

URL—URL 필터링

RA VPN—AnyConnect Plus, AnyConnect Apex 또는 AnyConnect VPN 전용

시스코 라이선싱에 대한 자세한 내용은 cisco.com/go/licensingguide를 참조하세요.

Cisco Smart Software Manager에서 마스터 계정을 만듭니다.

아직 어카운트가 없는 경우 새 어카운트 설정 링크를 클릭합니다. Smart Software Manager에서 조직의 마스터 계정을 만들 수 있습니다.

Smart Software Licensing 계정은 일부 기능(내보내기-컴플라이언스 플래그를 사용하여 활성화됨)을 사용하려면 강력한 암호화(3DES/AES) 라이선스 자격을 얻어야 합니다.

| 단계 1 |

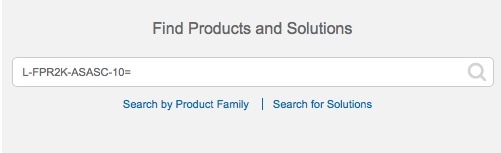

Smart Licensing 계정에서 필요한 라이선스가 사용 가능한지 확인합니다. Cisco 또는 리셀러에서 디바이스를 구매한 경우 라이선스는 Smart Software License 계정에 연결되어 있어야 합니다. 그러나 라이선스를 직접 추가해야 하는 경우 Cisco Commerce Workspace에서 Find Products and Solutions(제품 및 솔루션 찾기) 검색 필드를 사용합니다. 다음 라이선스 PID를 검색합니다.

|

||

| 단계 2 |

아직 등록하지 않은 경우 management center을 Smart Licensing 서버에 등록합니다. 등록하려면 Smart Software Manager에서 등록 토큰을 생성해야 합니다. 자세한 지침은 Cisco Secure Firewall Management Center 관리 가이드 항목을 참조하십시오. |

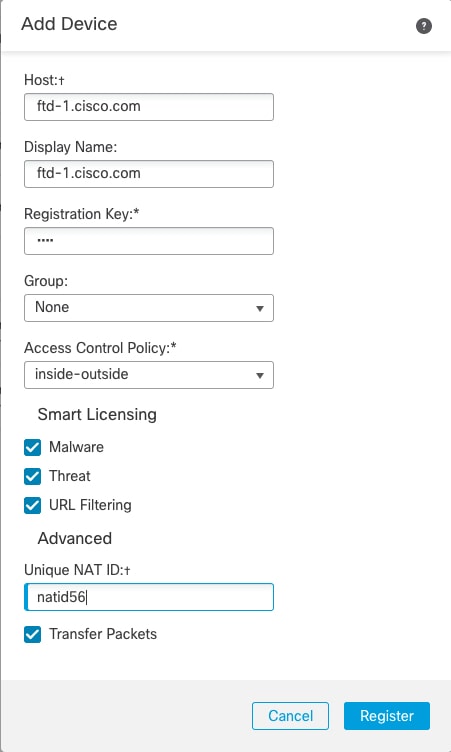

threat defense를 management center에 수동으로 등록합니다.

threat defense 초기 구성

threat defense 관리 IP 주소 또는 호스트 이름 및 NAT ID

management center 등록 키

| 단계 1 |

management center에서 를 선택합니다. |

||

| 단계 2 |

Add(추가) 드롭다운 메뉴에서 Add Device(디바이스 추가)를 선택합니다.  다음 매개변수를 설정합니다.

|

||

| 단계 3 |

Register(등록)를 클릭하여 등록을 확인합니다. 등록에 성공하면 디바이스가 목록에 추가됩니다. 오류가 발생하면 오류 메시지가 표시됩니다. threat defense 등록에 실패하면 다음 항목을 확인하십시오.

자세한 문제 해결 정보는 https://cisco.com/go/fmc-reg-error를 참조하십시오. |

이 섹션에서는 다음 설정을 사용해 기본 보안 정책을 구성하는 방법에 대해 설명합니다.

내부 및 외부 인터페이스 - 내부 인터페이스에 고정 IP 주소를 할당하고, 외부 인터페이스에 DHCP를 사용합니다.

DHCP Server(DHCP 서버) - 클라이언트용 내부 인터페이스에서 DHCP 서버를 사용합니다.

Default route(기본 경로) - 외부 인터페이스를 통해 기본 경로를 추가합니다.

NAT - 외부 인터페이스에서 인터페이스 PAT를 사용합니다.

Access control(액세스 제어) - 내부에서 외부로 향하는 트래픽을 허용합니다.

기본 보안 정책을 구성하려면 다음 작업을 완료합니다.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

threat defense 인터페이스를 활성화하고, 보안 영역에 이를 할당하며, IP 주소를 설정합니다. 일반적으로 시스템이 의미 있는 트래픽을 전달하도록 최소 2개 이상의 인터페이스를 구성해야 합니다. 일반적으로 업스트림 라우터 또는 인터넷과 만나는 외부 인터페이스와 조직 네트워크에서 사용하는 하나 이상의 내부 인터페이스를 사용합니다. 이런 인터페이스의 일부는 웹 서버와 같이 공개적으로 액세스할 수 있는 에셋을 배치하는 '비무장지대(DMZ)'로 사용하게 됩니다.

일반적인 에지 라우팅 상황의 경우, 내부 인터페이스에서 정적 주소를 정의하는 반면 ISP에서 온 DHCP를 통해 외부 인터페이스 주소를 가져옵니다.

다음 예에서는 DHCP를 사용하는 외부 인터페이스에서 고정 주소 및 라우팅 모드를 사용하여 인터페이스 내부에 라우팅 모드를 구성합니다.

| 단계 1 |

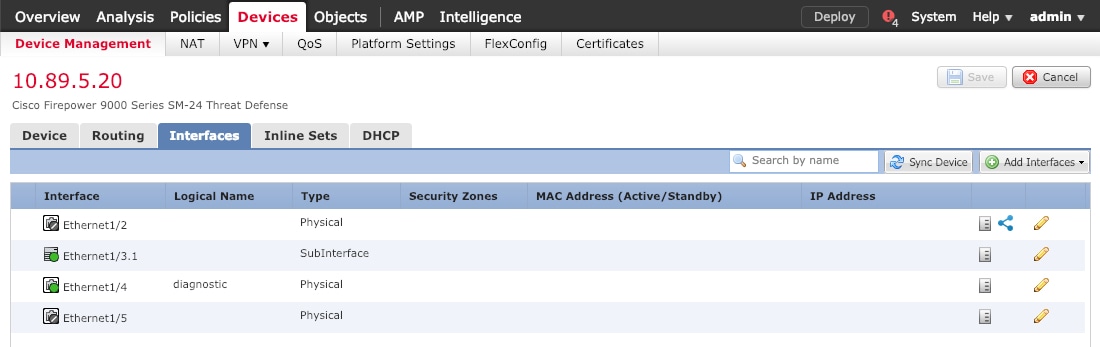

를 선택하고 방화벽에 대해 수정( |

||

| 단계 2 |

Interfaces(인터페이스)를 클릭합니다.  |

||

| 단계 3 | |||

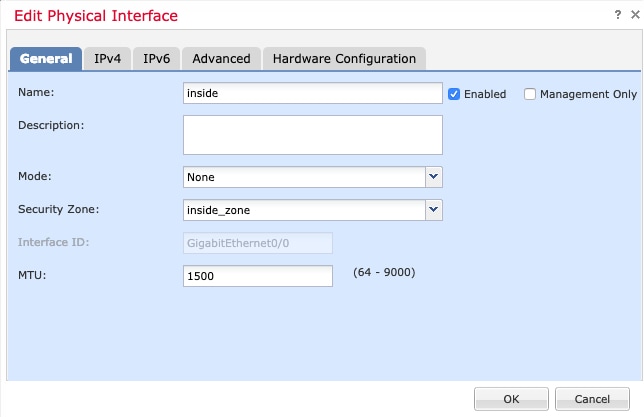

| 단계 4 |

내부에 사용할 인터페이스의 수정( General(일반) 탭이 표시됩니다.  |

||

| 단계 5 |

외부에서 사용하려는 인터페이스의 수정( General(일반) 탭이 표시됩니다.

|

||

| 단계 6 |

Save(저장)를 클릭합니다. |

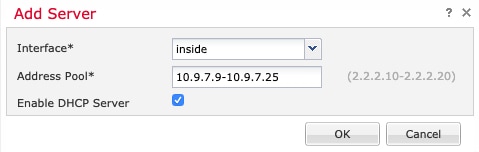

클라이언트가 DHCP를 사용하여 threat defense에서 IP 주소를 가져오게 하려면 DHCP 서버를 활성화합니다.

| 단계 1 |

를 선택하고 디바이스의 수정( |

| 단계 2 |

를 선택합니다. |

| 단계 3 |

서버 페이지에서 Add(추가)를 클릭하고 다음 옵션을 설정합니다.

|

| 단계 4 |

OK(확인)를 클릭합니다. |

| 단계 5 |

Save(저장)를 클릭합니다. |

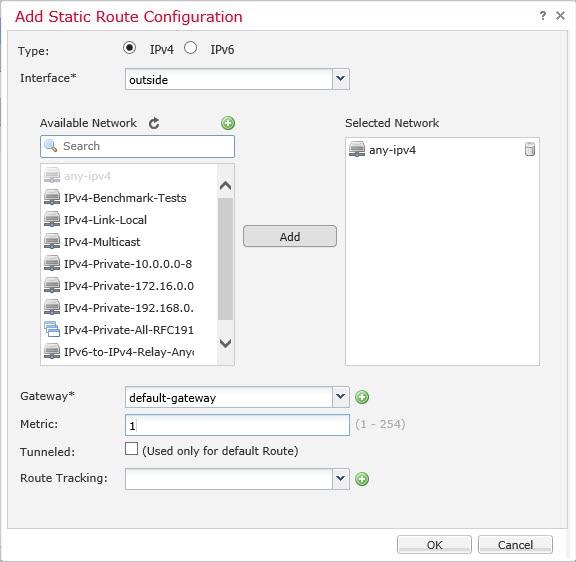

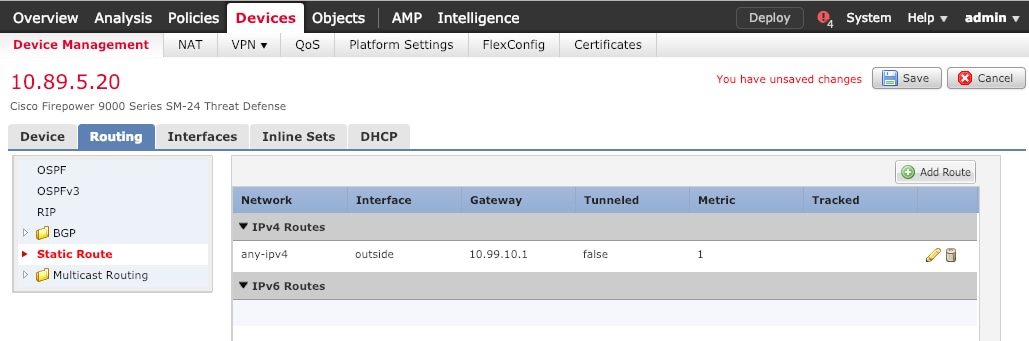

기본 경로는 일반적으로 외부 인터페이스에서 접근 가능한 업스트림 라우터를 가리킵니다. 외부 인터페이스에 DHCP를 사용하는 경우 디바이스가 이미 기본 경로를 수신했을 수 있습니다. 수동으로 경로를 추가해야 하는 경우 이 절차를 완료합니다. DHCP 서버에서 기본 경로를 수신한 경우, 페이지의 IPv4 Routes(IPv4 경로) 또는 IPv6 Routes(IPv6 경로) 테이블에 표시됩니다.

| 단계 1 |

를 선택하고 디바이스의 수정( |

| 단계 2 |

를 선택하고 Add Route(경로 추가)를 클릭해 다음을 설정합니다.

|

| 단계 3 |

OK(확인)를 클릭합니다. 경로가 고정 경로 테이블에 추가됩니다.  |

| 단계 4 |

Save(저장)를 클릭합니다. |

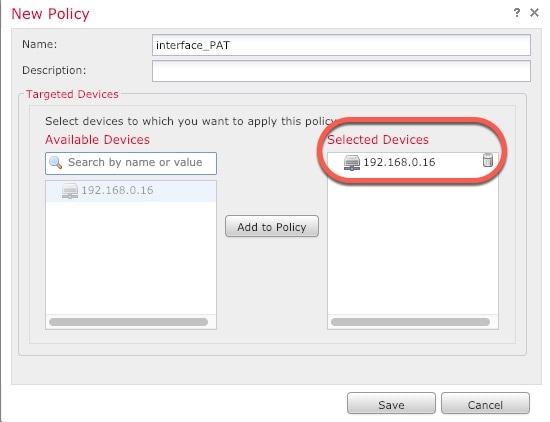

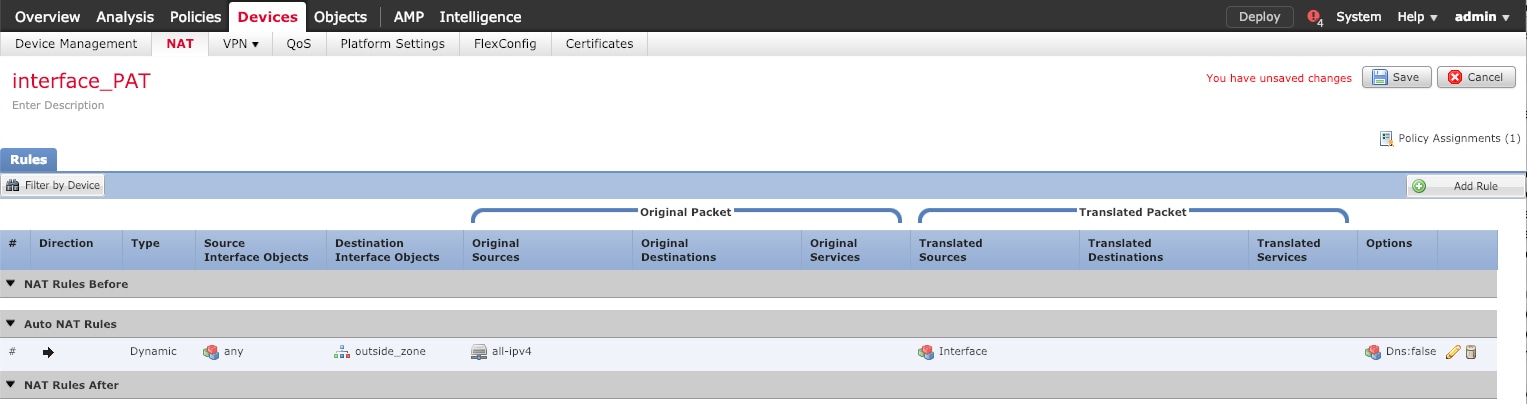

일반적인 NAT 규칙은 내부 주소를 외부 인터페이스 IP 주소의 포트로 변환합니다. 이러한 유형의 NAT 규칙을 인터페이스 포트 주소 변환(PAT)이라고 합니다.

| 단계 1 |

를 선택하고, 를 클릭합니다. |

||

| 단계 2 |

정책 이름을 지정하고, 정책을 사용할 디바이스를 선택한 뒤 Save(저장)를 클릭합니다.  정책이 management center을 추가합니다. 계속해서 정책에 규칙을 추가해야 합니다. |

||

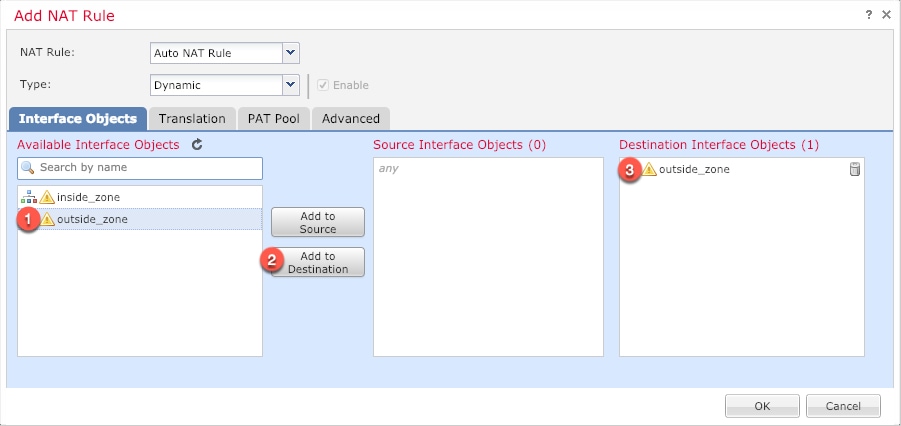

| 단계 3 |

Add Rule(규칙 추가)을 클릭합니다. Add NAT Rule(NAT 규칙 추가) 대화 상자가 나타납니다. |

||

| 단계 4 |

기본 규칙 옵션을 구성합니다.

|

||

| 단계 5 |

Interface Objects(인터페이스 개체) 페이지에서 Available Interface Objects(사용 가능한 인터페이스 개체) 영역의 외부 영역을 Destination Interface objects(대상 인터페이스 개체) 영역에 추가합니다.  |

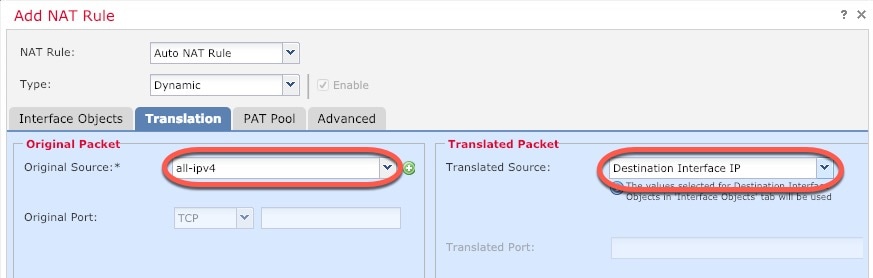

||

| 단계 6 |

Translation(변환) 페이지에서 다음 옵션을 설정합니다.

|

||

| 단계 7 |

Save(저장)를 클릭하여 규칙을 저장하십시오. 규칙이 Rules(규칙) 테이블에 저장됩니다.  |

||

| 단계 8 |

변경 사항을 저장하려면 NAT 페이지에서 Save(저장)를 클릭합니다. |

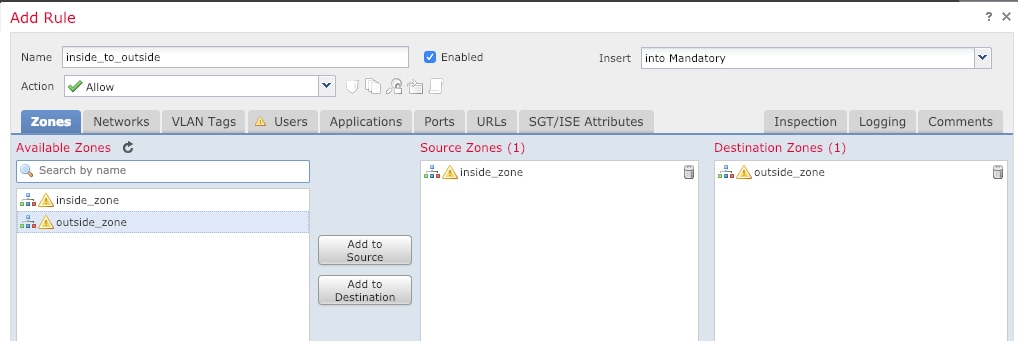

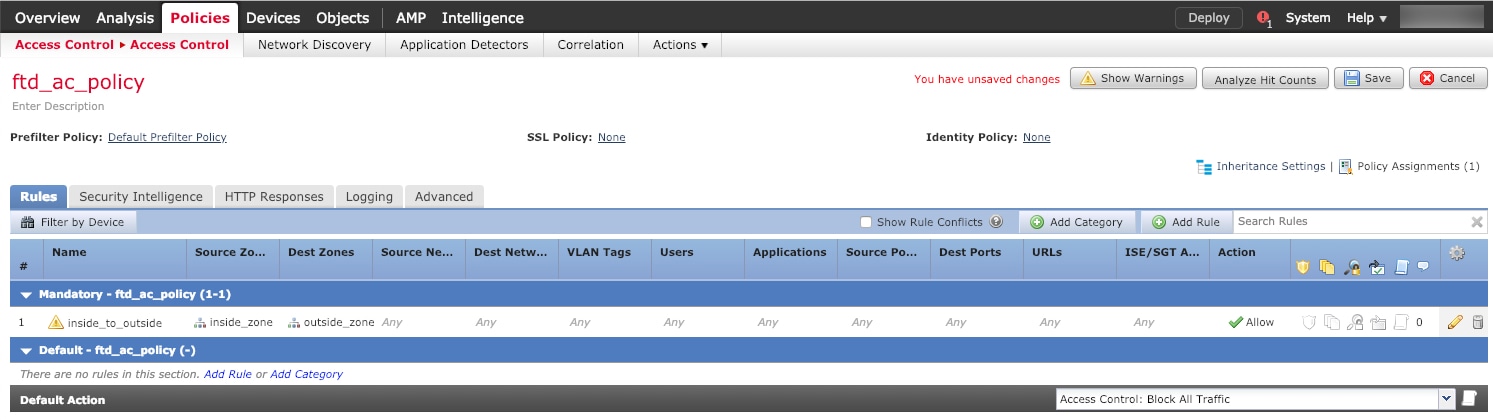

management center을 사용해 threat defense를 등록할 때 기본 액세스 컨트롤 정책인 Block all traffic(모든 트래픽 차단)을 생성했다면, 디바이스에 트래픽을 허용하기 위해 정책에 규칙을 추가해야 합니다. 다음 절차에서는 내부 영역에서 외부 영역으로 향하는 트래픽을 허용하는 규칙을 추가합니다. 다른 영역이 있는 경우에는 적절한 네트워크에 대한 트래픽을 허용하는 규칙을 추가해야 합니다.

고급 보안 설정 및 규칙을 구성하려면 Firepower Management Center 구성 가이드 구성 가이드를 참조하십시오.

| 단계 1 |

을 선택하고 threat defense에 할당된 액세스 컨트롤 정책에 대해 수정( |

| 단계 2 |

Add Rule(규칙 추가)을 클릭하고 다음 매개변수를 설정합니다.

기타 설정은 변경하지 않습니다. |

| 단계 3 |

Add(추가)를 클릭합니다. 규칙이 Rules(규칙) 테이블에 추가됩니다.  |

| 단계 4 |

Save(저장)를 클릭합니다. |

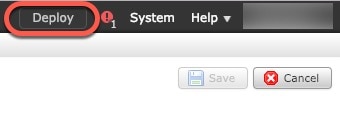

threat defense에 설정 변경 사항을 구축합니다. 구축하기 전에는 디바이스에서 변경 사항이 활성 상태가 아닙니다.

| 단계 1 |

우측 상단에서 Deploy(구축)를 클릭합니다.  |

| 단계 2 |

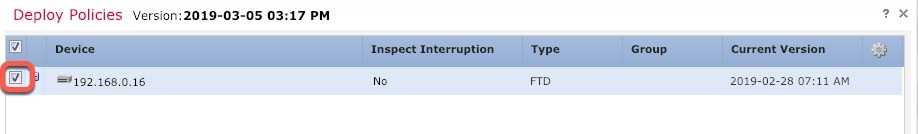

Deploy policy(정책 구축) 대화 상자에서 디바이스를 선택한 다음 Deploy(구축)를 클릭합니다.  |

| 단계 3 |

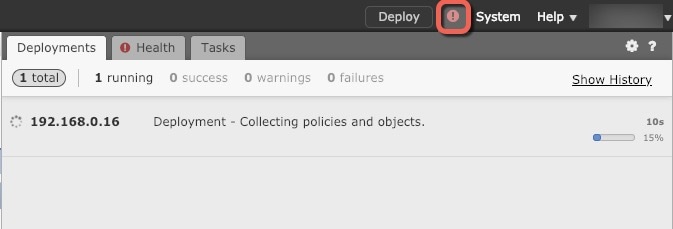

구축이 성공하는지 확인합니다. 메뉴 모음의 Deploy(구축) 버튼 오른쪽에 있는 아이콘을 클릭하여 구축 상태를 확인합니다.  |

CLI(Command Line Interface)를 사용하여 시스템을 설정하고 기본적인 시스템 트러블슈팅을 수행합니다. CLI 세션을 통해 정책을 구성할 수는 없습니다. 콘솔 포트에 연결하여 CLI에 액세스할 수 있습니다.

문제 해결을 위해 FXOS CLI에 액세스할 수 있습니다.

참고 |

아니면 SSH를 threat defense 디바이스의 관리 인터페이스로 할 수 있습니다. 콘솔 세션과 달리 SSH 세션은 기본적으로 threat defense CLI를 사용하며, connect fxos 명령을 사용하여 FXOS CLI에 연결할 수 있습니다. 이후 SSH 연결용 인터페이스를 여는 경우 데이터 인터페이스에 있는 주소에 연결할 수도 있습니다. 데이터 인터페이스에 대한 SSH 액세스는 기본값으로 사용 해제 상태입니다. 이 절차에서는 기본값이 FXOS CLI인 콘솔 포트 액세스에 대해 설명합니다. |

| 단계 1 |

CLI에 로그인하려면 관리 컴퓨터를 콘솔 포트에 연결합니다. Secure Firewall 3100은 DB-9~RJ-45 시리얼 케이블과 함께 제공되므로 연결을 설정하려면 서드파티 시리얼-USB 케이블이 필요합니다. 운영 체제에 필요한 USB 시리얼 드라이버를 설치해야 합니다 (Secure Firewall 3100 하드웨어 가이드 참조). 콘솔 포트의 기본값은 FXOS CLI입니다. 다음 시리얼 설정을 사용하십시오.

FXOS CLI에 연결합니다. 초기 설정 시 설정한 관리자 사용자 이름 및 비밀번호(기본값은 Admin123)를 사용하여 CLI에 로그인합니다. 예: |

| 단계 2 |

threat defense CLI에 액세스합니다. connect ftd 예:로그인한 후 CLI에서 사용할 수 있는 명령에 대한 정보를 확인하려면 help 또는 ? 를 입력하십시오. 사용 정보는 Secure Firewall Threat Defense 명령 참조에서 참조하십시오. |

| 단계 3 |

threat defenseCLI를 종료하려면 exit 또는 logout 명령을 입력합니다. 그러면 FXOS CLI 프롬프트로 돌아갑니다. FXOS CLI에서 사용할 수 있는 명령에 대한 정보를 확인하려면 ? 를 입력하십시오. 예: |

시스템을 올바르게 종료하는 것이 중요합니다. 단순히 전원을 분리하거나 전원 스위치를 누르는 경우 파일 시스템이 심각하게 손상될 수 있습니다. 항상 백그라운드에서 많은 프로세스가 실행되므로 전원을 분리하거나 종료하면 Firepower 시스템이 정상적으로 종료되지 않는다는 점에 유의하십시오.

디바이스 관리 페이지를 사용하여 management center 디바이스의 전원을 끄거나 FXOS CLI를 사용할 수 있습니다.

시스템을 올바르게 종료하는 것이 중요합니다. 단순히 전원을 분리하거나 전원 스위치를 누르는 경우 파일 시스템이 심각하게 손상될 수 있습니다. 항상 백그라운드에서 많은 프로세스가 실행되므로 전원을 분리하거나 종료하면 방화벽이 정상적으로 종료되지 않는다는 점에 유의하십시오.

management center를 사용하여 시스템을 올바르게 종료할 수 있습니다.

| 단계 1 |

를 선택합니다. |

| 단계 2 |

다시 시작할 디바이스 옆의 편집 아이콘( |

| 단계 3 |

Device(디바이스) 탭을 클릭합니다. |

| 단계 4 |

System(시스템) 섹션에서 디바이스 종료 아이콘( |

| 단계 5 |

메시지가 표시되면 디바이스 종료를 확인합니다. |

| 단계 6 |

방화벽에 대한 콘솔 연결이 있는 경우 방화벽이 종료될 때 시스템 프롬프트를 모니터링합니다. 다음 프롬프트가 표시됩니다. 콘솔에 연결되지 않은 경우 시스템이 종료될 때까지 약 3분 동안 기다리십시오. |

| 단계 7 |

섀시가 성공적으로 꺼진 후에 필요한 경우 섀시에서 전원을 분리하여 물리적으로 제거할 수 있습니다. |

FXOS CLI를 사용하여 시스템을 안전하게 종료하고 디바이스의 전원을 끌 수 있습니다. 콘솔 포트에 연결하여 CLI에 액세스할 수 있습니다. Threat Defense 및 FXOS CLI 액세스 참조.

| 단계 1 |

FXOS CLI에서 local-mgmt에 연결합니다. Firepower # connect local-mgmt |

| 단계 2 |

shutdown 명령 실행: firepower(local-mgmt) # shutdown 예: |

| 단계 3 |

방화벽이 종료될 때 시스템 프롬프트를 모니터링합니다. 다음 프롬프트가 표시됩니다. |

| 단계 4 |

섀시가 성공적으로 꺼진 후에 필요한 경우 섀시에서 전원을 분리하여 물리적으로 제거할 수 있습니다. |

threat defense 설정을 계속하려면 Cisco Firepower 문서 탐색에서 사용 중인 소프트웨어 버전에 해당하는 문서를 참조하십시오.

management center 사용과 관련된 내용은 Firepower Management Center 구성 가이드를 참조하십시오.