ASA 정보

ASA는 고급 스테이트풀 방화벽 및 VPN 집중기 기능을 하나의 디바이스에서 제공하며

ASA 5500-X 설정 마이그레이션

ASA 5500-X의 설정을 복사하여 Secure Firewall 4200에 붙여 넣을수 있습니다. 그러나 구성을 수정할 필요가 있습니다. 또한 플랫폼 간 몇 가지 동작 차이가 있습니다.

-

설정을 복사하려면 ASA 5500-X에 more system:running-config 명령을 입력합니다.

-

필요에 따라 구성을 수정합니다(아래 참조).

-

Secure Firewall 4200의 콘솔 포트에 연결하고 전역 구성 모드를 입력합니다.

ciscoasa> enable Password: The enable password is not set. Please set it now. Enter Password: ****** Repeat Password: ****** ciscoasa# configure terminal ciscoasa(config)# -

clear configure all 명령을 사용하여 현재 설정을 지웁니다.

-

ASA CLI에 수정된 설정을 붙여넣습니다.

이 가이드에서는 공장 기본 설정을 가정하므로 기존 설정에 붙여넣으면 이 가이드의 절차 중 일부가 ASA에 적용되지 않습니다.

|

ASA 5500-X 설정 |

Secure Firewall 4200 구성 |

|---|---|

|

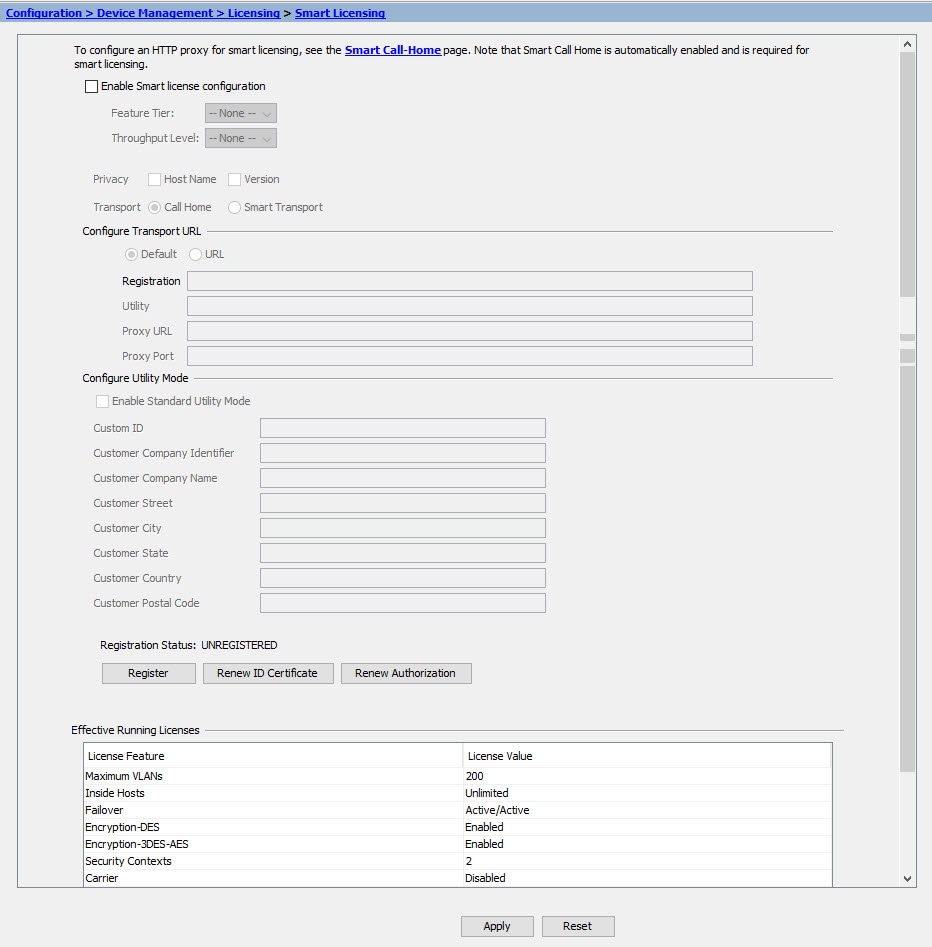

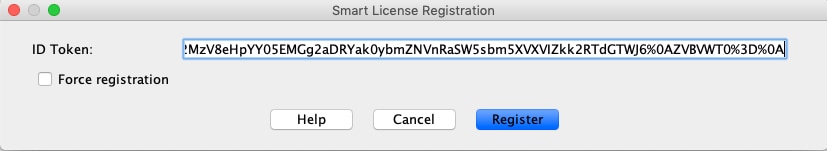

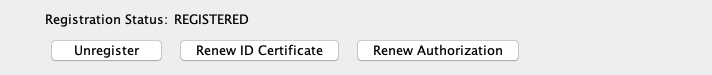

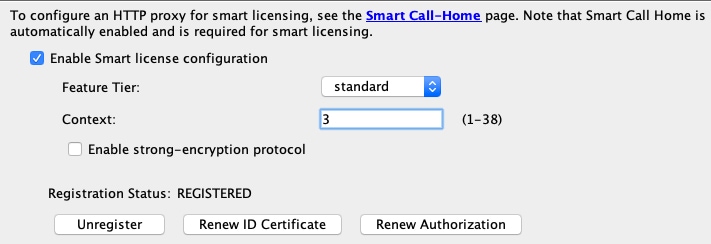

PAK 라이선스 |

스마트 라이선스 설정을 복사하여 붙여 넣을 때에는 PAK 라이선스가 적용되지 않습니다. 기본적으로 설치된 라이선스가 없습니다. 스마트 라이선싱을 사용하려면 스마트 라이선싱 서버에 연결하여 라이선스를 얻어야 합니다. 스마트 라이선싱은 ASDM이나 SSH 액세스에도 영향을 미칩니다(아래 참조). |

|

최초 ASDM 액세스 |

약한 암호화만 설정한 경우에도 VPN 또는 다른 강력한 암호화 기능 설정을 제거합니다. ASDM에 연결할 수 없거나 스마트 라이선싱 서버에 등록할 수 없는 경우에도 해당합니다. 강력한 암호화(3DES) 라이선스를 얻은 후 이러한 기능을 다시 활성화할 수 있습니다. 이 문제가 발생하는 이유는 ASA가 관리 액세스 전용으로 3DES 기능을 기본적으로 포함하기 때문입니다. 강력한 암호화 기능을 활성화하면 ASDM 및 HTTPS 트래픽(스마트 라이선싱 서버와 유사)이 차단됩니다. 관리 전용 인터페이스(예: 관리 1/1)에 연결되어 있는 경우에는 이 규칙의 예외가 적용됩니다. SSH는 영향을 받지 않습니다. |

|

인터페이스 ID |

새 하드웨어 ID와 일치하도록 인터페이스 ID를 변경해야 합니다. 예를 들어 ASA 5525-X는 관리 0/0을, GigabitEthernet은 0/0~0/5를 포함합니다. Firepower 1120에는 관리 1/1 및 Ethernet 1/1~1/8이 포함됩니다. |

|

boot system 명령 ASA 5500-X에서는 최대 4개의 boot system 명령을 사용하여 사용할 부팅 이미지를 지정할 수 있습니다. |

Secure Firewall 4200에서는 단일 boot system 명령만 허용하므로 복사해서 붙여 넣기 전에 명령을 하나만 남기고 전부 제거해야 합니다. 시작 시 부팅 이미지를 확인하기 위해 이를 읽어들이지 않으므로 실제로는 설정에 어떤 boot system 명령도 필요하지 않습니다. 마지막으로 로드된 부팅 이미지는 재로드 시 항상 실행됩니다. boot system 명령은 입력 시 작업을 수행합니다. 시스템은 이미지의 유효성을 검사하고 압축을 푼 뒤 부팅 위치(FXOS가 관리하는 disk0의 내부 위치)에 이를 복사합니다. 새 이미지는 ASA를 다시 로드할 때 로드됩니다. |

피드백

피드백