이 섹션에서는 IP 스푸핑을 방지하여 전체 프래그먼트 리어셈블리를 허용하고 플랫폼 설정의 디바이스 수준에서 기본 프래그먼트 설정 집합을 오버라이드하는 방법을 설명합니다.

스푸핑 차단

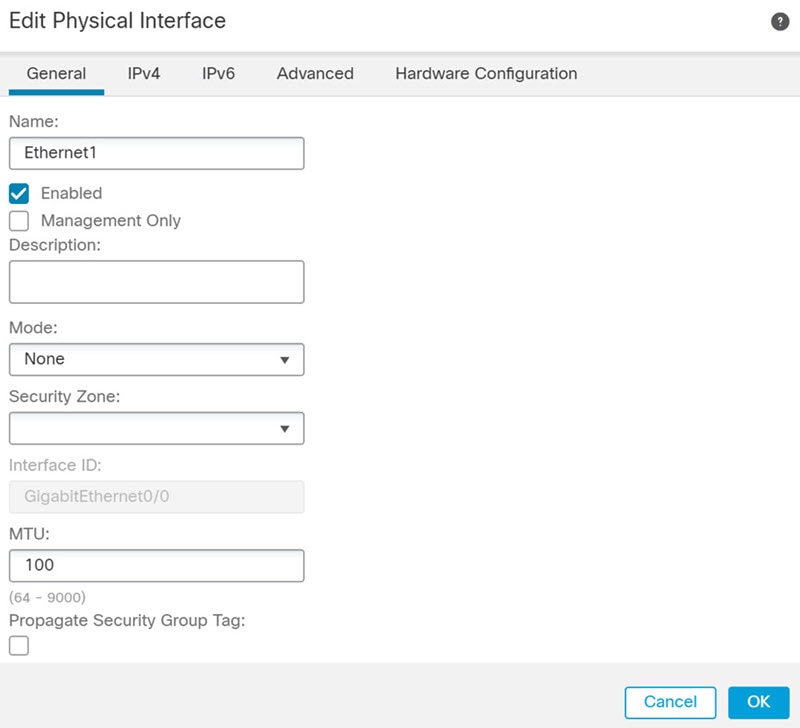

이 섹션에서는 인터페이스의 유니캐스트 역방항 경로 전달을 활성화합니다. 유니캐스트 RPF는 모든 패킷이 라우팅 테이블에 따라 올바른 소스 인터페이스와 일치하는 소스 IP 주소를 갖도록 보장함으로써 IP 스푸핑(실제 소스를

알아볼 수 없도록 패킷이 잘못된 소스 IP 주소를 사용함)을 방지합니다.

일반적으로 FTD 디바이스는 패킷을 어디로 전달할지를 결정할 때 수신 주소만 확인합니다. 유니캐스트 RPF는 디바이스에 소스 주소도 확인하도록 지시합니다. 따라서 이것을 RPF(Reverse Path Forwarding)라고 부릅니다.

FTD 디바이스의 통과를 허용할 모든 트래픽에 대해 디바이스 라우팅 테이블은 소스 주소로 돌아가는 경로를 포함해야 합니다. 자세한 내용은 RFC 2267을 참조하십시오.

예를 들어 외부 트래픽의 경우 FTD 디바이스는 유니캐스트 RPF 보호를 충족하기 위해 기본 경로를 사용할 수 있습니다. 트래픽이 외부 인터페이스에서 들어오고 소스 주소가 라우팅 테이블에 알려지지 않은 경우, 디바이스는 기본 경로를 사용하여 외부 인터페이스를

소스 인터페이스로서 정확히 식별합니다.

트래픽이 라우팅 테이블에 알려진 주소에서 외부 인터페이스로 이동하는 경우 FTD 디바이스는 패킷을 삭제합니다. 마찬가지로, 트래픽이 알려지지 않은 소스 주소로부터 내부 인터페이스로 이동하는 경우 일치하는 경로(기본 경로)가 외부 인터페이스임을 나타내기 때문에 디바이스는 패킷을 삭제합니다.

유니캐스트 RPF는 다음과 같이 구현됩니다.

패킷당 프래그먼트

기본적으로 FTD 디바이스는 IP 패킷당 최대 24 프래그먼트를 허용하고 리어셈블리 대기열에 최대 200개의 프래그먼트를 허용합니다. UDP를 통한 NFS와 같이 일상적으로 패킷을 프래그먼트하는 애플리케이션이 있는 경우 네트워크에 프래그먼트가

필요할 수도 있습니다. 그러나 트래픽을 프래그먼트하는 애플리케이션이 없으면 FTD 디바이스로 프래그먼트를 허용하지 않는 것이 좋습니다. 프래그먼트 패킷은 종종 서비스 거부(DoS) 공격으로 사용됩니다.

프래그먼트 리어셈블리

FTD 디바이스는 다음 프래그먼트 리어셈블리 프로세스를 수행합니다.

-

IP 프래그먼트는 프래그먼트 집합이 구성되거나 시간 초과 간격이 경과할 때까지 수집됩니다.

-

어떤 프래그먼트 집합이 구성되면 그 집합에 대해 무결성 검사가 실시됩니다. 이 검사에서는 중복, 테일 오버플로우, 체인 오버플로우가 없는지도 검사합니다.

-

FTD 디바이스에서 종료하는 IP 프래그먼트는 항상 완전히 재결합됩니다.

-

전체 프래그먼트 리어셈블리가 비활성화된 경우(기본), 프래그먼트 집합은 추가 처리를 위해 전송 레이어에 전달됩니다.

-

전체 프래그먼트 리어셈블리를 활성화하는 경우 프래그먼트 집합은 단일 IP 패킷에 먼저 결합됩니다. 이 단일 IP 패킷이 추가 처리를 위해 전송 계층으로 전달됩니다.

)

) )

) )

)

피드백

피드백