Secure Firewall Threat Defense 고가용성 정보

고가용성 또는 장애 조치를 구성하려면 두 개의 동일한 threat defense디바이스가 장애 조치 전용 링크 또는 경우에 따라 상태 링크와 각각 연결되어야 합니다. threat defense는 한 개의 유닛이 액티브 유닛으로 트래픽을 통과하는 Active/Standby(액티브/스탠바이) 장애 조치를 지원합니다. 스탠바이 유닛은 능동적으로 트래픽을 전달하지 않지만, 액티브 유닛에서 컨피그레이션 및 기타 상태 정보를 동기화합니다. 장애 조치가 일어나면 액티브 유닛은 스탠바이 유닛으로 장애 조치를 시작하며, 이때 스탠바이 유닛이 액티브 유닛이 됩니다.

액티브 유닛의 상태(하드웨어, 인터페이스, 소프트웨어 및 환경 상태)를 모니터링하여 특정 페일오버 조건이 충족되는지 확인합니다. 이러한 조건이 충족되면 장애 조치가 이루어집니다.

참고 |

고가용성은 퍼블릭 클라우드에서 실행되는 threat defense virtual에서 지원되지 않습니다. |

고가용성 시스템 요구 사항

이 섹션에서는 고가용성 구성에서 위협 방어 디바이스의 하드웨어, 소프트웨어 및 라이선스 요구 사항에 대해 설명합니다.

하드웨어 요구 사항

고가용성 구성의 유닛 2개에서 충족해야 하는 조건은 다음과 같습니다.

-

같은 모델이어야 합니다. 또한 컨테이너 인스턴스에 동일한 리소스 프로파일 속성을 사용해야 합니다.

Firepower 9300의 경우 고가용성은 동일한 유형의 모듈 간에만 지원되지만, 두 섀시는 혼합된 모듈을 포함할 수 있습니다. 각 섀시에 SM-56, SM-48 및 SM-40이 있는 경우를 예로 들 수 있습니다. SM-56 모듈 간, SM-48 모듈 간, SM-40 모듈 간에 고가용성 쌍을 생성할 수 있습니다.

고가용성 쌍을 management center에 추가한 후 리소스 프로파일을 변경하는 경우 대화 상자에서 각 유닛의 인벤토리를 업데이트합니다.

-

인터페이스 개수와 유형이 같아야 합니다.

의 Firepower 4100/9300 섀시의 경우, 고가용성 기능을 활성화하기 전에 FXOS에서 동일하게 모든 인터페이스를 사전에 구성해야 합니다. 고가용성 기능을 활성화한 후에 인터페이스를 변경하는 경우, 스탠바이 유닛의 FXOS에서 인터페이스를 변경하고 나서 활성 유닛에서 동일하게 변경을 수행합니다.

고가용성 구성에서 플래시 메모리 크기가 다른 유닛을 사용 중인 경우, 플래시 메모리 용량이 작은 유닛에 소프트웨어 이미지 파일 및 구성 파일을 수용할 수 있는 충분한 공간이 있는지 확인해야 합니다. 그렇지 않을 경우 플래시 메모리 용량이 큰 유닛에서 플래시 메모리 용량이 작은 유닛으로 컨피그레이션을 동기화할 수 없습니다.

소프트웨어 요구 사항

고가용성 구성의 유닛 2개에서 충족해야 하는 조건은 다음과 같습니다.

-

같은 방화벽 모드에 있어야 합니다(라우팅 또는 투명).

-

같은 소프트웨어 버전을 사용해야 합니다.

-

management center에서 동일한 도메인 또는 그룹에 속해야 합니다.

-

NTP 구성이 같아야 합니다. Threat Defense를 위한 NTP 시간 동기화 구성의 내용을 참조하십시오.

-

커밋되지 않은 변경 사항 없이 management center에서 완전히 구축되어야 합니다.

-

DHCP 또는 PPPoE가 인터페이스에 구성되어 있지 않아야 합니다.

-

(Firepower 4100/9300) 같은 플로우 오프로드 모드가 있으며, 둘 다 활성화하거나 비활성화해야 합니다.

고가용성 쌍의 Threat Defense 디바이스에 대한 라이선스 요구 사항

고가용성 구성의 두 threat defense 유닛은 모두 동일한 라이선스를 가지고 있어야 합니다.

고가용성 구성에서는 디바이스 쌍의 각 디바이스에 대해 하나씩, 두 개의 라이선스 자격이 필요합니다.

고가용성을 설정하기 전에는 보조/스탠바이 디바이스에 어떤 라이선스가 할당되든 상관이 없습니다. 고가용성 설정 중에 management center은 스탠바이 유닛에 할당된 불필요한 라이선스를 해제하고 기본/액티브 유닛에 할당된 것과 동일한 라이선스로 교체합니다. 예를 들어 액티브 유닛에는 Essentials 라이선스와 IPS 라이선스가 있는데 스탠바이 유닛에 Essentials 라이선스만 있는 경우, management center은 Smart Software Manager와 통신하여 스탠바이 유닛의 어카운트에서 사용 가능한 IPS 라이선스를 가져옵니다. 라이선스에 포함되어 있는 구매한 엔타이틀먼트가 충분하지 않으면 정확한 수의 라이선스를 구매할 때까지 어카운트는 컴플라이언스 위반 상태가 됩니다.

페일오버 및 스테이트풀 페일오버 링크

장애 조치 링크 및 스테이트풀 장애 조치 링크(선택 사항)는 2개 유닛 간의 전용 연결입니다. Cisco에서는 페일오버 링크 또는 스테이트 풀 페일오버 링크의 두 디바이스 간에 같은 인터페이스 사용을 권장합니다. 예를 들어 페일오버 링크에서 device 1에 eth0를 사용한다면, device 2에서도 같은 인터페이스(eth0)를 사용해야 합니다.

페일오버 링크

장애 조치 쌍의 유닛 2개에서는 장애 조치 링크를 통해 지속적으로 통신을 수행하여 각 유닛의 작동 상태를 확인합니다.

장애 조치 링크 데이터

다음 정보는 페일오버 링크를 통해 전달됩니다.

-

유닛 상태(액티브 또는 스탠바이)

-

Hello 메시지(keep-alives)

-

네트워크 링크 상태

-

MAC 주소 교환

-

컨피그레이션 복제 및 동기화

장애 조치 링크에 대한 인터페이스

사용되지 않는 데이터 인터페이스(물리적 EtherChannel)는 모두 장애 조치 링크로 사용할 수 있습니다. 그러나 현재 이름이 구성된 인터페이스는 지정할 수 없습니다.또한 다중 인스턴스 모드에 대한 섀시에 정의되어 있는 하위 인터페이스를 제외하고 하위 인터페이스를 사용할 수 없습니다. 장애 조치 링크 인터페이스는 일반적인 네트워킹 인터페이스로 구성되지 않으며, 장애 조치 통신용으로만 존재합니다. 이 인터페이스는 장애 조치 링크용으로만 사용할 수 있습니다(또한 상태 링크용으로도 사용 가능).

threat defense에서는 사용자 데이터와 장애 조치 링크 간에 인터페이스 공유를 지원하지 않습니다.또한 데이터와 장애 조치 링크에 대해 동일한 상위에서 별도의 하위 인터페이스를 사용할 수 없습니다(다중 인스턴스 섀시 하위 인터페이스만 해당). 페일오버 링크용으로 섀시 하위 인터페이스를 사용하는 경우에는 해당 상위 인터페이스의 모든 하위 인터페이스와 상위 인터페이스 자체가 페일오버 링크로 사용되도록 제한됩니다.

참고 |

EtherChannel 페일오버 또는 상태 링크로 사용하는 경우, 고가용성을 설정하기 전에 동일한 멤버 인터페이스를 사용하는 동일한 EtherChannel 가 두 디바이스에 있는지 확인해야 합니다. |

장애 조치 링크에 대한 다음 지침을 참조하십시오.

-

Firepower 4100/9300-페일오버 및 상태 링크를 함께 사용하려면 10GB 데이터 인터페이스를 사용하는 것이 좋습니다.

-

기타 모델 — 1GB 인터페이스는 통합된 장애 조치 및 상태 링크에 충분한 크기입니다.

교체 빈도는 유닛 보류 시간과 같습니다.

참고 |

구성이 크고 유닛 보류 시간이 짧은 경우 멤버 인터페이스를 번갈아 가며 사용하면 보조 유닛이 참가/다시 참가하지 못할 수 있습니다. 이 경우 보조 유닛이 조인될 때까지 멤버 인터페이스 중 하나를 비활성화합니다. |

장애 조치 링크로 사용된 EtherChannel의 경우, EtherChannel의 인터페이스만 사용됩니다. 해당 인터페이스에 오류가 발생할 경우 EtherChannel의 다음 인터페이스가 사용됩니다. 장애 조치 링크로 사용 중인 경우 EtherChannel 컨피그레이션을 변경할 수 없습니다.

장애 조치 링크 연결

다음 2가지 방법 중 하나를 사용하여 장애 조치 링크를 연결합니다.

-

같은 네트워크 세그먼트(브로드캐스트 도메인 또는 VLAN)에 다른 디바이스가 없는 상태에서 스위치를 위협 방어 디바이스의 장애 조치 인터페이스로 사용합니다.

-

외부 스위치를 사용할 필요 없이 이더넷 케이블을 사용하여 유닛을 직접 연결합니다.

유닛 간에 스위치를 사용하지 않으려는 경우 인터페이스에 오류가 발생하면 두 피어에서 링크가 중단됩니다. 이 경우 인터페이스에 오류가 발생하고 링크가 중단된 결과를 초래한 유닛이 어떤 것인지 쉽게 확인할 수 없으므로 문제 해결에 방해될 수 있습니다.

스테이트풀 페일오버 링크

스테이트풀 장애 조치를 사용하려면 연결 상태 정보를 전달할 스테이트풀 장애 조치 링크(상태 링크라고도 함)를 구성해야 합니다.

장애 조치 링크 공유

장애 조치 링크를 공유하는 방법은 인터페이스를 보호하는 가장 좋은 방법입니다. 그러나 컨피그레이션 규모가 크고 네트워크의 트래픽이 많은 경우에는 상태 링크와 페일오버 링크에 대해 전용 인터페이스를 사용하는 것을 고려해야 합니다.

스테이트풀 장애 조치 링크에 대한 전용 인터페이스

상태 링크에 전용 데이터 인터페이스(물리적 또는 EtherChannel)를 사용할 수 있습니다. 전용 상태 링크의 요구 사항은 장애 조치 링크에 대한 인터페이스의 내용, 그리고 상태 링크 연결에 대한 정보는 장애 조치 링크 연결의 내용을 참조하십시오.

장거리 페일오버를 사용할 경우 최적의 성능을 보장하려면 페일오버 링크의 레이턴시는 10밀리초 미만이어야 하고 250밀리초를 초과해서는 안 됩니다. 레이턴시가 10밀리초를 초과하는 경우 페일오버 메시지의 재전송으로 인해 성능이 다소 저하됩니다.

페일오버 및 데이터 링크 중단 방지

페일오버 링크 및 데이터 인터페이스가 다른 경로를 통해 이동하도록 설정하여 모든 인터페이스에 동시 다발적으로 오류가 발생하는 가능성을 줄이는 것이 좋습니다. 페일오버 링크가 중단될 경우 threat defense 디바이스는 데이터 인터페이스를 사용하여 페일오버가 필요한지 여부를 확인할 수 있습니다. 그런 다음 페일오버 링크 상태가 복원될 때까지는 페일오버 작업이 보류됩니다.

복원력이 뛰어난 페일오버 네트워크를 설계하려면 다음 연결 시나리오를 참조하십시오.

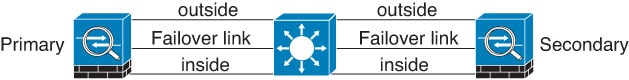

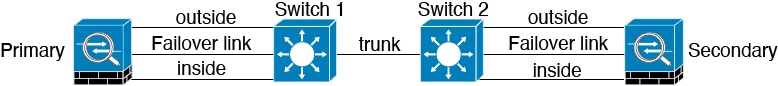

시나리오 1 — 권장하지 않음

단일 스위치 또는 스위치 집합을 사용하여 두 threat defense 디바이스 간의 페일오버 및 데이터 인터페이스를 모두 연결한 상태에서 스위치 또는 스위치 간 링크가 중단될 경우 두 threat defense 디바이스 모두 액티브 상태가 됩니다. 따라서 아래의 그림에 있는 다음 2가지 연결 방법은 권장하지 않습니다.

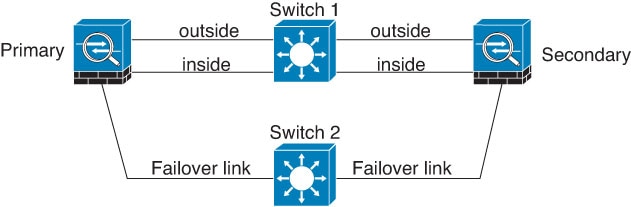

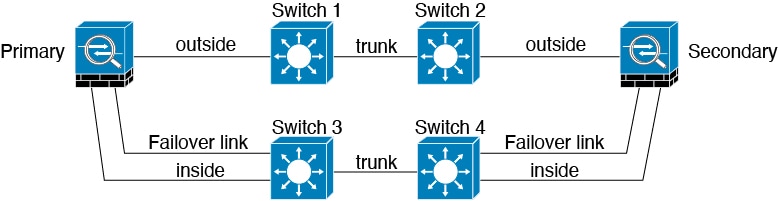

시나리오 2 - 권장함

페일오버 링크에서는 데이터 인터페이스와 같은 스위치를 사용하지 않는 것이 좋습니다. 대신 다음 그림에 나와 있는 것처럼 다른 스위치를 사용하거나 다이렉트 케이블을 사용하여 페일오버 링크에 연결합니다.

시나리오 3 — 권장

threat defense 데이터 인터페이스가 여러 개의 스위치 집합에 연결되어 있는 경우, 페일오버 링크는 이러한 스위치 중 하나에 연결될 수 있으며 다음 그림에 나온 것처럼 주로 네트워크의 보안(내부) 측에 있는 스위치일 가능성이 높습니다.

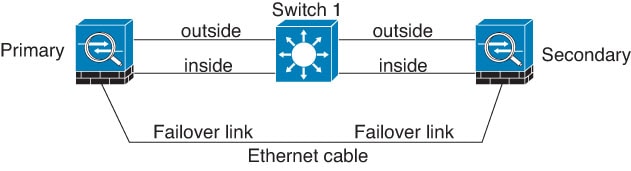

시나리오 4 — 권장

가장 안정적인 페일오버 컨피그레이션에서는 다음 그림에 나와 있는 것처럼 페일오버 링크에서 이중 인터페이스를 사용합니다.

MAC 주소와 IP 주소 - 고가용성

인터페이스를 구성할 때는 동일한 네트워크에서 액티브 IP 주소 및 스탠바이 IP 주소를 지정할 수 있습니다. 일반적으로 페일오버가 발생할 때는 활성 IP 주소와 MAC 주소가 새 액티브 유닛에 승계됩니다. 네트워크 디바이스에서는 MAC-IP 주소 쌍의 변화가 감지되지 않으므로, 네트워크 어디에서도 ARP 항목의 변경이나 시간 초과가 발생하지 않습니다.

참고 |

스탠바이 주소는 지정하는 것이 좋지만 필수 항목은 아닙니다. 스탠바이 IP 주소가 없으면 액티브 유닛이 네트워크 테스트를 수행하여 스탠바이 인터페이스 상태를 확인할 수 없으며 링크 상태만 추적할 수 있습니다. 관리 목적으로 해당 인터페이스에서 스탠바이 유닛에 연결할 수도 없습니다. |

상태 링크의 IP 주소와 MAC 주소는 장애 조치 시 변경되지 않습니다.

액티브/스탠바이 IP 주소와 MAC 주소

액티브/스탠바이 고가용성의 경우 페일오버 이벤트가 발생하는 동안의 IP 주소 및 MAC 주소 사용법은 다음 설명을 참조하십시오.

-

액티브 유닛은 항상 기본 유닛의 IP 주소와 MAC 주소를 사용합니다.

-

액티브 유닛에서 장애 조치가 수행될 때 스탠바이 유닛에서는 장애 발생 유닛의 IP 주소와 MAC 주소를 사용해 트래픽 전달을 시작합니다.

-

장애 발생 유닛은 다시 온라인으로 설정되면 스탠바이 상태가 되며 스탠바이 IP 주소와 MAC 주소를 승계합니다.

하지만 기본 유닛을 감지하지 않고 부팅되는 보조 유닛은 액티브 유닛이 되며 기본 유닛의 MAC 주소를 알지 못하므로 고유한 MAC 주소를 사용합니다. 기본 유닛이 사용 가능해지면 보조(액티브) 유닛이 MAC 주소를 기본 유닛의 주소로 변경하므로 네트워크 트래픽이 중단될 수 있습니다. 마찬가지로, 기본 유닛을 새 하드웨어로 교체하면 새 MAC 주소가 사용됩니다.

시작 시 보조 유닛에 액티브 MAC 주소가 알려지므로 가상 MAC 주소에서는 이러한 중단을 방지하며, 새 기본 유닛 하드웨어가 사용될 경우에도 가상 MAC 주소는 그대로 유지됩니다. 가상 MAC 주소를 구성하지 않을 경우, 연결된 라우터에서 ARP 테이블을 지워 트래픽 흐름을 복원해야 할 수 있습니다. MAC 주소가 변경될 경우 위협 방지 디바이스에서는 고정 NAT 주소에 불필요한 ARP를 전송하지 않으므로, 연결된 라우터에서는 이러한 주소의 MAC 주소 변경을 알지 못합니다.

가상 MAC 주소

위협 방지 디바이스에서는 여러 가지 방법으로 가상 MAC 주소를 구성할 수 있습니다. 한 가지 방법만 사용하는 것이 좋습니다. 여러 방법을 사용하여 MAC 주소를 설정할 경우, 사용되는 MAC 주소는 다양한 변수에 따라 달라지며 예측하기 어려워질 수 있습니다.

다중 인스턴스 기능의 경우 FXOS 섀시에서는 모든 인터페이스에 대해 기본 MAC 주소만 자동 생성합니다. 생성된 MAC 주소를 기본 및 보조 MAC 주소가 모두 포함된 가상 MAC 주소로 덮어쓸 수 있습니다. 보조 MAC 주소를 반드시 사전 정의해야 하는 것은 아니지만, 보조 MAC 주소를 설정하면 새 보조 유닛 하드웨어 사용 시 to-the-box 관리 트래픽이 중단되지 않도록 보장할 수 있습니다.

스테이트풀 페일오버

스테이트풀 장애 조치 동안 활성화한 경우, 액티브 유닛에서는 연결당 상태 정보를 스탠바이 유닛. 장애 조치가 일어난 후에는 새 액티브 유닛에서 동일한 연결 정보를 사용할 수 있습니다. 지원되는 최종 사용자 애플리케이션이 없어도 다시 연결하여 동일한 통신 세션을 그대로 유지할 수 있습니다.

지원 기능

스테이트풀 페일오버에서는 다음 상태 정보가 스탠바이 위협 방지 디바이스로 전달됩니다.

-

NAT 변환 테이블.

-

TCP 및 UDP 연결과 상태(HTTP 연결 상태 포함). 다른 유형의 IP 프로토콜과 ICMP는 새 패킷이 도착하면 새 액티브 유닛에서 설정되므로 액티브 유닛에서 구문 분석되지 않습니다.

-

Snort 연결 상태, 검사 결과 및 핀홀 정보(엄격한 TCP 적용 포함).

-

ARP 테이블

-

레이어 2 브리지 테이블(브리지 그룹용)

-

ISAKMP 및 IPsec SA 테이블

-

GTP PDP 연결 데이터베이스

-

SIP 시그널링 세션 및 핀홀.

-

정적 및 동적 라우팅 테이블 - 스테이트풀 페일오버는 OSPF 및 EIGRP 같은 동적 라우팅 프로토콜에 참여하므로, 액티브 유닛에서 동적 라우팅 프로토콜을 통해 확인한 경로는 스탠바이 유닛의 RIB(Routing Information Base) 테이블에 유지됩니다. 페일오버 이벤트 발생 시 액티브 보조 유닛에서는 초기 규칙에 따라 기본 유닛을 미러링하므로 트래픽 중단을 최소화면서도 패킷이 정상적으로 이동됩니다. 페일오버가 끝난 직후에는 새 액티브 유닛에서 재통합 타이머가 시작됩니다. 그러면 RIB 테이블의 시간대 숫자가 늘어납니다. 재통합을 수행하는 동안 OSPF 및 EIGRP 경로는 새 시간대 숫자로 업데이트됩니다. 타이머가 만료되면 오래된 경로 항목(시간대 숫자에 의해 결정됨)이 테이블에서 제거됩니다. 그런 다음 RIB에 새 액티브 유닛에 대한 최신 라우팅 프로토콜 전달 정보가 포함됩니다.

참고

경로는 액티브 유닛의 링크 작동 또는 링크 중단 이벤트가 있을 경우에만 동기화됩니다. 스탠바이 유닛에서 링크가 작동하거나 중단될 경우, 액티브 유닛에서 전송된 동적 경로가 손실될 수 있습니다. 이는 일반적이고 정상적인 동작입니다.

-

DHCP 서버 - DHCP 주소 임대는 복제되지 않습니다. 그러나 인터페이스에 구성된 DHCP 서버는 ping을 전송하여 특정 주소가 사용 중이지 않음을 확인한 후에 DHCP 클라이언트에 해당 주소를 부여하므로 서비스에는 영향이 없습니다. 상태 정보는 DHCP 릴레이 또는 DDNS와 관련이 없습니다.

-

액세스 제어 정책 결정 - 트래픽 일치(URL, URL 카테고리, 지리위치 등), 침입 탐지, 악성코드 및 파일 유형과 관련된 결정은 페일오버 중에 그대로 유지됩니다. 그러나 페일오버 시점에서 평가 중인 연결의 경우 다음 경고가 적용됩니다.

-

AVC - 앱-ID 판정은 복제되지만 탐지 상태는 복제되지 않습니다. 페일오버가 수행되기 전에 앱-ID 판정이 완료 및 동기화되면 적절한 동기화가 수행됩니다.

-

침입 탐지 상태 - 페일오버 시 중간 플로우 픽업이 발생하면 새 검사는 완료되지만 이전 상태는 손실됩니다.

-

파일 악성코드 차단 - 페일오버 전에 파일 상태를 확인할 수 있어야 합니다.

-

파일 유형 탐지 및 차단 - 페일오버 전에 파일 유형이 식별되어야 합니다. 원래 액티브 디바이스가 파일을 식별하는 중에 페일오버가 수행되면 파일 유형이 동기화되지 않습니다. 따라서 파일 정책에서 해당 파일 유형을 차단하더라도 새 액티브 디바이스는 파일을 다운로드합니다.

-

-

ID 정책의 사용자 ID 결정( ISE 세션 디렉터리에서 수동으로 수집한 사용자-IP 주소 매핑과 종속 포털을 통한 액티브 인증 포함). 페일오버 시점에서 활성 인증 중인 사용자의 경우 다시 인증하라는 프롬프트가 표시될 수 있습니다.

-

네트워크 AMP - 클라우드 조회는 각 디바이스와 독립적으로 작동하므로 페일오버는 일반적으로 이 기능에 영향을 주지 않습니다. 구체적으로 말씀드리면,

-

서명 조회 - 파일 전송 중에 페일오버가 수행되면 파일 이벤트가 생성되지 않으며 탐지도 수행되지 않습니다.

-

파일 스토리지 - 파일을 저장하고 있을 때 페일오버가 수행되면 해당 파일은 원래 액티브 디바이스에 저장됩니다. 파일을 저장하는 중에 원래 액티브 디바이스가 중단된 경우에는 파일이 저장되지 않습니다.

-

파일 사전 분류(로컬 분석) - 사전 분류 중에 페일오버가 수행되면 탐지에 실패합니다.

-

파일 동적 분석(클라우드 연결) - 페일오버가 수행되는 경우 시스템이 클라우드에 파일을 제출할 수 있습니다.

-

아카이브 파일 지원 - 분석 중에 페일오버가 수행되면 시스템에서 파일/아카이브에 대한 가시성을 잃게 됩니다.

-

맞춤형 차단 — 페일오버가 수행되면 이벤트가 생성되지 않습니다.

-

-

보안 인텔리전스 결정. 그러나 페일오버 시점에서 처리 중인 DNS 기반 결정은 완료되지 않습니다.

-

RA VPN - 원격 액세스 VPN 최종 사용자는 페일오버 후 VPN 세션을 다시 인증하거나 다시 연결하지 않아도 됩니다. 그러나 VPN 연결을 통해 작동하는 애플리케이션의 경우 페일오버 프로세스 도중 패킷이 손실될 수 있으며 패킷이 손실되면 복구되지 않습니다.

-

모든 연결 중에서 설정된 연결만 스탠바이 ASA에 복제됩니다.

지원되지 않는 기능

스테이트풀 페일오버에서는 다음 상태 정보가 스탠바이 위협 방지 디바이스로 전달되지 않습니다.

-

GREv0 및 IPv4-in-IP가 아닌 일반 텍스트 터널의 세션. 터널 내의 세션은 복제되지 않으며, 새 액티브 노드는 기존 검사 판정을 재사용하여 정확한 정책 규칙 일치 여부를 확인할 수 없습니다.

-

암호 해독된 TLS/SSL 연결 - 암호 해독 상태가 동기화되지 않고 만약 액티브 유닛에 장애가 발생하면 암호 해독된 연결이 재설정됩니다. 새 활성 유닛에 새 연결을 설정해야 합니다. 암호 해독되지 않은 연결(TLS/SSL 암호 해독 안 함 규칙 작업과 일치하는 연결)은 영향을 받지 않으며, 올바르게 복제됩니다.

-

TCP 상태 우회 연결

-

멀티캐스트 라우팅.

고가용성에 대한 브리지 그룹 요구 사항

브리지 그룹 사용 시 고가용성에 대해 특별히 고려해야 할 사항이 있습니다.

액티브 유닛이 스탠바이 유닛으로 페일오버를 시작할 경우, STP(Spanning Tree Protocol)를 실행 중인 스위치 포트가 토폴로지 변경을 인지하는 경우 30초~50초 동안 차단 상태가 될 수 있습니다. 포트가 차단 상태일 때 브리지 그룹 멤버 인터페이스에서 트래픽 손실을 방지하려면 다음 해결 방법 중 하나를 구성할 수 있습니다.

-

스위치 포트는 액세스 모드입니다 - 스위치에서 STP PortFast 기능을 활성화합니다.

interface interface_id spanning-tree portfastPortFast 기능을 사용하면 링크 작동 시 포트가 STP 전달 모드로 즉시 전환됩니다. 포트는 STP에 계속 참여합니다. 따라서 포트가 루프의 일부인 경우 포트가 STP 차단 모드로 전환됩니다.

-

스위치 포트가 트렁크 모드 상태이거나 STP PortFast를 활성화할 수 없는 경우 페일오버 기능 또는 STP 안정성에 영향을 줄 수 있는 다음 해결 방법을 선택할 수 있습니다.

-

브리지 그룹 및 멤버 인터페이스에 인터페이스 모니터링을 비활성화합니다.

-

페일오버 기준에서 인터페이스 대기 시간을 큰 값으로 늘려 유닛 페일오버 전 STP를 통합시킵니다.

-

스위치가 STP를 인터페이스 대기 시간보다 빠르게 통합하도록 STP 타이머를 감소시킵니다.

-

장애 조치 상태 모니터링

위협 방어 디바이스에서는 각 유닛의 전체 상태 및 인터페이스 상태를 모니터링합니다. 이 섹션에는 위협 방어 디바이스에서 각 유닛의 상태를 확인하기 위해 테스트를 수행하는 방법에 대한 정보가 포함되어 있습니다.

유닛 상태 모니터링

threat defense 디바이스에서는 hello 메시지가 있는 장애 조치 링크를 모니터링하여 다른 유닛의 상태를 확인합니다. 장애 조치 링크에서 hello 메시지가 유닛에 3번 연속으로 수신되지 않는 경우, 유닛에서는 장애 조치 링크를 비롯한 각 데이터 인터페이스에 LANTEST 메시지를 전송하여 피어의 응답 여부를 확인합니다. threat defense 디바이스에서 취하는 조치는 다른 유닛의 응답에 따라 달라집니다. 아래의 가능한 조치를 참조하십시오.

-

threat defense 디바이스에서 장애 조치 링크에 대한 응답을 수신하지 못할 경우 장애 조치가 이루어지지 않습니다.

-

threat defense 디바이스에서 장애 조치 링크에 대한 응답은 수신하지 못했으나 데이터 인터페이스에 대한 응답은 수신한 경우, 유닛에서 장애 조치를 수행하지 않습니다. 페일오버 링크가 실패한 것으로 표시됩니다. 페일오버 링크가 중단된 동안에는 유닛에서 스탠바이 유닛으로 페일오버할 수 없으므로 최대한 빨리 페일오버 링크를 복원해야 합니다.

-

threat defense 디바이스에서 인터페이스에 대한 응답을 받지 못한 경우 스탠바이 유닛은 액티브 모드로 전환되고 다른 유닛을 실패한 것으로 분류합니다.

인터페이스 모니터링

15초 동안 모니터링된 인터페이스에 대한 hello 메시지가 유닛에 수신되지 않을 경우 인터페이스 테스트가 실행됩니다. 인터페이스에 대한 단일 인터페이스 테스트가 실패하였으나 다른 유닛에 있는 이 동일한 인터페이스에서는 지속적으로 트래픽을 전달할 수 있다면, 해당 인터페이스는 오류가 발생한 것으로 간주되며 디바이스는 테스트를 중단합니다.

오류가 발생한 인터페이스 수에 정의한 임계값이 충족된다면()를 참조하십시오. 액티브 유닛이 대기 유닛보다 오류가 발생한 인터페이스가 많으면 페일오버가 발생합니다. 두 유닛의 인터페이스가 모두 실패하면, 두 인터페이스 모두 'Unknown(알 수 없음)' 상태가 되며 페일오버 인터페이스 정책에서 정의하는 페일오버 한도에 합산되지 않습니다.

트래픽이 수신될 경우 인터페이스는 다시 작동을 시작합니다. 인터페이스 장애 임계값이 더 이상 충족되지 않을 경우 장애가 발생한 디바이스는 스탠바이 모드로 돌아갑니다.

인터페이스에 구성된 IPv4 및 IPv6 주소가 없는 경우 디바이스에서는 IPv4 주소를 사용하여 상태 모니터링을 수행합니다. 인터페이스에 IPv6 주소만 구성되어 있으면 디바이스에서는 ARP 대신 IPv6 네이버 검색을 사용하여 상태 모니터링 테스트를 수행합니다. 브로드캐스트 ping 테스트의 경우 디바이스에서는 IPv6 모든 노드 주소를 사용합니다(FE02::1).

인터페이스 테스트

위협 방어 디바이스에서는 다음과 같은 인터페이스 테스트를 사용합니다. 각 테스트 시간은 기본적으로 1.5초.

-

링크 작동/중단 테스트 - 인터페이스 상태에 대한 테스트입니다. 링크 작동/중단 테스트는 인터페이스가 중단되었는지 여부를 나타내며, 디바이스에서는 이 상태를 실패로 간주하고 테스트를 중단합니다. 작동 상태일 경우 디바이스에서는 네트워크 활동 테스트를 수행합니다.

-

네트워크 활동 테스트 - 수신된 네트워크 활동 테스트입니다. 테스트를 시작할 때마다 각 유닛에서는 해당 인터페이스에 대한 수신된 패킷 수를 지웁니다. 유닛에서 테스트 도중 적합한 패킷을 수신하는 즉시, 인터페이스는 작동 중으로 간주됩니다. 두 유닛 모두가 트래픽을 수신하면 테스트가 중단됩니다. 한 유닛에는 트래픽이 수신되고 다른 유닛에는 수신되지 않는다면, 트래픽이 수신되지 않은 유닛의 인터페이스는 오류가 발생한 것으로 간주되고 테스트가 중단됩니다. 어떤 유닛에서도 트래픽을 수신하지 못하면, 디바이스에서는 ARP 테스트를 시작합니다.

-

ARP 테스트 - 성공적인 ARP 응답에 대한 테스트입니다. 각 유닛은 ARP 테이블의 가장 최근 항목에 있는 IP 주소에 대한 단일 ARP 요청을 전송합니다. 유닛이 테스트 중에 ARP 응답이나 기타 네트워크 트래픽을 수신한다면, 인터페이스는 작동하는 것으로 간주됩니다. 유닛이 ARP 회신을 수신하지 못한다면, 디바이스는 ARP 테이블의 다음 항목에 있는 IP 주소에 대한 단일 ARP 요청을 전송합니다. 유닛이 테스트 중에 ARP 응답이나 기타 네트워크 트래픽을 수신한다면, 인터페이스는 작동하는 것으로 간주됩니다. 두 유닛 모두가 트래픽을 수신하면 테스트가 중단됩니다. 한 유닛에는 트래픽이 수신되고 다른 유닛에는 수신되지 않는다면, 트래픽이 수신되지 않은 유닛의 인터페이스는 오류가 발생한 것으로 간주되고 테스트가 중단됩니다. 어떤 유닛에서도 트래픽을 수신하지 못하면, 디바이스에서는 Broadcast Ping(브로드캐스트 핑) 테스트를 시작합니다.

-

Broadcast Ping(브로드캐스트 핑) 테스트 - 성공적인 핑 회신에 대한 테스트입니다. 각 유닛은 브로드캐스트 핑을 보낸 다음 수신된 모든 패킷을 계산합니다. 유닛이 테스트 도중 패킷을 수신하면, 인터페이스는 작동 중으로 간주됩니다. 두 유닛 모두가 트래픽을 수신하면 테스트가 중단됩니다. 한 유닛에는 트래픽이 수신되고 다른 유닛에는 수신되지 않는다면, 트래픽이 수신되지 않은 유닛의 인터페이스는 오류가 발생한 것으로 간주되고 테스트가 중단됩니다. 어떤 유닛도 트래픽을 수신하지 않으면, 테스트는 ARP 테스트와 함께 다시 시작됩니다. 두 유닛 모두 ARP 및 Broadcast Ping(브로드캐스트 핑) 테스트에서 트래픽을 계속 수신하지 못하면, 테스트는 영구적으로 계속 실행됩니다.

인터페이스 상태

모니터링한 인터페이스에는 다음과 같은 상태가 표시될 수 있습니다.

-

Unknown - 초기 상태입니다. 이 상태는 상태를 확인할 수 없음을 의미할 수도 있습니다.

-

Normal - 인터페이스를 트래픽을 받는 중입니다.

-

Normal (Waiting)(일반(대기 중)) — 인터페이스가 작동하지만 피어 유닛의 해당 인터페이스에서 hello 패킷을 아직 받지 않았습니다.

-

Normal (Not-Monitored)(일반(모니터링되지 않음)) —인터페이스가 작동하지만 장애 조치 프로세스에서 모니터링되지 않습니다.

-

Testing - 다섯 번의 폴링 시간 동안 인터페이스에 Hello 메시지가 수신되지 않았습니다.

-

Link Down - 관리자가 인터페이스 또는 VLAN을 중단했습니다.

-

Link Down (Waiting)(연결 해제(대기 중)) — 인터페이스 또는 VLAN이 관리상 작동 중단되었으며 피어 유닛의 해당 인터페이스에서 hello 패킷을 아직 받지 않았습니다.

-

Link Down (Not-Monitored)(연결 해제(모니터링되지 않음)) — 인터페이스 또는 VLAN이 관리상 작동 중단되었지만 장애 조치 프로세스에서 모니터링되지 않습니다.

-

No Link(연결 없음) - 인터페이스에 대한 물리적 링크가 중단되었습니다.

-

No Link (Waiting)(연결 없음(대기 중)) — 인터페이스의 물리적 링크가 작동 중단되었으며 피어 유닛의 해당 인터페이스에서 hello 패킷을 아직 받지 않았습니다.

-

No Link (Not-Monitored)(연결 없음(모니터링되지 않음)) — 인터페이스의 물리적 링크가 작동 중단되었지만 장애 조치 프로세스에서 모니터링되지 않습니다.

-

Failed - 인터페이스에 수신된 트래픽이 없지만 피어 인터페이스에는 트래픽이 수신되었습니다.

장애 조치 트리거 및 탐지 시간

다음 이벤트는 Firepower 고가용성 쌍에서 페일오버를 트리거합니다.

-

활성 유닛의 Snort 인스턴스 중 50 % 이상이 다운되었습니다.

-

활성 유닛의 디스크 공간이 90 % 이상 찼습니다.

-

no failover active(활성 페일오버 없음) 명령이 활성 유닛에서 실행되거나 failover active(활성 페일오버) 명령이 대기 유닛에서 실행됩니다.

-

대기 유닛보다 활성 유닛에 더 많은 실패 인스턴스가 있습니다.

-

활성 디바이스의 인터페이스 오류가 구성된 임계 값을 초과합니다.

기본적으로 하나의 인터페이스에 오류가 발생하면 페일오버가 실행됩니다. 인터페이스 수에 대한 임계값 또는 페일오버가 발생하기 위해 실패해야 하는 모니터링되는 인터페이스의 백분율을 구성하여 기본값을 변경할 수 있습니다. 활성 디바이스에서 임계값이 위반되면 페일오버가 발생합니다. 대기 디바이스에서 임계값 위반이 발생하면 유닛은 Fail(실패) 상태로 전환됩니다.

기본 페일오버 기준을 변경하려면 전역 구성 모드에서 다음 명령을 입력합니다.

표 1. 명령

목적

failover interface-policy num [%]

hostname (config)# failover interface-policy 20%기본 페일오버 기준을 변경합니다.

인터페이스의 특정 개수를 지정할 경우, num 인수의 지원되는 범위는 1에서 250까지입니다.

인터페이스의 백분율을 지정할 경우 num 인수의 지원되는 범위는 1에서 100까지입니다.

다음 표에는 페일오버를 트리거하는 이벤트 및 관련 장애 탐지 타이밍이 나와 있습니다. 장애 조치가 발생하는 경우 고가용성 쌍과 관련된 다양한 작업과 함께 Message Center에서 장애 조치 이유를 확인할 수 있습니다. 이러한 임계값을 지정된 최소-최대 범위 내의 값으로 구성할 수 있습니다.

|

장애 조치 트리거 이벤트 |

최소 |

기본 |

최대 |

|---|---|---|---|

|

활성 유닛의 전원이 끊기거나, 하드웨어가 다운되거나, 소프트웨어가 다시 로드되거나 충돌합니다. 이러한 상황이 발생하면 모니터링되는 인터페이스 또는 페일오버 링크에서 hello 메시지를 수신하지 않습니다. |

800밀리초 |

15초 |

45초 |

|

액티브 유닛 인터페이스 물리적의 연결이 해제됩니다. |

500밀리초 |

5초 |

15초 |

|

액티브 유닛 인터페이스가 작동하지만 연결 문제로 인해 인터페이스 테스트가 실행됩니다. |

5초 |

25초 |

75초 |

액티브/스탠바이 페일오버 정보

액티브/스탠바이 페일오버에서는 스탠바이 위협 방지 디바이스를 사용해 장애가 발생한 유닛의 기능을 인수할 수 있습니다. 액티브 유닛에 장애가 발생하는 경우 스탠바이 유닛이 액티브 유닛이 됩니다.

기본/보조 역할 및 액티브/스탠바이 상태

액티브/스탠 바이 페일오버를 설정할 때는 한 유닛을 기본 유닛으로, 다른 유닛을 보조 유닛으로 구성합니다. 컨피그레이션 중에는 기본 유닛의 정책이 보조 유닛에 동기화됩니다. 이 시점에서 두 유닛은 디바이스 및 정책 컨피그레이션을 위해 단일 디바이스로 작동합니다. 하지만 이벤트, 대시보드, 보고서 및 상태 모니터링의 경우에는 계속해서 별도의 디바이스로 표시됩니다.

페일오버 쌍의 두 유닛의 주된 차이점은 어느 유닛이 액티브 유닛이고 어느 유닛이 스탠바이 유닛인지와 관련 있습니다. 즉, 어떤 IP 주소를 사용하고 어떤 유닛이 트래픽을 능동적으로 전달하는지에 달려 있습니다.

그러나 유닛 간의 몇몇 차이점은 어느 유닛이 기본(컨피그레이션에 지정된 사항에 따라) 유닛이고 어느 유닛이 보조 유닛인지에 따라서도 결정됩니다.

-

두 유닛이 동시에 시작되고 둘 다 정상적인 상태로 작동될 경우 기본 유닛은 항상 액티브 유닛이 됩니다.

-

기본 유닛의 MAC 주소는 액티브 IP 주소와 항상 연계됩니다. 보조 유닛이 액티브 유닛이 되고 페일오버 링크를 통해 기본 유닛의 MAC 주소를 획득할 수 없는 경우에는 이러한 규칙에 예외가 발생합니다. 이 경우 보조 유닛의 MAC 주소가 사용됩니다.

시작 시 액티브 유닛 결정

액티브 유닛은 다음에 따라 결정됩니다.

-

유닛이 부팅되고 이미 액티브로 실행 중인 피어가 감지된 경우, 해당 유닛은 스탠바이 유닛이 됩니다.

-

유닛이 부팅되고 피어가 감지되지 않은 경우 해당 유닛은 액티브 유닛이 됩니다.

-

두 유닛이 동시에 부팅될 경우 기본 유닛이 액티브 유닛이 되고 보조 유닛은 스탠바이 유닛이 됩니다.

페일오버 이벤트

액티브/스탠바이 페일오버 시 페일오버는 유닛을 기준으로 실행됩니다.

다음 표에서는 각 페일오버 이벤트에 대한 페일오버 작업을 보여줍니다. 이 표에는 각 페일오버 이벤트에 적용되는 페일오버 정책(페일오버 실행 또는 페일오버 없음), 액티브 유닛에서 시행한 조치, 스탠바이 유닛에서 시행한 조치, 페일오버 조건 및 각 조치에 대한 특별 참고 사항이 나와 있습니다.

|

오류 이벤트 |

정책 |

액티브 유닛 조치 |

스탠바이 유닛 조치 |

참고 |

|---|---|---|---|---|

|

액티브 유닛 오류(전력 또는 하드웨어) |

페일오버 |

해당 없음 |

액티브 상태가 됨 액티브가 실패한 것으로 표시됨 |

모니터링된 인터페이스 또는 페일오버 링크에 대한 hello 메시지가 수신되지 않음 |

|

이전 액티브 유닛 복구 |

페일오버 없음 |

스탠바이 상태가 됨 |

작업 없음 |

없음 |

|

스탠바이 유닛 오류(전력 또는 하드웨어) |

페일오버 없음 |

스탠바이가 실패한 것으로 표시됨 |

해당 없음 |

스탠바이 유닛이 실패한 것으로 표시될 경우, 액티브 유닛에서는 페일오버를 시도하지 않으며 인터페이스 오류 임계값을 넘은 경우에도 마찬가지입니다. |

|

작동 중 페일오버 링크에 오류 발생 |

페일오버 없음 |

페일오버 링크가 실패한 것으로 표시됨 |

페일오버 링크가 실패한 것으로 표시됨 |

페일오버가 중단된 동안에는 유닛에서 스탠바이 유닛으로 페일오버를 시작하지 못하므로 최대한 빨리 페일오버 링크를 복구해야 합니다. |

|

시작 시 페일오버 링크에 오류 발생 |

페일오버 없음 |

액티브 상태가 됨 페일오버 링크가 실패한 것으로 표시됨 |

액티브 상태가 됨 페일오버 링크가 실패한 것으로 표시됨 |

시작 시 페일오버 링크가 중단되면 두 유닛 모두 액티브 상태가 됩니다. |

|

상태 링크 오류 발생 |

페일오버 없음 |

작업 없음 |

작업 없음 |

페일오버가 실행될 경우 상태 정보가 최신이 아닌 것으로 변경되며 세션이 종료됩니다. |

|

임계값을 넘은 액티브 유닛에서 인터페이스 오류 발생 |

페일오버 |

액티브가 실패한 것으로 표시됨 |

액티브 상태가 됨 |

없음 |

|

임계값을 넘은 스탠바이 유닛에서 인터페이스 오류 발생 |

페일오버 없음 |

작업 없음 |

스탠바이가 실패한 것으로 표시됨 |

스탠바이 유닛이 실패한 것으로 표시될 경우, 액티브 유닛에서는 페일오버를 시도하지 않으며 인터페이스 오류 임계값을 넘은 경우에도 마찬가지입니다. |

)

) )

) )

) )

) 피드백

피드백