Umbrella SIG-tunnels configureren voor actieve/back-up- of actieve/actieve scenario’s

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u het volgende kunt configureren Cisco Umbrella Secure Internet Gateway (SIG) tunnels met IPsec in beide Active/Active en Active/Standby.

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- Cisco-software

Umbrella - IPsec-onderhandeling

-

Cisco Software-defined Wide Area Network (SD-WAN)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco vManager versie 20.4.2

- Cisco WAN Edge-router C117-4PW* versie 17.4.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco Umbrella SIG - Overzicht

Cisco-software Umbrella is een cloudgeleverde security service die essentiële functies samenbrengt.

Umbrella unified secure web gateway, DNS security, cloud-geleverde firewall, cloud access security broker functionaliteit en bedreigingsinformatie.

Diepgaande inspectie en controle zorgen voor naleving van acceptabel gebruik webbeleid en beschermen tegen internetbedreigingen.

SD-WAN routers kunnen integreren met Secure Internet Gateways (SIG) die het merendeel van de verwerking doen om bedrijfsverkeer te beveiligen.

Wanneer SIG is ingesteld, wordt al het clientverkeer, gebaseerd op routes of beleid, doorgestuurd naar SIG.

Umbrella SIG-tunnelbandbreedtebeperking

Elke IPsec IKEv2-tunnel naar de Umbrella head-end is beperkt tot ongeveer 250 Mbps. Als er dus meerdere tunnels worden gemaakt en de werklastverdeling in het verkeer wordt verdeeld, kunnen deze beperkingen worden overwonnen voor het geval dat een hogere bandbreedte vereist is.

Tot vier High Availability er kunnen tunnelparen worden gecreëerd.

Ontvang informatie over uw Cisco Umbrella Portal

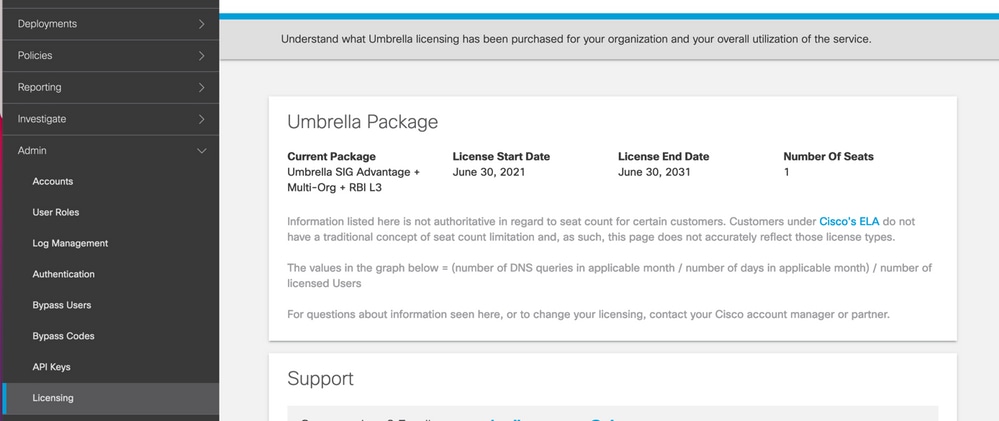

Om verder te gaan met de SIG-integratie, Umbrella Er is een account nodig met SIG essentials pakket.

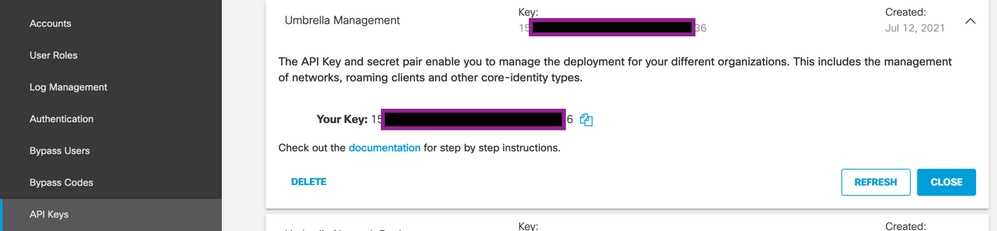

Ontvang de sleutel en de geheime sleutel

De sleutel en geheime sleutel kan worden gegenereerd op het moment dat u de Umbrella Management API KEY (deze sleutel staat onder 'Legacy Keys'). Als u de geheime sleutel niet meer weet of niet hebt opgeslagen, klikt u op Vernieuwen.

Waarschuwing: als op de knop Vernieuwen wordt gedrukt, is een update voor deze toetsen op alle apparaten nodig. De update wordt niet aanbevolen als er apparaten in gebruik zijn.

Uw organisatie-id verkrijgen

De organisatie-ID kan gemakkelijk worden verkregen wanneer u inlogt bij Umbrella van de browser adresbalk.

Umbrella SIG-tunnels met actief/back-upscenario maken

Opmerking: IPsec/GRE-tunnelrouting en -taakverdeling met behulp van ECMP: deze functie is beschikbaar in vManager 20.4.1 en verder kunt u de SIG-sjabloon gebruiken om toepassingsverkeer naar Cisco te sturen Umbrella of een externe SIG-provider

Opmerking: ondersteuning voor Zscaler Automatische Provisioning: deze functie is beschikbaar op vManager 20.5.1 en verder, dit automatiseert de levering van tunnels van Cisco SD-WAN routers naar Zscaler, met het gebruik van Zscaler partner API-referenties.

Om de SIG automatische tunnels te configureren, moet u een paar sjablonen maken/bijwerken:

- Maak een SIG Credentials functiesjabloon.

- Maak twee loopback interfaces om de SIG-tunnels te koppelen (alleen van toepassing met meer dan één

Activetegelijkertijd -Active/Activescenario). - Maak een SIG-functiesjabloon.

- Bewerk de servicekant VPN-sjabloon om een

Service Route.

Opmerking: Zorg ervoor dat de UDP 4500- en 500-poorten vanaf elk upstream-apparaat zijn toegestaan.

De sjabloonconfiguraties veranderen met de Active/Backup en de Active/Active scenario's waarvoor beide scenario's afzonderlijk worden toegelicht en toegelicht.

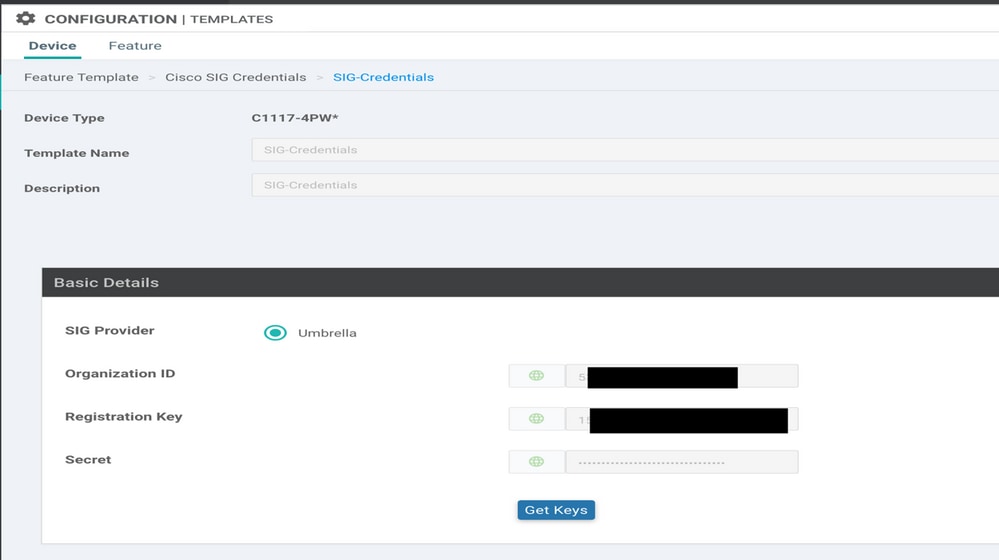

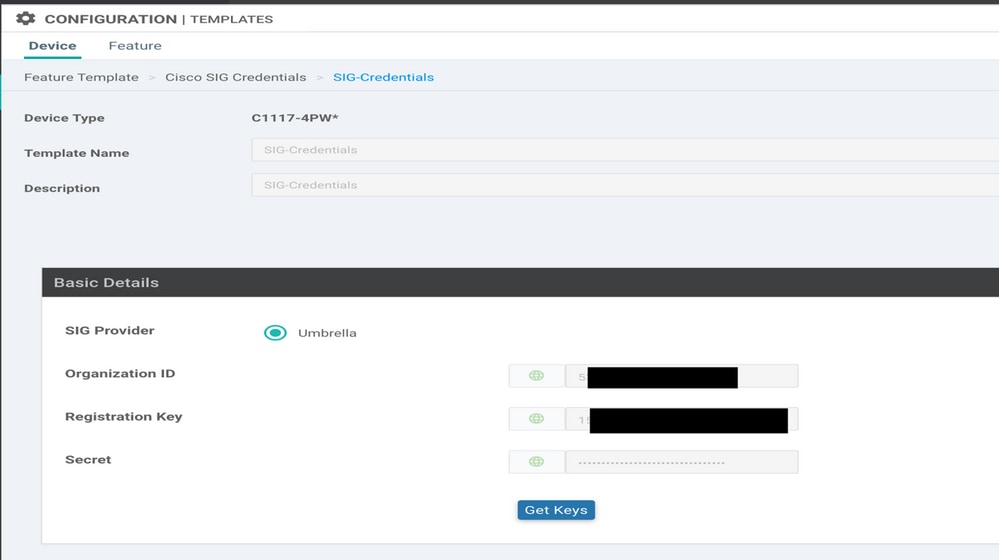

Stap 1. Maak een SIG Credentials functiesjabloon.

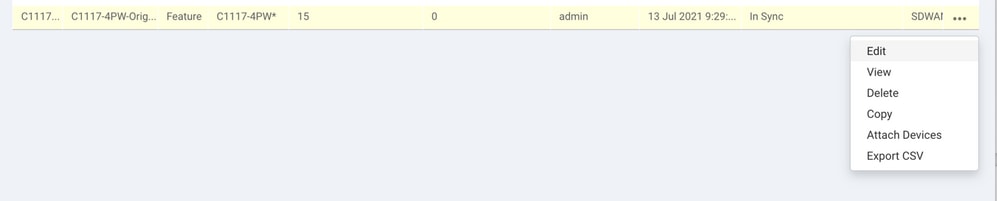

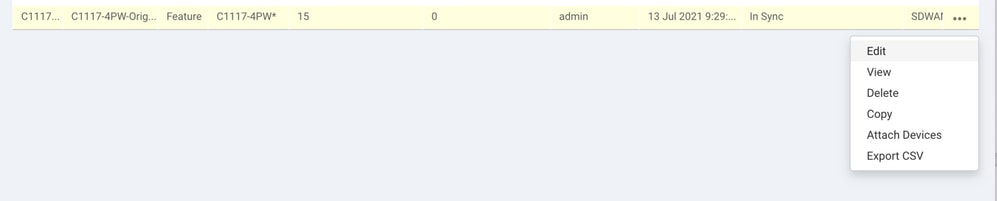

Ga naar de functiesjabloon en klik op Edit.

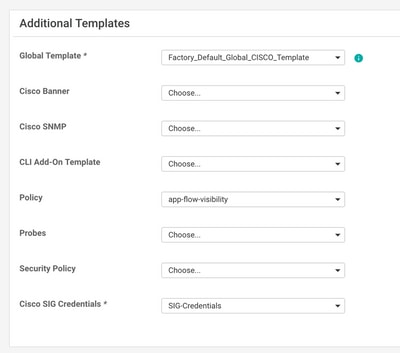

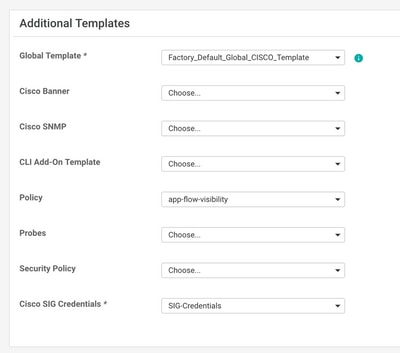

In het deel van Additional templates,klik op de knop Cisco SIG Credentials. De optie wordt in de afbeelding weergegeven.

Geef een naam en beschrijving aan de sjabloon.

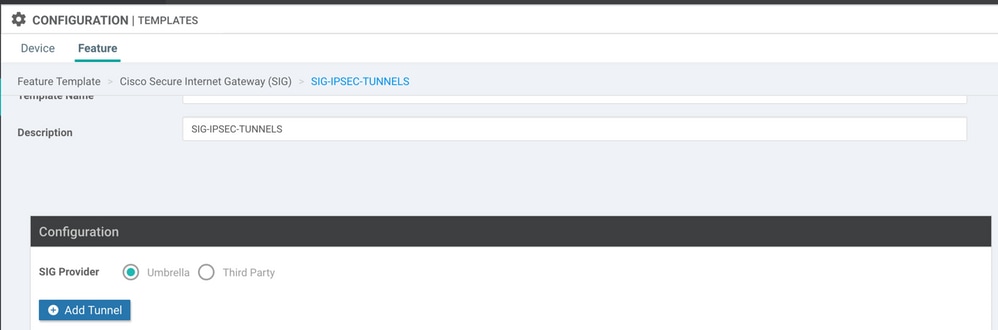

Stap 2. Maak een SIG-functiesjabloon.

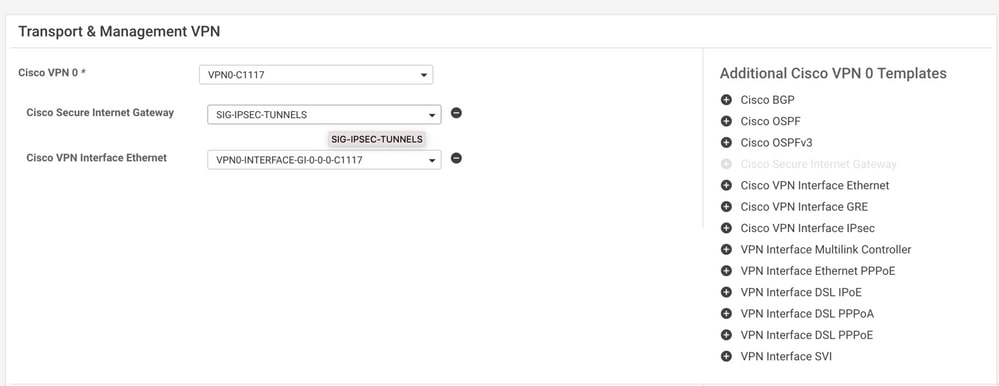

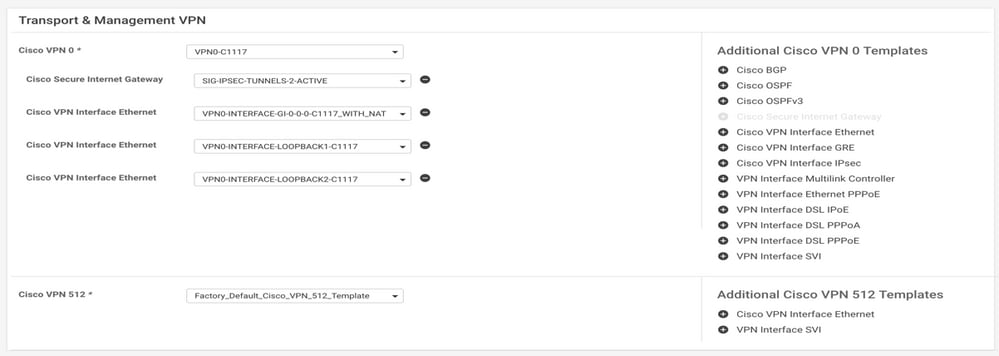

Navigeer naar de functiesjabloon en, onder de sectie Transport & Management VPN selecteer de Cisco Secure Internet Gateway-functiesjabloon.

Geef een naam en beschrijving aan de sjabloon.

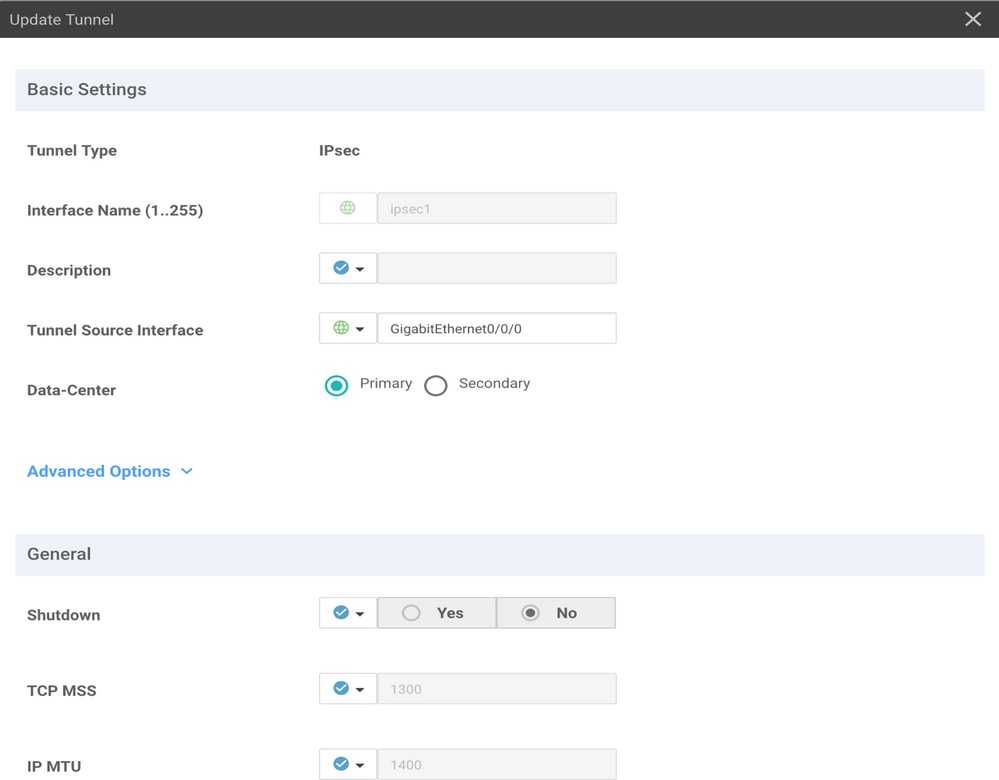

Stap 3. Selecteer Uw SIG-provider voor primaire tunnel.

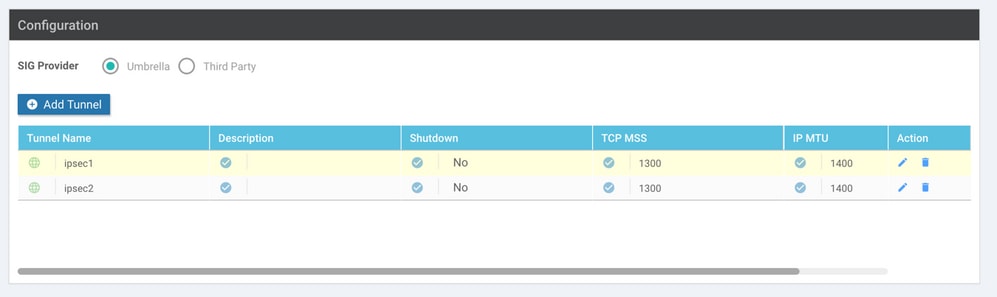

Klik op de knop Add Tunnel.

De basisgegevens configureren en bewaren Data-Center als Primaryklikt u vervolgens op Add.

Stap 4. Voeg de secundaire tunnel toe.

Voeg een tweede tunnelconfiguratie toe, gebruik Data-Center als Secondary dit keer, en de interfacenaam als ipsec2.

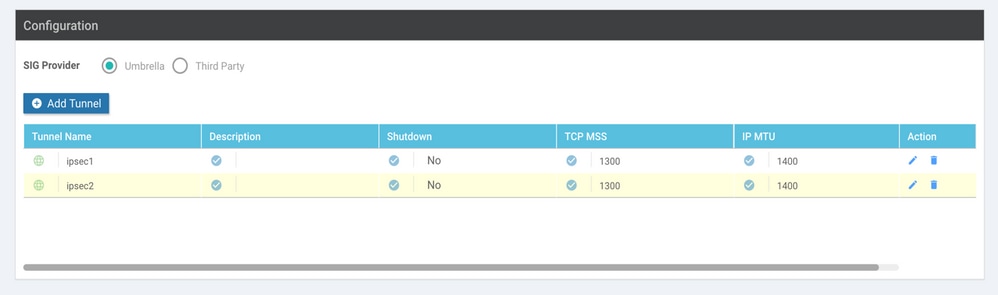

vManager-configuratie wordt weergegeven zoals hier wordt getoond:

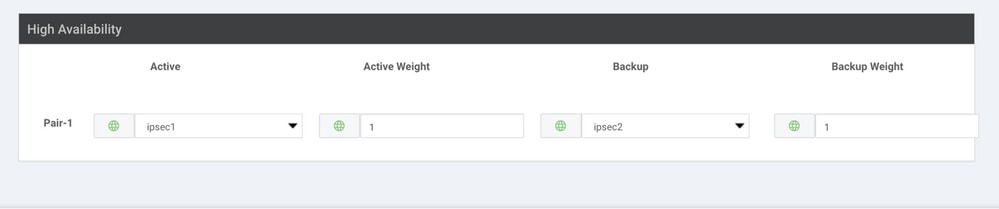

Stap 5. Maak één paar met hoge beschikbaarheid.

Binnen de High Availability Selecteer in het gedeelte de ipsec1 als actief en de ipsec2-tunnel als back-up.

Opmerking: tot 4 High Availability tunnelparen en een maximum van 4 actieve tunnels kunnen tezelfdertijd gecreëerd worden.

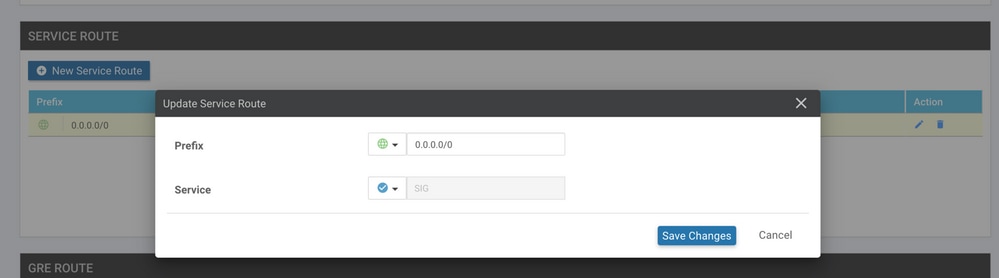

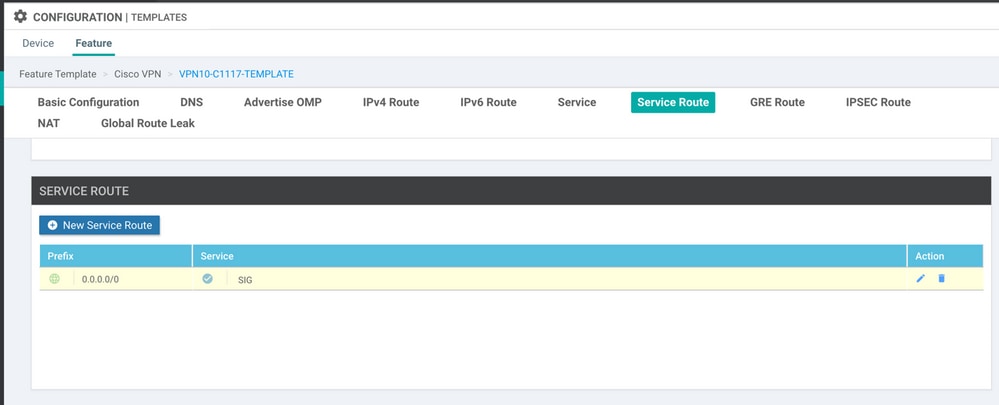

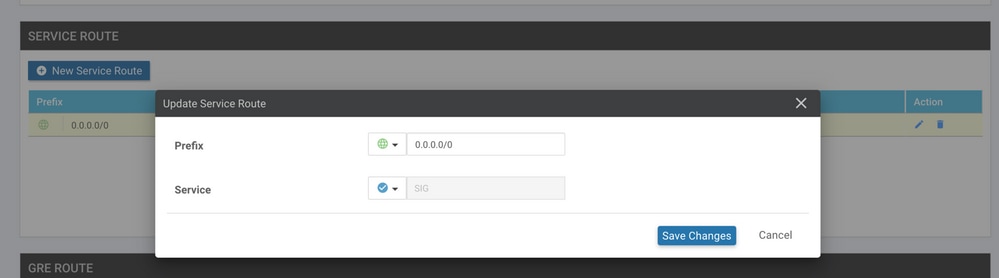

Stap 6. Bewerk de servicekant VPN-sjabloon om een serviceroute te injecteren.

Naar het Service VPN deel en, binnen de Service VPN sjabloon, navigeer naar de sectie Service Route en voeg een 0.0.0.0 toe met SIG Service Route. Voor dit document wordt VRF/VPN 10 gebruikt.

De route 0.0.0.0 SIG wordt weergegeven zoals hier wordt weergegeven.

Opmerking: om ervoor te zorgen dat het serviceverkeer daadwerkelijk uitgaat, moet NAT worden geconfigureerd in de WAN-interface.

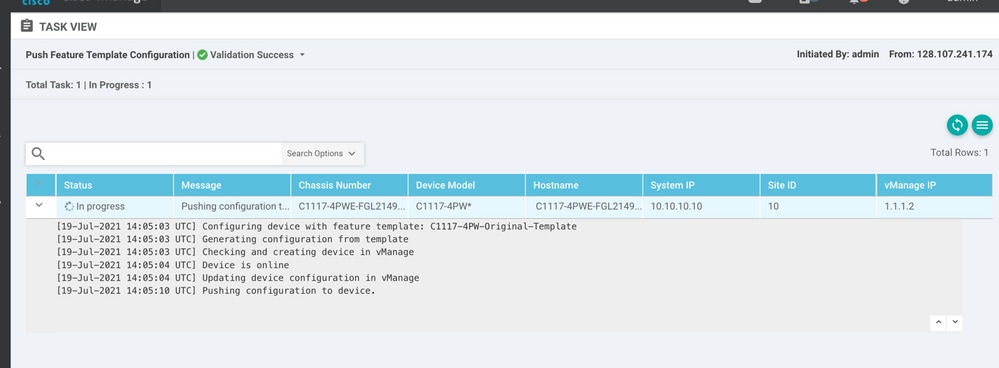

Hang deze sjabloon aan het apparaat en druk op de configuratie:

WAN Edge-routerconfiguratie voor actief/back-upscenario

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 Tunnel100002 backup-interface-weight 1

!

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface GigabitEthernet0/0/0

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference secondary-dc source-interface GigabitEthernet0/0/0

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE-HOSTNAME>

username admin privilege 15 secret 9 <SECRET-PASSWORD>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

!

ip sdwan route vrf 10 0.0.0.0/0 service sig

no ip http server

no ip http secure-server

no ip http ctc authentication

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface GigabitEthernet0/1/1

switchport mode access

no shutdown

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address <VLAN-IP-ADDRESS> <MASK>

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

exit

interface Tunnel100002

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

no crypto isakmp diagnose error

no network-clock revertive

Umbrella SIG-tunnels met actief/actief scenario maken

Stap 1. Maak een SIG Credentials functiesjabloon.

Navigeer naar de functiesjabloon en klik op Edit

In het deel van Additional templates, selecteer Cisco SIG Credentials. De optie wordt in de afbeelding weergegeven.

Geef een naam en beschrijving aan de sjabloon.

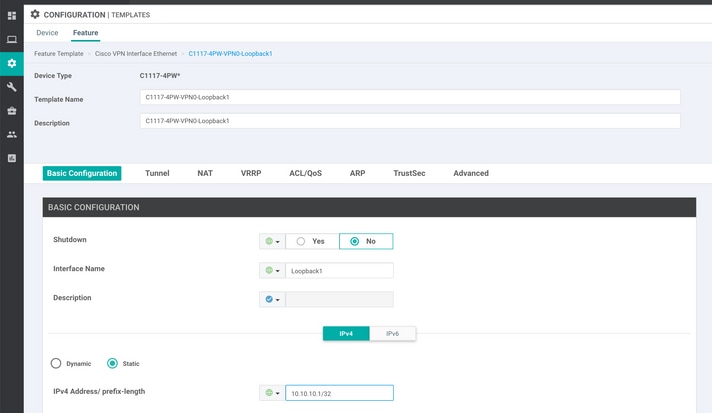

Stap 2. Maak twee Loopback-interfaces om de SIG-tunnels te koppelen.

Opmerking: Maak een Loopback-interface voor elke SIG-tunnel in actieve modus, dit is nodig omdat elke tunnel een unieke IKE-id nodig heeft.

Opmerking: dit scenario is actief/actief, daarom worden twee Loopbacks gemaakt.

Configureer de interfacenaam en IPv4-adres voor de terugkoppeling.

Opmerking: het IP-adres dat voor de loopback is ingesteld, is een dummy-adres.

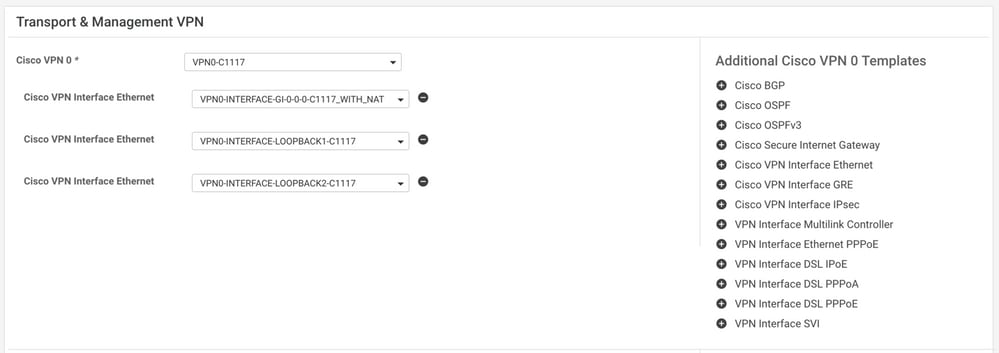

Maak de tweede Loopback-sjabloon en voeg deze aan de apparaatsjabloon toe. De apparaatsjabloon moet twee Loopback-sjablonen hebben toegevoegd:

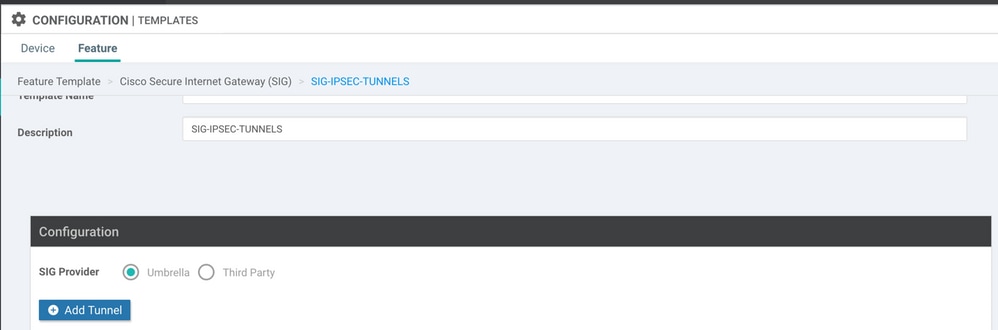

Stap 3. Maak een SIG-functiesjabloon.

Navigeer naar de SIG-functiesjabloon en, onder de sectie Transport & Management VPN uitkiezen Cisco Secure Internet Gateway

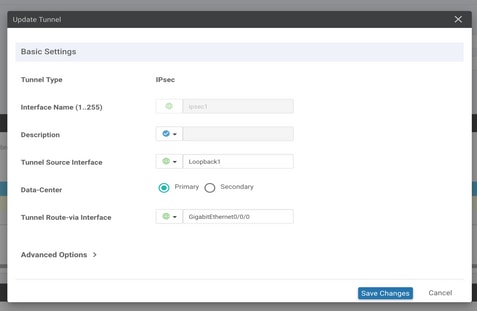

Stap 4. Selecteer de SIG-provider voor de primaire tunnel.

Klik op de knop Add Tunnel.

De basisgegevens configureren en bewaren Data-Center als Primary.

Opmerking: de bron-interfaceparameter voor tunnels is de Loopback (voor dit document Loopback1) en als router-via-interface voor tunnels de fysieke interface (voor dit document Gigabit Ethernet0/0/0)

Stap 5. Voeg de secundaire tunnel toe.

Voeg een tweede tunnelconfiguratie toe, gebruik Data-Center als Primary en de interfacenaam als ipsec2.

vManager-configuratie wordt weergegeven zoals hier wordt getoond:

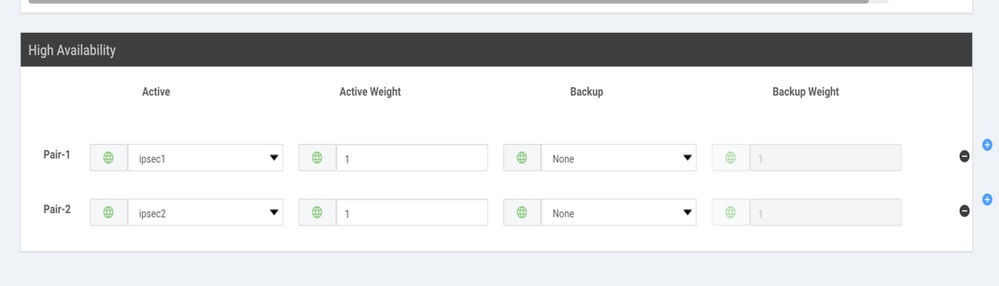

Stap 6. Maak twee paren met hoge beschikbaarheid.

Binnen de High Availability deel, maak twee High Availability paren.

- Selecteer in het eerste HA-paar de ipsec1 als actief en selecteer

Nonevoor back-up. - In het tweede HA-paar selecteert u de ipsec2 als actief

Noneen voor back-up.

De vManager-configuratie voor High Availability wordt weergegeven zoals:

De apparaatsjabloon heeft de twee Loopback-sjablonen en de SIG-functiemaljabloon eveneens toegevoegd.

Stap 7. Bewerk de servicekant VPN-sjabloon om een serviceroute te injecteren.

Naar het Service VPN sectie en binnen VPN van de dienstmalplaatje, navigeer aan de sectie Service Route en voeg een 0.0.0.0 toe met SIGService Route

De route 0.0.0.0 SIG wordt weergegeven zoals hier.

Opmerking: om ervoor te zorgen dat het serviceverkeer daadwerkelijk uitgaat, moet NAT worden geconfigureerd in de WAN-interface.

Hang deze sjabloon aan het apparaat en druk op de configuratie.

WAN Edge-routerconfiguratie voor actief/actief scenario

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 None backup-interface-weight 1

interface-pair Tunnel100002 active-interface-weight 1 None backup-interface-weight 1

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback1

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback2

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE HOSTNAME>

username admin privilege 15 secret 9 <secret-password>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

no ip source-route

ip sdwan route vrf 10 0.0.0.0/0 service sig

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet0/0/0 overload

ip nat translation tcp-timeout 3600

ip nat translation udp-timeout 60

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

ip nat outside

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface Loopback1

no shutdown

arp timeout 1200

ip address 10.20.20.1 255.255.255.255

ip mtu 1500

exit

interface Loopback2

no shutdown

arp timeout 1200

ip address 10.10.10.1 255.255.255.255

ip mtu 1500

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address 10.1.1.1 255.255.255.252

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered Loopback1

ip mtu 1400

tunnel source Loopback1

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

interface Tunnel100002

no shutdown

ip unnumbered Loopback2

ip mtu 1400

tunnel source Loopback2

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

Opmerking: Hoewel dit document Umbrella focus is, zijn dezelfde scenario’s van toepassing op Azure en SIG-tunnels van derden.

Verifiëren

Controleer het actieve/back-upscenario

In vManager is het mogelijk om de status van de SIG IPSec-tunnels te bewaken. Naar navigeren Monitor > Network, selecteer het gewenste WAN-randapparaat.

Klik op de Interfaces tabblad aan de linkerkant; een lijst van alle interfaces in het apparaat wordt weergegeven. Dit omvat de interfaces ipsec1 en ipsec2.

Het beeld toont aan dat de ipsec1 tunnel al het verkeer door:sturen en ipsec2 gaat geen verkeer over.

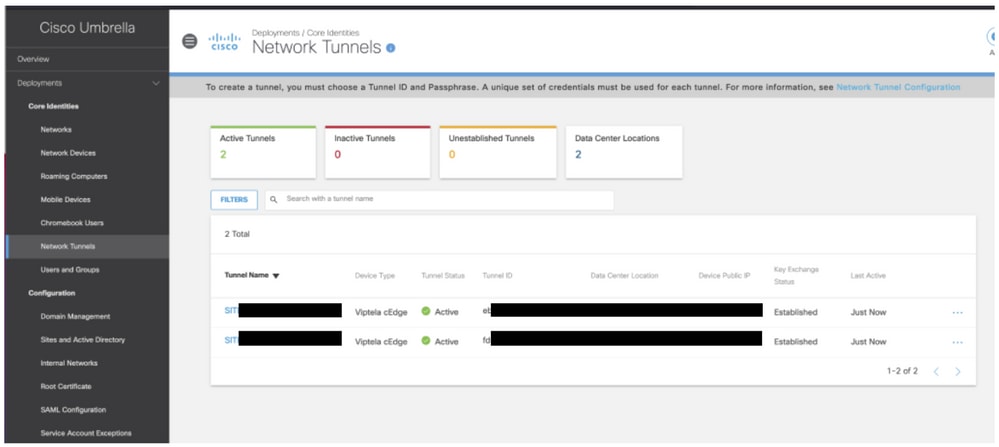

Het is ook mogelijk om de tunnels op Cisco te verifiëren Umbrella Het portaal wordt in de afbeelding getoond.

Gebruik de show sdwan secure-internet-gateway tunnels opdracht op de CLI om de tunnelinformatie weer te geven.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Gebruik de show endpoint-tracker en show ip sla summary opdrachten op de CLI om informatie over de automatisch gegenereerde trackers en SLA’s weer te geven.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Controleer actief/actief scenario

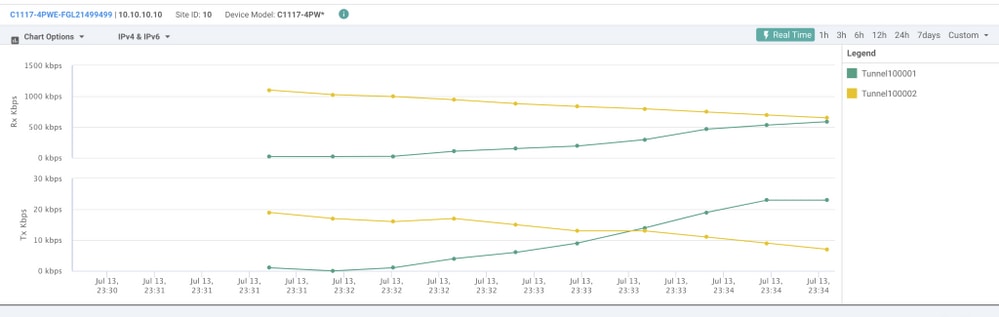

In de vManager is het mogelijk om de status van de SIG IPSec-tunnels te bewaken. Naar navigeren Monitor > Network, selecteer het gewenste WAN-randapparaat.

Klik op de Interfaces tabblad aan de linkerkant - en een lijst van alle interfaces in het apparaat wordt weergegeven. Dit omvat de interfaces ipsec1 en ipsec2.

Het beeld toont aan dat zowel ipsec1 als ipsec2 voorwaarts verkeer tunnelt.

Gebruik de show sdwan secure-internet-gateway tunnels opdracht op de CLI om de tunnelinformatie weer te geven.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Gebruik de show endpoint-tracker en show ip sla summary opdrachten op de CLI om informatie over de automatisch gegenereerde trackers en SLA’s weer te geven.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

6.0 |

22-Nov-2023 |

Hercertificering |

4.0 |

30-Dec-2021 |

Kleine veranderingen |

3.0 |

23-Dec-2021 |

Extra informatie toevoegen |

2.0 |

16-Nov-2021 |

Eerste vrijgave |

1.0 |

16-Nov-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Diana Laura SerranoCisco TAC Engineer

- Bewerkt door Amanda Nava ZarateCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback