FirePOWER Services op ISR-apparaat configureren met UCS-E Blade

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Cisco FirePOWER-software kunt installeren en implementeren op een Cisco Unified Computing System E Series (UCS-E) bladeserverplatform in Inbraakdetectiesysteem (IDS)-modus. Het configuratievoorbeeld dat in dit document wordt beschreven is een bijlage bij de officiële gebruikershandleiding.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco geïntegreerde services routers (ISR) XE afbeelding 3.14 of hoger

- Cisco Integrated Management Controller (CIMC) versie 2.3 of hoger

- Cisco FireSIGHT Management Center (FMC) versie 5.2 of hoger

- Cisco FirePOWER Virtueel apparaat (NGIPSv) versie 5.2 of hoger

- VMware ESXi versie 5.0 of hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Opmerking: Zorg er voordat u de code naar versie 3.14 of hoger upgrades uitvoert voor dat het systeem voldoende geheugen, schijfruimte en een licentie voor de upgrade heeft. Raadpleeg het voorbeeld 1: Kopieert de afbeelding naar flitser: van het gedeelte TFTP-server van het document van de Software van de Routers van de Toegang procedures van Cisco document om meer over codeupgrades te weten te komen.

Opmerking: U kunt het CIMC-programma, het CV en andere firmware-onderdelen upgraden met behulp van het Cisco Host Upgrade Utility (HUU) of u kunt de firmware-onderdelen handmatig upgraden. Als u meer wilt weten over de upgrade van de firmware, raadpleegt u het gedeelte Upacteren van de firmware op Cisco UCS E-Series servers in het gedeelte van de gebruikershandleiding voor upgrade van de host voor Cisco UCS E-Series servers en de Cisco UCS E-Series Network Compute Engine.

Achtergrondinformatie

Deze sectie verschaft informatie over de ondersteunde hardwareplatforms, licenties en beperkingen met betrekking tot de onderdelen en procedures die in dit document worden beschreven.

Ondersteunde hardwareplatforms

In deze sectie worden de ondersteunde hardwareplatforms voor G2- en 4000 Series-apparaten opgesomd.

ISR G2-apparaten met UCS-E bladeservers

Deze ISR G2 Series-apparaten met UCS-E Series blades worden ondersteund:

| Product | platform | UCS-E-model |

| Cisco 2900 Series ISR-software | 2911 | UCS-E 120/140 één brede optie |

| 2921 | UCS-E 120/140/1600/1800 optie met één of twee uitgangen | |

| 2951 | UCS-E 120/140/1600 optie met één of twee uitgangen | |

| Cisco 3900 Series ISR-software | 3925 | UCS-E 120/140/1600, enkele en dubbele brede optie of 180 met twee uitgangen |

| 3925E | UCS-E 120/140/1600, enkele en dubbele brede optie of 180 met twee uitgangen | |

| 3945 | UCS-E 120/140/1600, enkele en dubbele brede optie of 180 met twee uitgangen | |

| 3945E | UCS-E 120/140/1600, enkele en dubbele brede optie of 180 met twee uitgangen |

ISR 4000-apparaten met UCS-E blades

Deze ISR 4000 Series-apparaten met UCS-E Series blades worden ondersteund:

| Product | platform | UCS-E-model |

| Cisco 4400 Series ISR-software | 4451 | UCS-E 120/140/1600, enkele en dubbele brede optie of 180 met twee uitgangen |

| 4431 | UCS E-netwerkinterfacemodule | |

| Cisco 4300 Series ISR-software | 4351 | UCS-E 120/140/1600/1800 optie met twee uitgangen of 180 W/U |

| 4331 | UCS-E 120/140 één brede optie | |

| 4321 | UCS E-netwerkinterfacemodule |

Licenties

ISR moet beschikken over een security K9-licentie en een appx-licentie om de service mogelijk te maken.

Beperkingen

Hier zijn twee beperkingen ten aanzien van de informatie die in dit document wordt beschreven:

- Multicast wordt niet ondersteund

- Alleen 4.096 Bridge Domain Interfaces (BDI) worden voor elk systeem ondersteund

De BDIs ondersteunen deze functies niet:

- BFD-protocol (Bidirectional Forwarding Detection)

- NetFlow

- QoS-kwaliteit (Quality of Service)

- Network-Based Application Recognition (NBAR) of Advanced Video Coding (AVC)

- Zone-gebaseerde firewall (ZBF)

- Cryptografische VPN’s

- Multiprotocol Label Switching (MPLS)

- Point-to-Point Protocol (PPP) over Ethernet (PPPoE)

Opmerking: Voor een BDI kan de grootte van de maximale transmissieeenheid (MTU) worden ingesteld met een waarde tussen 1.500 en 9.216 bytes.

Configureren

In deze sectie wordt beschreven hoe u de componenten kunt configureren die bij deze implementatie betrokken zijn.

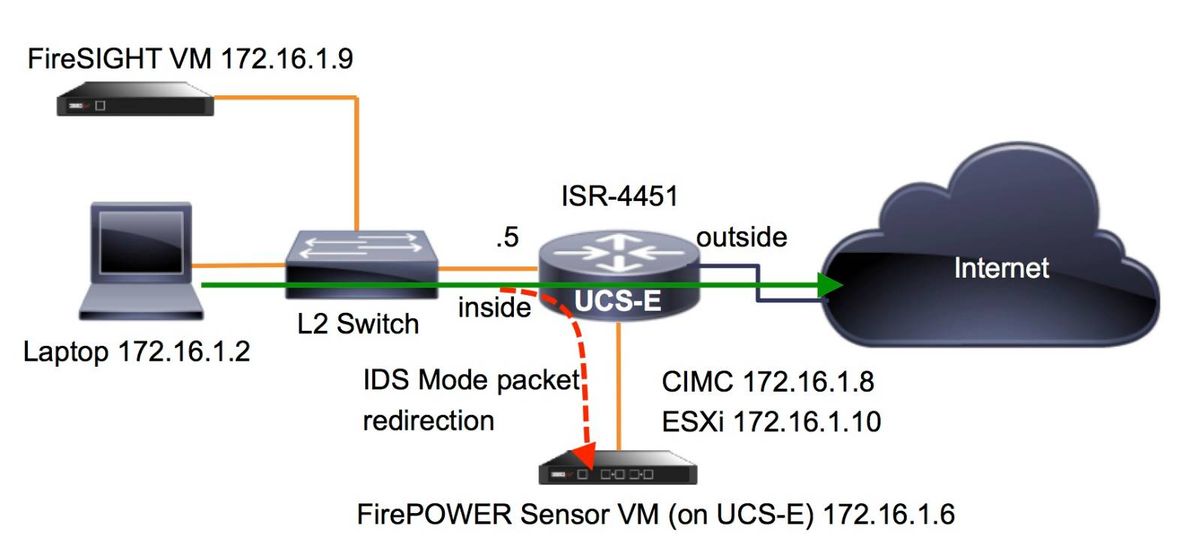

Netwerkdiagram

De configuratie die in dit document wordt beschreven gebruikt deze netwerktopologie:

Werkstroom voor FirePOWER Services op UCS-E

Hier is de werkstroom voor FirePOWER diensten die op een UCS-E draaien:

- Het dataplak duwt het verkeer voor inspectie uit de BDI/UCS-E interface (werkt voor G2 en G3 Series apparaten).

- Cisco IOS®-XE CLI activeert pakketomleiding voor analyse (opties voor alle interfaces of per interface).

- Het sensor CLI opstelling opstartscript vereenvoudigt de configuratie.

CIMC configureren

In dit gedeelte wordt beschreven hoe u de CIMC-modus kunt configureren.

Connect met CIMC

Er zijn meerdere manieren om verbinding te maken met de CIMC. In dit voorbeeld wordt de verbinding met de CIMC voltooid via een speciale beheerpoort. Zorg ervoor dat u de M poort (toegewijd) aan het netwerk aansluit met het gebruik van een Ethernet kabel. Voer na het aansluiten de opdracht HW-module subsleuf uit van de routermelding:

ISR-4451#hw-module subslot 2/0 session imc

IMC ACK: UCSE session successful for IMC

Establishing session connect to subslot 2/0

To exit, type ^a^q

picocom v1.4

port is : /dev/ttyDASH1

flowcontrol : none

baudrate is : 9600

parity is : none

databits are : 8

escape is : C-a

noinit is : no

noreset is : no

nolock is : yes

send_cmd is : ascii_xfr -s -v -l10

receive_cmd is : rz -vv

Terminal ready

Tip 1: Om te verlaten, ren ^a^q.

Tip 2: Standaard gebruikersnaam is beheerder en wachtwoord <wachtwoord>. Het wachtwoordherstelproces wordt hier beschreven: https://www.cisco.com/c/en/us/td/docs/unified_computing/ucs/e/3-1-1/gs/guide/b_Getting_Started_Guide/b_3_x_Getting_Started_Guide_appendix_01011.html#GUID-73551F9A-4C79-4692-838A-F99C80E20A28

CIMC configureren

Gebruik deze informatie om de configuratie van het CIMC te voltooien:

Unknown# scope cimc

Unknown /cimc # scope network

Unknown /cimc/network # set dhcp-enabled no

Unknown /cimc/network *# set dns-use-dhcp no

Unknown /cimc/network *# set mode dedicated

Unknown /cimc/network *# set v4-addr 172.16.1.8

Unknown /cimc/network *# set v4-netmask 255.255.255.0

Unknown /cimc/network *# set v4-gateway 172.16.1.1

Unknown /cimc/network *# set preferred-dns-server 64.102.6.247

Unknown /cimc/network *# set hostname 4451-UCS-E

Unknown /cimc/network *# commit

Voorzichtig: Zorg ervoor dat u de geëngageerde opdracht uitvoert om de wijzigingen op te slaan.

Opmerking: De modus wordt ingesteld op toegewijd wanneer de beheerpoort wordt gebruikt.

Start het opdracht detail weergeven om de detailinstellingen te controleren:

4451-UCS-E /cimc/network # show detail

Network Setting:

IPv4 Address: 172.16.1.8

IPv4 Netmask: 255.255.255.0

IPv4 Gateway: 172.16.1.1

DHCP Enabled: no

Obtain DNS Server by DHCP: no

Preferred DNS: 64.102.6.247

Alternate DNS: 0.0.0.0

VLAN Enabled: no

VLAN ID: 1

VLAN Priority: 0

Hostname: 4451-UCS-E

MAC Address: E0:2F:6D:E0:F8:8A

NIC Mode: dedicated

NIC Redundancy: none

NIC Interface: console

4451-UCS-E /cimc/network #

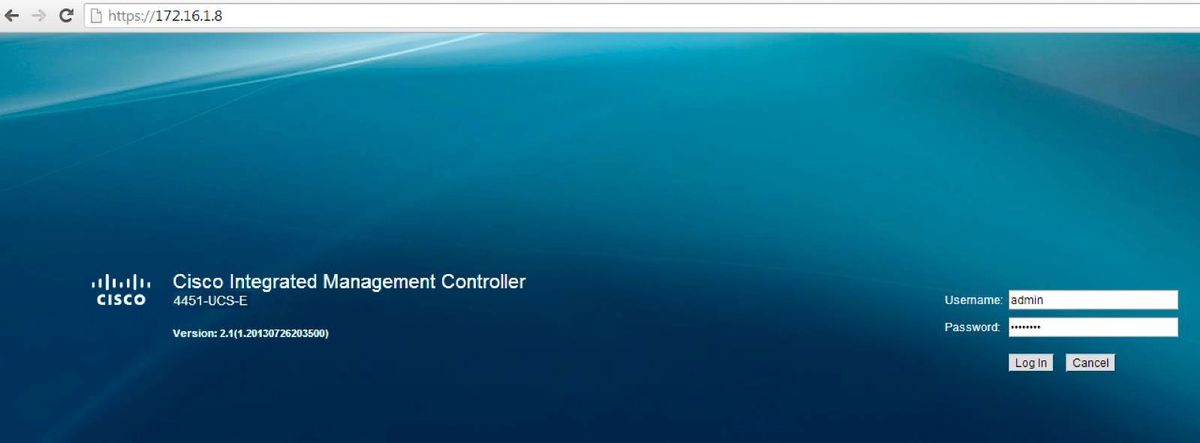

Start de webinterface van CIMC vanaf een browser met de standaardgebruikersnaam en het wachtwoord zoals in de afbeelding weergegeven. De standaard gebruikersnaam en wachtwoord zijn:

- Username: besturen

- Wachtwoord: <wachtwoord>

ESXi installeren

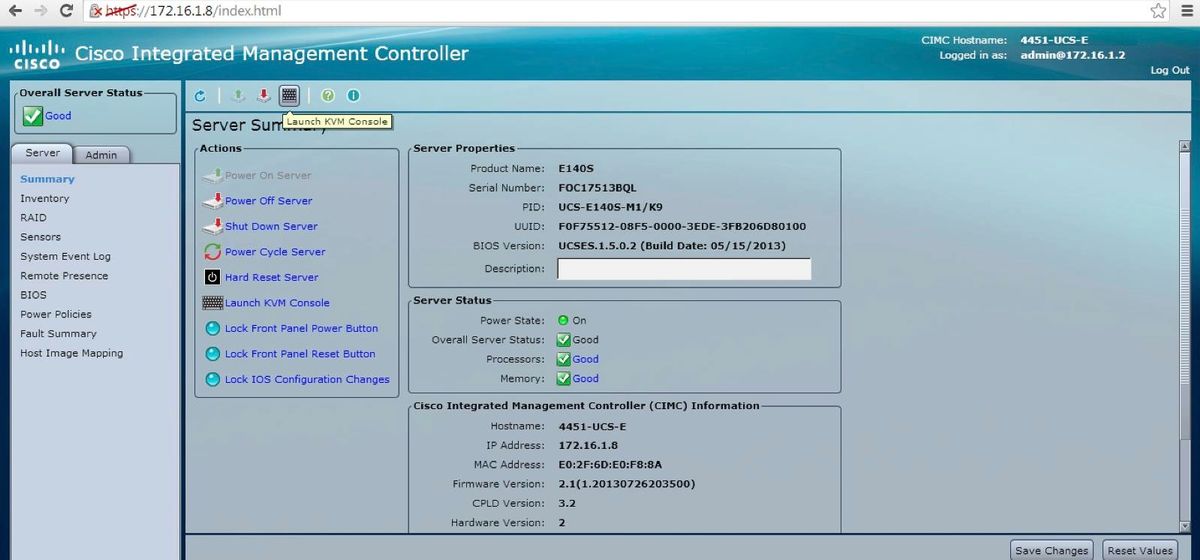

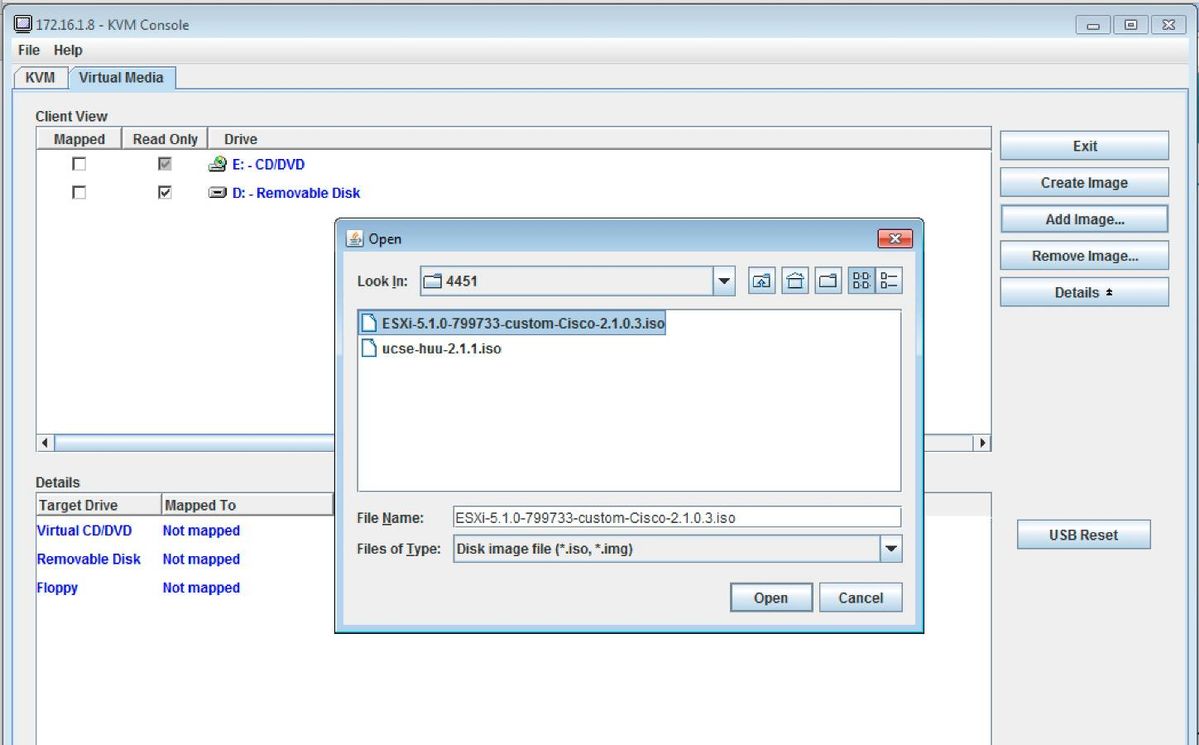

Nadat u in de gebruikersinterface van het CIMC hebt gelogd, kunt u een pagina bekijken die vergelijkbaar is met de pagina die in deze afbeelding wordt weergegeven. Klik op het pictogram KVM Console starten, klik op Afbeelding toevoegen en kies vervolgens ESXi ISO als virtuele media:

Klik op het tabblad Virtuele media en klik vervolgens op Afbeelding toevoegen om de virtuele media in kaart te brengen zoals in de afbeelding.

Klik na het in kaart brengen van de virtuele media op de Power Cycle Server van de CIMC startpagina om het UCS-E te starten. De ESXi-instellingen worden vanuit de virtuele media gestart. Voltooi de installatie van ESXi.

Opmerking: Leg het ESXi IP-adres, gebruikersnaam en wachtwoord vast voor raadpleging in de toekomst.

vSphere-client installeren

In dit gedeelte wordt beschreven hoe de vSphere-client wordt geïnstalleerd.

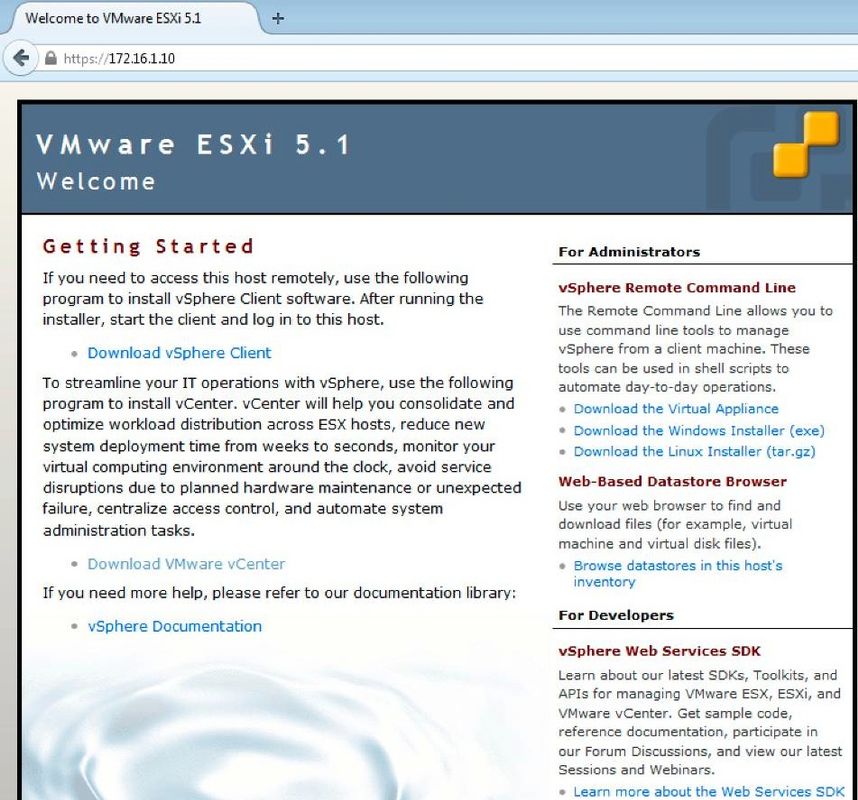

vSphere-client downloaden

Start ESXi en gebruik de link Download VPN om de vSphere client te downloaden. Installeer het op uw computer.

vSphere-client starten

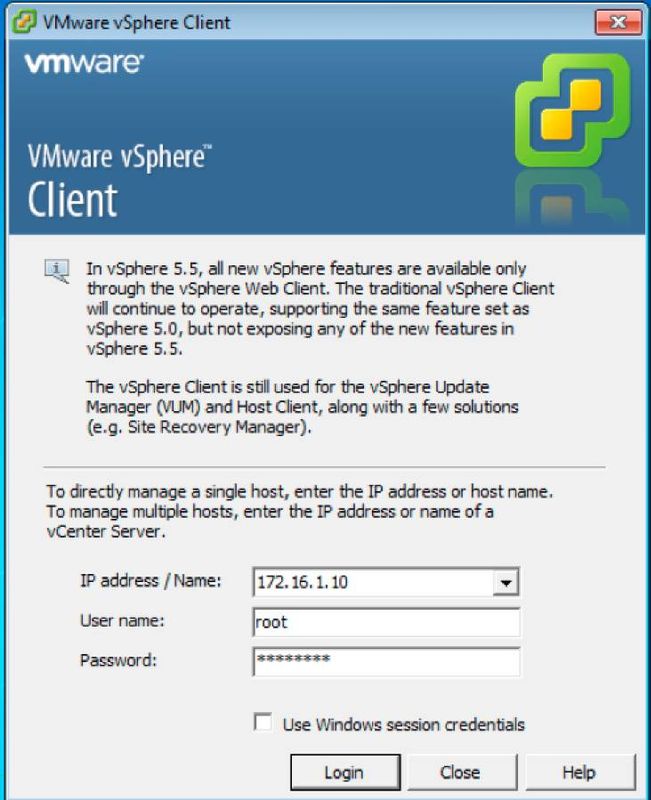

Start de vSphere Client op uw computer. Meld u aan met de gebruikersnaam en het wachtwoord die u tijdens de installatie hebt ingesteld en zoals in de afbeelding:

FireSIGHT Management Center en FirePOWER-apparaten implementeren

Voltooi de procedures die zijn beschreven in de implementatie van FireSIGHT Management Center op VMware ESXi Cisco-document, om een FireSIGHT Management Center op de ESXi te implementeren.

Opmerking: Het proces dat wordt gebruikt om een FirePOWER NGIPSv-apparaat in te zetten is gelijk aan het proces dat wordt gebruikt om een Management Center te implementeren.

Interfaces

Op de dubbele-brede UCS-E, zijn er vier interfaces:

- Het hoogste MAC-adresinterface is Gi3 op het voorpaneel

- De tweede hoogste MAC-adresinterface is Gi2 op het voorpaneel

- De laatste twee die verschijnen zijn de interne interfaces

Op de één-brede UCS-E zijn er drie interfaces:

- Het hoogste MAC-adresinterface is Gi2 op het voorpaneel

- De laatste twee die verschijnen zijn de interne interfaces

Beide UCS-E interfaces op ISR4K zijn boomstampoorten.

UCS-E 120S en 140S hebben drie netwerkadapter plus beheerpoorten:

- De vmnic0 is in de router-backplane UCSEx/0/0 geplaatst

- VP1 is in kaart gebracht op UCSEx/0/1 op de routerbackplane

- Vmnic2 wordt aan de UCS-E voorvlakte GE2-interface toegewezen

- De voorpaneelbeheerpoort (M) kan alleen worden gebruikt voor de CIMC.

UCS-E 140D, 160D en 180D hebben vier netwerkadapters:

- De vmnic0 is op het routerbackplane in kaart gebracht UCSEx/0/0.

- De vmnic1 wordt op UCSEx/0/1 op het routerbackplane in kaart gebracht.

- Vmnic2 wordt aan de UCS-E voorvlakte GE2-interface toegewezen.

- De vminc3 is in kaart gebracht aan de UCS-E voorvlakte GE3-interface.

- De voorpaneelbeheerpoort (M) kan alleen worden gebruikt voor de CIMC.

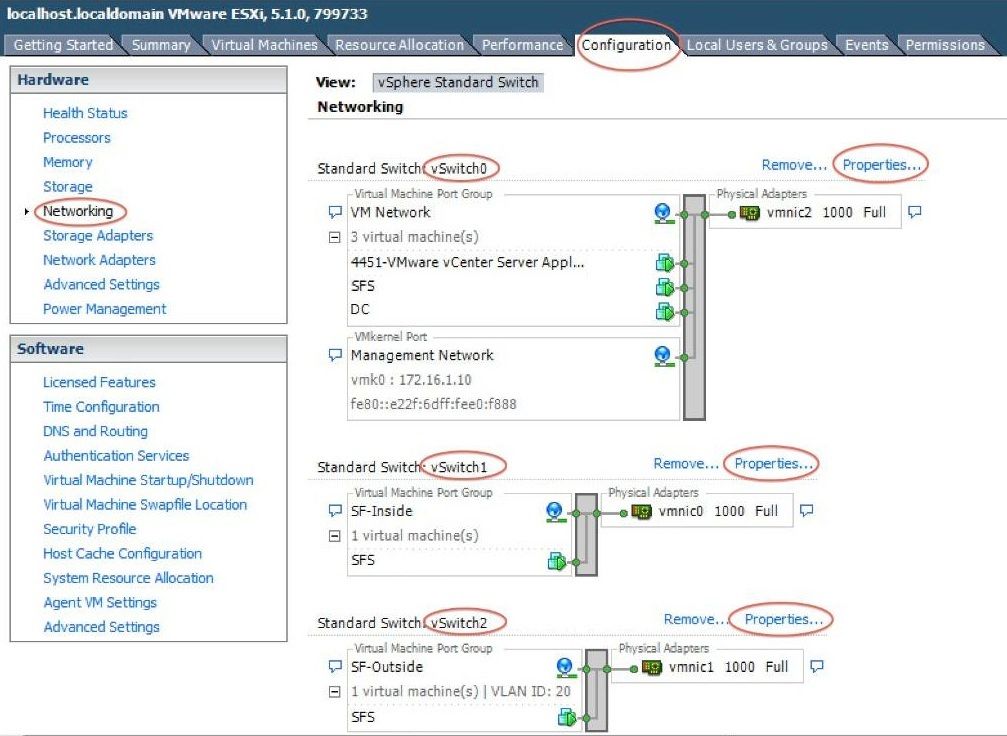

vSwitch-interfaces op ESXi

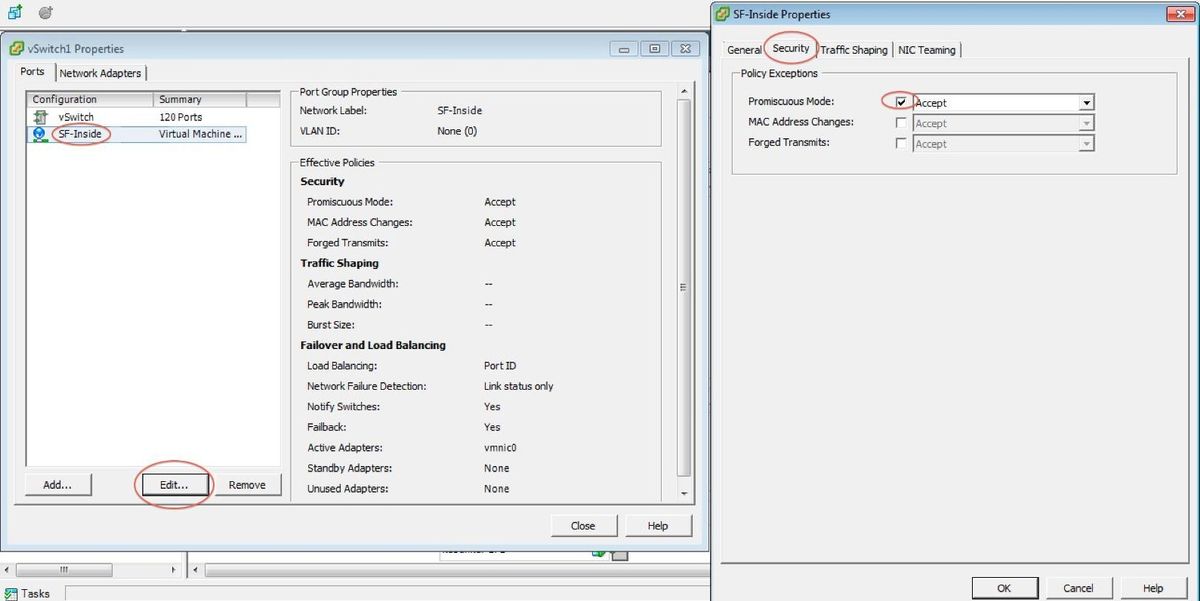

De vSwitch0 op de ESXi is de beheerinterface waardoor ESXi, FireSIGHT Management Center en FirePOWER NGIPSv het apparaat naar het netwerk communiceren. Klik op Properties voor de vSwitch1 (SF-Inside) en vSwitch2 (SF-Outside) om alle veranderingen door te voeren.

Deze afbeelding toont de eigenschappen van vSwitch1 (u moet dezelfde stappen voor vSwitch2 voltooien):

Opmerking: Zorg ervoor dat de VLAN-id voor NGIPSv is ingesteld op 4095, dit is vereist volgens NGIPSv-document: http://www.cisco.com/c/en/us/td/docs/security/firepower/60/quick_start/ngips_virtual/NGIPSv-quick/install-ngipsv.html

De configuratie van de schakelaar op de ESXi is voltooid. U dient nu de interfacemodules te controleren:

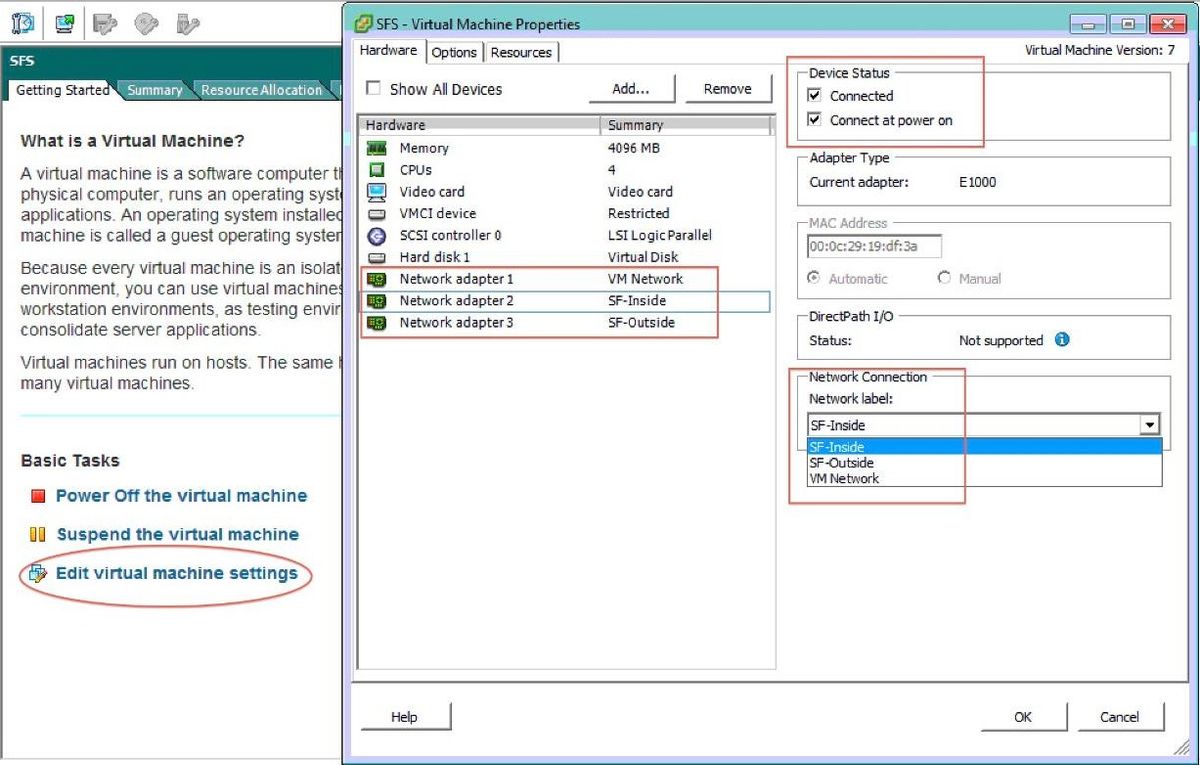

- Navigeren naar de virtuele machine voor FirePOWER-apparaat.

- Klik op Instellingen virtuele machine bewerken.

- Controleer alle drie de netwerkadapters.

- Zorg ervoor dat deze correct zijn geselecteerd, zoals in de afbeelding hier wordt getoond:

FirePOWER-apparaat registreren met FireSIGHT Management Center

Voltooi de procedures die in het Cisco-document zijn beschreven om een FirePOWER-apparaat te registreren met een FireSIGHT Management Center.

Verkeer en controleer verkeer

Gebruik dit gedeelte om te bevestigen dat de configuratie correct werkt.

In dit gedeelte wordt beschreven hoe u verkeer opnieuw kunt richten en hoe u de pakketten kunt controleren.

Verkeer van ISR naar sensor via UCS-E

Gebruik deze informatie om het verkeer een andere richting te geven:

interface GigabitEthernet0/0/1

ip address dhcp

negotiation auto

!

interface ucse2/0/0

no ip address

no negotiation auto

switchport mode trunk

no mop enabled

no mop sysid

service instance 1 ethernet

encapsulation untagged

bridge-domain 1

!

interface BDI1

ip unnumbered GigabitEthernet0/0/1

end

!

utd

mode ids-global

ids redirect interface BDI1

Opmerking: Als u momenteel versie 3.16.1 of hoger gebruikt, voert u de automatische motor met geavanceerde opdracht uit in plaats van de utd-opdracht.

Controleer de omleiding van het pakket

Vanuit de ISR-console voert u deze opdracht uit om te controleren of de pakketteller groter is:

cisco-ISR4451# show plat hardware qfp active feature utd stats

Drop Statistics:

Stats were all zero

General Statistics:

Pkts Entered Policy 6

Pkts Entered Divert 6

Pkts Entered Recycle Path 6

Pkts already diverted 6

Pkts replicated 6

Pkt already inspected, policy check skipped 6

Pkt set up for diversion 6

Verifiëren

U kunt deze opdrachten voor het weergeven uitvoeren om te controleren of de configuratie goed werkt:

- toonaangevende software utglobal

- duidelijke software utd-interfaces tonen

- multisoftware utd rp actief wereldwijd tonen

- toont actieve mondiale plat software utd fp

- tonen de actieve eigenschappen van platte hardware qfp utd stats

- actieve optie voor platform hardware qfp tonen

Problemen oplossen

Deze sectie verschaft informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

U kunt deze debug-opdrachten uitvoeren om problemen met uw configuratie op te lossen:

- vleugelinstallatie voor het reinigen van het perron

- debug van platform conditionering, utaplane submodus

Gerelateerde informatie

- Om aan de slag te gaan met deze gids voor Cisco UCS E-Series servers en Cisco UCS E-Series Network Compute Engine, release 2.x

- Handleiding voor probleemoplossing voor Cisco UCS E-Series servers en Cisco UCS E-Series Network Computing Engine

- Om te beginnen met deze gids voor Cisco UCS E-Series servers en Cisco UCS E-Series Network computing Engine, release 2.x - upgrade-firmware

- Software voor Cisco ASR 1000 Series aggregation services routers - configuratie van bridge-interfaces

- Gebruikershandleiding voor host-upgrade voor Cisco UCS E-Series servers en Cisco UCS E-Series Network Computation-Engine - upgrade van de firmware op Cisco UCS E-Series servers

- Technische ondersteuning en documentatie – Cisco Systems

Bijgedragen door Cisco-engineers

- Nazmul RajibCisco geavanceerde services

- Kureli SankarCisco-engineering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback