Totale netwerkconfiguratie: RV345P en Cisco Business Wireless via de mobiele toepassing

Doel

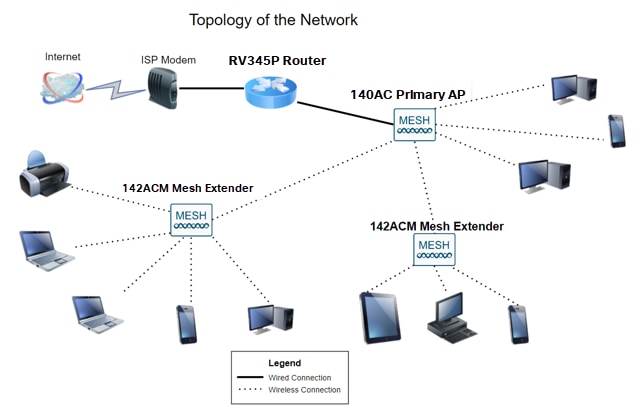

Deze gids zal u tonen hoe u een draadloos netwerk kunt configureren met behulp van een RV345P router, een CBW140AC access point en twee CBW142ACM mesh extenders.

Dit artikel gebruikt de mobiele toepassing, die wordt aanbevolen voor eenvoudige installatie op het netwerk. Als u de Web Gebruikersinterface (UI) voor alle configuraties wilt gebruiken, klikt u om naar het artikel te springen dat de Web UI gebruikt.

Inhoud

- Voorwaarden

- De RV345P router configureren

- Beveiligingsopties

- VPN-opties

- Aanvullende configuraties op de RV345P router

- Het draadloze mesh-netwerk configureren

- CBW140AC uit de doos

- Stel het 140AC Mobile Application Wireless Access Point in op de mobiele toepassing

- Tips voor draadloze probleemoplossing

- De CBW142ACM mesh extenders configureren met de mobiele toepassing

- Software controleren en bijwerken met de mobiele toepassing

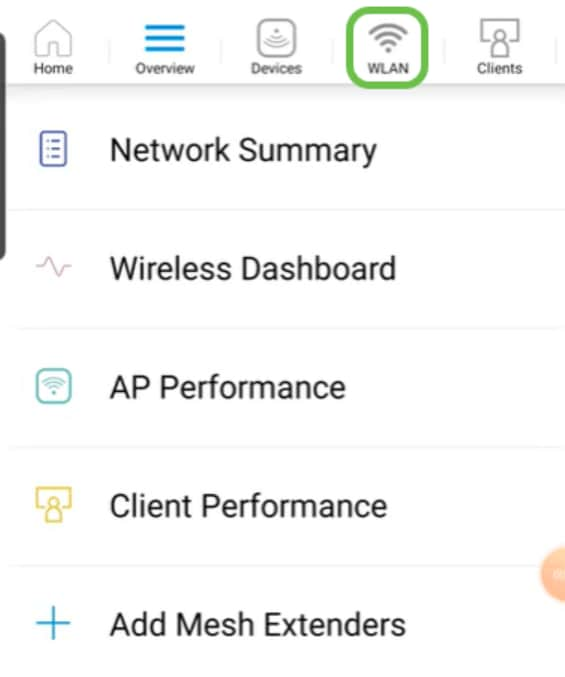

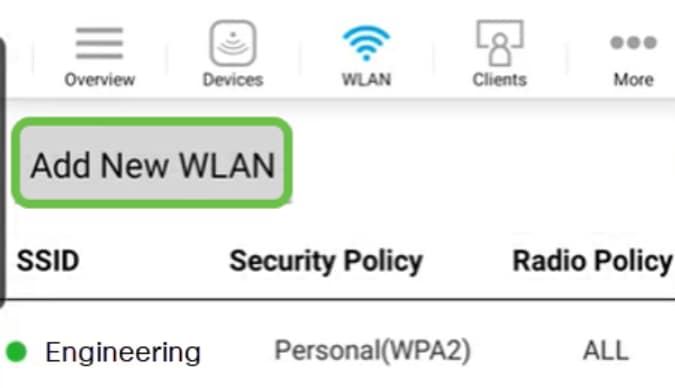

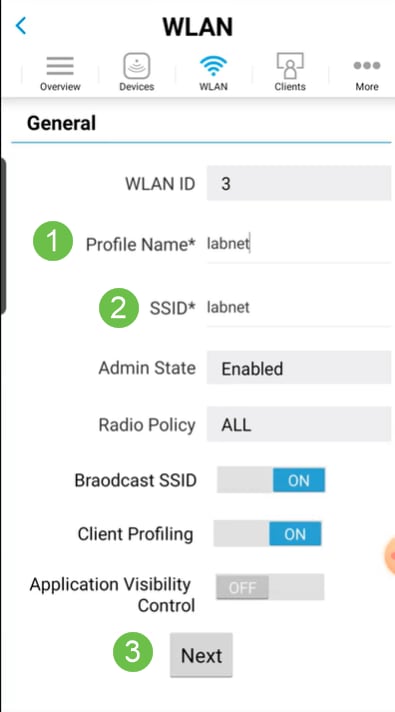

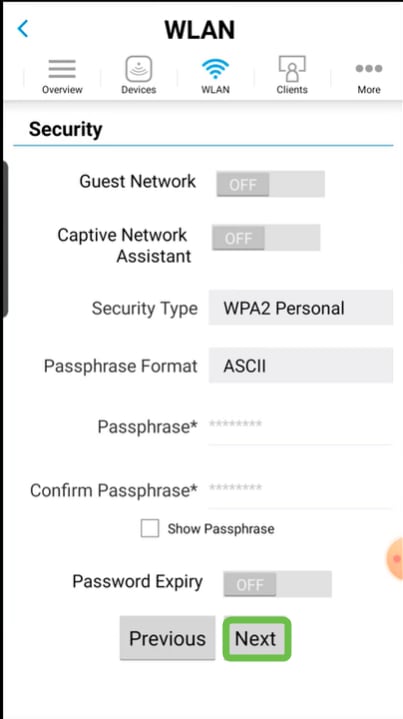

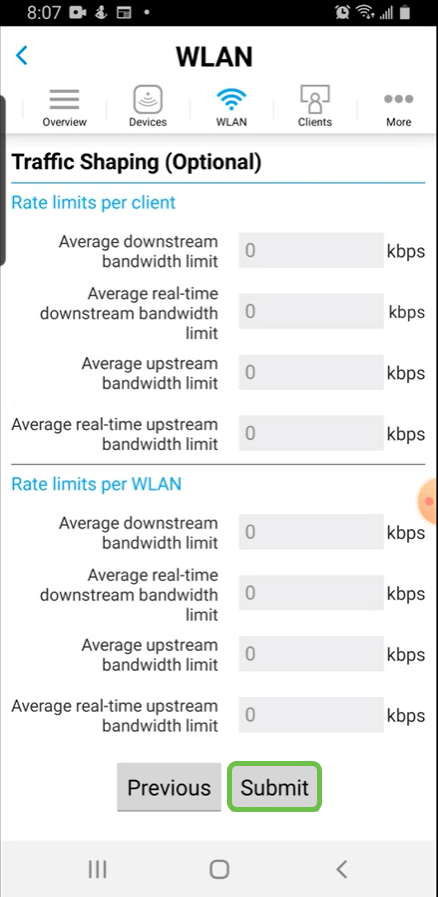

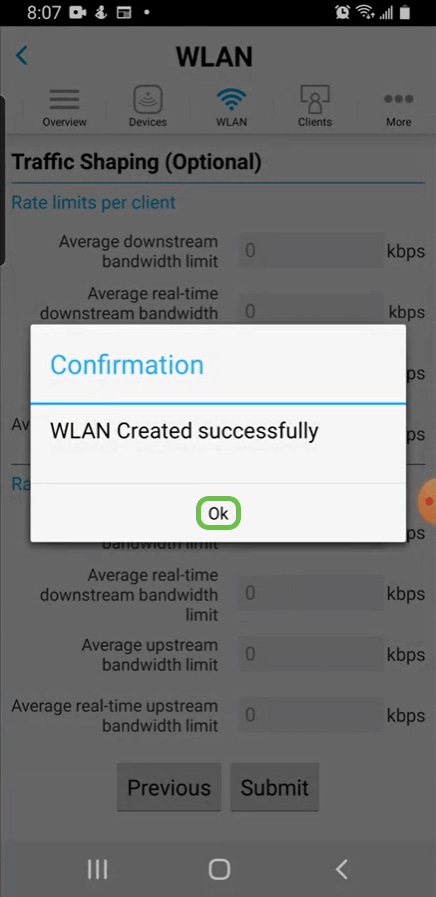

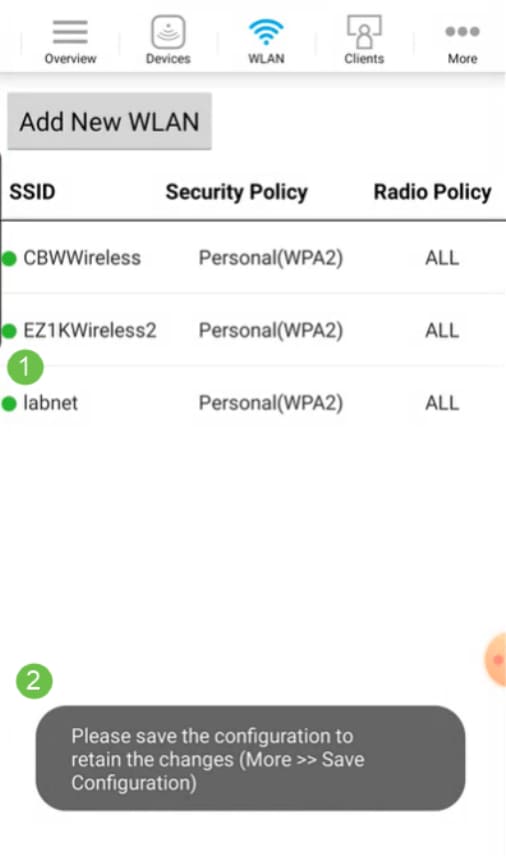

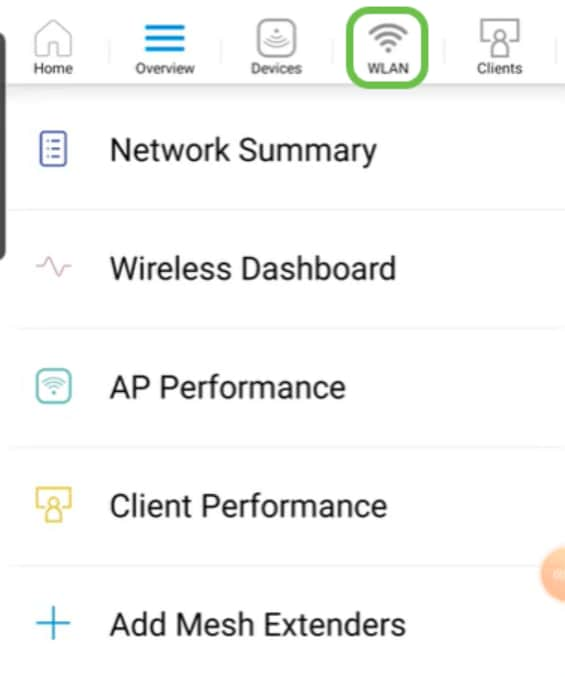

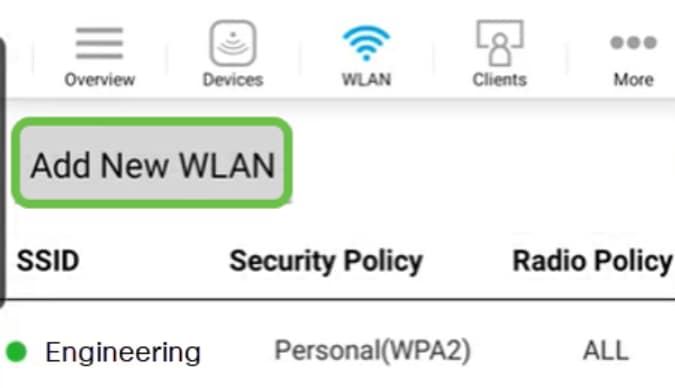

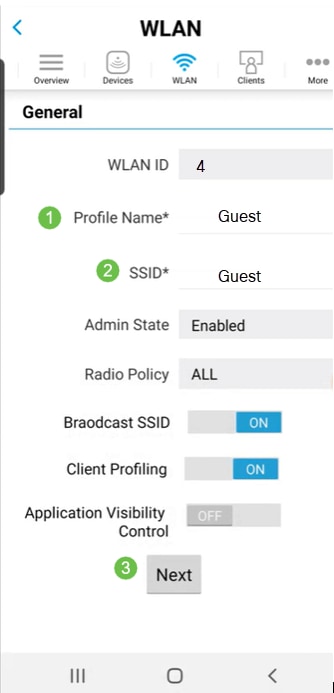

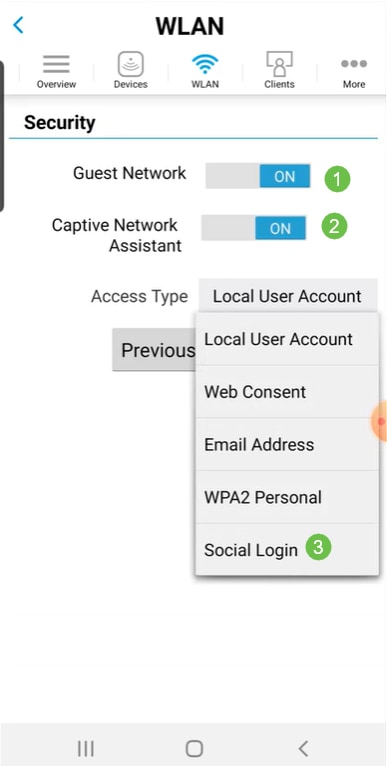

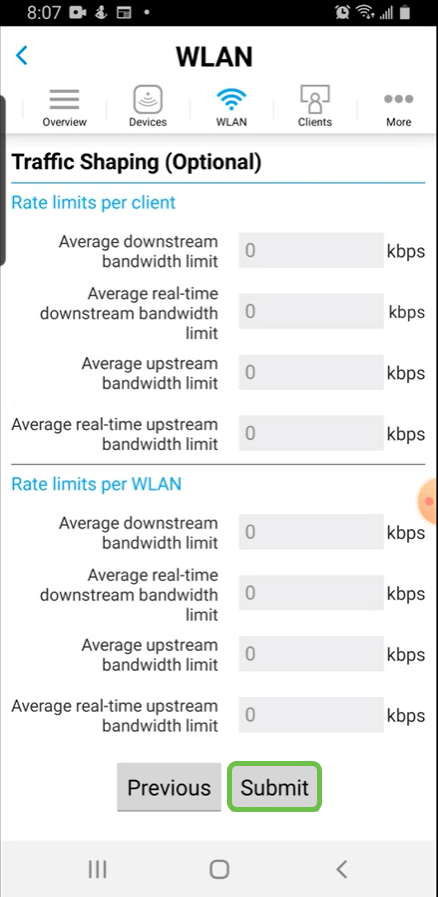

- WLAN’s maken op de mobiele toepassing

- Een WLAN maken met de mobiele toepassing (optioneel)

- Toepassingscontrole maakt het mogelijk om verkeer te controleren. Deze eigenschap kan worden gevormd om verkeer toe te staan maar het te registreren, verkeer te blokkeren en het te registreren, of eenvoudig verkeer te blokkeren.

- Webfiltering wordt gebruikt om webverkeer naar onveilige of ongepaste websites te voorkomen. Er is geen logboekregistratie met deze functie.

- AnyConnect is een Secure Sockets Layer (SSL) Virtual Private Network (VPN) dat beschikbaar is bij Cisco. Met VPN’s kunnen externe gebruikers en sites verbinding maken met uw bedrijfskantoor of datacenters door een beveiligde tunnel te maken via het internet.

- Cisco Business: woordenlijst met nieuwe bepalingen

- Welkom bij Cisco Business Wireless mesh netwerken

- Veelgestelde vragen (FAQ) voor een Cisco Business Wireless Network

- RV345P | 1.0.03.21

- CBW140AC | 10.4.1.0

- CBW142ACM | 10.4.1.0 (ten minste één maasverlenger is nodig voor het maasnetwerk)

- Stel een huidige internetverbinding in.

- Neem contact op met uw Internet Service Provider (ISP) om te weten te komen welke speciale instructies ze hebben bij het gebruik van uw RV345P router. Sommige ISP's bieden gateways met ingebouwde routers. Als u een gateway met een geïntegreerde router hebt, kunt u de router moeten onbruikbaar maken en het IP-adres van het Wide Area Network (WAN) (het unieke IP-adres van het Internet-protocol dat de Internet-provider aan uw account toewijst) en al netwerkverkeer door aan uw nieuwe router moeten doorgeven.

- Beslissen waar de router moet worden geplaatst. U wilt indien mogelijk een open gebied. Dit kan niet gemakkelijk zijn omdat u de router aan de breedbandgateway (modem) van uw Internet Service Provider (ISP) moet verbinden.

- Controleer of uw webbrowser niet is ingesteld op Offline werken.

- Controleer de verbindingsinstellingen van het lokale netwerk voor uw Ethernet-adapter. De PC zou een IP-adres moeten verkrijgen via DHCP. U kunt ook een statisch IP-adres in het bereik 192.168.1.x hebben en de standaardgateway wordt ingesteld op 192.168.1.1 (het standaard IP-adres van de RV345P). Wellicht moet u de netwerkinstellingen van de RV345P wijzigen om verbinding te kunnen maken. Als u Windows 10 gebruikt, controleert u de aanwijzingen in Windows 10 om de netwerkinstellingen te wijzigen.

- Als u bestaande apparatuur hebt die het IP-adres van 192.168.1.1 gebruikt, dient u dit conflict op te lossen om het netwerk te laten werken. Meer hierover aan het eind van deze paragraaf, of klik hier om direct te worden genomen.

- Zet de modem en de RV345P opnieuw in door beide apparaten uit te schakelen. Schakel vervolgens de modem in en laat deze ongeveer 2 minuten stilstaan. Schakel vervolgens de RV345P in. U dient nu een WAN IP-adres te ontvangen.

- Als u een DSL-modem hebt, vraag uw ISP om de DSL-modem in de brugmodus te zetten.

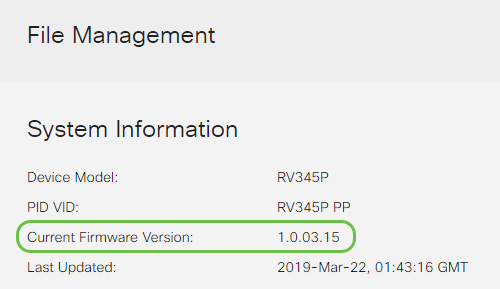

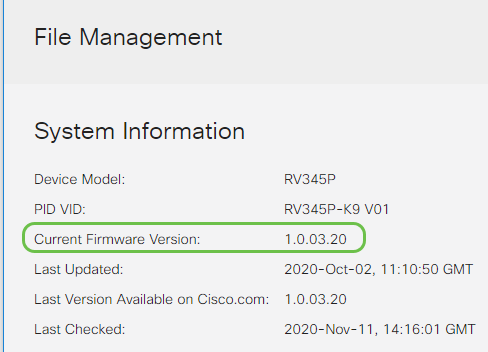

- Apparaatmodel - hiermee wordt het model van uw apparaat weergegeven.

- PID VID - Product-ID en Verkoper-ID van de router.

- Huidige firmware versie - firmware die momenteel op het apparaat wordt uitgevoerd.

- Nieuwste versie beschikbaar op Cisco.com - Nieuwste versie van de software die beschikbaar is op de Cisco-website.

- Firmware laatst bijgewerkt - datum en tijd van de laatste firmware-update die op de router is uitgevoerd.

- System Firmware — Het hoofdbesturingsprogramma voor het apparaat.

- USB Modem Firmware — Het controleprogramma of stuurprogramma voor de USB-poort.

- Security Signature — Dit zal handtekeningen bevatten voor Application Control om toepassingen, apparaattypen, besturingssystemen, enzovoort te identificeren.

- Inbraakpreventiesysteem (IPS): inspecteert netwerkpakketten, logbestanden en/of blokkeert een brede reeks netwerkaanvallen. Het levert verhoogde netwerkbeschikbaarheid, snellere sanering, en uitvoerige bedreigingsbescherming.

- Antivirus: Bescherming tegen virussen door de toepassingen te scannen voor verschillende protocollen zoals HTTP, FTP, SMTP e-mail bijlagen, POP3 e-mail bijlagen, en IMAP e-mail bijlagen gaan door de router.

- Web security: maakt zakelijke efficiëntie en beveiliging mogelijk terwijl u verbinding maakt met het internet, biedt beleid voor internettoegang voor eindapparaten en internettoepassingen om de prestaties en beveiliging te helpen garanderen. Het is cloud-gebaseerd en bevat meer dan 80 categorieën met meer dan 450 miljoen domeinen geclassificeerd.

- Toepassingsidentificatie: Identificeer en wijs beleid toe aan internettoepassingen. 500 unieke toepassingen worden automatisch geïdentificeerd.

- Identificatie van client: client dynamisch identificeren en categoriseren. De mogelijkheid om beleid toe te wijzen op basis van de eindapparaatcategorie en het besturingssysteem.

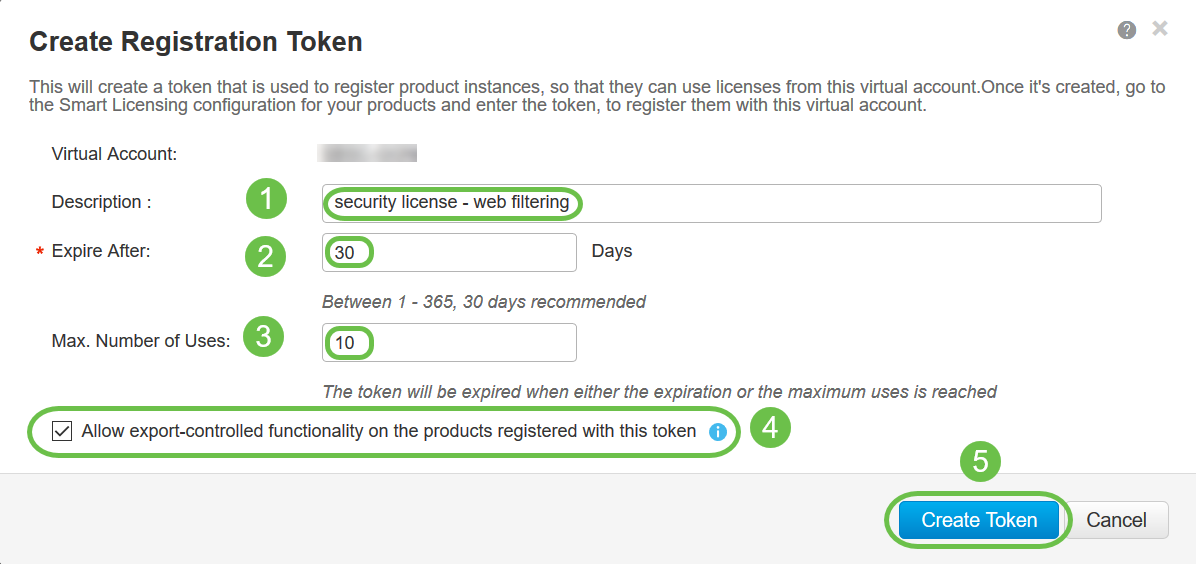

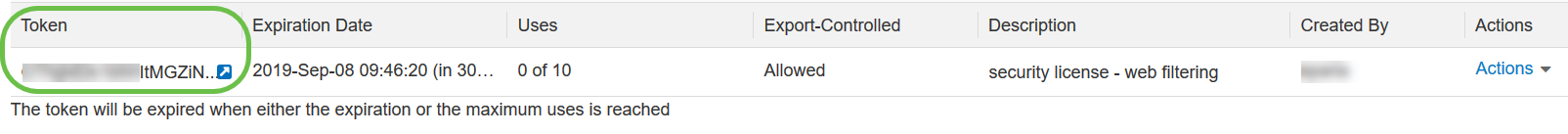

- Typ in het veld Description een unieke beschrijving voor het token. In dit voorbeeld wordt beveiligingslicentie - webfiltering ingevoerd.

- Voer in het veld Verlopen na een waarde in tussen 1 en 365 dagen. Cisco raadt de waarde 30 dagen voor dit veld aan. U kunt de waarde echter aanpassen aan uw behoeften.

- In de Max. Het veld Aantal toepassingen voert een waarde in om het aantal keren te definiëren dat u dat token wilt gebruiken. De token zullen verlopen wanneer het aantal dagen of het maximale aantal keren dat deze gebruikt worden is bereikt.

- Schakel het aanvinkvakje Enable export-managed functionaliteit in op de producten die bij dit token zijn geregistreerd om de exportgestuurde functionaliteit in te schakelen voor tokens van een productexemplaar in uw virtuele account. Schakel het aanvinkvakje uit als u niet wilt dat de exportgestuurde functionaliteit beschikbaar wordt gemaakt voor gebruik met dit token. Gebruik deze optie alleen als u compatibel bent met de exportgestuurde functionaliteit. Sommige exportgecontroleerde functies zijn beperkt door het Amerikaanse ministerie van Handel. Deze functies zijn beperkt voor producten die met dit token zijn geregistreerd wanneer u het selectievakje uitschakelt. Overtredingen worden gestraft en er worden administratieve kosten in rekening gebracht.

- Klik op Token maken om het token te genereren.

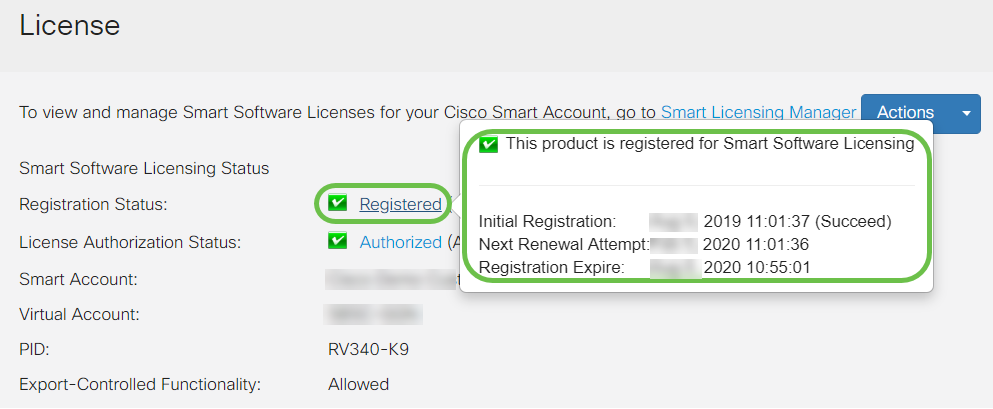

- Eerste registratie — dit gebied geeft de datum en het tijdstip aan waarop de licentie is geregistreerd.

- Volgende vernieuwingspoging — Dit gebied geeft de datum en het tijdstip aan waarop de router zal proberen de licentie te verlengen.

- Registratie verloopt. Dit gebied geeft de datum en het tijdstip aan waarop de registratie verloopt.

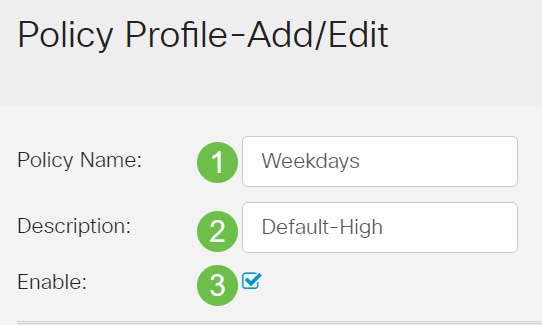

- OM HET EVEN WELK — kies dit om het beleid op om het even welk apparaat toe te passen.

- Camera — Kies dit om het beleid toe te passen op camera's (zoals IP-beveiligingscamera's).

- Computer — Kies dit om het beleid op computers toe te passen.

- Game_Console — Kies dit om het beleid toe te passen op Gaming Consoles.

- Media_Player — Kies dit om het beleid toe te passen op mediaspelers.

- Mobiel — kies dit om het beleid op mobiele apparaten toe te passen.

- VoIP — Kies dit om het beleid toe te passen op Voice over Internet Protocol-apparaten.

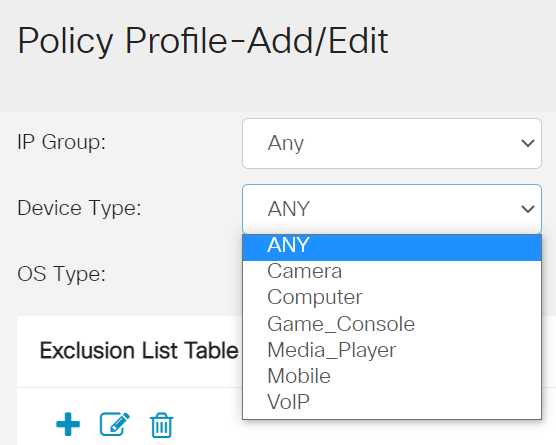

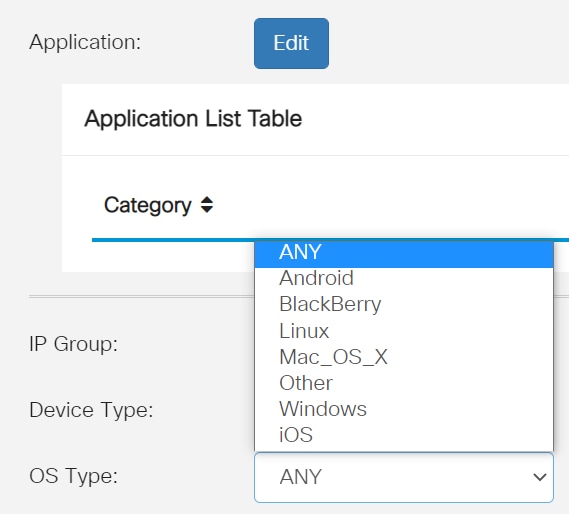

- ANY — Past het beleid op elk type OS toe. Dit is de standaardinstelling.

- Android — past het beleid alleen toe op Android OS.

- BlackBerry — past het beleid alleen toe op Blackberry OS.

- Linux — past het beleid alleen toe op Linux OS.

- Mac_OS_X — past het beleid alleen toe op Mac OS.

- Overige — past het beleid toe op een besturingssysteem dat niet in de lijst staat.

- Windows — past het beleid toe op het Windows-besturingssysteem.

- iOS — past het beleid alleen toe op iOS OS.

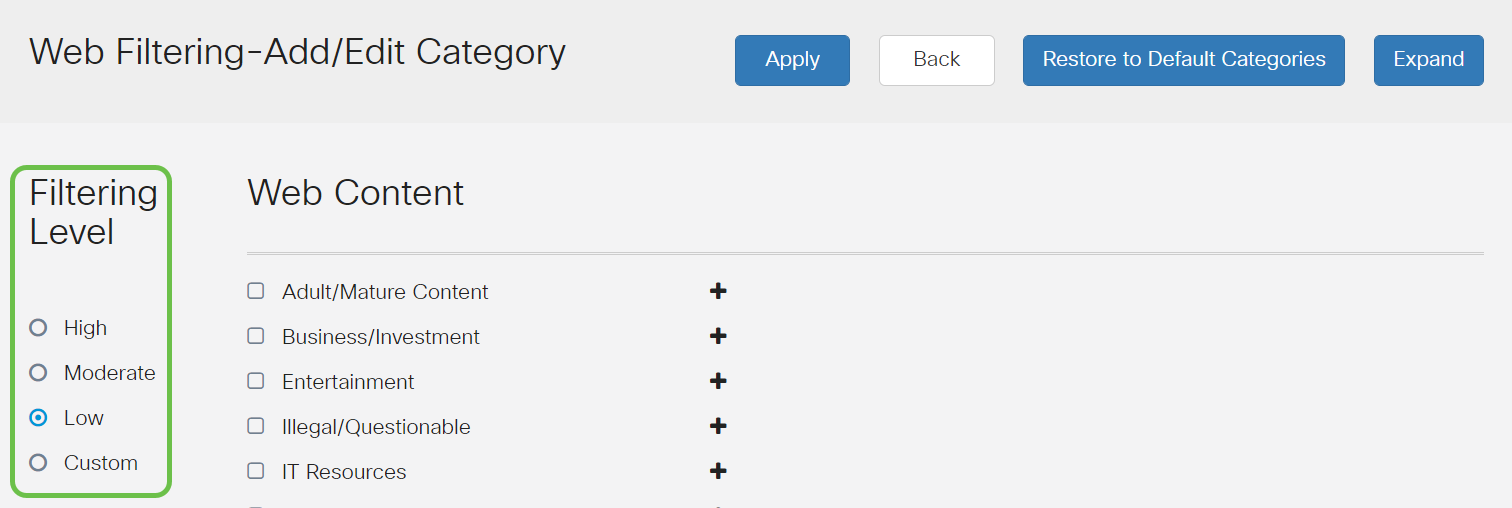

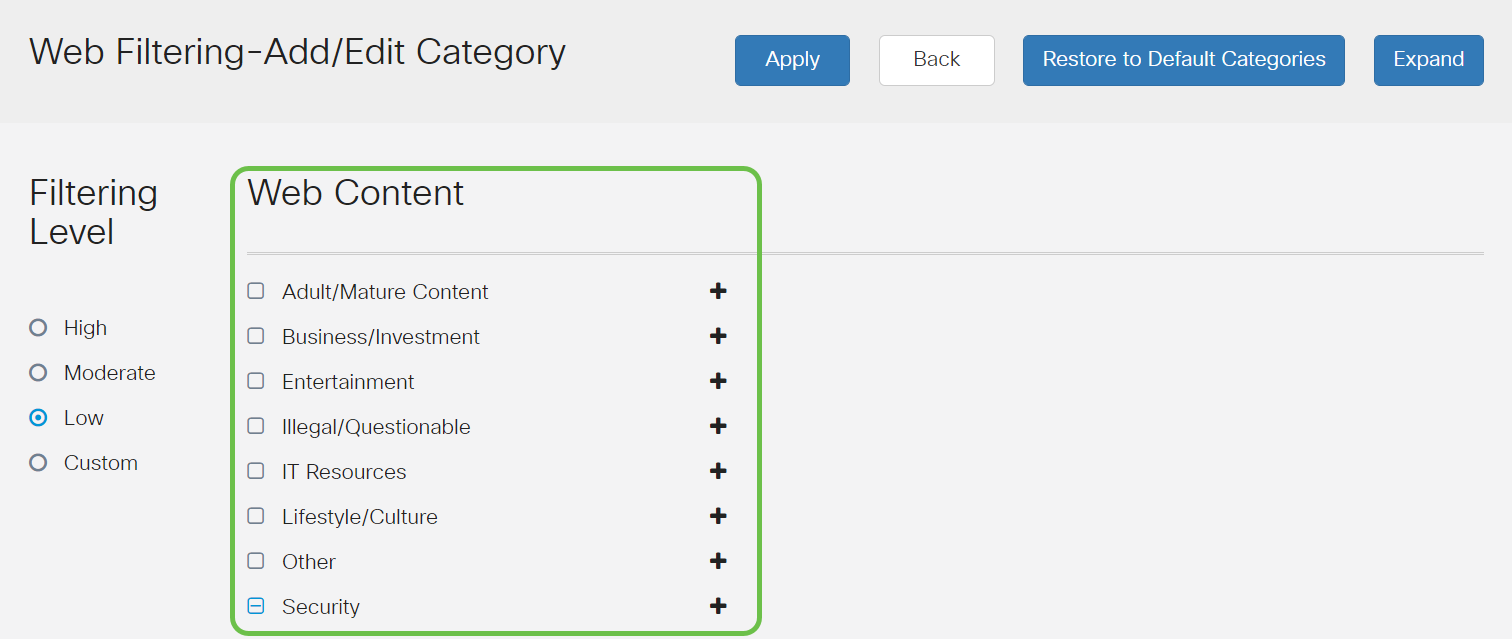

- Laag — Dit is de standaardoptie. Beveiliging is bij deze optie ingeschakeld.

- Matig — Inhoud voor volwassenen/volwassenen, Onwettelijk/twijfelachtig en beveiliging zijn bij deze optie ingeschakeld.

- Hoog — Inhoud voor volwassenen/volwassenen, bedrijven/investeringen, illegaal/twijfelachtig, IT-bronnen en beveiliging zijn bij deze optie ingeschakeld.

- Aangepast — er worden geen defaults ingesteld om door de gebruiker ingestelde filters toe te staan.

- Volg contact op met de wederverkoper om te vragen dat zij de overdracht maken.

- Neem contact met ons op en we nemen contact op met de wederverkoper.

- Voeg API-sleutel toe - hiermee wordt de aanmaak van een nieuwe sleutel gestart voor gebruik met de Umbrella API.

- Extra informatie - schuift neer/omhoog met een uitleg voor dit scherm.

- Token Well - Bevat alle sleutels en tokens die door dit account zijn gemaakt. (Populeert zodra een sleutel is gemaakt)

- Ondersteunende documenten - links naar documentatie op de Umbrella-site met betrekking tot de onderwerpen in elke sectie.

- Veilige en ononderbroken connectiviteit

- Continue security en beleidshandhaving

- Uitbreidbaar vanaf de adaptieve security applicatie (ASA) of vanaf Enterprise Software Implementation Systems

- Aanpasbaar en vertaalbaar

- Eenvoudig geconfigureerd

- Ondersteunt zowel Internet Protocol Security (IPsec) als Secure Sockets Layer (SSL)

- Ondersteuning van Internet Key Exchange versie 2.0 (IKEv2.0) protocol

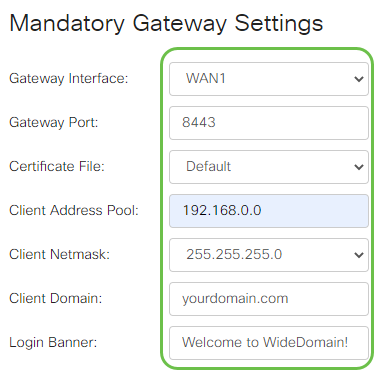

- Kies de Gateway-interface in de vervolgkeuzelijst. Dit is de poort die wordt gebruikt voor het doorgeven van verkeer via de SSL VPN-tunnels. Mogelijke opties zijn: WAN1, WAN2, USB1, USB2

- Voer het poortnummer in dat wordt gebruikt voor de SSL VPN-gateway in het veld Gateway Port (Gatewaypoort) van 1 tot 65535.

- Kies het certificaatbestand in de vervolgkeuzelijst. Dit certificaat verifieert gebruikers die proberen toegang te krijgen tot de netwerkbron via de SSL VPN-tunnels. De vervolgkeuzelijst bevat een standaardcertificaat en de certificaten die worden geïmporteerd.

- Voer in het veld Clientadresgroep het IP-adres van de clientadresgroep in. Deze pool is de reeks IP-adressen die worden toegewezen aan externe VPN-clients.

- Kies het Client Netmasker in de vervolgkeuzelijst.

- Voer in het veld Clientdomein de domeinnaam client in. Dit zal de domeinnaam zijn die naar SSL VPN-clients moet worden gedrukt.

- Voer de tekst in die als inlogbanner wordt weergegeven in het veld Login Banner. Dit wordt de banner die wordt weergegeven telkens wanneer een client zich aanmeldt.

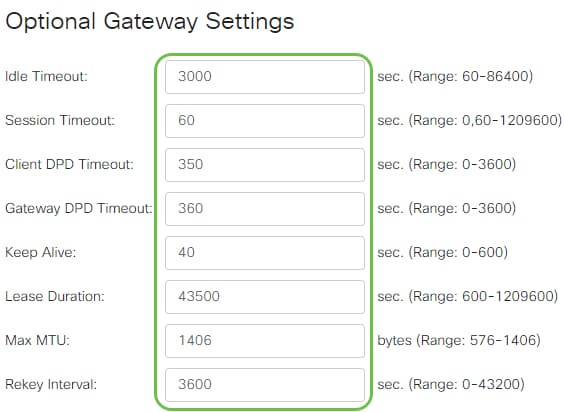

- Voer een waarde in seconden in voor de tijdelijke versie van de inactiviteitstimer, gaande van 60 tot 86400. Dit is de tijdsduur gedurende welke de SSL VPN sessie inactief kan blijven.

- Voer in het veld Time-out sessie een waarde in in in seconden. Dit is de tijd die nodig is voor de TCP- (Transmission Control Protocol) of UDP-sessie (User Datagram Protocol) voor een time-out na de opgegeven inactiviteitstijd. Het bereik loopt van 60 tot 1209600.

- Voer in het veld ClientDPD Time-out een waarde in in in seconden gaande van 0 tot 3600. Deze waarde specificeert het periodieke verzenden van HELLO/ACK-berichten om de status van de VPN-tunnel te controleren. Deze optie moet op beide uiteinden van de VPN-tunnel zijn ingeschakeld.

- Voer in het veld GatewayDPD Time-out een waarde in in seconden gaande van 0 tot 3600. Deze waarde specificeert het periodieke verzenden van HELLO/ACK-berichten om de status van de VPN-tunnel te controleren. Deze optie moet op beide uiteinden van de VPN-tunnel zijn ingeschakeld.

- Voer in het veld Levend behouden een waarde in in van 0 tot 600 seconden. Deze eigenschap zorgt ervoor dat uw router altijd met Internet wordt verbonden. Het zal proberen om de VPN verbinding te herstellen als deze wordt verbroken.

- Voer een waarde in in seconden voor de duur van de tunnel die moet worden aangesloten in het veld Looptijd. Het bereik loopt van 600 tot 1209600.

- Geef de pakketgrootte op in bytes die over het netwerk kunnen worden verzonden. Het bereik loopt van 576 tot 1406.

- Voer in het veld Rekey Interval de Relay-intervaltijd in. Met de functie Rekey kunnen de SSL-toetsen opnieuw onderhandelen nadat de sessie is ingesteld. Het bereik loopt van 0 tot 43200.

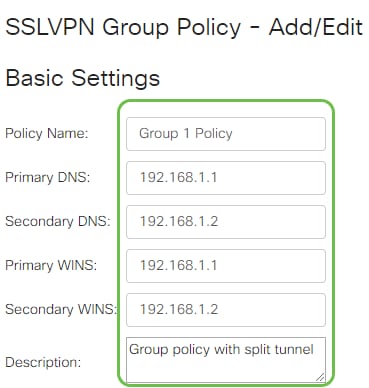

- Voer in het veld Beleidsnaam uw voorkeursnaam in.

- Voer in het daarvoor bestemde veld het IP-adres van de primaire DNS in. Standaard is dit IP-adres al meegeleverd.

- (Optioneel) Voer in het daarvoor bestemde veld het IP-adres van de secundaire DNS in. Dit zal dienen als een back-up voor het geval dat de primaire DNS mislukt.

- (Optioneel) Voer in het daarvoor bestemde veld het IP-adres in van de primaire WINS.

- (Optioneel) Voer in het daarvoor bestemde veld het IP-adres in van de secundaire WINS.

- (Optioneel) Voer in het veld Description een beschrijving van het beleid in.

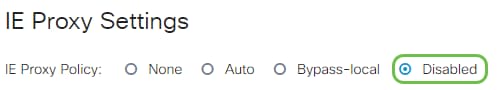

- Geen - staat de browser toe om geen proxyinstellingen te gebruiken.

- Auto - hiermee kan de browser automatisch de proxyinstellingen detecteren.

- Bypass-Local - Hiermee kan de browser de proxyinstellingen omzeilen die op de externe gebruiker zijn ingesteld.

- Uitgeschakeld - Schakelt de MSIE-proxyinstellingen uit.

- LS-AC-PLS-1Y-S1 — 1 jaar Cisco AnyConnect Plus-clientlicentie

- LS-AC-PLS-3Y-S1 — 3 jaar Cisco AnyConnect Plus-clientlicentie

- LS-AC-PLS-5Y-S1 — 5 jaar Cisco AnyConnect Plus-clientlicentie

- LS-AC-PLS-P-25-S — 25-pack voor Cisco AnyConnect Plus permanente clientlicentie

- LS-AC-PLS-P-50-S — 50-pack voor Cisco AnyConnect Plus permanente clientlicentie

- Windows: AnyConnect op een Windows-computer

- Mac: Installeer AnyConnect op Mac.

- Ubuntu Desktop: Installatie en gebruik van AnyConnect op Ubuntu Desktop

- Als u problemen hebt, kunt u informatie verzamelen voor eenvoudige probleemoplossing bij clientfouten voor Cisco AnyConnect Secure Mobility.

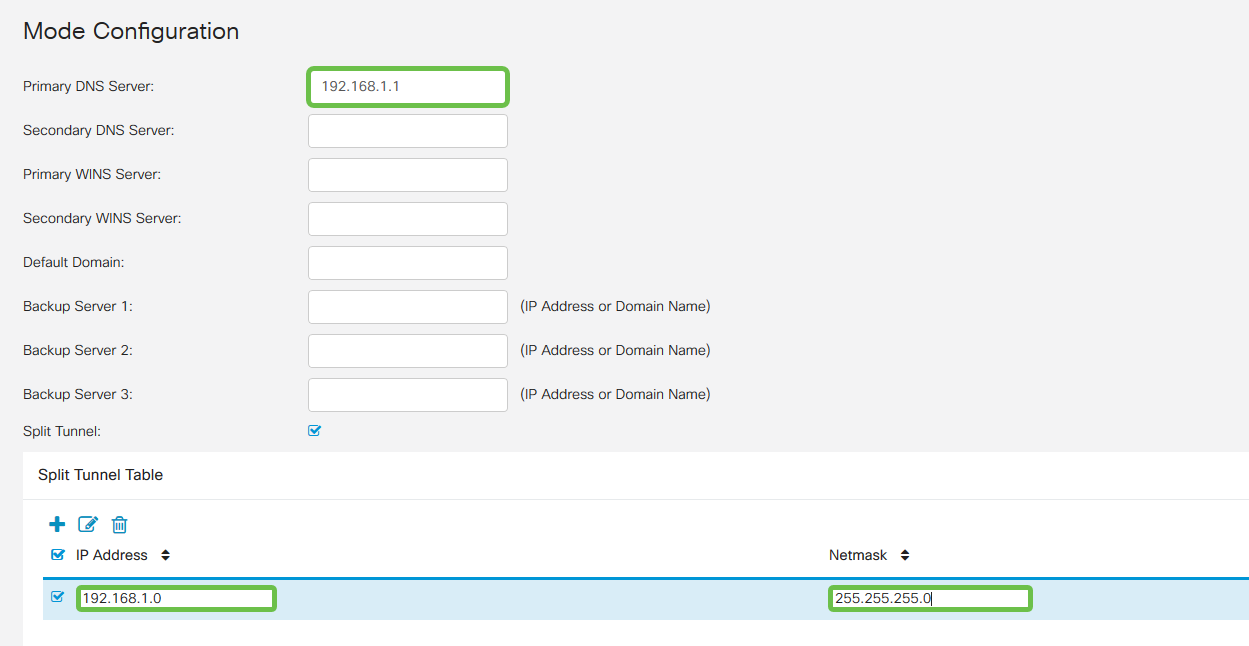

- Primaire DNS-server: als u een interne DNS-server hebt of een externe DNS-server wilt gebruiken, kunt u deze hier invoeren. Anders wordt de standaardinstelling ingesteld op het RV345P LAN IP-adres. We gebruiken de standaard in ons voorbeeld.

- Split-tunnel: controleer of Split-tunneling is ingeschakeld. Dit wordt gebruikt om te specificeren welk verkeer over de VPN-tunnel zal gaan. In ons voorbeeld zullen we de Split Tunnel gebruiken.

- Split Tunnel Table: Voer de netwerken in waartoe de VPN client toegang moet hebben via VPN. In dit voorbeeld wordt het RV345P LAN-netwerk gebruikt.

- Hostnaam of IP-adres: gebruik het WAN IP-adres (of hostnaam van de RV345P)

- Automatische configuratie: selecteer ike config pull

- Adaptermodus: Selecteer Virtuele adapter gebruiken en toegewezen adres

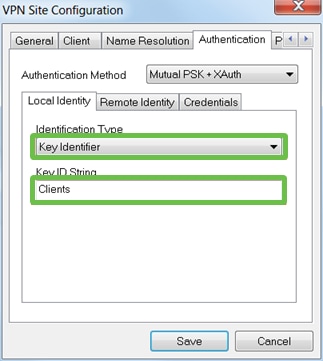

- Identificatietype: Selecteer Key Identifier

- Key ID-string: Voer de groepsnaam in die op de RV345P is geconfigureerd

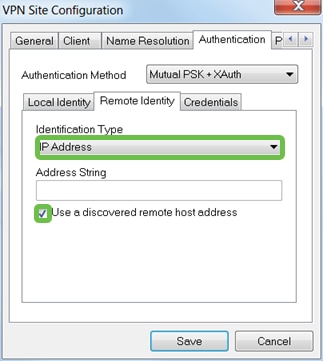

- Type identificatie: IP-adres

- Adresstring: <blank>

- Gebruik een ontdekte externe host adres box: Gecontroleerd

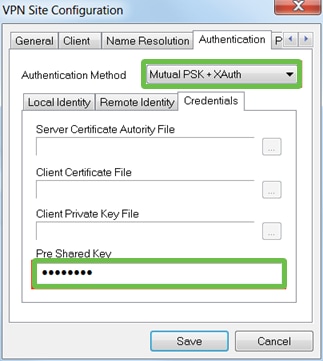

- Verificatiemethode: Selecteer Mutual PSK + XAuth

- Vooraf gedeelde sleutel: Voer de vooraf gedeelde sleutel in die is geconfigureerd in het RV345P-clientprofiel

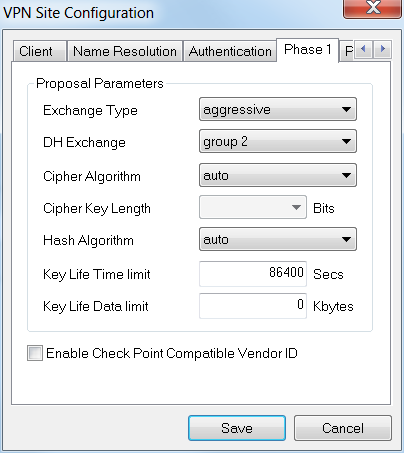

- Type uitwisseling: agressief

- DH Exchange: groep 2

- Algoritme codering: auto

- Hash algoritme: auto

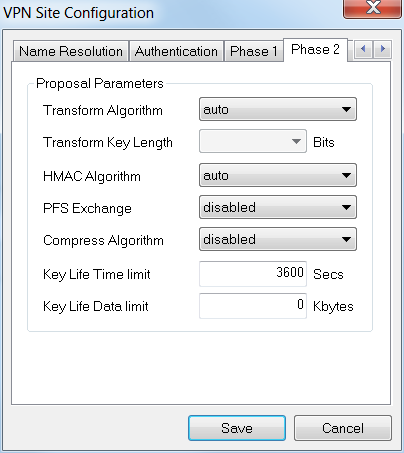

- Transformatiealgoritme: auto

- HMAC-algoritme: auto

- PFS-exchange: uitgeschakeld

- Comprimeer algoritme: uitgeschakeld

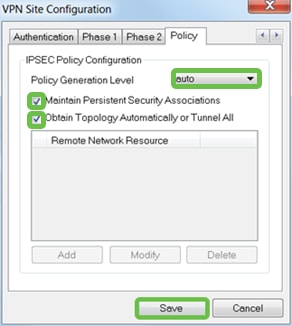

- Beleidsgeneratieniveau: auto

- Verenigingen voor continue beveiliging handhaven: gecontroleerd

- Verkrijg automatisch topologie of tunnel allen: gecontroleerd

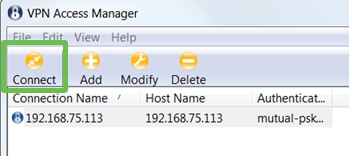

- Gebruik de GreenBow VPN-client voor verbinding met RV34x Series router

- Een Teleworker VPN-client configureren op de RV34x Series router

- Een Point-to-Point Tunneling Protocol (PPTP)-server op de RV34x Series-router configureren

- Een IPsec-profiel (Internet Protocol Security) configureren op een RV34x Series router

- L2TP WAN-instellingen op de RV34x router configureren

- Site-to-Site VPN configureren op de RV34x

- Leasetijd - Voer een tijdwaarde in van 5 tot 43.200 minuten. De standaardinstelling is 140 minuten (gelijk aan 24 uur).

- Begin en einde bereik - Voer het begin en einde van het bereik in van IP-adressen die dynamisch kunnen worden toegewezen.

- DNS-server - Selecteer deze optie om de DNS-server als proxy te gebruiken of van de ISP uit de vervolgkeuzelijst.

- WINS Server - Voer de naam van de WINS-server in.

- DHCP-opties:

- Optie 6 - Voer het IP-adres van de TFTP-server in.

- Optie 150 - Voer het IP-adres in van een lijst met TFTP-servers.

- Optie 67 - Voer de naam van het configuratiebestand in.

- Relay - Voer het IPv4-adres van de externe DHCP-server in om de DHCP Relay Agent te configureren. Dit is een meer geavanceerde configuratie.

- Access Port - toegewezen één VLAN. Niet-gelabelde frames worden doorgegeven.

- Trunkpoort - Kan meer dan één VLAN dragen. Door middel van 802.1q. trunking kan een native VLAN worden ontkoppeld. U kunt de VLAN's uitsluiten die u niet op de trunk wilt hebben.

- Wordt beschouwd als een Access-poort.

- VLAN dat aan deze poort wordt toegewezen, moet worden voorzien van het label Untagged.

- Alle andere VLAN’s moeten worden geëtiketteerd als Uitgesloten voor die poort.

- Wordt beschouwd als een Trunk-poort.

- Een van de VLAN's kan zijn gelabeld als Untagged (Zonder tag).

- De overige VLAN's die onderdeel zijn van de trunkpoort moeten zijn gelabeld als Tagged (Getagd).

- De VLAN's die niet onderdeel zijn van de trunkpoort moeten voor die poort zijn gelabeld als Excluded (Uitgesloten).

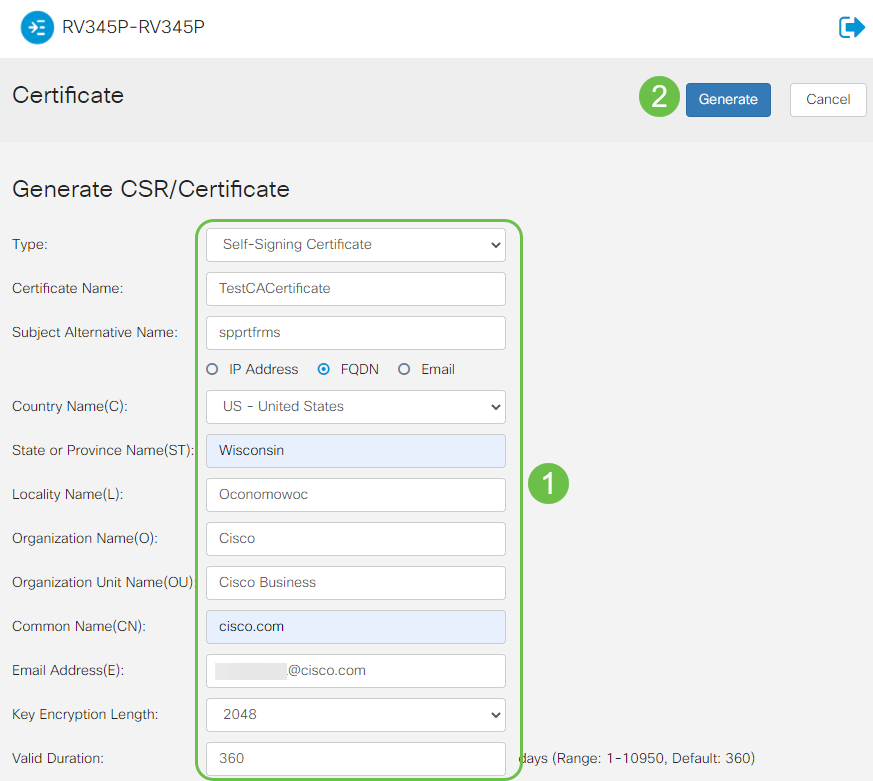

- Kies het juiste certificaattype

- Zelfondertekenend Certificaat — Dit is een SSL-certificaat (Secure Socket Layer) dat door zijn eigen maker is ondertekend. Dit certificaat is minder vertrouwd, omdat het niet kan worden geannuleerd als de privé-sleutel op de een of andere manier door een aanvaller wordt gecompromitteerd.

- Gecertificeerd ondertekeningsverzoek — Dit is een Public Key Infrastructure (PKI) die naar de certificeringsinstantie wordt gestuurd om een digitaal identiteitscertificaat aan te vragen. Het is veiliger dan zelf-getekend als de privé sleutel wordt geheim gehouden.

- Voer in het veld Certificaatnaam een naam voor uw certificaat in om het verzoek te identificeren. Dit veld kan geen spaties en speciale tekens bevatten.

- (Optioneel) Klik in het gebied Alternatieve naam onderwerp op een keuzerondje. De opties zijn:

- IP-adres — Voer een IP-adres (Internet Protocol) in

- FQDN — Voer een volledig gekwalificeerde domeinnaam (FQDN) in

- E-mail — Voer een e-mailadres in

- Voer in het veld Onderwerp alternatieve naam de FQDN in.

- Kies een landnaam waarin uw organisatie wettelijk is geregistreerd in de vervolgkeuzelijst Landnaam.

- Voer een naam of afkorting in van de staat, de provincie, de regio of het gebied waar uw organisatie is gevestigd in het veld Staat of Provincie Naam(ST).

- Voer in het veld Naam locatie een naam in van de locatie of de stad waar uw organisatie is geregistreerd of gevestigd.

- Voer een naam in waaronder uw bedrijf wettelijk is geregistreerd. Als u zich inschrijft als kleine onderneming of eenmanszaak, voert u de naam van de certificaataanvrager in het veld Naam van organisatie in. Speciale tekens kunnen niet worden gebruikt.

- Voer in het veld Naam eenheid van organisatie een naam in om een onderscheid te maken tussen de afdelingen binnen een organisatie.

- Voer een naam in in het veld Algemene naam. Deze naam moet de volledig gekwalificeerde domeinnaam zijn van de website waarvoor u het certificaat gebruikt.

- Voer het e-mailadres in van de persoon die het certificaat wil genereren.

- Kies een sleutellengte in de vervolgkeuzelijst Key Encryption Lengte. De opties zijn 512, 1024 en 2048. Hoe groter de sleutellengte, hoe veiliger het certificaat.

- Voer in het veld Geldige duur het aantal dagen in dat het certificaat geldig is. De standaardwaarde is 360.

- Klik op Generate.

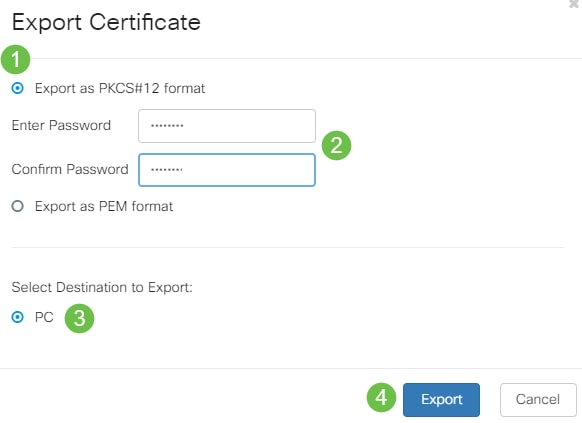

- Klik op een indeling om het certificaat te exporteren. De opties zijn:

- PKCS #12 — Public Key Cryptography Standards (PKCS) #12 is een geëxporteerd certificaat dat in een .p12-extensie wordt geleverd. Er is een wachtwoord vereist om het bestand te versleutelen om het te beveiligen wanneer het wordt geëxporteerd, geïmporteerd en verwijderd.

- PEM — Privacy Enhanced Mail (PEM) wordt vaak gebruikt voor webservers om eenvoudig te kunnen worden vertaald naar leesbare gegevens met behulp van een eenvoudige teksteditor zoals een blocnote.

- Als u PEM hebt gekozen, klikt u op Exporteren.

- Voer een wachtwoord in om het te exporteren bestand te beveiligen in het veld Wachtwoord invoeren.

- Voer het wachtwoord opnieuw in in het veld Wachtwoord bevestigen.

- In het gebied Bestemming selecteren is een pc gekozen en is de enige optie die momenteel beschikbaar is.

- Klik op Exporteren.

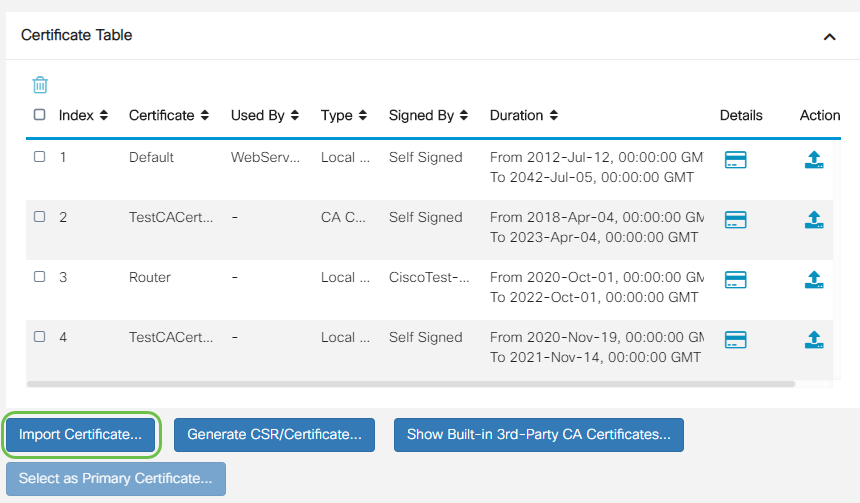

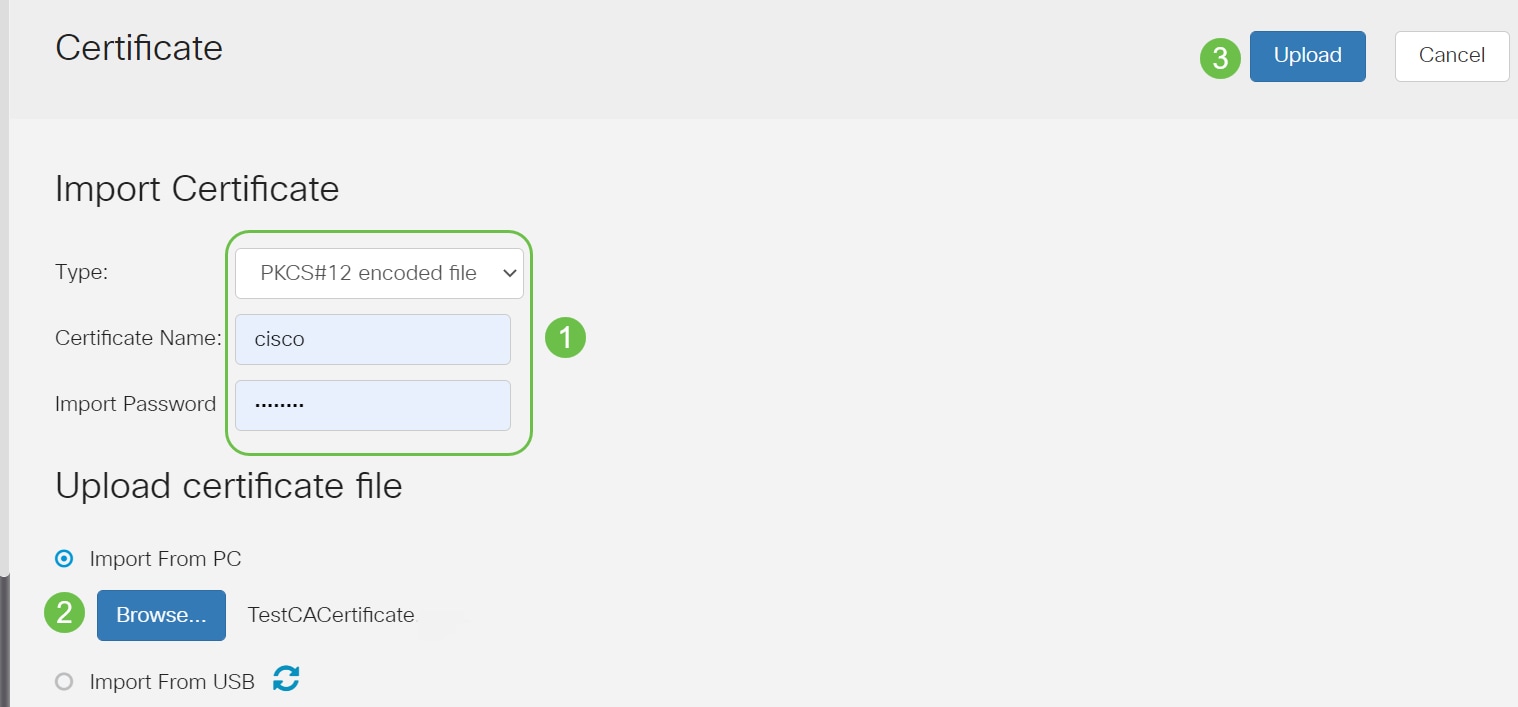

- Kies het type certificaat dat u wilt importeren uit de vervolgkeuzelijst. De opties zijn:

- Lokaal certificaat — Een certificaat dat op de router wordt gegenereerd.

- CA-certificaat — een certificaat dat is gecertificeerd door een betrouwbare externe autoriteit die heeft bevestigd dat de informatie in het certificaat accuraat is.

- PKCS #12 Encoded file — Public Key Cryptography Standards (PKCS) #12 is een bestandsindeling voor het opslaan van een servercertificaat.

- Voer in het veld Certificaatnaam een naam in voor het certificaat.

- Als PKCS #12 is gekozen, voert u een wachtwoord voor het bestand in het veld Wachtwoord voor importeren in. Anders gaat u naar stap 3.

- Klik op een bron om het certificaat te importeren. De opties zijn:

- Importeren vanaf pc

- Importeren vanaf USB

- Als de router een USB-station niet detecteert, wordt de optie Importeren vanaf USB grijs weergegeven.

- Als u Importeren uit USB hebt gekozen en uw USB niet wordt herkend door de router, klikt u op Vernieuwen.

- Klik op de knop Bestand kiezen en kies het gewenste bestand.

- Klik op Upload.

- Android versie 5.0 of hoger

- iOS versie 8.0 of hoger

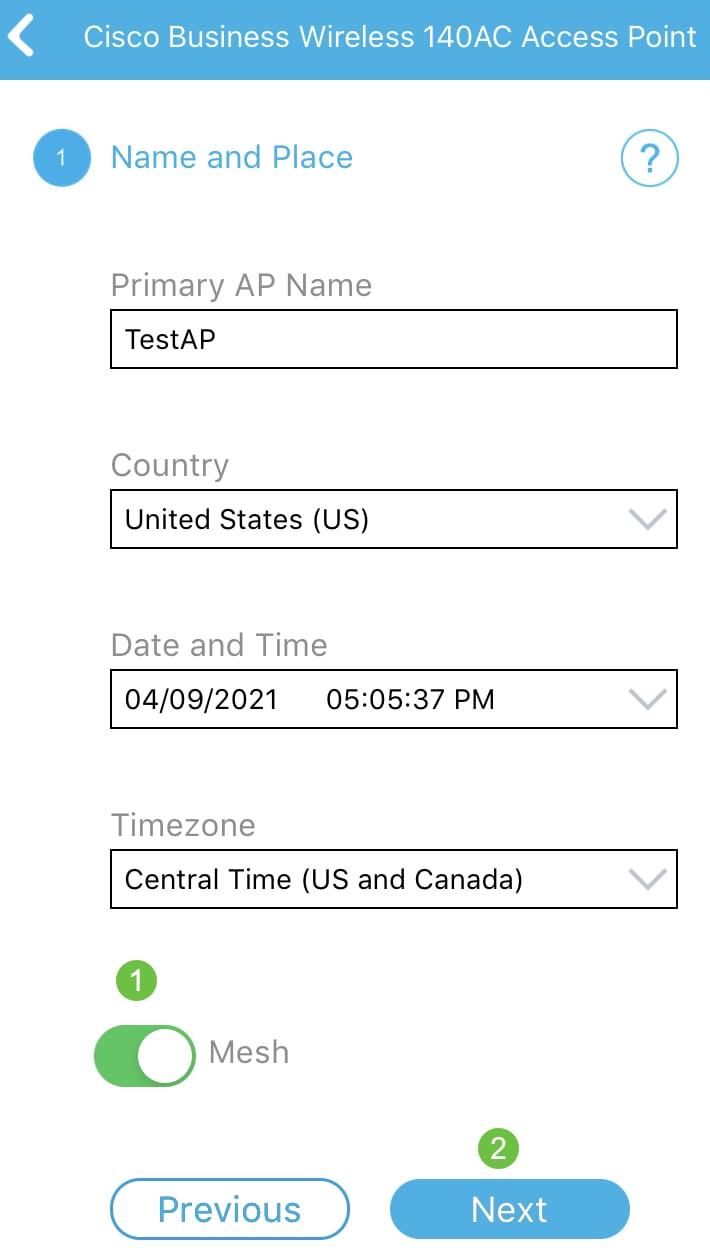

- Beheerdersnaam maken

- Admin-wachtwoord maken

- Bevestig het beheerwachtwoord door het opnieuw in te voeren

- (Optioneel) Schakel het selectievakje in om Wachtwoord te tonen.

- Mobiele API-naam voor uw draadloze netwerk.

- Land

- Datum

- Tijd

- Tijdzone

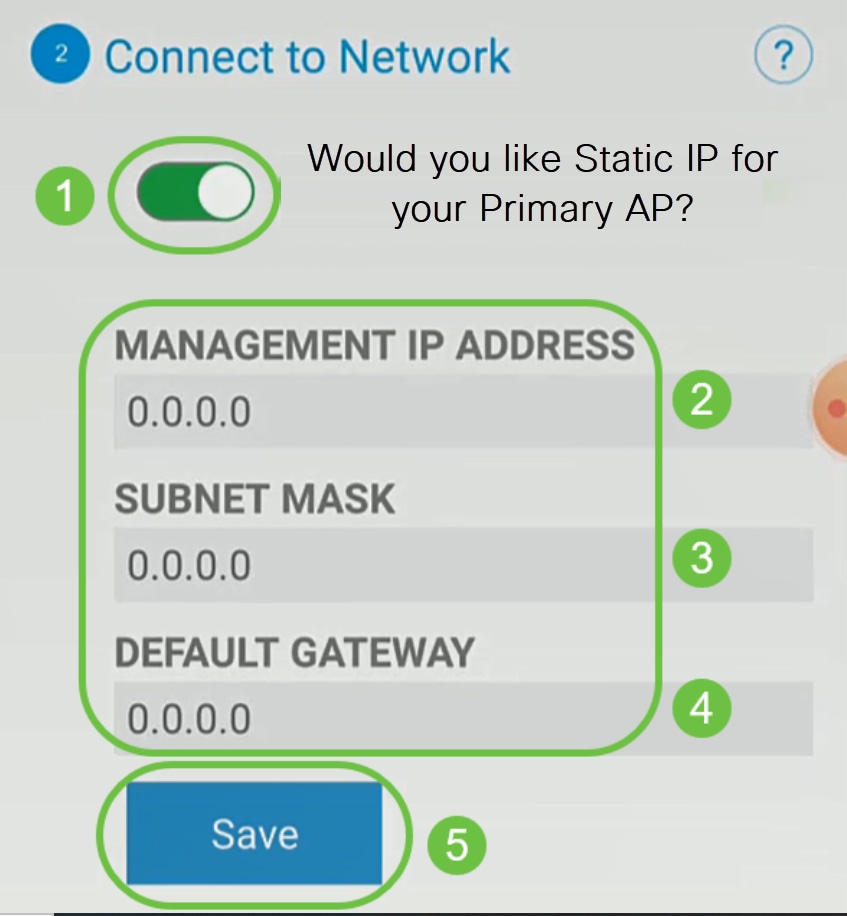

- Voer het IP-adres voor beheer in

- Subnetmasker

- Standaardgateway

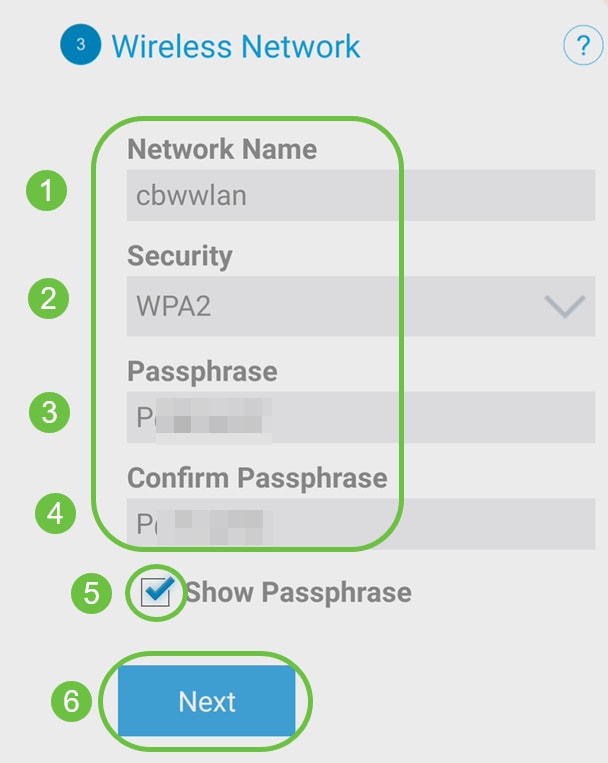

- Netwerknaam/SSID

- Beveiliging

- Wachtwoord

- Wachtwoord bevestigen

- (Optioneel) Wachtwoord tonen controleren

- Zorg ervoor dat het juiste Service Set Identifier (SSID) is geselecteerd. Dit is de naam die u hebt gemaakt voor het draadloze netwerk.

- Verbreek alle VPN's voor de mobiele app of op een laptop. U kunt zelfs verbonden zijn met een VPN die uw mobiele serviceprovider gebruikt die u misschien niet eens kent. Een Android (Pixel 3)-telefoon met Google Fi als serviceprovider is er bijvoorbeeld een ingebouwde VPN die automatisch verbinding maakt zonder dat er een melding is. Dit zou moeten worden uitgeschakeld om de mobiele applicatie AP te vinden.

- Meld u aan bij het toegangspunt voor mobiele toepassingen met https://<IP-adres van het toegangspunt voor mobiele toepassingen>.

- Zodra u de eerste configuratie doet, dient u er zeker van te zijn dat https:// is wordt gebruikt of u zich aanmeldt bij ciscobusiness.cisco of door het IP-adres in te voeren in uw webbrowser. Afhankelijk van uw instellingen, is het mogelijk dat uw computer automatisch is ingevuld met http:// since dat is wat u de eerste keer dat u inlogde hebt gebruikt.

- Om te helpen met problemen die verband houden met de toegang tot de Web UI of browser problemen tijdens het gebruik van de AP, in de webbrowser (Firefox in dit geval) klik op het Open menu, ga naar Help > Problemen oplossen informatie en klik op Vernieuwen Firefox.

Topologie

Inleiding

Al uw onderzoek is samengekomen en u hebt uw Cisco-apparatuur gekocht, hoe spannend! In dit scenario maken we gebruik van een RV345P router. Deze router biedt Power over Ethernet (PoE) waarmee u de CBW140AC in de router kunt aansluiten in plaats van een switch. De CBW140AC en de CBW142ACM mesh extenders worden gebruikt om een draadloos mesh netwerk te maken.

Deze geavanceerde router geeft ook de optie voor extra functies.

Als u deze functies wilt gebruiken, moet u een licentie kopen. Routers en licenties worden online geregistreerd, die in deze handleiding worden besproken.

Als u niet bekend bent met bepaalde termen die in dit document worden gebruikt of als u meer informatie wilt over mesh-netwerken, raadpleegt u de volgende artikelen:

Toepasselijke apparaten | Softwareversie

Voorwaarden

Bereid de router voor

Een Cisco.com-account verkrijgen

Nu u eigenaar bent van Cisco-apparatuur, dient u een Cisco.com-account aan te maken, soms aangeduid als Cisco Connection Online Identification (CCO-id). Voor een account worden geen kosten in rekening gebracht.

Als je al een account hebt, kun je naar de volgende sectie van dit artikel springen.

Stap 1

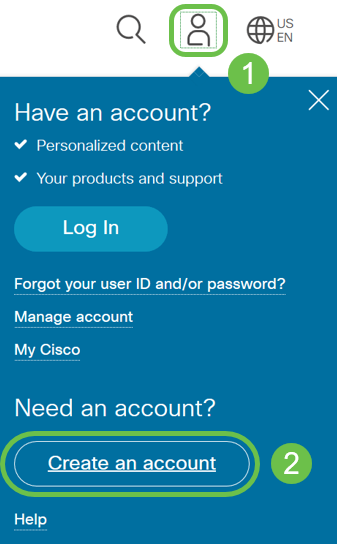

Ga naar Cisco.com. Klik op het perspictogram en maak vervolgens een account.

Stap 2

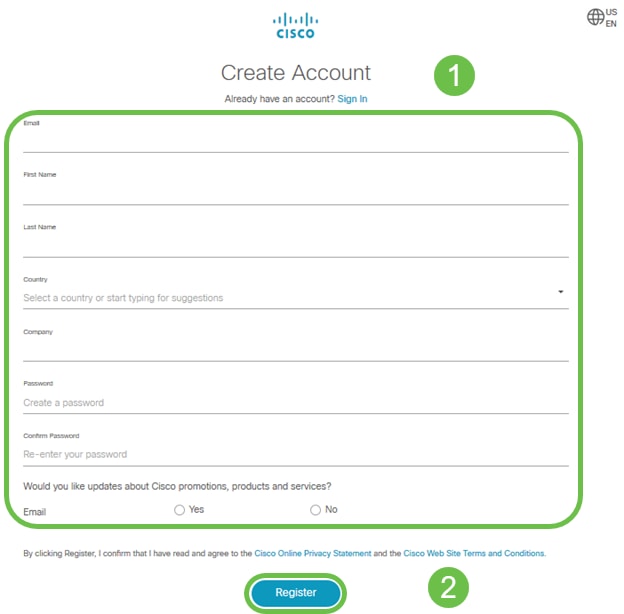

Voer de vereiste gegevens in om de account aan te maken en klik op Registreren. Volg de instructies om het registratieproces te voltooien.

Als u problemen hebt, klikt u op om naar de Help-pagina voor registratie van account Cisco.com te gaan.

De RV345P router configureren

Een router is essentieel in een netwerk omdat het pakketten leidt. Het stelt een computer in staat om te communiceren met andere computers die niet op hetzelfde netwerk of subnet staan. Een router heeft toegang tot een routertabel om te bepalen waar pakketten moeten worden verzonden. De routeringstabel maakt een lijst van doeladressen. Statische en dynamische configuraties kunnen beide op de routeringstabel worden vermeld om pakketten naar hun specifieke bestemming te krijgen.

De RV345P wordt geleverd met standaardinstellingen die zijn geoptimaliseerd voor veel kleine bedrijven. Uw netwerkvereisten of Internet Service Provider (ISP) kunnen echter vereisen dat u een paar van deze instellingen moet wijzigen. Nadat u uw ISP voor de vereisten contacteert, kunt u veranderingen aanbrengen met behulp van de Web User Interface (UI).

Ben je klaar? Laten we het doen!

RV345P uit de verpakking

Stap 1

Sluit de Ethernet-kabel van een van de RV345P LAN (Ethernet)-poorten aan op de Ethernet-poort op de computer. U hebt een adapter nodig als uw computer geen Ethernet-poort heeft. De terminal moet zich in hetzelfde bekabelde subnetwerk bevinden als de RV345P om de eerste configuratie uit te voeren.

Stap 2

Gebruik de voedingsadapter die bij de RV345P is geleverd. Het gebruik van een andere voedingsadapter kan de RV345P beschadigen of ervoor zorgen dat USB-dongles uitvallen. De switch is standaard ingeschakeld.

Sluit de voedingsadapter aan op de 12VDC-poort van de RV345P, maar sluit de adapter nog niet aan op de voeding.

Stap 3

Controleer of de modem is uitgeschakeld.

Stap 4

Gebruik een Ethernet-kabel om uw kabel of DSL-modem aan te sluiten op de WAN-poort op de RV345P.

Stap 5

Sluit het andere uiteinde van de RV345P-adapter aan op een stopcontact. Hiermee wordt de RV345P ingeschakeld. Steek de modem weer in het stopcontact zodat deze ook kan worden ingeschakeld. Het netsnoer op het voorpaneel is effen groen wanneer de netvoedingsadapter op de juiste manier is aangesloten en de RV345P klaar is met opstarten.

De router instellen

Het voorbereidend werk is gedaan, nu is het tijd om een aantal configuraties te krijgen! Om het Web UI te starten, volgt u deze stappen.

Stap 1

Als uw computer is geconfigureerd om een Dynamic Host Configuration Protocol (DHCP)-client te worden, wordt een IP-adres in het bereik 192.168.1.x toegewezen aan de PC. DHCP automatiseert het proces voor de toewijzing van IP-adressen, subnetmaskers, standaardgateways en andere instellingen aan computers. De computers moeten worden ingesteld om deel te nemen aan het DHCP-proces om een adres te verkrijgen. Dit gebeurt door te selecteren om automatisch een IP-adres te verkrijgen in de eigenschappen van TCP/IP op de computer.

Stap 2

Open een webbrowser zoals Safari, Internet Explorer of Firefox. Voer in de adresbalk het standaard IP-adres van de RV345P, 192.168.1.1 in.

Stap 3

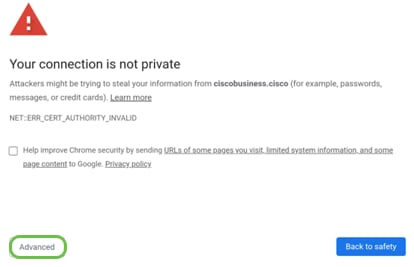

De browser kan een waarschuwing geven dat de website onbetrouwbaar is. Ga verder naar de website. Als u geen verbinding hebt, gaat u naar Problemen oplossen bij de internetverbinding.

Stap 4

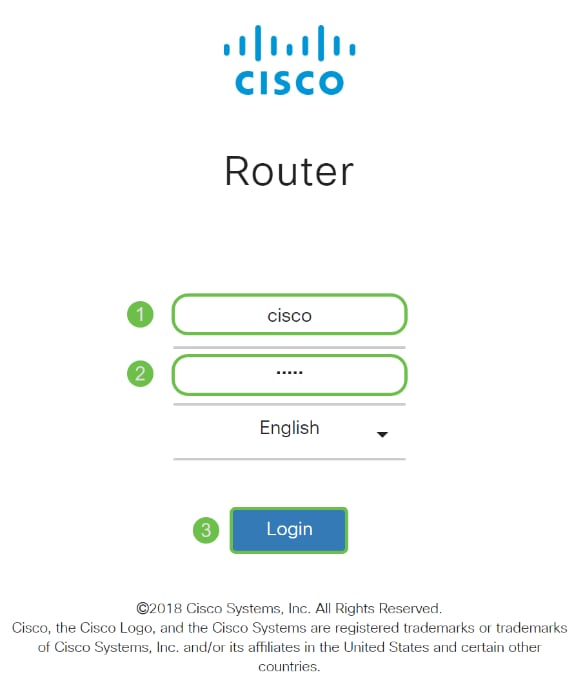

Wanneer de inlogpagina wordt weergegeven, voert u de standaardgebruikersnaam cisco en het standaardwachtwoord cisco in.

Klik op Aanmelden.

Klik voor meer informatie op Hoe u toegang krijgt tot de webgebaseerde setup-pagina van Cisco RV340 Series VPN-routers.

Stap 5

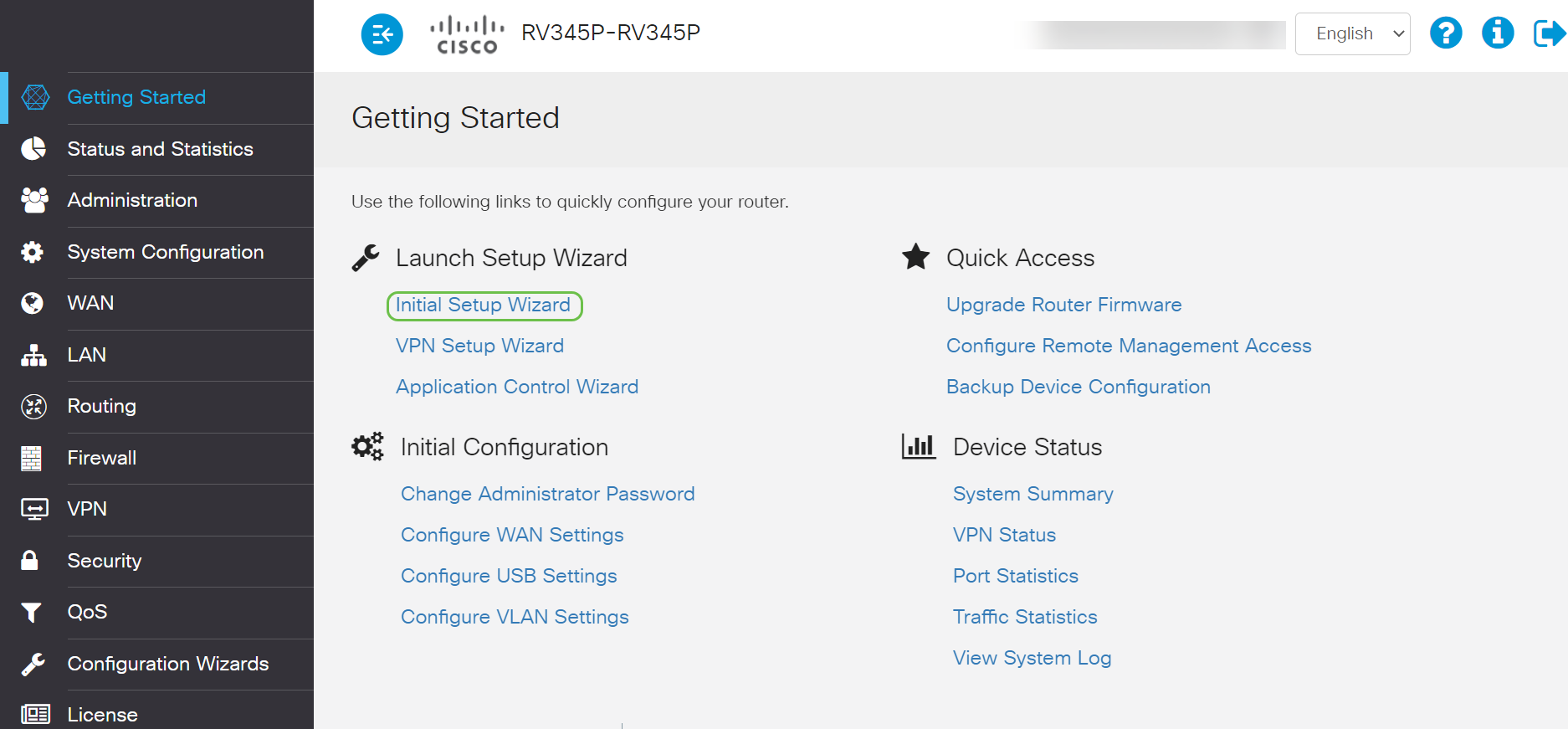

Klik op Aanmelden. De pagina Aan de slag verschijnt. Als het navigatiedeelvenster niet is geopend, kunt u het openen door op het menupictogram te klikken.

Nu u de verbinding hebt bevestigd en u bent aangemeld bij de router, gaat u naar de sectie Eerste configuratie van dit artikel.

Problemen met de internetverbinding oplossen

Dang het, als je dit leest heb je waarschijnlijk problemen om verbinding te maken met het internet of de Web UI. Eén van deze oplossingen zou moeten helpen.

Op uw aangesloten Windows OS kunt u uw netwerkverbinding testen door de opdrachtprompt te openen. Voer ping 192.168.1.1 in (het standaard IP-adres van de router). Als de verzoektijden uit, kunt u niet met de router communiceren.

Als er geen verbinding is, kunt u dit artikel Problemen oplossen bekijken.

Wat andere dingen om te proberen:

Eerste configuratie

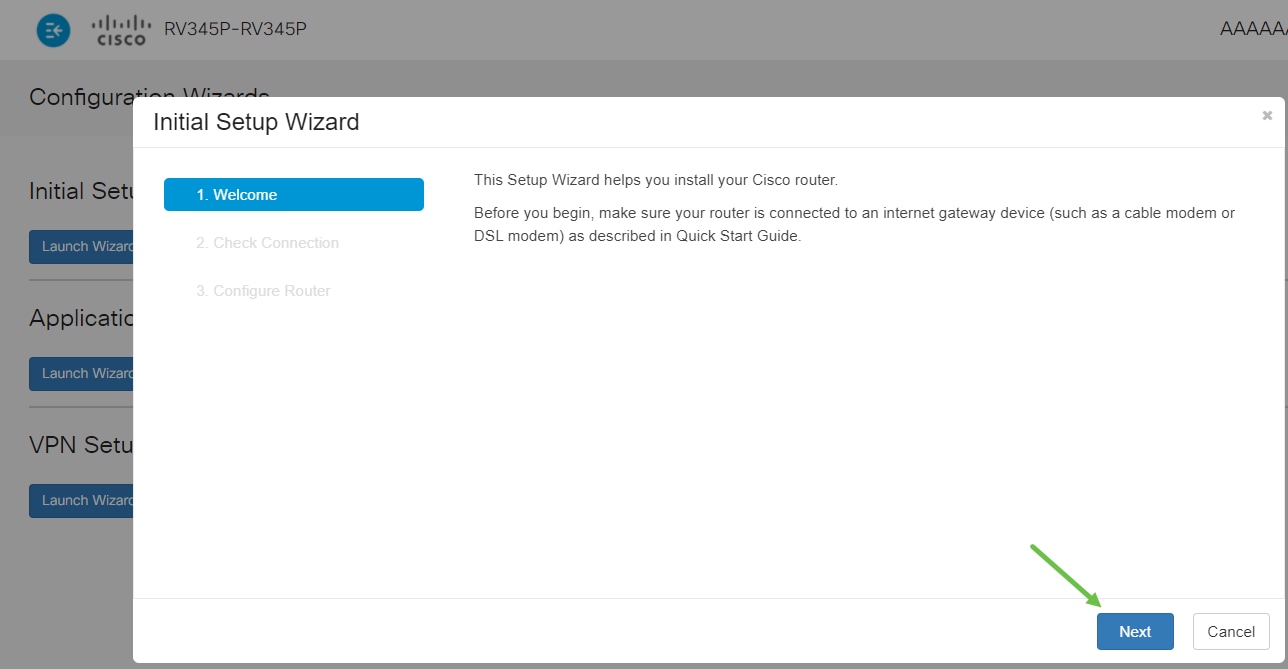

Wij raden u aan de in deze sectie vermelde stappen van de Initial Setup Wizard te doorlopen. U kunt deze instellingen op elk moment wijzigen.

Stap 1

Klik op de Wizard Initiële installatie op de pagina Aan de slag.

Stap 2

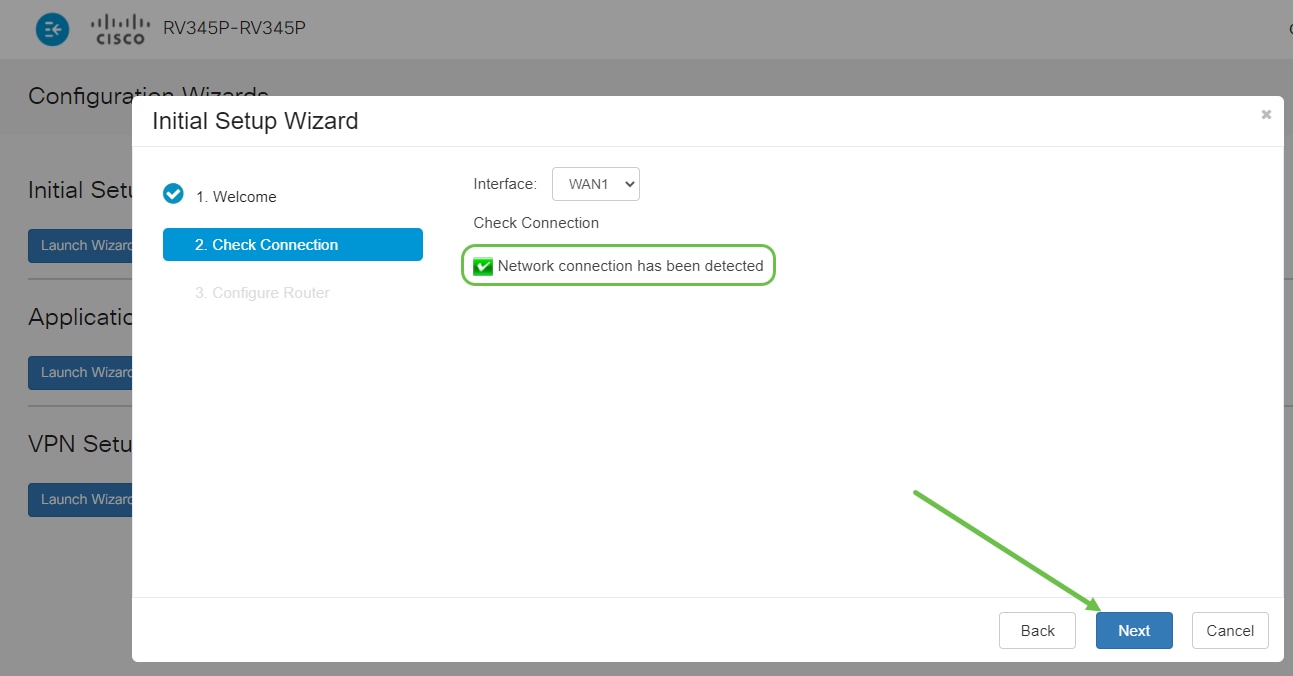

Deze stap bevestigt dat de kabels zijn aangesloten. Aangezien u dit al hebt bevestigd, klikt u op Volgende.

Stap 3

Deze stap behandelt basisstappen om ervoor te zorgen uw router wordt aangesloten. Aangezien u dit al hebt bevestigd, klikt u op Volgende.

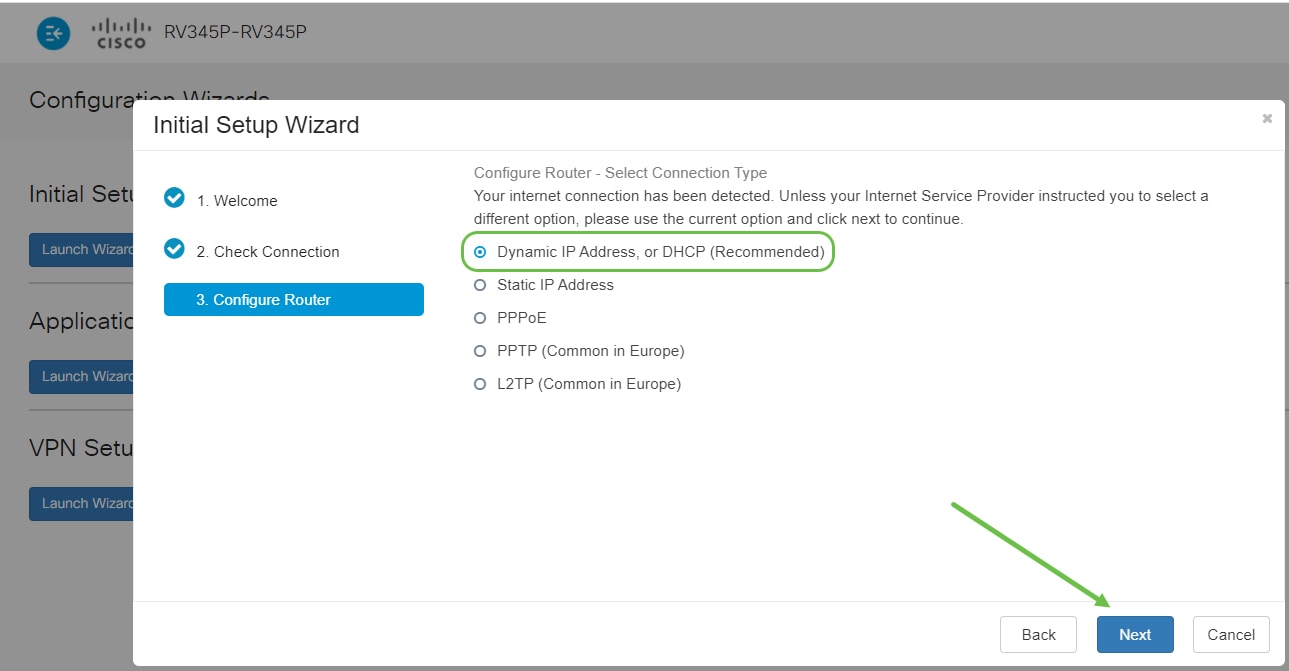

Stap 4

Het volgende scherm toont uw opties voor de toewijzing van IP-adressen aan uw router. U moet DHCP selecteren in dit scenario. Klik op Next (Volgende).

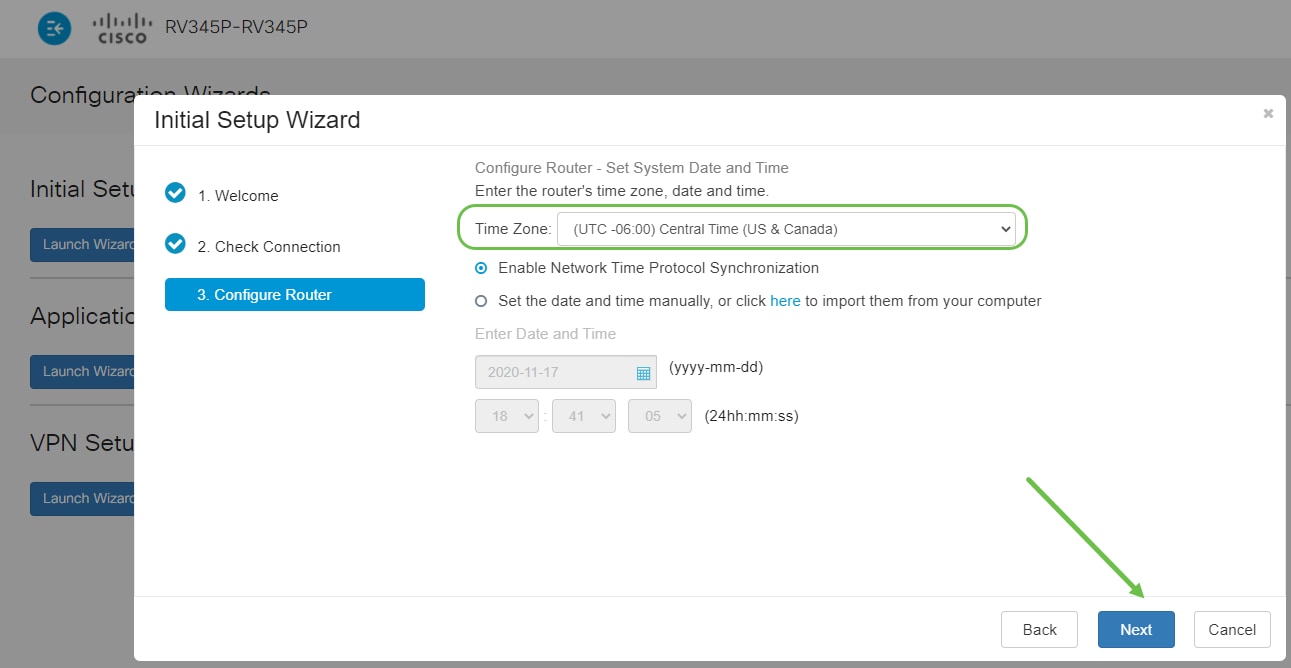

Stap 5

U zal worden gevraagd om uw instellingen voor de routertijd in te stellen. Dit is belangrijk omdat het precisie toelaat wanneer het herzien van logboeken of het oplossen van probleemgebeurtenissen. Selecteer uw tijdzone en klik op Volgende.

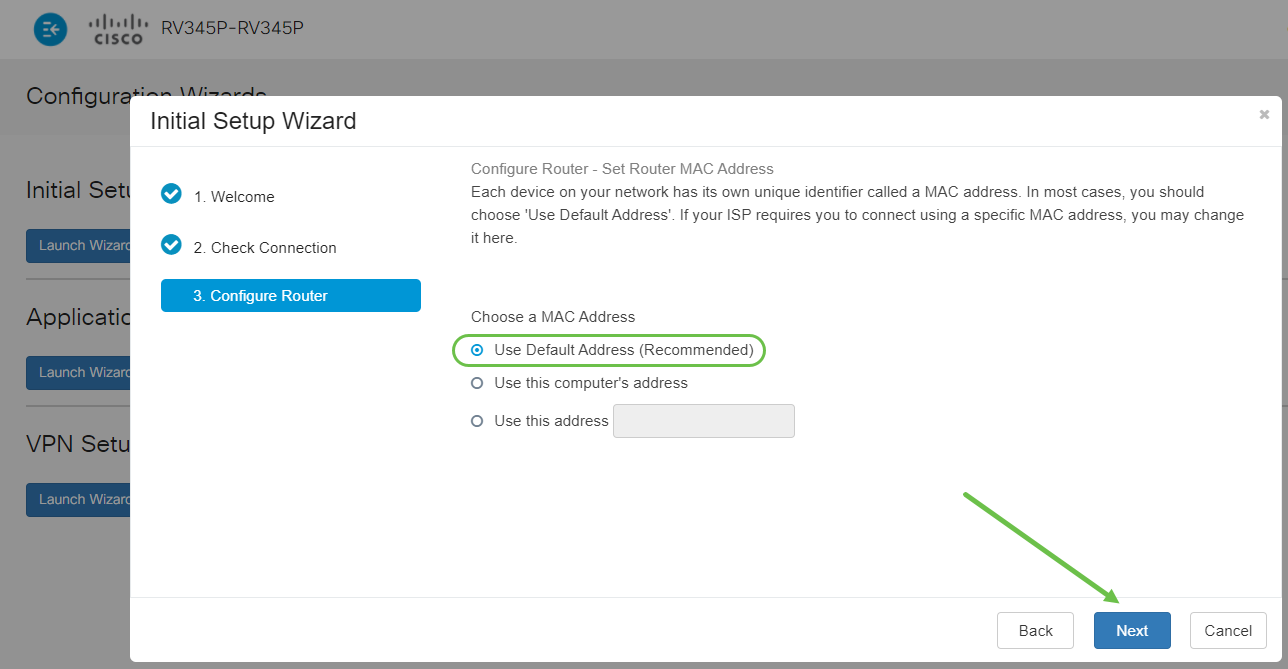

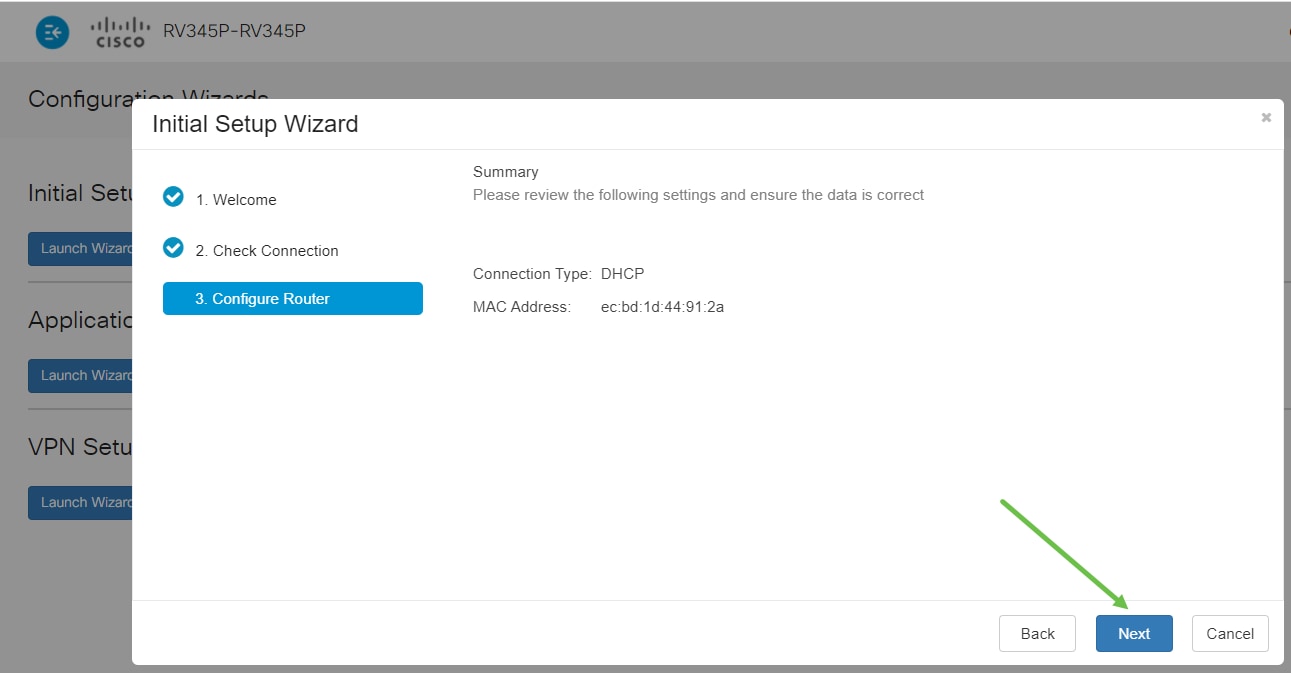

Stap 6

U zult selecteren welke MAC-adressen aan apparaten moeten worden toegewezen. Meestal gebruikt u het standaardadres. Klik op Next (Volgende).

Stap 7

De volgende pagina is een samenvatting van de geselecteerde opties. Controleer en klik op Volgende als u tevreden bent.

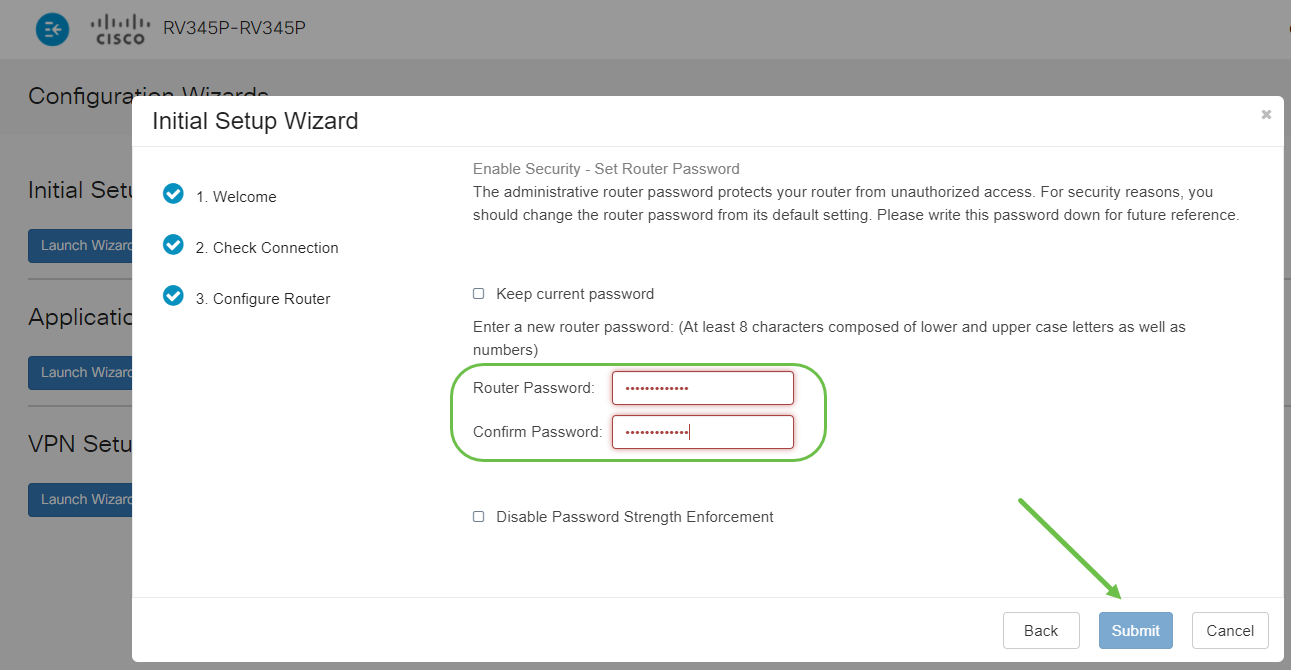

Stap 8

Voor de volgende stap, zult u een te gebruiken wachtwoord selecteren wanneer het registreren in de router. De standaard voor wachtwoorden moet minimaal 8 tekens bevatten (zowel hoofdletters als kleine letters) en getallen. Voer een wachtwoord in dat voldoet aan de sterkte-eisen. Klik op Next (Volgende). Noteer uw wachtwoord voor toekomstige inloggegevens.

Stap 9

Klik op het pictogram Opslaan.

Als u meer informatie wilt over deze instellingen, kunt u het lezen Configure DHCP WAN Settings op de RV34x router.

Uw RV345P heeft standaard Power over Ethernet (PoE) ingeschakeld, maar u kunt er enkele aanpassingen aan maken. Als u de instellingen moet aanpassen, moet u Power over Ethernet (PoE)-instellingen configureren op de RV345P router.

Indien nodig een IP-adres bewerken (optioneel)

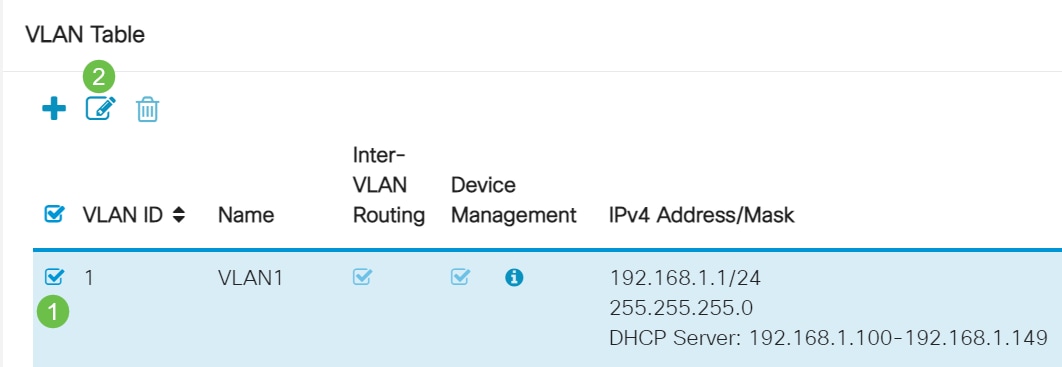

Na de voltooiing van de Initial Setup Wizard, kunt u een statisch IP-adres op de router instellen door de VLAN-instellingen te bewerken.

Dit proces is alleen nodig als aan uw IP-routeradres een specifiek adres in uw bestaande netwerk moet worden toegewezen. Als u geen IP-adres hoeft te bewerken, kunt u naar de volgende sectie van dit artikel gaan.

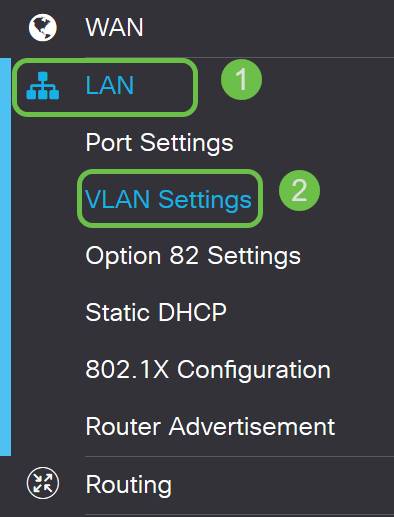

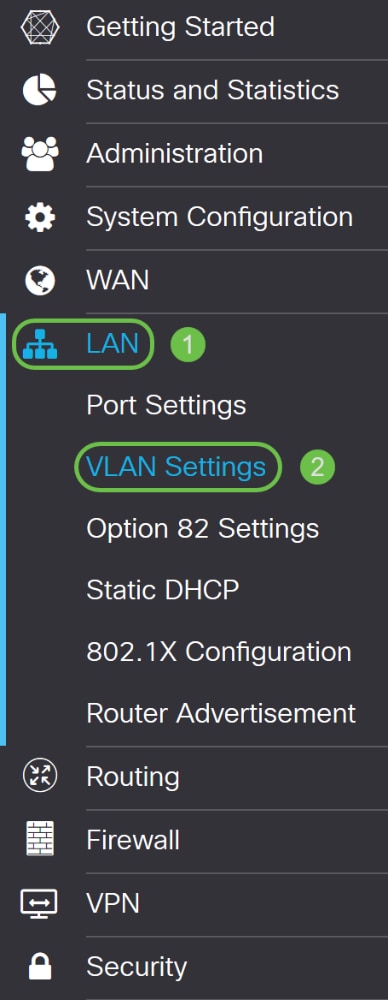

Stap 1

Klik in het linkermenu op LAN > VLAN-instellingen.

Stap 2

Selecteer het VLAN dat uw routeringsapparaat bevat, en klik dan op het bewerkingspictogram.

Stap 3

Voer uw gewenste statische IP-adres in en klik op Toepassen in de rechterbovenhoek.

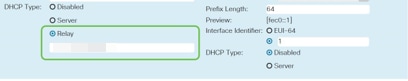

Stap 4 (optioneel)

Als uw router niet de DHCP-server/het DHCP-apparaat is die IP-adressen toewijst, kunt u de DHCP Relay-functie gebruiken om DHCP-verzoeken naar een specifiek IP-adres te sturen. Het IP-adres is waarschijnlijk de router die op WAN/internet is aangesloten.

Upgradefirmware indien nodig

Dit is een belangrijke stap, sla hem niet over!

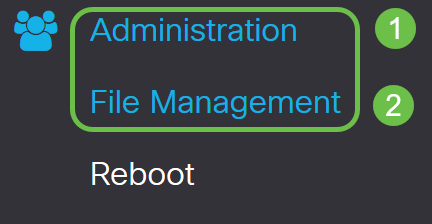

Stap 1

Kies Beheer > Bestandsbeheer.

In het gebied Systeeminformatie worden de volgende deelgebieden beschreven:

Stap 2

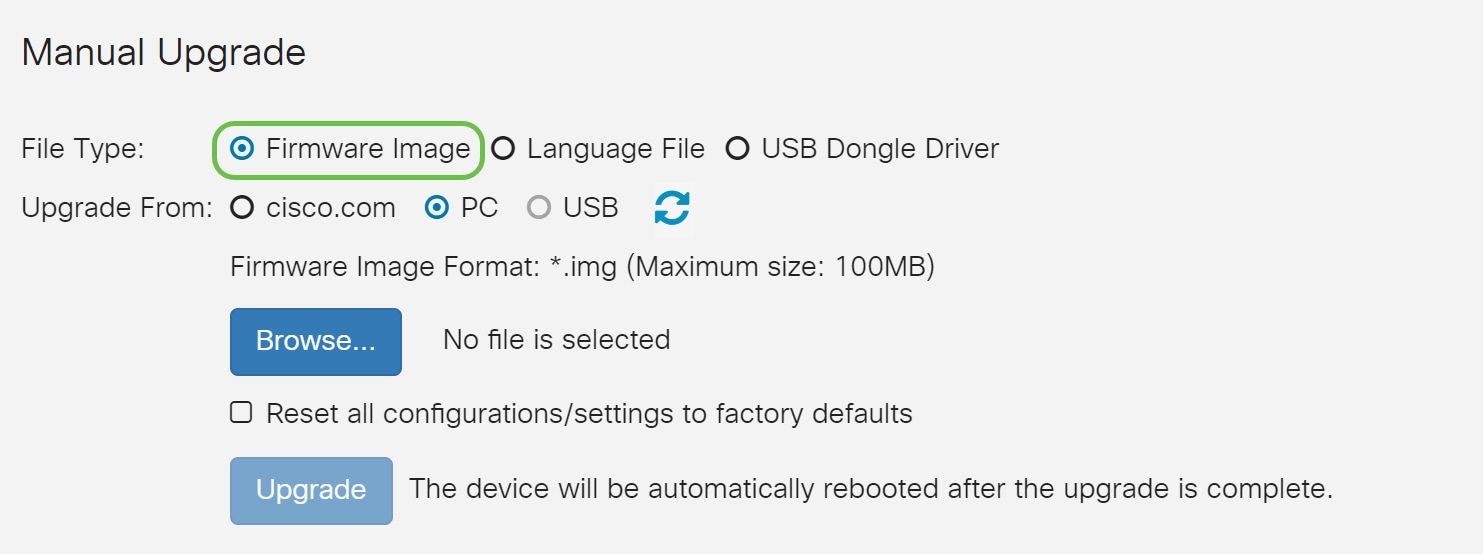

Klik in het gedeelte Handmatige upgrade op de radioknop Firmware Image voor File Type.

Stap 3

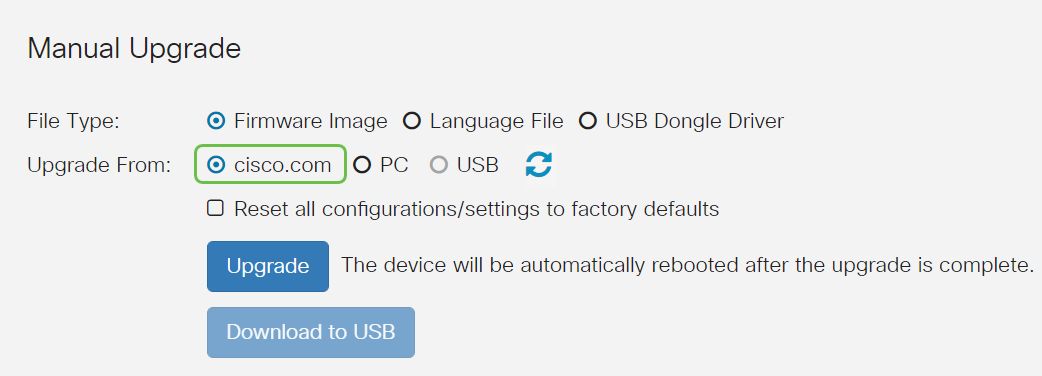

Klik op de pagina Handmatige upgrade op het keuzerondje om cisco.com te selecteren. Er zijn een paar andere opties, maar dit is de eenvoudigste manier om een upgrade te doen. Met dit proces wordt het nieuwste upgradebestand rechtstreeks geïnstalleerd vanaf de webpagina Cisco-softwaredownloads.

Stap 4

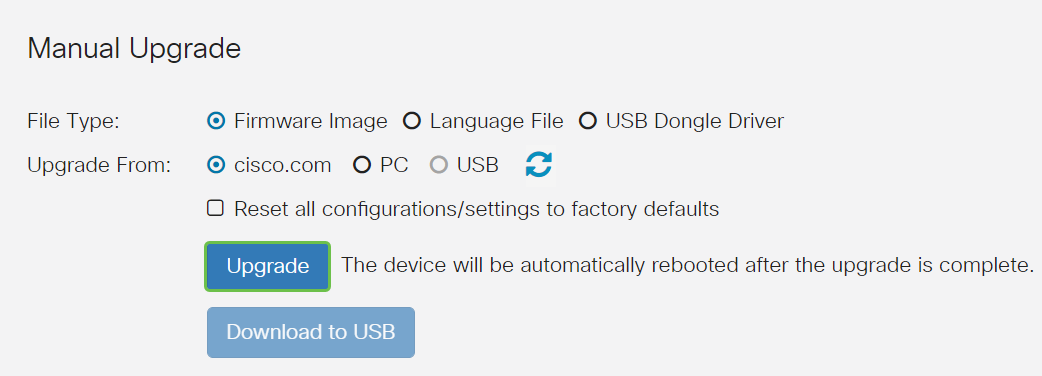

Klik op Upgrade.

Stap 5

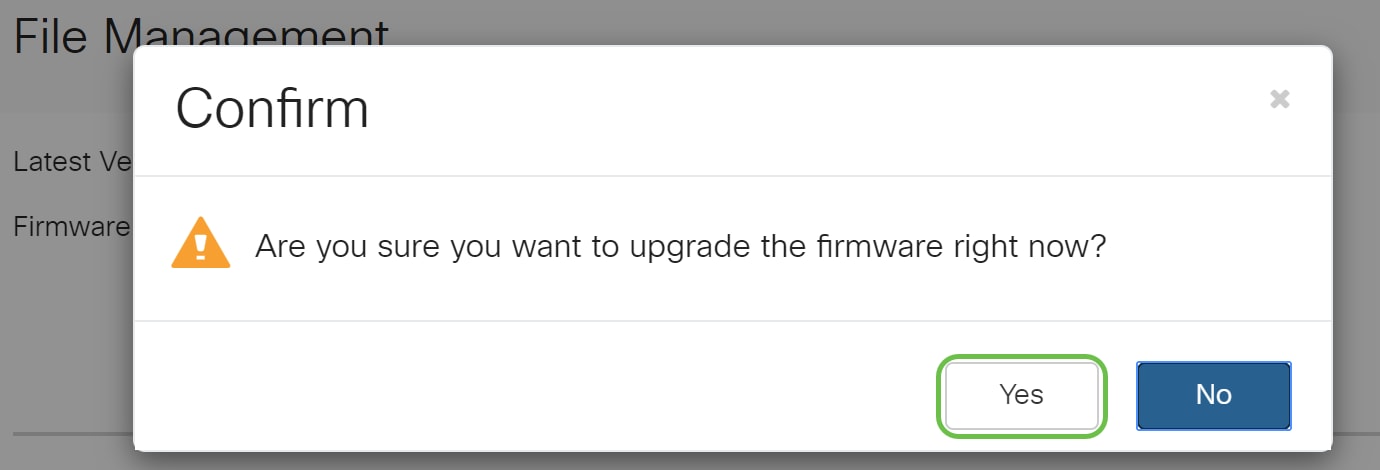

Klik op Ja in het bevestigingsvenster om verder te gaan.

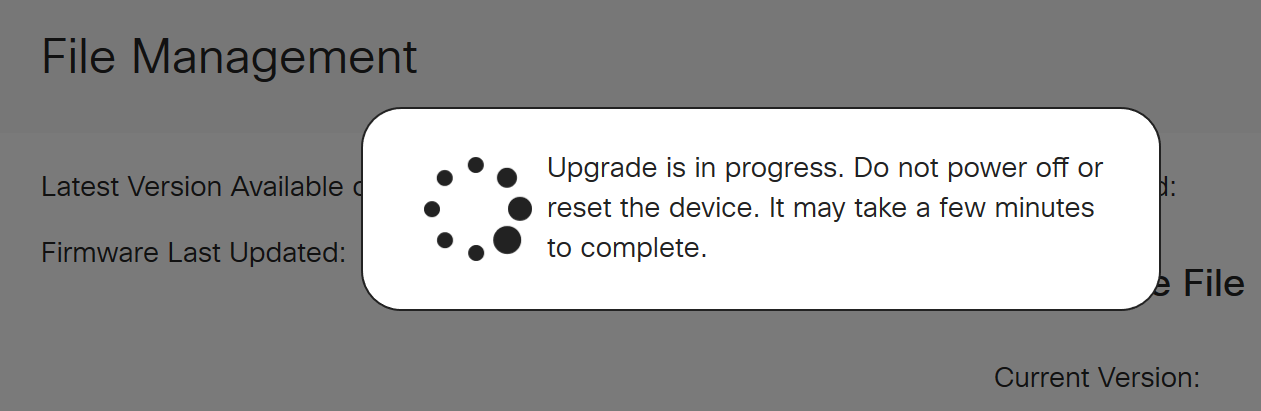

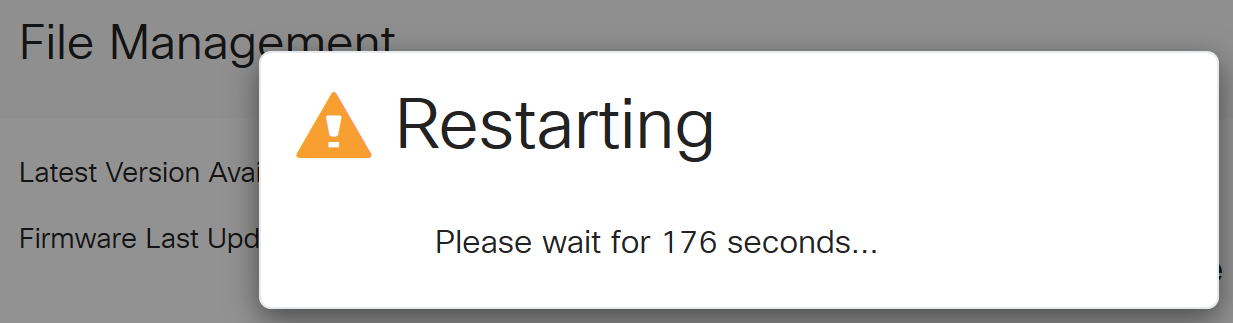

Zodra de upgrade is voltooid, verschijnt een melding in een pop-upvenster om u te informeren dat de router opnieuw zal starten met een afteller van de geschatte tijd dat het proces moet worden voltooid. Hierna wordt u uitgelogd.

Stap 6

Log terug in het web-based hulpprogramma om te verifiëren dat de router firmware is bijgewerkt, scrollen naar systeeminformatie. In het gebied Huidige firmware versie moet nu de opgewaardeerde firmware-versie worden weergegeven.

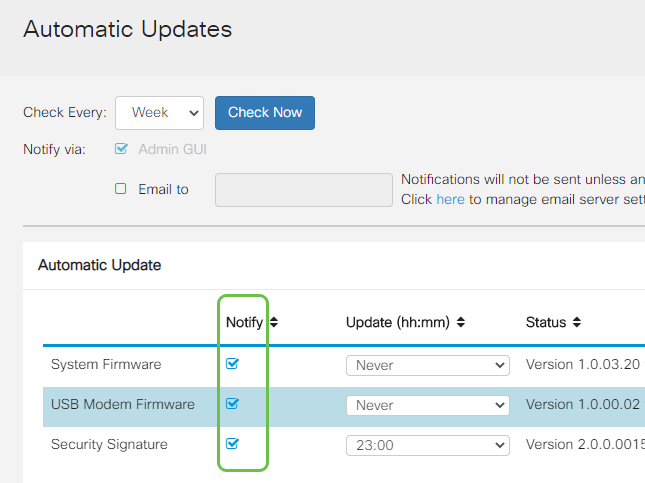

Automatische updates op de RV345P Series router configureren

Omdat updates zo belangrijk zijn en je een druk persoon bent, is het verstandig om automatische updates vanuit hier te configureren!

Stap 1

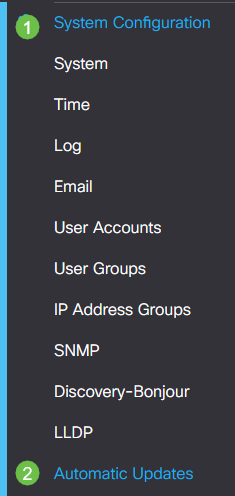

Meld u aan bij het webgebaseerde hulpprogramma en kies Systeemconfiguratie > Automatische updates.

Stap 2

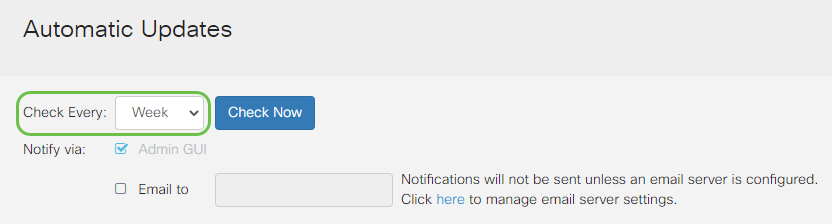

Kies in de vervolgkeuzelijst Elke controle hoe vaak de router moet controleren op updates.

Stap 3

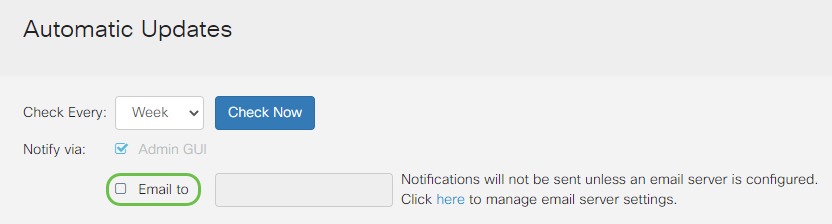

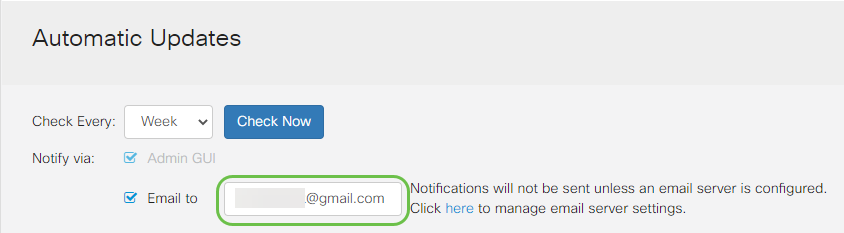

In het gebied Melden via vinkt u het vakje E-mail aan om updates via e-mail te ontvangen. Het selectievakje Admin GUI is standaard ingeschakeld en kan niet worden uitgeschakeld. Zodra een update beschikbaar is, verschijnt er een melding in de webconfiguratie.

Als u de instellingen van de e-mailserver wilt instellen, klikt u hier om te weten hoe.

Stap 4

Voer in het veld E-mail naar adres een e-mailadres in.

Stap 5

Schakel onder het gebied Automatisch bijwerken de selectievakjes Melden in van het soort updates waarover u wilt worden geïnformeerd. De opties zijn:

Stap 6

Kies in de vervolgkeuzelijst Automatisch bijwerken een tijdstip van de dag waarop u de automatische update wilt uitvoeren. Sommige opties kunnen variëren afhankelijk van het type update dat u hebt gekozen. Security Signature is de enige optie om een onmiddellijke update te hebben. Het wordt aanbevolen om een tijdstip in te stellen waarop uw kantoor gesloten is, zodat de service niet wordt onderbroken op een ongelegen tijdstip.

De status geeft de momenteel actieve versie van de firmware of de beveiligingshandtekening weer.

Stap 7

Klik op Apply (Toepassen).

Stap 8

Als u de configuratie permanent wilt opslaan, gaat u naar de pagina Configuratie kopiëren/opslaan of klikt u op het pictogram Opslaan aan het bovenste gedeelte van de pagina.

Geweldig, uw basisinstellingen op uw router zijn volledig! U hebt nu enkele configuratieopties om te verkennen.

Beveiligingsopties

Natuurlijk wil je dat je netwerk veilig is. Er zijn een aantal eenvoudige opties, zoals het hebben van een complex wachtwoord, maar als u stappen voor een nog veiliger netwerk wilt nemen, bekijk deze sectie over beveiliging.

RV-beveiligingslicentie (optioneel)

De functies van deze RV-beveiligingslicentie beschermen uw netwerk tegen aanvallen via internet:

De RV Security License biedt webfiltering. Webfiltering is een functie waarmee u toegang tot ongepaste websites kunt beheren. Het kan de verzoeken van de het webtoegang van een cliënt onderzoeken om te bepalen of om die website toe te staan of te ontkennen.

Een andere security optie is Cisco Umbrella. Klik hier als u wilt springen naar de Umbrella sectie in plaats daarvan.

Als u geen van beide beveiligingslicenties wilt hebben, klikt u op om naar de VPN-sectie van dit document te gaan.

Inleiding tot slimme accounts

Als u de RV Security License wilt aanschaffen, hebt u een Smart Account nodig.

Door de activering van deze Smart Account toe te staan, gaat u ermee akkoord dat u bevoegd bent om namens uw organisatie accounts aan te maken en product- en servicerechten, licentieovereenkomsten en gebruikerstoegang tot accounts te beheren. Cisco Partners kunnen het aanmaken van accounts namens klanten niet autoriseren.

De creatie van een nieuwe Smart Account is een eenmalige gebeurtenis en beheer vanaf dat punt wordt geleverd door de tool.

Een slimme account maken

Wanneer u toegang hebt tot uw algemene Cisco-account met uw Cisco.com-account of uw CCO-id (de account die u aan het begin van dit document hebt gemaakt), kunt u met een bericht worden begroet om een slimme account te maken.

Als u deze pop-up niet hebt gezien, kunt u klikken om naar de Smart Account aanmaak pagina worden genomen. Mogelijk moet u inloggen met uw Cisco.com-accountgegevens.

Klik hier voor meer informatie over de stappen die nodig zijn om uw Smart Account aan te vragen.

Vergeet niet rekening te houden met de naam van je account en andere registratiegegevens.

Quick Tip: Als u een domein moet invoeren en u heeft er geen, kunt u uw e-mailadres invoeren in de vorm van name@domain.com. Gemeenschappelijke domeinen zijn gmail, yahoo, etc. afhankelijk van uw bedrijf of provider.

RV-beveiligingslicentie kopen

U moet een licentie kopen bij uw Cisco-distributeur of uw Cisco-partner. Klik hier om een Cisco-partner te vinden.

In de onderstaande tabel wordt het onderdeelnummer voor de licentie weergegeven.

| Type | Product-ID | Beschrijving |

|---|---|---|

| RV-beveiligingslicentie | LS-RV34X-SEC-1YR= | RV-beveiliging: 1 jaar: Dynamic Web Filter, Application Visibility, Client Identification and Statistics, Gateway Antivirus en Inbraakpreventiesysteem IPS. |

De licentiesleutel wordt niet rechtstreeks in uw router ingevoerd, maar wordt aan uw Cisco Smart-account toegewezen nadat u de licentie hebt besteld. De hoeveelheid tijd die nodig is om de licentie op uw account te laten zien, hangt af van wanneer de partner de bestelling accepteert en wanneer de wederverkoper de licenties koppelt naar uw account, wat gewoonlijk 24-48 uur is.

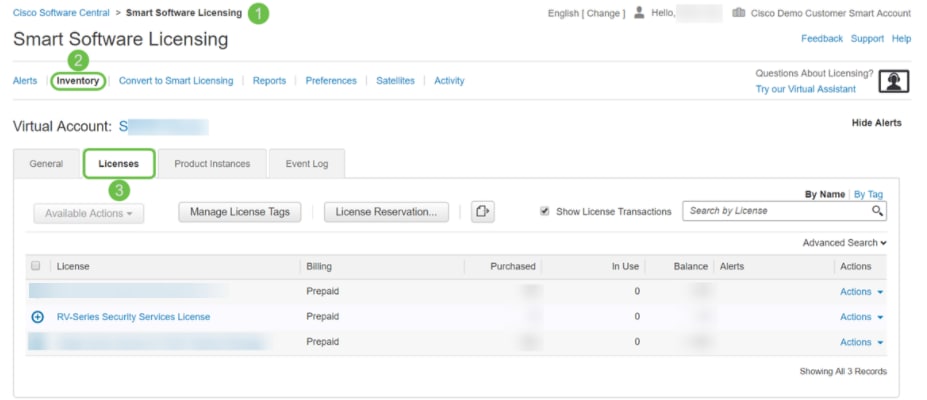

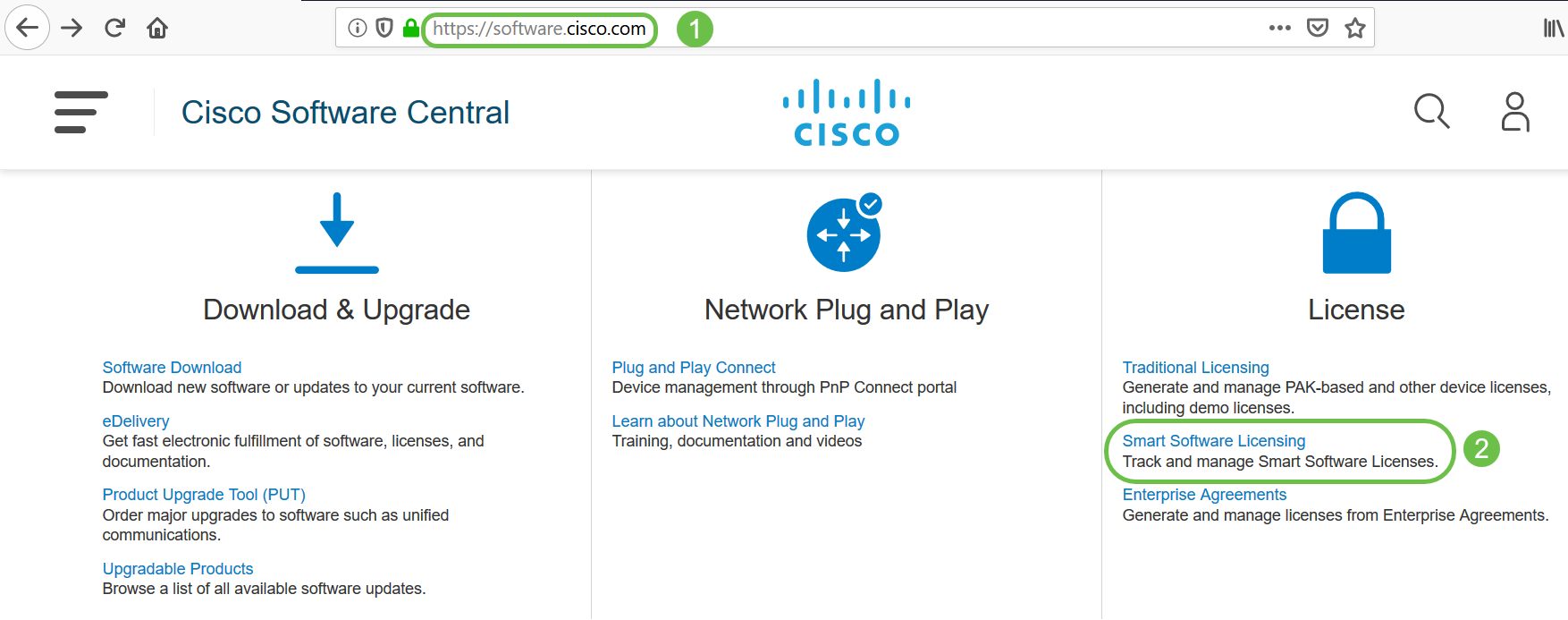

Bevestig dat de licentie in de slimme account staat

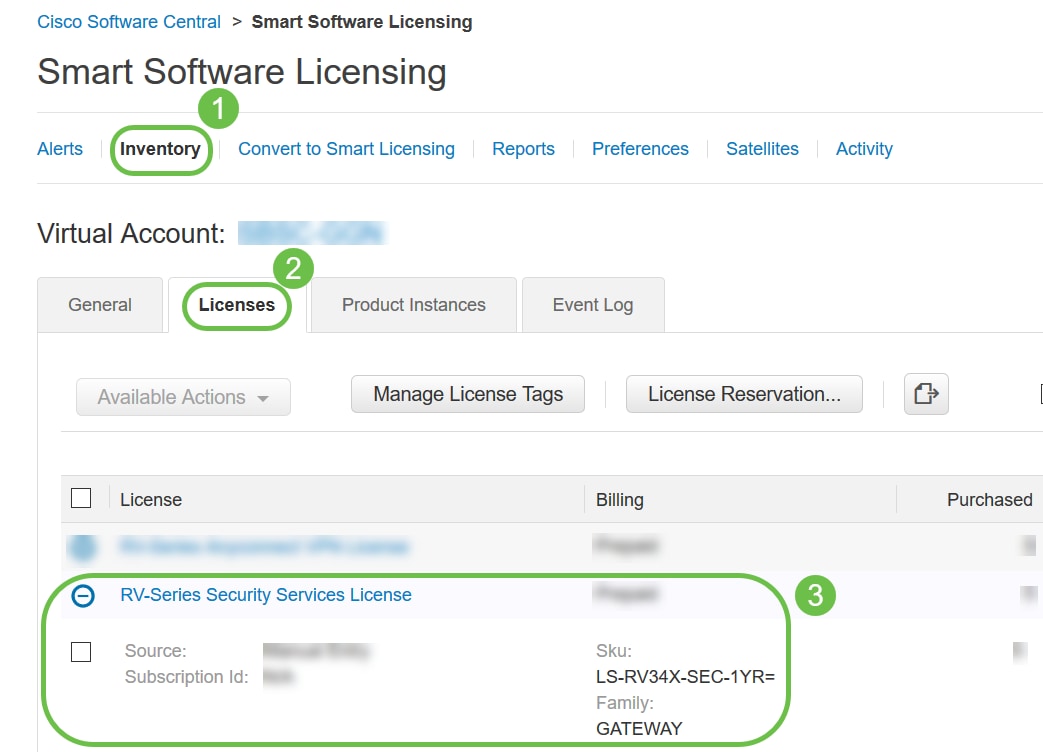

Navigeer naar de pagina van uw Smart License-account en klik vervolgens op de pagina Smart Software License > Inventory > Licences.

De RV345P Series-router configureren als beveiligingslicentie

Stap 1

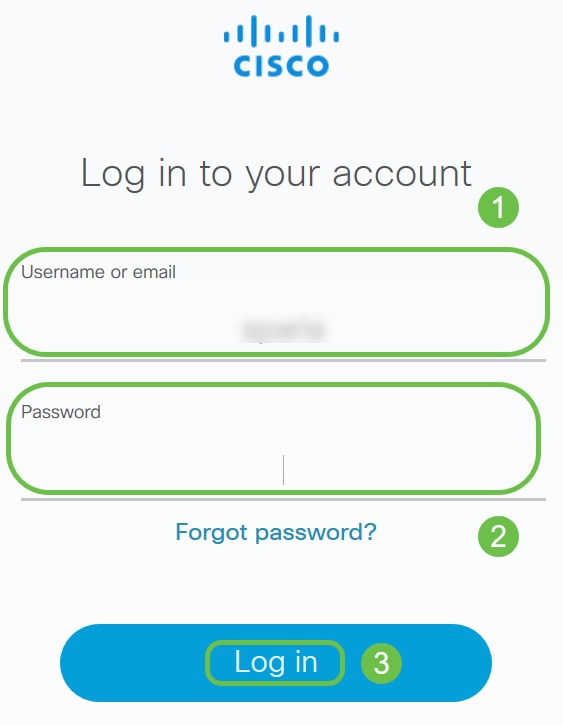

Open Cisco-software en navigeer naar Smart Software Licensing.

Stap 2

Voer uw gebruikersnaam of e-mailadres en wachtwoord in om u aan te melden bij uw Smart Account. Klik op Inloggen.

Stap 3

Navigeer naar Inventaris > Licenties en controleer of de RV-Series Security Services License is vermeld op uw Smart Account. Als u de vermelde licentie niet ziet, neemt u contact op met uw Cisco-partner.

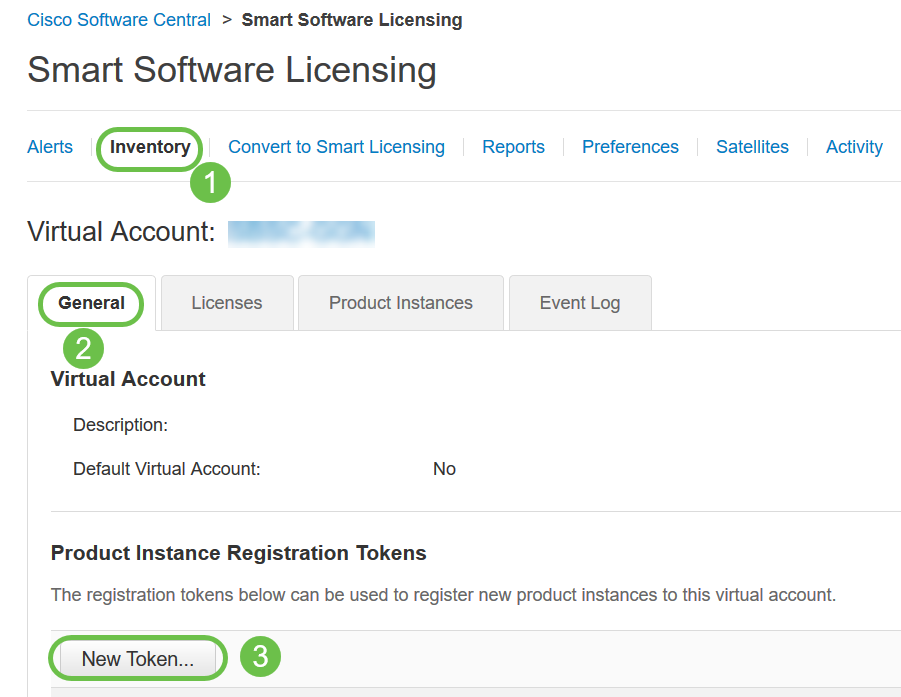

Stap 4

Navigeer naar Inventaris > Algemeen. Klik onder Product Instance Registration Tokens op New Token.

Stap 5

Er verschijnt een venster Registratietoken maken. Het gebied Virtuele account toont de virtuele account waaronder het registratietoken wordt gemaakt. Voltooi het volgende op de pagina Registratietoken maken:

U hebt nu een registratietoken voor productinstanties gegenereerd.

Stap 6

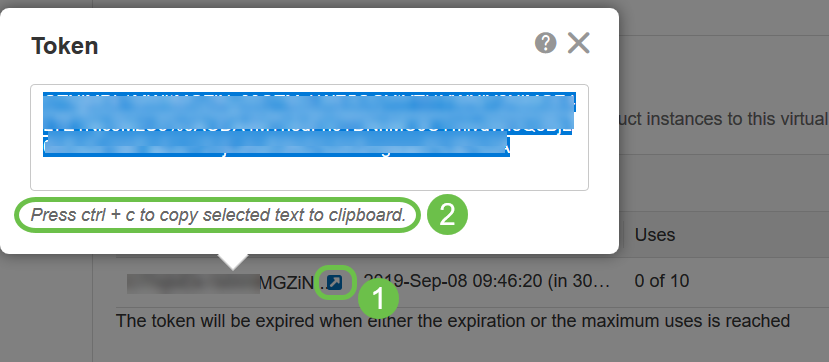

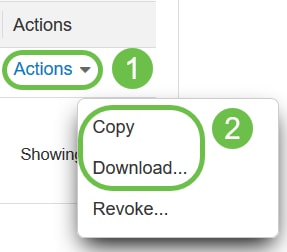

Klik op het pijlpictogram in de kolom Token om het token te kopiëren naar het klembord en druk op Ctrl + c op het toetsenbord.

Stap 7 (optioneel)

Klik op de vervolgkeuzelijst Acties en kies Kopiëren om de token naar het klembord te kopiëren of Downloaden... om een tekstbestandkopie te downloaden van de token waarvan u kunt kopiëren.

Stap 8

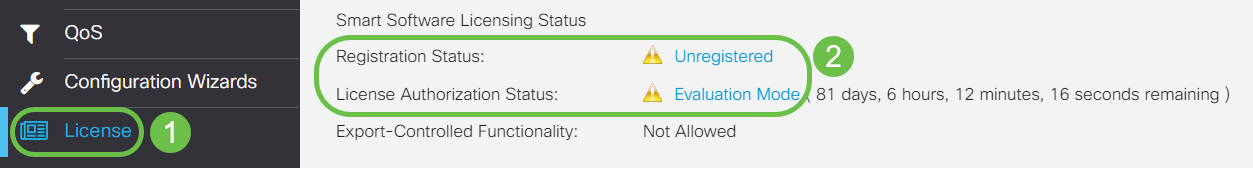

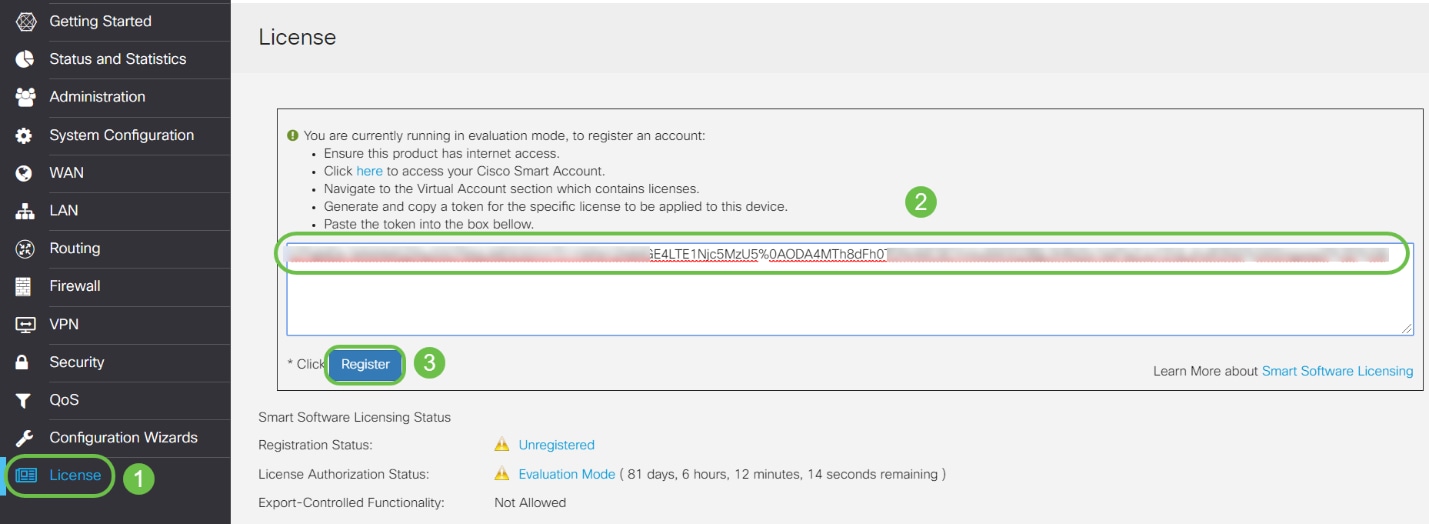

Navigeer naar Licentie en controleer of de registratiestatus wordt weergegeven als Niet-geregistreerd en de licentiestatus wordt weergegeven als evaluatiemodus.

Stap 9

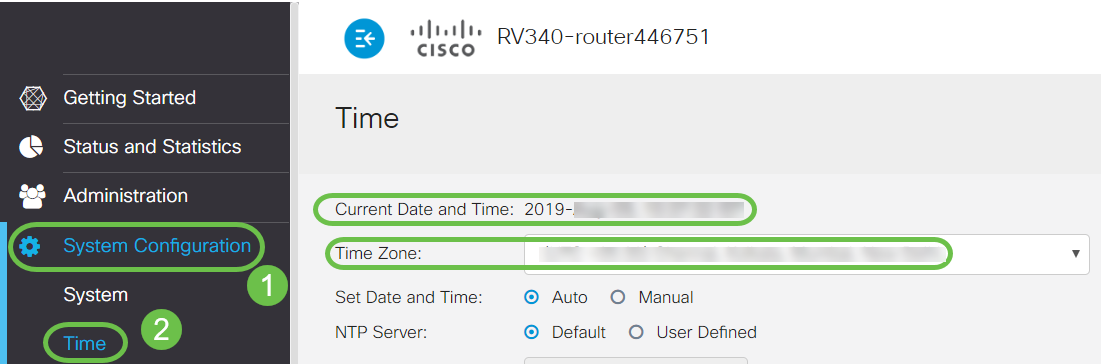

Navigeer naar Systeemconfiguratie > Tijd en controleer of de huidige datum en tijd en tijdzone correct weergeven zoals in uw tijdzone.

Stap 10

Navigeer naar licentie. Plakt het gekopieerde token in stap 6 in het tekstvak onder het tabblad Licentie door Ctrl + v op het toetsenbord te selecteren. Klik op Registreren.

De registratie kan een paar minuten duren. Laat de pagina niet staan als de router probeert contact op te nemen met de licentieserver.

Stap 11

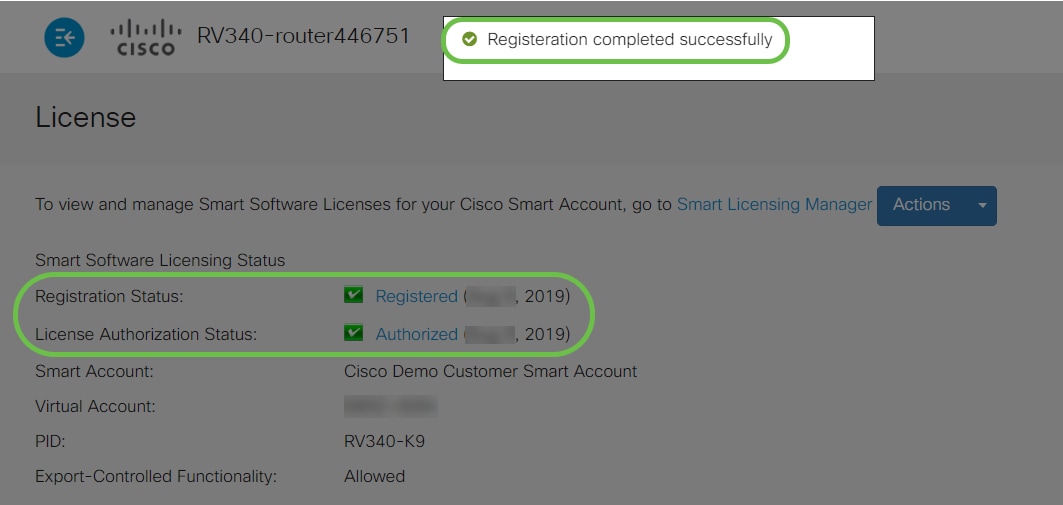

U moet uw RV345P Series-router nu met succes hebben geregistreerd en geautoriseerd met een slimme licentie. Op het scherm verschijnt een melding dat de registratie is voltooid. U kunt ook zien dat de registratiestatus wordt weergegeven als geregistreerd en de licentiestatus wordt weergegeven als geautoriseerd.

Stap 12 (optioneel)

Als u meer informatie over de registratiestatus van de licentie wilt weergeven, houdt u de muisaanwijzer boven de registratiestatus. Er verschijnt een dialoogvenster met de volgende informatie:

Stap 13

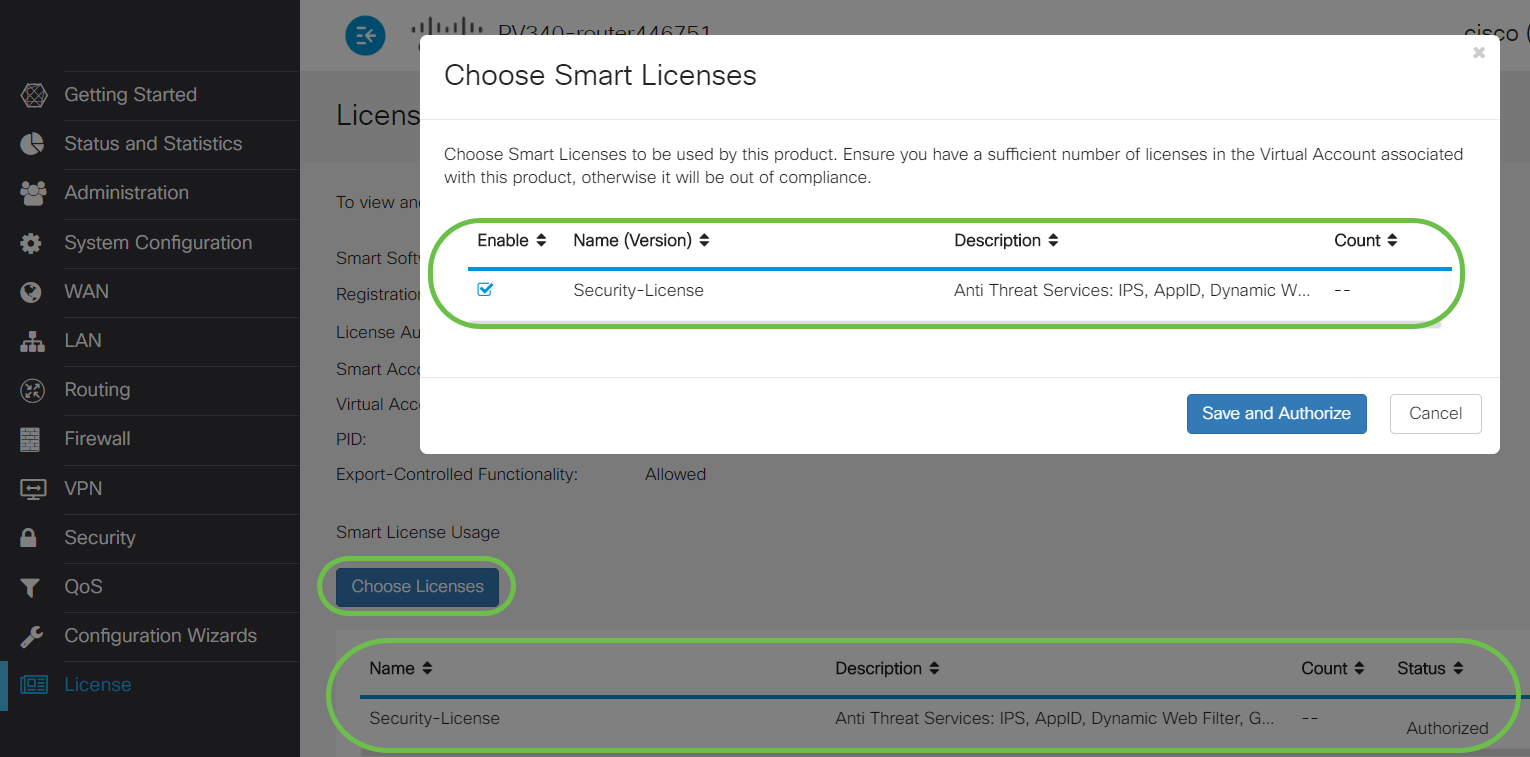

Controleer of op de pagina Licentie de status Security-License aangeeft. U kunt ook op de knop Licentie kiezen klikken om te controleren of de beveiligingslicentie is ingeschakeld.

Stap 14 (optioneel)

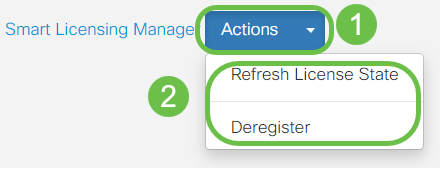

Als u de licentiestatus wilt verversen of de licentie wilt deregistreren vanaf de router, klikt u op het vervolgkeuzemenu Smart Licensing Manager Actions en selecteert u een actiepunt.

Nu u uw vergunning op de router hebt, moet u de stappen in de volgende sectie voltooien.

Webfiltering op de RV345P router

U hebt 90 dagen na activering om webfiltering zonder kosten te gebruiken. Als u na de gratis proefversie deze functie wilt blijven gebruiken, moet u een licentie kopen. Klik om terug te gaan naar die sectie.

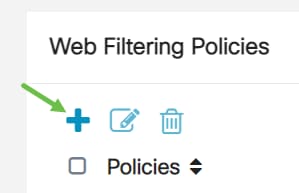

Stap 1

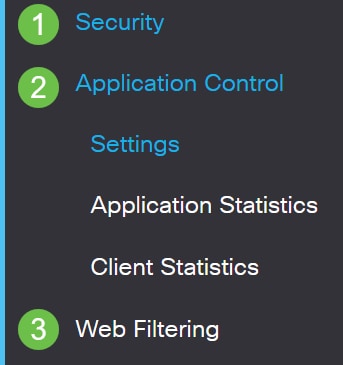

Meld u aan bij het webgebaseerde hulpprogramma en kies Beveiliging > Toepassingscontrole > Webfiltering.

Stap 2

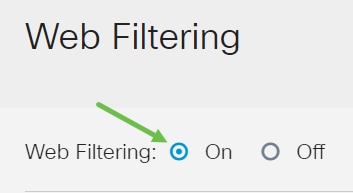

Selecteer de keuze Aan.

Stap 3

Klik op het pictogram Toevoegen.

Stap 4

Voer een beleidsnaam, een beschrijving en het selectievakje Inschakelen in.

Stap 5

Schakel het aanvinkvakje Webreputatie in om filtering op basis van een reputatie-index voor het web in te schakelen.

Stap 6

Selecteer in de vervolgkeuzelijst Type apparaat de bron/bestemming van de te filteren pakketten. Er kan maar één optie tegelijk worden gekozen. De opties zijn:

Stap 7

Kies in de vervolgkeuzelijst Type besturingssysteem een besturingssysteem waarop het beleid van toepassing zou moeten zijn. Er kan maar één optie tegelijk worden gekozen. De opties zijn:

Stap 8

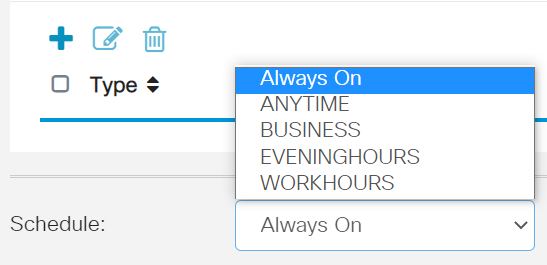

Scroll naar beneden naar de sectie Schema en selecteer de optie die het best op uw behoeften aansluit.

Stap 9

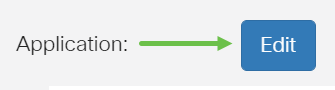

Klik op het pictogram Bewerken.

Stap 10

In de kolom Filteringsniveau klikt u op een keuzerondje om snel de mate van filtering te bepalen die het beste past in het netwerkbeleid. De opties zijn Hoog, Matig, Laag, en Aangepast. Klik op een van de onderstaande filterniveaus om de specifieke vooraf gedefinieerde subcategorieën te kennen die zijn gefilterd naar elk van hun ingeschakelde webcontentcategorie. Vooraf gedefinieerde filters kunnen niet verder worden gewijzigd en worden grijs weergegeven.

Stap 11

Voer de webinhoud in die u wilt filteren. Klik op het plus-pictogram als u meer details wilt over één sectie.

Stap 12 (optioneel)

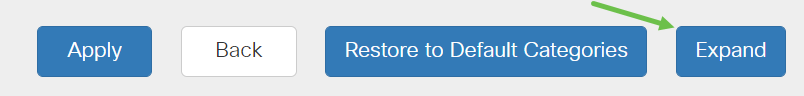

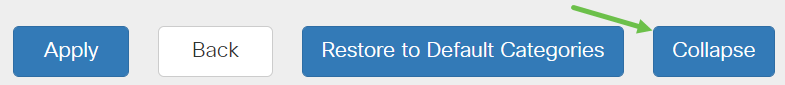

Om alle subcategorieën en beschrijvingen van Web Content te bekijken, kunt u op de knop Vergroten klikken.

Stap 13 (optioneel)

Klik op Samenvouwen om de subcategorieën en beschrijvingen samen te vouwen.

Stap 14 (optioneel)

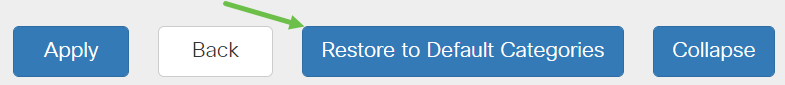

Als u wilt terugkeren naar de standaardcategorieën, klikt u op Terugzetten naar standaardcategorieën.

Stap 15

Klik op Toepassen om de configuratie op te slaan en terug te keren naar de pagina Filter om door te gaan met de installatie.

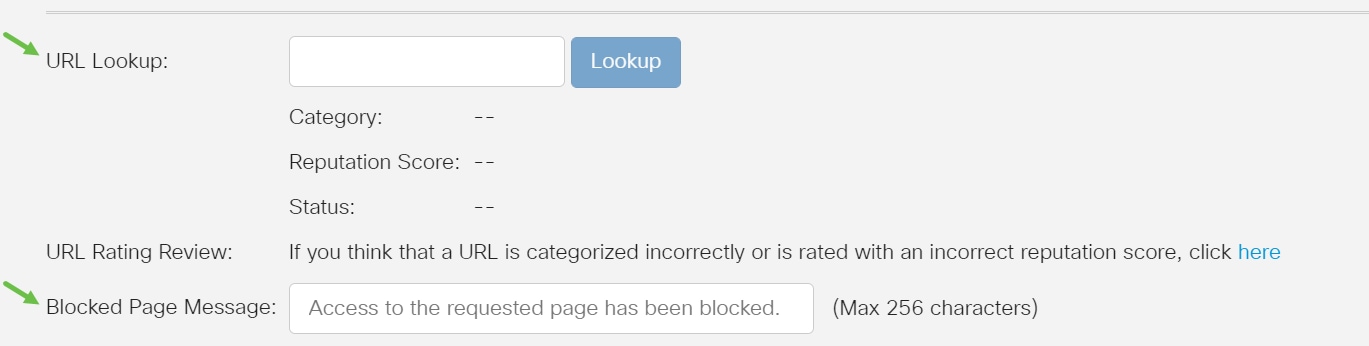

Stap 16 (optioneel)

Andere opties zijn onder andere URL Lookup en het bericht dat toont wanneer een gevraagde pagina is geblokkeerd.

Stap 17 (optioneel)

Klik op Apply (Toepassen).

Stap 18

Als u de configuratie permanent wilt opslaan, gaat u naar de pagina Configuratie kopiëren/opslaan of klikt u op het pictogram Opslaan aan het bovenste gedeelte van de pagina.

Stap 19 (optioneel)

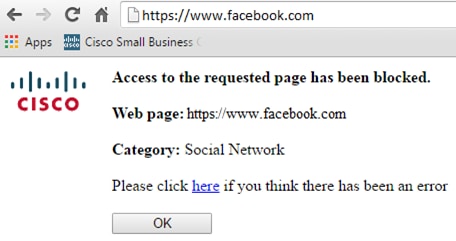

Om te verifiëren dat een website of URL is gefilterd of geblokkeerd, start u een webbrowser of opent u een nieuw tabblad in uw browser. Voer de domeinnaam in die u blokkeert of hebt gefilterd om te worden geblokkeerd of geweigerd.

In dit voorbeeld hebben we www.facebook.com gebruikt.

U moet nu met succes webfiltering op uw RV345P router hebben geconfigureerd. Aangezien u de RV Security License gebruikt voor webfiltering, hebt u waarschijnlijk geen Umbrella nodig. Als u ook Umbrella wilt, klik hier. Als u voldoende beveiliging hebt, klikt u op om naar de volgende sectie te gaan.

Probleemoplossing

Als u een licentie hebt gekocht maar deze niet in uw virtuele account verschijnt, hebt u twee opties:

Idealiter zou je ook niet hoeven te doen, maar als je op dit kruispunt aankomt helpen we je graag! Om het proces zo vlot mogelijk te maken, hebt u de aanmeldingsgegevens in de tabel hierboven en de onderstaande referenties nodig.

| Vereiste informatie | De informatie lokaliseren |

|---|---|

| Licentiefactuur | U dient deze na de aankoop van de licenties per e-mail te ontvangen. |

| Cisco-verkoopordernummer | Mogelijk moet u teruggaan naar de wederverkoper om dit te ontvangen. |

| Schermafbeelding van uw Smart Account-licentiepagina | Een screenshot maken van de inhoud van uw scherm voor het delen met ons team. Als u niet bekend bent met screenshots kunt u de onderstaande methoden gebruiken. |

Screenshots

Zodra u een token hebt, of als u problemen oplost, wordt aanbevolen een screenshot te maken van de inhoud van het scherm.

Gezien de verschillen in de procedure die nodig is om een screenshot te maken, zie hieronder voor links die specifiek zijn voor uw besturingssysteem.

Licentie voor Umbrella RV-tak (optioneel)

Umbrella is een eenvoudig, maar zeer effectief cloud security platform van Cisco.

Umbrella opereert in de cloud en voert veel security gerelateerde diensten uit. Van opkomende bedreiging tot post-event onderzoek. Umbrella ontdekt en voorkomt aanvallen in alle havens en protocollen.

Umbrella gebruikt DNS als haar belangrijkste verdedigingsvector. Wanneer gebruikers een URL invoeren in hun browserbalk en op Enter klikken, neemt Umbrella deel aan de overdracht. Die URL gaat over naar Umbrella’s DNS-oplosser en als een veiligheidswaarschuwing aan het domein gekoppeld is, wordt het verzoek geblokkeerd. Deze telemetriegegevens worden overgebracht en in microseconden geanalyseerd, toevoegend bijna geen latentie. Telemetriegegevens maken gebruik van logboeken en instrumenten om miljarden DNS-verzoeken wereldwijd te traceren. Als deze gegevens overal te vinden zijn, zorgt een wereldwijde correlatie ervoor dat je snel kunt reageren op aanvallen zodra deze beginnen. Zie het privacybeleid van Cisco hier voor meer informatie: volledig beleid, overzichtsversie. Denk aan telemetriegegevens als gegevens die uit hulpmiddelen en logboeken worden afgeleid.

Bezoek Cisco Umbrella voor meer informatie en om een account te maken. Als u problemen ondervindt, raadpleegt u hier documentatie en hier Umbrella Support-opties.

Stap 1

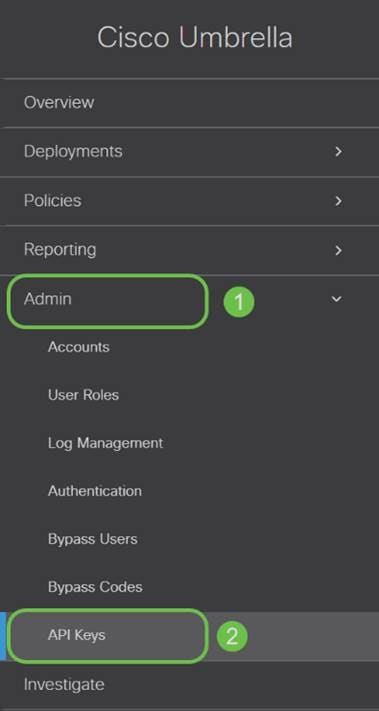

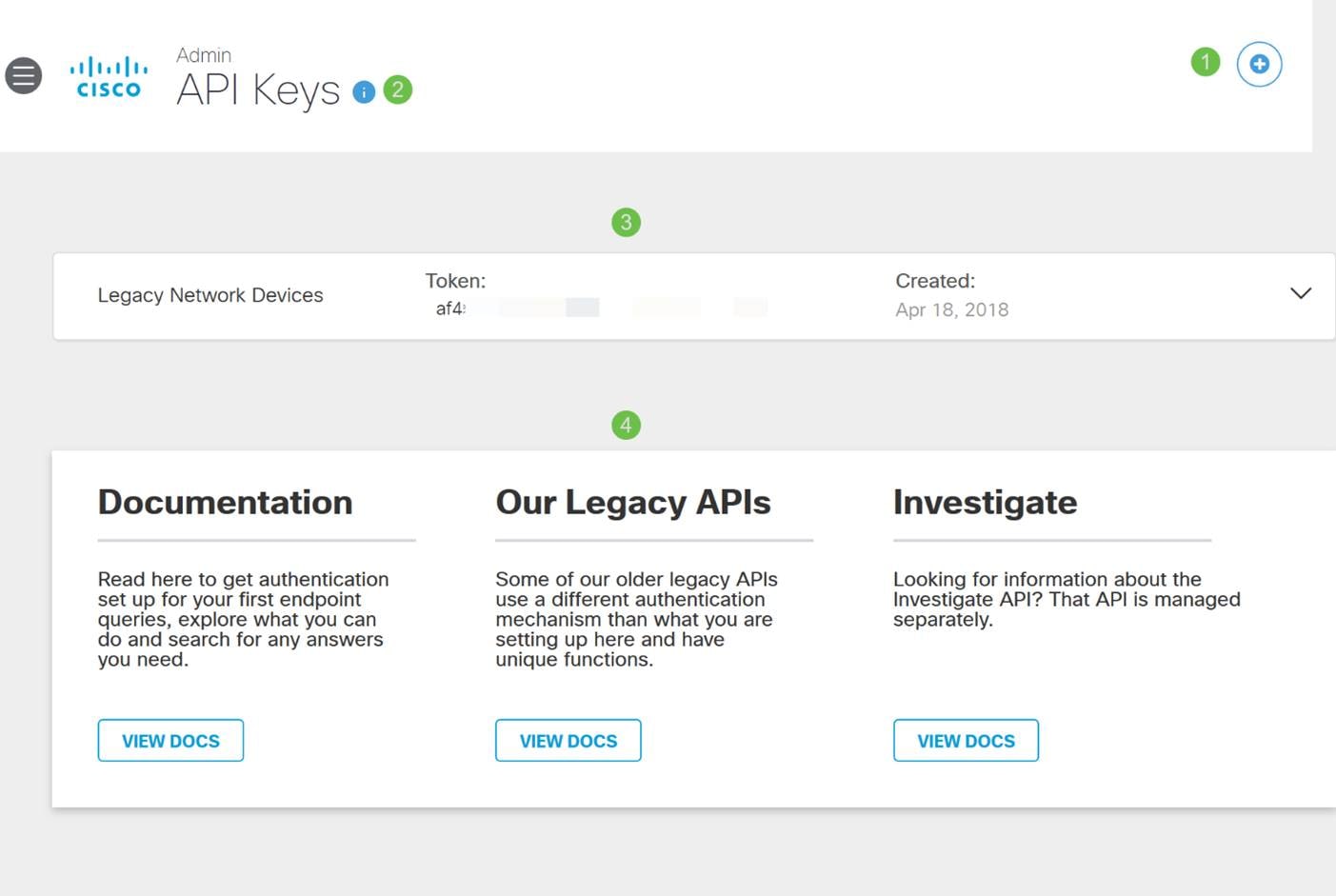

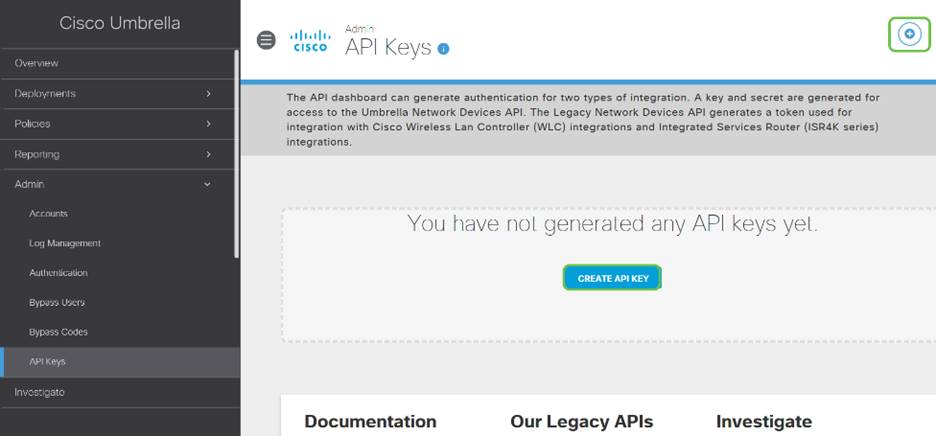

Na het inloggen op uw Umbrella-account klikt u vanaf het scherm Dashboard op Admin > API-toetsen.

Anatomie van het scherm API-sleutels (met bestaande API-toets)

Stap 2

Klik op de knop API-sleutel toevoegen in de rechterbovenhoek of klik op de knop API-sleutel maken. Ze werken allebei hetzelfde.

Stap 3

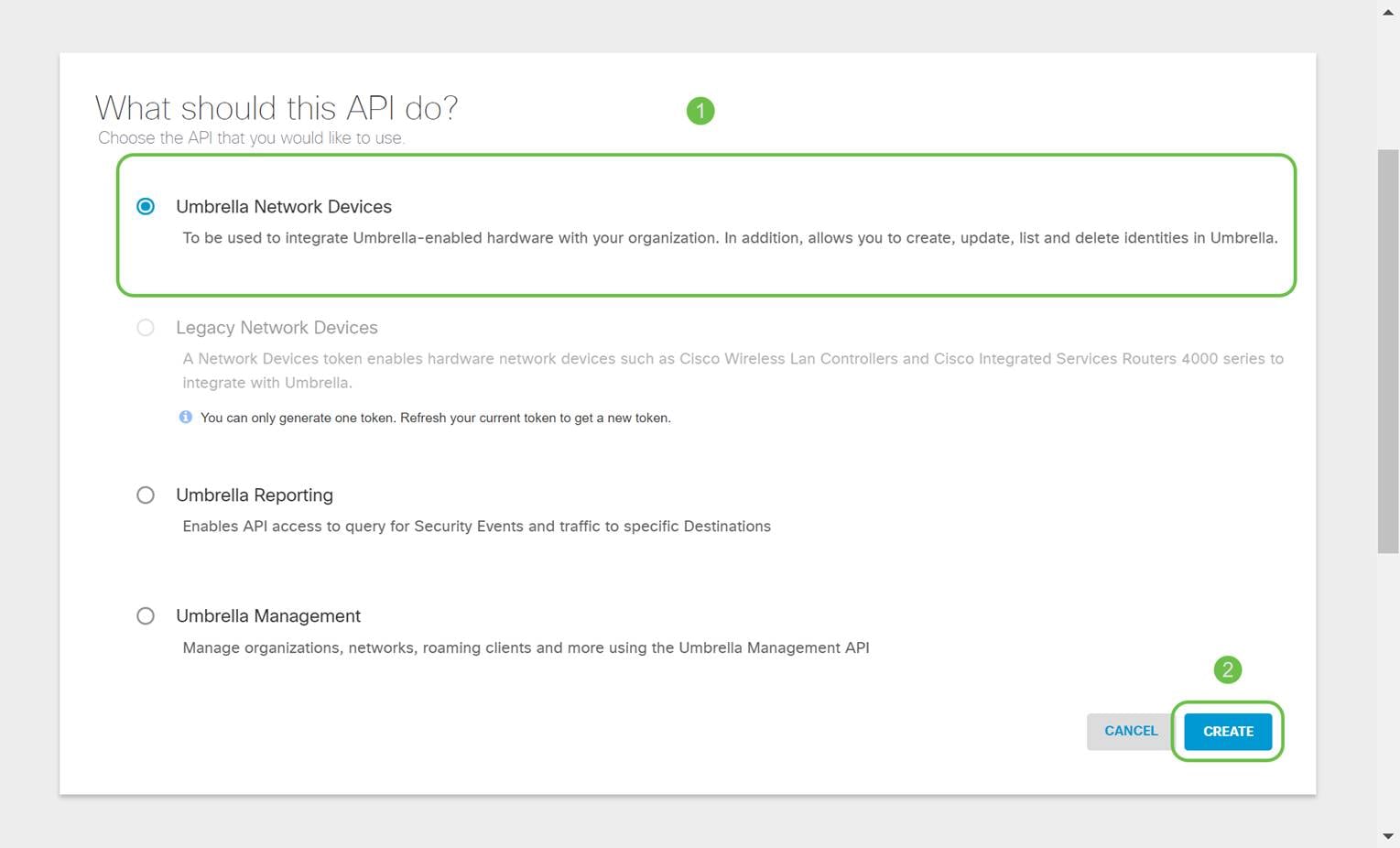

Selecteer Umbrella Network Devices en klik vervolgens op de knop Create.

Stap 4

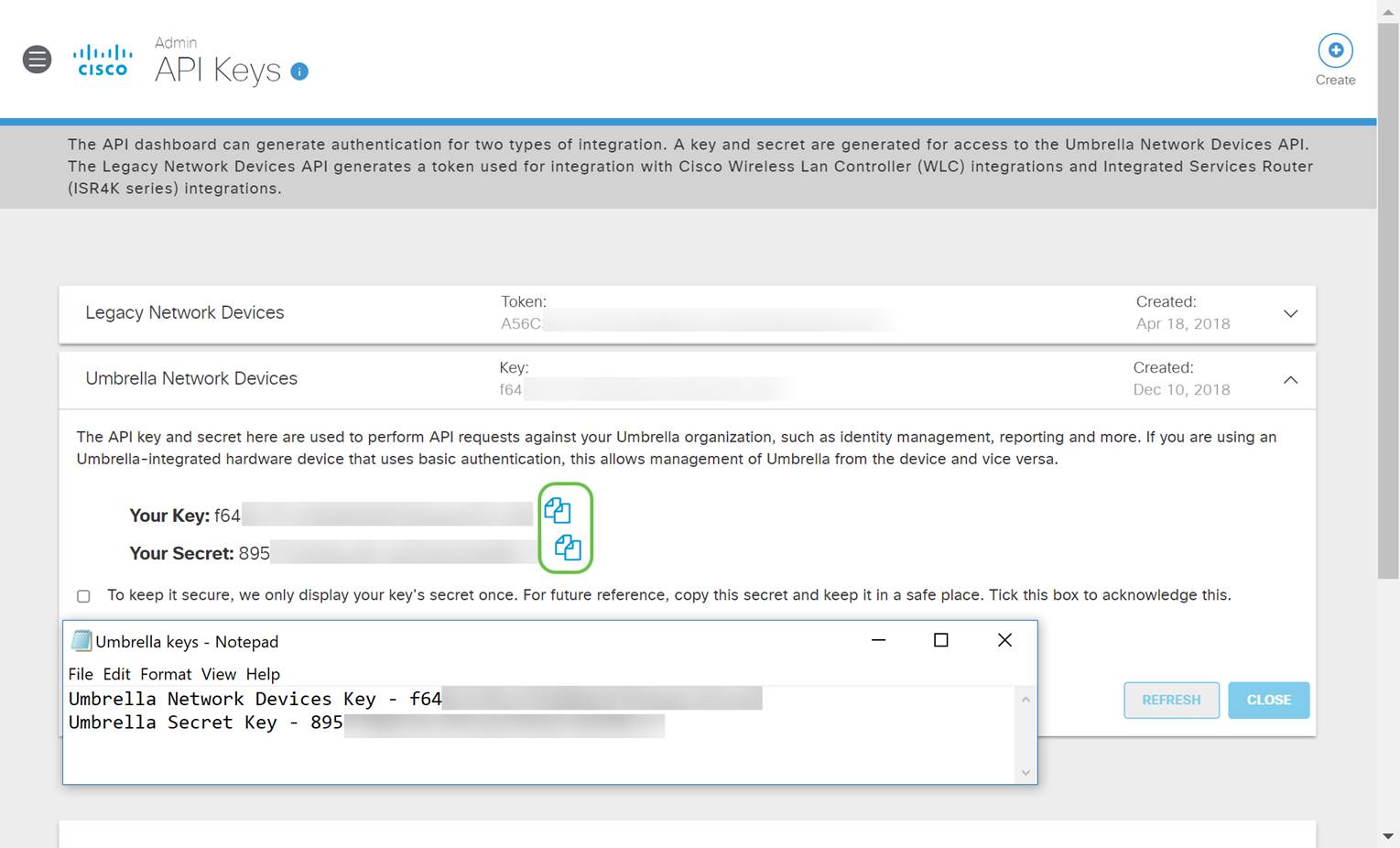

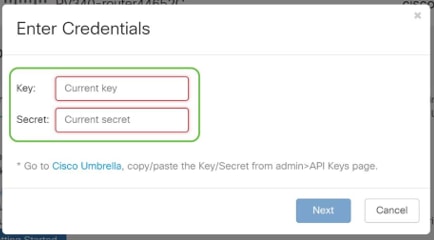

Open een teksteditor zoals notitieblok en klik vervolgens op het kopieerpictogram rechts van uw API en API Secret Key, een pop-upmelding zal bevestigen dat de sleutel wordt gekopieerd naar uw klembord. Steek één voor één uw geheim en API-sleutel in het document, en plak deze voor later gebruik. In dit geval is het label "Umbrella network devices key". Sla het tekstbestand vervolgens op op een veilige locatie die later eenvoudig toegankelijk is.

Stap 5

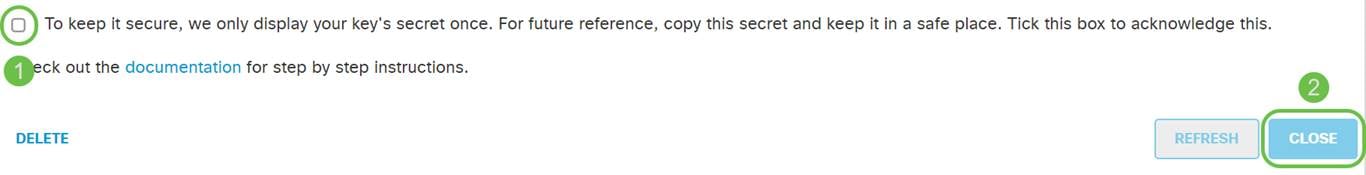

Nadat u de sleutel en de geheime sleutel naar een veilige locatie hebt gekopieerd, klikt u vanaf het scherm Umbrella API op het selectievakje om te bevestigen dat u de tijdelijke weergave van de geheime sleutel bevestigt en klikt u vervolgens op de knop Sluiten.

Umbrella configureren op uw RV345P

Nu we API-sleutels hebben gemaakt binnen Umbrella, kunt u deze sleutels nemen en ze installeren op uw RV345P.

Stap 1

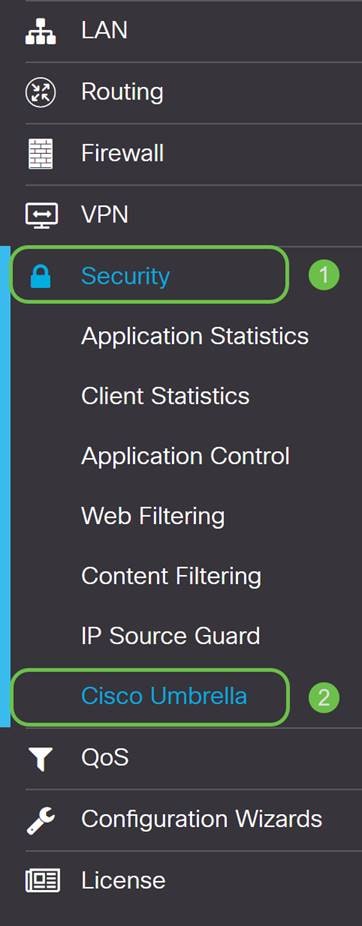

Na het inloggen op uw RV345P router, klik op Security > Umbrella in het knoppenmenu.

Stap 2

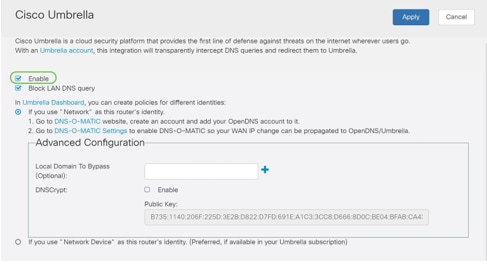

Het scherm van de Umbrella API heeft een waaier van opties, begint het toelaten van Umbrella door checkbox te klikken Enable.

Stap 3 (optioneel)

Standaard wordt het vakje LAN DNS-vragen blokkeren geselecteerd. Deze nette eigenschap leidt automatisch tot toegangscontrolelijsten op uw router die DNS verkeer zal verhinderen uit te gaan naar Internet. Deze eigenschap dwingt alle domeinvertaalverzoeken om door RV345P worden geleid en is een goed idee voor de meeste gebruikers.

Stap 4

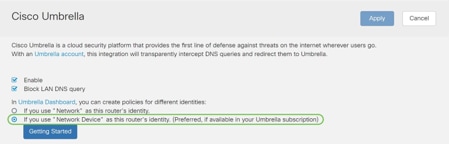

De volgende stap speelt zich uit op twee verschillende manieren. Ze zijn allebei afhankelijk van de installatie van uw netwerk. Als u een dienst zoals DynDNS of NoIP gebruikt, verlaat u het standaard naamgevingsschema van "Network". U dient in te loggen op deze accounts om te zorgen voor Umbrella interfaces met deze diensten, aangezien het bescherming biedt. Voor onze doeleinden vertrouwen we op "Network Device", dus we klikken op de onderste radioknop.

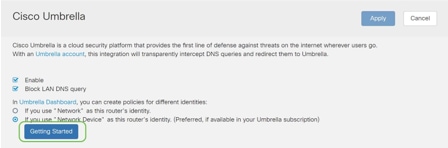

Stap 5

Klik op Aan de slag.

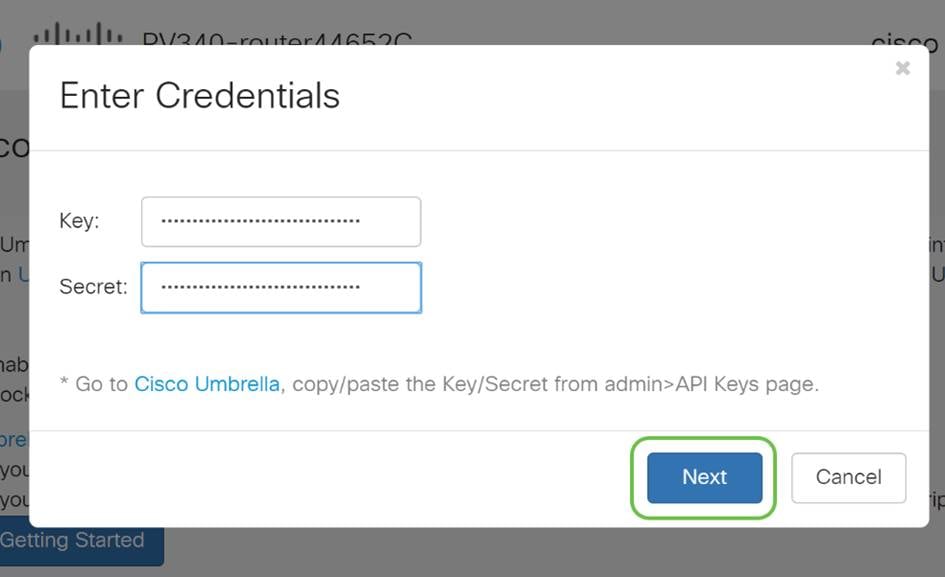

Stap 6

Voer de API-sleutel en de geheime sleutel in voor de tekstvakken.

Stap 7

Na het invoeren van uw API en Geheime Sleutel, klik de Volgende knop.

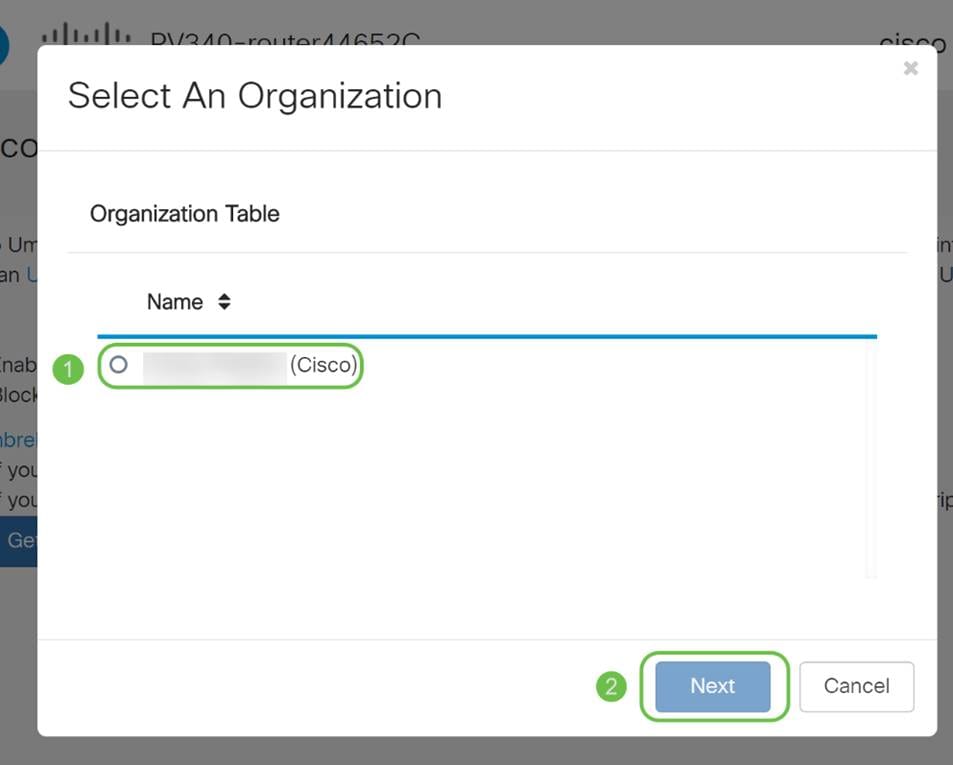

Stap 8

In het volgende scherm, selecteer de organisatie u met de router wilt associëren. Klik op Next (Volgende).

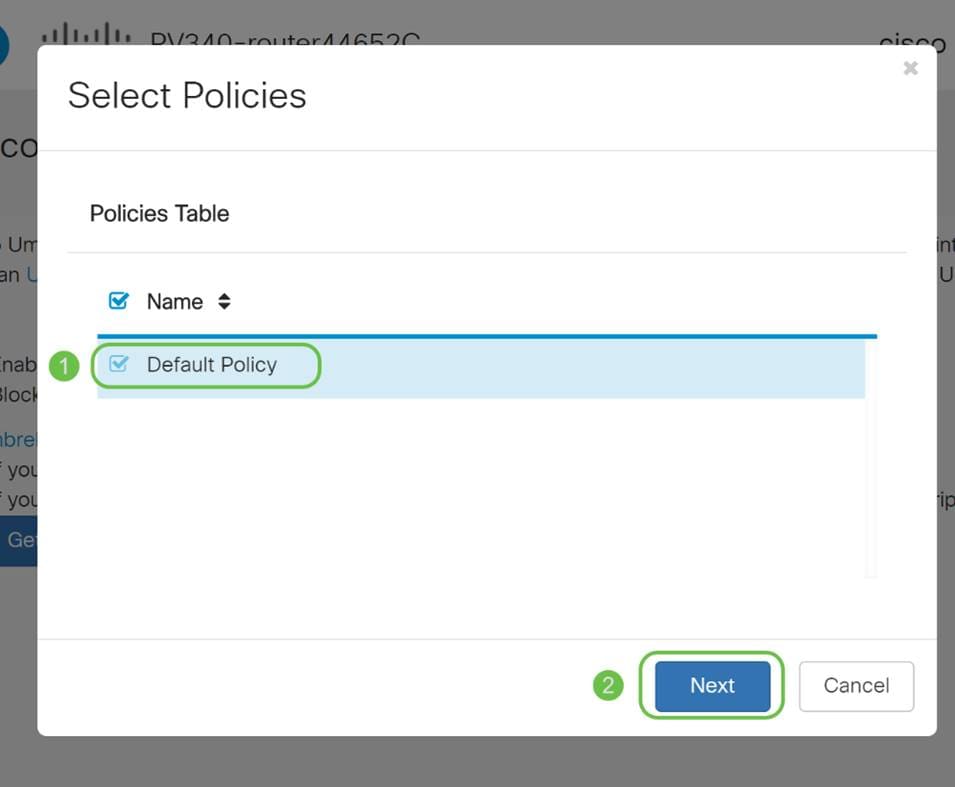

Stap 9

Selecteer het beleid dat u wilt toepassen op verkeer dat wordt gerouteerd door de RV345P. Voor de meeste gebruikers zal het standaardbeleid voldoende dekking bieden.

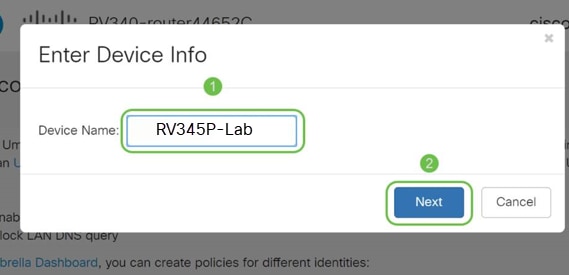

Stap 10

Wijs een naam toe aan het hulpmiddel, zodat het kan worden aangewezen in Umbrella rapportage. In onze installatie hebben we het RV345P-Lab genoemd.

Stap 11

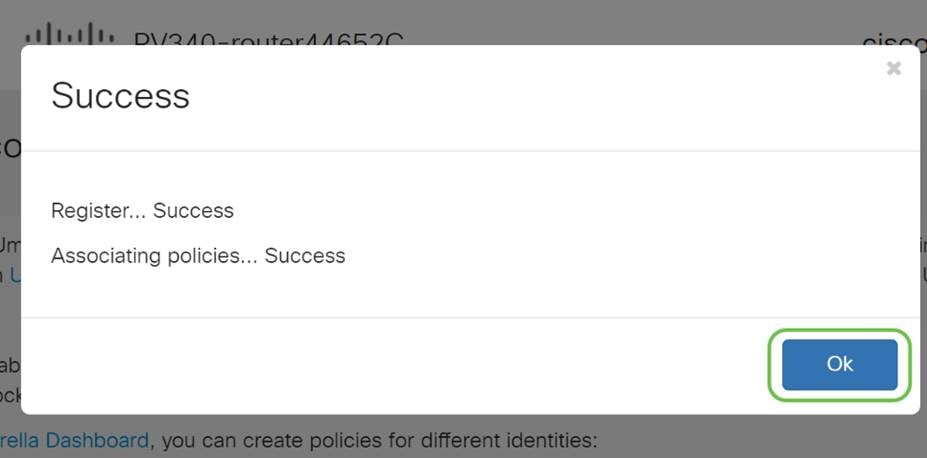

Het volgende scherm zal uw gekozen instellingen valideren en een update geven wanneer deze succesvol gekoppeld is. Klik op OK.

Bevestiging

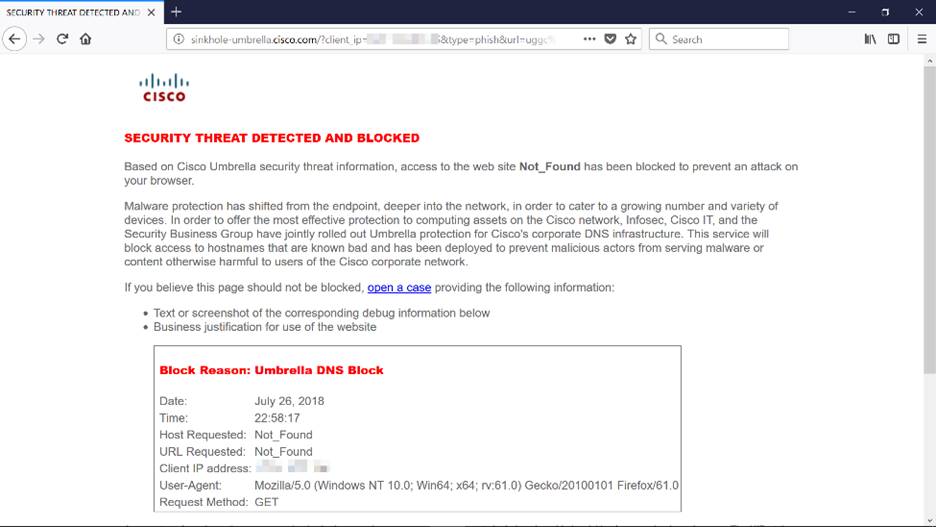

Gefeliciteerd, u bent nu beschermd door Cisco Umbrella. Of wel? Laten we zeker zijn door te dubbelcontroleren met een live voorbeeld. Cisco heeft een website gemaakt die erop gericht is om dit zo snel als de pagina wordt geladen te bepalen. Klik hier of typ https://InternetBadGuys.com in de browser balk.

Als Umbrella correct is geconfigureerd, wordt u verwelkomd door een scherm vergelijkbaar met dit.

Andere beveiligingsopties

Bent u bezorgd dat iemand onbevoegde toegang tot het netwerk zou proberen door een Ethernet-kabel los te koppelen van een netwerkapparaat en er verbinding mee te maken? In dit geval is het belangrijk om een lijst van toegestane hosts te registreren om direct verbinding te maken met de router met hun respectievelijke IP- en MAC-adressen. Instructies zijn te vinden in het artikel Configure IP Source Guard op de RV34x Series router.

VPN-opties

Een Virtual Private Network (VPN)-verbinding stelt gebruikers in staat om toegang te krijgen tot, gegevens te verzenden en te ontvangen van en naar een privaat netwerk door middel van het doorlopen van een openbaar of gedeeld netwerk zoals het internet, maar nog steeds zorgt voor een beveiligde verbinding met een onderliggende netwerkinfrastructuur om het privaat netwerk en zijn bronnen te beschermen.

Een VPN-tunnel maakt een privaat netwerk dat gegevens veilig kan verzenden met behulp van versleuteling en verificatie. Bedrijfskantoren maken meestal gebruik van VPN-verbindingen omdat het zowel nuttig als noodzakelijk is om hun werknemers toegang te geven tot hun privénetwerk, zelfs als ze buiten het kantoor zijn.

VPN staat een verre gastheer toe om te handelen alsof zij op het zelfde lokale netwerk werden gevestigd. De router ondersteunt maximaal 50 tunnels. Er kan een VPN-verbinding tussen de router en een eindpunt worden ingesteld nadat de router is geconfigureerd voor internetverbinding. De VPN-client is volledig afhankelijk van de instellingen van de VPN-router om een verbinding tot stand te kunnen brengen.

Als u niet zeker weet welke VPN het beste bij uw behoeften past, bekijk dan Cisco Business VPN - Overzicht en Best Practices.

Als u niet van plan bent een VPN in te stellen, kunt u klikken om naar de volgende sectie te springen.

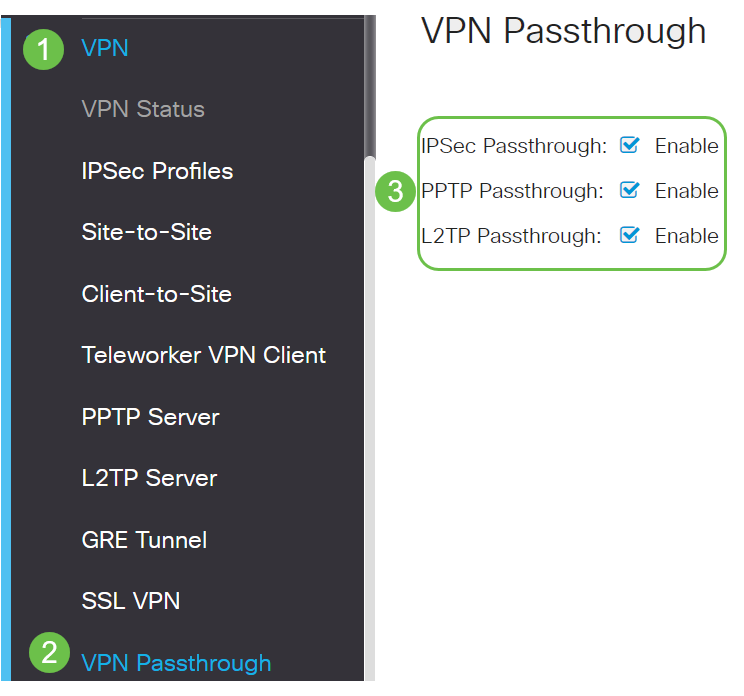

VPN-passthrough

Over het algemeen ondersteunt elke router Netwerkadresomzetting (NAT) om IP-adressen te behouden wanneer u meerdere clients met dezelfde internetverbinding wilt ondersteunen. Point-to-Point Tunneling Protocol (PPTP) en Internet Protocol Security (IPsec) VPN ondersteunen NAT echter niet. Dit is waar de VPN-passthrough komt. Een VPN-passthrough is een functie waarmee VPN-verkeer dat gegenereerd is van VPN-clients die met deze router verbonden zijn, door deze router kan worden doorgegeven en verbinding kan maken met een VPN-eindpunt. Met VPN Passthrough kunnen PPTP en IPsec VPN alleen overgaan naar het internet, dat wordt geïnitieerd vanuit een VPN-client, en vervolgens de externe VPN-gateway bereiken. Deze eigenschap wordt algemeen gevonden op huisrouters die NAT steunen.

Standaard zijn IPsec, PPTP en L2TP-passthrough ingeschakeld. Als u deze instellingen wilt bekijken of aanpassen, selecteert u VPN > VPN Passthrough. Indien nodig weergeven of aanpassen.

AnyConnect VPN

Cisco AnyConnect biedt verschillende voordelen:

AnyConnect SSL VPN op de RV345P configureren

Stap 1

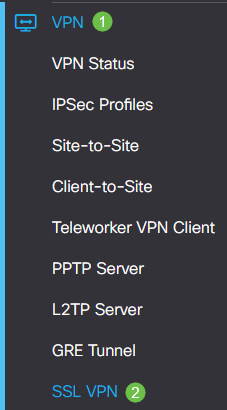

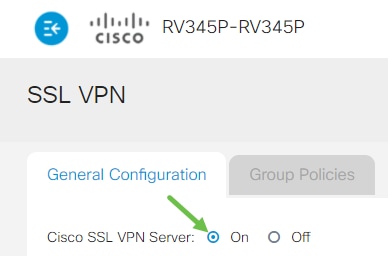

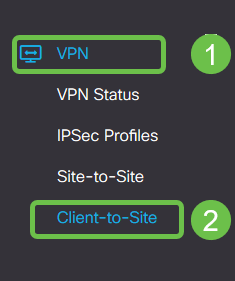

Open het router webgebaseerde hulpprogramma en kies VPN > SSL VPN.

Stap 2

Klik op de knop Aan om Cisco SSL VPN Server in te schakelen.

Verplichte gateway-instellingen

Stap 1

De volgende configuratie-instellingen zijn verplicht:

Zorg ervoor dat het IP-adresbereik niet overlapt met de IP-adressen in het lokale netwerk.

Stap 2

Klik op Apply (Toepassen).

Optionele gateway-instellingen

Stap 1

De volgende configuratie-instellingen zijn optioneel:

Stap 2

Klik op Apply (Toepassen).

Groepsbeleid configureren

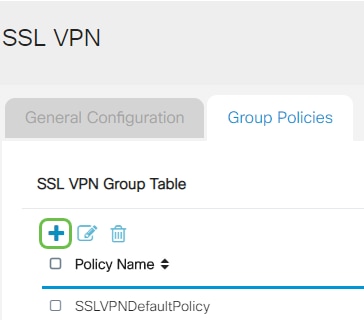

Stap 1

Klik op het tabblad Groepsbeleid.

Stap 2

Klik op het pictogram Add onder de SSL VPN Group Table om een groepsbeleid toe te voegen.

Stap 3

Stap 4 (optioneel)

Klik op een radioknop om het IE Proxy-beleid te kiezen om Microsoft Internet Explorer (MSIE) proxy-instellingen in te schakelen om een VPN-tunnel te maken. De opties zijn:

Stap 5 (optioneel)

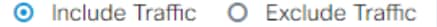

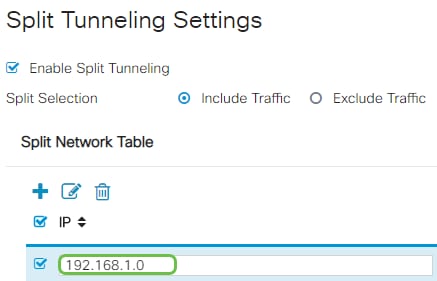

In het gedeelte Split-tunnelinstellingen vinkt u het aanvinkvakje Enable Split Tunneling aan om het internetverkeer zonder encryptie rechtstreeks naar het internet te kunnen verzenden. Full Tunneling verstuurt al het verkeer naar het eindapparaat waar het vervolgens wordt verstuurd naar doelbronnen, waardoor het bedrijfsnetwerk van het pad voor webtoegang wordt geëlimineerd.

Stap 6 (optioneel)

Klik op een radioknop om te kiezen of u verkeer wilt opnemen of uitsluiten bij het toepassen van de gesplitste tunneling.

Stap 7

Klik in de tabel Splitsen op het pictogram Toevoegen om een uitzondering voor een gesplitste netwerken toe te voegen.

Stap 8

Voer in het daarvoor bestemde veld het IP-adres van het netwerk in.

Stap 9

In de Split DNS-tabel klikt u op het pictogram Add om een gesplitste DNS-uitzondering toe te voegen.

Stap 10

Voer in het daarvoor bestemde veld de domeinnaam in en klik vervolgens op Toepassen.

De router wordt standaard geleverd met 2 AnyConnect-serverlicenties. Dit betekent dat zodra u AnyConnect-clientlicenties hebt, u twee VPN-tunnels tegelijk kunt instellen met elke andere RV340-reeksrouter.

Kortom, de RV345P router heeft geen licentie nodig, maar alle clients hebben er wel een nodig. AnyConnect-clientlicenties bieden desktop- en mobiele clients externe toegang tot het VPN-netwerk.

In de volgende sectie wordt uitgelegd hoe u licenties voor uw klanten kunt verkrijgen.

AnyConnect-mobiliteit client

Een VPN-client is software die is geïnstalleerd en wordt uitgevoerd op een computer die verbinding wil maken met het externe netwerk. Deze clientsoftware moet worden ingesteld met dezelfde configuratie als de VPN-server, zoals het IP-adres en de verificatie-informatie. Deze verificatieinformatie bevat de gebruikersnaam en de vooraf gedeelde sleutel die worden gebruikt om de gegevens te versleutelen. Afhankelijk van de fysieke locatie van de netwerken die moeten worden aangesloten, kan een VPN-client ook een hardwareapparaat zijn. Dit gebeurt meestal als de VPN-verbinding wordt gebruikt om twee netwerken aan te sluiten die zich op verschillende locaties bevinden.

De Cisco AnyConnect Secure Mobility Client is een softwaretoepassing voor de aansluiting op een VPN-router die op verschillende besturingssystemen en hardwareconfiguraties werkt. Deze softwaretoepassing maakt het mogelijk dat externe bronnen van een ander netwerk toegankelijk worden alsof de gebruiker direct op zijn netwerk is aangesloten, maar op een veilige manier.

Zodra de router is geregistreerd en geconfigureerd met AnyConnect, kan de client licenties op de router installeren vanaf uw beschikbare pool van licenties die u koopt, die in de volgende sectie wordt beschreven.

Aankooplicentie

U moet een licentie kopen bij uw Cisco-distributeur of uw Cisco-partner. Wanneer u een licentie bestelt, moet u uw Cisco Smart Account-ID of Domain ID in de vorm van name@domain.com opgeven.

Als u geen Cisco-distributeur of -partner hebt, kunt u hier een distributeur of partner vinden.

Op het moment van schrijven kunnen de volgende Product SKU's worden gebruikt om extra licenties te kopen in bundels van 25. Houd er rekening mee dat er andere opties zijn voor de AnyConnect-clientlicenties zoals beschreven in de Cisco AnyConnect-bestelgids. De vermelde Product-ID is echter het minimumvereiste voor volledige functionaliteit.

Houd er rekening mee dat de AnyConnect-clientlicentie Product SKU als eerste wordt vermeld, licenties voor een periode van 1 jaar biedt en een minimale aanschaf van 25 licenties vereist. Andere product SKU's die van toepassing zijn op de RV340 Series routers zijn ook beschikbaar met verschillende abonnementsniveaus, als volgt:

Clientinformatie

Wanneer uw cliënt één van het volgende plaatst, zou u hen deze verbindingen moeten verzenden:

Controleer de AnyConnect VPN-connectiviteit

Stap 1

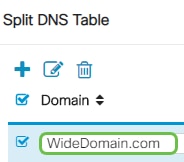

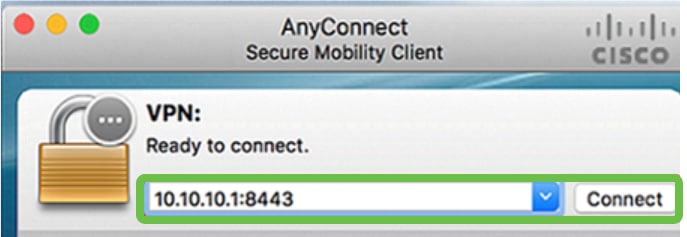

Klik op het pictogram van de AnyConnect Secure Mobility-client.

Stap 2

Voer in het venster AnyConnect Secure Mobility Client het IP-adres van de gateway en het poortnummer van de gateway in, gescheiden door een dubbele punt (:), en klik vervolgens op Connect.

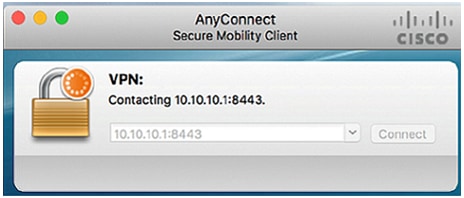

De software zal nu laten zien dat hij contact opneemt met het externe netwerk.

Stap 3

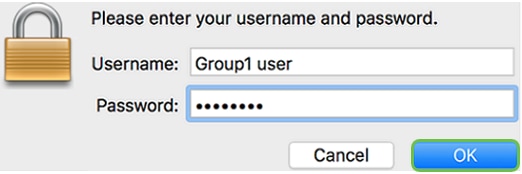

Voer in de betreffende velden uw servergebruikersnaam en wachtwoord in en klik vervolgens op OK.

Stap 4

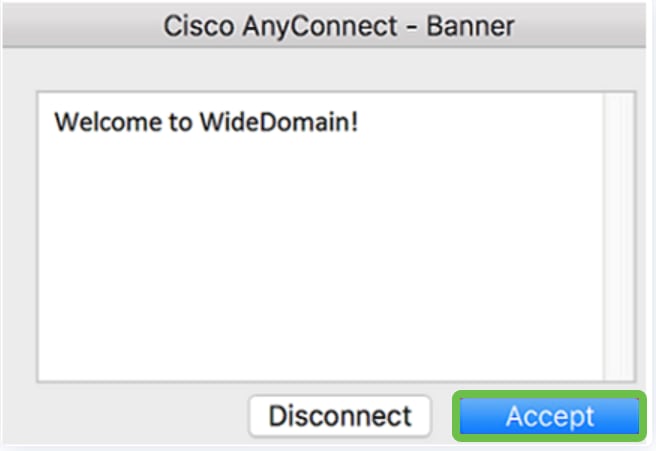

Zodra de verbinding tot stand is gebracht, verschijnt de Login Banner. Klik op Akkoord.

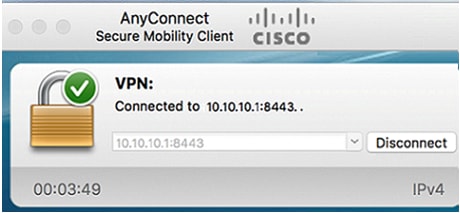

Het AnyConnect-venster moet nu de succesvolle VPN-verbinding met het netwerk aangeven.

Als u nu AnyConnect VPN gebruikt, kunt u voorbij andere VPN-opties en naar de volgende sectie gaan.

Shrew zachte VPN

Met een IPsec VPN kunt u veilig externe bronnen verkrijgen door een versleutelde tunnel over het internet te maken. De RV34X Series routers werken als IPsec VPN-servers en ondersteunen de Shrew Soft VPN Client. Deze sectie zal u tonen hoe u uw Shrew en de Zachte Cliënt van de routerconfiguratie vormt om een verbinding aan VPN te beveiligen.

U kunt de nieuwste versie van de Shrew Soft VPN client software hier downloaden: https://www.shrew.net/download/vpn

Shrew Soft configureren op de RV345P Series router

We beginnen met het configureren van de client-to-site VPN op de RV345P.

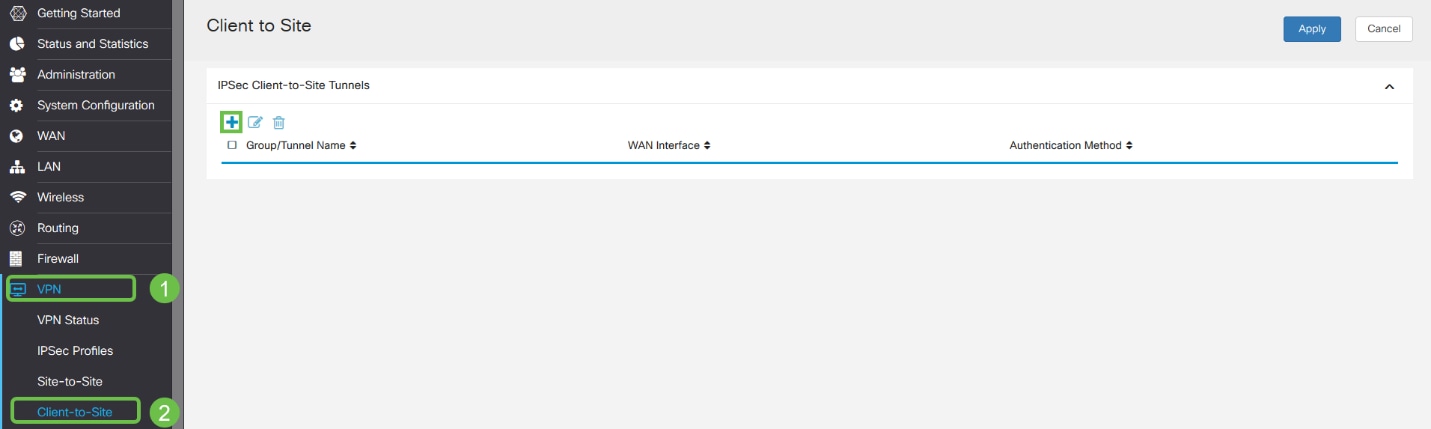

Stap 1

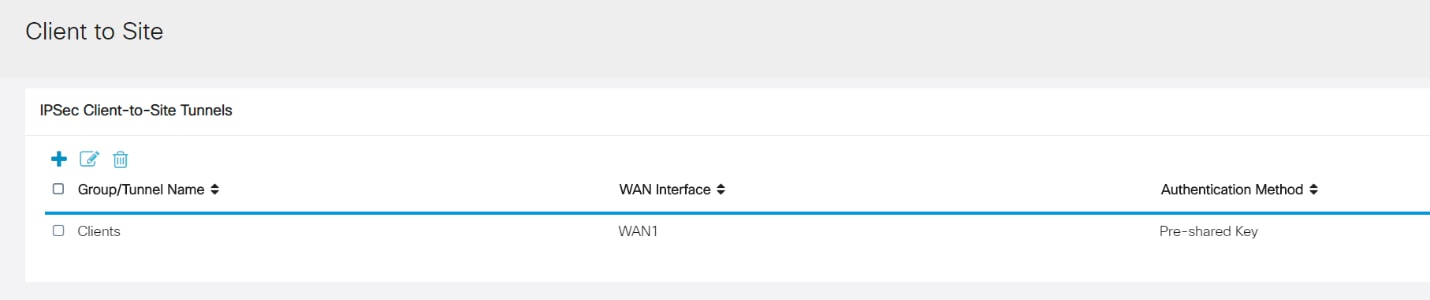

Navigeer naar VPN > Client-to-Site.

Stap 2

Voeg een client-to-site VPN-profiel toe.

Stap 3

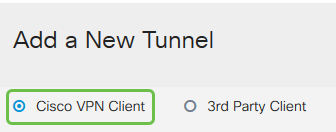

Selecteer de optie Cisco VPN-client.

Stap 4

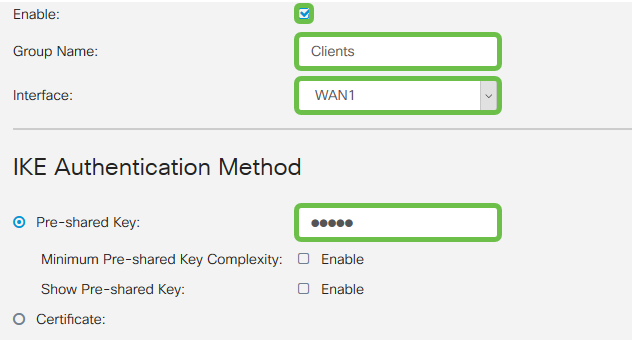

Schakel het vakje Enable in om het VPN-clientprofiel actief te maken. We zullen ook de groepsnaam configureren, de WAN-interface selecteren en een vooraf gedeelde sleutel invoeren.

Stap 5

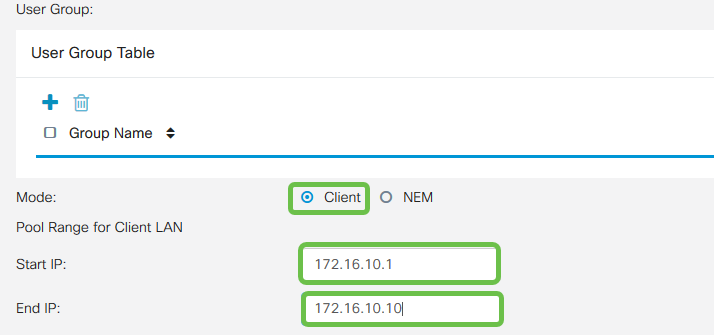

Laat de Tabel Gebruikersgroep voorlopig leeg. Dit is voor de Gebruikersgroep op de router, maar we hebben het nog niet geconfigureerd. Zorg ervoor dat de modus is ingesteld op Client. Voer het bereik van de pool in voor een clientnetwerk. We gebruiken 172.16.10.1 tot en met 172.16.10.10.

Stap 6

Hier configureren we de instellingen voor de Mode Configuration. Hier zijn de instellingen die we zullen gebruiken:

Stap 7

Nadat u op Opslaan hebt geklikt, zien we het profiel in de lijst IPsec-clientgroepen naar sitegroepen.

Stap 8

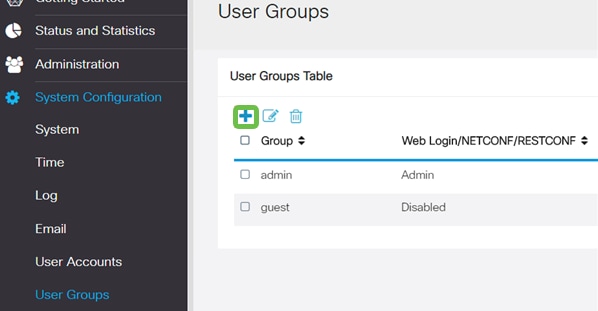

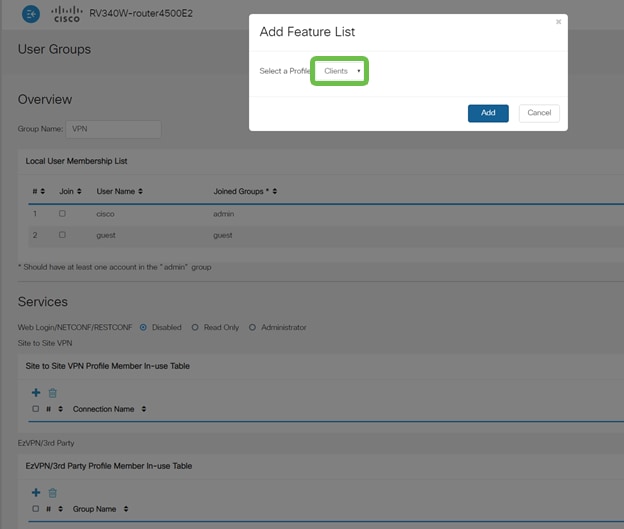

Configureer een gebruikersgroep die moet worden gebruikt voor het verifiëren van VPN-clientgebruikers. Klik onder Systeemconfiguratie > Gebruikersgroepen op het plus-pictogram om een gebruikersgroep toe te voegen.

Stap 9

Voer een groepsnaam in.

Stap 10

Klik onder Services > EzVPN/3rd Party op Add om deze gebruikersgroep te koppelen aan het profiel dat client-to-site eerder is geconfigureerd.

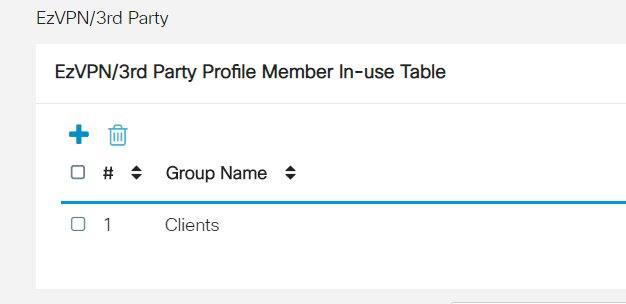

Stap 11

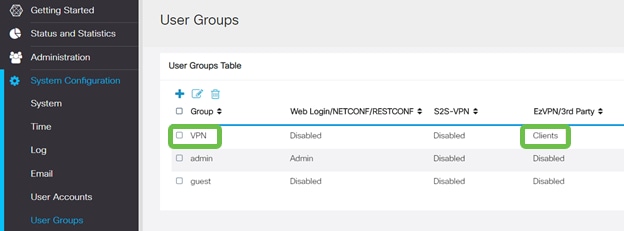

De naam van de client-naar-site groep wordt nu weergegeven in de lijst voor EzVPN/derden.

Stap 12

Nadat u de configuratie van de gebruikersgroep hebt toegepast, ziet u deze in de lijst Gebruikersgroepen en ziet u dat de nieuwe gebruikersgroep wordt gebruikt in het profiel client-naar-site dat u eerder hebt gemaakt.

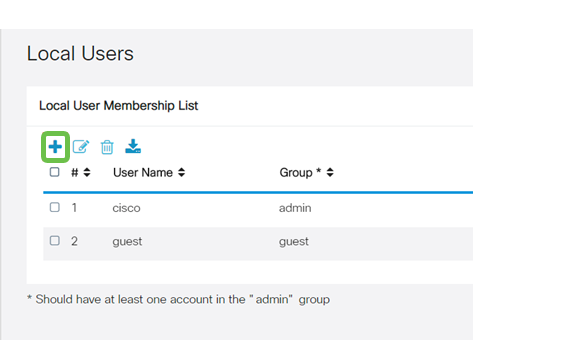

Stap 13

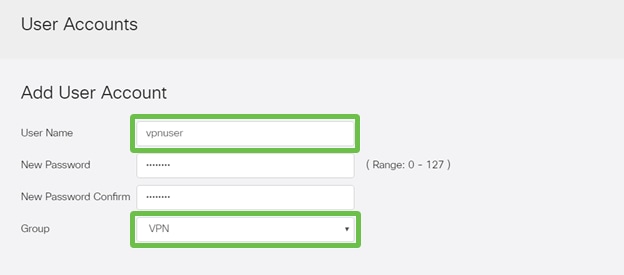

Configureer een nieuwe gebruiker in Systeemconfiguratie > Gebruikersaccounts. Klik op het plus-pictogram om een nieuwe gebruiker te maken.

Stap 14

Voer de nieuwe gebruikersnaam en het nieuwe wachtwoord in. Controleer of de groep is ingesteld op de nieuwe gebruikersgroep die u zojuist hebt geconfigureerd. Klik op Toepassen na voltooiing.

Stap 15

De nieuwe gebruiker wordt weergegeven in de lijst met lokale gebruikers.

Hiermee is de configuratie op de RV345P Series router voltooid. Vervolgens configureert u de Shrew Soft VPN-client.

De Shrew Soft VPN-client configureren

Voer de volgende stappen uit.

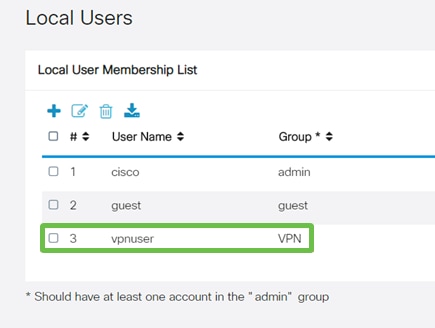

Stap 1

Open de Shrew Soft VPN Access Manager en klik op Add om een profiel toe te voegen. In het venster VPN Site Configuration dat nu wordt weergegeven, configureert u het tabblad Algemeen:

Stap 2

Configureer het tabblad Cliënt. In dit voorbeeld hielden we de standaardinstellingen.

Stap 3

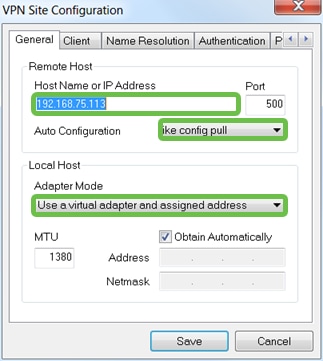

Schakel onder Naamresolutie > DNS het vakje DNS inschakelen in en laat de selectievakjes Automatisch verkrijgen ingeschakeld.

Stap 4

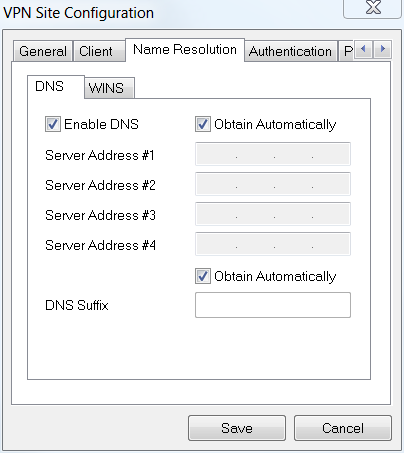

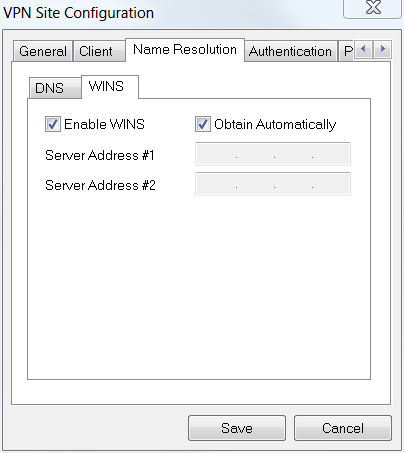

Onder Name Resolution > WINS tab, schakelt u het vakje Enable WINS in en laat u het vakje Automatisch verkrijgen ingeschakeld.

Stap 5

Klik op Verificatie > Lokale identiteit.

Stap 6

Onder Verificatie > Remote Identity. In dit voorbeeld hielden we de standaardinstellingen.

Stap 7

Voer onder Verificatie > Credentials de volgende handelingen uit:

Stap 8

Voor het tabblad Fase 1. In dit voorbeeld blijven de standaardinstellingen behouden:

Stap 9

In dit voorbeeld werden de standaardwaarden voor het tabblad Fase 2 gelijk gehouden.

Stap 10

In het voorbeeld van het tabblad Beleid hebben we de volgende instellingen gebruikt:

Aangezien wij Split-Tunneling op de RV345P hebben geconfigureerd, hoeven we dit niet hier te configureren.

Als u klaar bent, klikt u op Opslaan.

Stap 11

U bent nu klaar om de verbinding te testen. Markeer in VPN Access Manager het verbindingsprofiel en klik op de knop Verbinden.

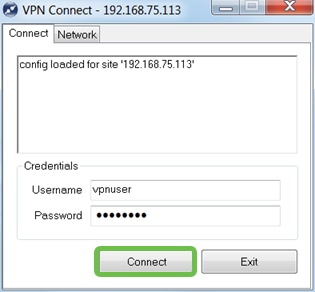

Stap 12

Voer in het venster VPN Connect dat wordt weergegeven de gebruikersnaam en het wachtwoord in met behulp van de referenties voor de gebruikersaccount die u op de RV345P hebt gemaakt (stap 13 en 14). Als u klaar bent, klikt u op Verbinden.

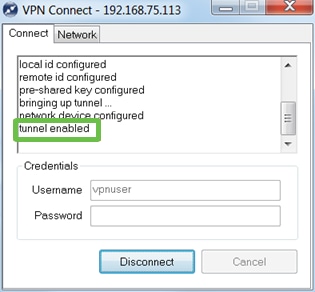

Stap 13

Controleer of de tunnel is aangesloten. Je zou moeten zien dat tunnel ingeschakeld is.

Andere VPN-opties

Er zijn nog enkele andere opties voor het gebruik van een VPN. Klik op de volgende links voor meer informatie:

Aanvullende configuraties op de RV345P router

VLAN’s configureren (optioneel)

Met een Virtual Local Area Network (VLAN) kunt u een Local Area Network (LAN) logisch segmenteren in verschillende broadcastdomeinen. In scenario’s waarbij gevoelige gegevens via een netwerk kunnen worden doorgegeven, kunnen VLAN’s worden opgezet om data beter te beveiligen door een broadcast aan een specifiek VLAN toe te wijzen. VLAN’s kunnen ook worden gebruikt om prestaties te verbeteren door de behoefte te verminderen om broadcast en multicast pakketten naar onnodige bestemmingen te verzenden. U kunt een VLAN maken, maar dit heeft geen effect totdat het VLAN aan ten minste één poort is gekoppeld, handmatig of dynamisch. Poorten moeten altijd tot een of meer VLAN’s behoren.

U kunt VLAN Best Practices en Security Tips raadplegen voor extra richtlijnen.

Als u geen VLAN’s wilt maken, kunt u naar de volgende sectie gaan.

Stap 1

Navigeer naar LAN > VLAN-instellingen.

Stap 2

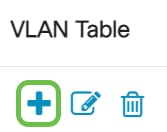

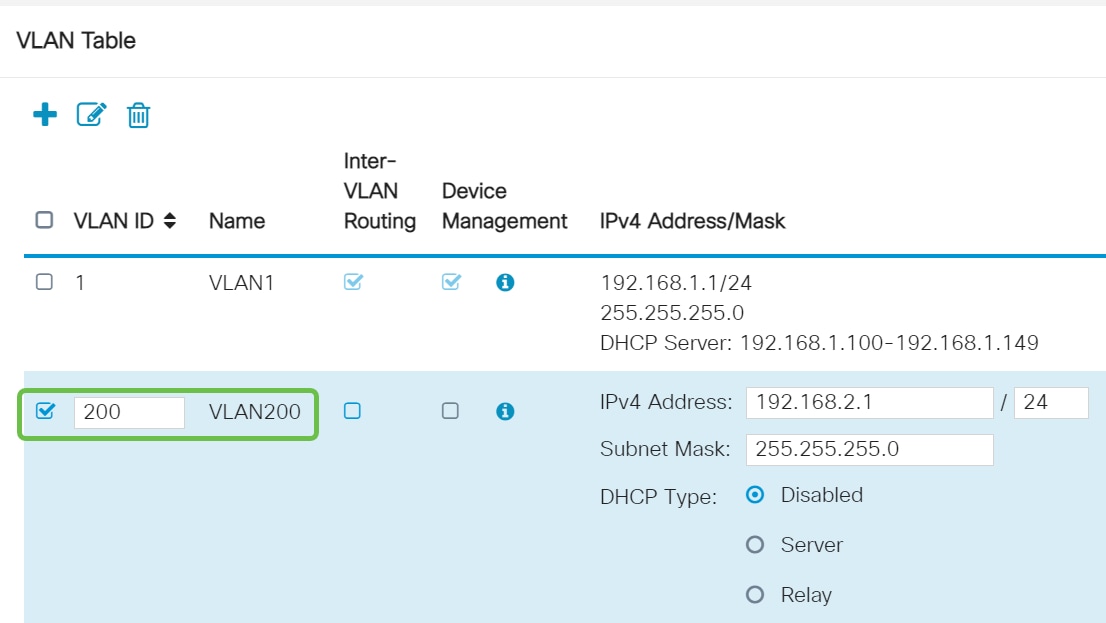

Klik op het pictogram Add om een nieuw VLAN te maken.

Stap 3

Voer de VLAN-id in die u wilt maken en geef er een naam voor op. Het bereik van VLAN-id loopt van 1-4093.

Stap 4

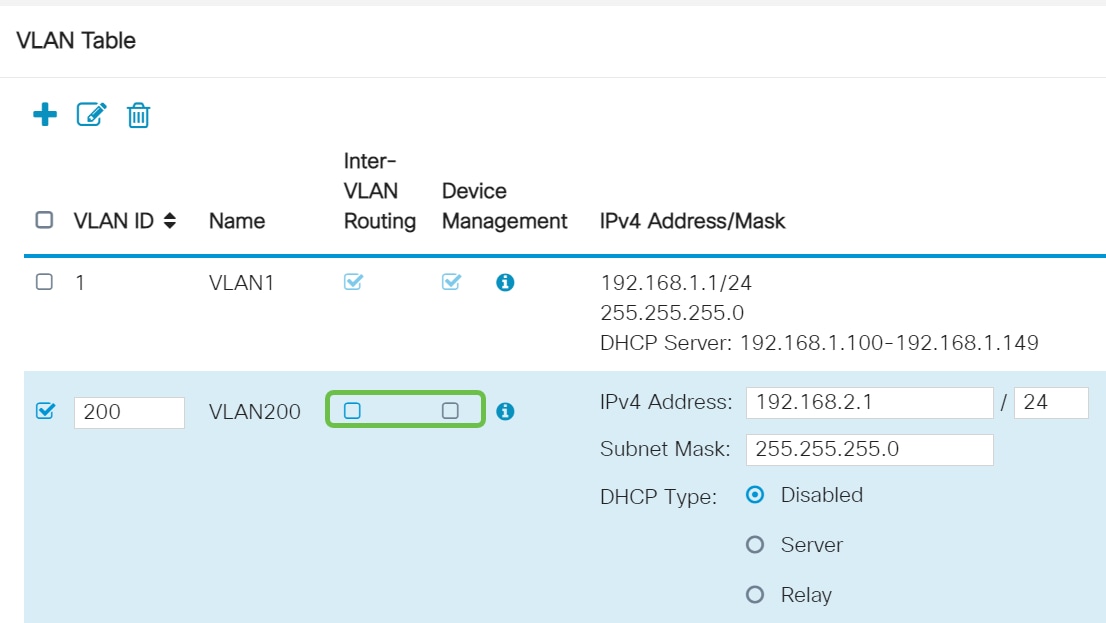

Deselecteer het vakje Enabled voor zowel Inter-VLAN Routing als Device Management indien gewenst. Inter-VLAN-routing wordt gebruikt om pakketten van het ene VLAN naar het andere VLAN te routeren.

In het algemeen, wordt dit niet geadviseerd voor gastnetwerken aangezien u gastgebruikers zult willen isoleren het VLANs minder veilig verlaat. Er zijn tijden wanneer het voor VLAN's nodig kan zijn om tussen elkaar te routeren. Als dit probleem zich voordoet, controleert u Inter-VLAN Routing op een RV34x-router met gerichte ACL-beperkingen om specifiek verkeer te configureren dat u tussen VLAN’s toestaat.

Apparaatbeheer is de software waarmee u uw browser kunt gebruiken om in te loggen op de Web UI van de RV345P, van het VLAN, en de RV345P te beheren. Dit moet ook worden uitgeschakeld op gastennetwerken.

In dit voorbeeld, lieten wij of Inter-VLAN Routing of Apparaatbeheer niet toe om VLAN veiliger te houden.

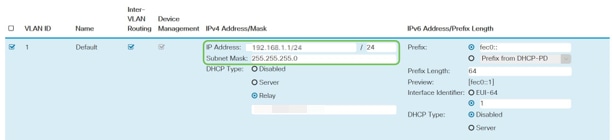

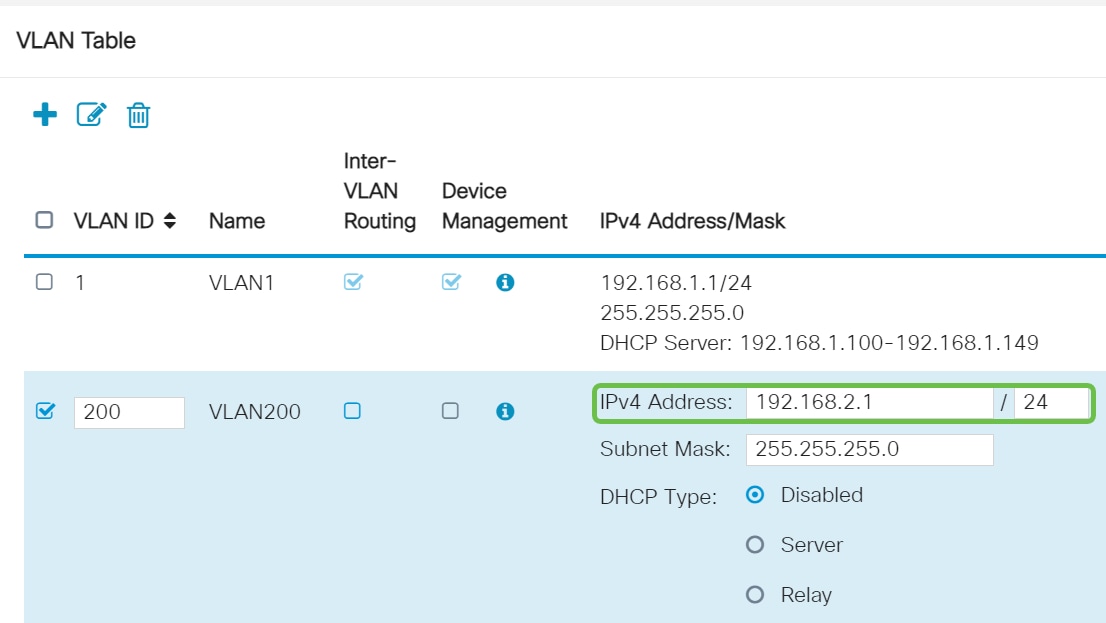

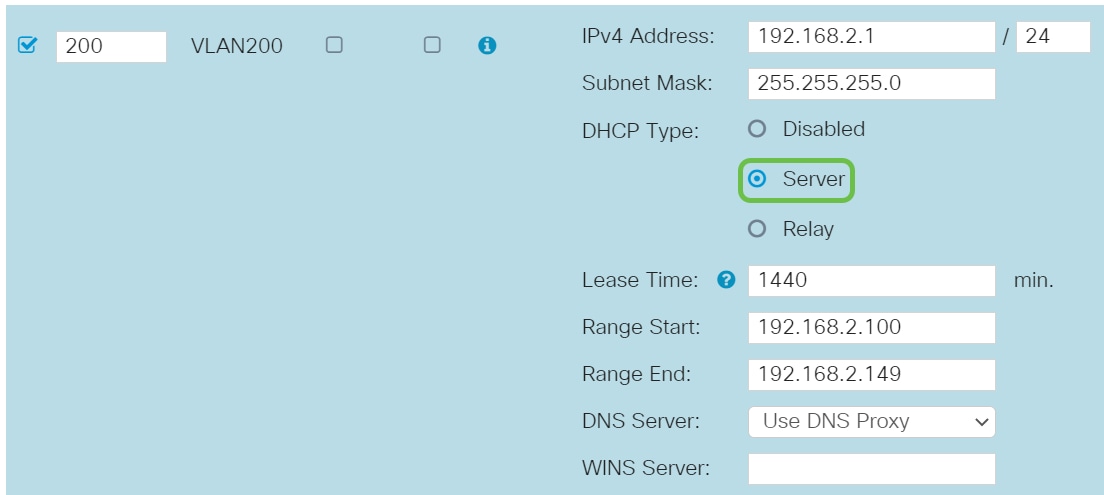

Stap 5

Het privé IPv4-adres wordt automatisch ingevuld in het veld IP-adres. U kunt dit aanpassen als u kiest. In dit voorbeeld heeft het subnetnummer 192.168.2.100-192.168.2.149 IP-adressen beschikbaar voor DHCP. 192.168.2.1-192.168.2.99 en 192.168.2.150-192.168.2.254 zijn beschikbaar voor statische IP-adressen.

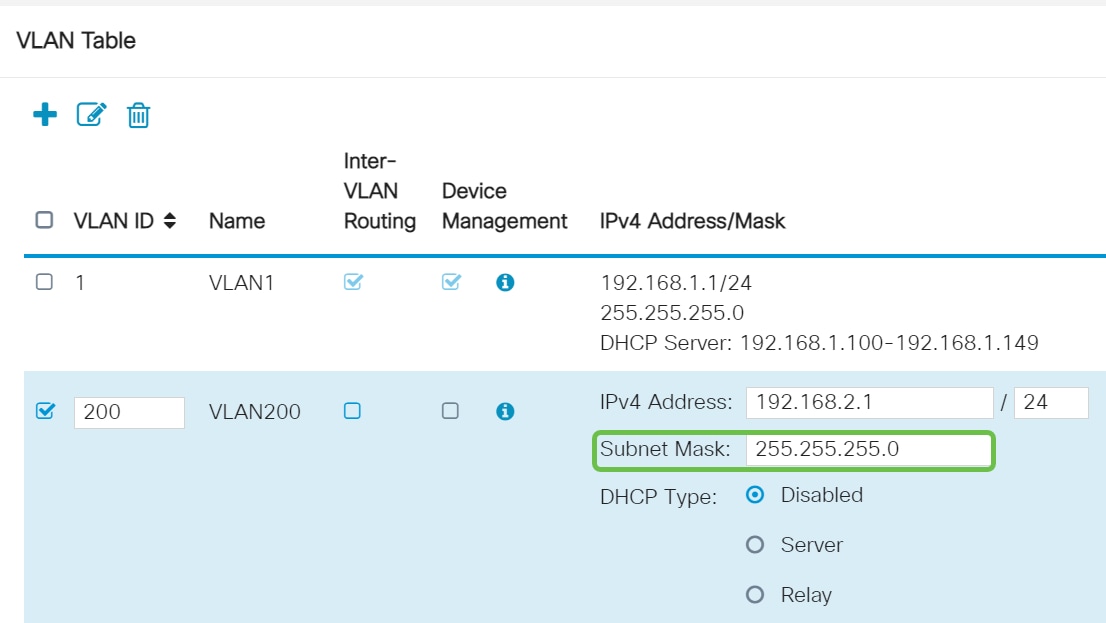

Stap 6

Het subnetmasker onder Subnetmasker wordt automatisch ingevuld. Als u wijzigingen aanbrengt, wordt het veld automatisch aangepast.

Voor deze demonstratie laten we het subnetmasker als 255.255.255.0 of /24 staan.

Stap 7

Selecteer een type Dynamic Host Configuration Protocol (DHCP). De volgende opties zijn:

Uitgeschakeld - Schakelt de DHCP IPv4 server op VLAN uit. Dit wordt aanbevolen in een testomgeving. In dit scenario zouden alle IP-adressen handmatig moeten worden geconfigureerd en alle communicatie zou intern zijn.

Server - Dit is de meest gebruikte optie.

Stap 8

Klik op Toepassen om het nieuwe VLAN te maken.

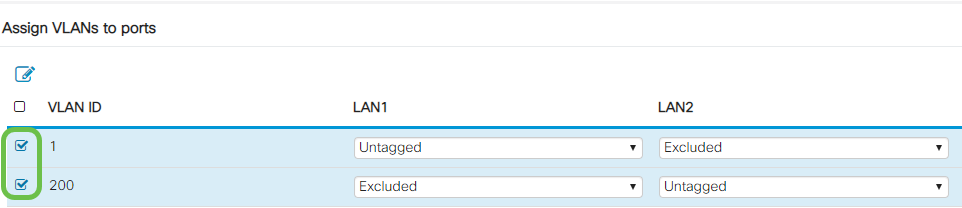

VLAN’s toewijzen aan poorten (optioneel)

16 VLAN’s kunnen worden geconfigureerd op de RV345P, met één VLAN voor het Wide Area Network (WAN). VLAN’s die niet op een poort staan, moeten worden uitgesloten. Dit houdt het verkeer op die poort uitsluitend voor de VLAN’s/VLAN’s die de gebruiker specifiek heeft toegewezen. Dit wordt beschouwd als een best practice.

Poorten kunnen worden ingesteld op een Access Port of een Trunk-poort:

Eén VLAN wees zijn eigen poort toe:

Twee of meer VLAN’s die één poort delen:

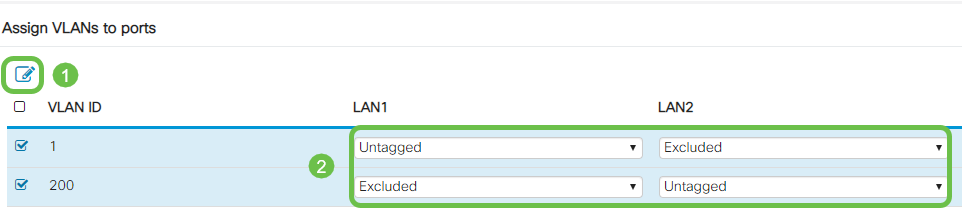

Stap 1

Selecteer de te bewerken VLAN-ID’s.

In dit voorbeeld hebben we VLAN 1 en VLAN 200 geselecteerd.

Stap 2

Klik op Bewerken om een VLAN toe te wijzen aan een LAN-poort en specificeer elke instelling als Tagged, Untagged of Excluded.

In dit voorbeeld, op LAN1 hebben we VLAN 1 toegewezen als Untagged en VLAN 200 als Uitgesloten. Voor LAN2 hebben we VLAN 1 als uitgesloten toegewezen en VLAN 200 als niet-gelabeld.

Stap 3

Klik op Toepassen om de configuratie op te slaan.

U moet nu met succes een nieuw VLAN hebben gemaakt en VLAN’s hebben geconfigureerd voor poorten op de RV345P. Herhaal het proces om de andere VLAN’s te maken. VLAN300 wordt bijvoorbeeld gemaakt voor marketing met een subnetverbinding van 192.168.3.x en VLAN400 voor accounting met een subnetverbinding van 192.168.4.x.

Voeg een statische IP-telefoon toe (optioneel)

Als u wilt dat een bepaald apparaat bereikbaar is voor andere VLAN’s, kunt u dat apparaat een statisch lokaal IP-adres geven en een toegangsregel maken om het toegankelijk te maken. Dit werkt alleen als Inter-VLAN-routing is ingeschakeld. Er zijn andere situaties waarin een statisch IP nuttig kan zijn. Voor meer informatie over het instellen van statische IP-adressen, bekijk de Best Practices voor het instellen van statische IP-adressen op Cisco Business Hardware.

Als u geen statisch IP-adres hoeft toe te voegen, kunt u naar de volgende sectie van dit artikel gaan.

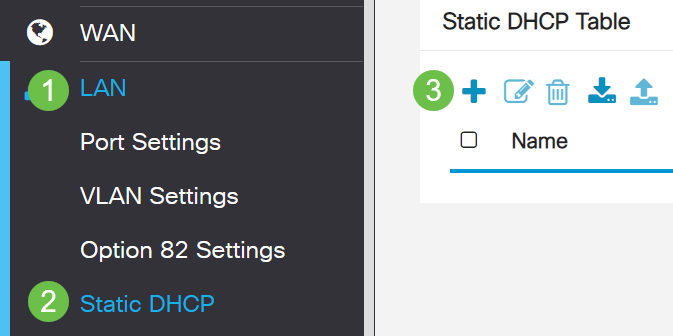

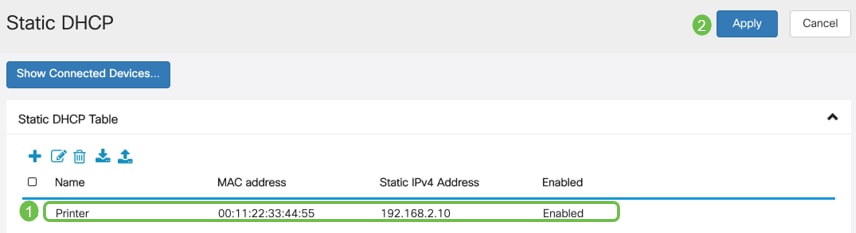

Stap 1

Ga naar LAN > Static DHCP (LAN > Statisch DHCP). Klik op het plus-pictogram.

Stap 2

Voeg de statische DHCP-informatie voor het apparaat toe. In dit voorbeeld is het apparaat een printer.

Certificaten beheren (optioneel)

Een digitaal certificaat certificeert het eigendom van een openbare sleutel door het genoemde onderwerp van het certificaat. Hierdoor kunnen vertrouwende partijen afhankelijk zijn van handtekeningen of beweringen gemaakt door de privésleutel die overeenkomt met de openbare sleutel die wordt gecertificeerd. Een router kan een zelf-ondertekend certificaat genereren, een certificaat dat door een netwerkbeheerder is gemaakt. Het kan ook verzoeken sturen naar certificeringsinstanties (CA) om een digitaal identiteitsbewijs aan te vragen. Het is belangrijk dat er legitieme certificaten zijn voor aanvragen van derden.

Er wordt een certificeringsinstantie (CA) gebruikt voor verificatie. Certificaten kunnen worden aangeschaft bij elk aantal websites van derden. Het is een officiële manier om te bewijzen dat uw site veilig is. De CA is in wezen een betrouwbare bron die verifieert dat u een legitiem bedrijf bent en kan worden vertrouwd. Afhankelijk van uw behoeften, een certificaat tegen minimale kosten. U wordt gecontroleerd door de CA, en zodra zij uw informatie verifiëren, zullen zij het certificaat aan u verstrekken. Dit certificaat kan als bestand op uw computer worden gedownload. U kunt dan naar uw router (of VPN-server) gaan en het daar uploaden.

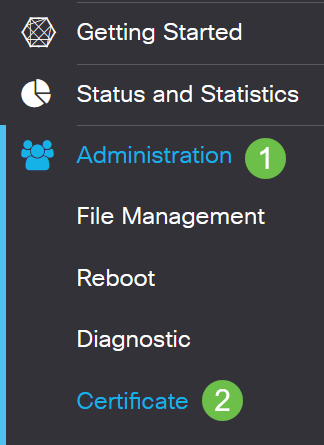

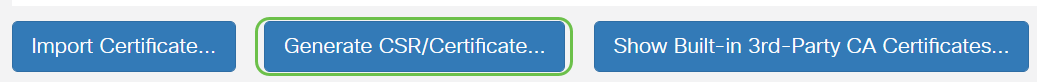

CSR/certificaat genereren

Stap 1

Meld u aan bij het webgebaseerde hulpprogramma van de router en kies Beheer > Certificaat.

Stap 2

Klik op CSR/certificaat genereren. U wordt naar de pagina Generate CSR/Certificate gebracht.

Stap 3

Vul de vakken in met het volgende:

U had nu met succes een certificaat moeten maken op de RV345P router.

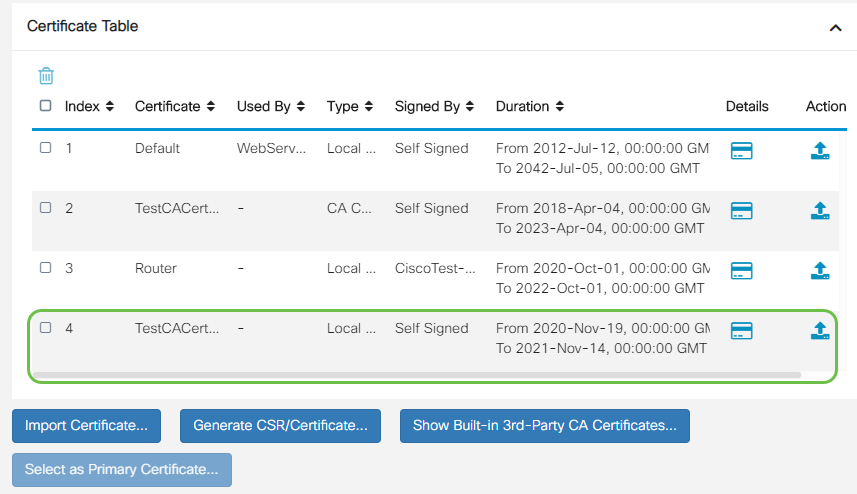

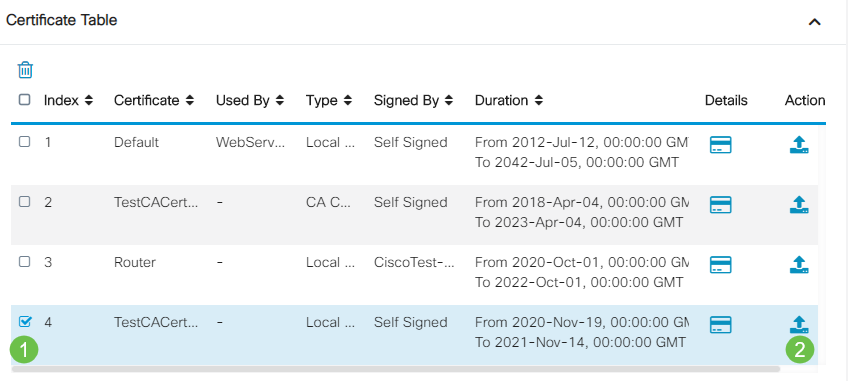

Certificaat exporteren

Stap 1

Selecteer in de certificaattabel het aanvinkvakje van het certificaat dat u wilt exporteren en klik op het pictogram Exporteren.

Stap 2

Stap 3

Onder de knop Downloaden verschijnt een bericht dat aangeeft dat de download geslaagd is. Een bestand zal beginnen te downloaden in uw browser. Klik op OK.

U zou nu met succes een certificaat op de RV345P Series router moeten hebben geëxporteerd.

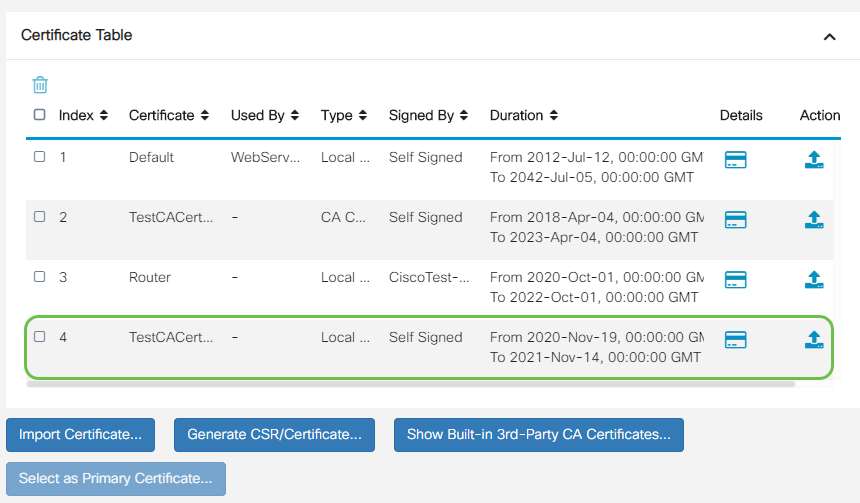

Een certificaat importeren

Stap 1

Klik op Certificaat importeren....

Stap 2

Zodra dit is gelukt, wordt u automatisch naar de hoofdpagina van het certificaat gebracht. De certificaattabel wordt ingevuld met het recent geïmporteerde certificaat.

U had nu met succes een certificaat op uw RV345P router moeten importeren.

Een mobiel netwerk configureren met een dongle en een RV345P Series router (optioneel)

Misschien wilt u een back-up mobiel netwerk configureren met behulp van een dongle en uw RV345P router. Als dit probleem zich voordoet, kunt u het best lezen Een mobiel netwerk configureren met behulp van een Dongle en een RV34x Series router.

Gefeliciteerd, u hebt de configuratie van uw RV345P router voltooid! U zult nu uw Cisco Business draadloze apparaten configureren.

Het draadloze mesh-netwerk configureren

CBW140AC uit de doos

Begin door een Ethernet-kabel van de PoE-poort op uw CBW140AC aan te sluiten op een PoE-poort op de RV345P. De helft van de poorten op de RV345P kan PoE leveren, zodat elk van hen kan worden gebruikt.

Controleer de status van de indicatielampjes. Het toegangspunt duurt ongeveer 10 minuten om op te starten. De LED knippert groen in meerdere patronen, snel afwisselend door groen, rood en amber voordat u weer groen wordt. Er kunnen kleine variaties zijn in de LED kleurintensiteit en tint van eenheid tot eenheid. Wanneer het LED-licht groen knippert, gaat u verder naar de volgende stap.

De PoE Ethernet-uplinkpoort op het toegangspunt voor mobiele toepassingen kan ALLEEN worden gebruikt om een uplink naar het LAN te maken en NIET om verbinding te maken met andere apparaten die geschikt zijn voor mobiele toepassingen of met vermaasde apparaten.

Als uw access point niet nieuw is, moet u er vanuit het vak voor zorgen dat het wordt hersteld naar de standaardinstellingen van de fabriek zodat de SSID Cisco Business-Setup kan worden weergegeven in uw Wi-Fi-opties. Voor hulp bij dit, check out Hoe te Reboot en Reset naar Fabriek Standaard Instellingen op RV345x Routers.

De 140AC mobiele toepassing instellen als draadloos access point

In deze sectie, zult u de mobiele toepassing gebruiken aan opstelling het Mobiele Punt van de Toegang van de Toepassing Draadloze.

Op de achterkant van de 140AC, steek de kabel die met de AP kwam in de gele PoE stekker uw 140 AC. Sluit het andere uiteinde aan op een van de RV345P LAN-poorten.

Als u problemen ondervindt bij het maken van een verbinding, raadpleegt u de sectie Tips voor draadloze probleemoplossing in dit artikel.

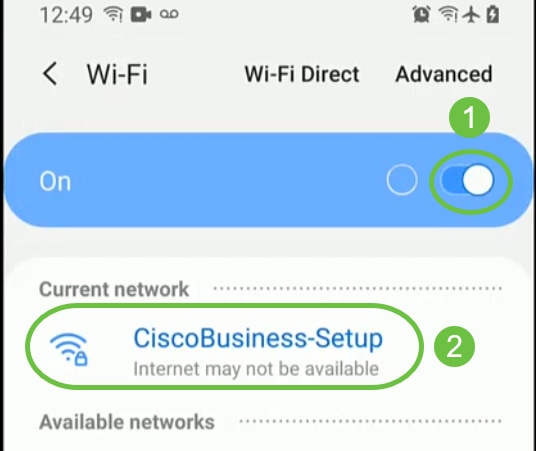

Stap 1

Download de Cisco Business Wireless App die beschikbaar is in Google Play of de Apple App Store op uw mobiele apparaat. U hebt een van de volgende besturingssystemen nodig:

Stap 2

Open de Cisco Business-toepassing op uw mobiele apparaat.

Stap 3

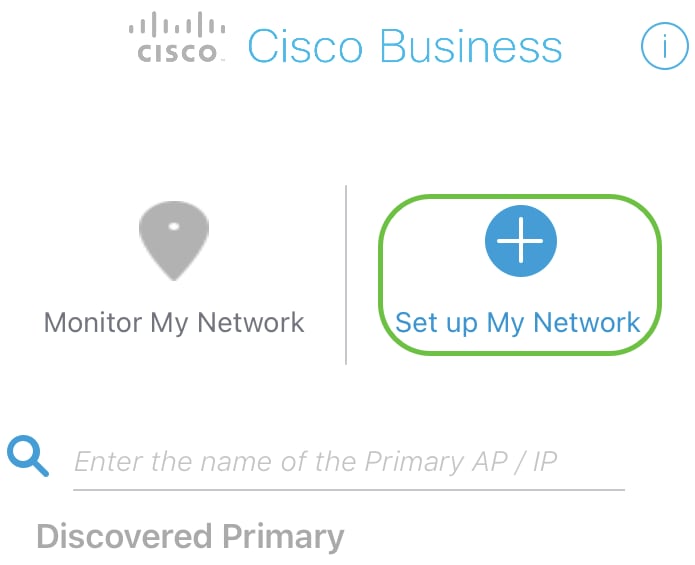

Maak verbinding met het draadloze netwerk Cisco Business-Setup op uw mobiele apparaat. Het wachtwoord is cisco123.

Stap 4

De app detecteert automatisch het mobiele netwerk. Selecteer Mijn netwerk instellen.

Stap 5

Geef het volgende op om het netwerk in te stellen:

Selecteer Aan de slag.

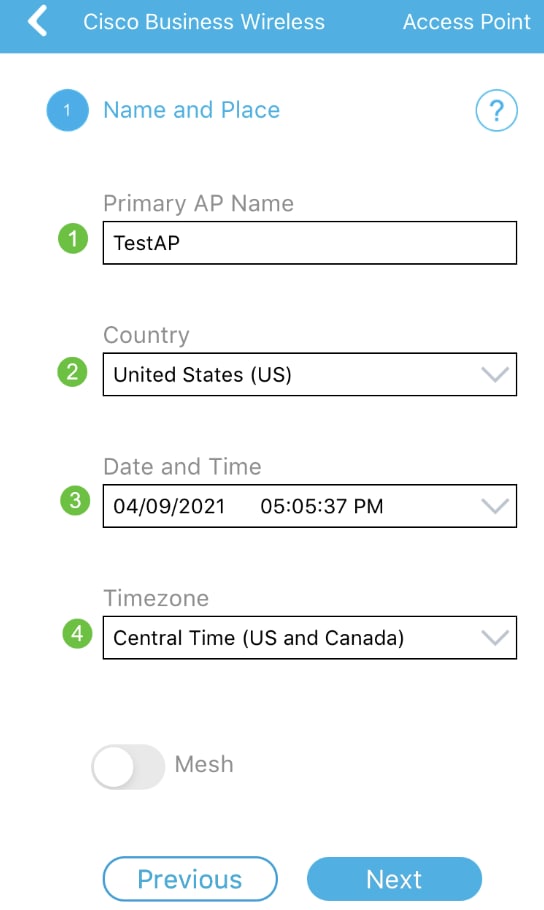

Stap 6

Om Naam en Plaats te vormen, ga nauwkeurig de volgende informatie in. Als je tegenstrijdige informatie invoert, kan dat leiden tot onvoorspelbaar gedrag.

Stap 7

Zet de schakelaar op mesh. Klik op Next (Volgende).

Stap 8

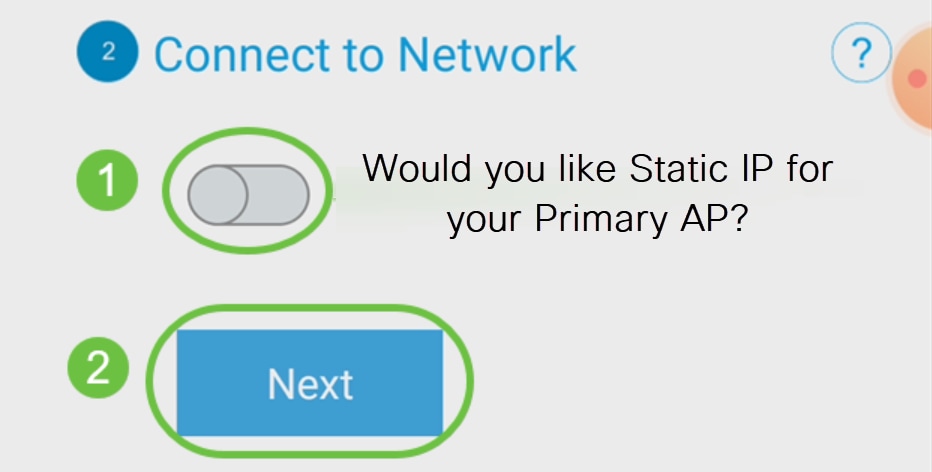

(Optioneel) U kunt ervoor kiezen Static IP in te schakelen voor uw mobiele applicatie AP voor beheerdoeleinden. Als dit niet het geval is, zal uw DHCP-server een IP-adres toewijzen. Als u geen statisch IP-adres voor uw toegangspunt wilt configureren, klikt u op Volgende.

U kunt ook verbinding maken met een netwerk:

Selecteer Statische IP voor uw mobiele applicatie AP. Deze optie is standaard uitgeschakeld.

Klik op Save (Opslaan).

Stap 9

Configureer het draadloze netwerk door het volgende in te voeren:

Klik op Next (Volgende).

WPA (Wi-Fi Protected Access), versie 2 (WPA2), is de huidige standaard voor Wi-Fi-beveiliging.

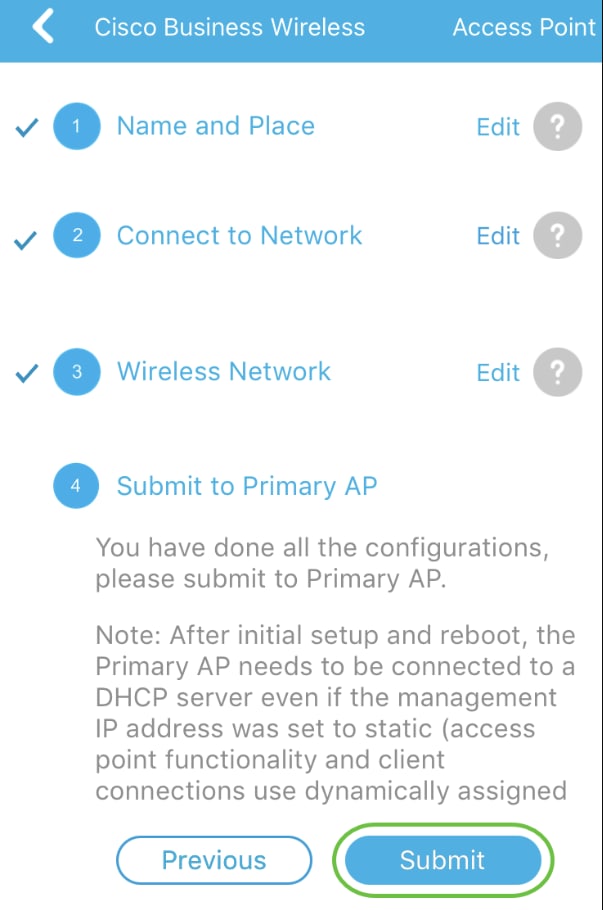

Stap 10

Klik op Indienen om de instellingen op het scherm Indienen op Mobiele applicatie te bevestigen.

Stap 11

Wacht tot de herstart is voltooid.

De herstart kan tot 10 minuten duren. Tijdens een reboot, zal de LED in het access point door meerdere kleurpatronen gaan. Wanneer de LED groen knippert, gaat u verder naar de volgende stap. Als de LED niet voorbij het rode knipperende patroon komt, geeft dit aan dat er geen DHCP-server in uw netwerk is. Zorg ervoor dat het toegangspunt is verbonden met een switch of een router met een DHCP-server.

Stap 12

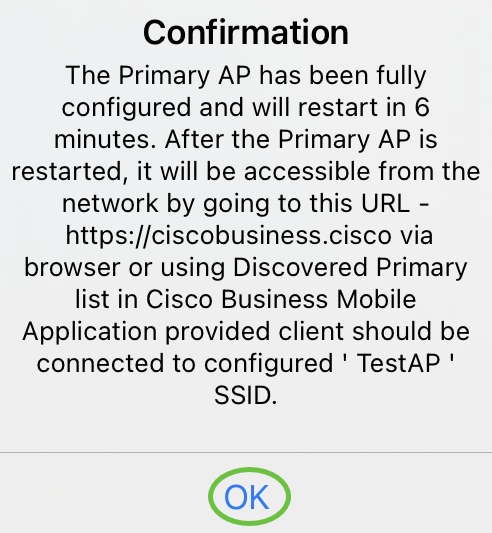

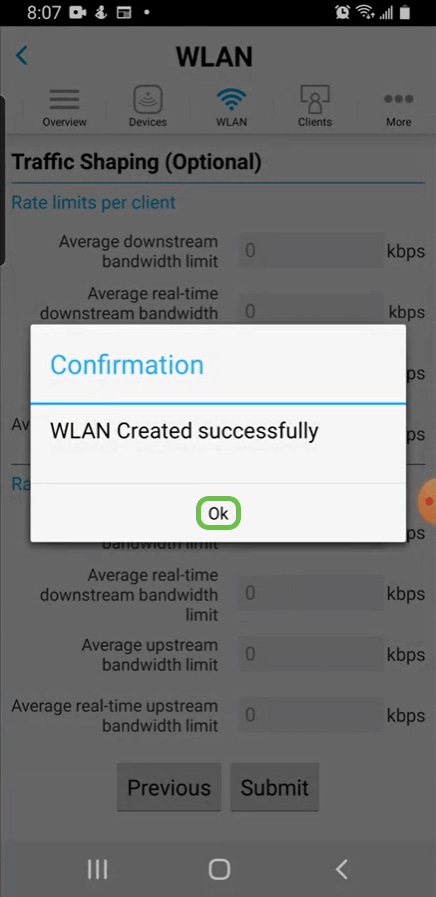

Het volgende scherm Bevestiging wordt weergegeven. Klik op OK.

Stap 13

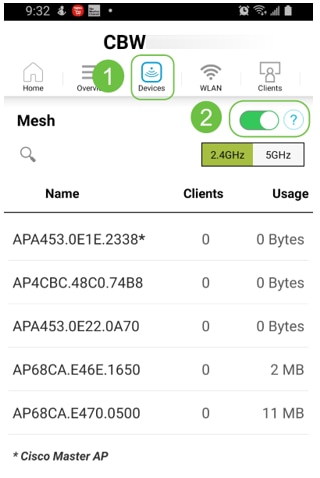

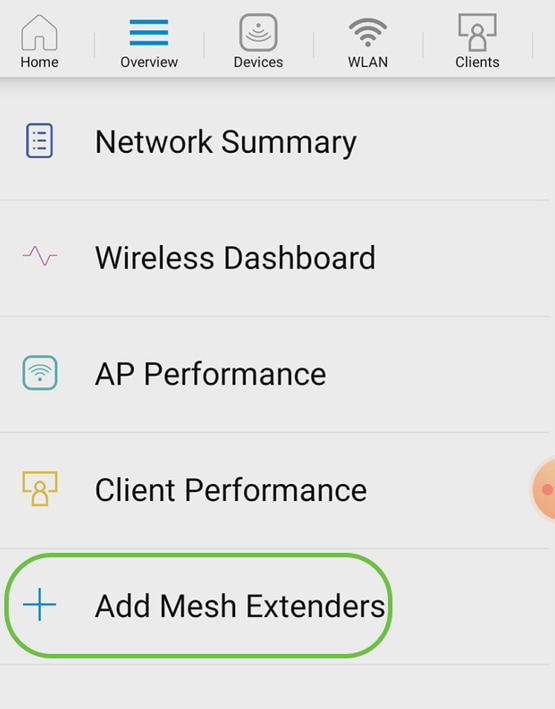

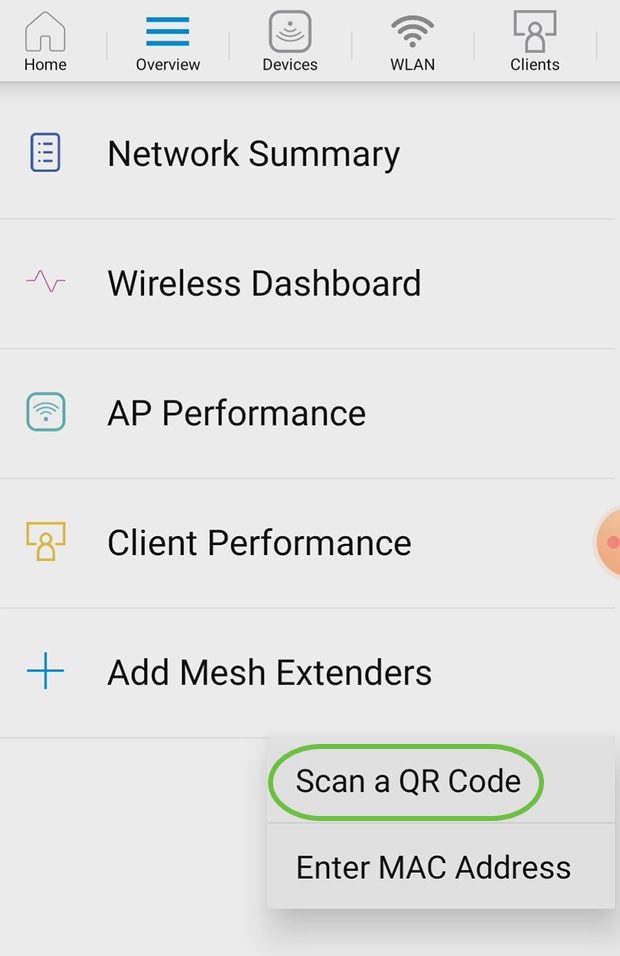

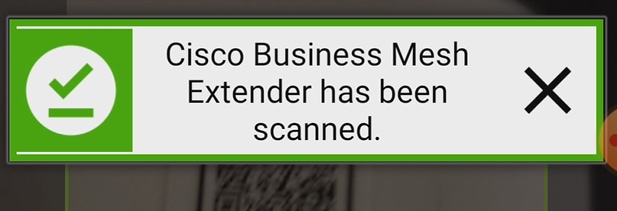

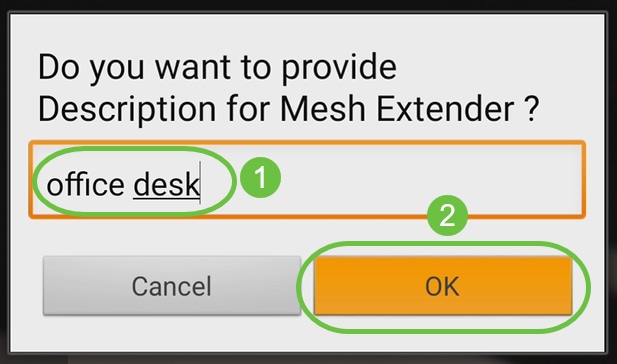

Sluit de app, maak verbinding met uw nieuwe draadloze netwerk en start het opnieuw om het eerste deel van uw draadloze netwerk te voltooien.