Inleiding

In dit document wordt de procedure beschreven om CUCM-verbindingen naar AD van een niet-beveiligde LDAP-verbinding naar een beveiligde LDAPS-verbinding bij te werken.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

· AD LDAP-server

· CUCM LDAP-configuratie

· CUCM IM & Presence Service (IM/P)

Gebruikte componenten

De informatie in dit document is gebaseerd op CUCM release 9.x en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Het is de verantwoordelijkheid van de beheerder van Active Directory (AD) om AD Lichtgewicht Directory Access Protocol (LDAP) te configureren voor Lichtgewicht Directory Access Protocol (LDAPS). Dit omvat de installatie van CA-ondertekende certificaten die voldoen aan de eis van een LDAPS-certificaat.

LDAPS-certificaten controleren en installeren

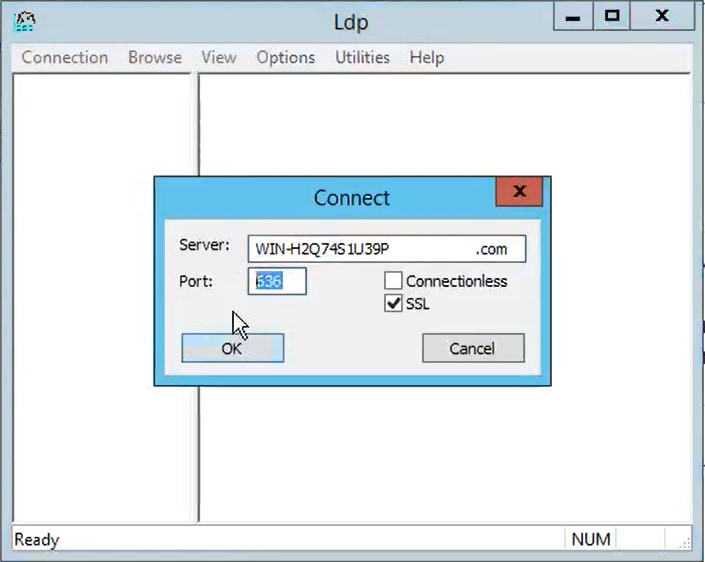

Stap 1. Nadat het LDAPS-certificaat naar de AD-server is geüpload, controleert u of LDAPS op de AD-server is ingeschakeld met de tool ldp.exe.

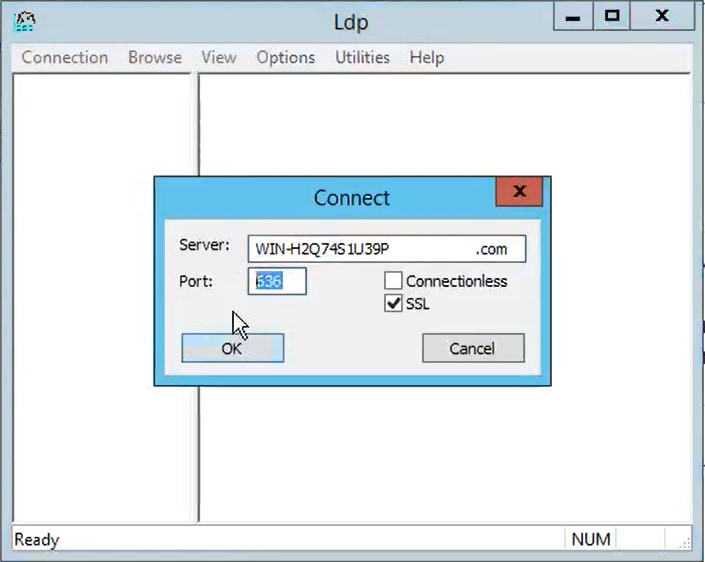

- Start het AD-beheerprogramma (Ldp.exe) op de AD-server.

- Selecteer in het menu Verbinding de optie Verbinden.

- Voer de volledig gekwalificeerde domeinnaam (FQDN) van de LDAPS-server in als server.

- Voer 636 in als poortnummer.

- Klik op OK zoals in de afbeelding.

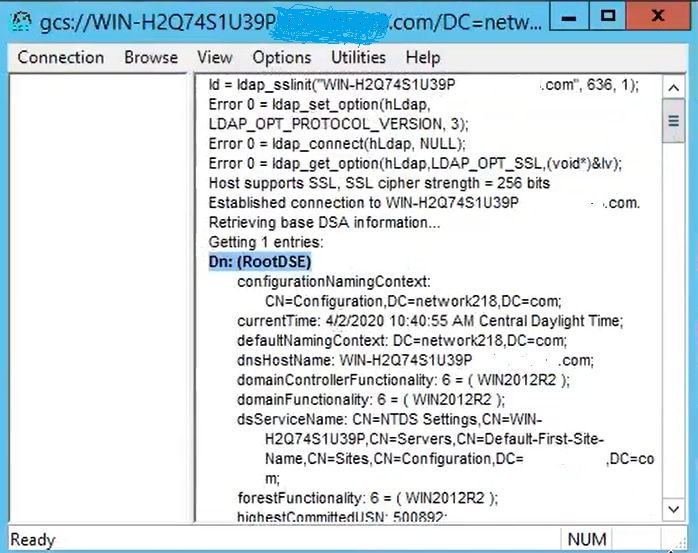

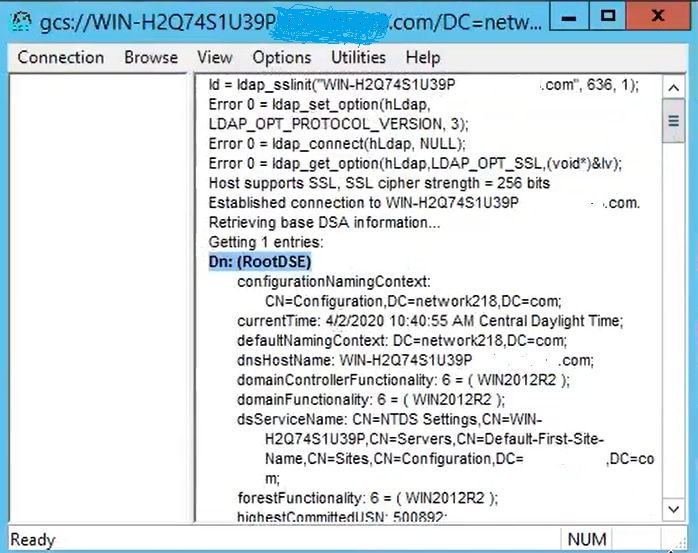

Voor een succesvolle verbinding op poort 636 wordt RootDSE-informatie in het rechter deelvenster afgedrukt, zoals in de afbeelding:

Herhaal de procedure voor poort 3269, zoals in de afbeelding:

Voor een succesvolle verbinding op poort 3269, wordt de RootDSE-informatie in het rechterdeelvenster afgedrukt, zoals in de afbeelding:

Stap 2. Verkrijg de wortel en om het even welke middencertificaten die deel van het LDAPS servercertificaat uitmaken en installeer deze als tomcat-trust certificaten op elk van de de uitgeversknooppunten van CUCM en IM/P en als CallManager-vertrouwen op de uitgever van CUCM.

De basiscertificaten en tussentijdse certificaten die deel uitmaken van een LDAPS-servercertificaat, <hostname>.<Domain>.cer, worden in de afbeelding weergegeven:

Navigeer naar CUCM-uitgever Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer. Upload root als tomcat-trust (zoals in de afbeelding) en als CallManager-trust (niet getoond):

Tussenpersoon uploaden als tomcat-trust (zoals in de afbeelding) en als CallManager-trust (niet weergegeven):

Opmerking: als u IM/P-servers hebt die deel uitmaken van het CUCM-cluster, moet u deze certificaten ook uploaden naar deze IM/P-servers.

Opmerking: Als alternatief kunt u het LDAPS-servercertificaat installeren als tomcat-trust.

Stap 3. Start Cisco Tomcat opnieuw vanaf de CLI van elk knooppunt (CUCM en IM/P) in clusters. Controleer voor het CUCM-cluster bovendien dat de Cisco DirSync-service op het uitgeversknooppunt is gestart.

Om de Tomcat-service te kunnen herstarten, moet u voor elke knooppunt een CLI-sessie openen en de Opnieuw opstarten van de service commando's uitvoeren op Cisco Tomcat, zoals in de afbeelding:

Stap 4. Navigeer naar de CUCM-uitgever Cisco Unified Servicability > Tools > Control Center - Feature Services, controleer of de Cisco DirSync-service is geactiveerd en gestart (zoals in de afbeelding) en start de Cisco CTIM Manager-service op elk knooppunt opnieuw als deze wordt gebruikt (niet weergegeven):

Secure LDAP-map configureren

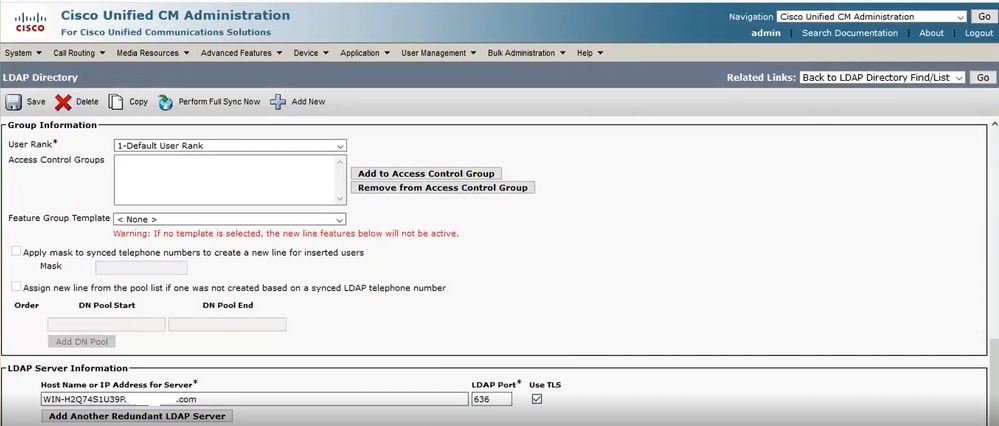

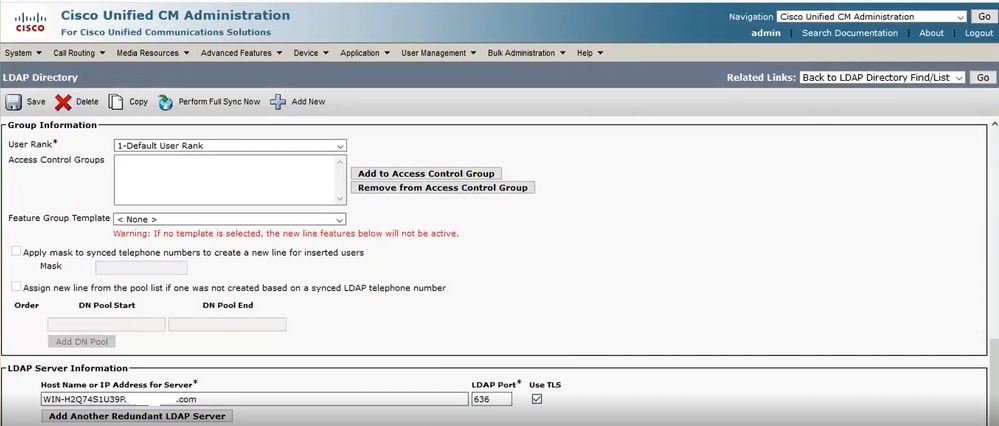

Stap 1. Configureer de CUCM LDAP Directory om de LDAPS TLS-verbinding met AD op poort 636 te gebruiken.

Ga naar CUCM Administration > System > LDAP Directory. Typ de FQDN of het IP-adres van de LDAPS-server voor LDAP Server-informatie. Specificeer de LDAPS-poort van 636 en controleer het vakje voor TLS gebruiken, zoals in de afbeelding:

Opmerking: standaard worden de versies 10.5(2)SU2 en 9.1(2)SU3 FQDN geconfigureerd in LDAP Server Information gecontroleerd aan de algemene naam van het certificaat, als het IP-adres wordt gebruikt in plaats van de FQDN, de opdracht utils ldap config ipaddr wordt uitgegeven om de handhaving van FQDN naar CN verificatie te stoppen.

Stap 2. Klik op Full Sync Now uitvoeren om de configuratiewijziging in LDAPS te voltooien, zoals in het afbeelding wordt getoond:

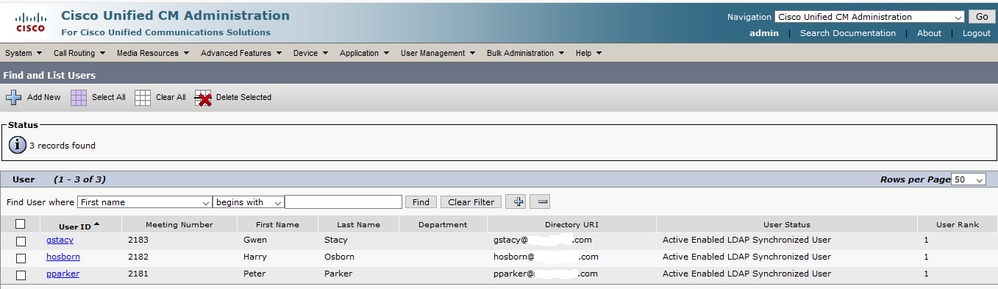

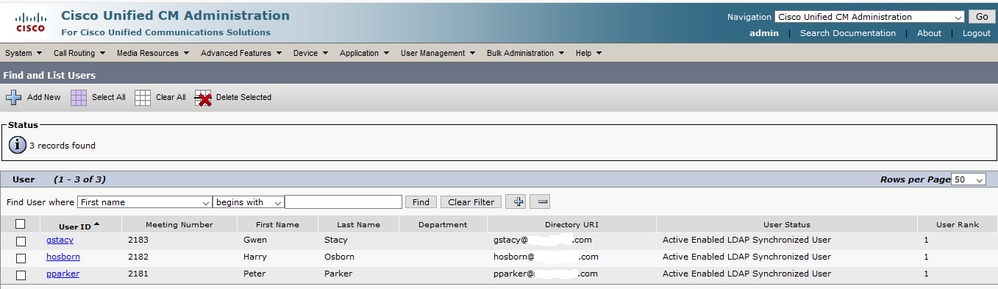

Stap 3. Ga naar CUCM-beheer > Gebruikersbeheer > Eindgebruiker en controleer of de eindgebruikers aanwezig zijn, zoals in de afbeelding wordt getoond:

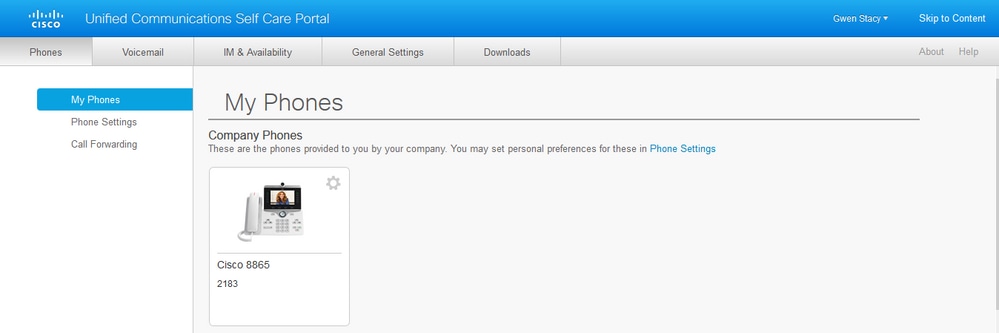

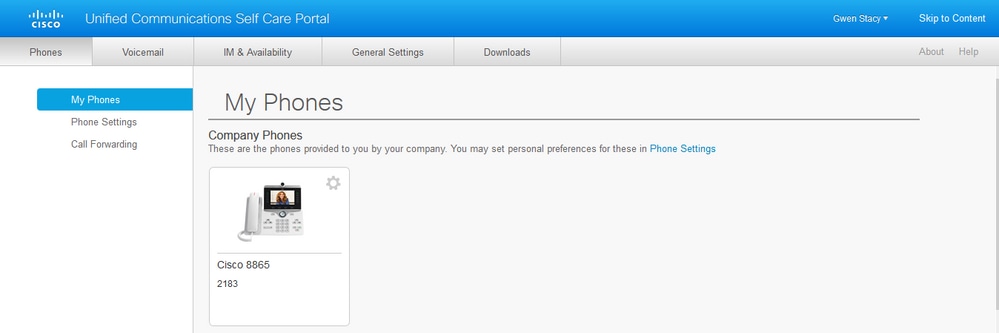

Stap 4. Navigeer naar de ccmuser pagina (https://<ip adres of cucm pub>/ccmuser) om te verifiëren dat de gebruiker inloggen succesvol is.

De commuser pagina voor CUCM versie 12.0.1 ziet er als volgt uit:

De gebruiker kan met succes inloggen nadat LDAP-referenties zijn ingevoerd, zoals in de afbeelding:

Secure LDAP-verificatie configureren

Configureer CUCM LDAP-verificatie om de LDAPS TLS-verbinding met AD op poort 3269 te gebruiken.

Ga naar CUCM Administration > System > LDAP-verificatie. Typ de FQDN van de LDAPS-server voor LDAP-serverinformatie. Specificeer de LDAPS-poort van 3269 en controleer het vakje voor TLS gebruiken, zoals in de afbeelding:

Opmerking: Als u Jabber-clients hebt, wordt aanbevolen om poort 3269 te gebruiken voor LDAPS-verificatie, omdat Jabber-time-out voor inloggen kan optreden als er geen beveiligde verbinding met de wereldwijde catalogusserver is opgegeven.

Beveiligde verbindingen met AD configureren voor UCS-services

Als u UC-services moet beveiligen die LDAP gebruiken, configureer dan deze UC-services om poort 636 of 3269 met TLS te gebruiken.

Ga naar CUCM-beheer > Gebruikersbeheer > Gebruikersinstellingen > UCS-service. Zoek Directory Service die verwijst naar AD. Typ de FQDN van de LDAPS-server als hostnaam/IP-adres. Specificeer de poort als 636 of 3269 en protocol TLS, zoals in de afbeelding:

Opmerking: de Jabber-clientmachines moeten ook de Tomcat-trust LDAPS-certificaten die op CUCM zijn geïnstalleerd, hebben geïnstalleerd in de certificaatbeheertrustwinkel van de Jabber-clientmachine om de Jabber-client in staat te stellen een LDAPS-verbinding met AD tot stand te brengen.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Om de eigenlijke LDAPS-certificaatketen die van de LDAP-server naar CUCM is verzonden voor de TLS-verbinding te verifiëren, exporteert u het LDAPS TLS-certificaat vanuit een CUCM-pakketopname. Deze link geeft informatie over het exporteren van een TLS-certificaat vanuit een CUCM-pakketopname: Hoe TLS-certificaat exporteren vanuit CUCM Packet Capture

Problemen oplossen

Er is momenteel geen specifieke informatie beschikbaar om deze configuratie problemen op te lossen.

Gerelateerde informatie

Feedback

Feedback