Configurar comunicação segura entre o Finesse e o servidor CTI

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como implementar certificados assinados pela autoridade de certificação (CA) entre o Cisco Finesse e o servidor de integração de telefonia por computador (CTI) na solução Cisco Contact Center Enterprise (CCE).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- CCE versão 12.0(1)

- Finesse versão 12.0(1)

- Servidor CTI

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Packaged CCE (PCCE) 12.0(1)

- Finesse 12.0(1)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

No CCE versão 11.5, a Cisco iniciou o suporte da versão 1.2 do Transport Layer Security (TLS), que permite que as mensagens Session Initiation Protocol (SIP) e Real-time Transport Protocol (RTP) sejam transportadas com segurança via TLS 1.2. Do CCE 12.0 e como parte da proteção dos dados em movimento, a Cisco começou o suporte do TLS 1.2 na maioria dos fluxos de chamadas da central de contatos: Voz de entrada e saída, multicanal e dip de banco de dados externo. O foco deste documento é a voz de entrada, especialmente a comunicação entre o Finesse e o CTI Server.

O servidor CTI suporta estes modos de conexões:

- Conexão somente segura: Permite a conexão segura entre o servidor CTI e os clientes CTI (Finesse, dialer, CTIOS e ctitest).

- Conexão segura e não segura (modo misto): Permite conexão segura, bem como não segura entre o servidor CTI e os clientes CTI. Este é o modo de conexão padrão. Esse modo será configurado quando você atualizar versões anteriores para o CCE 12.0(1).

Note: O modo somente não seguro não é suportado.

Configurar

CCE CTI Server Secure

Etapa 1. Na Estação de trabalho administrativa (AW) do PCCE, abra a pasta Unified CCE Tools e clique duas vezes em Configuração do gateway periférico.

Etapa 2. Selecione CG3A e clique em Editar.

Etapa 3. Nas propriedades do servidor CTI, clique em Avançar. Na pergunta sobre a interrupção da configuração do serviço CG3A, selecione Sim.

Etapa 4. Nas Propriedades dos componentes do servidor CTI, selecione Ativar modo somente seguro. Observe a Porta de Conexão Segura (46030), pois você precisa configurar a mesma porta no Finesse no próximo exercício. Clique em Next.

Note: A comunicação segura padrão é 42030, entretanto, o laboratório usado para este documento é 40630. O número da porta faz parte de uma fórmula que inclui o ID do sistema ICM. Quando o ID do sistema é 1 (CG1a), o número da porta padrão, em geral, é 42030. Como a id do sistema no laboratório é 3 (CG3a), o número da porta padrão é 46030.

Etapa 5. Em CTI Network Interface Properties, clique em Next. Verifique as Informações de configuração e clique em Avançar.

Etapa 6. Clique em Concluir como mostrado na imagem.

Passo 7. Clique em Exit Setup (Sair da configuração) e aguarde até que a janela de configuração seja fechada, como mostrado na imagem.

Etapa 8. Na área de trabalho PCCEAllin1, clique duas vezes em Unified CCE Service Control.

Etapa 9. Selecione Cisco ICM cc CG3A e clique em Iniciar.

Configuração segura do Finesse

Etapa 1. Abra um navegador da Web e navegue até Finesse Administration.

Etapa 2. Role para baixo até a seção Configurações do servidor CTI do Contact Center Enterprise como mostrado na imagem.

Etapa 3. Altere a porta lateral A para a porta de comunicação segura configurada no CG3A no exercício anterior: 46030. Marque Ativar criptografia SSL e clique em Salvar.

Observação: para testar a conexão, é necessário reiniciar o Finesse Tomcat Service primeiro ou reiniciar o servidor Finesse.

Etapa 4. Saia da página Finesse Administration.

Etapa 5. Abra uma sessão SSH com o Finesse.

Etapa 6. Na sessão FINESSEA SSH, execute o comando:

reinicialização do sistema de utils

Digite yes quando solicitado se deseja reiniciar o sistema.

Gerar certificado do agente PG (servidor CTI)

O CiscoCertUtils é uma nova ferramenta lançada no CCE versão 12. Use esta ferramenta para gerenciar todos os certificados CCE para voz de entrada. Neste documento, você usa estes CiscoCertUtils para gerar os Gateways Periféricos (PGs) Certificate Signing Requests (CSRs).

Etapa 1. Execute este comando para gerar um certificado CSR: CiscoCertUtil /generateCSR

Forneça as informações solicitadas, por exemplo:

Nome do país: US

Nome do Estado ou Província: MA

Nome da localidade: BXB

Nome da empresa: Cisco

Unidade organizacional: CX

Nome comum: PCCEAllin1.cc.lab

E-mail: jdoe@cc.lab

Uma senha secreta: Treinar1ng!

Nome opcional da empresa: Cisco

O certificado e a chave do host são armazenados em C:\icm\ssl\certs e C:\icm\ssl\keys.

Etapa 2. Navegue até a pasta C:\icm\ssl\certs e verifique se o arquivo host.csr foi gerado.

Obtenha o certificado CSR Assinado por uma CA

Depois que os certificados CSR são gerados, eles precisam ser assinados por uma CA de terceiros. Neste exercício, o Microsoft CA instalado no Controlador de Domínio é usado como CA de terceiros.

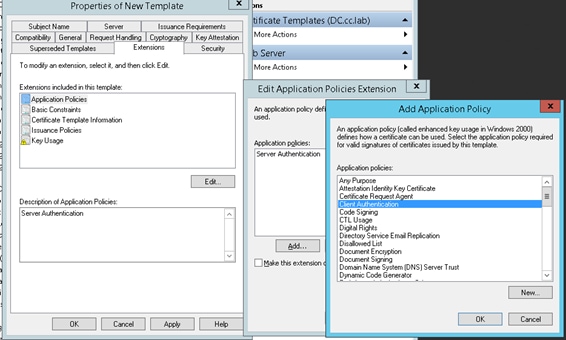

Certifique-se de que o modelo de certificado utilizado pela AC inclui a autenticação de cliente e servidor, como mostrado na imagem quando a AC da Microsoft é utilizada.

Etapa 1. Abra um navegador da Web e navegue até a CA.

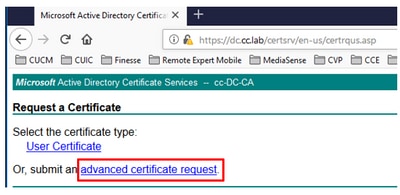

Etapa 2. Nos Serviços de Certificados do Microsoft Ative Diretory, selecione Solicitar um certificado.

Etapa 3. Selecione a opção de solicitação de certificado avançado.

Etapa 4. Na solicitação de certificado avançado, copie e cole o conteúdo do certificado do PG Agent CSR na caixa Solicitação salva.

Etapa 5. Selecione o modelo do Servidor Web com autenticação de cliente e servidor. No laboratório, o modelo CC Web Server foi criado com autenticação de cliente e servidor.

Etapa 6. Clique em Enviar.

Passo 7. Selecione Base 64 codificada e clique em Download Certificate conforme mostrado na imagem.

Etapa 8. Salve o arquivo e clique em OK. O arquivo é salvo na pasta Downloads.

Etapa 9. Renomeie o arquivo para host.cer (opcional).

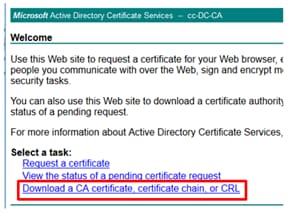

Etapa 10. Você também precisa gerar um certificado raiz. Volte para a página de certificado CA e selecione Transferir um certificado CA, cadeia de certificados ou CRL. Você só precisa fazer essa etapa uma vez, já que o certificado raiz será o mesmo para todos os servidores (PG Agent e Finesse).

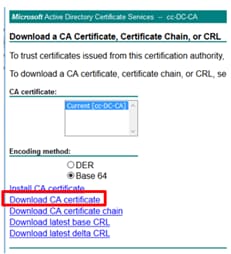

Etapa 11. Clique em Base 64 e selecione Baixar certificado CA.

Etapa 12. Clique em Salvar arquivo e selecione OK. O arquivo será salvo no local padrão, Downloads.

Importar os certificados CA assinados do CCE PG

Etapa 1. No PG Agent, navegue até C:\icm\ssl\certs e cole os arquivos raiz e os arquivos assinados pelo PG Agent aqui.

Etapa 2. Renomeie o certificado host.pem em c:\icm\ssl\certs como selfhost.pem.

Etapa 3. Renomeie host.cer para host.pem na pasta c:\icm\ssl\certs .

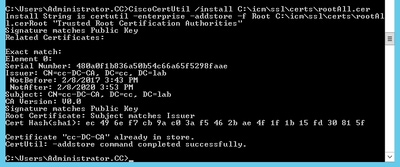

Etapa 4. Instale o certificado raiz. No prompt de comando, emita este comando: CiscoCertUtil /install C:\icm\ssl\certs\rootAll.cer

Etapa 5. Instale o certificado assinado do aplicativo executando o mesmo comando: CiscoCertUtil /install C:\icm\ssl\certs\host.pem

Etapa 6. Desligue o PG. Abra o Unified CCE Service Control e desligue e desligue o Cisco ICM Agent PG.

Gerar certificado Finesse

Etapa 1. Abra o navegador da Web e navegue até Finesse OS Admin.

Etapa 2. Faça login com as credenciais do OS Admin e navegue para Segurança > Gerenciamento de certificado como mostrado na imagem.

Etapa 3. Clique em Gerar CSR como mostrado na imagem.

Etapa 4. Em Gerar solicitação de assinatura de certificado, use os valores padrão e clique em Gerar.

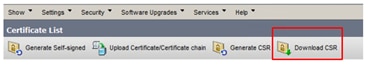

Etapa 5. Feche a janela Generate Certificate Signing Request e selecione Download CSR.

Etapa 6. No Certificate Purpose, selecione tomcat e clique em Download CSR.

Passo 7. Selecione Salvar arquivo e clique em OK conforme mostrado na imagem.

Etapa 8. Feche a janela Download Certificate Signing Request. O certificado é salvo no local padrão (Este PC > Downloads).

Etapa 9. Abra o Windows Explorer e navegue até essa pasta. Clique com o botão direito do mouse neste certificado e renomeie-o: finessetomcat.csr

Assinar o certificado Finesse por uma AC

Nesta seção, o mesmo Microsoft CA usado na etapa anterior é usado como CA de terceiros.

Observação: certifique-se de que o modelo de certificado usado pela CA inclua autenticação de cliente e servidor.

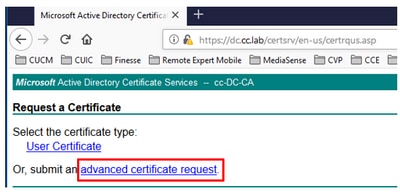

Etapa 1. Abra um navegador da Web e navegue até a CA.

Etapa 2. Nos Serviços de Certificados do Microsoft Ative Diretory, selecione Solicitar um certificado.

Etapa 3. Selecione a opção de solicitação de certificado avançado conforme mostrado na imagem.

Etapa 4. Na solicitação de certificado avançado, copie e cole o conteúdo do certificado do Finesse CSR na caixa Solicitação salva.

Etapa 5. Selecione o modelo de servidor Web com autenticação de cliente e servidor. Neste laboratório, o modelo do CC Web Server foi criado com autenticação de cliente e servidor.

Etapa 6. Clique em Enviar.

Passo 7. Selecione Base 64 codificada e clique em Download certificate como mostrado na imagem.

Etapa 8. Salve o arquivo e clique em OK. O arquivo é salvo na pasta Downloads.

Etapa 9. Renomeie o arquivo para finesse.cer.

Importar o aplicativo Finesse e os certificados assinados raiz

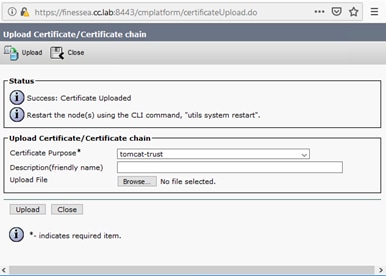

Etapa 1. Em um navegador da Web, abra a página Finesse OS Admin e navegue até Security > Certificate Management.

Etapa 2. Clique no botão Carregar certificado/cadeia de certificados conforme mostrado na imagem.

Etapa 3. Na janela pop-up, selecione tomcat-trust para fins de certificado.

Etapa 4. Clique no botão Procurar... e selecione o arquivo de certificado raiz a ser importado. Em seguida, clique no botão Abrir.

Etapa 5. Na descrição, escreva algo como tomcatrootcert e clique no botão Carregar, como mostrado na imagem.

Etapa 6. Aguarde até ver o sucesso: Mensagem Certificate Uploaded para fechar a janela.

Você será solicitado a reiniciar o sistema, mas primeiro, continue carregando o certificado assinado do aplicativo Finesse e reinicie o sistema.

Passo 7. Clique em mais tempo no botão Carregar certificado/cadeia de certificados para importar o certificado do aplicativo Finesse.

Etapa 8. Na janela pop-up, selecione tomcat para fins de certificado.

Etapa 9. Clique no botão Procurar... e selecione o arquivo assinado da CA Finesse, finesse.cer. Em seguida, clique no botão Abrir.

Etapa 10. Clique no botão Upload.

Etapa 11. Aguarde até ver o sucesso: Mensagem de Certificado Carregado.

Novamente, você é solicitado a reiniciar o sistema. Feche a janela e continue a reiniciar o sistema.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Colaborado por engenheiros da Cisco

- John PetrykanynCisco TAC Engineer

- Robert RogierCisco TAC Engineer

- Ramiro AmayaCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback