Configurar a autenticação da Web central com âncora no Catalyst 9800

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar e solucionar problemas de um CWA no Catalyst 9800 que aponta para outra WLC como uma âncora de mobilidade.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Autenticação da Web Central (CWA)

- Controlador de LAN sem fio (WLC)

- WLC 9800

- WLC AireOS

- Cisco ISE

Supõe-se que antes de iniciar a configuração de âncora do CWA você já tenha ativado o túnel de mobilidade entre as duas WLCs. Isso está fora do escopo deste exemplo de configuração. Se precisar de ajuda com isso, consulte o documento Configurando topologias de mobilidade no 9800

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- 9800 17.2.1

- 5520 8.5.164 imagem IRCM

- ISE 2.4

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar um Catalyst 9800 ancorado em outro Catalyst 9800

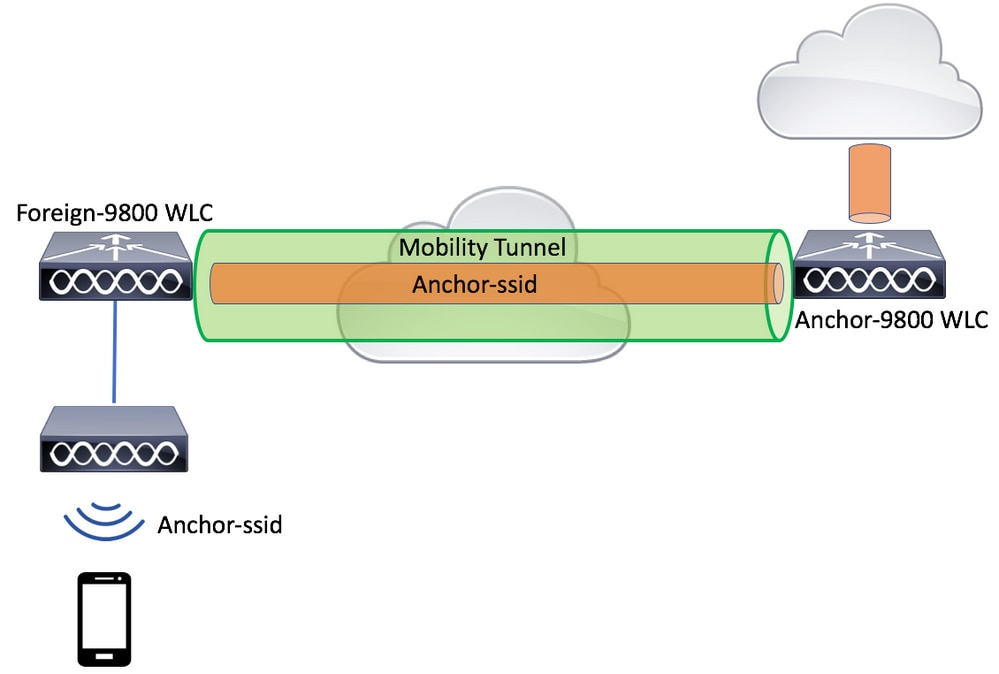

Diagrama de Rede

Configure AAA em ambos os 9800s

Tanto na âncora quanto na externa, você precisa primeiro adicionar o servidor RADIUS e certificar-se de que o CoA esteja habilitado. Para fazer isso, navegue até o menu Configuration > Security > AAA > Servers/Groups > Servers. Em seguida, clique no botão Add.

Agora você precisa criar um grupo de servidores e colocar o servidor que acabou de configurar nesse grupo. Para fazer isso, navegue para Configuration > Security > AAA > Servers/Groups > Server Groups > +Add.

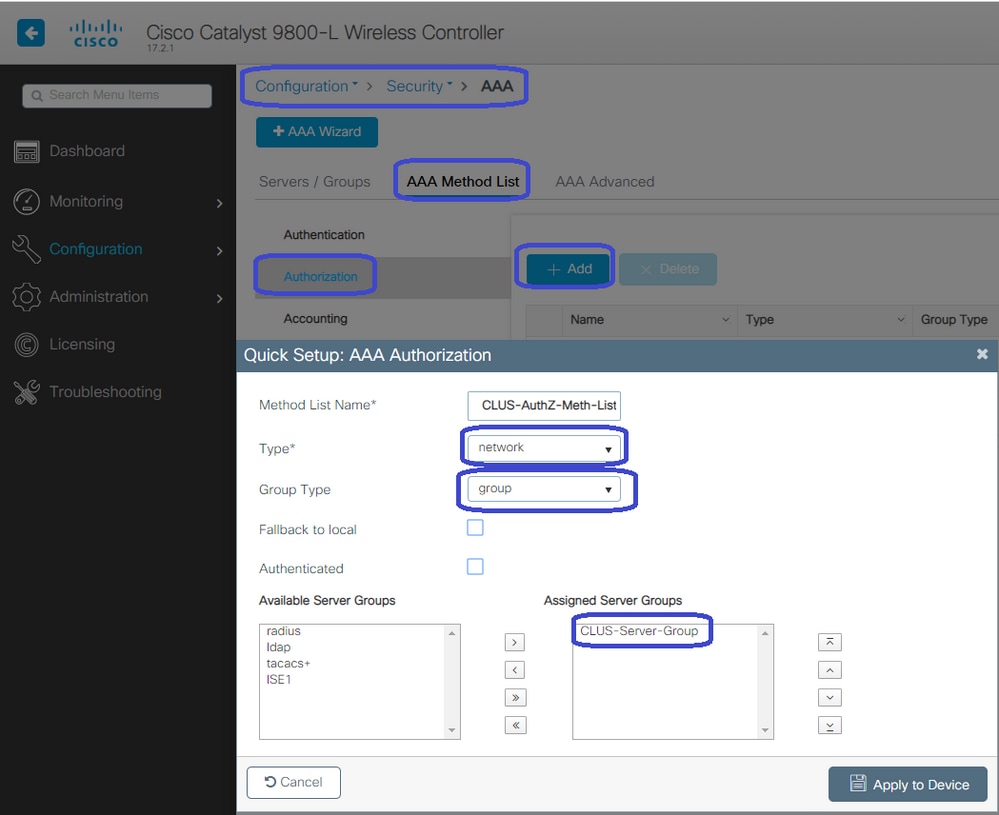

Agora, crie uma lista de métodos de autorização (uma lista de métodos de autenticação não é necessária para o CWA) onde o tipo é rede e o tipo de grupo é grupo. Adicione o grupo de servidores da ação anterior a esta lista de métodos.

Para fazer isso, navegue para Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Add.

(Opcional) Crie uma lista de métodos de contabilização usando o mesmo grupo de servidores que a lista de métodos de autorização. Para criar a lista de contabilização, navegue para Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add.

Configurar as WLANs nas WLCs

Crie e configure as WLANs em ambas as WLCs. As WLANs devem corresponder em ambas. O tipo de segurança deve ser filtragem MAC e a lista de métodos de autorização da etapa anterior deve ser aplicada. Para configurar isso, navegue até Configuration > Tags & Profiles > WLANs > +Add.

Crie o perfil de política e a tag de política no WLC externo

Navegue até a interface do usuário da Web da WLC externa. Para criar o perfil de política, navegue para Configuration > Tags & Profiles > Policy > +Add. Ao ancorar, você precisa usar a comutação central.

Na guia Advanced, a substituição de AAA e o NAC RADIUS são obrigatórios para o CWA. Aqui, você também poderá aplicar a lista de métodos contábeis se optar por criar uma.

Na guia Mobility, DO NOT, marque a caixa de seleção Export Anchor, mas adicione a WLC âncora à lista de âncoras. Certifique-se de digitar Apply to Device. Como lembrete, isso pressupõe que você já tenha um túnel de mobilidade configurado entre os dois controladores

Para que os APs usem esse perfil de política, você precisa criar uma tag de política e aplicá-la aos APs que deseja usar.

Para criar a tag de política, navegue até Configuration > Tags & Profiles > Tags?Policy > +Add.

Para adicionar isso a vários APs ao mesmo tempo, navegue para Configuration > Wireless Setup > Advanced > Start Now. Clique nas barras de marcadores ao lado de Tag APs e adicione a marca aos APs que você escolher.

Crie o perfil de política no WLC de âncora

Navegue até a interface da Web da WLC âncora. Adicione o Policy Profile na âncora 9800 em Configuration > Tags & Profiles > Tags > Policy > +Add. Certifique-se de que isso corresponda ao Perfil de política feito no estrangeiro, exceto para a guia Mobilidade e a lista de contabilização.

Aqui, você não adiciona uma âncora, mas marca a caixa de seleção Exportar âncora. Não adicione a lista de contabilização aqui. Isso pressupõe que você já tenha um túnel de mobilidade configurado entre os dois controladores.

Observação: não há motivo para associar esse perfil a uma WLAN em uma tag de política. Isso cria problemas, se você fizer isso. Se você quiser usar a mesma WLAN para APs nesta WLC, crie outro perfil de política para ela.

Redirecionar configuração de ACL em 9800s

Em seguida, você precisa criar a configuração de ACL de redirecionamento nos 9800s. As entradas no exterior não importam porque é a WLC âncora que aplica a ACL ao tráfego. O único requisito é que ela esteja lá e tenha alguma entrada. As entradas na âncora têm que negar acesso ao ISE na porta 8443 e permitir todo o resto. Essa ACL é aplicada somente ao tráfego que chega do cliente, portanto, as regras para o tráfego de retorno não são necessárias. DHCP e DNS passam sem entradas na ACL.

Configurar o ISE

A última etapa é configurar o ISE para o CWA. Há muitas opções para isso, mas este exemplo segue o básico e usa o portal padrão para convidados com registro automático.

No ISE, você precisa criar um perfil de autorização, um conjunto de políticas com uma política de autenticação e uma política de autorização que use o perfil de autorização, adicionar o 9800 (externo) ao ISE como um dispositivo de rede e criar um nome de usuário e uma senha para fazer login na rede.

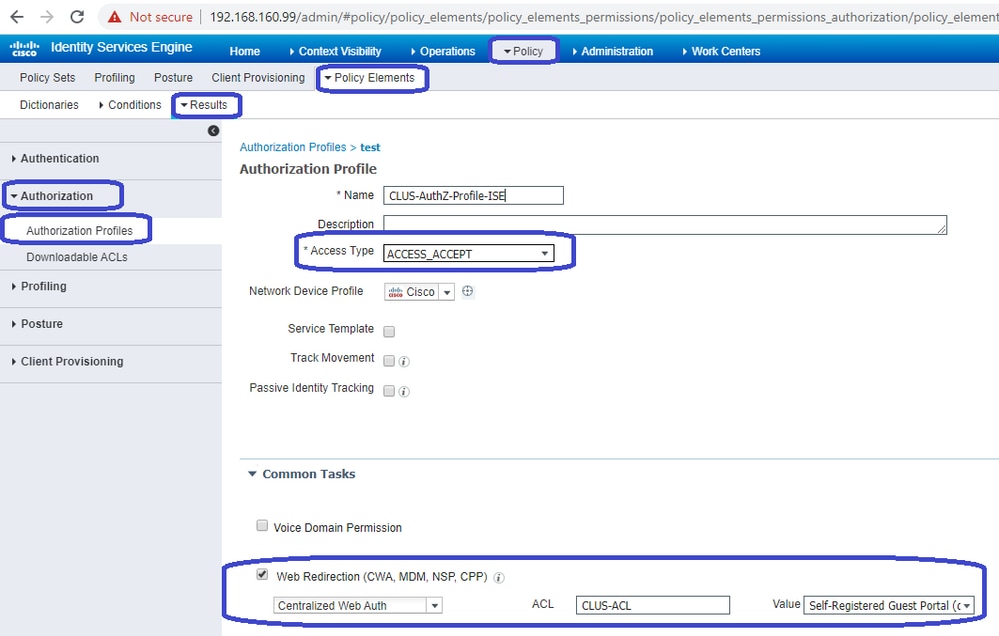

Para criar o perfil de autorização, navegue para Política > Elementos de política > Autorização > Resultados > Perfis de autorização e clique em Adicionar. Certifique-se de que o tipo de acesso retornado seja ACCESS_ACCEPT e defina os pares atributo-valor (AVPs) que deseja enviar de volta. Para o CWA, a ACL de redirecionamento e a URL de redirecionamento são obrigatórias, mas você também pode enviar de volta itens como ID da VLAN e tempo limite da sessão. É importante que o nome da ACL corresponda ao nome da ACL de redirecionamento tanto no roteador externo quanto na âncora 9800.

Em seguida, você precisa configurar uma forma de aplicar o perfil de autorização recém-criado aos clientes que passam pelo CWA. Para conseguir isso, uma maneira é criar um conjunto de políticas que ignore a autenticação ao usar MAB e aplicar o perfil de autorização ao usar o SSID enviado na ID da estação chamada. Novamente, há várias maneiras de fazer isso. Se você precisar de algo mais específico ou mais seguro, tudo bem, essa é apenas a maneira mais simples de fazer isso.

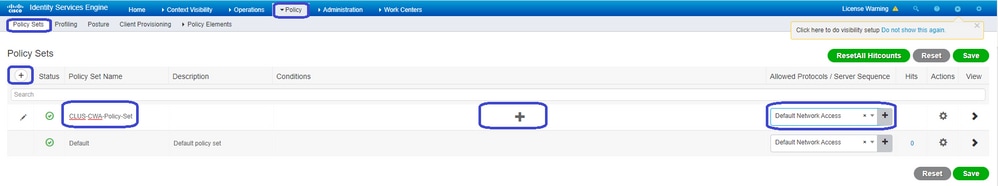

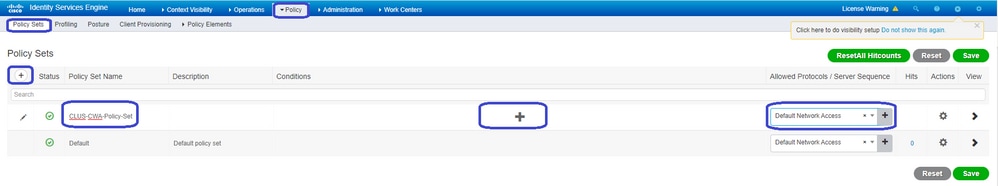

Para criar o conjunto de políticas, vá para Policy > Policy Sets e clique no botão + no lado esquerdo da tela. Nomeie o novo conjunto de políticas e certifique-se de que ele esteja definido como Acesso de Rede Padrão ou qualquer lista de protocolos permitidos que permita Pesquisa de Host de Processo para MAB (para verificar a lista de protocolos permitidos, vá para Política > Elementos de Política > Resultados > Autenticação > Protocolos Permitidos). Agora, clique no sinal + no meio do novo conjunto de políticas criado.

Para este conjunto de políticas toda vez que MAB é usado no ISE ele passa por este conjunto de políticas. Mais tarde, você poderá criar políticas de autorização que correspondam à ID da estação chamada, de modo que resultados diferentes possam ser aplicados, dependendo da WLAN que está sendo usada. Esse processo é muito personalizável com muitas coisas que você pode combinar.

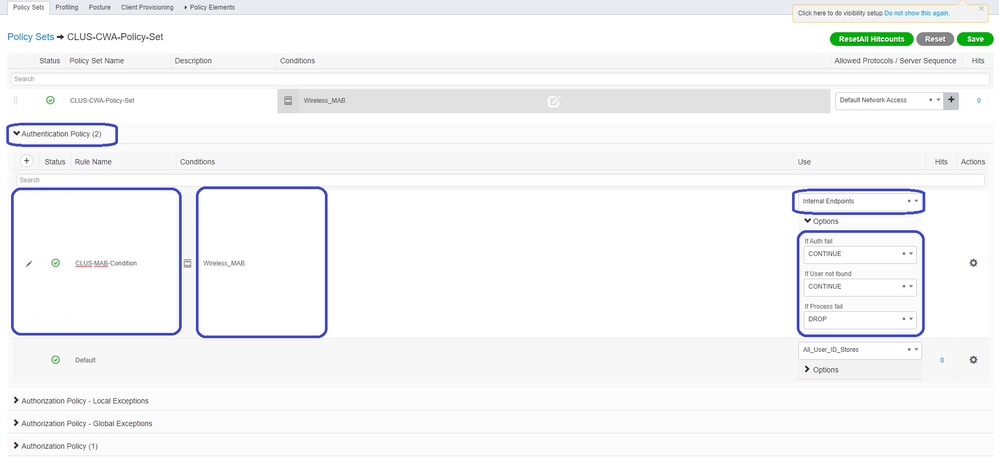

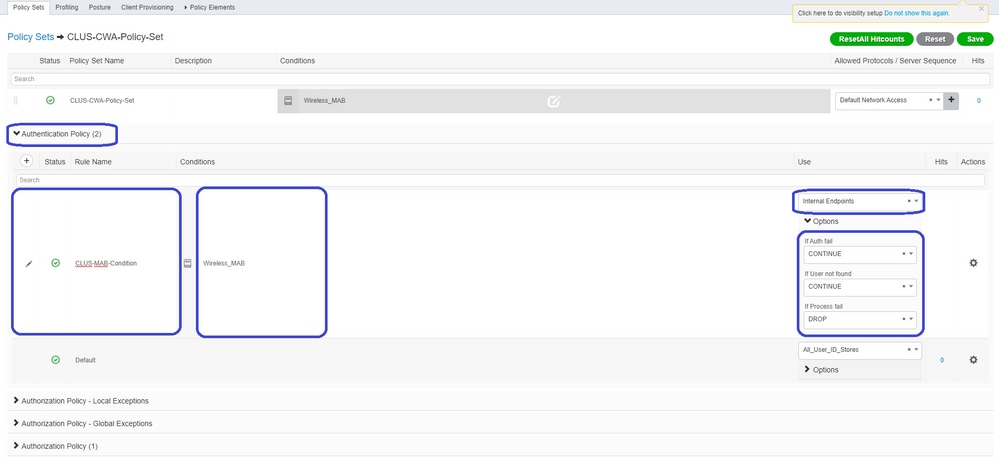

Dentro do conjunto de políticas, crie as políticas. A política de autenticação pode corresponder novamente no MAB, mas você precisa alterar o repositório de ID para usar pontos de extremidade internos e precisa alterar as opções para continuar para Falha de Autenticação e Usuário Não Encontrado.

Depois que a política de autenticação for definida, você precisará criar duas regras na política de autorização. Essa política se parece com uma ACL, portanto, o pedido precisa ter a regra de pós-autorização no topo e a regra de pré-autorização na parte inferior. A regra Post-Auth corresponde aos usuários que já passaram pelo fluxo de convidados. Isto é, se eles já assinaram, eles podem alcançar a regra e devem parar por aí. Se eles não tiverem entrado, continuarão na lista e alcançarão a regra de Pré-autenticação e serão redirecionados. É recomendável corresponder as regras da política de autorização com a ID da estação chamada que termina com o SSID, de modo que ela alcance apenas as WLANs configuradas para fazer isso.

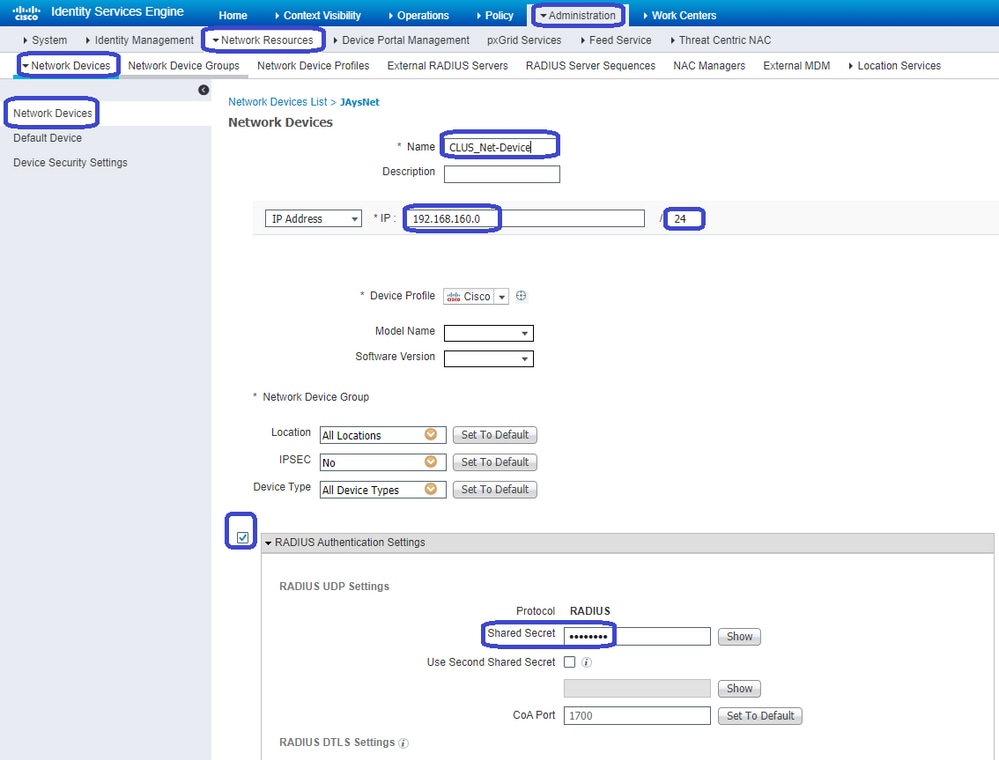

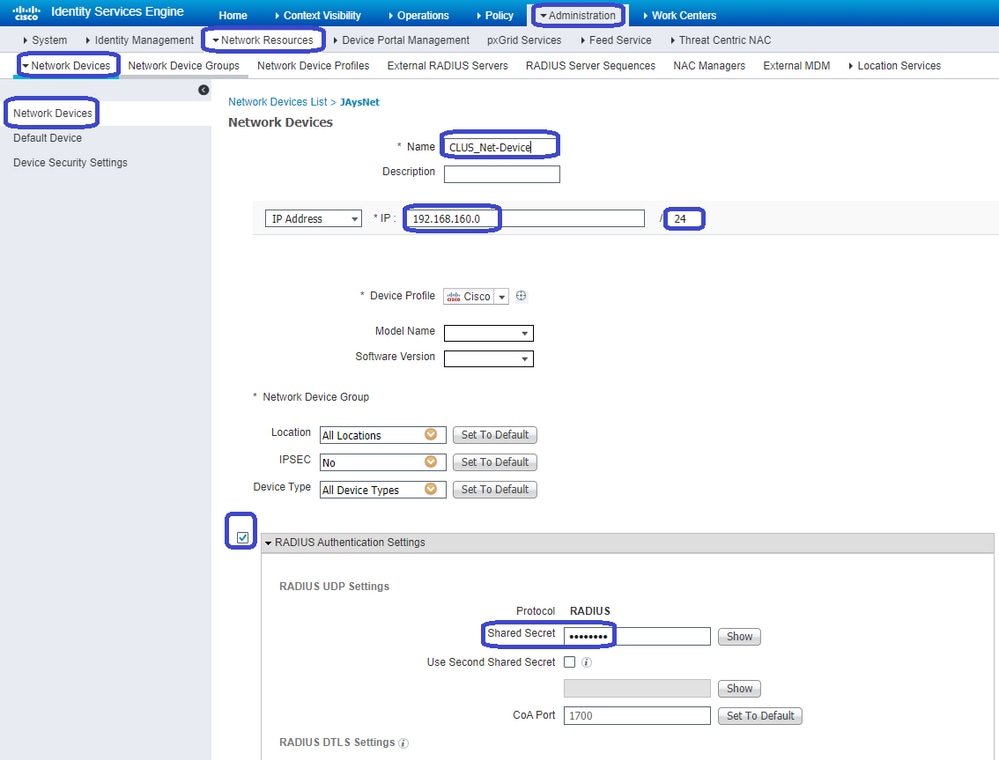

Agora que o conjunto de políticas está configurado, você precisa informar ao ISE sobre o 9800 (externo) para que o ISE confie nele como autenticador. Isso pode ser feito navegando até Admin > Recursos de rede > Dispositivo de rede > +. Você precisa nomeá-lo, definir o endereço IP (ou, neste caso, toda a sub-rede do administrador), ativar o RADIUS e definir o segredo compartilhado. O segredo compartilhado no ISE deve corresponder ao segredo compartilhado no 9800, caso contrário esse processo falhará. Depois que a configuração for adicionada, clique no botão Submit para salvá-la.

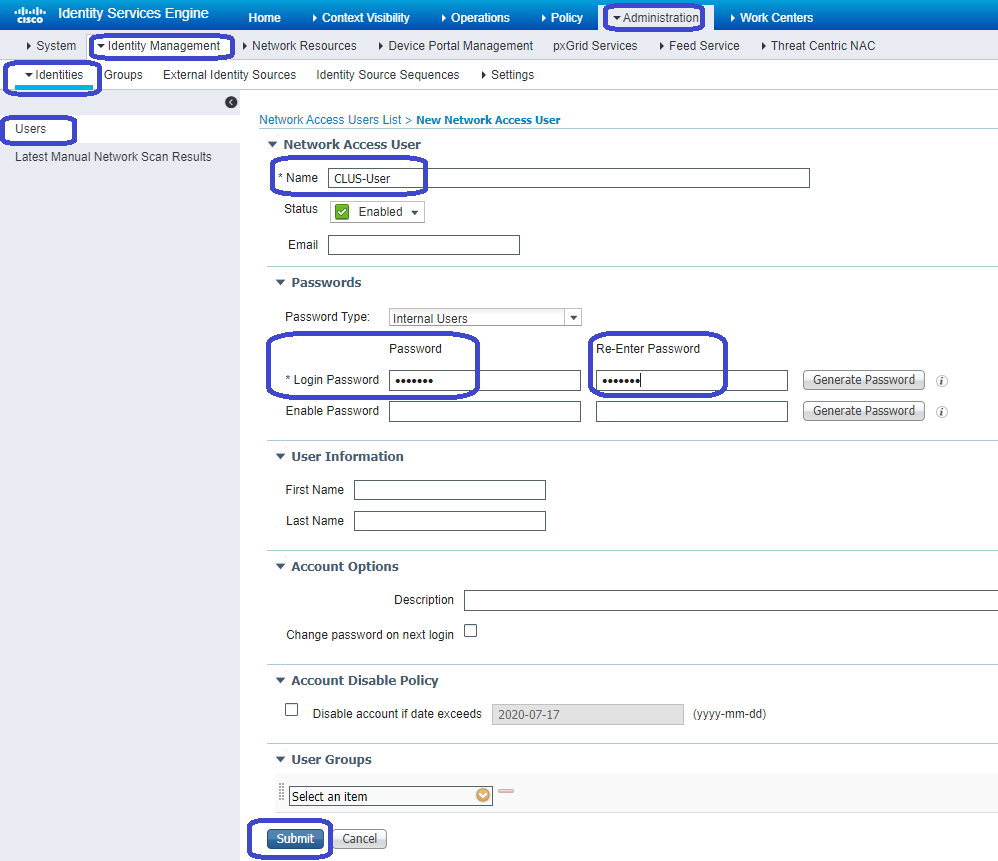

Finalmente, você precisa adicionar o nome de usuário e a senha que o cliente vai inserir na página de login para validar que ele deve ter acesso à rede. Para fazer isso, navegue até Admin > Gerenciamento de identidades > Identidade > Usuários > +Adicionar e clique em Enviar depois de adicioná-lo. Como todo o resto com o ISE, ele é personalizável e não precisa ser um usuário armazenado localmente, mas, novamente, é a configuração mais fácil.

Configurar um Catalyst 9800 ancorado em um AireOS WLC

Configuração externa do Catalyst 9800

Execute as mesmas etapas anteriores, ignorando a seção Create the policy profile on the anchor WLC.

Configurações de AAA no AireOS WLC âncora

Adicione o servidor à WLC indo para Security > AAA > RADIUS > Authentication > New. Adicione o endereço IP do servidor, segredo compartilhado e suporte para CoA.

Configuração de WLAN no AireOS WLC

Para criar a WLAN, navegue até WLANs > Create New > Go.

Configure o Nome do perfil, a ID da WLAN e o SSID e clique em Aplicar.

Isso deve levá-lo para a configuração da WLAN. Na guia Geral, você pode adicionar a interface que deseja que os clientes usem se não for configurar o ISE para enviá-la nos AVPs. Em seguida, navegue até a guia Security > Layer2 e corresponda à configuração Layer 2 Security que você usou no 9800 e habilite a filtragem MAC.

Agora vá para a guia Security > AAA Servers e defina o servidor ISE como os Authentication Servers. Não defina nada para os Servidores de Contabilização. Desmarque a caixa de seleção Ativar para contabilidade.

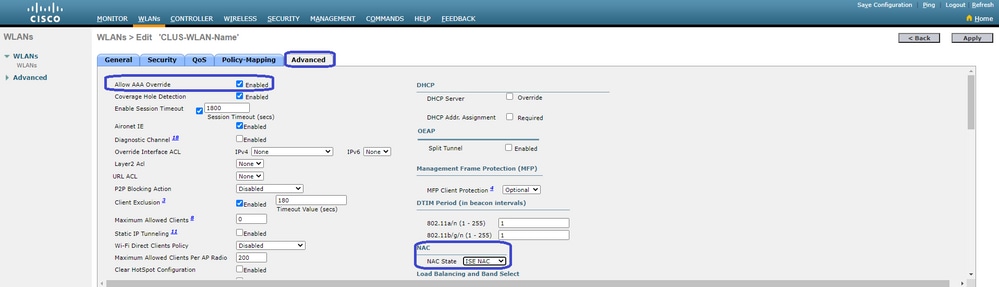

Ainda nas configurações de WLAN, vá até a guia Advanced e habilite Allow AAA Override, bem como altere o NAC State para ISE NAC.

A última coisa é ancorá-lo a si mesmo. Para isso, navegue de volta para a página WLANs e passe o mouse sobre a caixa azul à direita de WLAN > Mobility Anchors. Defina Switch IP Address (Anchor) como local e clique no botão Mobility Anchor Create. Em seguida, ele deve aparecer com a prioridade 0 ancorada no local.

Redirecionar ACL no AireOS WLC

Esta é a configuração final necessária no AireOS WLC. Para criar a ACL de redirecionamento, navegue até Segurança > Listas de controle de acesso > Listas de controle de acesso > Novo. Insira o nome da ACL (deve corresponder ao que é enviado nos AVPs) e clique em Apply.

Agora, clique no nome da ACL recém-criada. Em seguida, clique no botão Add New Rule. Diferentemente do controlador 9800, no AireOS WLC, você configura uma instrução permit para o tráfego que tem permissão para acessar o ISE sem ser redirecionado. O DHCP e o DNS são permitidos por padrão.

Configurar o ISE

A última etapa é configurar o ISE para o CWA. Há várias opções para isso, mas este exemplo usa o básico e o portal de convidado autorregistrado padrão.

No ISE, você precisa criar um perfil de autorização, um conjunto de políticas com uma política de autenticação e uma política de autorização que use o perfil de autorização. Adicione o 9800 (externo) ao ISE como um dispositivo de rede e crie um nome de usuário e uma senha para fazer login na rede.

Para criar o perfil de autorização, vá paraPolítica > Elementos de política > Autorização > Resultados > Perfis de autorização > +Adicionar. Verifique se o tipo de acesso retornado é ACCESS_ACCEPT e defina os AVPs que deseja enviar de volta. Para o CWA, a ACL de redirecionamento e a URL de redirecionamento são obrigatórias, mas você também pode enviar de volta como a ID da VLAN, por exemplo, e o tempo limite da sessão. É importante que o nome da ACL corresponda ao nome da ACL de redirecionamento tanto na WLC externa quanto na WLC âncora.

Em seguida, você precisa configurar uma forma de aplicar o perfil de autorização recém-criado aos clientes que passam pelo CWA. Para conseguir isso, uma maneira é criar um conjunto de políticas que ignore a autenticação ao usar MAB e aplicar o perfil de autorização ao usar o SSID enviado na ID da estação chamada. Novamente, há várias maneiras de fazer isso. Se você precisar de algo mais específico ou mais seguro, tudo bem, essa é apenas a maneira mais simples de fazer isso.

Para criar o conjunto de políticas, vá paraPolicy > Policy Settings e clique no botão + no lado esquerdo da tela. Nomeie o novo conjunto de políticas e certifique-se de que ele esteja definido como Acesso de Rede Padrão ou qualquer lista de protocolos permitidos que permita Pesquisa de Host de Processo para MAB (para verificar a lista de protocolos permitidos, vá para Política > Elementos de Política > Resultados > Autenticação > Protocolos Permitidos). Agora, clique no sinal + no meio do novo conjunto de políticas criado.

Para este conjunto de políticas toda vez que MAB é usado no ISE, ele pode passar por este conjunto de políticas. Mais tarde, você poderá criar políticas de autorização que correspondam à ID da estação chamada, de modo que resultados diferentes possam ser aplicados, dependendo da WLAN que está sendo usada. Esse processo é muito personalizável, com muitas coisas que você pode combinar

Dentro do conjunto de políticas, crie as políticas. A política de autenticação pode corresponder novamente no MAB, mas você precisa alterar o repositório de ID para usar Pontos de Extremidade Internos e alterar as opções para continuar para Falha de Autenticação e Usuário Não Encontrado.

Depois que a política de autenticação for definida, você precisará criar duas regras na política de autorização. Essa política se parece com uma ACL, portanto, o pedido precisa ter a regra Post-Auth no topo e a regra Pre-Auth na parte inferior. A regra Post-Auth corresponde aos usuários que já passaram pelo fluxo de convidados. Isso quer dizer que, se eles já tiverem entrado, eles atingirão aquela regra e pararão por aí. Se eles não tiverem entrado, continuarão na lista e pressionarão a regra Pre-Auth obtendo o redirecionamento. É recomendável corresponder as regras da política de autorização com a ID da estação chamada que termina com o SSID, de modo que ela só atinja as WLANs configuradas para fazer isso.

Agora que o conjunto de políticas está configurado, você precisa informar ao ISE sobre o 9800 (externo) para que o ISE confie nele como autenticador. Isso pode ser feito em Admin > Recursos de rede > Dispositivo de rede > +. Você precisa nomeá-lo, definir o endereço IP (ou, neste caso, toda a sub-rede do administrador), ativar o RADIUS e definir o segredo compartilhado. O segredo compartilhado no ISE deve corresponder ao segredo compartilhado no 9800, caso contrário esse processo falhará. Depois que a configuração for adicionada, pressione o botão Submit (Enviar) para salvá-la.

Finalmente, você precisa adicionar o nome de usuário e a senha que o cliente vai inserir na página de login para validar que ele deve ter acesso à rede. Isso é feito em Admin > Gerenciamento de identidades > Identidade > Usuários > +Adicionar e certifique-se de clicar em Enviar depois de adicioná-lo. Como todo o resto com o ISE, ele é personalizável e não precisa ser armazenado localmente pelo usuário, mas, novamente, é a configuração mais fácil.

Diferenças na configuração quando o WLC AireOS é o estrangeiro e o Catalyst 9800 é a âncora

Se você quiser que o AireOs WLC seja o controlador externo, a configuração será a mesma descrita anteriormente, com algumas diferenças.

- A contabilidade AAA nunca é feita na âncora, portanto o 9800 não teria uma lista de métodos de contabilidade e o AireOS WLC teria a contabilidade ativada e apontando para o ISE.

- O AireOS precisaria ancorar o 9800 em vez de ele mesmo. No Policy Profile, o 9800 não teria uma âncora selecionada, mas teria a caixa Export Anchor marcada.

- É importante observar que quando as WLCs AireOS exportam o cliente para o 9800, não há nenhum conceito de perfis de política. Envia apenas o Nome do perfil da WLAN. Portanto, o 9800 aplica o Nome de perfil da WLAN enviado do AireOS para o Nome de perfil da WLAN e o Nome de perfil da política. Ao ancorar de uma WLC AireOS em uma WLC 9800, o Nome do Perfil de WLAN em ambas as WLCs e o Nome do Perfil de Política na 9800 devem ser correspondentes.

Verificar

Para verificar as configurações na WLC 9800, execute estes comandos:

- AAA:

Show Run | section aaa|radius

- WLAN:

Show wlan id <wlan id>

- Perfil da política:

Show wireless profile policy detailed <profile name>

- Marca de política:

Show wireless tag policy detailed <policy tag name>

- ACL:

Show IP access-list <ACL name>

- Verifique se a mobilidade está ativa com a âncora:

Show wireless mobility summary

Para verificar as configurações no AireOS WLC, execute os comandos.

- AAA:

Show radius summary

Observação: RFC3576 é a configuração de CoA.

- WLAN:

Show WLAN <wlan id>

- ACL:

Show acl detailed <acl name>

- Verifique se a mobilidade está ativa com o estrangeiro:

Show mobility summary

Troubleshooting

A solução de problemas será diferente, dependendo do ponto no processo que o cliente interrompe. Por exemplo, se a WLC nunca obtiver uma resposta do ISE no MAB, o cliente ficará preso no Policy Manager State: Associating e não será exportado para a âncora. Nessa situação, você só identificaria e solucionaria problemas no exterior e precisaria coletar um rastreamento de RA e uma captura de pacotes para o tráfego entre o WLC e o ISE. Outro exemplo seria que o MAB foi aprovado com êxito, mas o cliente não recebe o redirecionamento. Neste caso, você precisa certificar-se de que o estrangeiro recebeu o redirecionamento nos AVPs e aplicou-o ao cliente. Você também precisa verificar a âncora para certificar-se de que o cliente esteja lá com a ACL correta. Este escopo de solução de problemas está fora do design deste artigo (consulte as Informações Relacionadas para obter as diretrizes genéricas de solução de problemas de um cliente).

Para obter mais ajuda com a solução de problemas do CWA no 9800 WLC, consulte a apresentação do Cisco Live! DGTL-TSCENT-404.

Observação: somente os usuários registrados da Cisco têm acesso às ferramentas e informações internas da Cisco.

Informações de Troubleshooting do Catalyst 9800

Detalhes do cliente

show wireless client mac-address <client mac> detail

Aqui você deve observar o Estado do gerenciador de políticas, Gerenciador de sessão > Método de autenticação, Função de mobilidade.

Você também pode encontrar essas informações na GUI em Monitoring > Clients.

Captura de pacotes incorporada

Na CLI, o comando inicia #monitor capture <nome da captura> e as opções vêm depois disso.

Na GUI, vá para Troubleshoot > Packet Capture > +Add.

Rastreamentos de RadioActive

Na CLI:

debug wireless mac|ip <client mac|ip>

Use a forma no do comando para interrompê-lo. Isso é registrado em um arquivo no bootflash chamado ra_trace, depois no endereço MAC ou IP do cliente e na data e hora.

Na GUI, navegue para Troubleshoot > Radioative Trace > +Add. Adicione o endereço mac ou ip do cliente, clique em Apply e pressione Start. Depois de passar pelo processo algumas vezes, interrompa o rastreamento, gere o log e faça o download para o dispositivo.

Informações de Troubleshooting do AireOS

Detalhes do cliente

Na CLI, mostre os detalhes do cliente <client mac>.

Na GUI, clique em Monitor > Clients.

Depurações do CLI

Debug client <client mac>

Debug mobility handoff

Debug mobility config

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

28-Mar-2024 |

Recertificação |

2.0 |

20-Sep-2021 |

alterações de formatação secundárias |

1.0 |

17-Sep-2021 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jay VivasTAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback