简介

本文档介绍如何将思科身份服务引擎(ISE)配置为思科DNA中心GUI管理的外部身份验证。

先决条件

要求

思科建议您了解以下主题:

- TACACS+和RADIUS协议。

- 思科ISE与思科DNA中心集成。

- 思科ISE策略评估。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科身份服务引擎(ISE)版本3.4补丁1。

- 思科DNA中心版本2.3.5.5。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

开始使用前

- 确保您在System > Settings > External Services > Authentication and Policy Servers上配置了至少一个RADIUS身份验证服务器。

- 只有对DNAC具有超级管理员角色权限的用户才能执行此过程。

- 启用外部身份验证回退。

警告:在早于2.1.x的版本中,当启用外部身份验证时,如果AAA服务器无法访问或AAA服务器拒绝未知用户名,则Cisco DNA Center将回退到本地用户。在当前版本中,如果AAA服务器无法访问或AAA服务器拒绝未知用户名,Cisco DNA Center不会回退到本地用户。启用外部身份验证回退后,外部用户和本地管理员可以登录到Cisco DNA Center。

要启用外部身份验证回退,请通过SSH连接到Cisco DNA Center实例并输入此CLI命令(magctl rbac external_auth_fallback enable)。

配置

(选项1)使用RADIUS配置DNAC外部身份验证

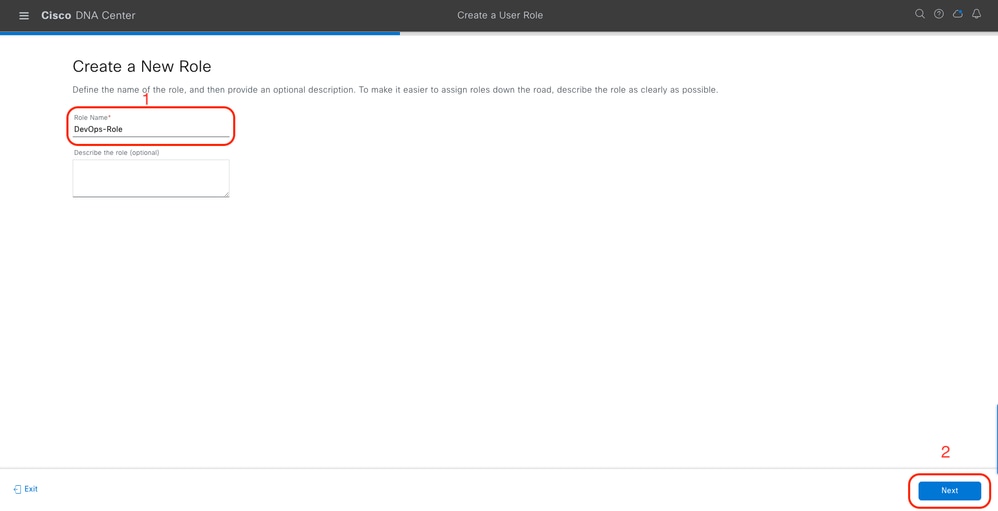

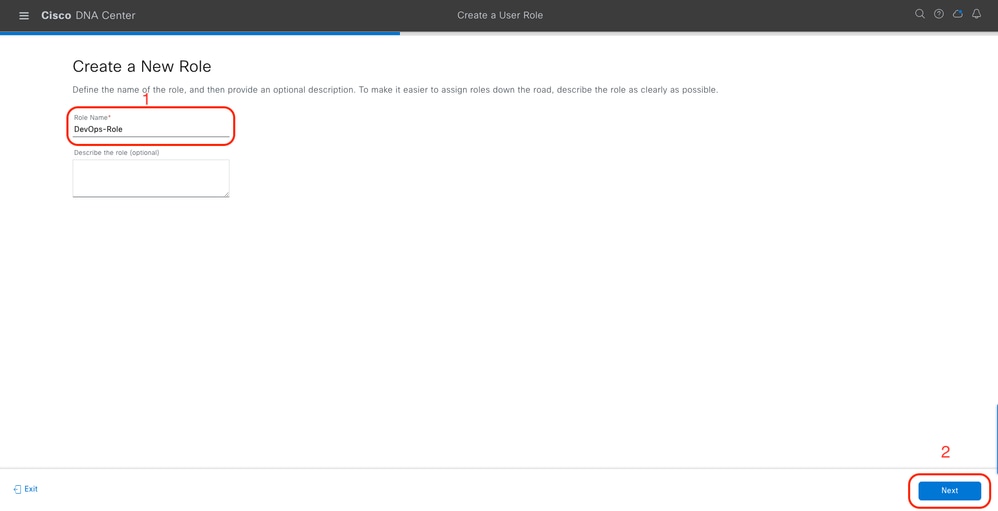

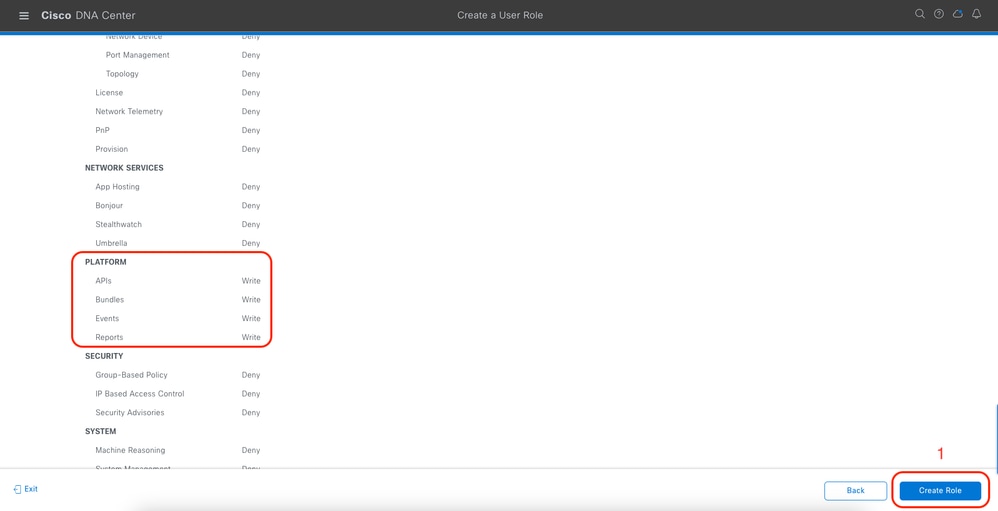

步骤1.(可选)定义自定义角色。

配置满足要求的自定义角色,您可以使用默认用户角色。这可以通过System > Users & Roles > Role Based Access Control选项卡完成。

步骤

a.创建新角色。

DevOps角色名称

DevOps角色名称

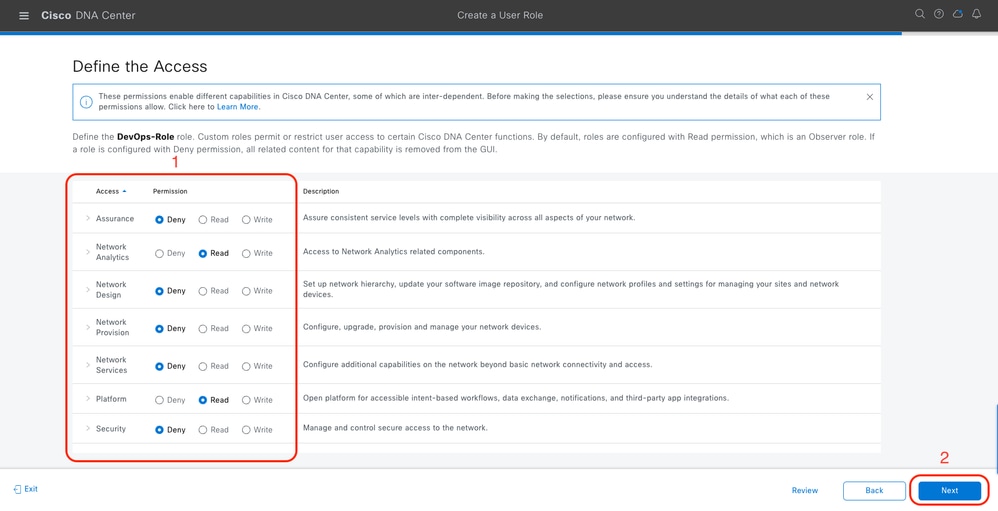

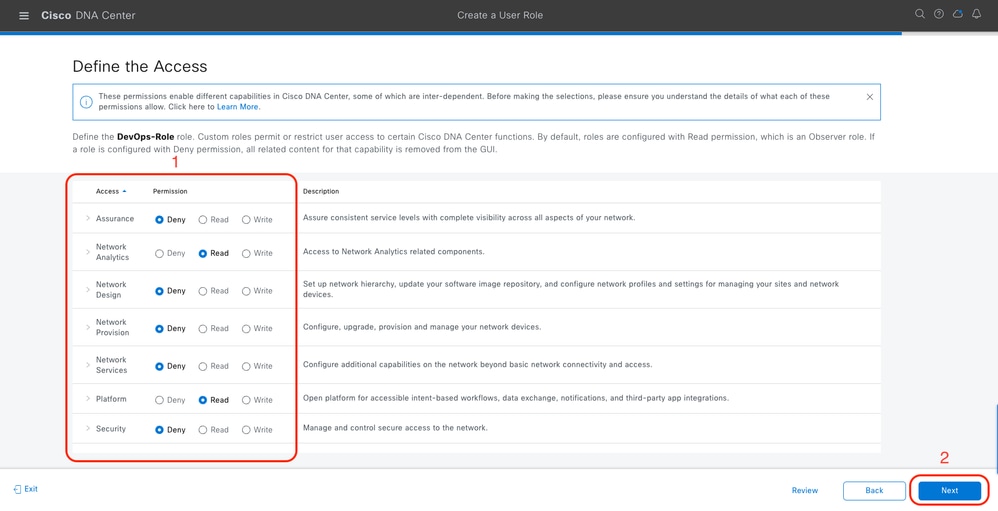

b.定义访问。

DevOps角色访问

DevOps角色访问

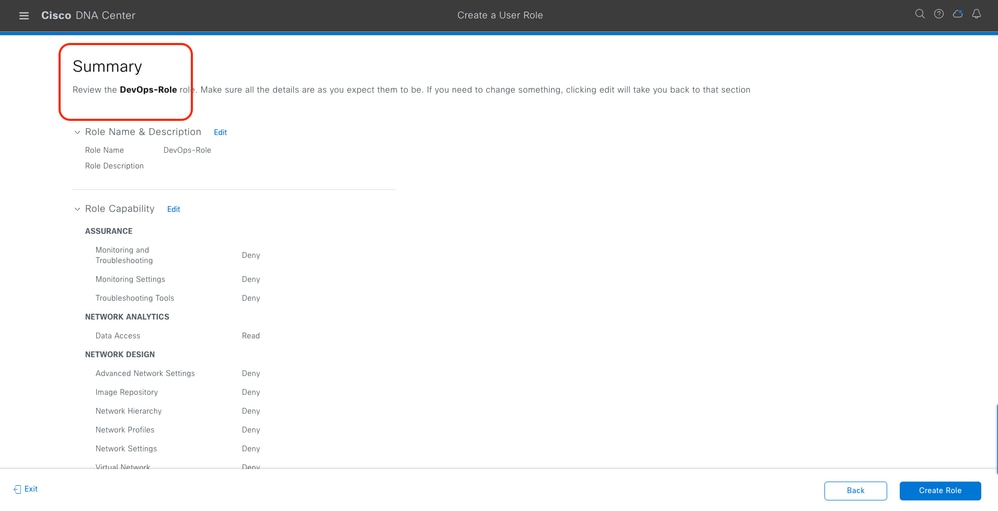

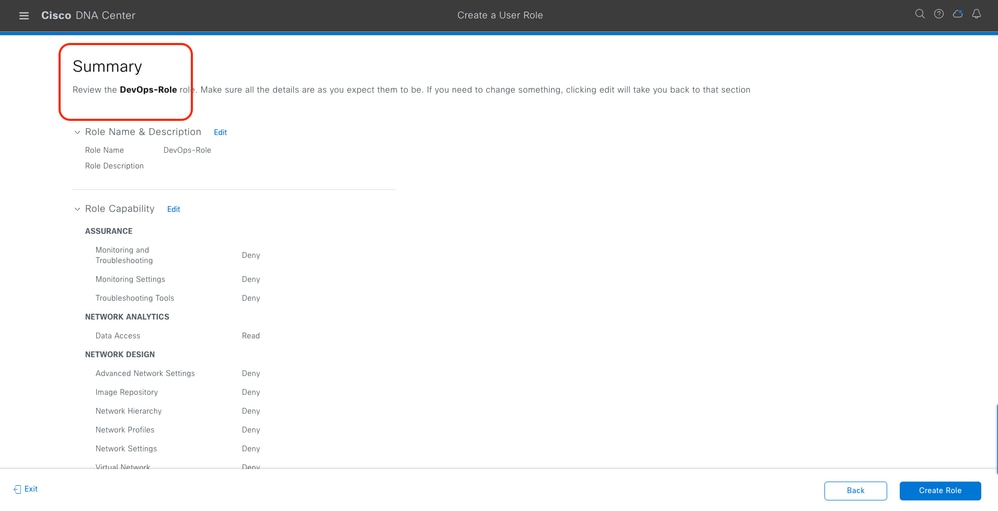

c.创建新角色。

DevOps角色摘要

DevOps角色摘要

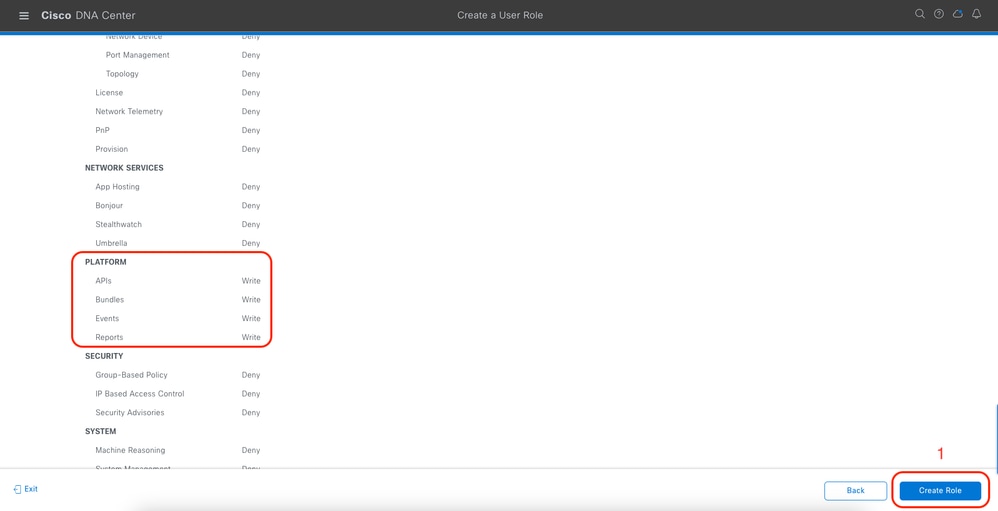

审核并创建DevOps角色

审核并创建DevOps角色

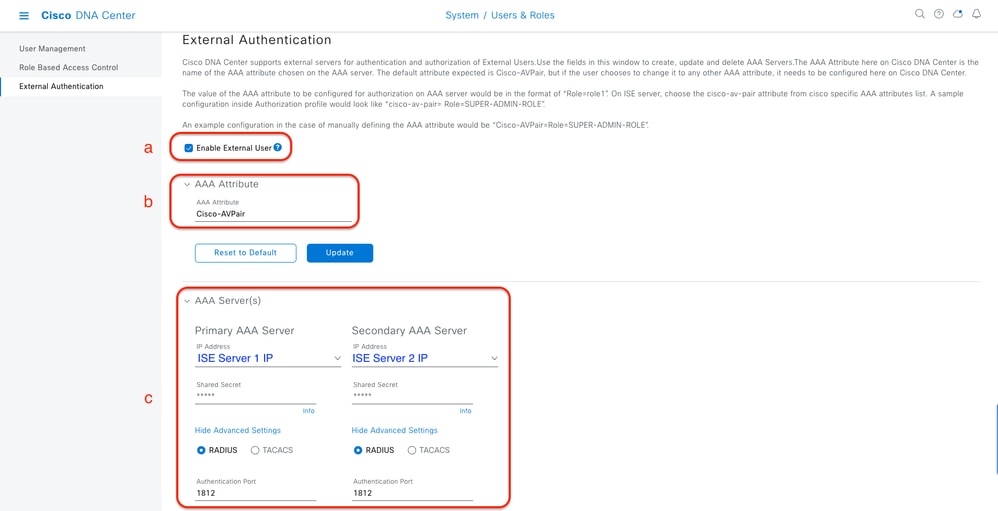

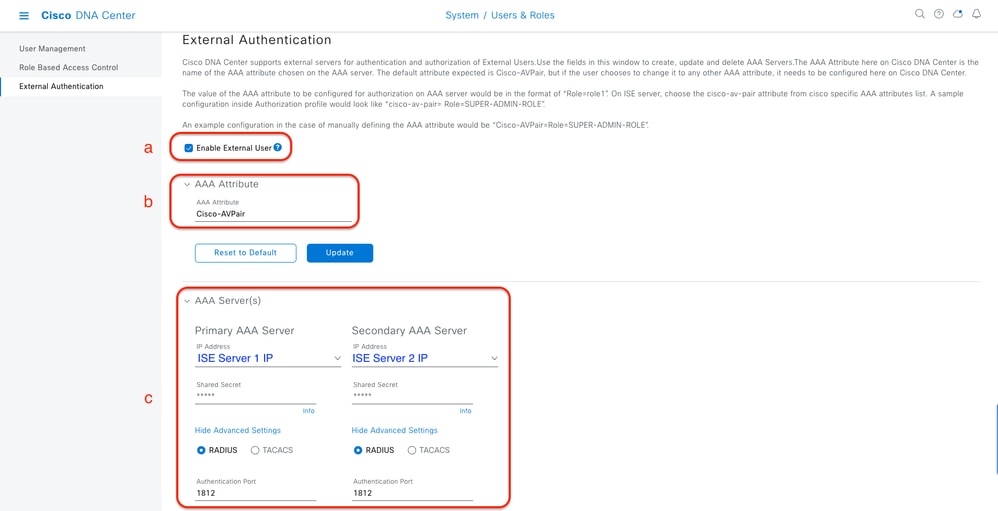

步骤2.使用RADIUS配置外部身份验证。

这可以通过System > Users & Roles > External Authentication选项卡完成。

步骤

a.要在Cisco DNA Center中启用外部身份验证,请选中启用外部用户复选框。

b.设置AAA属性。

在AAA attributes字段中输入Cisco-AVPair。

c.(可选)配置主要和辅助AAA服务器。

确保主AAA服务器上或主服务器和辅助服务器上都启用了RADIUS协议。

(RADIUS)外部身份验证配置步骤

(RADIUS)外部身份验证配置步骤

(选项1)为RADIUS配置ISE

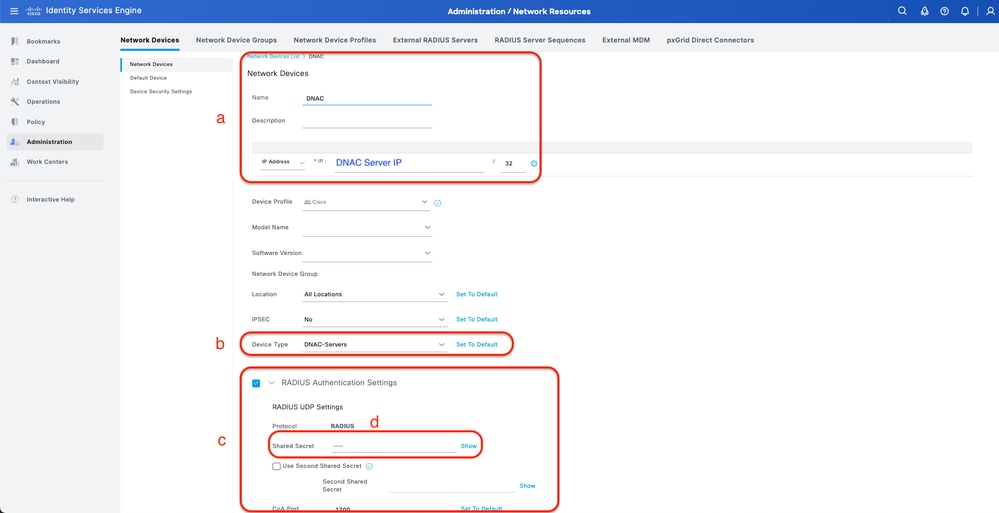

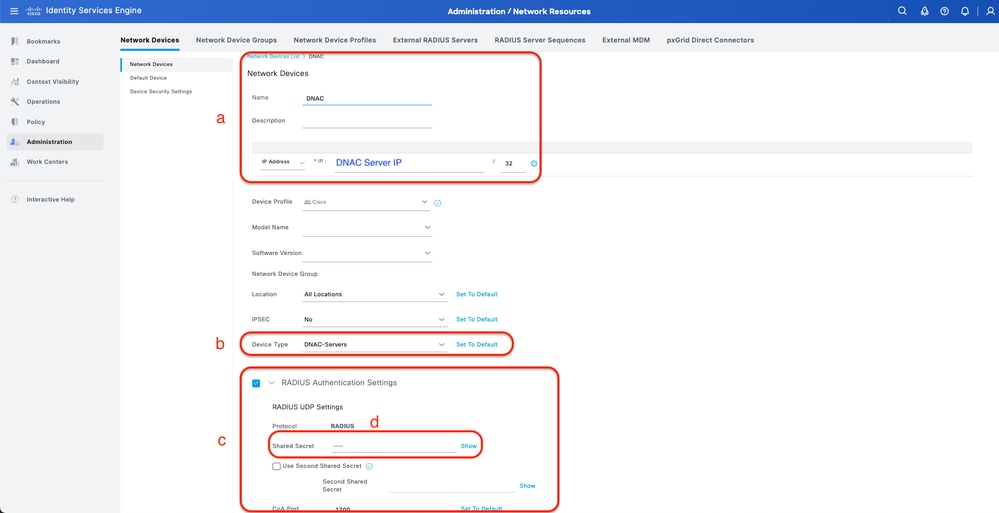

步骤1.将DNAC服务器添加为ISE上的网络设备。

这可以通过管理>网络资源>网络设备选项卡完成。

步骤

a.定义(DNAC)网络设备名称和IP。

b.(可选)为策略集条件对设备类型进行分类。

c.启用RADIUS身份验证设置。

d.设置RADIUS共享密钥。

用于RADIUS的ISE网络设备(DNAC)

用于RADIUS的ISE网络设备(DNAC)

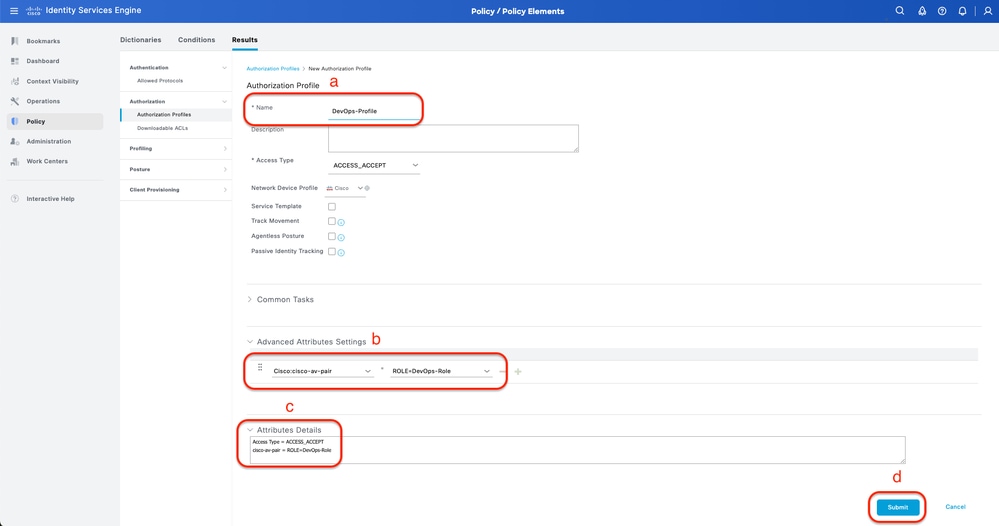

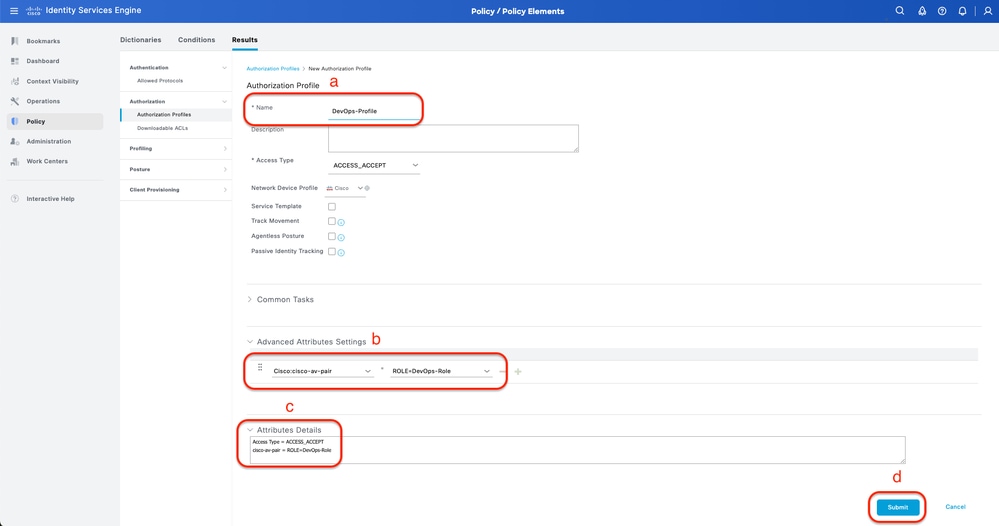

步骤2.创建RADIUS授权配置文件。

这可以通过选项卡完成 Policy > Policy Elements > Results > Authorization > 授权配置文件。

注意:创建3个RADIUS授权配置文件,每个用户角色一个。

步骤

a.单击Add并定义RADIUS授权配置文件名称。

b.在Advanced Attributes Settings中输入Cisco:cisco-av-pair,并填充正确的User角色。

- 对于(DecOps-Role)用户角色,请输入ROLE=DevOps-Role。

- 对于(NETWORK-ADMIN-ROLE)用户角色,请输入ROLE=NETWORK-ADMIN-ROLE。

- 对于(SUPER-ADMIN-ROLE)用户角色,请输入ROLE=SUPER-ADMIN-ROLE。

c.查看属性详细信息。

d.Click Save.

创建授权配置文件

创建授权配置文件

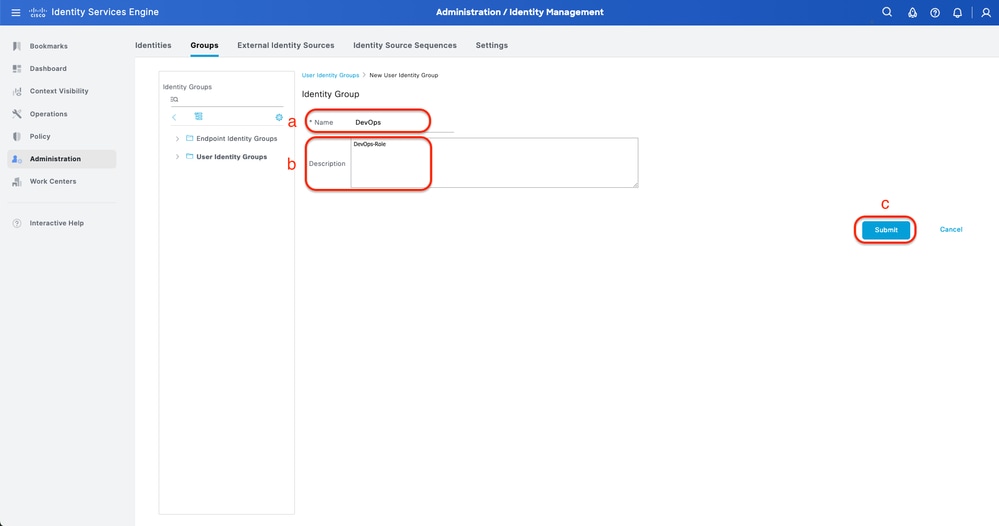

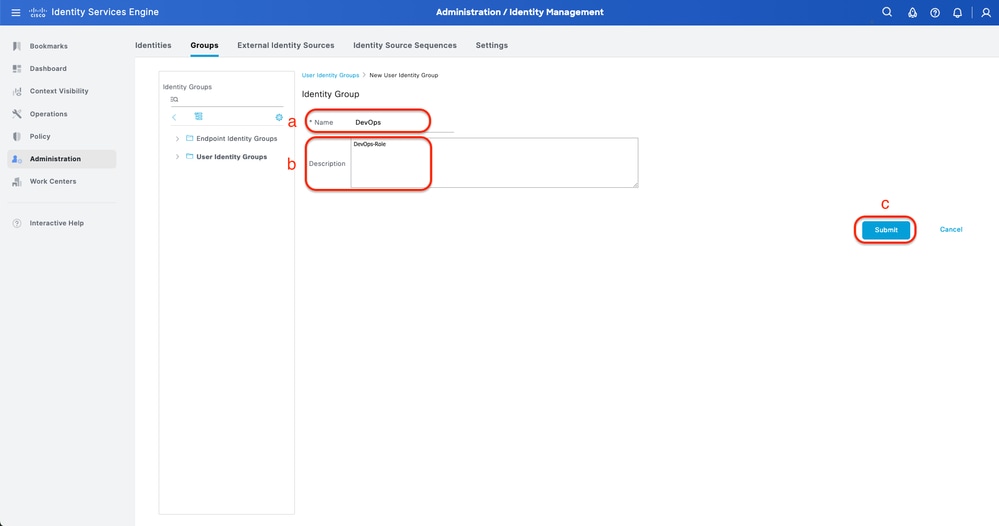

步骤3.创建用户组。

这可以通过Administration > Identity Management > Groups > User Identity Groups选项卡完成。

步骤

a.单击Add并定义身份组名称

b.(可选)定义说明。

c.单击Submit。

创建用户身份组

创建用户身份组

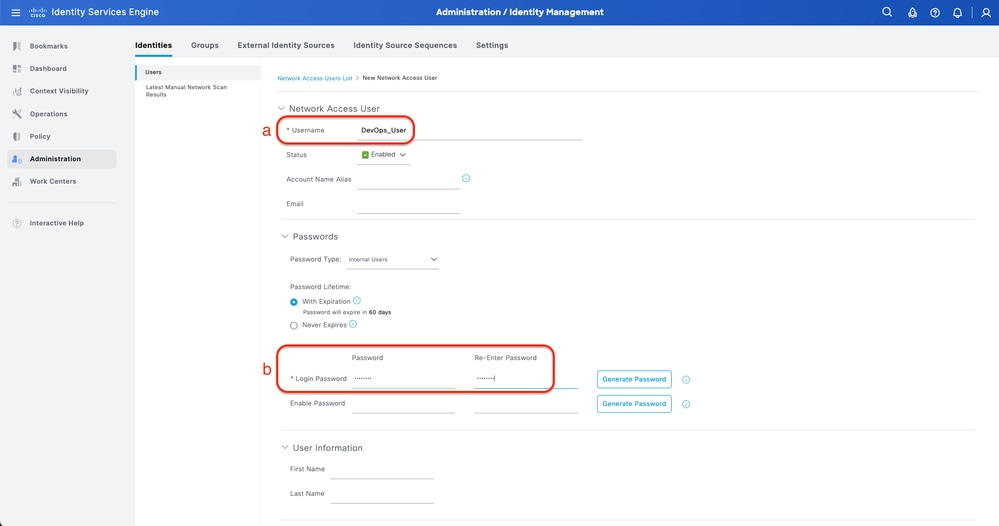

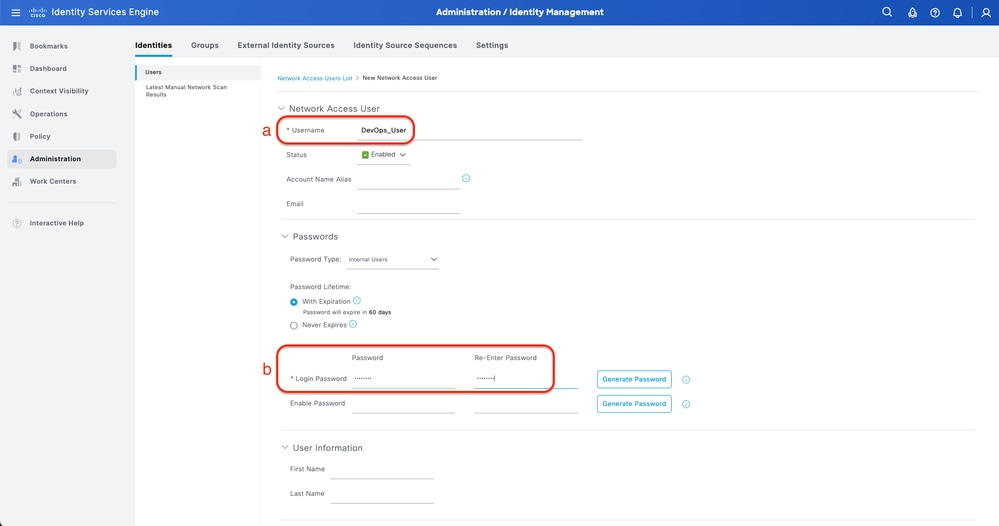

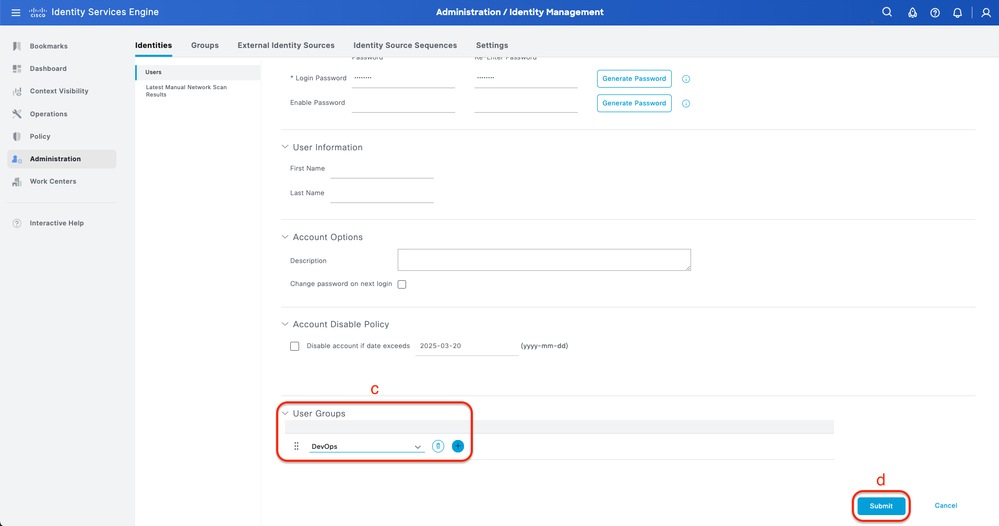

步骤4.创建本地用户。

这可以通过管理>身份管理>身份>用户选项卡完成。

步骤

a.单击Add并定义用户名。

b.设置登录密码。

c.将用户添加到相关用户组。

d.单击 submit。

创建本地用户1-2

创建本地用户1-2

创建本地用户2-2

创建本地用户2-2

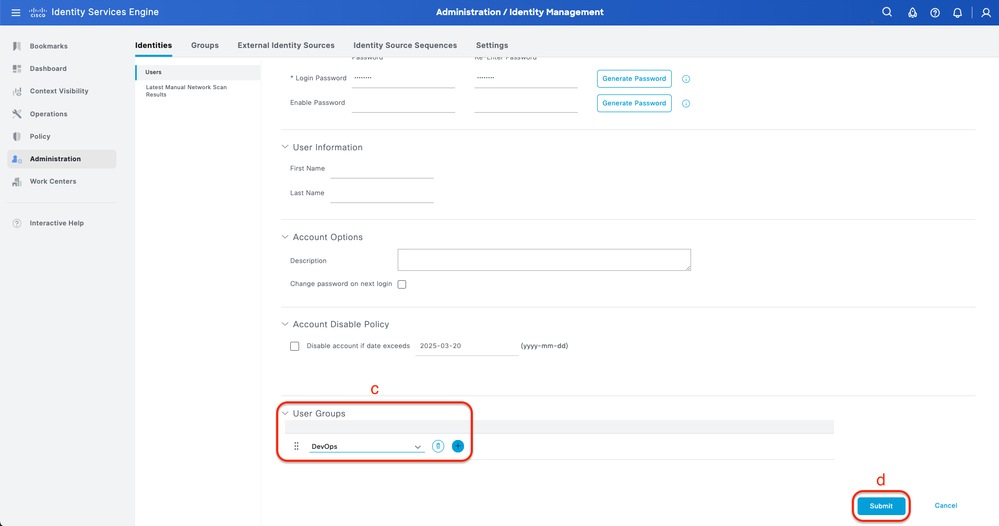

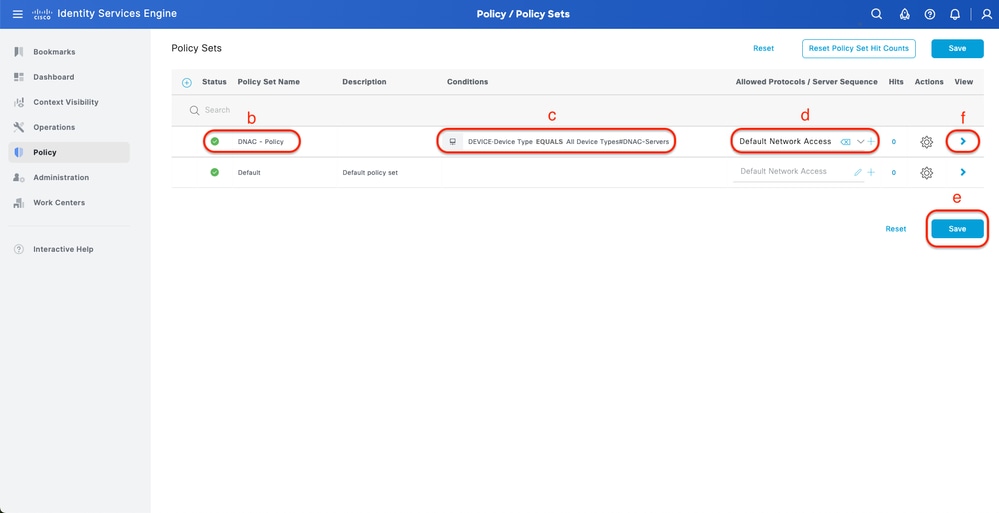

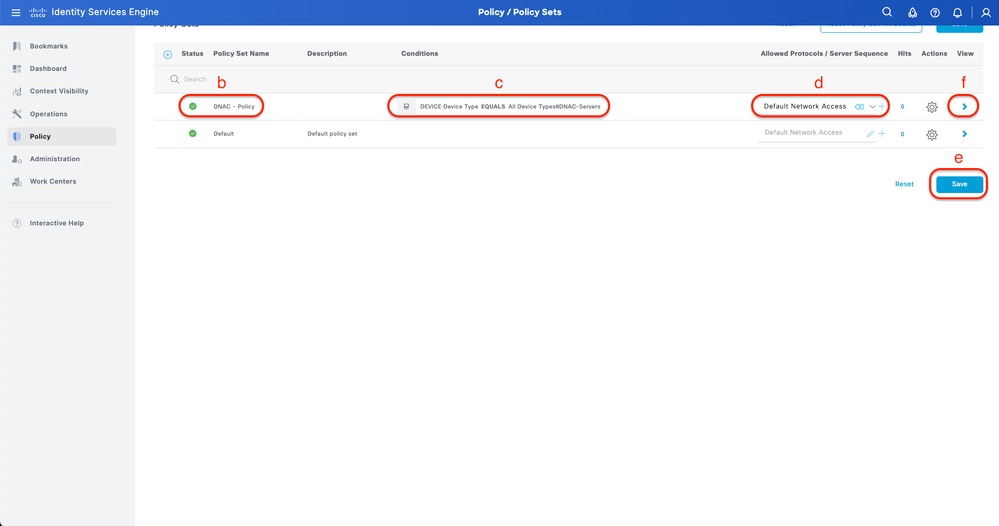

步骤5.(可选)添加RADIUS策略集。

这可以在Policy > Policy Sets选项卡中完成。

步骤

a.单击Actions并选择(上面插入新行)。

b.定义策略集名称。

c.将Policy Set Condition设置为Select Device Type you previous created on(Step1 > b)。

d.设置Allowed协议。

e.Click Save.

f.点击(>)Policy Set View配置身份验证和授权规则。

添加RADIUS策略集

添加RADIUS策略集

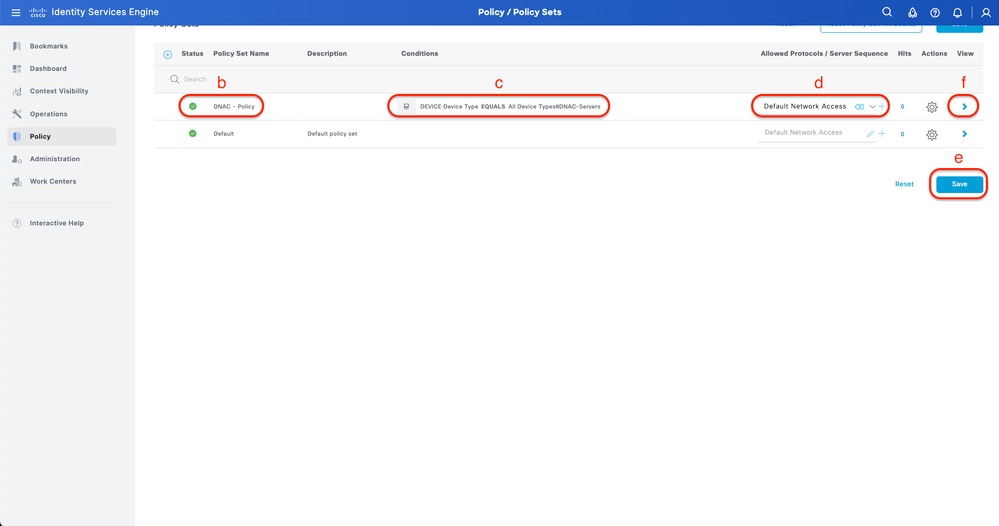

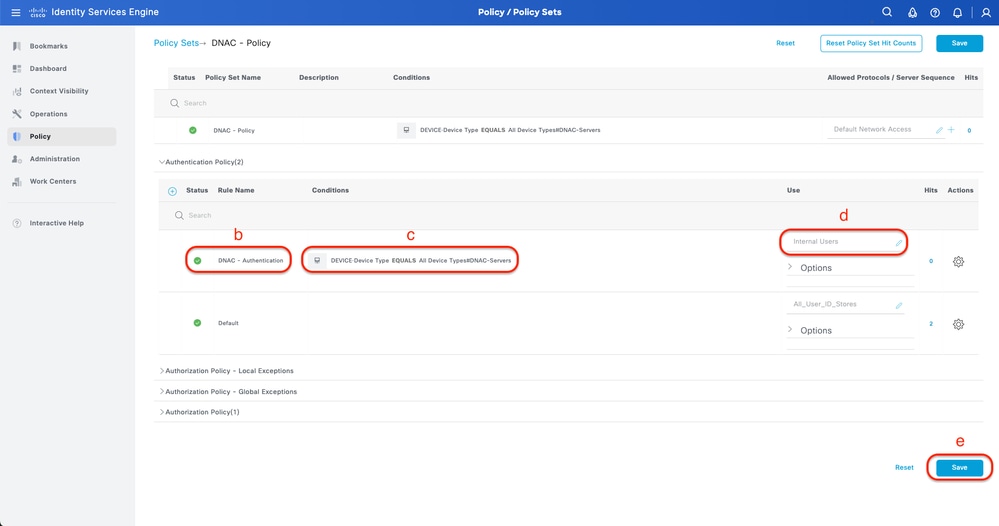

步骤6.配置RADIUS身份验证策略。

这可以通过Policy > Policy Sets >单击(>)选项卡完成。

步骤

a.单击Actions并选择(上面插入新行)。

b.定义身份验证策略名称。

c.设置先前在上创建的Authentication Policy Condition和Select Device Type(步骤1 > b)。

d.为身份源设置Authentication Policy Use。

e.Click Save.

添加RADIUS身份验证策略

添加RADIUS身份验证策略

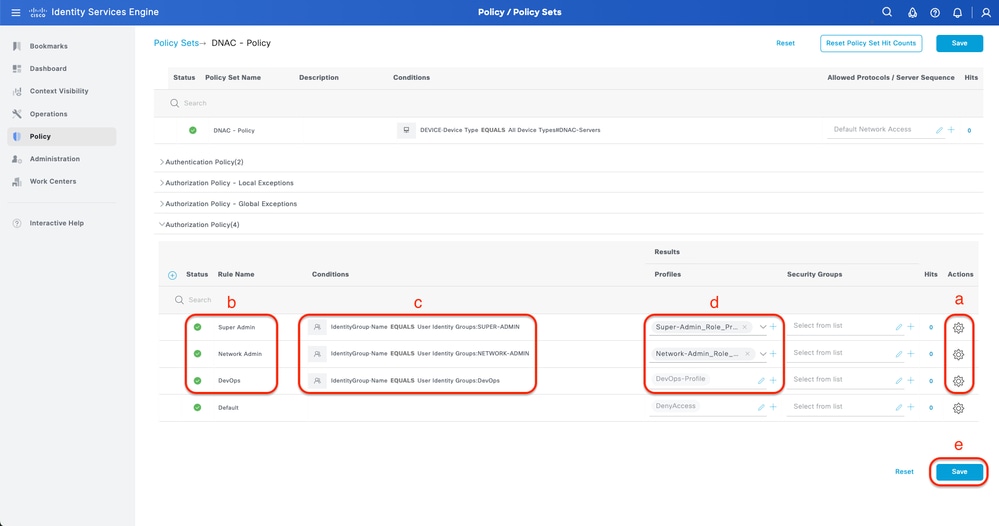

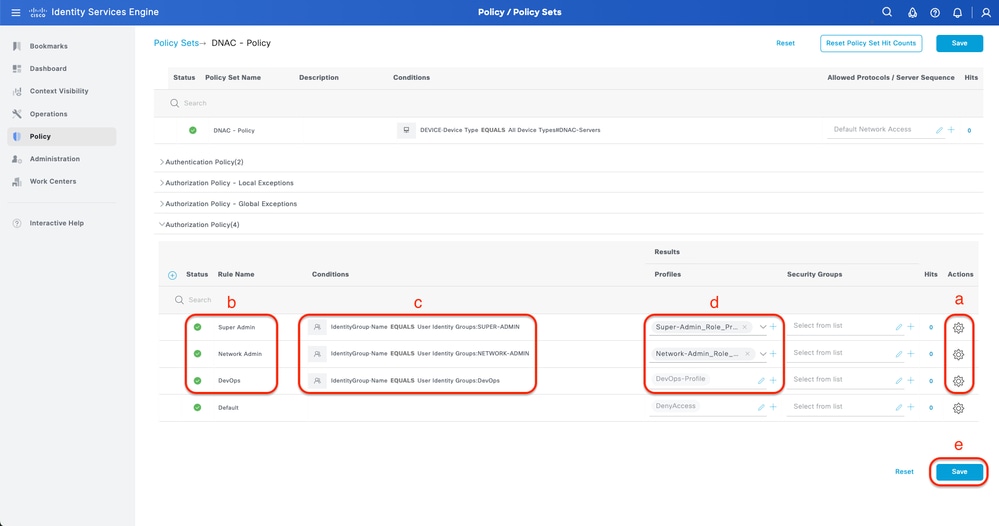

步骤7.配置RADIUS授权策略。

这可以通过Policy > Policy Sets>Click(>)选项卡完成。

此步骤用于为每个用户角色创建授权策略:

- 超级管理员角色

- NETWORK-ADMIN-ROLE

- DevOps — 角色

步骤

a.单击Actions并选择(上面插入新行)。

b.定义授权策略名称。

c.设置授权策略条件并选择您在中创建的用户组(第3步)。

d.设置授权策略结果/配置文件和选择您在中创建的授权配置文件(Step2)。

e.Click Save.

添加授权策略

添加授权策略

(选项2)使用TACACS+配置DNAC外部身份验证

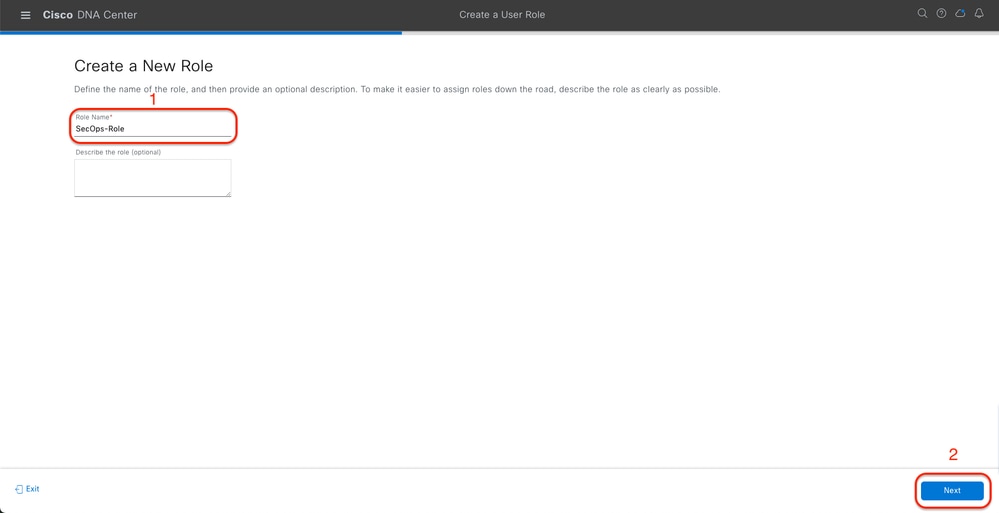

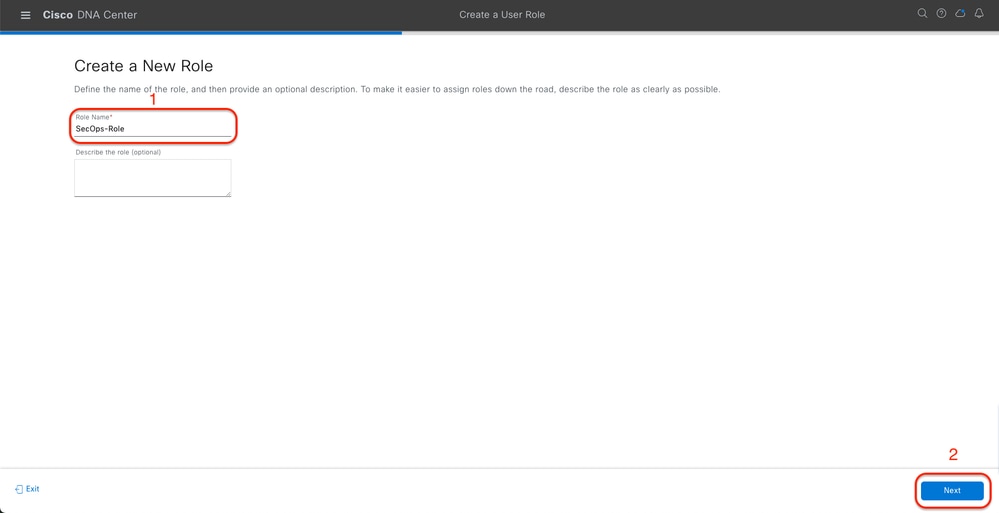

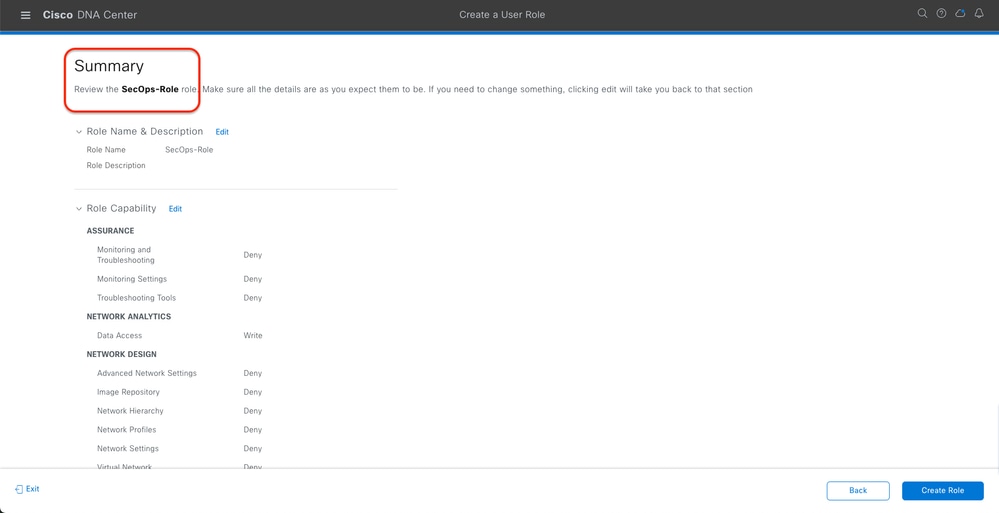

步骤1.(可选)定义自定义角色。

配置满足要求的自定义角色,您可以使用默认用户角色。这可以通过System > Users & Roles > Role Based Access Control选项卡完成。

步骤

a.创建新角色。

SecOps角色名称

SecOps角色名称

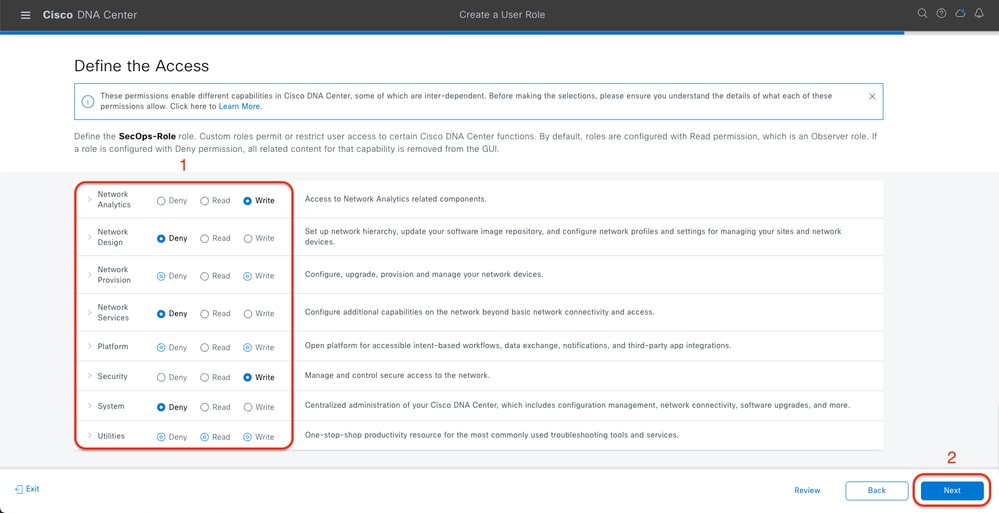

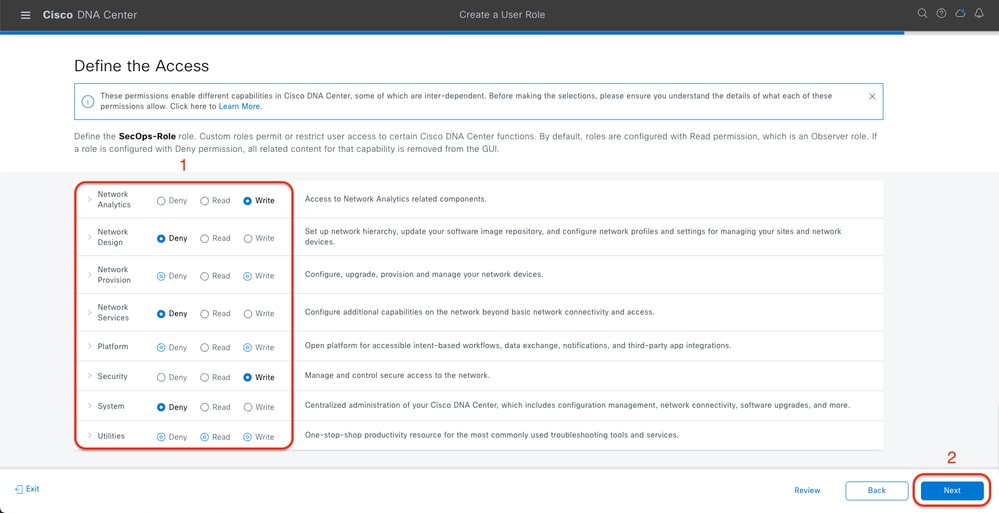

b.定义访问。

SecOps角色访问

SecOps角色访问

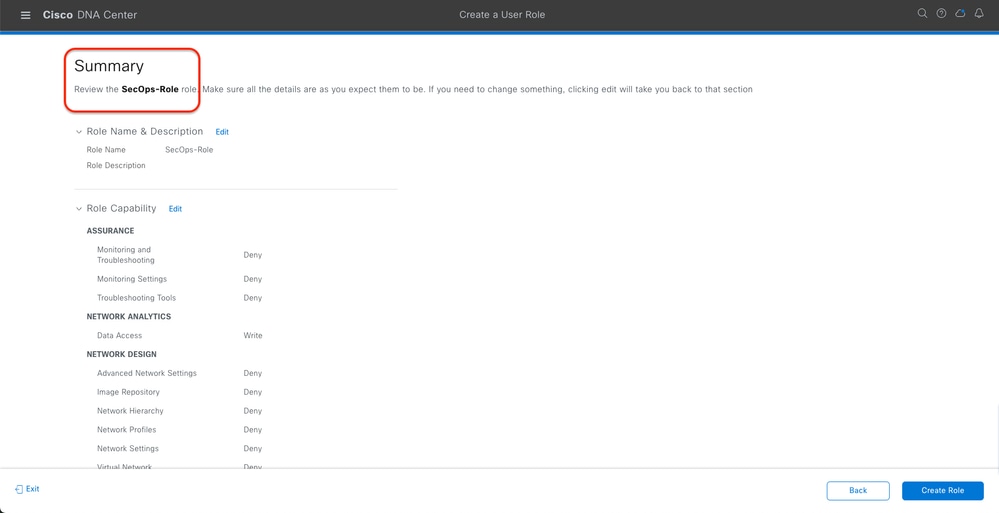

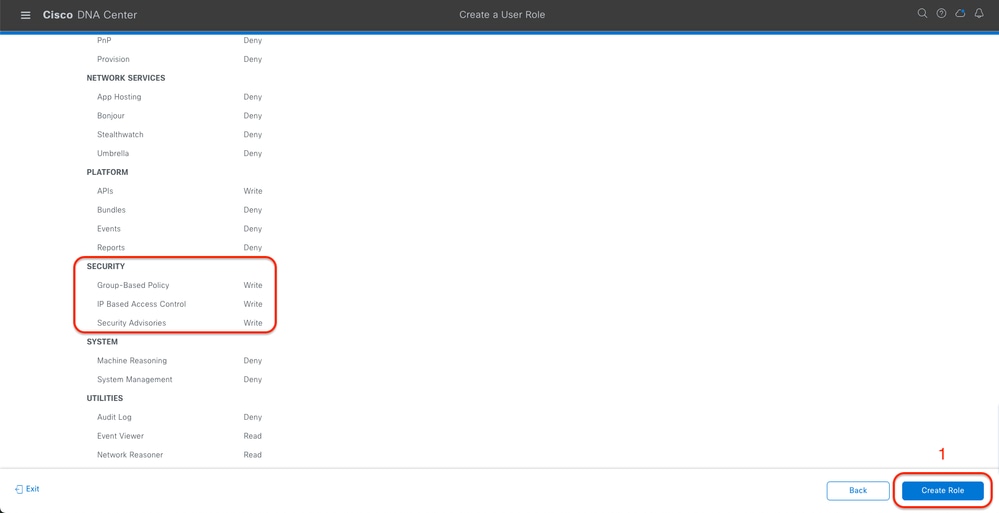

c.创建新角色。

SecOps角色摘要

SecOps角色摘要

审核并创建SecOps角色

审核并创建SecOps角色

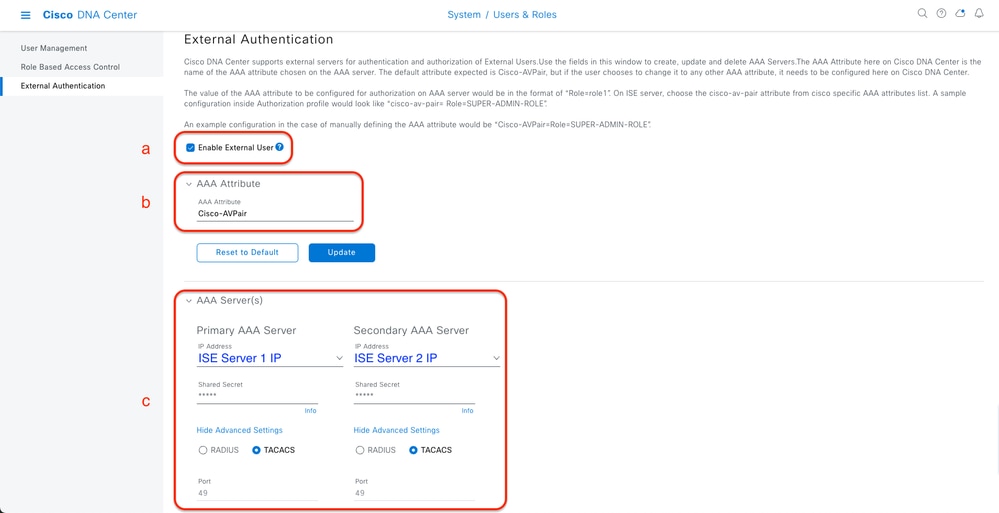

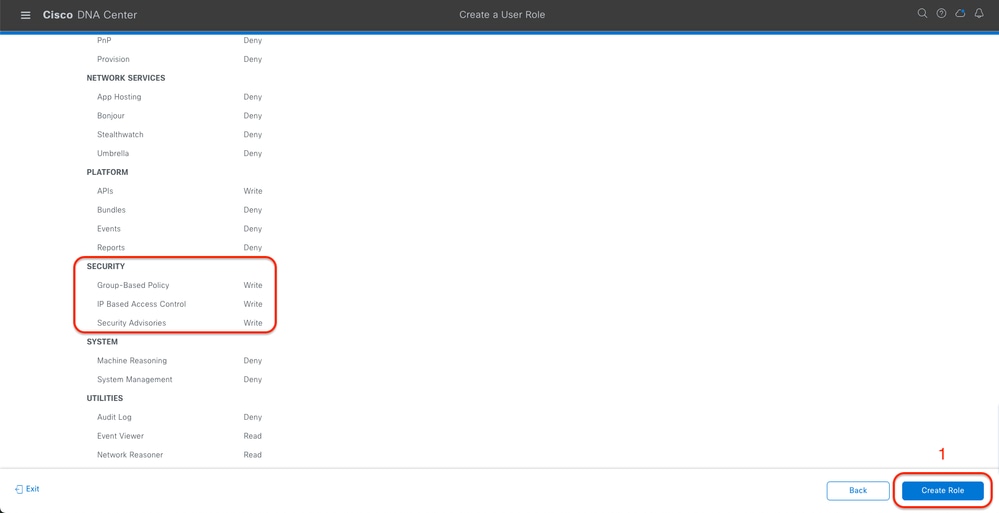

步骤2.使用TACACS+配置外部身份验证。

这可以通过System > Users & Roles > External Authentication选项卡完成。

a.要在Cisco DNA Center中启用外部身份验证,请选中启用外部用户复选框。

b.设置AAA属性。

在AAA attributes字段中输入Cisco-AVPair。

c.(可选)配置主要和辅助AAA服务器。

确保主AAA服务器上或主服务器和辅助服务器上都启用了TACACS+。

(TACACS+)外部身份验证配置步骤

(TACACS+)外部身份验证配置步骤

(选项2)为TACACS+配置ISE

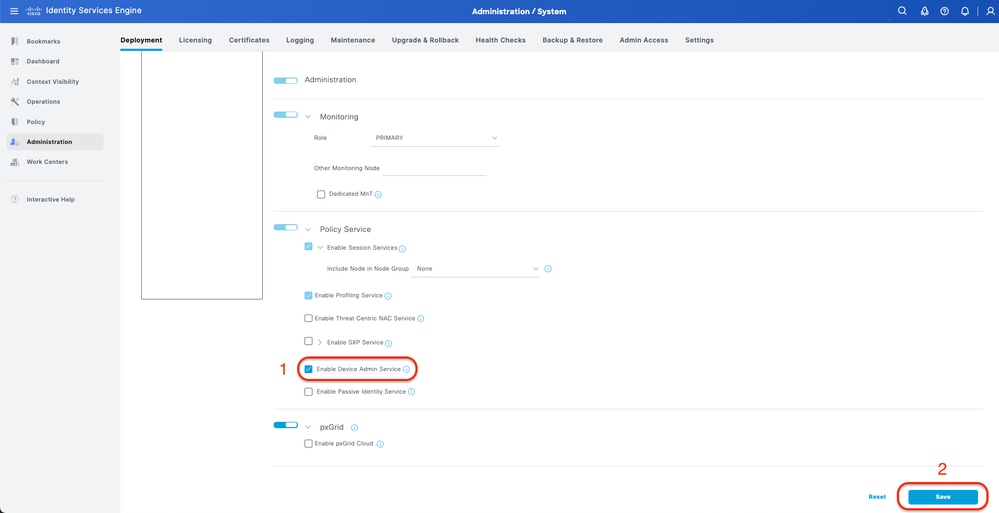

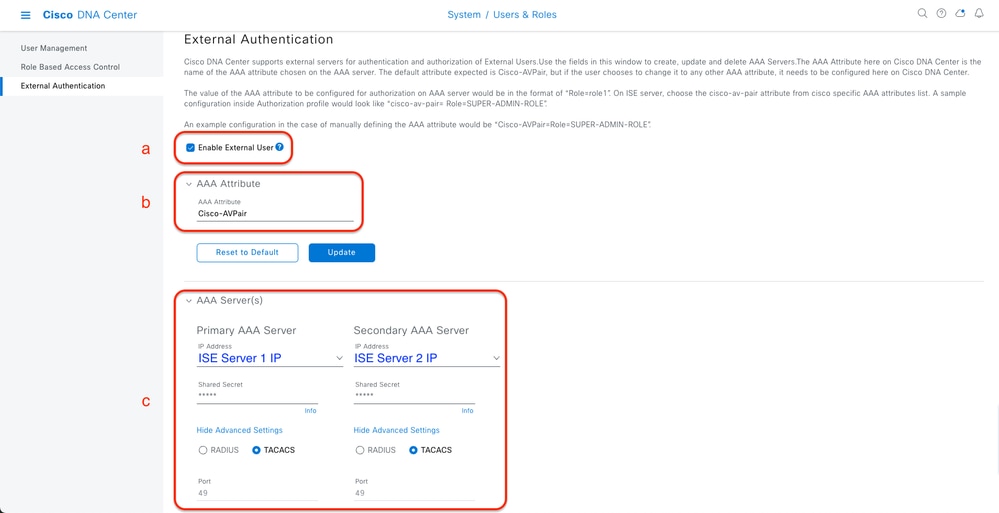

步骤1.启用设备管理服务。

这可以通过Administration > System > Deployment > Edit(ISE PSN Node)> Check Enable Device Admin Service选项卡完成。

启用设备管理服务

启用设备管理服务

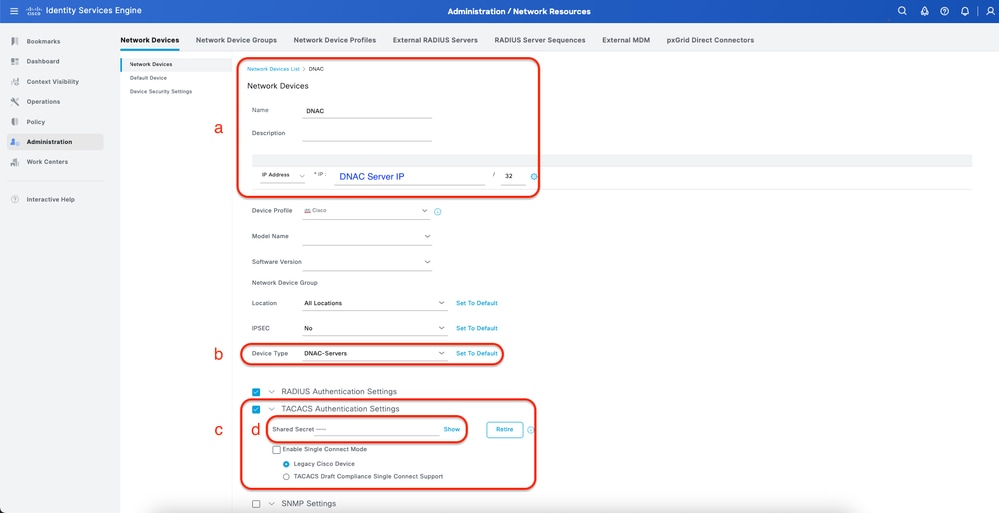

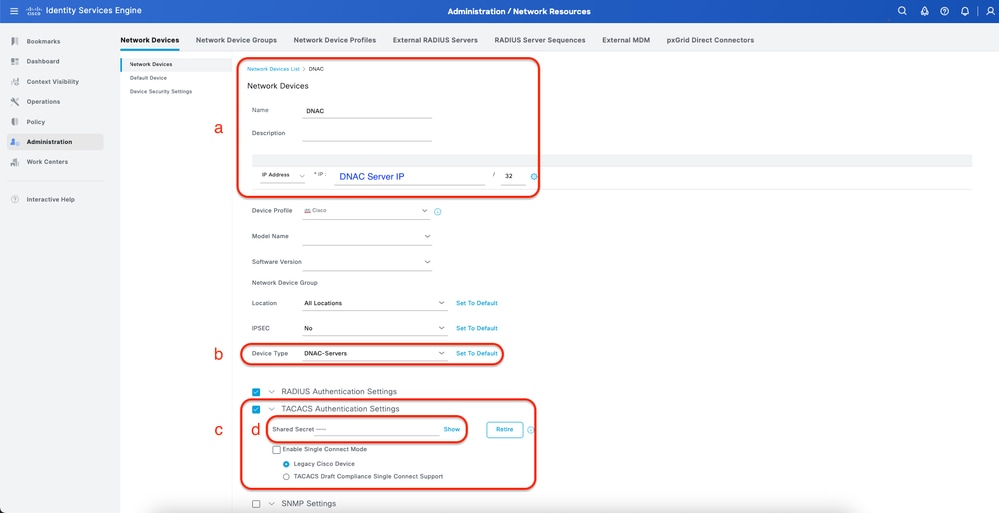

步骤2.将DNAC服务器添加为ISE上的网络设备。

这可以通过管理>网络资源>网络设备选项卡完成。

步骤

a.定义(DNAC)网络设备名称和IP。

b.(可选)为策略集条件对设备类型进行分类。

c.启用TACACS+身份验证设置。

d.设置TACACS+共享密钥。

用于TACACS+的ISE网络设备(DNAC)

用于TACACS+的ISE网络设备(DNAC)

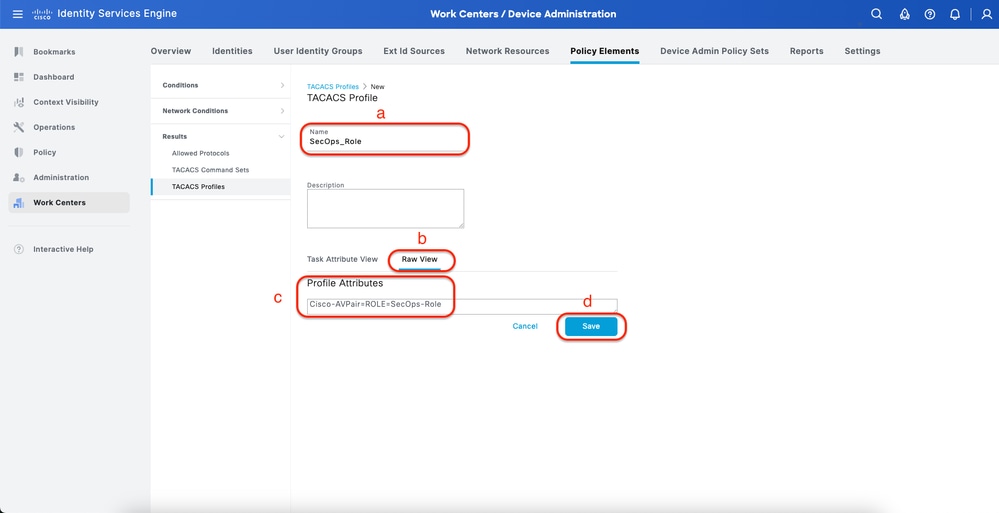

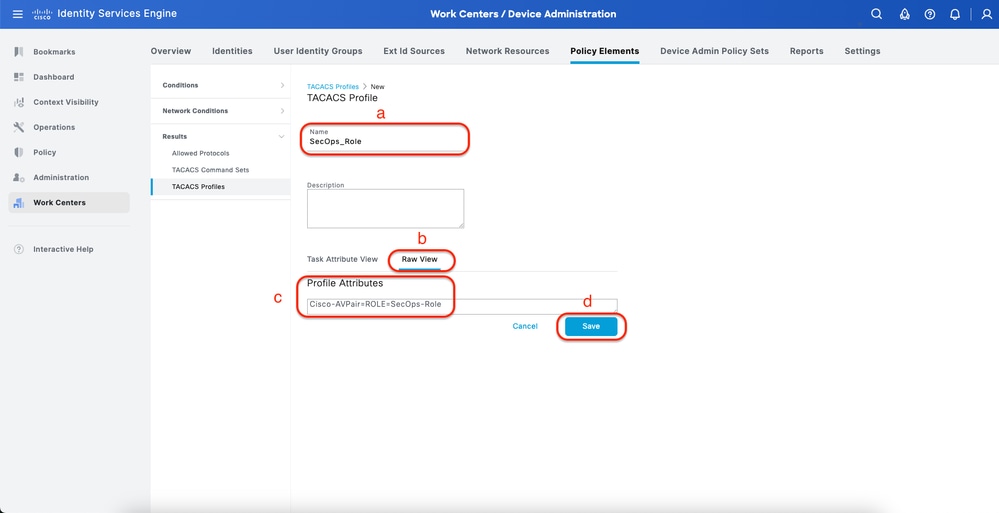

步骤3.为每个DNAC角色创建TACACS+配置文件。

这可以从工作中心>设备管理>策略元素>结果> TACACS配置文件选项卡完成。

注意:创建3个TACACS+配置文件,每个用户角色一个。

步骤

a.单击Add并定义TACACS Profile名称。

b.单击Raw View选项卡。

c.输入Cisco-AVPair=ROLE=并填写正确的用户角色。

- 对于(SecOps-Role)用户角色,请输入Cisco-AVPair=ROLE=SecOps-Role。

- 对于(NETWORK-ADMIN-ROLE)用户角色,请输入Cisco-AVPair=ROLE=NETWORK-ADMIN-ROLE。

- 对于(SUPER-ADMIN-ROLE)用户角色,请输入Cisco-AVPair=ROLE=SUPER-ADMIN-ROLE。

注意:请记住,AVPair值(Cisco-AVPair=ROLE=)区分大小写,并确保其与DNAC用户角色匹配。

d.Click Save.

创建TACACS配置文件(SecOps_Role)

创建TACACS配置文件(SecOps_Role)

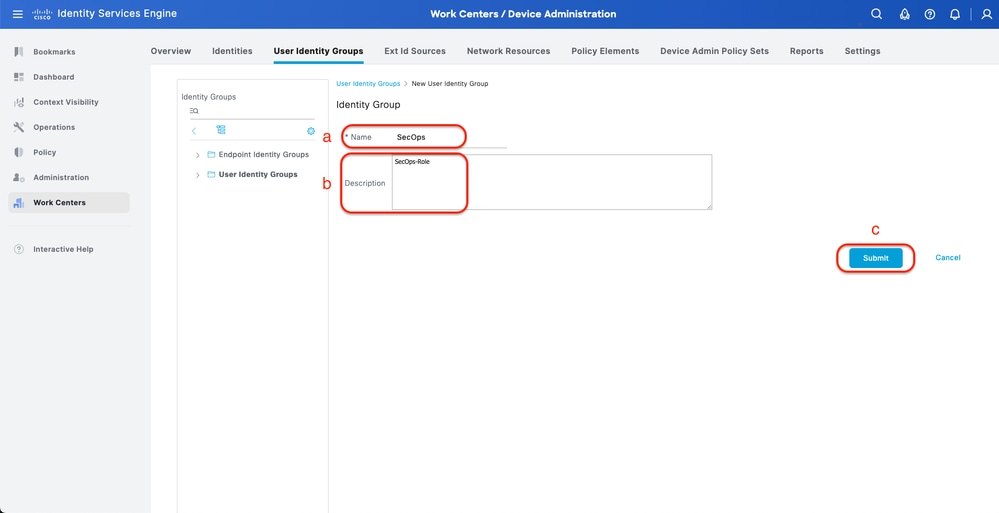

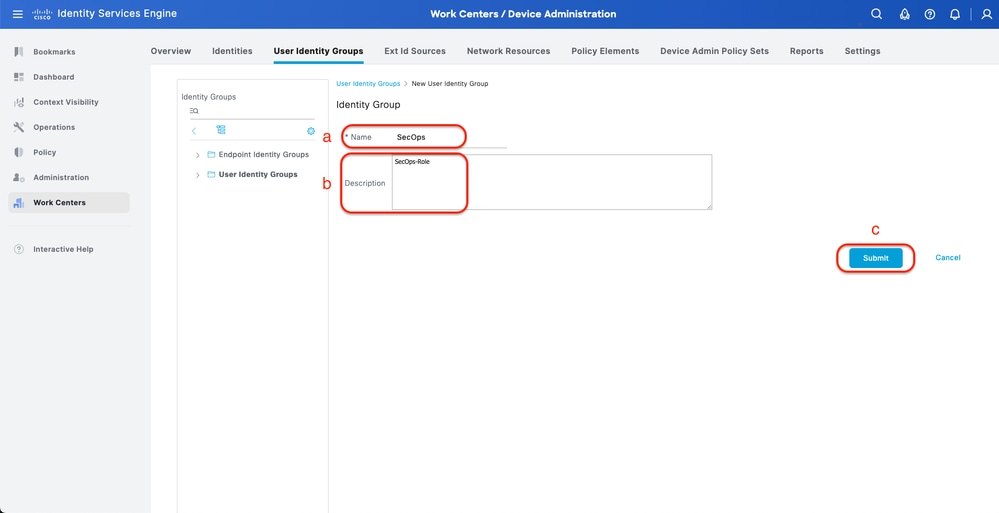

步骤4.创建用户组。

这可以通过工作中心>设备管理>用户身份组选项卡完成。

步骤

a.单击Add并定义身份组名称。

b.(可选)定义说明。

c.单击Submit。

创建用户身份组

创建用户身份组

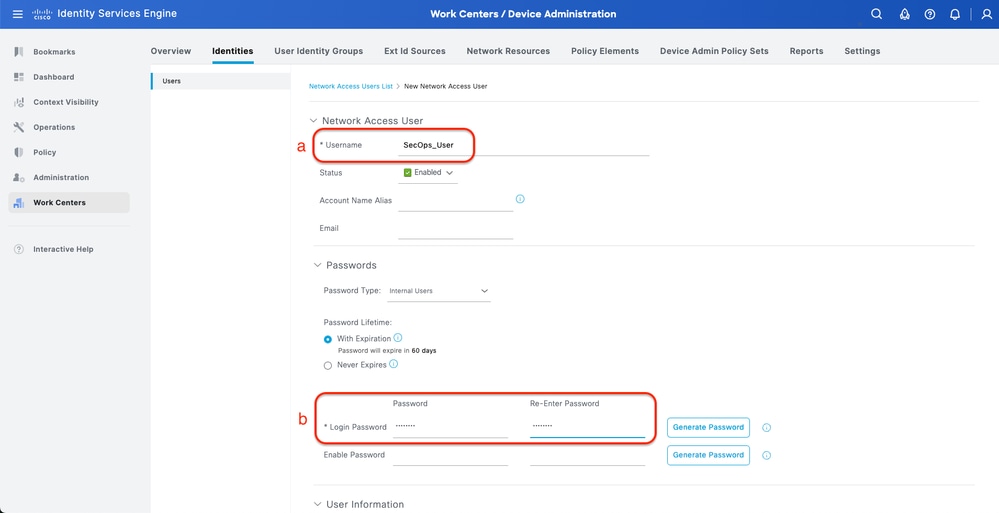

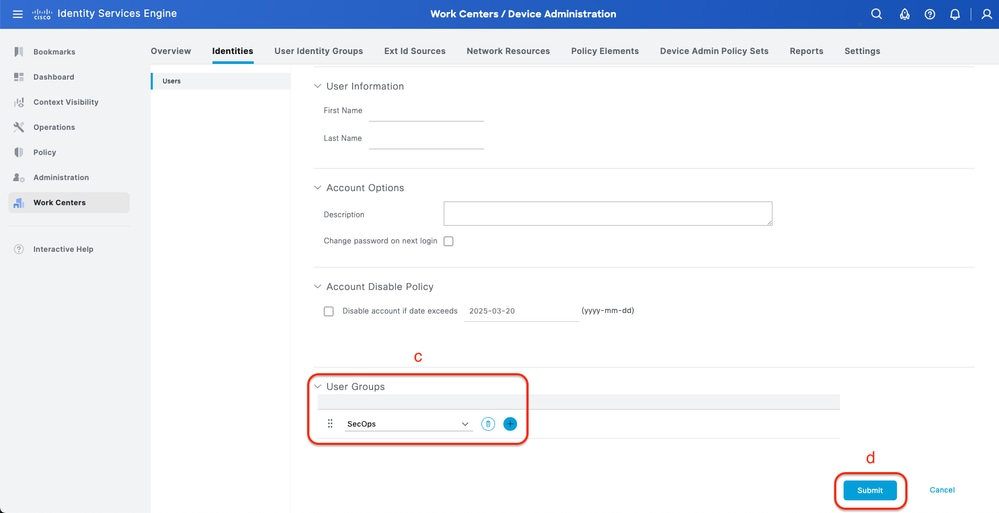

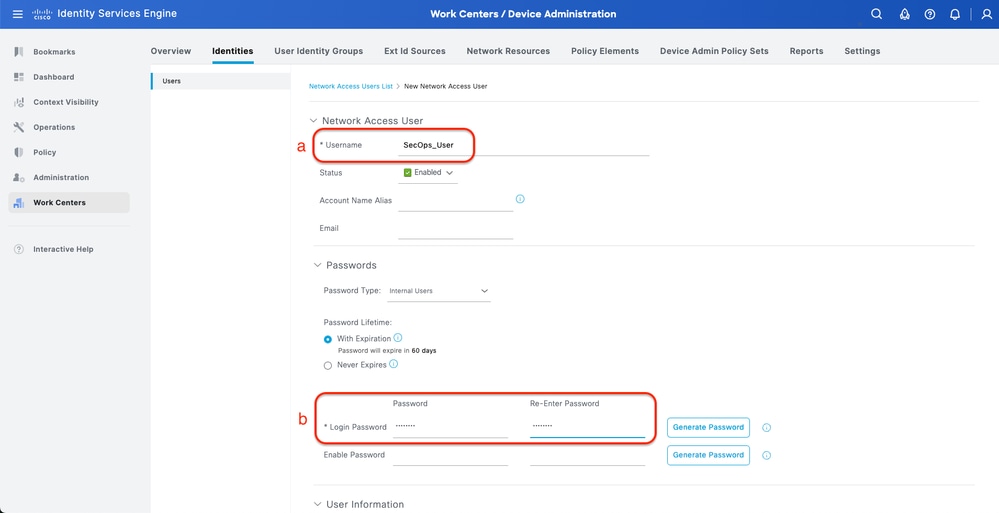

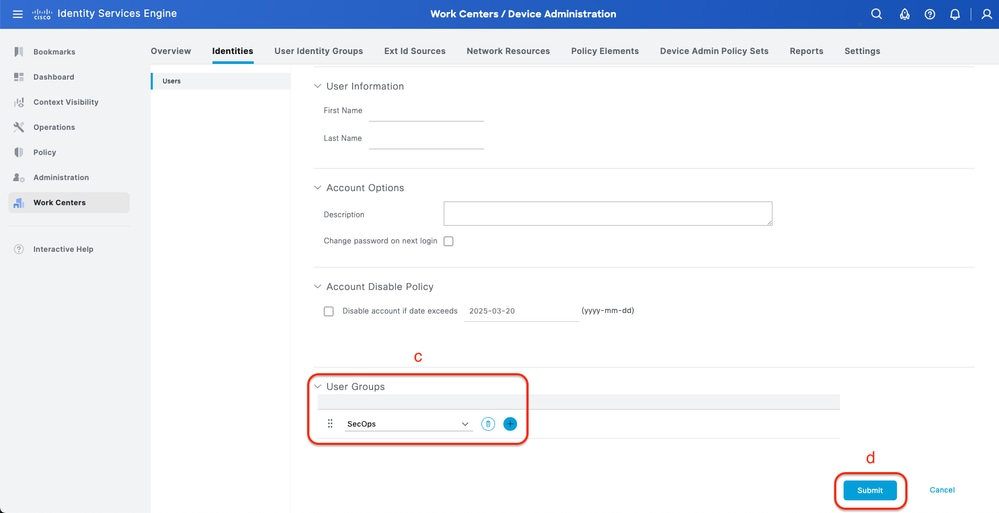

步骤5.创建本地用户。

这可以通过工作中心>设备管理>身份>用户选项卡完成。

步骤

a.单击Add并定义用户名。

b.设置登录密码。

c.将用户添加到相关用户组。

d.单击 submit。

创建本地用户1-2

创建本地用户1-2

创建本地用户2-2

创建本地用户2-2

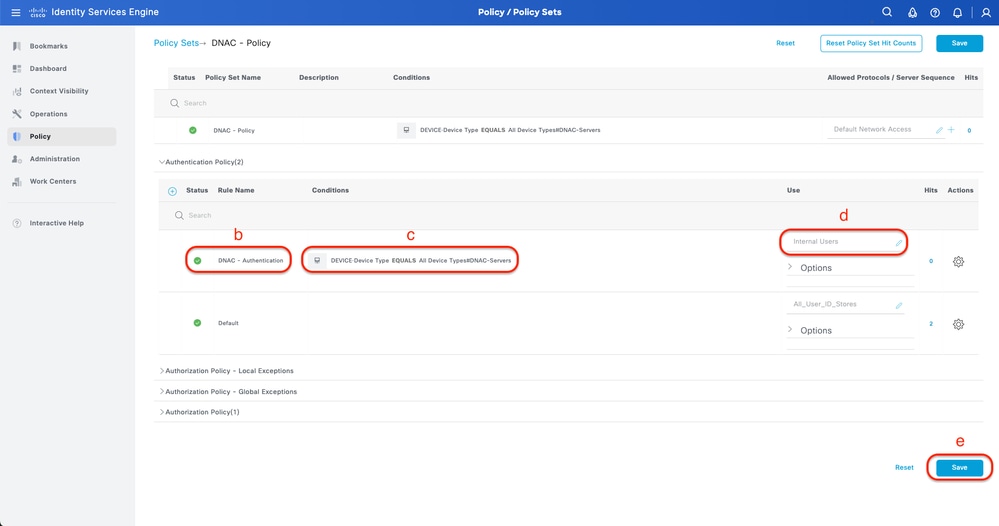

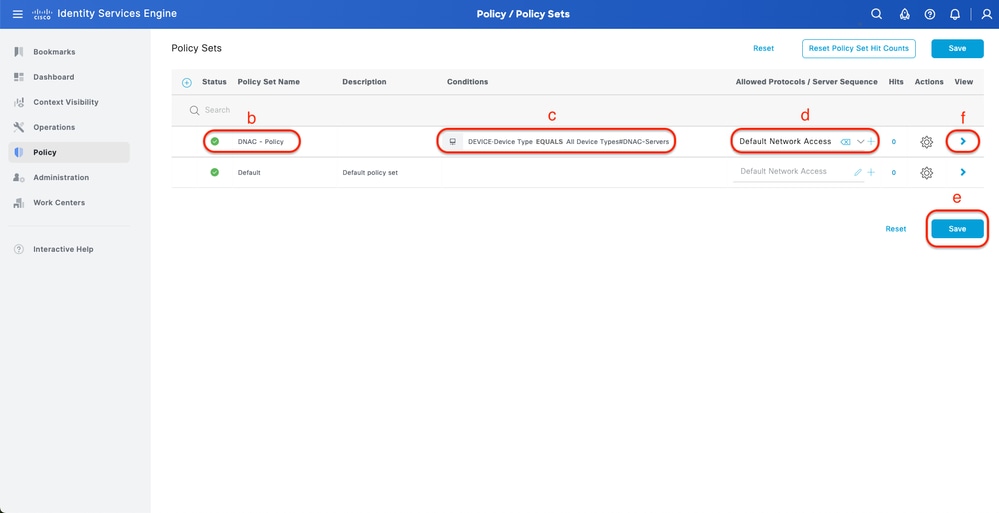

步骤6.(可选)添加TACACS+策略集。

这可以通过工作中心>设备管理>设备管理策略集选项卡完成。

步骤

a.单击Actions并选择(上面插入新行)。

b.定义策略集名称。

c.将Policy Set Condition设置为Select Device Type you previous created on(Step2 > b)。

d.设置Allowed协议。

e.Click Save.

f.点击(>)Policy Set View配置身份验证和授权规则。

添加TACACS+策略集

添加TACACS+策略集

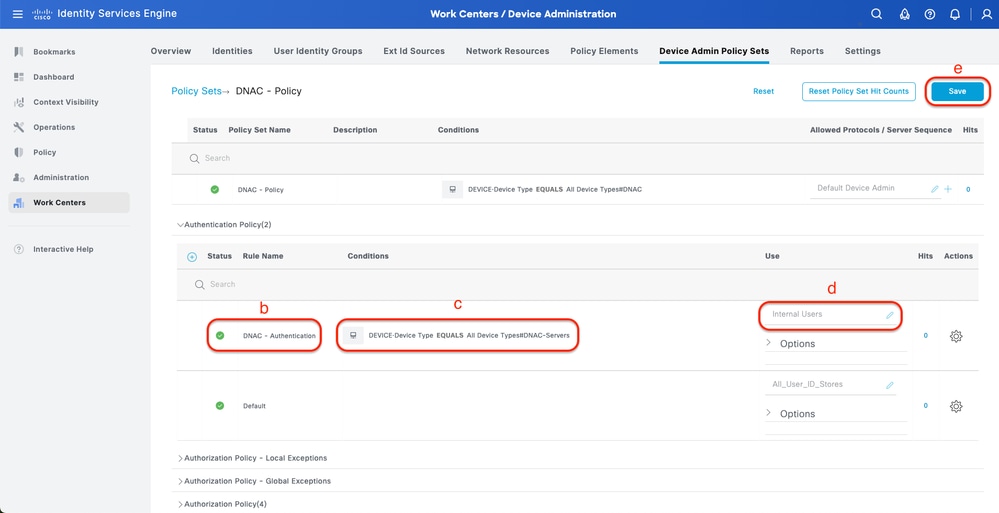

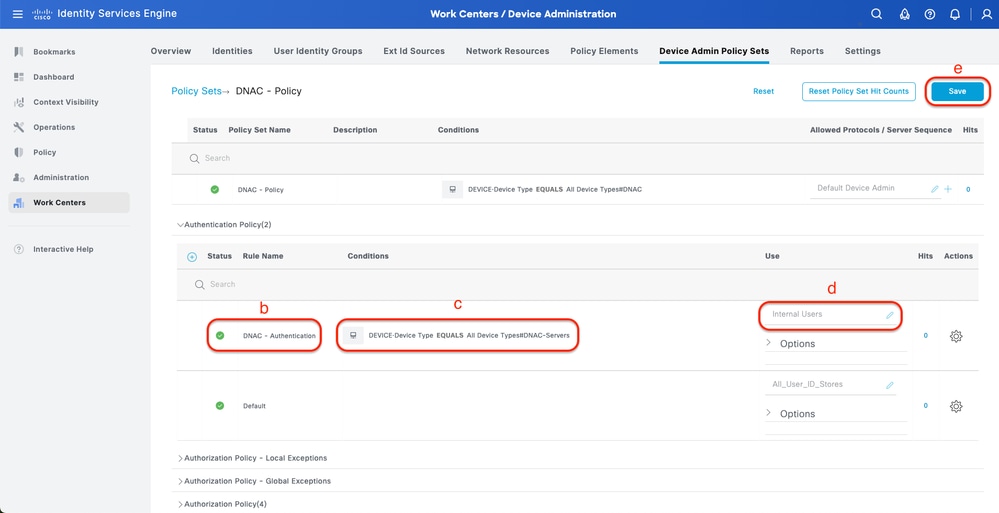

步骤7.配置TACACS+身份验证策略。

这可以从工作中心(Work Centers)>设备管理(Device Administration)>设备管理策略集(Device Admin Policy Sets)>点击(>)完成。

步骤

a.单击Actions并选择(上面插入新行)。

b.定义身份验证策略名称。

c.设置先前在上创建的Authentication Policy Condition和Select Device Type(步骤2 > b)。

d.为身份源设置Authentication Policy Use。

e.Click Save.

添加TACACS+身份验证策略

添加TACACS+身份验证策略

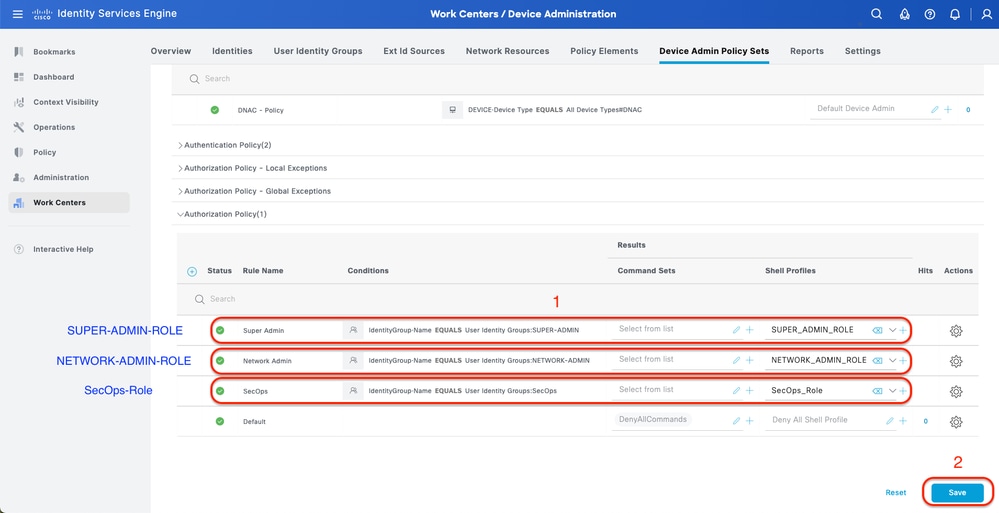

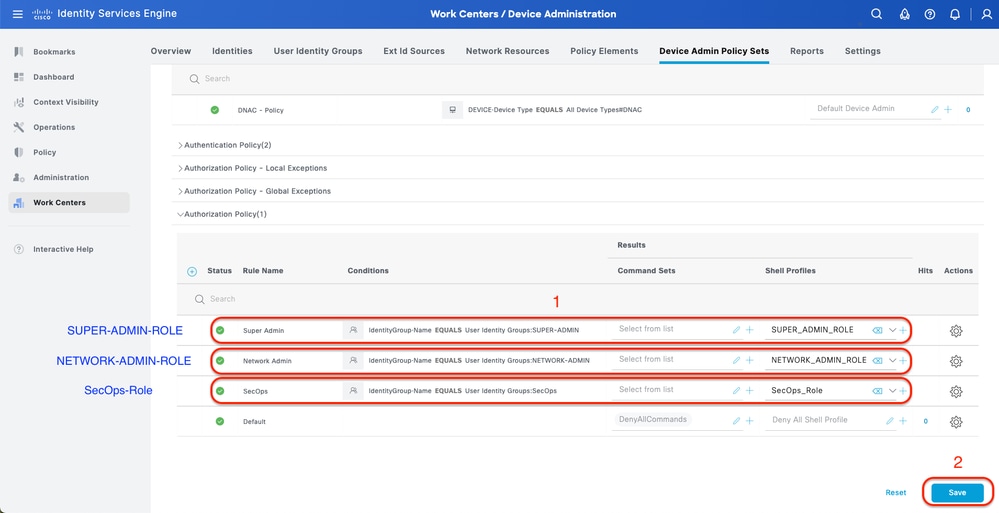

步骤8.配置TACACS+授权策略。

这可以从工作中心(Work Centers)>设备管理(Device Administration)>设备管理策略集(Device Admin Policy Sets)>点击(>)中完成。

此步骤用于为每个用户角色创建授权策略:

- 超级管理员角色

- NETWORK-ADMIN-ROLE

- SecOps角色

步骤

a.单击Actions并选择(上面插入新行)。

b.定义授权策略名称。

c.设置授权策略条件并选择您在中创建的用户组(第4步)。

d.设置授权策略外壳配置文件和选择您在中创建的TACACS配置文件(步骤3)。

e.Click Save.

添加授权策略

添加授权策略

验证

检验RADIUS配置

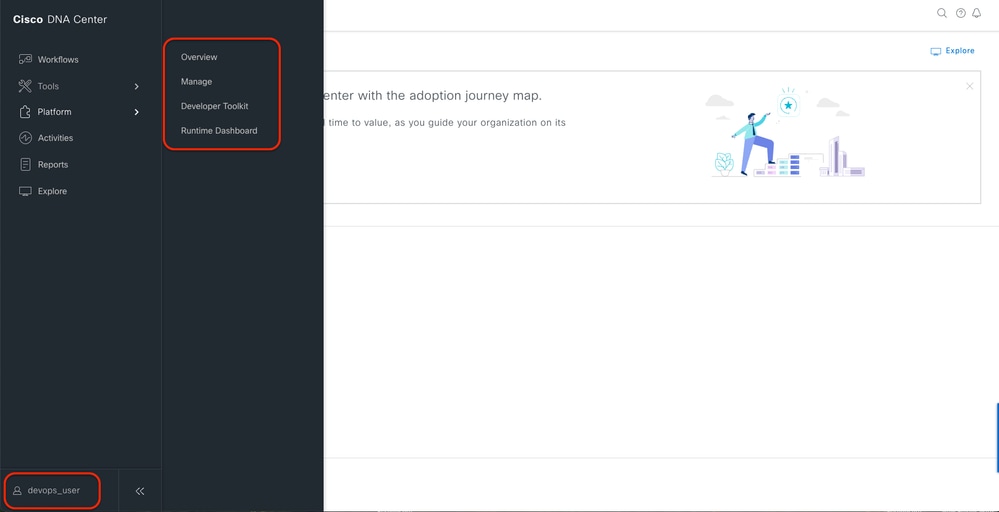

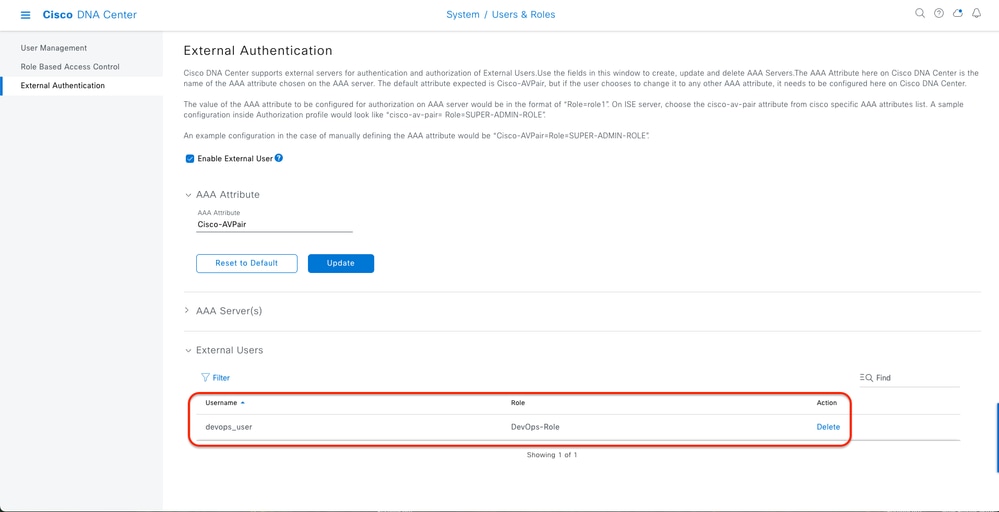

1- DNAC — 显示外部用户系统>用户和角色>外部身份验证>外部用户。

您可以查看首次通过RADIUS登录的外部用户的列表。显示的信息包括他们的用户名和角色。

外部用户

外部用户

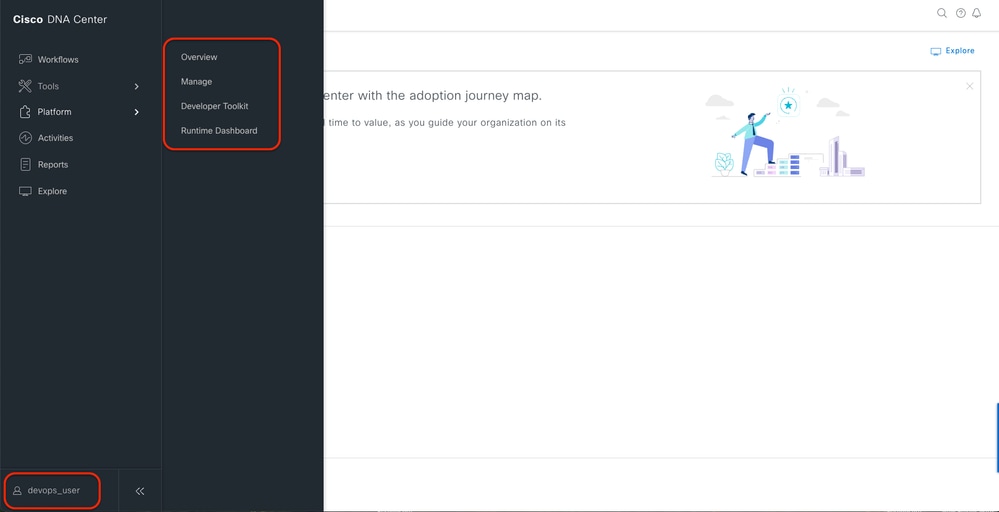

2. DNAC — 确认用户访问权限。

有限的用户访问

有限的用户访问

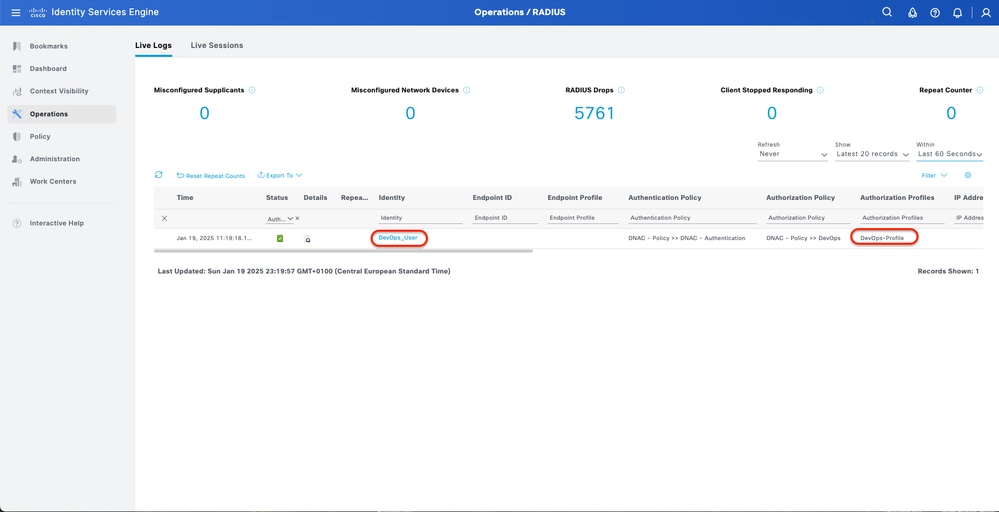

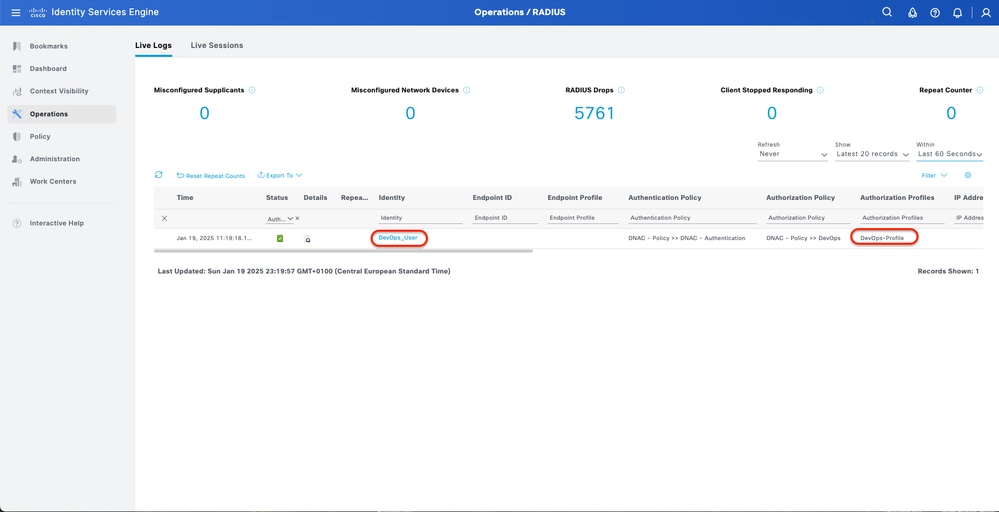

3.a ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs。

RADIUS实时日志

RADIUS实时日志

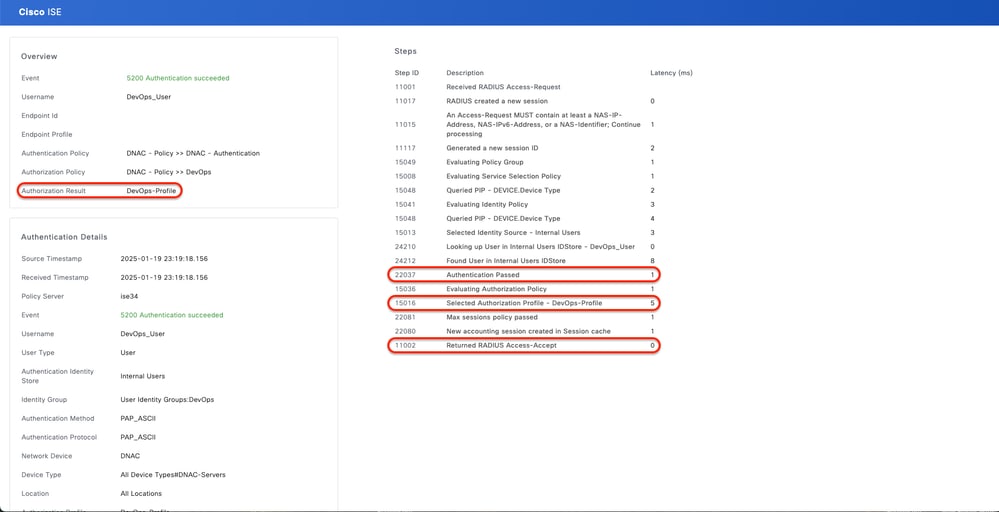

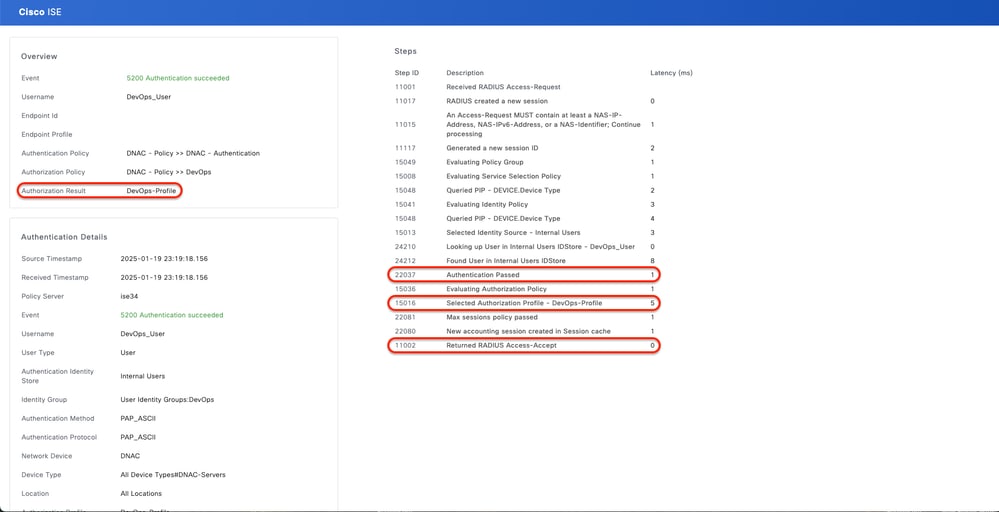

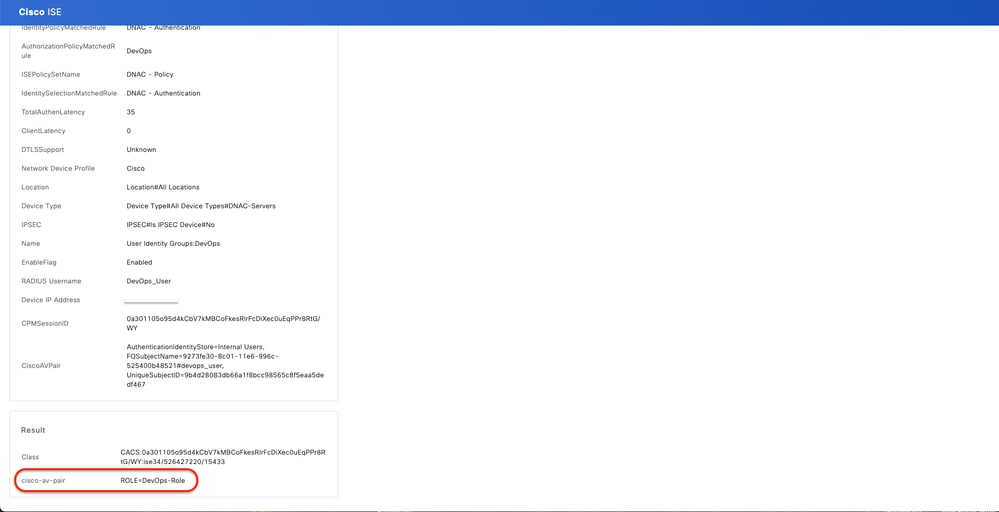

3.b ISE - RADIUS Live-Logs Operations > RADIUS > Live-Logs > Click(Details)for Authorization log。

RADIUS详细实时日志1-2

RADIUS详细实时日志1-2

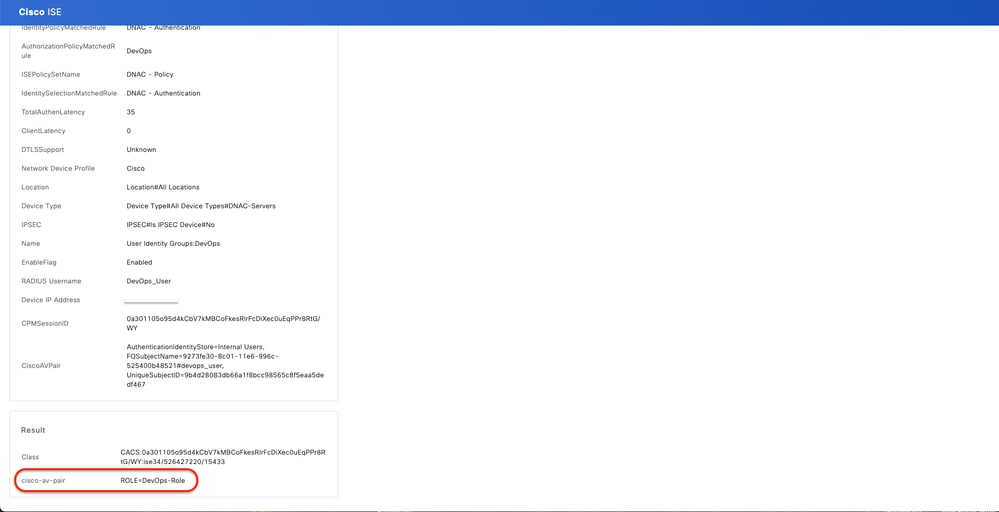

RADIUS详细实时日志2-2

RADIUS详细实时日志2-2

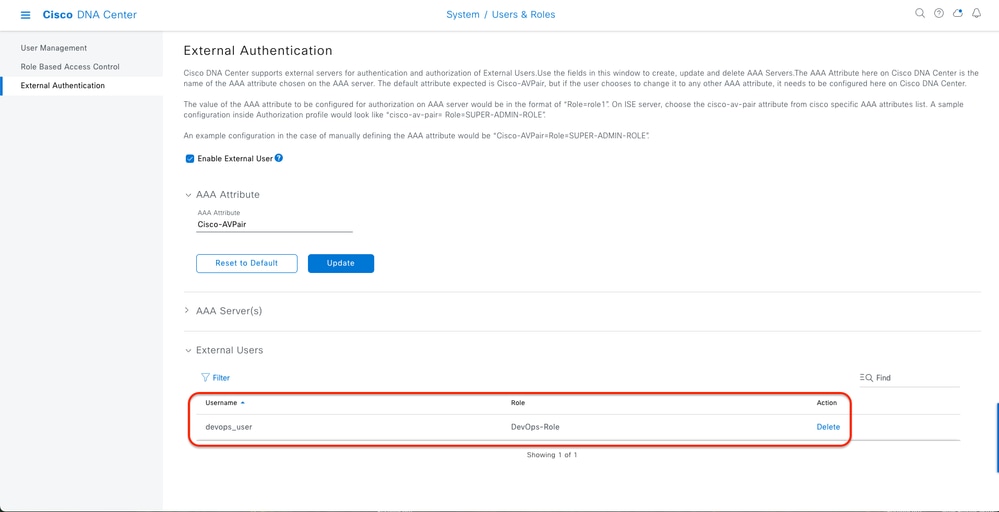

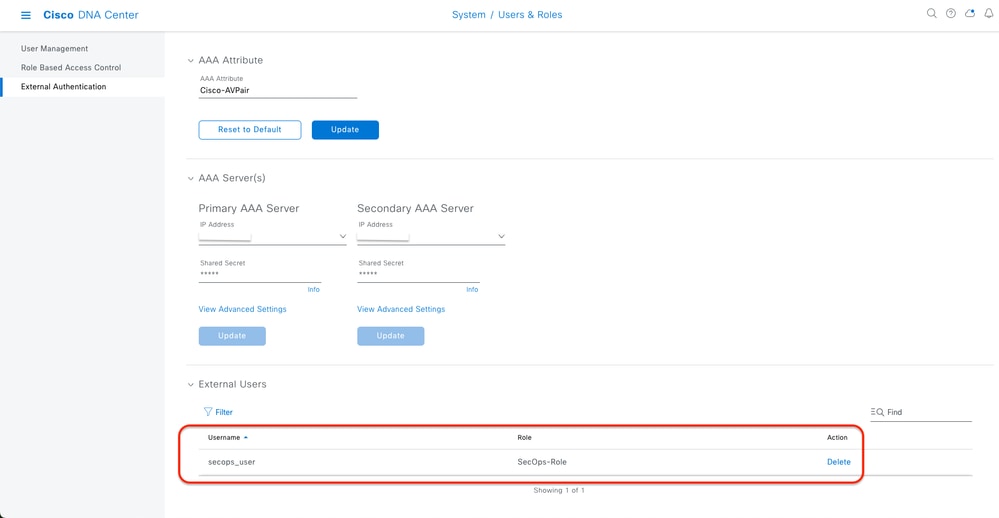

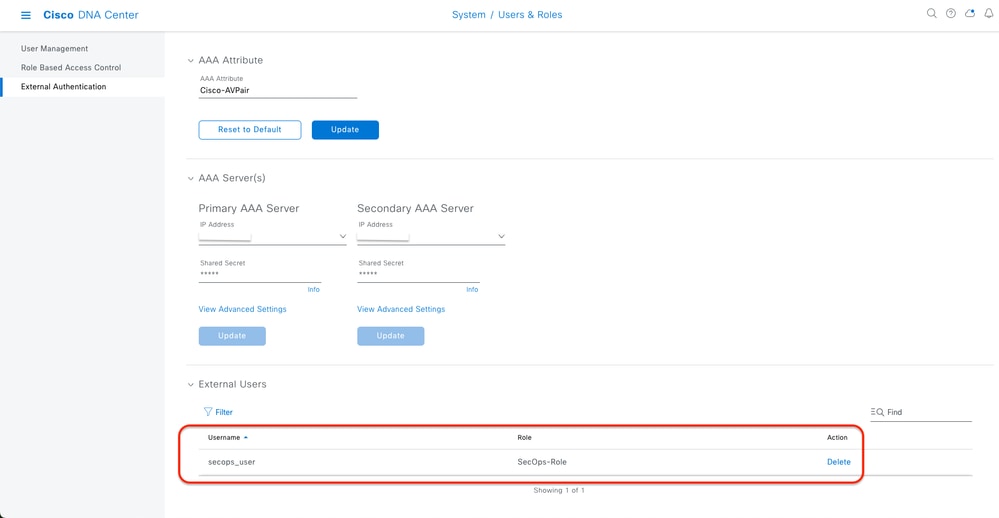

检验TACACS+配置

1- DNAC — 显示外部用户系统>用户和角色>外部身份验证>外部用户。

您可以查看首次通过TACACS+登录的外部用户的列表。显示的信息包括他们的用户名和角色。

外部用户

外部用户

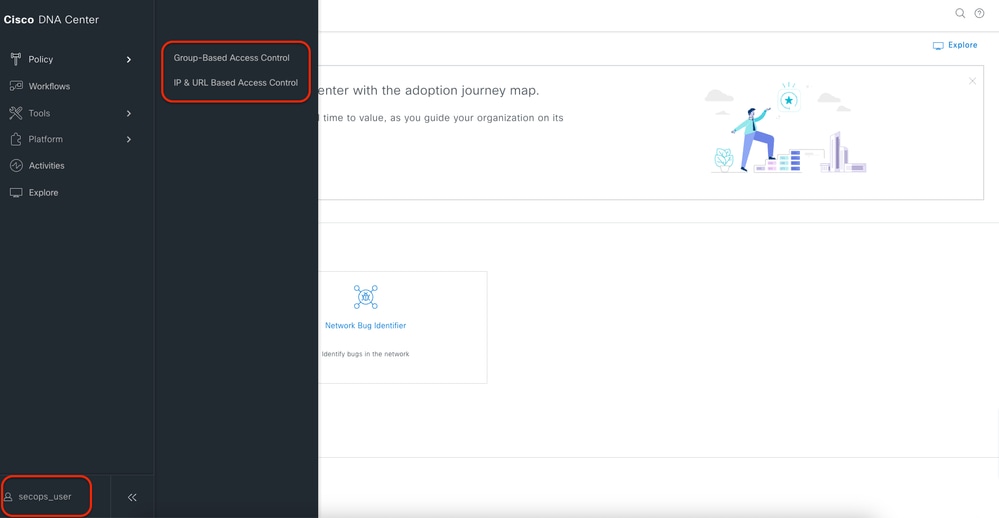

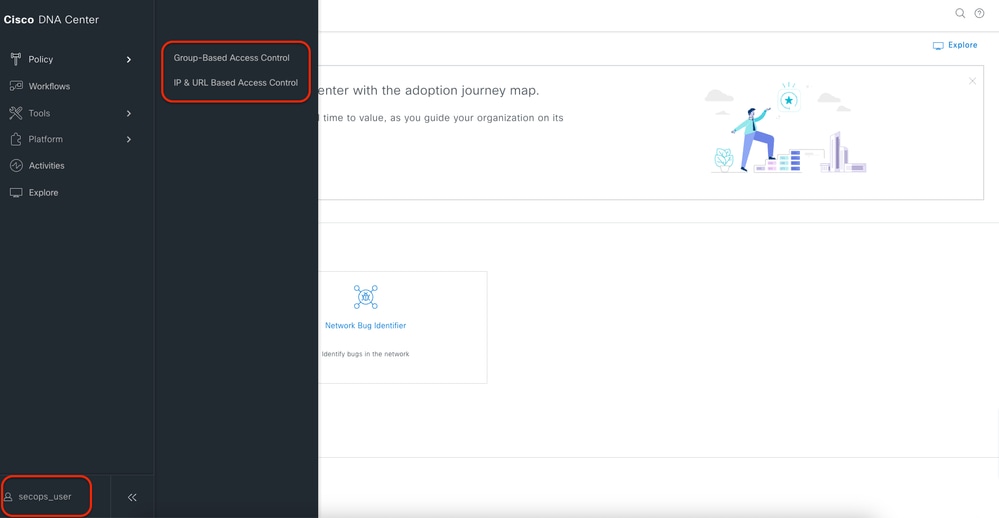

2. DNAC — 确认用户访问权限。

有限的用户访问

有限的用户访问

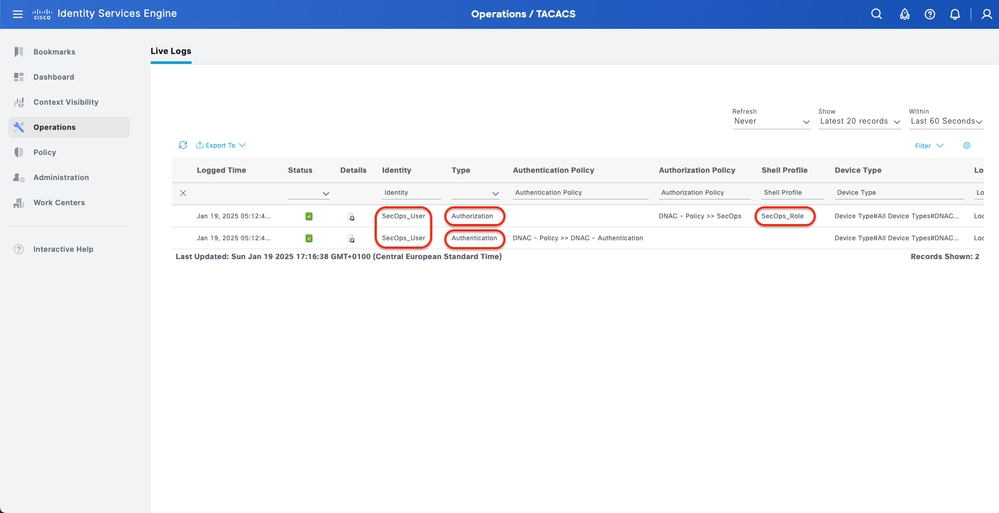

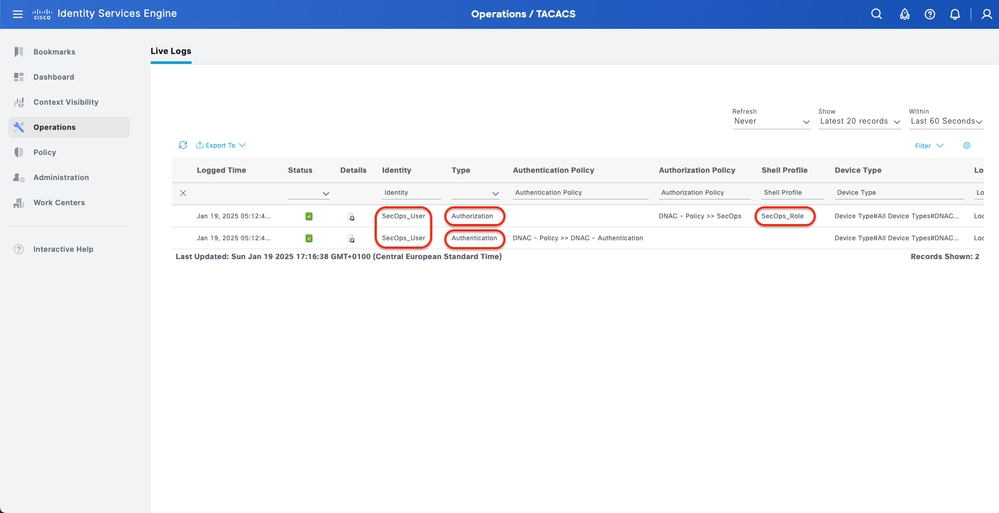

3.a ISE - TACACS+实时日志工作中心(Work Centers)>设备管理(Device Administration)>概述(Overview)> TACACS实时日志(TACACS Livelog)。

TACACS实时日志

TACACS实时日志

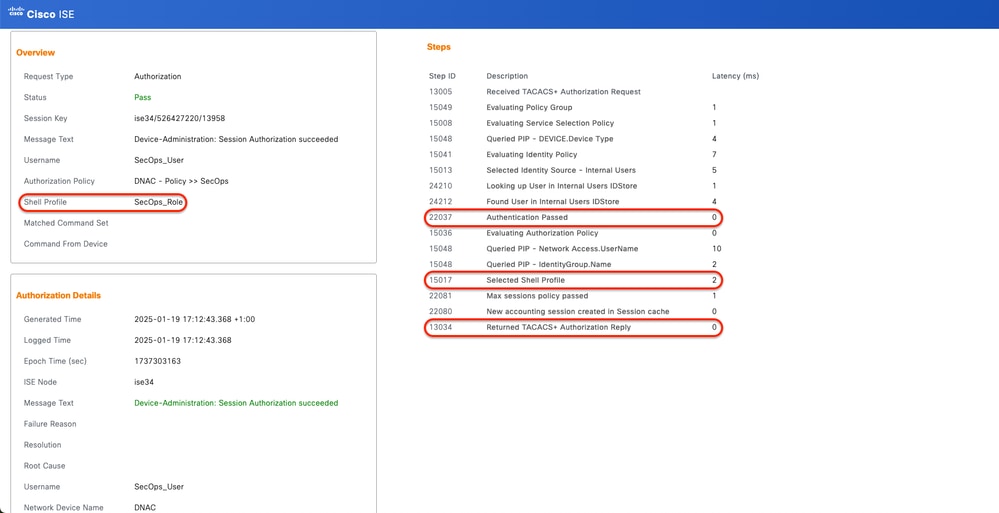

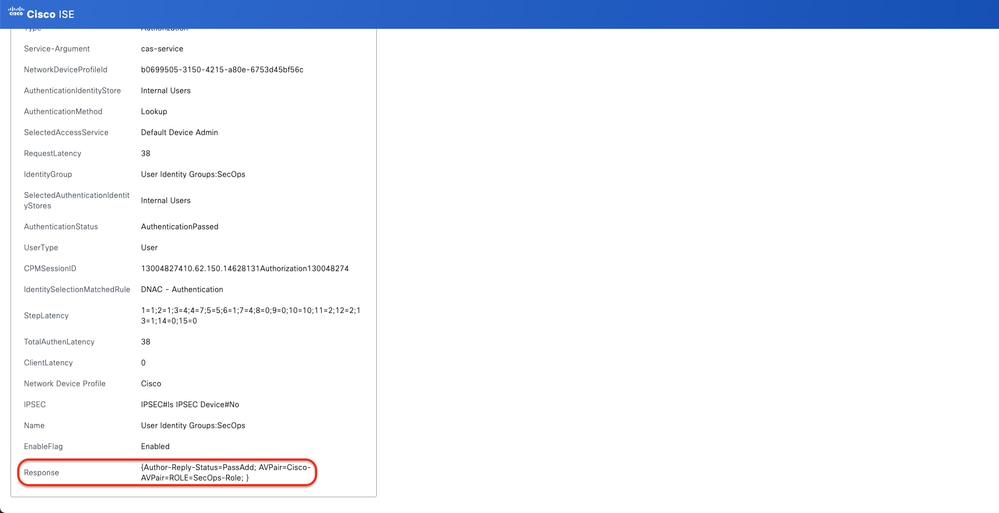

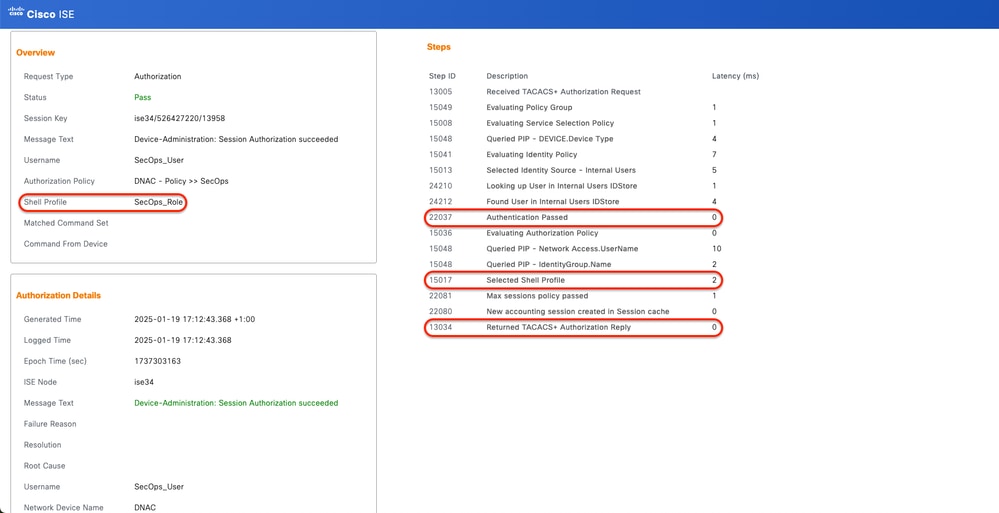

3.b ISE — 详细的TACACS+实时日志工作中心(Work Centers)>设备管理(Device Administration)>概述(Overview)> TACACS实时日志(TACACS Livelog)>点击(详细信息)(Click(Details))获取授权日志。

TACACS+详细实时日志1-2

TACACS+详细实时日志1-2

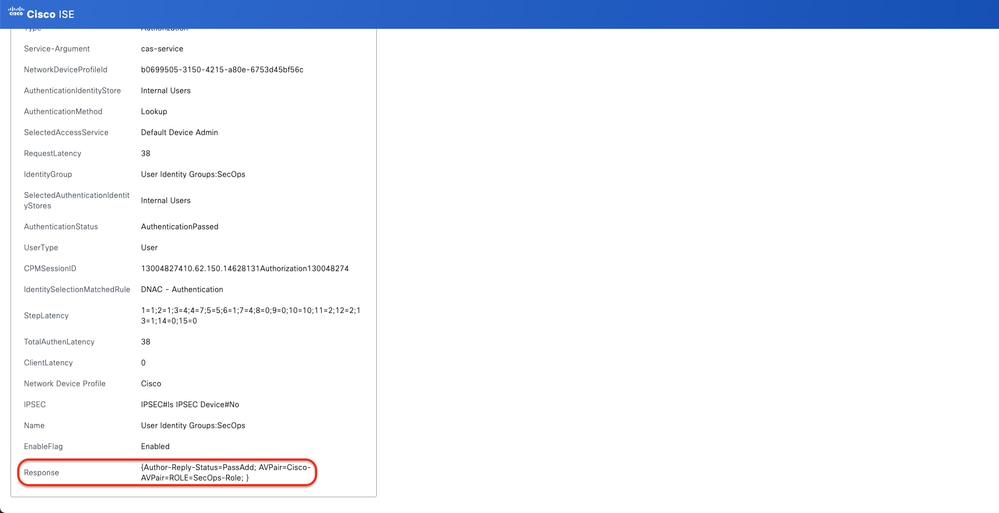

TACACS+详细实时日志2-2

TACACS+详细实时日志2-2

故障排除

当前没有可用于此配置的特定诊断信息。

参考

反馈

反馈