在Firepower 4100上配置FTD多实例高可用性

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

简介

本文档介绍如何在FTD容器实例(多实例)中配置故障转移。

先决条件

要求

思科建议您具备Firepower管理中心和防火墙威胁防御知识。

使用的组件

思科Firepower管理中心虚拟7.2.5

思科Firepower 4145 NGFW设备(FTD)7.2.5

Firepower可扩展操作系统(FXOS)2.12(0.498)

Windows 10

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

在部署FTD多实例之前,必须了解它如何影响您的系统性能并相应地进行规划。请务必参考思科官方文档或咨询思科技术代表,以确保实现最佳部署和配置。

背景信息

多实例是Firepower威胁防御(FTD)的一项功能,类似于ASA多情景模式。它允许您在单个硬件上运行多个单独的FTD容器实例。每个容器实例允许硬资源分离、单独的配置管理、单独的重新加载、单独的软件更新和全面的威胁防御功能支持。这对于需要针对不同部门或项目实施不同安全策略,但又不想投资于多个独立硬件设备的组织尤其有用。运行FTD 6.4及更高版本的Firepower 3100、4100、4200和9300系列安全设备当前支持多实例功能。

本文档使用最多支持14个容器实例的Firepower4145。有关Firepower设备支持的最大实例数,请参阅每个型号的最大容器实例和资源数。

网络图

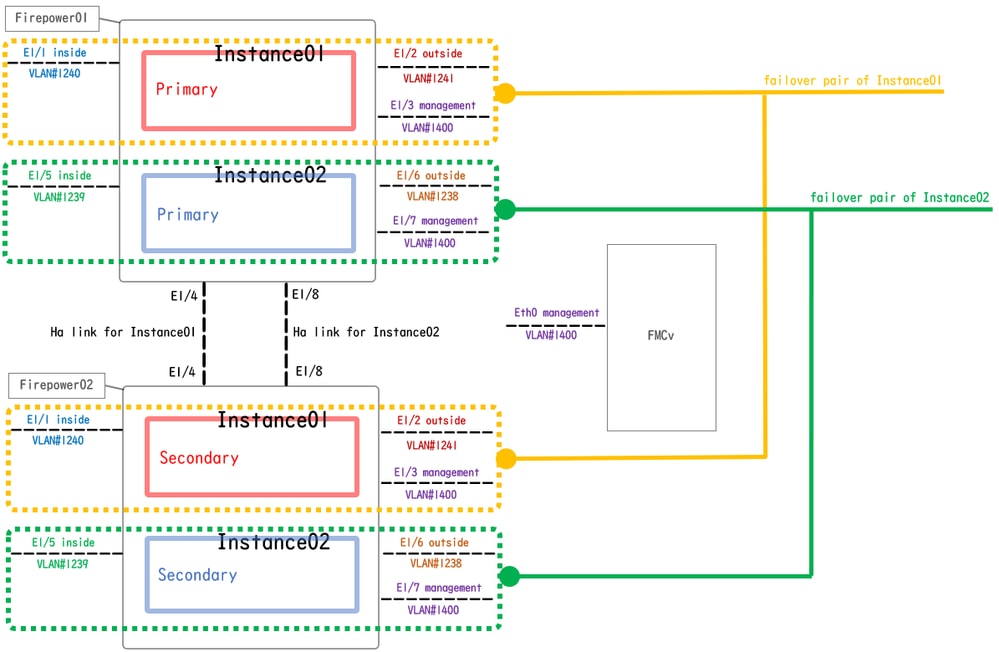

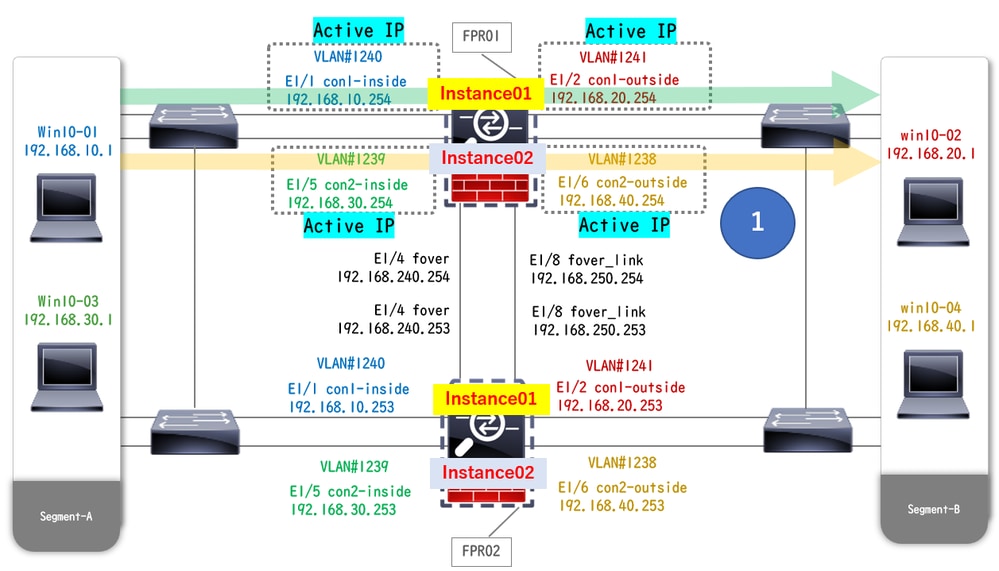

本文档介绍此图上多实例中的HA配置和验证。

逻辑配置图

逻辑配置图

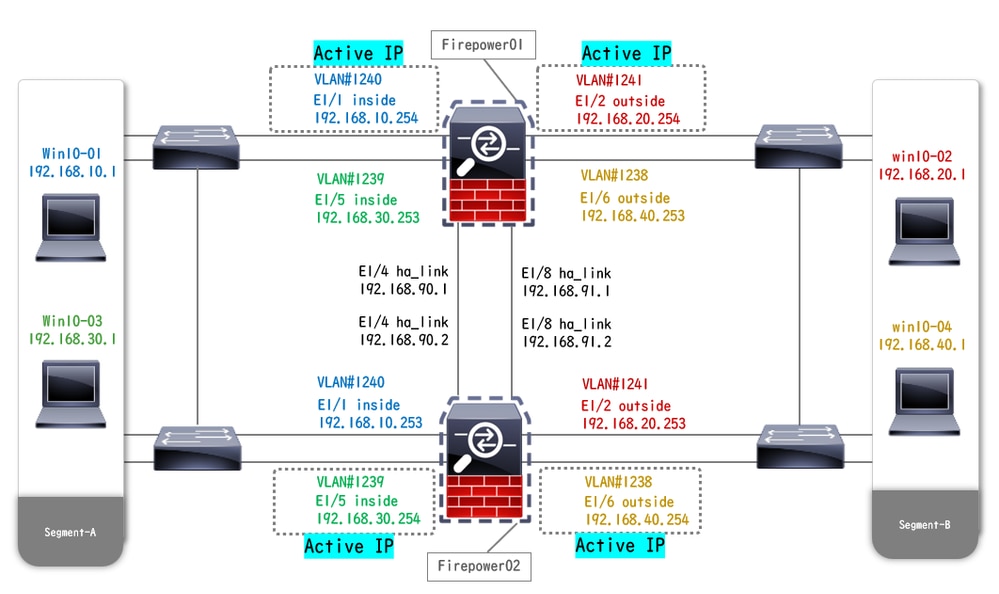

物理配置图

物理配置图

配置

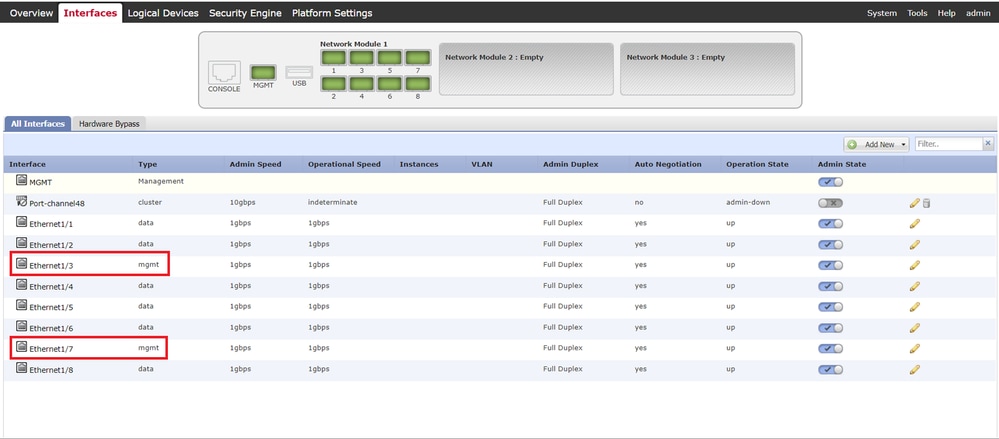

步骤1.预配置接口

a.导航到FCM上的接口。设置2个管理接口。在本示例中Ethernet1/3和Ethernet1/7。

预配置接口

预配置接口

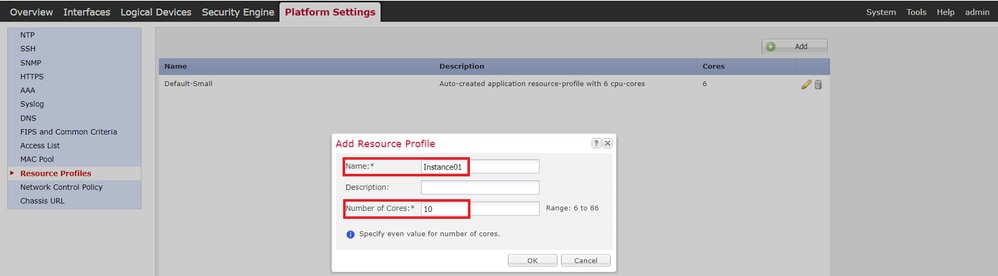

步骤2.为容器实例添加2个资源配置文件。

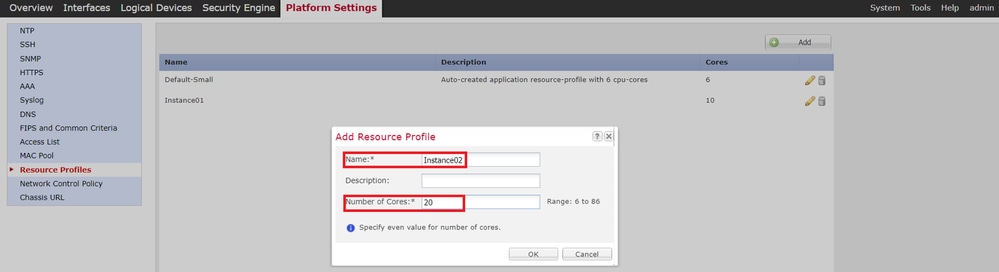

a.导航到平台设置 > 资源配置文件 > 在FCM上添加。设置第一个资源配置文件。

在本例中:

・姓名 :实例01

·核心数:10

注意:对于容器实例对的高可用性,它们必须使用相同的资源配置文件属性。

将配置文件的名称设置为1到64个字符。请注意,添加此配置文件后,无法更改其名称。

设置配置文件的核心数量,介于6和最大值之间。

添加第一个资源配置文件

添加第一个资源配置文件

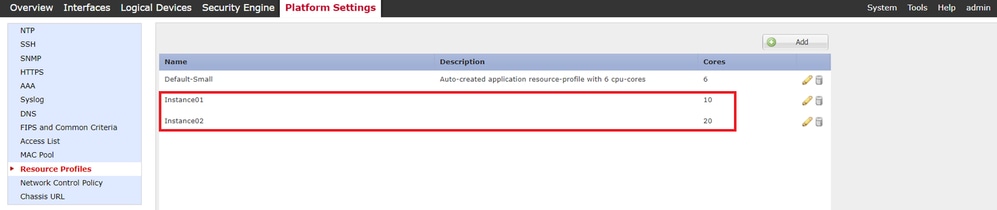

b.重复a。在第2步中,配置第2个资源配置文件。

在本例中:

・姓名 :实例02

·核心数:20

添加第2个资源配置文件

添加第2个资源配置文件

c.检查2个资源配置文件已成功添加。

确认资源配置文件

确认资源配置文件

步骤3.(可选)为容器实例接口添加虚拟MAC地址的MAC池前缀。

您可以手动设置主用/备用接口的虚拟MAC地址。如果未设置虚拟MAC地址,对于多实例功能,机箱会自动为实例接口生成MAC地址,并确保每个实例中的共享接口使用唯一的MAC地址。

有关MAC地址的详细信息,请选中添加MAC池前缀和查看容器实例接口的MAC地址。

步骤4.添加独立实例。

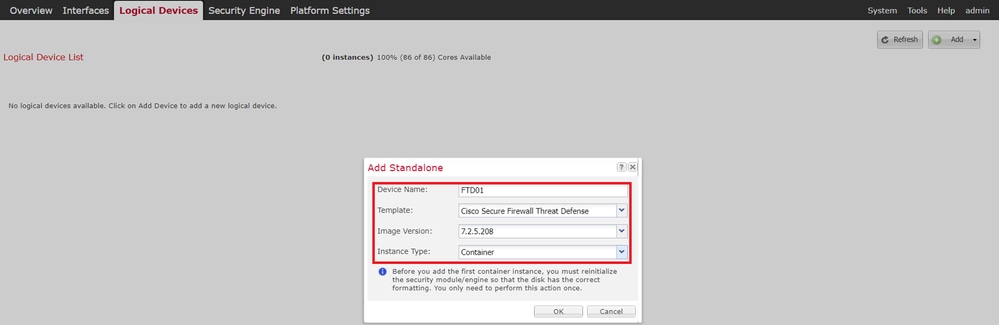

a.导航到逻辑设备 > 添加独立。设置第一个实例。

在本例中:

・设备名称:FTD01

·实例类型:集装箱

注意:部署容器应用程序的唯一方法是预部署实例类型设置为容器的应用程序实例。请确保选择容器。

添加逻辑设备后,无法更改此名称。

添加实例

添加实例

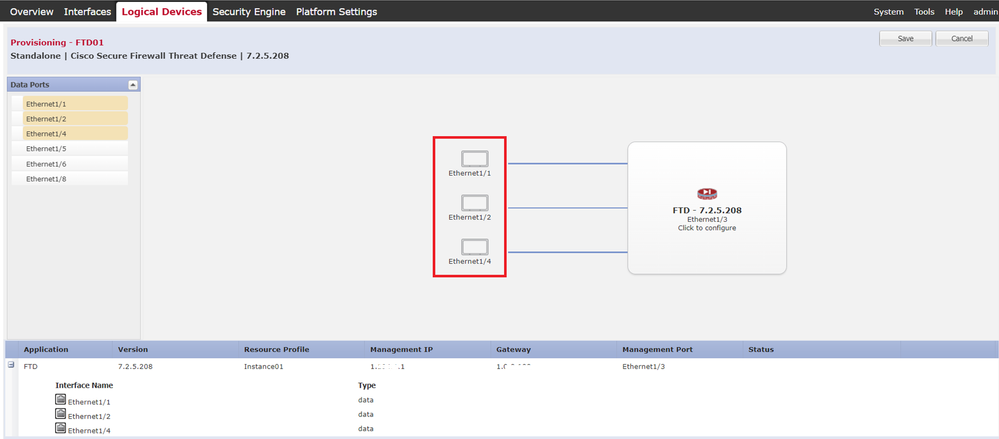

步骤5.配置接口

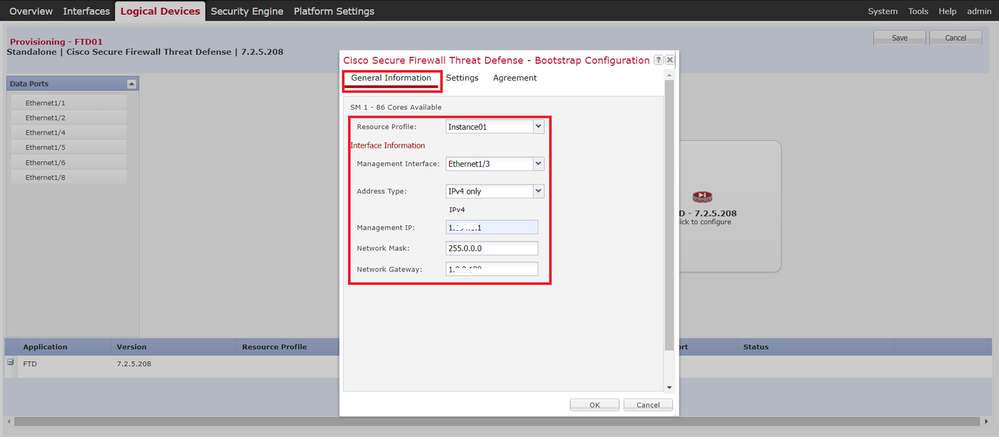

a.为Instance01设置Resource Profile、Management Interface和Management IP。

在本例中:

·资源配置文件:实例01

・管理接口:Ethernet1/3

·管理IP:x.x.1.1

配置配置文件/管理接口/管理IP

配置配置文件/管理接口/管理IP

b.设置数据接口。

在本例中:

·Ethernet1/1(用于内部)

·Ethernet1/2(用于外部)

·Ethernet1/4(用于HA链路)

设置数据接口

设置数据接口

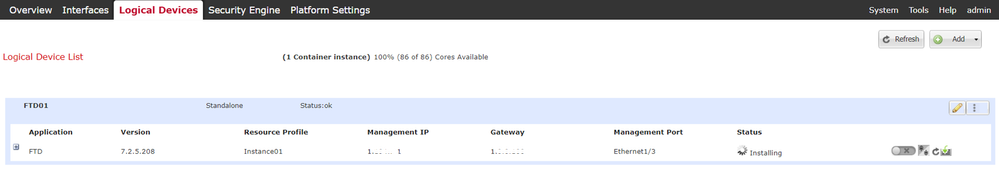

c.导航到逻辑设备。正在等待实例启动。

确认实例01的状态

确认实例01的状态

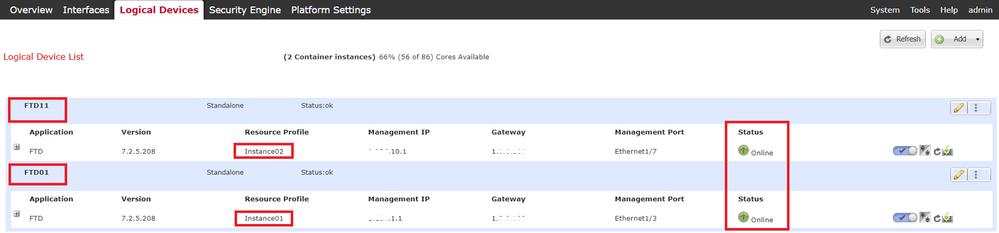

d.重复a。第4.a步和第5.a步至第c步:添加第2个实例并为其设置详细信息。

在本例中:

・设备名称:FTD11

·实例类型:集装箱

·资源配置文件:实例02

・管理接口:以太网1/7

·管理IP:x.x.10.1

·以太网1/5 =内部

·以太网1/6 =外部

·以太网接口1/8 =高可用性链路

e.确认2个实例在FCM上处于联机状态。

确认主设备中的实例状态

确认主设备中的实例状态

f.(可选)运行 scope ssa、 scope slot 1和 show app-Instance命令以确认2个实例在Firepower CLI上处于联机状态。

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg.在辅助设备上执行相同操作。确认2个实例处于联机状态。

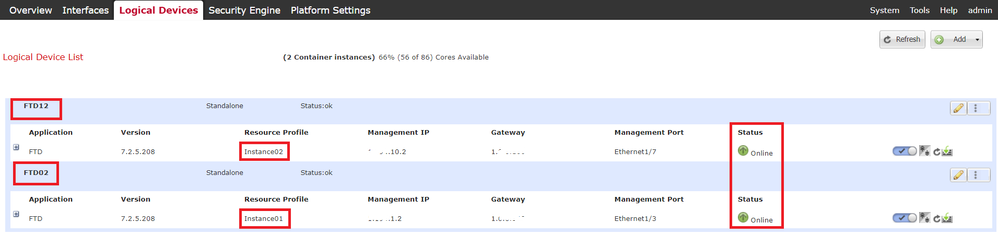

确认辅助设备中的实例状态

确认辅助设备中的实例状态

步骤6.为每个实例添加高可用性对。

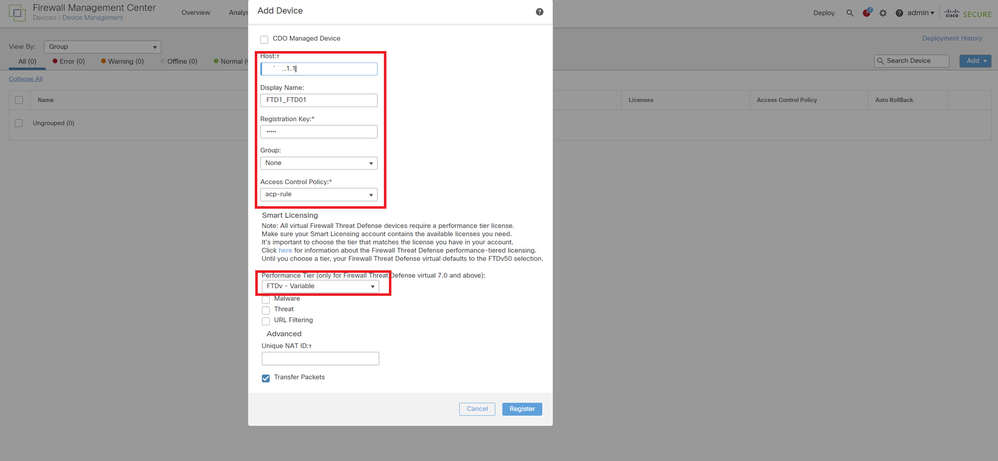

a.导航到设备 > 在FMC上添加设备。将所有实例添加到FMC。

在本例中:

·FTD1的Instance01的显示名称:FTD1_FTD01

·FTD1的Instance02的显示名称:FTD1_FTD11

·FTD2的Instance01的显示名称:FTD2_FTD02

·FTD2的实例02的显示名称:FTD2_FTD12

此图显示了FTD1_FTD01的设置。

将FTD实例添加到FMC

将FTD实例添加到FMC

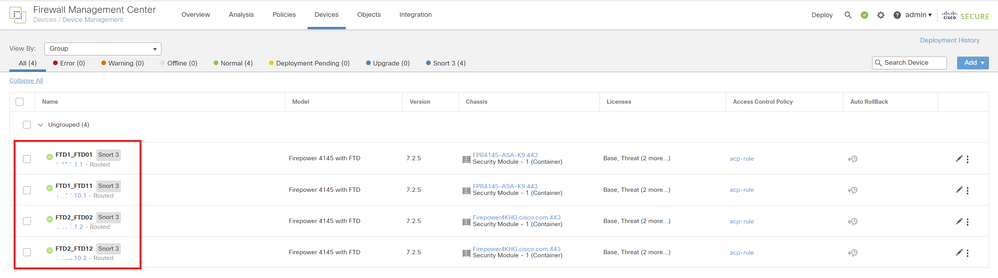

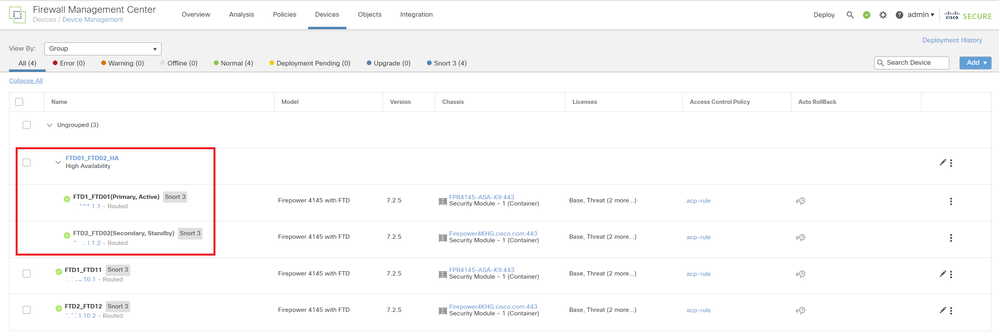

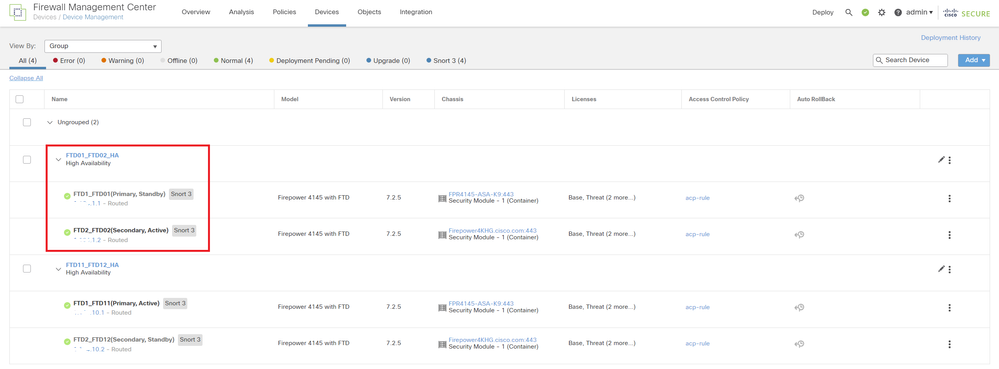

b.确认所有实例均为正常。

确认FMC中的实例状态

确认FMC中的实例状态

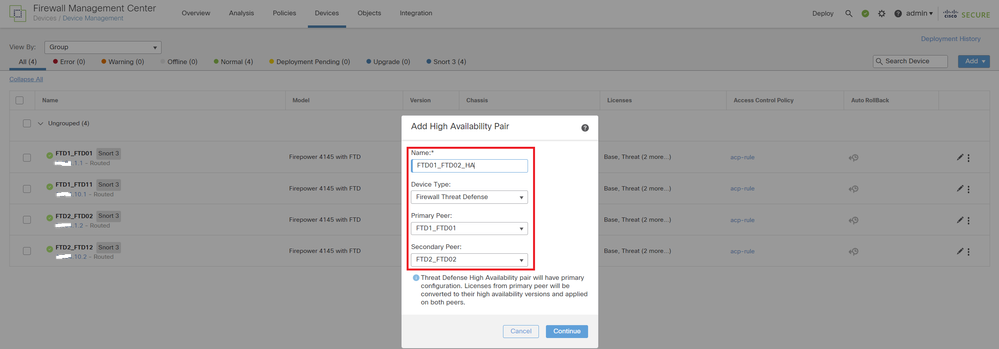

c.导航到设备 > 添加高可用性。设置第1个故障转移对。

在本例中:

・姓名 :FTD01_FTD02_HA

·主对等体:FTD1_FTD01

·次要对等体:FTD2_FTD02

注意:确保选择正确的设备作为主设备。

添加第1个故障转移对

添加第1个故障转移对

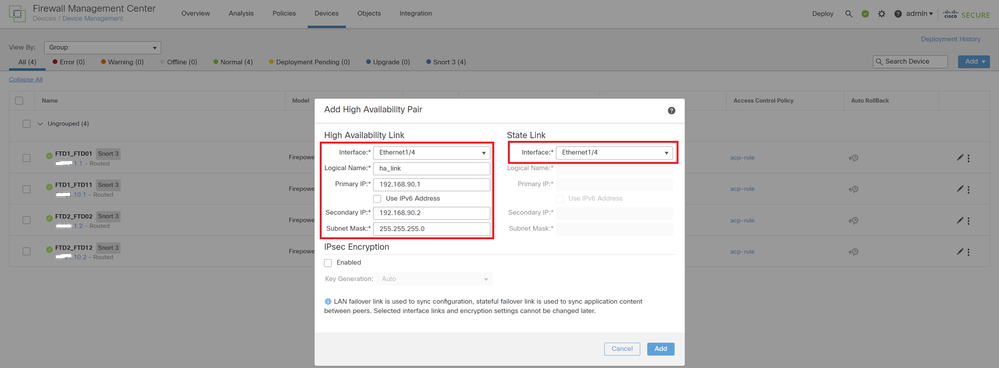

d.为第1个故障切换对中的故障切换链路设置IP。

在本例中:

·高可用性链接:Ethernet1/4

·状态链路:Ethernet1/4

·主IP:192.168.90.1/24

·辅助IP:192.168.90.2/24

为第1个故障转移对设置HA接口和IP

为第1个故障转移对设置HA接口和IP

e.确认故障切换状态

·FTD1_FTD01:主用,主用

·FTD2_FTD02:辅助、备用

确认第1个故障转移对的状态

确认第1个故障转移对的状态

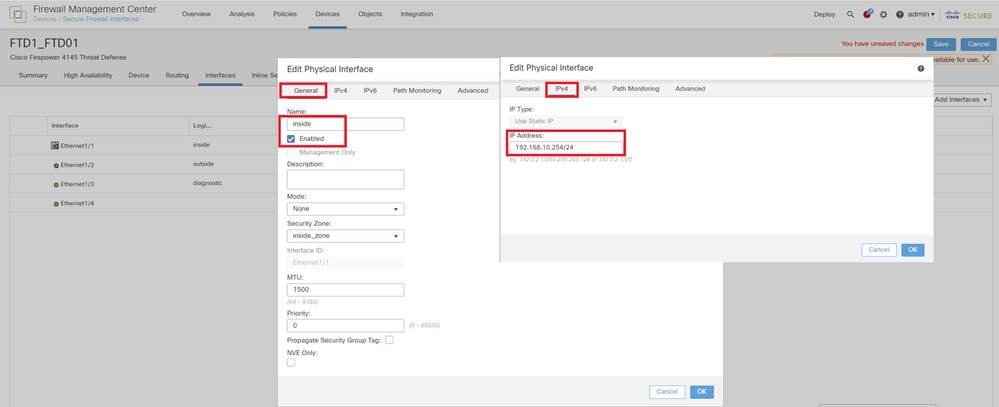

f.导航到Devices > Click FTD01_FTD02_HA(在本例中)> Interfaces.Set Active IP for Data Interface。

在本例中:

·以太网接口1/1(内部):192.168.10.254/24

·以太网接口1/2(外部):192.168.20.254/24

·Ethernet1/3(诊断):192.168.80.1/24

此图显示了Ethernet1/1的活动IP设置。

设置数据接口的活动IP

设置数据接口的活动IP

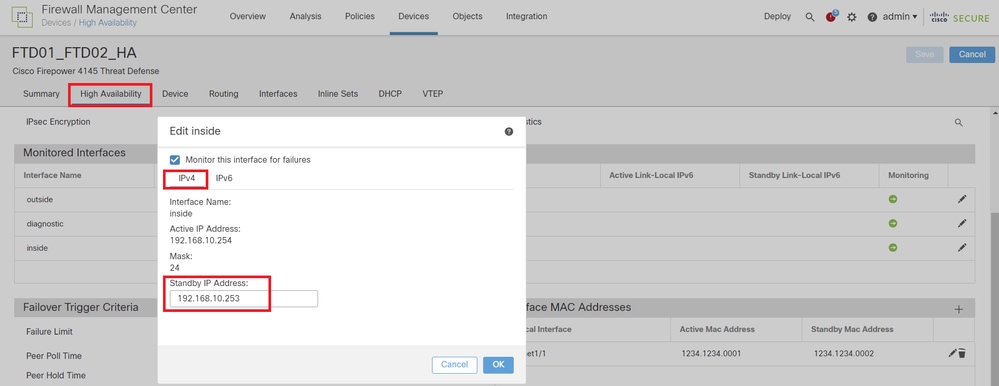

g.导航到Devices > Click FTD01_FTD02_HA(在本例中)> High Availability.Set Standby IP for Data Interface。

在本例中:

·以太网接口1/1(内部):192.168.10.253/24

·以太网接口1/2(外部):192.168.20.253/24

·Ethernet1/3(诊断):192.168.80.2/24

此图显示了Ethernet1/1的备用IP设置。

设置数据接口的备用IP

设置数据接口的备用IP

h. 重复第6.c步到第g步,添加第2个故障切换对。

在本例中:

・姓名 :FTD11_FTD12_HA

·主要对等体:FTD1_FTD11

·辅助对等体:FTD2_FTD12

·高可用性链接:Ethernet1/8

·状态链路:Ethernet1/8

·以太网接口1/8(高可用性链路处于活动状态):192.168.91.1/24

·以太网接口1/5(内部主用):192.168.30.254/24

·以太网接口1/6(外部主用):192.168.40.254/24

·以太网接口1/7(诊断活动接口):192.168.81.1/24

·以太网接口1/8(ha_link备用):192.168.91.2/24

·以太网接口1/5(内部备用):192.168.30.253/24

·以太网接口1/6(外部备用):192.168.40.253/24

·以太网接口1/7(诊断待机):192.168.81.2/24

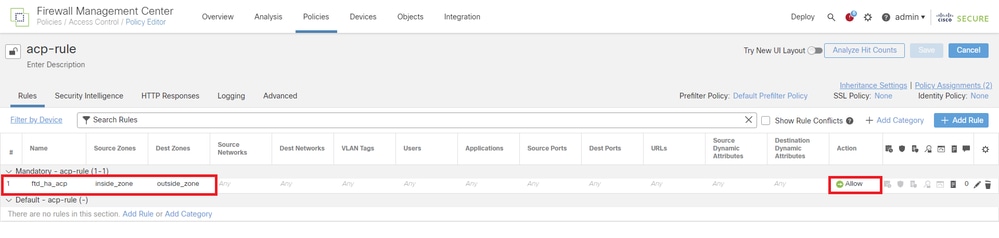

i.导航到逻辑设备 > 添加独立。设置ACP规则以允许从内部到外部的流量。

设置ACP规则

设置ACP规则

j.将设置部署到FTD。

k.在CLI中确认高可用性状态

每个实例的HA状态也在Firepower CLI(与ASA相同)中确认。

运行 show running-config failover和 show failover命令以确认FTD1_FTD01(主实例01)的HA状态。

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)运行 show running-config failover和 show failover命令以确认FTD1_FTD11(主实例02)的HA状态。

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)运行 show running-config failover和 show failover命令以确认FTD2_FTD02(辅助实例01)的HA状态。

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

运行 show running-config failover和 show failover命令以确认FTD2_FTD12(次日实例02)的HA状态。

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

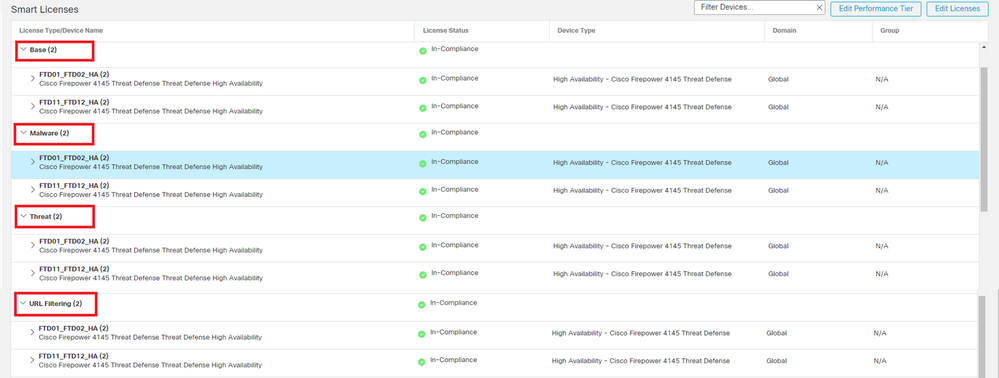

l.确认许可证使用情况

所有许可证按安全引擎/机箱使用,而不是按容器实例使用。

·基准许可证自动分配:每个安全引擎/机箱一个。

·功能许可证手动分配给每个实例,但每个功能每个安全引擎/机箱仅需要一个许可证。对于特定功能许可证,无论使用的实例数量如何,您总共只需要1个许可证。

此表显示本文档中许可证的使用方式。

| FPR01 |

实例01 |

基础, URL 过滤, 恶意软件、威胁 |

| 实例02 |

基础, URL 过滤, 恶意软件、威胁 |

|

| FPR02 |

实例01 |

基础, URL 过滤, 恶意软件、威胁 |

| 实例02 |

基础, URL 过滤, 恶意软件、威胁 |

许可证总数

| 基础 |

URL 过滤 |

恶意软件 |

威胁 |

| 2 |

2 |

2 |

2 |

在FMC GUI中确认使用的许可证数量。

确认已使用的许可证

确认已使用的许可证

验证

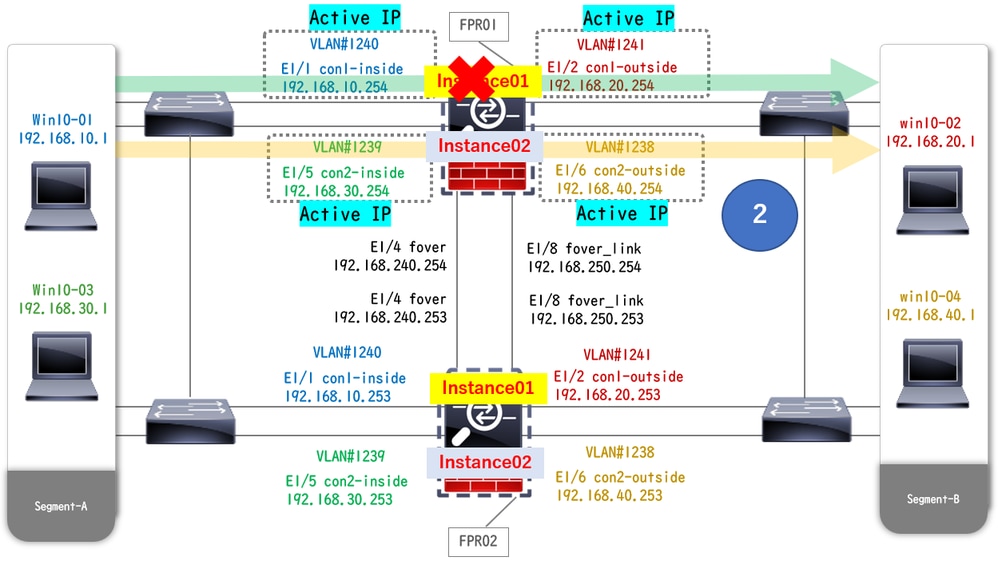

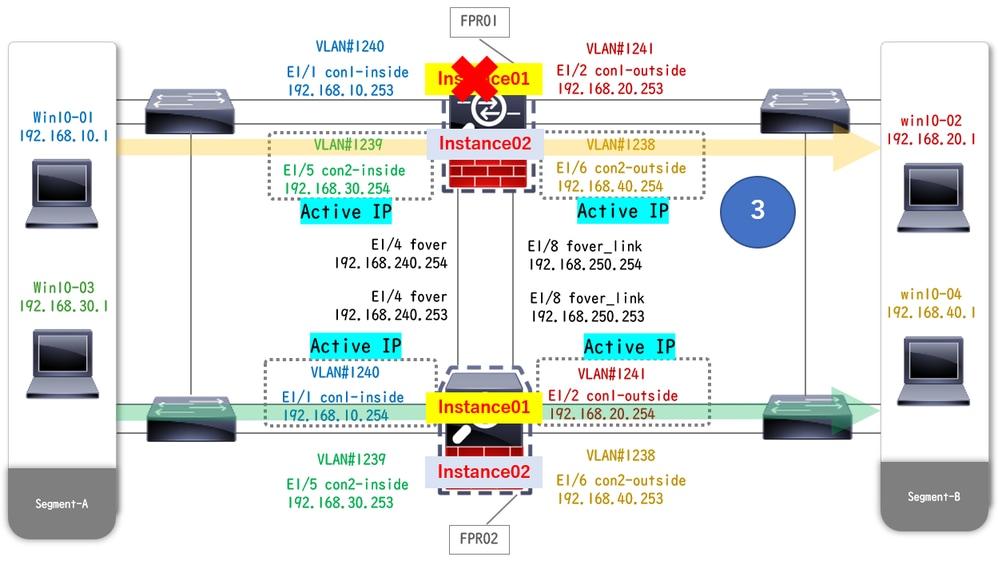

当FTD1_FTD01(主实例01)发生崩溃时,会触发实例01的故障切换,备用端的数据接口会接管原始主用接口的IP/MAC地址,从而确保Firepower持续传递流量(本文档中的FTP连接)。

崩溃前

崩溃前

崩溃期间

崩溃期间

故障切换已触发

故障切换已触发

步骤1.启动从Win10-01到Win10-02的FTP连接。

步骤2.运行 show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1步骤3.启动从Win10-03到Win10-04的FTP连接。

步骤4.运行 show conn 命令以确认FTP连接已在两个实例02中建立。

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1步骤5.运行 connect ftd FTD01和 system support diagnostic-cli命令进入ASA CLI。运行 enable crashinfo force watchdog和命令强制崩溃主/主用设备中的实例01。

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:步骤6.在Instance01中发生故障转移,并且FTP连接不会中断。请运行 show failover和 show conn命令以确认FPR02中Instance01的状态。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1步骤7.在Instance01中发生的崩溃对Instance02没有影响。请运行 show failover show conn命令以确认Instance02的状态。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1步骤8.导航到设备 > FMC上的All。确认HA状态。

·FTD1_FTD01:主用,备用

·FTD2_FTD02:辅助,主用

确认HA状态

确认HA状态

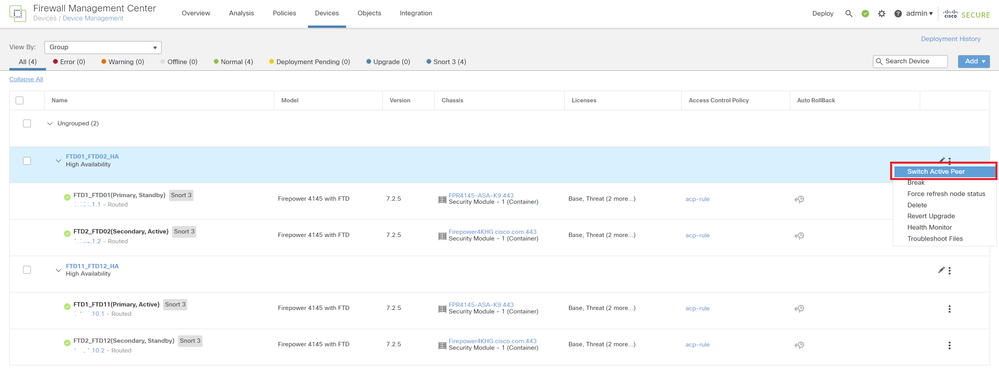

步骤9.(可选)在FPR01的Instance01恢复正常后,可以手动切换HA的状态。这可以通过FMC GUI或FRP CLI完成。

在FMC上,导航到设备 > All。单击Switch Active Peer以切换FTD01_FTD02_HA的HA状态。

交换机HA状态

交换机HA状态

在Firepower CLI上,运行 connect ftd FTD01 system support diagnostic-cli enable and命令以进入ASA CLI。运行 failover active和命令以切换FTD01_FTD02_HA的高可用性。

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover active故障排除

要验证故障切换状态,请运行 show failover并命 show failover history令。

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peer运行 debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verify参考

https://www.cisco.com/c/en/us/support/docs/security/firepower-management-center/212699-configure-ftd-high-availability-on-firep.html

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/multi-Instance/multi-Instance_solution.html

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

06-Feb-2024 |

初始版本 |

由思科工程师提供

- 张健技术咨询工程师

反馈

反馈