在FDM管理的FTD上配置基于路由的VPN上的BGP

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

简介

本文档介绍如何在FirePower设备管理器(FDM)管理的FTDv上配置基于路由的站点到站点VPN上的BGP。

先决条件

要求

Cisco 建议您了解以下主题:

- VPN基本知识

- FTDv上的BGP配置

- 使用FDM的经验

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科FTDv版本7.4.2

- 思科FDM版本7.4.2

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

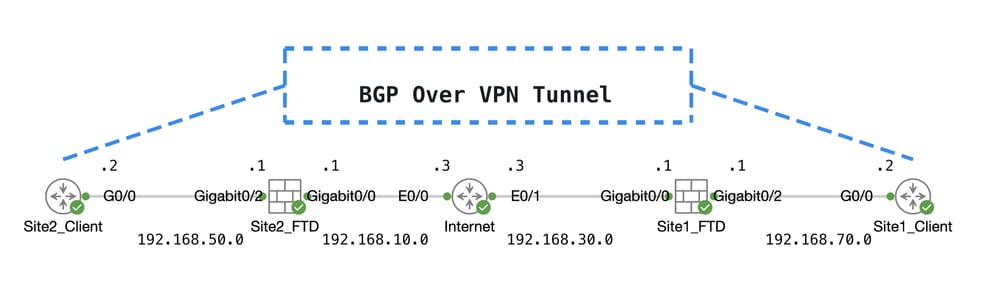

网络图

Topo

Topo

VPN上的配置

步骤1:确保节点之间的IP互联准备就绪且稳定。FDM上的智能许可证成功注册到智能帐户。

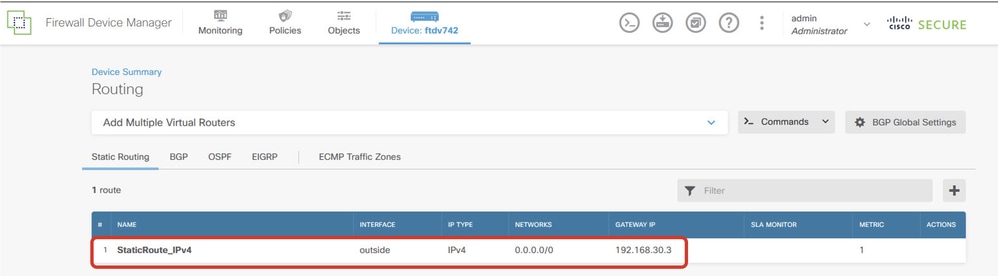

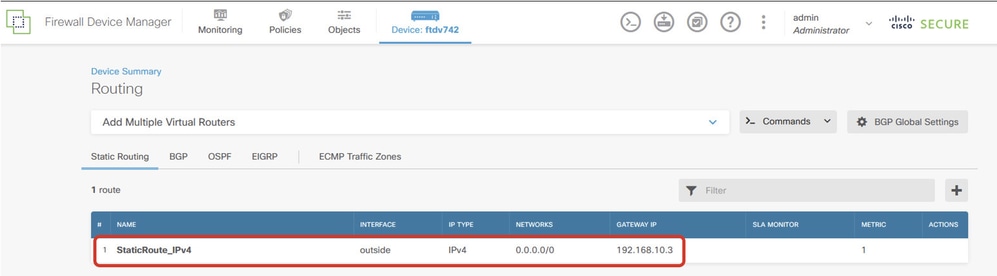

第二步: Site1客户端的网关配置有Site1 FTD (192.168.70.1)的内部IP地址。Site2客户端的网关配置有Site2 FTD的内部IP地址(192.168.50.1)。此外,请确保在FDM初始化后正确配置两个FTD上的默认路由。

登录每个FDM的GUI。导航到Device > Routing。单击。View Configuration单击Static Routing选项卡以验证默认静态路由。

站点1_FTD_网关

站点1_FTD_网关

站点2_FTD_网关

站点2_FTD_网关

第三步:配置基于路由的站点到站点VPN。 在本示例中,首先配置Site1 FTD。

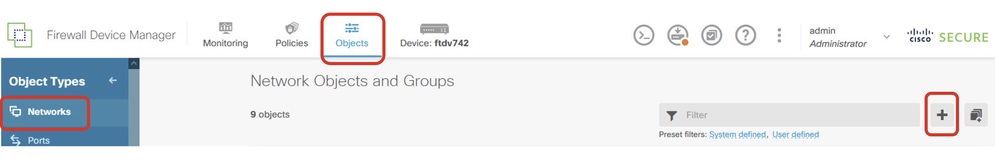

步骤 3.1 登录到Site1 FTD的FDM GUI。为Site1 FTD的内部网络创建新的网络对象。 导航至Objects > Networks,点击+按钮。

Create_Network_Object

Create_Network_Object

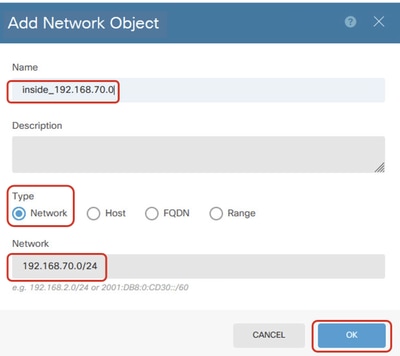

步骤 3.2提供必要信息。单击 按钮。OK

- 名称:inside_192.168.70.0

- 类型:网络

- 网络:192.168.70.0/24

Site1_Inside_Network

Site1_Inside_Network

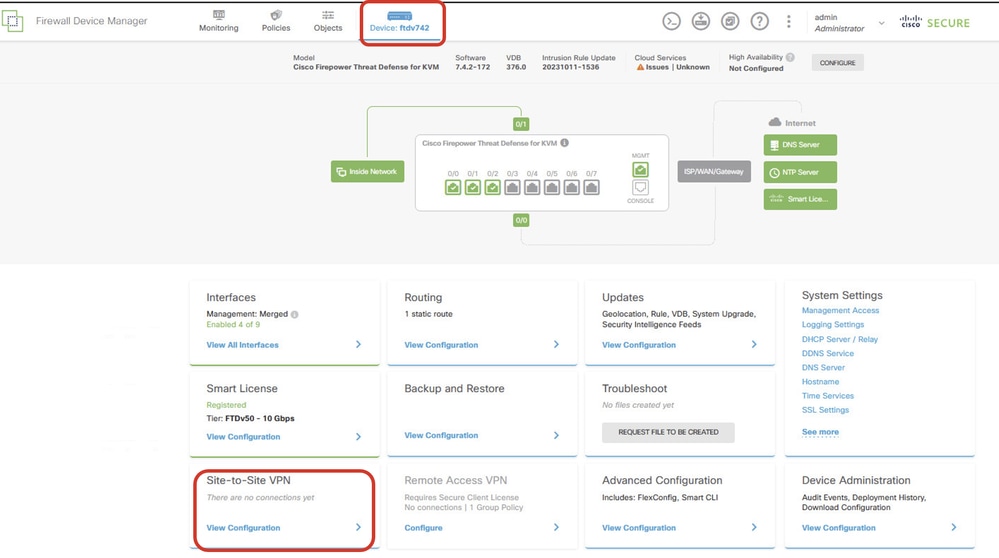

步骤 3.3导航到Device > Site-to-Site VPN。单击。View Configuration

查看站点到站点VPN

查看站点到站点VPN

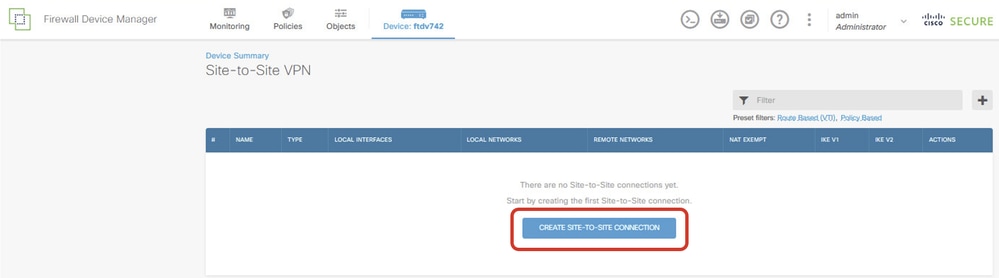

步骤 3.4开始创建新的站点到站点VPN。单击。CREATE SITE-TO-SITE CONNECTION

Create_Site-to-Site_Connection

Create_Site-to-Site_Connection

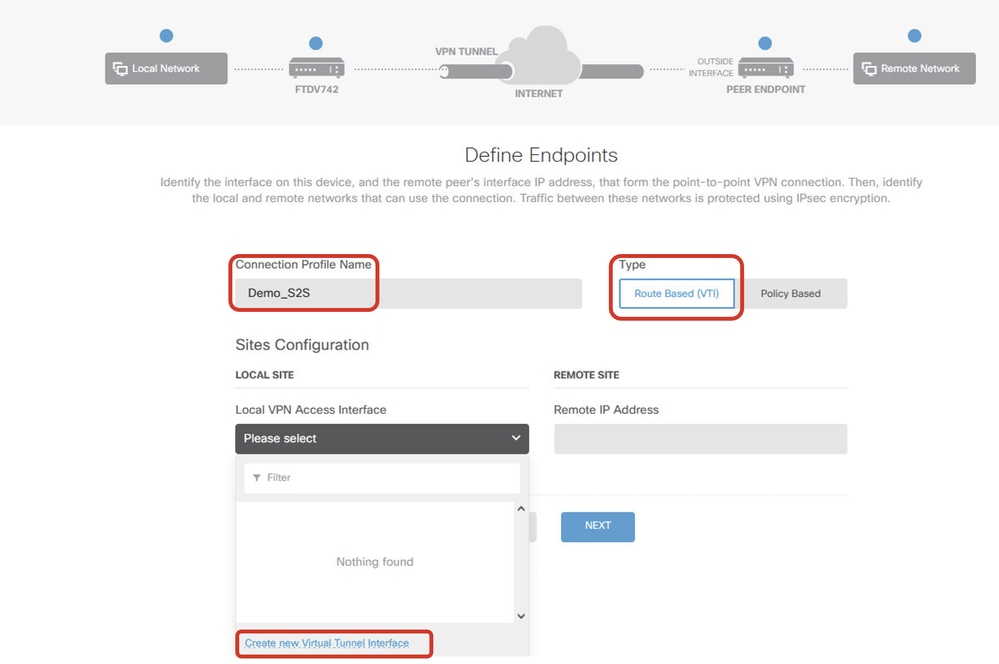

步骤 3.5提供必要信息。

- 连接配置文件名称:Demo_S2S

- 类型:基于路由(VTI)

- 本地VPN访问接口:点击下拉列表,然后点击

Create new Virtual Tunnel Interface。

Create_VTI_in_VPN_Wizard

Create_VTI_in_VPN_Wizard

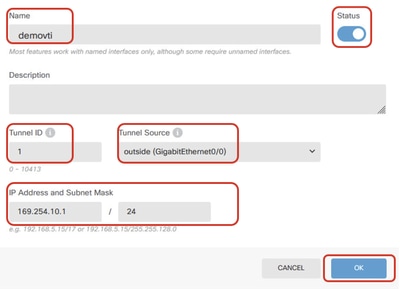

步骤 3.6提供创建新VTI所需的信息。 单击 OK 按钮。

- 名称:demovti

- 隧道ID:1

- 隧道源:外部(GigabitEthernet0/0)

- IP地址和子网掩码:169.254.10.1/24

- 状态:点击滑块至“已启用”位置

创建_VTI_详细信息

创建_VTI_详细信息

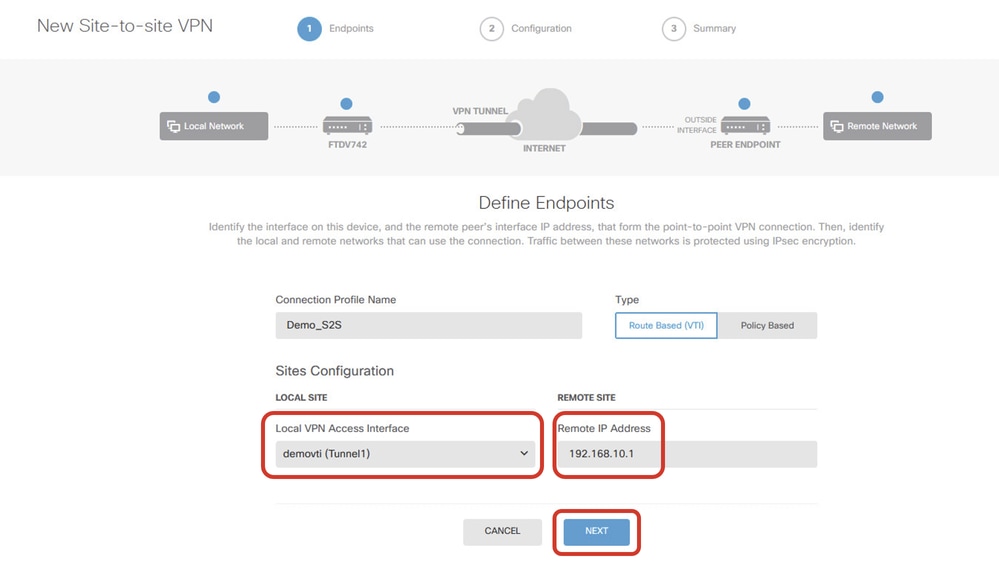

步骤 3.7继续提供必要信息。 单击 Next 按钮。

- 本地VPN访问接口:demovti(在步骤3.6中创建。)

- 远程IP地址:192.168.10.1

VPN_Wizard_Endpoints_Step1

VPN_Wizard_Endpoints_Step1

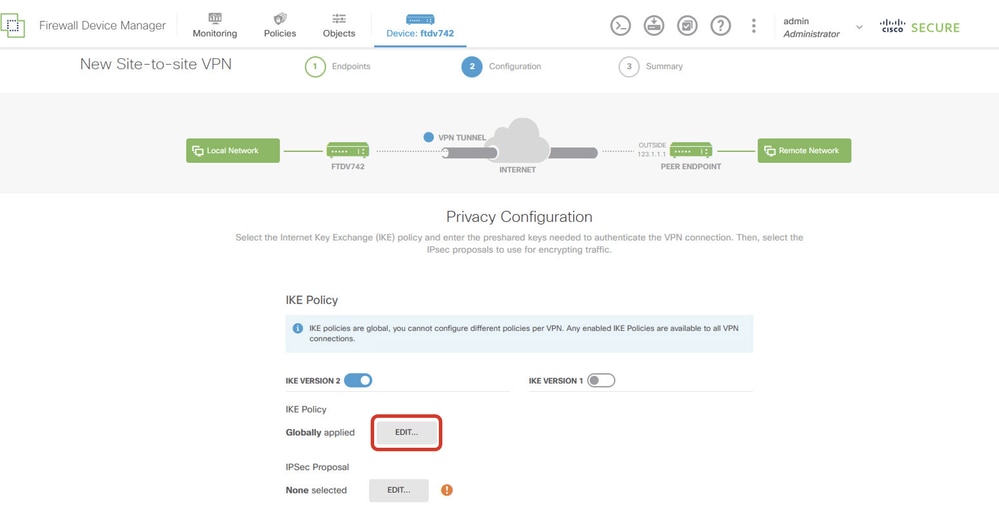

步骤 3.8导航至IKE Policy。单击 Edit 按钮。

Edit_IKE_Policy

Edit_IKE_Policy

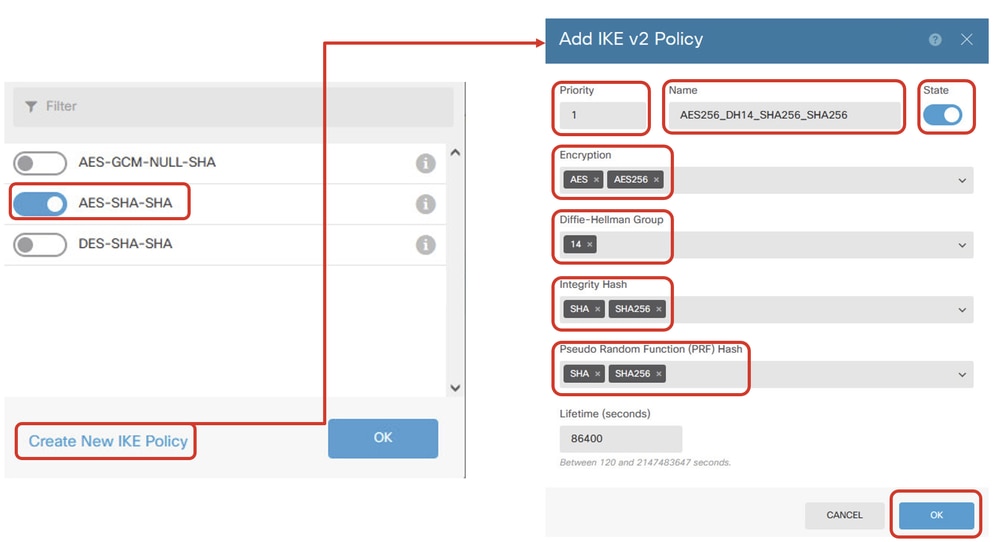

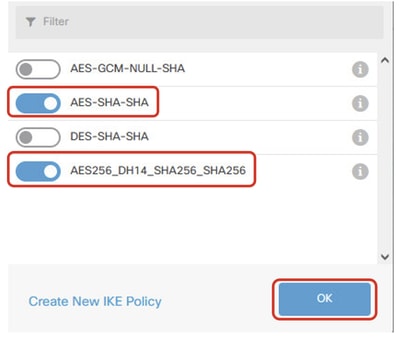

步骤 3.9 对于IKE策略,您可以使用预定义策略,也可以通过单击Create New IKE Policy创建新策略。

在本示例中,切换现有IKE策略AES-SHA-SHA,并创建一个新策略用于演示。单击OK按钮以保存。

- 名称:AES256_DH14_SHA256_SHA256

- 加密:AES、AES256

- DH组:14

- 完整性哈希:SHA、SHA256

- PRF散列:SHA、SHA256

- 生存期:86400(默认值)

Add_New_IKE_Policy

Add_New_IKE_Policy

Enable_New_IKE_Policy

Enable_New_IKE_Policy

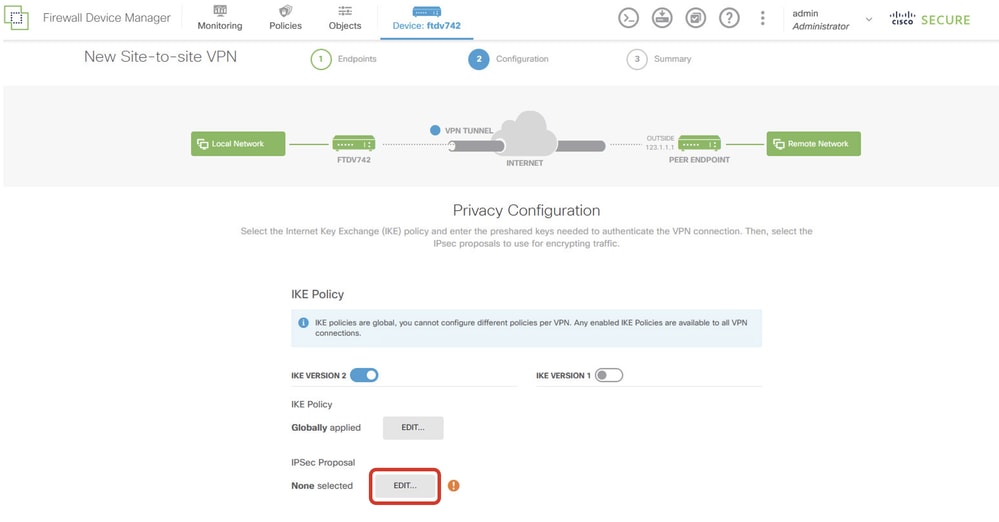

步骤 3.10 导航到IPSec提议。单击 Edit 按钮。

Edit_IKE_Proposal

Edit_IKE_Proposal

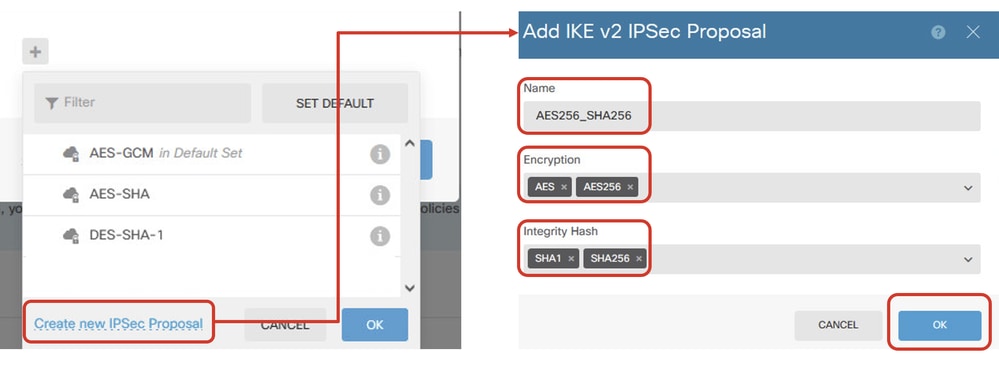

步骤 3.11 对于IPSec提议,您可以使用预定义的,也可以通过单击Create new IPSec Proposal来创建一个新的。在本例中,创建一个新的用于演示目的。提供必要的信息。单击OK按钮以保存。

- 名称:AES256_SHA256

- 加密:AES、AES256

- 完整性哈希:SHA1、SHA256

Add_New_IPSec_Proposal

Add_New_IPSec_Proposal

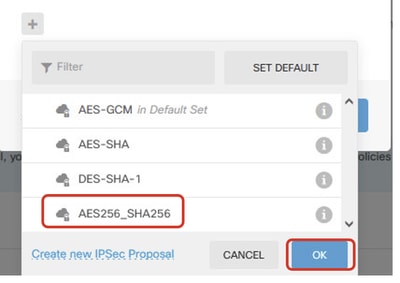

Enable_New_IPSec_Proposal

Enable_New_IPSec_Proposal

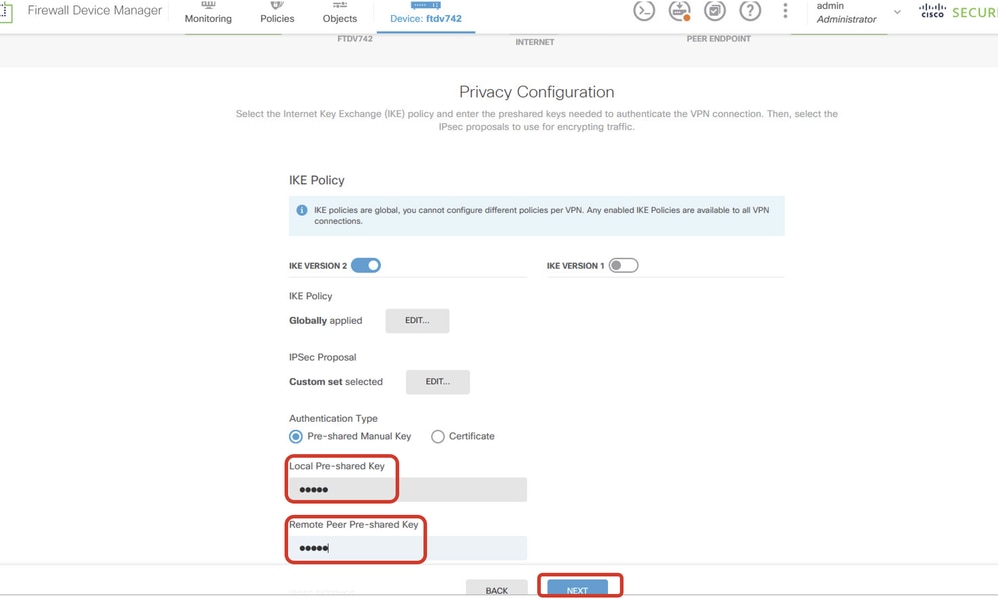

步骤 3.12配置预共享密钥。单击 Next 按钮。

记下此预共享密钥,稍后在Site2 FTD上配置它。

Configure_Preshared_Key

Configure_Preshared_Key

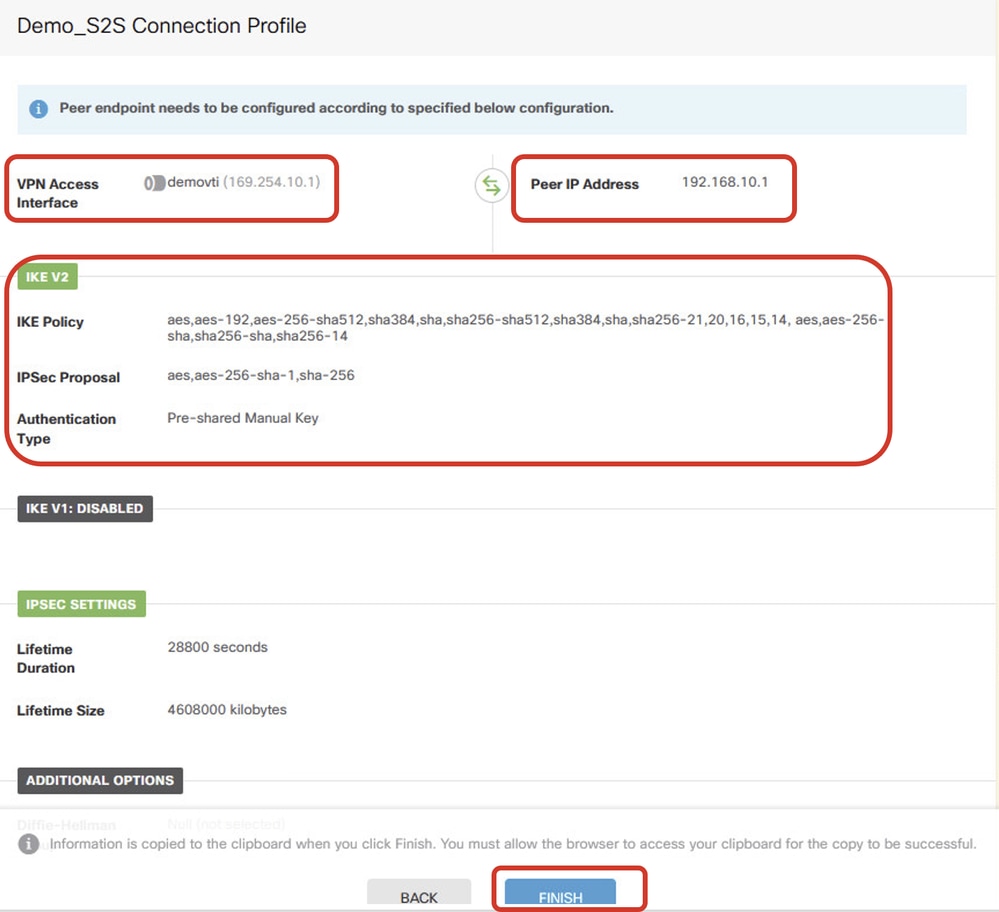

步骤 3.13检查VPN配置。如果需要修改任何内容,请单击BACK按钮。如果一切正常,请单击FINISH按钮。

VPN_Wizard_Complete

VPN_Wizard_Complete

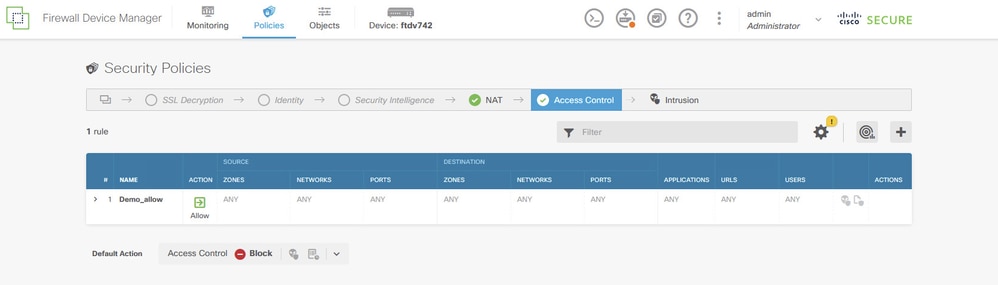

步骤 3.14创建访问控制规则以允许流量通过FTD。在本例中,为了演示目的,全部允许。 根据实际需求修改策略。

Access_Control_Rule_Sample

Access_Control_Rule_Sample

第3.15步(可选)如果为客户端配置了动态NAT以访问互联网,请在FTD上配置客户端流量的NAT豁免规则。在本示例中,无需配置NAT免除规则,因为每个FTD上均未配置动态NAT。

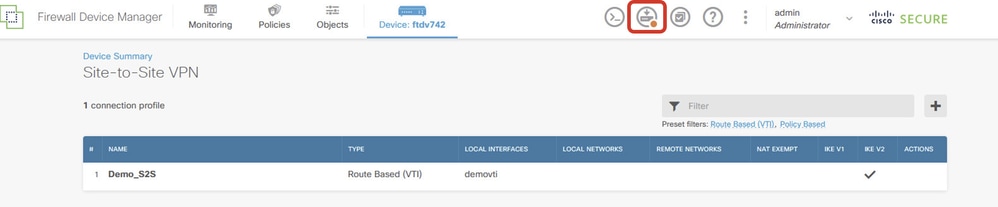

步骤 3.16部署配置更改。

Deploy_VPN_Configuration

Deploy_VPN_Configuration

BGP上的配置

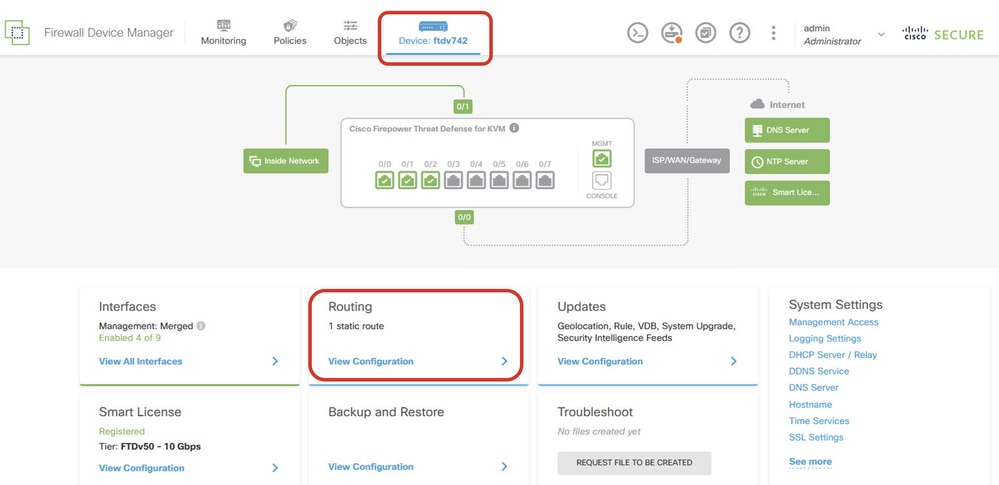

第四步: 导航到设备>路由。单击View Configuration。

View_Routing_Configuration

View_Routing_Configuration

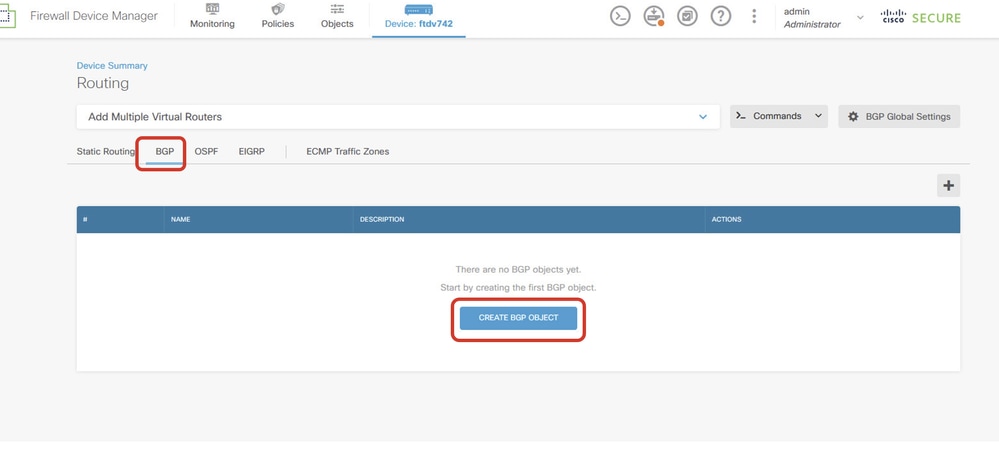

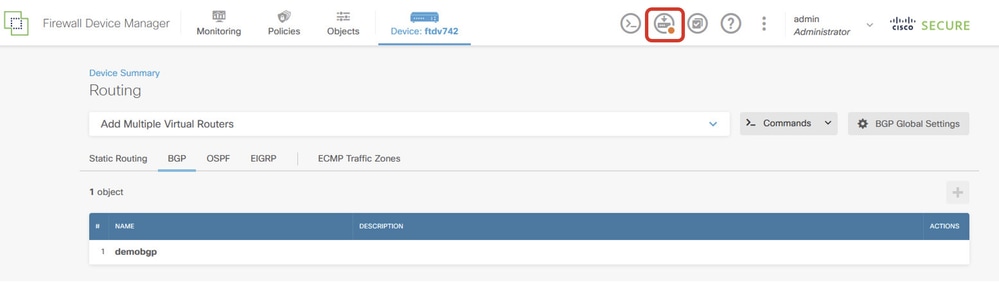

第五步:单击BGP选项卡,然后单击CREATE BGP OBJECT。

Create_BGP_Object

Create_BGP_Object

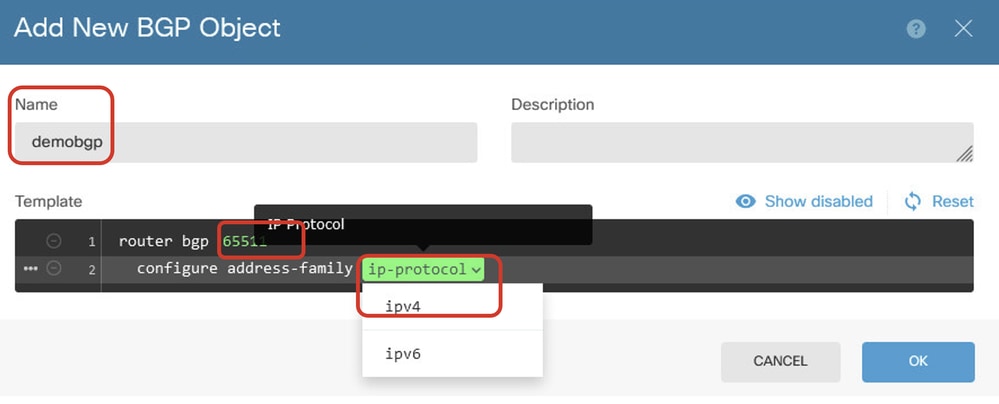

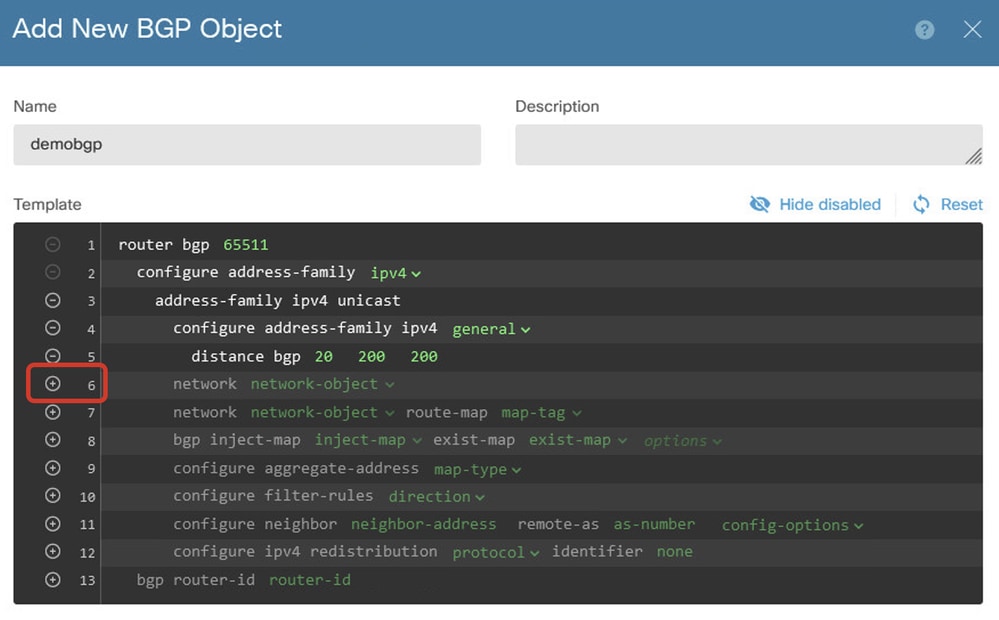

第六步:提供对象的名称。 导航到模板并进行配置。单击OK按钮保存。

名称:demobgp

第1行:配置AS编号。单击as-number。手动输入本地AS编号。在本示例中,Site1 FTD的AS编号65511。

第2行:配置IP协议。单击ip-protocol。选择ipv4。

Create_BGP_Object_ASNumber_Protocol

Create_BGP_Object_ASNumber_Protocol

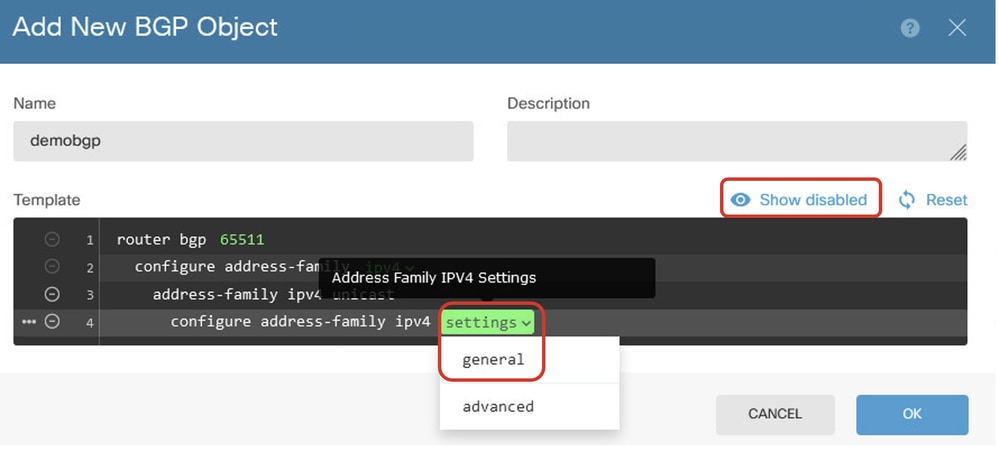

第4行:配置更多设置。单击settings,选择general,然后单击Show disabled。

Create_BGP_Object_AddressSetting

Create_BGP_Object_AddressSetting

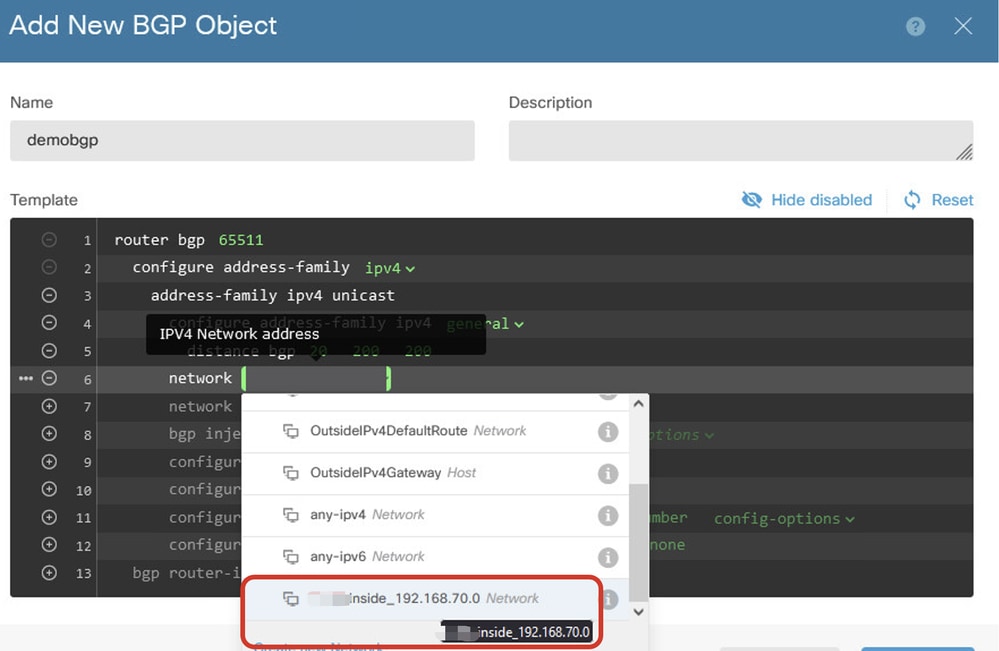

第6行:点击+图标可允许该行配置BGP网络。单击network-object。您可以查看现有可用对象并选择一个。在本示例中,选择对象name inside_192.168.70.0(在步骤3.2中创建)。

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network2

Create_BGP_Object_Add_Network2

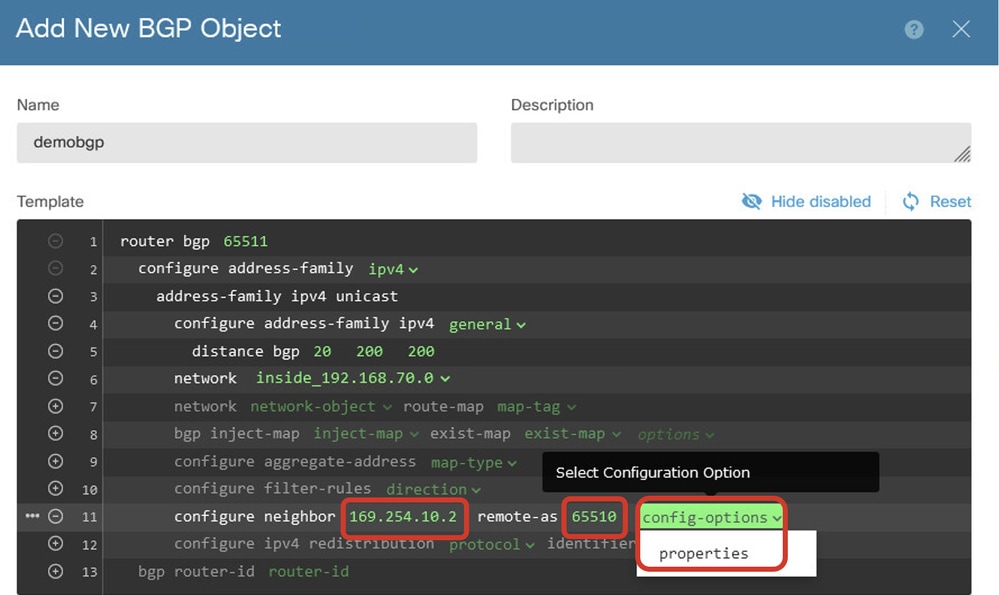

第11行:点击+图标可启用该行以配置BGP邻居相关信息。单击neighbor-address,然后手动输入对等体BGP邻居地址。在本示例中,它是169.254.10.2(Site2 FTD的VTI IP地址)。单击as-number,然后手动输入对等体AS编号。在本示例中,65510用于站点2FTD。单击config-options 并选择properties。

Create_BGP_Object_NeighborSetting

Create_BGP_Object_NeighborSetting

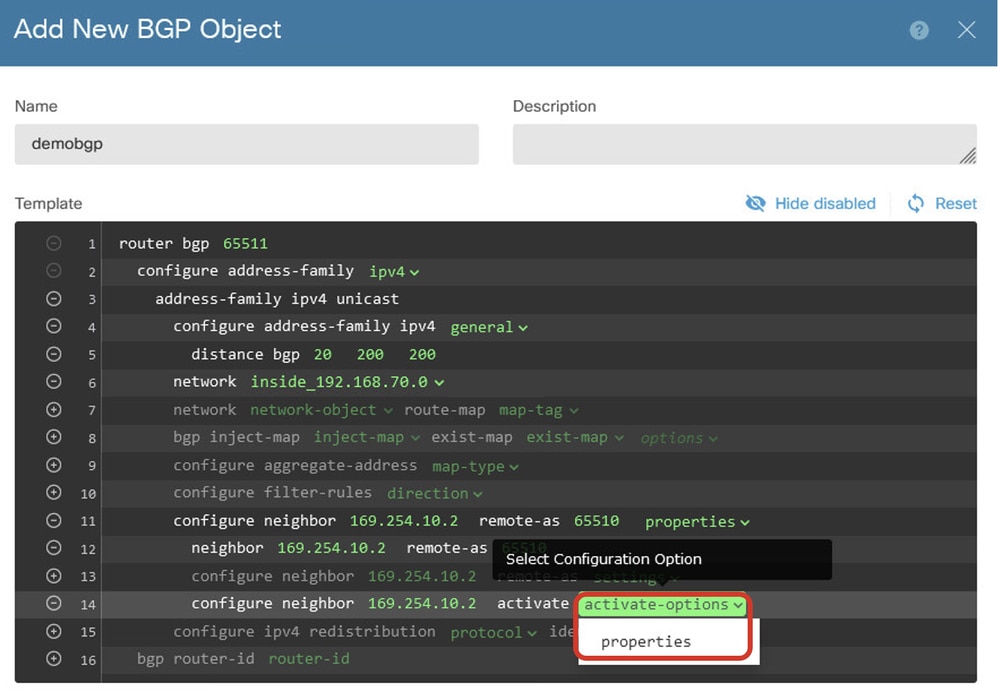

第14行:单击+图标可启用该行以配置邻居的某些属性。单击activate-options并选择properties。

Create_BGP_Object_NeighborSetting_Properties

Create_BGP_Object_NeighborSetting_Properties

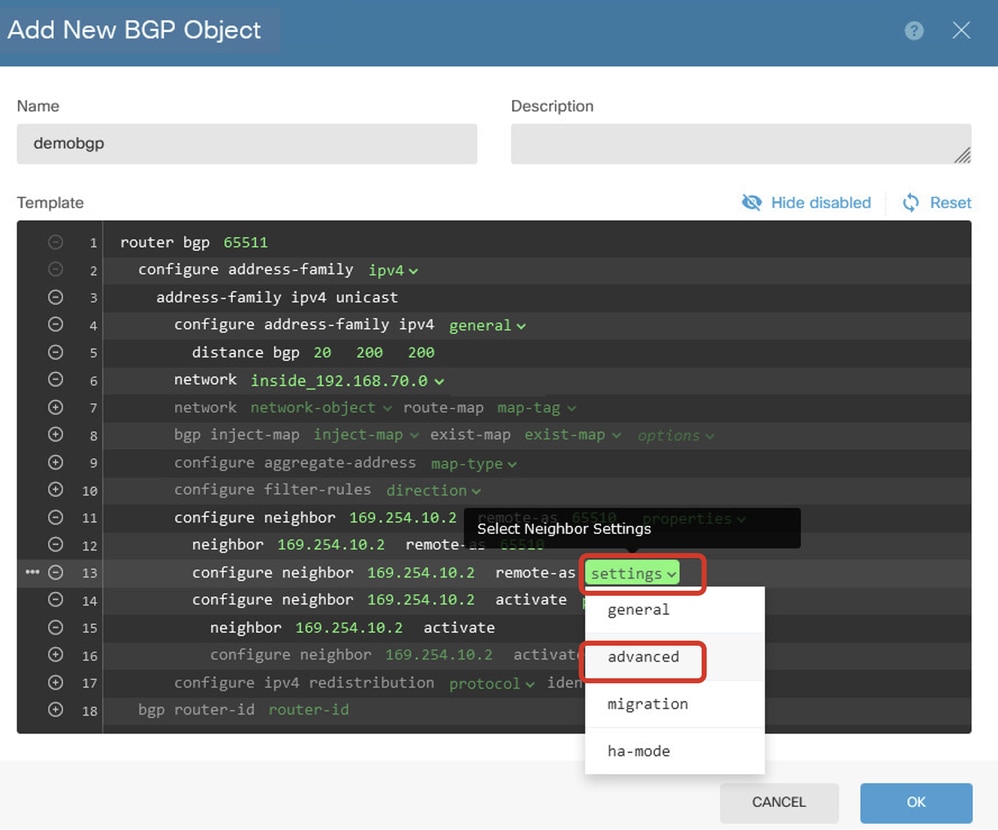

第13行:点击+图标可让行显示高级选项。单击设置并选择高级。

Create_BGP_Object_NeighborSetting_Properties_Advanced

Create_BGP_Object_NeighborSetting_Properties_Advanced

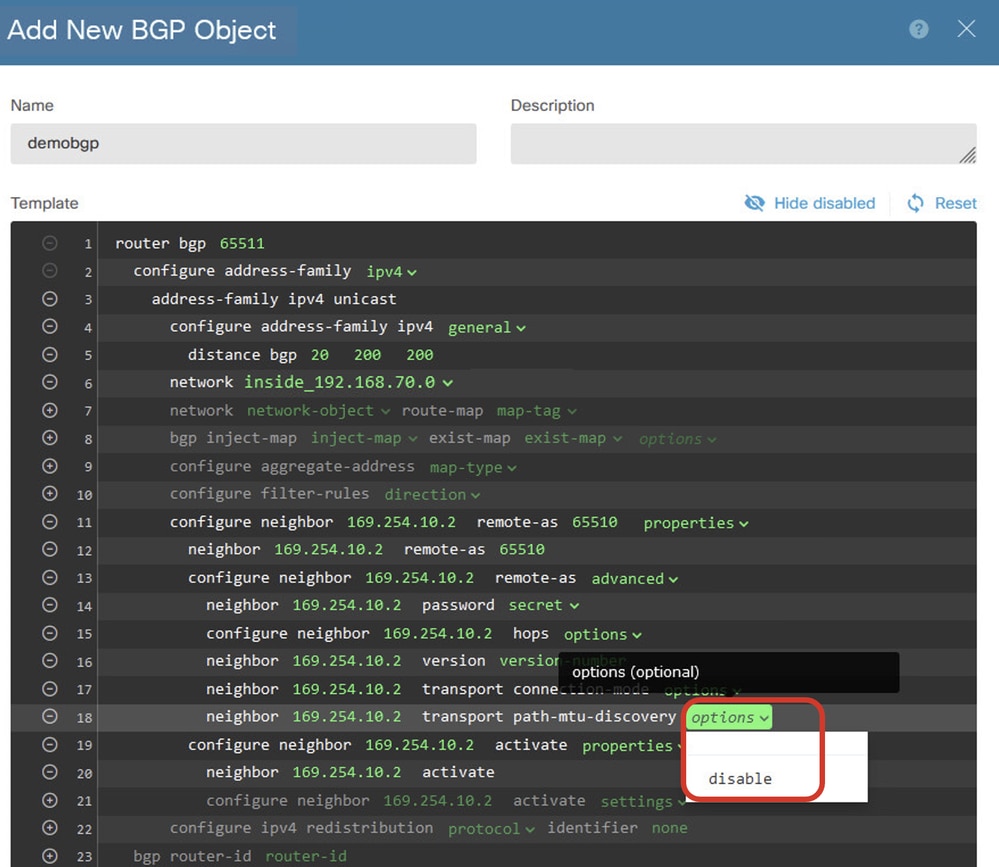

第18行:点击选项并选择禁用以禁用路径MTU发现。

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

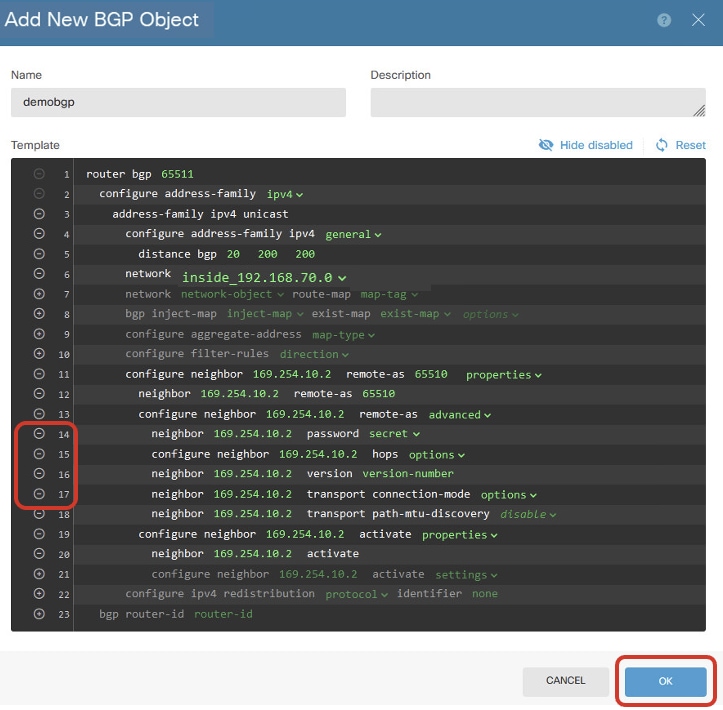

第14、15、16、17行:点击-按钮以禁用这些行。然后,单击OK 按钮保存BGP对象。

Create_BGP_Object_DisableLines

Create_BGP_Object_DisableLines

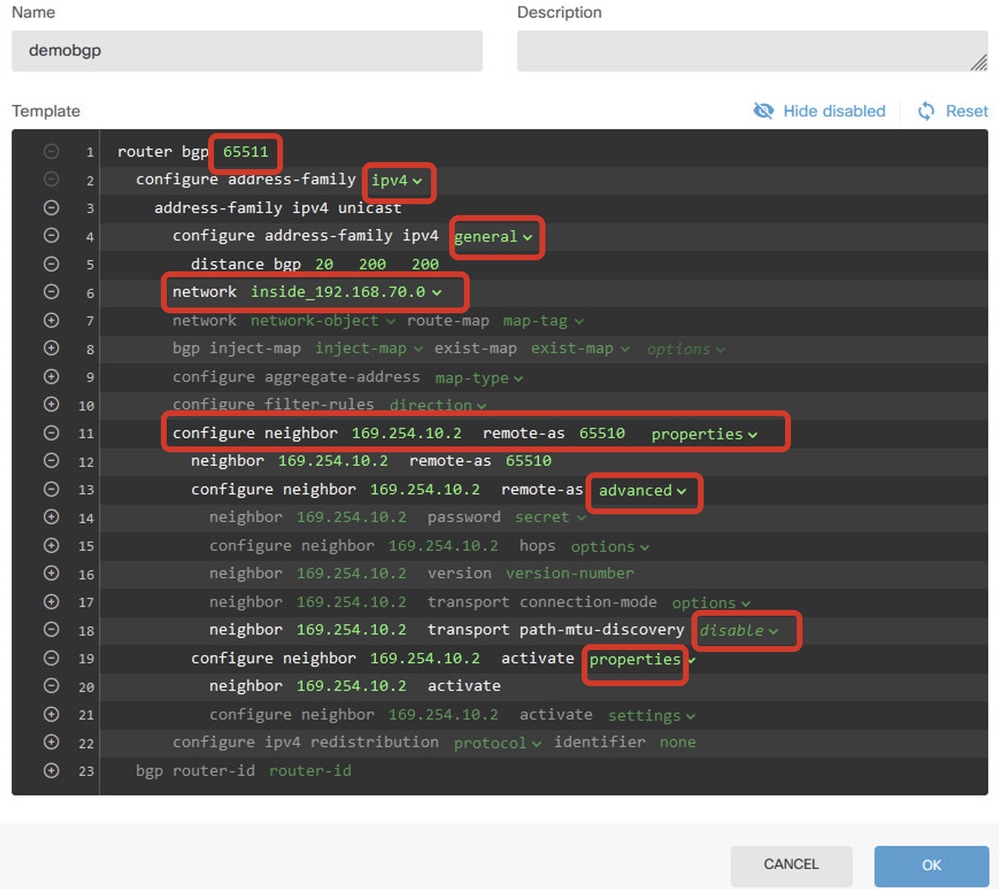

以下是此示例中的BGP设置的概述。您可以根据实际需求配置其他BGP设置。

Create_BGP_Object_Final_Overview

Create_BGP_Object_Final_Overview

步骤 7.部署BGP配置更改。

部署_BGP_配置

部署_BGP_配置

步骤 8现在,Site1 FTD的配置已完成。

要配置Site2 FTD VPN和BGP,请使用相应的Site2 FTD参数重复第3步到第7步。

CLI中Site1 FTD和Site2 FTD的配置概述。

| 站点1 FTD |

站点2 FTD |

| NGFW版本7.4.2 interface GigabitEthernet0/0nameif outside cts manual(cts手册) propagate sgt preserve-untag 策略静态sgt已禁用,受信任 security-level 0 ip address 192.168.30.1 255.255.255.0 interface GigabitEthernet0/2 nameif内部 security-level 0 ip address 192.168.70.1 255.255.255.0 interface Tunnel1 nameif demovti ip address 169.254.10.1 255.255.255.0 隧道源接口外部 隧道目标192.168.10.1 隧道模式ipsec ipv4 隧道保护ipsec配置文件ipsec_profile|e4084d322d 对象网络外部IPv4网关 host 192.168.30.3 object network inside_192.168.70.0 子网地址为192.168.70.0 255.255.255.0 access-group NGFW_ONBOX_ACL global access-list NGFW_ONBOX_ACL remark rule-id 268435457:访问策略:NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435457: L5规则:Inside_Outside_Rule access-list NGFW_ONBOX_ACL advanced trust object-group |acSvcg-268435457 ifc inside any ifc outside any rule-id 268435457 event-log both access-list NGFW_ONBOX_ACL remark rule-id 268435458:访问策略:NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435458: L5规则:Demo_allow access-list NGFW_ONBOX_ACL advanced permit object-group |acSvcg-268435458 any any rule-id 268435458 event-log both access-list NGFW_ONBOX_ACL remark rule-id 1:访问策略:NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 1: L5规则:默认操作规则 access-list NGFW_ONBOX_ACL advanced deny ip any any rule-id 1 router bgp 65511 bgp log-neighbor-changes bgp router-id vrf auto-assign address-family ipv4 unicast neighbor 169.254.10.2 remote-as 65510 邻居169.254.10.2 transport path-mtu-discovery disable neighbor 169.254.10.2 activate network 192.168.70.0 no auto-summary 无同步 exit-address-family route outside 0.0.0.0 0.0.0.0 192.168.30.3 1 crypto ipsec ikev2 ipsec-proposal AES256_SHA256 protocol esp encryption aes-256 aes protocol esp integrity sha-256 sha-1 crypto ipsec profile ipsec_profile|e4084d322d set ikev2 ipsec-proposal AES256_SHA256 set security-association lifetime kilobytes 4608000 set security-association lifetime seconds 28800 crypto ipsec security-association pmtu-aging infinite crypto ikev2 policy 1 加密aes-256 aes integrity sha256 sha 第 14 组 prf sha256 sha lifetime seconds 86400 crypto ikev2 policy 20 加密aes-256 aes-192 aes integrity sha512 sha384 sha256 sha 第21组20 16 15 14 prf sha512 sha384 sha256 sha lifetime seconds 86400 crypto ikev2 enable outside 组策略 |s2sGP|192.168.10.1内部 组策略 |s2sGP|192.168.10.1属性 vpn-tunnel-protocol ikev2 tunnel-group 192.168.10.1 type ipsec-l2l tunnel-group 192.168.10.1 general-attributes default-group-policy |s2sGP|192.168.10.1 隧道组192.168.10.1 ipsec属性 ikev2 remote-authentication pre-shared-key ***** ikev2 local-authentication pre-shared-key ***** |

NGFW版本7.4.2 interface GigabitEthernet0/0 nameif outside cts manual(cts手册) propagate sgt preserve-untag 策略静态sgt已禁用,受信任 security-level 0 ip address 192.168.10.1 255.255.255.0 interface GigabitEthernet0/2 nameif内部 security-level 0 ip address 192.168.50.1 255.255.255.0 interface Tunnel1 nameif demovti25 ip address 169.254.10.2 255.255.255.0 隧道源接口外部 隧道目标192.168.30.1 隧道模式ipsec ipv4 隧道保护ipsec配置文件ipsec_profile|e4084d322d 对象网络外部IPv4网关 host 192.168.10.3 object network inside_192.168.50.0 子网地址为192.168.50.0 255.255.255.0 access-group NGFW_ONBOX_ACL global access-list NGFW_ONBOX_ACL remark rule-id 268435457:访问策略:NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435457: L5规则:Inside_Outside_Rule access-list NGFW_ONBOX_ACL advanced trust object-group |acSvcg-268435457 ifc inside any ifc outside any rule-id 268435457 event-log both access-list NGFW_ONBOX_ACL remark rule-id 268435458:访问策略:NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 268435458: L5规则:Demo_allow access-list NGFW_ONBOX_ACL advanced permit object-group |acSvcg-268435458 any any rule-id 268435458 event-log both access-list NGFW_ONBOX_ACL remark rule-id 1:访问策略:NGFW_Access_Policy access-list NGFW_ONBOX_ACL remark rule-id 1: L5规则:默认操作规则 access-list NGFW_ONBOX_ACL advanced deny ip any any rule-id 1 router bgp 65510 bgp log-neighbor-changes bgp router-id vrf auto-assign address-family ipv4 unicast neighbor 169.254.10.1 remote-as 65511 邻居169.254.10.1 transport path-mtu-discovery disable neighbor 169.254.10.1 activate network 192.168.50.0 no auto-summary 无同步 exit-address-family route outside 0.0.0.0 0.0.0.0 192.168.10.3 1 crypto ipsec ikev2 ipsec-proposal AES256_SHA256 protocol esp encryption aes-256 aes protocol esp integrity sha-256 sha-1 crypto ipsec profile ipsec_profile|e4084d322d set ikev2 ipsec-proposal AES256_SHA256 set security-association lifetime kilobytes 4608000 set security-association lifetime seconds 28800 crypto ipsec security-association pmtu-aging infinite crypto ikev2 policy 1 加密aes-256 aes integrity sha256 sha 第 14 组 prf sha256 sha lifetime seconds 86400 crypto ikev2 policy 20 加密aes-256 aes-192 aes integrity sha512 sha384 sha256 sha 第21组20 16 15 14 prf sha512 sha384 sha256 sha lifetime seconds 86400 crypto ikev2 enable outside 组策略 |s2sGP|192.168.30.1内部 组策略 |s2sGP|192.168.30.1属性 vpn-tunnel-protocol ikev2 tunnel-group 192.168.30.1 type ipsec-l2l tunnel-group 192.168.30.1 general-attributes default-group-policy |s2sGP|192.168.30.1 隧道组192.168.30.1 ipsec属性 ikev2 remote-authentication pre-shared-key ***** ikev2 local-authentication pre-shared-key ***** |

验证

使用本部分可确认配置能否正常运行。

步骤1:通过控制台或SSH导航到每个FTD的CLI,以通过命令show crypto ikev2 sa和show crypto ipsec sa验证第1阶段和第2阶段的VPN状态。

| 站点1 FTD | 站点2 FTD |

| ftdv742# show crypto ikev2 sa IKEv2 SA: Session-id:134, Status:UP-ACTIVE, IKE count:1, CHILD count:1 隧道ID本地远程fvrf/ivrf状态角色 563984431 192.168.30.1/500 192.168.10.1/500全局/全球就绪型响应器 Encr:AES-CBC,密钥大小:256,散列:SHA256,DH组:14,身份验证签名:PSK,身份验证验证:PSK 寿命/活动时间:86400/5145秒 子sa:本地选择器0.0.0.0/0 - 255.255.255.255/65535 远程选择器0.0.0.0/0 - 255.255.255.255/65535 ESP spi输入/输出: 0xf0c4239d/0xb7b5b38b |

ftdv742# show crypto ikev2 sa IKEv2 SA: Session-id:13, Status:UP-ACTIVE, IKE count:1, CHILD count:1 隧道ID本地远程fvrf/ivrf状态角色 |

| ftdv742# show crypto ipsec sa 界面:demovti 受保护的vrf (ivrf):全球 #pkts encaps: 5720,#pkts encrypt: 5720,#pkts digest: 5720 本地加密终端:192.168.30.1/500,远程加密终端:192.168.10.1/500 入站esp sa: |

ftdv742# show crypto ipsec sa 接口:demovti25 受保护的vrf (ivrf):全球 #pkts encaps: 5721、#pkts encrypt: 5721、#pkts digest: 5721 本地加密终端:192.168.10.1/500,远程加密终端:192.168.30.1/500 入站esp sa: |

第二步: 使用命令show bgp neighbors和show route bgp通过控制台或SSH导航到每个FTD的CLI以验证BGP状态。

| 站点1 FTD | 站点2 FTD |

| ftdv742# show bgp neighbors BGP邻居是169.254.10.2,vrf single_vf,远程AS 65510,外部链路 出站入站 启用了地址跟踪,RIB确实具有到169.254.10.2的路由 |

ftdv742# show bgp neighbors BGP邻居是169.254.10.1,vrf single_vf,远程AS 65511,外部链路 出站入站 启用了地址跟踪,RIB确实具有到169.254.10.1的路由 |

| ftdv742# show route bgp 代码:L -本地,C -已连接,S -静态,R - RIP,M -移动,B - BGP B 192.168.50.0 255.255.255.0 [20/0](通过169.254.10.2,1d20h) |

ftdv742# show route bgp 代码:L -本地,C -已连接,S -静态,R - RIP,M -移动,B - BGP B 192.168.70.0 255.255.255.0 [20/0](通过169.254.10.1,1d20h) |

第三步:Site1客户端和Site2客户端相互之间成功ping通。

站点1客户端:

Site1_Client#ping 192.168.50.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 31/56/90 ms

站点2客户端:

Site2_Client#ping 192.168.70.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.70.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/39/71 ms

故障排除

本部分提供了可用于对配置进行故障排除的信息。

可以使用这些debug命令对VPN部分进行故障排除。

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

debug vti 255

可以使用这些debug命令对BGP部分进行故障排除。

ftdv742# debug ip bgp ?

A.B.C.D BGP neighbor address

all All address families

events BGP events

import BGP path import across topologies, VRFs or AFs in BGP Inbound information

ipv4 Address family

ipv6 Address family

keepalives BGP keepalives

out BGP Outbound information

range BGP dynamic range

rib-filter Next hop route watch filter events

updates BGP updates

vpnv4 Address family

vpnv6 Address family

vrf VRF scope

<cr>

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

21-Oct-2024 |

初始版本 |

由思科工程师提供

- 马克·尼思科技术领导者

- 晁峰思科技术领导者

反馈

反馈