在RV320 VPN路由器、WAP321 Wireless-N接入点和Sx300系列交换机上启用多个无线网络

目标

在不断变化的业务环境中,您的小型企业网络必须功能强大、灵活、易于访问且高度可靠,尤其是在增长成为首要任务的情况下。无线设备的普及率呈指数级增长,这并不令人意外。无线网络具有成本效益、易于部署、灵活、可扩展和移动的特点,可无缝地提供网络资源。身份验证允许网络设备验证和保证用户的合法性,同时保护网络免受未授权用户的侵害。部署一个安全且易于管理的无线网络基础设施非常重要。

Cisco RV320 Dual Gigabit WAN VPN路由器为您和您的员工提供可靠、高度安全的访问连接。支持单点设置的Cisco WAP321 Wireless-N可选频段接入点支持与千兆以太网的高速连接。网桥以无线方式将LAN连接到一起,使小企业更容易扩展自己的网络。

本文为思科S系列网络中启用无线访问所需的配置提供分步指导,包括虚拟局域网(VLAN)间路由、多个服务集标识符(SSID)以及路由器、交换机和接入点上的无线安全设置。

适用设备

· RV320 VPN路由器

· WAP321 Wireless-N接入点

· Sx300系列交换机

软件版本

· 1.1.0.09 (RV320)

· 1.0.4.2 (WAP321)

· 1.3.5.58 (Sx300)

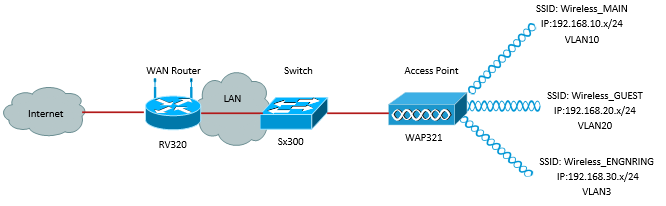

网络拓扑

上图显示了使用多个SSID与思科S系列WAP、交换机和路由器进行无线接入的示例实施。WAP连接到交换机并使用中继接口传输多个VLAN数据包。交换机通过中继接口连接到WAN路由器,WAN路由器执行VLAN间路由。WAN路由器连接到Internet。所有无线设备都连接到WAP。

主要特点

将Cisco RV路由器提供的VLAN间路由功能与S系列接入点提供的无线SSID隔离功能相结合,可为任何现有思科S系列网络上的无线接入提供简单安全的解决方案。

VLAN 间路由

不同VLAN中的网络设备无法相互通信,除非路由器在VLAN之间路由流量。在小型企业网络中,路由器同时执行有线和无线网络的VLAN间路由。当为特定VLAN禁用VLAN间路由时,该VLAN中的主机将无法与其他VLAN中的主机或设备通信。

无线SSID隔离

有两种类型的无线SSID隔离。启用无线隔离(在SSID内)后,同一个SSID上的主机将无法看到对方。启用无线隔离(SSID之间)后,一个SSID上的流量不会转发到任何其他SSID。

IEEE 802.1x

IEEE 802.1x标准指定用于实施基于端口的网络访问控制的方法,该访问控制用于提供对以太网络的经过身份验证的网络访问。基于端口的身份验证是仅允许凭证交换通过网络的过程,直到连接到端口的用户通过身份验证。在凭证交换期间,该端口称为未受控端口。完成身份验证后,该端口称为受控端口。这基于一个物理端口内存在的两个虚拟端口。

这将使用交换LAN基础架构的物理特征来验证连接到LAN端口的设备。如果身份验证过程失败,则可拒绝访问该端口。此标准最初是为有线以太网网络设计的,但现已改用于802.11无线LAN。

RV320配置

在本场景中,我们希望将RV320用作网络的DHCP服务器,因此我们需要进行设置,并在设备上配置单独的VLAN。首先,连接到其中一个以太网端口并转到192.168.1.1(假设您尚未更改路由器的IP地址)以登录到路由器。

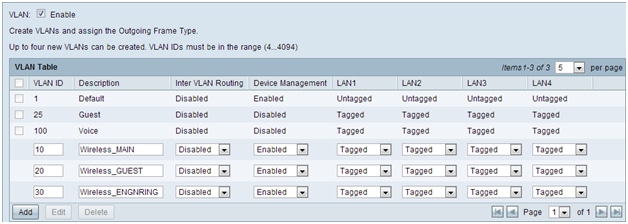

步骤1:登录Web配置实用程序,选择Port Management > VLAN Membership。将打开一个新页面。我们将创建3个单独的VLAN来代表不同的目标受众。单击Add以添加新行,并编辑VLAN ID和说明。您还需要确保在这些接口需要传输的任何接口上将VLAN设置为Tagged。

第二步:登录Web配置实用程序,并选择DHCP Menu > DHCP Setup。DHCP Setup页打开:

- 在VLAN ID下拉框中,选择要为其设置地址池的VLAN(在本示例中为VLAN 10、20和30)。

- 为此VLAN配置设备IP地址,并设置IP地址范围。如果您愿意,也可以在此处启用或禁用DNS代理,具体取决于网络。在本例中,DNS代理将转发DNS请求。

- 单击Save,然后对每个VLAN重复此步骤。

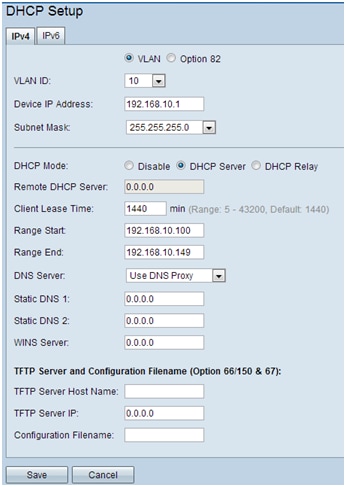

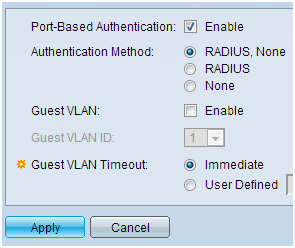

第三步:在导航窗格上,选择Port Management > 802.1x Configuration。屏幕上会打开802.1X配置页面:

- 启用基于端口的身份验证并配置服务器的IP地址。

- RADIUS Secret是用于与服务器通信的身份验证密钥。

- 选择将使用此身份验证的端口,然后单击Save。

Sx300配置

SG300-10MP交换机作为路由器和WAP321之间的中间设备,用于模拟真实的网络环境。交换机上的配置如下所示。

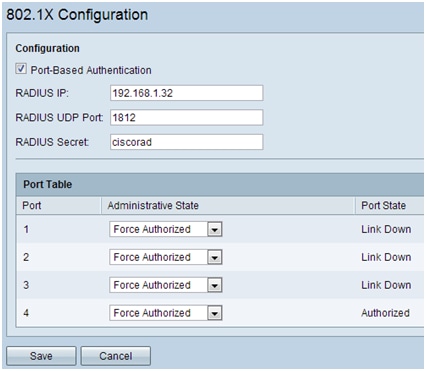

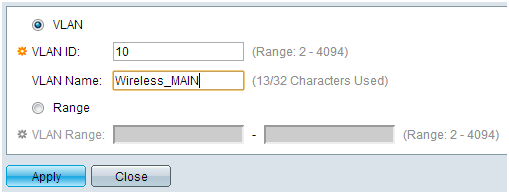

步骤1:登录Web配置实用程序,并选择VLAN Management > Create VLAN。将打开一个新页面:

第二步:单击 Add。此时会出现一个新窗口。输入VLAN ID和VLAN名称(使用与第I部分中的描述相同的名称)。单击Apply,然后对VLAN 20和30重复此步骤。

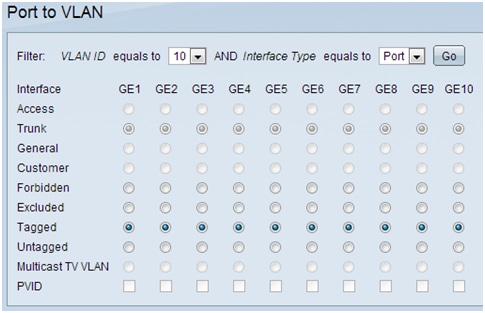

第三步:在导航窗格上,选择VLAN Management > Port to VLAN。将打开一个新页面:

- 在此页顶部,请将“VLAN ID equals to”设置为您所添加的VLAN(本例中为VLAN 10),然后单击右边的Go。这将使用该VLAN的设置更新页面。

- 更改每个端口上的设置,使VLAN 10现在为“已标记”而不是“已排除”。 对VLAN 20和30重复此步骤。

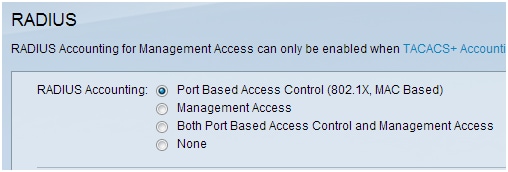

第四步:在导航窗格上,选择Security > Radius 。RADIUS页面随即打开:

- 选择由RADIUS服务器使用的访问控制方法,即管理访问控制或基于端口的身份验证。选择Port Based Access Control并单击Apply。

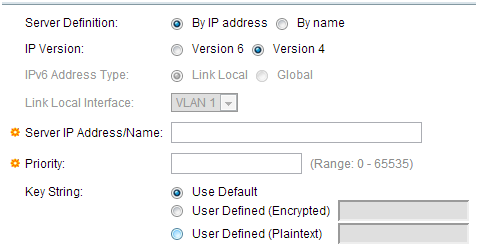

- 单击页底部的Add以添加要进行身份验证的新服务器。

第五步:在显示的窗口中,您将配置服务器的IP地址,在本例中为192.168.1.32。您需要为服务器设置优先级,但在本例中,我们只有一台服务器进行优先级身份验证并不重要。如果您有多台RADIUS服务器可供选择,这一点很重要。配置身份验证密钥,其余设置可以保留为默认值。

第六步:在导航窗格上,选择Security > 802.1X > Properties。将打开一个新页面:

- 选中Enable以打开802.1x身份验证并选择身份验证方法。在本例中,我们使用RADIUS服务器,因此请选择第一个或第二个选项。

- 单击 Apply。

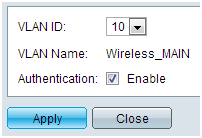

步骤 7.选择其中一个VLAN并单击Edit。此时会出现一个新窗口。选中Enable以允许对此VLAN进行身份验证,然后单击Apply。对每个VLAN重复上述步骤。

WAP321配置

虚拟接入点(VAP)将无线LAN划分为多个广播域,这些广播域相当于以太网VLAN的无线功能。VAP在一个物理WAP设备中模拟多个接入点。WAP121最多支持四个VAP,WAP321最多支持八个VAP。

每个VAP都可以单独启用或禁用,但VAP0除外。VAP0是物理无线电接口,只要无线电已启用,就会保持启用状态。要禁用VAP0的操作,必须禁用无线电本身。

每个VAP由用户配置的服务集标识符(SSID)标识。多个VAP不能具有相同的SSID名称。可在每个VAP上单独启用或禁用SSID广播。默认情况下启用SSID广播。

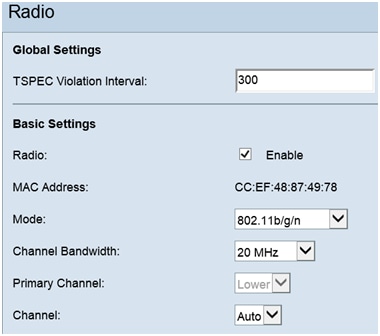

步骤1:登录Web配置实用程序,并选择Wireless > Radio。屏幕上会打开Radio页面:

- 单击Enable复选框以启用无线电。

- Click Save.然后打开无线电。

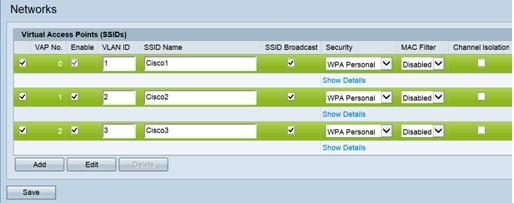

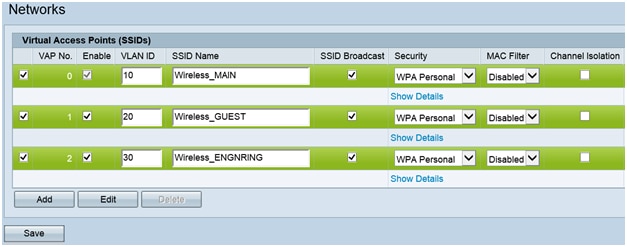

第2步:在导航窗格上,选择Wireless > Networks。网络页面随即打开:

注意:VAP0的默认SSID是ciscosb。创建的每个其他VAP都有一个空白SSID名称。所有VAP的SSID可以配置为其他值。

第三步:每个VAP与通过VLAN ID (VID)标识的VLAN相关联。VID可以是1到4094之间的任何值(含1)。WAP121支持五个活动VLAN(四个用于WLAN,另一个用于管理VLAN)。WAP321支持九个活动VLAN(八个用于WLAN,另一个用于管理VLAN)。

默认情况下,分配给WAP设备配置实用程序的VID是1,这也是默认的无标记VID。如果管理VID与分配给VAP的VID相同,则与此特定VAP关联的WLAN客户端可以管理WAP设备。如果需要,可以创建访问控制列表(ACL)来禁止从WLAN客户端进行管理。

在此屏幕上,应执行以下步骤:- 单击左侧的复选标记按钮编辑SSID:

- 在“VLAN ID”框中输入VLAN ID所需的值

- 输入SSID后,单击Save按钮。

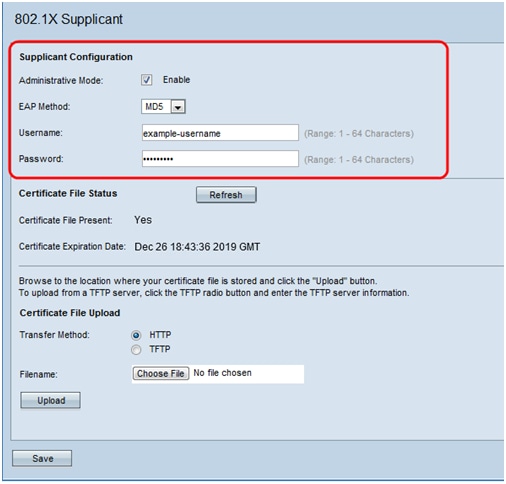

第四步:在导航窗格上,选择System Security > 802.1X Supplicant客户端。802.1X Supplicant客户端页面打开:

- 在管理模式字段中选中Enable,以使设备作为802.1X身份验证中的请求方。

- 从EAP Method字段的下拉列表中选择适当的可扩展身份验证协议(EAP)方法类型。

- 在Username和Password字段中输入接入点用于从802.1X身份验证器获取身份验证的用户名和密码。用户名和密码的长度必须介于1到64个字母数字字符和符号字符之间。这应该已在身份验证服务器上配置。

- 点击 Save(保存),以保存设置。

注意:“证书文件状态”(Certificate File Status)区域显示证书文件是否存在。SSL证书是由证书颁发机构数字签名的证书,它允许Web浏览器与Web服务器进行安全通信。要管理和配置SSL证书,请参阅文章WAP121和WAP321接入点上的安全套接字层(SSL)证书管理

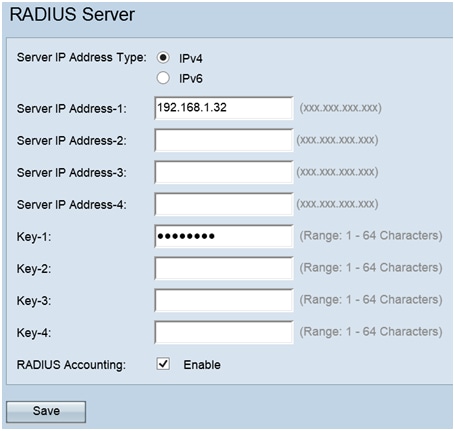

第五步:在导航窗格中,选择Security > RADIUS Server。RADIUS Server页即会打开。输入参数,并在输入RADIUS服务器参数后单击Save按钮。

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

11-Dec-2018 |

初始版本 |

反馈

反馈