关于安全情景

您可以将一台 ASA 设备分区成多个虚拟设备,这些虚拟设备被称为安全情景。每个情景都可以作为独立设备,拥有自己的安全策略、接口和管理员。多情景类似于拥有多台独立设备。有关在多情景模式下不支持的功能,请参阅多情景模式指南。

本节提供安全情景的概述。

安全情景的公共用途

您可能希望在以下情况下使用多安全情景:

-

您作为运营商,希望向众多客户销售安全服务。通过在 ASA 上启用多个安全情景,可以实施具有成本效益且节约空间的解决方案,这样不仅可以确保所有客户流量的独立性和安全性,还可以简化配置。

-

您所在的组织是一家大型企业或大学校园,并且希望保持各部门完全分隔。

-

您所在的组织是一家企业,需要为不同部门提供不同的安全策略。

-

您有需要多个 ASA 的网络。

情景配置文件

本部分介绍 ASA 如何实施多情景模式配置。

情景配置

对于每个情景,ASA 都包括一项配置,用于确定安全策略、接口以及可以在独立设备中配置的所有选项。您可以在闪存中存储情景配置,也可以从 TFTP、FTP 或 HTTP(S) 服务器下载情景配置。

系统配置

系统管理员通过在系统配置(与单模式配置类似的启动配置)中配置每个情景配置位置、分配的接口以及其他情景运行参数,从而添加并管理情景。系统配置可标识 ASA 的基本设置。系统配置本身并不包含任何网络接口或网络设置;相反,当系统需要访问网络资源(例如,从服务器下载情景)时,它使用指定为管理情景的某个情景。系统配置中包含一个仅用于故障切换流量的专用故障切换接口。

管理情景配置

管理情景与任何其他情景一样,不同之处在于,当用户登录到管理情景时,该用户将具有系统管理员权限并可访问系统和所有其他情景。管理情景在任何情况下都不受限制,可用作常规情景。但是,由于登录到管理情景会授予用户针对所有情景的管理员权限,因此可能需要将对管理情景的访问限定于适当的用户。管理情景必须位于闪存中,而不是远程位置。

如果您的系统已处于多情景模式下,或者您从单模式进行转换,则管理情景会自动在内部闪存中创建名为 admin.cfg 的文件。此情景名为“admin”。如果您不希望将 admin.cfg 用作管理情景,则可以更改管理情景。

ASA 如何对数据包分类

必须对进入 ASA 的每个数据包进行分类,以便 ASA 能够确定将数据包发送到哪个情景。

注 |

如果目标 MAC 地址为组播或广播 MAC 地址,则数据包会复制并传递到每个情景。 |

有效分类器条件

本节介绍分类器使用的条件。

注 |

对于以接口为目标的管理流量,使用接口 IP 地址进行分类。 不使用路由表对数据包进行分类。 |

唯一接口

如果仅有一个情景与传入接口相关联,则 ASA 会将数据包分类至该情景。在透明防火墙模式下,要求情景具有唯一接口,因此总是使用此方法对数据包进行分类。

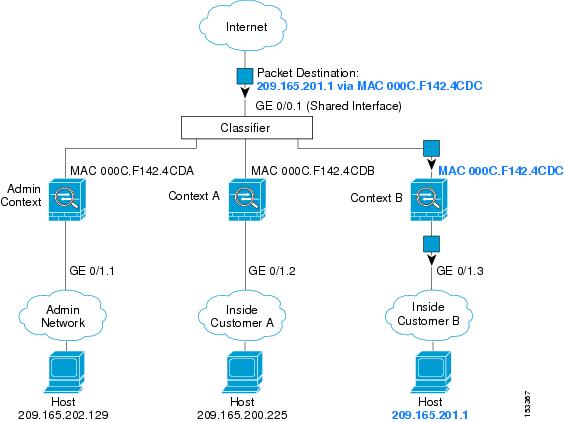

唯一 MAC 地址

如果多情景共享一个接口,则分类器在每个情景中使用分配给该接口的唯一 MAC 地址。上游路由器无法直接路由至不具有唯一 MAC 地址的情景。您可以启用 MAC 地址的自动生成。在配置每个接口时,您也可以手动设置 MAC 地址。

NAT 配置

如果不使用唯一 MAC 地址,ASA 将在您的 NAT 配置中使用映射地址对数据包进行分类。我们建议使用 MAC 地址而不是 NAT,这样,无论 NAT 配置的完整性如何,都可以进行流量分类。

分类示例

下图显示共享外部接口的多个情景。因为情景 B 包含路由器将数据包发送到的 MAC 地址,因此分类器会将该数据包分配至情景 B。

请注意,必须对所有新的传入流量加以分类,即使其来自内部网络。下图展示了情景 B 内部网络上的主机访问互联网。由于传入接口是分配至情景 B 的千兆以太网 0/1.3,因此分类器会将数据包分配至情景 B。

对于透明防火墙,您必须使用唯一接口。下图展示了来自互联网并以情景 B 内部网络上的主机为目标的数据包。由于传入接口是分配至情景 B 的千兆以太网 1/0.3,因此分类器会将数据包分配至情景 B。

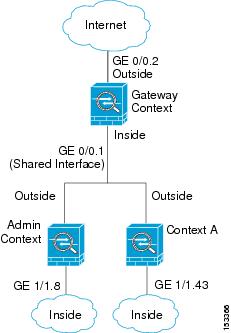

级联安全情景

将一个情景直接置于另一情景之前称为级联情景;一个情景的外部接口与另一个情景的内部接口是同一接口。如果您希望通过在顶级情景中配置共享参数,从而简化某些情景的配置,则可能要使用级联情景。

注 |

级联情景要求每个情景接口具有唯一 MAC 地址。由于在不具有 MAC 地址的共享接口上对数据包进行分类存在限制,我们不建议在不具有唯一 MAC 地址的情况下使用级联情景。 |

下图显示了在网关后有两个情景的网关情景。

对安全情景的管理访问

ASA 提供了多情景模式下的系统管理员访问以及面向单个情景管理员的访问。

系统管理员访问

您可以通过两种方式以系统管理员身份访问 ASA:

-

访问 ASA 控制台。

您可以从控制台访问系统执行空间,这意味着您输入的所有命令仅会影响系统配置或系统的运行(对于运行时命令而言)。

-

使用 Telnet、SSH 或 ASDM 访问管理情景。

作为系统管理员,您可以访问所有情景。

系统执行空间不支持任何 AAA 命令,但是,您可以在本地数据库中配置其自己的启用密码及用户名,以便提供单独的登录。

情景管理员访问

您可以使用 Telnet、SSH 或 ASDM 来访问情景。如果您登录到一个非管理情景,则只能访问该情景的配置。您可以提供该情景的单独登录。

管理接口使用情况

管理接口是一个仅用于管理流量的独立接口。

在路由防火墙模式下,您可以在所有情景中共享管理接口。

在透明防火墙模式下,管理接口是特殊的。除了允许的最大通过流量接口之外,您还可以将管理接口用作单独的仅管理接口。然而,在多情景模式下,您无法跨情景共享任何接口。您可以改为使用管理接口的子接口,并为每个情景分配一个子接口。但是,只有 Firepower 设备型号 允许管理接口上的子接口。ASA 5585-X ,必须使用数据接口或数据接口的子接口,并将其添加到情景中的桥接组。

对于 Firepower 4100/9300 机箱 透明情景,管理接口和子接口都不会保留其特殊状态。在这种情况下,必须将其视为数据接口,并将其添加到桥接组。(请注意,在单情景模式下,管理接口会保留其特殊状态。)

有关透明模式的另一个注意事项:当您启用多情景模式时,所有配置的接口都会自动分配到管理情景。例如,如果您的默认配置包括管理接口,则该接口将分配给管理情景。一个选项是让主接口分配给管理情景,并使用本地 VLAN 对其进行管理,然后使用子接口管理每个情景。请记住,如果将管理情景设为透明,其 IP 地址将被删除;您必须将其分配给网桥组,并将 IP 地址分配给 BVI。

关于资源管理

默认情况下,除非为每个情景强制设置了最大限制,否则所有安全情景对 ASA 资源的访问都是不受限制的;但 VPN 资源是唯一一种例外情况,这些资源默认是禁用的。例如,如果您发现一个或者多个情景使用了过多资源,并且导致其他情景出现拒绝连接的情况,则您可以配置资源管理来限制每个情景对资源的使用。对于 VPN 资源,您必须将资源管理配置为允许任何 VPN 隧道。

资源类

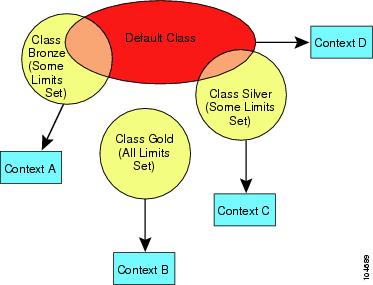

ASA 通过向资源类分配情景来管理资源。每个情景使用由类设置的资源限制。要使用某个类的设置,请在定义情景时向该类分配情景。所有未分配给其他类的情景都属于默认类;您不必主动向默认类分配情景。只能将情景分配给一个资源类。此规则的例外是,在成员类中未定义的限制继承自默认类;因此,一个情景实际可能是默认类和另一个类的成员。

资源限制

您可以将单一资源的限制设置为百分比(如果存在硬性系统限制)或绝对值。

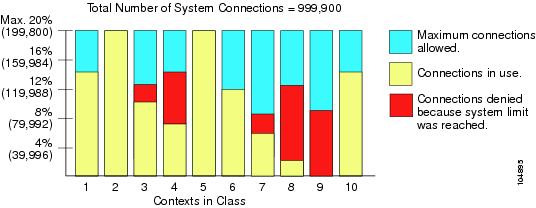

对于大多数资源,ASA 不会为分配至该类的每个情景预留部分资源,而是会由 ASA 为情景设置最大限制。如果您超订用资源或允许某些资源不受限制,则少数情景可能会“用尽”这些资源,从而潜在影响为其他情景提供服务。VPN 资源类型除外,您不能超订用此类资源,因此,分配给每个情景的资源量可以得到保证。为应对 VPN 会话数临时激增超过所分配数量的情况,ASA 会支持“突发”VPN 资源类型,其数量等于剩余的未分配 VPN 会话。突发会话可以超订用,并按照先到先得原则供情景使用。

默认类

所有未分配给其他类的情景都属于默认类;您不必主动向默认类分配情景。

如果某个情景属于除默认类以外的类,则其类设置始终覆盖默认类设置。但是,如果另一个类具有任何未定义的设置,则成员情景为这些限制使用默认类。例如,如果创建的类对所有并发连接具有 2% 的限制,但没有任何其他限制,则所有其他限制都继承自默认类。相反,如果创建对所有资源都有限制的类,则该类不使用默认类中的任何设置。

对于大多数资源,默认类会为所有情景提供无限制的资源访问,但以下限制除外:

-

Telnet 会话 - 5 个会话。(每个情景的最大值。)

-

SSH 会话 - 5 个会话。(每个情景的最大值。)

-

ASDM 会话 - 5 个会话。(每个情景的最大值。)

-

IPsec 会话 - 5 个会话(每个情景的最大值。)

-

MAC 地址 - 65535 个条目。(系统最大值。)

-

AnyConnect 客户端 对等体- 0 个会话。(您必须将该类手动配置为允许任何 AnyConnect 客户端 对等体。)

-

VPN 站点间隧道 - 0 个会话。(您必须将该类手动配置为允许任何 VPN 会话。)

-

HTTPS 会话 - 6 个会话。(每个情景的最大值。)

下图显示了默认类与其他类之间的关系。情景 A 和 C 属于设置了某些限制的类;其他限制继承自默认类。情景 B 不会从默认类继承任何限制,因为所有限制都在其类(Gold 类)中进行设置。情景 D 未分配给某个类,因此会默认成为默认类的成员。

使用超订用资源

您可以通过在所有情景范围内分配超过 100% 的资源(非突发 VPN 资源除外)来超订用 ASA。例如,您可以设置 Bronze 类,以便将连接限制为每个情景 20%,然后将 10 个情景分配给该类(总计 200%)。如果情景并发使用超过系统限制,则每个情景获得的数量少于您希望设置的 20%。

使用不受限制的资源

通过 ASA,您可以分配对类中一个或多个资源的不受限制访问权限,而不是只分配一定的百分比或是一个绝对的数字。当资源不受限制时,情景可以使用系统可提供的所有资源。例如,情景 A、B 和 C 属于 Silver 类,该类限制每个类成员可使用 1% 的连接(总计 3%);但是,三个情景当前仅在使用共计 2% 的连接。Gold 类不限制对连接的访问。Gold 类中的情景可使用超过 97% 的“未分配”连接;它们还可以使用情景 A、B 和 C 当前未使用的 1% 的连接,即使这意味着情景 A、B 和 C 无法达到其 3% 的合并限制。设置不受限制的访问权限类似于超额订用 ASA,只是对您超额订用系统的量不太好控制。

关于 MAC 地址

您可以手动分配 MAC 地址以覆盖默认值。对于多情景模式,您可以自动生成唯一的 MAC 地址(适用于分配给情景的所有接口)和单情景模式(适用于子接口)。.

注 |

您可能想要为 ASA 上定义的子接口分配唯一 MAC 地址,因为它们使用父接口上相同的固化 MAC 地址。例如,您的运营商可能根据 MAC 地址执行访问控制。此外,由于 IPv6 链路本地地址是基于 MAC 地址生成的,因此将唯一 MAC 地址分配给子接口会允许使用唯一 IPv6 链路本地地址,这能够避免 ASA 上特定实例内发生流量中断。 |

多情景模式下的 MAC 地址

MAC 地址用于在情景中对数据包进行分类。如果您共享某个接口,但在每个情景中没有该接口的唯一 MAC 地址,则可尝试可能不会提供完全覆盖的其他分类方法。

为了允许情景共享接口,您应该为每个共享情景接口启用自动生成虚拟 MAC 地址的功能。

自动 MAC 地址

在多情景模式下,自动生成会为分配给情景的所有接口分配唯一的 MAC 地址。

如果您手动分配 MAC 地址,并且同时启用自动生成,则会使用手动分配的 MAC 地址。如果您随后删除了手动 MAC 地址,则会使用自动生成的地址(如果已启用)。

在出现生成的 MAC 地址与网络中的另一个专用 MAC 地址冲突这种极少发生的情况下,您可以为接口手动设置 MAC 地址。

由于自动生成的地址(使用前缀时)以 A2 开头,因此如果您同时希望使用自动生成,则不能使用以 A2 开头的手动 MAC 地址。

ASA 使用以下格式生成 MAC 地址:

A2xx.yyzz.zzzz

其中,xx.yy 是用户定义的前缀或根据接口 MAC 地址的最后两个字节自动生成的前缀,zz.zzzz 是由 ASA 生成的内部计数器。对于备用 MAC 地址,地址完全相同,但内部计数器会加 1。

如何使用前缀的示例如下:如果将前缀设置为 77,则 ASA 会将 77 转换为十六进制值 004D (yyxx)。在 MAC 地址中使用时,该前缀会反转 (xxyy),以便与 ASA 的本地形式匹配:

A24D.00zz.zzzz

对于前缀 1009 (03F1),MAC 地址为:

A2F1.03zz.zzzz

注 |

没有前缀的 MAC 地址格式是旧式版本。有关传统格式的详细信息,请参阅命令参考中的 mac-address auto 命令。 |

VPN 支持

对于 VPN 资源,您必须将资源管理配置为允许任何 VPN 隧道。

您可以在多情景模式下使用站点间 VPN。

对于远程接入 VPN,您必须使用 AnyConnect 3.x 及更高版本的 SSL VPN 和 IKEv2 协议。 您可以按情景自定义用于 AnyConnect 客户端 映像和定制的闪存,以及跨所有情景使用共享闪存。有关不支持的功能,请参阅多情景模式指南。有关每个 ASA 版本支持的 VPN 功能的详细列表,请参阅多情景模式的历史。

注 |

多情景模式下需要 AnyConnect Apex Apex 许可证;您无法使用默认或传统许可证。 |

反馈

反馈