|

AAA

|

这些是系统在配置 AAA 的情况下,在认证、授权或用尽网络资源的尝试失败或无效时生成的事件。

|

109001-109035

113001-113027

|

|

僵尸网络

|

当用户尝试访问可能包含受恶意软件感染的主机(可能是僵尸网络)的恶意网络时,或者当系统检测到流向或来自动态过滤器阻止列表中的域或 IP 地址的流量时,系统会记录这些事件。

|

338001-338310

|

|

故障切换

|

当系统在发生故障切换时检测到有状态和无状态故障切换配置中的错误或辅助防火墙设备中的错误时,将记录这些事件。

|

101001-101005、102001、103001-103007、104001-104004、105001-105048

210001-210022

311001-311004

709001-709007

|

|

防火墙被拒绝

|

当防火墙系统出于各种原因拒绝网络数据包流量时,会生成这些事件,从安全策略导致的数据包丢弃到由于系统收到具有相同源 IP 和目的 IP 的数据包而导致的丢弃,这可能意味着对网络的攻击。

防火墙拒绝事件可能包含在 NetFlow 中,并且可能使用 NetFlow 事件 ID 和系统日志 ID 进行报告。

|

106001, 106007, 106012, 106013, 106015, 106016, 106017, 106020, 106021, 106022, 106023, 106025, 106027

|

|

防火墙流量

|

这些是根据网络中的各种连接尝试、用户身份、时间戳、终止的会话等记录的事件。

防火墙流量事件可能包含在 NetFlow 中,并且可能使用 NetFlow 事件 ID 和系统日志 ID 进行报告。

|

106001-106100, 108001-108007, 110002-110003

201002-201013、209003-209005、215001

302002-302304、302022-302027、303002-303005、313001-313008、317001-317006、324000-324301、337001-337009

400001-400050, 401001-401005, 406001-406003, 407001-407003, 408001-408003, 415001-415020, 416001, 418001-418002, 419001-419003,

424001-424002, 431001-431002, 450001

500001-500005、508001-508002

607001-607003、608001-608005、609001-609002、616001

703001-703003、726001

|

|

IPSec VPN

|

当 IPsec 安全关联中发生不匹配或系统在其接收的 IPsec 数据包中检测到错误时,这些事件会记录在 IPsec VPN 配置的防火墙中。

|

402001-402148、602102-602305、702304-702307

|

|

NAT

|

当创建或删除 NAT 条目时,以及当 NAT 池中的所有地址都用尽并耗尽时,这些事件会记录在 NAT 配置的防火墙中。

|

201002-201013、202001-202011、305005-305012

|

|

SSL VPN

|

当创建或终止 WebVPN 会话、用户访问错误和用户活动时,这些事件会记录在 SSL VPN 配置的防火墙中。

|

716001-716060、722001-722053、723001-723014、724001-724004、725001-725015

|

|

NetFlow

|

当网络数据包进出接口时,这些事件记录在 IP 网络流量、时间戳、用户身份和传输的数据量周围。

|

0, 1, 2, 3, 5

|

|

连接

|

您可以在用户生成通过系统传递的流量时生成连接事件。启用访问规则连接日志记录以生成这些事件。还可启用安全情报策略和 SSL 解密规则日志记录,以生成连接事件。

连接事件包含关于检测到的会话的数据。任何单个连接事件的可用信息都取决于多种因素,但通常包括:

-

基本连接属性:时间戳、源和目标 IP 地址、入口和出口区域,处理连接的设备等。

-

系统发现或推断的其他连接属性:应用、请求的 URL 或与连接关联的用户等。

-

有关连接记录原因的元数据:哪个配置处理流量,连接是被允许还是被阻止,以及有关已加密和已解密连接的详细信息等。

|

430002, 430003

|

|

入侵

|

系统检查网络上传输的数据包是否存在可能影响主机及其数据的可用性、完整性和机密性的恶意活动。如果系统识别出潜在的入侵,会生成入侵事件;入侵事件是有关攻击源和攻击目标的日期、时间、攻击程序类型以及情境信息的记录。无论调用访问控制规则的日志记录配置如何,系统均会生成设为阻止或提醒的入侵规则的入侵事件。

|

430001

|

|

文件

|

文件事件表示系统基于文件策略在网络流量中检测到或者被阻止的文件。只有在应用文件策略的访问规则中启用文件日志记录,才能生成这些事件。

无论调用访问控制规则采用何种日志记录配置,在系统生成文件事件时,都会记录相关连接的终止。

|

430004

|

|

恶意软件

|

作为整体访问控制配置的一部分,系统可在网络流量内检测恶意软件。适用于 Firepower 的 AMP 可以生成恶意软件事件,其中包含生成事件的处置,有关检测该恶意软件的方式、位置和时间的情境数据。只有在应用文件策略的访问规则中启用文件日志记录,才能生成这些事件。

文件的处置可能发生变化,例如,从安全变为恶意软件或从恶意软件变为安全。如果适用于 Firepower 的 AMP 向 AMP 云查询文件,且云决定在查询一周内更改处置,系统即会生成追溯性恶意软件事件。

|

430005

|

|

安全情报

|

安全情报事件是由安全情报策略为该策略阻止或监控的每个连接生成的一种连接事件。所有安全情报事件都有一个由系统填充的“安全情报类别”字段。

对于各事件,都有一个相应的“常规”连接事件。由于评估安全智能策略后才会评估许多其他安全策略(包括访问控制),所以当安全智能阻止连接时,所生成事件不含系统从后续评估中收集的信息(如用户身份)。

|

430002, 430003

|

以显示可用宏的列表。

以显示可用宏的列表。

,然后选择

,然后选择 ) - 已与所有传感器和 CDO(如果已配置)建立连接

) - 已与所有传感器和 CDO(如果已配置)建立连接

) - 已与某些传感器或 CDO(如果已配置)建立连接,但一个或多个传感器未正确配置

) - 已与某些传感器或 CDO(如果已配置)建立连接,但一个或多个传感器未正确配置

) - 与所有已配置的传感器和 CDO(如果已配置)的连接丢失

) - 与所有已配置的传感器和 CDO(如果已配置)的连接丢失

) > 传感器 (Sensors)。

) > 传感器 (Sensors)。

),以查看该类型的所有已记录观察结果。

),以查看该类型的所有已记录观察结果。

或“暂停”

或“暂停” 。如果实时事件正在“播放”,则 CDO 将按接收顺序来显示与事件查看器中指定的过滤条件匹配的事件。如果事件已暂停,则在您重新开始播放实时事件之前,CDO 不会更新“实时事件”(Live events) 页面。当您重新开始播放事件时,CDO 会从您重新开始播放事件的位置开始在“实时”(Live)

页面中填充事件。它不会回填您遗漏的内容。

。如果实时事件正在“播放”,则 CDO 将按接收顺序来显示与事件查看器中指定的过滤条件匹配的事件。如果事件已暂停,则在您重新开始播放实时事件之前,CDO 不会更新“实时事件”(Live events) 页面。当您重新开始播放事件时,CDO 会从您重新开始播放事件的位置开始在“实时”(Live)

页面中填充事件。它不会回填您遗漏的内容。

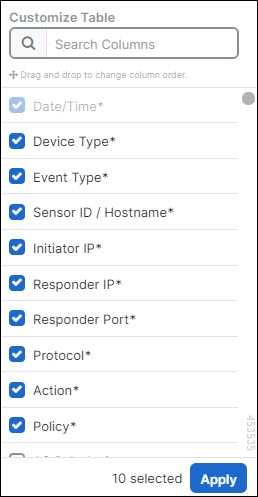

,然后选择或取消选择所需的列:

,然后选择或取消选择所需的列:

。

。

。点击固定图标

。点击固定图标  可固定打开过滤列。

可固定打开过滤列。

反馈

反馈