关于 SSL 解密

通常情况下,访问控制策略会评估连接以确定是允许还是阻止相应连接。但是,如果启用 SSL 解密策略,则连接将首先被发送至 SSL 解密策略,以确定应将其解密还是阻止。然后,访问控制策略评估所有未阻止连接(无论是否解密),作出最终的允许/阻止决策。

注 |

您必须启用 SSL 解密策略,才能在身份策略中实施有效的身份验证规则。如果您启用 SSL 解密来启用身份策略,但不想另外实施 SSL 解密,请选择“不解密”作为默认操作,并且不要创建其他 SSL 解密规则。身份策略会自动生成所需的任何规则。 |

以下主题更详细地介绍了加密流量管理和解密。

为什么要实施 SSL 解密?

无法检查 HTTPS 连接等加密流量。

许多连接均是合法加密的连接,比如与银行和其他金融机构的连接。许多网站使用加密保护隐私或敏感数据。例如,您与 设备管理器 的连接已加密。

但是,用户也可能会隐藏加密连接中的不良流量。

通过实施 SSL 解密,可解密和检查连接,确保不含威胁或其他不良流量,然后重新加密后再允许继续连接。(解密流量通过访问控制策略,并根据检查的加密连接特征而不是加密特征匹配规则。)这平衡了应用访问控制策略的需求与用户保护敏感信息的需求。

还可以配置 SSL 解密规则,阻止明确不想要允许其进入网络的加密流量类型。

请记住,解密并重新加密流量会增加设备的处理负载,从而降低整体系统性能。

可应用于加密流量的操作

配置 SSL 解密规则时,可应用以下主题中所述的操作。这些操作也可用于默认操作(适用于与显示规则不匹配的任何流量)。

注 |

通过 SSL 解密策略的任何流量均必须通过访问控制策略。除了 SSL 解密策略中丢弃的流量外,最终的允许或丢弃决定还取决于访问控制策略。 |

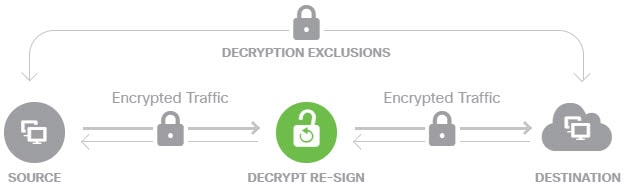

解密重签名

如果选择解密或重签流量,系统将扮演中间人的角色。

例如,用户在浏览器中键入 https://www.cisco.com。流量到达 威胁防御 设备,然后设备使用规则中指定的 CA 证书与用户进行协商,并在用户和 威胁防御 设备之间建立 SSL 隧道。同时,设备连接至 https://www.cisco.com ,并在服务器和 威胁防御 设备之间建立 SSL 隧道。

因此,用户将看到配置用于 SSL 解密规则的 CA 证书,而不是来自 www.cisco.com 的证书。用户必须信任该证书才能完成连接。威胁防御 设备随后对用户和目标服务器之间的流量执行双向解密/重新加密。

注 |

如果客户端不信任用于对服务器证书重新签名的 CA,则会警告用户不应信任该证书。为了避免此情况,请将 CA 证书导入到客户端信任的 CA 库。或者,如果组织拥有专用 PKI,则可以颁发由根 CA(自动受组织中的所有客户端信任)签名的中级 CA 证书,然后将该 CA 证书上传到设备。 |

如果使用解密重签名操作配置规则,则除了已配置的任何规则条件之外,该规则会根据所引用的内部 CA 证书的签名算法类型来匹配流量。由于您可以选择用于 SSL 解密策略的单个重签名证书,因此可以限制匹配重签规则的流量。

例如,仅当重签名证书是基于 EC 的 CA 证书时,使用椭圆曲线 (EC) 算法加密的出站流量才能匹配解密重签名规则。同样,仅当全局重签名证书为 RSA 时,使用 RSA 算法加密的流量才可与解密重签名规则匹配;即使所有其他配置的规则条件匹配,使用 EC 算法加密的出站流量也与规则不匹配。

解密已知密钥

如果您拥有目标服务器,则可使用已知密钥实现解密。在这种情况下,用户打开 https://www.cisco.com 的连接后,用户会看到 www.cisco.com 的实际证书,即使出示证书的是 威胁防御 设备。

您的组织必须是域和证书的所有者。以 cisco.com 为例,让最终用户查看思科证书的唯一可能方式是,您实际拥有域 cisco.com(即您是思科系统公司)并拥有由公共 CA 签名的 cisco.com 证书。您仅可使用已知密钥对您的组织拥有的站点进行解密。

使用已知密钥进行解密的主要目的是对通往 HTTPS 服务器的流量进行解密,以保护服务器免受外部攻击。如要检查流向外部 HTTPS 站点的客户端流量,由于您不是服务器所有者,所以必须使用解密重签名。

注 |

要使用已知密钥解密,必须将服务器证书和密钥上传为内部身份证书,再在 SSL 解密策略设置中将其添加至已知密钥证书。然后,可编写已知密钥解密规则,其中服务器地址为目标地址。有关将证书添加至 SSL 解密策略的信息,请参阅为已知密钥和重签解密配置证书。 |

不解密

如果选择绕行某些类型的流量的解密,则不会对流量进行任何处理。系统会使加密流量继续进入访问控制策略,根据流量所匹配的访问控制规则对其执行允许或丢弃操作。

阻止

您可以简单地阻止匹配 SSL 解密规则的加密流量。阻止 SSL 解密策略可防止连接到访问控制策略。

阻止 HTTPS 连接后,用户看不到系统默认阻止响应页面。相反,用户会看到浏览器显示安全连接故障的默认页面。错误消息不会指明该站点由于策略而被阻止。相反,错误可能显示为没有通用的加密算法。据此消息,无法明确看出是您有意阻止了该连接。

自动生成的 SSL 解密规则

无论您是否启用 SSL 解密策略,系统都会自动为实施主动身份验证的各身份策略规则生成解密重签名规则。这是为 HTTPS 连接启用主动身份验证的必然要求。

启用 SSL 解密策略后,您可以在“身份策略主动身份验证规则”标题下看到这些规则。这些规则归入 SSL 解密策略顶部。这些规则为只读格式。仅可通过更改身份策略进行更改。

处理不可解密流量

有几个特点使得连接不可解密。如果连接具有以下任何特征,则默认操作将应用于该连接,而不管该连接本可能会与哪个规则匹配。如果将“阻止”选作默认操作(而不是“不解密”),则可能会出问题,包括过度丢弃合法流量的问题。您可以更改默认行为,如 配置高级和无法解密的流量设置中所述。

-

压缩会话 - 数据压缩应用于连接。

-

SSLv2 会话 - 支持的最低 SSL 版本是 SSLv3。

-

未知密码套件 - 系统无法识别连接的密码套件。

-

不受支持的密码套件 - 系统不支持根据检测到的密码套件进行解密。

-

会话未缓存 - SSL 会话已启用会话重复使用,客户端和服务器使用会话标识符重新建立了该会话,并且系统未缓存该会话标识符。

-

握手错误 - SSL 握手协商期间出错。

-

解密错误 - 解密操作期间出错。

-

被动接口流量 - 被动接口(被动安全区)上的所有流量均无法解密。

反馈

反馈