关于通过 CDO 管理威胁防御

云交付的 管理中心 管理中心 提供许多与本地部署 管理中心 相同的功能,并且具有相同的外观。在将 CDO 用作主管理器时,您只能使用本地部署 管理中心 进行分析。本地部署 管理中心 不支持策略配置或升级。

注 |

CDO 不支持容器实例或集群。 |

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

思科可能会在某些地方提供本内容的当地语言翻译版本。请注意,翻译版本仅供参考,如有任何不一致之处,以本内容的英文版本为准。

本章对您适用吗?

要查看所有可用的操作系统和管理器,请参阅哪种应用和管理器适合您?。本章适用于使用 思科防御协调器 (CDO) 的云交付 Cisco Secure Firewall Management Center 的 威胁防御。要通过 设备管理器 功能使用 CDO,请参阅 CDO 文档。

注 |

云交付 管理中心 支持 威胁防御 7.2 及更高版本。对于早期版本,您可以使用 CDO 的 设备管理器 功能。然而,设备管理器模式仅适用于已经使用该模式管理 威胁防御 的现有 CDO 用户。 |

每个 威胁防御 会控制、检查、监控和分析流量。CDO 通过一个 Web 界面提供集中管理控制台,可在运行中用来执行运营和管理任务,以保护您的本地网络。

关于防火墙

硬件可以运行 威胁防御 软件或 ASA 软件。在 威胁防御 和 ASA 之间切换需要您对设备进行重新映像。如果您需要不同于当前安装的软件版本,则还应重新映像。请参阅重新映像思科 ASA 或 Firepower 威胁防御设备。

防火墙会运行被称为 Secure Firewall eXtensible 操作系统 (FXOS) 的底层操作系统。防火墙不支持 FXOS Cisco Secure Firewall 机箱管理器;出于故障排除目的,仅支持受限的 CLI。有关详细信息,请参阅 适用于具备 Firepower 威胁防御 的 Firepower 1000/2100 和 Cisco Secure Firewall 3100 的思科 FXOS 故障排除指南。

隐私收集声明 - 防火墙不要求或主动收集个人身份信息。但是,您可以在配置中使用个人身份信息,例如用户名。在这种情况下,管理员在执行配置或使用 SNMP 时可能会看到此信息。

云交付的 管理中心 管理中心 提供许多与本地部署 管理中心 相同的功能,并且具有相同的外观。在将 CDO 用作主管理器时,您只能使用本地部署 管理中心 进行分析。本地部署 管理中心 不支持策略配置或升级。

注 |

CDO 不支持容器实例或集群。 |

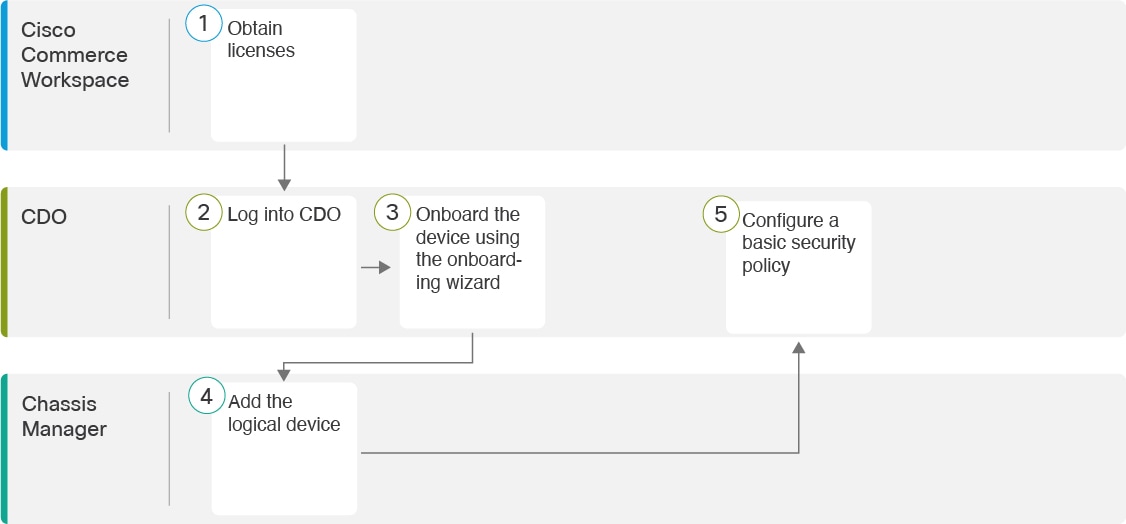

请参阅以下任务,使用激活向导在 CDO 中激活 威胁防御。

|

|

Cisco Commerce Workspace |

|

|

|

CDO |

|

|

|

CDO |

|

|

|

机箱 管理器 | 机箱管理器:添加威胁防御逻辑设备。 |

|

|

CDO |

所有许可证都由 CDO 提供给 威胁防御。您可以选择购买以下功能许可证:

IPS胁-安全情报和下一代 IPS

恶意软件 防御-恶意软件 防御

URL - URL 过滤

Cisco Secure 客户端-Secure Client Advantage、Secure Client Premier 或 Secure Client VPN Only

运营商 - Diameter、GTP/GPRS、M3UA、SCTP

有关思科许可的更详细概述,请访问 cisco.com/go/licensingguide

|

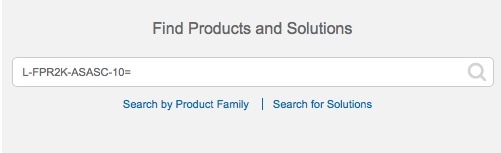

步骤 1 |

请确保智能许可帐户包含所需的可用许可证。 当您从思科或经销商那里购买设备时,您的许可证应该已链接到您的智能软件许可证帐户。但是,如果您需要自己添加许可证,则请使用Cisco Commerce Workspace上的 Find Products and Solutions 搜索字段。搜索以下许可证 PID:

|

||

|

步骤 2 |

如果尚未注册,请向智能软件管理器注册 CDO。 注册需要您在智能软件管理器中生成注册令牌。有关详细说明,请参阅 CDO 文档。 |

CDO 使用 Cisco Secure Sign-On 作为身份提供商,并使用 Duo Security 进行多因素身份验证 (MFA)。CDO 需要 MFA,它为保护您的用户身份提供额外的一重保障。双因素身份验证(一种 MFA)需要两个部分或因素来确保登录 CDO 的用户身份真实。

第一个因素是用户名和密码,第二个是 Duo Security 按需生成的一次性密码 (OTP)。

建立 Cisco Secure Sign-On 凭证后,您可以从 Cisco Secure Sign-On 控制板登录 CDO。在 Cisco Secure Sign-On 控制板上,还可以登录任何其他支持的 Cisco 产品。

如果您有 Cisco Secure Sign-On 帐户,请提前跳转至 使用 Cisco Secure Sign-On 登录 CDO。

如果您没有 Cisco Secure Sign-On 帐户,请继续创建新的 Cisco Secure Sign-On 帐户。

初始登录工作流程分为四步。您需要完成所有四个步骤。

安装 DUO Security - 我们建议您在手机上安装 Duo Security 应用。如果您对于如何安装 Duo 有疑问,请查看 Duo 双因素身份验证指南:注册指南。

时间同步 ― 您要使用移动设备生成一次性密码。由于 OTP 是基于时间的,所以您的设备时钟与实时同步是非常重要的。请确保您的设备时钟设置为正确的时间。

使用当前版本的 Firefox 或 Chrome。

|

步骤 1 |

注册新的 Cisco Secure Sign-On 帐户。 |

|

步骤 2 |

使用 Duo 设置多因素身份验证。 |

|

步骤 3 |

(可选) 将 Google Authenticator 设置为附加身份验证器。

|

|

步骤 4 |

配置 Cisco Secure Sign-On 帐户的帐户恢复选项。 |

登录 CDO 以激活和管理您的设备。

Cisco Defense Orchestrator (CDO) 使用 Cisco Secure Sign-On 作为身份提供商,并使用 Duo Security 进行多因素身份验证 (MFA)。

要登录 CDO,必须先在 Cisco Secure Sign-On 中创建帐户,然后再使用 Duo 配置 MFA;请参阅创建新的 Cisco Secure Sign-On 帐户。

使用当前版本的 Firefox 或 Chrome。

|

步骤 1 |

在网络浏览器中,导航到https://sign-on.security.cisco.com/。 |

|

步骤 2 |

输入您的用户名和密码。 |

|

步骤 3 |

点击 Log in(登录)。 |

|

步骤 4 |

使用 Duo Security 接收另一个身份验证因素,然后确认登录。系统将确认您登录并显示 Cisco Secure Sign-On 控制板。 |

|

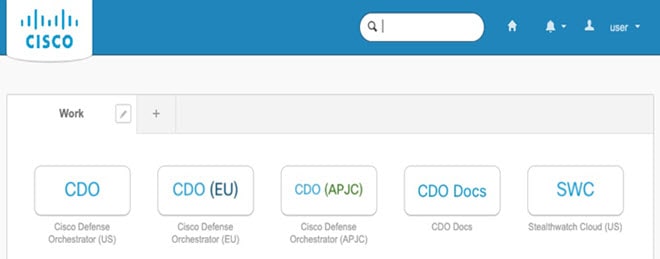

步骤 5 |

在 Cisco Secure Sign-On 控制板上点击适当的 CDO 图块。CDO 磁贴会带您转至 https://defenseorchestrator.com,CDO (EU) 磁贴会带您转至 https://defenseorchestrator.eu,而 CDO (APJC) 磁贴会带您转至 https://www.apj.cdo.cisco.com。

|

|

步骤 6 |

请点击身份验证器徽标以选择 Duo Security 或 Google Authenticator, 如果您已设置这两个身份验证器。

|

通过 CDO 的激活向导使用 CLI 注册键激活威胁防御。

|

步骤 1 |

在 CDO 导航窗格中,点击 资产 (Inventory) ,然后点击蓝色加号按钮( |

|

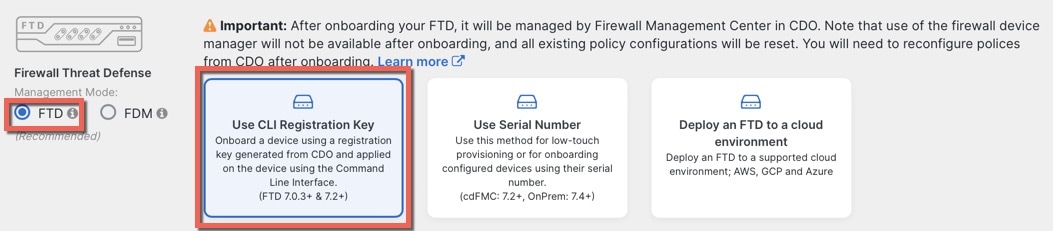

步骤 2 |

选择 FTD 磁贴。 |

|

步骤 3 |

在 管理模式下,确保选择 FTD 。 选择 FTD 作为管理模式后,您可以随时点击 管理智能许可证 注册或修改设备可用的现有智能许可证。请参阅获取许可证以查看可用的许可证。 |

|

步骤 4 |

选择使用 CLI 注册密钥 (Use CLI Registration Key) 作为载入方法。

|

|

步骤 5 |

输入设备名称 (Device Name),然后点击下一步 (Next)。 |

|

步骤 6 |

对于策略分配 (Policy Assignment),请使用下拉菜单为设备选择访问控制策略。如果未配置策略,请选择默认访问控制策略 (Default Access Control Policy)。 |

|

步骤 7 |

对于订用许可证 (Subscription License),请点击物理 FTD 设备 (Physical FTD Device) 单选按钮,然后选中要启用的每个功能许可证。点击下一步。 |

|

步骤 8 |

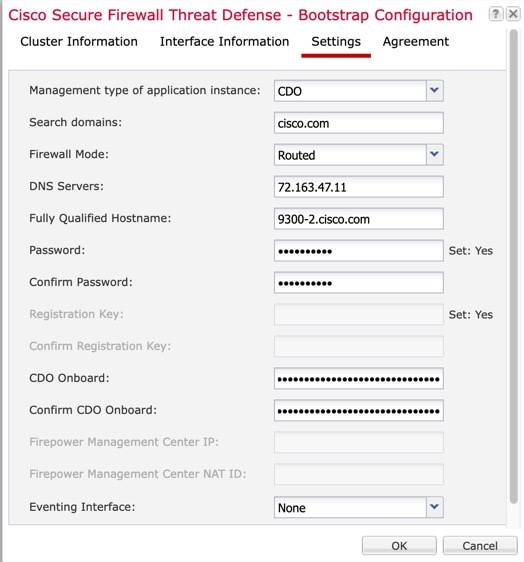

对于 CLI 注册密钥,CDO 会使用注册密钥和其他参数来生成命令。您必须复制此命令并在 威胁防御 的初始配置中使用它。 configure manager add cdo_hostname registration_key nat_id display_name 在 机箱管理器 中,在部署逻辑设备时(请参阅机箱管理器:添加威胁防御逻辑设备),将命令的这一复制到CDO 激活 (CDO Onboard) 和确认 CDO 激活 (Confirm CDO Onboard) 字段中。 示例:命令示例: |

|

步骤 9 |

在激活向导中点击下一步 (Next),以便开始注册设备。 |

|

步骤 10 |

(可选) 向设备添加标签,以帮助对资产 (Inventory) 页面进行排序和过滤。输入标签,然后选择蓝色加号按钮( |

您可以从Firepower 4100将威胁防御部署为独立的本地实例。CDO 不支持容器实例或集群。

您可以通过此程序配置逻辑设备特性,包括应用程序使用的引导程序配置。

配置与 威胁防御一起使用的管理接口;请参阅配置接口。管理接口是必需的。您可以稍后从数据接口启用管理;但必须将管理接口分配给逻辑设备,即使您不打算在启用数据管理后使用该接口。请注意,此管理接口与仅用于机箱管理的机箱管理端口(并且该端口在接口选项卡的顶部显示为 MGMT)不同。

您还必须至少配置一个数据接口。

收集以下信息:

此设备的接口 ID

管理接口 IP 地址和网络掩码

网关 IP 地址

CDO 生成的 CDO 主机名、注册密钥和 NAT ID。请参阅 使用激活向导激活设备。

DNS 服务器 IP 地址

|

步骤 1 |

在 机箱管理器中,选择逻辑设备。 |

|

步骤 2 |

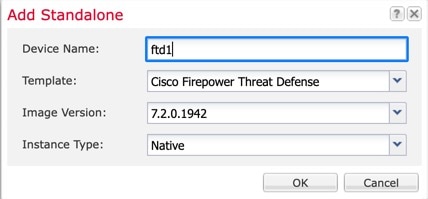

点击,并设置以下参数:

|

|

步骤 3 |

展开数据端口区域,然后点击要分配给设备的每个接口。  仅可分配先前在接口页面上启用的数据接口。稍后您需要在 CDO 中启用和配置这些接口,包括设置 IP 地址。 具有硬件旁路功能的端口使用以下图标显示: |

|

步骤 4 |

点击屏幕中心的设备图标。 系统将显示对话框,可以在该对话框中配置初始引导程序设置。这些设置仅用于仅初始部署或灾难恢复。为了实现正常运行,稍后可以更改应用 CLI 配置中的大多数值。 |

|

步骤 5 |

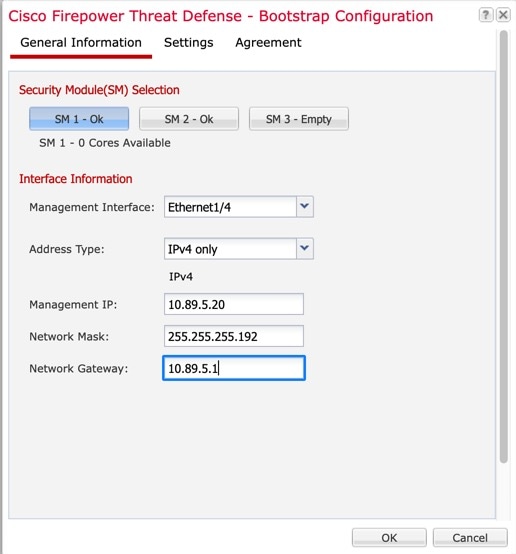

在一般信息 (General Information) 页面上,完成下列操作:

|

|

步骤 6 |

在设置选项卡上,完成下列操作:

|

|

步骤 7 |

在协议选项卡上,阅读并接受最终用户许可协议 (EULA)。 |

|

步骤 8 |

点击确定 (OK) 关闭配置对话框。 |

|

步骤 9 |

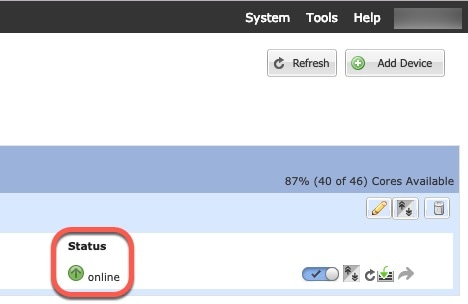

点击保存 (Save)。 机箱通过下载指定软件版本,并将引导程序配置和管理接口设置推送至应用实例来部署逻辑设备。在逻辑设备 (Logical Devices) 页面中,查看新逻辑设备的状态。当逻辑设备将其状态显示为在线时,可以开始在应用中配置安全策略。  |

本部分介绍如何使用以下设置配置基本安全策略:

内部和外部接口 - 为内部接口分配静态 IP 地址,并将 DHCP 用作外部接口。

DHCP 服务器 - 在内部接口上为客户端使用 DHCP 服务器。

默认路由 - 通过外部接口添加默认路由。

NAT - 在外部接口上使用接口 PAT。

访问控制 - 允许流量从内部传到外部。

要配置基本安全策略,需完成以下任务。

|

|

配置接口。 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

部署配置。 |

启用 威胁防御接口,为其分配安全区域并设置 IP 地址。通常,您必须至少配置两个接口才能让系统传递有意义的流量。通常,您将拥有面向上游路由器或互联网的外部接口,以及组织网络的一个或多个内部接口。其中一些接口可能是“隔离区”(DMZ),您可以在其中放置可公开访问的资产,例如 Web 服务器。

典型的边缘路由情况是通过 DHCP 从 ISP 获取外部接口地址,同时在内部接口上定义静态地址。

以下示例使用 DHCP 在接口内部配置了一个路由模式(含静态地址),并在接口外部配置了一个路由模式。

|

步骤 1 |

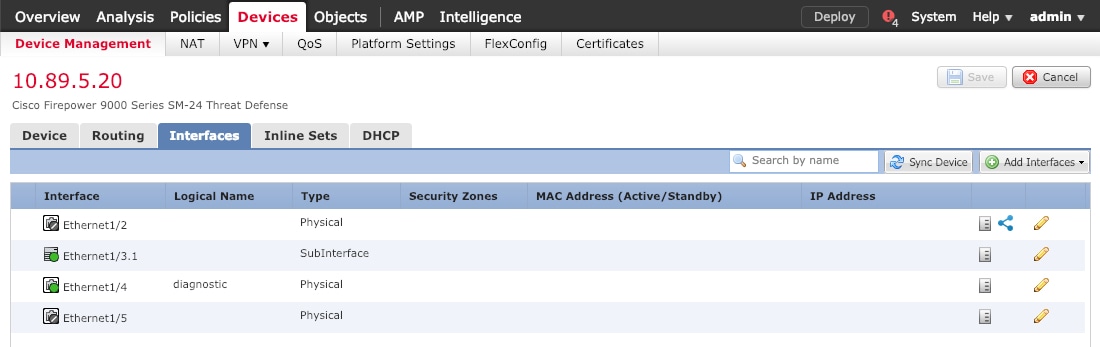

选择,然后点击防火墙的编辑( |

||

|

步骤 2 |

点击接口 (Interfaces)。  |

||

|

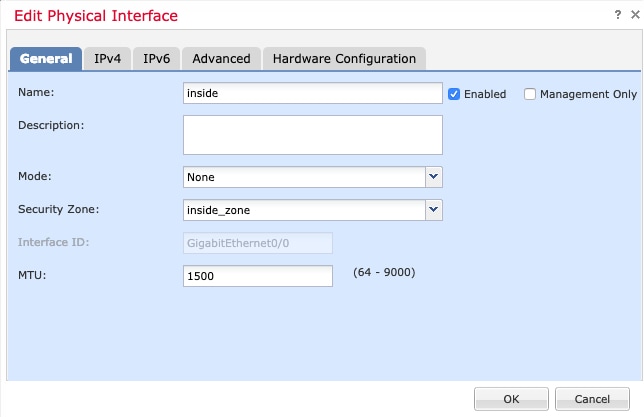

步骤 3 |

点击要用于内部的接口的编辑( 此时将显示一般 (General) 选项卡。  |

||

|

步骤 4 |

点击要用于外部的接口的 编辑( 此时将显示一般 (General) 选项卡。

|

||

|

步骤 5 |

点击保存。 |

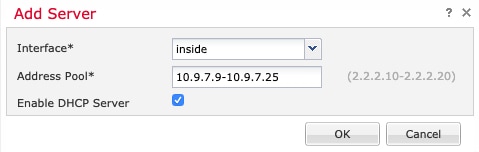

如果希望客户端使用 DHCP 从 威胁防御处获取 IP 地址,请启用 DHCP 服务器。

|

步骤 1 |

选择,然后点击设备的编辑( |

|

步骤 2 |

选择 。 |

|

步骤 3 |

在服务器 (Server) 页面上点击添加 (Add),然后配置以下选项:

|

|

步骤 4 |

点击确定 (OK)。 |

|

步骤 5 |

点击保存。 |

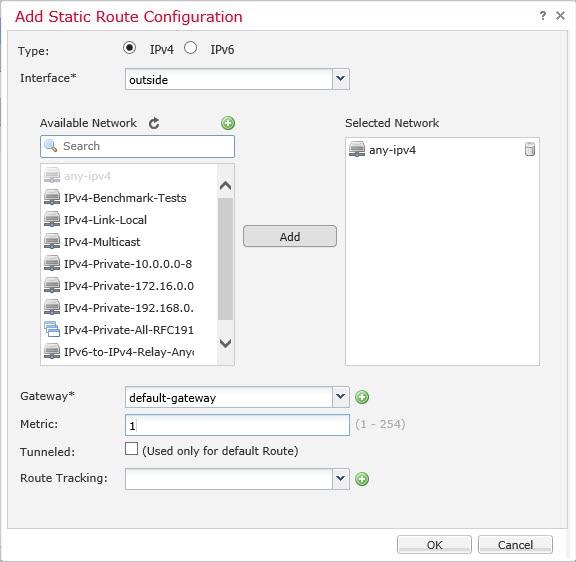

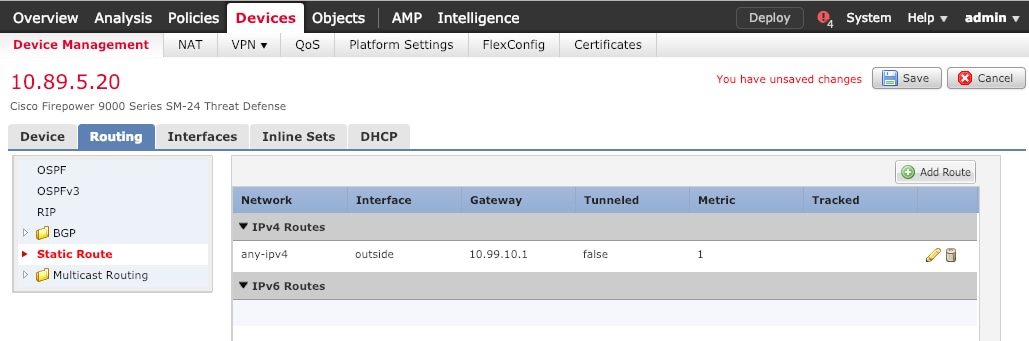

默认路由通常指向可从外部接口访问的上游路由器。如果您将 DHCP 用作外部接口,则您的设备可能已经收到了默认路由。如果需要手动添加路由,则遵照此程序执行。如果收到来自 DHCP 服务器的默认路由,其将显示在 页面上的 IPv4 路由 (IPv4 Routes) 或 IPv6 路由 (IPv6 Routes) 表中。

|

步骤 1 |

选择,然后点击设备的编辑( |

|

步骤 2 |

选择,点击添加路由 (Add Route),然后设置以下项:

|

|

步骤 3 |

点击确定 (OK)。 路由即已添加至静态路由表。  |

|

步骤 4 |

点击保存。 |

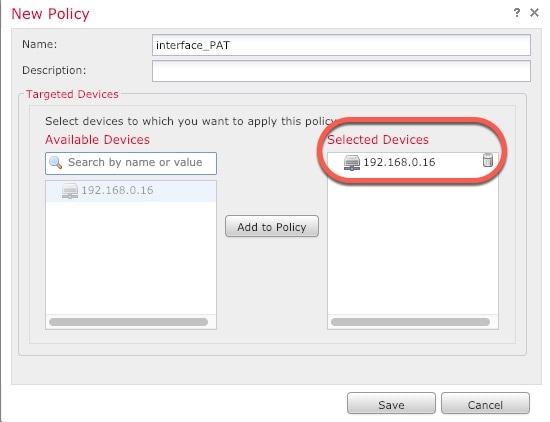

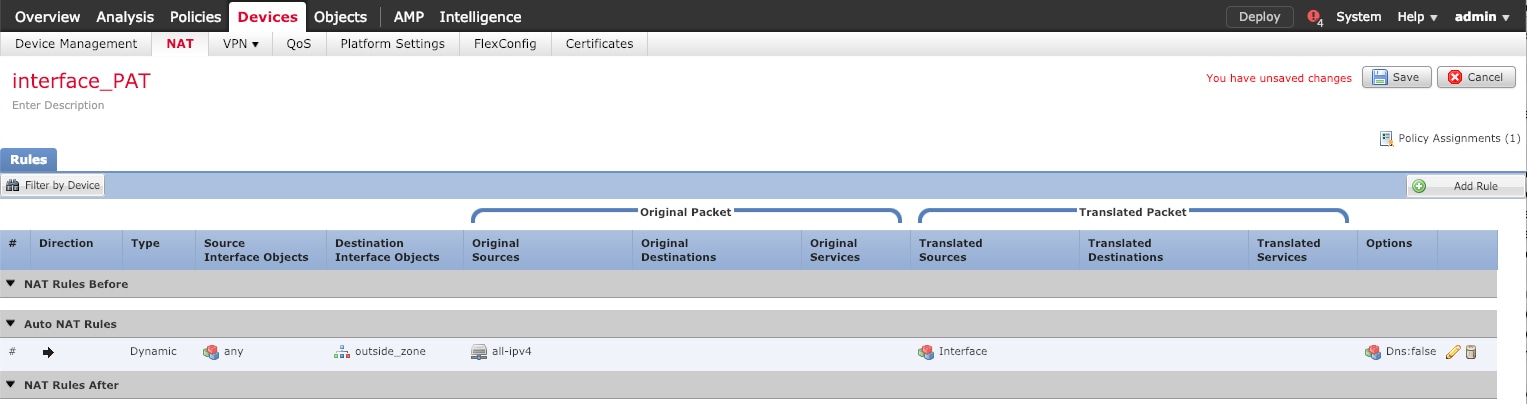

典型的 NAT 规则会将内部地址转换为外部接口 IP 地址上的端口。这类 NAT 规则称为接口端口地址转换 (PAT)。

|

步骤 1 |

选择,然后点击。 |

||

|

步骤 2 |

为策略命名,选择要使用策略的设备,然后点击Save。  策略即已添加 管理中心。您仍然需要为策略添加规则。 |

||

|

步骤 3 |

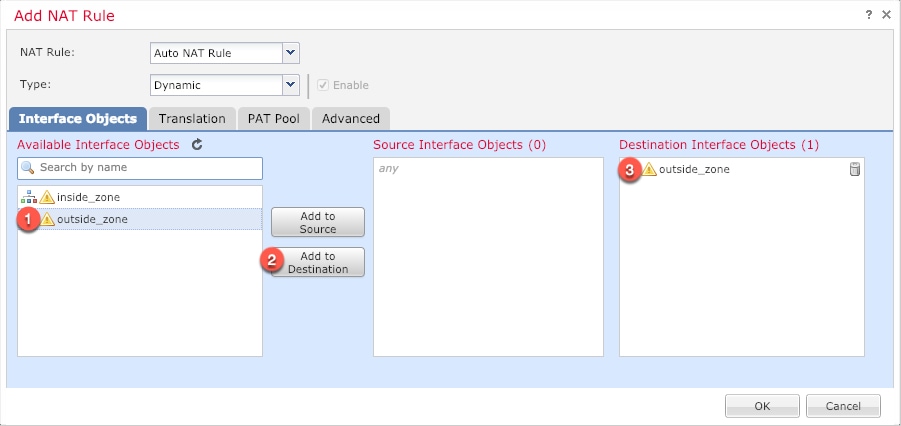

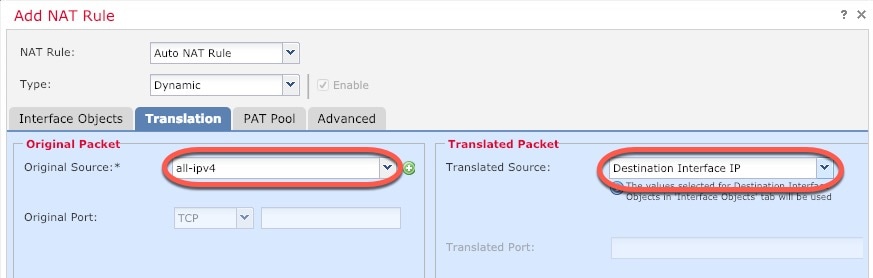

点击添加规则 (Add Rule)。 Add NAT Rule 对话框将显示。 |

||

|

步骤 4 |

配置基本规则选项:

|

||

|

步骤 5 |

在 Interface Objects 页面,将 Available Interface Objects 区域中的外部区域添加到 Destination Interface Objects 区域。  |

||

|

步骤 6 |

在转换 (Translation) 页面上配置以下选项:

|

||

|

步骤 7 |

点击保存 (Save) 以添加规则。 规则即已保存至 Rules 表。  |

||

|

步骤 8 |

点击 NAT 页面上的保存 (Save) 以保存更改。 |

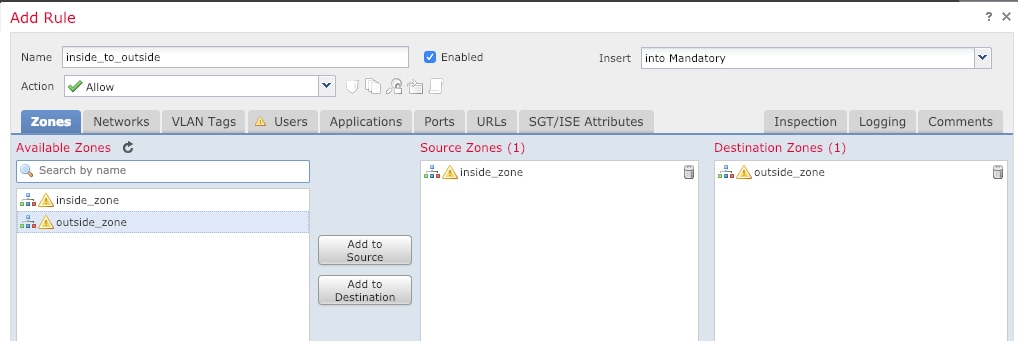

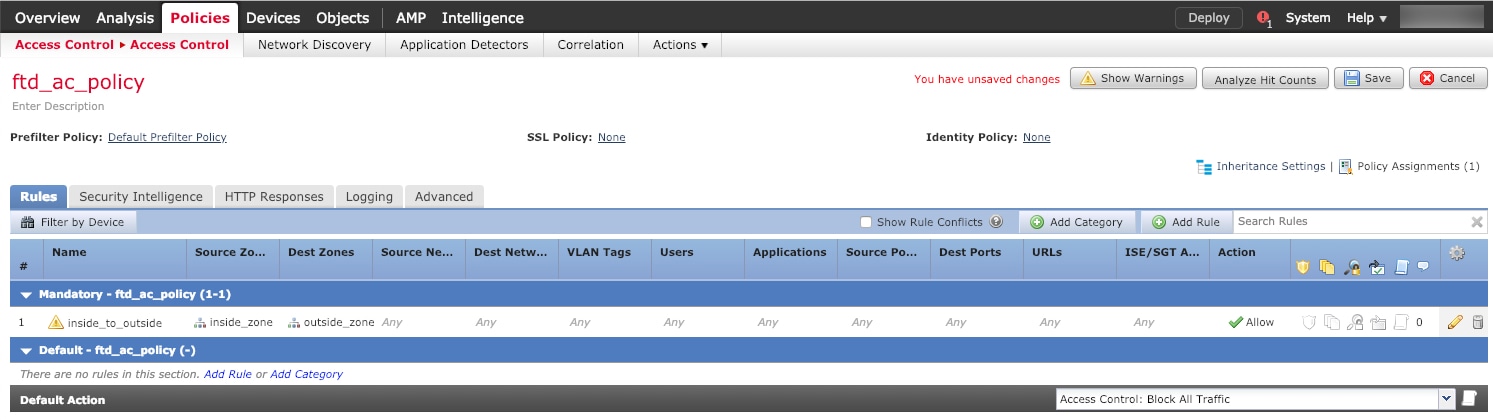

如果您在注册 威胁防御 时创建了基本的封锁所有流量访问控制策略,则需要向策略添加规则以允许流量通过设备。以下程序可添加规则以允许从内部区域到外部区域的流量。如有其他区域,请务必添加允许流量到适当网络的规则。

|

步骤 1 |

选择,然后点击分配给 威胁防御 的访问控制策略的 编辑( |

|

步骤 2 |

点击添加规则 (Add Rule) 并设置以下参数:

其他设置保留原样。 |

|

步骤 3 |

点击添加 (Add)。 规则即已添加至 Rules 表。  |

|

步骤 4 |

点击保存。 |

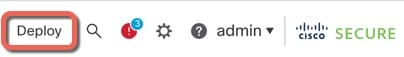

将配置更改部署到 威胁防御;在部署之前,您的所有更改都不会在设备上生效。

|

步骤 1 |

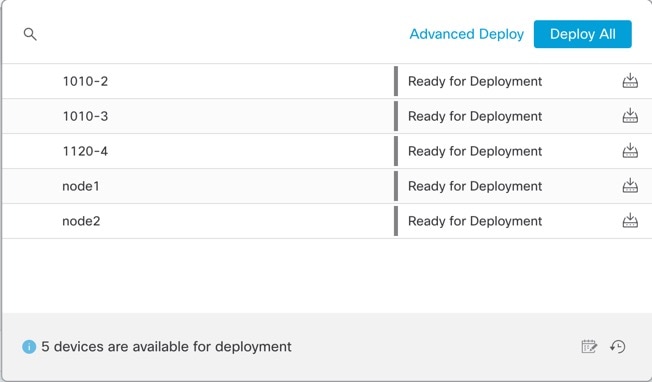

点击右上方的部署 (Deploy)。

|

|

步骤 2 |

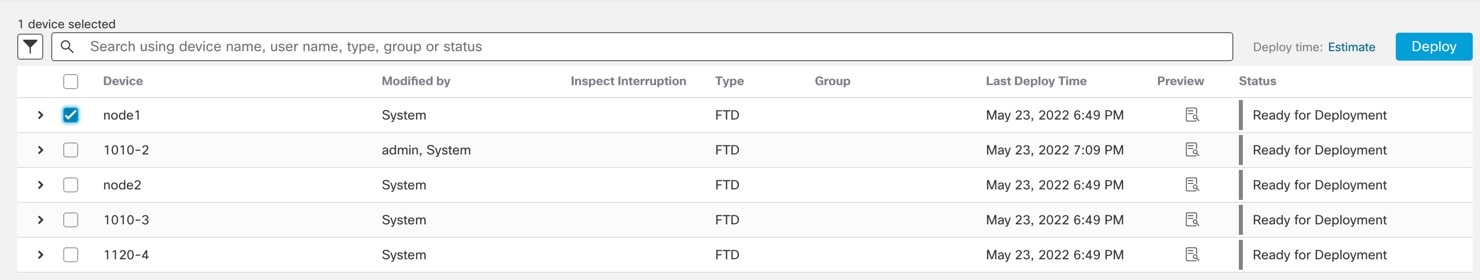

点击全部部署 (Deploy All) 以部署到所有设备,或点击高级部署 (Advanced Deploy) 以部署到选择的设备。

|

|

步骤 3 |

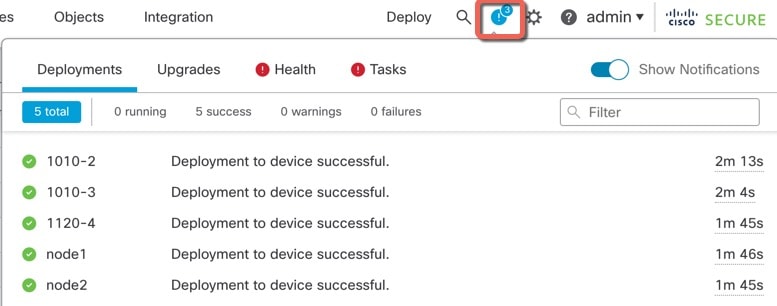

确保部署成功。点击菜单栏中部署 (Deploy) 按钮右侧的图标可以查看部署状态。

|

您可以使用 威胁防御CLI 更改管理接口参数并进行故障排除。要访问 CLI,可以使用管理接口上的 SSH,也可以从 FXOS CLI 连接。

|

步骤 1 |

(选项 1)通过 SSH 直接连接到 威胁防御管理接口的 IP 地址。 在部署逻辑设备时,您需要设置管理 IP 地址。使用 admin 帐户和初始部署期间设定的密码登录威胁防御。 如果忘记密码,可以通过编辑 机箱管理器 中的逻辑设备来更改密码。 |

|

步骤 2 |

(选项 2)从 FXOS CLI,使用控制台连接或 Telnet 连接以连接到模块 CLI。 |

以下示例连接至安全模块 1威胁防御,然后退回到 FXOS CLI 的管理引擎层。

Firepower# connect module 1 console

Telnet escape character is '~'.

Trying 127.5.1.1...

Connected to 127.5.1.1.

Escape character is '~'.

CISCO Serial Over LAN:

Close Network Connection to Exit

Firepower-module1>connect ftd FTD_Instance1

============================= ATTENTION ==============================

You are connecting to ftd from a serial console. Please avoid

executing any commands which may produce large amount of output.

Otherwise, data cached along the pipe may take up to 12 minutes to be

drained by a serial console at 9600 baud rate after pressing Ctrl-C.

To avoid the serial console, please login to FXOS with ssh and use

'connect module <slot> telnet' to connect to the security module.

======================================================================

Connecting to container ftd(FTD_Instance1) console... enter "exit" to return to bootCLI

> ~

telnet> quit

Connection closed.

Firepower#

要使用 CDO 继续配置 威胁防御,请参阅 思科防御协调器 主页。