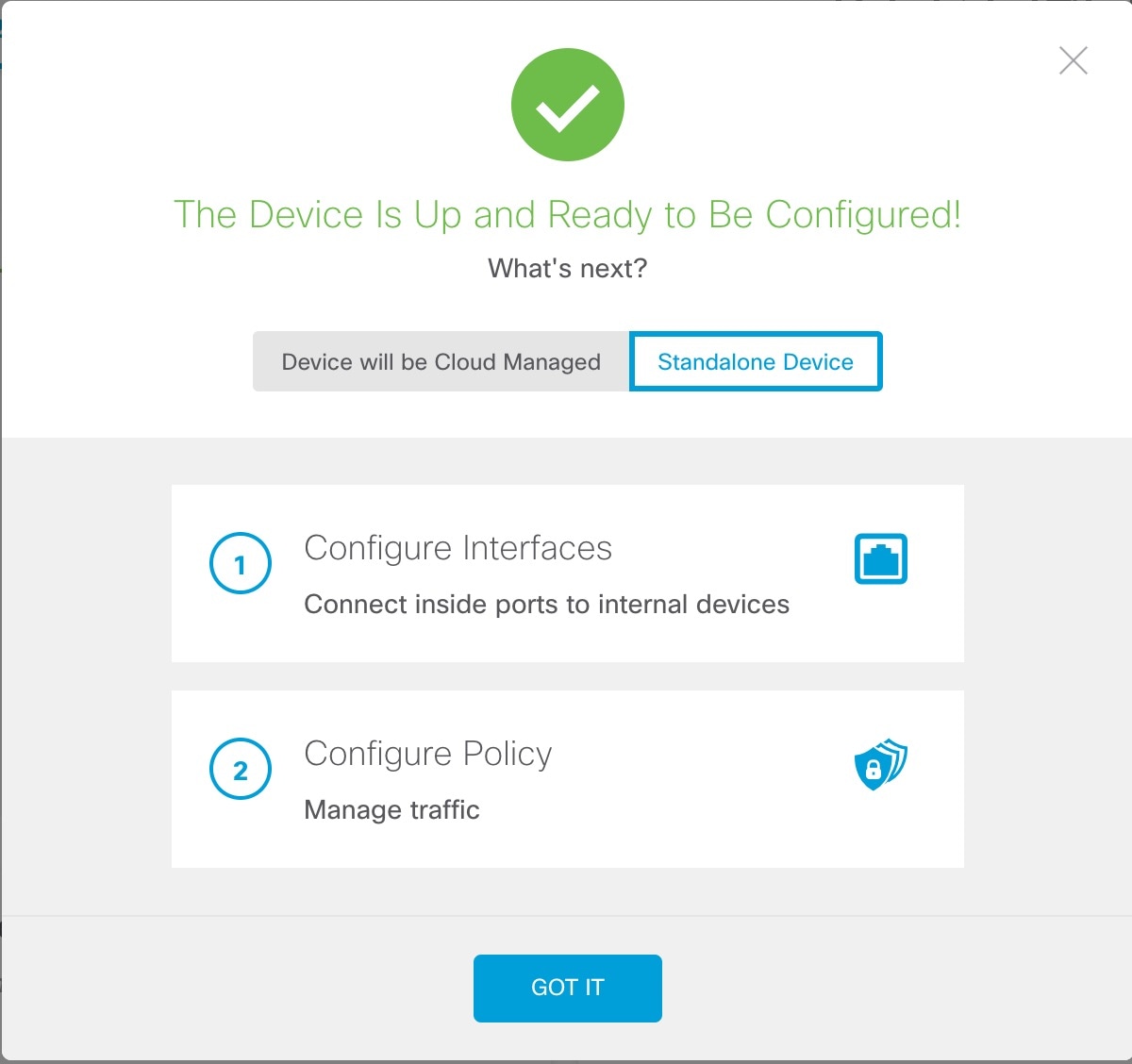

登录设备管理器

登录FDM以配置FTD。

过程

|

步骤 1 |

根据计算机连接的接口,在浏览器中输入以下 URL。

|

|

步骤 2 |

使用用户名 admin 和默认密码 Admin123 登录。 |

),以部署对设备的更改。

),以部署对设备的更改。

反馈

反馈