配置接口

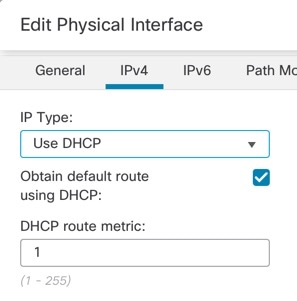

以下示例使用 DHCP 在接口内部配置了一个路由模式(含静态地址),并在接口外部配置了一个路由模式。它还会为内部 Web 服务器添加一个 DMZ 接口。

过程

|

步骤 1 |

选择,然后点击防火墙的 编辑 ( |

|

步骤 2 |

点击接口 (Interfaces)。

|

|

步骤 3 |

要从 40-Gb 或更大的接口创建分支端口,请点击该接口的 中断 图标。 如果您已经在配置中使用了全接口,则必须在继续创建分支之前删除该配置。 |

|

步骤 4 |

点击要用于内部的接口的 编辑 (

|

|

步骤 5 |

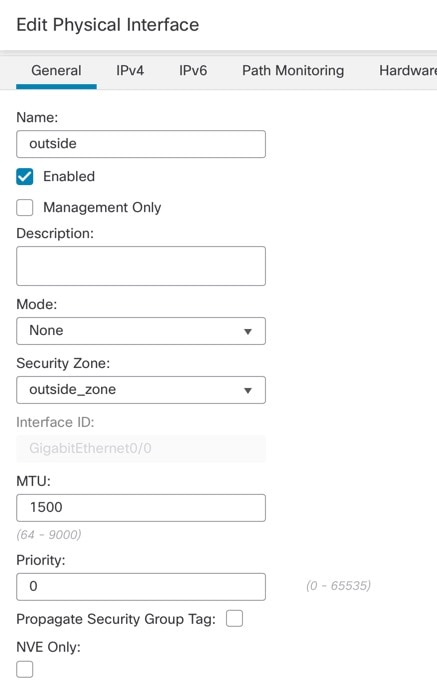

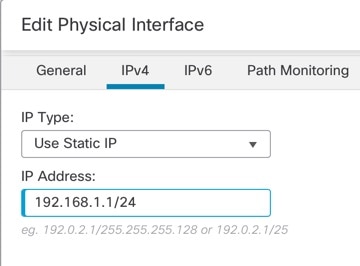

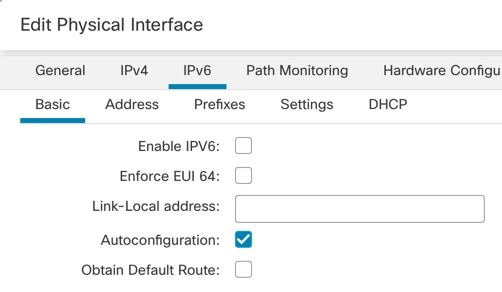

点击要用于外部的接口的 编辑 (

|

|

步骤 6 |

例如,配置 DMZ 接口以托管 Web 服务器。 |

|

步骤 7 |

点击保存 (Save)。 |

反馈

反馈