ISE/ISE-PIC 身份源

您可以将思科身份服务引擎 (ISE) 或 ISE 被动身份连接器 (ISE-PIC) 部署与 Firepower 系统集成到一起,以便将 ISE/ISE-PIC 用于被动身份验证。

ISE/ISE-PIC 是一个授权身份源,并为使用 Active Directory (AD)、LDAP、RADIUS 或 RSA 进行身份验证的用户提供用户感知数据。此外,您还可以对 Active Directory 用户执行用户控制。ISE/ISE-PIC 不报告 ISE 访客服务用户的失败登录尝试或活动。

注 |

Firepower 系统不会解析 IEEE 802.1x 计算机身份验证,但会解析 802.1x 用户身份验证。如果将 802.1x 与 ISE 配合使用,则必须包括用户身份验证。802.1x 计算机身份验证不会向可在策略中使用的 FMC 提供用户身份。 |

有关 Cisco ISE/ ISE-PIC的详细信息,请参阅 Cisco Identity Services Engine Passive Identity Connector 管理员指南。

注 |

我们强烈建议您使用最新版本的ISE/ ISE-PIC 获取最新功能集和最多数量的问题修复程序。 |

源和目标安全组标记 (SGT) 匹配

如果使用 ISE 定义并使用安全组标记 (SGT) 来对 Cisco TrustSec 网络中的流量进行分类,则可以编写使用 SGT 作为匹配条件的访问控制规则。这允许您可以基于安全组成员身份阻止或允许访问,而不是使用 IP 地址或网络。

匹配 SGT 标签具有以下优势:

-

管理中心 可以从 ISE 订阅安全组标记交换协议 (SXP) 映射。

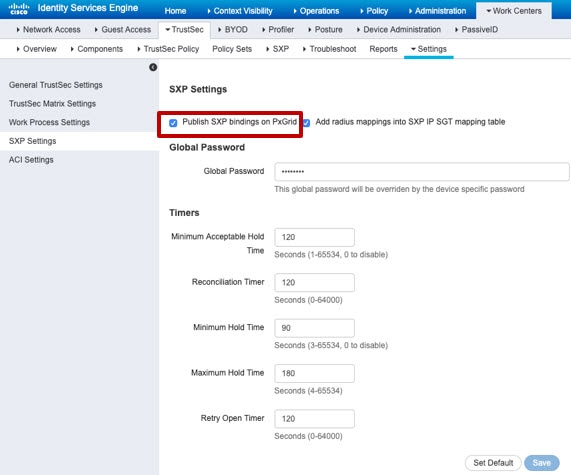

ISE 使用 SXP 将 IP 到 SGT 映射数据库传播到受管设备。当您将 管理中心 配置为使用 ISE 服务器时,必须打开该选项才能从 ISE 侦听 SXP 主题。这会导致 管理中心 直接从 ISE 了解安全组标记和映射。然后,FMC 将 SGT 和映射发布到受管设备。

SXP 主题接收基于 ISE 与其他 SXP 兼容设备(例如交换机)之间通过 SXP 协议获取的静态和动态映射的安全组标记。

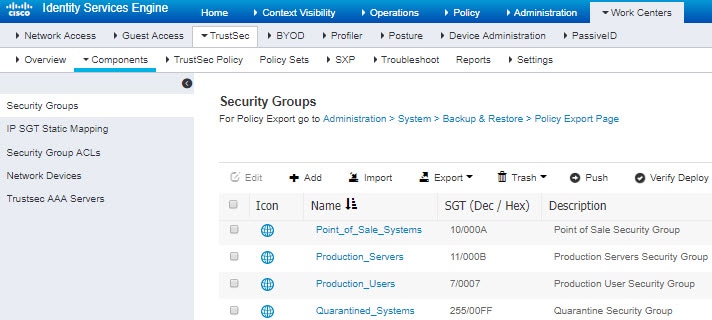

您可以在 ISE 创建安全组标记,并将主机或网络 IP 地址分配至各标记。您还可以将 SGT 分配给用户账户,并将 SGT 分配给用户流量。如果网络中的交换机和路由器配置为执行此操作,则在数据包进入 ISE(Cisco TrustSec 云) 控制的网络时,这些标记会分配给数据包。

ISE-PIC 不 支持 SXP。

-

管理中心 和受管设备可以了解 SGT 映射,而无需部署其他策略。(换句话说,您可以在不部署访问控制策略的情况下查看 SGT 映射的连接事件。)

-

支持 Cisco TrustSec,使您能够对网络进行分段,以保护关键业务资产。

-

受管设备评估 SGT 作为访问控制规则的流量匹配条件时,会使用以下优先级:

-

数据包中定义的源 SGT 标记(如有)。

对于数据包中的 SGT 标记,必须配置网络中的交换机和路由器以添加它们。有关如何实施此方法的信息,请参阅 ISE 文档。

对于数据包中的 SGT 标记,必须配置网络中的交换机和路由器以添加它们。有关如何实施此方法的信息,请参阅 ISE 文档。

-

分配给用户会话的 SGT,从 ISE 会话目录下载。 SGT 可以与源或目标相匹配。

-

使用 SXP 下载的 SGT-IP 地址映射。如果 IP 地址在 SGT 范围内,则流量与使用 SGT 的访问控制规则相匹配。SGT 可以与源或目标相匹配。

-

示例:

-

在 ISE 中,创建名为 Guest Users 的 SGT 标记并将其与 192.0.2.0/24 网络关联。

例如,您可以将访客用户用作访问控制规则中的源 SGT 条件,并限制访问您网络的任何人对某些 URL、网站类别或网络的访问。

-

在 ISE 中,创建名为 Restricted Networks 的 SGT 标记并将其与 198.51.100.0/8 网络关联。

例如,您可以使用“受限网络”作为目标 SGT 规则条件,并阻止来自访客用户和具有未经授权访问网络的用户的其他网络的访问。

)

) 反馈

反馈