Cisco Secure Firewall Management Center 和 威胁防御 管理网络管理

本文档介绍思科 Cisco Secure Firewall Management Center 和 Cisco Secure Firewall Threat Defense 之间的管理连接、管理网络基础知识,以及如何更改网络设置,包括更改 威胁防御 或 管理中心的 IP 地址,或同时更改两者。

关于 管理中心 和设备管理

在 管理中心 管理设备时,它会在自己和设备之间设置双向、SSL 加密的通信信道。管理中心使用此信道向设备发送有关要如何分析和管理流向设备的网络流量的信息。设备评估流量时,会生成事件并使用同一信道将其发送到管理中心。

通过使用 管理中心管理设备,您可以执行以下操作:

-

从单个位置为所有设备配置策略,从而更轻松地更改配置

-

在设备上安装各种类型的软件更新

-

向受管设备推送运行状况策略并监控其运行状态 管理中心

注 |

如果您有 CDO托管设备,并且仅将本地部署 管理中心 用于分析,则本地部署 管理中心 不支持策略配置或升级。本指南中与设备配置和其他不支持的功能有关的章节和程序不适用于主管理器为 CDO的设备。 |

管理中心汇总并关联入侵事件、网络发现信息和设备性能数据,从而能够监控设备报告的相互关联的信息,以及评估网络上出现的整体活动。

可以使用 管理中心来管理设备行为的几乎每个方面。

注 |

尽管 管理中心 可以按照 http://www.cisco.com/c/en/us/support/security/defense-center/products-device-support-tables-list.html 处可用的兼容性矩阵中指定的那样管理运行之前的某些版本的设备,但需要最新版本 威胁防御 软件的新功能不适用于这些以前发布的设备。某些 管理中心 功能可能适用于早期版本。 |

关于设备管理接口

每个设备都包含一个用于与 管理中心通信的管理接口。您可以选择将设备配置为使用数据接口进行管理,而不是专用的管理接口。

您可以在管理接口或控制台端口上执行初始设置。

管理接口还用于与智能许可服务器通信、下载更新以及执行其他管理功能。

关于管理连接

使用 管理中心 信息配置设备并将设备添加到 管理中心后,设备或 管理中心 可以建立管理连接。根据初始设置:

-

设备或 管理中心 都可以启动。

-

只有设备可以启动。

-

只有 管理中心 可以发起。

启动始终使用 管理中心 上的 eth0 或设备上编号最低的管理接口。如果未建立连接,则会尝试其他管理接口。 管理中心 上的多个管理接口可让您连接到离散网络或隔离管理和事件流量。但是,发起方不会根据路由表选择最佳接口。

确保管理连接稳定,没有过多的丢包,吞吐量至少为 5 Mbps。

注 |

管理连接是信道自身与设备之间的 TLS-1.3 加密的安全通信信道。出于安全目的,您不需要通过额外的加密隧道(例如站点间 VPN)运行此流量。例如,如果 VPN 发生故障,您将失去管理连接,因此我们建议使用简单的管理路径。 |

管理中心上的管理接口

管理中心使用 eth0 接口进行初始设置、对管理员的 HTTP 访问、设备管理,以及其他管理功能(如许可和更新)。

您还可以配置其他管理接口。当 管理中心 在不同网络上管理大量设备时,添加更多管理接口可以提高吞吐量和性能。还可以将这些接口用于所有其他管理功能。您可能希望将每个管理接口用于特定功能;例如,您可能希望将一个接口用于 HTTP 管理员访问,而将另一个接口用于设备管理。

对于设备管理,管理接口可以承载两个独立的流量隧道:管理流量隧道承载所有内部流量(如特定于管理设备的设备间流量),事件流量隧道承载所有事件流量(如 Web 事件)。可以选择在 管理中心上配置独立的仅事件接口,用于处理事件流量,可以仅配置一个事件接口。您还必须始终具有用于管理流量通道的管理接口。事件流量这能会占用大量带宽,因此将事件流量从管理流量中分离出来可以提高 管理中心的性能。例如,您可以分配一个 10 千兆以太网接口作为事件接口(如果可用),同时将多个 1 千兆以太网接口用于管理。例如,您可能希望在一个完全安全的专用网络上配置一个仅事件接口,同时在一个包括互联网访问的网络上使用常规管理接口。尽管您可以在同一网络上同时使用管理接口和事件接口,但我们建议将每个接口放在单独的网络上,以避免潜在的路由问题,包括从其他设备到 Cisco Secure Firewall Management Center 的路由问题。受管设备会将管理流量发送到 管理中心的管理接口,并将事件流量发送到 管理中心的仅事件接口。如果受管设备无法访问仅事件接口,则它将回退到将事件发送到管理接口。但是,无法通过仅事件接口建立管理连接。

始终首先从 eth0 尝试从 管理中心 发起管理连接,然后按顺序尝试其他接口;路由表不用于确定最佳接口。

注 |

所有管理接口均支持由“访问列表”配置控制的 HTTP 管理员访问。相反,您不能将某个接口限制为仅 HTTP 访问;管理接口始终支持设备管理(管理流量、事件流量或两者)。 |

注 |

仅 eth0 接口支持 DHCP IP 寻址。其他管理接口仅支持静态 IP 地址。 |

威胁防御上的管理和事件接口

设置设备时,指定要连接到的 管理中心 IP 地址或主机名称(如已知)。如果设备启动了连接,管理和事件流量都在初始注册时转到此地址。如果 管理中心 未知,则 管理中心 建立初始连接。在这种情况下,它最初可能从与 威胁防御上指定的不同的 管理中心 管理接口连接。后续连接应使用具有指定 IP 地址的 管理中心 管理接口。

如果 管理中心 具有单独的仅事件接口,则托管设备会在网络允许的情况下将后续事件流量发送到 管理中心 仅事件接口。此外,某些托管设备型号包括一个额外的管理接口,您可以为仅事件流量配置该接口。请注意,如果您配置用于管理的数据接口,则不能使用单独的管理接口和事件接口。如果事件网络关闭,则事件流量将恢复到 管理中心 和/或托管设备上的常规管理接口。

使用 威胁防御 数据接口进行管理

您可以使用专用的管理接口或常规数据接口与 管理中心通信。如果想要从外部接口远程管理 威胁防御 ,或者您没有单独的管理网络,则在数据接口上进行管理器访问非常有用。此外,使用数据接口可以配置冗余辅助接口,以便在主接口发生故障时接管管理功能。

管理器访问要求

从数据接口进行管理器访问遵循以下要求。

-

只能在 物理数据接口上启用管理器访问。不能使用子接口或 EtherChannel,也不能在管理器访问接口上创建子接口。 您还可以使用 管理中心 在单个辅助接口上启用管理器访问,以实现冗余。

-

此接口不能是仅管理接口。

-

仅路由防火墙模式,使用路由接口。

-

不支持 PPPoE。如果您的 ISP 需要 PPPoE,则必须在 威胁防御 与 WAN 调制解调器之间放入支持 PPPoE 的路由器。

-

接口只能位于全局 VRF 中。

-

默认不对数据接口启用 SSH,因此必须稍后使用 管理中心 来启用 SSH。由于管理接口网关将更改为数据接口,因此您也无法启动从远程网络到管理接口的 SSH 会话,除非您使用 configure network static-routes 命令为管理接口添加静态路由。对于 Amazon Web 服务上的 threat defense virtual ,控制台端口不可用,因此您应保持对管理接口的 SSH 访问:在继续配置之前为管理添加静态路由。或者,请确保在配置用于管理器访问的数据接口并断开连接之前完成所有 CLI 配置(包括 configure manager add 命令)。

-

您不能使用单独的管理接口和仅事件接口。

-

不支持集群技术。在这种情况下,必须使用管理接口。

高可用性要求

将数据接口与设备高可用性配合使用时,请参阅以下要求。

-

在两台设备上使用相同的数据接口进行管理器访问。

-

不支持冗余管理器访问数据接口。

-

不能使用 DHCP;仅支持静态 IP 地址。无法使用依赖 DHCP 的功能,包括 DDNS 和零接触调配。

-

在同一子网中有不同的静态 IP 地址。

-

使用 IPv4 或 IPv6;不能同时设置。

-

使用相同的管理器配置(configure manager add 命令)确保连接相同。

-

不能将数据接口用作故障转移链路或状态链路。

每个管理中心型号的管理接口支持

有关管理接口位置,请参阅您的型号的硬件安装指南。

有关每个管理中心型号上支持的管理接口,请参阅下表。

|

型号 |

管理接口 |

|---|---|

|

MC1600、MC2600、MC4600 |

eth0(默认) eth1 eth2 eth3 CIMC(仅支持无人值守管理。) |

|

Management Center Virtual |

eth0(默认) |

每个设备型号的管理接口支持

有关管理接口位置,请参阅您的型号的硬件安装指南。

注 |

对于 Firepower 4100/9300,MGMT 接口用于机箱管理,而不是用于 威胁防御逻辑设备管理。必须将单独的接口配置为 mgmt(和/或 firepower-eventing)类型,然后将其分配给 威胁防御 逻辑设备。 |

有关每个托管设备型号上支持的管理接口,请参阅下表。

|

型号 |

管理界面 |

可选的事件接口 |

||||

|---|---|---|---|---|---|---|

|

Firepower 1000 |

management0

|

不支持 |

||||

|

Firepower 2100 |

management0

|

不支持 |

||||

|

Secure Firewall 3100 |

management0

|

不支持 |

||||

|

Cisco Secure Firewall 4200 |

management0

|

management1

|

||||

|

Firepower 4100 和 9300 |

management0

|

management1

|

||||

|

ISA 3000 |

br1

|

不支持 |

||||

|

Cisco Secure Firewall Threat Defense Virtual |

eth0 |

不支持 |

管理中心管理接口上的网络路由

管理接口(包括事件专用接口)仅支持通过静态路由到达远程网络。在设置 管理中心时,设置进程将为您指定的网关 IP 地址创建一个默认路由。不能删除此路由;只能修改网关地址。

在某些平台上,可以配置多个管理接口。默认路由不包括出口接口,因此选择的接口取决于您指定的网关地址以及网关属于哪个接口的网络。如果默认网络上有多个接口,设备将使用编号较低的接口作为出口接口。

如果要访问远程网络,建议为每个管理接口使用至少一个静态路由。我们建议将每个接口放在单独的网络中,以避免潜在的路由问题,包括从其他设备到 管理中心的路由问题。

注 |

用于管理连接的接口不由路由表决定。始终首先使用 eth0 尝试连接,然后按顺序尝试后续接口,直到到达受管设备。 |

设备管理接口上的网络路由

管理接口(包括事件专用接口)仅支持通过静态路由到达远程网络。在设置托管设备时,设置进程将为您指定的网关 IP 地址创建一个默认路由。不能删除此路由;只能修改网关地址。

注 |

用于管理接口的路由完全独立于您为数据接口配置的路由。如果配置用于管理的数据接口而不是使用专用管理接口,则流量将通过背板路由以使用数据路由表。本节中的信息不适用。 |

在某些平台上,可以配置多个管理接口(一个管理接口和一个仅事件接口)。默认路由不包括出口接口,因此选择的接口取决于您指定的网关地址以及网关属于哪个接口的网络。如果默认网络上有多个接口,设备将使用编号较低的接口作为出口接口。

如果要访问远程网络,建议为每个管理接口使用至少一个静态路由。我们建议将每个接口放在单独的网络中,以避免潜在的路由问题,包括从其他设备到 威胁防御的路由问题。

注 |

用于管理连接的接口不由路由表决定。始终首先使用编号最低的接口来进行连接。 |

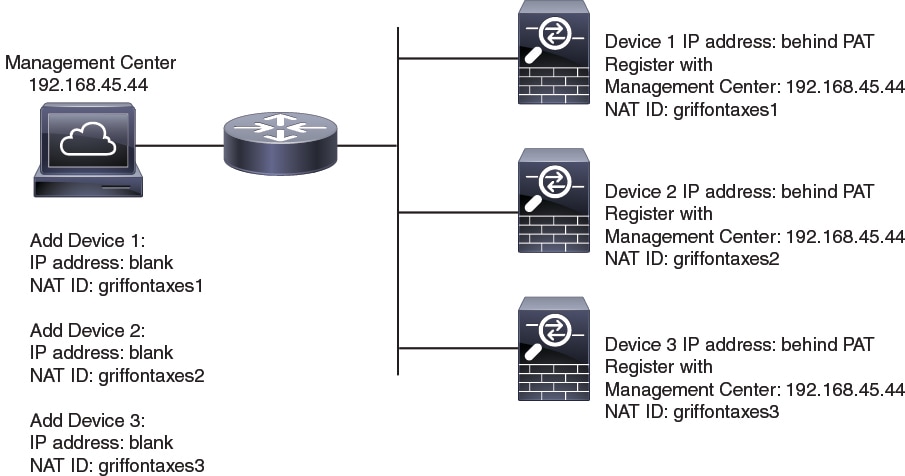

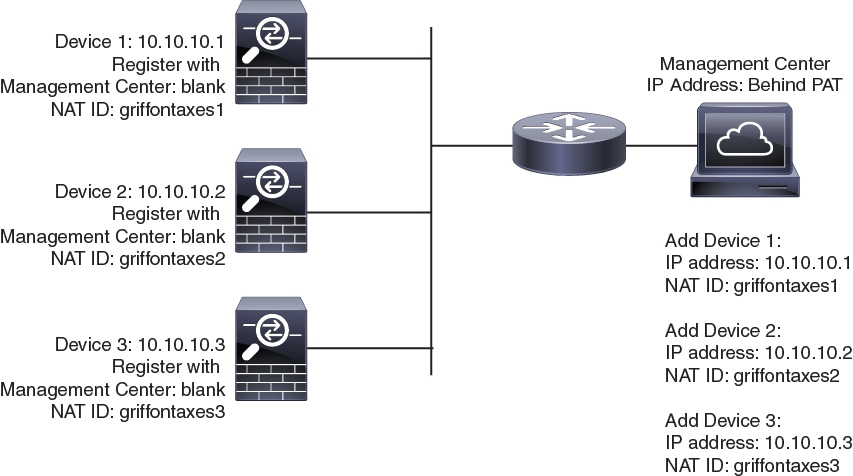

NAT 环境

网络地址转换 (NAT) 是一种通过路由器传输和接收网络流量的方法,其中涉及重新分配源或目标 IP 地址。NAT 最常见的用途是允许专用网络与互联网进行通信。静态 NAT 执行 1:1 转换,这不会引发 管理中心与设备的通信问题,但端口地址转换 (PAT) 更为常用。PAT 允许您使用单一的公共 IP 地址和独特端口来访问公共网络;这些端口是根据需要动态分配的,因此您无法启动与 PAT 路由器后的设备的连接。

通常,无论是路由目的还是身份验证,都需要两个 IP 地址(连同一个注册密钥):管理中心 当添加一个设备时,指定设备 IP 地址,设备指定 管理中心 IP 地址。但是,如果您只知道其中一个 IP 地址(这是实现路由目的的最低要求),您还必须在连接的两端指定唯一的 NAT ID,以建立对初始通信的信任,并查找正确的注册密钥。管理中心和设备使用注册密钥和 NAT ID(而不是 IP 地址)对初始注册进行身份验证和授权。

例如,您将设备添加到 管理中心,但不知道设备 IP 地址(例如,设备在 PAT 路由器后),因此只需要在 管理中心 上指定 NAT ID 和注册密钥;将 IP 地址留空。在设备上,指定 管理中心 IP 地址、相同的 NAT ID 和相同的注册密钥。设备将注册到 管理中心的 IP 地址。此时,管理中心将使用 NAT ID 而不是 IP 地址对设备进行身份验证。

尽管 NAT ID 最常用于 NAT 环境,但您可以选择使用 NAT ID 来简化向 管理中心添加多个设备的过程。在 管理中心上,在将 IP 地址留空的同时为要添加的每个设备指定唯一的 NAT ID,然后在每个设备上指定 管理中心 IP 地址和 NAT ID。注意:每个设备的 NAT ID 必须是唯一的。

以下示例为 PAT IP 地址后的三个设备。在这种情况下,在 管理中心 和这些设备上为每个设备指定一个唯一的 NAT ID,并在这些设备上指定 管理中心 IP 地址。

以下示例为 PAT IP 地址后的 管理中心。在这种情况下,在 管理中心 和这些设备上为每个设备指定一个唯一的 NAT ID,并在 管理中心 上指定设备 IP 地址。

管理和事件流量通道示例

注 |

如果在 威胁防御上使用数据接口进行管理,则不能对该设备使用单独的管理接口和事件接口。 |

以下示例显示仅使用默认管理接口的 管理中心和受管设备。

以下示例显示为设备使用单独管理接口的 管理中心;每台受管设备均使用 1 管理接口。

以下示例显示使用单独事件接口的 管理中心和受管设备。

以下示例显示 管理中心上多个管理接口与单个事件接口的混合,以及使用单独事件接口或使用单个管理接口的受管设备的混合。

为手动注册完成威胁防御初始配置

您可以使用 CLI 完成威胁防御初始配置,也可以为除 Firepower 4100/9300 之外的所有设备管理器型号完成初始配置。对于 Firepower 4100/9300,部署逻辑设备时,完成所有初始配置。

对于零接触调配(序列号注册),您不应登录设备或执行初始设置。请参阅使用零接触调配 将设备添加到管理中心。

使用设备管理器完成威胁防御初始配置

当您使用 设备管理器 进行初始设置时,除管理接口和管理器访问设置外,还会预配置以下接口:

-

以太网 1/1—“外部”,IP 地址来自 DHCP、IPv6 自动配置

-

以太网 1/2(或对于 Firepower 1010,为 VLAN1 接口)-“内部”,192.168.95.1/24

-

默认路由 - 通过外部接口上的 DHCP 获取

请注意,不会保留其他配置设置,例如访问控制策略或安全区。请注意,诸如内部的 DHCP 服务器、访问控制策略或安全区域等其他设置均未配置。

如果在向 管理中心 注册之前在 设备管理器 中执行其他特定于接口的配置,则会保留该配置。

使用 CLI 时,只有管理接口和管理器访问设置会被保留(例如,不保留默认的内部接口配置)。

-

Cisco Secure Firewall 4200 不支持 设备管理器。您需要使用 CLI 程序:使用 CLI 完成威胁防御初始配置

-

此程序不适用于仅将本地 管理中心 部署用于分析的 CDO托管设备。设备管理器 配置是为了用于配置主管理器。有关配置设备以便进行分析的详细信息,请参阅使用 CLI 完成威胁防御初始配置。

-

此程序适用于除 Firepower 4100/9300 和 ISA 3000 以外的所有 其他 设备。您可以使用 设备管理器 将这些设备载入 管理中心,但由于它们的默认配置不同于其他平台,所以此程序中的详细信息可能会不适用于这些平台。

过程

|

步骤 1 |

登录至设备管理器。 |

|

步骤 2 |

首次登录设备管理器以完成初始配置时,请使用设置向导。您可以选择通过点击页面底部的跳过设备设置 (Skip device setup) 来跳过安装向导。 完成设置向导后,除了内部接口的默认配置外,您还将拥有外部(以太网 1/1)接口的配置,该接口会在您切换到 管理中心 管理接口时进行维护。 |

|

步骤 3 |

(可能需要)配置管理接口。 您可能需要更改管理接口配置,即使您打算使用数据接口访问管理器。如果您使用 设备管理器 连接的管理接口,则必须重新连接到 设备管理器 。

|

|

步骤 4 |

如果要配置其他接口,包括要用于管理器访问的外部或内部接口,请选择设备 (Device),然后点击接口 (Interfaces) 摘要中的链接。 在向 管理中心 注册设备时,不会保留其他 设备管理器 配置。 |

|

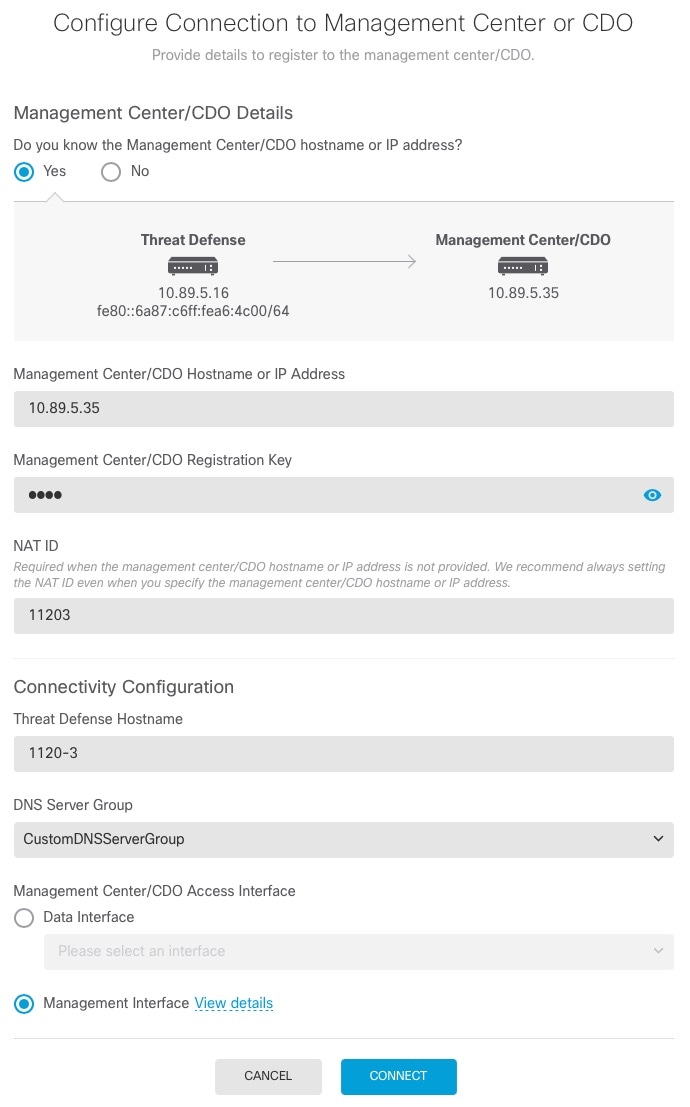

步骤 5 |

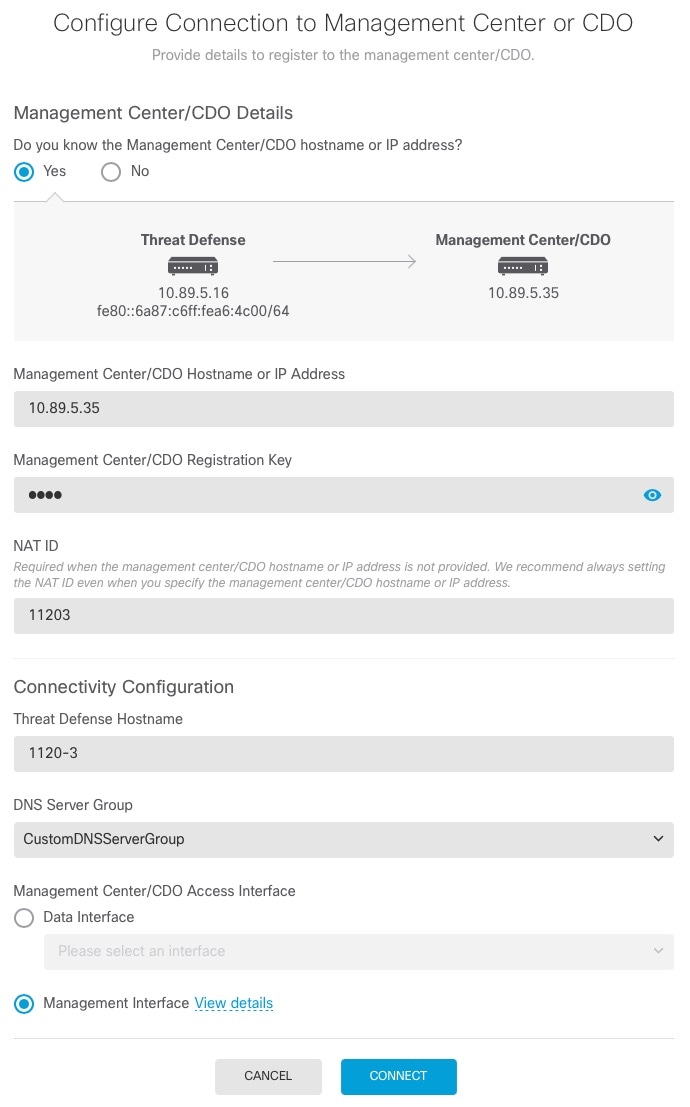

选择 ,然后点击继续 (Proceed) 以设置 管理中心 管理。 |

|

步骤 6 |

配置管理中心/CDO 详细信息 。

|

|

步骤 7 |

配置连接配置。 |

|

步骤 8 |

(可选) 如果您选择了数据接口,并且该接口不是外部接口,那么请添加默认路由。 您将看到一条消息,要求您检查是否有通过接口的默认路由。如果您选择了外部接口,那么您已经在安装向导中配置了此路由。如果您选择了其他接口,那么需要在连接到 管理中心之前手动配置默认路由。 如果您选择了管理接口,那么需要先将网关配置为唯一网关,然后才能在此屏幕上继续操作。 |

|

步骤 9 |

(可选) 如果您选择了数据接口,请点击添加动态 DNS (DDNS) 方法。 如果 IP 地址发生变化,DDNS 确保 管理中心 可接通完全限定域名 (FQDN) 的 威胁防御 设备。参阅配置动态 DNS。 如果您在将威胁防御设备添加到管理中心之前配置 DDNS,则威胁防御设备会自动为 Cisco 受信任根 CA 捆绑包中的所有主要 CA 添加证书,以便威胁防御设备可以验证用于 HTTPS 连接的 DDNS 服务器证书。 威胁防御支持任何使用 DynDNS 远程 API 规范的 DDNS 服务器 (https://help.dyn.com/remote-access-api/)。 使用管理接口访问管理器时,不支持 DDNS。 |

|

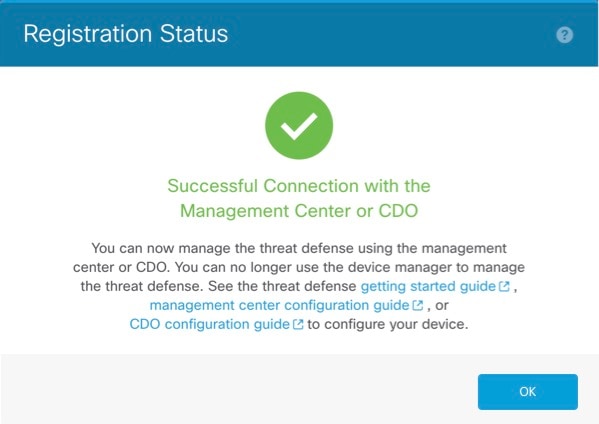

步骤 10 |

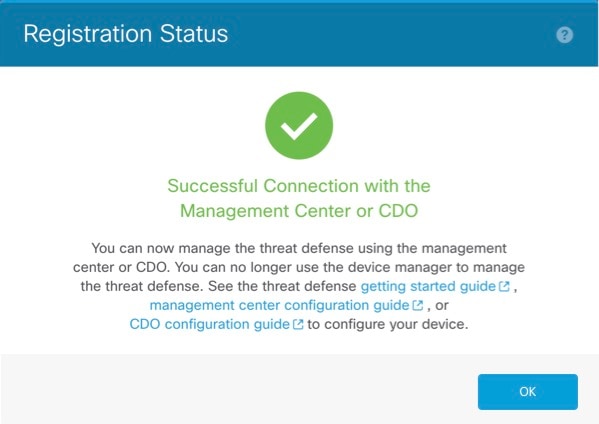

点击连接 (Connect)。注册状态 对话框显示切换到 管理中心的当前状态。在保存管理中心/CDO 注册设置步骤后,转到 管理中心,并添加防火墙。 如果要取消切换到 管理中心,请点击 取消注册。否则,请在保存管理中心/CDO 注册设置步骤之后关闭 设备管理器 浏览器窗口。如果这样做,该过程将暂停,并且只有在您重新连接到 设备管理器时才会恢复。 如果您在保存管理中心/CDO注册设置步骤后保持连接到 设备管理器 ,您最终将看到与管理中心的成功连接或 CDO对话框。您将断开与 设备管理器 的连接。

|

使用 CLI 完成威胁防御初始配置

连接到 威胁防御 CLI 以执行初始设置,包括使用设置向导设置管理 IP 地址、网关和其他基本网络设置。专用管理接口是一种具有自己的网络设置的特殊接口。如果您不想使用管理接口访问管理器,可以使用 CLI 配置数据接口。您还将配置 管理中心 通信设置。当您使用 设备管理器 执行初始设置时,如果您切换到 管理中心 进行管理,除管理接口和管理器访问接口设置外,在 设备管理器 中完成的所有 接口配置都将保留。请注意,不会保留其他默认配置设置,例如访问控制策略。

此过程适用于除 Firepower 4100/9300之外的所有模式。

Procedure

|

Step 1 |

从控制台端口连接到 威胁防御 CLI,或使用管理接口连接至 SSH,默认情况下其从 DHCP 获取 IP 地址。如果您打算更改网络设置,我们建议使用控制台端口,以免断开连接。 (Firepower 和 Cisco Secure Firewall 硬件型号)控制台端口连接到 FXOS CLI。SSH 会话直接连接到 威胁防御 CLI。 |

||||

|

Step 2 |

使用用户名 admin 和密码 Admin123 登录。 (Firepower 和 Cisco Secure Firewall 硬件型号)在控制台端口,您可以连接到 FXOS CLI。第一次登录 FXOS 时,系统会提示您更改密码。此密码也用于 SSH 的威胁防御登录。

Example: |

||||

|

Step 3 |

(Firepower 和 Cisco Secure Firewall硬件型号)如果已连接到控制台端口上的 FXOS,请连接到 威胁防御 CLI。 connect ftd Example: |

||||

|

Step 4 |

第一次登录 威胁防御时,系统会提示您接受《最终用户许可协议》(EULA)和,如果使用 SSH 连接, 则会提示您更改 admin 密码。然后,系统将显示 CLI 设置脚本。

默认值或以前输入的值会显示在括号中。要接受之前输入的值,请按 Enter 键。

请参阅以下准则:

Example: |

||||

|

Step 5 |

确定将管理此 威胁防御的 管理中心 。 configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id] [display_name]

Example:Example:如果管理中心位于 NAT 设备之后,请输入唯一的 NAT ID 以及注册密钥,并指定 DONTRESOLVE 而非主机名,例如: Example:如果 威胁防御 位于 NAT 设备之后,请输入唯一的 NAT ID 以及 管理中心 IP 地址或主机名,例如: |

||||

|

Step 6 |

如果您使用 CDO 作为主要管理器,并希望仅将本地部署 管理中心 用于分析,请确定本地部署 管理中心。 configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id] [display_name] Example:以下示例对具有 CDO 生成的显示名称的 CDO使用生成的命令,然后仅使用“分析-FMC”显示名称指定用于分析的本地 管理中心。 |

||||

|

Step 7 |

(Optional) 配置用于管理器访问的数据接口。 configure network management-data-interface 然后,系统会提示您为数据接口配置基本网络设置。

请参阅以下有关使用此命令的详细信息。另请参阅使用 威胁防御 数据接口进行管理。

Example:Example: |

||||

|

Step 8 |

(Optional) 限制在特定网络上通过数据接口访问管理器。 configure network management-data-interface client ip_address netmask 默认情况下,允许所有网络。 |

What to do next

将设备注册到 管理中心。

配置事件接口

您始终需要用于管理通信的管理接口。如果您的设备有第二个管理接口,例如,Firepower 4100/9300 和 Cisco Secure Firewall 4200,则可以为仅事件流量启用该接口。

开始之前

要使用单独的事件接口,您还需要在 管理中心 上启用事件接口。请参阅《Cisco Secure Firewall Management Center 管理指南》。

过程

|

步骤 1 |

启用第二个管理接口作为仅事件的接口。 configure network management-interface enable management1 configure network management-interface disable-management-channel management1 您可以选择使用 configure network management-interface disable-events-channel 命令禁用主管理接口的事件。不管是哪种情况,设备都会尝试通过事件专属接口发送事件,如果该接口关闭,那么即使您禁用了事件通道,设备也会通过管理接口发送事件。 无法同时禁用接口上的事件通道和管理通道。 示例: |

|

步骤 2 |

配置事件接口的 IP 地址。 事件接口可以与管理接口位于不同的网络中,也可以位于同一网络中。 |

|

步骤 3 |

如果 管理中心位于远程网络上,则将为仅事件接口添加静态路由;否则,所有流量都将通过管理接口与默认路由匹配。 configure network static-routes {ipv4 | ipv6}add management1 destination_ip netmask_or_prefix gateway_ip 对于 默认 路由,请勿使用此命令;当您使用 configure network ipv4 或 ipv6 命令时,只能更改默认路由网关 IP 地址(请参阅步骤 步骤 2)。 示例:要显示静态路由,请输入 show network-static-routes (不显示默认路由): |

管理中心使用注册密钥将设备添加到

按照此程序使用注册密钥将单个设备添加到 管理中心。如果您计划链接设备以实现高可用性,则仍必须使用此程序。有关集群,请参阅您的型号的集群章节。

您还可以添加云管理设备,并将其用于本地部署 管理中心 的事件日志和分析目的。

如果已建立或将要建立 管理中心高可用性,则仅将设备添加到主用(或预期为主用)管理中心。建立高可用性时,注册到主用 管理中心的设备将自动注册到备用设备。

开始之前

-

将设备设置为由 管理中心管理。请参阅:

-

《适用于您的型号的入门指南》

-

管理中心必须注册到智能软件管理器。有效的评估许可证就足够了,但如果许可证到期,您将无法添加新设备,直到您成功注册。

-

如果注册了一个使用 IPv4 的设备并要将其转换为 IPv6,则必须删除并该设备。

过程

|

步骤 1 |

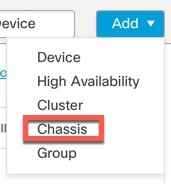

选择。 |

||

|

步骤 2 |

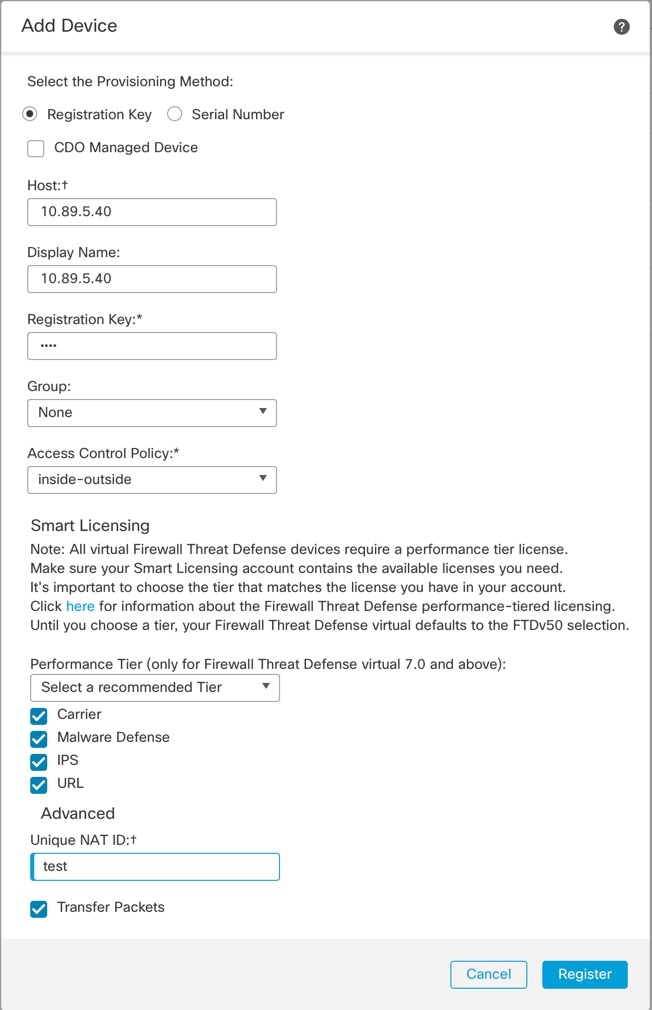

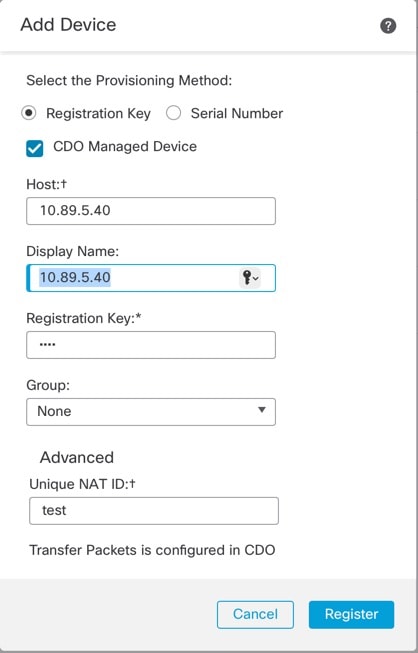

从 添加 下拉菜单中,选择 设备。 默认情况下会选择注册密钥方法。

|

||

|

步骤 3 |

如果要将云托管设备添加到本地 管理中心 部署仅用于分析,请选中 CDO 托管设备。 系统会隐藏许可和数据包传输设置,因为它们由 CDO管理。您可以跳过这些步骤。

|

||

|

步骤 4 |

在主机字段中,输入要添加的设备的 IP 地址或主机名。 设备的主机名是完全限定域名或通过本地 DNS 解析为有效 IP 地址的名称。如果网络使用 DHCP 来分配 IP 地址,请使用主机名而不是 IP 地址。 在 NAT 环境中,如果在将设备配置为由 管理中心管理时已经指定 管理中心的 IP 地址或主机名,则可能无需指定设备的 IP 地址或主机名。有关详细信息,请参阅NAT 环境。

|

||

|

步骤 5 |

在显示名称字段中,输入要在 管理中心中显示的设备名称。 |

||

|

步骤 6 |

在注册密钥字段中,输入将设备配置为由 管理中心管理时所使用的同一注册密钥。注册密钥是一个一次性的共享密钥。密钥可以包含字母数字字符和连字符(-)。 |

||

|

步骤 7 |

(可选)将设备添加到设备组。 |

||

|

步骤 8 |

选择初始访问控制策略以在注册时部署到设备,或创建一个新策略。 如果设备与所选策略不兼容,部署会失败。这种不兼容有多种可能的原因,包括许可不匹配、型号限制、被动与内联问题和其他配置错误。请在解决导致失败的问题后,手动将配置部署到设备。 |

||

|

步骤 9 |

选择要应用到设备的许可证。 在添加设备后,您可以从 页面应用许可证。 对于 threat defense virtual ,您还必须选择性能层 (Performance Tier)。选择与您账户中的许可证相匹配的级别很重要。在选择级别之前,您的设备默认为 FTDv50 选项。有关可用于 threat defense virtual 的性能分层许可证授权的详细信息,请参阅《Cisco Secure Firewall Management Center 管理指南》中的 。

|

||

|

步骤 10 |

如果在设备安装过程中使用了 NAT ID,在 高级 (Advanced) 部分中,请在唯一 NAT ID (Unique NAT ID) 字段中输入相同的 NAT ID。 唯一 NAT ID (Unique NAT ID) 指定您选择的唯一的一次性字符串,若一方未指定可连通的 IP 地址或主机名时,您也可以在初始设置时在设备上指定该字符串。例如,如果您将主机 (Host) 字段留空,则为必填项。如果您使用设备的数据接口进行管理,即使您指定了 IP 地址,也必须指定它。NAT ID 不得超过 37 个字符。有效字符包括字母数字(A–Z、a–z、0–9)和连字符 (-)。此 ID 不能用于将任何其他设备注册到 管理中心。

|

||

|

步骤 11 |

选中传输数据包复选框以允许设备将数据包传输到 管理中心。 默认情况下,此选项已启用。如果在启用此选项时触发了 IPS 或 Snort 等事件,设备会将事件元数据信息和数据包数据发送到 管理中心进行检测。如果禁用此选项,则仅发送事件信息到 管理中心,不发送数据包数据。 |

||

|

步骤 12 |

点击 Register。 管理中心可能需要长达两分钟来验证设备的心跳并建立通信。如果注册成功,设备将添加到列表中。如果注册失败,您会看到一则错误消息。如果设备注册失败,请检查以下项:

有关更多故障排除信息,请参阅 https://cisco.com/go/fmc-reg-error。 |

使用零接触调配 将设备添加到管理中心

通过零接触调配,您可以按序列号将设备注册到 管理中心,而无需在设备上执行任何初始设置。 管理中心 与 思科防御协调器 (CDO) 集成以实现此功能。

使用 零接触调配时,系统会预配置以下接口:请注意,不会保留其他配置设置,例如访问控制策略或安全区。请注意,诸如内部的 DHCP 服务器、访问控制策略或安全区域等其他设置均未配置。

-

以太网 1/1—“外部”,IP 地址来自 DHCP、IPv6 自动配置

-

以太网 1/2(或对于 Firepower 1010,为 VLAN1 接口)-“内部”,192.168.95.1/24

-

默认路由 - 通过外部接口上的 DHCP 获取

零接触调配 不支持集群或多实例模式。

仅当使用管理接口时才支持高可用性,因为 零接触调配 使用 DHCP,数据接口和高可用性不支持 DHCP。

开始之前

-

请确保在 管理中心 上配置了至少一个访问控制策略,以便将其分配给新设备。不能使用 CDO来添加策略。

-

如果设备没有公共 IP 地址或 FQDN,或者您使用管理接口,请为 管理中心 设置公共 IP 地址/FQDN(如果与 管理中心 管理接口 IP 地址不同;例如,它在 NAT 之后),以便设备可以发起管理连接。请参阅 。您还可以在此程序期间在 CDO 中配置公共 IP 地址/FQDN。

过程

|

步骤 1 |

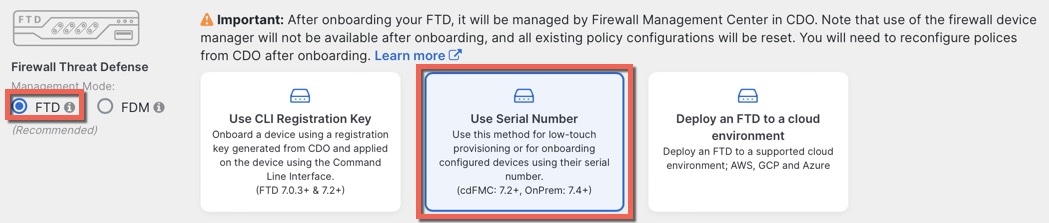

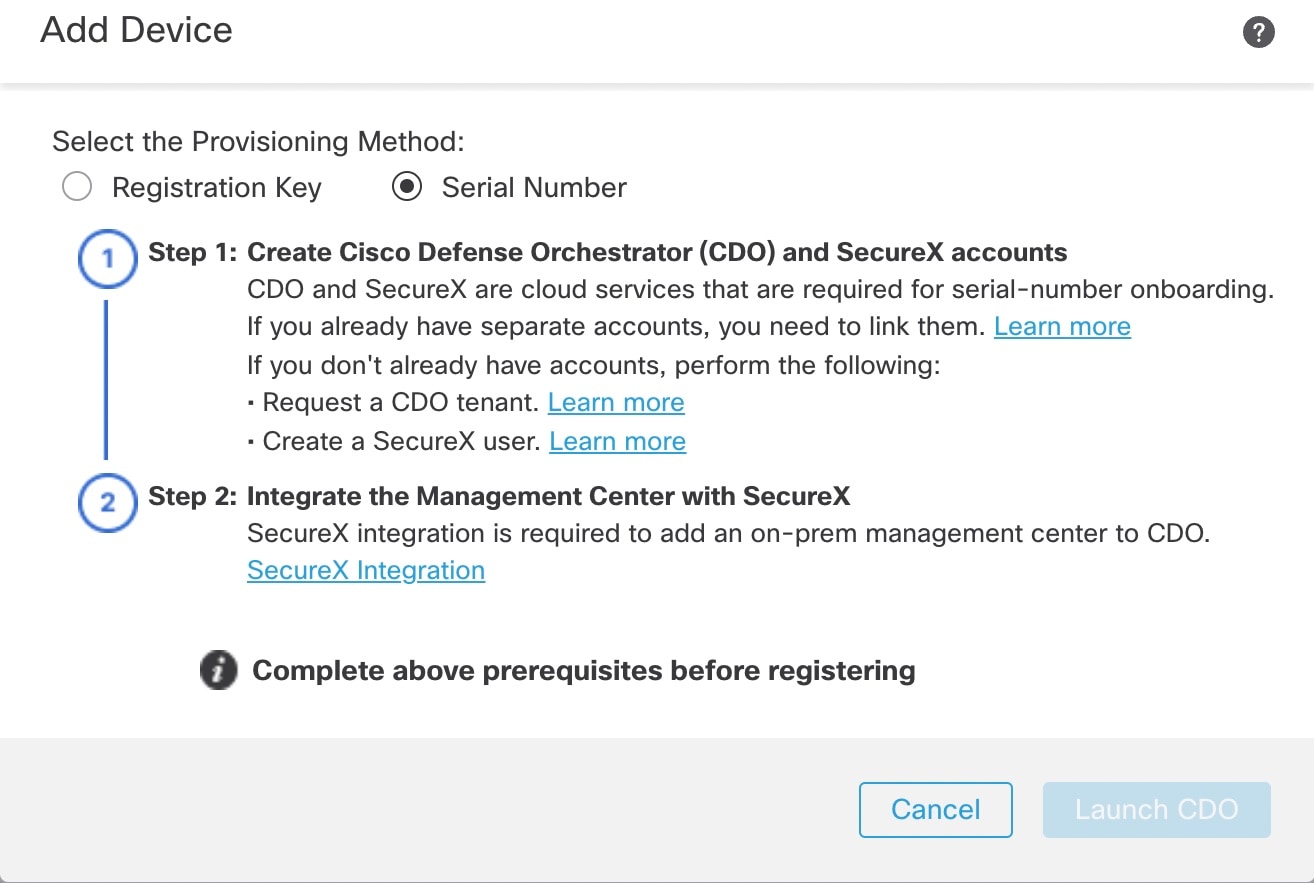

首次使用序列号添加设备时,需要满足以下前提条件。第一次完成后,您可以跳至直接在 CDO 中添加设备。 |

||

|

步骤 2 |

在 CDO控制面板 (Dashboard) (https://www.defenseorchestrator.com/) 上,点击载入 (Onboard)( |

||

|

步骤 3 |

点击 FTD 磁贴。

|

||

|

步骤 4 |

在载入 FTD 设备 (Onboard FTD Device) 屏幕上,点击使用序列号 (Use Serial Number)。

|

||

|

步骤 5 |

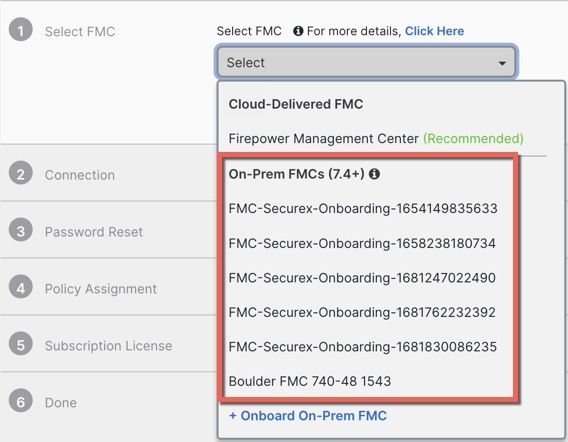

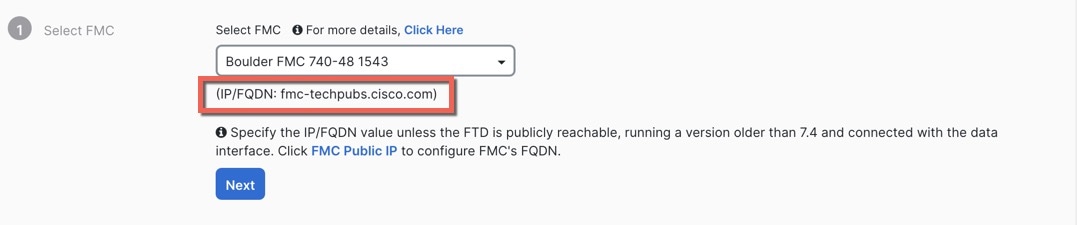

在选择 FMC (Select FMC) 中,从列表选择本地 FMC (On-Prem FMC),然后点击下一步 (Next)。

如果 管理中心 设置了公共 IP 地址或 FQDN,则会在您选择后显示。

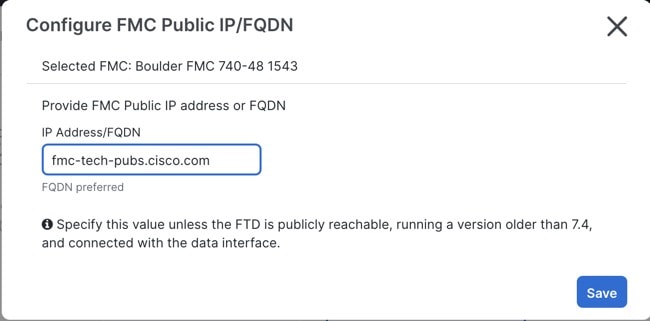

如果设备没有公共 IP 地址/FQDN,或者您使用管理接口进行零接触调配,则 管理中心 需要公共 IP 地址/FQDN。您可以通过点击 FMC 公共 IP (FMC Public IP) 链接来设置 管理中心 公共 IP 地址/FQDN。您将看到以下对话框。

|

||

|

步骤 6 |

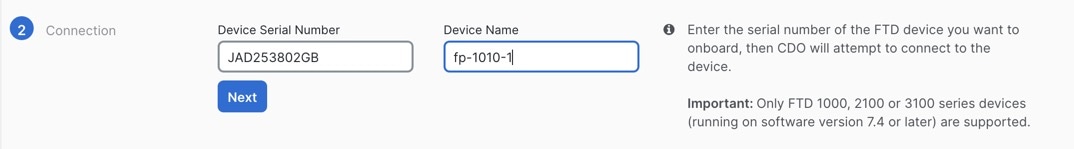

在连接 (Connection) 中,输入设备的序列号和设备名称。点击下一步。

|

||

|

步骤 7 |

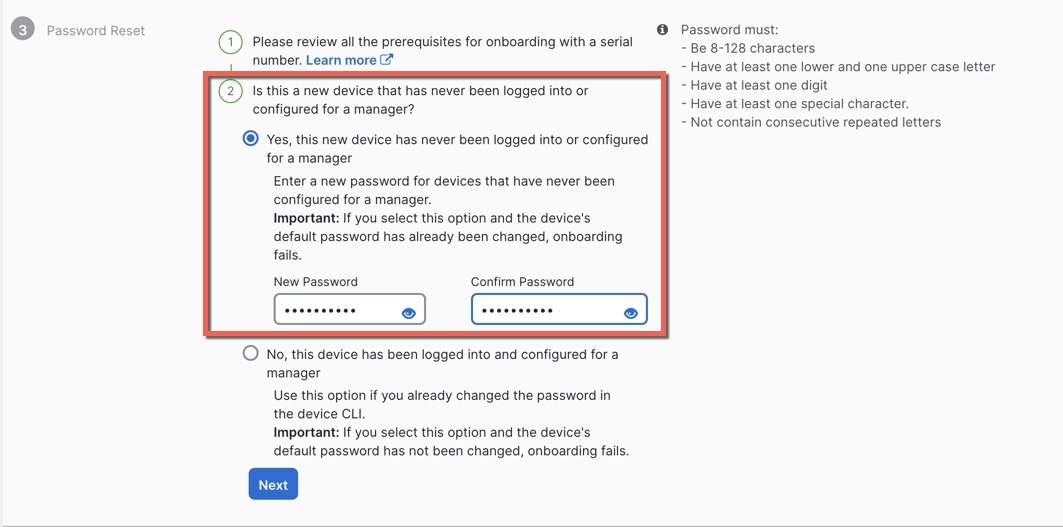

在密码重置 (Password Reset) 中,点击是... (Yes...) 。输入设备的新密码并确认新密码,然后点击下一步 (Next)。 对于零接触调配,设备必须是全新的或已重新映像。

|

||

|

步骤 8 |

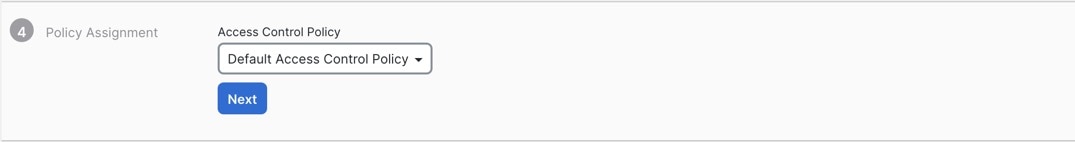

在策略分配 (Policy Assignment) 中,请使用下拉菜单为设备选择访问控制策略。如果尚未在 管理中心上添加策略,则应立即转到 管理中心 并添加策略。点击下一步。

|

||

|

步骤 9 |

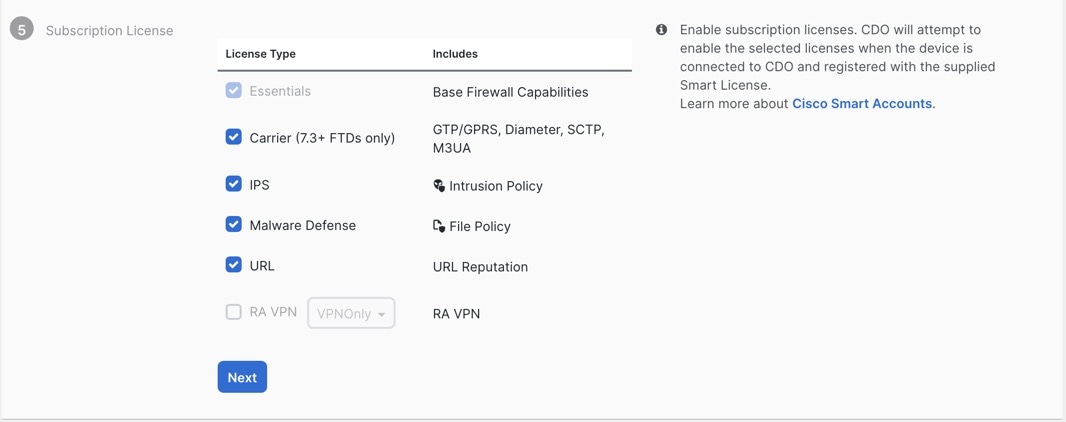

在订用许可证 (Subscription License) 中,为设备选择许可证。点击下一步。

|

||

|

步骤 10 |

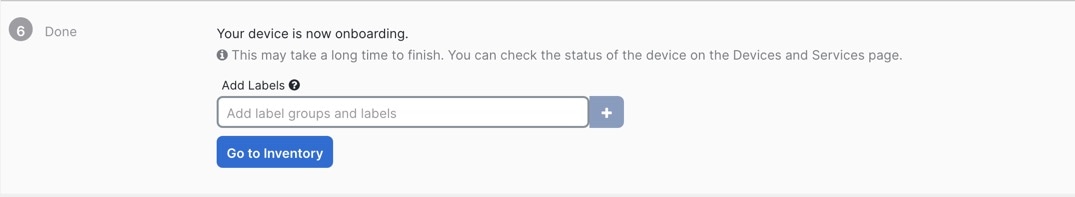

在完成 (Done) 中,您可以向 CDO中显示的设备添加标签;它们不会用在 管理中心上。

在 管理中心 中,设备会被添加到设备管理 (Device Management) 页面中。您还可以点击转到清单 (Go to Inventory) 查看 CDO 中的设备。可在 CDO 清单中查看本地 管理中心 设备,以供参考。 在外部接口上使用零接触调配时,CDO 会充当 DDNS 提供商并执行以下操作:

如果在管理接口上使用零接触调配,则不支持 DDNS。 管理中心 必须可公开访问,以便设备能够发起管理连接。 您可以继续使用 CDO 作为 DDNS 提供商,也可以稍后将 管理中心 中的 DDNS 配置更改为其他方法。 |

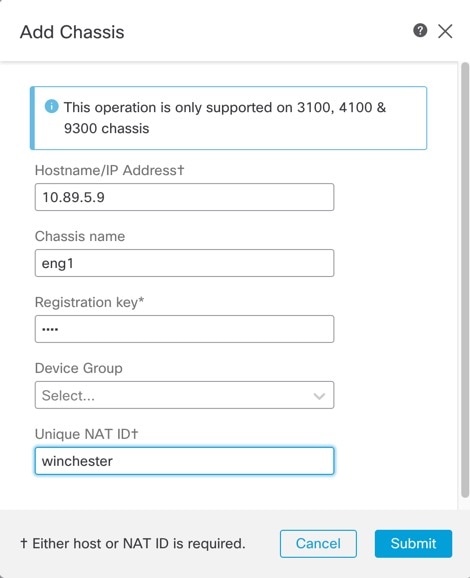

将机箱添加到管理中心

您可以将 Firepower 4100/9300 添加到管理中心。管理中心和机箱使用机箱 MGMT 接口共享单独的管理连接。 管理中心提供机箱级运行状况警报。对于配置,您仍需要使用 Cisco Secure Firewall 机箱管理器 或 FXOS CLI。

注 |

对于 Cisco Secure Firewall 3100,,管理器配置在转换为多实例模式的过程中完成。 |

过程

|

步骤 1 |

通过控制台端口或使用 SSH连接至机箱 FXOS CLI。 |

|

步骤 2 |

配置管理中心。 create device-manager manager_name [hostname {hostname | ipv4_address | ipv6_address}] [nat-id nat_id] 系统将提示您输入注册密钥。 您可以从任何范围输入此命令。无需使用 commit-buffer 即可立即接受此命令。

示例: |

|

步骤 3 |

在 管理中心中,使用机箱管理 IP 地址或主机名添加机箱。 |

删除(取消注册)设备

如果不希望再管理设备,可以将其从 管理中心 中取消注册。

要取消注册集群、集群节点或高可用性对,请参阅这些部署的章节。

取消注册设备:

-

会切断 管理中心和该设备之间的所有通信。

-

从 设备管理 页面删除设备。

-

如果设备的平台设置策略配置为使用 NTP 从 管理中心 接收时间,则将设备返回本地时间管理。

-

保持配置不变,以便设备继续处理流量。

NAT 和 VPN、ACL 等策略以及接口配置保持不变。

将设备再次注册到相同或不同的 管理中心 会导致配置被删除,因此设备将在该点停止处理流量。

在删除设备之前,请务必导出配置,以便在重新注册设备时可以重新应用设备级配置(接口、路由等)。如果您没有已保存的配置,则必须重新配置设备设置。

重新添加设备并导入已保存的配置或重新配置设置后,您需要先部署配置,然后才能再次开始传递流量。

开始之前

要重新应用设备级配置(如果您将其重新添加到 管理中心:

-

导出设备配置。

过程

|

步骤 1 |

选择。 |

|

步骤 2 |

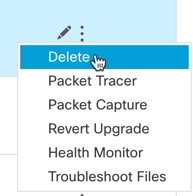

在要取消注册的设备旁边点击 更多(

|

|

步骤 3 |

确认您要取消注册设备。 |

|

步骤 4 |

您现在可以更改管理器。

|

修改 管理中心 管理接口

修改管理中心上的管理接口设置。您可以选择性地启用其他管理接口或配置仅限事件的接口。

小心 |

对所连接的管理接口进行更改时要保持谨慎;如果由于配置错误而无法重新连接,则需要访问 管理中心 控制台端口以重新配置 Linux 外壳中的网络设置。您必须与思科 TAC 联系,以获取有关执行此项操作的指导。 |

如果更改 管理中心 IP 地址,请参阅 《Cisco Secure Firewall Management Center 设备配置指南》编辑设备上的 管理中心 IP 地址或主机名 。如果更改 管理中心 IP 地址或主机名,还应在设备 CLI 中更改值,以便配置匹配。虽然在大多数情况下,无需更改设备上的 管理中心 IP 地址或主机名即可重新建立管理连接,但在至少一种情况下,必须执行此任务才能重新建立连接:将设备添加到 管理中心 并指定仅 NAT ID。即使在其他情况下,我们也建议保持 管理中心 IP 地址或主机名为最新状态,以实现额外的网络恢复能力。

在高可用性配置中,当您从设备 CLI 或 管理中心修改已注册设备的管理 IP 地址时,即使在 HA 同步后,辅助 管理中心 也不会反映更改。要确保辅助 管理中心 也更新,请在两个 管理中心之间切换角色,使辅助 管理中心 成为主用设备。在当前活动的 管理中心的设备管理页面上修改已注册设备的管理 IP 地址。

在高可用性配置中,如果您修改一个对等体 管理中心 的管理 IP 地址,即使在高可用性同步后,远程对等体也不会反映更改。要确保远程对等体 管理中心 也已更新,您必须登录到远程对等体 管理中心,导航至,然后手动更新其对等管理器的 IP 地址。

开始之前

-

有关多个管理接口的详细信息,请参阅 《Cisco Secure Firewall Management Center 设备配置指南》关于管理设备接口 。

-

如果使用代理:

-

使用 NT LAN Manager (NTLM) 身份验证的代理不受支持。

-

如果使用或将要使用智能许可,则代理 FQDN 不能超过 64 个字符。

-

过程

|

步骤 1 |

选择 系统( |

||||

|

步骤 2 |

在接口区域中,点击要配置的接口旁边的编辑。 本节列出了所有可用接口。不能再添加接口。 可以在每个管理接口上配置以下选项:

|

||||

|

步骤 3 |

在 路由 区域中,通过点击 编辑( 点击 每个额外的接口均需要静态路由,才能访问远程网络。有关何时需要新路由的详细信息,请参阅 管理中心管理接口上的网络路由。

您可以为静态路由配置以下设置:

|

||||

|

步骤 4 |

在共享设置区域中,设置所有接口共享的网络参数。

可以配置以下共享设置:

|

||||

|

步骤 5 |

在 ICMPv6 区域中,配置 ICMPv6 设置。

|

||||

|

步骤 6 |

在代理区域中,配置 HTTP 代理设置。 管理中心 配置为通过端口 TCP/443 (HTTPS) 和 TCP/80 (HTTP) 直接连接到互联网。您可以使用代理服务器,以通过 HTTP 摘要对代理服务器进行身份验证。 请参阅本主题前提条件中的代理要求。 |

||||

|

步骤 7 |

点击保存 (Save)。 |

||||

|

步骤 8 |

如果更改 管理中心 IP 地址,请参阅 《Cisco Secure Firewall Management Center 设备配置指南》编辑设备上的 管理中心 IP 地址或主机名 。 如果更改 管理中心 IP 地址或主机名,还应在设备 CLI 中更改值,以便配置匹配。虽然在大多数情况下,无需更改设备上的 管理中心 IP 地址或主机名即可重新建立管理连接,但在至少一种情况下,必须执行此任务才能重新建立连接:将设备添加到 管理中心 并指定仅 NAT ID。即使在其他情况下,我们也建议保持 管理中心 IP 地址或主机名为最新状态,以实现额外的网络恢复能力。 |

修改 威胁防御 管理接口

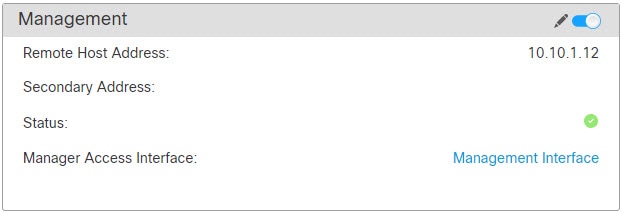

更新管理中心中的主机名或 IP 地址

如果您在将设备的主机名或 IP 地址添加到 管理中心 后,对其进行编辑(例如使用设备的 CLI),可能需要使用以下操作步骤手动更新管理 管理中心 上的主机名或 IP 地址。

如果您在注册设备时仅使用了 NAT ID,则该 IP 在此页面上显示为 NO-IP ,您无需更新 IP 地址/主机名。

如果您使用零接触调配在外部接口上注册设备,则会自动生成主机名以及匹配的 DDNS 配置;在这种情况下,您无法编辑主机名。

过程

|

步骤 1 |

选择。 |

|

步骤 2 |

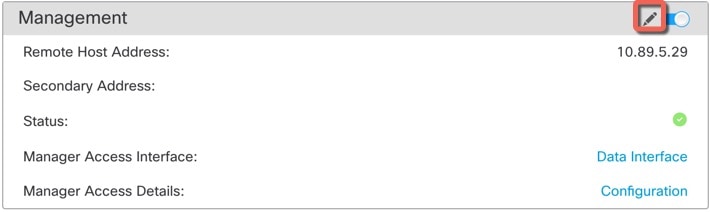

在要修改管理选项的设备旁边,点击 编辑( |

|

步骤 3 |

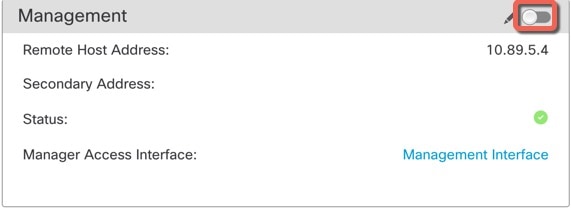

点击设备 (Devices),并查看管理 (Management) 区域。 |

|

步骤 4 |

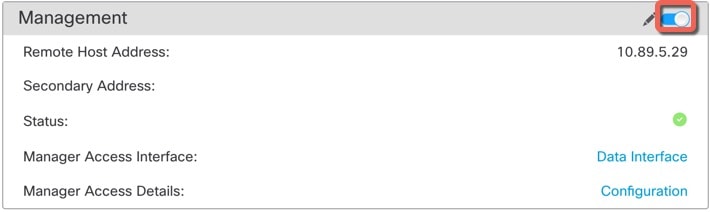

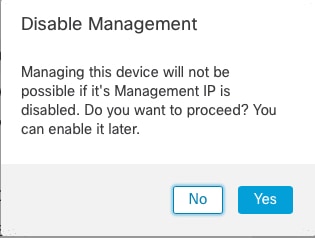

点击滑块暂时禁用管理,使其处于禁用状态 (

系统将提示您继续禁用管理;点击 是。

禁用管理会阻止 管理中心 和设备之间的连接,但不会从 管理中心 删除设备。 |

|

步骤 5 |

通过点击 编辑(

|

|

步骤 6 |

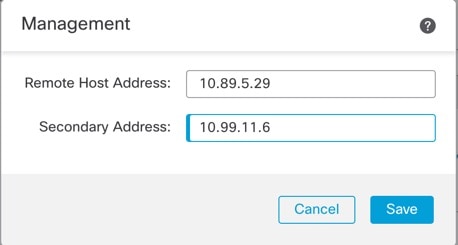

在管理 (Management) 对话框中,在远程主机地址 (Remote Host Address) 字段和可选的辅助地址 (Secondary Address) 字段中修改名称或 IP 地址,然后点击保存 (Save)。 有关使用辅助管理器访问数据接口的信息,请参阅配置冗余管理器访问数据接口。

|

|

步骤 7 |

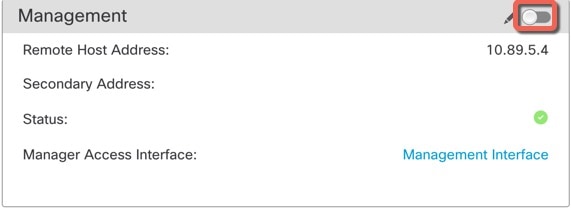

点击滑块重新启用管理,使其处于启用状态 (

|

更改管理中心和威胁防御 IP 地址

如果需要将 管理中心 和 威胁防御 IP 地址移至新网络,则可能需要同时更改这些地址。

过程

|

步骤 1 |

禁用管理连接。 对于高可用性对或集群,在所有设备上执行这些步骤。 |

||

|

步骤 2 |

将 管理中心 中的设备 IP 地址更改为新的设备 IP 地址。 稍后您将更改设备上的 IP 地址。 对于高可用性对或集群,在所有设备上执行这些步骤。 |

||

|

步骤 3 |

请更改 管理中心 IP 地址。

|

||

|

步骤 4 |

更改设备上的管理器 IP 地址。 对于高可用性对或集群,在所有设备上执行这些步骤。 |

||

|

步骤 5 |

在控制台端口更改管理器访问接口的 IP 地址。 对于高可用性对或集群,在所有设备上执行这些步骤。 如果您使用专用管理接口: configure network ipv4 configure network ipv6 如果您使用专用管理接口: configure network management-data-interface disableconfigure network management-data-interface |

||

|

步骤 6 |

点击滑块重新启用管理,使其处于启用状态 ( 对于高可用性对或集群,在所有设备上执行这些步骤。

|

||

|

步骤 7 |

(如果使用数据接口进行管理器访问)刷新 管理中心中的数据接口设置。 对于高可用性对,请在两台设备上执行此步骤。

|

||

|

步骤 8 |

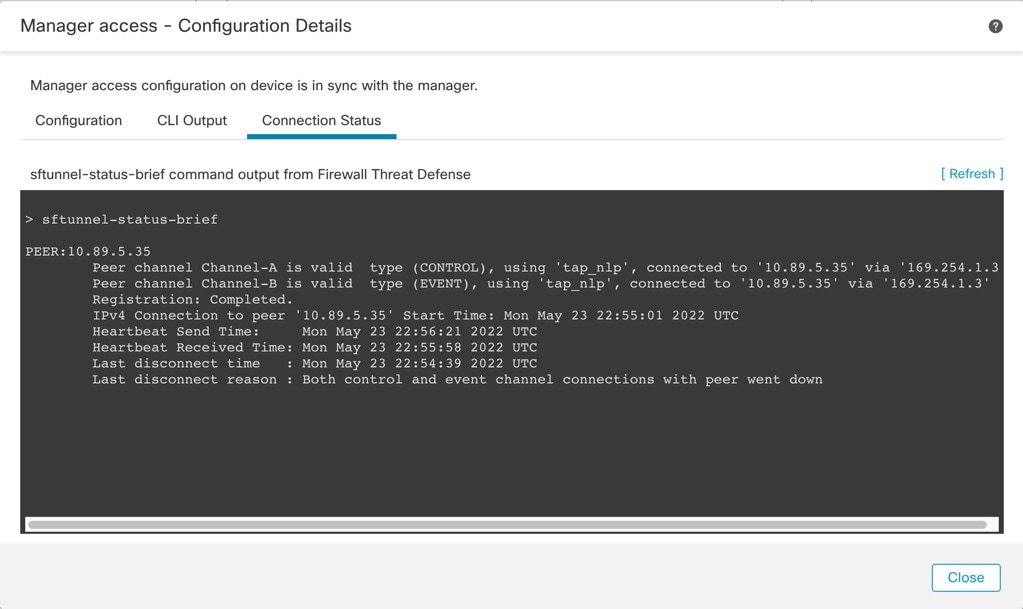

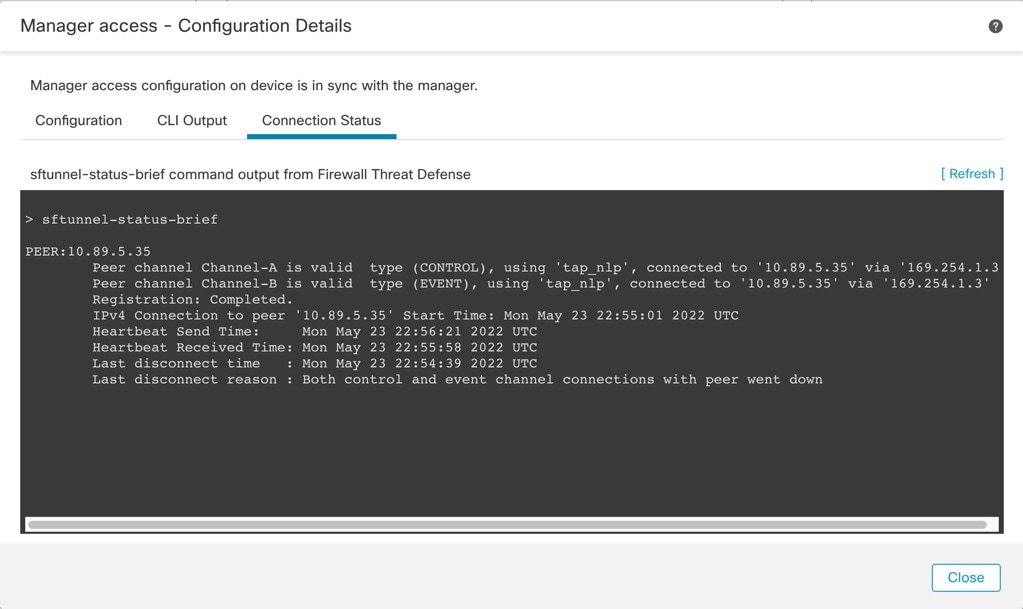

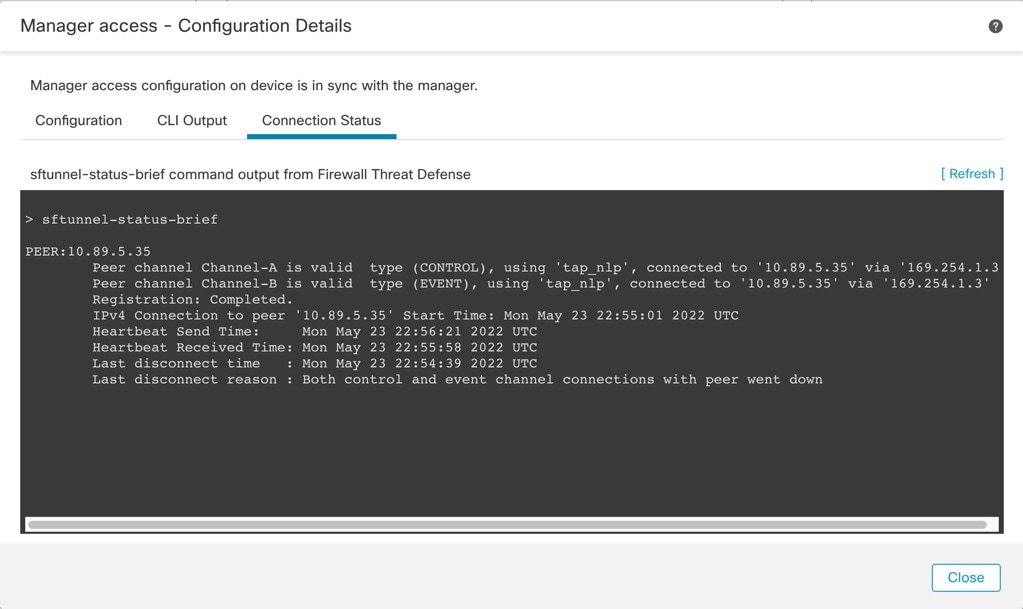

确保管理连接已重新建立。 在 管理中心 中,在 页面上检查管理连接状态。 在 威胁防御 CLI,输入 sftunnel-status-brief 命令以查看管理连接状态。 以下状态显示数据接口成功连接,显示内部“ tap_nlp”接口。

|

||

|

步骤 9 |

(对于高可用性 管理中心 对)在辅助 管理中心上重复配置更改。

|

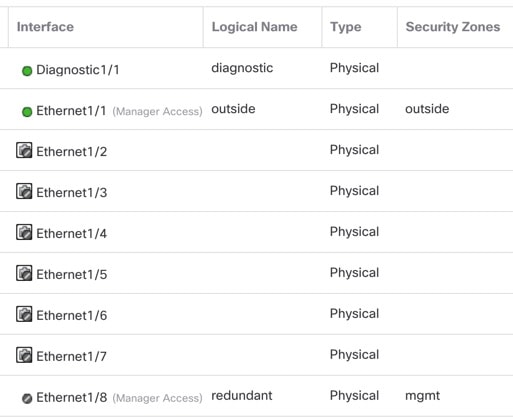

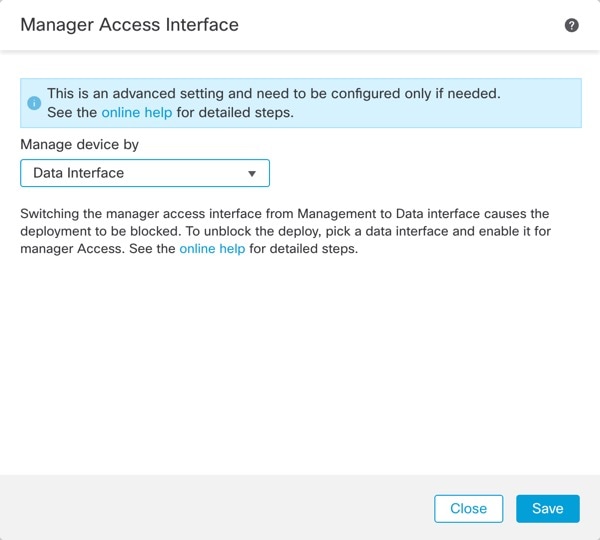

将管理器访问接口从管理更改为数据

你可以从专门的管理界面,或从数据界面管理 威胁防御。如果要在添加设备转至 管理中心 后更改管理器访问接口,请按照以下步骤从管理接口迁移到数据接口。要迁移另一个方向,请参阅将管理器访问接口从数据更改为管理。

启动从管理到数据的管理器访问迁移会导致 管理中心 在部署到 威胁防御 时应用阻止。要删除数据块,请在数据接口上启用管理器访问。

请参阅以下步骤以启用数据接口上的管理器访问,并配置其他所需的设置。

开始之前

对于高可用性对,除非另有说明,否则请仅在主用设备上执行所有步骤。一旦配置更改被部署,备用设备会同步主用设备的配置和其他状态信息。

过程

|

步骤 1 |

初始化接口迁移。 |

|

步骤 2 |

在 页面上启用数据接口上的管理器访问。 您可在一个数据接口以及一个可选的辅助接口上启用管理器访问。确保这些接口使用名称和 IP 地址进行了充分配置,并且已启用。 如果使用辅助接口实现冗余,请参阅配置冗余管理器访问数据接口以了解其他所需的配置。 |

|

步骤 3 |

(可选) 如果对接口使用DHCP,请在 页面上启用 Web 类型 DDNS 方法。 如果 FTD 的 IP 地址发生变化,DDNS 可确保 管理中心 接通完全限定域名 (FQDN) 内的 威胁防御。 |

|

步骤 4 |

确保 威胁防御 可以通过数据接口路由到 管理中心;如果需要,在 上添加静态路由。 |

|

步骤 5 |

(可选) 在平台设置策略中配置 DNS,并将其应用到位于 的此设备。 如果使用 DDNS,则需要 DNS。您也可以将 DNS 用于安全策略中的 FQDN。 |

|

步骤 6 |

(可选) 在平台设置策略中为数据接口启用 SSH,并通过 将其应用于此设备。 默认情况下,数据接口上未启用 SSH,因此,如果要使用 SSH 管理 威胁防御,则需要明确允许它。 |

|

步骤 7 |

部署配置更改。 管理中心 将通过当前管理接口部署配置更改。部署后,数据接口现在可供使用,但与管理的原始管理连接仍处于活动状态。 |

|

步骤 8 |

在 威胁防御 CLI(最好从控制台端口),将管理接口设置为使用静态 IP 地址,并将网关设置为使用数据接口。 对于高可用性,请在两台设备上执行此步骤。 configure network {ipv4 | ipv6} manual ip_地址网络掩码 data-interfaces

我们建议您使用控制台端口而不是 SSH 连接,因为当您更改管理接口网络设置时,您的 SSH 会话将断开。 |

|

步骤 9 |

如有必要,请重新连接 威胁防御,使其能够到达数据接口上的 管理中心。 对于高可用性,请在两台设备上执行此步骤。 |

|

步骤 10 |

在 管理中心 中,禁用管理连接,在 部分中更新 威胁防御 的远程主机地址 (Remote Host Address)IP 地址 (IP address) 和可选辅助地址 (Secondary Address),然后重新启用连接。 请参阅更新管理中心中的主机名或 IP 地址。如果在将 威胁防御 添加到 管理中心 时使用了 威胁防御 主机名或仅使用了 NAT ID,则不需要更新该值;但是,您需要禁用并重新启用管理连接才能重新启动连接。 |

|

步骤 11 |

确保管理连接已重新建立。 在 管理中心 中,在 页面上检查管理连接状态。 在 威胁防御 CLI,输入 sftunnel-status-brief 命令以查看管理连接状态。 以下状态显示数据接口成功连接,显示内部“ tap_nlp”接口。

如果重新建立连接需要 10 分钟以上,则应排除连接故障。请参阅排除数据接口上的管理连接故障。 |

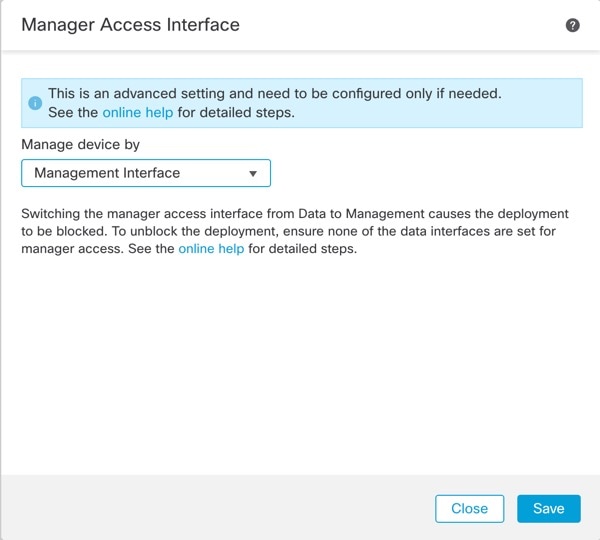

将管理器访问接口从数据更改为管理

你可以从专门的管理界面,或从数据界面管理 威胁防御。如果要在添加设备到 管理中心 后更改管理器访问接口,请按照以下步骤从数据接口迁移到管理接口。要迁移另一个方向,请参阅将管理器访问接口从管理更改为数据。

启动从数据到管理的管理器访问迁移会导致 管理中心 在部署到 威胁防御 时应用阻止。您必须在数据接口上禁用管理器访问权限才能删除数据块。

请参阅以下步骤以禁用数据接口上的管理器访问,并配置其他所需的设置。

开始之前

对于高可用性对,除非另有说明,否则请仅在主用设备上执行所有步骤。一旦配置更改被部署,备用设备会同步主用设备的配置和其他状态信息。

过程

|

步骤 1 |

初始化接口迁移。 |

|

步骤 2 |

在 页面上禁用数据接口上的管理器访问。 此步骤将删除部署时的阻止。 |

|

步骤 3 |

如果尚未执行此操作,请在“平台设置”策略中为数据接口配置 DNS 设置,然后在 上将其应用至设备。 在数据接口上禁用管理器访问的 管理中心 部署将删除任何本地 DNS 配置。如果该 DNS 服务器用于任何安全策略,例如访问规则中的 FQDN,则必须使用 管理中心 重新应用 DNS 配置。 |

|

步骤 4 |

部署配置更改。 将 管理中心 通过当前数据接口部署配置更改。 |

|

步骤 5 |

如有必要,请重新连接 威胁防御,以便它可以到达管理接口上的 管理中心。 对于高可用性,请在两台设备上执行此步骤。 |

|

步骤 6 |

在 威胁防御 CLI 中,使用静态 IP 地址或 DHCP 配置管理接口 IP 地址和网关。 对于高可用性,请在两台设备上执行此步骤。 当您最初配置用于管理器访问的数据接口时,管理网关设置为 data-interfaces,它通过背板转发管理流量,以便可以通过管理器访问数据接口路由。您现在需要为管理网络上的网关设置 IP 地址。 静态 IP 地址: configure network {ipv4 | ipv6} manual ip_address netmask gateway_ip DHCP: configure network{ipv4 | ipv6} dhcp |

|

步骤 7 |

在 管理中心 中,禁用管理连接,在 部分中更新 威胁防御 的远程主机地址 (Remote Host Address)IP 地址 (IP address) 并删除辅助地址 (Secondary Address),然后重新启用连接。 请参阅更新管理中心中的主机名或 IP 地址。如果在将 威胁防御 添加到 管理中心时使用了 威胁防御 主机名或仅使用了 NAT ID,则不需要更新该值;但是,您需要禁用并重新启用管理连接才能重新启动连接。 |

|

步骤 8 |

确保管理连接已重新建立。 在 管理中心 中,检查字段上的管理连接状态或查看 管理中心 中的通知。 在 威胁防御 CLI,输入 sftunnel-status-brief 命令以查看管理连接状态。 如果重新建立连接需要 10 分钟以上,则应排除连接故障。请参阅排除数据接口上的管理连接故障。 |

配置冗余管理器访问数据接口

在使用数据接口进行管理器访问时,您可以配置辅助数据接口,以便在主接口发生故障时接管管理功能。您只能配置一个辅助接口。设备会使用 SLA 监控来跟踪包含两个接口的静态路由和 ECMP 区域的可行性,以便管理流量可以使用这两个接口。

不支持高可用性。

开始之前

-

辅助接口需要与主接口位于不同的安全区域。

-

适用于辅助接口的所有要求与适用于主接口的要求相同。请参阅使用 威胁防御 数据接口进行管理。

过程

|

步骤 1 |

在 页面,然后点击设备的 编辑( |

|

步骤 2 |

启用对辅助接口的管理器访问。 此设置是标准接口设置(例如启用接口、设置名称、设置安全区域和设置静态 IPv4 地址)的补充。

两个接口都会在列表中显示(管理器访问)。

|

|

步骤 3 |

将辅助地址添加到管理 (Management) 设置。 |

|

步骤 4 |

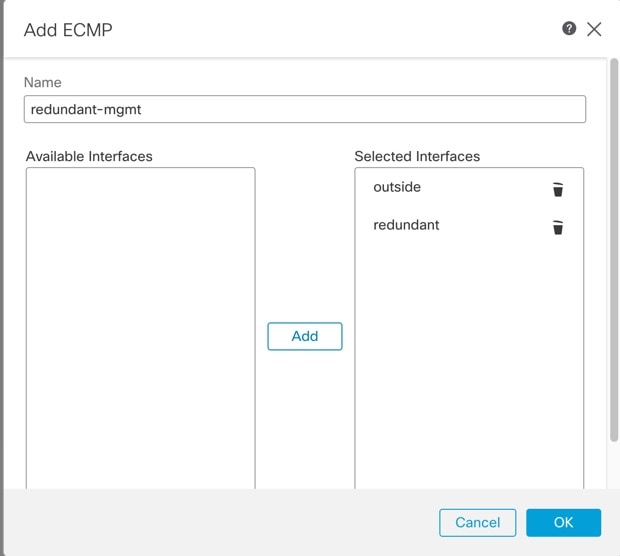

通过两个接口创建 ECMP 区域。 |

|

步骤 5 |

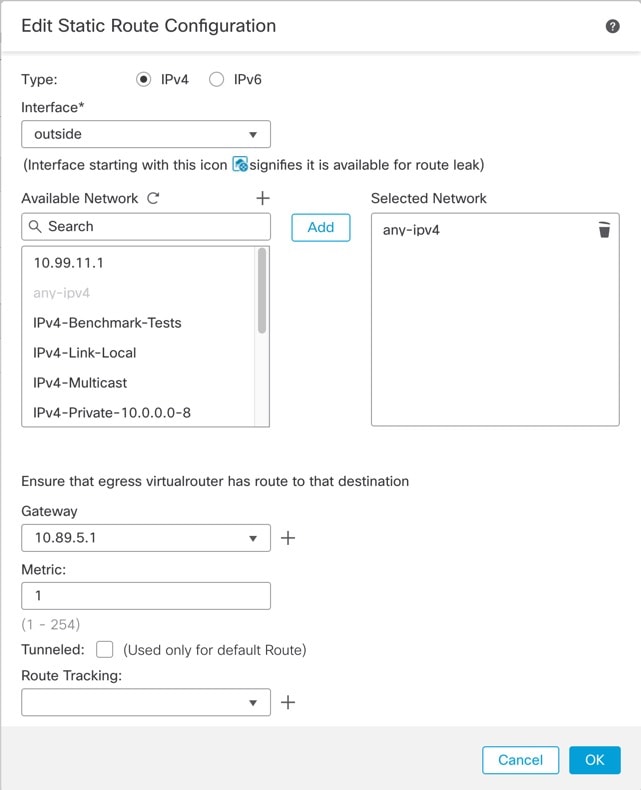

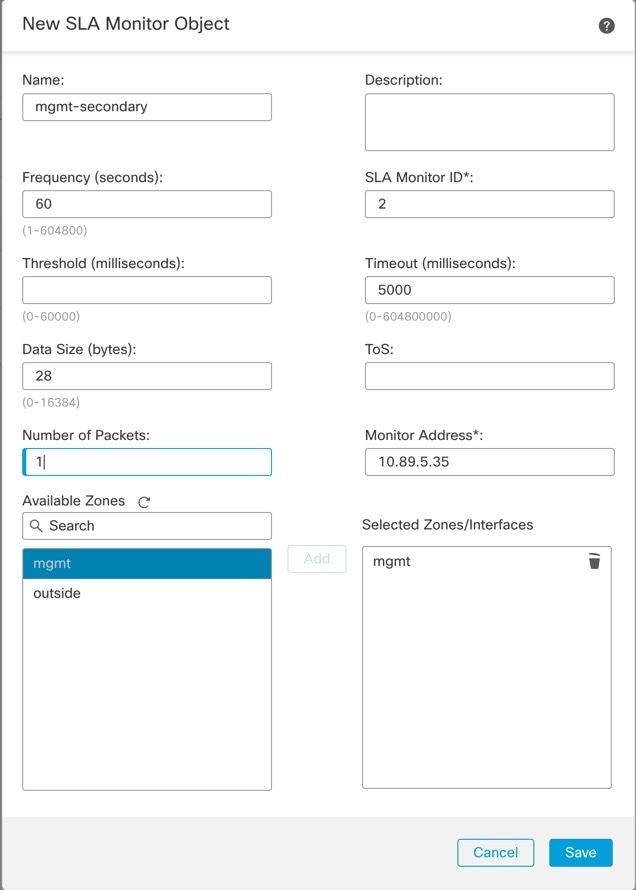

为两个接口添加等价默认静态路由,并在两个接口上启用 SLA 跟踪。 除网关外,路由应完全相同,并且都应具有指标 1。主接口应已具有您可以编辑的默认路由。

|

|

步骤 6 |

部署配置更改。 作为此功能部署的一部分,管理中心 会为管理流量启用辅助接口,包括用于管理流量的自动生成的策略型路由配置,以到达正确的数据接口。管理中心 还会部署 configure network management-data-interface 命令的第二个实例。请注意,如果在 CLI 中编辑辅助接口,您将无法配置网关或以其他方式更改默认路由,因为只能在 管理中心 中编辑此接口的静态路由。 |

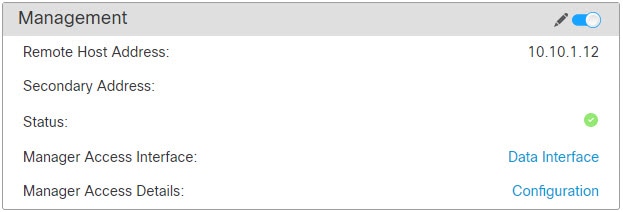

查看数据接口管理的管理器访问详细信息

型号支持-威胁防御

当使用数据接口进行 管理中心 管理而不是使用专用管理接口时,必须注意在 管理中心 中更改设备的接口和网络设置,以免中断连接。您也可以在设备上本地更改数据接口设置,这就要求您在 管理中心 中手动协调这些更改。 对话框可帮助您解决 管理中心 和 威胁防御 本地配置之间的任何差异。

通常,在将 威胁防御 添加到 管理中心 之前,您可以作为初始 威胁防御 设置的一部分来配置管理器访问数据接口。当您将 威胁防御 添加到 管理中心时, 管理中心 会发现并维护接口配置,包括以下设置:接口名称和 IP 地址、网关静态路由、DNS 服务器和 DDNS 服务器。对于 DNS 服务器,如果在注册期间发现了它,则在本地维护配置,但不会将其添加到 管理中心 中的平台设置策略。

将 威胁防御 添加到 管理中心 后,如果使用 configure network management-data-interface 命令在 威胁防御 上本地更改数据接口设置,则 管理中心 会检测到配置更改,并阻止部署到 威胁防御。管理中心 会使用以下方法之一来检测配置更改:

-

部署到 威胁防御。在部署 管理中心 之前,它将检测配置差异并停止部署。

-

接口 (Interfaces) 页面中的同步 (Sync) 按钮。

-

管理器访问 - 配置详细信息 (Manager Access - Configuration Details) 对话框上的刷新 (Refresh) 按钮

要删除阻止,您必须转到管理器访问 - 配置详细信息 (Manager Access - Configuration Details) 对话框,然后点击确认 (Acknowledge). 下次部署时,管理中心 配置将覆盖 威胁防御 上任何剩余的冲突设置。在您重新部署之前,您有责任在 管理中心 中手动修复配置。

请参阅此对话框中的以下页面。

配置

查看 管理中心 和 威胁防御 上的管理器访问数据接口的配置对比。

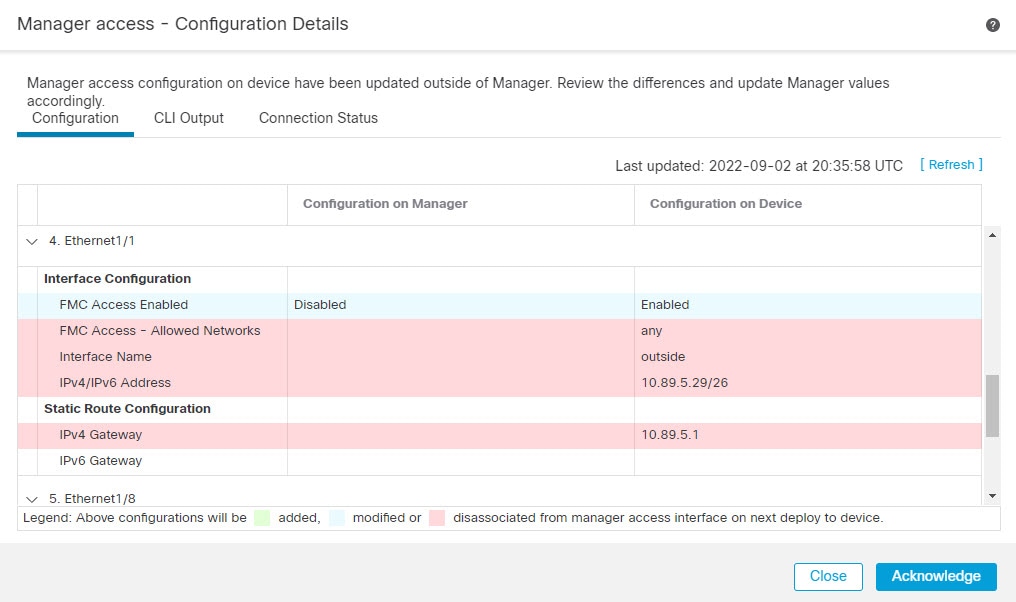

以下示例显示了在 威胁防御 上输入 configure network management-data-interface 命令的位置的 威胁防御 配置详细信息。以粉红色突出显示的内容显示了如果您确认差异但不匹配 管理中心 中的配置,则 威胁防御 配置将被删除。以蓝色突出显示的内容显示了将在 威胁防御 上修改的配置。以绿色突出显示的内容显示了将被添加到 威胁防御 的配置。

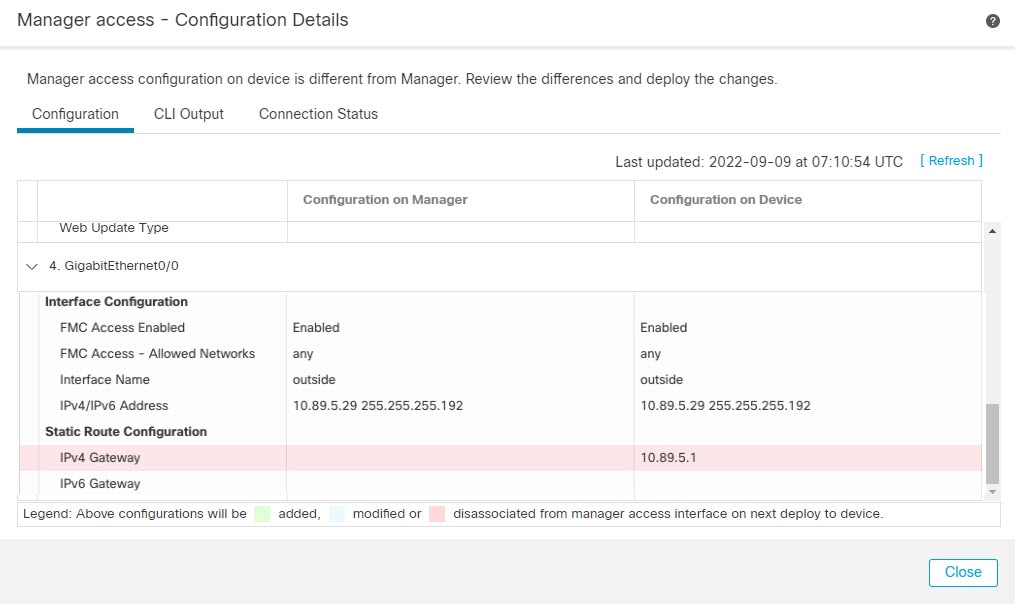

以下示例显示在 管理中心中配置接口后的此页面;接口设置匹配,并且已删除粉红色突出显示。

CLI 输出

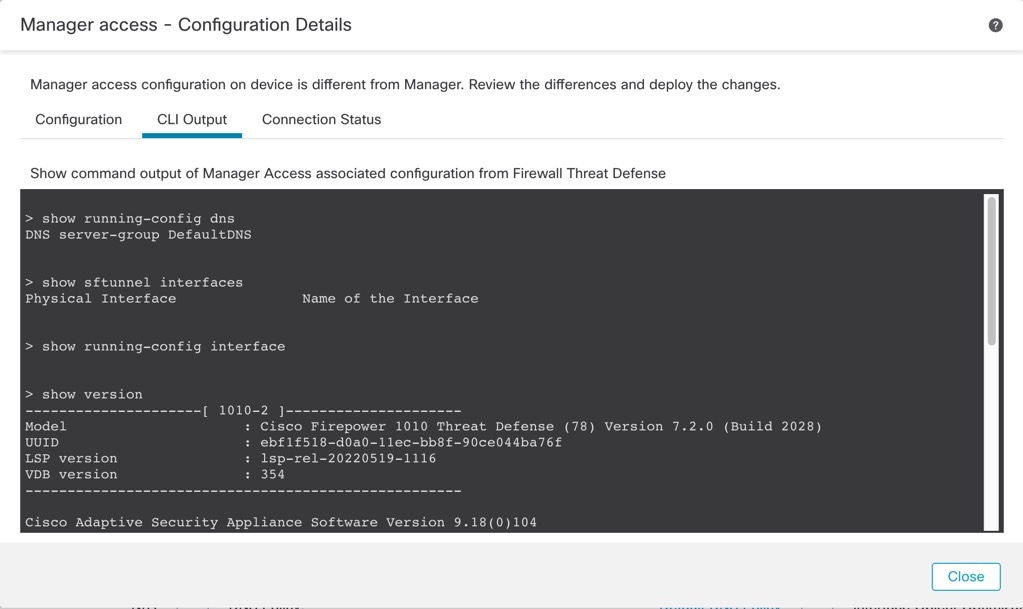

查看管理器访问数据接口的 CLI 配置,如果您熟悉底层 CLI,这将非常有用。

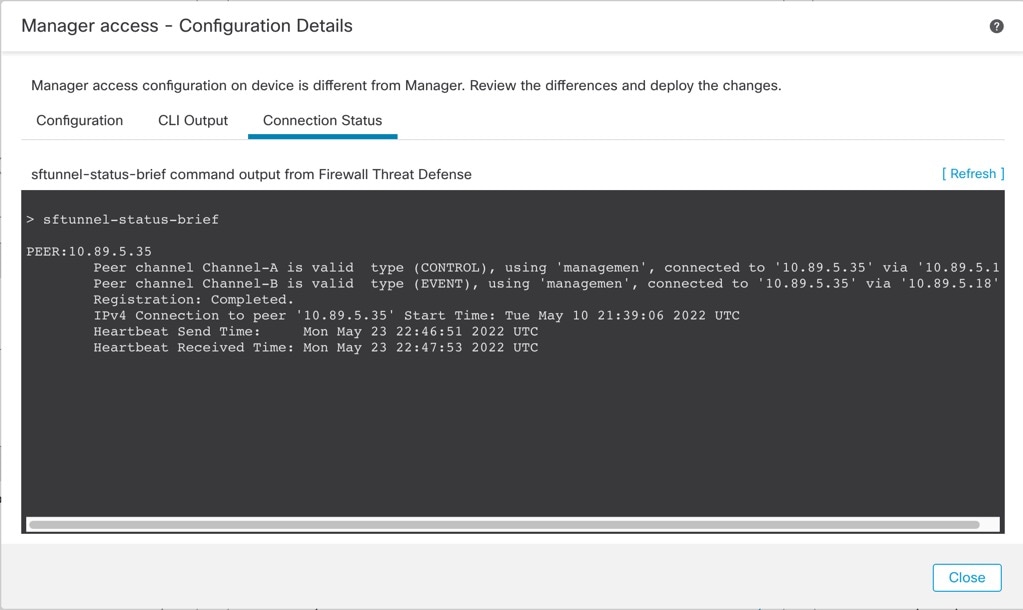

连接状态

查看管理连接状态。以下示例显示了管理连接仍在使用管理“management0”接口。

以下状态显示数据接口成功连接,显示内部“ tap_nlp”接口。

请参阅以下有关关闭连接的输出示例;没有显示“连接至“信息,也没有显示心跳信息:

> sftunnel-status-brief

PEER:10.10.17.202

Registration: Completed.

Connection to peer '10.10.17.202' Attempted at Mon Jun 15 09:21:57 2020 UTC

Last disconnect time : Mon Jun 15 09:19:09 2020 UTC

Last disconnect reason : Both control and event channel connections with peer went down

请参阅以下关于已建立连接的输出示例,其中显示了对等信道和心跳信息:

> sftunnel-status-brief

PEER:10.10.17.202

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.10.17.202' via '10.10.17.222'

Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '10.10.17.202' via '10.10.17.222'

Registration: Completed.

IPv4 Connection to peer '10.10.17.202' Start Time: Wed Jun 10 14:27:12 2020 UTC

Heartbeat Send Time: Mon Jun 15 09:02:08 2020 UTC

Heartbeat Received Time: Mon Jun 15 09:02:16 2020 UTC

在 CLI 中修改 威胁防御 管理接口

使用 CLI 修改受管设备上的管理接口设置。这些设置中有许多是您在执行初始设置时设置的;此过程允许您更改这些设置,并设置其他设置,例如,启用事件接口(如果您的型号支持)或添加静态路由。

注 |

本主题适用于专用管理接口。您也可以为管理配置数据接口。如果要更改该接口的网络设置,则应在 管理中心 中而不是在 CLI 中执行此操作。如果您需要对中断的管理连接进行故障排除,并且需要直接在 威胁防御 上进行更改,请参阅 修改 CLI 中用于管理的 威胁防御 数据接口。 |

有关 威胁防御 CLI 的信息,请参阅Cisco Secure Firewall Threat Defense 命令参考。

注 |

使用 SSH 时,在对管理接口进行更改时要小心;如果由于配置错误而无法重新连接,您将需要访问设备控制台端口。 |

注 |

如果更改设备管理 IP 地址,请参阅以下有关 管理中心 连接的任务,具体取决于您在初始设备设置期间使用 configure manager add command 命令识别 管理中心 的方式(请参阅 识别新的 管理中心):

|

注 |

在高可用性 管理中心 配置中,当您从设备 CLI 或 管理中心 修改管理 IP 地址时,即使在 HA 同步后,辅助 管理中心 也不会反映更改。要确保辅助 管理中心 也更新,请在两个 管理中心之间切换角色,使辅助 管理中心 成为主用设备。在当前活动的 管理中心的设备管理页面上修改已注册设备的管理 IP 地址。 |

开始之前

-

您可以使用 configure user add 命令。

过程

|

步骤 1 |

通过控制台端口或使用 SSH 连接至设备 CLI。 |

||

|

步骤 2 |

使用“管理员”(Admin) 用户名和密码登录。 |

||

|

步骤 3 |

(仅 Firepower 4100/9300/Cisco Secure Firewall 4200))启用第二个管理接口作为仅事件的接口。 configure network management-interface enable management1 configure network management-interface disable-management-channel management1 您始终需要用于管理通信的管理接口。如果您的设备有第二个管理接口,则可以为仅事件流量启用该接口。 您可以选择使用 configure network management-interface disable-events-channel 命令禁用主管理接口的事件。不管是哪种情况,设备都会尝试通过事件专属接口发送事件,如果该接口关闭,那么即使您禁用了事件通道,设备也会通过管理接口发送事件。 无法同时禁用接口上的事件通道和管理通道。 要使用单独的事件接口,您还需要在 管理中心 上启用事件接口。请参阅《Cisco Secure Firewall Management Center 管理指南》。 示例: |

||

|

步骤 4 |

配置管理接口和/或事件接口的 IP 地址: 如果未指定 management_interface 参数,则更改默认管理接口的网络设置。配置事件接口时,请确保指定 management_interface 参数。事件接口可以与管理接口位于不同的网络中,也可以位于同一网络中。如果连接到您正在配置的接口,您将断开连接。您可以重新连接到新 IP 地址。 |

||

|

步骤 5 |

对于 IPv6,启用或禁用 ICMPv6 回应应答和目的地不可达消息。默认情况下,系统会启用这些消息。 configure network ipv6 destination-unreachable {enable | disable} configure network ipv6 echo-reply {enable | disable} 您可能希望禁用这些数据包以防止潜在的拒绝服务攻击。禁用回应应答数据包意味着无法使用 IPv6 ping 到设备管理接口,以进行测试。 示例: |

||

|

步骤 6 |

在默认管理接口上启用 DHCP 服务器,以便向已连接的主机提供 IP 地址: configure network ipv4 dhcp-server-enable start_ip_address end_ip_address 示例:只有手动设置管理接口 IP 地址时,才能配置 DHCP 服务器。management center virtual上不支持此命令。要显示 DHCP 服务器的状态,请输入 show network-dhcp-server: |

||

|

步骤 7 |

如果 管理中心位于远程网络上,则将为仅事件接口添加静态路由;否则,所有流量都将通过管理接口与默认路由匹配。 configure network static-routes {ipv4 | ipv6} add management_interface destination_ip netmask_or_prefix gateway_ip 对于 默认 路由,请勿使用此命令;当您使用 configure network ipv4 或 ipv6 命令时,只能更改默认路由网关 IP 地址(请参阅步骤 步骤 4)。 示例:要显示静态路由,请输入 show network-static-routes (不显示默认路由): |

||

|

步骤 8 |

设置主机名: configure network hostname name 示例:在重新启动之后,系统日志消息不会反映新的主机名。 |

||

|

步骤 9 |

选择搜索域: configure network dns searchdomains domain_list 示例:为设备设置搜索域,用逗号隔开。如果没有在命令中指定完全限定域名,例如 ping system ,则这些域将添加到主机名中。这些域仅用于管理接口,或通过管理接口的命令。 |

||

|

步骤 10 |

设置多达 3 个 DNS 服务器,用逗号隔开: configure network dns servers dns_ip_list 示例: |

||

|

步骤 11 |

设置与 管理中心通信的远程管理端口: configure network management-interface tcpport number 示例:管理中心和托管设备使用双向、TLS-1.3 加密的通信通道(默认情况下在端口 8305 上)进行通信。

|

||

|

步骤 12 |

(仅限 威胁防御)设置管理或事件接口 MTU。默认 MTU 为 1500 字节。 configure network mtu [字节] [interface_id]

示例: |

||

|

步骤 13 |

配置 HTTP 代理。该设备配置为直接连接到互联网上的端口 TCP/443 (HTTPS) 和 TCP/80 (HTTP)。您可以通过 HTTP 摘要对代理服务器进行身份验证。发出命令后,系统将提示您 HTTP 代理地址和端口,是否需要进行代理身份验证,如果需要,还会提示代理用户名、代理密码和代理密码确认。

configure network http-proxy 示例: |

||

|

步骤 14 |

如果更改设备管理 IP 地址,请参阅以下有关 管理中心 连接的任务,具体取决于您在初始设备设置期间使用 configure manager add command 命令识别 管理中心 的方式(请参阅 识别新的 管理中心):

|

修改 CLI 中用于管理的 威胁防御 数据接口

如果 威胁防御 和 管理中心 之间的管理连接中断,并且您希望指定新的数据接口来替换旧接口,请使用 威胁防御 CLI 配置新接口。此程序假设您要在同一网络上用新接口替换旧接口。如果管理连接处于活动状态,则应使用 管理中心 对现有数据接口进行任何更改。有关数据管理接口的初始设置,请参阅 使用 CLI 完成威胁防御初始配置中的 configure network management-data-interface 命令 。

对于高可用性对,在两台设备上执行所有 CLI 步骤。在 管理中心中,仅对主用设备执行以下步骤。一旦配置更改被部署,备用设备会同步主用设备的配置和其他状态信息。

注 |

有关 威胁防御 CLI 的信息,请参阅Cisco Secure Firewall Threat Defense 命令参考。

开始之前

您可以使用 configure user add 命令。

过程

|

步骤 1 |

如果要将数据管理接口更改为新接口,请将当前接口电缆移至新接口。 |

|

步骤 2 |

连接到设备 CLI。 使用这些命令时,应使用控制台端口。如果您正在执行初始设置,则可能会断开与管理接口的连接。如果由于管理连接中断而正在编辑配置,并且您具有专用管理接口的 SSH 访问权限,则可以使用该 SSH 连接。

|

|

步骤 3 |

使用“管理员”(Admin) 用户名和密码登录。 |

|

步骤 4 |

禁用接口,以便您重新配置其设置。 configure network management-data-interface disable 示例: |

|

步骤 5 |

配置用于管理器访问的新数据接口。 configure network management-data-interface 然后,系统会提示您为数据接口配置基本网络设置。 当您将数据管理接口更改为同一网络上的新接口时,请使用与上一个接口相同的设置(接口 ID 除外)。此外,对于 是否希望在应用之前清除所有设备配置?(y/n) [n]: 选项,选择 y。此选项将清除旧的数据管理接口配置,以便您可以成功地在新接口上重新使用IP地址和接口名称。 |

|

步骤 6 |

(可选) 限制在特定网络上通过数据接口访问 管理中心。 configure network management-data-interface client ip_address netmask 默认情况下,允许所有网络。 |

|

步骤 7 |

连接将自动重新建立,但在 管理中心 中禁用和重新启用连接将有助于更快地重新建立连接。请参阅更新管理中心中的主机名或 IP 地址。 |

|

步骤 8 |

检查管理连接是否已重新建立。 sftunnel-status-brief 请参阅以下关于已建立连接的输出示例,其中显示了对等通道和心跳信息: |

|

步骤 9 |

在 管理中心 中,选择,然后点击刷新 (Refresh)。 管理中心 检测接口和默认路由配置更改,并阻止部署到 威胁防御。当您在设备上本地更改数据接口设置时,必须在 管理中心 中手动协调这些更改。您可以在配置 (Configuration) 选项卡上查看 管理中心 和 威胁防御 之间的差异。 |

|

步骤 10 |

选择 ,然后做作一下更改。

|

|

步骤 11 |

选择 ,然后将默认路由从旧数据管理接口更改为新路由。 |

|

步骤 12 |

返回管理器访问 - 配置详细信息 (Manager Access - Configuration Details) 对话框,然后点击确认 (Acknowledge) 以删除部署块。 下次部署时,管理中心 配置将覆盖 威胁防御 上任何剩余的冲突设置。在您重新部署之前,您有责任在 管理中心 中手动修复配置。 您将看到“配置已清除”(Config was cleared) 和“管理器 访问已更改并确认 (Manager/FMC access changed and acknowledged)”的预期消息。 |

如果管理中心断开连接,则回滚配置

如果将威胁防御上的数据接口用于管理器访问,并从管理中心部署影响网络连接的配置更改,则可以将威胁防御上的配置回滚到上次部署的配置,以便恢复管理连接。然后,您可以调整 管理中心 中的配置设置,以便保持网络连接并重新部署。即使没有丢失连接,也可以使用回滚功能;它不仅限于此故障排除情况。

请参阅以下准则:

-

只有以前的部署可以在 威胁防御 上本地提供;您无法回滚到任何较早的部署。

-

支持回滚以实现高可用性,但不支持集群部署。

-

回滚只会影响您可以在 管理中心 中设置的配置。例如,回滚不会影响与专用管理接口相关的任何本地配置,您只能在 威胁防御 CLI 中进行配置。请注意,如果您在上次 管理中心 部署后使用 configure network management-data-interface 命令更改了数据接口设置,然后使用了回滚命令,则这些设置将不会保留;它们将回滚到上次部署的 管理中心 设置。

-

UCAPL/CC 模式无法回滚。

-

无法回滚上一次部署期间更新的带外 SCEP 证书数据。

-

在回滚期间,连接将被丢弃,因为当前配置将被清除。

过程

|

步骤 1 |

在 威胁防御 CLI 中,回滚到之前的配置。 configure policy rollback 回滚后,威胁防御 会通知 管理中心 已成功完成回滚。在 管理中心 中,部署屏幕将显示一条横幅,说明配置已回滚。

示例: |

||

|

步骤 2 |

检查管理连接是否已重新建立。 在 管理中心中,在 页面上检查管理连接状态。 在 威胁防御 CLI,输入 sftunnel-status-brief 命令以查看管理连接状态。 如果重新建立连接需要 10 分钟以上,则应排除连接故障。请参阅排除数据接口上的管理连接故障。 |

排除数据接口上的管理连接故障

当使用数据接口进行管理器访问而不是使用专用管理接口时,必须注意在 管理中心 中更改 威胁防御 的接口和网络设置,以免中断连接。如果在将 威胁防御 添加到 管理中心 后更改管理接口类型(从数据到管理,或从管理到数据),如果接口和网络设置未正确配置,则可能会丢失管理连接。

本主题可帮助您排除管理连接丢失的问题。

- 查看管理连接状态

-

在 管理中心 中,在 页面上检查管理连接状态。

在 威胁防御 CLI,输入 sftunnel-status-brief 命令以查看管理连接状态。您还可以使用 sftunnel-status 查看更完整的信息。

请参阅以下有关关闭连接的输出示例;没有显示“连接至“信息,也没有显示心跳信息:

> sftunnel-status-brief PEER:10.10.17.202 Registration: Completed. Connection to peer '10.10.17.202' Attempted at Mon Jun 15 09:21:57 2020 UTC Last disconnect time : Mon Jun 15 09:19:09 2020 UTC Last disconnect reason : Both control and event channel connections with peer went down请参阅以下关于已建立连接的输出示例,其中显示了对等信道和心跳信息:

> sftunnel-status-brief PEER:10.10.17.202 Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.10.17.202' via '10.10.17.222' Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '10.10.17.202' via '10.10.17.222' Registration: Completed. IPv4 Connection to peer '10.10.17.202' Start Time: Wed Jun 10 14:27:12 2020 UTC Heartbeat Send Time: Mon Jun 15 09:02:08 2020 UTC Heartbeat Received Time: Mon Jun 15 09:02:16 2020 UTC - 查看 威胁防御 网络信息

-

在 威胁防御 CLI 上,查看管理和管理器访问数据接口网络设置:

show network

> show network ===============[ System Information ]=============== Hostname : FTD-4 Domains : cisco.com DNS Servers : 72.163.47.11 DNS from router : enabled Management port : 8305 IPv4 Default route Gateway : data-interfaces ==================[ management0 ]=================== Admin State : enabled Admin Speed : 1gbps Operation Speed : 1gbps Link : up Channels : Management & Events Mode : Non-Autonegotiation MDI/MDIX : Auto/MDIX MTU : 1500 MAC Address : 68:87:C6:A6:54:80 ----------------------[ IPv4 ]---------------------- Configuration : Manual Address : 10.89.5.4 Netmask : 255.255.255.192 Gateway : 169.254.1.1 ----------------------[ IPv6 ]---------------------- Configuration : Disabled ===============[ Proxy Information ]================ State : Disabled Authentication : Disabled ======[ System Information - Data Interfaces ]====== DNS Servers : 72.163.47.11 Interfaces : Ethernet1/1 ==================[ Ethernet1/1 ]=================== State : Enabled Link : Up Name : outside MTU : 1500 MAC Address : 68:87:C6:A6:54:A4 ----------------------[ IPv4 ]---------------------- Configuration : Manual Address : 10.89.5.6 Netmask : 255.255.255.192 Gateway : 10.89.5.1 ----------------------[ IPv6 ]---------------------- Configuration : Disabled - 检查向 管理中心注册 威胁防御

-

在 威胁防御 CLI 中,检查 管理中心 注册是否已完成。请注意,此命令不会显示管理连接的 当前 状态。

show managers

> show managers Type : Manager Host : 10.10.1.4 Display name : 10.10.1.4 Identifier : f7ffad78-bf16-11ec-a737-baa2f76ef602 Registration : Completed Management type : Configuration - Ping the 管理中心

-

在 威胁防御 CLI 上,使用以下命令从数据接口对 管理中心 执行 ping 操作:

ping fmc_ip

在 威胁防御 CLI 上,使用以下命令从管理接口对 管理中心 执行 ping 操作,该接口应通过背板路由到数据接口:

ping system fmc_ip

- 捕获 威胁防御 内部接口上的数据包

-

在 威胁防御 CLI 上,捕获内部背板接口 (nlp_int_tap) 上的数据包,以查看是否发送了管理数据包:

capture 名称 interface nlp_int_tap trace detail match ip any any

show capturename trace detail

- 检查内部接口状态,统计信息和数据包计数

-

在 威胁防御 CLI 上,查看有关内部背板接口 nlp_int_tap 的信息:

show interface detail

> show interface detail [...] Interface Internal-Data0/1 "nlp_int_tap", is up, line protocol is up Hardware is en_vtun rev00, BW Unknown Speed-Capability, DLY 1000 usec (Full-duplex), (1000 Mbps) Input flow control is unsupported, output flow control is unsupported MAC address 0000.0100.0001, MTU 1500 IP address 169.254.1.1, subnet mask 255.255.255.248 37 packets input, 2822 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 pause input, 0 resume input 0 L2 decode drops 5 packets output, 370 bytes, 0 underruns 0 pause output, 0 resume output 0 output errors, 0 collisions, 0 interface resets 0 late collisions, 0 deferred 0 input reset drops, 0 output reset drops input queue (blocks free curr/low): hardware (0/0) output queue (blocks free curr/low): hardware (0/0) Traffic Statistics for "nlp_int_tap": 37 packets input, 2304 bytes 5 packets output, 300 bytes 37 packets dropped 1 minute input rate 0 pkts/sec, 0 bytes/sec 1 minute output rate 0 pkts/sec, 0 bytes/sec 1 minute drop rate, 0 pkts/sec 5 minute input rate 0 pkts/sec, 0 bytes/sec 5 minute output rate 0 pkts/sec, 0 bytes/sec 5 minute drop rate, 0 pkts/sec Control Point Interface States: Interface number is 14 Interface config status is active Interface state is active - 检查路由和 NAT

-

在 威胁防御 CLI 中,检查是否已添加默认路由 (S *),以及管理接口 (nlp_int_tap) 是否存在内部 NAT 规则。

show route

> show route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, + - replicated route SI - Static InterVRF Gateway of last resort is 10.89.5.1 to network 0.0.0.0 S* 0.0.0.0 0.0.0.0 [1/0] via 10.89.5.1, outside C 10.89.5.0 255.255.255.192 is directly connected, outside L 10.89.5.29 255.255.255.255 is directly connected, outside >show nat

> show nat Auto NAT Policies (Section 2) 1 (nlp_int_tap) to (outside) source static nlp_server_0_sftunnel_intf3 interface service tcp 8305 8305 translate_hits = 0, untranslate_hits = 6 2 (nlp_int_tap) to (outside) source static nlp_server_0_ssh_intf3 interface service tcp ssh ssh translate_hits = 0, untranslate_hits = 73 3 (nlp_int_tap) to (outside) source static nlp_server_0_sftunnel_ipv6_intf3 interface ipv6 service tcp 8305 8305 translate_hits = 0, untranslate_hits = 0 4 (nlp_int_tap) to (outside) source dynamic nlp_client_0_intf3 interface translate_hits = 174, untranslate_hits = 0 5 (nlp_int_tap) to (outside) source dynamic nlp_client_0_ipv6_intf3 interface ipv6 translate_hits = 0, untranslate_hits = 0 > - 检查其他设置

-

请参阅以下命令以检查是否存在所有其他设置。您还可以在 管理中心的 页面上看到许多这些命令。

show running-config sftunnel

> show running-config sftunnel sftunnel interface outside sftunnel port 8305show running-config ip-client

> show running-config ip-client ip-client outsideshow conn address fmc_ip

> show conn address 10.89.5.35 5 in use, 16 most used Inspect Snort: preserve-connection: 0 enabled, 0 in effect, 0 most enabled, 0 most in effect TCP nlp_int_tap 10.89.5.29(169.254.1.2):51231 outside 10.89.5.35:8305, idle 0:00:04, bytes 86684, flags UxIO TCP nlp_int_tap 10.89.5.29(169.254.1.2):8305 outside 10.89.5.35:52019, idle 0:00:02, bytes 1630834, flags UIO > - 检查 DDNS 更新是否成功

-

在 威胁防御 CLI 中,检查 DDNS 更新是否成功:

debug ddns

> debug ddns DDNS update request = /v3/update?hostname=domain.example.org&myip=209.165.200.225 Successfully updated the DDNS sever with current IP addresses DDNS: Another update completed, outstanding = 0 DDNS: IDB SB total = 0如果更新失败,请使用 debug http 和 debug ssl 命令。对于证书验证失败,请检查是否已在设备上安装根证书:

show crypto ca certificates trustpoint_name

要检查 DDNS 操作,请执行以下操作:

show ddns update interface fmc_访问_ifc_name

> show ddns update interface outside Dynamic DNS Update on outside: Update Method Name Update Destination RBD_DDNS not available Last Update attempted on 04:11:58.083 UTC Thu Jun 11 2020 Status : Success FQDN : domain.example.org IP addresses : 209.165.200.225 - 检查 管理中心 日志文件

更改设备的管理设置

您可能需要更改管理器、更改管理器 IP 地址或执行其他管理任务。

编辑设备上的 管理中心 IP 地址或主机名

如果更改 管理中心 IP 地址或主机名,还应在设备 CLI 中更改值,以便配置匹配。虽然在大多数情况下,无需更改设备上的 管理中心 IP 地址或主机名即可重新建立管理连接,但在至少一种情况下,必须执行此任务才能重新建立连接:将设备添加到 管理中心 并指定仅 NAT ID。即使在其他情况下,我们也建议保持 管理中心 IP 地址或主机名为最新状态,以实现额外的网络恢复能力。

过程

|

步骤 1 |

在 威胁防御 CLI 中,查看 管理中心 标识符。 show managers 示例: |

|

步骤 2 |

在 威胁防御 CLI 中,编辑 管理中心 IP 地址或主机名。 configure manager edit 标识符 {hostname {ip_address | hostname} | displayname display_name} 如果 管理中心 最初由 DONTRESOLVE 和 NAT ID 标识,则可以使用此命令将该值更改为主机名或 IP 地址。不能将 IP 地址或主机名更改为 DONTRESOLVE 。 管理连接将关闭,然后重新建立。您可以使用 sftunnel-status 命令监控连接状态。 示例: |

识别新的 管理中心

此程序介绍如何为受管设备识别新的 管理中心。即使新的 管理中心 使用旧的 管理中心 的 IP 地址,也应执行这些步骤。

过程

|

步骤 1 |

在旧 管理中心 上,如果存在,请删除托管设备。 如果您有与 管理中心的活动连接,则无法更改 管理中心 IP 地址。 |

|

步骤 2 |

连接到设备 CLI,例如使用 SSH。 |

|

步骤 3 |

配置新的 管理中心。 configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE } regkey [nat_id] [display_name]

示例: |

|

步骤 4 |

将此设备添加到 管理中心。 |

从 设备管理器切换到 管理中心

当您从 设备管理器 切换到 管理中心时,除管理接口和管理器访问设置外,所有接口配置会被保留。请注意,不会保留其他配置设置,例如访问控制策略或安全区。

切换到 管理中心后,您将无法再使用 设备管理器 管理 威胁防御 设备。

开始之前

如果防火墙已配置为高可用性,您必须首先使用 设备管理器 (如果可能)或 configure high-availability disable 命令中断高可用性配置。理想情况下,应从主用设备中断高可用性。

过程

|

步骤 1 |

在 设备管理器中,从 Cisco 智能软件管理器中取消注册设备。 |

|

步骤 2 |

(可能需要)配置管理接口。 您可能需要更改管理接口配置,即使您打算使用数据接口访问管理器。如果您使用 设备管理器 连接的管理接口,则必须重新连接到 设备管理器 。

|

|

步骤 3 |

选择 ,然后点击继续 (Proceed) 以设置 管理中心 管理。 |

|

步骤 4 |

配置管理中心/CDO 详细信息 。

|

|

步骤 5 |

配置连接配置。 |

|

步骤 6 |

(可选) 如果您选择了数据接口,并且该接口不是外部接口,那么请添加默认路由。 您将看到一条消息,要求您检查是否有通过接口的默认路由。如果您选择了外部接口,那么您已经在安装向导中配置了此路由。如果您选择了其他接口,那么需要在连接到 管理中心之前手动配置默认路由。 如果您选择了管理接口,那么需要先将网关配置为唯一网关,然后才能在此屏幕上继续操作。 |

|

步骤 7 |

(可选) 如果您选择了数据接口,请点击添加动态 DNS (DDNS) 方法。 如果 IP 地址发生变化,DDNS 确保 管理中心 可接通完全限定域名 (FQDN) 的 威胁防御 设备。参阅配置动态 DNS。 如果您在将威胁防御设备添加到管理中心之前配置 DDNS,则威胁防御设备会自动为 Cisco 受信任根 CA 捆绑包中的所有主要 CA 添加证书,以便威胁防御设备可以验证用于 HTTPS 连接的 DDNS 服务器证书。 威胁防御支持任何使用 DynDNS 远程 API 规范的 DDNS 服务器 (https://help.dyn.com/remote-access-api/)。 使用管理接口访问管理器时,不支持 DDNS。 |

|

步骤 8 |

点击连接 (Connect)。注册状态 对话框显示切换到 管理中心的当前状态。在保存管理中心/CDO 注册设置步骤后,转到 管理中心,并添加防火墙。 如果要取消切换到 管理中心,请点击 取消注册。否则,请在保存管理中心/CDO 注册设置步骤之后关闭 设备管理器 浏览器窗口。如果这样做,该过程将暂停,并且只有在您重新连接到 设备管理器时才会恢复。 如果您在保存管理中心/CDO注册设置步骤后保持连接到 设备管理器 ,您最终将看到与管理中心的成功连接或 CDO对话框。您将断开与 设备管理器 的连接。

|

从 管理中心 切换到 设备管理器

您可以将当前由本地部署或云交付的管理中心管理的威胁防御设备配置为使用设备管理器设备。

您可以从管理中心切换到设备管理器,而无需重新安装软件。在从管理中心切换到设备管理器之前,请确认设备管理器 满足您的所有配置要求。如果要从 设备管理器 切换到 管理中心,请参阅从 设备管理器切换到 管理中心。

小心 |

切换到 设备管理器 会清除设备配置,并会使系统恢复默认配置。但是,管理 IP 地址和主机名保留不变。 |

过程

|

步骤 1 |

在 管理中心 中,从 页面删除防火墙。 |

|

步骤 2 |

使用 SSH 或控制台端口连接到 威胁防御 CLI。如果使用 SSH,请打开与 管理 IP 地址的连接,并使用 admin 用户名(或具有管理员权限的任何其他用户)登录 威胁防御 CLI。 控制台端口默认为 FXOS CLI。使用 connect ftd 命令连接到 威胁防御 CLI。SSH 会话直接连接到 威胁防御 CLI。 如果无法连接到管理 IP 地址,请执行以下操作之一:

|

|

步骤 3 |

验证您当前处于远程管理模式之下。 show managers 示例: |

|

步骤 4 |

删除远程管理器,进入无管理器模式。 configure manager delete uuid 无法直接从远程管理转至本地管理。 如果定义了多个管理器,则需要指定标识符(也称为 UUID;请参阅 show managers 命令)。单独删除每个管理器条目。 示例: |

|

步骤 5 |

配置本地管理器。 configure manager local 现在,您可以使用 Web 浏览器在 https://management-IP-address 位置打开本地管理器。 示例: |

解决序列号 (零接触调配) 注册问题

如果设备无法使用序列号进行注册,则设备可能未成功连接到云。要确认云连接,请检查托管状态 LED 是否呈绿色闪烁。如果它没有呈绿色闪烁,则可能是由于以下原因导致的:

-

您在 CLI 或 设备管理器 中执行了初始配置,并禁用了低接触调配

-

序列号已被其他管理器申领

有关序列号注册的其他要求,请参阅使用零接触调配 将设备添加到管理中心。

要解决注册失败问题,请执行以下任务之一。

重置设备

在以下型号上支持:

-

Firepower 1010

-

Firepower 1100

-

Cisco Secure Firewall 3100

如果您无权访问 CLI,并希望确保您的设备已取消配置并为 零接触调配做好准备,请按住凹进的小重置按钮五秒钟以上,将设备重置为默认状态。有关详细信息,请参阅硬件安装指南。

使用手动注册和注册密钥

如果低接触调配失败,完成注册的最简单方法是使用注册密钥方法。

-

如果系统未显示初始设置任务,则可能是您的设备已成功注册到另一个 管理中心。您必须先删除管理连接,然后再向正确的管理器重新注册。

-

首先,检查注册是否已完成:

> show managers Type : Manager Host : 10.10.1.4 Display name : 10.10.1.4 Identifier : f7ffad78-bf16-11ec-a737-baa2f76ef602 Registration : Completed Management type : Configuration -

如果注册 (Registration) 显示已完成 (Completed),则需要删除管理器:

configure manager delete

-

然后,您可以使用 configure manager add 在 CLI 上注册设备。

-

在 CLI 中重新启动低接触调配

如果设备之前使用低接触调配进行了注册,则注册将失败,您将在 CDO中看到序列号已申领 (Serial Number Already Claimed) 错误。

您可以取消注册序列号,清除配置和任何现有管理连接,然后重新开始该过程。

-

使用 SSH 或控制台端口连接到 FXOS CLI。

如果使用 SSH,则连接到 威胁防御 CLI。在这种情况下,请输入 connect fxos 。如果使用控制台端口,则直接连接到 FXOS。

> connect fxos firepower# -

进入本地管理模式。

connect local-mgmt

firepower# connect local-mgmt firepower(local-mgmt)# -

从思科云取消注册设备。

cloud deregister

firepower(local-mgmt)# cloud deregister Release Image Detected RESULT=success MESSAGE=SUCCESS 10, X-Flow-Id: 2b3c9e8b-76c3-4764-91e4-cfd9828e73f9 -

清除配置以恢复云连接。

erase configuration

firepower(local-mgmt)# erase configuration All configurations will be erased and system will reboot. Are you sure? (yes/no):yes Removing all the configuration. Please wait.... Configurations are cleaned up. Rebooting....

使用 设备管理器 重新启动低接触调配

如果您登录 设备管理器,可能会意外禁用低接触调配。在这种情况下,您可以在 设备管理器 中重新启动低接触调配。

注 |

-

在 设备管理器 中,点击设备 (Device),然后点击。

-

选中自动注册 或思科防御协调器 Cisco Secure Firewall Management Center。

-

点击注册。

)。

)。

)

) )

)

)

) 图标可查看路由表。

图标可查看路由表。

)

)

)

)

反馈

反馈