透過FDM為FTD上的安全使用者端設定AAA和憑證驗證

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本檔案介紹在由FDM管理的FTD上,透過SSL設定Cisco Secure Client,並具有AAA和憑證驗證的步驟。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco Firepower裝置管理員(FDM)虛擬

- 防火牆威脅防禦(FTD)虛擬

- VPN身份驗證流程

採用元件

- 思科Firepower裝置管理器虛擬7.2.8

- 思科防火牆威脅防禦虛擬7.2.8

- 思科安全客戶端5.1.4.74

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

Firepower裝置管理器(FDM)是一個基於Web的簡化管理介面,用於管理Cisco Firepower威脅防禦(FTD)裝置。Firepower裝置管理器允許網路管理員配置和管理其FTD裝置,而無需使用更複雜的Firepower管理中心(FMC)。FDM為基本操作(如設定網路介面、安全區域、訪問控制策略和VPN)以及監控裝置效能和安全事件提供直觀的使用者介面。它適用於需要簡化管理的中小型部署。

本檔案介紹如何將預先填入的使用者名稱與FDM管理的FTD上的Cisco Secure Client整合。

如果您使用FMC管理FTD,請參閱透過FMC為FTD上的安全使用者端設定AAA和憑證驗證指南。

這是憑證鏈結,其中包含檔案中使用的每個憑證的一般名稱。

- CA: ftd-ra-ca-common-name

- 客戶端證書:sslVPNClientCN

- 伺服器證書:192.168.1.200

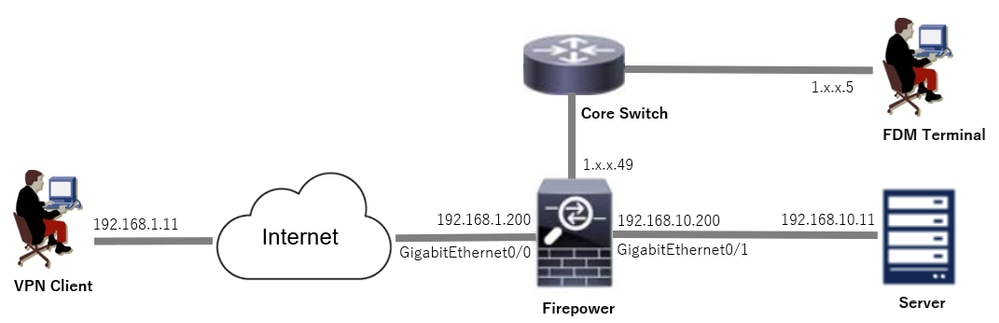

網路圖表

下圖顯示本文檔示例中使用的拓撲。

網路圖表

網路圖表

組態

FDM中的組態

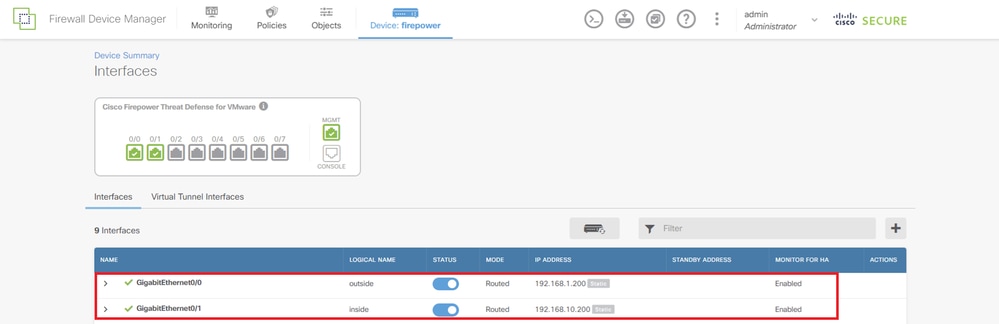

步驟 1.設定FTD介面

導覽至Device > Interfaces > View All Interfaces,設定FTD的內部與外部介面inInterfacestab。

對於GigabitEthernet0/0,

- 名稱:outside

- IP地址:192.168.1.200/24

對於GigabitEthernet0/1,

- 名稱:inside

- IP地址:192.168.10.200/24

FTD介面

FTD介面

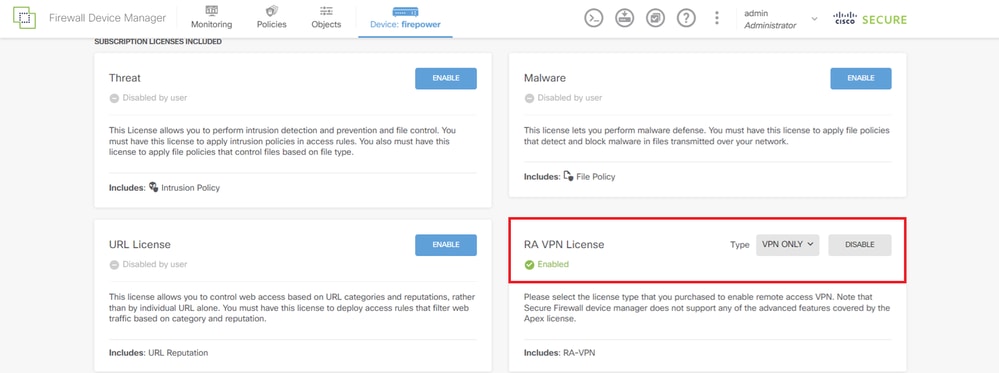

步驟 2.確認思科安全客戶端許可證

導航到裝置>智慧許可證>檢視配置,在RA VPN許可證項中確認Cisco Secure Client許可證。

安全使用者端授權

安全使用者端授權

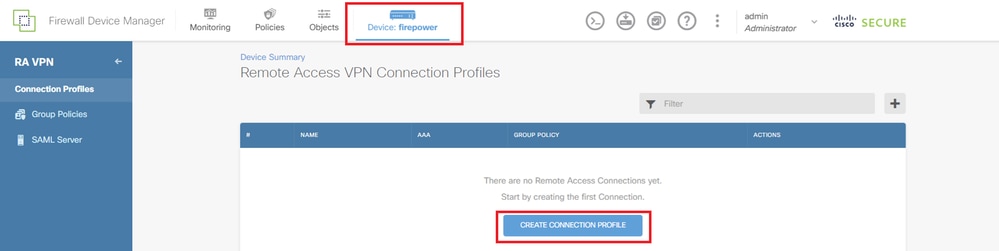

步驟 3.增加遠端訪問VPN連線配置檔案

導航到裝置>遠端接入VPN >檢視配置,點選建立連線配置檔案按鈕。

增加遠端訪問VPN連線配置檔案

增加遠端訪問VPN連線配置檔案

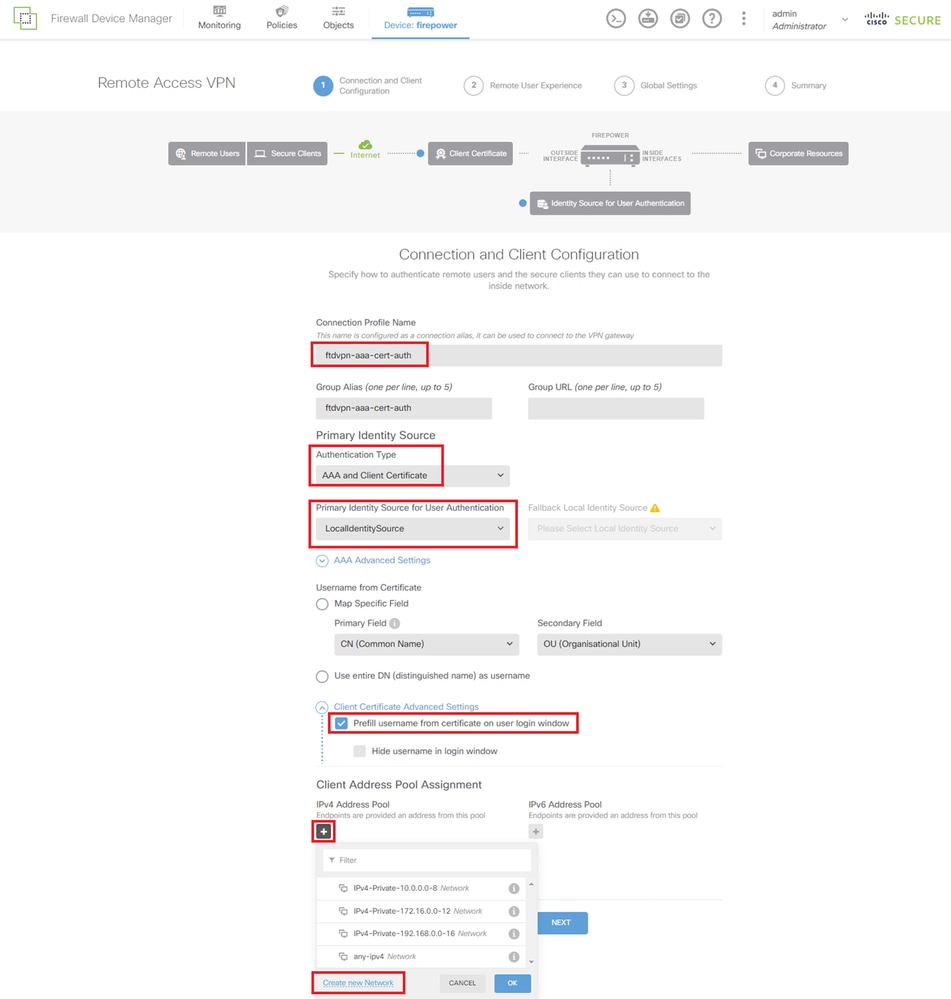

輸入連線配置檔案的必要資訊,然後按一下IPv4地址池專案中的Create new Network按鈕。

- 連線配置檔名稱:ftdvpn-aaa-cert-auth

- 身份驗證型別:AAA和客戶端證書

- 用於使用者身份驗證的主要身份源:LocalIdentitySource

- 使用者端憑證進階設定:在使用者登入視窗中,從憑證預先填入使用者名稱

VPN連線配置檔案的詳細資訊

VPN連線配置檔案的詳細資訊

步驟 4.為連線配置檔案增加地址池

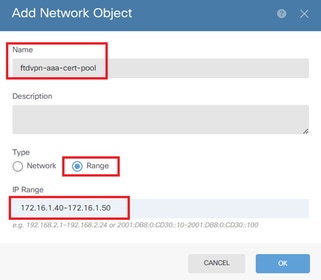

輸入必要的資訊以新增新的IPv4位址集區。為連線配置檔案選擇新的已增加IPv4地址池,然後按一下Next按鈕。

- 名稱:ftdvpn-aaa-cert-pool

- 型別:範圍

- IP範圍:172.16.1.40-172.16.1.50

IPv4地址池的詳細資訊

IPv4地址池的詳細資訊

步驟 5.新增連線設定檔的群組原則

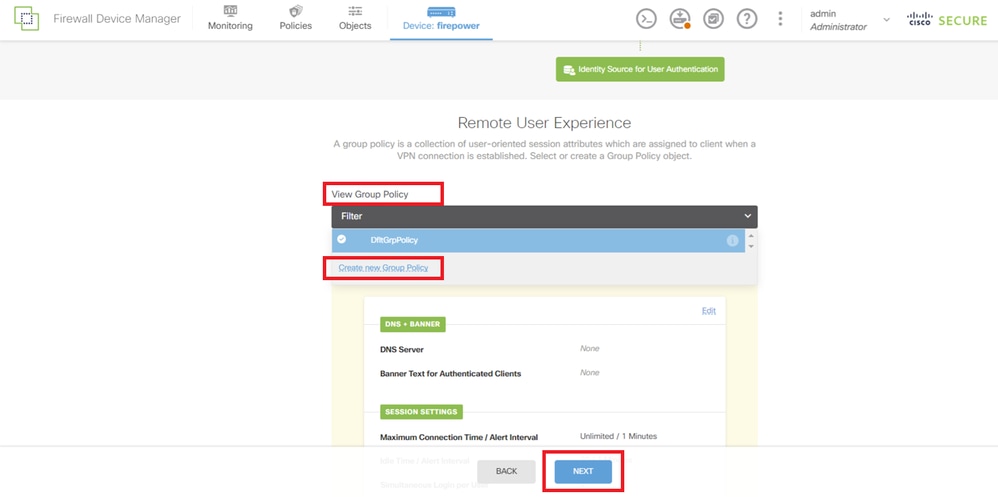

在檢視組策略專案中按一下建立新組策略。

增加組策略

增加組策略

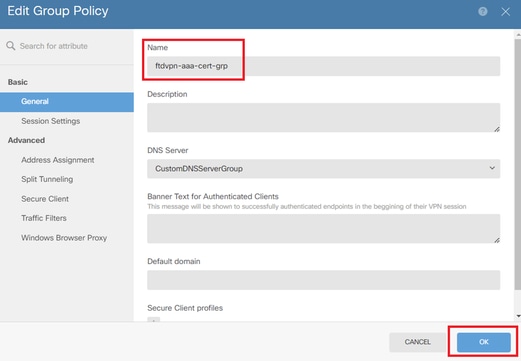

輸入必要資訊以增加新組策略,然後按一下OK按鈕。為連線配置檔案選擇新增加的組策略。

- 名稱:ftdvpn-aaa-cert-grp

組策略的詳細資訊

組策略的詳細資訊

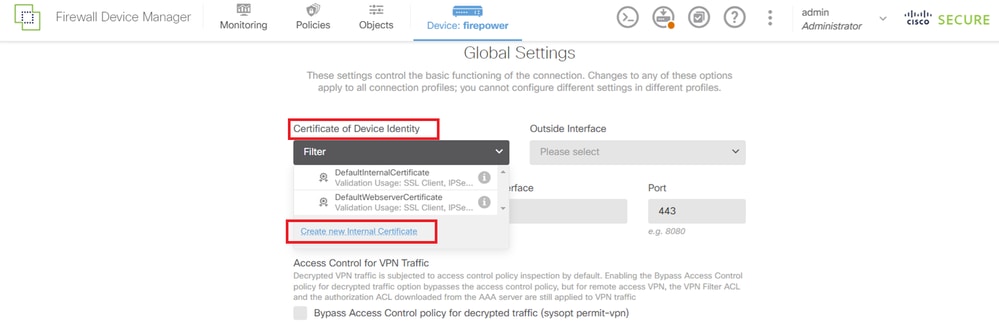

步驟 6.為連線配置檔案配置裝置身份和外部介面的證書

按一下Certificate of Device Identity專案中的Create new Internal certificate。

增加內部證書

增加內部證書

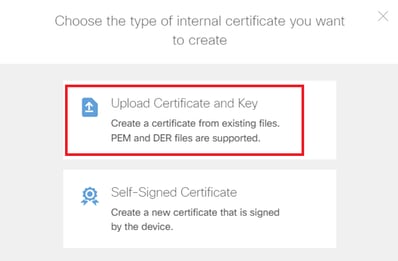

按一下Upload Certificate and Key。

上傳憑證和金鑰

上傳憑證和金鑰

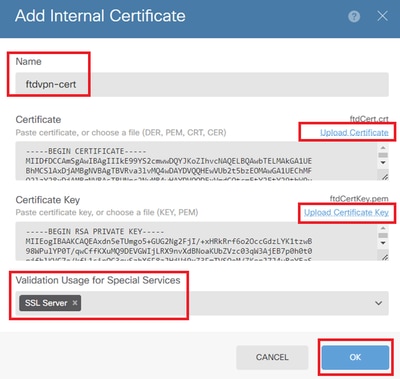

輸入FTD憑證的必要資訊、從本機電腦匯入憑證和憑證金鑰,然後按一下OK按鈕。

- 名稱:ftdvpn-cert

- 特殊服務的驗證用法:SSL伺服器

內部證書的詳細資訊

內部證書的詳細資訊

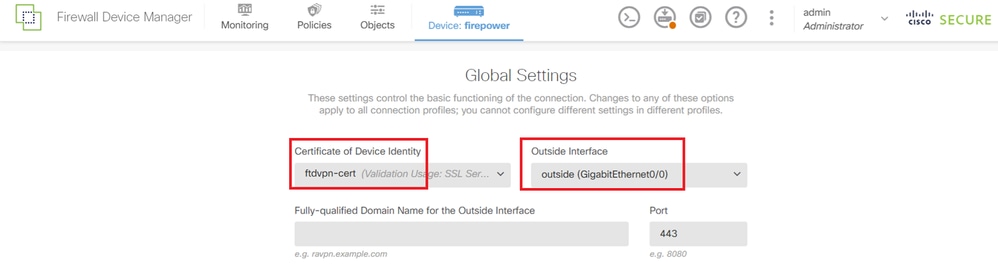

為VPN連線選擇Certificate of Device Identity和Outside Interface。

- 裝置身份證書:ftdvpn-cert

- 外部介面:外部(GigabitEthernet0/0)

全局設定的詳細資訊

全局設定的詳細資訊

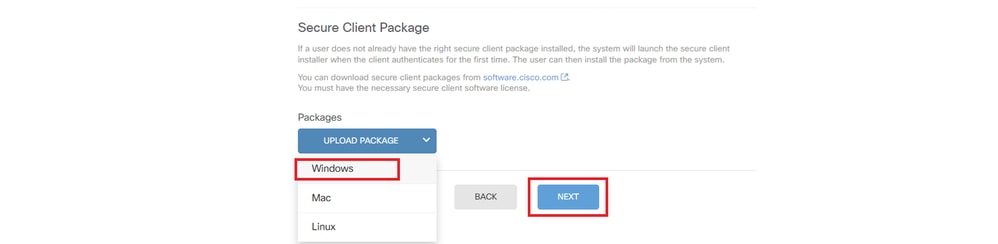

步驟 7.設定連線設定檔的安全使用者端映像

在程式包專案中選擇Windows

上傳安全客戶端映像包

上傳安全客戶端映像包

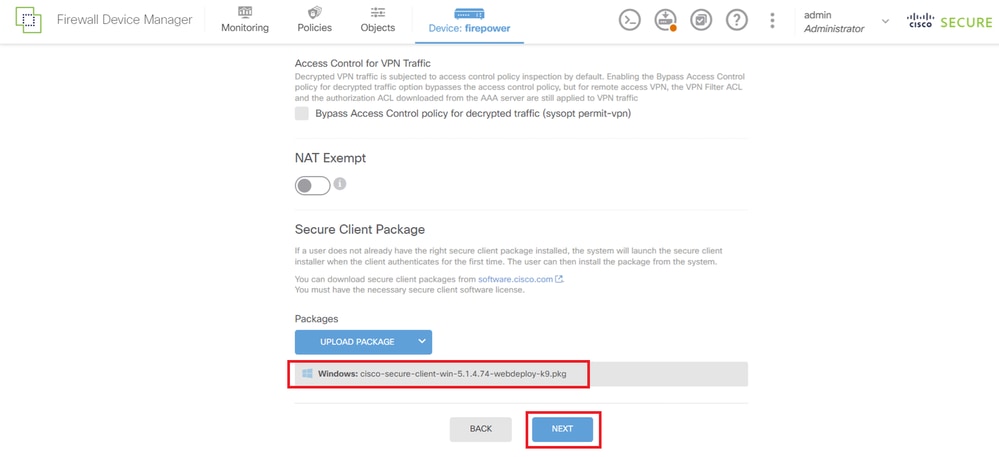

從本地電腦上傳安全客戶端映象檔案,然後按一下下一步按鈕。

注意:本文檔中停用了NAT免除功能。預設情況下,已停用解密流量的旁路訪問控制策略(sysopt permit-vpn)選項,這意味著已解密的VPN流量將接受訪問控制策略檢查。

選擇安全客戶端映像包

選擇安全客戶端映像包

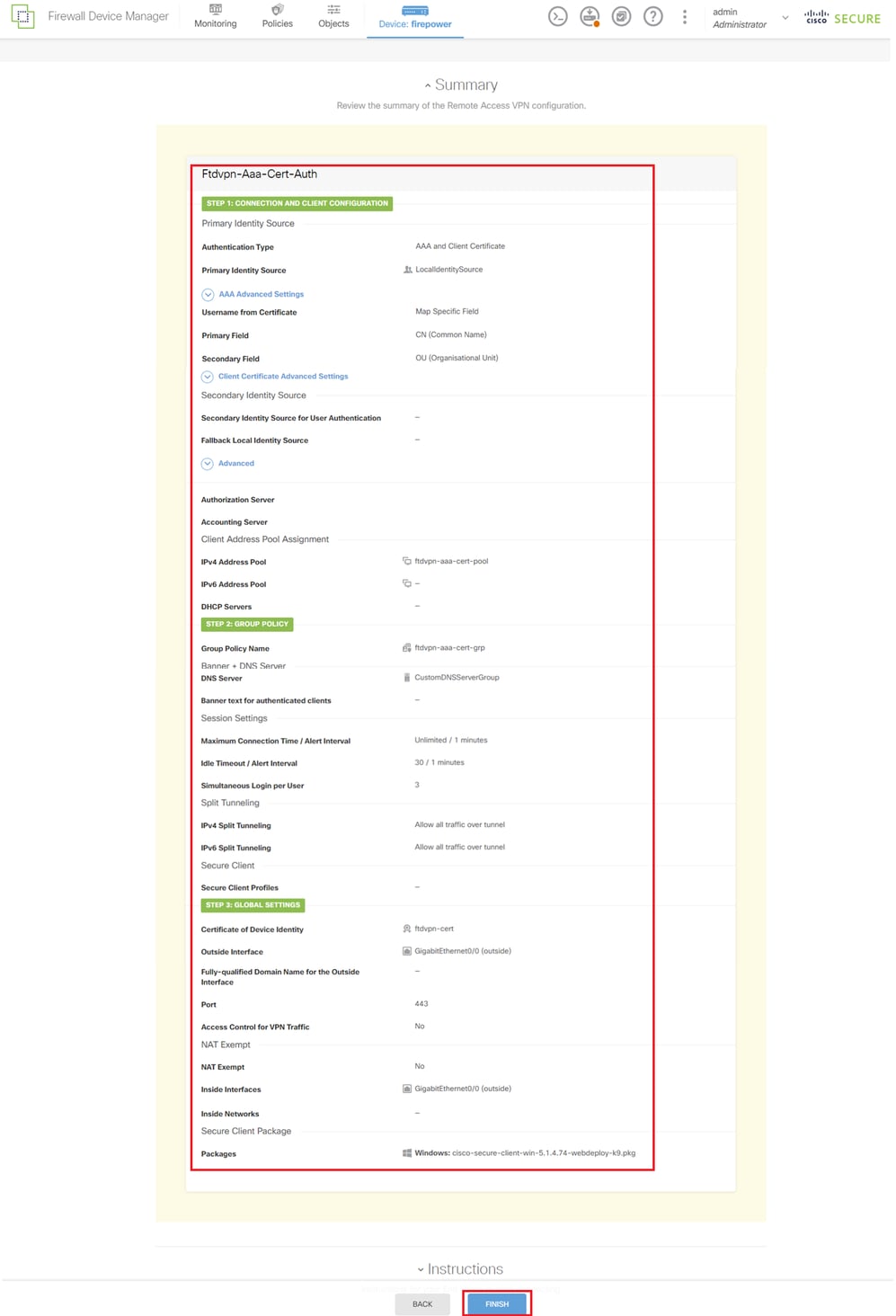

步驟 8.確認連線設定檔摘要

確認輸入的VPN連線資訊,然後按一下FINISH按鈕。

確認連線設定檔的設定

確認連線設定檔的設定

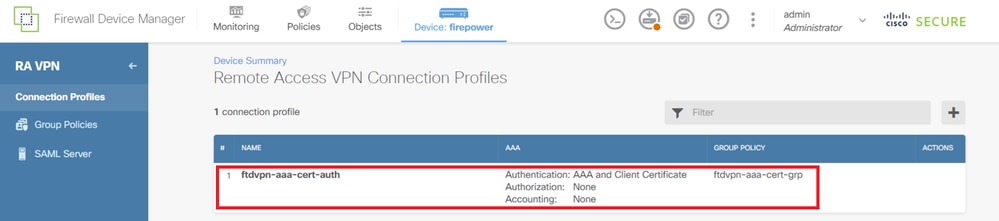

確認遠端存取VPN原則的摘要並將設定部署到FTD。

確認連線設定檔摘要

確認連線設定檔摘要

步驟 9.將使用者增加到LocalIdentitySource

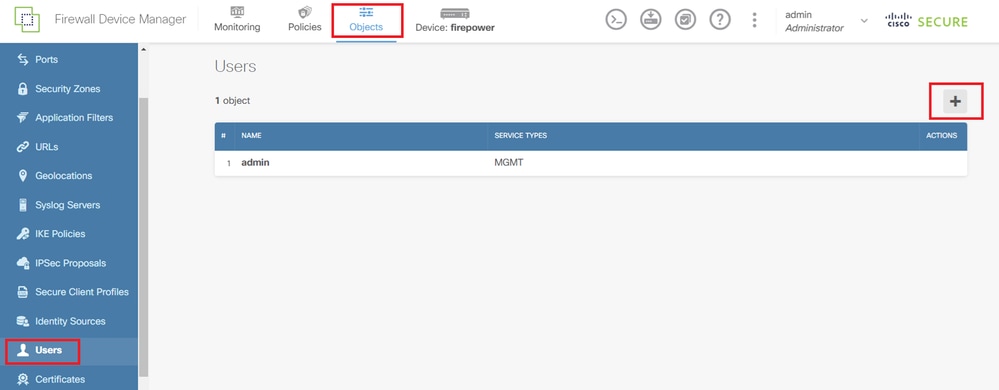

導航到對象>使用者,點選+按鈕。

增加本地使用者

增加本地使用者

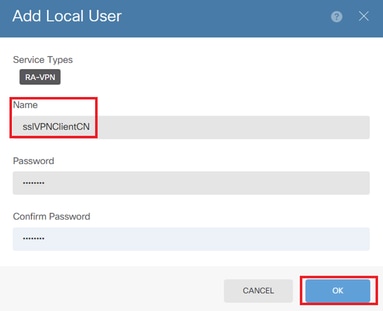

輸入本地使用者的必要資訊並按一下OK按鈕。

- 名稱:sslVPNClientCN

注意:使用者名稱與客戶端證書中的公用名相同

本地使用者的詳細資訊

本地使用者的詳細資訊

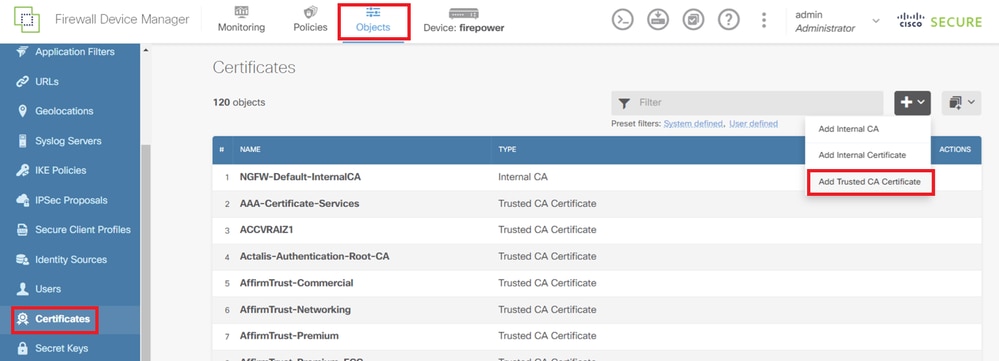

步驟 10.新增CA至FTD

導航到對象>證書,從+專案按一下增加受信任CA證書。

增加受信任的CA證書

增加受信任的CA證書

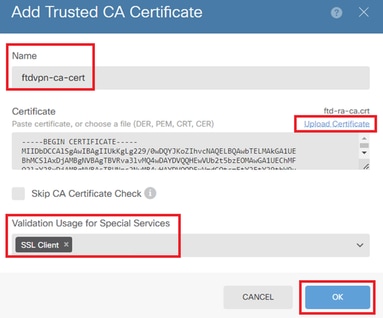

輸入CA的必要資訊,從本機電腦匯入憑證。 將設定部署到FTD。

- 名稱:ftdvpn-ca-cert

- 特殊服務的驗證用法:SSL客戶端

受信任CA憑證的詳細資料

受信任CA憑證的詳細資料

在FTD CLI中確認

從FDM部署後,在FTD CLI中確認VPN連線設定。

// Defines IP of interface

interface GigabitEthernet0/0

speed auto

nameif outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.1.200 255.255.255.0

!

interface GigabitEthernet0/1

speed auto

nameif inside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.10.200 255.255.255.0

// Defines a pool of addresses

ip local pool ftdvpn-aaa-cert-pool 172.16.1.40-172.16.1.50

// Defines a local user

username sslVPNClientCN password ***** pbkdf2

// Defines Trustpoint for Server Certificate

crypto ca trustpoint ftdvpn-cert

enrollment terminal

keypair ftdvpn-cert

validation-usage ssl-server

crl configure

// Server Certificate

crypto ca certificate chain ftdvpn-cert

certificate 22413df584b6726c

3082037c 30820264 a0030201 02020822 413df584 b6726c30 0d06092a 864886f7

......

quit

// Defines Trustpoint for CA

crypto ca trustpoint ftdvpn-ca-cert

enrollment terminal

validation-usage ssl-client ssl-server

crl configure

// CA

crypto ca certificate chain ftdvpn-ca-cert

certificate ca 5242a02e0db6f7fd

3082036c 30820254 a0030201 02020852 42a02e0d b6f7fd30 0d06092a 864886f7

......

quit

// Configures the FTD to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

anyconnect image disk0:/anyconnpkgs/cisco-secure-client-win-5.1.4.74-webdeploy-k9.pkg 2

anyconnect enable

tunnel-group-list enable

cache

disable

error-recovery disable

// Configures the group-policy to allow SSL connections

group-policy ftdvpn-aaa-cert-grp internal

group-policy ftdvpn-aaa-cert-grp attributes

dns-server value 64.x.x.245 64.x.x.184

dhcp-network-scope none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

msie-proxy method no-modify

vlan none

address-pools none

ipv6-address-pools none

webvpn

anyconnect ssl dtls none

anyconnect mtu 1406

anyconnect ssl keepalive none

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client none

anyconnect dpd-interval gateway none

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules none

anyconnect profiles none

anyconnect ssl df-bit-ignore disable

always-on-vpn profile-setting

// Configures the tunnel-group to use the aaa & certificate authentication

tunnel-group ftdvpn-aaa-cert-auth type remote-access

tunnel-group ftdvpn-aaa-cert-auth general-attributes

address-pool ftdvpn-aaa-cert-pool

default-group-policy ftdvpn-aaa-cert-grp

// These settings are displayed in the 'show run all' command output. Start

authentication-server-group LOCAL

secondary-authentication-server-group none

no accounting-server-group

default-group-policy ftdvpn-aaa-cert-grp

username-from-certificate CN OU

secondary-username-from-certificate CN OU

authentication-attr-from-server primary

authenticated-session-username primary

username-from-certificate-choice second-certificate

secondary-username-from-certificate-choice second-certificate

// These settings are displayed in the 'show run all' command output. End

tunnel-group ftdvpn-aaa-cert-auth webvpn-attributes

authentication aaa certificate

pre-fill-username client

group-alias ftdvpn-aaa-cert-auth enable

在VPN客戶端中確認

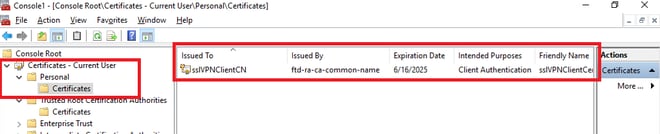

步驟 1.確認使用者端憑證

導航到證書- Current User > Personal > Certificates,檢查用於身份驗證的客戶端證書。

確認使用者端憑證

確認使用者端憑證

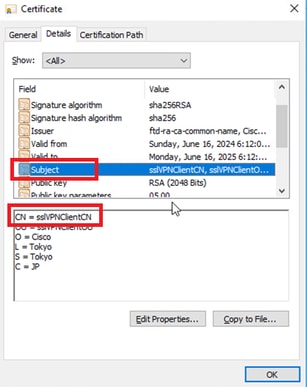

按兩下客戶端證書,導航至詳細資訊,檢查主題的詳細資訊。

- 主題:CN = sslVPNClientCN

客戶端證書的詳細資訊

客戶端證書的詳細資訊

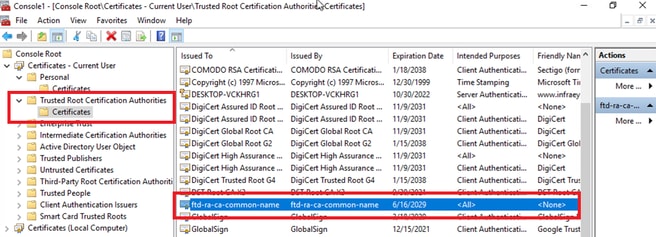

步驟 2.確認CA

導航到證書- Current User > Trusted Root Certification Authorities > Certificates,檢查用於身份驗證的CA。

- 頒發者:ftd-ra-ca-common-name

確認CA

確認CA

驗證

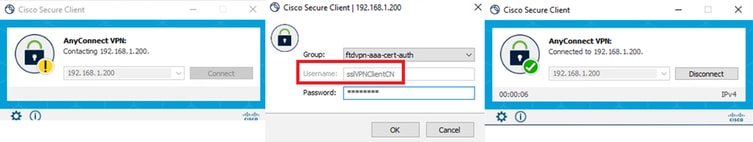

步驟 1.啟動VPN連線

在終端上,啟動Cisco Secure Client連線。使用者名稱從客戶端證書中提取,您需要輸入密碼進行VPN身份驗證。

注意:使用者名稱是從本檔案中的使用者端憑證的一般名稱(CN)欄位中擷取的。

啟動VPN連線

啟動VPN連線

步驟 2.在FTD CLI中確認VPN作業階段

在FTD (Lina) CLI中執行show vpn-sessiondb detail anyconnect命令以確認VPN作業階段。

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : sslVPNClientCN Index : 4

Assigned IP : 172.16.1.40 Public IP : 192.168.1.11

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384

Bytes Tx : 29072 Bytes Rx : 44412

Pkts Tx : 10 Pkts Rx : 442

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : ftdvpn-aaa-cert-grp Tunnel Group : ftdvpn-aaa-cert-auth

Login Time : 11:47:42 UTC Sat Jun 29 2024

Duration : 1h:09m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0000000000004000667ff45e

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 4.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

TCP Src Port : 49779 TCP Dst Port : 443

Auth Mode : Certificate and userPassword

Idle Time Out: 30 Minutes Idle TO Left : 7 Minutes

Client OS : win

Client OS Ver: 10.0.17763

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 14356 Bytes Rx : 0

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 4.3

Assigned IP : 172.16.1.40 Public IP : 192.168.1.11

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 49788

TCP Dst Port : 443 Auth Mode : Certificate and userPassword

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 7178 Bytes Rx : 10358

Pkts Tx : 1 Pkts Rx : 118

Pkts Tx Drop : 0 Pkts Rx Drop : 0步驟 3.確認與伺服器的通訊

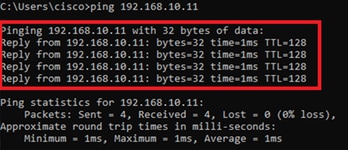

從VPN客戶端向伺服器發出ping命令,確認VPN客戶端與伺服器之間的通訊成功。

注意:由於步驟7中停用了用於解密流量的繞過訪問控制策略(sysopt permit-vpn)選項,因此需要建立允許您的IPv4地址池訪問伺服器的訪問控制規則。

Ping成功

Ping成功

capture in interface inside real-time在FTD (Lina) CLI中執行命令以確認封包擷取。

firepower# capture in interface inside real-time

Warning: using this option with a slow console connection may

result in an excessive amount of non-displayed packets

due to performance limitations.

Use ctrl-c to terminate real-time capture

1: 12:03:26.626691 172.16.1.40 > 192.168.10.11 icmp: echo request

2: 12:03:26.627134 192.168.10.11 > 172.16.1.40 icmp: echo reply

3: 12:03:27.634641 172.16.1.40 > 192.168.10.11 icmp: echo request

4: 12:03:27.635144 192.168.10.11 > 172.16.1.40 icmp: echo reply

5: 12:03:28.650189 172.16.1.40 > 192.168.10.11 icmp: echo request

6: 12:03:28.650601 192.168.10.11 > 172.16.1.40 icmp: echo reply

7: 12:03:29.665813 172.16.1.40 > 192.168.10.11 icmp: echo request

8: 12:03:29.666332 192.168.10.11 > 172.16.1.40 icmp: echo reply疑難排解

疑難排解您可以期待在Lina引擎的調試系統日誌和Windows電腦上的DART檔案中找到有關VPN身份驗證的資訊。

以下是Lina引擎中的偵錯日誌範例。

// Certificate Authentication

Jun 29 2024 11:29:37: %FTD-7-717029: Identified client certificate within certificate chain. serial number: 6EC79930B231EDAF, subject name: CN=sslVPNClientCN,OU=sslVPNClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 29 2024 11:29:37: %FTD-6-717028: Certificate chain was successfully validated with warning, revocation status was not checked.

Jun 29 2024 11:29:37: %FTD-6-717022: Certificate was successfully validated. serial number: 6EC79930B231EDAF, subject name: CN=sslVPNClientCN,OU=sslVPNClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

// Extract username from the CN (Common Name) field

Jun 29 2024 11:29:53: %FTD-7-113028: Extraction of username from VPN client certificate has been requested. [Request 3]

Jun 29 2024 11:29:53: %FTD-7-113028: Extraction of username from VPN client certificate has completed. [Request 3]

// AAA Authentication

Jun 29 2024 11:29:53: %FTD-6-113012: AAA user authentication Successful : local database : user = sslVPNClientCN

Jun 29 2024 11:29:53: %FTD-6-113009: AAA retrieved default group policy (ftdvpn-aaa-cert-grp) for user = sslVPNClientCN

Jun 29 2024 11:29:53: %FTD-6-113008: AAA transaction status ACCEPT : user = sslVPNClientCN您可以從FTD的診斷CLI執行這些偵錯,提供的資訊可用於排除組態故障。

- debug crypto ca 14

- debug webvpn anyconnect 255

- debug crypto ike-common 255

相關資訊

相關資訊 修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

22-Jul-2024 |

初始版本 |

意見

意見