簡介

本文檔介紹9800系列無線控制器上的Intel Connectivity Analytics功能的配置和操作。

背景資訊

作為思科企業無線裝置分析功能的一個方面,英特爾Wi-Fi介面卡現在可以向9800系列控制器傳送診斷資訊,例如:

- 客戶端裝置資訊,包括:

- PC製造商/型號

- 作業系統版本,介面卡驅動程式版本

- RF環境資訊,包括關聯接入點(AP)和鄰居AP的RSSI

必要條件

- 9800系列無線控制器

- Intel Wi-Fi介面卡(AC9560、AX200、AX201、AX210或更高版本)

- Aironet Wave 2 / Wi-Fi 6/6E/7 AP

需求

- 9800必須安裝Cisco IOS-XE® 17.6.1或更高版本

- 英特爾Wi-Fi介面卡必須安裝22.50或更高版本的驅動程式

- 必須將客戶端配置為使用本機Windows請求方或AnyConnect NAM

採用元件

在本實驗設定中:

- 運行17.6.3的9800-L-C

- 運行Windows 11的Lenovo X1 Carbon Gen 9 PC,帶有帶22.150驅動程式的英特爾AX201介面卡

- AP4800、C9105、C9120、C9130

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

9800 CLI

- 啟用網路保證

9800-L#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

9800-L(config)#network-assurance enable

- 啟用裝置分類器

9800-L(config)#device classifier

- 在每個WLAN上啟用裝置分析。 請注意,「device-analytics」和「device analytics pc-analytics」預設啟用。 「device-analytics export」是可選的。 還啟用可選或強制的PMF(這可能會影響客戶端連線和/或效能)。

9800-L(config)#wlan TUCSONLAB 1 TUCSONLAB

9800-L(config-wlan)#shutdown

9800-L(config-wlan)#device-analytics

9800-L(config-wlan)#device-analytics pc-analytics

9800-L(config-wlan)#device-analytics export # optional

9800-L(config-wlan)#security pmf optional # or "mandatory"

9800-L(config-wlan)#no shutdown

9800 GUI

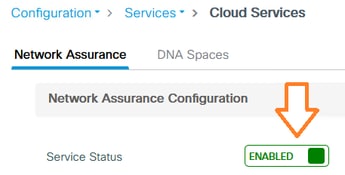

- 啟用網路保證

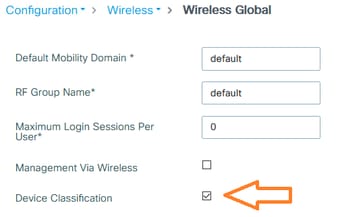

- 啟用裝置分類

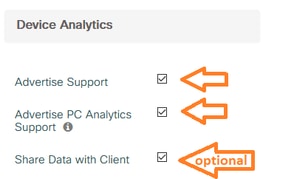

- 對於每個WLAN,在Advanced > Device Analytics下,啟用Device Analytics支援、PC Analytics支援和(可選)與客戶端共用資料

- 對於每個WLAN,將PMF設定為Optional或Required(注意:這可能會影響客戶端連線和/或效能)

驗證

將Intel客戶端關聯到無線網路。

9800 CLI

- 檢視客戶端MAC地址的STA INFO報告

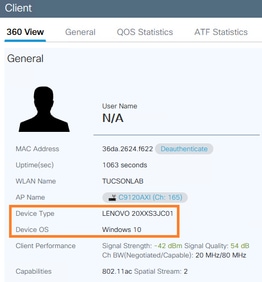

9800-L#show device classifier mac-address 36da.2624.f622 detail

Client Mac: 36da.2624.f622

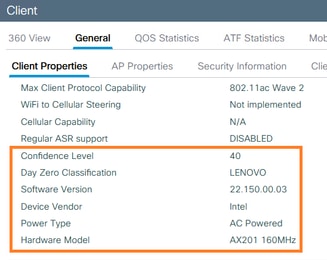

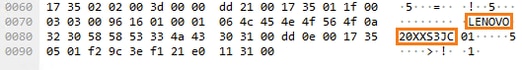

Device Type: LENOVO 20XXS3JC01

Confidence Level: 40

Day Zero Classification: LENOVO

Device Name: Unknown Device

Software Version: 22.150.00.03

Device OS: Windows 10

Device Vendor: Intel

Power Type: AC Powered

Hardware Model: AX201 160MHz

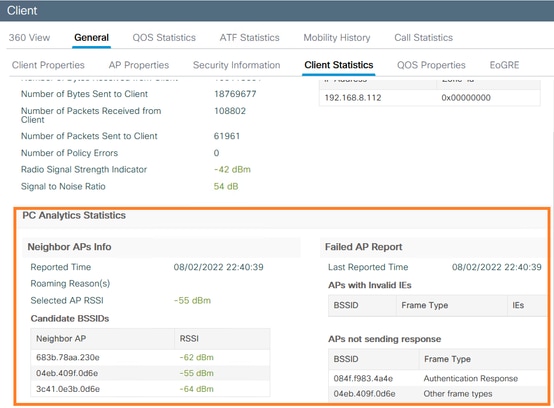

- 從客戶端檢視PC分析資訊

9800-L#show wireless client mac-address 36da.2624.f622 stats pc-analytics

-------------------------

Neighbor APs Info:

-------------------------

Reported time:: 08/02/2022 22:40:39

-------------------------

Roaming Reasons:

-------------------------

Selected AP RSSI:: -55

Candidate BSSIDs:

-----------------

Neighbor AP RSSI(dB)

683b.78aa.230e -62

04eb.409f.0d6e -55

3c41.0e3b.0d6e -64

-------------------------

Failed AP Report:

-------------------------

Last Reported Time:: 08/02/2022 22:40:39

APs with Invalid IEs: None

APs not sending response:

-------------------------

BSSID Frame Type

084f.f983.4a4e Authentication Response

04eb.409f.0d6e Other Frame types

-------------------------

PC Analytics report stats

-------------------------

----------------------------------------------------------------------

Report Type Processed Reports Dropped Reports

----------------------------------------------------------------------

STA Info 1 0

Neigh AP 1 0

Low RSSI 0 0

Beacon Miss 0 0

Failed AP 1 0

Unknown APs 0 0

9800 GUI

- 在Monitoring > Wireless > Clients > Client MAC中檢視STA INFO報告:

- 在「360 View(360檢視)」頁籤下:

- 在General > Client Properties頁籤下:

- 在General > Client Statistics頁籤下:

疑難排解

您可以收集以下內容:

- 客戶端RA跟蹤來自9800

- 來自9800的EPC,在客戶端MAC上過濾

- 從AP進行客戶端調試

- 空中傳輸(OTA)封包擷取

以下示例顯示一個工作案例(使用Windows請求方)和一個非工作案例(使用AnyConnect NAM)

RA跟蹤

在9800上啟用RA跟蹤

debug wireless mac 38:87:D5:09:33:EB internal monitor-time 2085978494

(使正在測試的客戶端與AP關聯)

關閉RA跟蹤並複製到TFTP伺服器

no debug wireless mac 38:87:D5:09:33:EB internal monitor-time 2085978494

(查詢最新的ra_trace檔案)

dir bootflash: | include ra_trace

copy bootflash:ra_trace_MAC_38:87:d5:09:33:eb_211303_UTC_Fri_Aug_05_2022.log tftp://192.168.10.2/ra_trace.log

在RA跟蹤中查詢什麼

如果PC Analytics與Intel客戶端配合使用,則RA Trace將顯示解析來自所接收操作幀的資料的功能:

2022/08/05 21:12:14.083830 {wncd_x_R0-0}{1}: [client-orch-sm] [24548]: (debug): MAC: 3887.d509.33eb IEEE802.11 protected action frame processing

2022/08/05 21:12:14.083831 {wncd_x_R0-0}{1}: [dot11-validate] [24548]: (debug): MAC: 3887.d509.33eb Dot11 vendor specific protected action frame received

2022/08/05 21:12:14.083836 {wncd_x_R0-0}{1}: [dot11-validate] [24548]: (debug): MAC: 3887.d509.33eb PC analytics support enabledParse the vendor specific protected action frame

然後您應該會看到客戶端報告的資料,例如驅動程式版本:

2022/08/05 21:12:14.083917 {wncd_x_R0-0}{1}: [dot11-validate] [24548]: (debug): PC-Analytics SW Version = 16960003 22.150.00.03

嵌入式封包擷取

在9800上啟動EPC

monitor capture MYCAP clear

monitor capture MYCAP interface Ten0/1/0 both

monitor capture MYCAP緩衝區大小100

monitor capture MYCAP match any

monitor capture MYCAP內部mac 38:87:D5:09:33:EB

監控捕獲MYCAP啟動

(使正在測試的客戶端與AP關聯)

停止EPC並匯出到TFTP伺服器

監視器捕獲MYCAP停止

monitor capture MYCAP export tftp://192.168.10.2/MYCAP.pcap

no monitor capture MYCAP

在EPC中查詢什麼

在Wireshark中,查詢類別代碼為「供應商指定的受保護」(wlan.fixed.category_code == 126)的操作幀(wlan.fc.type_subtype == 0x000d)。 負載應以ASCII顯示PC品牌/型號:

AP上的客戶端調試

啟動調試

終端監視器

debug client 38:87:D5:09:33:EB

(使正在測試的客戶端與AP關聯)

停止調試

取消全部調試

terminal monitor disable

在AP調試中查詢什麼

在AP解析來自客戶端的傳入ACTION幀時,查詢INTEL_DEO_ANALYTICS行,例如:

Aug 5 21:12:13 kernel: [*08/05/2022 21:12:13.0674] [1659733933: 67444] [AP4800] [38:87:d5:09:33:eb]

[U:W] DOT11_ACTION : Category Code: 23, Action Code: 53

Aug 5 21:12:13 kernel: [*08/05/2022 21:12:13.0675] CLSM[38:87:D5:09:33:EB]: US Action(d0) seq 1744 IF 30 slot 1 vap 1 len 93 state FWD

Aug 5 21:12:13 kernel: [*08/05/2022 21:12:13.0676] CLSM[38:87:D5:09:33:EB]: INTEL_DEO_ANALYTICS: Total Frames Received: 1, Type: ef, SubType: 2, MessageID: 2

OTA資料包捕獲

在本示例中,使用了運行Wireless Diagnostics的MacBook。 請參閱在MacBook上收集無線資料包捕獲。

您應該看到客戶端傳送了一個或多個受CCMP保護的ACTION幀(wlan.ccmp.extiv && wlan.fc.type_subtype == 0x000d)。 由於這些訊框已加密,因此您將無法讀取負載(請檢視EPC以瞭解該負載,或從AP的交換器連線埠讀取跨距)。

如果客戶端沒有傳送受CCMP保護的管理幀,則確保PMF設定為可選或必備。

要驗證9800是否正確配置為通告Intel Analytics,請檢視信標幀或探測響應。 查詢使用Cisco OUI(00:40:96 — 即wlan.tag.oui == 0x004096)的供應商特定標籤。 下一個二進位制八位數(在Vendor Specific OUI Type欄位中)的值將為0x2c — 這是DEO_IE。 以下八位元已進行位編碼;其第四低位是Intel Analytics位。