- はじめに

- Cisco ISE ネットワーク展開について

- Cisco ISE 3300 シリーズ ハードウェアについて

- Cisco ISE 3300 シリーズ アプライアンスの設定

- VMware 仮想マシンにおける Cisco ISE 3300 シリーズ ソフトウェアのインストール

- Cisco ISE のアップグレード

- インストール後のタスクの実行

- Cisco ISE 3300 シリーズ ハードウェアの設置準備

- Cisco ISE 3300 シリーズ ハードウェアの設置

- Cisco ISE 3300 シリーズ アプライアンスのトラブルシューティング

- Cisco ISE 3300 シリーズ アプライアンスの保守

- Cisco ISE 3300 シリーズ アプライアンスのポート リファレンス

- Cisco NAC および Cisco Secure ACS アプライアンス上の Cisco ISE 3300 シリーズ ソフトウェアのインストール

- 索引

Cisco Identity Services Engine リリース 1.1 ハードウェア インストレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2012年9月13日

章のタイトル: Cisco ISE ネットワーク展開について

Cisco ISE ネットワーク展開について

この章では、Cisco Identity Services Engine (ISE) 3300 シリーズ アプライアンスとその関連コンポーネントを展開する方法、複数のネットワーク展開シナリオ、および Cisco ISE をサポートするのに必要なスイッチ設定について説明します。この章は、次の内容で構成されています。

•![]() 「展開シナリオ」

「展開シナリオ」

Cisco ISE を展開する前に

この項では、Cisco ISE アプライアンスをネットワーク環境に展開する前に必要なことを理解するのに役立つ次の情報を提供します。

•![]() 「ノード タイプ、ペルソナ、ロール、およびサービスについて」

「ノード タイプ、ペルソナ、ロール、およびサービスについて」

•![]() 「ノードの種類」

「ノードの種類」

ノード タイプ、ペルソナ、ロール、およびサービスについて

Cisco ISE は、スタンドアロン展開と分散展開の両方をサポートする、ハイ アベイラビリティを備えたスケーラブルなアーキテクチャを提供します。分散環境では、1 つのプライマリ管理 ISE ノードを設定し、残りはセカンダリ ノードになります。この項のトピックでは、Cisco ISE の用語、サポートされるノード タイプ、分散展開、および基本的なアーキテクチャに関する情報を提供します。

Cisco ISE 展開の用語

表 1-1 で、Cisco ISE 展開シナリオで使用される一般的な用語の一部について説明します。

ノードの種類

Cisco ISE ネットワークには、次の 2 つの種類のノードしかありません。

•![]() ISE ノード:ISE ノードは、次の 3 つのペルソナのいずれかを担当することができます。

ISE ノード:ISE ノードは、次の 3 つのペルソナのいずれかを担当することができます。

–![]() 管理:ISE ですべての管理操作を実行できます。システム関連のすべての設定と、認証、許可、監査などの機能に関連する設定を処理します。分散環境では、1 つのノードのみ、または最大 2 つのノードで管理ペルソナを実行できます。管理ペルソナは、スタンドアロン、プライマリ、またはセカンダリのロールのいずれかを担うことができます。プライマリ管理 ISE ノードがダウンした場合は、セカンダリ管理 ISE ノードを手動で昇格する必要があります。管理ペルソナには自動フェールオーバーがありません。

管理:ISE ですべての管理操作を実行できます。システム関連のすべての設定と、認証、許可、監査などの機能に関連する設定を処理します。分散環境では、1 つのノードのみ、または最大 2 つのノードで管理ペルソナを実行できます。管理ペルソナは、スタンドアロン、プライマリ、またはセカンダリのロールのいずれかを担うことができます。プライマリ管理 ISE ノードがダウンした場合は、セカンダリ管理 ISE ノードを手動で昇格する必要があります。管理ペルソナには自動フェールオーバーがありません。

(注) 分散セットアップでは、少なくとも 1 つのノードが管理ペルソナを担当する必要があります。

–![]() ポリシー サービス:ネットワーク アクセス、ポスチャ、ゲスト アクセス、クライアント プロビジョニング、およびプロファイリング サービスを提供します。このペルソナはポリシーを評価し、すべての決定を行います。複数のノードがこのペルソナを担うことができます。通常は、分散展開に複数のポリシー サービス ペルソナが存在します。ロード バランサの背後にあるすべてのポリシー サービス ISE ノードは、マルチキャスト アドレスを共有し、1 つのノード グループを形成するようグループ化できます。ノード グループのいずれかのノードで障害が発生した場合に、その他のノードは障害を検出し、保留中のすべてのセッションをリセットします。

ポリシー サービス:ネットワーク アクセス、ポスチャ、ゲスト アクセス、クライアント プロビジョニング、およびプロファイリング サービスを提供します。このペルソナはポリシーを評価し、すべての決定を行います。複数のノードがこのペルソナを担うことができます。通常は、分散展開に複数のポリシー サービス ペルソナが存在します。ロード バランサの背後にあるすべてのポリシー サービス ISE ノードは、マルチキャスト アドレスを共有し、1 つのノード グループを形成するようグループ化できます。ノード グループのいずれかのノードで障害が発生した場合に、その他のノードは障害を検出し、保留中のすべてのセッションをリセットします。

(注) 分散セットアップでは、少なくとも 1 つのノードがポリシー サービス ペルソナを担当する必要があります。

–![]() 監視:ISE はログ コレクタとして機能し、環境内の ISE ノード上にあるすべての管理ペルソナとポリシー サービス ペルソナからのログ メッセージを格納します。このペルソナは、ネットワークとリソースを効果的に管理するために使用できる高度な監視およびトラブルシューティング ツールを提供します。

監視:ISE はログ コレクタとして機能し、環境内の ISE ノード上にあるすべての管理ペルソナとポリシー サービス ペルソナからのログ メッセージを格納します。このペルソナは、ネットワークとリソースを効果的に管理するために使用できる高度な監視およびトラブルシューティング ツールを提供します。

このペルソナのノードは、収集するデータを集約して関連付けて、意味のある情報をレポートの形で提供します。Cisco ISE では、プライマリ ロールまたはセカンダリ ロールを担うことができるこのペルソナを持つノードを最大 2 つ使用してハイ アベイラビリティを実現できます。プライマリ監視ペルソナおよびセカンダリ監視ペルソナの両方は、ログ メッセージを収集します。プライマリ監視ペルソナがダウンした場合は、セカンダリ監視ペルソナがプライマリ監視ペルソナのロールを自動的に担当します。

(注) 分散セットアップでは、少なくとも 1 つのノードが監視ペルソナを担当する必要があります。

•![]() インライン ポスチャ ノード:ネットワーク上のワイヤレス LAN コントローラ(WLC)やバーチャル プライベート ネットワーク(VPN)コンセントレータなどのネットワーク アクセス デバイスの背後にあるゲートキーパー ノード。インライン ポスチャにより、ユーザが認証され、アクセス権が与えられた後にアクセス ポリシーが適用され、WLC または VPN が処理できない認可変更(CoA)要求が処理されます。Cisco ISE では、1 つの展開で 10,000 のインライン ポスチャ ノードを使用できます。2 つのインライン ポスチャ ノードをフェールオーバーのペアとして設定し、ハイ アベイラビリティを実現できます。

インライン ポスチャ ノード:ネットワーク上のワイヤレス LAN コントローラ(WLC)やバーチャル プライベート ネットワーク(VPN)コンセントレータなどのネットワーク アクセス デバイスの背後にあるゲートキーパー ノード。インライン ポスチャにより、ユーザが認証され、アクセス権が与えられた後にアクセス ポリシーが適用され、WLC または VPN が処理できない認可変更(CoA)要求が処理されます。Cisco ISE では、1 つの展開で 10,000 のインライン ポスチャ ノードを使用できます。2 つのインライン ポスチャ ノードをフェールオーバーのペアとして設定し、ハイ アベイラビリティを実現できます。

(注) インライン ポスチャ ノードはそのサービス専用となり、他の ISE サービスを同時に稼働できません。同様に、そのサービスの特性のため、インライン ポスチャ ノードはどのペルソナも担当することができません。インライン ポスチャ ノードは、VMware サーバ システムでサポートされません。

(注) 展開の各 ISE ノードは、一度に 3 つのペルソナ(管理、ポリシー サービス、または監視)の内 1 つ以上のペルソナを担当することができます。対照的に、各インライン ポスチャ ノードは、1 つの専用ゲートキーパー ロールでのみ稼働します。

分散展開では、ネットワーク上で次の組み合わせのノードを使用できます。

•![]() プライマリ管理 ISE ノードとセカンダリ管理 ISE ノード

プライマリ管理 ISE ノードとセカンダリ管理 ISE ノード

分散展開について

ISE 分散展開は、1 つのプライマリ管理 ISE ノードと複数のセカンダリ ノードから構成されます。展開の各 ISE ノードは、管理、ポリシー サービス、および監視のペルソナのいずれかを担当することができます。

(注) インライン ポスチャ ノードは、その特性のため、他のいずれのペルソナも担当することができません。インライン ポスチャ ノードは、専用ノードである必要があります。インライン ポスチャ ノードは、VMware サーバ システムでサポートされません。詳細については、『Cisco Identity Services Engine User Guide, Release 1.1』を参照してください。

このマニュアルで説明されているように ISE をすべてのノードにインストールした後に、ノードはスタンドアロン状態で稼働します。次に、1 つのノードをプライマリ管理 ISE ノードとして定義する必要があります。プライマリ管理 ISE ノードの定義後に、そのノードでポリシー サービスや監視などの他のペルソナを設定できます。プライマリ管理 ISE ノードでペルソナを定義したら、プライマリ管理 ISE ノードで他のセカンダリ ノードを登録し、そのセカンダリ ノードにペルソナを定義できます。

ISE ノードをセカンダリ ノードとして登録した直後に、ISE によってプライマリ ノードからセカンダリ ノードへのデータベース リンクが作成され、プライマリ ノードからセカンダリ ノードへの ISE 設定データの複製プロセスまたは共有プロセスが開始されます。このプロセスでは、展開の一部であるすべての ISE ノードに存在する設定データ間で整合性が保たれます。

通常、最初に ISE ノードをセカンダリ ノードとして登録したときに、完全な複製が実行されます。完全な複製の実行後は差分複製が実行され、プライマリ管理 ISE ノードでの設定データに対する新しい変更(追加、変更、削除など)がセカンダリ ノードに反映されます。複製のプロセスでは、展開内のすべての ISE ノードが同期されます。複製のステータスは、ISE 管理ユーザ インターフェイスの展開ページで確認できます。

ロード バランサの背後の 1 つの場所にあり、複数のマルチキャスト アドレスを共有するポリシー サービス ISE ノードはグループ化できます。このようなシナリオでは、ノード グループを定義し、特定のグループにノードを割り当てることができます。

展開からノードを削除するには、ノードの登録を解除する必要があります。プライマリ管理 ISE ノードからセカンダリ ノードの登録を解除すると、登録解除されたノードのステータスがスタンドアロンに変わり、プライマリ ノードとセカンダリ ノード間の接続が失われます。複製のアップデートは、登録解除されたセカンダリ ノードに送信されなくなります。

(注) プライマリ管理 ISE ノードの登録は解除できません。

(注) [展開(Deployment)] ページでプライマリ ノードをスタンドアロンとして維持できます。プライマリ ノードを編集し、[スタンドアロンにする(Make Standalone)] をクリックします。これは、展開ですべてのセカンダリ ノードの登録を解除した場合にのみ実行できます。

次のいずれかの変更を行うと、ISE ノードのアプリケーション サーバが再起動されます。

•![]() プライマリ ノードからスタンドアロンへの変更(他のノードが登録されていない場合は、プライマリからスタンドアロンに変更されます)

プライマリ ノードからスタンドアロンへの変更(他のノードが登録されていない場合は、プライマリからスタンドアロンに変更されます)

•![]() 管理 ISE ノードの昇格(セカンダリからプライマリへ)

管理 ISE ノードの昇格(セカンダリからプライマリへ)

•![]() ペルソナの変更(ノードからポリシー サービスまたは監視ペルソナを割り当てたり、削除したりする場合)

ペルソナの変更(ノードからポリシー サービスまたは監視ペルソナを割り当てたり、削除したりする場合)

•![]() ポリシー サービス ISE ノードでのサービスの変更(セッションとプロファイラ サービスをイネーブルまたはディセーブルにします)

ポリシー サービス ISE ノードでのサービスの変更(セッションとプロファイラ サービスをイネーブルまたはディセーブルにします)

•![]() プライマリでのバックアップの復元(同期操作がトリガーされ、プライマリ ノードからセカンダリ ノードにデータが複製されます)

プライマリでのバックアップの復元(同期操作がトリガーされ、プライマリ ノードからセカンダリ ノードにデータが複製されます)

(注) たとえば、展開に 2 つのノードがあり、セカンダリ ノードの登録を解除した場合は、このプライマリとセカンダリのペアのノード両方が再起動されます。(以前のプライマリ ノードとセカンダリ ノードはスタンドアロンになります)。

(注) これらのいずれかの変更を行うと、アプリケーション サービスが再起動されます。これらのサービスが再起動されるまで遅延が発生します。

(注) 展開では 1 つのプライマリ ノードのみを使用できます。他の Cisco ISE ノードは、以前に説明した 1 つまたは複数のロールに設定できるセカンダリ ノードです。プライマリ ノードが失われた場合は、セカンダリ ノードのいずれかを昇格させてプライマリ ノードにする必要があります。Cisco ISE では、任意のセカンダリ アプライアンスを昇格させてプライマリ ノードとして使用できます。

Cisco ISE インストールが完了したら、Cisco ISE インスタンスのいずれかをプライマリ ノードとして設定する必要があります。プライマリ ノードを編集し、プライマリ ノードで実行するサービスをイネーブルにできます。

セカンダリ ノードを登録する前に

•![]() 登録するスタンドアロン ノードの完全修飾ドメイン名(FQDN)(たとえば、 ise1.cisco.com )は、プライマリ管理 ISE ノードからドメイン ネーム システム(DNS)を使用して解決できる必要があります。解決できない場合は、ノード登録が失敗します。DNS サーバに、分散展開の一部である ISE ノードの IP アドレスと FQDN を入力する必要があります。

登録するスタンドアロン ノードの完全修飾ドメイン名(FQDN)(たとえば、 ise1.cisco.com )は、プライマリ管理 ISE ノードからドメイン ネーム システム(DNS)を使用して解決できる必要があります。解決できない場合は、ノード登録が失敗します。DNS サーバに、分散展開の一部である ISE ノードの IP アドレスと FQDN を入力する必要があります。

•![]() プライマリ管理 ISE ノードと、セカンダリ ノードとして登録するスタンドアロン ノードでは、同じバージョンの Cisco ISE が実行されている必要があります。

プライマリ管理 ISE ノードと、セカンダリ ノードとして登録するスタンドアロン ノードでは、同じバージョンの Cisco ISE が実行されている必要があります。

•![]() 初期セットアップ中に作成したユーザ名とパスワード(または、後で変更したパスワード)を使用します。

初期セットアップ中に作成したユーザ名とパスワード(または、後で変更したパスワード)を使用します。

•![]() プライマリ ノードとセカンダリ ノードのデータベース パスワードは同じである必要があります。ノード インストール中にこれらのパスワードが異なって設定された場合は、次のコマンドを使用してパスワードを変更できます。

プライマリ ノードとセカンダリ ノードのデータベース パスワードは同じである必要があります。ノード インストール中にこれらのパスワードが異なって設定された場合は、次のコマンドを使用してパスワードを変更できます。

–![]() application reset-passwd ise internal-database-admin

application reset-passwd ise internal-database-admin

–![]() application reset-passwd ise internal-database-user

application reset-passwd ise internal-database-user

CLI コマンドの使用方法の詳細については、『 Cisco Identity Services Engine CLI Reference Guide, Release 1.1 』を参照してください。

•![]() または、登録するノードで管理者アカウントを作成し、ノードの登録にそれらのクレデンシャルを使用することもできます。各 ISE 管理者アカウントには、1 つまたは複数の管理ロールが割り当てられています。セカンダリ ノードを登録および設定するには、Super Admin、System Admin、または RBAC Admin のいずれかのロールを割り当てる必要があります。さまざまな管理ロールとそれらの各ロールに関連付けられた権限の詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 4 章「Cisco ISE Admin Group Roles and Responsibilities」を参照してください。

または、登録するノードで管理者アカウントを作成し、ノードの登録にそれらのクレデンシャルを使用することもできます。各 ISE 管理者アカウントには、1 つまたは複数の管理ロールが割り当てられています。セカンダリ ノードを登録および設定するには、Super Admin、System Admin、または RBAC Admin のいずれかのロールを割り当てる必要があります。さまざまな管理ロールとそれらの各ロールに関連付けられた権限の詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 4 章「Cisco ISE Admin Group Roles and Responsibilities」を参照してください。

•![]() ハイ アベイラビリティを実現するためにセカンダリ管理 ISE ノードを登録する場合は、他の Cisco ISE ノードを登録する前に、最初にプライマリでセカンダリ管理 ISE ノードを登録することを推奨します。Cisco ISE ノードがこの順序で登録された場合は、セカンダリ管理 ISE ノードをプライマリとして昇格した後にセカンダリ ISE ノードを再起動する必要はありません。

ハイ アベイラビリティを実現するためにセカンダリ管理 ISE ノードを登録する場合は、他の Cisco ISE ノードを登録する前に、最初にプライマリでセカンダリ管理 ISE ノードを登録することを推奨します。Cisco ISE ノードがこの順序で登録された場合は、セカンダリ管理 ISE ノードをプライマリとして昇格した後にセカンダリ ISE ノードを再起動する必要はありません。

•![]() セッション サービスを実行する複数のポリシー サービス ISE ノードを登録し、これらのノード間で相互フェールオーバーが必要な場合は、ノード グループにポリシー サービス ISE ノードを配置する必要があります。登録ページで使用するノード グループを選択する必要があるため、ノードを登録する前にノード グループを最初に作成する必要があります。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 9 章「Creating, Editing, and Deleting Node Groups」を参照してください。

セッション サービスを実行する複数のポリシー サービス ISE ノードを登録し、これらのノード間で相互フェールオーバーが必要な場合は、ノード グループにポリシー サービス ISE ノードを配置する必要があります。登録ページで使用するノード グループを選択する必要があるため、ノードを登録する前にノード グループを最初に作成する必要があります。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 9 章「Creating, Editing, and Deleting Node Groups」を参照してください。

•![]() プライマリ ノードの証明書信頼リスト(CTL)に、(セカンダリ ノードとして登録する)スタンドアロン ノードの HTTPS 証明書を検証するために使用できる適切な認証局(CA)証明書が含まれていることを確認します。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 12 章「Creating Certificate Trust Lists in the Primary Cisco ISE Node」を参照してください。

プライマリ ノードの証明書信頼リスト(CTL)に、(セカンダリ ノードとして登録する)スタンドアロン ノードの HTTPS 証明書を検証するために使用できる適切な認証局(CA)証明書が含まれていることを確認します。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 12 章「Creating Certificate Trust Lists in the Primary Cisco ISE Node」を参照してください。

•![]() セカンダリ ノードをプライマリ ノードに登録した後で、登録されたセカンダリ ノードで HTTPS 証明書を変更した場合は、セカンダリ ノードの HTTPS 証明書を検証するために使用できる適切な CA 証明書を取得し、プライマリ ノードの CTL にインポートする必要があります。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 12 章「Creating Certificate Trust Lists in the Primary Cisco ISE Node」を参照してください。

セカンダリ ノードをプライマリ ノードに登録した後で、登録されたセカンダリ ノードで HTTPS 証明書を変更した場合は、セカンダリ ノードの HTTPS 証明書を検証するために使用できる適切な CA 証明書を取得し、プライマリ ノードの CTL にインポートする必要があります。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 12 章「Creating Certificate Trust Lists in the Primary Cisco ISE Node」を参照してください。

(注) すべての Cisco ISE ノードを UTC 時間帯に設定することを推奨します。この手順では、展開内にあるさまざまなノードからのレポートとログのタイムスタンプが常に同期されます。

プライマリ ノードのユーザ インターフェイスを使用して、セカンダリ ノードを登録し、設定プロファイルを編集できます。セカンダリ ノードのインストール直後に、Cisco ISE は、すべての変更を複製および同期するためにプライマリ ノードとセカンダリ ノード間のデータベース リンクを作成します。また、ノードを選択解除することにより、展開からノードを削除できます。このアクションにより、ノードは展開から削除されます。

プライマリからノードの登録を解除すると、登録解除されたノードのステータスがスタンドアロンに変わります。プライマリ ノードとセカンダリ ノード間の接続が失われ、複製アップデートはセカンダリ ノードに送信されません。

Cisco ISE ノードの設定の詳細については、次を参照してください。

•![]() 『Cisco Identity Services Engine User Guide, Release 1.1』

『Cisco Identity Services Engine User Guide, Release 1.1』

–![]() 第 9 章「Setting Up ISE in a Distributed Environment」と「Registering and Configuring a Secondary Node」

第 9 章「Setting Up ISE in a Distributed Environment」と「Registering and Configuring a Secondary Node」

分散展開を設定する場合のガイドライン

分散展開で Cisco ISE アプライアンスを設定する前に、次のガイドラインに従ってください。

•![]() 分散展開のために適切に設定された DNS が正しく動作している必要があります。

分散展開のために適切に設定された DNS が正しく動作している必要があります。

•![]() Cisco ISEノードは、同時にどの ISE ノード ペルソナでも実行できます。

Cisco ISEノードは、同時にどの ISE ノード ペルソナでも実行できます。

•![]() Cisco ISE ノードは、構成と設定に応じて、スタンドアロン ノード、あるいはプライマリとセカンダリのペアのプライマリ ノードまたはセカンダリ ノードとして実行するよう指定できます。

Cisco ISE ノードは、構成と設定に応じて、スタンドアロン ノード、あるいはプライマリとセカンダリのペアのプライマリ ノードまたはセカンダリ ノードとして実行するよう指定できます。

•![]() 展開では 1 つのプライマリ Cisco ISE ノードのみを使用できます。

展開では 1 つのプライマリ Cisco ISE ノードのみを使用できます。

(注) 他の Cisco ISE ノードは、ライセンスと設定に応じて、1 つまたは複数の他のロールに設定できるセカンダリ ノードと見なされます。プライマリ ノードが失われた場合は、有効なセカンダリ ノードを昇格させてプライマリ ノードにする必要があります。Cisco ISE は、管理ペルソナを持つセカンダリ ノード アプライアンスの「新しい」プライマリ ノードへの昇格のみをサポートします。また、Cisco ISE は管理者ペルソナを持つセカンダリ ノードとして有効なライセンスを所有している必要があります。

•![]() プライマリ Cisco ISE ノードは管理ペルソナを実行する必要があります。

プライマリ Cisco ISE ノードは管理ペルソナを実行する必要があります。

•![]() すべての Cisco ISE システム関連の設定と、機能関連の設定は、プライマリ Cisco ISE ノードでのみ行う必要があります。

すべての Cisco ISE システム関連の設定と、機能関連の設定は、プライマリ Cisco ISE ノードでのみ行う必要があります。

•![]() プライマリ ノードで行った設定の変更は、展開内のすべてのセカンダリ ノードに複製されます。

プライマリ ノードで行った設定の変更は、展開内のすべてのセカンダリ ノードに複製されます。

•![]() インライン ポスチャ ノードは、専用 Cisco ISE ノードを必要とします。他のサービスは、インライン ポスチャ ノードとして指定されたノードで実行できません。

インライン ポスチャ ノードは、専用 Cisco ISE ノードを必要とします。他のサービスは、インライン ポスチャ ノードとして指定されたノードで実行できません。

(注) インライン ポスチャ ノードは、VMware サーバ システムでサポートされません。

•![]() ノード間の時間帯の問題を回避するために、各ノードのセットアップ モード中に同じ NTP サーバ名を指定する必要があります。

ノード間の時間帯の問題を回避するために、各ノードのセットアップ モード中に同じ NTP サーバ名を指定する必要があります。

Cisco ISE インストールが完了したら、Cisco ISE ノードのいずれかをプライマリ ノードとして設定する必要があります。プライマリ ノードを編集し、プライマリ ノードで実行するサービスをイネーブルにできます。プライマリ ノードのユーザ インターフェイスを使用して、セカンダリ ノードを登録し、設定を編集できます。セカンダリ ノードのインストール直後に、Cisco ISE は、すべての変更を複製および同期するためにプライマリ ノードとセカンダリ ノード間のデータベース リンクを作成します。

プライマリからノードの登録を解除すると、登録解除されたノードのステータスがスタンドアロンに変わります。登録解除されたノードを再びプライマリで登録するには、最初にノード上のデータベース設定をリセットし、新しくインストールされたノードの状態に戻して、ノードを再び登録する必要があります。

次の項目の詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』を参照してください。

Cisco ISE アーキテクチャの概要

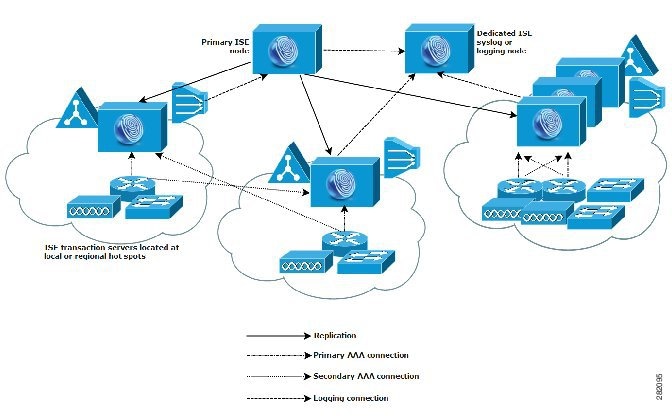

図 1-1 に、次のコンポーネントを含む Cisco ISE アーキテクチャの基本的な概要を示します。

–![]() インライン ポスチャ ノード:ゲートキーパーおよびアクセス ポリシー適用

インライン ポスチャ ノード:ゲートキーパーおよびアクセス ポリシー適用

(注) 図 1-1 に、ISE ノードおよびペルソナの種類(管理、ポリシー サービス、および監視)、インライン ポスチャ ノード、およびポリシー情報ポイントを示します。

ポリシー情報ポイントは、外部の情報がポリシー サービス ペルソナに伝送されるポイントを表します。たとえば、外部情報は Lightweight Directory Access Protocol(LDAP)属性になります。

展開シナリオ

この項では、Cisco ISE を分散展開で展開できる 3 つのシナリオについて説明します。

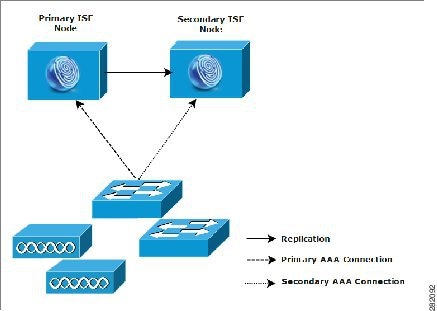

小規模な Cisco ISE ネットワーク展開

最も小規模な Cisco ISE 展開は、図 1-2 で示されているように 2 つの Cisco ISE ノードから構成されます(小規模なネットワークでは 1 つの Cisco ISE ノードがプライマリ アプライアンスとして動作します)。

(注) 同時エンドポイントは、サポートされるユーザとデバイスの合計数を表します。これには、ユーザ、パーソナル コンピュータ、ラップトップ、IP 電話、スマート フォン、ゲーム コンソール、プリンタ、ファクス機、またはその他のネットワーク デバイスを組み合わせることができます。

プライマリ ノードが、このネットワーク モデルに必要なすべての設定、認証、およびポリシー機能を提供する一方で、セカンダリ Cisco ISE ノードはバックアップ ロールで稼働します。セカンダリ ノードはプライマリ ノードをサポートし、セカンダリ ネットワーク アプライアンス、ネットワーク リソース、または RADIUS の間で接続が失われたときにネットワークを稼働し続けます。

RADIUS は、一元化された AAA 操作がクライアントとプライマリ Cisco ISE ノード間で実行される場所です。結果として、プライマリ Cisco ISE ノードにあるすべての内容をセカンダリ Cisco ISE ノードと同期したり、その内容をセカンダリ ノードに複製したりできることが主な要件になります。

プライマリ ノードとセカンダリ ノード間で同期を行えるため、セカンダリ ノードをプライマリ ノードの最新の状態に保つことができます。小規模なネットワーク展開では、このような設定モデルでこのような展開または同様の方法を使用して、すべての RADIUS クライアントでプライマリ ノードとセカンダリ ノードの両方を設定できます。

ネットワーク環境でデバイス、ネットワーク リソース、ユーザ、および AAA クライアントの数が増えた場合に、図 1-3 で示されているように、基本的な小規模モデルから展開設定を変更し、分割または分散された展開モデルを使用することを推奨します。

(注) 図 1-2 は、AAA 機能を実行するポリシー サービス ペルソナとして動作するセカンダリ Cisco ISE ノードを示しています。セカンダリ Cisco ISE ノードは、監視または管理ペルソナとして動作することもできます。

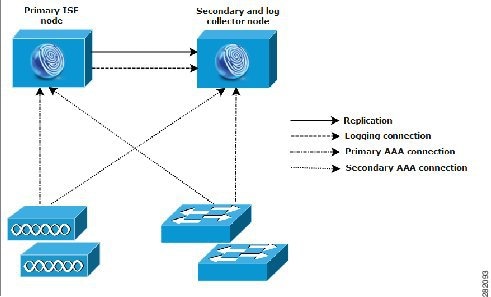

分割 Cisco ISE 展開

分割 Cisco ISE 展開の場合は、小規模な Cisco ISE 展開で説明されたようにプライマリ ノードとセカンダリ ノードを維持し続けます。ただし、AAA ロードは、AAA ワークフローを最適化するためにこれらの 2 つの Cisco ISE ノード間で分割されます。AAA 接続で問題がある場合は、各 Cisco ISE アプライアンス(プライマリまたはセカンダリ)がすべてのワークロードを処理できる必要があります。通常のネットワーク運用で稼働している場合は、プライマリ ノードとセカンダリ ノードのどちらも AAA 要求を処理するすべてのロードを引き受けません。これは、このワークロードが 2 つのノード間で分散されるためです。

このようにロードを分割できるため、システムの各 Cisco ISE ノードに対する負荷は減少します。また、ロードの分割により優れた負荷の制御を実現しつつ、通常のネットワーク運用中のセカンダリ ノードの機能ステータスはそのまま保持します。

別の利点は、各ノードが、ネットワーク アドミッションやデバイス管理などの独自の固有操作を実行でき、障害発生時でもすべての AAA 機能を実行できることです。認証要求を処理し、アカウンティング データを AAA クライアントから収集する 2 つの Cisco ISE ノードがある場合は、Cisco ISE ノードのいずれかがログ コレクタとして動作するよう設定することを推奨します。図 1-3 に、このロールのセカンダリ Cisco ISE ノードを示します。

また、分割 Cisco ISE ノード展開の設計により、拡大が可能になる利点も提供されます(図 1-4 を参照)。

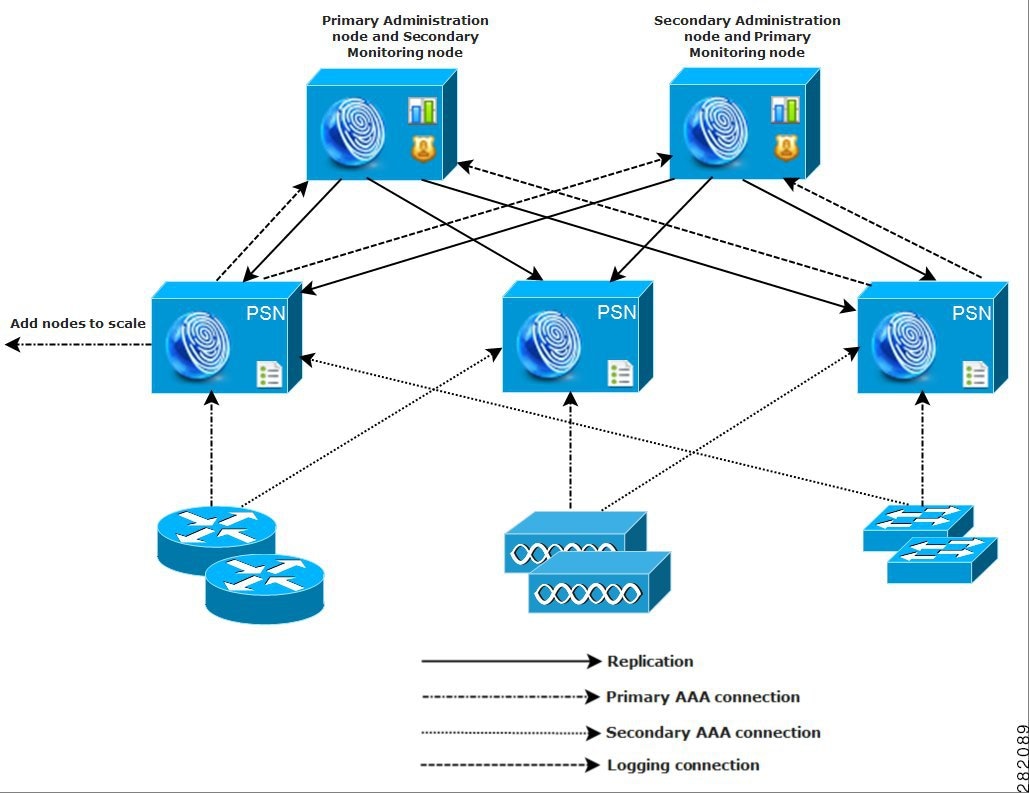

中規模な Cisco ISE ネットワーク展開

小規模なローカル ネットワークが大きくなった場合に、Cisco ISE ノードを追加して中規模なネットワークを作成し、素早くネットワークの拡大に対応できます。中規模なネットワーク展開では、すべての設定サービスを処理するために 1 つの Cisco ISE ノードを昇格させてプライマリとして実行し、すべての AAA 機能を管理するためにセカンダリ Cisco ISE ノードを使用できます。

ネットワークでログ トラフィックの量が増加した場合に、プライマリ Cisco ISE ノードを集中ログ コレクタとして使用するか、セカンダリ Cisco ISE ノードのいずれかをネットワークのこの機能のための専用ノードにするかを選択できます。

大規模な Cisco ISE ネットワーク展開

大規模な Cisco ISE ネットワークには集中ロギング(図 1-5 を参照)を使用することを推奨します。集中ロギングを使用するには、大規模で通信量の多いネットワークが生成することがある大きい syslog トラフィックを処理する監視ペルソナ(監視およびロギング用)として動作する専用ロギング サーバを設定する必要があります。

syslog メッセージは発信ログ トラフィックに対して生成されるため、どの RFC-3164 準拠 syslog アプライアンスでも、発信ロギング トラフィックのコレクタとして動作できます。専用ロギング サーバでは、すべての Cisco ISE ノードをサポートするために Cisco ISE で使用できるレポート機能およびアラート機能を使用できます。Cisco ISE ソフトウェアが専用ロギング サーバをサポートするよう設定する場合は、「セットアップ プログラムのパラメータについて」を参照してください。

また、アプライアンスが Cisco ISE ノードの監視ペルソナと汎用 syslog サーバの両方にログを送信するよう設定することもできます。汎用 syslog サーバを追加することにより、Cisco ISE ノード上の監視ペルソナがダウンした場合に冗長なバックアップが提供されます。

大規模な集中ネットワークでは、ロード バランサを使用する必要があります(図 1-5 を参照)。これにより、AAA クライアントの展開が簡略化されます。ロード バランサを使用するには、AAA サーバのエントリが 1 つだけ必要です。ロード バランサは、利用可能なサーバへの AAA 要求のルーティングを最適化します。

ただし、ロード バランサが 1 つだけしかないと、シングル ポイント障害が発生する可能性があります。この問題を回避するために、2 つのロード バランサを展開し、冗長性とフェールオーバーを実現します。この構成では、各 AAA クライアントで 2 つの AAA サーバ エントリを設定する必要があります(この設定は、ネットワーク全体で同じになります)。

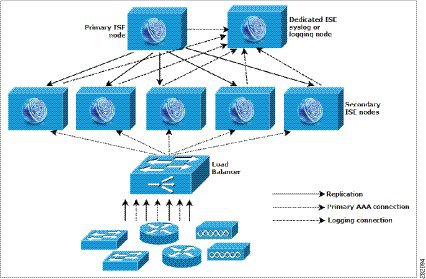

分散 Cisco ISE ネットワーク展開

分散 Cisco ISE ネットワーク展開は、主要な拠点があり、他の場所に地域、全国、またはサテライトの拠点がある組織に最も役に立ちます。主要な拠点は、プライマリ ネットワークが存在し、追加の LAN に接続される小規模から大規模にわたる場所であり、異なる地域や距離が離れた場所のアプライアンスとユーザをサポートします。

AAA パフォーマンスを最適化するために、各リモート サイトは独自の AAA インフラストラクチャを持つ必要があります(図 1-6 を参照)。集中管理モデルにより、同一の同期された AAA ポリシーが保持されます。集中設定モデルでは、プライマリ Cisco ISE ノードとセカンダリ Cisco ISE ノードを使用します。Cisco ISE ノードで個別の監視ペルソナを使用することを推奨しますが、リモートの場所それぞれで独自の固有なネットワーク要件を満たす必要があります。

複数のリモート サイトがあるネットワークを計画するときの一部の考慮事項は次のとおりです。

•![]() Microsoft Active Directory や LDAP などの中央または外部データベースが使用されているかどうかを確認します。プロセスを最適化するために、各リモート サイトでは Cisco ISE がアクセスできる外部データベースの同期されたインスタンスが必要です。

Microsoft Active Directory や LDAP などの中央または外部データベースが使用されているかどうかを確認します。プロセスを最適化するために、各リモート サイトでは Cisco ISE がアクセスできる外部データベースの同期されたインスタンスが必要です。

•![]() AAA クライアントの検索が重要になります。ネットワーク遅延の影響と WAN 障害により引き起こされるアクセス損失の可能性を減らすために、AAA クライアントのできるだけ近くに存在する Cisco ISE ノードを見つける必要があります。

AAA クライアントの検索が重要になります。ネットワーク遅延の影響と WAN 障害により引き起こされるアクセス損失の可能性を減らすために、AAA クライアントのできるだけ近くに存在する Cisco ISE ノードを見つける必要があります。

•![]() Cisco ISE では、バックアップなどの一部の機能にコンソールからアクセスできます。各サイトでターミナルを使用して、各ノードへのネットワーク アクセスをバイパスする直接的で安全なコンソール アクセスを行うことができます。

Cisco ISE では、バックアップなどの一部の機能にコンソールからアクセスできます。各サイトでターミナルを使用して、各ノードへのネットワーク アクセスをバイパスする直接的で安全なコンソール アクセスを行うことができます。

•![]() 小規模な場合は、リモート サイトが近くにあるため、他のサイトに信頼できる WAN 接続を行えます。また、冗長性を提供するために、ローカル サイトのバックアップとして Cisco ISE ノードを使用できます。

小規模な場合は、リモート サイトが近くにあるため、他のサイトに信頼できる WAN 接続を行えます。また、冗長性を提供するために、ローカル サイトのバックアップとして Cisco ISE ノードを使用できます。

•![]() 外部データベースにアクセスできるようにするには、すべての Cisco ISE ノードで DNS を適切に設定する必要があります。

外部データベースにアクセスできるようにするには、すべての Cisco ISE ノードで DNS を適切に設定する必要があります。

Cisco ISE ノードの設定

この項では、ネットワーク展開でさまざまな Cisco ISE アプライアンスが担うロールとそれらの設定方法について簡単に説明します。

次の項目の詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の「 Setting Up Cisco ISE in a Distributed Environment 」の章を参照してください。

•![]() 管理 Cisco ISE ノードでのハイ アベイラビリティの設定

管理 Cisco ISE ノードでのハイ アベイラビリティの設定

すべての Cisco ISE アプライアンスのインストール手順は似ています。詳細については、次の項を参照してください。

•![]() 「Cisco ISE 3300 シリーズ アプライアンスの設定」(Cisco ISE 3300 シリーズ アプライアンスへの Cisco ISE ソフトウェアのインストール)。

「Cisco ISE 3300 シリーズ アプライアンスの設定」(Cisco ISE 3300 シリーズ アプライアンスへの Cisco ISE ソフトウェアのインストール)。

•![]() 「VMware 仮想マシンにおける Cisco ISE 3300 シリーズ ソフトウェアのインストール」(VMware ESX サーバへの Cisco ISE ソフトウェアのインストール)。

「VMware 仮想マシンにおける Cisco ISE 3300 シリーズ ソフトウェアのインストール」(VMware ESX サーバへの Cisco ISE ソフトウェアのインストール)。

(注) どの Cisco ISE ネットワーク展開でも、ネットワークのプライマリ ノードとして指定されたノードで、最初のハードウェアの取り付けを行う必要があります。

プライマリ ノード

Cisco ISE 展開では、1 つのアプライアンスのみ Cisco ISE プライマリ ノードとして稼働できます。このプライマリ ノードは設定機能を提供します。このプライマリ ノードからすべての複製操作を実行できます。

プライマリとセカンダリのペアでは、管理ペルソナとして動作するプライマリ ノードとセカンダリ ノードのみをライセンス ファイルで設定する必要があります。ライセンス ファイルをプライマリにインストールすると、セカンダリ ノードのライセンス要件が満たされます。

セカンダリ ノード

ネットワークでは 1 つのプライマリ Cisco ISE ノードしか使用できないため、他のすべての Cisco ISE ノードはセカンダリ ノードとして動作します。Cisco ISE セカンダリ ノードはプライマリ ノードからすべてのシステム設定を受け取りますが、各セカンダリ ノードでは次の項目を設定する必要があります。

•![]() ライセンス:プライマリに基本ライセンスがインストールされると、複製機能により、展開内の各 Cisco ISE セカンダリ ノードにライセンスがコピーされます。

ライセンス:プライマリに基本ライセンスがインストールされると、複製機能により、展開内の各 Cisco ISE セカンダリ ノードにライセンスがコピーされます。

•![]() 新しいローカル証明書:セカンダリ ノードでローカル証明書を設定するか、ローカル証明書をプライマリ ノードから各セカンダリ ノードにインポートできます。

新しいローカル証明書:セカンダリ ノードでローカル証明書を設定するか、ローカル証明書をプライマリ ノードから各セカンダリ ノードにインポートできます。

•![]() ロギング サーバ:プライマリ ノードまたはセカンダリ ノードが Cisco ISE ネットワークの専用ロギング サーバとして動作するよう設定できます。セカンダリ Cisco ISE ノードを専用ロギング サーバとして設定することを強く推奨します。

ロギング サーバ:プライマリ ノードまたはセカンダリ ノードが Cisco ISE ネットワークの専用ロギング サーバとして動作するよう設定できます。セカンダリ Cisco ISE ノードを専用ロギング サーバとして設定することを強く推奨します。

プライマリ ノードとセカンダリ ノードのペアでは、セカンダリ ノードは登録され、完全に同期された設定と複製アップデートをネットワーク内のプライマリ ノードから受け取ります。

ロギング サーバ

プライマリ ノードまたはいずれかのセカンダリ ノードをネットワークの専用ロギング サーバとして使用するよう設定できます。このロールでは、ロギング サーバは、Cisco ISE ネットワークに展開されたプライマリ ノードとすべてのセカンダリ ノードからログを受け取ります。Cisco ISE セカンダリ ノードのいずれかを監視ペルソナとして指定し、AAA のすべてのアクティビティからこの特定のセカンダリ ノードを除外することを推奨します。次の 3 つの主なロギング カテゴリが取得されます。

ロギング カテゴリと、ロギング サーバを設定するベスト プラクティスの詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 13 章「Logging」を参照してください。

Cisco ISE 機能をサポートするために必要なスイッチ設定

Cisco ISE をネットワーク スイッチと相互運用し、Cisco ISE の機能がネットワーク セグメント全体で正常に動作するようにするには、ネットワーク スイッチで、特定の必要な NTP、RADIUS/AAA、802.1X、MAB、およびその他の設定を指定する必要があります。

•![]() その他のスイッチ設定要件については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の付録 C「Switch Configuration Required to Support Cisco ISE Functions」を参照してください。

その他のスイッチ設定要件については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の付録 C「Switch Configuration Required to Support Cisco ISE Functions」を参照してください。

インライン ポスチャ展開の計画

この項は、Cisco ISE ネットワークでのインライン ポスチャの展開を計画するために必要なことの簡単な概要を提供することを目的としています。インライン ポスチャ展開で発生した問題について調べ、ネットワークのニーズと要件を満たすには何が最適かを判断することは、ネットワーク アーキテクトまたはシステム アーキテクトの責任です。

ネットワークでのインライン ポスチャの展開または設定を計画する前に、最初に、サポートされているインライン ポスチャ動作モードの種類と展開オプションについて理解する必要があります。

(注) インライン ポスチャ動作モード、フィルタ、管理対象サブネット、およびインライン ポスチャのハイ アベイラビリティ(これらのトピックは Cisco ISE ネットワークに対応します)の詳細については、『Cisco Identity Services Engine User Guide, Release 1.1』の第 10 章「Setting Up an Inline Posture Node」を参照してください。

インライン ポスチャ計画の考慮事項

この項では、インライン ポスチャ ノードの展開を計画するときにネットワーク アーキテクトまたはシステム アーキテクトが対応する必要がある基本的ないくつかの問題と考慮事項について説明します。分散 Cisco ISE ネットワーク展開でインライン ポスチャ ノード設定を開始する前に、計画および展開に関する次の問題について理解する必要があります。

•![]() インライン ポスチャ ノードの展開をどのように計画しますか。

インライン ポスチャ ノードの展開をどのように計画しますか。

•![]() インライン ポスチャ ノードをスタンドアロン ノードとして実行しますか、またはインライン ポスチャ ノードのプライマリとセカンダリのペアの一部として実行しますか。

インライン ポスチャ ノードをスタンドアロン ノードとして実行しますか、またはインライン ポスチャ ノードのプライマリとセカンダリのペアの一部として実行しますか。

(注) Cisco ISE ネットワークでは、ネットワークで一度に最大 2 つのインライン ポスチャ ノードを設定できます。ハイ アベイラビリティを備えたインライン ポスチャのプライマリとセカンダリのペアを展開する場合は、2 つのインライン ポスチャ ノードを設定する必要があります。このモードでは、一方のノードがプライマリとして指定され、他方のノードがセカンダリ ノードとして指定されます。両方のノードが同時に稼働された場合は、プライマリ ノードがプライマリ ロールを担当します。

•![]() 展開計画にインライン ポスチャのプライマリとセカンダリのペアの設定を含めますか。含める場合、機能に関連するすべての設定はこのペアのプライマリ ノードからのみ行えることに注意してください(Cisco ISE ユーザ インターフェイスには、この設定のセカンダリ ノードに対する基本的な設定の表のみが表示されます)。

展開計画にインライン ポスチャのプライマリとセカンダリのペアの設定を含めますか。含める場合、機能に関連するすべての設定はこのペアのプライマリ ノードからのみ行えることに注意してください(Cisco ISE ユーザ インターフェイスには、この設定のセカンダリ ノードに対する基本的な設定の表のみが表示されます)。

•![]() インライン ポスチャ プライマリ ノード設定とそのピア セカンダリ ノードの同期は、このインライン ポスチャ ペアのプライマリ ノードの [フェールオーバー(Failover)] タブを使用して実行できることに注意してください。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 10 章「Setting Up an Inline Posture Node」を参照してください。

インライン ポスチャ プライマリ ノード設定とそのピア セカンダリ ノードの同期は、このインライン ポスチャ ペアのプライマリ ノードの [フェールオーバー(Failover)] タブを使用して実行できることに注意してください。詳細については、『 Cisco Identity Services Engine User Guide, Release 1.1 』の第 10 章「Setting Up an Inline Posture Node」を参照してください。

この項の次のトピックでは、インライン ポスチャ ノードの基本的な情報の一部を提供します。ただし、これらのトピックは、ネットワークでの包括的な展開計画を完了するために必要なすべての情報を提供することを目的としていません。

インライン ポスチャ動作モードの選択

どのインライン ポスチャ動作モードを選択するかは、既存のネットワーク アーキテクチャに大きく依存します。選択によって、Cisco ISE 展開で使用できる他の多くの設定オプションが制限されます。したがって、次の各プライマリ インライン ポスチャ動作モードについて完全に理解する必要があります。

•![]() ルーテッド モード:このモードは、ネットワーク接続でレイヤ 3 の「ホップ」として動作します。ルーテッド モードは、指定されたアドレスにパケットを転送します。ルーテッド モードでは、ネットワーク トラフィックを分離でき、選択された宛先アドレスにアクセスできるユーザにアクセス権を指定できます。

ルーテッド モード:このモードは、ネットワーク接続でレイヤ 3 の「ホップ」として動作します。ルーテッド モードは、指定されたアドレスにパケットを転送します。ルーテッド モードでは、ネットワーク トラフィックを分離でき、選択された宛先アドレスにアクセスできるユーザにアクセス権を指定できます。

•![]() ブリッジ モード:このモードは、ネットワーク接続でレイヤ 2 の「Bump In The Wire」として動作します。ブリッジ モードは、宛先アドレスに関係なくパケットを転送します。

ブリッジ モード:このモードは、ネットワーク接続でレイヤ 2 の「Bump In The Wire」として動作します。ブリッジ モードは、宛先アドレスに関係なくパケットを転送します。

(注) また、インライン ポスチャ ノードはメンテナンス モードもサポートします。このモードでは、管理作業を実行できるようノードがオフラインになります。このモードは、インライン ポスチャ ノードがネットワークで最初にオンラインになったときのデフォルト値です。

インライン ポスチャ ルーテッド モード

ルーテッド モードでは、インライン ポスチャ ノードはレイヤ 3 ルータとして動作し、信頼できない(Cisco ISE 外部)ネットワークと管理対象クライアントのデフォルト ゲートウェイとして機能します。信頼できないネットワークと信頼できるネットワーク間のすべてのトラフィックは、このインライン ポスチャ ルーテッド モードで渡されます。ルーテッド モードは、IP フィルタリング ルール、設定されたアクセス ポリシー、およびネットワークに設定した他のトラフィックベースのポリシーを適用します。

インライン ポスチャ ノードをルーテッド モードで設定する場合は、次の 2 つのインターフェイスの IP アドレスを指定します。

信頼できるアドレスと信頼できないアドレスは、異なるサブネットに属する必要があります。インライン ポスチャ ノードは、1 つまたは複数のサブネットを管理でき、信頼できないインターフェイスは管理対象サブネットのゲートウェイとして動作します。図 1-7 に、インライン ポスチャ ルーテッド モードの構成例を示します。

インライン ポスチャ ブリッジ モード

ブリッジ モードで動作する場合、インライン ポスチャ ノードは標準的なイーサネット ブリッジのように動作します。この設定は、信頼できないネットワークにすでにゲートウェイが含まれ、既存の設定に変更を行わない場合に最もよく使用されます。

図 1-8 に、WLC から Cisco ISE ネットワークへのレイヤ 2 クライアント トラフィックに対してブリッジとして動作するインライン ポスチャ ノードを示します。この構成では、インライン ポスチャ ノードで、ARP ブロードキャストに応答し、ARP ブロードキャストを適切な VLAN に送信できるサブネット エントリが必要です。

3 つのサブネット例(10.20.80.0/24、10.20.90.0/24、および 10.20.60.0/24)からのトラフィックのレイヤ 2 フローは、すべて VLAN マッピングによるインライン ポスチャ ノードでのブリッジ モードの使用を反映します。3 つのサブネット例の唯一の違いは、10.20.60.0/24 サブネットの場合に、インライン ポスチャ メイン インターフェイスがこのサブネット内に存在することです。

インライン ポスチャをスタンドアロンまたはハイ アベイラビリティとして展開

インライン ポスチャ展開で行う最も重要な決定は、インライン ポスチャを、単一のスタンドアロン インライン ポスチャ ノードとして展開するか、ハイ アベイラビリティを確保し、冗長性を提供してネットワークの信頼性を高めるためにプライマリとセカンダリのペアとして展開するかを決めることです。

スタンドアロン インライン ポスチャ ノードは、インライン ポスチャ サービスを提供する単一のインライン ポスチャ ノードであり、Cisco ISE ネットワークの他のすべてのノードとは独立して動作します。小規模な場所で使用するネットワークやネットワーク冗長性が大きな問題とはならない小規模なネットワークには、単一のスタンドアロン インライン ポスチャ ノードを展開することを決定できます。

ハイ アベイラビリティのためにインライン ポスチャ ノードのペアを設定する場合、追加の冗長性と信頼性を提供するために、これらはプライマリとセカンダリのペアとして動作します。このプライマリとセカンダリのペアにより、ペアのいずれかのノードで障害が発生した場合であってもネットワークが稼働し続けます。プライマリ ノードで障害が発生した場合は、セカンダリ ノードが引き継ぎ、必要なインライン ポスチャ機能を提供します。

インライン ポスチャのハイ アベイラビリティについて

インライン ポスチャのハイ アベイラビリティは、プライマリとセカンダリのペアとして設定された 2 つのインライン ポスチャ ノードから構成されます。この設定では、プライマリ ノードは RADIUS プロキシとして動作し、すべてのネットワーク パケットを転送します。プライマリ ノードで障害が発生すると、このペアのセカンダリ インライン ポスチャ ノードが引き継ぎます。

プライマリとセカンダリのペアが設定されたインライン ポスチャのステートレス ハイ アベイラビリティ展開では、セカンダリ ノードがバックアップ ユニットとして動作し、インターフェイス間でパケットを転送しません。ステートレスとは、プライマリ ノードにより認証および許可されたセッションがフェールオーバーの発生後に再び自動的に許可されることを意味します。

セカンダリ ノードは、(eth2 および eth3 インターフェイスで)ハートビート プロトコルを使用してプライマリ ノードを監視します。ハートビート プロトコルでは、2 つのノード間でメッセージを定期的に送信する必要があります。ハートビートが停止するか、割り当てられた時間内に応答がない場合は、フェールオーバーが発生し、復元アクションが実行されます。

ハートビート プロトコルがインライン ポスチャのハイ アベイラビリティ設定でアクティブな場合は、インライン ポスチャのプライマリとセカンダリのペアの eth2 インターフェイスと eth3 インターフェイス間でネットワーク接続が必要です。インライン ポスチャのハイ アベイラビリティ ペア(プライマリとセカンダリ)の各ノードの eth2 インターフェイスと eth3 インターフェイスは、2 つのノード間でのハートビート プロトコルの交換を使用するよう設定されています。このため、両方のインライン ポスチャ ノードの eth2 インターフェイス間でケーブルを直接接続する必要があります。同様に、冗長性を確保するために、両方のノードの eth3 インターフェイス間でケーブルを直接接続する必要があります。

(注) ハートビート プロトコルでは、ハイ アベイラビリティ ペアの両方のノードの eth2 インターフェイス間でケーブルを直接接続し、2 つのノードの eth3 インターフェイス間でケーブルを直接接続する必要があります。これらの接続には、どのイーサネット ケーブルでも使用できます。図 1-9 に、このケーブル要件を示します。

図 1-9 ハートビート プロトコル:eth2 および eth3 インターフェイスのイーサネット ケーブル接続

フィードバック

フィードバック