Cisco TrustSec について

従来、ファイアウォールなどのセキュリティ機能は、事前定義されている IP アドレス、サブネット、およびプロトコルに基づいてアクセス コントロールを実行していました。しかし、企業のボーダレス ネットワークへの移行に伴い、ユーザと組織の接続に使用されるテクノロジーおよびデータとネットワークを保護するためのセキュリティ要件が大幅に向上しています。エンドポイントは、ますます遊動的となり、ユーザは通常さまざまなエンドポイント(ラップトップとデスクトップ、スマートフォン、タブレットなど)を使用します。つまり、ユーザ属性とエンドポイント属性の組み合わせにより、ファイアウォール機能または専用ファイアウォールを持つスイッチやルータなどの実行デバイスがアクセス コントロール判断のために信頼して使用できる既存の 6 タプル ベースのルール以外の主要な特性が提供されます。

その結果、お客様のネットワーク全体、ネットワークのアクセス レイヤ、分散レイヤ、コア レイヤ、およびデータセンターのセキュリティを有効にするためには、エンドポイント属性またはクライアント アイデンティティ属性のアベイラビリティと伝搬がますます重要な要件となります。

Cisco TrustSec は、既存の ID 認証インフラストラクチャを基盤とするアクセス コントロールです。ネットワーク デバイス間のデータ機密性保持を目的としており、セキュリティ アクセス サービスを 1 つのプラットフォーム上で統合します。Cisco TrustSec 機能では、実行デバイスはユーザ属性とエンドポイント属性の組み合わせを使用して、ロールベースおよびアイデンティティベースのアクセス コントロールを決定します。この情報のアベイラビリティおよび伝搬によって、ネットワークのアクセス レイヤ、分散レイヤ、およびコア レイヤでのネットワーク全体におけるセキュリティが有効になります。

ご使用の環境に Cisco TrustSec を実装する利点は、次のとおりです。

-

デバイスからの適切でより安全なアクセスにより、拡大する複雑なモバイル ワークフォースを提供します。

-

有線または無線ネットワークへの接続元を包括的に確認できるため、セキュリティ リスクが低減されます。

-

物理またはクラウドベースの IT リソースにアクセスするネットワーク ユーザのアクティビティに対する非常に優れた制御が実現されます。

-

中央集中化、非常にセキュアなアクセス ポリシー管理、およびスケーラブルな実行メカニズムにより、総所有コストが削減されます。

-

詳細については、次の URL を参照してください。

|

参照先 |

説明 |

|---|---|

|

http://www.cisco.com/c/en/us/solutions/enterprise-networks/trustsec/index.html |

企業向けの Cisco TrustSec システムおよびアーキテクチャが説明されています。 |

|

コンポーネントの設計ガイドへのリンクなど、Cisco TrustSec ソリューションを企業に導入する場合の手順が紹介されています。 |

|

|

Cisco TrustSec ソリューションを ASA、スイッチ、ワイヤレス LAN(WLAN)コントローラ、およびルータと共に使用する場合の概要が紹介されています。 |

|

|

http://www.cisco.com/c/en/us/solutions/enterprise-networks/trustsec/trustsec_matrix.html |

Cisco TrustSec プラットフォームのサポート一覧が掲載されています。Cisco TrustSec ソリューションをサポートしているシスコ製品を確認できます。 |

Cisco TrustSec の SGT および SXP サポートについて

Cisco TrustSec 機能では、セキュリティ グループ アクセスは、トポロジ認識ネットワークをロールベースのネットワークに変換するため、ロールベース アクセス コントロール(RBAC)に基づいて実施されるエンドツーエンド ポリシーがイネーブルになります。認証時に取得されたデバイスおよびユーザ クレデンシャルは、パケットをセキュリティ グループごとに分類するために使用されます。Cisco TrustSec クラウドに着信するすべてのパケットは、セキュリティ グループ タグ(SGT)でタグ付けされます。タギングは、信頼できる中継がパケットの送信元のアイデンティティを識別し、データ パスでセキュリティ ポリシーを適用するのに役立ちます。SGT は、SGT を使用してセキュリティ グループ ACL を定義する場合に、ドメイン全体の特権レベルを示すことができます。

SGT は、RADIUS ベンダー固有属性で発生する IEEE 802.1X 認証、Web 認証、または MAC 認証バイパス(MAB)を使用してデバイスに割り当てられます。SGT は、特定の IP アドレスまたはスイッチ インターフェイスにスタティックに割り当てることができます。SGT は、認証の成功後にスイッチまたはアクセス ポイントにダイナミックに渡されます。

セキュリティ グループ交換プロトコル(SXP)は、SGT およびセキュリティ グループ ACL をサポートしているハードウェアに対する SGT 対応ハードウェア サポートがないネットワーク デバイスに IP-to-SGT マッピング データベースを伝搬できるよう Cisco TrustSec 向けに開発されたプロトコルです。コントロール プレーン プロトコルの SXP は、IP-SGT マッピングを認証ポイント(レガシー アクセス レイヤ スイッチなど)からネットワークのアップストリーム デバイスに渡します。

SXP 接続はポイントツーポイントであり、基礎となる転送プロトコルとして TCP を使用します。SXP は接続を開始するために既知の TCP ポート番号 64999 を使用します。また、SXP 接続は、送信元および宛先 IP アドレスによって一意に識別されます。

Cisco TrustSec 機能のロール

アイデンティティおよびポリシーベースのアクセス実施を提供するために、Cisco TrustSec 機能には、次のロールがあります。

-

アクセス要求側(AR):アクセス要求側は、ネットワークの保護されたリソースへのアクセスを要求するエンドポイント デバイスです。これらのデバイスはアーキテクチャのプライマリ対象であり、そのアクセス権限はアイデンティティ クレデンシャルによって異なります。

アクセス要求側には、PC、ラップトップ、携帯電話、プリンタ、カメラ、MACsec 対応 IP フォンなどのエンドポイント デバイスが含まれます。

-

ポリシー デシジョン ポイント(PDP):ポリシー デシジョン ポイントはアクセス コントロール判断を行います。PDP は 802.1x、MAB、Web 認証などの機能を提供します。PDP は VLAN、DACL および Security Group Access(SGACL/SXP/SGT)による許可および適用をサポートします。

Cisco TrustSec 機能では、Cisco Identity Services Engine(ISE)が PDP として機能します。Cisco ISE はアイデンティティおよびアクセス コントロール ポリシーの機能を提供します。

-

ポリシー情報ポイント(PIP):ポリシー情報ポイントは、ポリシー デシジョン ポイントに外部情報(たとえば、評価、場所、および LDAP 属性)を提供する送信元です。

ポリシー情報ポイントには、Session Directory、IPS センサー、Communication Manager などのデバイスが含まれます。

-

ポリシー管理ポイント(PAP):ポリシー管理ポイントはポリシーを定義し、許可システムに挿入します。PAP はアイデンティティ リポジトリとしても動作し、Cisco TrustSec タグからユーザ アイデンティティへのマッピングと、Cisco TrustSec タグからサーバ リソースへのマッピングを行います。

Cisco TrustSec 機能では、Cisco Secure Access Control System(802.1x および SGT サポートと統合されたポリシー サーバ)が PAP として機能します。

-

ポリシー エンフォースメント ポイント(PEP):ポリシー エンフォースメント ポイントは、各 AR の PDP による決定(ポリシー ルールおよびアクション)を実行するエンティティです。PEP デバイスは、ネットワーク全体に存在するプライマリ通信パスを介してアイデンティティ情報を学習します。PEP デバイスは、エンドポイント エージェント、許可サーバ、ピア実行デバイス、ネットワーク フローなど、さまざまな送信元から各 AR のアイデンティティ属性を学習します。同様に、PEP デバイスは SXP を使用して、ネットワーク全体で相互信頼できるピア デバイスに IP-SGT マッピングを伝搬します。

ポリシー エンフォースメント ポイントには、Catalyst Switches、ルータ、ファイアウォール(具体的には ASA)、サーバ、VPN デバイス、SAN デバイスなどのネットワーク デバイスが含まれます。

Cisco ASA は、アイデンティティ アーキテクチャの中で PEP の役割を果たします。SXP を使用して、ASA は、認証ポイントから直接アイデンティティ情報を学習し、その情報を使用してアイデンティティベースのポリシーを適用します。

セキュリティ グループ ポリシーの適用

セキュリティ ポリシーの適用はセキュリティ グループの名前に基づきます。エンドポイント デバイスは、データセンターのリソースへのアクセスを試行します。ファイアウォールで設定された従来の IP ベースのポリシーと比較して、アイデンティティベースのポリシーは、ユーザおよびデバイス アイデンティティに基づいて設定されます。たとえば、mktg-contractor が mktg-server にアクセスできるとします。mktg-corp-user は、mktg-server および corp-server にアクセスできます。

このタイプの導入には次のような利点があります。

-

ユーザ グループとリソースが 1 つのオブジェクト(SGT)を使用して定義されます(簡易ポリシー管理)。

-

ユーザ アイデンティティとリソース アイデンティティは、Cisco TrustSec 対応スイッチ インフラストラクチャ全体で保持されます。

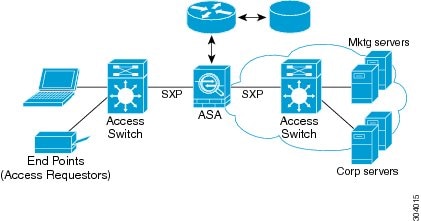

次の図に、セキュリティ グループの名前ベースのポリシー適用のための展開を示します。

Cisco TrustSec を実装すると、サーバのセグメンテーションをサポートするセキュリティ ポリシーを設定できます。また、Cisco TrustSec の実装には次のような特徴があります。

-

簡易ポリシー管理用に、サーバのプールに SGT を割り当てることができます。

-

SGT 情報は、Cisco TrustSec 対応スイッチのインフラストラクチャ内に保持されます。

-

ASA は、Cisco TrustSec ドメイン全体にポリシーを適用するために IP-SGT マッピングを利用できます。

-

サーバの 802.1x 許可が必須であるため、導入を簡略化できます。

ASA によるセキュリティ グループベースのポリシーの適用

(注) |

ユーザベースのセキュリティ ポリシーおよびセキュリティ グループベースのポリシーは、ASA で共存できます。セキュリティ ポリシーでは、ネットワーク属性、ユーザベースの属性、およびセキュリティ グループベースの属性の任意の組み合わせを設定できます。 |

Cisco TrustSec と連携するように ASA を設定するには、ISE から Protected Access Credential(PAC)ファイルをインポートする必要があります。

PAC ファイルを ASA にインポートすると、ISE との安全な通信チャネルが確立されます。チャネルが確立されると、ASA は、ISE を使用して PAC セキュア RADIUS トランザクションを開始し、Cisco TrustSec 環境データをダウンロードします(具体的には、セキュリティ グループ テーブル)。セキュリティ グループ テーブルによって、SGT がセキュリティ グループ名にマッピングされます。セキュリティ グループの名前は ISE 上で作成され、セキュリティ グループをわかりやすい名前で識別できるようになります。

ASA は、最初にセキュリティ グループ テーブルをダウンロードするときに、テーブル内のすべてのエントリを順を追って調べ、そこで設定されているセキュリティ ポリシーに含まれるすべてのセキュリティ グループの名前を解決します。次に、ASA は、それらのセキュリティ ポリシーをローカルでアクティブ化します。ASA がセキュリティ グループの名前を解決できない場合、不明なセキュリティ グループ名に対して syslog メッセージを生成します。

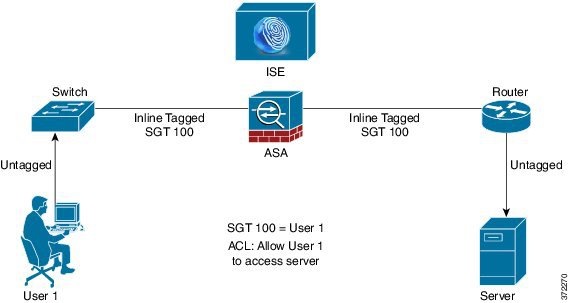

次の図に、セキュリティ ポリシーが Cisco TrustSec で適用される仕組みを示します。

-

エンドポイント デバイスは、アクセス レイヤ デバイスに直接アクセスするか、またはリモート アクセスを介してアクセスし、Cisco TrustSec で認証します。

-

アクセス レイヤ デバイスは 802.1X や Web 認証などの認証方式を使用して ISE のエンドポイント デバイスを認証します。エンドポイント デバイスは、ロールおよびグループ メンバーシップ情報を渡して、デバイスを適切なセキュリティ グループに分類します。

-

アクセス レイヤ デバイスは SXP を使用して、アップストリーム デバイスに IP-SGT マッピングを伝搬します。

-

ASA はパケットを受信すると、SXP から渡された IP-SGT マッピングを使用して、送信元および宛先 IP アドレスの SGT を調べます。

マッピングが新規の場合、ASA はそのマッピングをローカル IP-SGT マネージャ データベースに記録します。コントロール プレーンで実行される IP-SGT マネージャ データベースは、各 IPv4 または IPv6 アドレスの IP-SGT マッピングを追跡します。データベースでは、マッピングが学習された送信元が記録されます。SXP 接続のピア IP アドレスがマッピングの送信元として使用されます。各 IP-SGT にマップされたエントリには、送信元が複数存在する可能性があります。

ASA が送信者として設定されている場合、ASA は SXP ピアに IP-SGT マッピング エントリをすべて送信します。

-

ASA で SGT またはセキュリティ グループの名前を使用してセキュリティ ポリシーが設定されている場合、ASA はそのポリシーを適用します。(ASA では、SGT またはセキュリティ グループの名前を含むセキュリティ ポリシーを作成できます。セキュリティ グループの名前に基づいてポリシーを適用するには、ASA はセキュリティ グループ テーブルで SGT にセキュリティ グループの名前をマッピングする必要があります)。

ASA がセキュリティ グループ テーブルでセキュリティ グループの名前を見つけることができず、その名前がセキュリティ ポリシーに含まれている場合、ASA は、セキュリティ グループの名前を不明と見なし、syslog メッセージを生成します。ISE からのセキュリティ グループ テーブルの更新とセキュリティ グループの名前の学習後、ASA はセキュリティ グループの名前がわかっていることを示す syslog メッセージを生成します。

セキュリティ グループに対する変更が ISE に及ぼす影響

ASA は、ISE から最新のテーブルをダウンロードして、セキュリティ グループ テーブルを定期的に更新します。セキュリティ グループは、ダウンロードの合間に ISE で変更できます。これらの変更は、セキュリティ グループ テーブルが更新されるまで、ASA には反映されません。

ヒント |

ISE のポリシー設定の変更は、メンテナンス時間中にスケジュールすることをお勧めします。さらに、セキュリティ グループの変更を確実に行うには、ASA でセキュリティ グループ テーブルを手動で更新します。 |

このようにポリシー設定の変更を行うことで、セキュリティ グループの名前を解決し、セキュリティ ポリシーを即座にアクティブ化できる可能性が最大限に高まります。

セキュリティ グループ テーブルは、環境データのタイマーが期限切れになると自動的に更新されます。セキュリティ グループ テーブルの更新は、オンデマンドでトリガーすることも可能です。

ISE でセキュリティ グループを変更する場合、ASA がセキュリティ グループ テーブルを更新するときに次のイベントが発生します。

-

セキュリティ グループの名前を使用して設定されたセキュリティ グループ ポリシーだけは、セキュリティ グループ テーブルを通じて解決する必要があります。セキュリティ グループ タグを含むポリシーは、常にアクティブになります。

-

セキュリティ グループ テーブルが初めて利用できるようになったときに、セキュリティ グループの名前を含むすべてのポリシーが確認され、セキュリティ グループの名前が解決され、ポリシーがアクティブ化されます。また、タグ付きのすべてのポリシーが確認されます。不明なタグの場合は syslog が生成されます。

-

セキュリティ グループ テーブルの期限が切れていても、そのテーブルをクリアするか、新しいテーブルを使用できるようになるまで、最後にダウンロードしたセキュリティ グループ テーブルに従って引き続きポリシーが適用されます。

-

ASA で解決済みのセキュリティ グループの名前が不明になると、セキュリティ ポリシーが非アクティブ化されます。ただし、ASA の実行コンフィギュレーションではセキュリティ ポリシーが保持されます。

-

PAP で既存のセキュリティ グループが削除されると、既知のセキュリティ グループ タグが不明になる可能性がありますが、ASA のポリシー ステータスは変化しません。既知のセキュリティ グループの名前は未解決になる可能性があり、その場合、ポリシーは非アクティブになります。セキュリティ グループの名前が再利用される場合、新しいタグを使用してポリシーが再コンパイルされます。

-

PAP で新しいセキュリティ グループが追加されると、不明なセキュリティ グループ タグが既知になる可能性があり、syslog メッセージが生成されます。ただし、ポリシー ステータスは変化しません。不明なセキュリティ グループの名前が解決される可能性があり、その場合、関連付けられているポリシーがアクティブ化されます。

-

PAP でタグの名前が変更された場合、タグを使用して設定されたポリシーによって新しい名前が表示されます。ポリシー ステータスは変化しません。セキュリティ グループの名前を使用して設定されたポリシーは、新しいタグ値を使用して再コンパイルされます。

ASA での送信者および受信者のロール

ASA では、SXP の他のネットワーク デバイスとの間の IP-SGT マッピング エントリの送受信がサポートされます。SXP を使用すると、セキュリティ デバイスとファイアウォールが、ハードウェアをアップグレードまたは変更する必要なく、アクセス スイッチからのアイデンティティ情報を学習できます。また、SXP を使用して、アップストリーム デバイス(データセンター デバイスなど)からの IP-SGT マッピング エントリをダウンストリーム デバイスに渡すこともできます。ASA は、アップストリームおよびダウンストリームの両方向から情報を受信できます。

ASA での SXP ピアへの SXP 接続を設定する場合は、アイデンティティ情報を交換できるように、ASA を送信者または受信者として指定する必要があります。

-

送信者モード:ASA で収集されたアクティブな IP-SGT マッピング エントリをすべてポリシー適用のためアップストリーム デバイスに転送できるように ASA を設定します。

-

受信者モード:ダウンストリーム デバイス(SGT 対応スイッチ)からの IP-SGT マッピング エントリを受信し、ポリシー定義作成のためにこの情報を使用できるように ASA を設定します。

SXP 接続の一方の端が送信者として設定されている場合、もう一方の端は受信者として設定する必要があります。逆の場合も同様です。SXP 接続の両端の両方のデバイスに同じロール(両方とも送信者または両方とも受信者)が設定されている場合、SXP 接続が失敗し、ASA は syslog メッセージを生成します。

SXP 接続が複数ある場合でも、IP-SGT マッピング データベースからダウンロードされた IP-SGT マッピング エントリを学習できます。ASA で SXP ピアへの SXP 接続が確立されると、受信者が送信者から IP-SGT マッピング データベース全体をダウンロードします。この後に行われる変更はすべて、新しいデバイスがネットワークに接続されたときにのみ送信されます。このため、SXP の情報が流れる速さは、エンド ホストがネットワーク認証を行う速さに比例します。

SXP 接続を通じて学習された IP-SGT マッピング エントリは、SXP IP-SGT マッピング データベースで管理されます。同じマッピング エントリが異なる SXP 接続を介して学習される場合もあります。マッピング データベースは、学習した各マッピング エントリのコピーを 1 つ保持します。同じ IP-SGT マッピング値の複数のマッピング エントリは、マッピングを学習した接続のピア IP アドレスによって識別されます。SXP は IP-SGT マネージャに対して、新しいマッピングが初めて学習された場合にはマッピング エントリを追加するように、SXP データベース内の最後のコピーが削除された場合にはマッピング エントリを削除するように要求します。

SXP 接続が送信者として設定されている場合は必ず、SXP は IP-SGT マネージャに対して、デバイスで収集したすべてのマッピング エントリをピアに転送するよう要求します。新しいマッピングがローカルで学習されると、IP-SGT マネージャは SXP に対して、送信者として設定されている接続を介してそのマッピングを転送するよう要求します。

ASA を SXP 接続の送信者および受信者の両方として設定すると、SXP ループが発生する可能性があります。つまり、SXP データが最初にそのデータを送信した SXP ピアで受信される可能性があります。

ISE への ASA の登録

ASA が PAC ファイルを正常にインポートするには、ISE の認識された Cisco TrustSec ネットワーク デバイスとして ASA を設定する必要があります。ISE に ASA を登録するには、次の手順を実行します。

手順

| ステップ 1 |

ISE にログインします。 |

| ステップ 2 |

[Administration] > [Network Devices] > [Network Devices] を選択します。 |

| ステップ 3 |

[Add] をクリックします。 |

| ステップ 4 |

ASA の IP アドレスを入力します。 |

| ステップ 5 |

ISE がユーザ認証用に使用されている場合、[Authentication Settings] 領域に共有秘密を入力します。 ASA で AAA サーバを設定する場合は、ISE でここで作成した共有秘密を指定します。ASA の AAA サーバはこの共有秘密を使用して、ISE と通信します。 |

| ステップ 6 |

ASA のデバイス名、デバイス ID、パスワード、およびダウンロード間隔を指定します。これらのタスクの実行方法については、ISE のマニュアルを参照してください。 |

ISE でのセキュリティ グループの作成

ISE と通信するように ASA を設定する場合は、AAA サーバを指定します。AAA サーバを ASA で設定する場合は、サーバ グループを指定する必要があります。セキュリティ グループは、RADIUS プロトコルを使用するように設定する必要があります。ISE でセキュリティ グループを作成するには、次の手順を実行します。

手順

| ステップ 1 |

ISE にログインします。 |

| ステップ 2 |

[Policy] > [Policy Elements] > [Results] > [Security Group Access] > [Security Group] を選択します。 |

| ステップ 3 |

ASA のセキュリティ グループを追加します。(セキュリティ グループは、グローバルであり、ASA に固有ではありません)。 ISE は、タグを使用して [Security Groups] でエントリを作成します。 |

| ステップ 4 |

[Security Group Access] 領域で、ASA のデバイス ID クレデンシャルおよびパスワードを設定します。 |

PAC ファイルの生成

PAC ファイルを生成するには、次の手順を実行します。

(注) |

PAC ファイルには、ASA および ISE がその間で発生する RADIUS トランザクションを保護できる共有キーが含まれています。このため、必ずこのキーを安全に ASA に保存してください。 |

手順

| ステップ 1 |

ISE にログインします。 |

| ステップ 2 |

[Administration] > [Network Resources] > [Network Devices] を選択します。 |

| ステップ 3 |

デバイスのリストから ASA を選択します。 |

| ステップ 4 |

[Security Group Access (SGA)] で、[Generate PAC] をクリックします。 |

| ステップ 5 |

PAC ファイルを暗号化するには、パスワードを入力します。 PAC ファイルを暗号化するために入力するパスワード(または暗号キー)は、デバイス クレデンシャルの一部として ISE で設定したパスワードとは関係ありません。 ISE は PAC ファイルを生成します。ASA は、フラッシュ、または TFTP、FTP、HTTP、HTTPS、SMB を介してリモート サーバから PAC ファイルをインポートできます。(PAC ファイルは、インポート前に ASA フラッシュに配置されている必要はありません)。 |

フィードバック

フィードバック