インターフェイス

Cisco Defense Orchestrator(CDO)を使用して、Firepower Threat Defense(FTD)デバイスのデータインターフェイスまたは管理/診断インターフェイスを設定および編集できます。

現時点では、CDO はルーテッドインターフェイスとブリッジグループのみを設定できます。パッシブインターフェイスの設定はサポートしていません。

Firepower インターフェイス設定に関する注意事項と制約事項

Cisco Defense Orchestrator(CDO)を使用してデバイスを設定する場合、インターフェイス設定にいくつかの制限があります。次の機能のいずれかが必要な場合は、Firepower Management Center を使用してデバイスを設定する必要があります。

Firewall

-

ルーテッド ファイアウォール モードのみがサポートされます。トランスペアレント ファイアウォール モードのインターフェイスは設定できません。

-

スイッチポートモード用に設定されたインターフェイスをサポートするのは、Firepower 1010 の物理 デバイスだけです。詳細については、「FTD のスイッチ ポート モード インターフェイス」を参照してください。

パッシブ

-

現時点では、CDO はインターフェイステーブルのパッシブ インターフェイス モードを識別しないため、パッシブインターフェイスまたは ERSPAN インターフェイスを設定できません。パッシブインターフェイスを設定および識別するには、FDM UI を使用する必要があります。

IPS 専用モード

-

インターフェイスをインライン(インライン セット内)またはインライン タップ(IPS オンリー処理用)に設定することはできません。IPS 専用モードのインターフェイスは、多数のファイアウォールのチェックをバイパスし、IPS セキュリティ ポリシーのみをサポートします。対照的に、ファイアウォール モードのインターフェイスでは、トラフィックが、フローの維持、IP レイヤおよび TCP レイヤの両方でのフロー状態の追跡、TCP の標準化などのファイアウォール機能の対象となります。

-

また、任意で、セキュリティポリシーに従ってファイアウォールモードのトラフィックに IPS 機能を設定することもできます。

EtherChannel

CDO は、バージョン 6.5 以降を実行しているデバイスの読み取り、作成、および機能をサポートします。EtherChannel インターフェイスを作成するには、「Firepower Threat Defense 用 EtherChannel インターフェイスの追加」を参照してください。プレフィックスを作成

-

一度にアクティブにできるインターフェイスの数はデバイスモデルによって異なりますが、Firepower の物理デバイスには最大 48 の EtherChannel を設定できます。デバイス固有の制限については、「デバイス固有の要件」を参照してください。

-

チャネルグループ内のすべてのインターフェイスは、同じメディアタイプと容量である必要があり、同じ速度とデュプレックスに設定する必要があります。メディアタイプは RJ-45 または SFP のいずれかです。異なるタイプ(銅と光ファイバ)の SFP を混在させることができます。容量の大きいインターフェイスで速度を低く設定することによってインターフェイスの容量(1 GB インターフェイスと 10 GB インターフェイスなど)を混在させることはできません。

-

FTD EtherChannel の接続先デバイスも 802.3ad EtherChannel をサポートしている必要があります。

-

FTD は、VLAN タグ付きの LACPDU をサポートしていません。Cisco IOS vlan dot1Q tag native コマンドを使用して、隣接スイッチのネイティブ VLAN タギングを有効にすると、FTD はタグ付きの LACPDU をドロップします。隣接スイッチのネイティブ VLAN タギングは、必ずディセーブルにしてください。

-

すべての FTD 設定は、メンバー物理インターフェイスではなく論理 EtherChannel インターフェイスを参照します。

(注)

ポートチャネルとして設定されたインターフェイスは、物理インターフェイス、冗長インターフェイスのみ使用でき、サブインターフェイスのみがブリッジ グループ メンバー インターフェイスとしてサポートされます。

ブリッジ グループ

現時点では、CDO は 1 つのブリッジグループの設定をサポートしています。デバイスがブリッジグループをサポートしているかどうかを判断するには、「FTD 設定におけるブリッジグループの互換性」で詳細を確認してください。

インターフェイスをブリッジグループに追加する際、次の点に注意してください。

-

インターフェイスには名前が必要です。

-

静的に、または DHCP を介してインターフェイス用に定義された IPv4 または IPv6 アドレスは設定できません。

-

BVI は、VLAN インターフェイスまたは他のルーテッドインターフェイスのいずれかをメンバーインターフェイスとして持つことができますが、1 つの BVI で両方をメンバーインターフェイスとして持つことはできません。

-

BVI は、VLAN インターフェイスまたは他のルーテッドインターフェイスのいずれかをメンバーインターフェイスとして持つことができますが、1 つの BVI で両方をメンバーインターフェイスとして持つことはできません。

-

インターフェイスは、Point-to-Point Protocol over Ethernet(PPPoE)にはできません。

-

インターフェイスをセキュリティゾーンに関連付けることはできません(ゾーン内にある場合)。インターフェイスをブリッジグループに追加する前に、そのインターフェイスのすべての NAT ルールを削除する必要があります。

-

メンバーインターフェイスは個別に有効または無効にします。そのため、未使用のインターフェイスはブリッジ グループから削除することなく無効化できます。ブリッジ グループ自体は常に有効になっています。

-

ブリッジグループの メンバー になるインターフェイスを設定できます。インターフェイスの要件と作成については、「ブリッジグループの設定」を参照してください。

Point-to-Point Protocol over Ethernet

-

IPv4 では、Point-to-Point Protocol over Ethernet(PPPoE)を設定できません。インターネット インターフェイスが DSL、ケーブルモデム、または ISP へのその他の接続に接続されていて、ISP が PPPoE を使用して IP アドレスを提供している場合、これらを設定するには、FDM を使用する必要があります。

VLAN

VLAN インターフェイスと VLAN メンバーを設定するには、「FTD VLAN の設定」で詳細を確認してください。スイッチポートモード用に VLAN を設定するには、「スイッチポートモード用 FTD VLAN の設定」で詳細を確認してください。

-

このインターフェイスは物理的である必要があります。

-

このインターフェイスは管理専用にできません。

-

このインターフェイスは、BVI、サブインターフェイス、別の VLAN インターフェイス、EtherChannel など、他のタイプのインターフェイスとして関連付けることはできません。

-

このインターフェイスを BVI メンバーまたは etherchannel メンバーにすることはできません。

-

デバイスモデルは、さまざまな数の VLAN メンバーをサポートします。詳細については、「デバイスモデルごとの VLAN メンバーの最大数」を参照してください。

(注)

お使いの環境に VLAN を設定するには、「Firepower VLAN サブインターフェイスと 802.1Q トランキングの設定」で詳細を確認してください。

ネットワーク モジュール カード

任意のネットワークモジュールのインストールは、ASA 5515-X、5525-X、5545-X、5555-X、および Firepower 2100 シリーズデバイスに限定されます。

-

カードはブートストラップ中(つまり、初期インストールまたは再イメージ化、ローカル/リモート管理間の切り替え時)にのみ検出されます。CDO はこれらのインターフェイスの速度とデュプレックスに正しいデフォルトを設定します。利用可能なインターフェイスの合計数を変更することなく、オプションのカードを、インターフェイスの速度/デュプレックスのオプションを変更するカードと交換する場合、交換されたインターフェイスの正しい速度/デュプレックスの値をシステムが認識できるように、デバイスを再起動します。デバイスとのコンソール セッションまたは SSH から、reboot コマンドを入力します。次に、CDO を使用して、機能の変更を含む各物理インターフェイスを編集し、有効な速度とデュプレックスのオプションを選択します。システムは元の設定を自動的に修正しないためです。すぐに変更を展開して、システムの正しい動作を確認します。

(注)

カードをインターフェイスの総数が変更されたカードと交換する、または他のオブジェクトによって参照されたインターフェイスを削除すると、予期しない問題が発生することがあります。このような変更が必要な場合は、まずセキュリティゾーンのメンバーシップ、VPN 接続など、削除するインターフェイスへの参照をすべて削除してください。変更を行う前にバックアップを実行することもお勧めします。

FTDv デバイスのインターフェイス

-

FTDv デバイスを再初期化せずにインターフェイスを追加または削除することはできません。これらのアクションは FDM で実行する必要があります。

(注)

ただし、異なる速度/デュプレックス機能を持っているインターフェイスと交換した場合、システムを再起動します(デバイスの CLI コンソールから、reboot コマンドを入力します)。これにより、システムが新しい速度/デュプレックス値を認識できるようになります。次に、CDO で機能の変更を含む各インターフェイスを編集し、有効な速度とデュプレックスのオプションを選択します。システムは元の設定を自動的に修正しないためです。すぐに変更を展開して、システムの正しい動作を確認します。

デバイスモデルによる VLAN メンバーの最大数

デバイスモデルにより、設定できる VLAN サブインターフェイスの最大数が制限されます。データ インターフェイスでのみサブインターフェイスを設定することができ、管理インターフェイスでは設定できないことに注意してください。次の表で、各デバイス モデルの制限について説明します。

|

モデル |

VLAN サブインターフェイスの最大数 |

|---|---|

|

Firepower 1010 |

60 |

|

Firepower 1120 |

512 |

|

Firepower 1140、Firepower 1150 |

1024 |

|

Firepower 2100 |

1024 |

|

Cisco Secure Firewall 3100 |

1024 |

|

Firepower 4100 |

1024 |

|

Firepower 9300 |

1024 |

|

ASA 5508-X |

50 |

|

ASA 5515-X |

100 |

|

ASA 5516-X |

100 |

|

ASA 5525-X |

200 |

|

ASA 5545-X |

300 |

|

ASA 5555-X |

500 |

|

ISA 3000 |

100 |

Firepower データインターフェイス

Cisco Defense Orchestrator(CDO)は、Firepower Threat Defense(FTD)デバイスにおけるルーテッドインターフェイスとブリッジ仮想インターフェイスの設定をサポートします。

ルーテッド インターフェイス

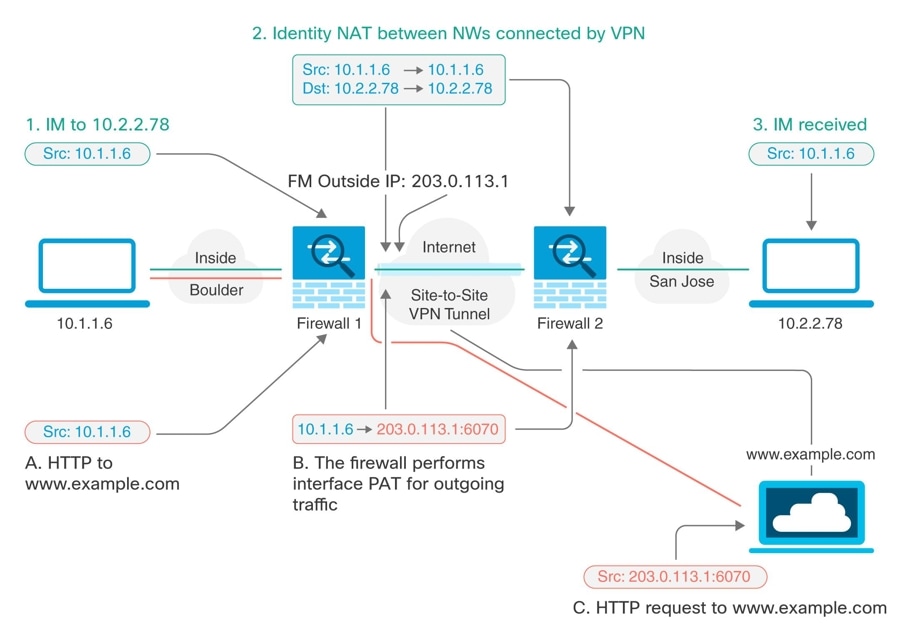

各レイヤ 3 ルーテッド インターフェイス(またはサブインターフェイス)に、固有のサブネット上の IP アドレスが必要です。通常、これらのインターフェイスをスイッチ、別のルータ上のポート、または ISP/WAN ゲートウェイに接続します。

スタティック アドレスを割り当てるか、または DHCP サーバから取得できます。ただし、DHCP サーバがデバイス上の静的に定義されたインターフェイスと同じサブネット アドレスを提供すると、システムは DHCP インターフェイスを無効にします。DHCP を使用してアドレスを取得しているインターフェイスがトラフィックの通過を停止している場合は、アドレスがデバイス上の別のインターフェイスのサブネットと重複していないかどうかを確認してください。

ルーテッドインターフェイスでは、IPv6 アドレスと IPv4 アドレスの両方を設定できます。IPv4 と IPv6 の両方で、デフォルト ルートを設定してください。このタスクは、Firepower Device Manager を使用して FTD デバイスで実行する必要があります。デフォルトルートの設定については、『Cisco Firepower Threat Defense コンフィギュレーション ガイド(Firepower Device Manager バージョン x.x.x 用』の「基本 > ルーティング」を参照してください。

ブリッジグループとブリッジ仮想インターフェイス

ブリッジ グループは、FTD デバイスがルーティングではなくブリッジするインターフェイスのグループです。ブリッジされたインターフェイスはブリッジグループに属し、すべてのインターフェイスが同じネットワーク上にあります。ブリッジグループはブリッジ ネットワークに IP アドレスを持つブリッジ仮想インターフェイス(BVI)によって表されます。ブリッジグループに含まれるインターフェースを「メンバー」と呼びます。

BVI に名前を付けると、ルーテッド インターフェイスと BVI の間のルーティングを実行できます。この場合、BVI はメンバー インターフェイスとルーテッド インターフェイス間のゲートウェイとして機能します。BVI に名前を指定しない場合、ブリッジ グループ メンバーのインターフェイス上のトラフィックはブリッジ グループを離れることができません。通常、インターネットにメンバー インターフェイスをルーティングするため、インターフェイスに名前を付けます。

Firepower Device Manager によって管理される FTD は、1 つのブリッジグループのみをサポートします。したがって、CDO ではその 1 つのブリッジグループのみを管理でき、デバイス上に追加のブリッジグループを作成することはできません。CDO では、仮想 FTD インスタンスではなく、ハードウェアに直接インストールされた FTD 上の BVI のみを管理できます。

ブリッジ グループのルーテッド モードでの使い方の 1 つは、外部スイッチの代わりに Firepower Threat Defense デバイスで追加のインターフェイスを使用することです。ブリッジ グループのメンバー インターフェイスにエンドポイントを直接接続できます。また、BVI と同じネットワークにより多くのエンドポイントを追加するために、スイッチを接続できます。

パッシブ インターフェイス

パッシブ インターフェイスは、スイッチ SPAN(スイッチド ポート アナライザ)またはミラー ポートを使用してネットワーク全体を流れるトラフィックをモニターします。SPAN またはミラー ポートでは、スイッチ上の他のポートからトラフィックをコピーできます。この機能により、ネットワーク トラフィックのフローに含まれなくても、ネットワークでのシステムの可視性が備わります。パッシブ展開で構成されたシステムでは、特定のアクション(トラフィックのブロッキングやシェーピングなど)を実行することができません。パッシブ インターフェイスはすべてのトラフィックを無条件で受信します。このインターフェイスで受信されたトラフィックは再送されません。

現時点では、FTD のパッシブインターフェイスの管理について、CDO のサポートに制限があります。

-

パッシブインターフェイスは FTD で設定する必要があります。

-

CDO を使用して、ルーテッドインターフェイスをパッシブインターフェイスに変更したり、パッシブインターフェイスをルーテッドインターフェイスに変更したりすることはできません。

-

CDO では、インターフェイステーブル内のパッシブインターフェイスが識別されません。

管理/診断インターフェイス

管理ラベル付けされた物理ポート(または、Firepower Threat Defense Virtual の場合は Management 0/0 仮想インターフェイス)には、2 つの別個のインターフェイスが実際に関連付けられています。

-

管理仮想インターフェイス:この IP アドレスは、システムの通信に使用されます。これはシステムがスマート ライセンスに使用し、データベースの更新情報を取得するためのアドレスです。これに対して管理セッションを開くことができます(Firepower Device Manager および CLI)。 で定義されている管理アドレスを設定する必要があります。

-

診断物理インターフェイス:物理管理ポートは、実際には診断という名前が付けられています。外部 syslog サーバーに syslog メッセージを送信するためにこのインターフェイスを使用できます。診断物理インターフェイスの IP アドレスの設定は任意です。syslog で使用する場合にのみ、インターフェイスを設定します。このインターフェイスは、 ページに表示され、そこで設定できます。診断物理インターフェイスは管理トラフィックのみを許可し、トラフィックのスルーは許可しません。

(ハードウェア デバイス)管理/診断を設定する際、物理ポートをネットワークに接続しないことをお勧めします。代わりに、管理 IP アドレスのみを設定し、インターネットからの更新情報を得るためのゲートウェイとして、データ インターフェイスを使用するように設定します。次に、HTTPS/SSH トラフィック(デフォルトで HTTPS は有効)への内部インターフェイスを開き、内部 IP アドレスを使用して Firepower Device Manager を開きます。このタスクは、Firepower Device Manager で直接実行する必要があります。手順については、『Cisco Firepower Threat Defense コンフィギュレーション ガイド(Firepower Device Manager 用) 』の「管理アクセスリストの設定」を参照してください。

Firepower Threat Defense Virtual の推奨設定は、Management0/0 を内部インターフェイスと同じネットワークに接続し、内部インターフェイスをゲートウェイとして使用することです。診断用に別のアドレスを設定しないでください。

(注) |

管理インターフェイスを編集する際の特別な手順については、Firepower バージョン 6.4 以降の『Cisco Firepower Threat Defense コンフィギュレーション ガイド(Firepower Device Manager 用)』を参照してください。 コンフィギュレーション ガイドを開き、 に移動します。管理インターフェイスの設定は、Firepower Device Manager で行う必要があります。 |

インターフェイスの設定

これは、MT ドキュメントを XML に変換するためのプレースホルダートピックですので、

準公共分野では使用しないでください。

Firepower インターフェイスの設定におけるセキュリティゾーンの使用

各インターフェイスは単一のセキュリティ ゾーンに割り当てることができます。ゾーンに基づいてセキュリティ ポリシーを適用されます。たとえば、内部インターフェイスを内部ゾーンに割り当て、外部インターフェイスを外部ゾーンに割り当てることができます。また、たとえば、トラフィックが内部から外部に移動できるようにアクセス コントロール ポリシーを設定することはできますが、外部から内部に向けては設定できません。

各ゾーンは、ルーテッドまたはパッシブのいずれかのモードになっています。これはインターフェイスのモードに直接関係します。ルーテッド インターフェイスとパッシブ インターフェイスは、同じモードのセキュリティ ゾーンにのみ追加できます。

ブリッジ仮想インターフェイス(BVI)は、セキュリティゾーンに追加されません。メンバーインターフェイスのみがセキュリティゾーンに追加されます。

ゾーンには診断インターフェイスや管理インターフェイスを含めません。ゾーンは、データ インターフェイスにのみ適用されます。

CDO は、現在、ASA デバイスまたは FTD デバイス上の仮想トンネルインターフェイス(VTI)トンネルの管理、監視、使用をサポートしていません。VTI トンネルが設定されているデバイスを CDO にオンボーディングすることは可能ですが、VTI インターフェイスは無視されます。セキュリティゾーンまたはスタティックルートが VTI を参照する場合、CDO は VTI 参照を除いてセキュリティゾーンとスタティックルートを読み取ります。VTI トンネルに対する CDO のサポートは近日中に提供されます。

セキュリティゾーンの詳細については、「セキュリティ ゾーン オブジェクト」を参照してください。

セキュリティゾーンへの FTD インターフェイスの割り当て

はじめる前に

セキュリティゾーンを追加する場合、インターフェイスには次の制限があります。

-

インターフェイスには名前が必要です。

-

このインターフェイスは管理専用にできません。このオプションは、インターフェイスの [詳細設定(Advanced)] タブから有効または無効にします。

-

ブリッジ グループ インターフェイスにセキュリティゾーンを割り当てることはできません。

-

スイッチポートモード用に設定したインターフェイスにセキュリティゾーンを割り当てることはできません。

-

CDO は、現在、ASA デバイスまたは FTD デバイス上の仮想トンネルインターフェイス(VTI)トンネルの管理、監視、使用をサポートしていません。VTI トンネルが設定されているデバイスを CDO にオンボーディングすることは可能ですが、VTI インターフェイスは無視されます。セキュリティゾーンまたはスタティックルートが VTI を参照する場合、CDO は VTI 参照を除いてセキュリティゾーンとスタティックルートを読み取ります。VTI トンネルに対する CDO のサポートは近日中に提供されます。

Firepower インターフェイスをセキュリティゾーンに割り当てる

セキュリティゾーンを既存のインターフェイスに関連付けるには、以下の手順を実行します。

手順

| ステップ 1 |

CDO にログインします。 |

||

| ステップ 2 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

||

| ステップ 3 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

||

| ステップ 4 |

FTD デバイスをクリックし、変更する FTD を選択します。 |

||

| ステップ 5 |

右側にある [管理(Management)] ペインで、[インターフェイス(Interfaces)] をクリックします。 |

||

| ステップ 6 |

セキュリティゾーンを追加するインターフェイスを選択し、 |

||

| ステップ 7 |

[セキュリティゾーン(Security Zone)] ドロップダウンメニューを使用して、このインターフェイスに関連付けるセキュリティゾーンを選択します。

|

||

| ステップ 8 |

[保存(Save)] をクリックします。 |

||

| ステップ 9 |

Firepower インターフェイス設定での Auto-MDI/MDX の使用

RJ-45 インターフェイスでは、デフォルトの自動ネゴシエーション設定に Auto-MDI/MDIX 機能も含まれています。Auto-MDI/MDIX は、オートネゴシエーション フェーズでストレート ケーブルを検出すると、内部クロスオーバーを実行することでクロス ケーブルによる接続を不要にします。インターフェイスの Auto-MDI/MDIX を有効にするには、速度とデュプレックスのいずれかをオートネゴシエーションに設定する必要があります。速度とデュプレックスの両方に明示的に固定値を指定すると、両方の設定でオートネゴシエーションが無効にされ、Auto-MDI/MDIX も無効になります。ギガビット イーサネットの速度と二重通信をそれぞれ 1000 と全二重に設定すると、インターフェイスでは常にオートネゴシエーションが実行されるため、Auto-MDI/MDIX は常に有効になり、無効にできません。

これらの設定は、インターフェイスの編集時に [詳細(Advanced)] タブで行います。

Firepower インターフェイス設定での MAC アドレスの使用

Media Access Control(MAC)アドレスを手動で設定してデフォルト値を上書きできます。

高可用性設定の場合は、インターフェイスのアクティブ MAC アドレスとスタンバイ MAC アドレスの両方を設定できます。アクティブ ユニットがフェールオーバーしてスタンバイ ユニットがアクティブになると、その新規アクティブ ユニットがアクティブな MAC アドレスの使用を開始して、ネットワークの切断を最小限に抑えます。

アクティブおよびスタンバイの MAC アドレスは、インターフェイスを設定する際に [詳細(Advanced)] タブで指定します。

デフォルトの MAC アドレス

デフォルトの MAC アドレスの割り当ては、インターフェイスのタイプによって異なります。

-

物理インターフェイス:物理インターフェイスは Burned-In MAC Address を使用します。

-

サブインターフェイス:物理インターフェイスのすべてのサブインターフェイスは同じ Burned-In MAC Address を使用します。サブインターフェイスに一意の MAC アドレスを割り当てることが必要になる場合があります。たとえば、サービス プロバイダーによっては、MAC アドレスに基づいてアクセス制御を行う場合があります。また、IPv6 リンクローカル アドレスは MAC アドレスに基づいて生成されるため、サブインターフェイスに一意の MAC アドレスを割り当てることで、一意の IPv6 リンクローカル アドレスが可能になります。

Firepower インターフェイス設定で MTU 設定を使用する

MTU について

MTU は、Firepower Threat Defense デバイスが特定のイーサネット インターフェイスで送信可能な最大フレームペイロードサイズを指定します。MTU 値は、イーサネット ヘッダー、VLAN タギング、またはその他のオーバーヘッドを含まないフレーム サイズです。たとえば MTU を 1500 に設定した場合、想定されるフレーム サイズはヘッダーを含めて 1518 バイト、VLAN を使用する場合は 1522 バイトです。これらのヘッダーに対応するために MTU 値を高く設定しないでください。

『Path MTU Discovery』

Firepower Threat Defense デバイスは、Path MTU Discovery(RFC 1191 の定義に従う)をサポートします。つまり、2 台のホスト間のネットワークパスに含まれるすべてのデバイスで MTU を調整できます。したがってパスの最小 MTU の標準化が可能です。

MTU およびフラグメンテーション

IPv4 では、出力 IP パケットが指定された MTU より大きい場合、2 つ以上のフレームにフラグメント化されます。フラグメントは宛先(場合によっては中間ホップ)で組み立て直されますが、フラグメント化はパフォーマンス低下の原因となります。IPv6 では、通常、パケットをフラグメント化することはできません。したがって、フラグメント化を避けるために、IP パケットを MTU サイズ以内に収める必要があります。

UDP または ICMP の場合、アプリケーションではフラグメント化を避けるために MTU を考慮する必要があります。

(注) |

Firepower Threat Defense デバイスは、メモリに空きがある限り、設定された MTU よりも大きいフレームを受信できます。 |

MTU とジャンボ フレーム

MTU が大きいほど、大きいパケットを送信できます。パケットが大きいほど、ネットワークの効率が良くなる可能性があります。次のガイドラインを参照してください。

-

トラフィックパスでの MTU の一致:すべての Firepower Threat Defense デバイスインターフェイスとトラフィックパスに含まれる他のデバイスインターフェイスで、MTU が同じになるように設定することを推奨します。MTU の一致により、中間デバイスでのパケットのフラグメント化が回避できます。

-

ジャンボフレームへの対応:ジャンボフレームとは、標準的な最大値 1522 バイト(レイヤ 2 ヘッダーおよび VLAN ヘッダーを含む)より大きく、9216 バイトまでのイーサネットパケットのことです。ジャンボ フレームに対応するために、9198 バイトまでの MTU を設定できます。Firepower Threat Defense Virtual の場合は最大 9000 バイトです。

(注)

MTU を増やすとジャンボ フレームに割り当てるメモリが増え、他の機能(アクセス ルールなど)の最大使用量が制限される場合があります。ASA 5500-X シリーズ デバイスまたは Firepower Threat Defense Virtual で、MTU をデフォルトの 1500 より大きくする場合、システムを再起動する必要があります。ジャンボ フレームのサポートが常に有効な場合、Firepower 2100 シリーズ デバイスを再起動する必要はありません。

Firepower インターフェイスの IPv6 アドレッシング

Firepower 物理インターフェイスに、次の 2 種類のユニキャスト IPv6 アドレスを設定できます。

-

[グローバル(Global)]:グローバルアドレスは、パブリックネットワークで使用可能なパブリックアドレスです。ブリッジ グループの場合、各メンバーインターフェイスではなくブリッジ仮想インターフェイス(BVI)上でグローバル アドレスを設定します。次のいずれかをグローバル アドレスとして指定することはできません。

-

内部で予約済みの IPv6 アドレス:fd00::/56 (from=fd00:: to= fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

未指定のアドレス(::/128 など)

-

ループバック アドレス(::1/128)

-

マルチキャストアドレス(ff00::/8)

-

リンクローカル アドレス(fe80::/10)

-

-

[リンクローカル(Link-local)]:リンクローカルアドレスは、直接接続されたネットワークだけで使用できるプライベートアドレスです。ルータは、リンクローカル アドレスを使用してパケットを転送するのではなく、特定の物理ネットワーク セグメント上で通信だけを行います。ルータは、アドレス設定またはアドレス解決およびネイバー探索などのネットワーク検出機能に使用できます。リンクローカル アドレスがセグメントでのみ使用可能であり、インターフェイス MAC アドレスに接続されているため、各インターフェイスは独自のアドレスを持つ必要があります。

最低限、IPv6 が動作するようにリンクローカル アドレスを設定する必要があります。グローバル アドレスを設定すると、リンクローカル アドレスがインターフェイスに自動的に設定されるため、リンクローカル アドレスを個別に設定する必要はありません。グローバル アドレスを設定しない場合は、リンクローカル アドレスを自動的にするか、手動で設定する必要があります。

Firepower インターフェイスの設定

インターフェイス接続(物理的または仮想)のためにケーブルを接続するとき、インターフェイスを設定する必要があります。少なくとも、トラフィックを通過させることができるように、インターフェイスに名前を付けて有効化します。インターフェイスがブリッジグループのメンバーである場合、インターフェイスに名前を付けるだけで十分です。インターフェイスがブリッジ仮想インターフェイス(BVI)の場合、BVI に IP アドレスを割り当てる必要があります。単一の物理インターフェイスではなく、VLAN サブインターフェイスを特定のポートで作成する場合、通常、物理インターフェイスではなくサブインターフェイス上で IP アドレスを設定します。VLAN サブインターフェイスを使用すると、物理インターフェイスを異なる VLAN ID がタグ付けされた複数の論理インターフェイスに分割できます。

インターフェイス リストは、利用可能なインターフェイス、その名前、アドレスおよびステータスを表示します。インターフェイスの行を選択し、[操作(Actions)] ウィンドウで [編集(Edit)] をクリックして、インターフェイスの状態(オンまたはオフ)を変更したり、インターフェイスを編集したりすることができます。このリストは、設定に基づいたインターフェイス特性を示します。インターフェイスの行を展開して、サブインターフェイスまたはブリッジグループメンバーを表示します。

物理 Firepower インターフェイスの設定

少なくとも 1 つの物理インターフェイスを有効にして使用できるようにする必要があります。通常、物理インターフェイスに名前を付けて IP アドレッシングを設定する必要がありますが、VLAN サブインターフェイスを設定する予定の場合、パッシブ モード インターフェイスを設定している場合、またはインターフェイスをブリッジグループに追加する予定の場合は、IP アドレッシングを設定しません。

(注) |

ブリッジ グループ メンバー インターフェイスまたはパッシブインターフェイスに IP アドレスを設定することはできません。ただし、IPv6 アドレッシングとは関連がない詳細設定を変更することは可能です。 |

接続されたネットワークでの送信を一時的に防ぐために、インターフェイスを無効にできます。インターフェイスの設定を削除する必要はありません。現時点では、Cisco Defense Orchestrator(CDO)はルーテッドインターフェイスとブリッジグループのみを設定できます。CDO はパッシブインターフェイスを一覧表示しますが、CDO からアクティブインターフェイスとして再設定することはできません。

(注) |

注:CDO では、IPv4 の Point-to-Point Protocol over Ethernet(PPPoE)はサポートされていません。FDM でこのオプションを設定すると、CDO UI で問題が発生する可能性があります。デバイスに PPPoE を構成する必要がある場合は、FDM で適切な変更を行う必要があります。 |

手順

手順

| ステップ 1 |

[デバイスとサービス(Devices & Services)] ページで、設定するインターフェイスがあるデバイスをクリックし、右側の [管理(Management)] ペインで [インターフェイス(Interfaces)] をクリックします。 |

||

| ステップ 2 |

[インターフェイス(Interfaces )] ページで、設定する物理インターフェイスを選択します。 |

||

| ステップ 3 |

右側の操作ウィンドウで、[編集(Edit)] をクリックします。 |

||

| ステップ 4 |

[論理名(Logical Name)] に物理インターフェイの論理名を入力し、任意で [説明(Description)] を入力します。サブインターフェイスを設定する場合を除き、インターフェイスには名前が必要です。

|

||

| ステップ 5 |

次のいずれかのオプションを選択します。

この物理インターフェイスのサブインターフェイスを設定する予定の場合、すでに設定している可能性が高いです。[保存(Save)] をクリックして、「Firepower VLAN サブインターフェイスと 802.1Q トランキングの設定」に進みます。それ以外の場合は続行します。

|

物理インターフェイスの IPv4 アドレス指定

警告 |

DHCP アドレスプールを設定して保存すると、DHCP アドレスプールがインターフェイスに設定された IP アドレスにバインドされます。DHCP アドレスプールを設定した後にインターフェイスのサブネットマスクを編集すると、FTD デバイスへの展開に失敗します。また、FDM コンソールで DHCP アドレスプールを編集し、FDM から CDO に設定を読み込むと、読み込みに失敗します。 |

手順

| ステップ 1 |

[物理インターフェースの編集(Editing Physical Interface)] ダイアログで、[IPv4アドレス(IPv4 Address)] タブをクリックします。 |

||

| ステップ 2 |

[タイプ(Type)] フィールドから次のいずれかのオプションを選択します。

|

||

| ステップ 3 |

設定が完了した場合、または次のいずれかの手順を続行する場合は、[保存(Save)] をクリックします。

|

物理インターフェイスの IPv6 アドレス指定の設定

手順

| ステップ 1 |

[物理インターフェースの編集(Editing Physical Interface)] ダイアログで、[IPv6アドレス(IPv6 Address)] タブをクリックします。 |

||

| ステップ 2 |

[状態(State)]:グローバルアドレスを設定しない場合に IPv6 処理を有効にしてリンクローカルアドレスを自動的に設定するには、[状態(State)] スライダをクリックして有効にします。リンクローカルアドレスはインターフェイスの MAC アドレス(Modified EUI-64 形式)に基づいて生成されます。

|

||

| ステップ 3 |

[アドレスの自動設定(Address Auto Configuration)]:アドレスを自動的に設定するには、チェックボックスをオンにします。IPv6 ステートレス自動設定では、デバイスが存在するリンクで使用する IPv6 グローバル プレフィックスのアドバタイズメントなどの、IPv6 サービスを提供するようにルータが設定されている場合に限り、グローバルな IPv6 アドレスが生成されます。IPv6 ルーティング サービスがリンクで使用できない場合、リンクローカル IPv6 アドレスのみが取得され、そのデバイスが属するネットワーク リンクの外部にはアクセスできません。リンクローカル アドレスは Modified EUI-64 インターフェイス ID に基づいています。 RFC 4862 では、ステートレス自動設定用に設定されたホストはルータ アドバタイズメント メッセージを送信しないと規定されていますが、この場合は、FTD デバイスがルータ アドバタイズメント メッセージを送信します。メッセージを抑制して、RFC に準拠するためには、[RA を抑制(Suppress RA)] を選択します。 |

||

| ステップ 4 |

[RAを抑制(Suppress RA)]:ルータアドバタイズメントを抑制する場合にチェックボックスをオンにします。Firepower Threat Defense デバイスをルータアドバタイズメントに参加させると、ネイバーデバイスがデフォルトのルータアドレスをダイナミックに把握できるようになります。デフォルトでは、ルータ アドバタイズメント メッセージ(ICMPv6 Type 134)は、設定済みの各 IPv6 インターフェイスに定期的に送信されます。 ルータ アドバタイズメントもルータ要請メッセージ(ICMPv6 Type 133)に応答して送信されます。ルータ要請メッセージは、システムの起動時にホストから送信されるため、ホストは、次にスケジュールされているルータ アドバタイズメント メッセージを待つことなくただちに自動設定できます。 Firepower Threat Defense デバイスで IPv6 プレフィックスを提供する必要がないインターフェイス(外部インターフェイスなど)では、これらのメッセージを抑制できます。 |

||

| ステップ 5 |

[リンクローカルアドレス(Link-Local Address)]:アドレスをリンク ローカルのみとして使用する場合に入力します。リンクローカル アドレスでは、ローカル ネットワークの外部にはアクセスできません。リンクローカル アドレスはブリッジ グループ インターフェイスには設定できません。

|

||

| ステップ 6 |

[スタンバイリンクローカルアドレス(Standby Link-Local Address)]:インターフェイスがデバイスの高可用性ペアに接続する場合は、このアドレスを設定します。このインターフェイスが接続されている他の FTD のインターフェイスに設定されているリンクローカルアドレスを入力します。 |

||

| ステップ 7 |

[スタティックアドレスとプレフィックス(Static Address/Prefix)]:ステートレス自動設定を使用しない場合、完全なスタティックグローバル IPv6 アドレスとネットワークプレフィックスを入力します。たとえば、「2001:0DB8::BA98:0:3210/48」のように入力します。IPv6 アドレッシングの詳細については、「Firepower インターフェイスの IPv6 アドレッシング」を参照してください。 |

||

| ステップ 8 |

[スタンバイIPアドレス(Standby IP Address)]:高可用性を設定し、このインターフェイスの HA をモニタリングしている場合は、同じサブネット上にスタンバイ IPv6 アドレスも設定します。スタンバイ アドレスは、スタンバイ デバイスでこのインターフェイスにより使用されます。スタンバイ IP アドレスを設定しない場合、アクティブ ユニットはネットワーク テストを使用してスタンバイ インターフェイスをモニタできず、リンク ステートをトラックすることしかできません。 |

||

| ステップ 9 |

設定が完了した場合、または次のいずれかの手順を続行する場合は、[保存(Save)] をクリックします。

|

物理インターフェイスの有効化

手順

| ステップ 1 |

有効化するインターフェイスを選択します。 |

| ステップ 2 |

インターフェイスの論理名に関連付けられている、ウィンドウ右上の [状態(State)] スライダを青にスライドします。 |

| ステップ 3 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

Firepower VLAN サブインターフェイスと 802.1Q トランキングの設定

VLAN サブインターフェイスを使用すると、物理インターフェイスを異なる VLAN ID がタグ付けされた複数の論理インターフェイスに分割できます。VLAN サブインターフェイスが 1 つ以上あるインターフェイスは、自動的に 802.1Q トランクとして設定されます。VLAN では、所定の物理インターフェイス上でトラフィックを分離しておくことができるため、物理インターフェイスまたはデバイスを追加しなくても、ネットワーク上で使用できるインターフェイスの数を増やすことができます。

物理インターフェイスをスイッチのトランク ポートに接続する場合は、サブインターフェイスを作成します。スイッチ トランク ポートで表示できる各 VLAN のサブインターフェイスを作成します。物理インターフェイスをスイッチのアクセス ポートに接続する場合は、サブインターフェイスを作成しても意味がありません。

(注) |

必要に応じて詳細設定を変更することはできますが、ブリッジ グループ メンバー インターフェイスの IP アドレスを設定することはできません。 |

はじめる前に

物理インターフェイス上のタグなしパケットの禁止。物理インターフェイスはタグの付いていないパケットを通過させるため、サブインターフェイスを使用する場合、通常は物理インターフェイスでトラフィックを通過させないようにします。サブインターフェイスでトラフィックを通過させるには物理的インターフェイスを有効にする必要があるため、インターフェイスに名前を付けないことでトラフィックを通過させないようにします。物理インターフェイスにタグの付いていないパケットを通過させる場合には、通常のようにインターフェイスに名前を付けることができます。

手順

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

||

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

||

| ステップ 3 |

[FTD] タブをクリックし、インターフェイスを設定するデバイスをクリックします。 |

||

| ステップ 4 |

右側の [管理(Management)] ペインで [インターフェイス(Interfaces)] をクリックします。 |

||

| ステップ 5 |

[インターフェイス(Interfaces)] ページで、設定する物理インターフェイスを選択し、右側の操作ウィンドウで [+新しいサブインターフェイス(+ New Subinterface)] をクリックします。 [親インターフェイス(Parent Interface)] フィールドには、このサブインターフェイスを作成する対象の物理インターフェイス名が表示されます。いったん作成したサブインターフェイスの親インターフェイスは変更できません。 |

||

| ステップ 6 |

[論理名(Logical Name)] に物理インターフェイの論理名を入力し、任意で [説明(Description)] を入力します。論理名を設定しないと、インターフェイスの残りの設定は無視されます。

|

||

| ステップ 7 |

VLAN ID とサブインターフェイス ID を次のように設定します。

「サブインターフェイスの IPv4 アドレスの設定」および「サブインターフェイスの IPv6 アドレスの設定」に進みます。 |

サブインターフェイスの IPv4 アドレスの設定

手順

| ステップ 1 |

[サブインターフェースの追加(Adding Subinterface)] ダイアログで、[IPv4アドレス(IPv4 Address)] タブをクリックします。 |

||

| ステップ 2 |

[タイプ(Type)] フィールドから次のいずれかのオプションを選択します。

|

||

| ステップ 3 |

設定が完了した場合、または次のいずれかの手順を続行する場合は、[作成(Create)] をクリックします。

|

サブインターフェイスの IPv6 アドレスの設定

手順

| ステップ 1 |

[IPv6アドレス(IPv6 Address)] タブをクリックします。 |

||

| ステップ 2 |

IPv6 処理の有効化:グローバルアドレスを設定しない場合に IPv6 処理を有効にしてリンクローカルアドレスを自動的に設定するには、[状態(State)] スライダを青にスライドします。リンクローカルアドレスはインターフェイスの MAC アドレス(Modified EUI-64 形式)に基づいて生成されます。

|

||

| ステップ 3 |

[アドレスの自動設定(Address Auto Configuration)]:アドレスを自動的に設定するには、チェックボックスをオンにします。IPv6 ステートレス自動設定では、デバイスが存在するリンクで使用する IPv6 グローバルプレフィックスのアドバタイズメントなどの、IPv6 サービスを提供するようにルータが設定されている場合に限り、グローバルな IPv6 アドレスが生成されます。IPv6 ルーティング サービスがリンクで使用できない場合、リンクローカル IPv6 アドレスのみが取得され、そのデバイスが属するネットワーク リンクの外部にはアクセスできません。リンクローカル アドレスは Modified EUI-64 インターフェイス ID に基づいています。 |

||

| ステップ 4 |

[RAを抑制(Suppress RA)]:ルータアドバタイズメントを抑制する場合にチェックボックスをオンにします。Firepower Threat Defense デバイスをルータアドバタイズメントに参加させると、ネイバーデバイスがデフォルトのルータアドレスをダイナミックに把握できるようになります。デフォルトでは、ルータ アドバタイズメント メッセージ(ICMPv6 Type 134)は、設定済みの各 IPv6 インターフェイスに定期的に送信されます。 ルータ アドバタイズメントもルータ要請メッセージ(ICMPv6 Type 133)に応答して送信されます。ルータ要請メッセージは、システムの起動時にホストから送信されるため、ホストは、次にスケジュールされているルータ アドバタイズメント メッセージを待つことなくただちに自動設定できます。 Firepower Threat Defense デバイスで IPv6 プレフィックスを提供する必要がないインターフェイス(外部インターフェイスなど)では、これらのメッセージを抑制できます。 |

||

| ステップ 5 |

[リンクローカルアドレス(Link-Local Address)]:アドレスをリンク ローカルのみとして使用する場合に入力します。リンクローカル アドレスでは、ローカル ネットワークの外部にはアクセスできません。

|

||

| ステップ 6 |

[スタンバイリンクローカルアドレス(Standby Link-Local Address)]:インターフェイスがデバイスの高可用性ペアに接続する場合は、このアドレスを設定します。 |

||

| ステップ 7 |

[スタティックアドレスとプレフィックス(Static Address/Prefix)]:ステートレス自動設定を使用しない場合、完全なスタティックグローバル IPv6 アドレスとネットワークプレフィックスを入力します。たとえば、「2001:0DB8::BA98:0:3210/48」のように入力します。IPv6 アドレッシングの詳細については、136 ページの「IPv6 アドレッシング」を参照してください。 |

||

| ステップ 8 |

[スタンバイIPアドレス(Standby IP Address)]:高可用性を設定し、このインターフェイスの HA をモニタリングしている場合は、同じサブネット上にスタンバイ IPv6 アドレスも設定します。スタンバイ アドレスは、スタンバイ デバイスでこのインターフェイスにより使用されます。スタンバイ IP アドレスを設定しない場合、アクティブ ユニットはネットワーク テストを使用してスタンバイ インターフェイスをモニタできず、リンク ステートをトラックすることしかできません。 |

||

| ステップ 9 |

設定が完了した場合、または次のいずれかの手順を続行する場合は、[作成(Create)] をクリックします。

|

物理インターフェイスの有効化

手順

| ステップ 1 |

サブインターフェースを有効にするには、サブインターフェースの論理名に関連付けられている [状態(State)] スライダを青にスライドします。 |

| ステップ 2 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

高度な Firepower インターフェイスオプションの設定

高度なインターフェイス オプションには、ほとんどのネットワークに適合するデフォルト設定が用意されています。ネットワークの問題を解決する場合のみ設定を行います。

次の手順では、インターフェイスが定義済みであることを前提としています。インターフェイスを最初に編集または作成するときに、これらの設定を編集することもできます。

この手順と手順内のすべてのステップはオプションです。

制限事項

-

Firepower 2100 シリーズ デバイス上の管理インターフェイスに MTU、デュプレックス、速度を設定することはできません。

-

名前のないインターフェイスの MTU は、1500 バイトに設定する必要があります。

手順

| ステップ 1 |

ナビゲーションウィンドウで、[インベントリ(Inventory)] をクリックします。 |

||

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

||

| ステップ 3 |

[FTD] タブをクリックし、インターフェイスを設定するデバイスをクリックします。 |

||

| ステップ 4 |

右側の [管理(Management)] ペインで [インターフェイス(Interfaces)] をクリックします。 |

||

| ステップ 5 |

[インターフェイス(Interfaces)] ページで、設定する物理インターフェイスを選択し、右側の操作ウィンドウで [編集(Edit)] をクリックします。 |

||

| ステップ 6 |

[詳細設定(Advanced)] タブをクリックします。 |

||

| ステップ 7 |

[HAモニタリングの有効化(Enable for HA Monitoring)] は自動的に有効になります。これが有効になっている場合、高可用性の設定でピア装置にフェールオーバーするかどうかの判断要素にインターフェイスの状態が含まれます。このオプションは、高可用性を設定しない場合は無視されます。インターフェイスの名前を設定しない場合も、無視されます。 |

||

| ステップ 8 |

データインターフェイスを管理専用に指定する場合は、[管理専用(Management Only)] チェックボックスをオンにします。 管理専用インターフェイスはトラフィックの通過を許可しないため、データインターフェイスを [管理専用(Management Only)] インターフェイスに設定する意味はあまりありません。管理/診断インターフェイスは、常に管理専用であるため、この設定を変更することはできません。 |

||

| ステップ 9 |

IPv6 DHCP の設定を変更します。

|

||

| ステップ 10 |

[DADの試行(DAD Attempts)]:インターフェイスで重複アドレス検出(DAD)を実行する頻度(0 ~ 600)。デフォルトは 1 です。ステートレス自動設定プロセスでは、DAD はアドレスがインターフェイスに割り当てられる前に、新しいユニキャスト IPv6 アドレスの一意性を検証します。重複アドレスがインターフェイスのリンクローカル アドレスであれば、インターフェイス上で IPv6 パケットの処理は無効になります。重複アドレスがグローバル アドレスであれば、そのアドレスは使用されません。インターフェイスは、ネイバー送信要求メッセージを使用して、重複アドレス検出を実行します。重複アドレス検出(DAD)プロセスを無効にするには、この値を 0 に設定します。 |

||

| ステップ 11 |

[MTU](最大伝送ユニット)を目的の値に変更します。 デフォルトの MTU は 1500 バイトです。64 ~ 9198 の値を指定できます(Firepower Threat Defense Virtual の場合は最大値が 9000)。ジャンボ フレームが頻繁にやり取りされるネットワークでは、大きな値に設定します。詳細については、「インターフェースの MTU の 設定」を参照してください。

|

||

| ステップ 12 |

(物理インターフェイスのみ)速度およびデュプレックスの設定を変更します。 デフォルトでは、インターフェイスは接続相手のインターフェイスに対し、互いに最適なデュプレックスおよび速度をネゴシエートしますが、必要に応じて、特定のデュプレックスおよび速度を強制的に適用することもできます。記載されているオプションは、インターフェイスでサポートされるもののみです。ネットワークモジュールのインターフェイスにこれらのオプションを設定する前に、「インターフェイス設定の制限事項」 をお読みください。

|

||

| ステップ 13 |

(必要に応じて、サブインターフェイスおよび高可用性装置に推奨されます。)MAC アドレスを設定します。 [MACアドレス(MAC Address)]:H.H.H 形式の Media Access Control。H は 16 ビットの 16 進数です。たとえば、MAC アドレス 00-0C-F1-42-4C-DE は 000C.F142.4CDE と入力します。MAC アドレスはマルチキャスト ビット セットを持つことはできません。つまり、左から 2 番目の 16 進数字を奇数にすることはできません。 [スタンバイMACアドレス(Standby MAC Address)]:高可用性で使用します。アクティブ装置がフェールオーバーし、スタンバイ装置がアクティブになると、新しいアクティブ装置はアクティブな MAC アドレスの使用を開始して、ネットワークの切断を最小限に抑えます。一方、古いアクティブ装置はスタンバイ アドレスを使用します。 |

||

| ステップ 14 |

[作成(Create)] をクリックします。 |

ブリッジグループの設定

ブリッジ グループは 1 つ以上のインターフェイスをグループ化する仮想インターフェイスです。インターフェイスをグループ化する主な理由は、スイッチド インターフェイスのグループを作成することにあります。そのため、ブリッジ グループに含まれているインターフェイスにワークステーションやその他のエンドポイント デバイスを直接接続できます。それらは別の物理スイッチを介して接続する必要はありませんが、スイッチをブリッジ グループ メンバーに接続することもできます。

グループ メンバーには IP アドレスはありません。代わりに、すべてのメンバー インターフェイスがブリッジ仮想インターフェイス(BVI)の IP アドレスを共有します。BVI で IPv6 を有効にすると、メンバー インターフェイスには一意のリンクローカル アドレスが自動的に割り当てられます。

通常は、メンバー インターフェイス経由で接続されているエンドポイントの IP アドレスを提供するブリッジ グループ インターフェイス(BVI)に DHCP サーバーを設定します。ただし、必要に応じて、メンバー インターフェイスに接続されているエンドポイントにスタティック アドレスを設定できます。ブリッジ グループ内のすべてのエンドポイントには、ブリッジ グループの IP アドレスと同じサブネットの IP アドレスが必要です。

(注) |

ISA 3000 では、デバイスは inside という名前のブリッジグループ BVI で事前に設定されており、outside インターフェイスを除くすべてのデータインターフェイスを含んでいます。そのため、デバイスにはインターネットやその他のアップストリーム ネットワークへの接続に使用される 1 つのポートが事前に設定されています。また、その他のポートはすべて有効になっていて、エンドポイントへの直接接続に使用できます。新しいサブネットで内部インターフェイスを使用する場合は、まず必要なインターフェイスを BVI から削除する必要があります。 |

Firepower Device Manager によって管理される FTD は、1 つのブリッジグループのみをサポートします。したがって、CDO ではその 1 つのブリッジグループのみを管理でき、デバイス上に追加のブリッジグループを作成することはできません。

CDO でブリッジグループを作成した後、設定が FTD に展開されるまで、ブリッジグループ ID はわかりません。FTD によって BVI1 などのブリッジグループ ID が割り当てられます。インターフェイスが削除され、新しいブリッジグループが作成されると、新しいブリッジグループには、BVI2 などの増分された番号が割り当てられます。

はじめる前に

ブリッジグループのメンバーになるインターフェイスを設定します。具体的には、各メンバーインターフェイスは、次の要件を満たしている必要があります。

-

インターフェイスには名前が必要です。

-

インターフェイスは管理専用として設定できません。

-

インターフェイスはパッシブモードで設定できません。

-

インターフェイスを EtherChannel インターフェイスまたは EtherChannel サブインターフェイスにすることはできません。

-

静的に、または DHCP を介してインターフェイス用に定義された IPv4 または IPv6 アドレスは設定できません。現在使用しているインターフェイスからアドレスを削除する必要がある場合、そのインターフェイスのその他の設定(アドレスを持つインターフェイスに依存するスタティック ルート、DHCP サーバー、NAT ルールなど)も削除する必要がある場合があります。IP アドレスを持つインターフェイスをブリッジグループに追加しようとすると、CDO は警告を表示します。インターフェイスをブリッジグループに追加し続けると、CDO はインターフェイス設定から IP アドレスを削除します。

-

BVI は、VLAN インターフェイスまたは他のルーテッドインターフェイスのいずれかをメンバーインターフェイスとして持つことができますが、1 つの BVI で両方をメンバーインターフェイスとして持つことはできません。

-

インターフェイスは、Point-to-Point Protocol over Ethernet(PPPoE)にはできません。

-

インターフェイスをセキュリティゾーンに関連付けることはできません(ゾーン内にある場合)。インターフェイスをブリッジグループに追加する前に、そのインターフェイスのすべての NAT ルールを削除する必要があります。

-

メンバーインターフェイスは個別に有効または無効にします。そのため、未使用のインターフェイスはブリッジ グループから削除することなく無効化できます。ブリッジ グループ自体は常に有効になっています。

-

ブリッジグループではクラスタリングがサポートされません。

(注) |

ブリッジグループは、ルーテッドモードの Firepower 2100 デバイス、またはブリッジされた ixgbevf インターフェイスを備えた VMware ではサポートされていません。 |

ブリッジ グループ インターフェイス名の設定とブリッジグループメンバーの選択

この手順では、ブリッジ グループ インターフェイス(BVI)に名前を付け、ブリッジグループに追加するインターフェイスを選択します。

手順

| ステップ 1 |

ナビゲーションバーで、[デバイスとサービス(Devices & Services)] をクリックします。 |

||

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

||

| ステップ 3 |

[FTD] タブをクリックして、ブリッジグループを作成するデバイスを選択します。 |

||

| ステップ 4 |

次のいずれかを実行します。

|

||

| ステップ 5 |

次を設定します。

|

||

| ステップ 6 |

[ブリッジグループメンバー(Bridge Group Members)] タブをクリックします。1 つのブリッジグループに最大 64 個のインターフェイスまたはサブインターフェイスを追加できます。

|

||

| ステップ 7 |

[保存(Save)] をクリックします。 BVI に名前とメンバーインターフェイスが追加されました。次のタスクに進み、ブリッジ グループ インターフェイスを設定します。メンバーインターフェイス自体に対して次のタスクを実行していません。

|

BVI の IPv4 アドレスの設定

手順

| ステップ 1 |

ブリッジグループを作成するデバイスを選択します。 |

||

| ステップ 2 |

インターフェイスのリストで [BVI] を選択し、操作ウィンドウで [編集(Edit)] をクリックします。 |

||

| ステップ 3 |

[IPv4アドレス(IPv4 Address)] タブをクリックして、IPv4 アドレスを設定します。 |

||

| ステップ 4 |

[タイプ(Type)] フィールドから次のいずれかのオプションを選択します。

|

||

| ステップ 5 |

次の手順のいずれかに進みます。

|

BVI の IPv6 アドレスの設定

手順

| ステップ 1 |

[IPv6アドレス(IPv6 Address)] タブをクリックして、BVI の IPv6 アドレスを設定します。 |

||

| ステップ 2 |

IPv6 アドレスの次の項目を設定します。 |

||

| ステップ 3 |

IPv6 処理の有効化:グローバルアドレスを設定しない場合に IPv6 処理を有効にしてリンクローカルアドレスを自動的に設定するには、[状態(State)] スライダを青にスライドします。リンクローカル アドレスはインターフェイスの MAC アドレス(Modified EUI-64 形式)に基づいて生成されます。

|

||

| ステップ 4 |

[RAを抑制(Suppress RA)]:ルータアドバタイズメントを抑制するかどうかを指定します。Firepower Threat Defense デバイスをルータアドバタイズメントに参加させると、ネイバーデバイスがデフォルトのルータアドレスをダイナミックに把握できるようになります。デフォルトでは、ルータ アドバタイズメント メッセージ(ICMPv6 Type 134)は、設定済みの各 IPv6 インターフェイスに定期的に送信されます。 ルータ アドバタイズメントもルータ要請メッセージ(ICMPv6 Type 133)に応答して送信されます。ルータ要請メッセージは、システムの起動時にホストから送信されるため、ホストは、次にスケジュールされているルータ アドバタイズメント メッセージを待つことなくただちに自動設定を行うことができます。 FTD デバイスで IPv6 プレフィックスを提供する必要がないインターフェイス(外部インターフェイスなど)では、これらのメッセージを抑制できます。 |

||

| ステップ 5 |

[スタティックアドレスとプレフィックス(Static Address/Prefix)]:ステートレス自動設定を使用しない場合、完全なスタティックグローバル IPv6 アドレスとネットワークプレフィックスを入力します。たとえば、「2001:0DB8::BA98:0:3210/48」のように入力します。IPv6 アドレッシングの詳細については、「IPv6 アドレッシング」を参照してください。 |

||

| ステップ 6 |

[スタンバイIPアドレス(Standby IP Address)]:高可用性を設定し、このインターフェイスの HA をモニタリングしている場合は、同じサブネット上にスタンバイ IPv6 アドレスも設定します。スタンバイ アドレスは、スタンバイ デバイスでこのインターフェイスにより使用されます。スタンバイ IP アドレスを設定しない場合、アクティブ ユニットはネットワーク テストを使用してスタンバイ インターフェイスをモニタできず、リンク ステートをトラックすることしかできません。 |

||

| ステップ 7 |

次の手順のいずれかに進みます。

|

高度なインターフェイス オプションの設定

ブリッジグループのメンバーインターフェイスに対して最も詳細なオプションを設定しますが、一部はブリッジ グループ インターフェイス自体でも使用できます。

手順

| ステップ 1 |

詳細設定には、ほとんどのネットワークに適しているデフォルト設定があります。デフォルト設定はネットワークの問題を解決する場合のみ編集します。 |

| ステップ 2 |

[OK] をクリックします。 |

| ステップ 3 |

[保存(Save)] をクリックして、Firepower デバイスに変更を展開します。詳細については、「CDO から FTD への設定変更の展開」を参照してください。 |

次のタスク

-

使用する予定のすべてのメンバー インターフェイスが有効になっていることを確認します。

-

ブリッジ グループの DHCP サーバを設定します。「DHCP サーバーの設定」を参照してください。

-

メンバー インターフェイスを適切なセキュリティ ゾーンに追加します。

-

アイデンティティ、NAT、アクセスなどのポリシーにより、ブリッジ グループとメンバー インターフェイスに必要なサービスが提供されることを確認します。

FTD 設定におけるブリッジグループの互換性

各種設定でインターフェイスを指定する際、ブリッジ仮想インターフェイス(BVI)を指定できる場合もあれば、ブリッジ グループのメンバーを指定できる場合もあります。次の表では、BVI をいつ使用でき、メンバーインターフェイスをいつ使用できるかを示します。

|

Firepower Threat Defense の設定タイプ |

BVI が使用可能 |

BVI メンバーが使用可能 |

|---|---|---|

|

DHCP サーバー |

対応 |

× |

|

DNS サーバー |

対応 |

対応 |

|

管理アクセス |

対応 |

× |

|

NAT(ネットワーク アドレス変換。) |

× |

対応 |

|

セキュリティ ゾーン |

× |

対応 |

|

サイト間 VPN アクセスポイント |

× |

対応 |

|

Syslog サーバー(Syslog Server) |

対応 |

× |

ブリッジグループの削除

ブリッジ グループを削除すると、そのメンバーは標準のルーテッド インターフェイスになり、NAT ルールまたはセキュリティ ゾーンのメンバーシップはすべて維持されます。インターフェイスを編集して、IP アドレスを付与できます。新しいブリッジ グループを作成する必要がある場合は、まず既存のブリッジ グループを削除する必要があります。

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 2 |

[デバイス] タブをクリックします。 |

| ステップ 3 |

[FTD] タブをクリックして、ブリッジグループを削除するデバイスを選択します。 |

| ステップ 4 |

BVI ブリッジグループを選択し、操作ウィンドウで [削除(Remove)] をクリックします。 |

| ステップ 5 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

Firepower Threat Defense の EtherChannel インターフェイスの追加

EtherChannel インターフェイスの制限事項

EtherChannel は、デバイスモデルによっては、同じメディアタイプと容量のメンバーインターフェイスを複数含めることができますが、同じ速度とデュプレックスに設定する必要があります。容量の大きいインターフェイスで速度を低く設定することによってインターフェイスの容量(1 GB インターフェイスと 10 GB インターフェイスなど)を混在させることはできません。リンク集約制御プロトコル(LACP)では、2 つのネットワーク デバイス間でリンク集約制御プロトコル データ ユニット(LACPDU)を交換することによって、インターフェイスが集約されます。

EtherChannel インターフェイスには、物理設定とソフトウェアバージョンに基づいた多くの制限があります。詳細については、以下のセクションを参照してください。

インターフェイスの一般的な制限事項

-

EtherChannel は、Firepower Threat Defense のバージョン 6.5 以降を実行しているデバイスでのみ使用できます。

-

CDO は Firepower デバイス(1010、1120、1140、1150、2110、2120、2130、および 2140 )で EtherChannel インターフェイス設定をサポートします。デバイスモデルごとのインターフェイスの制限については、「デバイス固有の要件」を参照してください。

-

チャネルグループ内のすべてのインターフェイスは、同じメディアタイプと容量である必要があり、同じ速度とデュプレックスに設定する必要があります。メディアタイプは RJ-45 または SFP のいずれかです。異なるタイプ(銅と光ファイバ)の SFP を混在させることができます。容量の大きいインターフェイスで速度を低く設定することによってインターフェイスの容量(1 GB インターフェイスと 10 GB インターフェイスなど)を混在させることはできません。

-

FTD EtherChannel の接続先デバイスも 802.3ad EtherChannel をサポートしている必要があります。

-

FTD は、VLAN タグ付きの LACPDU をサポートしていません。Cisco IOS vlan dot1Q tag native コマンドを使用して、隣接スイッチのネイティブ VLAN タギングを有効にすると、FTD はタグ付きの LACPDU をドロップします。隣接スイッチのネイティブ VLAN タギングは、必ずディセーブルにしてください。

-

すべての FTD 設定は、メンバー物理インターフェイスではなく論理 EtherChannel インターフェイスを参照します。

-

ポートチャネル インターフェイスは物理インターフェイスとして表示されます。

デバイス固有の制限事項

次のデバイスには、特定のインターフェイスの制限事項があります。

1000 シリーズ

-

Firepower 1010 は、最大 8 つの EtherChannel インターフェイスをサポートします。

-

Firepower 1120、1140、1150 は、最大 12 の EtherChannel インターフェイスをサポートします。

-

1000 シリーズは、LACP 高速レートをサポートしていません。 LACP では常に通常のレートが使用されます。この値は設定不可能です。

2100 シリーズ

-

Firepower 2110 および 2120 モデルは、最大 12 の EtherChannel インターフェイスをサポートします。

-

Firepower 2130 および 2140 モデルは、最大 16 の EtherChannel インターフェイスをサポートします。

-

2100 シリーズは LACP 高速レートをサポートしていません。 LACP は常に通常のレートを使用します。この値は設定不可能です。

4100 シリーズおよび 9300 シリーズ

-

4100 および 9300 シリーズで EtherChannel を作成または設定することはできません。これらのデバイスの EtherChannel は、FXOS シャーシで設定する必要があります。

-

4100 および 9300 シリーズの EtherChannel は、物理インターフェイスとして CDO に表示されます。

関連トピック:

EtherChannel インターフェイスの追加

EtherChannel を FTD に追加するには、次の手順を実行します。

(注) |

続けて別の EtherChannel を作成する場合は、[別のEtherChannelを作成(Create another)] チェックボックスをオンにして、[作成(Create)] をクリックします。 |

手順

| ステップ 1 |

ナビゲーションウィンドウで、[インベントリ(Inventory)] をクリックします。 |

| ステップ 2 |

[デバイス] タブをクリックします。 |

| ステップ 3 |

[FTD] タブをクリックして、EtherChannel を追加するデバイスを選択します。 |

| ステップ 4 |

右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] を選択します。 |

| ステップ 5 |

青色のプラスボタン |

| ステップ 6 |

(任意)[論理名(Logical Name)] を入力します。 |

| ステップ 7 |

(任意)説明を入力します。 |

| ステップ 8 |

[EtherChannel ID] を入力します。 Firepower 1010 シリーズの場合は、1 ~ 8 の値を入力します。 Firepower 2100、4100、および 9300 シリーズの場合は、1 ~ 48 の値を入力します。 |

| ステップ 9 |

[リンク集約制御プロトコル(Link Aggregation Control Protocol)] のドロップダウンボタンをクリックし、次の 2 つのオプションのいずれかを選択します。

|

| ステップ 10 |

メンバーとして EtherChannel に含めるインターフェイスを検索して選択します。1 つ以上のインターフェースを含める必要があります。 警告:EtherChannel インターフェイスをメンバーとして追加し、すでに IP アドレスが設定されている場合、CDO はメンバーの IP アドレスを削除します。 |

| ステップ 11 |

[作成(Create)] をクリックします。 |

FTD の EtherChannel インターフェイスの編集または削除

既存の EtherChannel インターフェイスを変更、または EtherChannel インターフェイスを Firepower Threat Defense(FTD)から削除するには、次の手順を実行します。

EtherChannel の編集

EtherChannel には制限事項がいくつかあるため、変更時には注意が必要です。詳細については、「Firepower インターフェイス設定に関する注意事項と制約事項」を参照してください。

(注) |

EtherChannel には 1 つ以上のメンバーが必要です。 |

既存のEtherChannel を編集するには、次の手順を実行します。

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

||

| ステップ 2 |

[デバイス] タブをクリックします。 |

||

| ステップ 3 |

[FTD] タブをクリックし、変更する EtherChannel に関連付けられている FTD を選択します。 |

||

| ステップ 4 |

右側にある [管理(Management)] ペインで、[インターフェイス(Interfaces)] をクリックします。 |

||

| ステップ 5 |

[インターフェイス(Interfaces )] ページで、編集する EtherChannel インターフェイスを選択します。右側の操作ウィンドウで、編集アイコン |

||

| ステップ 6 |

次の項目のいずれかを変更します。

|

||

| ステップ 7 |

[保存(Save)] をクリックします。 |

EtherChannel インターフェイスの削除

(注) |

高可用性(HA)またはその他の設定に関連付けられた EtherChannel インターフェイスの場合は、CDO から削除する前に、すべての設定から EtherChannel インターフェイスを手動で削除する必要があります。 |

FTD から EtherChannel インターフェイスを削除するには、次の手順を実行します。

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 2 |

[デバイス] タブをクリックします。 |

| ステップ 3 |

[FTD] タブをクリックし、削除する EtherChannel に関連付けられている FTD を選択します。 |

| ステップ 4 |

右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] を選択します。 |

| ステップ 5 |

[インターフェイス(Interfaces )] ページで、編集する EtherChannel インターフェイスを選択します。右側の [アクション(Actions)] ペインで、[削除(Remove)] をクリックします。 |

| ステップ 6 |

削除する EtherChannel インターフェイスを確認し、[OK] をクリックします。 |

EtherChannel インターフェイスへのサブインターフェイスの追加

EtherChannel サブインターフェイス

[インターフェイス(Interfaces)] ページでは、各インターフェイスを展開して、デバイスのどのインターフェイスにサブインターフェイスがあるかを表示できます。この展開されたビューには、一意の論理名、有効/無効状態、関連するセキュリティゾーン、およびサブインターフェイスのモードも表示されます。サブインターフェイスのインターフェイスタイプとモードは、親インターフェイスによって決定されます。

一般的な制限事項

CDO は、次のインターフェイスタイプのサブインターフェイスをサポートしていません。

-

管理専用に設定されたインターフェース

-

スイッチポートモード用に設定されたインターフェイス

-

パッシブインターフェイス

-

VLAN インターフェイス

-

ブリッジ仮想インターフェイス(BVI)

-

すでに別の EtherChannel インターフェイスのメンバーになっているインターフェイス

次のサブインターフェイスを作成できます。

-

ブリッジグループメンバー

-

EtherChannel インターフェイス

-

物理インターフェイス

EtherChannel インターフェイスへのサブインターフェイスの追加

既存のインターフェイスにサブインターフェイスを追加するには、次の手順を実行します。

(注) |

続けて別のサブインターフェイスを作成する場合は、[別のサブインターフェイスを作成(Create another)] チェックボックスをオンにして、[作成(Create)] をクリックします。 |

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 2 |

[デバイス] タブをクリックします。 |

| ステップ 3 |

[FTD] タブをクリックして、EtherChannel を追加する FTD を選択します。右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] を選択します。 |

| ステップ 4 |

サブインターフェイスをグループ化するインターフェイスを選択します。右側の操作ウィンドウで、 |

| ステップ 5 |

(任意)[論理名(Logical Name)] を入力します。 |

| ステップ 6 |

(任意)説明を入力します。 |

| ステップ 7 |

(任意)セキュリティゾーンをサブインターフェイスに割り当てます。サブインターフェイスに論理名がない場合は、セキュリティゾーンを割り当てることができないので注意してください。 |

| ステップ 8 |

VLAN ID を入力します。 |

| ステップ 9 |

[EtherChannel ID] を入力します。1 ~ 48 の値を使用します。Firepower 1010 シリーズの場合は 1 ~ 8 の値を使用します。 |

| ステップ 10 |

[IPv4]、[IPv6]、または [詳細設定(Advanced)] タブを選択して、サブインターフェイスの IP アドレスを設定します。 |

| ステップ 11 |

[作成(Create)] をクリックします。 |

EtherChannel のサブインターフェイスの編集または削除

既存のサブインターフェイスを変更、またはサブインターフェイスを Etherchannel インターフェイスから削除するには、次の手順を実行します。

(注) |

サブインターフェイスと EtherChannel インターフェイスには、設定に関する一連のガイドラインと制限事項があります。詳細については、一般的なサブインターフェイスの制限事項を参照してください。 |

サブインターフェイスの編集

EtherChannel インターフェイスに関連付けられている既存のサブインターフェイスを編集するには、次の手順を実行します。

手順

| ステップ 1 |

CDO にログインします。 |

| ステップ 2 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 3 |

[デバイス] タブをクリックします。 |

| ステップ 4 |

[FTD] タブをクリックし、編集する EtherChannel およびサブインターフェイスに関連付けられている FTD を選択します。 |

| ステップ 5 |

右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] を選択します。 |

| ステップ 6 |

サブインターフェイスが属している Etherchannel インターフェイスを見つけて展開します。 |

| ステップ 7 |

編集対象のサブインターフェイスを選択します。右側の操作ウィンドウで、編集アイコン |

| ステップ 8 |

次の項目のいずれかを変更します。

|

| ステップ 9 |

[保存(Save)] をクリックします。 |

EtherChannel からのサブインターフェイスの削除

EtherChannel インターフェイスから既存のサブインターフェイスを削除するには、次の手順を実行します。

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 2 |

[デバイス] タブをクリックします。 |

| ステップ 3 |

[FTD] タブをクリックし、編集する EtherChannel およびサブインターフェイスに関連付けられている FTD を選択します。右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] を選択します。 |

| ステップ 4 |

サブインターフェイスが属している Etherchannel インターフェイスを見つけて展開します。 |

| ステップ 5 |

削除対象のサブインターフェイスを選択します。 |

| ステップ 6 |

右側の [アクション(Actions)] ペインで、[削除(Remove)] をクリックします。 |

| ステップ 7 |

削除するサブインターフェイスを確認し、[OK] をクリックします。 |

仮想 FTD へのインターフェイスの追加

FTD デバイスを導入する際は、その仮想マシンにインターフェイスを割り当てます。その後、ハードウェアデバイスの場合と同じように、FDM から仮想マシンのインターフェイスを設定します。

ただし、仮想マシンにさらに仮想インターフェイスを追加して、FDM に自動的に認識させることはできません。FTD Virtual デバイス向けに追加の物理インターフェイスが必要な場合は、基本的にもう一度やり直す必要があります。新しい仮想マシンを導入することもできれば、次の手順を使用することもできます。

注意 |

仮想マシンにインターフェイスを追加するには、FTD Virtual の設定を完全に消去する必要があります。設定でそのまま残しておける唯一の部分は、管理アドレスとゲートウェイ設定です。 |

はじめる前に

FDM で次の操作を行います。

-

FTD Virtual の設定を調べ、新しい仮想マシンで複製する設定値を書き留めておきます。

-

[デバイス(Devices)] > [スマートライセンス(Smart License)] > [設定の表示(View Configuration)] を選択し、すべての機能ライセンスを無効にします。

手順

| ステップ 1 |

FTD 仮想デバイスの電源をオフにします。 |

| ステップ 2 |

仮想マシンソフトウェアを使用して、FTD 仮想デバイスにインターフェイスを追加します。VMware の場合、仮想アプライアンスはデフォルトで e1000(1 Gbit/s)インターフェイスを使用します。また、vmxnet3 または ixgbe(10 Gbit/s)インターフェイスを使用することもできます。 |

| ステップ 3 |

FTD 仮想デバイスの電源をオンにします。 |

| ステップ 4 |

FTD 仮想コンソールを開いて、ローカルマネージャを削除し、その後、ローカルマネージャを有効にします。ローカル マネージャを削除してから、それを有効にすると、デバイス設定がリセットされ、システムに新しいインターフェイスを認識させることができます。管理インターフェイス設定はリセットされません。次の SSH セッションはコマンドを表示します。 |

| ステップ 5 |

FDM へのブラウザセッションを開き、デバイスのセットアップウィザードを完了して、デバイスを設定します。詳細については、『Cisco Firepower Threat Defense コンフィギュレーション ガイド(Firepower Device Manager バージョン x.x.x 用)』の「使用する前に」の章にある「初期設定の完了」のセクションを参照してください。 |

FTD のスイッチ ポート モード インターフェイス

Firepower 1010 物理インターフェイスごとに、ファイアウォール インターフェイスまたはスイッチポートとしてその動作を設定できます。スイッチポートは、ハードウェアのスイッチ機能を使用して、レイヤ 2 でトラフィックを転送します。同じ VLAN 上のスイッチポートは、ハードウェアスイッチングを使用して相互に通信できます。トラフィックには、FTD セキュリティポリシーは適用されません。アクセスポートはタグなしトラフィックのみを受け入れ、単一の VLAN に割り当てることができます。トランクポートはタグなしおよびタグ付きトラフィックを受け入れ、複数の VLAN に属することができます。バージョン 6.4 に再イメージ化されたデバイスの場合、イーサネット 1/2 ~ 1/8 は VLAN 1 のアクセススイッチポートとして設定されています。バージョン 6.4 以降に手動でアップグレードされたデバイスの場合、イーサネット構成はアップグレード前の構成を維持します。同じ VLAN 上のスイッチポートは、ハードウェアスイッチングを使用して相互に通信でき、トラフィックには、FTD セキュリティポリシーは適用されないことに注意してください。

アクセスまたはトランク

スイッチポートとして設定されている物理インターフェイスは、アクセスポートまたはトランクポートとして割り当てることができます。

アクセスポートは、トラフィックを 1 つの VLAN にのみ転送し、タグなしのトラフィックのみを受け入れます。トラフィックを単一のホストまたはデバイスに転送する場合は、このオプションを強くお勧めします。また、インターフェイスに関連付ける VLAN を指定する必要があり、指定しないとデフォルトで VLAN 1 に設定されます。

トランクポートは、トラフィックを複数の VLAN に転送します。1 つの VLAN インターフェイスをネイティブトランクポートとして割り当て、少なくとも 1 つの VLAN を関連トランクポートとして割り当てる必要があります。最大 20 のインターフェイスを選択して、スイッチ ポート インターフェイスに関連付けることができます。これにより、異なる VLAN ID からのトラフィックがスイッチ ポート インターフェイスを通過できるようになります。タグなしのトラフィックがスイッチポートを通過する場合、そのトラフィックは、ネイティブ VLAN インターフェイスの VLAN ID でタグ付けされます。1002 ~ 1005 のデフォルトのファイバ分散データインターフェイス(FDDI)およびトークンリング ID は、VLAN ID に使用できないことに注意してください。

ポートモードの変更

ルーテッドモードに設定されているインターフェイスを VLAN メンバーとして選択すると、CDO は、そのインターフェイスをスイッチポートモードに自動的に変換し、デフォルトでは、そのインターフェイスをアクセスポートとして設定します。その結果、論理名と関連する静的 IP アドレスが、そのインターフェイスから削除されます。

設定の制限

次の制限事項に注意してください。

-

物理 FTD 1010 デバイスのみが、スイッチポートモード設定をサポートしています。仮想 FTD デバイスは、スイッチポートモードをサポートしていません。

-

FTD 1010 デバイスは最大 60 の VLAN を許容します。

-

スイッチポートモードに設定される VLAN インターフェイスは、名前のないインターフェイスである必要があります。これは、MTU を 1500 バイトに設定する必要があることを意味します。

-

スイッチポートモードとして設定されているインターフェイスは削除できません。インターフェイスモードをスイッチポートモードからルーテッドモードに手動で変更する必要があります。

-

スイッチポートモードに設定されるインターフェイスは、IP アドレスをサポートしません。インターフェイスが現在、VPN、DHCP で参照されているか、それらのために設定されているか、静的ルートに関連付けられている場合は、IP アドレスを手動で削除する必要があります。

-

ブリッジ グループ インターフェイスのメンバーをスイッチポートとして使用することはできません。

-

VLAN インターフェイスの MTU は 1500 バイトである必要があります。名前のない VLAN インターフェイスは、他の設定をサポートしません。

-

スイッチポートモードは、次をサポートしていません。

-

診断インターフェイス。

-

動的、マルチキャスト、または等コストマルチパス(ECMP)ルーティング。

-

パッシブインターフェイス。

-

ポート EtherChannel(または EtherChannel のメンバーであるインターフェイスの使用)。

-

サブインターフェイス。

-

フェイルオーバーと状態リンク。

-

高可用性およびスイッチ ポート モード インターフェイス

高可用性を使用する場合は、スイッチポート機能を使用しないでください。スイッチポートはハードウェアで動作するため、アクティブユニットとスタンバイユニットの両方でトラフィックを通過させ続けます。高可用性は、トラフィックがスタンバイユニットを通過するのを防ぐように設計されていますが、この機能はスイッチポートには拡張されていません。通常の高い可用性ネットワーク設定では、両方のユニットのアクティブなスイッチポートがネットワークループにつながります。スイッチング機能には外部スイッチを使用することを推奨します。VLAN インターフェイスはフェールオーバーによってモニターできますが、スイッチポートはモニターできません。

(注) |

ファイアウォール インターフェイスはフェールオーバー リンクとしてのみ使用できます。 |

テンプレートのスイッチポートモード設定

スイッチポートモード用に設定されたインターフェイスを持つデバイスのテンプレートを作成できます。テンプレートからデバイスにインターフェイスをマッピングするときは、次のシナリオに注意してください。

-

テンプレートを適用する前にテンプレート インターフェイスに VLAN メンバーが含まれていない場合、CDO は、同じプロパティを持つ使用可能なデバイスインターフェイスにそれを自動的にマッピングします。

-

VLAN メンバーを含まないテンプレート インターフェイスが、N/A として設定されているデバイスインターフェイスにマッピングされている場合、CDO は、テンプレートが適用されるデバイスにインターフェイスを自動的に作成します。

-

VLAN メンバーを含むテンプレート インターフェイスが、存在しないデバイスインターフェイスにマッピングされている場合、テンプレートの適用は失敗します。

-

テンプレートは、複数のテンプレート インターフェイスを同じデバイスインターフェイスにマッピングすることをサポートしていません。

-

テンプレートの管理インターフェイスは、デバイスの管理インターフェイスにマッピングされる必要があります。

FTD VLAN の設定

サブインターフェイスまたはスイッチポートを設定する場合は、最初に VLAN インターフェイスを設定する必要があります。

(注) |

FTD デバイスは、最大 60 個の VLAN インターフェイスをサポートします。 |

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

||||

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

||||

| ステップ 3 |

[FTD] タブをクリックして、VLAN 作成の対象となるデバイスを選択します。 |

||||

| ステップ 4 |

右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] をクリックします。 |

||||

| ステップ 5 |

[インターフェイス(Interfaces)] ページで、 |

||||

| ステップ 6 |

次を設定します。

|

||||

| ステップ 7 |

[IPv4アドレス(IPv4 Address)] タブをクリックし、[タイプ(Type)] フィールドで次のオプションのいずれかを選択します。

|

||||

| ステップ 8 |

(任意)[IPv6アドレス(IPv6 Address)] タブをクリックして、以下を設定します。

|

||||

| ステップ 9 |

(任意)[詳細(Advanced)] タブをクリックします。

|

||||

| ステップ 10 |

このデバイスに別のサブインターフェイスを作成する場合は、サブインターフェイスの設定を完了する前に、[別のサブインターフェイスを作成(Create another)] をオンにします。 |

||||

| ステップ 11 |

(任意)作成時にサブインターフェイスをアクティブにするには、ポップアップウィンドウの右上隅にある [状態(State)] スライダーを灰色から青色に切り替えます。 |

||||

| ステップ 12 |

[OK] をクリックします。 |

||||

| ステップ 13 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

スイッチポートモード用 FTD VLAN の設定

構成する前に、スイッチポートモードの制限事項を必ずお読みください。詳細については、『FTD のスイッチ ポート モード インターフェイス』を参照してください。

(注) |

VLAN メンバーの物理インターフェイスへの割り当てや編集はいつでも実行できます。新しい構成を確認したら、必ず変更をデバイスに展開してください。 |

スイッチポートモードでの VLAN インターフェイスの作成

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

||

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

||

| ステップ 3 |

[FTD] タブをクリックし、インターフェイスを設定するデバイスを選択します。 |

||

| ステップ 4 |

右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] をクリックします。 |

||

| ステップ 5 |

[インターフェイス(Interfaces)] ページで、 |

||

| ステップ 6 |

[VLANメンバー(VLAN Members)] タブを表示し、目的の物理インターフェイスを選択します。

|

||

| ステップ 7 |

「FTD VLAN の設定」の説明に従って、残りの VLAN インターフェイスを設定します。 |

||

| ステップ 8 |

[保存(Save)] をクリックします。VLAN 設定をリセットし、IP アドレスをインターフェイスに再割り当てすることを確認します。 |

||

| ステップ 9 |

行った変更を今すぐレビューして展開するか、複数の変更を後から一度に展開します。 |

スイッチポートモードに使用する既存の物理インターフェイスの設定

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

| ステップ 3 |

[FTD] タブをクリックし、インターフェイスを設定するデバイスを選択します。 |

| ステップ 4 |

右側の [管理(Management)] ペインで、[インターフェイス(Interfaces)] をクリックします。 |

| ステップ 5 |

[インターフェイス(Interfaces )] ページで、変更する物理インターフェイスを選択します。右側の操作ウィンドウで、編集アイコン |

| ステップ 6 |

スイッチポートモードに設定されるインターフェイスは、論理名をサポートしません。インターフェイスに論理名がある場合は、削除します。 |

| ステップ 7 |

[モード(Mode)] を見つけ、ドロップダウンメニューで [スイッチポート(Switch Port)] を選択します。 |

| ステップ 8 |

スイッチポートモードの物理インターフェイスを設定します。

|

| ステップ 9 |

[保存(Save)] をクリックします。VLAN 設定をリセットし、IP アドレスをインターフェイスに再割り当てすることを確認します。 |

| ステップ 10 |

行った変更を今すぐレビューして展開するか、待機してから複数の変更を一度に展開します。 |

Firepower インターフェイスの表示とモニターリング

Firepower インターフェイスを表示するには、次の手順を実行します。

手順

| ステップ 1 |

ナビゲーションウィンドウで、[デバイスとサービス(Devices & Services)] をクリックします。 |

| ステップ 2 |

[デバイス(Devices)] タブをクリックしてデバイスを見つけるか、[テンプレート(Templates)] タブをクリックしてモデルデバイスを見つけます。 |

| ステップ 3 |

[FTD] タブをクリックし、インターフェイスを表示するデバイスをクリックします。 |

| ステップ 4 |

右側の [管理(Management)] ペインで [インターフェイス(Interfaces)] |

| ステップ 5 |

インターフェイステーブルでインターフェイスを選択します。

|

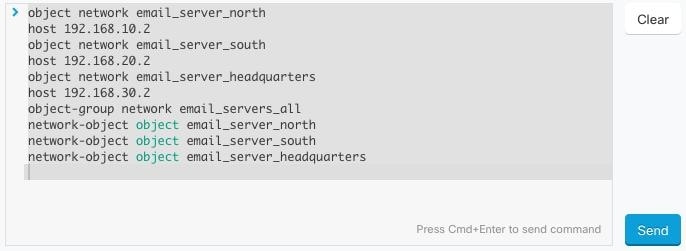

CLI でのインターフェイスのモニタリング

SSH を使用してデバイスに接続し、以下のコマンドを実行することで、インターフェイスに関する基本的な情報、動作、および統計を表示できます。

SSH を使用してデバイスに簡単に接続するには、モニターリングする FTD を SSH デバイスとしてオンボードしてから、CDO で >_ コマンド ライン インターフェイスを使用します。

-

show interfaceは、インターフェイスの統計情報および設定情報を表示します。このコマンドには多数のキーワードがあり、必要な情報を取得するために使用できます。使用可能なオプションを表示するには、「?」をキーワードとして使用します。 -

show ipv6 interfaceは、インターフェイスに関する IPv6 設定情報を表示します。 -

show bridge-groupは、メンバー情報や IP アドレスを含む、ブリッジ仮想インターフェイス(BVI)に関する情報を表示します。 -

show connは、インターフェイスを介して現在確立されている接続に関する情報を表示します。 -

show trafficは、各インターフェイスを介して移動するトラフィックに関する統計情報を表示します。 -

show ipv6 trafficは、デバイスを介して移動する IPv6 トラフィックに関する統計情報を表示します。 -

show dhcpdは、インターフェイスでの DHCP の使用状況、特にインターフェイスで設定されている DHCP サーバーに関する統計情報とその他の情報を表示します。

[編集(Edit)] をクリックします。

[編集(Edit)] をクリックします。  をクリックして、ブリッジ グループ インターフェイスを選択します。

をクリックして、ブリッジ グループ インターフェイスを選択します。

ボタンをクリックします。

ボタンをクリックします。

をクリックします。

をクリックします。

[ルーティング(Routing)] をクリックします。

[ルーティング(Routing)] をクリックします。

でそれらを識別します。

でそれらを識別します。

で識別されます。

で識別されます。

で識別されます。

で識別されます。

で識別されます。

で識別されます。

クリックし、[関連付けなし(Unassociated)] チェックボックスをオンにします。

クリックし、[関連付けなし(Unassociated)] チェックボックスをオンにします。

ボタンをクリックします。

ボタンをクリックします。

をクリックします。

をクリックします。

をクリックして、オブジェクトを作成します。

をクリックして、オブジェクトを作成します。

をクリックして、それらを変更します。

をクリックして、それらを変更します。

矢印をクリックすると、共有ネットワークグループの追加値にできます。共有ネットワークグループに関連付けられているすべてのデバイスが、自動的に割り当てられます。

矢印をクリックすると、共有ネットワークグループの追加値にできます。共有ネットワークグループに関連付けられているすべてのデバイスが、自動的に割り当てられます。

矢印をクリックすると、共有ネットワークグループのデフォルト値にできます。

矢印をクリックすると、共有ネットワークグループのデフォルト値にできます。

[オブジェクト(Objects)]

[オブジェクト(Objects)] をクリックしてオブジェクトを作成し、

をクリックしてオブジェクトを作成し、 をクリックします。

をクリックします。

できます。

できます。 [ポリシー(Policy)] を選択します。

[ポリシー(Policy)] を選択します。

をクリックします。

をクリックします。

をクリックします。(単純な編集は、編集モードに移行せずにインラインで実行することも可能です。)

をクリックします。(単純な編集は、編集モードに移行せずにインラインで実行することも可能です。)

をクリックします。

をクリックします。

をクリックします。

をクリックします。

)ボタンをクリックして、現在の検索フィルタに基づいて脅威を表示するテーブルを更新します。

)ボタンをクリックして、現在の検索フィルタに基づいて脅威を表示するテーブルを更新します。

)ボタンをクリックして、脅威の現在の概要をコンマ区切り値(.csv)ファイルにダウンロードします。Microsoft Excel などのスプレッドシート アプリケーションで .csv ファイルを開いて、リストの項目を並べ替えたり、フィルタ処理したりできます。CDO

は、時間、送信元、デバイスなどの追加情報を除き、基本的な脅威の詳細をファイルにエクスポートします。

)ボタンをクリックして、脅威の現在の概要をコンマ区切り値(.csv)ファイルにダウンロードします。Microsoft Excel などのスプレッドシート アプリケーションで .csv ファイルを開いて、リストの項目を並べ替えたり、フィルタ処理したりできます。CDO

は、時間、送信元、デバイスなどの追加情報を除き、基本的な脅威の詳細をファイルにエクスポートします。

バッジ は、デバイス間でオーバーライドの整合性がないことを示しています。次のように、[不整合( INCONSISTENT)] フィールドでは、影響を受けるデバイスの数を確認できます。

バッジ は、デバイス間でオーバーライドの整合性がないことを示しています。次のように、[不整合( INCONSISTENT)] フィールドでは、影響を受けるデバイスの数を確認できます。

ボタンをクリックし、パッシブ認証とアクティブ認証の説明を確認して、ダイアログで [有効化(Enable)] をクリックします。

ボタンをクリックし、パッシブ認証とアクティブ認証の説明を確認して、ダイアログで [有効化(Enable)] をクリックします。

をクリックします。また、クライアントに配布できるように、再署名の復号ルールで使用する証明書をダウンロードできます。デバイスで実行しているバージョンの『

をクリックします。また、クライアントに配布できるように、再署名の復号ルールで使用する証明書をダウンロードできます。デバイスで実行しているバージョンの『 )をクリックしてコピーを入手します。証明書をインストールする方法については、各ブラウザのマニュアルを参照してください。「

)をクリックしてコピーを入手します。証明書をインストールする方法については、各ブラウザのマニュアルを参照してください。「 を選択します。優先順位は、デバイスがルールセットに割り当てられていないときに設定できます。選択した優先順位は、このルールセットに含まれるすべてのルールと、デバイスでの処理方法に影響します。

を選択します。優先順位は、デバイスがルールセットに割り当てられていないときに設定できます。選択した優先順位は、このルールセットに含まれるすべてのルールと、デバイスでの処理方法に影響します。

または下向き

または下向き  矢印を使用して、ルールを目的の順序に移動します。

矢印を使用して、ルールを目的の順序に移動します。

アイコンをクリックして、変更をデバイスに展開します。

アイコンをクリックして、変更をデバイスに展開します。

をクリックします。

をクリックします。 ボタンをクリックします。

ボタンをクリックします。

をクリックします。

をクリックします。

アイコンをクリックします。

アイコンをクリックします。

をクリックします。

をクリックします。 で新しいオブジェクトを作成します。

で新しいオブジェクトを作成します。

を選択し、右側の [ピア(Peers)] ペインを確認します。1 つのピア名がリストされます。CDO は、他のピア名を「[Missing peer IP.]」として報告します。

を選択し、右側の [ピア(Peers)] ペインを確認します。1 つのピア名がリストされます。CDO は、他のピア名を「[Missing peer IP.]」として報告します。

ボタンをクリックして、デバイスの適切な事前共有キーを入力します。

ボタンをクリックして、デバイスの適切な事前共有キーを入力します。

アイコンをクリックします。

アイコンをクリックします。

をクリックし、必要な列を選択または選択解除します。

をクリックし、必要な列を選択または選択解除します。

アイコンをクリックします。CDO は、画面に表示されているルールを .csv ファイルにエクスポートします。

アイコンをクリックします。CDO は、画面に表示されているルールを .csv ファイルにエクスポートします。

をクリックして、パッケージをアップロードします。チェックサムが一致しない場合、AnyConnect パッケージのアップロードは失敗します。失敗の詳細については、デバイスの [ワークフロー(workflow)] タブで確認できます。

をクリックして、パッケージをアップロードします。チェックサムが一致しない場合、AnyConnect パッケージのアップロードは失敗します。失敗の詳細については、デバイスの [ワークフロー(workflow)] タブで確認できます。

をクリックして、パッケージをアップロードします。CDO は、パスが到達可能であり、指定されたファイル名が有効なパッケージかどうかを検証します。検証が成功すると、AnyConnect パッケージの名前が表示されます。RA VPN 設定にさらに

FTD デバイスを追加すると、それらに AnyConnect パッケージをアップロードできます。

をクリックして、パッケージをアップロードします。CDO は、パスが到達可能であり、指定されたファイル名が有効なパッケージかどうかを検証します。検証が成功すると、AnyConnect パッケージの名前が表示されます。RA VPN 設定にさらに

FTD デバイスを追加すると、それらに AnyConnect パッケージをアップロードできます。

アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、置き換えるパッケージをリストから選択して [編集(Edit)]

アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、置き換えるパッケージをリストから選択して [編集(Edit)] アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、リストから削除するパッケージを選択します。既存のパッケージが対応するフィールドから消去されます。

アイコンをクリックします。オペレーティングシステムに複数のバージョンの AnyConnect パッケージがある場合は、リストから削除するパッケージを選択します。既存のパッケージが対応するフィールドから消去されます。

をクリックして、FTD デバイスで次の手順を実行します。

をクリックして、FTD デバイスで次の手順を実行します。

をクリックしてこれらの手順をクリップボードにコピーし、ユーザーに配布します。

をクリックしてこれらの手順をクリップボードにコピーし、ユーザーに配布します。

(設定表示ボタン)をクリックして、接続プロファイルの概要と接続手順を開きます。

(設定表示ボタン)をクリックして、接続プロファイルの概要と接続手順を開きます。

)をクリックして、接続プロファイルの概要と接続手順を開きます。[アクション(Actions)] で、[編集(Edit)] をクリックして変更を変更できます。

)をクリックして、接続プロファイルの概要と接続手順を開きます。[アクション(Actions)] で、[編集(Edit)] をクリックして変更を変更できます。

をクリックします。

をクリックします。

をクリックして展開します。

をクリックして展開します。

をクリックして、すでに存在するマクロを確認します。

をクリックして、すでに存在するマクロを確認します。

をクリックします。このコマンドが、新しい CLI マクロの基礎になります。

をクリックします。このコマンドが、新しい CLI マクロの基礎になります。

をクリックします。

をクリックします。

。

。

をクリックします。 すべての警告を確認し、[OK]

をクリックします。 すべての警告を確認し、[OK] をクリックして、一括展開の結果を表示します。

をクリックして、一括展開の結果を表示します。

フィードバック

フィードバック