- Cisco ASA with FirePOWER Services ローカル管理設定ガ イ ド 6.0

- シスコ ASA FirePOWER モジュールの概要

- 再利用可能なオブジェクトの管理

- デバイス設定の管理

- アクセス コントロール ポリシーの開始

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- アクセス コントロール ルール:レルムと ユーザ

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシー クイック スタート ガイド

- SSL ルール クイック スタート ガイド

- SSL ルールを使用したトラフィック復号の 調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの開始

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- シブ展開における前処理の調整

- 侵入ポリシーを使用する前に

- ルールを使用した侵入ポリシーの調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの概要と作成

- アイデンティティ データの概要

- レルムとアイデンティティ ポリシー

- ユーザ アイデンティティ ソース

- DNS ポリシー

- マルウェアと禁止されたファイルのブロッ キング

- パッシブ展開における前処理の調整

- イベントの表示

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ASA FirePOWER ダッシュボードの使用

- ASA FirePOWER レポートの使用

- タスクのスケジュール

- システム ポリシーの管理

- ASA FirePOWER モジュールの設定

- ASA FirePOWER モジュールのライセンス

- ASA FirePOWER モジュール ソフトウェアの 更新

- システムのモニタリング

- バックアップと復元の使用

- トラブルシューティング ファイルの生成

- 設定のインポートおよびエクスポート

- 実行時間が長いタスクのステータスの表示

- セキュリティ、インターネット アクセス、お よび通信ポート

Cisco ASA with FirePOWER Services ローカル管理設定ガ イ ド 6.0

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: ネットワーク分析ポリシーおよび侵入ポリ シーについて

ネットワーク分析ポリシーおよび侵入ポリシーについて

ネットワーク分析ポリシーと侵入ポリシーは、ASA FirePOWER モジュール 侵入検知および防御の機能の一部として連携して動作します。 侵入検知 という用語は、一般に、ネットワーク トラフィックへの侵入の可能性を受動的に分析し、セキュリティ分析用に攻撃データを保存するプロセスを指します。 侵入防御 という用語には、侵入検知の概念が含まれますが、さらにネットワークを通過中の悪意のあるトラフィックをブロックしたり変更したりする機能も追加されます。

侵入防御の展開では、システムがパケットを検査するときに次のことが行われます。

- ネットワーク分析ポリシー は、特に侵入の試みの前兆を示している可能性がある異常トラフィックに対し、そのトラフィックがさらに評価されるようにトラフィックを 復号化 および 前処理 する方法を制御します。

- 侵入ポリシー では 侵入およびプリプロセッサ ルール (総称的に「 侵入ルール 」とも呼ばれる)を使用し、パターンに基づき、デコードされたパケットを検査して攻撃の可能性を調べます。侵入ポリシーは 変数セット とペアになり、それによって名前付き値を使用してネットワーク環境を正確に反映することができます。

ネットワーク分析ポリシーと侵入ポリシーは、どちらも親のアクセス コントロール ポリシーによって呼び出されますが、呼び出されるタイミングが異なります。システムでトラフィックが分析される際には、侵入防御(追加の前処理と侵入ルール)フェーズよりも前に、別途ネットワーク分析(デコードと前処理)フェーズが実行されます。ネットワーク分析ポリシーと侵入ポリシーを一緒に使用すると、広範囲で詳細なパケット インスペクションを行うことができます。このポリシーは、ホストとそのデータの可用性、整合性、機密性を脅かす可能性のあるネットワーク トラフィックの検知、通知および防御に役立ちます。

ASA FirePOWER モジュール には、同様の名前(Balanced Security and Connectivity など)が付いた複数のネットワーク分析ポリシーと侵入ポリシーが付属しており、それらは相互に補完して連携します。システム付属のポリシーを使用することで、シスコ脆弱性調査チーム(VRT)の経験を活用できます。これらのポリシーでは、VRT は侵入ルールおよびプリプロセッサ ルールの状態を設定し、プリプロセッサおよび他の詳細設定の初期設定も提供します。

また、カスタムのネットワーク分析ポリシーや侵入ポリシーも作成できます。最も有効な方法でトラフィックを検査するようにカスタム ポリシーの設定を調整できます。同様のポリシーエディタを使用し、ネットワーク分析ポリシーや侵入ポリシーを作成、編集、保存、管理します。いずれかのタイプのポリシーを編集するときには、ユーザ インターフェイスの左側にナビゲーション パネルが表示され、右側にさまざまな設定ページが表示されます。

この章では、ネットワーク分析ポリシーおよび侵入ポリシーによって管理される各種設定の概要、ポリシーが連携してトラフィックを検査し、ポリシー違反のレコードを生成するしくみ、および、ポリシー エディタの基本的な操作方法について説明します。また、カスタム ポリシーとシステム付属のポリシーを比較して、それらの使用上の利点と制約についても説明します。詳細については、次の項を参照してください。

侵入展開をカスタマイズするには、次の手順について以下を参照してください。

- 変数セットの使用 には、ネットワーク環境を正確に反映させるためのシステムの侵入変数の設定方法が記載されています。カスタム ポリシーを使用しない場合でも、シスコでは、デフォルトの変数セットのデフォルト変数を変更することを 強く 推奨しています。高度なユーザは、1 つ以上のカスタム侵入ポリシーとペアリングするために、カスタム変数セットを作成して使用できます。

- 侵入ポリシーを使用する前に では、単純なカスタム侵入ポリシーを作成および編集する方法について説明します。

- 侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御 には、親アクセス コントロール ポリシーに侵入ポリシーを関連付け、侵入ポリシーを使用して目的のトラフィックのみを検査するためのシステムの設定方法が記載されています。また、侵入ポリシー パフォーマンスの詳細オプションを設定する方法についても説明します。

- トランスポート/ネットワークの詳細設定の構成 には、すべてのトラフィックにグローバルに適用される、トランスポートとネットワーク プリプロセッサの詳細な設定方法が記載されています。これらの詳細設定は、ネットワーク分析ポリシーまたは侵入ポリシーではなくアクセス コントロール ポリシーで設定します。

- ネットワーク分析ポリシーの開始 では、単純なカスタム ネットワーク分析ポリシーを作成および編集する方法について説明します。

- ネットワーク分析ポリシーによる前処理のカスタマイズ には、デフォルトのネットワーク分析ポリシーの変更方法が記載されています。また、上級ユーザ向けに前処理の調整方法も記載されています。一致したトラフィックの前処理にカスタム ネットワーク分析ポリシーを割り当てることによって、特定のセキュリティ ゾーンやネットワークに合わせて前処理を調整できます。

- ネットワーク分析ポリシーまたは侵入ポリシーでのレイヤの使用 では、大規模な組織または複雑な展開環境で、ポリシー 階層 と呼ばれるビルディング ブロックを使用して、複数のネットワーク分析ポリシーまたは侵入ポリシーをより効率的に管理する方法について説明します。

ポリシーが侵入についてトラフィックを検査する仕組み

アクセス コントロールの展開の一部としてシステムがトラフィックを分析すると、ネットワーク分析(復号化と前処理)フェーズが侵入防御(侵入ルールおよび詳細設定)フェーズとは別にその前に実行されます。

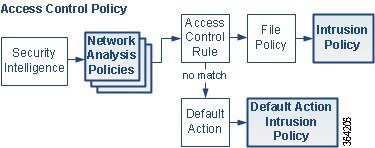

次の図は、侵入防御および高度なマルウェア防御(AMP)のインライン展開におけるトラフィック分析の順序を簡略化して示しています。アクセス コントロール ポリシーが他のポリシーを呼び出してトラフィックを検査するしくみ、およびそれらのポリシーが呼び出される順序が示されています。ネットワーク分析ポリシーおよび侵入ポリシーの選択フェーズが強調表示されています。

インライン展開では、図に示したプロセスのほぼすべてのステップで、システムは追加のインスペクションなしでトラフィックをブロックできます。セキュリティ インテリジェンス、ネットワーク分析ポリシー、ファイル ポリシー、および侵入ポリシーのすべてで、トラフィックをドロップまたは変更できます。

同様に、プロセスの各ステップで、パケットによってシステムがイベントを生成する場合があります。侵入イベントおよびプリプロセッサ イベント(まとめて 侵入イベント と呼ばれることもあります)は、パケットまたはその内容がセキュリティ リスクを表す可能性があることを示すものです。

単一の接続の場合は、図に示すように、アクセス コントロール ルールよりも前にネットワーク分析ポリシーが選択されますが、一部の前処理(特にアプリケーション層の前処理)はアクセス コントロール ルールの選択後に実行されます。これは、カスタム ネットワーク分析ポリシーでの前処理の設定には影響 しません 。

デコード、正規化、前処理:ネットワーク分析ポリシー

デコードと前処理を実行しないと、プロトコルの相違によりパターン マッチングを行えなくなるので、侵入についてトラフィックを適切に評価できません。ポリシーが侵入についてトラフィックを検査する仕組み の図に示すように、ネットワーク分析ポリシーは、次の時点でこれらのトラフィック処理タスクを制御します。

ネットワーク分析ポリシーは、フェーズでのパケット処理を制御します。最初に、システムは最初の 3 つの TCP/IP 層を通ったパケットを復号化し、次にプロトコル異常の正規化、前処理、および検出に進みます。

- パケット デコーダは、パケット ヘッダーとペイロードを、プリプロセッサや以降の侵入ルールで簡単に使用できる形式に変換します。TCP/IP スタックの各レイヤのデコードは、データリンク層から開始され、ネットワーク層、トランスポート層へと順番に行われます。パケット デコーダは、パケット ヘッダーのさまざまな異常動作も検出します。詳細については、パケットのデコードについてを参照してください。

- インライン展開では、インライン正規化プリプロセッサは、攻撃者が検出を免れる可能性を最小限にするために、トラフィックを再フォーマット(正規化)します。その他のプリプロセッサや侵入ルールによる検査用にパケットを準備し、システムで処理されるパケットがネットワーク上のホストで受信されるパケットと同じものになるようにします。詳細については、インライン トラフィックの正規化を参照してください。

- さまざまなネットワーク層およびトランスポート層のプリプロセッサは、IP フラグメントを悪用する攻撃を検出し、チェックサム検証、TCP および UDP セッションの前処理を実行します。トランスポート層およびネットワーク層の前処理の設定 を参照してください。

トランスポートおよびネットワーク プリプロセッサの一部の詳細設定は、アクセス コントロール ポリシーで処理されるすべてのトラフィックにグローバルに適用されます。これらの詳細設定は、ネットワーク分析ポリシーではなくアクセス コントロール ポリシーで設定します。トランスポート/ネットワークの詳細設定の構成 を参照してください。

- 各種のアプリケーション層プロトコル デコーダは、特定タイプのパケット データを侵入ルール エンジンで分析可能な形式に正規化します。アプリケーション層プロトコルのエンコードを正規化することにより、システムはデータ表現が異なるパケットに同じコンテンツ関連の侵入ルールを効果的に適用し、大きな結果を得ることができます。詳細については、アプリケーション層プリプロセッサの使用を参照してください。

- Modbus と DNP3 SCADA のプリプロセッサは、トラフィックの異常を検出し、データを侵入ルールに提供します。Supervisory Control and Data Acquisition(SCADA)プロトコルは、製造、水処理、配電、空港、輸送システムなどの工業プロセス、インフラストラクチャ プロセス、および設備プロセスからのデータをモニタ、制御、取得します。詳細については、SCADA の前処理の設定を参照してください。

- 一部のプリプロセッサでは、Back Orifice、ポートスキャン、SYN フラッドおよび他のレート ベース攻撃など、特定の脅威を検出できます。特定の脅威の検出 を参照してください。

侵入ポリシーで、ASCII テキストのクレジット カード番号や社会保障番号などのセンシティブ データを検出するセンシティブ データ プリプロセッサを設定することに注意してください。センシティブ データの検出 を参照してください。

新たに作成されたアクセス コントロール ポリシーでは、1 つのデフォルト ネットワーク分析ポリシーが、同じ親アクセス コントロール ポリシーによって呼び出される すべての 侵入ポリシー向けの すべての トラフィックの前処理を制御します。初期段階では、デフォルトで Balanced Security and Connectivity ネットワーク分析ポリシーが使用されますが、別のシステム付属ポリシーやカスタム ネットワーク分析ポリシーに変更できます。より複雑な展開では、上級ユーザは、一致したトラフィックの前処理にさまざまなカスタム ネットワーク分析ポリシーを割り当てることによって、特定のセキュリティ ゾーンやネットワークに合わせてトラフィックの前処理オプションを調整できます。詳細については、システム付属ポリシーとカスタム ポリシーの比較を参照してください。

アクセス コントロール ルール:侵入ポリシーの選択

最初の前処理の後、トラフィックはアクセス コントロール ルール(設定されている場合)によって評価されます。ほとんどの場合、パケットが一致する最初のアクセス コントロール ルールがそのトラフィックを処理するルールとなります。一致するトラフィックをモニタ、信頼、ブロック、または許可できます。

アクセス コントロール ルールでトラフィックを許可した場合は、マルウェア、禁止ファイル、侵入について、この順序でトラフィックを検査できます。いずれのアクセス コントロール ルールにも一致しないトラフィックはアクセス コントロール ポリシーのデフォルト アクションによって処理され、侵入の有無についても検査されます。

(注![]() ) どのネットワーク分析ポリシーによって前処理されるかに関わらず、すべてのパケットは、設定されているアクセス コントロール ルールと上から順に照合されます(したがって、侵入ポリシーによる検査の対象となります)。詳細については、カスタム ポリシーに関する制約事項を参照してください。

) どのネットワーク分析ポリシーによって前処理されるかに関わらず、すべてのパケットは、設定されているアクセス コントロール ルールと上から順に照合されます(したがって、侵入ポリシーによる検査の対象となります)。詳細については、カスタム ポリシーに関する制約事項を参照してください。

ポリシーが侵入についてトラフィックを検査する仕組みの図では、次のように、インラインの侵入防御と AMP の展開で、デバイスを経由したトラフィックのフローを示しています。

- アクセス コントロール ルールは、一致したトラフィックが次のステップに進むことを許可します。次に、トラフィックは、ファイル ポリシーによって禁止ファイルとマルウェアの有無を検査され、その後侵入ポリシーによって侵入の有無を検査されます。

- このシナリオでは、アクセス コントロール ポリシーのデフォルト アクションで、一致したトラフィックを許可しています。次に、トラフィックは侵入ポリシーによって検査されます。アクセス コントロール ルールまたはデフォルトのアクションに侵入ポリシーを関連付けるときは、異なる侵入ポリシーを使用できます(ただし必須ではありません)。

ブロックされたトラフィックや信頼済みトラフィックは検査されないので、図の例には、ブロック ルールや信頼ルールは含まれていません。詳細については、ルール アクションを使用したトラフィックの処理とインスペクションの決定およびデフォルト処理の設定およびネットワーク トラフィックのインスペクションを参照してください。

侵入インスペクション:侵入ポリシー、ルール、変数セット

トラフィックが宛先に向かうことを許可する前に、システムの最終防御ラインとして侵入防御を使用できます。侵入ポリシーは、セキュリティ違反に関するトラフィックの検査方法を制御し、インライン展開では、悪意のあるトラフィックをブロックまたは変更することができます。侵入ポリシーの主な機能は、どの侵入ルールおよびプリプロセッサ ルールを有効にしてどのように設定するかを管理することです。

侵入ルールはキーワードと引数のセットとして指定され、ネットワーク上の脆弱性を悪用する試みを検出します。システムは侵入ルールを使用してネットワーク トラフィックを分析し、トラフィックがルールの条件に合致しているかどうかをチェックします。システムは各ルールで指定された条件をパケットに照らし合わせます。ルールで指定されたすべての条件にパケット データが一致する場合、ルールがトリガーされます。

システムには、VRT によって作成された次のタイプのルールが含まれています。

- 共有オブジェクト侵入ルール :コンパイルされており、変更できません(ただし、送信元と宛先のポートや IP アドレスなどのルール ヘッダー情報を除く)

- 標準テキスト侵入ルール :ルールの新しいカスタム インスタンスとして保存および変更できます。

- プリプロセッサ ルール :ネットワーク分析ポリシーのプリプロセッサおよびパケット デコーダ検出オプションに関連付けられています。プリプロセッサ ルールはコピーまたは編集できません。ほとんどのプリプロセッサ ルールはデフォルトで無効になっています。イベントを生成し、インライン展開で、違反パケットをドロップするためにプリプロセッサを使用するには、ルールを有効にする必要があります。

システムで侵入ポリシーに従ってパケットを処理する際には、最初にルール オプティマイザが、基準(トランスポート層、アプリケーション プロトコル、保護されたネットワークへの入出力方向など)に基づいて、サブセット内のすべてのアクティブなルールを分類します。次に、侵入ルール エンジンが、各パケットに適用する適切なルールのサブセットを選択します。最後に、マルチルール検索エンジンが 3 種類の検索を実行して、トラフィックがルールに一致するかどうかを検査します。

- プロトコル フィールド検索は、アプリケーション プロトコル内の特定のフィールドでの一致を検索します。

- 汎用コンテンツ検索は、パケット ペイロードの ASCII またはバイナリ バイトでの一致を検索します。

- パケット異常検索では、特定のコンテンツが含まれているかどうかではなく、確立されたプロトコルに違反しているパケット ヘッダーやペイロードが検索されます。

カスタム侵入ポリシーでは、ルールを有効化および無効化し、独自の標準テキスト ルールを記述および追加することで、検出を調整できます。

システムは侵入ポリシーを使用してトラフィックを評価するたびに、関連する 変数セット 使用します。セット内の大部分の変数は、侵入ルールで一般的に使用される値を表し、送信元および宛先の IP アドレスとポートを識別します。侵入ポリシーにある変数を使用して、ルール抑制および動的ルール状態にある IP アドレスを表すこともできます。

システムには、定義済みのデフォルト変数から構成される 1 つのデフォルト変数セットが含まれています。大部分のシステム付属の共有オブジェクトのルールと標準テキスト ルールは、定義済みのデフォルト変数を使用して、ネットワークおよびポート番号を定義します。たとえば、ルールの大半は、保護されたネットワークを指定するために変数 $HOME_NET を使用して、保護されていない(つまり外部の)ネットワークを指定するために変数 $EXTERNAL_NET を使用します。さらに、特殊なルールでは、他の定義済みの変数がしばしば使用されます。たとえば、Web サーバに対するエクスプロイトを検出するルールは、 $HTTP_SERVERS 変数および $HTTP_PORTS 変数を使用します。

ヒント![]() システム付属の侵入ポリシーを使用する場合でも、シスコでは、デフォルトセットの主要なデフォルト変数を変更すること強く推奨します。ネットワーク環境を正確に反映する変数を使用すると、処理が最適化され、システムによって疑わしいアクティビティに関連するシステムをモニタできます。高度なユーザは、1 つ以上のカスタム侵入ポリシーとペアリングするために、カスタム変数セットを作成して使用できます。詳細については、定義済みのデフォルトの変数の最適化を参照してください。

システム付属の侵入ポリシーを使用する場合でも、シスコでは、デフォルトセットの主要なデフォルト変数を変更すること強く推奨します。ネットワーク環境を正確に反映する変数を使用すると、処理が最適化され、システムによって疑わしいアクティビティに関連するシステムをモニタできます。高度なユーザは、1 つ以上のカスタム侵入ポリシーとペアリングするために、カスタム変数セットを作成して使用できます。詳細については、定義済みのデフォルトの変数の最適化を参照してください。

侵入イベントの生成

侵入されている可能性を特定すると、システムは 侵入イベント または プリプロセッサ イベント (総称的に「 侵入イベント 」とも呼ばれる)を生成します。データを確認して、ネットワーク アセットに対する攻撃を的確に把握できます。インライン展開では、システムは、有害であると判明しているパケットをドロップまたは置き換えることがきます。

各侵入イベントにはイベント ヘッダーがあり、イベント名と分類、送信元と宛先の IP アドレス、ポート、イベントを生成したプロセス、およびイベントの日時に関する情報、さらに攻撃の送信元とそのターゲットに関するコンテキスト情報が含まれています。パケットベースのイベントの場合は、イベントをトリガーしたパケットのデコードされたパケット ヘッダーとペイロードのコピーも記録されます。

パケット デコーダ、プリプロセッサ、および侵入ルール エンジンはすべて、システムによるイベントの生成を引き起こします。次に例を示します。

- (ネットワーク分析ポリシーで設定された)パケット デコーダが 20 バイト(オプションやペイロードのない IP データグラムのサイズ)未満の IP パケットを受け取った場合、デコーダはこれを異常なトラフィックと解釈します。パケットを検査する侵入ポリシー内の付随するデコーダ ルールが有効な場合、システムは後でプリプロセッサ イベントを生成します。

- IP 最適化プリプロセッサが重複する一連の IP フラグメントを検出した場合、プリプロセッサはこれを潜在的な攻撃と解釈して、付随するプリプロセッサ ルールが有効な場合、システムはプリプロセッサ イベントを生成します。

- 侵入ルール エンジン内では、ほとんどの 標準テキスト ルール および 共有オブジェクトのルール はパケットによってトリガーされた場合に侵入イベントを生成するように記述されます。

デバイスに侵入イベントが蓄積されると、ユーザは攻撃の可能性について分析を開始できます。システムは、ユーザが侵入イベントを確認し、ネットワーク環境とセキュリティ ポリシーのコンテキストでそのイベントが重要であるかどうかを評価するために必要なツールを提供します。

システム付属ポリシーとカスタム ポリシーの比較

新しいアクセス コントロール ポリシーを作成することは、ASA FirePOWER モジュール を使用してトラフィック フローを管理する最初のステップの 1 つです。デフォルトでは、新しく作成されたアクセス コントロール ポリシーは、システムによって提供されるネットワーク分析ポリシーおよび侵入ポリシーを呼び出してトラフィックを検査します。

次の図は、インラインの侵入防御展開で、新たに作成されたアクセス コントロール ポリシーが最初にトラフィックを処理するしくみを示しています。前処理および侵入防御のフェーズが強調表示されています。

- デフォルトのネットワーク分析ポリシーによって、アクセス コントロール ポリシーで処理される すべての トラフィックの前処理が制御されます。初期段階では、システムによって提供される Balanced Security and Connectivity ネットワーク分析ポリシー がデフォルトです。

- アクセス コントロール ポリシーのデフォルト アクションがシステムによって提供される Balanced Security and Connectivity 侵入ポリシー で指定された通りに悪意のないすべてのトラフィックを許可する。

- ポリシーがデフォルトのセキュリティ インテリジェンス オプション(グローバルのホワイトリストおよびブラックリストのみ)で暗号化されたトラフィックを復号化せず、アクセス コントロール ルールを使用してネットワーク トラフィックの特別な処理およびインスペクションを実行しない。

侵入防御展開を調整するために実行できるシンプルなステップは、システム付属のネットワーク分析ポリシーと侵入ポリシーの別のセットをデフォルトとして使用することです。シスコでは、ASA FirePOWER モジュール とともにこれらのポリシーを提供しています。

または、カスタム ポリシーを作成して使用することで、侵入防御展開を調整できます。それらのポリシーに設定されているプリプロセッサ オプション、侵入ルール、およびその他の詳細設定が、ネットワークのセキュリティ ニーズに適合しない場合があります。設定できるネットワーク分析ポリシーおよび侵入ポリシーを調整することにより、システムがネットワーク上のトラフィックを処理して侵入の有無について検査する方法を非常にきめ細かく設定できます。

システム付属のポリシーについて

シスコ は、ネットワーク分析ポリシーおよび侵入ポリシーの複数のペアを ASA FirePOWER モジュール とともに提供します。システムによって提供されるネットワーク分析ポリシーおよび侵入ポリシーを使用して、シスコ 脆弱性調査チーム(VRT)のエクスペリエンスを活用することができます。これらのポリシーでは、VRT は侵入ルールおよびプリプロセッサ ルールの状態を設定し、プリプロセッサおよび他の詳細設定の初期設定も提供します。システムによって提供されるポリシーをそのまま使用するか、またはカスタム ポリシーのベースとして使用できます。

ヒント![]() システム付属のネットワーク分析ポリシーと侵入ポリシーを使用する場合でも、ネットワーク環境が正確に反映されるように、システムの侵入変数を設定する必要があります。少なくとも、デフォルトのセットにある主要なデフォルトの変数を変更します。定義済みのデフォルトの変数の最適化 を参照してください。

システム付属のネットワーク分析ポリシーと侵入ポリシーを使用する場合でも、ネットワーク環境が正確に反映されるように、システムの侵入変数を設定する必要があります。少なくとも、デフォルトのセットにある主要なデフォルトの変数を変更します。定義済みのデフォルトの変数の最適化 を参照してください。

新たな脆弱性が発見されると、VRT は侵入ルールの更新をリリースします。これらのルール更新により、システム付属のネットワーク分析ポリシーや侵入ポリシーが変更され、侵入ルールやプリプロセッサ ルールの新規作成または更新、既存ルールのステータスの変更、デフォルトのポリシー設定の変更が実施されます。ルールの更新では、システムによって提供されるポリシーからのルールが削除されたり、新しいルール カテゴリの提供やデフォルトの変数セットの変更が行われることがあります。

ルール更新によって展開が影響を受けると、 システムは、 影響を受けた侵入ポリシーやネットワーク分析ポリシー、およびそれらの親のアクセス コントロール ポリシーを失効として扱います。変更を有効にするには、更新されたポリシーを再適用する必要があります。

必要に応じて、影響を受けた侵入ポリシーを(単独で、または影響を受けたアクセス コントロール ポリシーと組み合わせて)自動的に再適用するように、ルールの更新を設定できます。これにより、新たに検出されたエクスプロイトおよび侵入から保護するために展開環境を容易に自動的に最新に維持することができます。

前処理の設定を最新の状態に保つには、アクセス コントロール ポリシーを再適用する 必要があります 。これにより、現在実行されているものとは異なる、関連するネットワーク分析ポリシー、ファイル ポリシーが再適用され、前処理とパフォーマンスの詳細設定オプションのデフォルト値も更新できるようになります。詳細については、 ルールの更新とローカル ルール ファイルのインポートを参照してください。

シスコでは、次のネットワーク分析ポリシーと侵入ポリシーを ASA FirePOWER モジュール とともに提供しています。

Balanced Security and Connectivity ネットワーク分析ポリシーと侵入ポリシー

これらのポリシーは、速度と検出の両方を目的として作成されています。これらを一緒に使用することは、ほとんどの組織にとって最適な出発点となります。ほとんどの場合、システムは Balanced Security and Connectivity のポリシーおよび設定をデフォルトとして使用します。

Connectivity Over Security ネットワーク分析ポリシーと侵入ポリシー

これらのポリシーは、(すべてのリソースに到達可能な)接続がネットワーク インフラストラクチャのセキュリティよりも優先される組織向けに作成されています。この侵入ポリシーは、Security over Connectivity ポリシー内で有効になっているルールよりもはるかに少ないルールを有効にします。トラフィックをブロックする最も重要なルールだけが有効にされます。

Security over Connectivity ネットワーク分析ポリシーと侵入ポリシー

これらのポリシーは、ネットワーク インフラストラクチャのセキュリティがユーザの利便性よりも優先される組織向けに作られています。この侵入ポリシーは、正式なトラフィックに対して警告またはドロップする可能性のある膨大な数のネットワーク異常侵入ルールを有効にします。

No Rules Active 侵入ポリシーでは、すべての侵入ルールと詳細設定が無効化されます。このポリシーは、他のシステムによって提供されるポリシーのいずれかで有効になっているルールをベースにするのではなく、独自の侵入ポリシーを作成する場合の出発点を提供します。

カスタム ポリシーの利点

システムによって提供されるネットワーク分析ポリシーおよび侵入ポリシーに設定されたプリプロセッサ オプション、侵入ルール、およびその他の詳細設定は、組織のセキュリティ ニーズに十分に対応しない場合があります。

カスタム侵入ポリシーを作成すると、環境内のシステムのパフォーマンスを向上させ、ネットワークで発生する悪意のあるトラフィックやポリシー違反を重点的に観察できるようになります。設定できるカスタム ポリシーを作成および調整することにより、システムがネットワーク上のトラフィックを処理して侵入の有無について検査する方法を非常にきめ細かく設定できます。

すべてのカスタム ポリシーには基本ポリシー(別名「基本レイヤ」)があり、それによって、ポリシー内のすべてのコンフィギュレーションのデフォルト設定が定義されます。レイヤは、複数のネットワーク分析ポリシーまたは侵入ポリシーを効率的に管理するために使用できるビルディング ブロックです。ネットワーク分析ポリシーまたは侵入ポリシーでのレイヤの使用 を参照してください。

ほとんどの場合、カスタム ポリシーはシステム付属のポリシーに基づきますが、別のカスタム ポリシーを使用することもできます。ただし、すべてのカスタム ポリシーには、ポリシー チェーンの根本的な基礎としてシステム付属ポリシーが含まれています。システム付属のポリシーはルールの更新によって変更される可能性があるので、カスタム ポリシーを基本として使用している場合でも、ルールの更新をインポートするとポリシーに影響が及びます。 ルールの更新によってポリシーが影響を受けると、モジュール インターフェイスは影響を受けたポリシーを失効として扱います。詳細については、 ルール更新がシステムによって提供される基本ポリシーを変更することを許可するを参照してください。

カスタム ネットワーク分析ポリシーの利点

デフォルトでは、アクセス コントロール ポリシーで処理されるすべてのトラフィックが、1 つのネットワーク分析ポリシーによって前処理されます。これは、後でパケットを検査する侵入ポリシー(および侵入ルール セット)に関係なく、すべてのパケットが同じ設定に基づいて復号化および前処理されることを意味します。

初期段階では、システムによって提供される Balanced Security and Connectivity ネットワーク分析ポリシーがデフォルトです。前処理を調整する簡単な方法は、デフォルトとしてカスタム ネットワーク分析ポリシーを作成して使用することです。アクセス コントロールのデフォルト ネットワーク分析ポリシーの設定 を参照してください。

使用可能な調整オプションはプリプロセッサによって異なりますが、プリプロセッサおよびデコーダを調整できる方法には次のものがあります。

- モニタしているトラフィックに適用されないプリプロセッサを無効にできます。たとえば、HTTP Inspect プリプロセッサは HTTP トラフィックを正規化します。ネットワークに Microsoft Internet Information Services(IIS)を使用する Web サーバが含まれていないことが確実な場合は、IIS 特有のトラフィックを検出するプリプロセッサ オプションを無効にすることで、システム処理のオーバーヘッドを軽減できます。

(注![]() ) カスタム ネットワーク分析ポリシーでプリプロセッサが無効化されているときに、パケットを有効な侵入ルールまたはプリプロセッサ ルールと照合して評価するために、プリプロセッサを使用する必要がある場合、システムはプリプロセッサを有効化して使用します。ただし、ネットワーク分析ポリシーのユーザ インターフェイスではプリプロセッサは無効なままになります。

) カスタム ネットワーク分析ポリシーでプリプロセッサが無効化されているときに、パケットを有効な侵入ルールまたはプリプロセッサ ルールと照合して評価するために、プリプロセッサを使用する必要がある場合、システムはプリプロセッサを有効化して使用します。ただし、ネットワーク分析ポリシーのユーザ インターフェイスではプリプロセッサは無効なままになります。

複雑な環境での高度なユーザの場合は、複数のネットワーク分析ポリシーを作成し、それぞれがトラフィックを別々に前処理するように調整することができます。そして、異なるセキュリティ ゾーンまたはネットワークを使用したトラフィックの前処理を制御するためにそれらのポリシーを使用するようにシステムを設定できます。

(注![]() ) カスタム ネットワーク分析ポリシー(特に複数のネットワーク分析ポリシー)を使用して前処理を調整することは、高度なタスクです。前処理と侵入インスペクションは非常に密接に関連しているため、単一のパケットを検査するネットワーク分析ポリシーと侵入ポリシーが相互補完することを許可する場合は、注意する必要があります。詳細については、カスタム ポリシーに関する制約事項を参照してください。

) カスタム ネットワーク分析ポリシー(特に複数のネットワーク分析ポリシー)を使用して前処理を調整することは、高度なタスクです。前処理と侵入インスペクションは非常に密接に関連しているため、単一のパケットを検査するネットワーク分析ポリシーと侵入ポリシーが相互補完することを許可する場合は、注意する必要があります。詳細については、カスタム ポリシーに関する制約事項を参照してください。

カスタム侵入ポリシーの利点

侵入防御を実行するように初期設定して、新規にアクセス コントロール ポリシーを作成した場合、そのポリシーでは、デフォルト アクションはすべてのトラフィックを許可しますが、最初にシステム付属の Balanced Security and Connectivity 侵入ポリシーでトラフィックをチェックします。アクセス コントロール ルールを追加するか、またはデフォルト アクションを変更しない限り、すべてのトラフィックがその侵入ポリシーによって検査されます。システム付属ポリシーとカスタム ポリシーの比較 の図を参照してください。

侵入防御展開をカスタマイズするために、複数の侵入ポリシーを作成し、それぞれがトラフィックを異なる方法で検査するように調整できます。次に、どのポリシーがどのトラフィックを検査するかを指定するルールを、アクセス コントロール ポリシーに設定します。アクセス コントロール ルールは単純でも複雑でもかまいません。セキュリティ ゾーン、ネットワークまたは地理的位置、ポート、アプリケーション、要求された URL、ユーザなど、複数の基準を使用してトラフィックを照合および検査します。ポリシーが侵入についてトラフィックを検査する仕組み のシナリオでは、トラフィックが 2 つの侵入ポリシーのいずれかによって検査される展開を示しています。

侵入ポリシーの主な機能は、次のように、どの侵入ルールおよびプリプロセッサ ルールを有効にしてどのように設定するかを管理することです。

- 各侵入ポリシーで、環境に適用されるすべてのルールが有効になっていることを確認し、環境に適用されないルールを無効化することによって、パフォーマンスを向上させます。インライン展開では、どのルールによって悪質なパケットをドロップまたは変更するかを指定できます。詳細については、ルール状態の設定を参照してください。

- 新しいエクスプロイトを検出したりセキュリティ ポリシーを適用するように、既存のルールを変更し、必要に応じて新しい 標準テキスト ルール を記述することができます。侵入ルールの概要と作成 を参照してください。

侵入ポリシーに対して行えるその他のカスタマイズは次のとおりです。

- 機密データ プリプロセッサは、ASCII テキストのクレジット カード番号や社会保障番号などの機密データを検出します。特定の脅威(Back Orifice 攻撃、何種類かのポートスキャン、および過剰なトラフィックによってネットワークを過負荷状態に陥らせようとするレート ベース攻撃)を検出するプリプロセッサは、ネットワーク分析ポリシーで設定します。詳細については、特定の脅威の検出を参照してください。

- グローバルしきい値を設定すると、侵入ルールに一致するトラフィックが、指定期間内に特定のアドレスまたはアドレス範囲で送受信される回数に基づいて、イベントが生成されます。これにより、大量のイベントによってシステムに過剰な負荷がかかることを回避できます。詳細については、侵入イベント ロギングのグローバルな制限を参照してください。

- また、個々のルールまたは侵入ポリシー全体に対して、侵入イベント通知を抑制し、しきい値を設定することで、大量のイベントによってシステムに過剰な負荷がかかることを回避することもできます。詳細については、ポリシー単位の侵入イベント通知のフィルタリングを参照してください。

- 侵入イベントに加えて、syslog ファシリティへのロギングを有効にしたり、イベント データを SNMP トラップ サーバに送信したりできます。ポリシーごとに、侵入イベントの通知限度を指定したり、外部ロギング ファシリティに対する侵入イベントの通知をセットアップしたり、侵入イベントへの外部応答を設定したりできます。詳細については、侵入ルールの外部アラートの設定を参照してください。

カスタム ポリシーに関する制約事項

前処理および侵入インスペクションは密接に関連しているため、単一パケットを処理して検査するネットワーク分析ポリシーと侵入ポリシーが互いに補完することを許可する設定を行う場合は慎重になる 必要があります 。

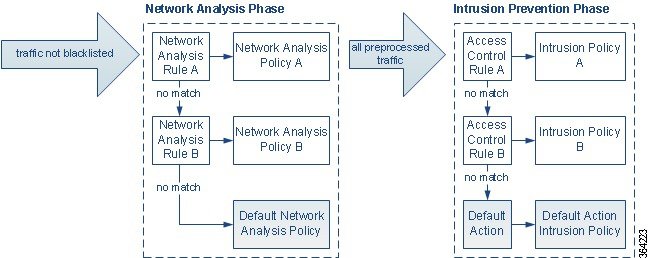

デフォルトでは、システムは 1 つのネットワーク分析ポリシーを使用して、すべてのトラフィックを前処理します。次の図は、インラインの侵入防御展開で、新たに作成されたアクセス コントロール ポリシーが最初にトラフィックを処理するしくみを示しています。前処理および侵入防御のフェーズが強調表示されています。

アクセス コントロール ポリシーで処理されるすべてのトラフィックの前処理が、デフォルトのネットワーク分析ポリシーによってどのように制御されるのか注意してください。初期段階では、システムによって提供される Balanced Security and Connectivity ネットワーク分析ポリシーがデフォルトです。

前処理を調整する簡単な方法は、カスタム ネットワーク分析ポリシーを作成し、それをデフォルトとして使用することです(カスタム ネットワーク分析ポリシーの利点の概要を参照)。ただし、カスタム ネットワーク分析ポリシーでプリプロセッサが無効化されているときに、前処理されたパケットを有効な侵入ルールまたはプリプロセッサ ルールと照合して評価する必要がある場合、システムはプリプロセッサを有効化して使用します。ただし、ネットワーク分析ポリシーのユーザ インターフェイスではプリプロセッサは無効なままになります。

(注![]() ) プリプロセッサを無効にするパフォーマンス上の利点を得るには、侵入ポリシーでそのプリプロセッサを必要とするルールが有効になっていないことを確認する必要があります。

) プリプロセッサを無効にするパフォーマンス上の利点を得るには、侵入ポリシーでそのプリプロセッサを必要とするルールが有効になっていないことを確認する必要があります。

複数のカスタム ネットワーク分析ポリシーを使用する場合は、さらに課題があります。複雑な展開内の上級ユーザの場合は、一致したトラフィックの前処理にカスタム ネットワーク分析ポリシーを割り当てることにより、特定のセキュリティ ゾーンやネットワークに合わせて前処理を調整できます。これを実現するには、アクセス コントロール ポリシーにカスタム ネットワーク分析ルール を追加します。各ルールにはネットワーク分析ポリシーが関連付けられており、ルールに一致するトラフィックの前処理を制御します。

ヒント![]() アクセス コントロール ポリシーの詳細設定としてネットワーク分析ルールを設定します。ASA FirePOWER モジュール の他のタイプのルールとは異なり、ネットワーク分析ルールは、ネットワーク分析ポリシーに含まれるのではなく、ネットワーク分析ポリシーを呼び出します。

アクセス コントロール ポリシーの詳細設定としてネットワーク分析ルールを設定します。ASA FirePOWER モジュール の他のタイプのルールとは異なり、ネットワーク分析ルールは、ネットワーク分析ポリシーに含まれるのではなく、ネットワーク分析ポリシーを呼び出します。

システムは、ルール番号の昇順で、設定済みネットワーク分析ルールとパケットを照合します。いずれのネットワーク分析ルールにも一致しないトラフィックは、デフォルトのネットワーク分析ポリシーによって前処理されます。これにより非常に柔軟にトラフィックを前処理できます。ただし、留意すべき点として、パケットがどのネットワーク分析ポリシーによって前処理されるかに 関係なく 、すべてのパケットは、それら独自のプロセスにおいて引き続きアクセス コントロール ルールと照合されます(つまり、侵入ポリシーにより検査される可能性があります)。つまり、特定のネットワーク分析ポリシーでパケットを前処理しても、そのパケットが確実に特定の侵入ポリシーで検査されるわけでは ありません 。アクセス コントロール ポリシーを設定するときは、そのポリシーが正しいネットワーク分析ポリシーおよび侵入ポリシーを呼び出して特定のパケットを評価するように、慎重に行う 必要があります 。

次の図は、侵入防御(ルール)フェーズよりも前に、別にネットワーク分析ポリシー(前処理)の選択フェーズが発生するしくみを詳細に示しています。簡略化するために、図ではファイル/マルウェア インスペクション フェーズが省かれています。また、デフォルトのネットワーク分析ポリシーおよびデフォルト アクションの侵入ポリシーを強調表示しています。

このシナリオでは、アクセス コントロール ポリシーは、2 つのネットワーク分析ルールとデフォルトのネットワーク分析ポリシーで設定されています。

- Network Analysis Rule A は、一致するトラフィックを Network Analysis Policy A で前処理します。その後、このトラフィックを Intrusion Policy A で検査されるようにすることができます。

- Network Analysis Rule B は、一致するトラフィックを Network Analysis Policy B で前処理します。その後、このトラフィックを Intrusion Policy B で検査されるようにすることができます。

- 残りのトラフィックはすべて、デフォルトのネットワーク分析ポリシーにより前処理されます。その後、このトラフィックをアクセス コントロール ポリシーのデフォルト アクションに関連付けられた侵入ポリシーによって検査されるようにすることができます。

システムはトラフィックを前処理した後、侵入についてトラフィックを検査できます。図では、2 つのアクセス コントロール ルールとデフォルト アクションが含まれるアクセス コントロール ポリシーを示しています。

- アクセス コントロール ルール A は、一致したトラフィックを許可します。トラフィックはその後、Intrusion Policy A によって検査されます。

- アクセス コントロール ルール B は、一致したトラフィックを許可します。トラフィックはその後、Intrusion Policy B によって検査されます。

- アクセス コントロール ポリシーのデフォルト アクションは一致したトラフィックを許可します。トラフィックはその後、デフォルト アクションの侵入ポリシーによって検査されます。

各パケットの処理は、ネットワーク分析ポリシーと侵入ポリシーのペアにより制御されますが、このペアはユーザに合わせて調整 されません 。アクセス コントロール ポリシーが誤って設定されているため、ネットワーク分析ルール A とアクセス コントロール ルール A が同じトラフィックを処理しない場合を想定してください。たとえば、特定のセキュリティ ゾーンのトラフィックの処理をポリシー ペアによって制御することを意図している場合に、誤まって、異なるゾーンを使用するように 2 つのルールの条件を設定したとします。この誤設定により、トラフィックが誤って前処理される可能性があります。したがって、ネットワーク分析ルールおよびカスタム ポリシーを使用した前処理の調整は、 高度な タスクです。

単一の接続の場合は、アクセス コントロール ルールよりも前にネットワーク分析ポリシーが選択されますが、一部の前処理(特にアプリケーション層の前処理)はアクセス コントロール ルールの選択後に実行されます。これは、カスタム ネットワーク分析ポリシーでの前処理の設定には影響 しません 。

ナビゲーション パネルの使用

ネットワーク分析ポリシーおよび侵入ポリシーは、同様のユーザ インターフェイスを使用して、設定の変更を編集および保存します。以下を参照してください。

ナビゲーション パネルは、いずれかのタイプのポリシーを編集する際にユーザ インターフェイスの左側に表示されます。次の図は、ネットワーク分析ポリシー(左)および侵入ポリシー(右)のナビゲーション パネルを示しています。

ナビゲーション パネルは境界線によって複数のポリシー設定項目リンクに分割されており、ポリシー層との直接対話により(下側)または直接対話なしで(上側)ポリシー設定項目を設定できます。いずれかの設定ページに移動するには、ナビゲーション パネル内の名前をクリックします。ナビゲーション パネルで影付きで強調表示されている項目は、現在の設定ページを示しています。たとえば、上の図では、[ポリシー情報(Policy Information)] ページがナビゲーション パネルの右側に表示されます。

[ポリシー情報(Policy Information)] ページには、一般的に使用される設定の設定オプションが示されます。上記のネットワーク分析ポリシー パネルの図に示すように、ポリシーに未保存の変更がある場合は、ナビゲーション パネルの [ポリシー情報(Policy Information)] の横にポリシー変更アイコン( )が表示されます。アイコンは、変更を保存すると消えます。

)が表示されます。アイコンは、変更を保存すると消えます。

侵入ポリシーの [ルール(Rules)] ページでは、共有オブジェクトのルール、標準テキスト ルール、およびプリプロセッサ ルールのルール ステータスとその他の設定項目を設定できます。詳細については、ルールを使用した侵入ポリシーの調整を参照してください。

[設定(Settings)](ネットワーク分析ポリシー)および [詳細設定(Advanced Settings)](侵入ポリシー)

ネットワーク分析ポリシーの [設定(Settings)] ページでは、プリプロセッサを有効または無効にしたり、プリプロセッサの設定ページにアクセスしたりできます。[設定(Settings)] リンクを展開すると、ポリシー内で有効になっているすべてのプリプロセッサの個々の設定ページへのサブリンクが表示されます。詳細については、ネットワーク分析ポリシーでのプリプロセッサの設定を参照してください。

侵入ポリシーの [詳細設定(Advanced Settings)] ページでは、詳細設定を有効または無効にしたり、詳細設定の設定ページにアクセスしたりできます。[詳細設定(Advanced Settings)] リンクを展開すると、ポリシー内で有効になっているすべての詳細設定を個々に設定する設定ページへのサブリンクが表示されます。詳細については、侵入ポリシーの詳細設定の設定を参照してください。

[ポリシー層(Policy Layers)] ページには、ネットワーク分析ポリシーまたは侵入ポリシーを構成する階層の要約が表示されます。[ポリシー層(Policy Layers)] リンクを展開すると、ポリシー内の階層に関する概要ページへのサブリンクが表示されます。各階層のサブリンクを展開すると、その階層で有効になっているすべてのルール、プリプロセッサ、または詳細設定の設定ページへのサブリンクがさらに表示されます。詳細については、ネットワーク分析ポリシーまたは侵入ポリシーでのレイヤの使用を参照してください。

競合の解決とポリシー変更の確定

ネットワーク分析ポリシーまたは侵入ポリシーを編集するときは、システムが認識する前にその変更を保存(または コミット )する必要があります。

(注![]() ) 保存後は、変更を反映させるためにネットワーク分析ポリシーまたは侵入ポリシーを適用する必要があります。保存しないでポリシーを適用すると、最後に保存された設定が使用されます。侵入ポリシーは単独で再適用できますが、ネットワーク分析ポリシーは親のアクセス コントロール ポリシーとともに適用されます。

) 保存後は、変更を反映させるためにネットワーク分析ポリシーまたは侵入ポリシーを適用する必要があります。保存しないでポリシーを適用すると、最後に保存された設定が使用されます。侵入ポリシーは単独で再適用できますが、ネットワーク分析ポリシーは親のアクセス コントロール ポリシーとともに適用されます。

[ネットワーク分析ポリシー(Network Analysis Policy)] ページと [侵入ポリシー(Intrusion Policy)] ページには、各ポリシーに未保存の変更があるかどうかが表示されます。ネットワーク分析ポリシーの編集および侵入ポリシーの編集 を参照してください。

シスコでは、同時に 1 人だけがポリシーを編集することを推奨しています。同じユーザとして複数のユーザ インターフェース インスタンス経由で同じネットワーク分析ポリシーまたは侵入ポリシーを編集中に、1 つのインスタンスの変更を保存する場合、他のインスタンスの変更は保存できません。

特定の分析を実行する場合、多くのプリプロセッサ ルールとセキュリティ ルールでは、最初に特定の方法でトラフィックをデコードまたは前処理するか、他の依存関係を割り当てる必要があります。ネットワーク分析ポリシーまたは侵入ポリシーを保存すると、システムが必要な設定を自動的に有効にするか、または次のように無効な設定はトラフィックに影響しないことが警告されます。

- SNMP ルール アラートを追加しても、SNMP アラートを設定しなかった場合は、侵入ポリシーを保存できません。SNMP アラートを設定するか、またはルール アラートを無効にしてから、再度保存します。

- 侵入ポリシーに有効なセンシティブ データ ルールが含まれているときに、センシティブ データ プリプロセッサが有効になっていない場合は、侵入ポリシーを保存できません。システムがプリプロセッサを有効にしてポリシーを保存するように許可するか、またはルールを無効にしてから、再度保存します。

- ネットワーク分析ポリシーで必要なプリプロセッサを無効にしても、ポリシーを引き続き保存できます。ただし、ユーザ インターフェイスでプリプロセッサが無効になっていても、システムは無効になっているプリプロセッサを自動的に現在の設定で使用します。詳細については、カスタム ポリシーに関する制約事項を参照してください。

- ネットワーク分析ポリシーでインライン モードを無効にしても、インライン正規化プリプロセッサが有効になっている場合は、ポリシーを引き続き保存できます。ただし、正規化設定が無視されることが警告されます。インライン モードを無効化すると他の設定が無視されるので、プリプロセッサは、チェックサム検証やレート ベース攻撃の防御を含めて、トラフィックを変更またはブロックできます。詳細については、インライン展開でプリプロセッサがトラフィックに影響を与えることを許可するおよびインライン トラフィックの正規化を参照してください。

ネットワーク分析ポリシーまたは侵入ポリシーの編集時に、変更を保存しないでポリシー エディタを終了した場合、それらの変更はシステムによってキャッシュされます。システムからログアウトした場合や、システム クラッシュが発生した場合でも、変更はキャッシュされます。システム キャッシュには、1 つのネットワーク分析ポリシーと 1 つの侵入ポリシーの未保存の変更しか格納されないので、同じタイプの別のポリシーを編集する場合は、その前に、行った変更を確定または破棄する必要があります。システムは、ユーザが最初のポリシーへの変更を保存せずに別のポリシーを編集したり、侵入ルールの更新をインポートした場合に、キャッシュされた変更内容を破棄します。

ネットワーク分析ポリシー エディタまたは侵入ポリシー エディタの [ポリシー情報(Policy Information)] ページでポリシーの変更内容をコミットまたは破棄できます。ネットワーク分析ポリシーの編集および侵入ポリシーの編集 を参照してください。

次の表に、ネットワーク分析ポリシーまたは侵入ポリシーへの変更を保存または破棄する方法の概要を示します。

フィードバック

フィードバック