Firepower Device Manager でデバイスを設定する方法

セットアップ ウィザードの完了後、いくつかの基本ポリシーが適切に設定された機能しているデバイスが必要です。

-

(ISA 3000 を除く)。外部インターフェイスと内部インターフェイス。その他のデータ インターフェイスは設定されません。

-

(ISA 3000 のみ)。外部インターフェイスと、他のすべてのデータのインターフェイスが含まれる内部ブリッジ グループ。

-

内部インターフェイスおよび外部インターフェイスのセキュリティ ゾーン。

-

内部から外部へのトラフィックをすべて信頼するアクセス ルール。

-

内部から外部へのすべてのトラフィックを外部インターフェイスの IP アドレスの固有のポートへ変換するインターフェイス NAT ルール。

-

内部インターフェイスまたはブリッジ グループで実行されている DHCP サーバ。

次の手順では、追加機能の設定の概要を説明します。各手順について詳細な情報を表示するには、ページのヘルプ ボタン(?)をクリックしてください。

手順

| ステップ 1 |

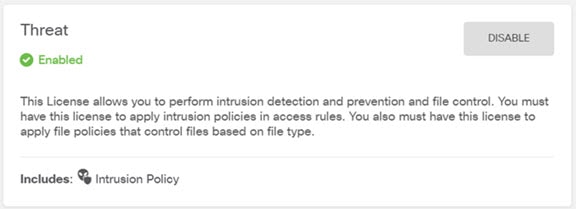

[デバイス(Device)] をクリックします。 を選択し、[スマートラインセンス(Smart License)] グループで [設定の表示(View Configuration)] をクリックします。 使用するオプションのライセンス([脅威(Threat)]、[マルウェア(Malware)]、[URL])でそれぞれ [有効化(Enable)] をクリックします。必要かどうかわからない場合は、各ライセンスの説明を確認します。 登録していない場合は、このページから登録できます。[デバイスの登録(Register Device)] をクリックして、説明に従います。評価ライセンスの有効期限が切れる前に登録してください。 たとえば、有効な脅威ライセンスは次のようになります。  |

| ステップ 2 |

他のインターフェイスに接続している場合は、[デバイス(Device)] をクリックします。 を選択し、[インターフェイス(Interfaces)] サマリーにあるリンクをクリック。

各インターフェイスの編集アイコン( 次の例では、Web サーバなどのパブリックアクセス可能な資産を配置する「非武装地帯」(DMZ)として使用するためのインターフェイスを構成します。完了したら [保存(Save)] をクリックします。  |

| ステップ 3 |

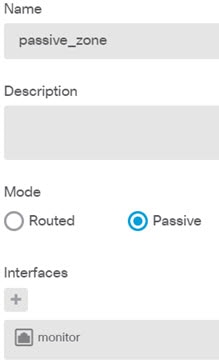

新しいインターフェイスを構成する場合は、[オブジェクト(Objects)] を選択し、目次から[セキュリティゾーン(Security Zones)] を選択します。 編集または必要に応じて新しいゾーンを作成します。インターフェイスではなく、セキュリティ ゾーンに基づいてポリシーを構成するため、各インターフェイスはゾーンに属している必要があります。インターフェイスを構成する場合、ゾーンにインターフェイスを置くことはできません。このため、新しいインターフェイスを作成した後、または既存のインターフェイスの目的を変更した後には常にゾーン オブジェクトを編集する必要があります。 次の例では、DMZ インターフェイスのために新しい DMZ ゾーンを作成する方法を示します。  |

| ステップ 4 |

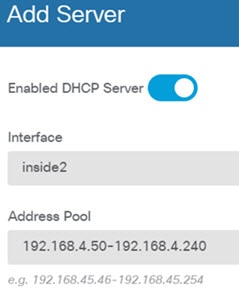

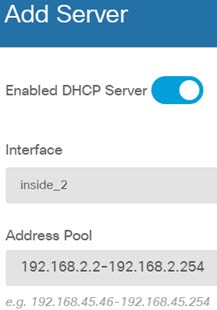

内部クライアントが DHCP を使用してデバイスから IP アドレスを取得するようにする場合は、[デバイス(Device)] をクリックします。、次に を選択します。[DHCPサーバ(DHCP Servers)] タブを選択します。 すでに内部インターフェイス用に構成されている DHCP サーバがありますが、アドレス プールを編集したり、それを削除したりすることができます。他の内部インターフェイスを構成した場合は、それらのインターフェイス上に DHCP サーバをセットアップするのがごく一般的です。各内部インターフェイスのサーバおよびアドレス プールを設定するには、[+] をクリックします。 クライアントに対して提供される WINS および DNS リストを [設定(Configuration)] タブで調整することもできます。 次の例では、アドレス プールの 192.168.4.50 ~ 192.168.4.240 で inside2 インターフェイス上の DHCP サーバを設定する方法を示しています。  |

| ステップ 5 |

[[デバイス(Device)] をクリックします。] を選択し、次に [設定の表示(View Configuration)](または [最初のスタティックルートの作成(Create First Static Route)])を [ルーティング(Routing)] グループでクリックし、デフォルト ルートを設定します。 デフォルト ルートは通常、外部インターフェイス以外に存在するアップストリームまたは ISP ルータを指しています。デフォルトの IPv4 ルートは任意の ipv4(0.0.0.0/0)、デフォルトの IPv6 ルートは任意の ipv6(::0/0)です。使用する IP バージョンごとにルートを作成します。外部インターフェイスのアドレスの取得に DHCP を使用する場合、必要なデフォルト ルートをすでに持っていることがあります。 このページで定義したルートは、データ インターフェイス用のみです。管理インターフェイスには影響しません。管理ゲートウェイは で設定します。 次の例に、IPv4 のデフォルト ルートを示します。この例では、isp ゲートウェイは ISP ゲートウェイの IP アドレスを識別するネットワーク オブジェクトです(アドレスは ISP から取得する必要があります)。[ゲートウェイ(Gateway)] の下部の [新しいネットワークを作成する(Create New Network)] ドロップダウン リストをクリックしてこのオブジェクトを作成することができます。  |

| ステップ 6 |

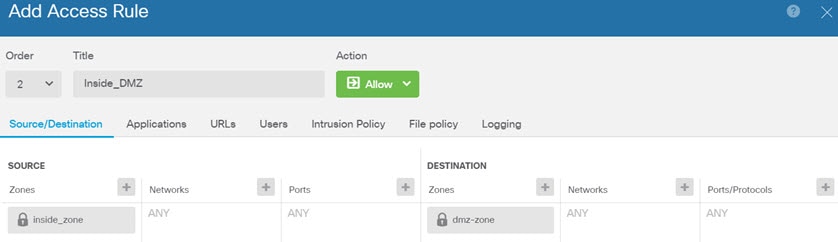

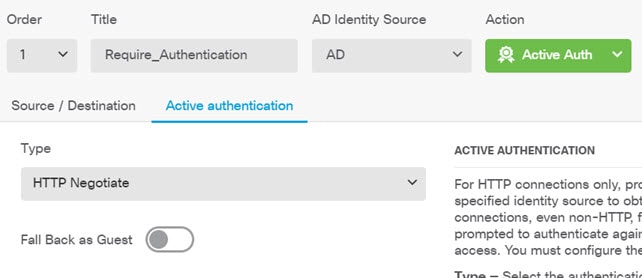

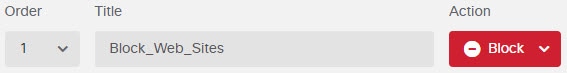

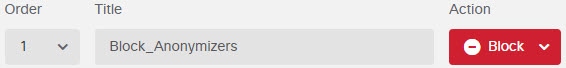

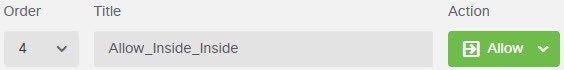

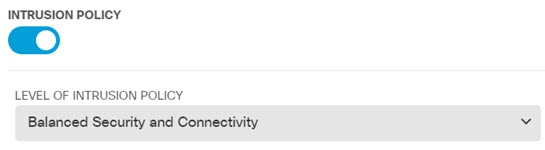

[ポリシー(Policies)] を選択してネットワークのセキュリティ ポリシーを構成します。 デバイス セットアップ ウィザードは、内部ゾーンと外部ゾーンの間のトラフィック フローを有効にします。また、外部インターフェイスを使用する場合に、全インターフェイスに対するインターフェイス NAT も有効にします。新しいインターフェイスを構成した場合でも、内部ゾーン オブジェクトに追加する場合はそれらにアクセス制御ルールが自動的に適用されます。 ただし、複数の内部インターフェイスがある場合は、内部ゾーンから内部ゾーンへのトラフィック フローを許可するアクセス制御ルールが必要です。他のセキュリティ ゾーンを追加する場合は、それらのゾーンとのトラフィックを許可するルールが必要です。これらは最低限の変更になります。 さらに、組織が必要とする結果を得るために、その他のポリシーを設定して、追加サービスの提供や、NAT およびアクセス ルールを微調整できます。次のポリシーを設定できます。

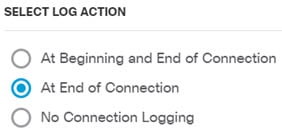

次の例では、アクセス制御ポリシーで内部ゾーンと DMZ ゾーンの間のトラフィックを許可する方法を示します。この例では、[接続の最後で(At End of Connection)] が選択されている場合、[ロギング(Logging)] を除いて他のいずれのタブでもオプションは設定されません。  |

| ステップ 7 |

変更を保存します。 |

![展開されていない変更がある場合の [変更の展開(Deploy Changes)] アイコン。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412644.jpg)

![アクセス ルールのアクションを [許可(Allow)] に変更。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412645.jpg)

![[更新(Updates)] グループ、デバイス ダッシュボード。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412724.jpg)

![[VDB] グループ、[更新(Updates)] ページ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412727.jpg)

![デバイス ダッシュボードの [スマートライセンス(Smart License)] グループ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412647.jpg)

![[侵入ポリシー(Intrusion Policy)] タブ。](/c/dam/en/us/td/i/400001-500000/420001-430000/422001-423000/422393.jpg)

![[ルール(Rule)] グループ、[更新(Updates)] ページ。](/c/dam/en/us/td/i/400001-500000/410001-420000/412001-413000/412725.jpg)

フィードバック

フィードバック