인터페이스 정보

Firepower 4100/9300 섀시에서는 물리적 인터페이스, 컨테이너 인스턴스용 VLAN 하위 인터페이스 및 EtherChannel(포트-채널) 인터페이스를 지원합니다. EtherChannel 인터페이스는 동일한 유형의 멤버 인터페이스를 최대 16개까지 포함할 수 있습니다.

섀시 관리 인터페이스

섀시 관리 인터페이스는 SSH 또는 섀시 관리자를 통한 FXOS 섀시 관리에 사용됩니다. 이 인터페이스는 Interfaces(인터페이스) 탭의 상단에 MGMT로 표시되며 Interfaces(인터페이스) 탭에서 이 인터페이스를 활성화하거나 비활성화할 수만 있습니다. 이 인터페이스는 애플리케이션 관리용 논리적 디바이스에 할당하는 관리 유형 인터페이스와는 별개입니다.

이 인터페이스의 파라미터는 CLI에서 구성해야 합니다. FXOS CLI에서 이 인터페이스에 대한 정보를 확인하려면 로컬 관리에 연결한 다음 관리 포트를 표시합니다.

Firepower # connect local-mgmt

Firepower(local-mgmt) # show mgmt-port

실제 케이블이나 SFP 모듈 연결을 해제하거나 mgmt-port shut 명령을 수행하더라도 섀시 관리 인터페이스는 계속 작동합니다.

참고 |

섀시 관리 인터페이스는 점보 프레임을 지원하지 않습니다. |

인터페이스 유형

물리적 인터페이스, 컨테이너 인스턴스용 VLAN 하위 인터페이스, EtherChannel(포트-채널) 인터페이스는 다음 유형 중 하나가 될 수 있습니다.

-

Data(데이터) - 일반 데이터에 사용합니다. 데이터 인터페이스는 논리적 디바이스 간에 공유할 수 없으며 논리적 디바이스는 백플레인을 통해 다른 논리적 디바이스와 통신할 수 없습니다. 데이터 인터페이스의 트래픽의 경우, 모든 트래픽은 하나의 인터페이스에서 섀시를 종료하고 다른 인터페이스로 돌아가서 다른 논리적 디바이스에 연결해야 합니다.

-

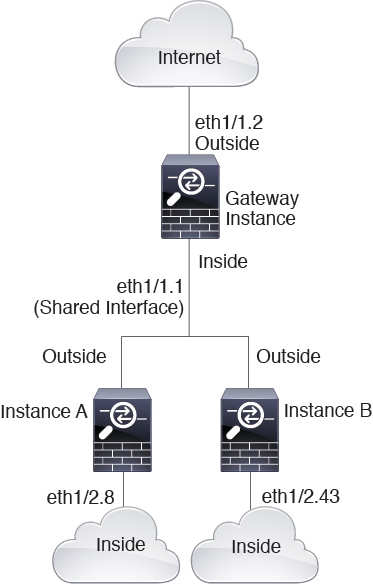

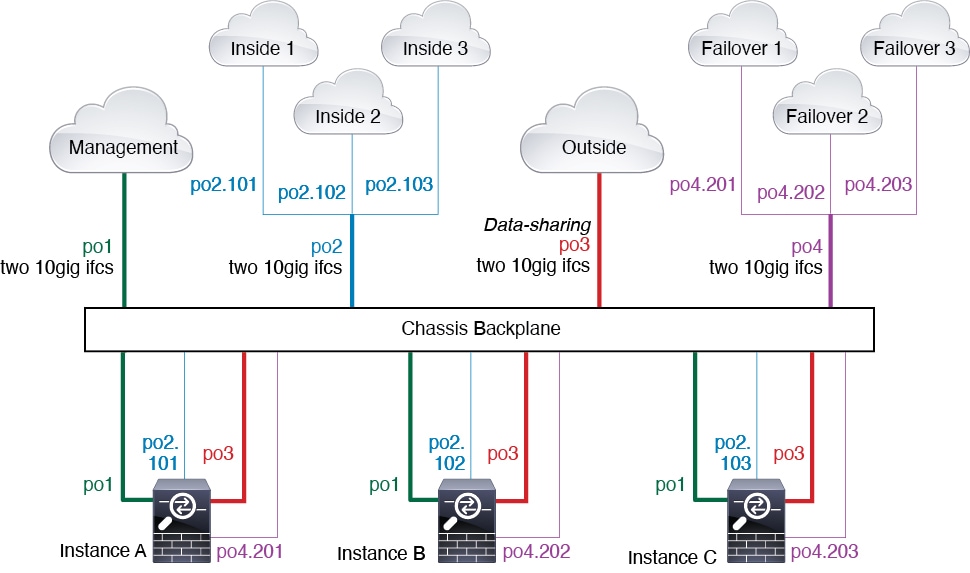

Data-sharing(데이터 공유) - 일반 데이터에 사용합니다. 컨테이너 인스턴스에서만 지원되는 이러한 데이터 인터페이스는 하나 이상의 논리적 디바이스/컨테이너 인스턴스(Threat Defense-사용-management center 전용)에서 공유할 수 있습니다. 각 컨테이너 인스턴스는 이 인터페이스를 공유하는 다른 모든 인스턴스와 백플레인을 통해 통신할 수 있습니다. 공유 인터페이스는 구축할 수 있는 컨테이너 인스턴스 수에 영향을 줄 수 있습니다. 브리지 그룹 멤버 인터페이스(투명 모드 또는 라우팅 모드), 인라인 집합, 패시브 인터페이스, 클러스터, 또는 페일오버 링크에 대해서는 공유 인터페이스가 지원되지 않습니다.

-

Mgmt(관리) - 애플리케이션 인스턴스를 관리하는 데 사용합니다. 이러한 인터페이스는 외부 호스트에 액세스하기 위해 하나 이상의 논리적 디바이스에서 공유할 수 있습니다. 단, 논리적 디바이스에서는 인터페이스를 공유하는 다른 논리적 디바이스와 이 인터페이스를 통해 통신할 수 없습니다. 논리적 디바이스당 관리 인터페이스 1개만 할당할 수 있습니다. 애플리케이션 및 관리자에 따라 나중에 데이터 인터페이스에서 관리를 활성화할 수 있습니다. 데이터 관리를 활성화한 후 이를 사용하지 않으려는 경우에도 관리 인터페이스를 논리적 디바이스에 할당해야 합니다.개별 섀시 관리 인터페이스에 대한 내용은 섀시 관리 인터페이스 항목을 참조하십시오.

참고

관리 인터페이스를 변경하면 논리적 디바이스가 재부팅됩니다. 예를 들어 e1/1에서 e1/2로 변경하면 논리적 디바이스가 재부팅되어 새 관리가 적용됩니다.

-

이벤트 처리—Threat Defense-사용-management center 디바이스의 보조 관리 인터페이스로 사용합니다.이 인터페이스를 사용하려면 Threat DefenseCLI에서 해당 IP 주소 및 기타 매개변수를 구성해야 합니다. 예를 들면 관리 트래픽을 이벤트(예: 웹 이벤트)에서 분리할 수 있습니다. 자세한 내용은 Management Center 컨피그레이션 가이드를 참조하세요. 하나 이상의 논리적 디바이스가 외부 호스트에 액세스하기 위해 이벤트 인터페이스를 공유할 수 있습니다. 논리적 디바이스가 인터페이스를 공유하는 다른 논리적 디바이스와 이 인터페이스를 통해 통신할 수는 없습니다. 나중에 관리를 위해 데이터 인터페이스를 구성하는 경우 별도의 이벤트 인터페이스를 사용할 수 없습니다.

참고

각 애플리케이션 인스턴스가 설치될 때 가상 이더넷 인터페이스가 할당됩니다. 애플리케이션에서 이벤트 인터페이스를 사용하지 않는 경우 가상 인터페이스는 관리자 중단 상태가 됩니다.

Firepower # show interface Vethernet775 Firepower # Vethernet775 is down (Administratively down) Bound Interface is Ethernet1/10 Port description is server 1/1, VNIC ext-mgmt-nic5

-

Cluster(클러스터) - 클러스터형 논리적 디바이스용 클러스터 제어 링크로 사용합니다. 기본적으로, 클러스터 제어 링크는 Port-channel 48에서 자동으로 생성됩니다. 이 클러스터 유형은 EtherChannel 인터페이스에서만 지원됩니다. 다중 인스턴스 클러스터링의 경우 디바이스 간에 클러스터 유형 인터페이스를 공유할 수 없습니다. VLAN 하위 인터페이스를 클러스터 EtherChannel에 추가하여 클러스터당 별도의 클러스터 제어 링크를 제공할 수 있습니다. 클러스터 인터페이스에 하위 인터페이스를 추가하면 네이티브 클러스터에서 해당 인터페이스를 사용할 수 없습니다. device manager 및 CDO는 클러스터링을 지원하지 않습니다.

참고 |

이 장에서는 FXOS VLAN 하위 인터페이스에 대해서만 설명합니다. threat defense 애플리케이션 내에 하위 인터페이스를 추가할 수 있습니다. 자세한 내용은 FXOS 인터페이스와 애플리케이션 인터페이스 비교를 참조하십시오. |

독립형 및 클러스터 구축에서 threat defense 및 ASA 애플리케이션에 대한 인터페이스 유형 지원은 다음 표를 참조하십시오.

|

애플리케이션 |

데이터 |

데이터: 하위 인터페이스 |

데이터 공유 |

데이터 공유: 하위 인터페이스 |

관리 |

이벤트 |

클러스터(EtherChannel에만 해당) |

클러스터: 하위 인터페이스 |

|

|---|---|---|---|---|---|---|---|---|---|

|

Threat Defense |

독립형 네이티브 인스턴스 |

예 |

— |

— |

— |

예 |

예 |

— |

— |

|

독립형 컨테이너 인스턴스 |

예 |

예 |

예 |

예 |

예 |

예 |

— |

— |

|

|

클러스터 기본 인스턴스 |

예 (섀시 간 클러스터 전용 EtherChannel) |

— |

— |

— |

예 |

예 |

예 |

— |

|

|

클러스터 컨테이너 인스턴스 |

예 (섀시 간 클러스터 전용 EtherChannel) |

— |

— |

— |

예 |

예 |

예 |

예 |

|

|

ASA |

독립형 네이티브 인스턴스 |

예 |

— |

— |

— |

예 |

— |

예 |

— |

|

클러스터 기본 인스턴스 |

예 (섀시 간 클러스터 전용 EtherChannel) |

— |

— |

— |

예 |

— |

예 |

— |

|

FXOS 인터페이스와 애플리케이션 인터페이스 비교

Firepower 4100/9300에서는 물리적 인터페이스, 컨테이너 인스턴스용 VLAN 하위 인터페이스 및 EtherChannel(포트-채널) 인터페이스의 기본 이더넷 설정을 관리합니다. 애플리케이션 내에서는 상위 레벨 설정을 구성합니다. 예를 들어 FXOS에서는 Etherchannel만 생성할 수 있습니다. 그러나 애플리케이션 내의 EtherChannel에 IP 주소를 할당할 수 있습니다.

다음 섹션에서는 FXOS와 인터페이스에 대한 애플리케이션 간의 상호 작용에 대해 설명합니다.

VLAN 하위 인터페이스

논리적 디바이스의 경우에는 애플리케이션 내에서 VLAN 하위 인터페이스를 생성할 수 있습니다.

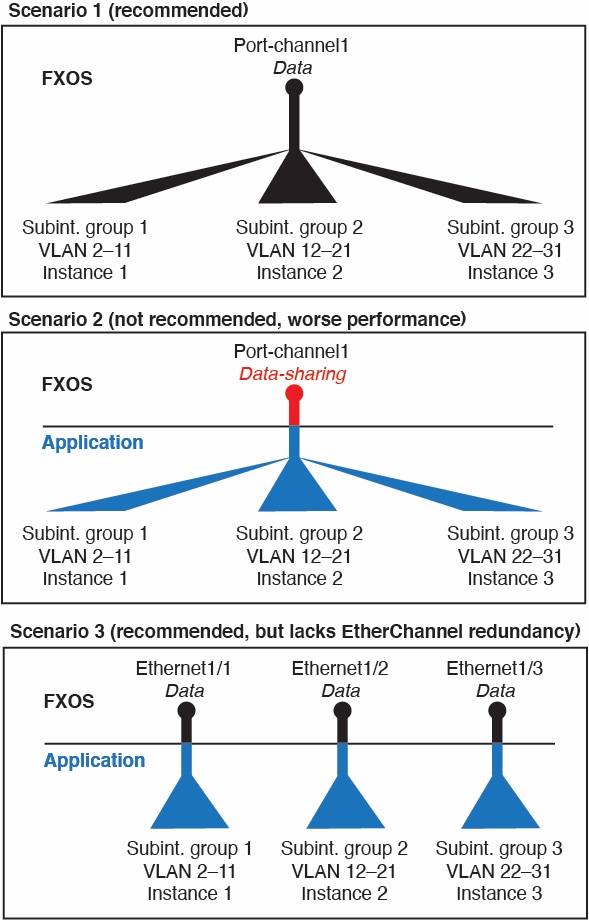

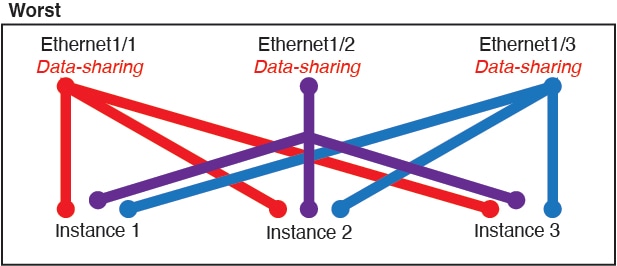

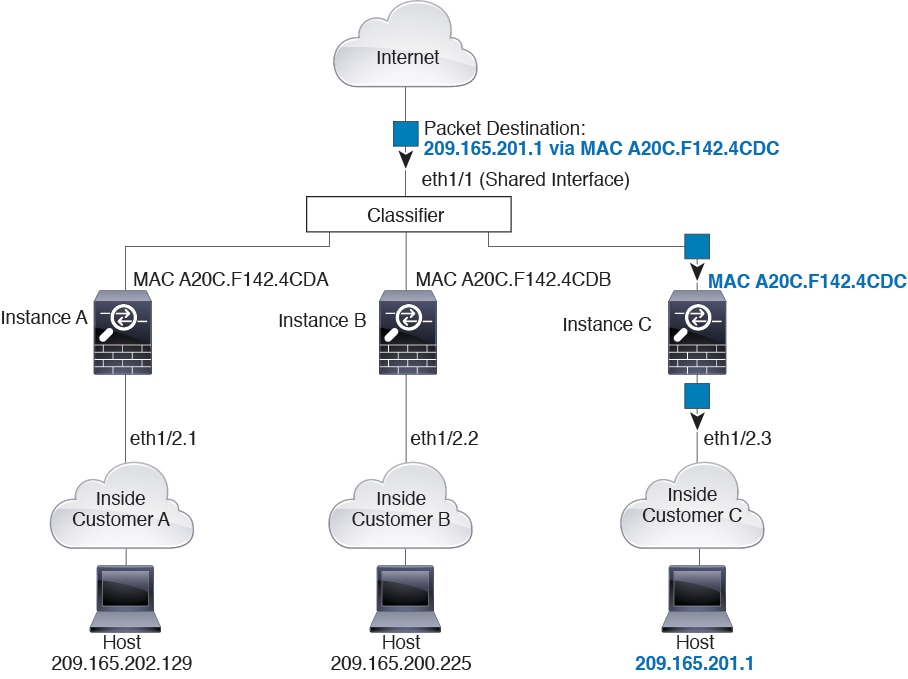

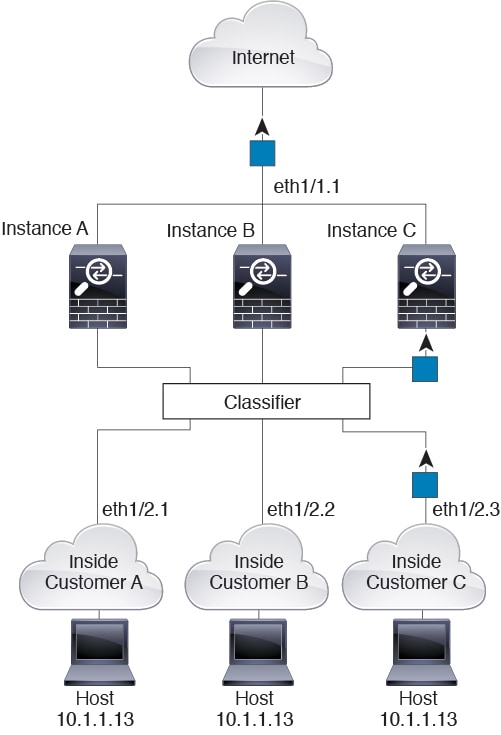

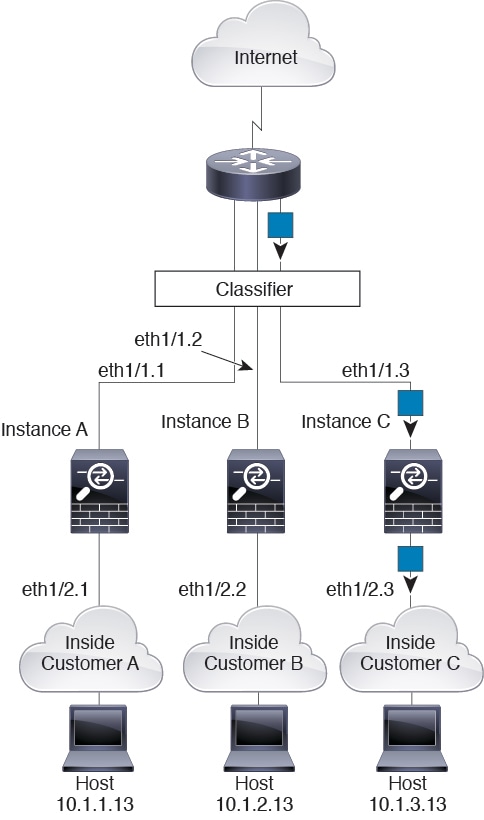

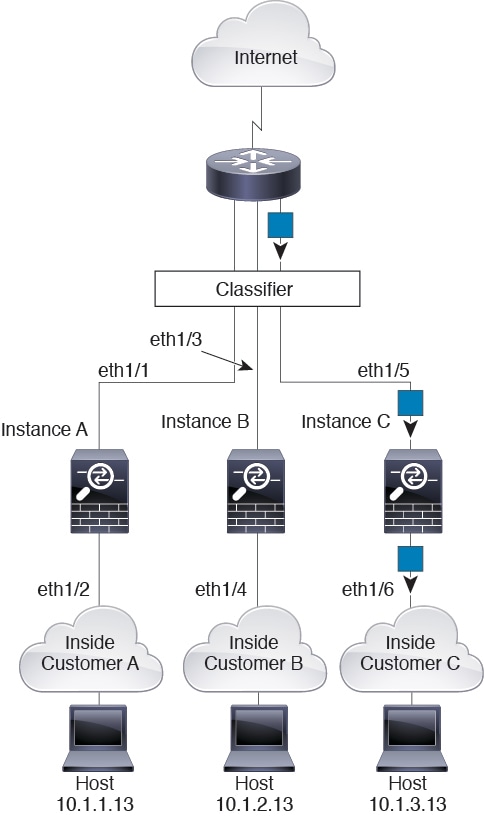

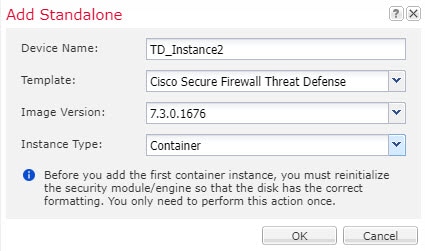

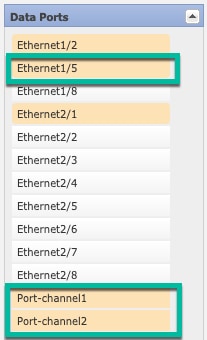

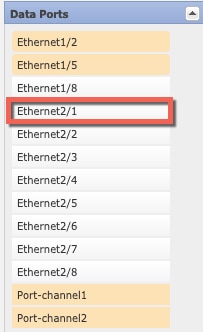

독립형 모드만의 컨테이너 인스턴스의 경우에는, 또한 FXOS에서 VLAN 하위 인터페이스를 생성할 수도 있습니다. 다중 인스턴스 클러스터는 클러스터 유형 인터페이스를 제외하고는 FXOS에서 하위 인터페이스를 지원하지 않습니다. 애플리케이션 정의 하위 인터페이스는 FXOS 제한에 영향을 받지 않습니다. 네트워크 구축 및 개인 기본 설정에 따라 하위 인터페이스를 생성할 운영 체제를 선택합니다. 예를 들어 하위 인터페이스를 공유하려면 FXOS에서 하위 인터페이스를 생성해야 합니다. FXOS 하위 인터페이스를 이용하는 또 다른 시나리오는 단일 인터페이스에서 하위 인터페이스 그룹을 여러 인스턴스로 할당하는 것입니다. 인스턴스 A에는 VLAN 2~11이, 인스턴스 B에는 VLAN 12~21, 인스턴스 C에는 VLAN 22~31이 있는 Port-channel1을 사용하려는 경우를 예로 들어 보겠습니다. 애플리케이션 내에서 이러한 하위 인터페이스를 생성하는 경우에는 FXOS에서 상위 인터페이스를 공유해야 하는데, 이러한 방식은 효율적이지 않을 수 있습니다. 다음 그림에서 이 시나리오를 수행할 수 있는 세 가지 방법을 참조하십시오.

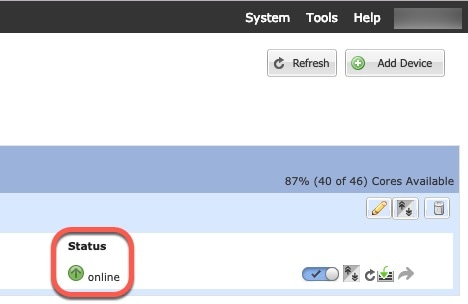

섀시와 애플리케이션의 독립 인터페이스 상태

관리를 위해 섀시와 애플리케이션에서 인터페이스를 활성화하고 비활성화할 수 있습니다. 인터페이스는 두 운영 체제에서 모두 활성화해야 작동합니다. 인터페이스 상태는 독립적으로 제어되므로 섀시와 애플리케이션에서 상태가 일치하지 않을 수도 있습니다.

애플리케이션 내의 인터페이스 기본 상태는 인터페이스 유형에 따라 달라집니다. 예를 들어 물리적 인터페이스 또는 EtherChannel은 애플리케이션 내에서 기본적으로 비활성화되지만 하위 인터페이스는 기본적으로 활성화됩니다.

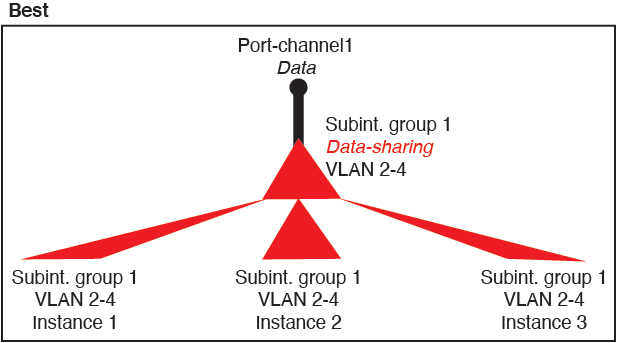

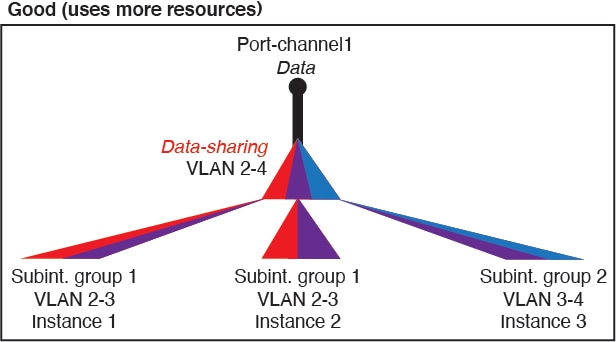

공유 인터페이스 확장성

공유 인터페이스 모범 사례

공유 인터페이스 사용 예시

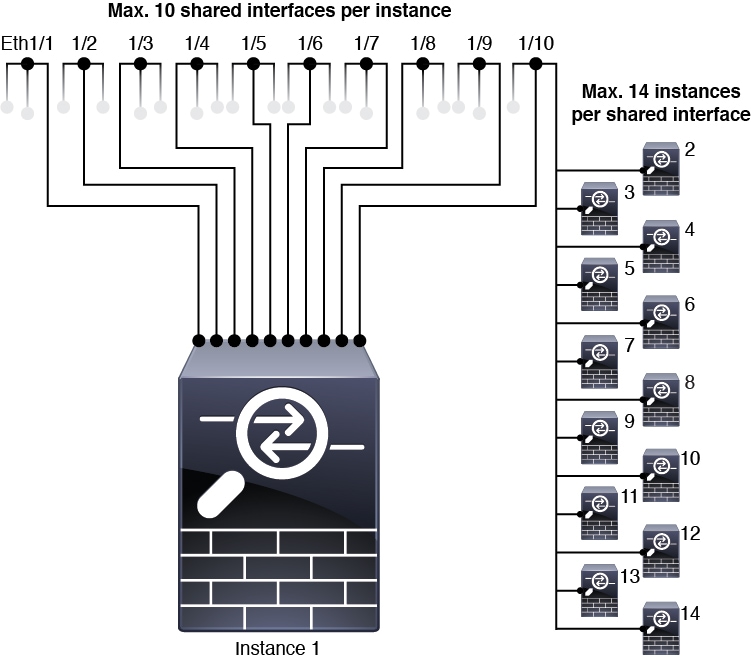

인터페이스 공유 및 확장성에 대한 예시는 다음 표를 참조하십시오. 아래 시나리오는 모든 인스턴스 간에 공유되는 관리를 위해 하나의 물리적/EtherChannel 인터페이스를 사용하거나 고가용성에 사용하기 위해 전용 하위 인터페이스와 함께 다른 물리적 인터페이스 또는 EtherChannel 인터페이스를 사용하는 것으로 가정합니다.

Firepower 9300(SM-44 3개)

다음 표의 내용은 물리적 인터페이스 또는 EtherChannel만 사용하는 9300의 SM-44 보안 모듈 3개에 적용됩니다. 하위 인터페이스가 없으면 최대 인터페이스 수가 제한됩니다. 또한 여러 물리적 인터페이스를 공유하는 경우 여러 하위 인터페이스를 공유할 때보다 더 많은 전달 테이블 리소스를 사용합니다.

각 SM-44 모듈은 인스턴스를 14개까지 지원할 수 있습니다. 제한을 초과하지 않도록 하기 위해 필요에 따라 모듈 간에 인스턴스가 분할됩니다.

|

전용 인터페이스 |

공유 인터페이스 |

인스턴스 수 |

사용되는 전달 테이블의 퍼센트 |

|---|---|---|---|

|

32:

|

0 |

4:

|

16% |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46% |

|

33:

|

3:

|

33:

|

98% |

|

33:

|

3:

|

34:

|

102% 허용 안 됨 |

|

30:

|

1 |

6:

|

25% |

|

30:

|

3:

|

6:

|

23% |

|

30:

|

2 |

5:

|

28% |

|

30:

|

4:

|

5:

|

26% |

|

24:

|

7 |

4:

|

44% |

|

24:

|

14:

|

4:

|

41% |

다음 표의 내용은 단일 상위 물리적 인터페이스에서 하위 인터페이스를 사용하는 9300의 SM-44 보안 모듈 3개에 적용됩니다. 예를 들어 대형 EtherChannel 하나를 생성해 유사한 종류의 모든 인터페이스를 함께 번들로 포함한 다음 해당 EtherChannel의 하위 인터페이스를 공유합니다. 여러 물리적 인터페이스를 공유하는 경우 여러 하위 인터페이스를 공유할 때보다 더 많은 전달 테이블 리소스를 사용합니다.

각 SM-44 모듈은 인스턴스를 14개까지 지원할 수 있습니다. 제한을 초과하지 않도록 하기 위해 필요에 따라 모듈 간에 인스턴스가 분할됩니다.

|

전용 하위 인터페이스 |

공유 하위 인터페이스 |

인스턴스 수 |

사용되는 전달 테이블의 퍼센트 |

|---|---|---|---|

|

168:

|

0 |

42:

|

33% |

|

224:

|

0 |

14:

|

27% |

|

14:

|

1 |

14:

|

46% |

|

33:

|

3:

|

33:

|

98% |

|

70:

|

1 |

14:

|

46% |

|

165:

|

3:

|

33:

|

98% |

|

70:

|

2 |

14:

|

46% |

|

165:

|

6:

|

33:

|

98% |

|

70:

|

10 |

14:

|

46% |

|

165:

|

30:

|

33:

|

102% 허용 안 됨 |

Firepower 9300(SM-44 1개)

다음 표의 내용은 물리적 인터페이스 또는 EtherChannel만 사용하는 Firepower 9300(SM-44 1개)에 적용됩니다. 하위 인터페이스가 없으면 최대 인터페이스 수가 제한됩니다. 또한 여러 물리적 인터페이스를 공유하는 경우 여러 하위 인터페이스를 공유할 때보다 더 많은 전달 테이블 리소스를 사용합니다.

Firepower 9300(SM-44 1개)은 인스턴스를 14개까지 지원할 수 있습니다.

|

전용 인터페이스 |

공유 인터페이스 |

인스턴스 수 |

사용되는 전달 테이블의 퍼센트 |

|---|---|---|---|

|

32:

|

0 |

4:

|

16% |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46% |

|

14:

|

2:

|

14:

|

37% |

|

32:

|

1 |

4:

|

21% |

|

32:

|

2 |

4:

|

20% |

|

32:

|

2 |

4:

|

25% |

|

32:

|

4:

|

4:

|

24% |

|

24:

|

8 |

3:

|

37% |

|

10:

|

10 |

5:

|

69% |

|

10:

|

20:

|

5:

|

59% |

|

14:

|

10 |

7:

|

109% 허용 안 됨 |

다음 표의 내용은 단일 상위 물리적 인터페이스에서 하위 인터페이스를 사용하는 Firepower 9300(SM-44 1개)에 적용됩니다. 예를 들어 대형 EtherChannel 하나를 생성해 유사한 종류의 모든 인터페이스를 함께 번들로 포함한 다음 해당 EtherChannel의 하위 인터페이스를 공유합니다. 여러 물리적 인터페이스를 공유하는 경우 여러 하위 인터페이스를 공유할 때보다 더 많은 전달 테이블 리소스를 사용합니다.

Firepower 9300(SM-44 1개)은 인스턴스를 14개까지 지원할 수 있습니다.

|

전용 하위 인터페이스 |

공유 하위 인터페이스 |

인스턴스 수 |

사용되는 전달 테이블의 퍼센트 |

|---|---|---|---|

|

112:

|

0 |

14:

|

17% |

|

224:

|

0 |

14:

|

17% |

|

14:

|

1 |

14:

|

46% |

|

14:

|

2:

|

14:

|

37% |

|

112:

|

1 |

14:

|

46% |

|

112:

|

2:

|

14:

|

37% |

|

112:

|

2 |

14:

|

46% |

|

112:

|

4:

|

14:

|

37% |

|

140:

|

10 |

14:

|

46% |

|

140:

|

20:

|

14:

|

37% |

공유 인터페이스 리소스 보기

포워딩 테이블 및 VLAN 그룹 사용량을 보려면 영역을 확인하고 아래에서 show detail 명령을 입력합니다.scope fabric-interconnect 예를 들면 다음과 같습니다.

Firepower# scope fabric-interconnect

Firepower /fabric-interconnect # show detail

Fabric Interconnect:

ID: A

Product Name: Cisco FPR9K-SUP

PID: FPR9K-SUP

VID: V02

Vendor: Cisco Systems, Inc.

Serial (SN): JAD104807YN

HW Revision: 0

Total Memory (MB): 16185

OOB IP Addr: 10.10.5.14

OOB Gateway: 10.10.5.1

OOB Netmask: 255.255.255.0

OOB IPv6 Address: ::

OOB IPv6 Gateway: ::

Prefix: 64

Operability: Operable

Thermal Status: Ok

Ingress VLAN Group Entry Count (Current/Max): 0/500

Switch Forwarding Path Entry Count (Current/Max): 16/1021

Current Task 1:

Current Task 2:

Current Task 3:

Threat Defense에 대한 인라인 집합 링크 상태 전파

비활성 엔드포인트(bump in the wire)처럼 작동하는 인라인 집합은 두 인터페이스를 함께 슬롯에 포함해 기존 네트워크에 바인딩합니다. 이 기능을 사용하면 인접한 네트워크 디바이스의 구성 없이 네트워크 환경에 시스템을 설치할 수 있습니다. 인라인 인터페이스는 모든 트래픽을 조건 없이 수신하지만 이러한 인터페이스에서 수신한 모든 트래픽은 명시적으로 삭제되지 않는 한 인라인 집합으로부터 다시 전송됩니다.

Threat Defense 애플리케이션에서 인라인 집합을 구성하고 링크 상태 전파를 활성화하면 Threat Defense에서 FXOS 섀시로 인라인 집합 멤버십을 전송합니다. 링크 상태 전파는 인라인 집합의 인터페이스 중 하나가 중단될 때 인라인 인터페이스 쌍에서 두 번째 인터페이스를 자동으로 불러옵니다. 장애가 발생한 인터페이스가 복원되면 두 번째 인터페이스도 자동으로 활성화됩니다. 다시 말해, 한 인터페이스의 링크 상태가 변경되면 섀시가 변경사항을 감지하고 다른 인터페이스의 링크 상태도 일치하도록 업데이트합니다. 섀시가 링크 상태 변경사항을 전파하려면 최대 4초가 걸립니다. 링크 상태 전파는 라우터가 장애 상태인 네트워크 디바이스를 우회해 트래픽을 자동으로 다시 라우팅하도록 구성된 탄력적인 네트워크 환경에서 특히 유용합니다.

)

) )

)

)

)

)

)

피드백

피드백