스마트 CLI 및 FlexConfig 정보

Threat Defense ASA 구성 명령을 사용하여 일부 기능(모든 기능이 아님)을 구현합니다. threat defense 구성 명령의 고유 집합은 없습니다.

다음 방법으로 CLI를 사용하여 기능을 구성할 수 있습니다.

-

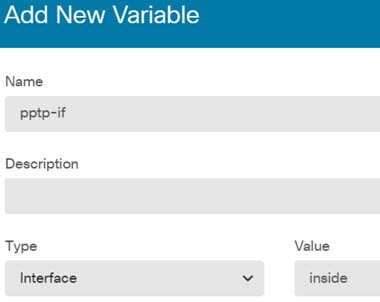

스마트 CLI — (기본 방법) 스마트 CLI 템플릿은 특정 기능에 대해 사전 정의된 템플릿입니다. 이 기능에 필요한 모든 명령은 제공되므로 변수의 값을 선택하기만 하면 됩니다. 시스템에서 선택 항목을 검증해 주기 때문에 기능을 더욱 올바르게 구성할 수 있습니다. 원하는 기능에 해당하는 스마트 CLI 템플릿이 있는 경우, 해당 스마트 CLI를 사용해야 합니다.

-

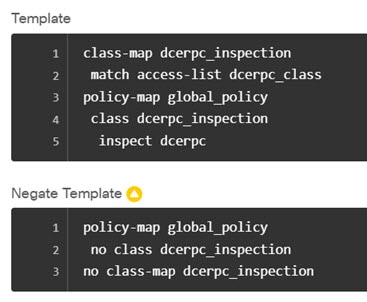

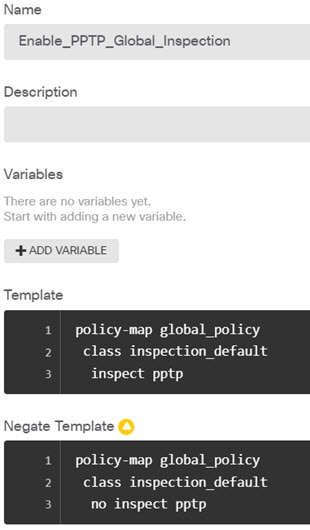

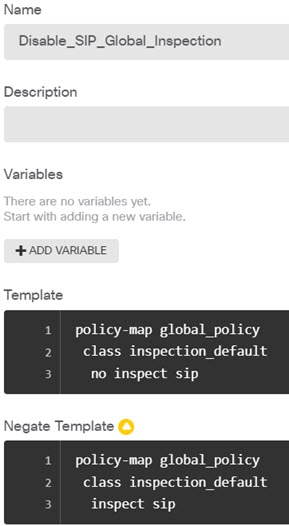

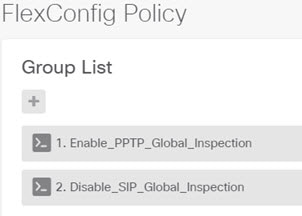

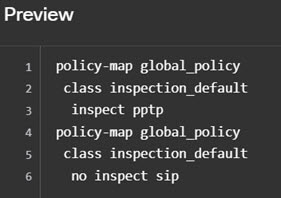

FlexConfig — FlexConfig 정책은 FlexConfig 개체의 모음입니다. FlexConfig 개체는 스마트 CLI 템플릿보다 자유 형식으로 이용할 수 있으며, 시스템에서 CLI, 변수 또는 데이터 검증을 수행하지 않습니다. 유효한 명령 시퀀스를 생성하기 위해서는 ASA 컨피그레이션 명령을 알아야 하며 ASA 컨피그레이션 가이드를 준수해야 합니다.

스마트 CLI 및 FlexConfig를 사용하면 device manager 정책 및 설정을 통해 직접 지원되지 않는 기능을 구성할 수 있습니다.

경고 |

ASA에 대한 강력한 배경 지식을 보유하고 있으며 사용에 대한 전적인 책임을 질 수 있는 고급 사용자인 경우에만 스마트 CLI 및 FlexConfig를 사용하는 것이 좋습니다. 금지되지 않은 모든 명령을 구성할 수 있습니다. 스마트 CLI와 FlexConfig를 통해 기능을 활성화하는 경우, 구성되어 있는 다른 기능과 함께 의도하지 않은 결과를 초래할 수 있습니다. 구성한 스마트 CLI 및 FlexConfig 개체와 관련된 지원을 받기 위해 Cisco TAC(Technical Assistance Center)에 문의할 수 있습니다. Cisco TAC(Technical Assistance Center)에서는 고객을 대신하여 맞춤형 컨피그레이션을 설계하거나 작성하지 않습니다. Cisco에서는 올바른 작동이나 기타 threat defense 기능과의 상호운용성에 대해 어떠한 보증도 명시하지 않습니다. 스마트 CLI 및 FlexConfig 기능은 언제든지 사용이 중지될 수 있습니다. 완벽하게 보장되는 기능을 지원받으려면 device manager의 지원을 기다려야 합니다. 의심스러운 경우에는 스마트 CLI 또는 FlexConfig를 사용하지 마십시오. |

다음 주제에서는 이러한 기능에 대해 자세히 설명합니다.

스마트 CLI 및 FlexConfig에 대한 권장 사용 방법

FlexConfig에는 다음과 같이 권장되는 주요 사용 방법이 두 가지 있습니다.

-

ASA에서 threat defense로 마이그레이션하는 중이며 device manager에서 직접 지원하지 않는 호환 가능한 기능을 현재 사용 중이고 계속 사용해야 하는 경우입니다. 이 경우, ASA에서 show running-config 명령을 사용하여 해당 기능에 대한 컨피그레이션을 확인하고 FlexConfig 개체를 생성하여 해당 기능을 구현하십시오. 두 디바이스에서 show running-config 출력을 비교하여 확인합니다.

-

threat defense를 사용 중이지만 구성해야 하는 설정 또는 기능이 있는 경우(예: Cisco TAC(Technical Assistance Center)에서 발생한 특정 문제를 해결하려면 특정 설정이 필요하다고 알려주는 경우), 복잡한 기능에 대해서는 랩 디바이스를 사용하여 FlexConfig를 테스트하고 정상적으로 작동하는지 확인합니다.

ASA 컨피그레이션을 재생성하려면 먼저 표준 정책에서 동일한 기능을 구성할 수 있는지 확인합니다. 예를 들어, 액세스 제어 정책에 침입 탐지 및 방지, HTTP 및 기타 프로토콜 검사 유형, URL 필터링, 애플리케이션 필터링, 액세스 제어(ASA에서는 별도의 기능을 사용하여 구현함)가 포함된 경우, 많은 기능이 CLI 명령을 사용하여 컨피그레이션된 것이 아니므로 show running-config 의 출력 내에 모든 정책이 표시되지는 않습니다.

참고 |

ASA와 threat defense는 일대일로 중복되지 않는다는 점을 항상 기억해야 합니다. threat defense 디바이스에서 ASA 컨피그레이션을 완벽하게 재생성하려고 시도하지 마십시오. FlexConfig를 사용하여 구성하는 모든 기능은 신중히 테스트해야 합니다. |

스마트 CLI 및 FlexConfig 개체의 CLI 명령

threat defense 는 ASA 구성 명령을 사용하여 일부 기능을 구성합니다. 모든 ASA 기능이 threat defense에서 호환되는 것은 아니지만, threat defense에서는 작업 가능하나 device manager 정책에서는 구성할 수 없는 기능도 일부 있습니다. 스마트 CLI 및 FlexConfig 개체를 사용하여 이러한 기능을 구성하는 데 필요한 CLI를 지정할 수 있습니다.

스마트 CLI 또는 FlexConfig를 사용하여 기능을 수동으로 구성하려는 경우, 적절한 구문에 따라 명령을 파악하고 구현해야 합니다. FlexConfig는 CLI 명령 구문을 검증하지 않습니다. 적절한 구문 및 CLI 명령 구성에 대한 자세한 내용을 확인하려면 ASA 설명서를 참조하십시오.

-

ASA CLI 컨피그레이션 가이드에서는 기능을 구성하는 방법에 대해 설명합니다. 가이드 위치: http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/products-installation-and-configuration-guides-list.html

-

ASA 명령 참조에서는 명령 이름을 기준으로 정렬된 추가 정보를 제공합니다. 참조 위치: http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/products-command-reference-list.html

다음 주제에서는 컨피그레이션 명령에 대해 자세히 설명합니다.

소프트웨어 업그레이드가 FlexConfig 정책에 미치는 영향

threat defense 소프트웨어의 각 새 버전을 설치할 때마다 device manager의 기능 구성을 위한 지원이 추가됩니다. 이러한 새 기능이 이전에 FlexConfig를 사용하여 구성한 기능과 겹치는 경우도 있습니다.

업그레이드 후에는 FlexConfig 정책 및 개체를 검사해야 합니다. device manager 또는 스마트 CLI 내에 추가된 지원으로 인해 금지된 명령을 포함하는 정책이나 개체가 있는 경우, 개체 목록의 아이콘과 메시지에 해당 문제가 표시됩니다. 이러한 경우에는 시간을 할애하여 컨피그레이션을 다시 수행하십시오. 금지된 명령 목록을 사용하면 해당 명령을 구성해야 하는 위치를 확인하는 데 도움이 됩니다.

FlexConfig 정책에 연결된 FlexConfig 개체에 새롭게 금지된 명령이 포함되어 있어도 변경 사항을 구축할 수는 있습니다. 하지만 FlexConfig 정책에 나와 있는 모든 문제를 해결할 때까지 새 스마트 CLI 개체를 생성할 수는 없습니다.

디바이스 컨피그레이션에 능동적으로 구축 중인 개체에만 제한이 적용되므로, 문제가 있는 개체를 FlexConfig 정책에서 제거하기만 하면 됩니다. 따라서 개체를 제거한 다음, 해당하는 스마트 CLI 또는 통합 device manager 컨피그레이션을 생성할 때 참조로 사용할 수 있습니다. 새 컨피그레이션에 만족하는 경우에는 개체만 삭제하면 됩니다. 제거된 개체에 금지되지 않은 일부 요소가 포함된 경우에는 해당 개체를 수정하여 지원되지 않은 명령을 제거한 후 FlexConfig 정책에 개체를 다시 연결할 수 있습니다.

ASA 소프트웨어 버전 및 현재 CLI 컨피그레이션 확인

시스템이 ASA 소프트웨어 명령을 사용하여 일부 기능을 구성하므로 threat defense 디바이스에서 실행 중인 소프트웨어에서 사용되는 현재 ASA 버전을 확인해야 합니다. 이 버전 번호에 따라 기능 구성 시 어떤 ASA CLI 컨피그레이션 가이드를 참조해야 하는지 알 수 있습니다. 또한 현재 CLI 기반 컨피그레이션을 확인하고, 구현하려는 ASA 컨피그레이션과 이를 비교합니다.

모든 ASA 컨피그레이션은 threat defense 컨피그레이션과 매우 다릅니다. threat defense 정책은 CLI 외부에서 구성되는 경우가 많아서 명령을 보고 컨피그레이션을 확인할 수가 없습니다. ASA와 threat defense 컨피그레이션 간에 일대일 대응 관계를 생성하지 마십시오.

이 정보를 확인하려면 device manager에서 CLI 콘솔을 열거나 디바이스 관리 인터페이스에 대한 SSH 연결을 설정하고 다음 명령을 실행합니다.

-

show version system Cisco Adaptive Security Appliance 소프트웨어 버전 번호를 찾습니다.

-

show running-config 현재 CLI 컨피그레이션을 확인합니다.

-

show running-config all 현재 CLI 구성의 모든 기본 명령을 포함합니다.

금지된 CLI 명령

스마트 CLI와 FlexConfig의 목적은 device manager를 사용하여 threat defense 디바이스에서는 구성할 수 없으나 ASA 디바이스에서는 사용 가능한 기능을 구성하는 것입니다.

따라서 device manager에서 동일한 역할을 하는 ASA 기능을 구성할 수 없습니다. 다음 표에는 이러한 금지된 명령 영역 중 일부가 나와 있습니다. 이 목록에는 컨피그레이션 모드를 시작하는 상위 명령이 여러 개 포함되어 있습니다. 상위 명령의 금지 사항에는 하위 명령의 금지 사항이 포함됩니다. 여기에는 명령의 no 버전과 그와 연관된 clear 명령도 포함되어 있습니다.

FlexConfig 개체 편집기를 사용하면 개체에 이러한 명령을 포함할 수 없습니다. 스마트 CLI 템플릿에는 유효하게 구성할 수 있는 명령만 포함되어 있으므로 이 목록이 적용되지 않습니다.

|

금지된 CLI 명령 |

참고 |

|---|---|

|

aaa |

를 사용합니다. |

|

aaa-server |

를 사용합니다. |

|

access-group |

을 사용하여 액세스 규칙을 구성합니다. |

|

access-list |

부분적으로 차단되었습니다.

|

|

anyconnect-custom-data |

을 사용하여 Secure Client를 구성합니다. |

|

asdm |

이 기능은 threat defense 시스템에 적용되지 않습니다. |

|

as-path |

스마트 CLI AS 경로 개체를 생성한 다음, 스마트 CLI BGP 개체에 이를 사용하여 자동 시스템 경로 필터를 구성할 수 있습니다. |

|

attribute |

— |

|

auth-prompt |

이 기능은 threat defense 시스템에 적용되지 않습니다. |

|

boot |

— |

|

call-home |

— |

|

captive-portal |

를 사용하여 활성 인증에 사용되는 종속 포털을 구성합니다. |

|

clear |

— |

|

client-update |

— |

|

clock |

를 사용하여 시스템 시간을 구성합니다. |

|

cluster |

— |

|

command-alias |

— |

|

community-list |

스마트 CLI 확장 커뮤니티 목록 또는 표준 커뮤니티 목록 개체를 생성한 다음, 스마트 CLI BGP 개체에 이를 사용하여 커뮤니티 목록 필터를 구성할 수 있습니다. |

|

compression |

— |

|

configure |

— |

|

crypto |

Objects(개체) 페이지에서 Certificates(인증서), IKE Policies(IKE 정책) 및 IPSec Proposals(IPSec 제안)를 사용합니다. |

|

ddns |

를 사용하여 동적 DNS를 설정합니다. |

|

dhcp-client |

— |

|

dhcpd |

를 사용합니다. 그러나 이 dhcpd option 명령은 허용됩니다. |

|

dhcprelay |

대신 위협 방어 API에서 dhcprelayservices 리소스를 사용하십시오. |

|

dns |

를 사용하여 DNS 그룹을 구성한 다음, 를 사용하여 그룹을 할당합니다. |

|

dns-group |

를 사용하여 DNS 그룹을 구성한 다음, 를 사용하여 그룹을 할당합니다. |

|

domain-name |

를 사용하여 DNS 그룹을 구성한 다음, 를 사용하여 그룹을 할당합니다. |

|

dynamic-access-policy-config dynamic-access-policy-record |

— |

|

enable |

— |

|

event |

— |

|

failover |

— |

|

fips |

— |

|

firewall |

Device Manager에서는 라우팅 방화벽 모드만 지원합니다. |

|

hostname |

을 사용합니다. |

|

hpm |

이 기능은 threat defense 시스템에 적용되지 않습니다. |

|

http |

의 Data Interfaces(데이터 인터페이스) 탭을 사용합니다. |

|

inline-set |

— |

|

interface (BVI, 관리, 이더넷, GigabitEthernet 및 하위 인터페이스용) |

부분적으로 차단되었습니다. 페이지에서 물리적 인터페이스, 하위 인터페이스 및 브리지 가상 인터페이스를 구성합니다. 그러면 FlexConfig를 사용하여 추가 옵션을 구성할 수 있습니다. 그러나 다음과 같은 interface 모드 명령은 이러한 유형의 인터페이스에 대해 금지되어 있습니다.

|

|

vni , redundant , tunnel 용 interface |

페이지에서 인터페이스를 구성합니다. Device Manager에서는 이러한 유형의 인터페이스를 지원하지 않습니다. |

|

ip audit |

이 기능은 threat defense 시스템에 적용되지 않습니다. 대신, 액세스 제어 규칙을 사용하여 침입 정책을 적용합니다. |

|

ip-client |

데이터 인터페이스를 관리 게이트웨이로 사용하도록 시스템을 구성하려면 를 사용합니다. |

|

ip local pool |

주소 풀을 구성하려면 을 사용합니다. |

|

ipsec |

— |

|

ipv6 |

스마트 CLI IPv6 접두사 목록 개체를 생성한 다음, 스마트 CLI BGP 개체에 이를 사용하여 IPv6용 접두사 목록 필터링을 구성할 수 있습니다. |

|

ipv6-vpn-addr-assign |

주소 풀을 구성하려면 을 사용합니다. |

|

isakmp |

을 사용합니다. |

|

jumbo-frame |

어떤 인터페이스든지 MTU를 기본값인 1500을 넘도록 증가시키는 경우, 시스템에서는 점보 프레임 지원을 자동으로 활성화합니다. |

|

ldap |

— |

|

license-server |

를 사용합니다. |

|

logging |

및 를 사용합니다. 그러나 logging history 명령은 FlexConfig에서 컨피그레이션할 수 있습니다. |

|

management-access |

— |

|

migrate |

및 을 사용하여 IKEv2 지원을 활성화합니다. |

|

mode |

Device Manager은 단일 컨텍스트 모드만 지원합니다. |

|

mount |

— |

|

mtu |

에서 인터페이스당 MTU를 구성합니다. |

|

nat |

를 사용합니다. |

|

ngips |

— |

|

ntp |

를 사용합니다. |

|

object-group network object network |

를 사용합니다. FlexConfig에서 네트워크 개체 또는 그룹을 생성할 수는 없지만, 템플릿 내부에서 개체 관리자에 정의되어 있는 네트워크 개체 및 그룹을 변수로 사용할 수는 있습니다. |

|

object service |natorigsvc object service |natmappedsvc |

object service 명령은 일반적으로 허용되지만 이름이 |natorigsvc 또는 |natmappedsvc로 지정된 내부 개체는 편집할 수 없습니다. 이러한 이름에서 세로 막대는 제한된 개체 이름의 첫 번째 문자로, 의도적으로 사용되는 것입니다. |

|

passwd password |

— |

|

password-policy |

— |

|

policy-list |

스마트 CLI 정책 목록 개체를 생성한 다음, 스마트 CLI BGP 개체에 이를 사용하여 정책 목록을 구성할 수 있습니다. |

|

policy-map 하위 명령 |

다음 명령은 정책 맵에서 구성할 수 없습니다.

|

|

prefix-list |

스마트 CLI IPv4 접두사 목록 개체를 생성한 다음, 스마트 CLI OSPF 또는 BGP 개체에 이를 사용하여 IPv4용 접두사 목록 필터링을 구성할 수 있습니다. |

|

priority-queue |

— |

|

privilege |

— |

|

reload |

reload 명령은 예약할 수 없습니다. 시스템에서는 reload 명령이 아닌 reboot 명령을 사용해 재시작합니다. |

|

rest-api |

이 기능은 threat defense 시스템에 적용되지 않습니다. REST API는 항상 설치 및 활성화되어 있습니다. |

|

route |

을 사용하여 정적 경로를 구성합니다. |

|

route-map |

스마트 CLI 경로 맵 개체를 생성한 다음, 스마트 CLI OSPF 또는 BGP 개체에 이를 사용하여 경로 맵을 구성할 수 있습니다. |

|

router bgp |

BGP용 스마트 CLI 템플릿을 사용합니다. |

|

router eigrp |

EIGRP용 스마트 CLI 템플릿을 사용합니다. |

|

router ospf |

OSPF용 스마트 CLI 템플릿을 사용합니다. |

|

scansafe |

이 기능은 threat defense 시스템에 적용되지 않습니다. 대신, 액세스 제어 규칙에서 URL 필터링을 구성합니다. |

|

setup |

이 기능은 threat defense 시스템에 적용되지 않습니다. |

|

sla |

— |

|

snmp-server |

FTP API SNMP 리소스를 사용하여 SNMP를 구성합니다. |

|

ssh |

의 Data Interfaces(데이터 인터페이스) 탭을 사용합니다. |

|

ssl |

를 사용합니다. |

|

telnet |

Threat Defense는 텔넷 연결을 지원하지 않습니다. 텔넷 대신 SSH를 사용하여 디바이스 CLI에 액세스합니다. |

|

time-range |

— |

|

tunnel-group |

및 을 사용합니다. |

|

tunnel-group-map |

및 을 사용합니다. |

|

user-identity |

를 사용합니다. |

|

username |

CLI 사용자를 생성하려면 디바이스에 대한 SSH 또는 콘솔 세션을 열고 configure user 명령을 사용합니다. |

|

vpdn |

— |

|

vpn |

— |

|

vpn-addr-assign |

— |

|

vpnclient |

— |

|

vpn-sessiondb |

— |

|

vpnsetup |

— |

|

webvpn |

— |

|

zone |

— |

|

zonelabs-integrity |

이 기능은 threat defense 시스템에 적용되지 않습니다. |

스마트 CLI 템플릿

다음 표에서는 기능을 기반으로 스마트 CLI 템플릿을 설명합니다.

참고 |

또한 Smart CLI 템플릿을 사용하여 OSPF 및 BGP를 구성합니다. 그러나 이러한 템플릿은 Advanced Configuration(고급 구성) 페이지가 아닌 페이지를 통해 사용할 수 있습니다. |

|

기능 |

템플릿 |

설명 |

|---|---|---|

|

개체: AS 경로 |

ASPath |

라우팅 프로토콜 개체에 사용할 ASPath 개체를 생성합니다. |

|

개체: 액세스 목록 |

확장 액세스 목록 표준 액세스 목록 |

라우팅 개체에 사용할 확장 또는 표준 ACL을 생성합니다. ACL을 사용하는 허용된 명령을 구성하는 FlexConfig 개체에서 이러한 개체를 이름으로 참조할 수도 있습니다. |

|

개체: 커뮤니티 목록 |

확장 커뮤니티 목록 표준 커뮤니티 목록 |

라우팅 개체에 사용할 확장 또는 표준 커뮤니티 목록을 생성합니다. |

|

개체: 접두사 목록 |

IPV4 접두사 목록 IPV6 접두사 목록 |

라우팅 개체에 사용할 IPv4 또는 IPv6 접두사 목록을 생성합니다. |

|

개체: 정책 목록 |

정책 목록 |

라우팅 개체에 사용할 정책 목록을 생성합니다. |

|

개체: 경로 맵 |

경로 맵 |

라우팅 개체에 사용할 경로 맵을 생성합니다. |

피드백

피드백