VPN 기본 사항

터널링을 통해 인터넷과 같은 공용 TCP/IP 네트워크를 사용하고 원격 사용자와 사설 기업 네트워크 간의 안전한 연결을 생성할 수 있습니다. 각 보안 연결을 터널이라고 부릅니다.

IPsec 기반 VPN 기술은 ISAKMP/IKE(Internet Security Association and Key Management Protocol) 및 IPsec 터널링 표준을 사용하여 터널을 작성하고 관리합니다. ISAKMP 및 IPsec는 다음 사항을 수행합니다.

-

터널 파라미터 협상

-

터널 설정

-

사용자 및 데이터 인증

-

보안 키 관리

-

데이터 암호화 및 암호 해독

-

터널을 통한 데이터 전송 관리

-

터널 엔드포인트 또는 라우터로 데이터 전송 인바운드 및 아웃바운드 관리

VPN의 디바이스는 양방향 터널 엔드포인트로 작동합니다. 사설 네트워크에서 일반 패킷을 수신하여 캡슐화하고 터널을 생성하며, 캡슐 해제하여 최종 대상에 전송하는 다른 쪽 터널의 끝으로 보낼 수 있습니다. 또한 공용 네트워크에서 캡슐화된 패킷을 수신하여 캡슐을 해제하여 사설 네트워크의 최종 대상에 보낼 수 있습니다.

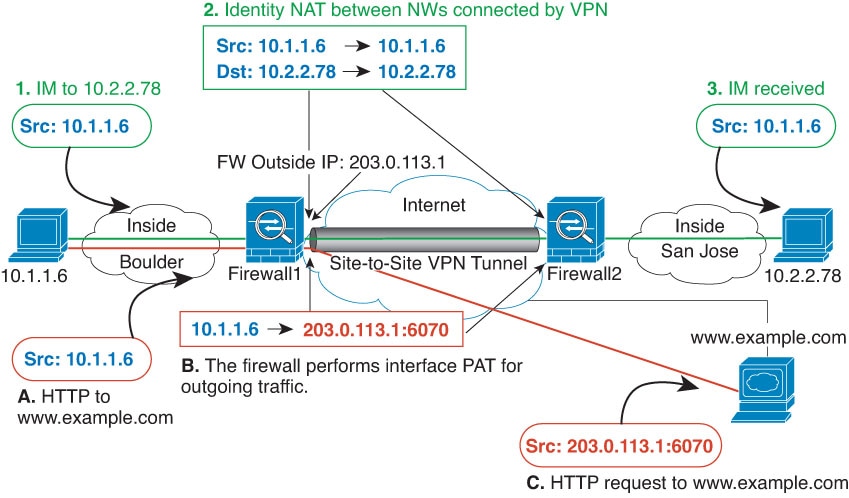

사이트 대 사이트 VPN 연결이 설정되면 로컬 게이트웨이의 뒤에 있는 호스트는 보안 VPN 터널을 통해 원격 게이트의 뒤에 있는 호스트와 연결할 수 있습니다. 연결은 두 게이트웨이의 IP 주소와 호스트 이름, 그 뒤에 있는 서브넷, 두 게이트웨이가 상호 인증에 사용하는 방법으로 구성됩니다.

IKE(Internet Key Exchange)

IKE(Internet Key Exchange)는 IPsec 피어를 인증하고, IPsec 암호화 키를 협상 및 배포하고, IPsec SA(Security Association, 보안 연계)를 자동으로 설정하는 데 사용되는 키 관리 프로토콜입니다.

IKE 협상은 2단계로 구성됩니다. 1단계에서는 두 IKE 피어 간의 보안 연계를 협상합니다. 그러면 피어가 2단계에서 안전하게 통신할 수 있습니다. 2단계 협상 중에는 IKE가 IPsec 등의 기타 애플리케이션에 대해 SA를 설정합니다. 두 단계에서는 모두 연결을 협상할 때 제안을 사용합니다.

IKE 정책은 두 피어가 상호 간의 KIE 협상을 보호하는 데 사용하는 알고리즘 집합입니다. IKE 협상에서는 두 피어가 먼저 공통(공유) IKE 정책을 합의합니다. 이 정책은 후속 IKE 협상을 보호하는 보안 파라미터를 제시합니다. IKEv1(IKE 버전 1)의 경우 IKE 정책에는 단일 알고리즘 집합과 모듈러스 그룹이 포함됩니다. IKEv1과 달리 IKEv2 정책에서는 피어가 1단계 협상 중에 선택할 수 있는 여러 알고리즘 및 모듈러스 그룹을 선택할 수 있습니다. 단일 IKE 정책을 생성할 수도 있지만, 여러 정책을 생성해 가장 적절한 옵션에 더 높은 우선 순위를 지정할 수도 있습니다. 사이트 대 사이트 VPN의 경우에는 단일 IKE 정책을 생성할 수 있습니다.

IKE 정책을 정의하려면 다음 사항을 지정합니다.

-

고유한 우선 순위(1~65,543, 1이 우선 순위가 가장 높음)

-

데이터 및 개인정보를 보호하기 위한 IKE 협상의 암호화 방법

-

보낸 사람의 ID를 확인하고 메시지가 전송 중에 수정되지 않았는지 확인할 HMAC(Hashed Message Authentication Codes, 해시 메시지 인증 코드) 방법(IKEv2에서는 무결성 알고리즘이라고 함)

-

IKEv2의 경우 IKEv2 터널 암호화에 필요한 키 요소 및 해싱 작업을 파생시키기 위한 알고리즘으로 사용되는 별도의 PRF(Pseudo Random Function, 의사 난수 함수). 옵션은 해시 알고리즘에 사용되는 것과 동일합니다.

-

encryption-key-determination 알고리즘의 수준을 결정하는 Diffie-Hellman 그룹. 디바이스는 이 알고리즘을 사용하여 암호화 및 해시 키를 파생합니다.

-

피어의 ID를 확인할 인증 방법

-

디바이스가 교체 전 암호화 키를 사용하는 시간제한

IKE 협상이 시작되면 협상을 시작한 피어가 활성화된 모든 정책을 원격 피어로 보내고 원격 피어는 우선 순위대로 자신의 정책과 일치하는 정책을 검색합니다. 암호화, 해시(IKEv2의 경우 무결성 및 PRF), 인증 및 Diffie-Hellman 값이 동일하고 SA 수명이 전송된 정책의 수명보다 작거나 같으면 IKE 정책은 서로 일치하는 것으로 간주됩니다. 수명이 동일하지 않은 경우에는 원격 피어에서 가져온 더 짧은 수명이 적용됩니다. 기본적으로는 DES를 사용하는 단순 IKE 정책만 활성화됩니다. 우선 순위가 더 높은 다른 IKE 정책을 활성화하여 더욱 강력한 암호화 표준을 협상할 수도 있지만, DES 정책으로도 협상은 정상적으로 진행됩니다.

VPN 연결의 보안 수준 결정

VPN 터널은 일반적으로 공용 네트워크(대개 인터넷)를 통과하므로 연결을 암호화하여 트래픽을 보호해야 합니다. IKE 정책 및 IPsec 제안을 사용하여 적용할 암호화 및 기타 보안 기술을 정의합니다.

디바이스 라이선스에서 강력한 암호화 적용이 허용되는 경우에는 광범위한 암호화 및 해시 알고리즘과 Diffie-Hellman 그룹 중에서 선택할 수 있습니다. 그러나 일반적으로는 터널에 적용하는 암호화가 강력할수록 시스템 성능은 더 나빠집니다. 따라서 효율성을 저하하지 않으면서 충분한 보호 기능을 제공하는 보안과 성능 간의 적절한 균형 지점을 찾아야 합니다.

Cisco는 선택할 수 있는 옵션에 대한 구체적인 지침을 제공하지는 않습니다. 대규모 기업이나 기타 조직 내에서 보안을 담당하는 경우 충족해야 하는 표준이 이미 정의되어 있을 수 있습니다. 그렇지 않은 경우, 선택할 수 있는 옵션에 대해 조사해야 합니다.

다음 주제에서는 사용 가능한 옵션에 대해 설명합니다.

사용할 암호화 알고리즘 결정

IKE 정책 또는 IPsec 제안에 사용할 암호화 알고리즘을 결정할 때는 VPN의 디바이스가 지원하는 알고리즘으로 선택이 제한됩니다.

IKEv2의 경우 여러 암호화 알고리즘을 구성할 수 있습니다. 시스템은 가장 안전한 항목부터 가장 안전하지 않은 항목 순으로 설정 순서를 지정하고 해당 순서를 사용하여 피어와 협상합니다. IKEv1의 경우 단일 옵션만 선택할 수 있습니다.

IPsec 제안의 경우 알고리즘은 인증, 암호화 및 재생 방지 서비스를 제공하는 ESP(Encapsulating Security Protocol)에서 사용됩니다. ESP는 IP 프로토콜 유형 50입니다. IKEv1 IPsec 제안에서 알고리즘 이름에는 ESP- 접두사가 붙습니다.

디바이스 라이선스에 따라 강력한 암호화를 사용할 수 있는 경우 다음 암호화 알고리즘 중에서 선택할 수 있습니다. 강력한 암호화를 사용할 수 없으면 DES만 선택할 수 있습니다.

참고 |

강력한 암호화에 적합한 경우 평가판 라이선스에서 스마트 라이선스로 업그레이드하기 전에 VPN 구성이 제대로 작동하도록 암호화 알고리즘을 확인하고 업데이트하십시오. AES 기반 알고리즘을 선택합니다. 강력한 암호화를 지원하는 계정을 사용하여 등록한 경우 DES는 지원되지 않습니다. 등록 후에는 모든 DES 사용을 제거할 때까지 변경 사항을 구축할 수 없습니다. |

-

AES-GCM - (IKEv2에만 해당됨) 기밀 유지 및 데이터 원본 인증 기능을 제공하는 블록 암호화 작동 모드인 AES-GCM(Advanced Encryption Standard in Galois/Counter Mode)은 AES보다 보안성이 뛰어납니다. AES-GCM은 세 가지 키 강도(128비트, 192비트 및 256비트 키)를 제공합니다. 키 길이가 길수록 보안성은 더 높지만 성능은 낮습니다. GCM은 NSA Suite B를 지원하는 데 필요한 AES의 모드입니다. NSA Suite B는 암호화 강도에 대한 연방 기준을 충족시키기 위해 디바이스가 지원해야 하는 암호화 알고리즘 세트입니다. .

-

AES - AES(Advanced Encryption Standard)는 DES보다 보안성이 뛰어나며 3DES보다 계산 효율성이 높은 대칭 암호화 알고리즘입니다. AES는 세 가지 키 강도(128비트, 192비트 및 256비트 키)를 제공합니다. 키 길이가 길수록 보안성은 더 높지만 성능은 낮습니다.

-

DES - 56비트 키를 사용하여 암호화를 수행하는 DES(Data Encryption Standard)는 대칭 보안 키 블록 알고리즘입니다. 라이선스 어카운트가 내보내기 제어에 대한 요건을 충족하지 않는 경우에는 이 옵션이 유일한 옵션입니다.

-

Null, ESP-Null-사용하지 않습니다. null 암호화 알고리즘은 암호화를 수행하지 않는 인증 기능을 제공합니다. 이는 대부분의 플랫폼에서 지원되지 않습니다.

사용할 해시 알고리즘 결정

IKE 정책에서 해시 알고리즘은 메시지 무결성을 보장하는 데 사용되는 메시지 다이제스트를 생성합니다. IKEv2에서 해시 알고리즘은 두 가지 옵션으로 구분됩니다. 그중 하나는 무결성 알고리즘 옵션이고 다른 하나는 PRF(Pseudo-Random Function: 의사 난수 함수) 옵션입니다.

IPsec 제안에서 해시 알고리즘은 인증을 위한 ESP(Encapsulating Security Protocol)에서 사용됩니다. IKEv2 IPsec 제안에서는 이러한 알고리즘을 무결성 해시라고 합니다. IKEv1 IPsec 제안에서는 알고리즘 이름에 ESP- 접두사가 붙으며 -HMAC(Hash Method Authentication Code) 접미사도 붙습니다.

IKEv2의 경우 여러 해시 알고리즘을 구성할 수 있습니다. 시스템은 가장 안전한 항목부터 가장 안전하지 않은 항목 순으로 설정 순서를 지정하고 해당 순서를 사용하여 피어와 협상합니다. IKEv1의 경우 단일 옵션만 선택할 수 있습니다.

다음 해시 알고리즘 중에서 선택할 수 있습니다.

-

SHA(Secure Hash Algorithm) - 표준 SHA(SHA1)에서는 160비트 다이제스트를 생성합니다.

IKEv2 컨피그레이션에는 다음과 같은 더욱 안전한 SHA-2 옵션을 사용할 수 있습니다. NSA Suite B 암호화 사양을 구현하려는 경우 이러한 옵션 중 하나를 선택합니다.

-

SHA256 - 256비트 다이제스트를 생성하는 Secure Hash Algorithm SHA 2를 지정합니다.

-

SHA384 - 384비트 다이제스트를 생성하는 Secure Hash Algorithm SHA 2를 지정합니다.

-

SHA512 - 512비트 다이제스트를 생성하는 Secure Hash Algorithm SHA 2를 지정합니다.

-

-

null 또는 None(NULL, ESP-NONE) - (IPsec 제안에만 해당됨) null 해시 알고리즘으로, 대개 테스트용으로만 사용됩니다. 그러나 AES-GCM 옵션 중 하나를 암호화 알고리즘으로 선택하는 경우에는 null 무결성 알고리즘을 선택해야 합니다. null 이외의 옵션을 선택하더라도 이러한 암호화 표준에 대해서는 무결성 해시가 무시됩니다.

사용할 Diffie-Hellman 모듈러스 그룹 결정

다음 Diffie-Hellman 키 파생 알고리즘을 사용하여 IPsec 보안 연계(SA) 키를 생성할 수 있습니다. 각 그룹의 크기 모듈러스는 서로 다릅니다. 대형 모듈러스는 보안성은 더 높지만, 처리 시간이 더 오래 걸립니다. 두 피어에 일치하는 모듈러스 그룹이 있어야 합니다.

AES 암호화를 선택하는 경우 AES에 필요한 큰 키를 지원하려면 DH(Diffie-Hellman) 그룹 5 이상을 사용해야 합니다. IKEv1 정책에서는 아래에 나열된 그룹을 모두 지원하지는 않습니다.

NSA Suite B 암호화 사양을 구현하려면 IKEv2를 사용하고 ECDH(Elliptic Curve Diffie-Hellman) 옵션 19, 20, 21 중 하나를 선택합니다. 2048비트 모듈러스를 사용하는 엘립틱 커브 옵션과 그룹은 Logjam과 같은 공격에 노출될 가능성이 작습니다.

IKEv2의 경우에는 여러 그룹을 구성할 수 있습니다. 시스템은 가장 안전한 항목부터 가장 안전하지 않은 항목 순으로 설정 순서를 지정하고 해당 순서를 사용하여 피어와 협상합니다. IKEv1의 경우 단일 옵션만 선택할 수 있습니다.

-

14 - Diffie-Hellman 그룹 14: 2048비트 MODP(모듈식 지수) 그룹. 192비트 키에 적합한 보호를 제공합니다.

-

15 - Diffie-Hellman 그룹 15: 3072비트 MODP 그룹

-

16 - Diffie-Hellman 그룹 16: 4096비트 MODP 그룹

-

19 - Diffie-Hellman 그룹 19: NIST(국내 표준 및 기술) 256비트 ECP(elliptic curve modulo a prime) 그룹

-

20 - Diffie-Hellman 그룹 20: NIST 384비트 ECP 그룹

-

21 - Diffie-Hellman 그룹 21: NIST 521비트 ECP 그룹

-

31 - Diffie-Hellman 그룹 31: Curve25519 256비트 EC 그룹

사용할 인증 방법 결정

다음과 같은 방법을 사용하여 Site-to-Site VPN 연결에서 피어를 인증할 수 있습니다.

- 사전 공유 키

-

사전 공유 키는 연결에서 각 피어에 컨피그레이션된 암호 키 문자열입니다. 이 키는 인증 단계 중에 IKE에서 사용합니다. IKEv1의 경우, 각 피어에서 동일한 사전 공유 키를 컨피그레이션해야 합니다. IKEv2의 경우, 각 피어에 고유 키를 컨피그레이션할 수 있습니다.

사전 공유 키는 인증서에 비해 확장성이 떨어집니다. 다수의 Site-to-Site VPN 연결을 컨피그레이션해야 하는 경우, 사전 공유 키 방법 대신 인증서 방법을 사용하십시오.

- 인증서

-

디지털 인증서에서는 RSA 키 쌍을 사용하여 IKE 키 관리 메시지에 서명하고 이를 암호화합니다. Site-to-Site VPN 연결의 양쪽 엔드를 컨피그레이션하는 경우, 원격 피어에서 로컬 피어를 인증할 수 있도록 로컬 디바이스의 ID 인증서를 선택하십시오.

인증서 방법을 사용하려면 다음 작업을 수행해야 합니다.

-

CA(Certification Authority)로 로컬 피어를 등록하여 디바이스 ID 인증서를 가져옵니다. 이 인증서를 디바이스에 업로드합니다. 자세한 내용은 내부 및 내부 CA 인증서 업로드를 참고하십시오.

원격 피어에 대한 책임도 있는 경우, 원격 피어도 등록하십시오. 피어에 대해 동일한 CA를 사용하는 것이 편리하지만 필수 요건은 아닙니다.

SSC(자가서명 인증서)를 사용해 VPN 연결을 설정할 수는 없습니다. Certificate Authority로 디바이스를 등록해야 합니다.

Windows CA(Certificate Authority)를 사용하여 Site-to-Site VPN 엔드포인트용 인증서를 생성하는 경우, 애플리케이션 정책 확장을 위해 IP 보안 엔드 시스템을 지정하는 인증서를 사용해야 합니다. Windows CA 서버의 Extensions(확장) 탭에 있는 인증서의 Properties(속성) 대화 상자에서 이를 확인할 수 있습니다. 이 확장의 기본값은 device manager을 사용하여 구성된 Site-to-Site VPN에 대해 작동하지 않는 IP 보안 IKE 중개입니다.

-

로컬 피어의 ID 인증서에 서명하는 데 사용된 신뢰할 수 있는 CA 인증서를 업로드합니다. 중간 CA를 사용한 경우, 루트 및 중간 인증서를 포함하여 전체 체인을 업로드합니다. 자세한 내용은 신뢰할 수 있는 CA 인증서 업로드를 참고하십시오.

-

원격 피어가 다른 CA로 등록된 경우, 원격 피어의 ID 인증서 서명에 사용된 신뢰할 수 있는 CA 인증서도 업로드하십시오. 원격 피어를 제어하는 조직에서 인증서를 가져옵니다. 중간 CA를 사용한 경우, 루트 및 중간 인증서를 포함하여 전체 체인을 업로드합니다.

-

사이트 대 사이트 VPN 연결을 컨피그레이션하는 경우, 인증서 방법을 선택한 후 로컬 피어의 ID 인증서를 선택합니다. 연결의 양쪽 엔드에서는 연결의 로컬 엔드에 대해 인증서를 지정합니다. 원격 피어에 대해서는 인증서를 지정하지 마십시오.

-

VPN 토폴로지

device manager를 통해서는 포인트 투 포인트 VPN 연결만 구성할 수 있습니다. 모든 연결은 포인트 투 포인트 방식이지만, 디바이스가 참여하는 각 터널을 정의하여 보다 규모가 큰 허브 앤 스포크(hub and spoke) 또는 메시 VPN에 연결할 수 있습니다.

다음 다이어그램은 일반적인 포인트 투 포인트 VPN 토폴로지를 보여줍니다. 포인트 투 포인트 VPN 토폴로지에서는 2개의 엔드포인트가 서로 직접 통신합니다. 두 엔드포인트를 피어 디바이스로 구성하며, 두 디바이스 중 하나가 보안 연결을 시작할 수 있습니다.

동적 주소 지정 피어로 Site-to-Site VPN 연결 설정

피어의 IP 주소를 알지 못하는 경우에도 피어에 사이트 대 사이트 VPN 연결을 생성할 수 있습니다. 이러한 기능은 다음 상황에서 유용할 수 있습니다.

-

피어에서 DHCP를 사용하여 해당 주소를 가져오는 경우, 특정 정적 IP 주소가 있는 원격 엔드포인트에는 의존할 수 없습니다.

-

hub-and-spoke 토폴로지에 허브 역할을 하는 디바이스와 연결을 설정하기 위해 확정되지 않은 수의 원격 피어를 허용하려는 경우

동적 주소 지정 피어 B에 보안 연결을 설정해야 하는 경우, 연결의 엔드인 A에 정적 IP 주소가 있는지 확인해야 합니다. 그런 다음, A에 연결을 생성할 때 피어의 주소가 동적 상태가 되도록 지정합니다. 그러나 피어 B에 연결을 컨피그레이션하는 경우, 반드시 A에 대한 IP 주소를 원격 피어 주소로 입력해야 합니다.

시스템에서 사이트 대 사이트 VPN 연결을 설정하는 경우, 피어에 동적 주소가 있는 모든 연결은 응답 전용입니다. 즉 원격 피어는 연결을 시작하는 것이어야 합니다. 원격 피어에서 연결 설정을 시도하면 장치에서는 사전 공유 키든 인증서든 연결에 정의한 방법을 사용하여 연결을 확인합니다.

원격 피어에서 연결을 시작한 후에만 VPN 연결이 설정되므로 VPN 터널에서 트래픽을 허용하는 액세스 제어 규칙과 일치하는 모든 아웃바운드 트래픽은 연결이 설정될 때까지 중단됩니다. 이를 통해 데이터가 적절한 암호화 및 VPN 보호 없이 네트워크를 벗어나지 않게 합니다.

Virtual Tunnel Interface 및 경로 기반 VPN

기존에는 VPN 터널을 통해 암호화할 특정 로컬 및 원격 네트워크를 정의하여 사이트 대 사이트 VPN 연결을 구성했습니다. 이는 VPN 연결 프로파일의 일부인 암호화 맵에서 정의됩니다. 이러한 유형의 사이트 대 사이트 VPN을 정책 기반이라고 합니다.

또는 경로 기반의 사이트 대 사이트 VPN을 구성할 수 있습니다. 이 경우 특정 물리적 인터페이스(일반적으로 외부 인터페이스)와 연결된 가상 인터페이스인 VTI(Virtual Tunnel Interface)를 생성합니다. 그 다음 정적 및 동적 경로와 함께 라우팅 테이블을 사용하여 원하는 트래픽을 VTI로 보냅니다. VTI(이그레스(egressing))를 통해 라우팅되는 모든 트래픽은 VTI에 대해 구성한 VPN 터널을 통해 암호화됩니다.

따라서 경로 기반 사이트 대 사이트 VPN을 통해 VPN 연결 프로파일을 전혀 변경하지 않고 간단히 라우팅 테이블을 변경하여 지정된 VPN 연결에서 보호된 네트워크를 관리할 수 있습니다. 이 변경 사항을 고려하여 원격 네트워크를 추적하고 VPN 연결 프로파일을 업데이트할 필요가 없습니다. 이는 클라우드 서비스 제공자 및 대기업에 대한 VPN 관리를 간소화합니다.

또한 터널에서 허용되는 트래픽 유형을 세부적으로 조정하기 위해 VTI에 대한 액세스 제어 규칙을 생성할 수 있습니다. 예를 들어 침입 검사, URL 및 애플리케이션 필터링을 적용할 수 있습니다.

경로 기반 VPN 구성을 위한 개요 프로세스

일반적으로 경로 기반 사이트 대 사이트 VPN을 설정하는 프로세스에는 다음 단계가 포함됩니다.

프로시저

| 단계 1 |

로컬 엔드포인트에 대한 IKEv1/2 정책 및 IPsec 제안을 생성합니다. |

| 단계 2 |

원격 피어를 향하는 물리적 인터페이스와 연결된 VTI(Virtual Tunnel Interface)를 생성합니다. |

| 단계 3 |

VTI, IKE 정책 및 IPsec 제안을 사용하는 사이트 대 사이트 VPN 연결 프로파일을 생성합니다. |

| 단계 4 |

원격 피어, 원격 VTI, 원격 피어 관점에서 이 로컬 VTI를 원격 엔드포인트로 지정하는 사이트 대 사이트 VPN 연결 프로파일에 동일한 IKE 및 IPsec 제안을 생성합니다. |

| 단계 5 |

터널을 통해 적절한 트래픽을 전송하기 위해 두 피어에서 경로 및 액세스 제어 규칙을 생성합니다. 트래픽이 양방향으로 흐를 수 있도록 각 엔드포인트의 경로와 액세스 제어가 서로 미러링되는지 확인합니다. 정적 경로의 일반적인 특성은 다음과 같습니다.

|

Virtual Tunnel Interface 및 경로 기반 VPN을 위한 지침

IPv6 지침

Virtual tunnel interface는 IPv4 주소만 지원합니다. VTI에서는 IPv6 주소를 구성할 수 없습니다.

추가 지침

-

최대 1,024개의 VTI를 생성할 수 있습니다.

-

VTI 경로 기반 VPN에서는 정적이든 동적이든 RRI(reverse route injection) 설정을 구성할 수 없습니다. (threat defense API만 사용하여 RRI(reverse route injection) 설정을 구성할 수 있습니다.)

-

VTI를 로컬 인터페이스로 선택할 경우 동적 피어 주소를 구성할 수 없습니다.

-

VTI를 로컬 인터페이스로 선택할 경우 원격 백업 피어를 구성할 수 없습니다.

-

맞춤형 가상 라우터에 할당된 소스 인터페이스에는 VTI를 생성할 수 없습니다. 가상 라우터를 사용할 때 전역 가상 라우터의 인터페이스에서만 VTI를 설정할 수 있습니다.

-

IKE 및 IPsec 보안 연계는 터널에서 데이터 트래픽에 관계없이 지속적으로 다시 입력됩니다. 이렇게 하면 VTI 터널은 항상 작동합니다.

-

IKEv1 및 IKEv2는 모두 경로 기반 연결 프로파일에서 구성할 수 없습니다. 하나의 IKE 버전만 구성해야 합니다.

-

VTI에 대한 암호화 맵 및 터널 대상에서 구성된 피어 주소가 서로 다르다면 동일한 물리적 스페이스에서 서로 다른 VTI 및 정책 기반(암호화 맵) 컨피그레이션을 구성할 수 있습니다.

-

BTI 라우팅 프로토콜만 VTI를 통해 지원됩니다.

-

시스템에서 IOS IKEv2 VTI 클라이언트를 종료하는 경우 시스템이 IOS VTI 클라이언트에서 시작한 세션의 mode-CFG 특성을 검색할 수 없으므로 IOS에서 config-exchange 요청을 비활성화합니다.

-

경로 기반의 사이트 대 사이트 VPN은 양방향으로 구성됩니다. 즉, VPN 터널의 엔드포인트가 연결을 시작할 수 있습니다. 연결 프로파일을 생성한 후 이 엔드포인트를 유일한 이니시에이터(INITIATE_ONLY) 또는 전적으로 응답자(RESPOND_ONLY)로 변경할 수 있습니다. 보완 연결 유형을 사용하도록 원격 엔드포인트를 수정해야 합니다. 이 변경을 수행하려면 API Explorer로 이동하여 GET / devices/default/s2sconnectionprofiles를 사용하여 연결 프로파일을 찾아야 합니다. 그 다음 본문 콘텐츠를 PUT / devices/default/s2sconnectionprofiles/{objId} 메서드에 복사/붙여 넣기하고 connectionType을 업데이트하여 원하는 유형을 지정하고 메서드를 실행할 수 있습니다.

IPsec 플로우 오프로드

IPsec 플로우 오프로드를 사용하도록 지원 디바이스 모델을 구성할 수 있습니다. IPsec 사이트 간 VPN 또는 원격 액세스 VPN 보안 연계(SA)의 초기 설정 후 IPsec 연결은 디바이스의 FTPA(field-programmable gate Array)로 오프로드되므로 디바이스 성능이 향상됩니다.

오프로드된 작업은 특히 인그레스의 사전 암호 해독 및 암호 해독 처리 및 이그레스의 사전 암호화 및 암호화 처리와 관련이 있습니다. 시스템 소프트웨어는 보안 정책을 적용하기 위해 내부 플로우를 처리합니다.

IPsec 플로우 오프로드는 기본적으로 활성화되어 있으며 다음 디바이스 유형에 적용됩니다.

-

Secure Firewall 3100

IPsec 플로우 오프로드에 대한 제한 사항

다음 IPsec 흐름은 오프로드되지 않습니다.

-

IKEv1 터널. IKEv2 터널만 오프로드됩니다. IKEv2는 더 강력한 암호를 지원합니다.

-

볼륨 기반 키 재설정이 구성된 플로우.

-

압축이 구성된 플로우.

-

전송 모드 플로우. 터널 모드 플로우만 오프로드됩니다.

-

AH 형식. ESP/NAT-T 형식만 지원됩니다.

-

사후 조각화가 구성된 플로우.

-

64비트 이외의 재생 방지 창 크기가 있는 플로우 및 재생 방지는 비활성화되지 않습니다.

-

방화벽 필터가 활성화된 플로우.

IPsec 플로우 오프로드 구성

IPsec 플로우 오프로드는 해당 기능을 지원하는 하드웨어 플랫폼에서 기본으로 활성화됩니다. 구성을 변경하려면 FlexConfig를 사용하여 flow-offload-ipsec 명령을 구현합니다. 명령에 대한 자세한 내용은 ASA 명령 참조를 확인하십시오.

피드백

피드백