关于智能软件许可

思科智能许可是一种灵活的许可模式,为您提供一种更简便、更快速、更一致的方式来购买和管理整个思科产品组合和整个组织中的软件。此外它很安全,您可以控制用户可访问的内容。借助智能许可,您可以:

-

轻松激活: 智能许可建立了可在整个组织中使用的软件许可证池,不再需要产品激活密钥 (PAK)。

-

统一管理: 利用 My Cisco Entitlements (MCE),您可以在一个易于使用的门户中全面了解您的所有 Cisco 产品和服务,始终了解您拥有以及正在使用的产品和服务。

-

许可证灵活性: 您的软件没有与硬件节点锁定,因此您可以根据需要轻松使用和传输许可证。

要使用智能许可,您必须先在 Cisco Software Central (software.cisco.com) 上创建智能帐户。

有关思科许可的更详细概述,请访问 cisco.com/go/licensingguide

Firepower 4100/9300 机箱上 ASA 的智能软件许可

对于 Firepower 4100/9300 机箱上的 ASA,智能软件许可配置,划分为 Firepower 4100/9300 机箱管理引擎和 ASA 两部分。

-

Firepower 4100/9300 机箱- 在机箱上配置所有智能软件许可基础设施,包括用于与智能软件管理器进行通信的参数。Firepower 4100/9300 机箱本身无需任何许可证即可运行。

注

机箱间群集需要您在群集的每个机箱上启用相同的智能许可方法。

-

ASA 应用 - 在 ASA 中配置所有许可证授权。

智能软件管理器和账户

在为设备购买一个或多个许可证时,可在思科智能软件管理器中对其进行管理:

https://software.cisco.com/#module/SmartLicensing

通过智能软件管理器,您可以为组织创建一个主账户。

注 |

如果您还没有账户,请点击此链接以设置新账户。通过智能软件管理器,您可以为组织创建一个主帐户。 |

默认情况下,许可证分配给主账户下的默认虚拟账户。作为账户管理员,您可以选择创建其他虚拟账户;例如,您可以为区域、部门或子公司创建账户。通过多个虚拟账户,您可以更轻松地管理大量许可证和设备。

离线管理

如果您的设备无法访问互联网,也不能向智能软件管理器注册,您可以配置离线许可。

如果您的设备出于安全原因而无法访问互联网,您可以选择为每个 ASA 请求永久许可证。永久许可证不需要定期访问智能软件管理器。与 PAK 许可证一样,您将为 ASA 购买一个许可证并安装许可证密钥。与 PAK 许可证不同的是,您将通过智能软件管理器获取和管理许可证。您可以在定期智能许可模式与永久许可证预留模式之间轻松切换。

注 |

ASA 不支持特定许可证预留 (SLR)。在 SLR 中,特定功能授权将永久启用。ASA 仅支持永久启用所有功能的 PLR。 |

ASA 虚拟永久许可证预留

您可以获取 特定于型号的,以启用所有功能: 标准 层;您的 授权的最大吞吐量;强加密 (3DES/AES) 许可证(如果您的帐户符合条件);和 AnyConnect 客户端 功能已启用到平台的最大数量,具体取决于您购买的 AnyConnect 客户端 许可证是否有权使用 AnyConnect 客户端 (请参阅 AnyConnect Plus、 AnyConnect Apex和 仅限 AnyConnect VPN 许可证)。

-

100 Mbps 授权

-

1 Gbps 授权

-

2 Gbps 授权

-

10 Gbps 授权

-

20 Gbps 授权

您必须选择要在 ASA 虚拟 部署期间选择 授权 级别。该授权级别会确定您请求的许可证。如果稍后要更改设备的授权级别,则必须退回当前许可证并在正确的授权级别请求新的许可证。要更改已部署的 ASA 虚拟的型号,在虚拟机监控程序中,可以更改 vCPU 和 DRAM 设置以匹配新的 授权 要求;有关这些值,参阅 ASA 虚拟 快速入门指南。

如果您停止使用许可证,则必须通过在 ASA 虚拟 上生成退回代码,然后将该代码输入智能软件管理器中以退回许可证。确保正确遵循退回过程,以避免为未使用的许可证付费。

Azure 虚拟机监控程序不支持永久许可证预留。

Firepower 1000 永久许可证预留

您可以获取启用所有功能的许可证: 标准 层;Security Plus (Firepower 1010);最大安全情景数量 (Firepower 1100);强加密 (3DES/AES) 许可证(如果您的帐户符合条件);以及, AnyConnect 客户端 功能已启用到平台的最大数量,具体取决于您购买的 AnyConnect 客户端 许可证是否支持使用 AnyConnect 客户端 的权限(请参阅 AnyConnect Plus、 AnyConnect Apex和 仅限 AnyConnect VPN 许可证)。

您还需要在 ASA 配置中请求授权,以便 ASA 允许使用它们。

如果您停止使用许可证,则必须通过在 ASA 上生成退回代码,然后将该代码输入智能软件管理器中以退回许可证。确保正确遵循退回过程,以避免为未使用的许可证付费。

Firepower 2100 永久许可证预留

您可以获取启用所有功能的许可证: 标准 层;最大安全情景数;强加密 (3DES/AES) 许可证(如果您的帐户符合条件);以及 AnyConnect 客户端 功能已启用到平台的最大数量,具体取决于您购买的 AnyConnect 客户端 许可证是否启用使用 AnyConnect 客户端 的权利(请参阅 AnyConnect Plus、 AnyConnect Apex和 仅限 AnyConnect VPN 许可证)。您还需要在 ASA 配置中请求授权,以便 ASA 允许其使用。

如果您停止使用许可证,则必须通过在 ASA 上生成退回代码,然后将该代码输入智能软件管理器中以退回许可证。确保正确遵循退回过程,以避免为未使用的许可证付费。

Cisco Secure Firewall 3100 永久许可证保留

您可以获取启用所有功能的许可证: 标准 层;最大安全情景数;强加密 (3DES/AES) 许可证(如果您的帐户符合条件);以及 AnyConnect 客户端 功能已启用到平台的最大数量,具体取决于您购买的 AnyConnect 客户端 许可证是否启用使用 AnyConnect 客户端 的权利(请参阅 AnyConnect Plus、 AnyConnect Apex和 仅限 AnyConnect VPN 许可证)。您还需要在 ASA 配置中请求授权,以便 ASA 允许其使用。

如果您停止使用许可证,则必须通过在 ASA 上生成退回代码,然后将该代码输入智能软件管理器中以退回许可证。确保正确遵循退回过程,以避免为未使用的许可证付费。

Firepower 4100/9300 机箱永久许可证预留

您可以获取启用所有功能的许可证: 标准 层;最大安全情景数;运营商许可证;强加密 (3DES/AES) 许可证(如果您的帐户符合条件);以及 AnyConnect 客户端 功能已启用到平台的最大数量,具体取决于您购买的 AnyConnect 客户端 许可证是否具有使用 AnyConnect 客户端 的权利(请参阅 AnyConnect Plus、 AnyConnect Apex和 仅限 AnyConnect VPN 许可证)。许可证在 Firepower 4100/9300 机箱上管理,但您还需要请求 ASA 配置授权,以便 ASA 允许使用它们。

如果您停止使用许可证,则必须通过在 Firepower 4100/9300 机箱 上生成退回代码,然后将该代码输入智能软件管理器中以退回许可证。确保正确遵循退回过程,以避免为未使用的许可证付费。

智能软件管理器本地版

如果您的设备出于安全原因无法访问互联网,您可以选择以虚拟机 (VM) 形式安装本地智能软件管理器卫星(也称为“智能软件卫星服务器”)服务器。该本地智能软件管理器提供智能软件管理器功能的子集,并允许您为所有本地设备提供必要的许可服务。只有本地智能软件管理器需要定期连接到主智能软件管理器,才能同步您的许可证使用情况。您可以按时间表执行同步,也可以手动同步。

您可以在本地智能软件管理器上执行以下功能:

-

激活或注册许可证

-

查看公司的许可证

-

在公司实体之间传输许可证

有关详细信息,请参阅https://www.cisco.com/c/en/us/buy/smart-accounts/software-manager.html#~on-prem。

按虚拟帐户管理的许可证和设备

仅当虚拟账户可以使用分配给该账户的许可证时,才能按虚拟账户对许可证和设备进行管理。如果您需要其他许可证,则可以从另一个虚拟账户传输未使用的许可证。您还可以在虚拟账户之间迁移设备。

对于 Firepower 4100/9300 机箱上的 ASA - 仅机箱注册为设备,而机箱中的 ASA 应用会请求自己的许可证。例如,对于配有 3 个安全模块的 Firepower 9300 机箱,机箱计为一个设备,但模块使用 3 个单独的许可证。

评估许可证

ASA 虚拟

ASA 虚拟 不支持评估模式。在 ASA 虚拟 向智能软件管理器注册之前,它会在严格限制速率的状态下运行。

Firepower 1000

在 Firepower 1000 向智能软件管理器注册之前,它会在评估模式下运行 90 天(总用量)。仅已启用默认授权。当此期限结束时,Firepower 1000 将变为不合规。

注 |

您不能接收评估许可证进行强加密 (3DES/AES);您必须向智能软件管理器注册,以接收可启用强加密 (3DES/AES) 许可证的导出合规性令牌。 |

Firepower 2100

在 Firepower 2100 向智能软件管理器注册之前,它会在评估模式下运行 90 天(总用量)。仅已启用默认授权。当此期限结束时,Firepower 2100 将变为不合规。

注 |

您不能接收评估许可证进行强加密 (3DES/AES);您必须向智能软件管理器注册,以接收可启用强加密 (3DES/AES) 许可证的导出合规性令牌。 |

Secure Firewall 3100

在 Secure Firewall 3100 向智能软件管理器注册之前,它会在评估模式下运行 90 天(总使用量)。仅已启用默认授权。当此期限结束时,Secure Firepower 3100 将变为不合规。

注 |

您不能接收评估许可证进行强加密 (3DES/AES);您必须向智能软件管理器注册,以接收可启用强加密 (3DES/AES) 许可证的导出合规性令牌。 |

Firepower 4100/9300 机箱

Firepower 4100/9300 机箱支持两种类型的评估许可证:

-

机箱级评估模式 - 在 Firepower 4100/9300 机箱 向智能软件管理器注册之前,会在评估模式下运行 90 天(总使用量)。ASA 在此模式下无法请求特定授权,只能启用默认授权。当此期限结束时,Firepower 4100/9300 机箱会变为不合规。

-

基于授权的评估模式 - 在 Firepower 4100/9300 机箱向智能软件管理器注册之后,您可以获取基于时间的评估许可证,并可将这些许可证分配给 ASA。在 ASA 中,可照常请求授权。当该基于时间的许可证到期时,您需要续订基于时间的许可证或获取永久许可证。

注 |

您不能接收评估许可证进行强加密 (3DES/AES);您必须向智能软件管理器注册并获取永久许可证 ,以接收可启用强加密 (3DES/AES) 许可证的导出合规性令牌。 |

关于按类型划分的许可证

以下部分包括有关按类型分类的许可证的其他信息。

AnyConnect Plus、 AnyConnect Apex和 仅限 AnyConnect VPN 许可证

AnyConnect 客户端 许可证不会直接应用于 ASA。但是,您需要购买许可证并将其添加到您的智能账户,以保证将 ASA 用作 AnyConnect 客户端 前端。

-

对于 AnyConnect Plus 和 AnyConnect Apex 许可证,将您打算在智能账户中的所有 ASA 中使用的对等体数量相加,并为该数量的对等体购买许可证。

-

对于 仅限 AnyConnect VPN,请为每个 ASA 购买一个许可证。与提供可由多个 ASA 共享的对等体池的其他许可证不同, 仅限 AnyConnect VPN 许可证是按前端划分的。

有关详情,请参阅:

其他 VPN 对等体数

其他 VPN 对等体包括以下 VPN 类型:

-

使用 IKEv1 的 IPsec 远程访问 VPN

-

使用 IKEv1 的 IPsec 站点间 VPN

-

使用 IKEv2 的 IPsec 站点间 VPN

此许可证包含在基础许可证中。

VPN 对等体总数,所有类型

-

VPN 对等体总数是 AnyConnect 客户端 和其他 VPN 对等体允许的最大 VPN 对等体数。例如,如果总数为 1000,则可以同时允许 500 个 AnyConnect 客户端 和 500 个其他 VPN 对等体;或 700 个 AnyConnect 客户端 和 300 个其他 VPN;或对 AnyConnect 客户端 使用全部 1000 个。如果超出了 VPN 对等体总数,可以对 ASA 实施过载,以确保相应地调整网络大小。

加密许可证

强加密:ASA 虚拟

在连接到智能软件管理器 或智能软件管理器本地服务器之前,强加密 (3DES/AES) 可用于管理连接,因此您可以启动 ASDM 并连接到智能软件管理器。对于需要强加密(如 VPN)的通过设备的流量,在您连接到智能软件管理器并获得强加密许可证之前,吞吐量会受到严格限制。

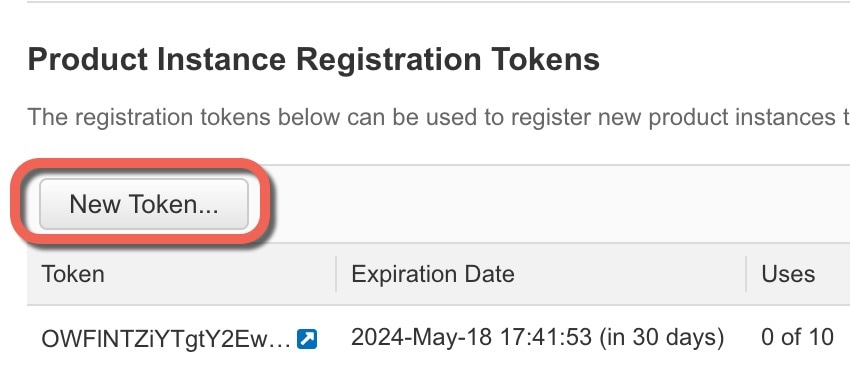

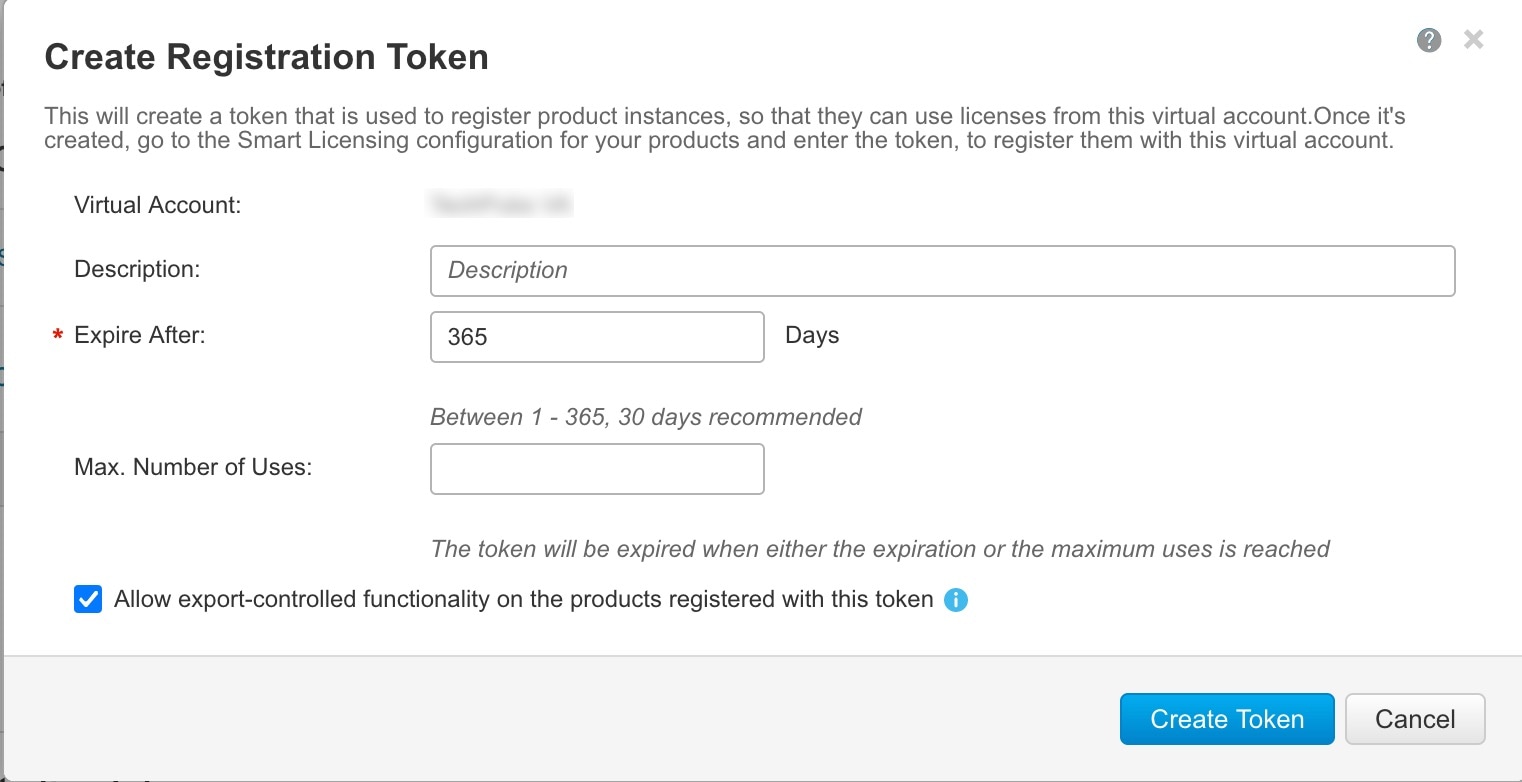

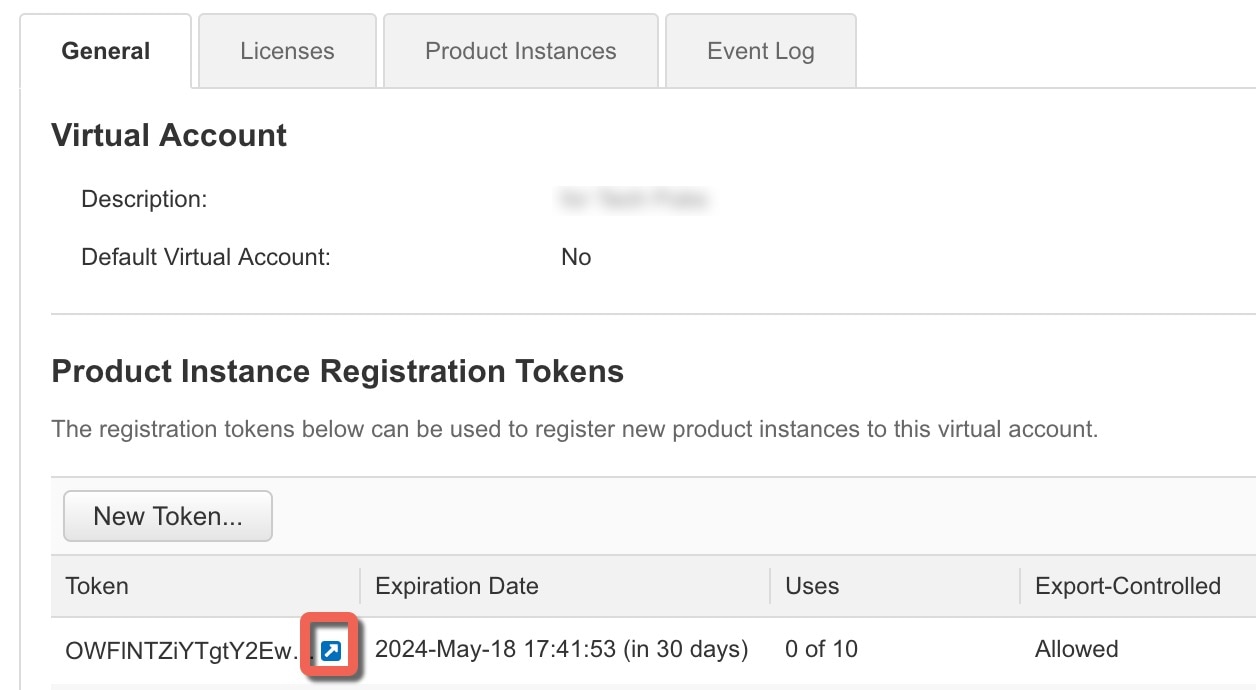

当您向智能软件许可帐户请求 ASA 虚拟 的注册令牌时,请选中 允许在通过此令牌注册的产品上使用导出控制功能 复选框,以便应用强加密 (3DES/AES) 许可证(您的帐户必须符合其使用条件)。如果 ASA 虚拟 之后变为不合规状态,只要已成功应用导出合规性令牌, ASA 虚拟 将会保留许可证,并且不会恢复到速率受限状态。如果您重新注册 ASA 虚拟,并且禁用了导出合规性,或者如果您将 ASA 虚拟 还原到出厂默认设置,系统将会删除该许可证。

如果最初注册 ASA 虚拟 时未使用强加密,之后又添加了强加密,则必须重新加载 ASA 虚拟 才能使新许可证生效。

对于永久许可证预留许可证,如果您的帐户符合使用条件,则启用强加密 (3DES/AES) 许可证。

如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。

强加密:设备模式下的 Firepower 1000 和 Firepower 2100、 Secure Firewall 3100

ASA 默认情况下包含 3DES 功能,仅用于管理访问,因此您可以连接到智能软件管理器,还可以立即使用 ASDM。如果之后在 ASA 上配置了 SSH 访问,也可以使用 SSH 和 SCP。其他需要强加密(例如 VPN)的功能必须启用强加密,这要求您先向智能软件管理器注册。

注 |

如果您在注册之前尝试配置任何可使用强加密的功能(即使您仅配置了弱加密),您的 HTTPS 连接会在该接口上断开,并且您无法重新连接。此规则的例外是您连接到仅限管理的接口,例如管理 1/1。SSH 不受影响。如果您丢失了 HTTPS 连接,可以连接到控制台端口以重新配置 ASA、连接到仅管理接口,或者连接到没有为强加密功能配置的接口。 |

当您向智能软件许可帐户请求 ASA 的注册令牌时,请选中允许在通过此令牌注册的产品上使用导出控制功能复选框,以便应用强加密 (3DES/AES) 许可证(您的帐户必须符合其使用条件)。如果 ASA 之后变为不合规状态,只要已成功应用导出合规性令牌,ASA 将会继续允许通过设备的流量。即使您重新注册 ASA 并禁用导出合规性,许可证仍将保持启用状态。如果您将 ASA 恢复到出厂默认设置,系统将会删除该许可证。

如果最初注册 ASA 时未使用强加密,之后又添加了强加密,则必须重新加载 ASA 才能使新许可证生效。

对于永久许可证预留许可证,如果您的帐户符合使用条件,则启用强加密 (3DES/AES) 许可证。

如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。

强加密:平台模式下的 Firepower 2100

在连接到智能软件管理器或智能软件管理器本地服务器之前,强加密 (3DES/AES) 可用于管理连接,因此您可以启动 ASDM。请注意,ASDM 访问仅在具有默认加密的管理专用接口上可用。在您连接并获取强加密许可证之前,不允许通过需要强加密(如 VPN)设备的流量。

当您向智能软件许可帐户请求 ASA 的注册令牌时,请选中允许在通过此令牌注册的产品上使用导出控制功能复选框,以便应用强加密 (3DES/AES) 许可证(您的帐户必须符合其使用条件)。如果 ASA 之后变为不合规状态,只要已成功应用导出合规性令牌,ASA 将会继续允许通过设备的流量。即使您重新注册 ASA 并禁用导出合规性,许可证仍将保持启用状态。如果您将 ASA 恢复到出厂默认设置,系统将会删除该许可证。

如果最初注册 ASA 时未使用强加密,之后又添加了强加密,则必须重新加载 ASA 才能使新许可证生效。

对于永久许可证预留许可证,如果您的帐户符合使用条件,则启用强加密 (3DES/AES) 许可证。

如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。

强加密:Firepower 4100/9300 机箱

当 ASA 部署为逻辑设备时,您可以立即启动 ASDM。在您连接并获取强加密许可证之前,不允许通过需要强加密(如 VPN)设备的流量。

当您向智能软件许可帐户请求机箱的注册令牌时,请选中 允许在通过此令牌注册的产品上使用导出控制功能 复选框,以便应用强加密 (3DES/AES) 许可证(您的帐户必须符合其使用条件)。

如果 ASA 之后变为不合规状态,只要已成功应用导出合规性令牌,ASA 将会继续允许通过设备的流量。如果您重新注册机箱,并且禁用了导出合规性,或者如果您将机箱还原到出厂默认设置,系统将会删除该许可证。

如果最初注册机箱时未使用强加密,之后又添加了强加密,则必须重新加载 ASA 应用程序才能使新许可证生效。

对于永久许可证预留许可证,如果您的帐户符合使用条件,则启用强加密 (3DES/AES) 许可证。

如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。

DES:所有型号

无法禁用 DES 许可证。如果您安装有 3DES 许可证,则 DES 仍然可用。要在希望仅使用强加密时防止使用 DES,请务必将所有相关命令都配置为仅使用强加密。

运营商许可证

借助运营商许可证,可以实现以下检查功能:

-

Diameter - Diameter是用于下一代移动和固定电信网络(例如用于 LTE(长期演进)和 IMS(多媒体子系统)的 EPS(演进的数据包系统)的身份验证、授权和记账 (AAA) 协议。在这些网络中,该协议将取代 RADIUS 和 TACACS。

-

GTP/GPRS—GPRS 隧道协议用于 GSM、UMTS 和 LTE 网络的通用分组无线服务 (GPRS) 流量。GTP 提供隧道控制和管理协议,通过创建、修改和删除隧道来为移动站提供 GPRS 网络接入。此外,GTP 还使用隧道机制来传送用户数据包。

-

M3UA—MTP3 User Adaptation (M3UA) 是客户端/服务器协议,为基于 IP 的应用提供连接 SS7 网络的网关,以便连接 SS7 消息传递部分 3 (MTP3) 层。使用 M3UA,可以通过 IP 网络运行 SS7 用户部分(例如 ISUP)。M3UA 在 RFC 4666 中定义。

-

RFC 4960 中介绍了 SCTP—SCTP(流控制传输协议)。该协议支持基于 IP 的电话信令协议 SS7,也是适用于 4G LTE 移动网络架构中多个接口的传输协议。

TLS 代理会话总数

用于加密语音检测的每个 TLS 代理会话都会计入 TLS 许可证限制中。

使用 TLS 代理会话的其他应用不计入 TLS 限制,例如移动性优势代理(无需许可证)。

某些应用可能会在一个连接中使用多个会话。例如,如果为一部电话配置了主用和备用思科 Unified Communications Manager,则有 2 个 TLS 代理连接。

使用 tls-proxy maximum-sessions 命令,或在 ASDM 中使用 Configuration > Firewall > Unified Communications > TLS Proxy 窗格,单独设置 TLS 代理限制。要查看型号的限制,请输入 tls-proxy maximum-sessions ? 命令。如果应用的 TLS 代理许可证高于默认的 TLS 代理限制,则 ASA 自动设置 TLS 代理限制以与许可证匹配。TLS 代理限制的优先级高于许可证限制;如果设置的 TLS 代理限制低于许可证限制,则无法使用许可证中的所有会话。

注 |

对于以“K8”结尾的许可证部件号(例如,用户数少于 250 的许可证),TLS 代理会话数限制为 1000。对于以“k9”结尾的许可证部件号(例如,用户数为 250 或更多的许可证),TLS 代理限制取决于配置,最高值为型号限制。K8 和 K9 是指许可证是否有出口限制:K8 不受限制,K9 受限制。 如果清除配置(例如使用 clear configure all 命令),TLS 代理限制将设置为模型的默认值;如果默认值低于许可证限制,会显示一条错误消息,让您使用 tls-proxy maximum-sessions 命令再次增加该限制(在 ASDM 中,使用 TLS Proxy 窗格)。如果使用故障切换并输入 write standby 命令,或者在 ASDM 中,在主设备上使用 File > Save Running Configuration to Standby Unit 来强制进行配置同步,则会在辅助设备上自动生成 clear configure all 命令,因此,您可能会在辅助设备上看到警告消息。由于配置同步会恢复在主设备上设置的 TLS 代理限制,因此可以忽略该警告。 |

您也可能为连接使用 SRTP 加密会话:

-

对于 K8 许可证,SRTP 会话数限制为 250。

-

对于 K9 许可证,则没有任何限制。

注 |

只有需要对媒体进行加密/解密的呼叫会计入 SRTP 限制;如果将呼叫设置为直通式,即使两端均为 SRTP,这些呼叫也不计入限制。 |

最大 VLAN 数量

对于根据 VLAN 限制计数的接口,您必须向其分配 VLAN。 例如:

interface gigabitethernet 0/0.100

vlan 100

僵尸网络流量过滤器许可证

要下载动态数据库,需要强加密 (3DES/AES) 许可证。

故障转移或 ASA 集群许可证

ASAv 的故障切换许可证

备用设备需要与主设备相同型号的许可证。

Firepower 1010 的故障转移许可证

智能软件管理器常规版和本地版

两台 Firepower 1010 设备都必须向智能软件管理器或智能软件管理器本地服务器注册。两台设备都要求您先启用标准许可证和安全加许可证,然后才能配置故障转移。

通常,您也不需要在 ASA 中启用强加密(3DES/AES)功能许可证,因为在注册设备时,两台设备都应获得强加密令牌。使用注册令牌时,两台设备必须具有相同的加密级别。

如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。在这种情况下,请在启用故障转移后在主用设备上启用它。该配置将被复制到备用设备,但备用设备不会使用该配置;它将保持在缓存状态。只有主用设备需要向服务器请求许可证。许可证将聚合为一个单独的故障切换许可证,供该故障切换对共享,并且此聚合许可证还将缓存在备用设备上,以便在该设备将来成为主用设备时使用。在故障切换后,新的主用设备将继续使用聚合许可证。它将使用缓存许可证配置向服务器重新请求授权。当旧的主用设备作为备用设备重新加入该对时,它将发布许可证授权。在备用设备发布授权之前,如果帐户中没有可用的许可证,则新主用设备的许可证可能处于不合规状态。故障切换对使用聚合许可证的期限是 30 天,如果该故障切换对在宽限期后仍不合规,且没有使用强加密令牌,则将无法对需要强加密 (3DES/AES) 功能许可证的功能进行配置更改;否则操作不会受到影响。新主用设备每隔 35 秒发送一个权限授权续约请求,直到许可证合规为止。如果解散该故障切换对,则主用设备将发布授权,并且两台设备会将许可配置保留在缓存状态。要重新激活许可,需要清除每台设备上的配置,然后再重新配置它。

永久许可证预留

对于永久许可证预留,必须在配置故障切换之前为每台机箱单独购买许可证并启用。

Firepower 1100 的故障转移许可证

智能软件管理器常规版和本地版

只有主用设备需要向服务器请求许可证。许可证聚合为故障切换对共享的单个故障切换许可证。辅助设备不会产生额外成本。

为主用/备用故障切换启用故障切换后,只能在主用设备上配置智能许可。对于主用/主用故障切换,只能在故障切换组 1 为主用的设备上配置智能许可。该配置将被复制到备用设备,但备用设备不会使用该配置;它将保持在缓存状态。聚合许可证也会缓存在备用设备上,以便在该设备将来成为主用设备时使用。

注 |

每个 ASA 在形成故障切换对时必须具有相同的加密许可证。将 ASA 注册到智能许可服务器时,当您应用注册令牌时,系统会自动为符合条件的用户启用强加密许可证。由于此要求,在使用具有故障切换功能的强加密令牌时,您有两种许可选择:

|

各个插件许可证类型将按以下方式进行管理:

-

标准 — 虽然只有主用设备需要向服务器请求此许可证,但默认情况下备用设备已启用了标准许可证;它不需要向服务器注册来使用它。

-

情景 - 只有主用设备需要请求此许可证。不过,默认情况下标准许可证包括 2 个情景,并存在于两台设备上。每台设备的标准许可证的值与主用设备上的情景许可证的值合并之和为平台限制。例如:

-

标准许可证包括 2 个情景;对于两个 FirePower 1120 设备,这些许可证总计包括 4 个情景。您在主用/备用对中的主用设备上配置 3 个情景的许可证。因此,聚合故障切换许可证包括 7 个情景。不过,由于一台设备的平台限制为 5,因此合并许可证最多仅允许 5 个情景。在此情况下,只能将主用情景许可证配置为 1 个情景。

-

标准许可证包括 2 个情景;对于两个 FirePower 1140 设备,这些许可证总计包括 4 个情景。您在主用/主用对中的主设备上配置 4 个情景的许可证。因此,聚合故障切换许可证包括 8 个情景。例如,一台设备可以使用 5 个情景,而另一台设备可以使用 3 个情景,总共 8 个情景。由于一台设备的平台限制为 10,因此合并许可证最多允许 10 个情景;8 个情景在该限制范围内。

-

-

强加密 (3DES/AES) - 如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。只有主用设备需要请求此许可证,并且由于许可证聚合,两台设备均可使用它。

在故障切换后,新的主用设备将继续使用聚合许可证。它将使用缓存许可证配置向服务器重新请求授权。当旧的主用设备作为备用设备重新加入该对时,它将发布许可证授权。在备用设备发布授权之前,如果帐户中没有可用的许可证,则新主用设备的许可证可能处于不合规状态。故障切换对使用聚合许可证的期限是 30 天,如果该故障切换对在宽限期后仍不合规,则将无法对需要特殊许可证的功能(例如,添加一个额外的情景)进行配置更改;否则操作不会受到影响。新主用设备每隔 35 秒发送一个权限授权续约请求,直到许可证合规为止。如果解散该故障切换对,则主用设备将发布授权,并且两台设备会将许可配置保留在缓存状态。要重新激活许可,需要清除每台设备上的配置,然后再重新配置它。

永久许可证预留

对于永久许可证预留,必须在配置故障切换之前为每台机箱单独购买许可证并启用。

Firepower 2100 的故障转移许可证

智能软件管理器常规版和本地版

只有主用设备需要向服务器请求许可证。许可证聚合为故障切换对共享的单个故障切换许可证。辅助设备不会产生额外成本。

为主用/备用故障切换启用故障切换后,只能在主用设备上配置智能许可。对于主用/主用故障切换,只能在故障切换组 1 为主用的设备上配置智能许可。该配置将被复制到备用设备,但备用设备不会使用该配置;它将保持在缓存状态。聚合许可证也会缓存在备用设备上,以便在该设备将来成为主用设备时使用。

注 |

每个 ASA 在形成故障切换对时必须具有相同的加密许可证。将 ASA 注册到智能许可服务器时,当您应用注册令牌时,系统会自动为符合条件的用户启用强加密许可证。由于此要求,在使用具有故障切换功能的强加密令牌时,您有两种许可选择:

|

各个插件许可证类型将按以下方式进行管理:

-

标准 — 虽然只有主用设备需要向服务器请求此许可证,但默认情况下备用设备已启用了标准许可证;它不需要向服务器注册来使用它。

-

情景 - 只有主用设备需要请求此许可证。不过,默认情况下标准许可证包括 2 个情景,并存在于两台设备上。每台设备的标准许可证的值与主用设备上的情景许可证的值合并之和为平台限制。例如:

-

标准许可证包括 2 个情景;对于两个 FirePower 2130 设备,这些许可证总计包括 4 个情景。您在主用/备用对中的主用设备上配置 30 个情景的许可证。因此,聚合故障切换许可证包括 34 个情景。不过,由于一台设备的平台限制为 30,因此合并许可证最多仅允许 30 个情景。在此情况下,只能将主用情景许可证配置为 25 个情景。

-

标准许可证包括 2 个情景;对于两个 FirePower 2130 设备,这些许可证总计包括 4 个情景。您在主用/主用对中的主设备上配置 10 个情景的许可证。因此,聚合故障切换许可证包括 14 个情景。例如,一台设备可以使用 9 个情景,而另一台设备可以使用 5 个情景,总共 14 个情景。由于一台设备的平台限制为 30,因此合并许可证最多允许 30 个情景;14 个情景在该限制范围内。

-

-

强加密 (3DES/AES) - 如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。只有主用设备需要请求此许可证,并且由于许可证聚合,两台设备均可使用它。

在故障切换后,新的主用设备将继续使用聚合许可证。它将使用缓存许可证配置向服务器重新请求授权。当旧的主用设备作为备用设备重新加入该对时,它将发布许可证授权。在备用设备发布授权之前,如果帐户中没有可用的许可证,则新主用设备的许可证可能处于不合规状态。故障切换对使用聚合许可证的期限是 30 天,如果该故障切换对在宽限期后仍不合规,则将无法对需要特殊许可证的功能(例如,添加一个额外的情景)进行配置更改;否则操作不会受到影响。新主用设备每隔 35 秒发送一个权限授权续约请求,直到许可证合规为止。如果解散该故障切换对,则主用设备将发布授权,并且两台设备会将许可配置保留在缓存状态。要重新激活许可,需要清除每台设备上的配置,然后再重新配置它。

永久许可证预留

对于永久许可证预留,必须在配置故障切换之前为每台机箱单独购买许可证并启用。

Secure Firewall 3100 的故障转移许可证

智能软件管理器常规版和本地版

每台设备需要标准许可证(默认启用)和相同的加密许可证。我们建议您在启用故障切换之前使用许可服务器对每台设备进行许可,以避免许可不匹配问题,以及在使用强加密许可证时出现的故障切换链路加密问题。

故障切换功能本身不需要任何许可证。数据设备上的情景许可证不会产生额外成本。

当您应用注册令牌时,系统会自动为符合条件的用户启用强加密许可证。对于在 ASA 配置中启用的可选强加密 (3DES/AES) 功能许可证,请参阅下文。

在 ASA 许可证配置中,默认情况下,两台设备上的标准许可证始终处于启用状态。为主用/备用故障切换启用故障切换后,只能在主用设备上配置智能许可。对于主用/主用故障切换,只能在故障切换组 1 为主用的设备上配置智能许可。该配置将被复制到备用设备,但备用设备不会使用该配置;它将保持在缓存状态。聚合许可证也会缓存在备用设备上,以便在该设备将来成为主用设备时使用。

各个插件许可证类型将按以下方式进行管理:

-

标准 - 每台设备从服务器请求一个标准许可证。

-

情景 - 只有主用设备需要请求此许可证。不过,默认情况下标准许可证包括 2 个情景,并存在于两台设备上。每台设备的标准许可证的值与主用设备上的情景许可证的值合并之和为平台限制。例如:

-

标准许可证包括 2 个情景;对于两个 FirePower 3130 设备,这些许可证总计包括 4 个情景。您在主用/备用对中的主用设备上配置 100 个情景的许可证。因此,聚合故障切换许可证包括 104 个情景。不过,由于一台设备的平台限制为 100,因此合并许可证最多仅允许 100 个情景。在此情况下,只能将主用情景许可证配置为 95 个情景。

-

标准许可证包括 2 个情景;对于两个 FirePower 3130 设备,这些许可证总计包括 4 个情景。您在主用/主用对中的主设备上配置 10 个情景的许可证。因此,聚合故障切换许可证包括 14 个情景。例如,一台设备可以使用 9 个情景,而另一台设备可以使用 5 个情景,总共 14 个情景。由于一台设备的平台限制为 100,因此合并许可证最多允许 100 个情景;14 个情景在该限制范围内。

-

-

强加密 (3DES/AES) - 如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。只有主用设备需要请求此许可证,并且由于许可证聚合,两台设备均可使用它。

在故障切换后,新的主用设备将继续使用聚合许可证。它将使用缓存许可证配置向服务器重新请求授权。当旧的主用设备作为备用设备重新加入该对时,它将发布许可证授权。在备用设备发布授权之前,如果帐户中没有可用的许可证,则新主用设备的许可证可能处于不合规状态。故障切换对使用聚合许可证的期限是 30 天,如果该故障切换对在宽限期后仍不合规,则将无法对需要特殊许可证的功能(例如,添加一个额外的情景)进行配置更改;否则操作不会受到影响。新主用设备每隔 35 秒发送一个权限授权续约请求,直到许可证合规为止。如果解散该故障切换对,则主用设备将发布授权,并且两台设备会将许可配置保留在缓存状态。要重新激活许可,需要清除每台设备上的配置,然后再重新配置它。

永久许可证预留

对于永久许可证预留,必须在配置故障切换之前为每台机箱单独购买许可证并启用。

适用于 Firepower 4100/9300 的故障转移许可证

智能软件管理器常规版和本地版

在配置故障转移之前,两个 Firepower 4100/9300 都必须向智能软件管理器或智能软件管理器本地服务器注册。辅助设备不会产生额外成本。

当您应用注册令牌时,对于符合条件的用户,系统会自动启用强加密许可证。使用令牌时,每个机箱必须具有相同的加密许可证。对于在 ASA 配置中启用的可选强加密 (3DES/AES) 功能许可证,请参阅下文。

为主用/备用故障切换启用故障切换后,只能在主用设备上配置用于主用/备用故障切换的 ASA 许可证配置智能许可。对于主用/主用故障切换,只能在故障切换组 1 为主用的设备上配置智能许可。该配置将被复制到备用设备,但备用设备不会使用该配置;它将保持在缓存状态。只有主用设备需要向服务器请求许可证。许可证将聚合为一个单独的故障切换许可证,供该故障切换对共享,并且此聚合许可证还将缓存在备用设备上,以便在该设备将来成为主用设备时使用。各个许可证类型将按以下方式进行管理:

-

标准 — 虽然只有主用设备需要向服务器请求此许可证,但默认情况下备用设备已启用了标准许可证;它不需要向服务器注册来使用它。

-

情景 - 只有主用设备需要请求此许可证。不过,默认情况下标准许可证包括 10 个情景,并存在于两台设备上。每台设备的标准许可证的值与主用设备上的情景许可证的值合并之和为平台限制。例如:

-

标准许可证包括 10 个情景;对于 2 台设备,这些许可证相加之和为 20 个情景。您在主用/备用对中的主用设备上配置 250 个情景的许可证。因此,聚合故障切换许可证包括 270 个情景。不过,由于一台设备的平台限制为 250,因此合并许可证最多仅允许 250 个情景。在此情况下,只能将主用情景许可证配置为 230 个情景。

-

标准许可证包括 10 个情景;对于 2 台设备,这些许可证相加之和为 20 个情景。您在主用/主用对中的主设备上配置 10 个情景的许可证。因此,聚合故障切换许可证包括 30 个情景。例如,一台设备可以使用 17 个情景,而另一台设备可以使用 13 个情景,总共 30 个情景。由于一台设备的平台限制为 250,因此合并许可证最多允许 250 个情景;30 个情景在该限制范围内。

-

-

运营商 - 只有主用设备需要请求此许可证,并且由于许可证聚合,两台设备均可使用它。

-

强加密 (3DES) - 如果您的智能账户未获得强加密授权,但 Cisco 已确定允许您使用强加密,您可以手动将强加密许可证添加到您的账户。只有主用设备需要请求此许可证,并且由于许可证聚合,两台设备均可使用它。

在故障切换后,新的主用设备将继续使用聚合许可证。它将使用缓存许可证配置向服务器重新请求授权。当旧的主用设备作为备用设备重新加入该对时,它将发布许可证授权。在备用设备发布授权之前,如果帐户中没有可用的许可证,则新主用设备的许可证可能处于不合规状态。故障切换对使用聚合许可证的期限是 30 天,如果该故障切换对在宽限期后仍不合规,则将无法对需要特殊许可证的功能进行配置更改;否则操作不会受到影响。新主用设备每隔 35 秒发送一个权限授权续约请求,直到许可证合规为止。如果解散该故障切换对,则主用设备将发布授权,并且两台设备会将许可配置保留在缓存状态。要重新激活许可,需要清除每台设备上的配置,然后再重新配置它。

永久许可证预留

对于永久许可证预留,必须在配置故障切换之前为每台机箱单独购买许可证并启用。

Secure Firewall 3100 的 ASA 群集许可证

智能软件管理器常规版和本地版

每台设备需要标准许可证(默认启用)和相同的加密许可证。我们建议在启用集群之前使用许可服务器对每台设备进行许可,避免出现许可不匹配的问题,并在使用强加密许可证时出现集群控制链路加密问题。

集群功能本身不需要任何许可证。数据设备上的情景许可证不会产生额外成本。

当您应用注册令牌时,系统会自动为符合条件的用户启用强加密许可证。对于在 ASA 配置中启用的可选强加密 (3DES/AES) 功能许可证,请参阅下文。

在 ASA 许可证配置中,默认情况下,始终在所有设备上启用标准许可证。您只能在控制设备上配置智能许可。该配置会复制到数据设备,但某些许可证不使用该配置;它仍处于缓存状态,只有控制设备才会请求许可证。这些许可证将聚合成一个由集群设备共享的集群许可证,此聚合许可证也会缓存在数据设备上,以便将来某个从属设备变为控制设备时使用。各个许可证类型将按以下方式进行管理:

-

标准 — 每台设备都会向服务器请求一个标准许可证。

-

情景 - 只有控制设备从服务器请求情景许可证。默认情况下,标准许可证包括 2 个情景,并且位于所有集群成员上。每台设备的标准许可证的值加上控制设备上的情景许可证的值共同形成了聚合集群许可证中的平台限制。例如:

-

您在集群中有 6 个 Secure Firewall 3100。标准许可证包括 2 个情景;因为有 6 台设备,因此这些许可证加起来总共包括 12 个情景。您在控制设备上额外配置一个包含 20 个情景的许可证。因此,聚合的集群许可证包括 32 个情景。由于一台机箱的平台限制为 100,因此合并许可证最多允许 100 个情景;32 个情景在该限制范围内。因此,您可以在控制设备上配置最多 32 个情景;每台数据设备通过配置复制也将拥有 32 个情景。

-

您在集群中有 3 个 Secure Firewall 3100 设备。标准许可证包括 2 个情景;因为有 3 台设备,因此这些许可证加起来总共包括 6 个情景。您在控制设备上额外配置一个包含 100 个情景的许可证。因此,聚合的集群许可证包括 106 个情景。由于一台设备的平台限制为 100,因此合并许可证最多允许 100 个情景;106 个情景超出限制范围。因此,您仅可以在控制设备上配置最多 100 个情景;每台数据设备通过配置复制也将拥有 100 个情景。在此情况下,只能将控制设备情景许可证配置为 94 个情景。

-

-

强加密 (3DES/AES)(用于跟踪目的)— 只有控制设备需要请求此许可证,并且由于许可证聚合,所有设备均可使用它。

如果选择了新的控制设备,新的控制设备继续使用聚合的许可证。它还会使用缓存的许可证配置再次请求控制设备许可证。当旧的控制设备作为数据设备重新加入集群后,它会释放控制设备许可证授权。在数据设备释放该许可证之前,如果帐户中没有可用的许可证,则控制设备的许可证可能处于一个非合规状态。保留的许可证的有效期为 30 天,但如果它在此宽限期过后仍处于非合规状态,您将无法对需要特殊许可证的功能进行配置更改;否则操作将不受影响。新主用设备会每隔 35 秒发送一次权限授权续约请求,直到许可证合规为止。在对许可证请求进行完整的处理之前,应避免进行配置更改。如果某台设备退出集群,缓存的控制配置将被删除,而按设备进行的授权将会保留。尤其是,您需要在非集群设备上重新请求情景许可证。

永久许可证预留

对于永久许可证预留,必须在配置集群之前为每个机箱单独购买许可证并启用。

ASAv 的 ASA 群集许可证

智能软件管理器常规版和本地版

每台设备需要相同的吞吐量许可证和相同的加密许可证。我们建议在启用集群之前使用许可服务器对每台设备进行许可,避免出现许可不匹配的问题,并在使用强加密许可证时出现集群控制链路加密问题。

集群功能本身不需要任何许可证。

当您应用注册令牌时,系统会自动为符合条件的用户启用强加密许可证。对于在 ASA 配置中启用的可选强加密 (3DES/AES) 功能许可证,请参阅下文。

在 ASA 许可证配置中,只能在控制设备上配置智能许可。该配置会复制到数据设备,但某些许可证不使用该配置;它仍处于缓存状态,只有控制设备才会请求许可证。这些许可证将聚合成一个由集群设备共享的集群许可证,此聚合许可证也会缓存在数据设备上,以便将来某个从属设备变为控制设备时使用。各个许可证类型将按以下方式进行管理:

-

标准 - 只有控制设备从服务器请求标准许可证,并且由于许可证汇聚,所有设备都可以使用标准许可证。

-

吞叶量 - 每台设备都会向服务器请求其自己的吞吐量许可证。

-

强加密 (3DES/AES)(用于跟踪目的)— 只有控制设备需要请求此许可证,并且由于许可证聚合,所有设备均可使用它。

永久许可证预留

对于永久许可证预留,必须在配置集群之前为每台设备单独购买许可证并启用。

Firepower 4100/9300 的 ASA 集群许可证

智能软件管理器常规版和本地版

集群功能本身不需要任何许可证。要使用强加密和其他可选许可证,每个 Firepower 4100/9300 机箱 都必须注册到许可证颁发机构或智能软件管理器常规版和本地版中。数据设备不会产生额外成本。

当您应用注册令牌时,对于符合条件的用户,系统会自动启用强加密许可证。使用令牌时,每个机箱必须具有相同的加密许可证。对于在 ASA 配置中启用的可选强加密 (3DES/AES) 功能许可证,请参阅下文。

在 ASA 许可证配置中,只能在控制设备上配置智能许可。该配置会复制到数据设备,但某些许可证不使用该配置;它仍处于缓存状态,只有控制设备才会请求许可证。这些许可证将聚合成一个由集群设备共享的集群许可证,此聚合许可证也会缓存在数据设备上,以便将来某个从属设备变为控制设备时使用。各个许可证类型将按以下方式进行管理:

-

标准 - 只有控制设备从服务器请求标准许可证,并且由于许可证汇聚,两个设备都可以使用标准许可证。

-

情景 - 只有控制设备从服务器请求情景许可证。默认情况下,标准许可证包括 10 个情景,并且位于所有集群成员上。每台设备的标准许可证的值加上控制设备上的情景许可证的值共同形成了聚合集群许可证中的平台限制。例如:

-

集群中有 6 个 Firepower 9300 模块。标准许可证包括 10 个情景;对于 6 台设备,这些许可证相加之和为 60 个情景。您在控制设备上额外配置一个包含 20 个情景的许可证。因此,聚合的集群许可证包括 80 个情景。由于一个模块的平台限制为 250,因此聚合后的许可证最多允许 250 个情景;80 个情景没有超出此限制。因此,您可以在控制设备上配置最多 80 个情景;每台数据设备通过配置复制也将拥有 80 个情景。

-

集群中有 3 台 Firepower 4112 设备。标准许可证包括 10 个情景;对于 3 台设备,这些许可证相加之和为 30 个情景。您在控制设备上额外配置一个包含 250 个情景的许可证。因此,聚合的集群许可证包括 280 个情景。由于一台设备的平台限制为 250,则聚合后的许可证最多允许 250 个情景;280 个情景超出了此限制。因此,您仅可以在控制设备上配置最多 250 个情景;每台数据设备通过配置复制也将拥有 250 个情景。在此情况下,只能将控制设备情景许可证配置为 220 个情景。

-

-

运营商 - 分布式站点间 VPN 所需。此许可证按设备进行授权,每台设备从服务器请求其自己的许可证。

-

强加密 (3DES)(适用于 2.3.0 以前版本的思科智能软件管理器本地部署,或适用于跟踪访客访问),此许可证按设备进行授权,每台设备从服务器请求自己的许可证。

如果选择了新的控制设备,新的控制设备继续使用聚合的许可证。它还会使用缓存的许可证配置再次请求控制设备许可证。当旧的控制设备作为数据设备重新加入集群后,它会释放控制设备许可证授权。在数据设备释放该许可证之前,如果帐户中没有可用的许可证,则控制设备的许可证可能处于一个非合规状态。保留的许可证的有效期为 30 天,但如果它在此宽限期过后仍处于非合规状态,您将无法对需要特殊许可证的功能进行配置更改;否则操作将不受影响。新的主用设备每 12 小时发送一次权利授权续约请求,直到许可证合规为止。在对许可证请求进行完整的处理之前,应避免进行配置更改。如果某台设备退出集群,缓存的控制配置将被删除,而按设备进行的授权将会保留。尤其是,您需要在非集群设备上重新请求情景许可证。

永久许可证预留

对于永久许可证预留,必须在配置集群之前为每个机箱单独购买许可证并启用。

反馈

反馈