在开始之前

部署并执行 管理中心的初始配置。请参阅《思科 Firepower 管理中心 1600、2600 和 4600 硬件安装指南》或《Cisco Secure Firewall Management Center Virtual 快速入门指南》。

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

思科可能会在某些地方提供本内容的当地语言翻译版本。请注意,翻译版本仅供参考,如有任何不一致之处,以本内容的英文版本为准。

本章对您适用吗?

要查看所有可用的操作系统和管理器,请参阅哪种操作系统和管理器适合您?。本章适用于 威胁防御 和 管理中心。

本章介绍如何完成 威胁防御 的初始配置以及如何将防火墙注册到位于管理网络中的 管理中心。 对于 管理中心 位于中央总部的远程分支机构部署,请参阅使用远程 管理中心 部署 威胁防御。

在大型网络的典型部署中,要在网段上安装多个托管设备。每个设备控制、检查、监控和分析流量,然后向管理 管理中心 报告。管理中心 通过一个 Web 界面提供集中式管理控制台,可在运行中用来执行管理、分析和报告任务,以保护您的本地网络。

关于防火墙

硬件可以运行 威胁防御 软件或 ASA 软件。在 威胁防御 和 ASA 之间切换需要您对设备进行重新映像。如果您需要不同于当前安装的软件版本,则还应重新映像。请参阅重新映像思科 ASA 或 Firepower 威胁防御设备。

防火墙会运行被称为 Secure Firewall eXtensible 操作系统 (FXOS) 的底层操作系统。防火墙不支持 FXOS Cisco Secure Firewall 机箱管理器;出于故障排除目的,仅支持受限的 CLI。有关详细信息,请参阅 适用于具备 Firepower 威胁防御 的 Firepower 1000/2100 和 Cisco Secure Firewall 3100 的思科 FXOS 故障排除指南。

隐私收集声明 - 防火墙不要求或主动收集个人身份信息。但是,您可以在配置中使用个人身份信息,例如用户名。在这种情况下,管理员在执行配置或使用 SNMP 时可能会看到此信息。

部署并执行 管理中心的初始配置。请参阅《思科 Firepower 管理中心 1600、2600 和 4600 硬件安装指南》或《Cisco Secure Firewall Management Center Virtual 快速入门指南》。

请参阅以下任务以在机箱上部署 威胁防御 和 管理中心。

|

|

配置前准备工作 |

安装防火墙。请参阅硬件安装指南。 |

|

|

配置前准备工作 |

|

|

|

配置前准备工作 |

|

|

|

配置前准备工作 |

|

|

|

CLI |

|

|

|

CLI 或 设备管理器 |

|

|

|

管理中心 |

|

|

|

Cisco Commerce Workspace |

为 管理中心获取许可证:购买功能许可证。 |

|

|

智能软件管理器 |

为 管理中心获取许可证:为 管理中心 生成许可证令牌。 |

|

|

管理中心 |

为 管理中心获取许可证:向智能许可证服务器注册 管理中心。 |

|

|

管理中心 |

|

|

|

管理中心 |

专用管理 1/1 接口是一种具有自己的网络设置的特殊接口。默认情况下,管理 1/1 接口已启用并配置为 DHCP 客户端。如果您的网络不包括 DHCP 服务器,您可以在控制台端口的初始设置期间,将管理接口设置为使用静态 IP 地址。您可以在将 威胁防御 连接到 管理中心 后配置其他接口。

注 |

在 6.5 和更早版本中,管理接口配置了 IP 地址 (192.168.45.45)。 |

有关如何在网络中放置 威胁防御 设备的想法,请参阅以下示例网络部署。

管理中心 和 威胁防御 都需要从管理接口接入互联网以用于许可和更新。

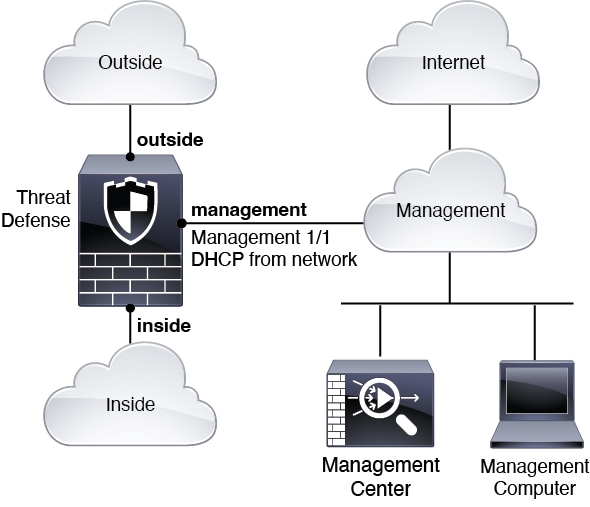

下图显示 Firepower 1100 的一种可能网络部署,其中 管理中心 和管理计算机连接到管理网络。管理网络具有互联网接入路径以用于许可和更新。

管理中心 和 威胁防御 都需要从管理接口接入互联网以用于许可和更新。

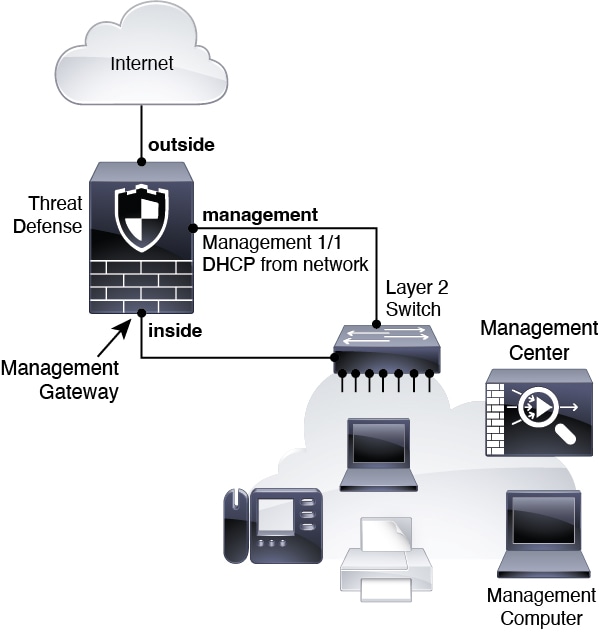

下图显示 Firepower 1100 的一种可能网络部署,其中 Firepower 1100 充当 管理中心 和 威胁防御 管理的互联网网关。

在下图中,通过经第 2 层交换机将管理 1/1 连接到内部接口,并将 管理中心 和管理计算机连接到交换机,Firepower 1100 充当管理接口和 管理中心 的互联网网关。(因为管理接口独立于 威胁防御 上的其他接口,因此这种直接连接是允许的。)

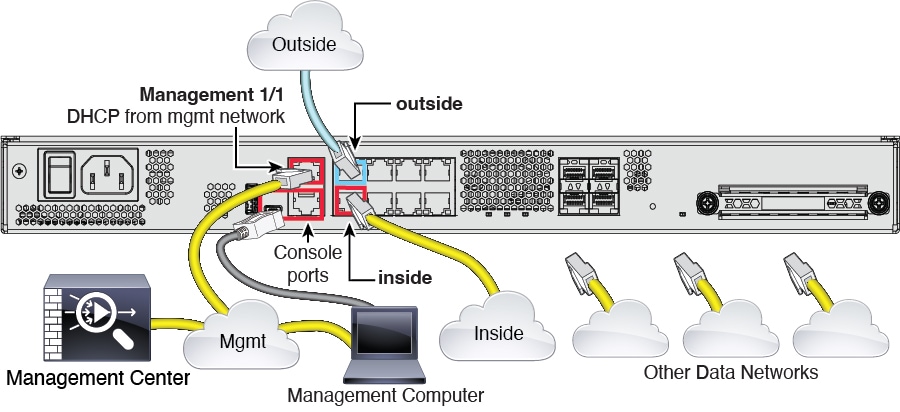

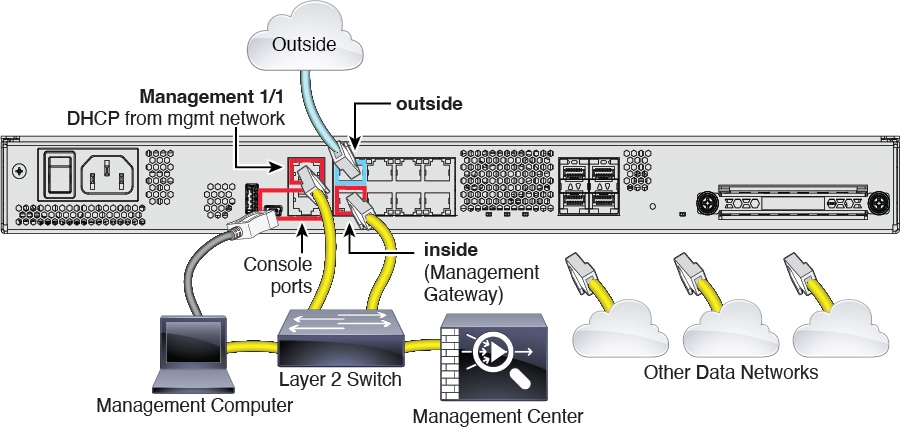

要在 Firepower 1100 上按建议方案之一进行布线,请参阅以下步骤。

注 |

也可以使用其他拓扑,而部署情况会因基本逻辑网络连接、端口、地址和配置要求有所不同。 |

|

步骤 1 |

安装机箱。请参阅硬件安装指南。 |

||

|

步骤 2 |

连接单独管理网络的电缆:

|

||

|

步骤 3 |

为实施边缘部署进行布线:

|

系统电源由位于设备后部的摇杆电源开关控制。电源开关以软通知开关形式实施,支持平稳地关闭系统以降低系统软件及数据损坏的风险。

注 |

首次启动 威胁防御时,初始化大约需要 15 到 30 分钟。 |

为设备提供可靠的电源(例如,使用不间断电源 (UPS))非常重要。未事先关闭就断电可能会导致严重的文件系统损坏。后台始终有许多进程在运行,因此断电会使得防火墙系统无法正常关闭。

|

步骤 1 |

将电源线一端连接到设备,另一端连接到电源插座。 |

||

|

步骤 2 |

使用位于机箱背面电源线旁边的标准摇杆型电源开关打开电源。 |

||

|

步骤 3 |

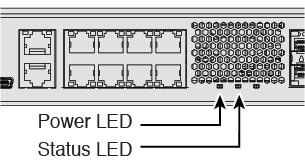

检查设备背面的电源 LED;如果该 LED 呈绿色稳定亮起,表示设备已接通电源。  |

||

|

步骤 4 |

检查设备背面的状态 LED;在其呈绿色稳定亮起之后,系统已通过通电诊断。

|

要检查软件版本并在必要时安装不同的版本,请执行以下步骤。我们建议您在配置防火墙之前安装目标版本。或者,您也可以在启动并运行后执行升级,但升级(保留配置)可能需要比按照此程序花费更长的时间。

我应该运行什么版本?

思科建议运行软件下载页面上的版本号旁边标有金色星号的 Gold Star 版本。您还可以参考 https://www.cisco.com/c/en/us/products/collateral/security/firewalls/bulletin-c25-743178.html 中所述的发布策略;例如,此公告描述短期版本编号(包含最新功能)、长期版本编号(较长时间的维护版本和补丁)或额外长期版本编号(最长期限的维护版本和补丁,用于政府认证)。

|

步骤 1 |

连接到 CLI。有关详细信息,请参阅访问威胁防御和 FXOS CLI。此程序显示使用控制台端口,但您也可以使用 SSH。 使用用户名 admin 和默认密码 Admin123 登录。 您连接到 FXOS CLI。第一次输入登录时,系统会提示您更改密码。此密码也用于 SSH 的 威胁防御 登录。

示例: |

||

|

步骤 2 |

在 FXOS CLI 中,显示正在运行的版本。 scope ssa show app-instance 示例: |

||

|

步骤 3 |

如果要安装新版本,请执行这些步骤。 |

您可以使用 CLI 或 设备管理器 来完成 威胁防御 初始配置。

连接到 设备管理器 以执行 威胁防御 的初始设置。当您使用 设备管理器 执行初始设置时,如果您切换到 管理中心 进行管理,除管理接口和管理器访问设置外,在 设备管理器 中完成的所有接口配置都将保留。请注意,不会保留其他默认配置设置,例如访问控制策略或安全区。使用 CLI 时,只有管理接口和管理器访问设置会被保留(例如,不保留默认的内部接口配置)。

部署并执行 管理中心的初始配置。请参阅《思科 Firepower 管理中心 1600、2600 和 4600 硬件安装指南》。在设置 威胁防御 之前,您需要知道 管理中心 IP 地址或主机名。

使用 Firefox、Chrome、Safari、Edge 或 Internet Explorer 的当前版本。

|

步骤 1 |

登录设备管理器。 |

|

步骤 2 |

首次登录设备管理器以完成初始配置时,请使用设置向导。您可以选择通过点击页面底部的跳过设备设置 (Skip device setup) 来跳过设置向导。 完成安装向导后,除了内部接口 (Ethernet1/2)的默认配置外,您还将拥有外部(以太网 1/1)接口的配置,该接口会在您切换到 管理中心 管理接口时进行维护。 |

|

步骤 3 |

(可能需要)为管理接口配置一个静态 IP 地址。选择设备 (Device),然后依次点击 链接。 如果您要配置静态 IP 地址,请确保另将默认网关设置为唯一网关,而不是数据接口。如果您使用 DHCP,则无需进行任何配置。 |

|

步骤 4 |

如果要配置其他接口,包括外部或内部之外的接口,请选择设备 (Device),然后点击接口 (Interfaces) 摘要中的链接。 有关在 设备管理器 中配置接口的更多信息,请参阅在 设备管理器中配置防火墙。在向管理中心注册设备时,不会保留其他设备管理器配置。 |

|

步骤 5 |

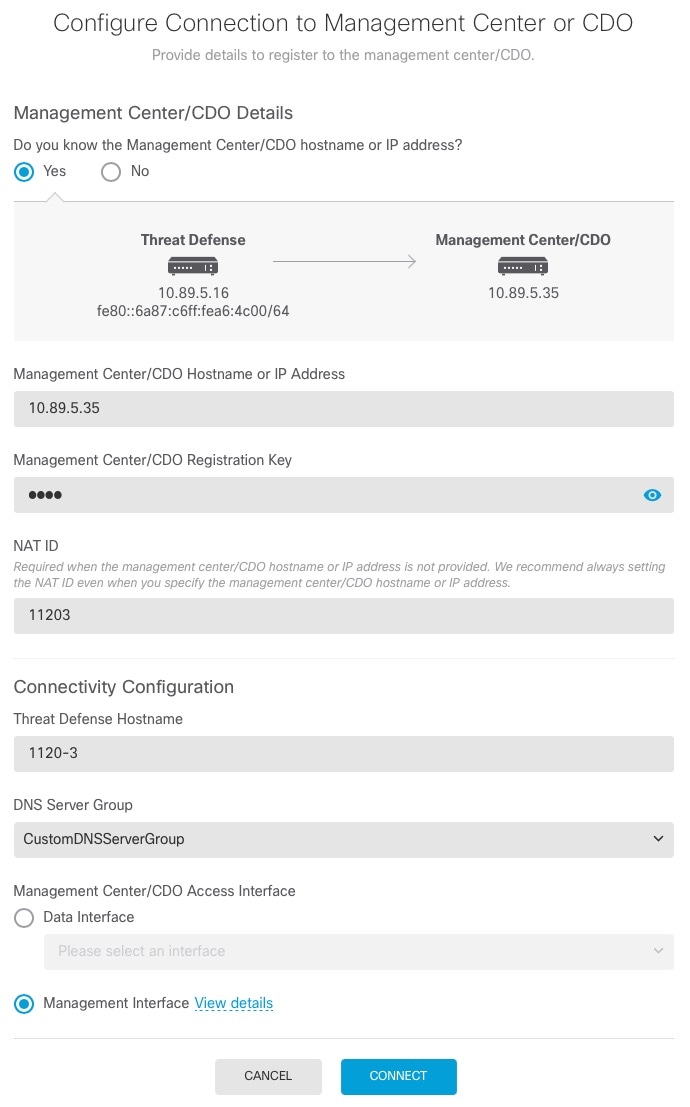

选择 ,然后点击 继续 设置 管理中心 管理。 |

|

步骤 6 |

配置管理中心/CDO 详细信息。

|

|

步骤 7 |

配置连接配置。 |

|

步骤 8 |

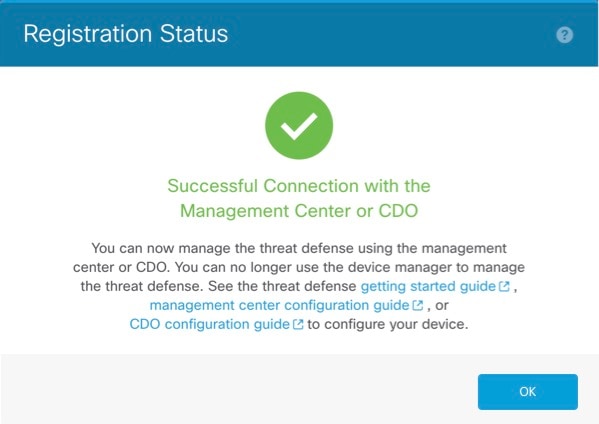

点击连接 (Connect)。注册状态 对话框显示切换到 管理中心的当前状态。在 保存管理中心/CDO 注册设置 步骤后,转到 管理中心,并添加防火墙。 如果要取消切换到 管理中心,请点击 取消注册。否则,请在 保存管理中心/CDO 注册设置 步骤之后关闭 设备管理器 浏览器窗口。如果这样做,该过程将暂停,并且只有在您重新连接到 设备管理器时才会恢复。 如果您在 保存管理中心/CDO 注册设置 步骤后保持连接到 设备管理器 ,您最终将看到 与管理中心的成功连接或 CDO 对话框。您将断开与 设备管理器的连接。

|

连接到 威胁防御 CLI 以执行初始设置,包括使用设置向导设置管理 IP 地址、网关和其他基本网络设置。专用管理接口是一种具有自己的网络设置的特殊接口。在 6.7 和更高版本中:如果不想使用管理接口访问管理器,可以使用 CLI 配置数据接口。您还将配置 管理中心 通信设置。当您使用设备管理器(7.1 和更高版本)执行初始设置时,如果您切换到管理中心进行管理,除管理接口和管理器访问接口设置外,在设备管理器中完成的所有接口配置都将保留。请注意,不会保留其他默认配置设置,例如访问控制策略。

|

Step 1 |

从控制台端口连接到 威胁防御 CLI,或使用管理接口连接至 SSH,默认情况下其从 DHCP 获取 IP 地址。如果您打算更改网络设置,我们建议使用控制台端口,以免断开连接。 控制台端口连接到 FXOS CLI。SSH 会话直接连接到 威胁防御 CLI。 |

||

|

Step 2 |

使用用户名 admin 和密码 Admin123 登录。 在控制台端口,您可以连接到 FXOS CLI。第一次登录 FXOS 时,系统会提示您更改密码。此密码也用于 SSH 的 威胁防御 登录。

Example: |

||

|

Step 3 |

如果在控制台端口上连接到 FXOS,请连接到 威胁防御 CLI。 connect ftd Example: |

||

|

Step 4 |

第一次登录 威胁防御 时,系统会提示您接受《最终用户许可协议》(EULA)和,如果使用 SSH 连接,则会提示您更改 admin 密码。然后,系统将显示 CLI 设置脚本。

默认值或以前输入的值会显示在括号中。要接受之前输入的值,请按 Enter 键。 请参阅以下准则:

Example: |

||

|

Step 5 |

确定将管理此 威胁防御的 管理中心 。 configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} regkey [nat_id]

Example:如果管理中心位于 NAT 设备之后,请输入唯一的 NAT ID 以及注册密钥,并指定 DONTRESOLVE 而非主机名,例如: Example:如果 威胁防御 位于 NAT 设备之后,请输入唯一的 NAT ID 以及 管理中心 IP 地址或主机名,例如: Example: |

将防火墙注册到 管理中心。

使用 管理中心配置并监控 威胁防御。

有关受支持浏览器的信息,请参阅您所用版本的发行说明(参阅https://www.cisco.com/go/firepower-notes)。

|

步骤 1 |

使用支持的浏览器输入以下 URL。 https://fmc_ip_address |

|

步骤 2 |

输入您的用户名和密码。 |

|

步骤 3 |

点击登录。 |

所有许可证都由 管理中心提供给 威胁防御。您可以购买下列许可证:

IPS胁-安全情报和下一代 IPS

恶意软件 防御-恶意软件 防御

URL - URL 过滤

Cisco Secure 客户端-Secure Client Advantage、Secure Client Premier 或 Secure Client VPN Only

运营商 - Diameter、GTP/GPRS、M3UA、SCTP

有关思科许可的更详细概述,请访问 cisco.com/go/licensingguide

|

步骤 1 |

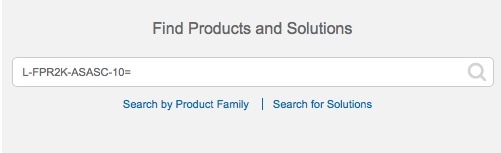

请确保智能许可帐户包含所需的可用许可证。 当您从思科或经销商那里购买设备时,您的许可证应该已链接到您的智能软件许可证帐户。但是,如果您需要自己添加许可证,则请使用思科商务工作空间上的 Find Products and Solutions 搜索字段。搜索以下许可证 PID:

|

||

|

步骤 2 |

如果尚未执行此操作,请向智能许可服务器注册 管理中心。 注册需要您在智能软件管理器中生成注册令牌。有关详细说明,请参阅 《Cisco Secure Firewall Management Center 管理指南》 。 |

使用设备 IP 地址或主机名将 威胁防御 手动注册到 管理中心。

收集您在 威胁防御 初始配置中设置的以下信息;

威胁防御管理 IP 地址或主机名,以及 NAT ID

管理中心 注册密钥

|

步骤 1 |

在 管理中心 上,选择。 |

||

|

步骤 2 |

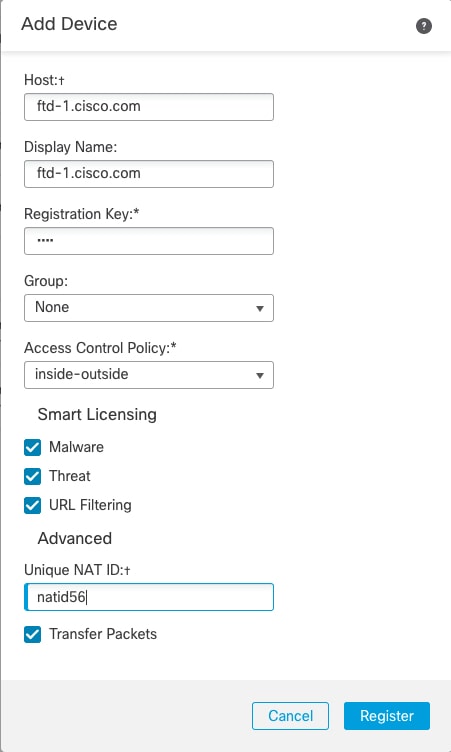

从添加下拉列表中,选择添加设备。  设置以下参数:

|

||

|

步骤 3 |

点击注册 (Register),或者如果要添加另一台设备,请点击注册并添加其他 (Register and Add Another),并确认注册成功。 如果注册成功,设备将添加到列表中。如果注册失败,您会看到一则错误消息。如果 威胁防御注册失败,请检查以下项:

有关更多故障排除信息,请参阅 https://cisco.com/go/fmc-reg-error。 |

本部分介绍如何使用以下设置配置基本安全策略:

内部和外部接口 - 为内部接口分配静态 IP 地址,并将 DHCP 用作外部接口。

DHCP 服务器 - 在内部接口上为客户端使用 DHCP 服务器。

默认路由 - 通过外部接口添加默认路由。

NAT - 在外部接口上使用接口 PAT。

访问控制 - 允许流量从内部传到外部。

要配置基本安全策略,需完成以下任务。

|

|

配置接口。 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

部署配置。 |

启用 威胁防御接口,为其分配安全区域并设置 IP 地址。通常,您必须至少配置两个接口才能让系统传递有意义的流量。通常,您将拥有面向上游路由器或互联网的外部接口,以及组织网络的一个或多个内部接口。其中一些接口可能是“隔离区”(DMZ),您可以在其中放置可公开访问的资产,例如 Web 服务器。

典型的边缘路由情况是通过 DHCP 从 ISP 获取外部接口地址,同时在内部接口上定义静态地址。

以下示例使用 DHCP 在接口内部配置了一个路由模式(含静态地址),并在接口外部配置了一个路由模式。

|

步骤 1 |

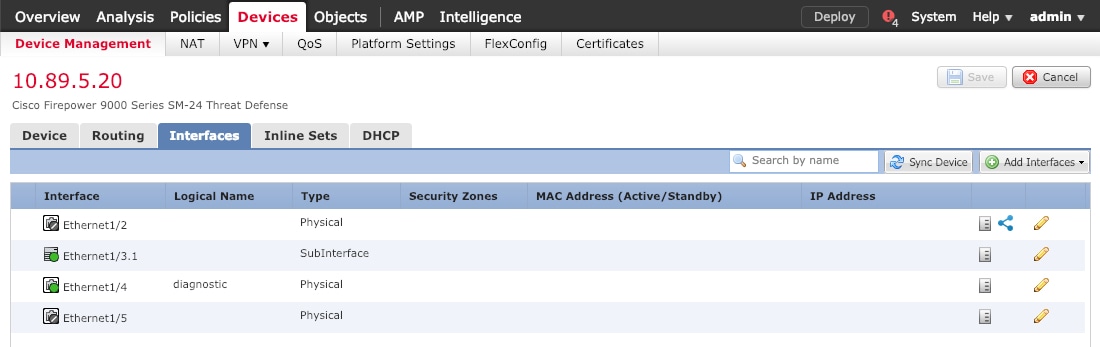

选择,然后点击防火墙的编辑( |

||

|

步骤 2 |

点击接口 (Interfaces)。  |

||

|

步骤 3 |

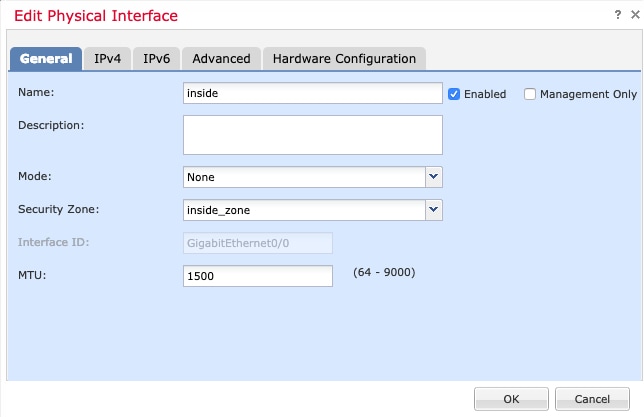

点击要用于内部的接口的编辑( 此时将显示一般 (General) 选项卡。  |

||

|

步骤 4 |

点击要用于外部的接口的 编辑( 此时将显示一般 (General) 选项卡。

|

||

|

步骤 5 |

点击保存。 |

如果希望客户端使用 DHCP 从 威胁防御处获取 IP 地址,请启用 DHCP 服务器。

|

步骤 1 |

选择,然后点击设备的编辑( |

|

步骤 2 |

选择 。 |

|

步骤 3 |

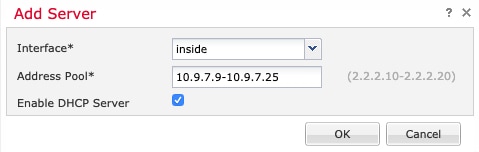

在服务器 (Server) 页面上点击添加 (Add),然后配置以下选项:

|

|

步骤 4 |

点击确定 (OK)。 |

|

步骤 5 |

点击保存。 |

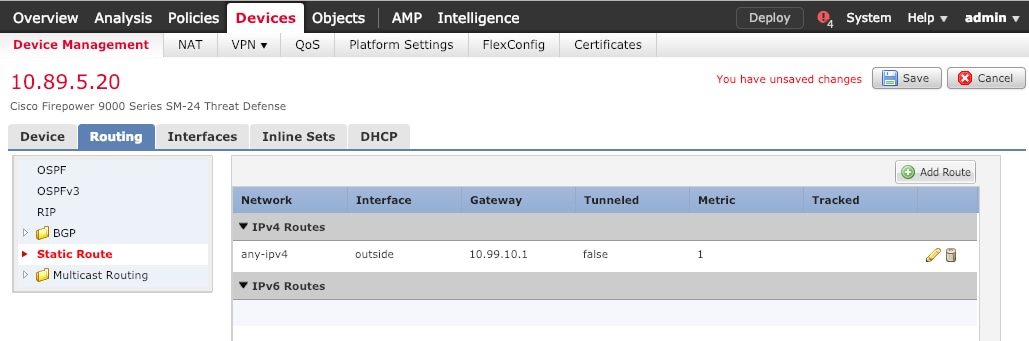

默认路由通常指向可从外部接口访问的上游路由器。如果您将 DHCP 用作外部接口,则您的设备可能已经收到了默认路由。如果需要手动添加路由,则遵照此程序执行。如果收到来自 DHCP 服务器的默认路由,其将显示在 页面上的 IPv4 路由 (IPv4 Routes) 或 IPv6 路由 (IPv6 Routes) 表中。

|

步骤 1 |

选择,然后单击设备的编辑( |

|

步骤 2 |

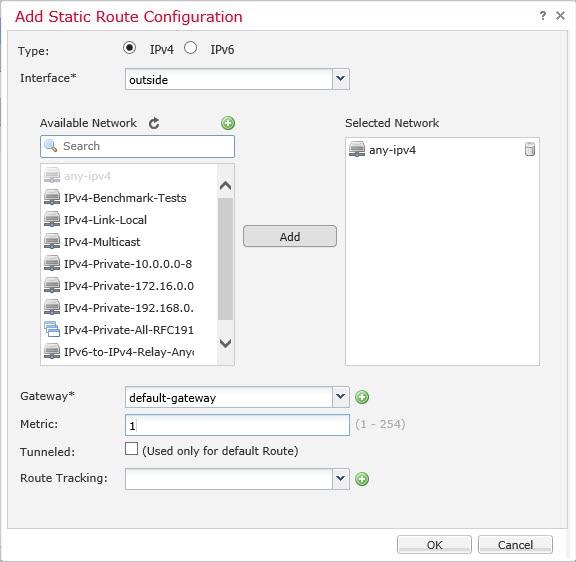

选择,单击添加路由 (Add Route),然后设置以下项:

|

|

步骤 3 |

单击确定 (OK)。 路由即已添加至静态路由表。  |

|

步骤 4 |

点击保存。 |

典型的 NAT 规则会将内部地址转换为外部接口 IP 地址上的端口。这类 NAT 规则称为接口端口地址转换 (PAT)。

|

步骤 1 |

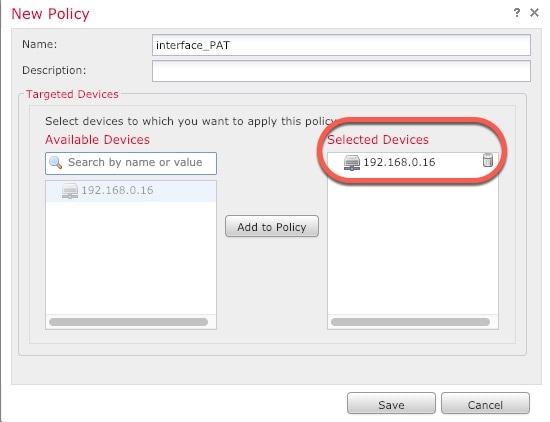

选择,然后单击。 |

||

|

步骤 2 |

为策略命名,选择要使用策略的设备,然后单击Save。  策略即已添加 管理中心。您仍然需要为策略添加规则。 |

||

|

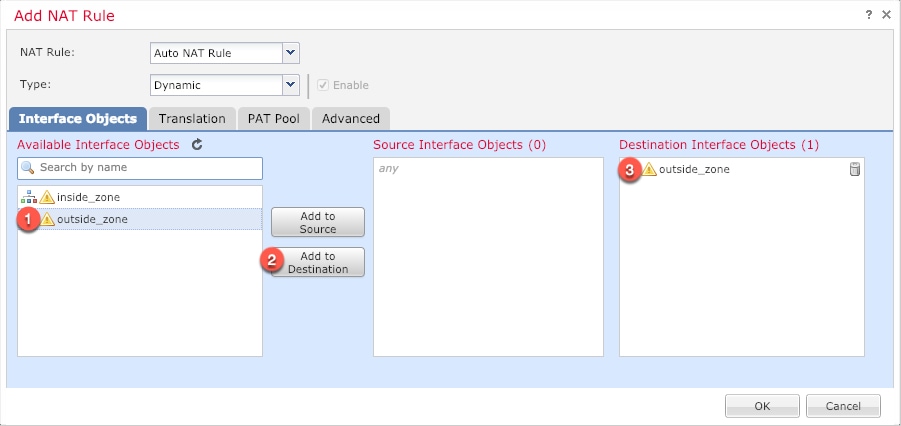

步骤 3 |

单击添加规则 (Add Rule)。 Add NAT Rule 对话框将显示。 |

||

|

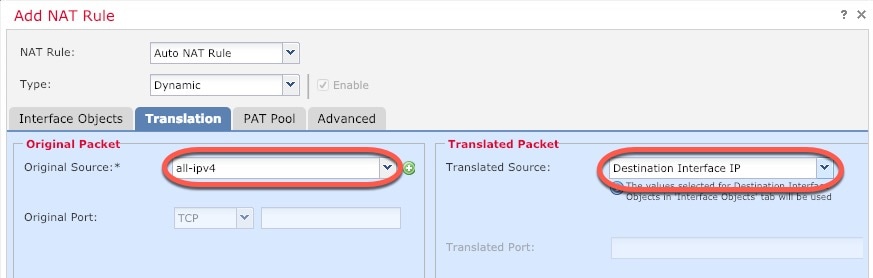

步骤 4 |

配置基本规则选项:

|

||

|

步骤 5 |

在 Interface Objects 页面,将 Available Interface Objects 区域中的外部区域添加到 Destination Interface Objects 区域。  |

||

|

步骤 6 |

在转换 (Translation) 页面上配置以下选项:

|

||

|

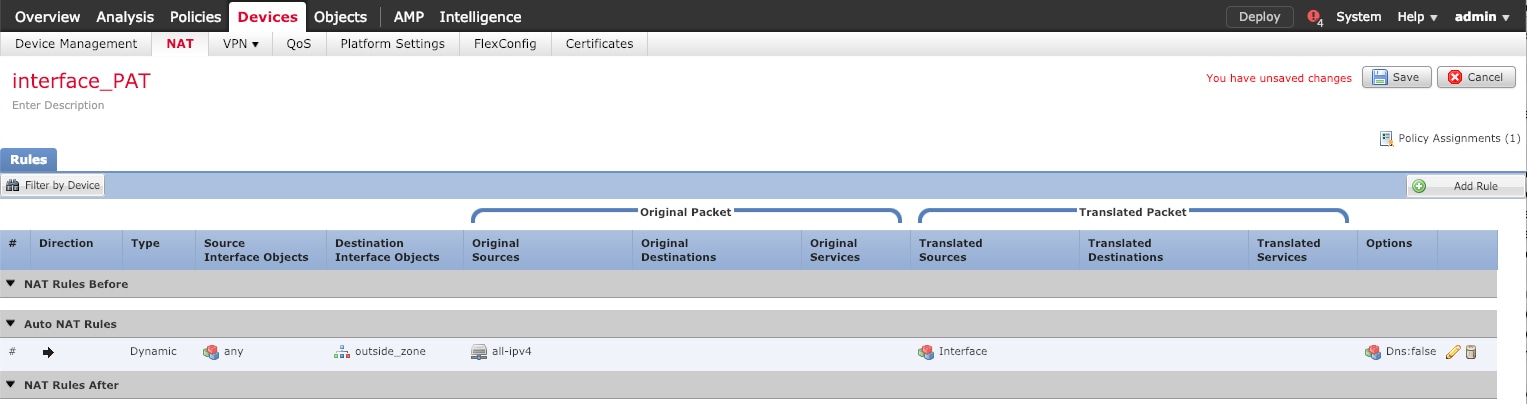

步骤 7 |

单击保存 (Save) 以添加规则。 规则即已保存至 Rules 表。  |

||

|

步骤 8 |

单击 NAT 页面上的保存 (Save) 以保存更改。 |

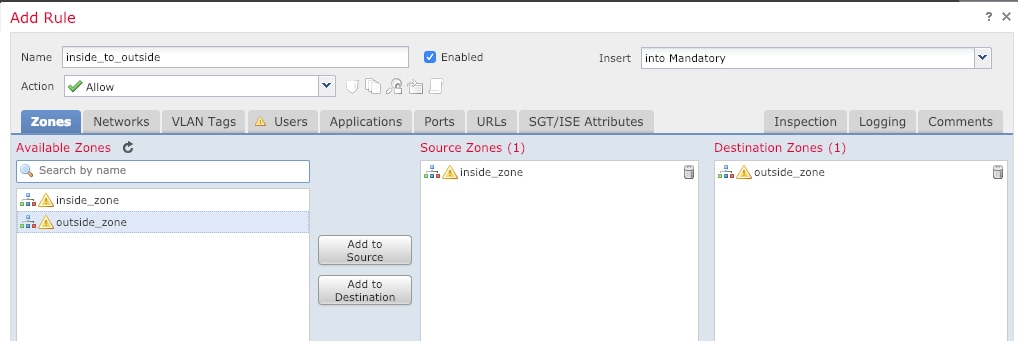

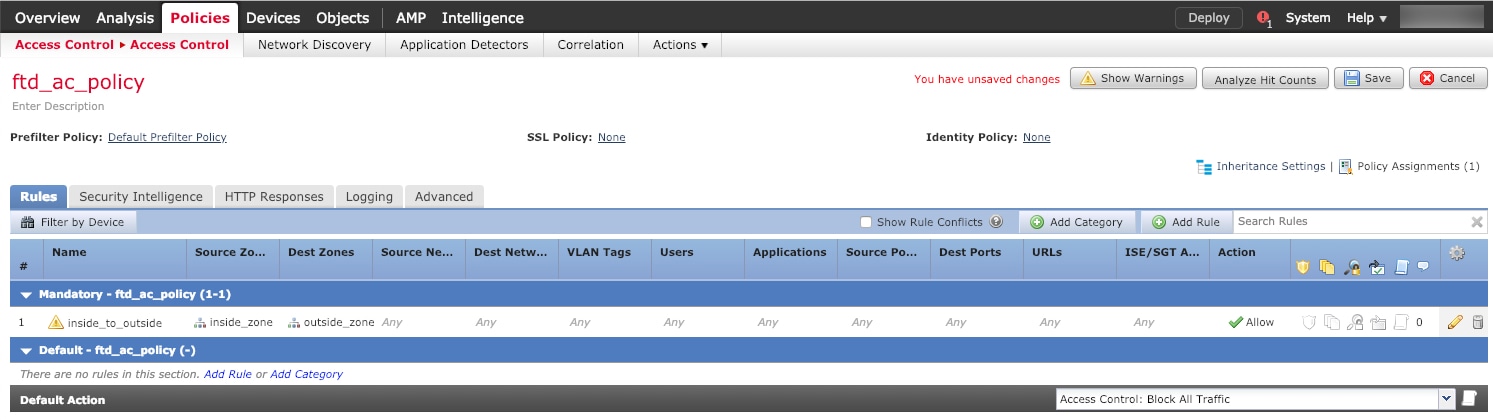

如果您在注册 威胁防御 时创建了基本的封锁所有流量访问控制策略,则需要向策略添加规则以允许流量通过设备。以下程序可添加规则以允许从内部区域到外部区域的流量。如有其他区域,请务必添加允许流量到适当网络的规则。

|

步骤 1 |

选择,然后单击分配给 威胁防御 的访问控制策略的 编辑( |

|

步骤 2 |

单击添加规则 (Add Rule) 并设置以下参数:

其他设置保留原样。 |

|

步骤 3 |

单击添加 (Add)。 规则即已添加至 Rules 表。  |

|

步骤 4 |

点击保存。 |

将配置更改部署到 威胁防御;在部署之前,您的所有更改都不会在设备上生效。

|

步骤 1 |

单击右上方的部署 (Deploy)。

|

|

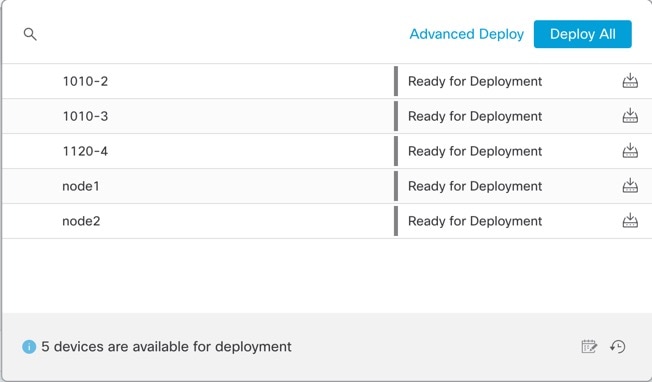

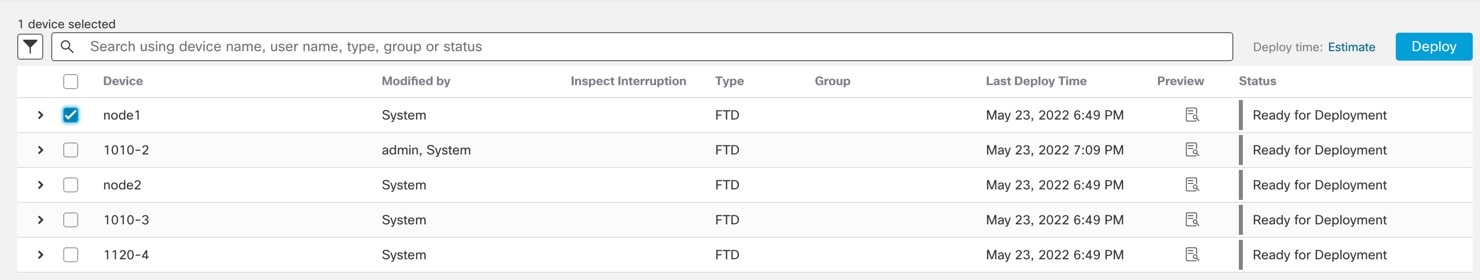

步骤 2 |

点击全部部署 (Deploy All) 以部署到所有设备,或点击高级部署 (Advanced Deploy) 以部署到选择的设备。

|

|

步骤 3 |

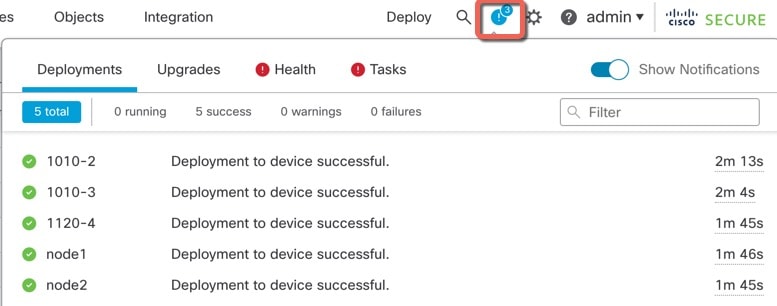

确保部署成功。单击菜单栏中部署 (Deploy) 按钮右侧的图标可以查看部署状态。

|

使用命令行界面 (CLI) 可设置系统以及对系统进行基本的故障排除。无法通过 CLI 会话配置策略。可以连接到控制台端口以访问 CLI。

也可以访问 FXOS CLI 以进行故障排除。

注 |

您也可以通过 SSH 连接到 威胁防御 设备的管理接口。与控制台会话不同,SSH 会话默认使用 威胁防御 CLI,由此可使用 connect fxos 命令连接到 FXOS CLI。如果您为 SSH 连接打开某个数据接口,稍后可以连接到该接口上的地址。默认情况下,禁用 SSH 数据接口访问。此程序介绍控制台端口的访问(默认使用 FXOS CLI)。 |

|

步骤 1 |

要登录 CLI,请将管理计算机连接到控制台端口。确保为您的操作系统安装必要的 USB 串行驱动程序(请参阅 Firepower 1100 硬件指南)。控制台端口默认为 FXOS CLI。使用以下串行设置:

您连接到 FXOS CLI。使用 admin 用户名和初始设置时设置的密码(默认值为 Admin123)登录 CLI。 示例: |

|

步骤 2 |

访问 威胁防御 CLI。 connect ftd 示例:登录后,如需了解 CLI 中可用命令的相关信息,请输入 help 或 ? 。有关使用信息,请参阅Cisco Secure Firewall Threat Defense 命令参考。 |

|

步骤 3 |

要退出 威胁防御FTD CLI,请输入 exit 或 logout 命令。 此命令会将您重新导向至 FXOS CLI 提示。有关 FXOS CLI 中可用命令的相关信息,请输入 ? 。 示例: |

正确关闭系统非常重要。仅拔掉电源或按下电源开关可能会导致文件系统严重损坏。请记住,有许多进程一直在后台运行,拔掉或关闭电源不能正常关闭防火墙系统。

您可以使用 管理中心 设备管理页面来关闭设备电源,也可以使用 FXOSCLI。

正确关闭系统非常重要。仅拔掉电源或按下电源开关可能会导致文件系统严重损坏。请记住,有许多进程一直在后台运行,拔掉或关闭电源不能正常关闭防火墙。

您可以使用 管理中心 正确关闭系统。

|

步骤 1 |

选择。 |

|

步骤 2 |

在要重新启动的设备旁边,单击编辑图标 ( |

|

步骤 3 |

单击设备 (Device) 选项卡。 |

|

步骤 4 |

单击系统部分中的关闭设备图标 ( |

|

步骤 5 |

出现提示时,确认是否要关闭设备。 |

|

步骤 6 |

如果您与防火墙建立了控制台连接,请在防火墙关闭时留意系统提示。您将看到以下提示: 如果没有控制台连接,请等待大约 3 分钟以确保系统已关闭。 |

|

步骤 7 |

您现在可以关闭电源开关并在必要时拔下电源插头以物理方式断开机箱的电源。 |

您可以使用 FXOS CLI 安全地关闭系统并关闭设备电源。您可以通过连接到控制台端口来访问 CLI;请参阅访问威胁防御和 FXOS CLI。

|

步骤 1 |

在 FXOS CLI 中,连接到 local-mgmt: firepower # connect local-mgmt |

|

步骤 2 |

发出 shutdown 命令: firepower(local-mgmt) # shutdown 示例: |

|

步骤 3 |

留意防火墙关闭时的系统提示。您将看到以下提示: |

|

步骤 4 |

您现在可以关闭电源开关并在必要时拔下电源插头以物理方式断开机箱的电源。 |

要继续配置 威胁防御,请参阅适用于您的软件版本的文档:导航思科 Firepower 文档。

有关使用 管理中心的信息,请参阅《Firepower 管理中心配置指南》。