关于连接日志记录

系统可以生成其受管设备检测到的连接的日志。这些日志称为连接事件。规则和策略中的设置可供您精细控制记录的连接、记录连接的时间以及存储数据的位置。特殊连接事件称为 安全相关的连接事件,代表被基于信誉的安全情报功能阻止的连接。

连接事件包含关于检测到的会话的数据。任何单个连接事件的可用信息都取决于多种因素,但通常包括:

-

基本连接属性:时间戳、源和目标 IP 地址、入口和出口区域,处理连接的设备等

-

系统发现或推断的其他连接属性:应用、请求的 URL 或与连接关联的用户等

-

有关连接记录原因的元数据:哪个配置处理流量,连接是被允许还是被阻止,以及有关已加密和已解密连接的详细信息等

根据您的组织的安全和合规性需求记录连接。设置连接日志记录时,请记住:系统可能会因为多种原因记录连接,禁用某一处的日志记录并不意味着不会记录匹配连接。

连接事件中的信息取决于多种因素,包括流量特征、最终处理连接的配置等。

注 |

您可以用导出的 NetFlow 记录生成的连接数据补充您的受管设备收集的连接日志。这在受管设备无法监控的网络上部署支持 NetFlow 的路由器或其他设备时尤为有用。 |

始终记录的连接

除非禁用连接事件存储,否则系统会将以下连接结束事件自动保存到 管理中心数据库,不考虑任何其他日志记录配置。

与入侵关联的连接

除非通过访问控制策略的默认操作来处理连接,否则系统会自动记录与入侵事件关联的连接。

当与访问控制默认操作关联的入侵策略生成入侵事件时,系统不会自动记录相关连接终止事件。相反,您必须明确启用默认操作连接日志记录。对于不想记录任何连接数据的仅入侵防御部署,这十分有用。

不过,如果您为默认操作启用连接开始日志记录,除了记录连接开始事件,系统会在关联的入侵策略触发时记录连接结束事件。

与文件和恶意软件事件关联的连接

系统会自动记录与文件和恶意软件事件关联的连接。

注 |

检查 NetBIOS-SSN (SMB) 流量所生成的文件事件不会立即生成连接事件,因为客户端和服务器构建一个持久连接。系统在客户端或服务器结束会话之后生成连接事件。 |

与智能应用绕行关联的连接

系统会自动记录与 IAB 关联的已绕行和将绕行的连接。

受监控连接

系统始终记录受监控流量的连接结束事件,即使流量与其他规则都不匹配且您没有启用默认操作日志记录。有关详细信息,请参阅 受监控连接的日志记录。

您可以记录的其他连接

要仅记录关键连接,可以逐条规则启用连接日志记录。如果为某条规则启用连接日志记录,则系统会记录该规则处理的所有连接。

您还可以记录策略默认操作处理的连接。根据规则或默认策略操作(以及针对访问控制的规则检查配置),您的日志记录选项可能有所不同。

预过滤器策略:规则和默认操作

您可以记录您通过预过滤器策略使用快速路径或进行阻止的连接(包括整个明文、传递隧道)。

预过滤使用外部报头条件处理流量。对于您记录的隧道,生成的连接事件包含来自外部封装报头的信息。

对于需要接受进一步分析的流量,预缩率策略中的日志记录功能已禁用,但匹配连接可能仍然被其他配置记录下来。系统会使用内部报头执行所有进一步的分析,也就是说,系统单独处理并记录允许隧道内的每个连接。

解密策略:规则和默认操作

您可以记录匹配 解密规则或解密策略 默认操作的连接。

对于受阻连接,系统会立即结束会话并生成事件。对于受监控连接以及您将其传递到访问控制规则的连接,系统会在会话结束时生成事件。

访问控制策略:安全情报决策

只要基于信誉的安全情报功能阻止连接,您就可以对该连接进行日志记录。

或者,您可以像被动部署中建议的那样,使用仅监控设置进行安全情报过滤。这使得系统可以进一步分析本应被安全情报组织的连接,并仍将记录匹配项。安全情报监控还允许您使用安全情报信息创建流量配置文件。

当系统由于安全情报过滤而记录连接事件时,它也会记录匹配的安全情报事件,这是一种您可以单独查看和分析的特殊类型连接事件,而且可以单独存储和删除。因此,您可以确定连接中匹配的 IP 地址,列入受阻止和受监控的 IP 地址旁边的主机图标在 分析 > 连接 菜单下的页面上的表格中看上去稍有不同。

访问控制策略:规则和默认操作

您可以记录匹配访问控制规则或访问控制策略默认操作的连接。

规则和策略操作如何影响日志记录

连接事件包含有关连接记录原因的元数据,包括哪些配置处理流量。配置连接日志记录时,规则操作和策略默认操作不仅可以确定系统如何检查和处理匹配流量,而且可以确定您何时及如何记录匹配流量的相关详细信息。

快速路径连接的日志记录

您可以记录快速路径连接和非加密隧道,其包括与预过滤器策略中的以下规则和操作匹配的流量:

-

隧道规则 - 快速路径 (Fastpath) 操作(记录外部会话)

-

预过滤器规则 - 快速路径 (Fastpath) 操作

快速路径流量会绕过其余访问控制和 QoS,因此快速路径连接的连接事件包含的信息是有限的。

受监控连接的日志记录

系统始终记录与以下配置匹配的流量的连接结束事件,即使流量与其他规则都不匹配且您没有启用默认操作日志记录:

-

安全情报 - 阻止列表设为监控(也生成安全情报事件)

-

SSL 规则 - 监控 (Monitor) 操作

-

访问控制规则 - 监控 (Monitor) 操作

系统不会在每次单个连接匹配“监控”(Monitor) 规则时都成一个单独的事件。由于单一连接可能与多条“监控”(Monitor) 规则相匹配,每个连接事件均可能包含和显示关于该连接匹配的前八条监控访问控制规则,以及第一条匹配的 SSL 监控规则的信息。

同样,如果您将连接事件发送至外部系统日志或 SNMP 陷阱服务器,则每当单一连接与监控规则相匹配时,系统均不会发送单独的警报。相反,系统在连接终止时发送的警报包含有关连接匹配的监控规则的信息。

受信任连接的日志记录

您可以记录受信任连接的开始和结束,包括匹配以下规则和操作的流量:

-

访问控制规则 - 信任 (Trust) 操作

-

访问控制默认操作 - 信任所有流量 (Trust All Traffic)

注 |

虽然您可以记录受信任的连接,但是建议不要这样做,因为受信任的连接不会受到深入检查或发现,因此受信任连接的连接事件包含的信息有限。 |

信任规则在第一个数据包上检测到的 TCP 连接仅生成连接结束事件。系统将在最终会话数据包发送完毕 1 小时后生成事件。

受阻连接的日志记录

您可以记录受阻连接,这包括与以下规则和操作匹配的流量:

-

隧道规则 - 阻止 (Block)

-

预过滤器规则 - 阻止 (Block)

-

预过滤器默认操作 - 阻止所有隧道流量 (Block all tunnel traffic)

-

安全情报 - 阻止列表勿设为监控(也生成安全情报事件)

-

解密规则—阻止 和 阻止并重置

-

SSL 默认操作 - 阻止 (Block) 和阻止并重置 (Block with reset)

-

访问控制规则 - 阻止 (Block)、阻止并重置 (Block with reset) 和交互式阻止 (Interactive Block)

-

访问控制默认操作 - 阻止所有流量 (Block All Traffic)

仅内联部署的设备(即使用已路由、已交换或透明接口或内联接口对)可以阻止流量。因为阻止的连接实际上在被动部署中并未被阻止,所以系统可能针对每个被阻止的连接报告多个连接开始事件。

小心 |

在拒绝服务 (DoS) 攻击期间记录被阻止的 TCP 连接会影响系统性能并因多个相似事件使数据库不堪重负。对 Block 规则启用日志记录之前,考虑此规则是否监控面向互联网的接口或其他易受 DoS 攻击的接口的流量。 |

受阻连接的连接开始和连接结束的日志记录

当您记录受阻连接时,系统如何进行记录该连接取决于其受阻原因;当根据连接日志配置关联规则时,必须记住这一点:

-

对于阻止已加密流量的 SSL 规则和 SSL 策略 默认操作,系统记录连接 结束事件。这是因为系统无法确定连接是否使用会话中的第一个数据包加密。

-

对于其他阻止操作,系统会记录连接开始的事件。匹配流量会被拒绝,无需进一步检测。

绕行交互式阻止的日志记录

当用户浏览受禁网站时,交互式阻止访问控制规则导致系统显示警告页面,该等规则可供您配置连接结束日志记录。这是因为,如果用户点击浏览警告页面,该连接会被视为系统可以监控和记录并且允许访问的新连接。

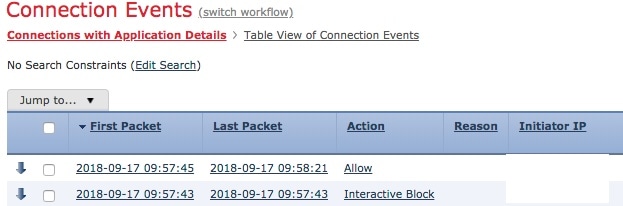

因此,对于与“交互式阻止”或“交互式阻止并重置”规则匹配的数据包而言,系统可以生成以下连接事件:

-

用户的请求最初被阻止且显示警告页面时的连接开始事件;该事件的关联操作为

交互式阻止或交互式阻止并重置 -

当用户点击警告页面并加载最初请求的页面时生成的多个连接开始或连接结束事件;这些事件的关联操作为

允许,原因为用户绕行下图显示交互式阻止以及允许操作的示例。

允许连接的日志记录

您可以记录允许连接,这包括与以下规则和操作匹配的流量:

-

SSL 规则 - 解密 (Decrypt) 操作

-

SSL 规则 - 不解密 (Do not Decrypt) 操作

-

SSL 默认操作 - 不解密 (Do not Decrypt)

-

访问控制规则 - 允许 (Allow) 操作

-

访问控制默认操作 - 仅限网络发现 (Network Discovery Only) 以及任何入侵防御选项

为这些配置启用日志记录可确保连接已记录,同时也允许(或指定)下一阶段的检查和流量处理。SSL 日志记录始终在连接结束时进行;访问控制配置也允许在连接开始时进行日志记录。

虽然隧道和预过滤器规则中的分析 (Analyze) 操作也允许连接继续进行访问控制,但禁用进行此操作的规则的日志记录。匹配连接仍然可由其他配置进行记录。允许的隧道可能会对封装会话进行单独评估和记录。

当您通过访问控制规则或默认操作允许流量时,可以使用相关入侵策略进一步检查流量和阻止入侵。对于访问控制规则,您也可以使用文件策略检测和阻止被禁止的文件,包括恶意软件。除非禁用连接事件存储,否则系统将自动记录大多数与入侵、文件和恶意软件事件关联的允许连接。有关详细信息,请参阅始终记录的连接。

具有加密负载的连接不进行深度检查,因此加密连接的连接事件包含的信息有限。

允许连接的文件和恶意软件事件日志记录

当文件策略检测或阻止文件时,它会将以下事件之一记录到 管理中心数据库:

-

文件事件,代表检测到的或被阻止的文件,包括恶意软件文件

-

恶意软件事件,仅代表检测到的或被阻止的恶意软件文件

-

可追溯的恶意软件事件,其在之前检测到的文件的恶意软件性质变更时生成

您可以以每个访问控制规则为基础禁用此日志记录。您还可以完全禁用文件和恶意软件事件存储。

注 |

建议您将文件和恶意软件事件日志记录保持启用状态。 |

连接开始和连接结束日志记录

您可以在连接开始或结束时记录该连接,对于受阻流量,下列情况除外:

-

受阻流量 - 由于会立即拒绝受阻流量而不进一步检查,因此通常您只能记录受阻流量的连接开始事件。没有要记录的唯一连接结束。

-

受阻加密流量 - 当在 解密策略中启用连接日志记录时,系统会记录连接结束而不是连接开始事件。这是因为,系统无法确定连接是否使用会话中第一个数据包加密,因此无法立即阻止已加密会话。

要优化性能,请记录所有连接的开始或终止,而不是同时记录两者。出于任何原因监控连接都会强制执行连接结束日志记录。对于单个未被阻止的连接,连接终止事件包含连接开始事件中的所有信息,以及在会话期间收集到的信息。

下表详细列出了连接开始和连接终止事件之间的差异,包括相比于记录每种事件的优势。

|

连接开始事件 |

连接结束事件 |

|||

|---|---|---|---|---|

|

生成时间… |

当系统检测到连接开始(或者在前几个数据包之后,如果事件生成取决于应用或 URL 识别)。 |

当系统:

|

||

|

记录对象... |

除受到 解密策略阻止以外的所有连接。 |

大部分连接。 |

||

|

包含... |

仅在第一个数据包中可以确定的信息(或者前几个数据包,如果事件生成取决于应用或 URL 识别)。 |

连接开始事件中的所有信息,以及通过在会话期间检查流量确定的信息;例如,传输的数据总量或连接中最后一个数据包的时间戳。

|

||

|

十分有用… |

如果您要记录:

|

如果要:

|

Cisco Secure Firewall Management Center 与外部日志记录

如果您在 管理中心上存储连接和安全情报事件日志,则可以使用 Firepower 系统的报告、分析和数据关联功能。例如:

-

控制面板和情景管理器为您提供由系统记录的连接的图形化概览视图。

-

事件视图(大多数选项在“分析”菜单下提供)显示有关系统记录的连接的详细信息,您可以用图形或表格格式显示这些信息,也可以在报告中将其汇总。

-

流量分析使用连接数据创建正常网络流量的配置文件,然后您可以将其用作检测和跟踪异常行为的基准。

-

通过关联策略,您可以生成事件并触发对特定类型的连接或流量量变曲线更改的响应(例如警报或外部补救)。

管理中心可以存储的事件数取决于其型号。

注 |

要使用这些功能,必须记录连接(而且在大多数情况下,必须记录连接结束而非开始事件)。这就是为什么系统自动记录关键连接,即与记录的入侵、受禁文件和恶意软件关联的那些链接。 |

您还可以使用以下工具将事件记录到外部系统日志或 SNMP 陷阱服务器或其他外部工具:

-

对于任何设备上的外部日志记录:

您配置的连接称为 警报响应。

-

对于 威胁防御 设备上的外部日志记录:

请参阅了解配置系统日志和在《Cisco Secure Firewall Management Center 设备配置指南》中配置 SNMP 陷阱的相关信息。

-

有关与外部日志记录相关的其他选项:

请参阅使用外部工具的事件分析。

)

) )

) 反馈

反馈