关于用户

您可以在托管设备上作为内部用户添加自定义用户账号,也可以作为 LDAP 或 RADIUS 服务器上的外部用户添加自定义用户账号。每个托管设备单独维护用户账号。例如,将某个用户添加到 管理中心时,该用户只能访问管理中心;您不能使用该用户名直接登录受管设备。您必须单独在受管设备上添加用户。

内部和外部用户

托管设备支持两种用户类型:

-

内部用户 - 设备在本地数据库中检查用户。

-

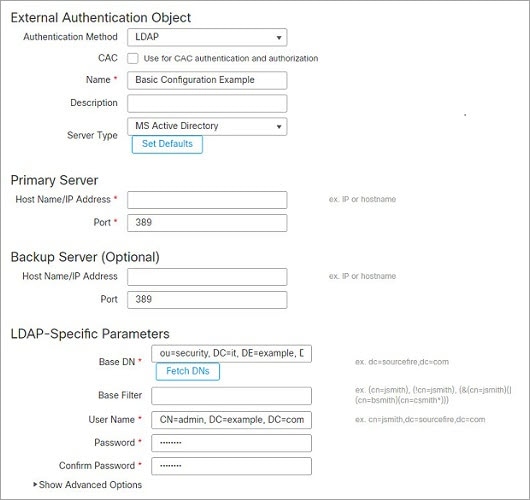

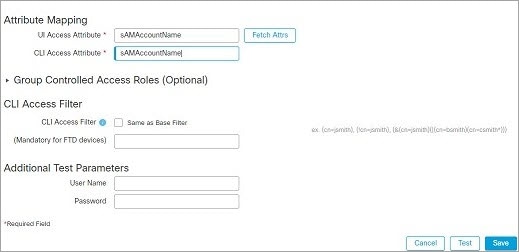

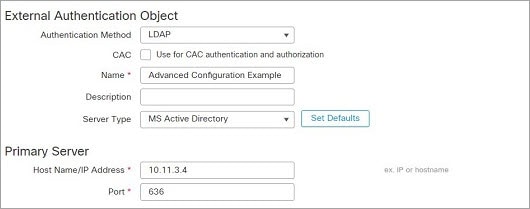

外部用户 - 如果本地数据库中没有用户,则系统会查询外部 LDAP 或 RADIUS 身份验证服务器。

Web 接口和 CLI 访问

管理中心 具有 Web 接口、CLI(可从控制台(串行端口或键盘和显示器)访问或使用 SSH 访问管理界面)和 Linux 外壳。有关管理 UI 的详细信息,请参阅系统用户界面。

请参阅以下有关 FMC 用户类型及其可以访问的 UI 的信息:

-

管理员用户- 管理中心 支持两种不同的内部 管理员 用户:一种用于 Web 接口,另一种用于 CLI 访问。系统初始化过程会同步这两个 管理员 账户的密码,因此它们开始时相同,但由不同的内部机制跟踪,并且在初始配置后可能会出现分歧。有关系统初始化的详细信息,请参阅您的型号的 入门指南 。(要更改 Web 接口 管理员密码,请使用 系统(

) > 用户。要更改 CLI 管理员密码,请使用 管理中心 CLI 命令 configure password 。)

) > 用户。要更改 CLI 管理员密码,请使用 管理中心 CLI 命令 configure password 。)

-

内部用户 - 在 Web 界面中添加的内部用户仅具有 Web 接口访问权限。

-

外部用户 - 外部用户具有 Web 接口访问权限,您可以选择配置 CLI 访问权限。

-

SSO 用户 - SSO 用户仅具有 Web 接口访问权限。

小心 |

CLI 用户可以使用 expert 命令访问 Linux 外壳。强烈建议您不要使用 Linux 外壳,除非 Cisco TAC 或 管理中心 文档明确说明需要这样做。CLI 用户可以获得 Linux 外壳中的

|

用户角色

CLI 用户角色

管理中心 上的 CLI 外部用户没有用户角色;他们可以使用所有可用命令。

Web 界面用户角色

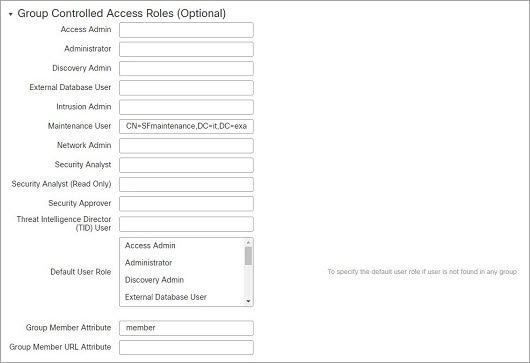

用户权限以分配的用户角色为基础。例如,可以授予分析师预定义角色(如“安全分析师”和“发现管理员”),并为管理设备的安全管理员保留“管理员”角色。也可以创建具有根据贵组织需求定制的访问权限的自定义用户角色。

管理中心包括以下预定义的用户角色:

注 |

出于并发会话限制的目的,系统将其视为只读的预定义用户角色在 系统( |

- 访问管理员

-

提供对策略 (Policies) 菜单中访问控制策略和关联功能的访问权限。“访问管理员”(Access Admin) 无法部署策略。

- 管理员

-

“管理员”有权访问所有产品信息;其会话如果受攻击会有更高安全风险,因此不能使其免于登录会话超时。

出于安全原因,应限制“管理员”(Administrator) 角色的使用。

- 发现管理员

-

提供对策略 (Policies) 菜单中网络发现、应用检测和关联功能的访问权限。“发现管理员”(Discovery Admin) 无法部署策略。

- 外部数据库用户(只有读取权限)

-

使用支持 JDBC SSL 连接的应用对数据库提供只读访问权限。如果第三方应用要向应用进行身份验证,必须在系统设置中启用数据库访问权限。在 Web 界面上,“外部数据库用户”(External Database User) 仅有权访问帮助 (Help) 菜单中与联机帮助相关的选项。由于此角色的功能不涉及 Web 界面,因此提供访问只是为便于支持和密码更改。

- 入侵管理员 (Intrusion Admin)

-

提供对策略 (Policies) 和对象 (Objects) 中所有入侵策略、入侵规则和网络分析策略功能的访问权限。“入侵管理员”(Intrusion Admin) 无法部署策略。

- 维护用户

-

提供对监控和维护功能的访问权限。“维护用户”(Maintenance User) 有权访问运行状况 (Health) 和系统 (System) 菜单中与维护相关的选项。

- 网络管理员

-

提供对策略 (Policies) 菜单中访问控制、SSL 检查、DNS 策略和身份策略功能以及设备 (Devices) 菜单中设备配置功能的访问权限。“网络管理员”(Network Admin) 可对设备部署配置更改。

- 安全分析师

-

提供对概述 (Overview)、分析 (Analysis)、运行状况 (Health) 和系统 (System) 菜单中安全事件分析功能的访问权限,以及对其中运行状况事件的只读访问权限。

- Security Analyst (Read Only)

-

提供对概述 (Overview)、分析 (Analysis)、运行状况 (Health) 和系统 (System) 菜单中安全事件分析功能和运行状况事件的只读访问权限。

具有此角色的用户还可以:

-

从特定设备的运行状况监控页面,生成并下载故障排除文件。

-

在用户首选项下,设置文件下载首选项。

-

在用户首选项下,设置事件视图的默认时间段( 审核日志时间窗口除外)。

-

- 安全审批人

-

提供对策略 (Policies) 菜单中访问控制和关联策略以及网络发现策略的访问权限。“安全审批人”(Security Approver) 可以查看和部署这些策略,但不能进行策略更改。

- 威胁情报导向器 (TID) 用户

-

提供对情报菜单中威胁情报导向器配置的访问。威胁情报导向器 (TID) 用户可以查看和配置 TID。

用户密码

以下规则适用于 管理中心上启用或禁用无人值守管理 (LOM) 的内部用户账户的密码。不同的密码要求适用于外部身份验证的账户或启用了安全认证合规性的系统。有关详细信息,请参阅为管理中心配置外部身份验证和安全认证合规性。

在 管理中心 初始配置期间,系统要求管理员用户设置账户密码,以满足下表中所述的强密码要求。对于物理 管理中心,使用启用 LOM 的强密码要求;对于虚拟管理中心,使用未启用 LOM 的强密码要求。此时,系统会同步 Web 界面管理员 和 CLI 访问 管理员的密码。初始配置后,Web 界面管理员可以删除强密码要求,但 CLI 访问管理员必须始终遵守强密码要求,且未启用 LOM。

|

未启用 LOM |

已启用 LOM |

|

|---|---|---|

|

密码强度检查开启 |

密码必须包含:

系统会将您的密码与密码破解词典进行比较,该词典不仅会检查许多英语词典单词,还会检查其他容易被常用密码破解技术破解的字符串。 |

密码必须包含:

不同系列的物理 管理中心 之间的特殊字符规则有所不同。我们建议您只选择上面最后一项中列出的特殊字符。 请勿在密码中包含用户名。 系统会将您的密码与密码破解词典进行比较,该词典不仅会检查许多英语词典单词,还会检查其他容易被常用密码破解技术破解的字符串。 |

|

密码强度检查关闭 |

密码必须包含管理员为用户配置的最小字符数。(有关详细信息,请参阅 添加或编辑内部用户 。) |

密码必须包含:

不同系列的物理 管理中心 之间的特殊字符规则有所不同。我们建议您只选择上面最后一项中列出的特殊字符。 请勿在密码中包含用户名。 |

)

)

)

) )

)

反馈

反馈