确保启用自适应分析

如果未启用(默认状态)自适应分析,访问控制规则将无法执行应用控制。

自动启用应用检测器

如果没有为要检测的应用启用检测器,则系统会为该应用自动启用所有系统提供的检测器。如果不存在检测器,则系统会为该应用启用最新修改的用户定义检测器。

配置策略以检查在识别应用之前必须通过的数据包

在发生以下两种情况之前,系统无法执行应用控制,包括智能应用绕行 (IAB) 和速率限制:

-

客户端与服务器之间建立受监控连接

-

系统识别会话中的应用

此识别应在 3 到 5 个数据包内发生,或者在 SSL 握手中的服务器证书交换(如果流量已加密)后发生。

重要提示!要确保您的系统检查这些初始数据包,请参阅指定策略以处理在流量识别之前通过的数据包。

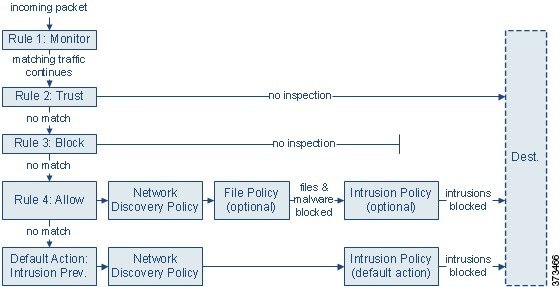

如果早期流量与所有其他条件匹配,但应用识别未完成,系统会允许传递数据包,并允许建立连接(或允许 SSL 握手完成)。在系统完成其识别后,系统会将相应的操作应用于剩余会话流量。

注

|

服务器必须遵守应用的协议要求,这样系统才能识别该应用。例如,如果您有一台服务器在预期 ACK 时发送保持连接数据包而不是 ACK,则可能无法识别该应用,并且连接将不会匹配基于应用的规则。相反,它将由另一个匹配的规则或默认操作进行处理。这可能意味着您想要允许的连接会被拒绝。如果遇到此问题,并且无法修复服务器以遵循协议标准,则需要编写基于非应用的规则来覆盖该服务器的流量,例如,匹配

IP 地址和端口号。

|

为 URL 和应用过滤创建单独的规则

尽可能为 URL 和应用过滤创建单独的规则,因为组合应用和 URL 标准可能会导致非预期的结果,特别是对于加密的流量。

包括应用和 URL 标准的规则应位于仅应用或仅 URL 规则前,除非应用+URL 规则作为更一般仅应用或仅 URL 规则的例外。

在应用和其他规则之前应用 URL 规则

为了实现最有效的 URL 匹配,请将包括 URL 条件的规则放在其他规则前面,如果 URL 规则是组织规则,并且其他规则同时满足以下两个条件,则尤其应该如此:

加密和解密流量的应用控制

系统可识别和过滤已加密和解密的流量:

-

加密流量 - 系统可以检测使用 StartTLS(包括 SMTP、PoP、FTP、Telnet 和 IMAP)加密的应用流量。此外,系统还可以根据 TLS ClientHello 消息中的服务器名称指示或服务器证书中的使用者专有名称值来识别某些加密应用。这些应用附以

SSL Protocol 标记;在 SSL 规则中,可以仅选择这些应用。只有在未加密或已解密的流量中才能检测到没有此标记的应用。

-

解密流量 - 系统还会将 decrypted traffic 标记分配给系统只能在解密流量中检测到(在加密或未加密流量中无法检测到)的应用。

TLS 服务器身份发现和应用控制

RFC 8446定义的最新版本的传输层安全(TLS)协议 1.3 是许多 Web 服务器提供安全通信的首选协议。由于 TLS 1.3 协议会加密服务器的证书以提高安全性,并且需要使用证书来匹配访问控制规则中的应用和 URL 过滤条件,因此 Firepower

系统提供了一种提取服务器证书而 不 解密整个数据包的方法。

我们强烈建议您为要根据应用或 URL 条件匹配的任何流量启用此功能,尤其是在您想要对该流量执行深度检查时。解密策略 不需要 SSL 策略,因为在提取服务器证书的过程中不会解密流量。

有关详细信息,请参阅访问控制策略高级设置。

将应用免于进行主动授权

在身份策略中,可以将某些应用免于主动授权,允许流量继续进行访问控制。这些应用附以 User-Agent Exclusion 标记。在身份规则中,仅可以选择这些应用。

处理无负载的应用流量数据包

在执行访问控制时,对于在用于识别出应用的连接中没有负载的数据包,系统会应用默认策略操作。

处理推荐应用流量

要处理由 Web 服务器所推荐的流量(如广告流量),请匹配被推荐应用(而非推荐应用)。

控制使用多个协议的应用流量(Skype、Zoho)

某些应用使用多个协议。要控制其流量,请确保访问控制策略能够涵盖所有相关选项。例如:

内容限制功能支持的搜索引擎

系统仅支持特定搜索引擎的安全搜索过滤。系统将 safesearch supported 标记从这些搜索引擎分配给应用流量。

)

) )

) )

) )

)

反馈

反馈