关于设备管理

使用 管理中心 来管理您的设备。

关于 管理中心 和设备管理

在 管理中心 管理设备时,它会在自己和设备之间设置双向、SSL 加密的通信信道。管理中心使用此信道向设备发送有关要如何分析和管理流向设备的网络流量的信息。设备评估流量时,会生成事件并使用同一信道将其发送到管理中心。

通过使用 管理中心管理设备,您可以执行以下操作:

-

从单个位置为所有设备配置策略,从而更轻松地更改配置

-

在设备上安装各种类型的软件更新

-

向受管设备推送运行状况策略并监控其运行状态 管理中心

注 |

如果您有 CDO托管设备,并且仅将本地部署 管理中心 用于分析,则本地部署 管理中心 不支持策略配置或升级。本指南中与设备配置和其他不支持的功能有关的章节和程序不适用于主管理器为 CDO的设备。 |

管理中心汇总并关联入侵事件、网络发现信息和设备性能数据,从而能够监控设备报告的相互关联的信息,以及评估网络上出现的整体活动。

可以使用 管理中心来管理设备行为的几乎每个方面。

注 |

尽管 管理中心 可以按照 http://www.cisco.com/c/en/us/support/security/defense-center/products-device-support-tables-list.html 处可用的兼容性矩阵中指定的那样管理运行之前的某些版本的设备,但需要最新版本 威胁防御 软件的新功能不适用于这些以前发布的设备。某些 管理中心 功能可能适用于早期版本。 |

Cisco Secure Firewall Management Center可以管理哪些内容?

您可以将 Cisco Secure Firewall Management Center 用作集中管理点来管理 威胁防御 设备。

管理设备时,信息通过 TLS-1.3-加密的安全隧道在 管理中心和该设备之间传输。出于安全目的,您不需要通过额外的加密隧道(例如站点间 VPN)运行此流量。例如,如果 VPN 发生故障,您将失去管理连接,因此我们建议使用简单的管理路径。

下图列出了在 管理中心 及其托管设备之间传输的内容。请注意,设备间发送的事件和策略的类型基于设备类型。

关于管理连接

使用 管理中心 信息配置设备并将设备添加到 管理中心后,设备或 管理中心 可以建立管理连接。根据初始设置:

-

设备或 管理中心 都可以启动。

-

只有设备可以启动。

-

只有 管理中心 可以发起。

启动始终使用 管理中心 上的 eth0 或设备上编号最低的管理接口。如果未建立连接,则会尝试其他管理接口。 管理中心 上的多个管理接口可让您连接到离散网络或隔离管理和事件流量。但是,发起方不会根据路由表选择最佳接口。

确保管理连接稳定,没有过多的丢包,吞吐量至少为 5 Mbps。

注 |

管理连接是信道自身与设备之间的 TLS-1.3 加密的安全通信信道。出于安全目的,您不需要通过额外的加密隧道(例如站点间 VPN)运行此流量。例如,如果 VPN 发生故障,您将失去管理连接,因此我们建议使用简单的管理路径。 |

除策略和事件以外的其他功能

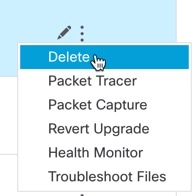

除将策略部署到设备和从其接收事件以外,还可以在 管理中心上执行其他设备相关任务。

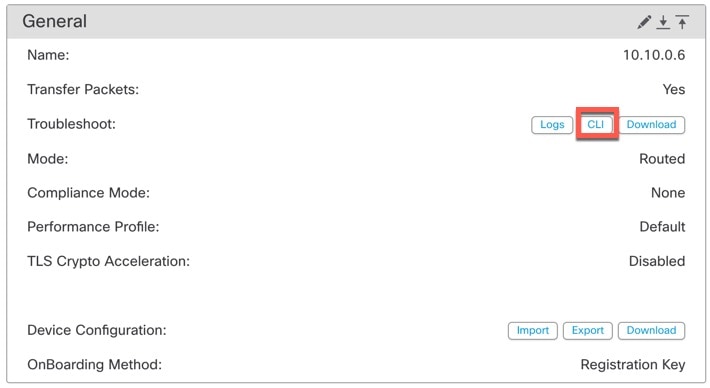

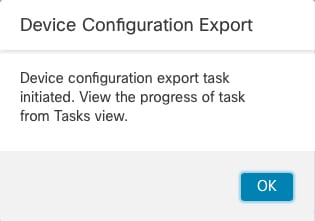

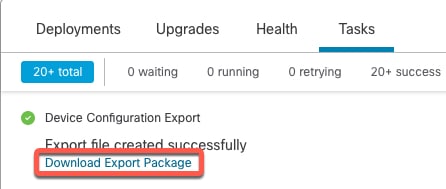

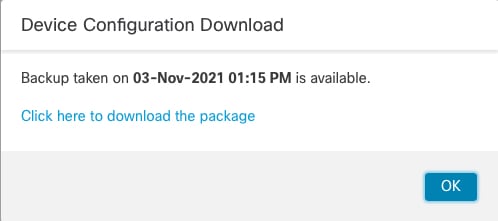

备份设备

您无法从 FTD CLI 备份物理受管设备。要备份配置数据和(可选的)统一文件,请使用管理设备 管理中心 执行设备备份。

要备份事件数据,请对管理设备的 管理中心 执行备份。

更新设备

思科会不定期发布 Firepower 系统更新,包括:

-

入侵规则更新,其中可能包含新的和已更新的入侵规则

-

漏洞数据库 (VDB) 更新

-

地理位置更新

-

软件补丁和更新

可以使用 管理中心在其管理的设备上安装更新。

关于设备管理接口

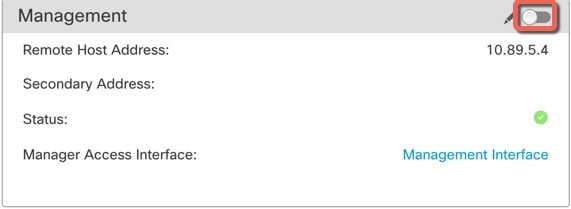

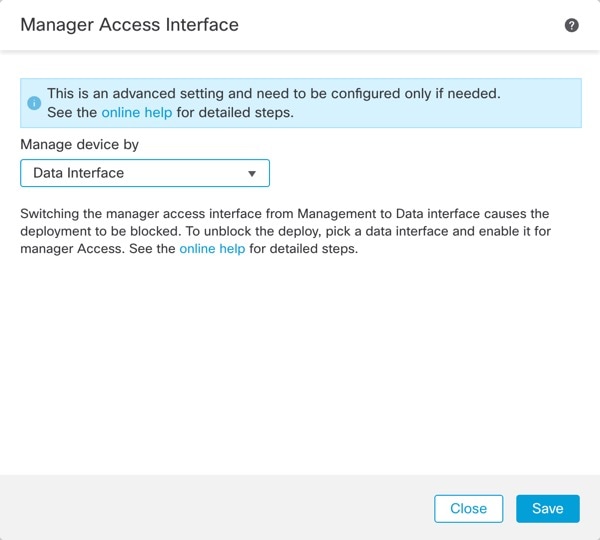

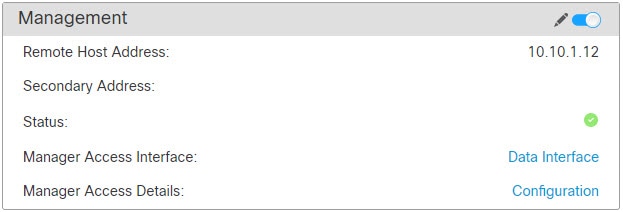

每个设备都包含一个用于与 管理中心通信的管理接口。您可以选择将设备配置为使用数据接口进行管理,而不是专用的管理接口。

您可以在管理接口或控制台端口上执行初始设置。

管理接口还用于与智能许可服务器通信、下载更新以及执行其他管理功能。

威胁防御上的管理和事件接口

设置设备时,指定要连接到的 管理中心 IP 地址或主机名称(如已知)。如果设备启动了连接,管理和事件流量都在初始注册时转到此地址。如果 管理中心 未知,则 管理中心 建立初始连接。在这种情况下,它最初可能从与 威胁防御上指定的不同的 管理中心 管理接口连接。后续连接应使用具有指定 IP 地址的 管理中心 管理接口。

如果 管理中心 具有单独的仅事件接口,则托管设备会在网络允许的情况下将后续事件流量发送到 管理中心 仅事件接口。此外,某些托管设备型号包括一个额外的管理接口,您可以为仅事件流量配置该接口。请注意,如果您配置用于管理的数据接口,则不能使用单独的管理接口和事件接口。如果事件网络关闭,则事件流量将恢复到 管理中心 和/或托管设备上的常规管理接口。

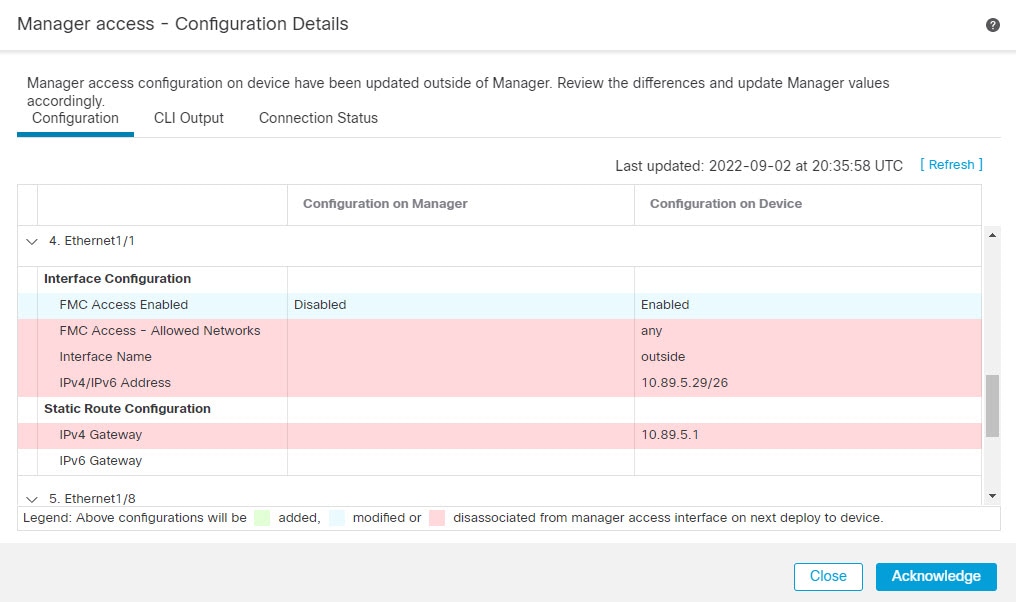

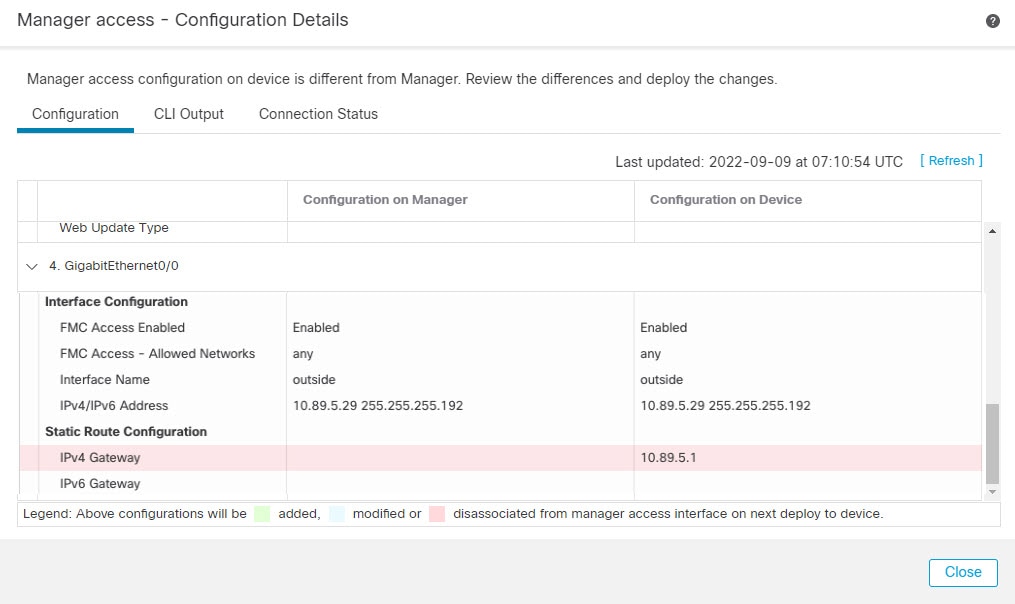

使用 威胁防御 数据接口进行管理

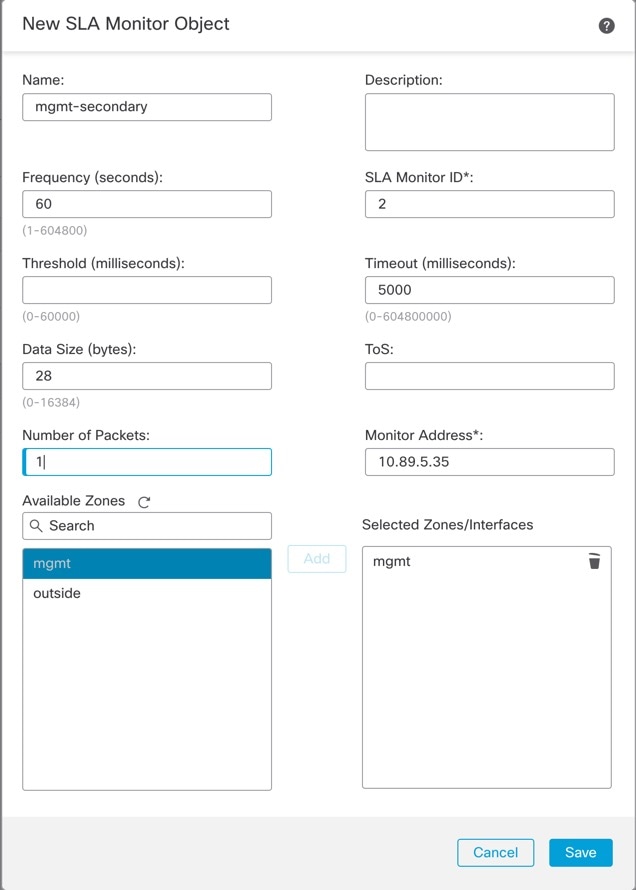

您可以使用专用的管理接口或常规数据接口与 管理中心通信。如果想要从外部接口远程管理 威胁防御 ,或者您没有单独的管理网络,则在数据接口上进行管理器访问非常有用。此外,使用数据接口可以配置冗余辅助接口,以便在主接口发生故障时接管管理功能。

管理器访问要求

从数据接口进行管理器访问遵循以下要求。

-

只能在 物理数据接口上启用管理器访问。不能使用子接口或 EtherChannel,也不能在管理器访问接口上创建子接口。 您还可以使用 管理中心 在单个辅助接口上启用管理器访问,以实现冗余。

-

此接口不能是仅管理接口。

-

仅路由防火墙模式,使用路由接口。

-

不支持 PPPoE。如果您的 ISP 需要 PPPoE,则必须在 威胁防御 与 WAN 调制解调器之间放入支持 PPPoE 的路由器。

-

接口只能位于全局 VRF 中。

-

默认不对数据接口启用 SSH,因此必须稍后使用 管理中心 来启用 SSH。由于管理接口网关将更改为数据接口,因此您也无法启动从远程网络到管理接口的 SSH 会话,除非您使用 configure network static-routes 命令为管理接口添加静态路由。对于 Amazon Web 服务上的 threat defense virtual ,控制台端口不可用,因此您应保持对管理接口的 SSH 访问:在继续配置之前为管理添加静态路由。或者,请确保在配置用于管理器访问的数据接口并断开连接之前完成所有 CLI 配置(包括 configure manager add 命令)。

-

您不能使用单独的管理接口和仅事件接口。

-

不支持集群技术。在这种情况下,必须使用管理接口。

高可用性要求

将数据接口与设备高可用性配合使用时,请参阅以下要求。

-

在两台设备上使用相同的数据接口进行管理器访问。

-

不支持冗余管理器访问数据接口。

-

不能使用 DHCP;仅支持静态 IP 地址。无法使用依赖 DHCP 的功能,包括 DDNS 和零接触调配。

-

在同一子网中有不同的静态 IP 地址。

-

使用 IPv4 或 IPv6;不能同时设置。

-

使用相同的管理器配置(configure manager add 命令)确保连接相同。

-

不能将数据接口用作故障转移链路或状态链路。

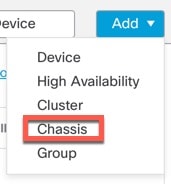

每个设备型号的管理接口支持

有关管理接口位置,请参阅您的型号的硬件安装指南。

注 |

对于 Firepower 4100/9300,MGMT 接口用于机箱管理,而不是用于 威胁防御逻辑设备管理。必须将单独的接口配置为 mgmt(和/或 firepower-eventing)类型,然后将其分配给 威胁防御 逻辑设备。 |

有关每个托管设备型号上支持的管理接口,请参阅下表。

|

型号 |

管理界面 |

可选的事件接口 |

||||

|---|---|---|---|---|---|---|

|

Firepower 1000 |

management0

|

不支持 |

||||

|

Firepower 2100 |

management0

|

不支持 |

||||

|

Secure Firewall 3100 |

management0

|

不支持 |

||||

|

Cisco Secure Firewall 4200 |

management0

|

management1

|

||||

|

Firepower 4100 和 9300 |

management0

|

management1

|

||||

|

ISA 3000 |

br1

|

不支持 |

||||

|

Cisco Secure Firewall Threat Defense Virtual |

eth0 |

不支持 |

设备管理接口上的网络路由

管理接口(包括事件专用接口)仅支持通过静态路由到达远程网络。在设置托管设备时,设置进程将为您指定的网关 IP 地址创建一个默认路由。不能删除此路由;只能修改网关地址。

注 |

用于管理接口的路由完全独立于您为数据接口配置的路由。如果配置用于管理的数据接口而不是使用专用管理接口,则流量将通过背板路由以使用数据路由表。本节中的信息不适用。 |

在某些平台上,可以配置多个管理接口(一个管理接口和一个仅事件接口)。默认路由不包括出口接口,因此选择的接口取决于您指定的网关地址以及网关属于哪个接口的网络。如果默认网络上有多个接口,设备将使用编号较低的接口作为出口接口。

如果要访问远程网络,建议为每个管理接口使用至少一个静态路由。我们建议将每个接口放在单独的网络中,以避免潜在的路由问题,包括从其他设备到 威胁防御的路由问题。

注 |

用于管理连接的接口不由路由表决定。始终首先使用编号最低的接口来进行连接。 |

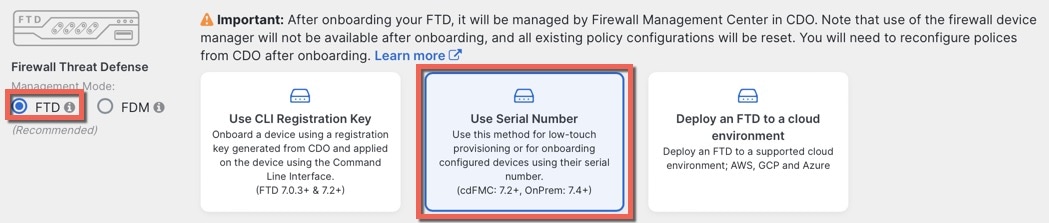

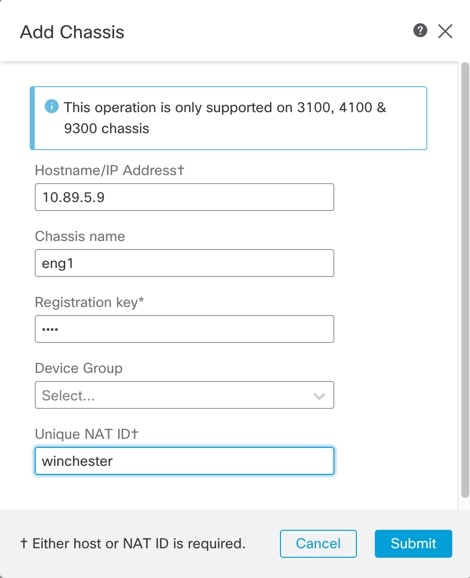

NAT 环境

网络地址转换 (NAT) 是一种通过路由器传输和接收网络流量的方法,其中涉及重新分配源或目标 IP 地址。NAT 最常见的用途是允许专用网络与互联网进行通信。静态 NAT 执行 1:1 转换,这不会引发 管理中心与设备的通信问题,但端口地址转换 (PAT) 更为常用。PAT 允许您使用单一的公共 IP 地址和独特端口来访问公共网络;这些端口是根据需要动态分配的,因此您无法启动与 PAT 路由器后的设备的连接。

通常,无论是路由目的还是身份验证,都需要两个 IP 地址(连同一个注册密钥):管理中心 当添加一个设备时,指定设备 IP 地址,设备指定 管理中心 IP 地址。但是,如果您只知道其中一个 IP 地址(这是实现路由目的的最低要求),您还必须在连接的两端指定唯一的 NAT ID,以建立对初始通信的信任,并查找正确的注册密钥。管理中心和设备使用注册密钥和 NAT ID(而不是 IP 地址)对初始注册进行身份验证和授权。

例如,您将设备添加到 管理中心,但不知道设备 IP 地址(例如,设备在 PAT 路由器后),因此只需要在 管理中心 上指定 NAT ID 和注册密钥;将 IP 地址留空。在设备上,指定 管理中心 IP 地址、相同的 NAT ID 和相同的注册密钥。设备将注册到 管理中心的 IP 地址。此时,管理中心将使用 NAT ID 而不是 IP 地址对设备进行身份验证。

尽管 NAT ID 最常用于 NAT 环境,但您可以选择使用 NAT ID 来简化向 管理中心添加多个设备的过程。在 管理中心上,在将 IP 地址留空的同时为要添加的每个设备指定唯一的 NAT ID,然后在每个设备上指定 管理中心 IP 地址和 NAT ID。注意:每个设备的 NAT ID 必须是唯一的。

以下示例为 PAT IP 地址后的三个设备。在这种情况下,在 管理中心 和这些设备上为每个设备指定一个唯一的 NAT ID,并在这些设备上指定 管理中心 IP 地址。

以下示例为 PAT IP 地址后的 管理中心。在这种情况下,在 管理中心 和这些设备上为每个设备指定一个唯一的 NAT ID,并在 管理中心 上指定设备 IP 地址。

管理和事件流量通道示例

注 |

如果在 威胁防御上使用数据接口进行管理,则不能对该设备使用单独的管理接口和事件接口。 |

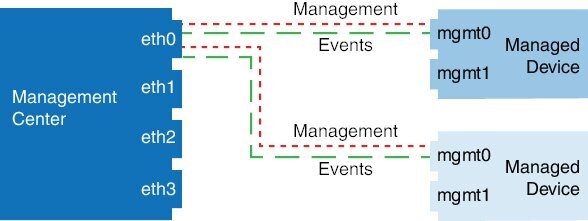

以下示例显示仅使用默认管理接口的 管理中心和受管设备。

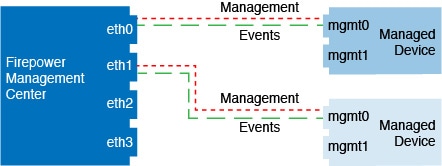

以下示例显示为设备使用单独管理接口的 管理中心;每台受管设备均使用 1 管理接口。

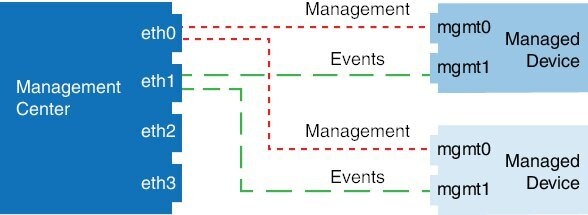

以下示例显示使用单独事件接口的 管理中心和受管设备。

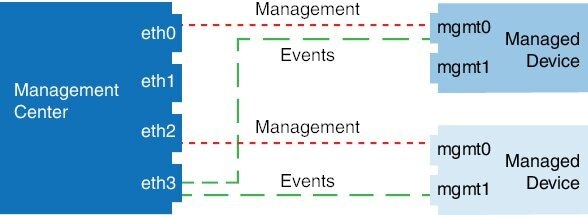

以下示例显示 管理中心上多个管理接口与单个事件接口的混合,以及使用单独事件接口或使用单个管理接口的受管设备的混合。

)。

)。

)

)

)

) )

)

)

) )

)

)

)

)

)

)

)

)

)

)

)

)

)

反馈

反馈