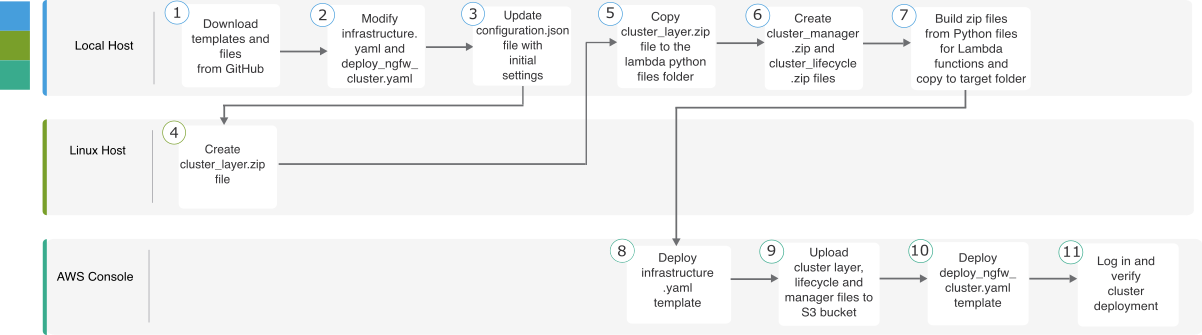

关于公共云中的 Threat Defense Virtual 群集

本节介绍集群架构及其工作原理。

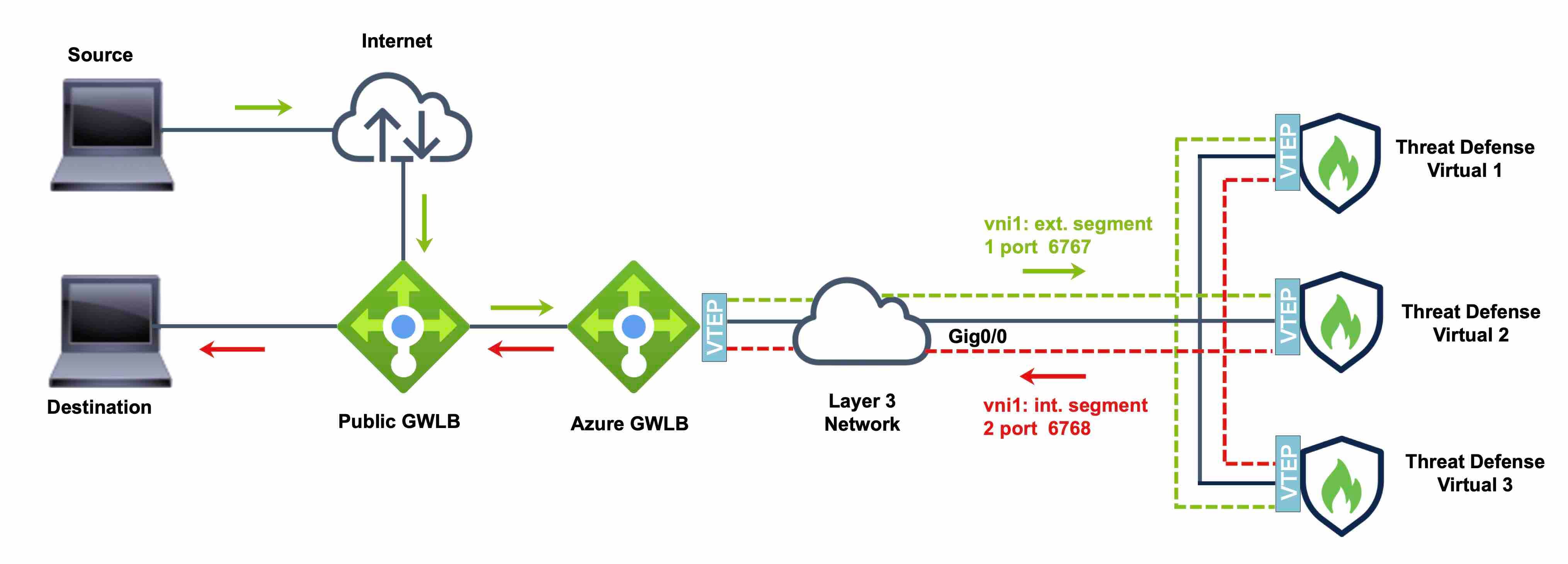

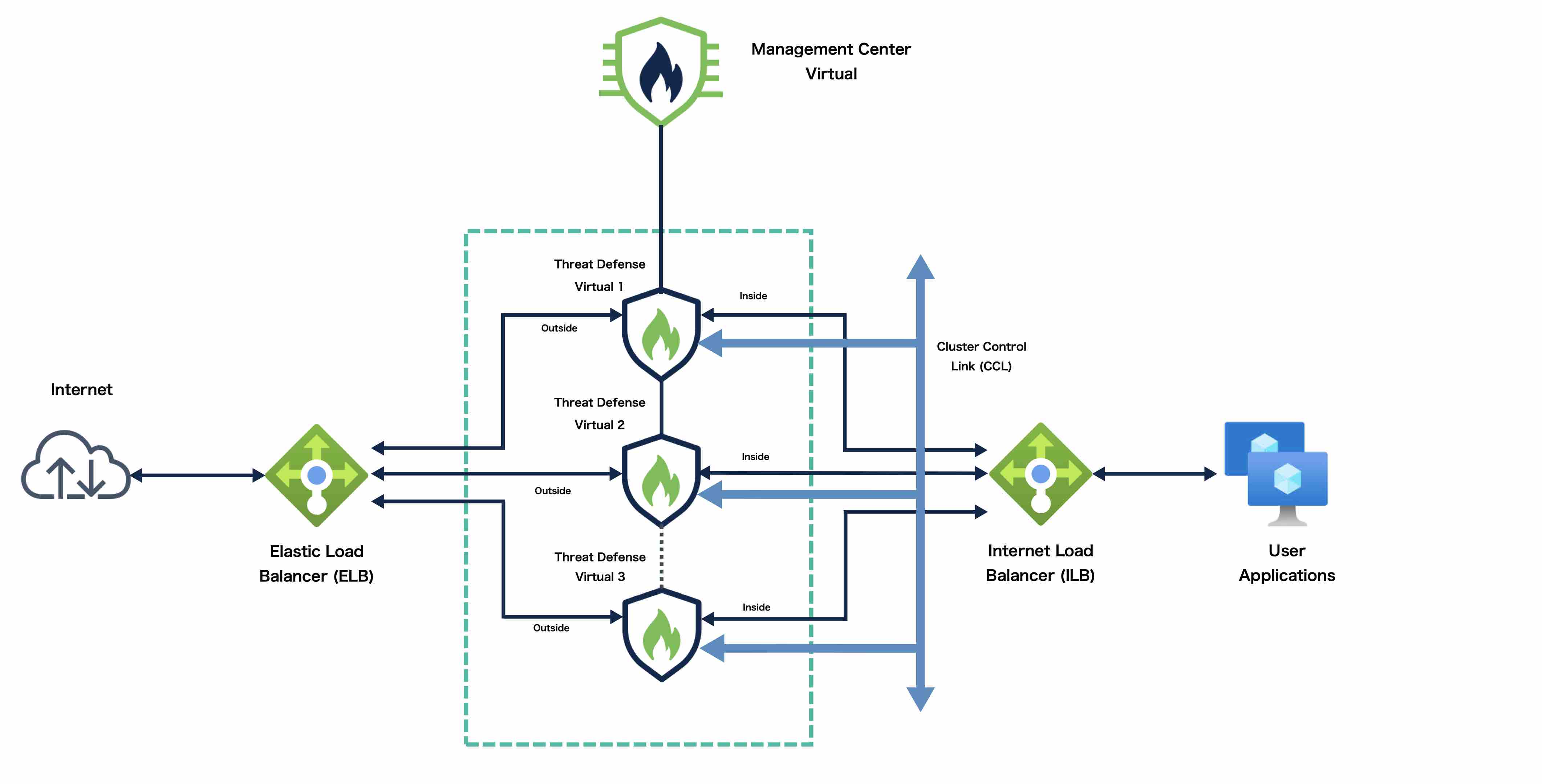

集群如何融入网络中

集群包含多台防火墙,作为单一设备工作。要用作集群,该防火墙需要以下基础设施:

-

独立的网络(称为集群控制链路),通过 VXLAN 接口用于集群内的通信。VXLAN 充当第 3 层物理网络上的第 2 层虚拟网络,让 Threat Defense Virtual 能够通过集群控制链路发送广播/组播消息。

-

负载均衡器 - 对于外部负载均衡,您有以下选择(具体取决于公共云):

-

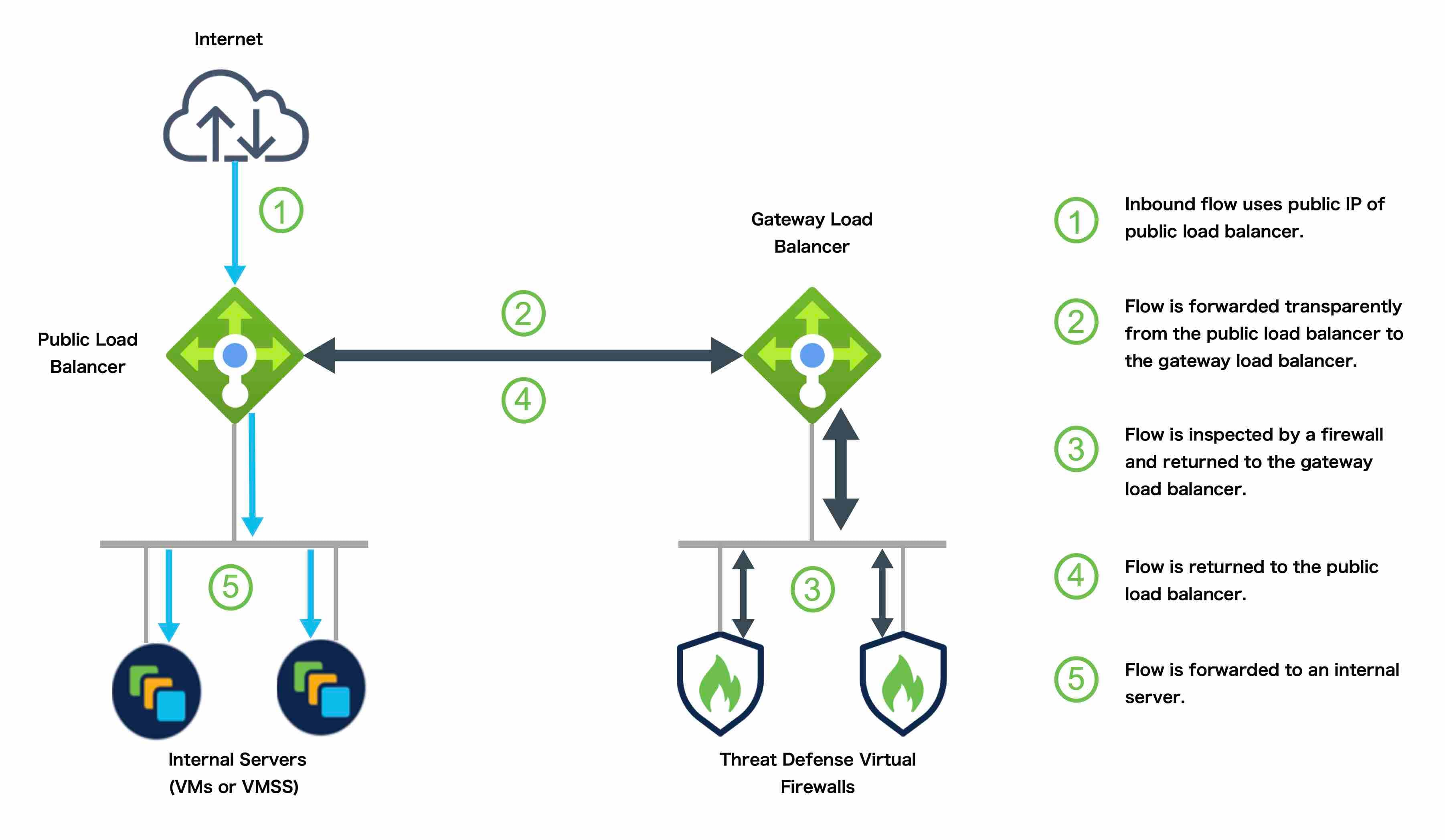

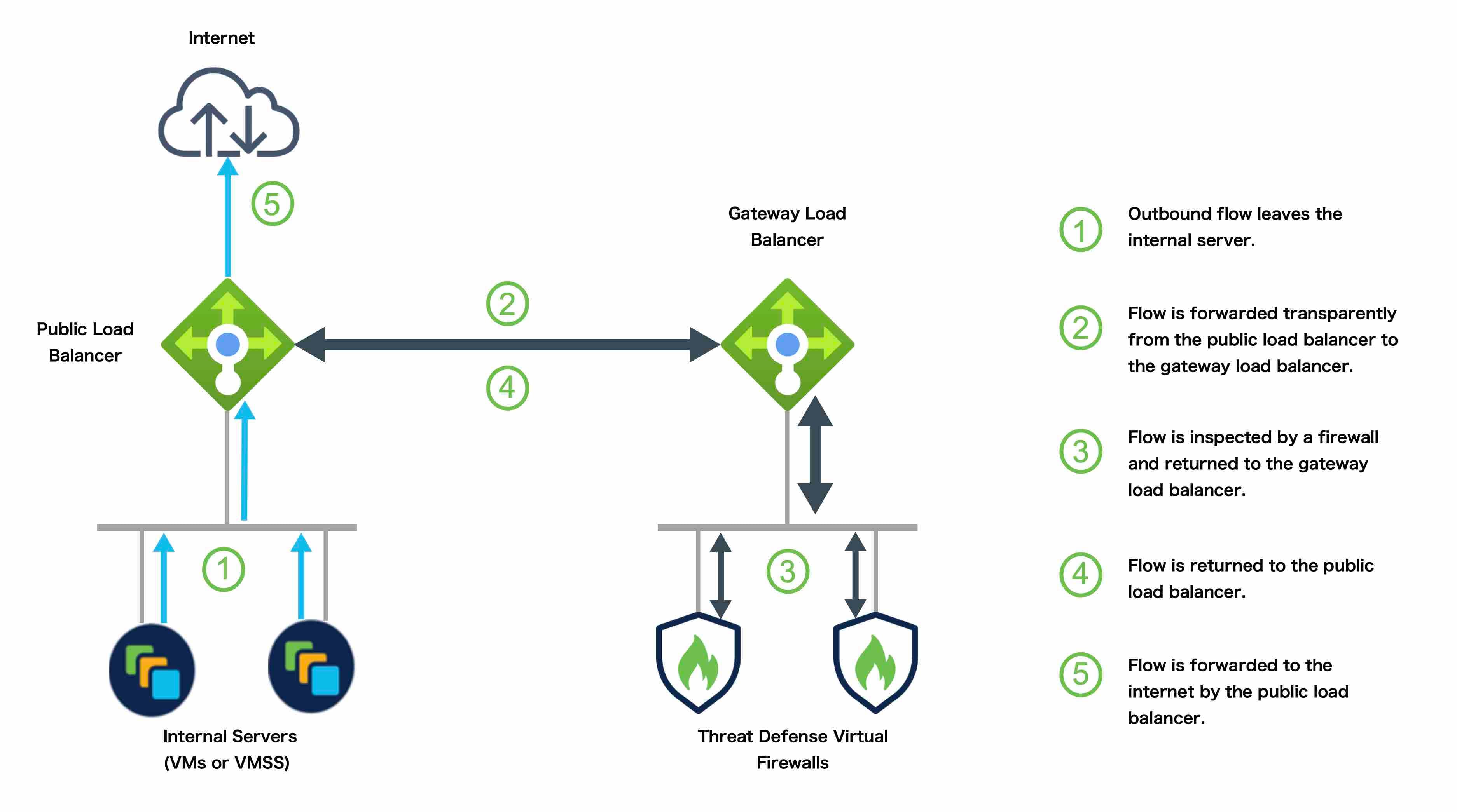

AWS 网关负载均衡器

AWS 网关负载均衡器结合了透明网络网关和按需分配流量和扩展虚拟设备的负载均衡器。Threat Defense Virtual 支持使用 Geneve 接口单臂代理且具有分布式数据平面的网关负载均衡器集中控制平面(网关负载均衡器终端)。

-

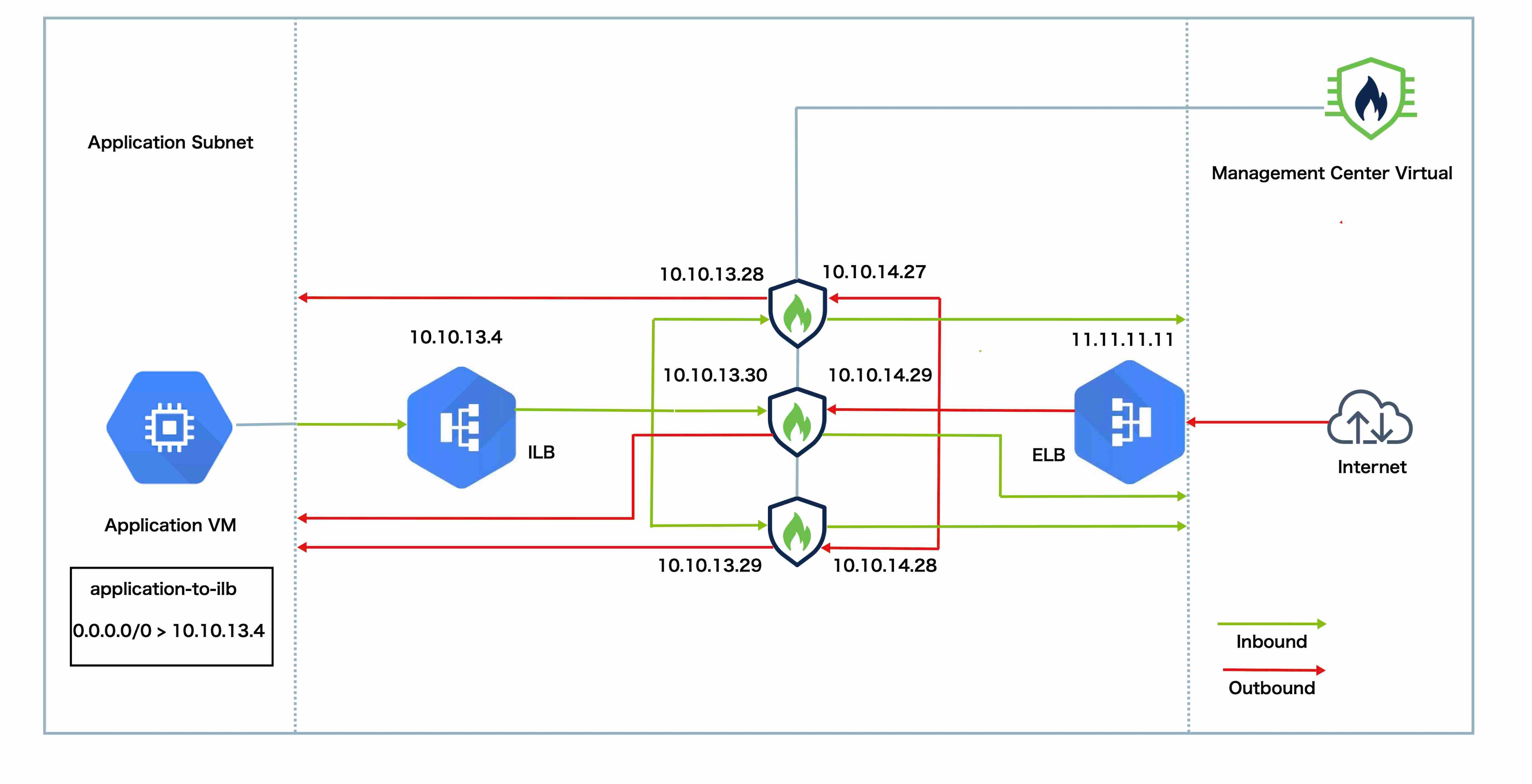

Azure 网关负载均衡器

在 Azure 服务链中, Threat Defense Virtual充当可以拦截互联网和客户服务之间的数据包的透明网关。 Threat Defense Virtual 通过已配对代理中的 VXLAN 网段在单个 NIC 上定义外部接口和内部接口。

-

本地 GCP 负载均衡器,内部和外部

-

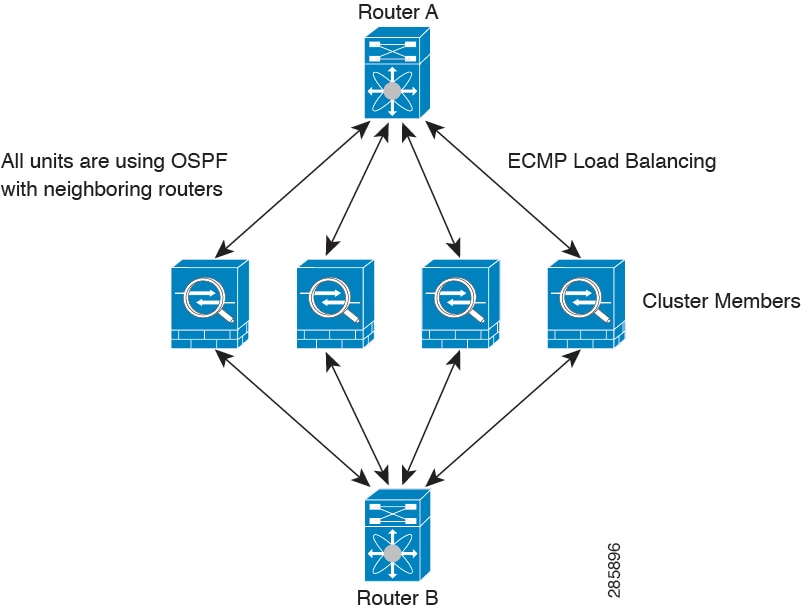

使用内部和外部路由器(例如思科云服务路由器)的等价多路径路由 (ECMP)

ECMP 路由可以通过路由指标并列最优的多条“最佳路径”转发数据包。它与 EtherChannel 一样,也可以使用源和目标 IP 地址及/或源和目标端口的散列值将数据包发送到下一跃点。如果将静态路由用于 ECMP 路由,则 威胁防御 故障会导致问题;如果继续使用该路由,发往故障 威胁防御 的流量将丢失。因此,如果使用静态路由,请务必要使用静态路由监控功能,例如对象跟踪。我们还建议使用动态路由协议来添加和删除路由,在这种情况下,您必须配置每台 威胁防御 使之加入动态路由。

注

负载均衡不支持第 2 层跨区以太网通道。

-

单个接口

您可以将集群接口配置为独立接口。

独立接口是正常的路由接口,每个接口都有自己的本地 IP 地址。必须仅在控制节点上配置接口配置,并且每个接口都要使用 DHCP。

注 |

不支持第 2 层跨区以太网通道。 |

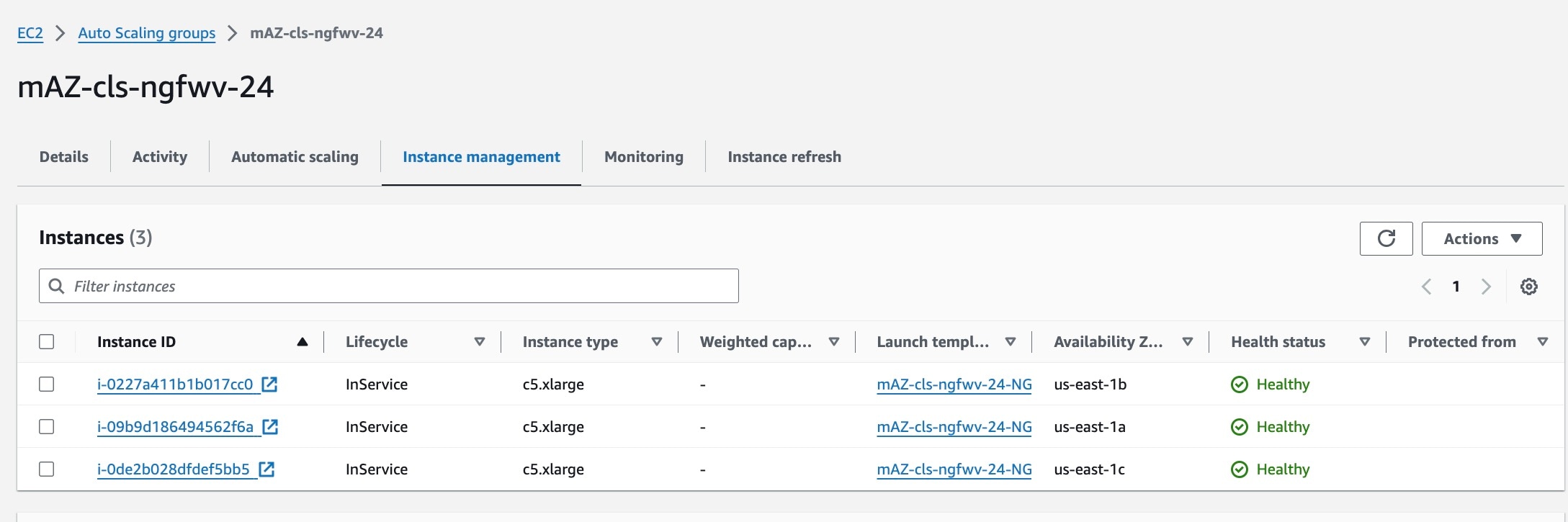

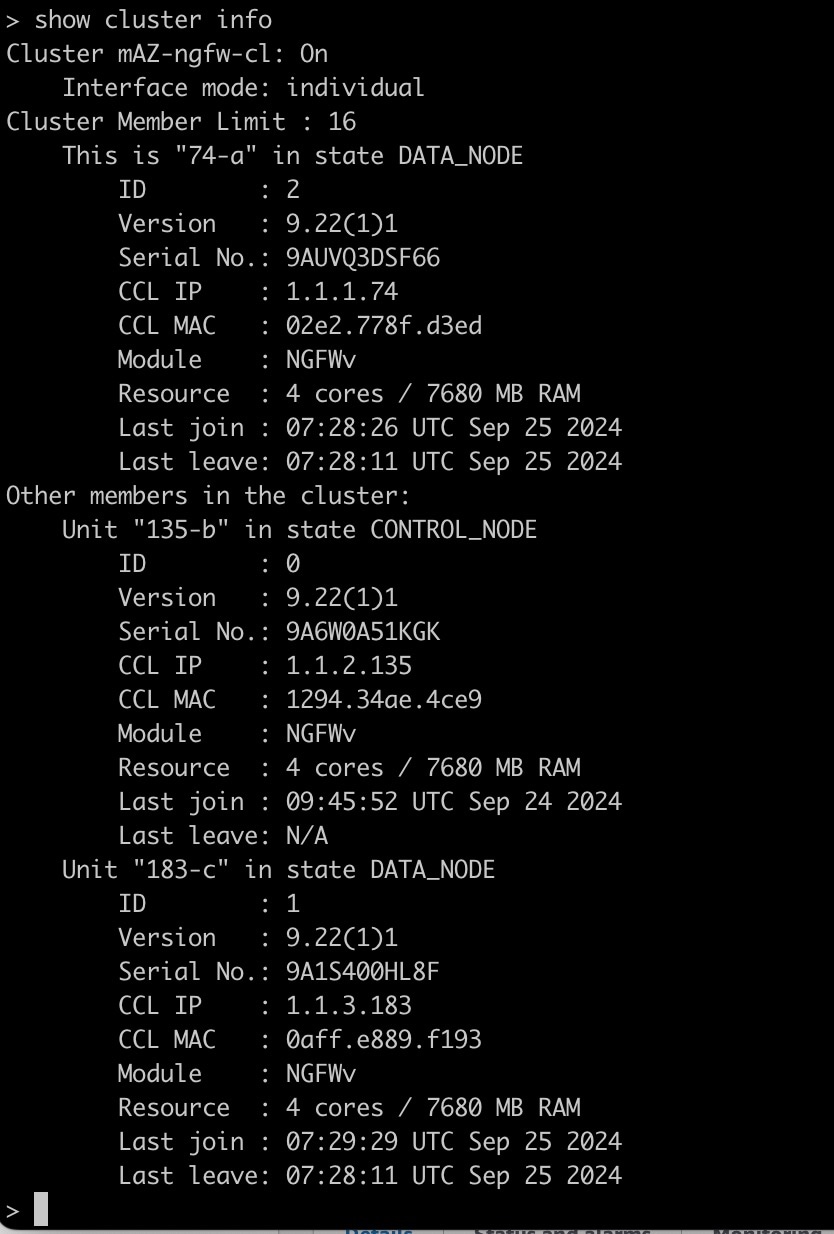

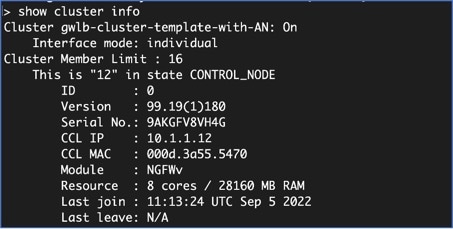

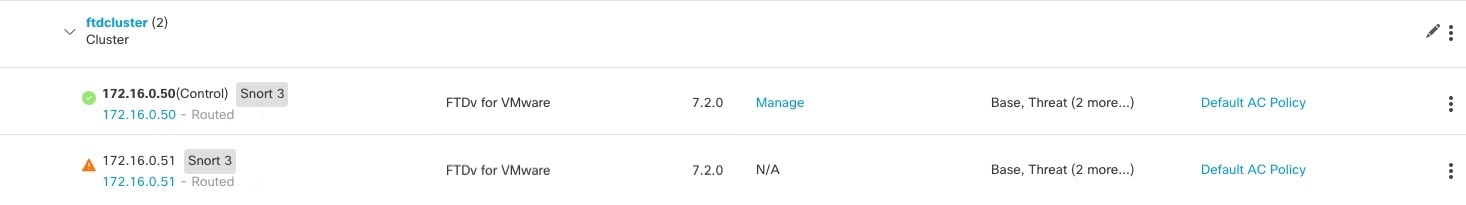

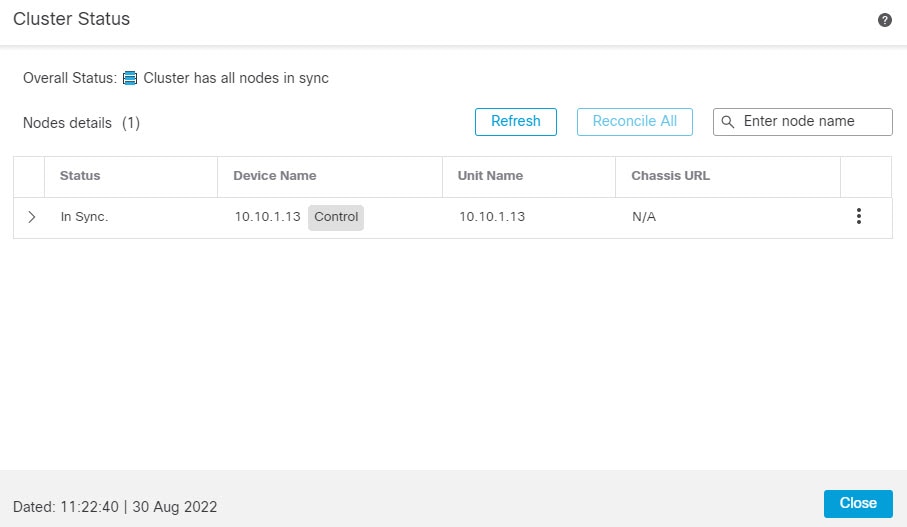

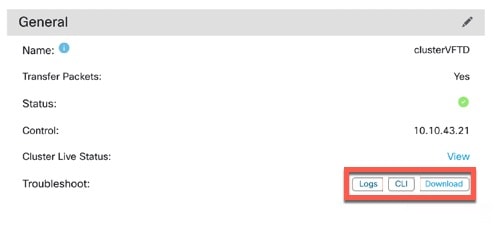

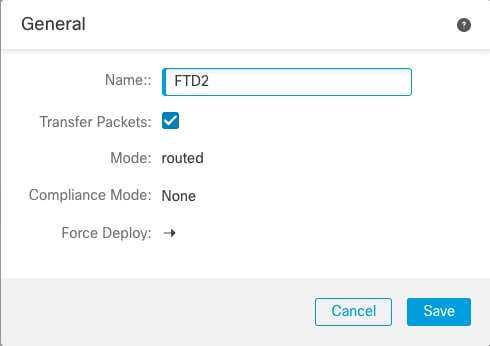

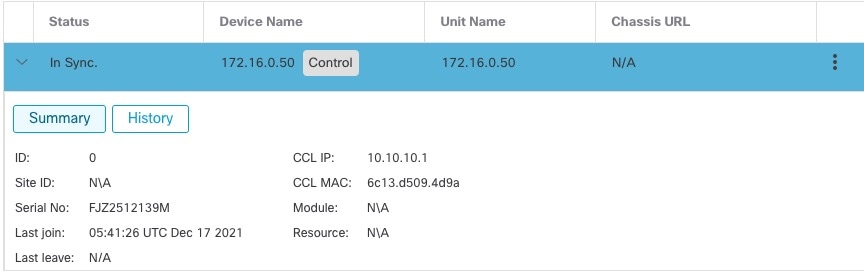

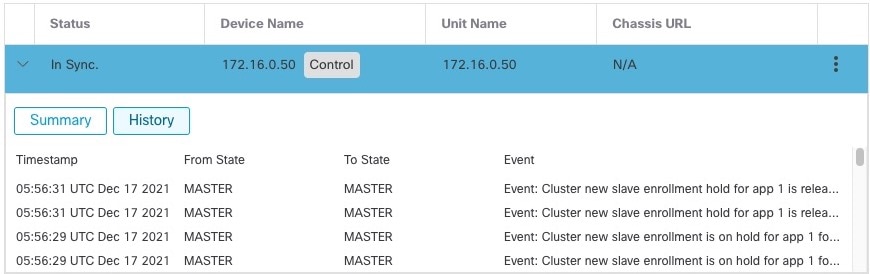

控制和数据节点角色

一个集群成员是控制节点。如果多个集群节点同时上线,则控制节点由中的优先级设置决定;优先级可设置为 1 到 100,其中 1 为最高优先级。所有其他成员都是数据节点。 首次创建集群时,您可以指定要成为控制节点的节点,因为它是添加到集群的第一个节点,所以它将成为控制节点。

集群中的所有节点共享同一个配置。您最初指定为控制节点的节点将在数据节点加入集群时覆盖数据节点上的配置,因此您只需在形成集群之前在控制节点上执行初始配置。

有些功能在集群中无法扩展,控制节点将处理这些功能的所有流量。

集群控制链路

每个节点必须将一个接口作为集群控制链路的 VXLAN (VTEP) 接口。 有关 VXLAN 的详细信息,请参阅配置 VXLAN 接口。

VXLAN 隧道端点

VXLAN 隧道终端 (VTEP) 设备执行 VXLAN 封装和解封。每个 VTEP 有两种接口类型:一个或多个虚拟接口称为 VXLAN 网络标识符 (VNI) 接口;以及称为 VTEP 源接口的常规接口,用于为 VTEP 之间的 VNI 接口建立隧道。VTEP 源接口连接到传输 IP 网络,进行 VTEP 至 VTEP 通信。

VTEP 源接口

VTEP 源接口是一个计划要将其与 VNI 接口相关联的常规threat defense virtual 接口。您可以将一个 VTEP 源接口配置为集群控制链路。源接口会被保留,以便仅供集群控制链路使用。每个 VTEP 源接口在同一子网上都有一个 IP 地址。此子网应与所有其他流量隔离,并且只包括集群控制链路接口。

VNI 接口

VNI 接口类似于 VLAN 接口:它是一个虚拟接口,通过使用标记,实现网络流量在给定物理接口上的分离。您只能配置一个 VNI 接口。每个 VNI 接口在同一子网上都有一个 IP 地址。

对等体 VTEP

与数据接口的常规 VXLAN 只允许单个 VTEP 对等体不同,threat defense virtual 集群允许您配置多个对等体。

集群控制链路流量概述

集群控制链路流量包括控制流量和数据流量。

控制流量包括:

-

控制节点选举。

-

配置复制。

-

运行状况监控。

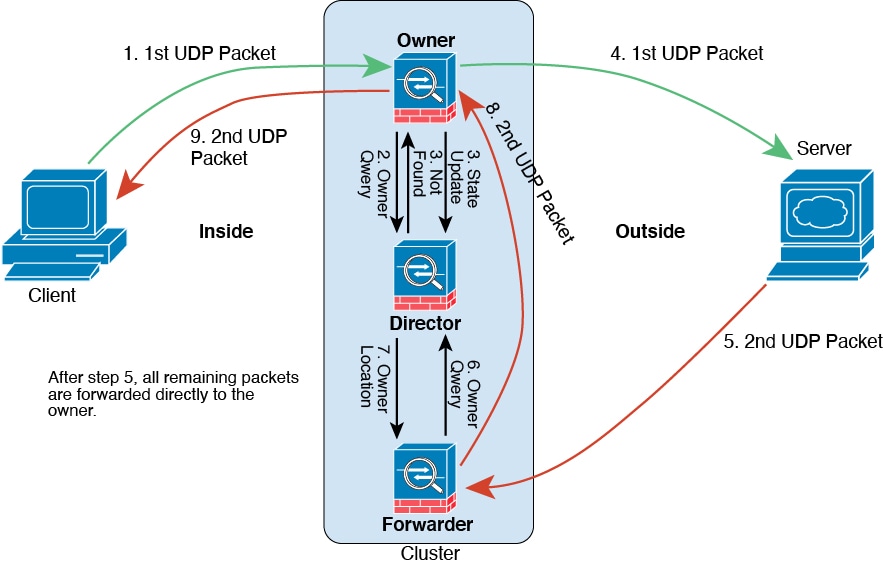

数据流量包括:

-

状态复制。

-

连接所有权查询和数据包转发。

配置复制

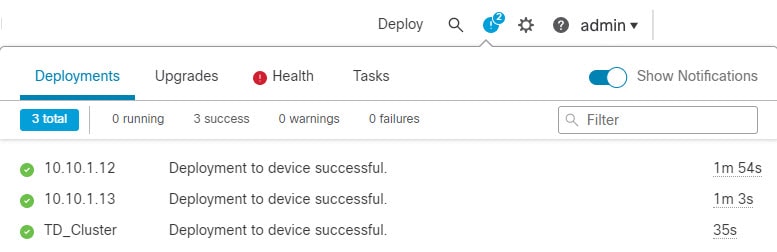

集群中的所有节点共享一个配置。您只能在控制节点上进行配置更改(引导程序配置除外),这些更改会自动同步到集群中的所有其他节点。

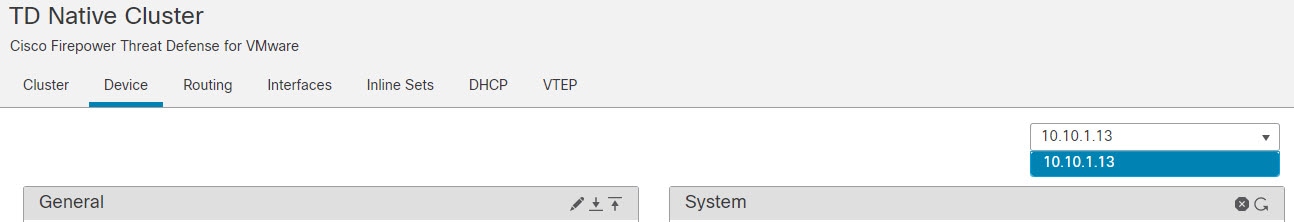

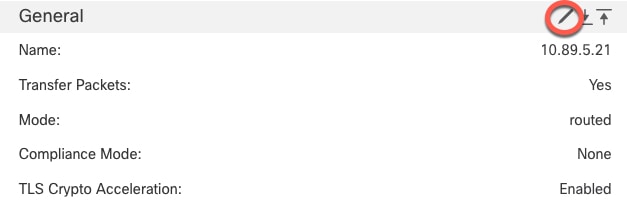

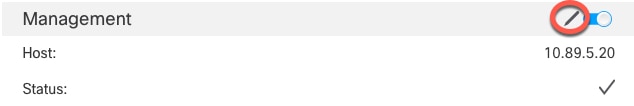

管理网络

您必须使用管理接口来管理每个节点;集群不支持从数据接口进行管理。

)

)

)

) )

) )

)

反馈

反馈