تنفيذ الشهادات الموقعة من CA في حل CCE، الإصدار 12.6

خيارات التنزيل

-

ePub (1.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تنفيذ الشهادات الموقعة لهيئة الترخيص (CA) في حل Cisco Contact Center Enterprise (CCE).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Unified Contact Center Enterprise (UCCE)، الإصدار 12.6.2

- Package Contact Center Enterprise، الإصدار 12.6.2

- Customer Voice Portal (CVP)، الإصدار 12.6.2

- المستعرض الصوتي الظاهري (VVB) من Cisco

- وحدة تحكم إدارة وعمليات CVP (OAMP) من Cisco

- مركز الذكاء الموحد من Cisco (CUIC)

- مدير الاتصالات الموحدة من Cisco (CUCM)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- PCCE، الإصدار 12.6.2

- CVP، الإصدار 12.6.2

- Cisco VVB، الإصدار 12.6.2

- Finess، الإصدار 12.6.2

- CUIC 12.6.2

- نظام التشغيل Windows 2019

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الخلفية

تستخدم الشهادات لضمان تأمين الاتصال باستخدام المصادقة بين العملاء والخوادم. يمكن للمستخدمين شراء الشهادات من مرجع مصدق أو يمكنهم إستخدام شهادات موقعة ذاتيا.

يتم توقيع الشهادات الموقعة ذاتيا (كما يدل الإسم) من قبل نفس الكيان الذي صادقت على هويته، في مقابل أن تكون موقعة من قبل سلطة شهادة. لا تعتبر الشهادات الموقعة ذاتيا آمنة مثل شهادات CA، لكنها تستخدم بشكل افتراضي في العديد من التطبيقات.

في حل Package Contact Center Enterprise (PCCE)، الإصدار 12.x يتم التحكم في جميع مكونات الحل بواسطة جزء واحد من الزجاج (SPOG)، والذي يتم إستضافته في خادم محطة عمل الإدارة الأساسية (AW).

نظرا لتوافق إدارة الأمان (SRC) في إصدار PCCE 12.5(1)، يتم إجراء جميع الاتصالات بين SPOG والمكونات الأخرى في الحل عبر بروتوكول HTTP الآمن.

يشرح هذا المستند بالتفصيل الخطوات اللازمة لتنفيذ الشهادات الموقعة من CA في حل CCE للاتصال الآمن من HTTP. للحصول على أي اعتبارات أمان أخرى ل UCCE، راجع إرشادات أمان UCCE.

للحصول على أي اتصال آمن CVP إضافي مختلف عن HTTP الآمن، ارجع إلى إرشادات الأمان في دليل تكوين CVP: إرشادات أمان CVP.

ملاحظة: ينطبق هذا المستند على الإصدار 12.6 من CCE فقط. راجع قسم المعلومات ذات الصلة للارتباطات إلى الإصدارات الأخرى.

الإجراء

خوادم CCE المستندة إلى Windows

1. إنشاء CSR

يشرح هذا الإجراء كيفية إنشاء طلب توقيع شهادة (CSR) من مدير خدمات معلومات الإنترنت (IIS).

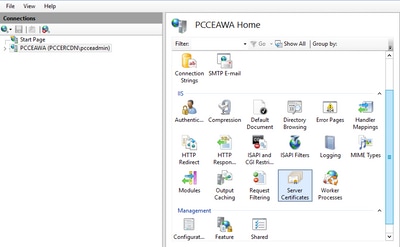

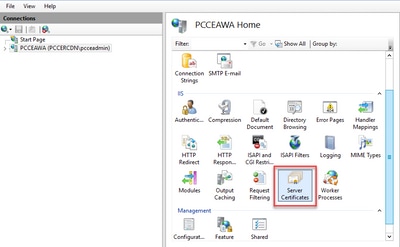

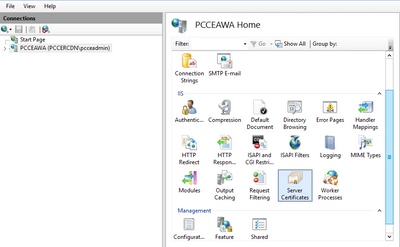

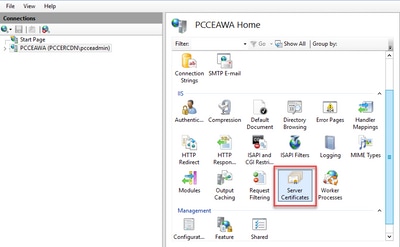

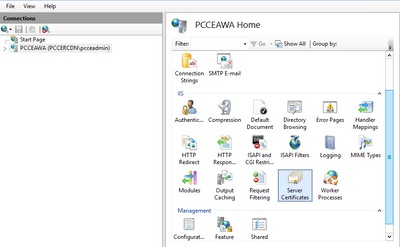

الخطوة 1. قم بتسجيل الدخول إلى Windows واختر لوحة التحكم > أدوات إدارية > إدارة خدمات معلومات الإنترنت (IIS).

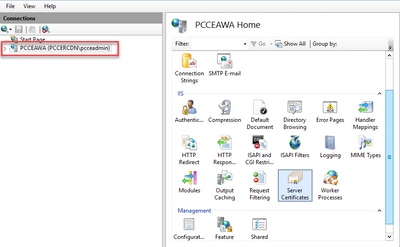

الخطوة 2. في جزء "الاتصالات"، انقر فوق اسم الخادم. يظهر الجزء الرئيسي للخادم.

الخطوة 3. في منطقة IIS، قم بالنقر المزدوج على شهادات الخادم.

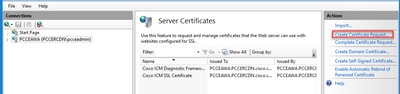

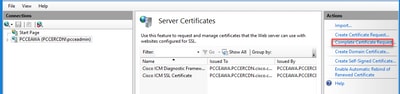

الخطوة 4. في جزء الإجراءات، انقر على إنشاء طلب ترخيص.

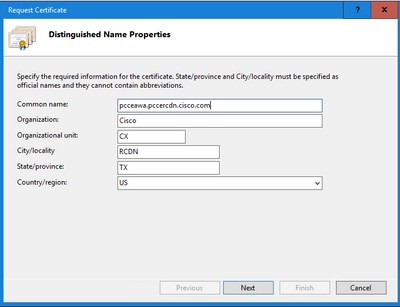

الخطوة 5. في شاشة شهادة الطلب، قم بعمل التالي:

حدد المعلومات المطلوبة في الحقول المعروضة وانقر التالي.

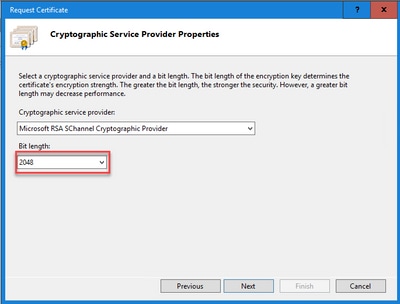

في القائمة المنسدلة لموفر خدمة التشفير، أترك الإعداد الافتراضي.

من القائمة المنسدلة طول البت، حدد 2048.

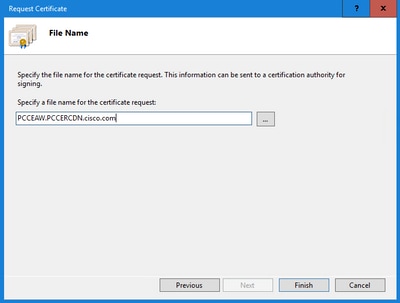

الخطوة 6. حدد اسم ملف لطلب الشهادة وانقر على إنهاء.

2. الحصول على الشهادات الموقعة من المرجع المصدق

الخطوة 1. توقيع الشهادة على مرجع مصدق.

ملاحظة: تأكد من أن قالب الشهادة المستخدم من قبل CA يتضمن مصادقة العميل والخادم.

الخطوة 2. الحصول على الشهادات الموقعة من المرجع المصدق من المرجع المصدق (الجذر والتطبيق والوسيط إن وجد).

3. تحميل الشهادات الموقعة من المرجع المصدق

الخطوة 1. قم بتسجيل الدخول إلى Windows واختر لوحة التحكم > أدوات إدارية > إدارة خدمات معلومات الإنترنت (IIS).

الخطوة 2. في جزء "الاتصالات"، انقر فوق اسم الخادم.

الخطوة 3. في منطقة IIS، انقر نقرا مزدوجا على شهادات الخادم.

الخطوة 4. في جزء الإجراءات، انقر على إكمال طلب الشهادة.

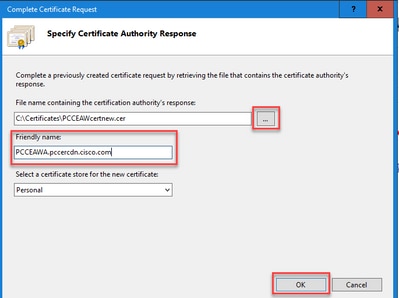

الخطوة 5. في شاشة إكمال طلب الترخيص، أكمل الحقول التالية:

في اسم الملف الذي يحتوي على حقل إستجابة المرجع المصدق، انقر على زر ....

تصفح إلى المكان الذي يتم فيه تخزين شهادة التطبيق الموقعة ثم انقر فتح.

ملاحظة: إذا كان هذا هو تطبيق CA من مستويين ولم تكن الشهادة الجذر موجودة بالفعل في مخزن شهادات الخادم، فيجب تحميل الجذر إلى مخزن Windows قبل إستيراد الشهادة الموقعة. ارجع إلى هذا المستند إذا كنت بحاجة إلى تحميل المرجع المصدق الجذر إلى Microsoft في مخزن Windows - تثبيت الشهادة الجذر الموثوق بها.

في حقل "الاسم المألوف"، أدخل اسم المجال المؤهل بالكامل (FQDN) الخاص بالخادم أو أي اسم ذي أهمية لك. تأكد من أن يظل تحديد مخزن شهادات لمخزن الشهادات الجديد ك شخصي.

الخطوة 6. انقر فوق موافق لتحميل الشهادة.

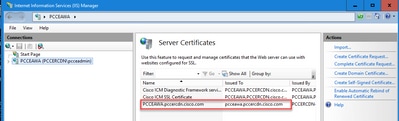

إذا نجح تحميل الشهادة، تظهر الشهادة في جزء شهادات الخادم.

4. ربط الشهادة الموقعة من قبل CA ب IIS

يشرح هذا الإجراء كيفية ربط شهادة CA موقعة في إدارة IIS.

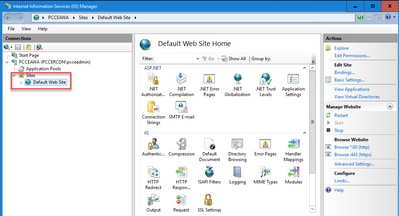

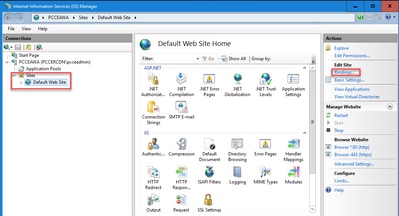

الخطوة 1. قم بتسجيل الدخول إلى Windows واختر لوحة التحكم > أدوات إدارية > إدارة خدمات معلومات الإنترنت (IIS).

الخطوة 2. في جزء الاتصالات، أختر <server_name> > مواقع > موقع ويب الافتراضي.

الخطوة 3. في جزء "الإجراءات"، انقر فوق روابط....

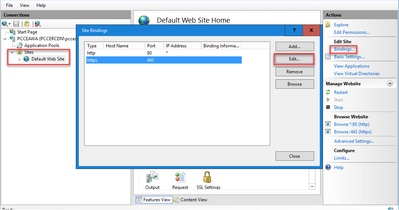

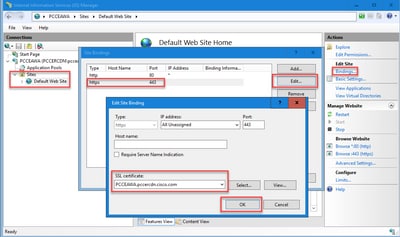

الخطوة 4. طقطقت النوع https مع ميناء 443، وبعد ذلك طقطقت يحرر....

الخطوة 5. من القائمة المنسدلة لشهادة SSL، حدد الشهادة التي لها نفس الاسم المألوف كما هو موضح في الخطوة السابقة.

الخطوة 6. وانقر فوق OK.

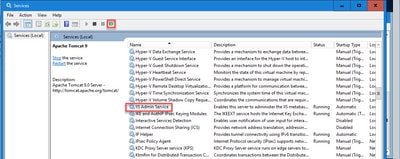

الخطوة 7. انتقل إلى ابدأ > تشغيل > services.msc وأعد تشغيل خدمة إدارة IIS.

5. ربط الشهادة الموقعة من قبل CA ب Diagnostic Portico

يشرح هذا الإجراء كيفية ربط شهادة CA موقعة في Diagnostic Portico.

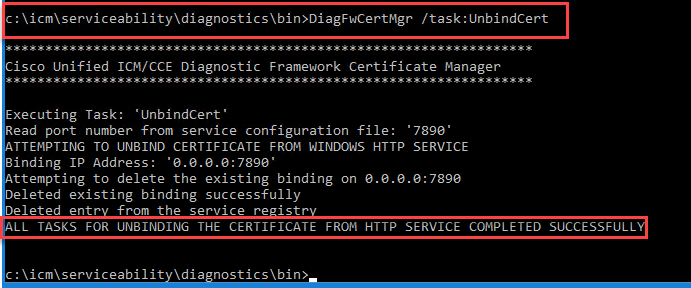

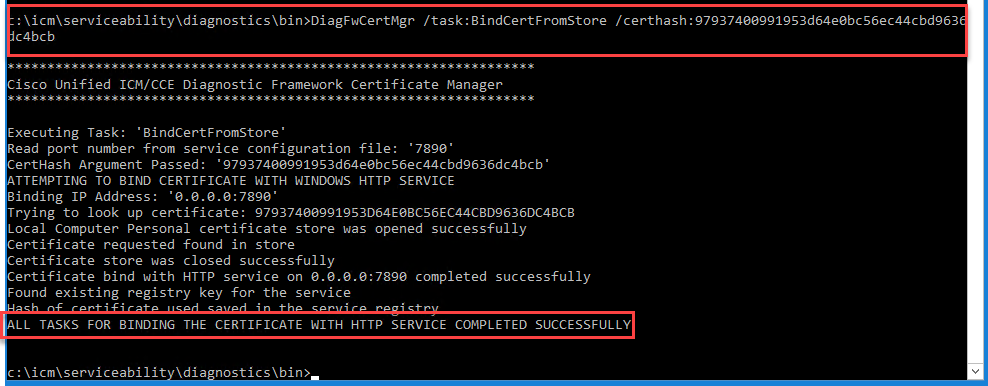

الخطوة 1. افتح موجه الأمر (تشغيل كمسؤول).

الخطوة 2. انتقل إلى المجلد الرئيسي ل Diagnostic Portico. شغل هذا أمر:

cd c:\icm\serviceability\diagnostics\bin

الخطوة 3. قم بإزالة ربط الشهادة الحالية إلى Diagnostic Portico. شغل هذا أمر:

DiagFwCertMgr /task:UnbindCert

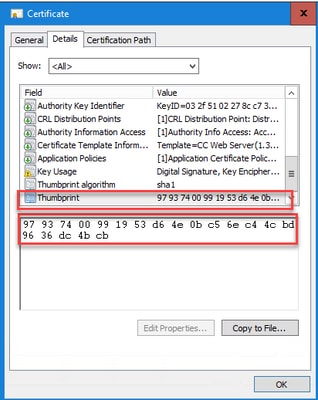

الخطوة 4. افتح الشهادة الموقعة وانسخ محتوى التجزئة (بدون مسافات) لحقل بصمة الإبهام.

ملاحظة: تأكد من إزالة أي حروف مخفية من بداية أو نهاية محتوى التجزئة. ويمكن أن يساعدك محرر مثل Notepad++ على تحديد هذه الأحرف المخفية.

الخطوة 5. قم بتشغيل هذا الأمر ولصق محتوى التجزئة.

DiagFwCertMgr /task:BindCertFromStore /certhash:<hash_value>

إذا نجح ربط الشهادة، فإنه يعرض ربط الشهادة رسالة صالحة.

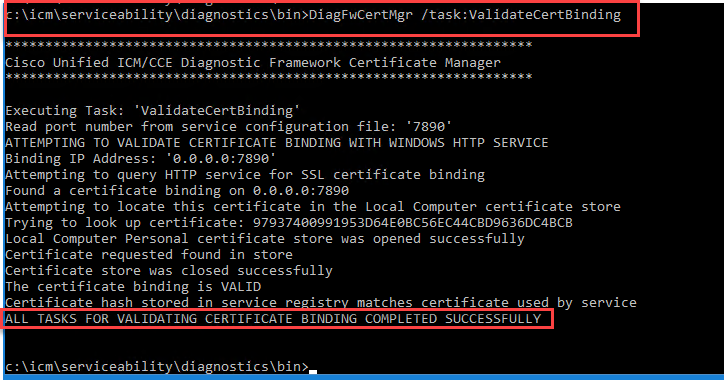

الخطوة 6. التحقق من صحة ما إذا كان ربط الشهادة ناجحا. شغل هذا أمر:

DiagFwCertMgr /task:ValidateCertBinding

ملاحظة: يستخدم DiagFwCertMgr المنفذ 7890 بشكل افتراضي.

إذا نجح ربط الشهادة، فإنه يعرض ربط الشهادة رسالة صالحة.

الخطوة 7. قم بإعادة تشغيل خدمة إطار عمل التشخيص. قم بتشغيل هذه الأوامر:

net stop DiagFwSvc net start DiagFwSvc

في حالة إعادة تشغيل إطار عمل التشخيص بنجاح، لا تظهر تحذيرات خطأ الشهادة عند تشغيل التطبيق.

6. إستيراد الشهادة الجذر والشهادة الوسيطة إلى مخزن Java Keystore

تحذير: قبل البدء، يجب نسخ مخزن المفاتيح إحتياطيا وتشغيل الأوامر من الصفحة الرئيسية ل Java كمسؤول.

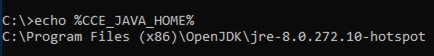

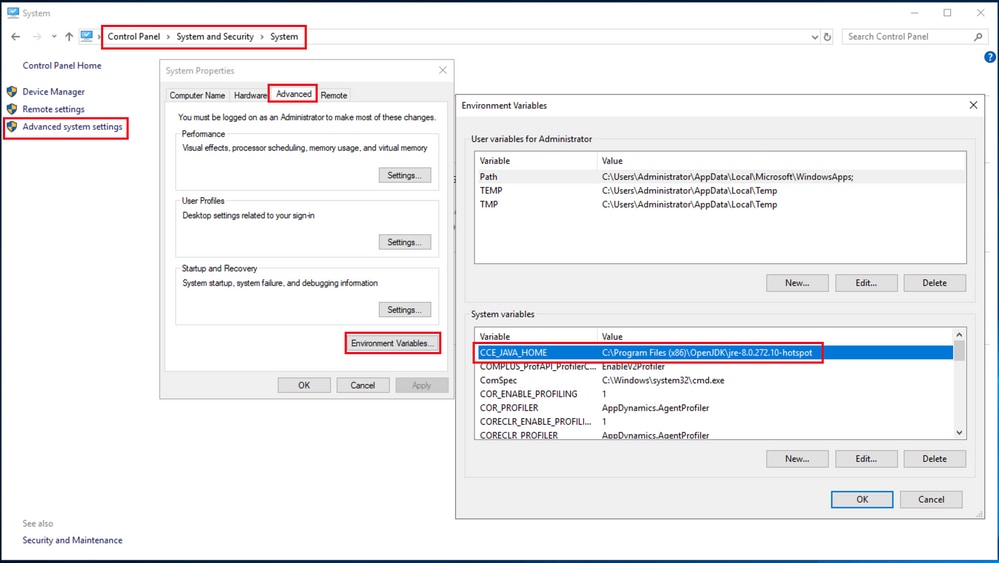

الخطوة 1. تعرف على مسار الصفحة الرئيسية لجافا للتأكد من مكان إستضافة أداة مفتاح جافا. هناك عدة طرق يمكنك من خلالها العثور على مسار الصفحة الرئيسية لجافا.

الخيار 1: أمر واجهة سطر الأوامر: echo ٪CCE_JAVA_HOME٪

الخيار 2: يدويا من خلال إعداد نظام متقدم، كما هو موضح في الصورة

الخطوة 2. قم بإجراء نسخ إحتياطي لملف cacerts من مساري ICM و OpenJDK <دليل تثبيت ICM>\ssl\ و٪CCE_JAVA_HOME٪\lib\security\cacerts. يمكنك نسخ هذه إلى موقع آخر.

الخطوة 3. افتح نافذة الأوامر كمسؤول وقم بتشغيل الأوامر التالية:

cd %CCE_JAVA_HOME%\bin

keytool.exe –keystore <ICM install directory>\ssl\cacerts -trustcacerts -import -file <path where the Root, or Intermediate certificate are stored> -alias <Root_name of your CA or Intermediate_name of your CA> -storepass changeit

keytool.exe –keystore %CCE_JAVA_HOME%\lib\security\cacerts -trustcacerts -import -file <path where the Root, or Intermediate certificate are stored> -alias <Root_name of your CA or Intermediate_name of your CA> -storepass changeit

ملاحظة: تعتمد الشهادات المحددة المطلوبة على المرجع المصدق الذي تستخدمه لتوقيع شهاداتك. في مرجع مصدق من مستويين، والذي يعد نموذجيا للمراجع المصدقة العامة وأكثر أمانا من المراجع المصدقة الداخلية، بعد ذلك تحتاج إلى إستيراد كل من الشهادات الجذر والشهادات الوسيطة. في المرجع المصدق المستقل بدون وسيط، والذي يظهر بشكل عام في المختبر أو المرجع المصدق الداخلي الأكثر بساطة، فيلزمك إستيراد الشهادة الجذر فقط. يجب إستيراد الشهادات الجذر والشهادات الوسيطة إلى كل من مخازن مفاتيح ICM و OpenJDK حيث لا يزال CLI للنظام يستخدم مخزن مفاتيح OpenJDK.

حل CVP

1. إنشاء شهادات باستخدام FQDN

يشرح هذا الإجراء كيفية إنشاء شهادات باستخدام FQDN لخدمات مدير خدمة الويب (WSM)، و Voice XML (VXML)، و Call Server وإدارة العمليات (OAMP).

ملاحظة: عندما تقوم بتثبيت CVP، فإن اسم الشهادة يتضمن فقط اسم الخادم وليس FQDN، وبالتالي، تحتاج إلى إعادة إنشاء الشهادات.

تحذير: قبل البدء، يجب القيام بما يلي:

1. افتح نافذة أوامر كمسؤول.

2. من أجل 12.6.2، لتحديد كلمة مرور مخزن المفاتيح، انتقل إلى مجلد ٪CVP_HOME٪\bin وقم بتشغيل ملف DecryptKeystoreUtil.bat.

3. من أجل 12.6.1، لتعريف كلمة مرور مخزن المفاتيح، قم بتشغيل الأمر، أكثر من ٪CVP_HOME٪\conf\security.properties.

4. تحتاج كلمة المرور هذه عند تشغيل أوامر أداة المفتاح.

5. من دليل ٪CVP_HOME٪\conf\security\، قم بتشغيل الأمر، copy .keystore backup.keystore.

خوادم CVP

الخطوة 1. لحذف شهادات خوادم CVP، قم بتشغيل الأوامر التالية:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias vxml_certificate %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

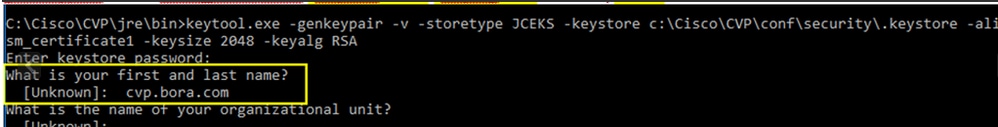

الخطوة 2. لإنشاء شهادة WSM قم بتشغيل هذا الأمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

ملاحظة: يتم إنشاء الشهادات بشكل افتراضي لمدة عامين. أستخدم -HXXX لتحديد تاريخ انتهاء الصلاحية عند إعادة إنشاء الشهادات، وإلا فإن الشهادات تكون صالحة لمدة 90 يوما وتحتاج إلى توقيعها بواسطة مرجع مصدق قبل هذه المرة. بالنسبة لمعظم هذه الشهادات، يجب أن تكون فترة 3-5 سنوات فترة تحقق معقولة.

فيما يلي بعض مدخلات الصحة القياسية:

| سنة واحدة |

365 |

| سنتان |

730 |

| ثلاث سنوات |

1095 |

| أربع سنوات |

1460 |

| خمس سنوات |

1895 |

| عشر سنوات |

3650 |

تحذير: من 12.5 شهادة يجب أن تكون SHA 256، حجم المفتاح 2048، وخوارزمية التشفير RSA، أستخدم هذه المعلمات لتعيين هذه القيم: -keyalg rsa و -keysize 2048. من المهم أن تتضمن أوامر مخزن مفاتيح CVP المعلمة -storettype jceks. إذا لم يتم القيام بذلك، يمكن أن تصبح الشهادة أو المفتاح أو أسوأ من ذلك مخزن المفاتيح تالفة.

حدد FQDN الخاص بالخادم، عند السؤال ما هو اسم العائلة والقبضة؟

أكمل الأسئلة الأخرى التالية:

ما اسم الوحدة التنظيمية؟

[غير معروف]: <تحديد OU>

ما هو اسم مؤسستك؟

[غير معروف]: <تعيين اسم المؤسسة>

ما هو اسم مدينتك أو منطقتك؟

[غير معروف]: <حدد اسم المدينة/المنطقة>

ما هو اسم دولتك أو محافظتك؟

[غير معروف]: <حدد اسم الولاية/المقاطعة>

ما هو كود البلد ذو الحرفين لهذه الوحدة؟

[غير معروف]: <تحديد رمز البلد ذي الحرفين>

حدد نعم للمدخلين التاليين.

الخطوة 3. أنجزت ال نفسه steps ل vxml_certificate و callServer_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias vxml_certificate -keysize 2048 -keyalg RSA -validity XXXX %CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

خادم تقارير CVP

الخطوة 1. لحذف شهادات WSM و Reporting Server، قم بتشغيل الأوامر التالية:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

الخطوة 2. لإنشاء شهادة WSM قم بتشغيل هذا الأمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

حدد FQDN الخاص بالخادم للاستعلام ما هو اسم العائلة واسم العائلة الخاص بك؟ واستمر باستخدام الخطوات نفسها كما تم مع خوادم CVP.

الخطوة 3. قم بإجراء نفس الخطوات ل callServer_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

CVP OAMP (نشر UCCE)

بما أنه في الإصدار 12.x من حل PCCE، يتم التحكم في جميع مكونات الحل بواسطة SPOG ولا يتم تثبيت OAMP، فهذه الخطوات مطلوبة فقط لحل نشر UCCE.

الخطوة 1. لحذف شهادات خادم WSM و OAMP، قم بتشغيل الأوامر التالية:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias oamp_certificate

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

الخطوة 2. لإنشاء شهادة WSM قم بتشغيل هذا الأمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

حدد FQDN الخاص بالخادم للاستعلام ما هو اسم العائلة واسم العائلة الخاص بك؟ واستمر باستخدام الخطوات نفسها كما تم مع خوادم CVP.

الخطوة 3. قم بإجراء نفس الخطوات ل oamp_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias oamp_certificate -keysize 2048 -keyalg RSA -validity XXXX

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

2. إنشاء CSR

ملاحظة: يتطلب المستعرض المتوافق مع المعيار RFC5280 تضمين اسم الموضوع البديل (SAN) مع كل شهادة. يمكن تحقيق ذلك باستخدام المعلمة -ext مع SAN عند إنشاء CSR.

الاسم البديل للموضوع

تسمح المعلمة -ext للمستخدم بملحقات معينة. يضيف المثال الظاهر اسم موضوع بديل (SAN) مع اسم المجال المؤهل بالكامل (FQDN) من الخادم وكذلك المضيف المحلي. يمكن إضافة حقول شبكة منطقة تخزين (SAN) إضافية كقيم مفصولة بفاصلة.

أنواع شبكة التخزين (SAN) الصالحة هي:

ip:192.168.0.1

dns:myserver.mydomain.com

email:name@mydomain.com

على سبيل المثال:

-ext san=dns:mycvp.mydomain.com,dns:localhost

خوادم CVP

الخطوة 1. إنشاء طلب الشهادة للاسم المستعار. قم بتشغيل هذا الأمر وحفظه في ملف (على سبيل المثال، wsm_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate.csr

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

الخطوة 2. أنجزت ال نفسه steps ل vxml_certificate و callServer_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias vxml_certificate -file %CVP_HOME%\conf\security\vxml_certificate.csr

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserver_certificate.csr

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

خادم تقارير CVP

الخطوة 1. إنشاء طلب الشهادة للاسم المستعار. قم بتشغيل هذا الأمر وحفظه في ملف (على سبيل المثال، wsmreport_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsmreport_certificate.csr

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

الخطوة 2. قم بإجراء الخطوات نفسها ل callserver_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserverreport_certificate.csr

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

CVP OAMP (نشر UCCE فقط)

الخطوة 1. إنشاء طلب الشهادة للاسم المستعار. قم بتشغيل هذا الأمر وحفظه في ملف (على سبيل المثال، wsmoamp_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsmoamp_certificate.csr

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

الخطوة 2. قم بإجراء نفس الخطوات ل oamp_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias oamp_certificate -file %CVP_HOME%\conf\security\oamp.csr

أدخل كلمة مرور مخزن المفاتيح عند طلبها.

3. الحصول على الشهادات الموقعة من المرجع المصدق

الخطوة 1. قم بتوقيع الشهادات على CA (خادم WSM و CallServer و VXML لخادم CVP؛ WSM و OAMP لخادم CVP OAMP، و WSM و CallServer لخادم تقارير CVP).

الخطوة 2. تنزيل شهادات التطبيق والشهادة الجذر من المرجع المصدق.

الخطوة 3. انسخ الشهادة الجذر والتوثيق المصدق الموقع إلى المجلد ٪CVP_HOME٪\conf\security\ لكل خادم.

4. إستيراد الشهادات الموقعة من المرجع المصدق

قم بتطبيق هذه الخطوات على جميع خوادم حل CVP. تحتاج شهادات المكونات الموجودة على ذلك الخادم فقط إلى إستيراد شهادة CA الموقعة.

الخطوة 1. إستيراد الشهادة الجذر. شغل هذا أمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias root -file %CVP_HOME%\conf\security\<filename_of_root_cer>

أدخل كلمة مرور مخزن المفاتيح عند طلبها. اكتب نعم عند الثقة بمطالبة الشهادة هذه.

إذا كان هناك شهادة وسيطة، قم بتشغيل هذا الأمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias intermediate_ca -file %CVP_HOME%\conf\security\<filename_of_intermediate_cer>

أدخل كلمة مرور مخزن المفاتيح عند طلبها. اكتب نعم عند الثقة بمطالبة الشهادة هذه.

الخطوة 2. إستيراد CA الموقع WSM لشهادة الخادم (CVP، Reporting and OAMP). شغل هذا أمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias wsm_certificate -file %CVP_HOME%\conf\security\<filename_of_wsm_CA_cer>

أدخل كلمة مرور مخزن المفاتيح عند طلبها. اكتب نعم عند الثقة بمطالبة الشهادة هذه.

الخطوة 3. في خوادم CVP وخوادم التقارير تقوم باستيراد الشهادة الموقعة الخاصة ب CallServer CA. شغل هذا أمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias callserver_certificate -file %CVP_HOME%\conf\security\<filename_of_callserver_CA_cer>

أدخل كلمة مرور مخزن المفاتيح عند طلبها. اكتب نعم عند الثقة بمطالبة الشهادة هذه.

الخطوة 4. في خوادم CVP، قم باستيراد الشهادة الموقعة الخاصة بخادم VXML. شغل هذا أمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias vxml_certificate -file %CVP_HOME%\conf\security\<filename_of_vxml_CA_cer>

أدخل كلمة مرور مخزن المفاتيح عند طلبها. اكتب نعم عند الثقة بمطالبة الشهادة هذه.

الخطوة 5. في خادم CVP OAMP ( ل UCCE فقط) قم باستيراد الشهادة الموقعة الخاصة بخادم OAMP. شغل هذا أمر:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -trustcacerts -alias oamp_certificate -file %CVP_HOME%\conf\security\<filename_of_oamp_CA_cer>

أدخل كلمة مرور مخزن المفاتيح عند طلبها. اكتب نعم عند الثقة بمطالبة الشهادة هذه.

الخطوة 6. أعد تمهيد الخوادم.

ملاحظة: في نشر UCCE، تأكد من إضافة الخوادم (تقارير CVP وخادم CVP وما إلى ذلك) في CVP OAMP باستخدام FQDN الذي قمت بتوفيره عند تكوين CSR.

خوادم VOS

1. إنشاء شهادة CSR

يشرح هذا الإجراء كيفية إنشاء شهادة Tomcat CSR من الأنظمة الأساسية المستندة إلى نظام التشغيل الصوتي (VOS) من Cisco.

تنطبق هذه العملية على التطبيقات المستندة إلى VOS مثل:

- Finesse

- CUIC \ Live Data (LD) \Identity Server(IDS)

- اتصال السحابة

- Cisco VVB

الخطوة 1. انتقل إلى صفحة إدارة نظام تشغيل الاتصالات الموحدة من Cisco:https://FQDN :<8443 أو 443>/cmplatform.

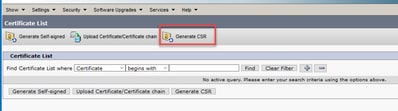

الخطوة 2. انتقل إلى الأمان > إدارة الشهادات وحدد إنشاء CSR.

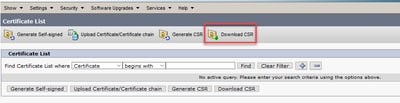

الخطوة 3. بعد إنشاء شهادة CSR، أغلق النافذة وحدد تنزيل CSR.

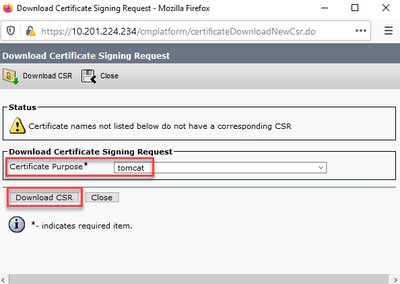

الخطوة 4. تأكد من أن الغرض من الشهادة هو TOMCAT وانقر فوق تنزيل CSR.

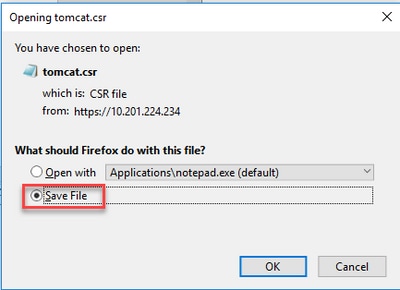

الخطوة 5. انقر فوق حفظ الملف. يتم حفظ الملف على مجلد التنزيل.

2. الحصول على الشهادات الموقعة من المرجع المصدق

الخطوة 1. توقيع شهادة TOMCAT المصدرة على مرجع مصدق.

الخطوة 2. قم بتنزيل التطبيق والجذر المرخص من المرجع المصدق.

3. تحميل التطبيق والشهادات الجذر

الخطوة 1. انتقل إلى صفحة إدارة نظام تشغيل الاتصالات الموحدة من Cisco: https://FQDN:<8443 أو 443>/cmplatform.

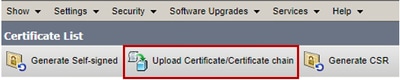

الخطوة 2. انتقل إلى التأمين > إدارة الشهادات وحدد تحميل الشهادة/سلسلة الشهادات.

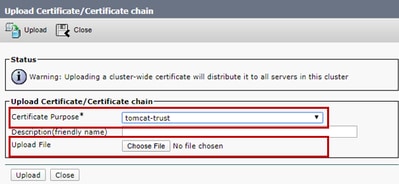

الخطوة 3. في نافذة سلسلة شهادات التحميل/الشهادات، حدد توكيد في حقل الغرض من الشهادة وقم بتحميل الشهادة الجذر.

الخطوة 4. تحميل شهادة وسيطة (إن وجدت) كأمانة فرعية.

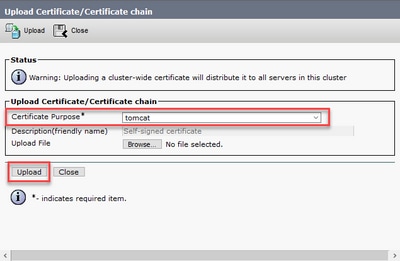

الخطوة 5. في نافذة "تحميل الشهادة/سلسلة الشهادات"، حدد الآن "إرسال" في حقل "غرض الشهادة" وقم بتحميل شهادة CA الموقعة للتطبيق.

الخطوة 6. أعد تشغيل الخادم.

التحقق من الصحة

بعد إعادة تمهيد الخادم، قم بتنفيذ هذه الخطوات للتحقق من تنفيذ توقيع CA:

الخطوة 1. افتح مستعرض ويب وقم بمسح ذاكرة التخزين المؤقت.

الخطوة 2. قم بإغلاق المستعرض وفتحه مرة أخرى.

الآن يجب أن ترى مفتاح الشهادة لبدء شهادة CA الموقعة والإشارة في نافذة المستعرض إلى أن الشهادة موقعة ذاتيا وبالتالي غير موثوق بها، يجب أن تختفي.

استكشاف الأخطاء وإصلاحها

لا توجد خطوات لاستكشاف أخطاء تنفيذ الشهادات الموقعة ل CA وإصلاحها في هذا الدليل.

معلومات ذات صلة

- دليل تكوين CVP - الأمان

- دليل أمان UCCE

- دليل مسؤول PCCE

- شهادات Exchange PCCE ذاتية التوقيع - PCCE 12.5

- شهادات Exchange UCCE ذاتية التوقيع - UCCE 12.5

- شهادات Exchange PCCE ذاتية التوقيع - PCCE، الإصدار 12.6

- شهادات Exchange UCCE ذاتية التوقيع - UCCE، الإصدار 12.6

- الأداة المساعدة لتبادل الشهادات

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

19-Sep-2023 |

PII محدث ومتطلبات النمط ونص بديل والتنسيق. |

1.0 |

15-Aug-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Bhaskar Sastry GarimellaCisco Technical Consulting Engineer

- Ramiro AmayaCisco Technical Consulting Engineer

- Robert RogierCisco Technical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات