IP サービス コンフィギュレーション ガイド Cisco DCNM for SAN リリース 5.x

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年8月2日

章のタイトル: iSCSI の設定

- iSCSI について

- iSCSI の設定限度

- iSCSI ターゲットとしてのファイバ チャネル ターゲットの提示

- 仮想ファイバ チャネル ホストとしての iSCSI ホストの提示

- 発信側の識別

- 発信側提供モード

- 透過型イニシエータ モード

- iSCSI 発信側への WWN の割り当て

- スタティック マッピング

- プロキシ イニシエータ モード

- iSCSI の VSAN メンバーシップ

- iSCSI ホストの拡張 VSAN メンバーシップ

- iSCSI のアクセス コントロール

- iSCSI セッション認証

- iSCSI 即時データ機能および割り込みデータ機能

- iSLB の概要

- iSLB 発信側の概要

- iSLB 発信側ターゲット

- iSLB セッション認証

- VRRP を使用するロード バランシング

- iSCSI インターフェイス パラメータの変更およびロード バランシングへの影響

- ギガビット イーサネット インターフェイスを選択した場合の VRRP ロード バランシング アルゴリズム

- CFS を使用した iSLB 設定配信の概要

- ファブリックのロック

- iSCSI ハイ アベイラビリティ

- 同じ IP ネットワークに接続された複数の IPS ポート

- VRRP ベースのハイ アベイラビリティ

- イーサネット ポートチャネル ベースのハイ アベイラビリティ

- iSNS

- iSNS クライアント機能の概要

- iSNS サーバ機能の概要

- iSNS クライアントの登録および登録解除

- ターゲットの検出

- クラウド検出の概要

- iSCSI のライセンス要件

- 注意事項と制限

- デフォルト設定

- iSCSI の設定

- iSCSI のイネーブル化

- iSCSI インターフェイスの作成

- iSCSI Wizard の使用法

- ダイナミック マッピングのイネーブル化

- スタティック マッピングの作成

- スタティック iSCSI ターゲットのアドバタイズ

- 発信側識別の指定

- iSCSI 発信側のアイドル タイムアウトの設定

- スタティック マッピングの設定

- ダイナミック iSCSI 発信側 WWN マッピングをスタティックにする方法

- WWN の衝突チェック

- プロキシ イニシエータの設定

- iSCSI ホストの VSAN メンバーシップの設定

- iSCSI インターフェイスのデフォルト ポート VSAN の設定

- ゾーン データベースへの iSCSI 発信側の追加

- iSCSI のアクセス コントロールの設定

- iSCSI ユーザの AAA 認証の設定

- 認証メカニズムの設定

- Ethernet Interfaces iSCSI

- Ethernet Interfaces iSCSI TCP

- Ethernet Interface Monitor iSCSI Connections

- iSCSI Connection

- iSCSI Initiators

- iSCSI Targets

- iSCSI Session Initiators

- iSCSI Global

- iSCSI Session Statistics

- iSCSI iSLB VRRP

- iSCSI Initiator Access

- iSCSI Initiator PWWN

- iSCSI Sessions

- iSCSI Sessions Detail

- iSNS Details iSCSI Nodes

- iSCSI User

- Edit iSCSI Advertised Interfaces

iSCSI の設定

Cisco MDS 9000 ファミリの IP ストレージ(IPS)サービスは、オープン規格の IP ベース テクノロジーを使用することによって、ファイバ チャネル SAN の到達距離を延長します。IP ホストは iSCSI プロトコルを使用して、ファイバ チャネル ストレージにアクセスできます。

(注) iSCSI 機能は、Cisco MDS 9200 スイッチまたは Cisco MDS 9500 ディレクタで使用可能な IPS モジュール固有の機能です。

Cisco MDS 9216i スイッチと 14/2 Multiprotocol Services(MPS-14/2)モジュールでは、ファイバ チャネル、FCIP、および iSCSI 機能も使用できます。MPS-14/2 モジュールは、Cisco MDS 9200 シリーズまたは Cisco MDS 9500 シリーズのすべてのスイッチで使用できます。

(注) ギガビット イーサネット インターフェイスの設定については、「ギガビット イーサネット インターフェイスの設定」を参照してください。

iSCSI について

Cisco MDS 9000 ファミリの IP ストレージ(IPS)サービスは、オープン規格の IP ベース テクノロジーを使用することによって、ファイバ チャネル SAN の到達距離を延長します。iSCSI 機能は、IP ネットワーク内の iSCSI ホストと、Cisco MDS 9000 ファミリ スイッチの任意のファイバ チャネル インターフェイスからアクセス可能なファイバ チャネル SAN のファイバ チャネル ストレージ デバイス間で、iSCSI 要求および応答をルーティングします。iSCSI プロトコルを使用して、iSCSI ドライバは、iSCSI ホストからの SCSI の要求と応答を IP ネットワークを介して転送できます。iSCSI 機能を使用するには、ファブリック内の目的のスイッチ上で iSCSI を明示的にイネーブルにする必要があります。

(注) iSCSI 機能は、Cisco Fabric Switch for HP c-Class Bladesystem および Cisco Fabric Switch for IBM BladeCenter ではサポートされません。

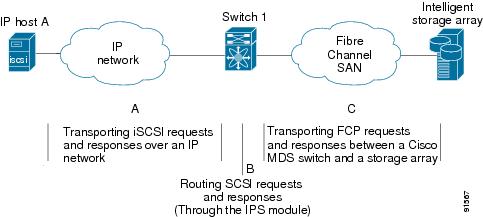

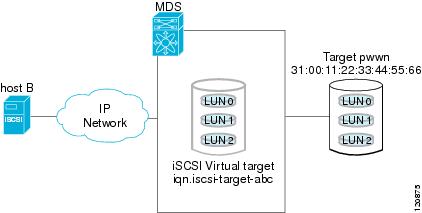

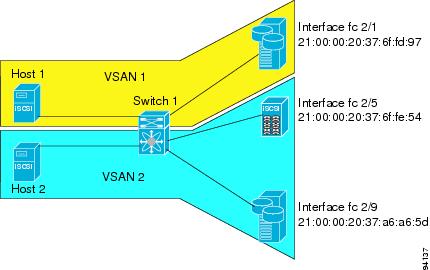

iSCSI 機能は、IP ネットワーク内の iSCSI ホストと、Cisco MDS 9000 ファミリ スイッチの任意のファイバ チャネル インターフェイスからアクセス可能なファイバ チャネル SAN のファイバ チャネル ストレージ デバイス間で、iSCSI 要求および応答をルーティングします(図 4-1 を参照)。

図 4-1 iSCSI 要求および応答の転送(透過型 iSCSI ルーティングの場合)

IPS モジュールまたは MPS-14/2 モジュールを介してストレージにアクセスする必要がある各 iSCSI ホストには、互換性のある iSCSI ドライバをインストールしておく必要があります iSCSI プロトコルを使用して、iSCSI ドライバは、iSCSI ホストからの SCSI の要求と応答を IP ネットワークを介して転送できます。ホストのオペレーティング システムの観点から、iSCSI ドライバは、ホスト内にファイバ チャネル ドライバに似た SCSI 転送ドライバであるように見えます。

IPS モジュールまたは MPS-14/2 モジュールは、透過型 SCSI ルーティングを実行します。iSCSI プロトコルを使用する IP ホストは、ファイバ チャネル ネットワーク上のターゲットに透過的にアクセスできます。図 4-1 に IP ネットワークを介して IPS モジュールまたは MPS-14/2 モジュールに接続し、ファイバ チャネル SAN 上のファイバ チャネル ストレージにアクセスする、iSCSI ホストの一般的な設定例を示します。

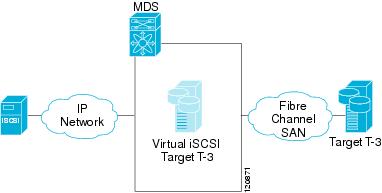

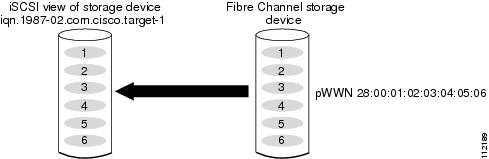

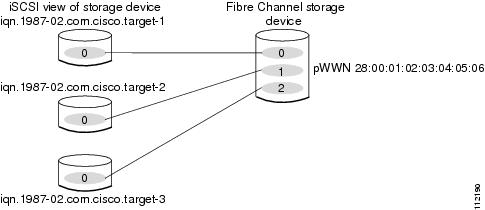

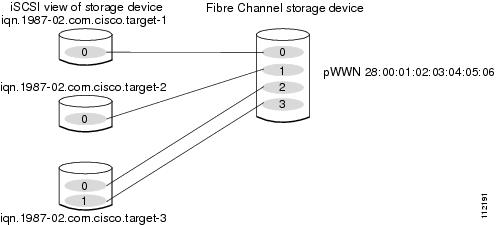

IPS モジュールまたは MPS-14/2 モジュールは、独立した iSCSI SAN ビューおよびファイバ チャネル SAN ビューを作成します。iSCSI SAN ビューの場合、IPS モジュールまたは MPS-14/2 モジュールが iSCSI 仮想ターゲットを作成し、それをファイバ チャネル SAN で使用できる物理ファイバ チャネル ターゲットに対応付けます。これらのモジュールは、物理 iSCSI ターゲットが IP ネットワークに接続されているかのように、ファイバ チャネル ターゲットを IP ホストに提示します(図 4-2 を参照)。

図 4-2 iSCSI SAN ビュー:iSCSI 仮想ターゲット

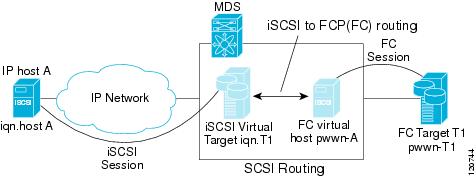

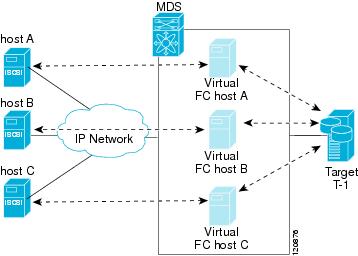

ファイバ チャネル SAN ビューの場合、IPS モジュールまたは MPS-14/2 モジュールが仮想ファイバ チャネル ホストとして iSCSI ホストを提示します。ストレージ デバイスは、実ファイバ チャネル ホストで実行される通信と同様に、仮想ファイバ チャネル ホストと通信します(図 4-3 を参照)。

図 4-3 ファイバ チャネル SAN ビュー:HBA としての iSCSI ホスト

IPS モジュールまたは MPS-14/2 モジュールは、iSCSI 仮想ターゲットと仮想ファイバ チャネル ホスト間で、コマンドを透過的にマッピングします(図 4-4 を参照)。

図 4-4 iSCSI から FCP(ファイバ チャネル)へのルーティング

IP ホストからファイバ チャネル ストレージ デバイスへのルーティングでは、主に次の処理が実行されます。

•![]() IP ネットワークを介して、ホストと IPS モジュールまたは MPS-14/2 モジュール間で iSCSI 要求および応答が転送されます。

IP ネットワークを介して、ホストと IPS モジュールまたは MPS-14/2 モジュール間で iSCSI 要求および応答が転送されます。

•![]() IP ネットワーク上のホストとファイバ チャネル ストレージ デバイス間で、SCSI 要求および応答がルーティングされます(iSCSI を FCP に変換したり、その逆の変換を行ったりします)。IPS モジュールまたは MPS-14/2 モジュールで、この変換とルーティングを実行します。

IP ネットワーク上のホストとファイバ チャネル ストレージ デバイス間で、SCSI 要求および応答がルーティングされます(iSCSI を FCP に変換したり、その逆の変換を行ったりします)。IPS モジュールまたは MPS-14/2 モジュールで、この変換とルーティングを実行します。

•![]() IPS モジュールまたは MPS-14/2 モジュールとファイバ チャネル ストレージ デバイス間で、FCP 要求または応答が転送されます。

IPS モジュールまたは MPS-14/2 モジュールとファイバ チャネル ストレージ デバイス間で、FCP 要求または応答が転送されます。

(注) FCP(ファイバ チャネルの iSCSI 同等機能)は、ファイバ チャネル SAN 上で SCSI コマンドを伝送します。

iSCSI プロトコルの詳細については、http://www.ietf.org にアクセスして IP ストレージに関する IETF 規格を参照してください。

iSCSI の設定限度

•![]() ファブリックでサポートされる iSCSI および iSLB 発信側の最大数は 2000 です。

ファブリックでサポートされる iSCSI および iSLB 発信側の最大数は 2000 です。

•![]() サポートされる iSCSI および iSLB 発信側の最大数はポートごとに 200 です。

サポートされる iSCSI および iSLB 発信側の最大数はポートごとに 200 です。

•![]() 透過型またはプロキシ イニシエータ モードで IPS ポートがサポートする iSCSI および iSLB セッションの最大数は 500 です。

透過型またはプロキシ イニシエータ モードで IPS ポートがサポートする iSCSI および iSLB セッションの最大数は 500 です。

iSCSI ターゲットとしてのファイバ チャネル ターゲットの提示

IPS モジュールまたは MPS-14/2 モジュールは、物理ファイバ チャネル ターゲットを iSCSI 仮想ターゲットとして提示し、iSCSI ホストからこれらへのアクセスを許可します。このモジュールは、これらのターゲットを次の 2 つのうちいずれかの方法で示します。

•![]() ダイナミック マッピング:すべてのファイバ チャネル ターゲット デバイスまたはポートを iSCSI デバイスとして、自動的に対応付けます。このマッピングを使用して、自動 iSCSI ターゲット名が作成されます。

ダイナミック マッピング:すべてのファイバ チャネル ターゲット デバイスまたはポートを iSCSI デバイスとして、自動的に対応付けます。このマッピングを使用して、自動 iSCSI ターゲット名が作成されます。

•![]() スタティック マッピング:手動で iSCSI ターゲット デバイスを作成し、ファイバ チャネル ターゲット ポート全体またはファイバ チャネル LUN のサブセットに対応付けます。このマッピングの場合は、ユーザ側で一意の iSCSI ターゲット名を指定する必要があります。

スタティック マッピング:手動で iSCSI ターゲット デバイスを作成し、ファイバ チャネル ターゲット ポート全体またはファイバ チャネル LUN のサブセットに対応付けます。このマッピングの場合は、ユーザ側で一意の iSCSI ターゲット名を指定する必要があります。

スタティック マッピングは、iSCSI ホストをファイバ チャネル ターゲット内の LU のサブセットに限定する必要がある場合、iSCSI アクセス コントロールが必要な場合、またはその両方が当てはまる場合に使用します(「iSCSI のアクセス コントロール」を参照)。また、スタティック マッピングを使用すると、冗長ファイバ チャネル ポートがファイバ チャネル ターゲットの LU に到達可能な場合、透過的なフェールオーバーを設定できます(「透過型ターゲット フェールオーバー」 を参照)。

(注) IPS モジュールまたは MPS-14/2 モジュールはデフォルトで、iSCSI にファイバ チャネル ターゲットをインポートしません。IPS モジュールまたは MPS-14/2 モジュールで iSCSI 発信側からファイバ チャネル ターゲットを使用できるようにするには、ダイナミック マッピングまたはスタティック マッピングを設定しておく必要があります。

ダイナミック マッピング

ダイナミック マッピングを設定すると、IPS モジュールまたは MPS-14/2 モジュールはすべてのファイバ チャネル ターゲットを iSCSI ドメインにインポートし、各物理ファイバ チャネル ターゲット ポートを 1 つの iSCSI ターゲットとしてマッピングします。つまり、物理ストレージ ターゲット ポートを介してアクセス可能なすべての LU は、物理ファイバ チャネル ターゲット ポートの場合と同じ論理ユニット番号(LUN)を持つ iSCSI LU として使用できます。

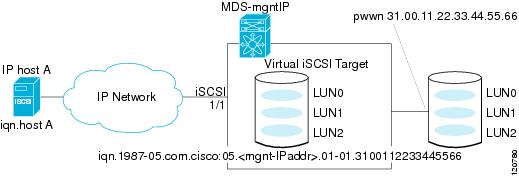

iSCSI ターゲット ノード名は、iSCSI Qualified Name(IQN; iSCSI 修飾名)フォーマットを使用して、自動的に作成されます。iSCSI 修飾名の長さは、最大 223、最小 16 の英数字に制限されています。

名前は SAN 内で一意である必要があるため、IPS モジュールまたは MPS-14/2 モジュールでは次の規則に従って、IQN フォーマットの iSCSI ターゲット ノード名を作成します。

•![]() 仮想ルータ冗長プロトコル(VRRP)グループまたはポートチャネルに属していない IPS ギガビット イーサネット ポートでは、次のフォーマットを使用します。

仮想ルータ冗長プロトコル(VRRP)グループまたはポートチャネルに属していない IPS ギガビット イーサネット ポートでは、次のフォーマットを使用します。

•![]() VRRP グループに属している IPS ポートでは、次のフォーマットを使用します。

VRRP グループに属している IPS ポートでは、次のフォーマットを使用します。

•![]() ポートチャネルに属しているポートでは、次のフォーマットを使用します。

ポートチャネルに属しているポートでは、次のフォーマットを使用します。

(注) スイッチ名が設定されている場合、スイッチ名は管理 IP アドレスの代わりに使用されます。スイッチ名が設定されていない場合は、管理 IP アドレスが使用されます。

Cisco MDS 9000 ファミリ スイッチ内の各 IPS ポートはこの規則に従って、SAN 内の同じファイバ チャネル ターゲット ポートに対して一意の iSCSI ターゲット ノード名を作成します。

たとえば、pWWN が 31:00:11:22:33:44:55:66 のファイバ チャネル ターゲット ポートに対して iSCSI ターゲットが作成され、その pWWN に LUN 0、LUN 1、および LUN 2 が含まれる場合、これらの LUN は、iSCSI ターゲット ノード名 iqn.1987-05.com.cisco:05. MDS_switch_management_IP_

address .01-01.3100112233445566 によって IP ホストから使用可能になります(図 4-5 を参照)。

(注) 設定されているアクセス コントロール メカニズムによっては、個々の iSCSI 発信側で一部のターゲットにアクセスできない場合があります(「iSCSI のアクセス コントロール」 を参照)。

スタティック マッピング

ユーザが定義した一意の iSCSI ノード名を割り当てることによって、iSCSI ターゲットを手動で(スタティックに)作成できます。iSCSI 修飾名の長さは、最小 16 文字、最大 223 文字に制限されています。スタティック マッピングの iSCSI ターゲットでは、ファイバ チャネル ターゲット ポート全体をマッピングすることも(ターゲット ポート内のすべての LU を iSCSI ターゲットにマッピング)、またはファイバ チャネル ターゲット ポートの 1 つまたは複数の LU を含めることもできます(図 4-6 を参照)。

図 4-6 スタティック マッピングの iSCSI ターゲット

仮想ファイバ チャネル ホストとしての iSCSI ホストの提示

IPS モジュールまたは MPS-14/2 モジュールは、iSCSI ホストの代わりにファイバ チャネル ストレージ デバイスに接続し、ストレージ デバイスにコマンドを送信し、ストレージ デバイスと相互にデータを転送します。これらのモジュールでは、仮想ファイバ チャネル N ポートを使用して、iSCSI ホストに代わってファイバ チャネル ストレージ デバイスにアクセスします。iSCSI ホストは、iSCSI Qualified Name(IQN; iSCSI 修飾名)または IP アドレスで指定します。

発信側の識別

IPS モジュールまたは MPS-14/2 モジュールでは、次の方法で iSCSI ホストを識別できます。

•![]() iSCSI Qualified Name(IQN; iSCSI 修飾名)

iSCSI Qualified Name(IQN; iSCSI 修飾名)

iSCSI ログイン時に使用された iSCSI ノード名に基づいて、iSCSI 発信側を識別します。このモードは、iSCSI ホストに複数の IP アドレスがあり、ホストが使用する IP アドレスに関係なく、同じサービスを提供する場合に便利です。複数の IP アドレスが割り当てられた発信側(複数のネットワーク インターフェイス カード(NIC))には、ログインする IPS ポートごとに仮想 N ポートが 1 つずつあります。

iSCSI 発信側は iSCSI ホストの IP アドレスに基づいて特定されます。このモードは、iSCSI ホストに複数の IP アドレスがあり、ホストが使用する IP アドレスに基づいてさまざまなサービスを提供する場合に便利です。また、iSCSI ノード名を取得するのに比べて、ホストの IP アドレスを取得する方が簡単です。iSCSI ターゲットへのログインに使用される IP アドレスごとに、仮想 N ポートが作成されます。1 つの IP アドレスを使用しているホストが複数の IPS ポートにログインした場合、IPS ポートごとにその IP アドレスに対応する仮想 N ポートを 1 つずつ作成します。

発信側提供モード

ファイバ チャネル ファブリックの iSCSI ホストは、透過型イニシエータ モードおよびプロキシ イニシエータ モードの 2 種類のモードで提供できます。

•![]() 透過型イニシエータ モードでは、各 iSCSI ホストが 1 つの仮想ファイバ チャネル ホストとして提供されます。トランスペアレント モードの利点は、ファイバ チャネル アクセス コントロールを「実」ファイバ チャネル ホストを管理する場合と同様に、きめ細かく設定できることです。iSCSI からファイバ チャネルへの 1 対 1 のマッピングなので、ファイバ チャネル ストレージ デバイスに関して、ホストごとに異なるゾーン分割または LUN アクセス コントロールを設定できます。

透過型イニシエータ モードでは、各 iSCSI ホストが 1 つの仮想ファイバ チャネル ホストとして提供されます。トランスペアレント モードの利点は、ファイバ チャネル アクセス コントロールを「実」ファイバ チャネル ホストを管理する場合と同様に、きめ細かく設定できることです。iSCSI からファイバ チャネルへの 1 対 1 のマッピングなので、ファイバ チャネル ストレージ デバイスに関して、ホストごとに異なるゾーン分割または LUN アクセス コントロールを設定できます。

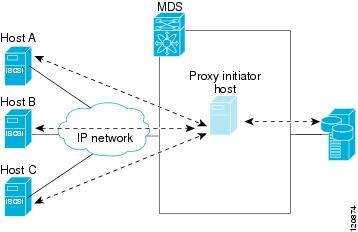

•![]() プロキシ イニシエータ モードでは、1 つの IPS ポートに与えられる仮想ファイバ チャネル ホストは 1 つだけであり、すべての iSCSI ホストがその仮想ファイバ チャネル ホストを使用して、ファイバ チャネル ターゲットにアクセスします。ファイバ チャネル ストレージ デバイスでホストごとに明示的な LUN アクセス コントロールを必要とするシナリオでは、iSCSI 発信側ごとのスタティックな設定は大きな負担となる可能性があります。このような状況では、プロキシ イニシエータ モードを使用すると、設定が簡素化されます。

プロキシ イニシエータ モードでは、1 つの IPS ポートに与えられる仮想ファイバ チャネル ホストは 1 つだけであり、すべての iSCSI ホストがその仮想ファイバ チャネル ホストを使用して、ファイバ チャネル ターゲットにアクセスします。ファイバ チャネル ストレージ デバイスでホストごとに明示的な LUN アクセス コントロールを必要とするシナリオでは、iSCSI 発信側ごとのスタティックな設定は大きな負担となる可能性があります。このような状況では、プロキシ イニシエータ モードを使用すると、設定が簡素化されます。

Cisco MDS スイッチは、次の iSCSI セッション限度をサポートします。

•![]() スイッチ上の最大 iSCSI セッション数は 5000 です。

スイッチ上の最大 iSCSI セッション数は 5000 です。

•![]() 透過型イニシエータ モードの場合、各 IPS ポートの最大 iSCSI セッション数は 500 です。

透過型イニシエータ モードの場合、各 IPS ポートの最大 iSCSI セッション数は 500 です。

•![]() プロキシ イニシエータ モードの場合、各 IPS ポートの最大 iSCSI セッション数は 500 です。

プロキシ イニシエータ モードの場合、各 IPS ポートの最大 iSCSI セッション数は 500 です。

•![]() IPS ポートで作成できる同時セッションの最大数は 5 です(サポート可能なセッションの合計数は 500)。

IPS ポートで作成できる同時セッションの最大数は 5 です(サポート可能なセッションの合計数は 500)。

(注) ポート上で 6 つ以上の iSCSI セッションを同時にアクティブにしようとすると、発信側に一時的なエラーが伝えられ、あとでセッションの作成を再試行することになります。

透過型イニシエータ モード

個々の iSCSI ホストが、1 つの仮想ファイバ チャネル ホスト(つまり、1 つのファイバ チャネル N ポート)として提供されます。トランスペアレント モードの利点は、ファイバ チャネル アクセス コントロールをきめ細かく設定できることです。iSCSI からファイバ チャネルへの 1 対 1 のマッピングなので、ファイバ チャネル ストレージ デバイスに関して、ホストごとに異なるゾーン分割または LUN アクセス コントロールを設定できます。

iSCSI ホストから IPS モジュールまたは MPS-14/2 モジュールに接続すると、そのホスト用の仮想ホスト N ポート(HBA ポート)が作成されます(図 4-7 を参照)。ファイバ チャネル N ポートごとに、一意の Node WWN および Port WWN が 1 つずつ必要です。

WWN を指定して仮想 N ポートを作成したあとで、IPS ポートの仮想 iSCSI インターフェイスを介して Fabric Login(FLOGI; ファブリック ログイン)を行います。FLOGI の完了後、ファイバ チャネル SAN で仮想 N ポートがオンラインになり、ファイバ チャネル ネーム サーバで仮想 N ポートが登録されます。IPS モジュールまたは MPS-14/2 モジュールは、ファイバ チャネル ネーム サーバに次のエントリを登録します。

•![]() ネーム サーバの IP-address フィールドに iSCSI ホストの IP アドレス

ネーム サーバの IP-address フィールドに iSCSI ホストの IP アドレス

•![]() ネーム サーバの symbolic-node-name フィールドに iSCSI ホストの IQN

ネーム サーバの symbolic-node-name フィールドに iSCSI ホストの IQN

•![]() ネーム サーバの FC-4 type フィールドに SCSI_FCP

ネーム サーバの FC-4 type フィールドに SCSI_FCP

•![]() ネーム サーバの FC-4 feature に発信側フラグ

ネーム サーバの FC-4 feature に発信側フラグ

•![]() ネーム サーバの N ポート デバイスを iSCSI ゲートウェイ デバイスとして指定する FC-4 type フィールドに、ベンダー固有の iSCSI GW フラグ

ネーム サーバの N ポート デバイスを iSCSI ゲートウェイ デバイスとして指定する FC-4 type フィールドに、ベンダー固有の iSCSI GW フラグ

iSCSI ホストからのすべての iSCSI セッションが終了すると、IPS モジュールまたは MPS-14/2 モジュールが明示的な Fabric logout(FLOGO; ファブリック ログアウト)を実行し、ファイバ チャネル SAN から仮想 N ポート デバイスを除去します(間接的に、ファイバ チャネル ネーム サーバからデバイスを登録解消することになります)。

ホストから iSCSI 仮想ターゲットへの iSCSI セッションごとに、実ファイバ チャネル ターゲットへの対応するファイバ チャネル セッションが 1 つずつ存在します。3 つの iSCSI ホストがあり(図 4-7 を参照)、そのすべてが同じファイバ チャネル ターゲットに接続しています。3 つの仮想ファイバ チャネル ホストのそれぞれからターゲットに、ファイバ チャネル セッションが 1 つずつあります。

iSCSI 発信側への WWN の割り当て

iSCSI ホストは次のいずれかのメカニズムで、N ポートの WWN に対応付けられます。

ダイナミック マッピングの場合、iSCSI ホストはダイナミックに生成されたポート WWN(pWWN)およびノード WWN(nWWN)に対応付けられます。iSCSI ホストは接続のたびに、異なる WWN に対応付けられる可能性があります。このオプションは、ファイバ チャネル ターゲット デバイス上でアクセス コントロールが不要な場合に使用します。ターゲット デバイスのアクセス コントロールは通常、ホスト WWN を使用して設定するからです。

WWN は、MDS スイッチの WWN プールから割り当てられます。iSCSI ホストへの WWN マッピングは、iSCSI ホストに IPS ポートとの iSCSI セッションが 1 つ以上あるかぎり維持されます。ホストからのすべての iSCSI セッションが終了し、IPS モジュールまたは MPS-14/2 モジュールがホストの仮想 N ポートに対して FLOGO を実行すると、WWN は解放されてスイッチのファイバ チャネル WWN プールに戻ります。戻されたアドレスは、ファイバ チャネル ファブリックにアクセスする必要がある他の iSCSI ホストに割り当てることができます。

次の 3 種類のダイナミック イニシエータ モードがサポートされます。

•![]() iSCSI:ダイナミック発信側は iSCSI 発信側として扱われ、ダイナミック仮想ターゲットおよび設定された iSCSI 仮想ターゲットにアクセスできます。

iSCSI:ダイナミック発信側は iSCSI 発信側として扱われ、ダイナミック仮想ターゲットおよび設定された iSCSI 仮想ターゲットにアクセスできます。

•![]() iSLB:ダイナミック発信側は iSLB 発信側として扱われます。

iSLB:ダイナミック発信側は iSLB 発信側として扱われます。

•![]() Deny:ダイナミック発信側は、MDS スイッチにログインできません。

Deny:ダイナミック発信側は、MDS スイッチにログインできません。

iSCSI ダイナミック マッピングがデフォルトの動作モードです。この設定は、CFS を使用して配信されます。

(注) ダイナミック イニシエータ モードの設定がサポートされるのは、CLI を使用した場合だけです。Device Manager または Cisco DCNM for SAN を使用した場合はサポートされません。

スタティック マッピング

スタティック マッピングの場合、iSCSI ホストは特定の pWWN および nWWN に対応付けられます。このマッピングは、永続ストレージで維持され、iSCSI ホストが接続するたびに、同じ WWN マッピングが使用されます。ターゲット デバイス上でアクセス コントロールを使用する場合は、このモードが必要です。

スタティック マッピングは、次の 2 つの方法のいずれかで実装できます。

•![]() ユーザ割り当て:設定プロセス中に、一意の WWN を独自に指定できます。

ユーザ割り当て:設定プロセス中に、一意の WWN を独自に指定できます。

•![]() システム割り当て:スイッチのファイバ チャネル WWN プールから WWN を提供し、スイッチ設定でマッピングを維持することをスイッチに要求できます。

システム割り当て:スイッチのファイバ チャネル WWN プールから WWN を提供し、スイッチ設定でマッピングを維持することをスイッチに要求できます。

ヒント system-assign オプションの使用を推奨します。手動で WWN を割り当てる場合は、それが固有の割り当てになるようにする必要があります(詳細については、『Fabric Configuration Guide, Cisco DCNM for SAN』を参照してください)。すでに割り当てられている WWN は使用できません。

プロキシ イニシエータ モード

ファイバ チャネル ストレージ デバイスで、あらゆるホストに関して明示的な LUN アクセス コントロールが必要な場合、透過型イニシエータ モードを使用します(1 つの iSCSI ホストを 1 つのファイバ チャネル ホストとして提供)。各 iSCSI ホストは静的に設定する必要があります。この場合、iSCSI ホストごとにいくつもの設定作業が必要です。明示的な LUN アクセス コントロールが必要ない場合、プロキシ イニシエータ モードを使用すると、設定が簡略化されます。

このモードでは、作成される仮想ホスト N ポート(HBA ポート)は IPS ポートごとに 1 つだけです。その IPS ポートに接続するすべての iSCSI ホストが同じ仮想ホスト N ポートを使用して多重化されます(図 4-8 を参照)。このモードを使用すると、WWN をスタティックにバインドする作業が簡単になります。この IPS ポートを介して接続する各 iSCSI 発信側で使用されるすべての LUN について、プロキシ仮想 N ポートの pWWN からアクセスできるように、ファイバ チャネル ストレージ アレイ上の LUN マッピングおよび割り当てを設定する必要があります。さらに、LUN マッピングおよび iSCSI アクセス コントロール(「スタティック マッピング」を参照)を指定して iSCSI 仮想ターゲットを設定することによって(「iSCSI のアクセス コントロール」を参照)、各 iSCSI 発信側に LUN が割り当てられます。

プロキシ イニシエータ モードは IP ポート単位で設定できますが、その場合、このモードになるのは、その IPS ポートで終端する iSCSI 発信側だけです。

プロキシ イニシエータ モードで IPS ポートを設定した場合、IPS ポートの仮想 iSCSI インターフェイスを介して Fabric Login(FLOGI; ファブリック ログイン)を行います。FLOGI の完了後、ファイバ チャネル ファブリックでプロキシ発信側仮想 N ポートがオンラインになり、ファイバ チャネル ネーム サーバで仮想 N ポートが登録されます。IPS モジュールまたは MPS-14/2 モジュールは、ファイバ チャネル ネーム サーバに次のエントリを登録します。

•![]() ネーム サーバの symbolic-node-name フィールドに iSCSI インターフェイス名 iSCSI スロット/ポート

ネーム サーバの symbolic-node-name フィールドに iSCSI インターフェイス名 iSCSI スロット/ポート

•![]() ネーム サーバの FC-4 type フィールドに SCSI_FCP

ネーム サーバの FC-4 type フィールドに SCSI_FCP

•![]() ネーム サーバの FC-4 feature に発信側フラグ

ネーム サーバの FC-4 feature に発信側フラグ

•![]() ネーム サーバの N ポート デバイスを iSCSI ゲートウェイ デバイスとして指定する FC-4 type フィールドに、ベンダー固有のフラグ(iscsi-gw)

ネーム サーバの N ポート デバイスを iSCSI ゲートウェイ デバイスとして指定する FC-4 type フィールドに、ベンダー固有のフラグ(iscsi-gw)

透過型イニシエータ モードと同様、ユーザは pWWN および nWWN を指定することも、またはプロキシ発信側 N ポートへの WWN 割り当てをシステムに要求することもできます。

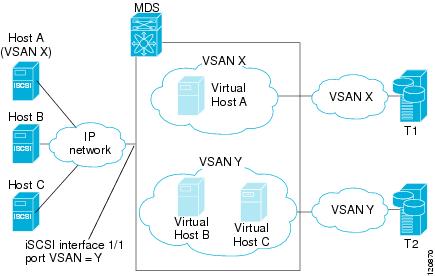

iSCSI の VSAN メンバーシップ

iSCSI インターフェイスにはポート VSAN という VSAN メンバーシップを設定できます。このインターフェイスに接続するすべての iSCSI デバイスは、VSAN 内で明示的に設定されていない場合には、自動的にこの VSAN のメンバーになります。iSCSI インターフェイスのデフォルト ポート VSAN は、VLAN 1 です。iSCSI デバイスもファイバ チャネル デバイスと同様、2 種類の方式で VSAN メンバーシップを定義できます。

•![]() iSCSI ホスト:iSCSI ホストに対する VSAN メンバーシップ(この方法は、iSCSI インターフェイスより優先して実行されます)。

iSCSI ホスト:iSCSI ホストに対する VSAN メンバーシップ(この方法は、iSCSI インターフェイスより優先して実行されます)。

•![]() iSCSI インターフェイス:iSCSI インターフェイスに対する VSAN メンバーシップ(ホストが iSCSI ホストによる方法でどの VSAN にも設定されていない場合、この iSCSI インターフェイスに接続するすべての iSCSI ホストがインターフェイス VSAN メンバーシップを継承します)。

iSCSI インターフェイス:iSCSI インターフェイスに対する VSAN メンバーシップ(ホストが iSCSI ホストによる方法でどの VSAN にも設定されていない場合、この iSCSI インターフェイスに接続するすべての iSCSI ホストがインターフェイス VSAN メンバーシップを継承します)。

iSCSI ホストの拡張 VSAN メンバーシップ

iSCSI ホストは、複数の VSAN のメンバーになることができます。この場合、iSCSI ホストがメンバーになっている VSAN ごとに 1 つずつ仮想ファイバ チャネル ホストが複数作成されます。この設定は、ファイバ チャネル テープ デバイスなどのリソースをさまざまな VSAN 間で共有しなければならない場合に便利です。

iSCSI のアクセス コントロール

iSCSI デバイスでは 2 種類のアクセス コントロール方式を使用できます。ファイバ チャネル ファブリックに iSCSI ホストを提供するイニシエータ モードに応じて、一方または両方のアクセス コントロール方式を使用できます。

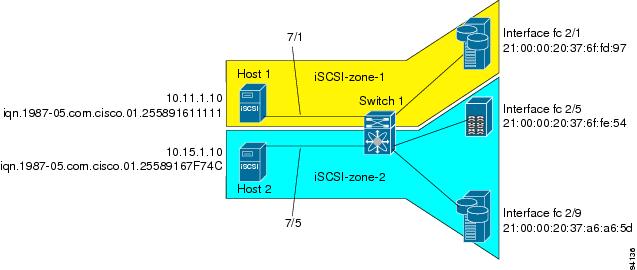

•![]() ファイバ チャネル ゾーン分割ベースのアクセス コントロール:ファイバ チャネル ゾーン分割は、iSCSI デバイスをサポートできるように拡張されました。この拡張により、SAN 全体にわたって、統一された柔軟性の高いアクセス コントロール方式を使用する利点が得られます。iSCSI の場合、複数の iSCSI デバイスが iSCSI インターフェイスの背後に接続される可能性があります。インターフェイスベースのゾーン分割は、インターフェイスの背後にあるすべての iSCSI デバイスが自動的に同じゾーンに含まれるので、役に立たない場合があります。

ファイバ チャネル ゾーン分割ベースのアクセス コントロール:ファイバ チャネル ゾーン分割は、iSCSI デバイスをサポートできるように拡張されました。この拡張により、SAN 全体にわたって、統一された柔軟性の高いアクセス コントロール方式を使用する利点が得られます。iSCSI の場合、複数の iSCSI デバイスが iSCSI インターフェイスの背後に接続される可能性があります。インターフェイスベースのゾーン分割は、インターフェイスの背後にあるすべての iSCSI デバイスが自動的に同じゾーンに含まれるので、役に立たない場合があります。

•![]() iSCSI ACL ベースのアクセス コントロール:iSCSI ベースのアクセス コントロールが適用されるのは、スタティック iSCSI 仮想ターゲットを作成した場合だけです。スタティック iSCSI ターゲットの場合は、ターゲットにアクセス可能な iSCSI 発信側のリストを設定できます。デフォルトでは、スタティック iSCSI 仮想ターゲットは iSCSI ホストにアクセスできません。

iSCSI ACL ベースのアクセス コントロール:iSCSI ベースのアクセス コントロールが適用されるのは、スタティック iSCSI 仮想ターゲットを作成した場合だけです。スタティック iSCSI ターゲットの場合は、ターゲットにアクセス可能な iSCSI 発信側のリストを設定できます。デフォルトでは、スタティック iSCSI 仮想ターゲットは iSCSI ホストにアクセスできません。

ファイバ チャネル ファブリックに iSCSI ホストを提供するイニシエータ モードに応じて、一方または両方のアクセス コントロール方式を使用できます。

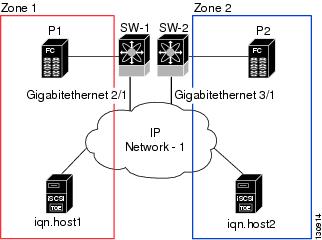

ファイバ チャネル ゾーン分割ベースのアクセス コントロール

Cisco SAN-OS リリース 3.x と NX-OS リリース 4.1(1b) の VSAN およびゾーン分割の概念は、ファイバ チャネル デバイスと iSCSI デバイスの両方を対象とするように拡張されました。ゾーン分割は、ファイバ チャネル デバイスの標準アクセス コントロール方式であり、VSAN のコンテキストの中で適用されます。ファイバ チャネル ゾーン分割は、iSCSI デバイスをサポートできるように拡張されました。この拡張により、SAN 全体にわたって、統一された柔軟性の高いアクセス コントロール方式を使用する利点が得られます。

ファイバ チャネル ゾーンのメンバーを識別する共通メカニズムは、次のとおりです。

•![]() インターフェイスおよびスイッチの WWN。そのインターフェイス経由で接続するデバイスはゾーン内にあります。

インターフェイスおよびスイッチの WWN。そのインターフェイス経由で接続するデバイスはゾーン内にあります。

ファイバ チャネル ゾーン分割の詳細については、『Fabric Configuration Guide,Cisco DCNM for SAN』を参照してください。

iSCSI の場合、複数の iSCSI デバイスが iSCSI インターフェイスの背後に接続される可能性があります。インターフェイスベースのゾーン分割は、インターフェイスの背後にあるすべての iSCSI デバイスが自動的に同じゾーンに含まれるので、役に立たない場合があります。

透過型イニシエータ モード(「透過型イニシエータ モード」で説明したとおり、iSCSI ホストごとに 1 つずつファイバ チャネル仮想 N ポートが作成される)では、iSCSI ホストにスタティックな WWN マッピングが設定されている場合に、標準のファイバ チャネル デバイス pWWN ベースのゾーン分割メンバーシップ メカニズムを使用できます。

ゾーン分割メンバーシップ メカニズムは、次の情報に基づいて iSCSI デバイスをゾーンに追加するように拡張されています。

•![]() iSCSI Qualified Name(IQN; iSCSI 修飾名)

iSCSI Qualified Name(IQN; iSCSI 修飾名)

スタティック WWN マッピングが設定されていない iSCSI ホストの場合、この機能を使用すると、ゾーン メンバーとして IP アドレスまたは iSCSI ノード名を指定できます。スタティック WWN マッピングが設定されている iSCSI ホストでも、これらの機能を使用できます。サブネット マスクを指定することにより、1 つのコマンドで複数のデバイスを IP アドレス ベースのゾーン メンバーシップに指定できます。

(注) プロキシ イニシエータ モードでは、IPS ポートに接続するすべての iSCSI デバイスが、単一の仮想ファイバ チャネル N ポート経由でファイバ チャネル ファブリックにアクセスできます。iSCSI ノード名または IP アドレスに基づくゾーン分割を設定しても効果はありません。WWN ベースのゾーン分割を使用した場合、その IPS ポートに接続するすべての iSCSI デバイスが同じゾーンに組み込まれます。プロキシ イニシエータ モードで個別の発信側アクセス コントロールを実施するには、仮想ターゲットに iSCSI ACL を設定します(「iSCSI ベースのアクセス コントロール」を参照)。

iSCSI ベースのアクセス コントロール

iSCSI ベースのアクセス コントロールが適用されるのは、スタティック iSCSI 仮想ターゲットを作成した場合だけです(「スタティック マッピング」を参照)。スタティック iSCSI ターゲットの場合は、ターゲットにアクセス可能な iSCSI 発信側のリストを設定できます。

デフォルトでは、スタティック iSCSI 仮想ターゲットは iSCSI ホストにアクセスできません。すべてのホストから iSCSI 仮想ターゲットにアクセスできるようにするには、アクセス可能性を明示的に設定する必要があります。発信側アクセス リストには、発信側を 1 つまたは複数指定できます。iSCSI 発信側は、次のいずれかの方式で指定できます。

(注) トランスペアレント モードの iSCSI 発信側で、ファイバ チャネル ゾーン分割と iSCSI ACL の両方を使用する場合、iSCSI ホストにアクセス可能なスタティック iSCSI ターゲットごとに、発信側の仮想 N ポートをファイバ チャネル ターゲットと同じファイバ チャネル ゾーンに含める必要があります。

アクセス制御の実行

IPS モジュールおよび MPS-14/2 モジュールでは、iSCSI およびファイバ チャネル ゾーン分割ベースの両方のアクセス コントロール リストを使用して、アクセス コントロールを実行します。アクセス コントロールは、iSCSI 検出フェーズおよび iSCSI セッション作成フェーズの両方で実行されます。入出力フェーズでは、アクセス コントロールの実行は不要です。IPS モジュールまたは MPS-14/2 モジュールが iSCSI トラフィックのファイバ チャネルへのルーティングを引き受けるためです。

•![]() iSCSI 検出フェーズ:iSCSI ホストが iSCSI 検出セッションを作成し、すべての iSCSI ターゲットにクエリーを送信すると、IPS モジュールまたは MPS-14/2 モジュールは直前の項に記載されたアクセス コントロール ポリシーに基づいて、この iSCSI ターゲットホストからアクセス可能な iSCSI ターゲット リストだけを戻します。IPS モジュールまたは MPS-14/2 モジュールは、ファイバ チャネル ネーム サーバにクエリーを送信し、すべての VSAN で発信側と同じゾーンに含まれているすべてのデバイスを要求することによって、これを実行します。さらに、FCNS エントリの FC4-feature フィールドを調べることによって、発信側デバイスを除外します。(デバイスが FC4-feature フィールドにイニシエータとしてもターゲットとしても登録していない場合、IPS モジュールまたは MPS-14/2 モジュールはそれをアドバタイズします)。その後に iSCSI ホストにターゲットのリストを返します。各ターゲットには、ユーザが設定したスタティックな iSCSI ターゲット名または IPS モジュールまたは MPS-14/2 モジュールによって作成されたダイナミックな iSCSI ターゲット名が与えられます(「ダイナミック マッピング」を参照)。

iSCSI 検出フェーズ:iSCSI ホストが iSCSI 検出セッションを作成し、すべての iSCSI ターゲットにクエリーを送信すると、IPS モジュールまたは MPS-14/2 モジュールは直前の項に記載されたアクセス コントロール ポリシーに基づいて、この iSCSI ターゲットホストからアクセス可能な iSCSI ターゲット リストだけを戻します。IPS モジュールまたは MPS-14/2 モジュールは、ファイバ チャネル ネーム サーバにクエリーを送信し、すべての VSAN で発信側と同じゾーンに含まれているすべてのデバイスを要求することによって、これを実行します。さらに、FCNS エントリの FC4-feature フィールドを調べることによって、発信側デバイスを除外します。(デバイスが FC4-feature フィールドにイニシエータとしてもターゲットとしても登録していない場合、IPS モジュールまたは MPS-14/2 モジュールはそれをアドバタイズします)。その後に iSCSI ホストにターゲットのリストを返します。各ターゲットには、ユーザが設定したスタティックな iSCSI ターゲット名または IPS モジュールまたは MPS-14/2 モジュールによって作成されたダイナミックな iSCSI ターゲット名が与えられます(「ダイナミック マッピング」を参照)。

•![]() iSCSI セッションの作成:IP ホスト発信側が iSCSI セッションを開始すると、IPS モジュールまたは MPS-14/2 モジュールが、「iSCSI ベースのアクセス コントロール」で説明した両方のアクセス コントロール方式を使用して、(セッション ログイン要求で)指定された iSCSI ターゲットにアクセスが許可されているかどうかを検証します。

iSCSI セッションの作成:IP ホスト発信側が iSCSI セッションを開始すると、IPS モジュールまたは MPS-14/2 モジュールが、「iSCSI ベースのアクセス コントロール」で説明した両方のアクセス コントロール方式を使用して、(セッション ログイン要求で)指定された iSCSI ターゲットにアクセスが許可されているかどうかを検証します。

iSCSI ターゲットがスタティックに対応付けられたターゲットの場合、IPS モジュールまたは MPS-14/2 モジュールは、iSCSI ターゲットのアクセス リスト内で、iSCSI ホストが許可されているかどうかを検証します。IP ホストからアクセスできない場合は、ログインが拒否されます。iSCSI ホストからアクセスできる場合は、iSCSI ホストが使用する仮想ファイバ チャネル N ポートと、スタティック仮想ターゲットに対応付けられたファイバ チャネル ターゲットが同じファイバ チャネル ゾーンに属しているかどうかが検証されます。

iSCSI ターゲットが自動生成の iSCSI ターゲットの場合、IPS モジュールまたは MPS-14/2 モジュールが iSCSI ターゲット名からファイバ チャネル ターゲットの WWN を抽出して、発信側とファイバ チャネル ターゲットが同じファイバ チャネル ゾーンに属しているかどうかを検証します。属している場合は、アクセスが許可されます。

IPS モジュールまたは MPS-14/2 モジュールでは、iSCSI ホストのファイバ チャネル N ポートを使用して、ゾーン適用ネーム サーバ クエリーによって、ファイバ チャネル ターゲット WWN を調べます。FC ID がネーム サーバから戻された場合は、iSCSI セッションが許可されます。これ以外の場合、ログイン要求は拒否されます。

iSCSI セッション認証

IPS モジュールまたは MPS-14/2 モジュールは、ストレージ デバイスへのアクセスを要求する iSCSI ホストを認証するための iSCSI 認証メカニズムをサポートします。デフォルトでは、IPS モジュールまたは MPS-14/2 モジュールは、iSCSI 発信側に関する CHAP または None 認証を許可します。認証を必ず使用する場合は、CHAP 認証だけが許可されるようにスイッチを設定する必要があります。

CHAP のユーザ名またはシークレット検証では、Cisco MDS AAA インフラストラクチャでサポートおよび許可されている任意の方式を使用できます。AAA 認証は、RADIUS、TACACS+、またはローカル認証デバイスをサポートします。『Security Configuration Guide, Cisco DCNM for SAN』を参照してください。

iSCSI 即時データ機能および割り込みデータ機能

Cisco MDS スイッチは、ログイン ネゴシエーション フェーズで発信側が要求した場合に、iSCSI 即時データ機能および割り込みデータ機能をサポートします。即時データは、iSCSI コマンド プロトコル データ ユニット(PDU)のデータ セグメントに格納された iSCSI 書き込みデータで、1 つの PDU に書き込みコマンドと書き込みデータが結合されたものなどです。割り込みデータは、発信側が MSD スイッチなどの iSCSI ターゲットに送信する iSCSI 書き込みデータで、ターゲットから明示的な Ready To Transfer(R2T)PDU を受信する必要のない、iSCSI 送信データ PDU として送信されます。

この 2 つの機能は、発信側とターゲット間で R2T PDU の往復が 1 つ少なくなるため、小規模な書き込みコマンドでは入出力時間の短縮に有効です。MSD スイッチは iSCSI ターゲットとして、1 つのコマンドで最大 64 KB の割り込みデータを使用できます。これは、iSCSI ログイン ネゴシエーション フェーズで、FirstBurstLength パラメータによって制御されます。

iSCSI 発信側が即時データ機能および割り込みデータ機能をサポートする場合、MDS スイッチ上でこれらの機能が自動的にイネーブルになるので、設定は不要です。

iSCSI リスナー ポート

新しい TCP 接続を待ち受ける iSCSI インターフェイスの TCP ポート番号を設定できます。デフォルト ポート番号は 3260 です。TCP ポート番号を変更すると、iSCSI ポートは以後、新しく設定されたポート上の TCP 接続だけを許可します。

TCP 調整パラメータ

•![]() 最大再送信回数(詳細については、「最大再送信回数の設定」を参照してください)。

最大再送信回数(詳細については、「最大再送信回数の設定」を参照してください)。

•![]() Path MTU(詳細については、「パス MTU の設定」 を参照してください)。

Path MTU(詳細については、「パス MTU の設定」 を参照してください)。

•![]() SACK(SACK は、iSCSI TCP 設定でデフォルトでイネーブルです)。

SACK(SACK は、iSCSI TCP 設定でデフォルトでイネーブルです)。

•![]() ウィンドウ管理(iSCSI のデフォルトは、最大帯域幅 1 Gbps、最小使用可能帯域幅 70 Mbps、往復時間 1 ミリ秒です)、(詳細については、「ウィンドウ管理の設定」を参照してください)。

ウィンドウ管理(iSCSI のデフォルトは、最大帯域幅 1 Gbps、最小使用可能帯域幅 70 Mbps、往復時間 1 ミリ秒です)、(詳細については、「ウィンドウ管理の設定」を参照してください)。

•![]() バッファ サイズ(iSCSI のデフォルト送信バッファ サイズは 4096 KB です)、(詳細については、「バッファ サイズの設定」 を参照してください)。

バッファ サイズ(iSCSI のデフォルト送信バッファ サイズは 4096 KB です)、(詳細については、「バッファ サイズの設定」 を参照してください)。

•![]() ウィンドウ輻輳監視(デフォルトでイネーブルで、デフォルト バースト サイズは 50 KB)、(詳細については、「輻輳の監視の設定」 を参照してください)。

ウィンドウ輻輳監視(デフォルトでイネーブルで、デフォルト バースト サイズは 50 KB)、(詳細については、「輻輳の監視の設定」 を参照してください)。

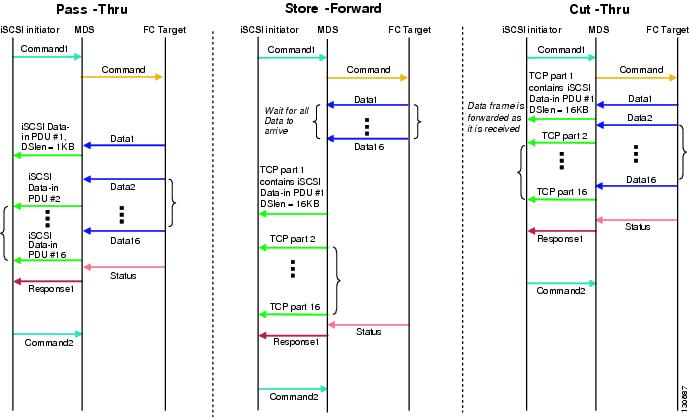

iSCSI ルーティング モード

Cisco MDS 9000 ファミリ スイッチは、複数の iSCSI ルーティング モードをサポートします。モードごとにネゴシエーションを行う動作パラメータが異なり、長所も短所も異なります。また、適切な用途も異なります。

パススルー モードでは、IPS モジュールまたは MPS 14/2 モジュールのポートがファイバ チャネル ターゲットから読み取ったデータ フレームを変換し、バッファリングしないで 1 フレームずつ iSCSI ホストに転送します。したがって、着信フレームを 1 つ受信すると、ただちに 1 つの iSCSI 着信データ PDU として送信されます。

反対方向では、IPS モジュールまたは MPS 14/2 モジュールのポートが、iSCSI ホストから送信できる iSCSI 書き込み送信データ PDU の最大サイズを、それを受信できるファイバ チャネル ターゲットで指定された最大データ サイズに制限します。その結果、iSCSI 送信データ PDU を 1 つ受信すると、1 つのファイバ チャネル データ フレームとしてファイバ チャネル ターゲットに送信されます。

どちらの方向でもバッファリングが行われないので、転送遅延が短縮される利点があります。しかし、最大データ セグメント長が小さいので、ホスト システムの処理のオーバーヘッドが大きくなり、ホストからのデータ転送パフォーマンスが下がるのが一般的です。このモードのもう 1 つの利点は、iSCSI データ ダイジェストが可能になることです。これは TCP チェックサムで得られる以上に、PDU で伝送される iSCSI データの完全性保護に有効です。

ストア アンド フォワード モードでは、IPS モジュールまたは MPS-14/2 モジュールのポートが交換されたすべてのファイバ チャネル データ フレームを組み立て、1 つの大きい iSCSI 受信データ PDU にしてから、iSCSI クライアントに転送します。

反対方向では、IPS モジュールまたは MPS-14/2 モジュールのポートがホストに小さいデータ セグメント サイズを適用しないので、iSCSI ホストは任意のサイズ(最大 256 KB)の iSCSI 送信データ PDU を送信できます。ポートはさらに、iSCSI 送信データ PDU 全体を受信するまで待機し、PDU 全体を受信してから変換または分割して、ファイバ チャネル フレームをファイバ チャネル ターゲットに転送します。

このモードの利点は、ホストからのデータ転送パフォーマンスが向上することです。欠点は、転送遅延が大きくなることと、iSCSI データ ダイジェスト(CRC)を使用できないことです。

(注) ストア アンド フォワード モードは、デフォルトの転送モードです。

カットスルー モードを使用すると、ストア アンド フォワード モードより読み取り処理のパフォーマンスが向上します。IPS モジュールまたは MPS-14/2 モジュールのポートは、各ファイバ チャネル受信データ フレームを受信すると、交換全体の完了を待たずに、ただちに iSCSI ホストに転送することによって、パフォーマンスの向上を実現します。書き込み送信データの処理に関しては、ストア アンド フォワード モードと差はありません。

図 4-9 で、各 iSCSI ルーティング モードで交換されるメッセージを比較します。

表 4-1 に、各 iSCSI ルーティング モードの長所と短所を示します。

|

|

|

|

|---|---|---|

ファイバ チャネル ターゲットが置換可能なさまざまなコマンド用の読み取りデータを送信した場合、最初のコマンドのデータはカットスルー モードで転送されますが、後続コマンドのデータはバッファリングされ、動作はストア アンド フォワード モードと同じになります。 |

iSLB の概要

iSCSI サーバ ロード バランシング(iSLB)機能を使用すると、百単位、場合によっては千単位の発信側からなる大規模な iSCSI 環境を容易に設定できます。iSLB には次の機能があります。

•![]() 発信側ターゲットおよび自動ゾーンがサポートされるので、iSLB 発信側の設定が簡素化されます。

発信側ターゲットおよび自動ゾーンがサポートされるので、iSLB 発信側の設定が簡素化されます。

•![]() Cisco Fabric Services(CFS)によって、ファブリックのすべての MDS スイッチに iSLB 発信側設定が配信されるので、手動設定が不要になります。

Cisco Fabric Services(CFS)によって、ファブリックのすべての MDS スイッチに iSLB 発信側設定が配信されるので、手動設定が不要になります。

•![]() iSCSI ログイン リダイレクトおよび VRRP を使用することによって、iSLB 発信側のダイナミック ロード バランシングが使用できます。

iSCSI ログイン リダイレクトおよび VRRP を使用することによって、iSLB 発信側のダイナミック ロード バランシングが使用できます。

iSLB を使用しなかった場合、iSCSI を設定するために次の作業が必要になります。

•![]() 次の作業を含め、MDS スイッチ上で複数の設定手順を実行する必要があります。

次の作業を含め、MDS スイッチ上で複数の設定手順を実行する必要があります。

–![]() スタティック pWWN および VSAN を使用した発信側の設定

スタティック pWWN および VSAN を使用した発信側の設定

–![]() (任意)仮想ターゲットの作成および発信側へのアクセス権付与

(任意)仮想ターゲットの作成および発信側へのアクセス権付与

–![]() MDS スイッチ上で発信側に作成したスタティック pWWN に基づく、発信側に関するストレージ システム上でのターゲット LUN マッピングおよびマスクの設定

MDS スイッチ上で発信側に作成したスタティック pWWN に基づく、発信側に関するストレージ システム上でのターゲット LUN マッピングおよびマスクの設定

•![]() 複数の MDS スイッチに、設定を手動でコピーする必要があります。

複数の MDS スイッチに、設定を手動でコピーする必要があります。

•![]() IPS ポートにロード バランシングはありません。次の例を参考にしてください。

IPS ポートにロード バランシングはありません。次の例を参考にしてください。

–![]() 仮想ルータ冗長プロトコル(VRRP)がサポートするのは、アクティブおよびバックアップだけであり、ロード バランシングはサポートしません。

仮想ルータ冗長プロトコル(VRRP)がサポートするのは、アクティブおよびバックアップだけであり、ロード バランシングはサポートしません。

–![]() 複数の VRRP グループを使用し、さまざまなグループでホストを設定する必要があります。

複数の VRRP グループを使用し、さまざまなグループでホストを設定する必要があります。

•![]() 発信側ターゲットおよび自動ゾーンがサポートされるので、iSLB 発信側の設定が簡素化されます。

発信側ターゲットおよび自動ゾーンがサポートされるので、iSLB 発信側の設定が簡素化されます。

•![]() Cisco Fabric Services(CFS)によって、ファブリックのすべての MDS スイッチに iSLB 発信側設定が配信されるので、手動設定が不要になります。

Cisco Fabric Services(CFS)によって、ファブリックのすべての MDS スイッチに iSLB 発信側設定が配信されるので、手動設定が不要になります。

(注) CFS を使用した場合、ファブリック全体に配信されるのは、スタティック マッピングの iSLB 発信側設定だけです。ダイナミックおよびスタティック マッピングの iSCSI 発信側設定は配信されません。

•![]() iSCSI ログイン リダイレクトおよび VRRP を使用することによって、iSLB 発信側のダイナミック ロード バランシングが使用できます。

iSCSI ログイン リダイレクトおよび VRRP を使用することによって、iSLB 発信側のダイナミック ロード バランシングが使用できます。

iSLB 発信側の概要

iSLB 発信側は、iSCSI 発信側が提供する機能のほかに、次の機能を提供します。

•![]() iSLB 発信側は、iSLB 仮想ターゲットもサポートします。

iSLB 発信側は、iSLB 仮想ターゲットもサポートします。

•![]() 発信側ターゲット:これらのターゲットは、特定の発信側に対して設定されます。

発信側ターゲット:これらのターゲットは、特定の発信側に対して設定されます。

•![]() iSCSI ログイン リダイレクトおよび VRRP を使用するロード バランシング:iSCSI ログイン リダイレクトがイネーブルの場合、IPS Manager はインターフェイスごとに計算した負荷に基づいて、最良のインターフェイスに着信セッションをリダイレクトします。

iSCSI ログイン リダイレクトおよび VRRP を使用するロード バランシング:iSCSI ログイン リダイレクトがイネーブルの場合、IPS Manager はインターフェイスごとに計算した負荷に基づいて、最良のインターフェイスに着信セッションをリダイレクトします。

iSLB 発信側は、iSCSI 発信側が提供する機能のほかに、次の機能を提供します。

•![]() iSLB 発信側は、iSLB 仮想ターゲットもサポートします。これらのターゲットは iSCSI 仮想ターゲットときわめて類似していますが、アドバタイズ インターフェイス オプションがないので、CFS を使用して配信可能であることが異なります。

iSLB 発信側は、iSLB 仮想ターゲットもサポートします。これらのターゲットは iSCSI 仮想ターゲットときわめて類似していますが、アドバタイズ インターフェイス オプションがないので、CFS を使用して配信可能であることが異なります。

•![]() 発信側ターゲット:これらのターゲットは、特定の発信側に対して設定されます。

発信側ターゲット:これらのターゲットは、特定の発信側に対して設定されます。

•![]() iSCSI ログイン リダイレクトおよび VRRP を使用するロード バランシング:ロード バランシングがイネーブルの場合、IPS Manager はインターフェイスごとに計算した負荷に基づいて、最良のインターフェイスに着信セッションをリダイレクトします。

iSCSI ログイン リダイレクトおよび VRRP を使用するロード バランシング:ロード バランシングがイネーブルの場合、IPS Manager はインターフェイスごとに計算した負荷に基づいて、最良のインターフェイスに着信セッションをリダイレクトします。

iSLB 発信側への WWN の割り当て

iSLB ホストは次のいずれかのメカニズムで、N ポートの WWN に対応付けられます。

(注) iSLB 発信側の WWN 割り当ては、iSCSI 発信側の場合と同じです。ダイナミックおよびスタティック マッピングについては、「iSCSI 発信側への WWN の割り当て」を参照してください。

ヒント SystemAssign system-assign オプションの使用を推奨します。手動で WWN を割り当てる場合は、それが固有の割り当てになるようにする必要があります(詳細については、『Fabric Configuration Guide, Cisco DCNM for SAN』を参照してください)。すでに割り当てられている WWN は使用できません。

「Device Manager での iSLB の設定」を参照してください。

iSLB 発信側ターゲット

デバイス エイリアスまたは pWWN を使用することによって、発信側ターゲットを設定できます。(任意)次のオプション パラメータを 1 つまたは複数指定することもできます。

(注) ターゲットがオンラインの場合、VSAN ID は省略可能です。ターゲットがオンラインではない場合、VSAN ID は必須です。

発信側ターゲットに IQN を設定する場合は、その名前を使用して発信側ターゲットを特定する必要があります。そうしないと、発信側ターゲットに一意の IQN が生成されます。

iSLB セッション認証

IPS モジュールおよび MPS-14/2 モジュールは、ストレージへのアクセスを要求する iSLB ホストを認証するための iSLB 認証メカニズムをサポートします。デフォルトでは、IPS モジュールおよび MPS-14/2 モジュールは、iSCSI 発信側に関する CHAP または None 認証を許可します。認証を必ず使用する場合は、CHAP 認証だけが許可されるようにスイッチを設定する必要があります。

CHAP のユーザ名またはシークレット検証では、Cisco MDS AAA インフラストラクチャでサポートおよび許可されている任意の方式を使用できます(詳細については、『Security Configuration Guide, Cisco DCNM for SAN』を参照してください)。AAA 認証は、RADIUS、TACACS+、またはローカル認証デバイスをサポートします。

(注) iSLB セッション認証の指定方法は、iSCSI の場合と同じです。「iSCSI セッション認証」を参照してください。

VRRP を使用するロード バランシング

iSLB に仮想ルータ冗長プロトコル(VRRP)ロード バランシングを設定できます。ホストは、ポータル アドレスとして VRRP アドレスを指定して設定されています。VRRP マスター ポートは発信側から最初の iSCSI セッションを受信すると、そのホスト用のバックアップ ポートを割り当てます。マスター ポートの障害時に回復が必要な場合は、CFS によってこの情報がすべてのスイッチで同期化されます。発信側には、一時リダイレクト iSCSI ログイン応答が与えられます。ホストはその後、対応する物理 IP アドレスでバックアップ ポートにログインします。VRRP グループ内で、ロード バランシングがイネーブルに設定されているすべての iSCSI インターフェイスに、同じインターフェイス VSAN、認証、プロキシ イニシエータ モード、および転送モードを設定する必要があります。

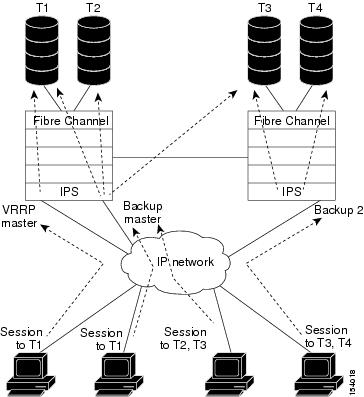

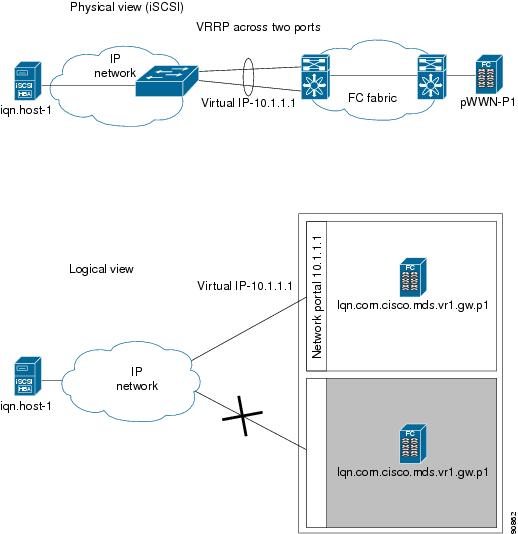

iSLB に仮想ルータ冗長プロトコル(VRRP)ロード バランシングを設定できます。図 4-10 に、iSLB を使用したロード バランシングの例を示します。

ホストは、ポータル アドレスとして VRRP アドレスを指定して設定されています。VRRP マスター ポートは発信側から最初の iSCSI セッションを受信すると、そのホスト用のバックアップ ポートを割り当てます。マスター ポートの障害時に回復が必要な場合は、CFS によってこの情報がすべてのスイッチで同期化されます。発信側には、一時リダイレクト iSCSI ログイン応答が与えられます。ホストはその後、対応する物理 IP アドレスでバックアップ ポートにログインします。バックアップ ポートが停止した場合、ホストはマスター ポートに戻ります。マスター ポートは CFS によって、バックアップ ポートが停止したことを認識し、ホストを別のバックアップ ポートにリダイレクトします。

(注) IPS モジュールとイーサネット スイッチ間にイーサネット ポートチャネルが設定されている場合は、VRRP によるロード バランシングを正常に動作させるために、イーサネット スイッチ上のロード バランシング ポリシーをポート番号ではなく、送信元/宛先 IP アドレスだけに基づいたものにする必要があります。

(注) 発信側をマスター インターフェイスの物理 IP アドレスにリダイレクトすることもできます。

ヒント iSLB VRRP ロード バランシングは、セッション数ではなく iSLB 発信側の数に基づいて実行されます。ターゲットの多い iSLB 発信側は(セッション数が結果的に多くなるので)、他の iSLB 発信側より大きいロード メトリックを指定して設定する必要があります。たとえば、ターゲットの多い iSLB 発信側のロード メトリックをデフォルト値の 1000 から 3000 に引き上げることができます。

iSCSI インターフェイス パラメータの変更およびロード バランシングへの影響

VRRP グループ内で、ロード バランシングがイネーブルに設定されているすべての iSCSI インターフェイスに、同じインターフェイス VSAN、認証、プロキシ イニシエータ モード、および転送モードを設定する必要があります。VRRP グループ内の iSCSI インターフェイスで、これらのパラメータのいずれかを変更しなければならない場合は、一度に 1 つずつ、インターフェイスを処理する必要があります。VRRP グループの一部のインターフェイスでパラメータが変更され、他のインターフェイスでは変更されていない移行期の間、マスター ポートは新しい発信側をリダイレクトする代わりにローカルで処理します。

ギガビット イーサネット インターフェイスを選択した場合の VRRP ロード バランシング アルゴリズム

発信側から iSCSI セッション要求を受信した VRRP マスターは、VRRP グループに含まれるインターフェイスの 1 つに対して既存のマッピングがあるかどうかを最初に調べます。該当するマッピングがある場合、VRRP マスターは発信側をそのインターフェイスにリダイレクトします。該当するマッピングがない場合、VRRP マスターは負荷が最小のインターフェイスを選択し、発信側の iSLB メトリック(重み)を使用して、選択したインターフェイスの負荷を更新します。

(注) VRRP マスター インターフェイスは特別に扱い、他のインターフェイスに比べて小さい負荷で済むようにする必要があります。これは、セッションごとにマスター インターフェイスがリダイレクト作業を実行するためです。新しい発信側は、他のすべてのインターフェイスで次の条件が満たされている場合のみ、マスター インターフェイスに割り当てられます。

VRRP バックアップ インターフェイスの負荷 > [2 × VRRP マスター インターフェイスの負荷 + 1]

CFS を使用した iSLB 設定配信の概要

iSLB 発信側および MDS スイッチ上の発信側ターゲットに設定を配信できます。この機能を使用すると、1 台の MDS スイッチのコンソールから、ファブリック全体で iSLB の設定を同期化できます。iSCSI 発信側アイドル タイムアウト、グローバル認証、および iSCSI ダイナミック イニシエータ モード パラメータも配信されます。CFS 配信は、デフォルトではディセーブルになっています。

MDS スイッチにおける iSLB 発信側および発信側ターゲットの設定は、Cisco Fabric Services(CFS)を使用して配信できます。この機能を使用すると、1 台の MDS スイッチのコンソールから、ファブリック全体で iSLB の設定を同期化できます。iSCSI 発信側アイドル タイムアウト、iSCSI ダイナミック イニシエータ モード、およびグローバル認証パラメータも配信されます。CFS 配信はデフォルトでディセーブルです(詳細については、『System Management Configuration Guide, Cisco DCNM for SAN』を参照してください)。

配信をイネーブルにすると、最初の設定によって暗黙セッションが開始されます。それ以降に入力されたすべてのサーバ設定変更は、一時データベースに保存され、データベースを明示的にコミットしたときに、ファブリック内のすべてのスイッチ(送信元スイッチを含む)に適用されます。

iSLB に対して CFS がイネーブルの場合は、最初の iSLB 設定処理によって CFS セッションが開始され、ファブリック内の iSLB コンフィギュレーションがロックされます。設定変更は、保留中の設定データベースに適用されます。ファブリックに対して変更を行うと、保留中の設定がファブリック内のすべてのスイッチに配信されます。その後、スイッチごとにコンフィギュレーションが検証されます。このチェックによって、次の保証が得られます。

•![]() iSLB 発信側に割り当てられた VSAN は、すべてのスイッチ上で設定されている。

iSLB 発信側に割り当てられた VSAN は、すべてのスイッチ上で設定されている。

•![]() iSLB 発信側に設定されたスタティック WWN は一意であり、すべてのスイッチで使用できる。

iSLB 発信側に設定されたスタティック WWN は一意であり、すべてのスイッチで使用できる。

•![]() iSLB 発信側ノード名は、すべてのスイッチ上の iSCSI 発信側と衝突しない。

iSLB 発信側ノード名は、すべてのスイッチ上の iSCSI 発信側と衝突しない。

チェックが正常に完了すると、すべてのスイッチが保留中の設定を実行コンフィギュレーションにコミットします。チェックが失敗した場合は、コミット全体が失敗します。

(注) iSLB が全面的にサポートされるのは、CFS がイネーブルの場合だけです。CFS モードをイネーブルにしないで iSLB 自動ゾーン分割を使用すると、ゾーン セットをアクティブにしたときに、トラフィックが中断することがあります。

(注) CFS は非 iSLB 発信側設定を配信しません。また、ファイバ チャネル ターゲット設定をインポートしません。

非 iSLB 仮想ターゲットは引き続き、アドバタイズされたインターフェイス オプションをサポートします。

ファブリックのロック

既存の設定を変更するときの最初のアクションによって、保留中の設定が作成され、ファブリック内の機能がロックされます。ファブリックをロックすると、次の条件が適用されます。

•![]() 他のユーザがこの機能の設定に変更を加えることができなくなります。

他のユーザがこの機能の設定に変更を加えることができなくなります。

•![]() アクティブな設定をコピーすると保留中の設定が作成されます。これ以後の変更は保留設定に対して行われ、アクティブな設定(およびファブリック内の他のスイッチ)に変更をコミットするか、または変更を廃棄するまで、保留設定にとどまります。

アクティブな設定をコピーすると保留中の設定が作成されます。これ以後の変更は保留設定に対して行われ、アクティブな設定(およびファブリック内の他のスイッチ)に変更をコミットするか、または変更を廃棄するまで、保留設定にとどまります。

(注) iSLB CFS セッションがアクティブな場合は、iSCSI の設定変更は認められません。

CFS マージ プロセス

2 つのファブリックでマージする場合、CFS は両方のファブリックから iSLB のコンフィギュレーションをマージしようとします。一方のファブリックの指定スイッチ( 上位スイッチ )が自身の iSLB 設定を他方のファブリックの指定スイッチ( 下位スイッチ )に送信します。下位スイッチは自身の実行コンフィギュレーションと受信したコンフィギュレーションを比較し、矛盾の有無を調べます。矛盾が見つからなかった場合は、2 つのコンフィギュレーションをマージして、両方のファブリックのすべてのスイッチに送信します。その後、スイッチごとにコンフィギュレーションが検証されます。このチェックによって、次の保証が得られます。

•![]() iSLB 発信側に割り当てられた VSAN は、すべてのスイッチ上で設定されている。

iSLB 発信側に割り当てられた VSAN は、すべてのスイッチ上で設定されている。

•![]() iSLB 発信側に設定されたスタティック WWN は一意であり、すべてのスイッチで使用できる。

iSLB 発信側に設定されたスタティック WWN は一意であり、すべてのスイッチで使用できる。

•![]() iSLB 発信側ノード名は、すべてのスイッチ上の iSCSI 発信側と衝突しない。

iSLB 発信側ノード名は、すべてのスイッチ上の iSCSI 発信側と衝突しない。

このチェックが正常に完了すると、下位スイッチはすべてのスイッチに、マージされたコンフィギュレーションを実行コンフィギュレーションにコミットするように指示します。チェックに失敗した場合は、マージが失敗します。

iSLB CFS マージ ステータスの矛盾

マージで矛盾が生じる場合があります。マージで次の矛盾が生じた場合は、ユーザの介入が必要です。

•![]() iSCSI グローバル認証または iSCSI 発信側アイドル タイムアウトのパラメータが、2 つのファブリックで同じ設定になっていない。

iSCSI グローバル認証または iSCSI 発信側アイドル タイムアウトのパラメータが、2 つのファブリックで同じ設定になっていない。

•![]() 同じ iSLB 発信側の設定が 2 つのファブリックでそれぞれ異なる。

同じ iSLB 発信側の設定が 2 つのファブリックでそれぞれ異なる。

•![]() 一方のファブリックの iSLB 発信側に、他方のファブリックの iSCSI 発信側と同じ名前が与えられている。

一方のファブリックの iSLB 発信側に、他方のファブリックの iSCSI 発信側と同じ名前が与えられている。

•![]() 2 つのファブリックで重複する pWWN/nWWN の設定が見つかった。たとえば、一方のファブリックの iSLB 発信側に設定された pWWN/nWWN が、他方のファブリックの iSCSI 発信側または別の iSLB 発信側に設定されているなどです。

2 つのファブリックで重複する pWWN/nWWN の設定が見つかった。たとえば、一方のファブリックの iSLB 発信側に設定された pWWN/nWWN が、他方のファブリックの iSCSI 発信側または別の iSLB 発信側に設定されているなどです。

•![]() 一方のファブリックの iSLB 発信側に設定された VSAN が他方のファブリックに存在しない。

一方のファブリックの iSLB 発信側に設定された VSAN が他方のファブリックに存在しない。

ヒント マージの矛盾の詳細については、Syslog を調べてください。

同じ iSLB 発信側に、衝突しない別の発信側ターゲット セットがある場合は、ユーザの介入は不要です。マージされたコンフィギュレーションは、すべての発信側ターゲットの和集合です。

iSCSI ハイ アベイラビリティ

iSCSI 設定で使用できるハイ アベイラビリティ機能は、次のとおりです。

•![]() 「マルチパス ソフトウェアが稼動しているホストでの iSCSI ハイ アベイラビリティ」

「マルチパス ソフトウェアが稼動しているホストでの iSCSI ハイ アベイラビリティ」

透過型ターゲット フェールオーバー

iSCSI 設定で使用できるハイ アベイラビリティ機能は、次のとおりです。

•![]() マルチパス ソフトウェアが稼動しているホストでの iSCSI ハイ アベイラビリティ:このトポロジでは、あらゆるコンポーネントの障害から回復できます。ホストのマルチパス ソフトウェアがストレージにアクセスする別のパスで、ロード バランシングまたはフェールオーバーを処理します。

マルチパス ソフトウェアが稼動しているホストでの iSCSI ハイ アベイラビリティ:このトポロジでは、あらゆるコンポーネントの障害から回復できます。ホストのマルチパス ソフトウェアがストレージにアクセスする別のパスで、ロード バランシングまたはフェールオーバーを処理します。

•![]() マルチパス ソフトウェアのないホストでの iSCSI ハイ アベイラビリティ:マルチパス ソフトウェアのないホストは、同じストレージへの複数のパスについて、情報が得られません。

マルチパス ソフトウェアのないホストでの iSCSI ハイ アベイラビリティ:マルチパス ソフトウェアのないホストは、同じストレージへの複数のパスについて、情報が得られません。

マルチパス ソフトウェアが稼動しているホストでの iSCSI ハイ アベイラビリティ

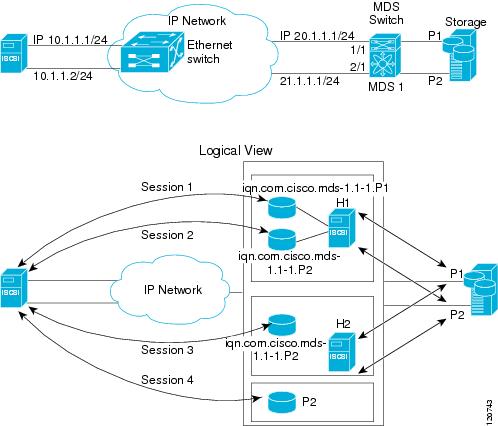

図 4-11 に、マルチパス ソフトウェアが稼動しているホストの iSCSI HA ソリューションに対応する物理および論理トポロジを示します。このシナリオでは、ホストに 4 つの iSCSI セッションがあります。各ホスト NIC から 2 つの IPS ポートへの iSCSI セッションが 2 つあります。

各 IPS ポートはストレージの 2 つの同じファイバ チャネル ターゲット ポートをエクスポートしますが、ダイナミック iSCSI ターゲットを使用している場合、iSCSI ターゲット名は異なります。したがって、2 つの IPS ポートで合計 4 つの iSCSI ターゲット デバイスをエクスポートします。この 4 つの iSCSI ターゲットは、ファイバ チャネル ターゲットの同じ 2 つのポートをマッピングします。

iSCSI ホストは NIC-1 を使用して、IPS ポート 1 に接続し、NIC-2 を使用して IPS ポート 2 に接続します。各 IPS ポートは 2 つの iSCSI ターゲットをエクスポートするので、iSCSI ホストは 4 つの iSCSI セッションを作成します。

iSCSI ホストの NIC-1 で障害が発生した場合(図 4-11 を参照)、セッション 1 および 2 は失敗しますが、セッション 3 および 4 がまだ残っています。

IPS ポート 1 で障害が発生した場合、iSCSI ホストは IPS ポートに接続できないので、セッション 1 および 2 が失敗します。しかし、セッション 3 および 4 はそのまま使用できます。

ストレージのポート 1 に障害が発生すると、IPS ポートはセッション 1 とセッション 3 を終了します(iSCSI 仮想ターゲットの iqn.com.cisco.mds-5.1-2.p1 および iqn-com.cisco.mds-5.1-1.p1 をオフラインの状態にします)。しかし、セッション 2 および 4 はそのまま使用できます。

このトポロジでは、あらゆるコンポーネントの障害から回復できます。ホストのマルチパス ソフトウェアがストレージにアクセスする別のパスで、ロード バランシングまたはフェールオーバーを処理します。

マルチパス ソフトウェアを使用していないホストでの iSCSI HA

ホストにマルチパス ソフトウェアがない場合、ホストは同じストレージに複数のセッションを実行するので、上記のトポロジは当てはまりません。マルチパス ソフトウェアを使用していないホストは、同じストレージへの複数のパスについて、情報が得られません。

IP ストレージには、このシナリオで HA ソリューションを提供する機能が、他に 2 つあります。

•![]() IPS には、iSCSI スタティック仮想ターゲットに関して、透過型のファイバ チャネル ターゲット フェールオーバー機能があります。

IPS には、iSCSI スタティック仮想ターゲットに関して、透過型のファイバ チャネル ターゲット フェールオーバー機能があります。

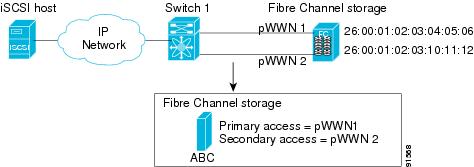

スタティックにインポートされた iSCSI ターゲットは、別の方法でファイバ チャネル ターゲットにセカンダリ pWWN を提供することもできます。この方法は、複数の冗長ポートで LU を認識できるように物理ファイバ チャネル ターゲットが設定されている場合に使用できます。アクティブ ポートに障害が発生した場合は、セカンダリ ポートがアクティブになり、iSCSI セッションは新規アクティブ ポートを使用するように切り替わります(図 4-12 を参照)。

図 4-12 2 つのファイバ チャネル ポートを介したスタティック ターゲット インポート

図 4-12 では、pWWN1 および pWWN2 の両方にマッピングされた iSCSI 仮想ターゲットを作成して、ファイバ チャネル ターゲットに冗長アクセスを行うことができます。

セカンダリ ポートへのフェールオーバーは、ホストからの iSCSI セッションに影響を与えることなく、IPS ポートから透過的に実行されます。プライマリ ポートに障害が発生した場合は、すべての未処理入出力が終了し、状態確認ステータスになります。フェールオーバーが未完了の間に受信された新規入出力は、ビジー ステータスを受け取ります。

ヒント LUN マッピングを使用すると、別のセカンダリ ファイバ チャネル LUN を定義できます(LU 番号が異なる場合)。

プライマリ ポートが再起動した場合に、IPS ポートがプライマリ ポートに再び切り替わるようにするには、 revert-primary port オプションをイネーブルにします。このオプションがディセーブル(デフォルト)の場合は、スイッチオーバーのあとにプライマリ ポートを再起動しても、元のセッションは引き続きセカンダリ ポートにとどまり、プライマリ ポートに切り替わりません。ただし、新規セッションはプライマリ ポートを使用します。これは、プライマリおよびセカンダリ ポートが同時に使用される唯一の状況です。

ストレージ ポート フェールオーバー用の LUN トレスパス

スタティックにインポートされた iSCSI ターゲットにハイ アベイラビリティをもたらす以外に、アクティブ ポートで障害が発生した場合に、トレスパス機能を使用して、スタティックにインポートされた iSCSI ターゲットのアクティブ ポートからパッシブ ポートに LU を移動できます。

2 つのファイバ チャネル N ポートで LU を認識できるように設定された物理ファイバ チャネル ターゲットでは、アクティブ ポートに障害が発生した場合、パッシブ ポートが処理を引き継ぎます。一部の物理ファイバ チャネル ターゲットでは、アクティブ ポートからパッシブ ポートに LU を移動する場合に、トレスパス機能を使用する必要があります。スタティックにインポートされた iSCSI ターゲットのセカンダリ pWWN オプション、およびトレスパス機能をイネーブルにする追加オプションは、冗長ポートを持つ物理ファイバ チャネル ターゲットに使用できます。アクティブ ポートに障害が発生すると、パッシブ ポートがアクティブになります。トレスパス機能がイネーブルの場合、Cisco MDS スイッチは、LU を新規アクティブ ポート上に移動するようターゲットに要求を送信します。新しいアクティブ ポートを使用するように iSCSI セッションが切り替わり、移動した LU は新しいアクティブ ポートを介してアクセスされます(図 4-13 を参照)。

図 4-13 アクティブ プライマリ ポートを含む仮想ターゲット

同じ IP ネットワークに接続された複数の IPS ポート

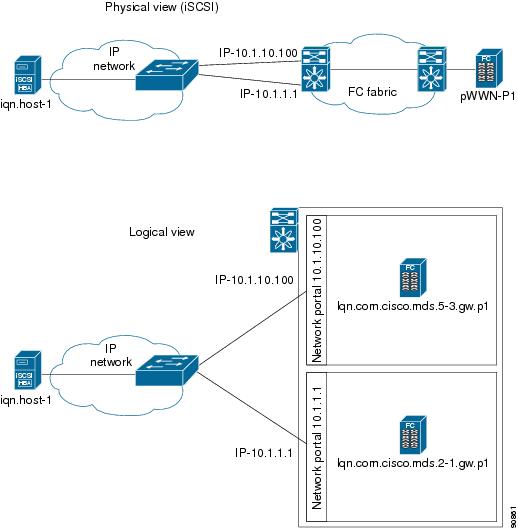

図 4-14 に、同じ IP ネットワーク内に複数のギガビット イーサネット インターフェイスが設定された例を示します。

図 4-14 同じ IP ネットワーク内の複数のギガビット イーサネット インターフェイス

図 4-14 では、各 iSCSI ホストは物理ファイバ チャネル ターゲット(異なる名前のターゲット)ごとに 2 つの iSCSI ターゲットを検出します。ホスト上のマルチパス ソフトウェアは、両方のパスでロード バランシングを行います。いずれかのギガビット イーサネット インターフェイスに障害が発生しても、ホストのマルチパス対応ソフトウェアは別のパスを使用できるので、影響を受けません。

VRRP ベースのハイ アベイラビリティ

図 4-15 に、VRRP ベース iSCSI ハイ アベイラビリティの設定例を示します。

図 4-15 VRRP ベースの iSCSI ハイ アベイラビリティ

図 4-15 では、各 iSCSI ホストは物理ファイバ チャネル ターゲットごとに 1 つの iSCSI ターゲットを検出します。VRRP マスターのギガビット イーサネット インターフェイスに障害が発生すると、iSCSI セッションが終了します。別のギガビット イーサネット インターフェイスが新しいマスターとして仮想 IP アドレスを引き継ぐため、ホストはターゲットに再接続し、セッションが起動します。

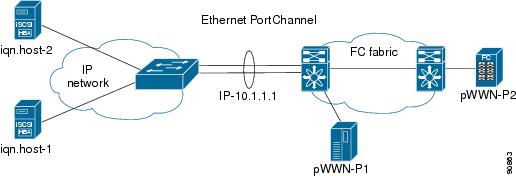

イーサネット ポートチャネル ベースのハイ アベイラビリティ

(注) 1 つの iSCSI リンクのすべての iSCSI データ トラフィックは、1 つの TCP 接続上で伝送されます。したがって、この iSCSI リンクの集約帯域幅は 1 Gbps になります。

図 4-16 に、イーサネット ポートチャネル ベース iSCSI ハイ アベイラビリティの設定例を示します。

図 4-16 イーサネット ポートチャネルベースの iSCSI ハイ アベイラビリティ

図 4-16 では、各 iSCSI ホストは物理ファイバ チャネル ターゲットごとに 1 つの iSCSI ターゲットを検出します。iSCSI ホストから iSCSI 仮想ターゲット(IPS ポート上)への iSCSI セッションでは、2 つの物理インターフェイスのうちの 1 つを使用します(1 つの iSCSI セッションが 1 つの TCP 接続を使用するため)。ギガビット イーサネット インターフェイスに障害が発生すると、IPS モジュールおよびイーサネット スイッチはすべてのフレームを別のギガビット イーサネット インターフェイスに透過的に転送します。

(注) IPS モジュールとイーサネット スイッチ間にイーサネット ポートチャネルが設定されている場合は、VRRP によるロード バランシングを正常に動作させるために、イーサネット スイッチ上のロード バランシング ポリシーをポート番号ではなく、送信元/宛先 IP アドレスだけに基づいたものにする必要があります。

iSNS

Internet Storage Name Service(iSNS)を使用すると、iSCSI デバイスの検出、管理、および設定の自動化により、既存の TCP/IP ネットワークが SAN としてより効率的に機能できるようになります。その実現のために、iSNS サーバおよびクライアントは、次のように動作します。

•![]() iSNS クライアントは、使用するとアクセスできる iSCSI ポータルおよびすべての iSCSI デバイスを iSNS サーバに登録します。

iSNS クライアントは、使用するとアクセスできる iSCSI ポータルおよびすべての iSCSI デバイスを iSNS サーバに登録します。

•![]() iSNS サーバは、iSNS クライアントに次のサービスを提供します。

iSNS サーバは、iSNS クライアントに次のサービスを提供します。

iSNS クライアントとして動作するすべての iSCSI デバイス(発信側およびターゲットの両方)を、iSNS サーバに登録できます。iSCSI 発信側はさらに、iSNS サーバにクエリーを送信して、ターゲットのリストを取得できます。iSNS サーバは応答として、クエリーの送信元クライアントが設定されているアクセス コントロール パラメータに基づいてアクセスできるターゲットのリストを提供します。

Cisco MDS 9000 ファミリ スイッチは、iSNS クライアントとして動作可能であり、使用可能なすべての iSCSI ターゲットを外部 iSNS サーバに登録できます。IPS モジュールまたは MPS-14/2 モジュールが搭載されている Cisco MDS 9000 ファミリのスイッチはすべて、iSNS サーバ機能をサポートします。したがって、iSCSI 発信元などの外部 iSNS クライアントをスイッチに登録し、SAN で使用可能なすべての iSCSI ターゲットを検出できます。

iSNS クライアント機能の概要

Internet Storage Name Service(iSNS)を使用すると、iSCSI デバイスの検出、管理、および設定の自動化により、既存の TCP/IP ネットワークが SAN としてより効率的に機能できるようになります。iSNS クライアントは、使用するとアクセスできる iSCSI ポータルおよびすべての iSCSI デバイスを iSNS サーバに登録します。iSNS クライアントとして動作するすべての iSCSI デバイス(発信側およびターゲットの両方)を、iSNS サーバに登録できます。iSNS クライアントが iSNS サーバにオブジェクトを登録/登録解除できない場合(クライアントが iSNS サーバに TCP 接続できない場合など)、この iSNS クライアントは継続的に、関連するインターフェイスのすべての iSNS オブジェクトを iSNS サーバに再登録しようとします。

各 IPS インターフェイス(ギガビット イーサネット インターフェイス、サブインターフェイス、またはポートチャネル)の iSNS クライアント機能によって、iSNS サーバに情報が登録されます。

インターフェイスにプロファイルをタグ付けすると、スイッチはプロファイル内の iSNS サーバ IP アドレスへの TCP 接続を開始し(既知の iSNS ポート番号 3205 を使用)、ネットワーク エンティティおよびポータル オブジェクトを登録します。IPS インターフェイスごとに一意のエンティティが対応付けられます。スイッチはさらに、ファイバ チャネル ネーム サーバ(FCNS)データベースおよびスイッチの設定を検索し、iSNS サーバに登録するストレージ ノードを検出します。

FCNS データベースにファイバ チャネル pWWN が対応付けられていて、アクセス コントロールが設定されていない場合は、スタティックにマッピングされた仮想ターゲットが登録されます。ダイナミック ターゲット インポートがイネーブルの場合は、ダイナミックにマッピングされたターゲットが登録されます。iSCSI によるファイバ チャネル ターゲット インポートの詳細については、「iSCSI ターゲットとしてのファイバ チャネル ターゲットの提示」を参照してください。

設定変更(アクセス コントロールの変更、ダイナミック インポートのディセーブル化など)が発生したために、またはファイバ チャネル ストレージ ポートがオフラインになったために、ストレージ ノードを使用できなくなった場合は、ストレージ ノードが iSNS サーバから登録解除されます。ストレージ ノードがオンラインに戻ると、ストレージ ノードが再登録されます。

iSNS クライアントが iSNS サーバにオブジェクトを登録/登録解除できない場合(クライアントが iSNS サーバに TCP 接続できない場合など)、この iSNS クライアントは継続的に、関連するインターフェイスのすべての iSNS オブジェクトを iSNS サーバに再登録しようとします。iSNS クライアントで使用される登録インターバル値は 15 分です。クライアントがこのインターバルの間に登録を更新できなかった場合、サーバはエントリの登録を解除します。

プロファイルのタグ付けを解除すると、ネットワーク エンティティおよびポータルも該当するインターフェイスから登録解除されます。

(注) iSNS クライアントは VRRP インターフェイスではサポートされません。

iSNS サーバ機能の概要

イネーブルの場合、Cisco 9000 ファミリ MDS スイッチ上の iSNS サーバは登録されているすべての iSCSI デバイスを追跡します。その結果、iSNS クライアントは iSNS サーバにクエリーを送信することによって、他の iSNS クライアントを突き止めることができます。iSNS サーバは次の機能も提供します。

•![]() iSNS クライアントを登録および登録解除できるようにします。また、iSNS クライアントから iSNS サーバに登録されている他の iSNS クライアントを照会できるようにします。

iSNS クライアントを登録および登録解除できるようにします。また、iSNS クライアントから iSNS サーバに登録されている他の iSNS クライアントを照会できるようにします。

•![]() 特定の発信側からターゲットへのアクセスを許可または拒否する、アクセス コントロールの実施を集中管理します。

特定の発信側からターゲットへのアクセスを許可または拒否する、アクセス コントロールの実施を集中管理します。

•![]() 登録されている iSNS クライアントが、他の iSNS クライアントのステータス変更に関する変更通知を受け取るための通知方式を提供します。

登録されている iSNS クライアントが、他の iSNS クライアントのステータス変更に関する変更通知を受け取るための通知方式を提供します。

•![]() ファイバ チャネル デバイスと iSCSI デバイスの両方について、1 つのアクセス コントロール設定で対応できます。

ファイバ チャネル デバイスと iSCSI デバイスの両方について、1 つのアクセス コントロール設定で対応できます。

iSNS クライアントの登録および登録解除

iSNS クライアントは登録が完了するまで、iSNS サーバにクエリーを送信できません。iSNS クライアントの登録解除は、明示的に行うことも、iSNS サーバが(ESI モニタリングによって)クライアントに到達できないことを検出した時点で行われることもあります。

iSNS クライアントの登録および登録解除によって、Status Change Notification(SCN; ステータス変更通知)が生成され、関係するすべての iSNS クライアントに送信されます。

ターゲットの検出

iSCSI 発信側は、iSNS サーバにクエリーを送信することによってターゲットを検出します。サーバはターゲット リストを検索する DevGetNext 要求をサポートします。また、接続先 IP アドレスまたはポート番号など、ターゲットおよびポータルの詳細を調べる DevAttrQuery をサポートします。

iSNS クライアントからクエリー要求を受信した iSNS サーバは、FCNS に問い合せて、クエリー元である発信側がアクセスできるファイバ チャネル ターゲットのリストを取得します。このクエリーの結果は、発信側のその時点でアクティブなゾーン分割の設定および現在の設定(複数可)によって決まります。iSNS サーバはその後、iSCSI ターゲットの設定(仮想ターゲットおよびダイナミック インポート設定)を使用して、ファイバ チャネル ターゲットを同等の iSCSI ターゲットに変換します。この段階で、仮想ターゲットにアクセス コントロールが設定されている場合は、それも適用されます。さらに、ターゲットの詳細を記した応答メッセージがクエリー発信側に戻されます。

iSNS サーバは、可能性のあるターゲットおよびポータルをすべて指定し、統合した応答をクエリー元である発信側に送信します。たとえば、ファイバ チャネル ターゲットがさまざまな IPS インターフェイス上で異なる iSCSI ターゲットとしてエクスポートされる場合、iSNS サーバは可能性のあるすべての iSCSI ターゲットおよびポータルを示したリストで応答します。

最新のターゲット リストを維持するために、iSNS サーバは iSCSI ターゲットが到達可能または到達不能になるたびに、クライアントに State Change Notification(SCN; ステート変更通知)を送信します。クライアントはその場合、iSNS クエリーをもう一度開始することによって、アクセス可能なターゲットのリストを再検出することが想定されています。iSCSI ターゲットの到達可能性が変化するのは、次のいずれかが発生した場合です。

•![]() FC ターゲットのダイナミック インポート設定が変更される。

FC ターゲットのダイナミック インポート設定が変更される。

クラウド検出の概要

クエリー要求を受信した iSNS サーバは、発信側がターゲットに到達するために通過できる、使用可能なターゲットおよびポータルのリストで応答します。MDS スイッチ外部の IP ネットワーク設定によって、発信側から到達できるのがギガビット イーサネット インターフェイスのサブセットだけになる場合があります。発信側に戻されたポータル セットに到達できるようにするには、所定の発信側から到達できるギガビット イーサネット インターフェイス セットを iSNS サーバで認識する必要があります。

(注) iSNS クラウド検出は、Cisco Fabric Switch for IBM BladeCenter および Cisco Fabric Switch for HP c-Class BladeSystem ではサポートされません。

iSNS クラウド検出機能は、スイッチ上のインターフェイスをばらばらの IP クラウドに分割することによって、発信側から到達できる各種インターフェイスの情報を iSNS サーバに提供します。この検出では、その時点でアップしている他のあらゆる既知の IPS ポートにメッセージを送信し、応答(または応答がないこと)によって、リモート IPS ポートが同一 IP ネットワークにあるのか、それとも別の IP ネットワークにあるのかを判別します。

•![]() CLI からの手動要求によって、CLI からクラウド検出が開始される。この動作によって、既存のメンバーシップが破棄され、新しいメンバーシップが作成されます。

CLI からの手動要求によって、CLI からクラウド検出が開始される。この動作によって、既存のメンバーシップが破棄され、新しいメンバーシップが作成されます。

•![]() インターフェイスの自動検出により、インターフェイスが適切なクラウドに割り当てられる。他のすべてのクラウド メンバーは影響を受けません。各クラウドのメンバーシップは増分方式で作成され、次のイベントによって開始されます。

インターフェイスの自動検出により、インターフェイスが適切なクラウドに割り当てられる。他のすべてのクラウド メンバーは影響を受けません。各クラウドのメンバーシップは増分方式で作成され、次のイベントによって開始されます。

–![]() ギガビット イーサネット インターフェイスがアップする(ローカルまたはリモート ギガビット イーサネット インターフェイス)。

ギガビット イーサネット インターフェイスがアップする(ローカルまたはリモート ギガビット イーサネット インターフェイス)。

–![]() ギガビット イーサネット インターフェイスの IP アドレスが変更される。

ギガビット イーサネット インターフェイスの IP アドレスが変更される。

iSNS サーバは CFS を使用して、あらゆるスイッチにクラウドおよびメンバーシップ情報を配信します。したがって、ファブリック内のすべてのスイッチでクラウド メンバーシップ ビューが一致します。

(注) iSNS クラウド検出で CFS 配信が正しく行われるようにするには、ファブリック内のすべてのスイッチで Cisco SAN-OS Release 3.0(1) または NX-OS 4.1(1b) 以降が稼動している必要があります。

iSCSI のライセンス要件

|

|

|

|---|---|

MPS-14/2 モジュールまたは Cisco MDS 9216i スイッチを使用した iSCSI および FCIP の IP Security(IPSec)プロトコル。 |

注意事項と制限

•![]() ファブリックでサポートされる iSLB および iSCSI 発信側の最大数は 2000 です。

ファブリックでサポートされる iSLB および iSCSI 発信側の最大数は 2000 です。

•![]() 透過型またはプロキシ イニシエータ モードで IPS ポートがサポートする iSLB および iSCSI セッションの最大数は 500 です。

透過型またはプロキシ イニシエータ モードで IPS ポートがサポートする iSLB および iSCSI セッションの最大数は 500 です。

•![]() ファブリックでサポートされる iSLB 発信側の最大数は 2000 です。

ファブリックでサポートされる iSLB 発信側の最大数は 2000 です。

•![]() 透過型またはプロキシ イニシエータ モードにおいて、各 IPS ポートの最大 iSLB セッション数は 500 です。

透過型またはプロキシ イニシエータ モードにおいて、各 IPS ポートの最大 iSLB セッション数は 500 です。

•![]() CFS 配信をイネーブルにした iSLB を使用できるファブリック内のスイッチの最大数は 4 です。

CFS 配信をイネーブルにした iSLB を使用できるファブリック内のスイッチの最大数は 4 です。

•![]() 保留中の設定に追加できる新規 iSLB 発信側の最大数は 200 です。発信側をそれ以上追加する場合は、設定をいったんコミットする必要があります。

保留中の設定に追加できる新規 iSLB 発信側の最大数は 200 です。発信側をそれ以上追加する場合は、設定をいったんコミットする必要があります。

•![]() 実行コンフィギュレーションで 200 を超える iSLB 発信側を設定している場合、iSCSI をディセーブルにできません。iSLB 発信側を 200 未満に減らしてから、iSCSI をディセーブルにしてください。

実行コンフィギュレーションで 200 を超える iSLB 発信側を設定している場合、iSCSI をディセーブルにできません。iSLB 発信側を 200 未満に減らしてから、iSCSI をディセーブルにしてください。

•![]() CFS の配信を使用しないで iSLB を使用することは可能ですが、iSLB 自動ゾーン機能を使用した場合、ゾーン セットがアクティブになった時点で、トラフィックが中断されます。

CFS の配信を使用しないで iSLB を使用することは可能ですが、iSLB 自動ゾーン機能を使用した場合、ゾーン セットがアクティブになった時点で、トラフィックが中断されます。

•![]() IVR および iSLB 機能が同じファブリックでイネーブルの場合、ファブリック内に両方の機能がイネーブルのスイッチが少なくとも 1 つは必要です。ゾーン分割関連の設定およびアクティブ化(標準ゾーン、IVR ゾーン、または iSLB ゾーン)は、このスイッチ上で実行する必要があります。そうしないと、ファブリック内のトラフィックが中断することがあります。

IVR および iSLB 機能が同じファブリックでイネーブルの場合、ファブリック内に両方の機能がイネーブルのスイッチが少なくとも 1 つは必要です。ゾーン分割関連の設定およびアクティブ化(標準ゾーン、IVR ゾーン、または iSLB ゾーン)は、このスイッチ上で実行する必要があります。そうしないと、ファブリック内のトラフィックが中断することがあります。

デフォルト設定

表 4-2 に、iSCSI パラメータのデフォルト値を示します。

|

|

|

|---|---|

すべてのギガビット イーサネット インターフェイス、サブインターフェイス、PortChannel インターフェイス、および PortChannel サブインターフェイスでアドバタイズ |

|

iSCSI 発信側が要求を送信した時点で自動的にイネーブル。ストア アンド フォワード モードの場合、この機能は設定不可および使用不可 |

|

表 4-3 に、iSLB パラメータのデフォルト値を示します。

|

|

|

|---|---|

iSCSI の設定

ここでは、Cisco MDS 9000 ファミリ スイッチ上で iSCSI を設定する方法について説明します。

•![]() 「ダイナミック iSCSI 発信側 WWN マッピングをスタティックにする方法」

「ダイナミック iSCSI 発信側 WWN マッピングをスタティックにする方法」

•![]() 「iSCSI ホストの VSAN メンバーシップの設定」

「iSCSI ホストの VSAN メンバーシップの設定」

•![]() 「iSCSI インターフェイスのデフォルト ポート VSAN の設定」

「iSCSI インターフェイスのデフォルト ポート VSAN の設定」

•![]() 「Device Manager での iSLB の設定」

「Device Manager での iSLB の設定」

•![]() 「iSLB 発信側の VSAN メンバーシップ割り当て」

「iSLB 発信側の VSAN メンバーシップ割り当て」

•![]() 「iSLB 発信側および発信側ターゲット用のゾーンの設定およびアクティブ化」

「iSLB 発信側および発信側ターゲット用のゾーンの設定およびアクティブ化」

iSCSI のイネーブル化

iSCSI 機能を使用するには、ファブリック内の目的のスイッチ上で iSCSI を明示的にイネーブルにする必要があります。別の方法として Cisco DCNM for SAN または Device Manager を使用しても、必要なモジュールで直接 iSCSI の機能をイネーブルまたはディセーブルにできます。デフォルトでは、この機能は Cisco MDS 9000 ファミリのすべてのスイッチでディセーブルになっています。

手順の詳細

任意のスイッチ上で iSCSI をイネーブルにする手順は、次のとおりです。

[Information] ペインに iSCSI テーブルが表示されます。

[Control] タブがデフォルトのタブです。IPS ポートを含むファブリック内のすべてのスイッチについて、iSCSI イネーブル ステータスが表示されます。

ステップ 2![]() iSCSI をイネーブルにするスイッチごとに、[Command] カラムで [enable] を選択します。

iSCSI をイネーブルにするスイッチごとに、[Command] カラムで [enable] を選択します。

ステップ 3![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

モジュール上で iSCSI をイネーブルにするには、次の手順を実行します。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 2![]() [Module Control] タブをクリックします。

[Module Control] タブをクリックします。

[Information] ペインに、[Module Control] ダイアログボックスが表示されます。

ステップ 3![]() [Mode Admin] チェックボックスをオンにすると、選択したモジュールの特定のポートに対して iSCSI がイネーブルになります。

[Mode Admin] チェックボックスをオンにすると、選択したモジュールの特定のポートに対して iSCSI がイネーブルになります。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

Device Manager を使用してモジュールで iSCSI をイネーブルにする手順は、次のとおりです。

ステップ 2![]() [Mode Admin] チェックボックスをオンにすると、選択したモジュールの特定のポートに対して iSCSI がイネーブルになります。

[Mode Admin] チェックボックスをオンにすると、選択したモジュールの特定のポートに対して iSCSI がイネーブルになります。

ステップ 3![]() [Apply] をクリックして、変更を保存します。

[Apply] をクリックして、変更を保存します。

iSCSI インターフェイスの作成

IPS モジュールまたは MPS-14/2 モジュールの各物理ギガビット イーサネット インターフェイスを使用すると、iSCSI 要求を変換してファイバ チャネル ターゲットにルーティングできます。反対方向では、応答を変換してルーティングできます。この機能をイネーブルにするには、対応する iSCSI インターフェイスがイネーブル ステートでなければなりません。

iSCSI Wizard の使用法

手順の詳細

Cisco DCNM-SAN で iSCSI Wizard を使用するには、次の手順を実行します。

iSCSI Wizard の [Configure Initiator] ダイアログボックスが表示されます。

ステップ 2![]() 既存の iSCSI 発信側を選択するか、新しい iSCSI 発信側の iSCSI ノード名または IP アドレスを追加します。

既存の iSCSI 発信側を選択するか、新しい iSCSI 発信側の iSCSI ノード名または IP アドレスを追加します。

ステップ 3![]() 新しい iSCSI 発信側を追加する場合は、この iSCSI 発信側に対応するスイッチを選択して、[Next] をクリックします。

新しい iSCSI 発信側を追加する場合は、この iSCSI 発信側に対応するスイッチを選択して、[Next] をクリックします。

iSCSI Wizard の [Select Targets] ダイアログボックスが表示されます。

ステップ 4![]() この iSCSI 発信側に対応付ける VSAN およびターゲットを選択し、[Next] をクリックします。

この iSCSI 発信側に対応付ける VSAN およびターゲットを選択し、[Next] をクリックします。

(注) iSCSI Wizard によって、FC ターゲットのダイナミック インポート機能がオンになります。

iSCSI Wizard の [Select Zone] ダイアログボックスが表示されます。

ステップ 5![]() この新しい iSCSI ゾーンのゾーン名を設定し、必要に応じて [ReadOnly] チェックボックスをオンにします。

この新しい iSCSI ゾーンのゾーン名を設定し、必要に応じて [ReadOnly] チェックボックスをオンにします。

ステップ 6![]() [Finish] をクリックして、iSCSI 発信側を作成します。

[Finish] をクリックして、iSCSI 発信側を作成します。

作成されたターゲット VSAN は、iSCSI ホスト VSAN リストに追加されます。

(注) iSCSI Wizard によって、FC ターゲットのダイナミック インポートが有効になります。

ダイナミック マッピングのイネーブル化

手順の詳細

Device Manager を使用して、ファイバ チャネル ターゲットから iSCSI へのダイナミック マッピングをイネーブルにする手順は、次のとおりです。

ステップ 2![]() [Targets] タブをクリックして、既存の iSCSI ターゲットのリストを表示します。

[Targets] タブをクリックして、既存の iSCSI ターゲットのリストを表示します。

ステップ 3![]() [Dynamically Import FC Targets] チェックボックスをオンにします。

[Dynamically Import FC Targets] チェックボックスをオンにします。

ステップ 4![]() [Apply] をクリックしてこの変更を保存します。

[Apply] をクリックしてこの変更を保存します。

スタティック マッピングの作成

手順の詳細

Device Manager を使用して、ファイバ チャネル ターゲット ポート全体に対応するスタティック iSCSI 仮想ターゲットを作成する手順は、次のとおりです。

ステップ 2![]() [Targets] タブをクリックして、既存の iSCSI ターゲットのリストを表示します。

[Targets] タブをクリックして、既存の iSCSI ターゲットのリストを表示します。

ステップ 3![]() iSCSI ターゲットを作成するには、[Create] をクリックします。

iSCSI ターゲットを作成するには、[Create] をクリックします。

[Create iSCSI Targets] ダイアログボックスが表示されます。

ステップ 4![]() [iSCSI Name] フィールドに、iSCSI ターゲット ノード名を IQN フォーマットで設定します。

[iSCSI Name] フィールドに、iSCSI ターゲット ノード名を IQN フォーマットで設定します。

ステップ 5![]() マッピングするファイバ チャネル ターゲット ポートの [Port WWN] フィールドを設定します。

マッピングするファイバ チャネル ターゲット ポートの [Port WWN] フィールドを設定します。

ステップ 6![]() [Select from List] オプション ボタンをクリックして、この仮想 iSCSI ターゲットからアクセスする iSCSI 発信側のノード名または IP アドレスを設定します。または [All] オプション ボタンをクリックして、iSCSI ターゲットからすべての iSCSI 発信側にアクセスできるようにします。「iSCSI のアクセス コントロール」も参照してください。

[Select from List] オプション ボタンをクリックして、この仮想 iSCSI ターゲットからアクセスする iSCSI 発信側のノード名または IP アドレスを設定します。または [All] オプション ボタンをクリックして、iSCSI ターゲットからすべての iSCSI 発信側にアクセスできるようにします。「iSCSI のアクセス コントロール」も参照してください。

ステップ 7![]() [Select from List] オプション ボタンをクリックして、iSCSI ターゲットをアドバタイズする各インターフェイスをオンにします。または [All] オプション ボタンをクリックして、すべてのインターフェイスをアドバタイズします。

[Select from List] オプション ボタンをクリックして、iSCSI ターゲットをアドバタイズする各インターフェイスをオンにします。または [All] オプション ボタンをクリックして、すべてのインターフェイスをアドバタイズします。

ステップ 8![]() [Apply] をクリックしてこの変更を保存します。

[Apply] をクリックしてこの変更を保存します。

ヒント iSCSI ターゲットに複数のファイバ チャネル ターゲット ポートを含めることはできません。ファイバ チャネル ターゲット ポート全体をすでにマッピングしている場合、LUN マッピング オプションは使用できません。

(注) スタティックにマッピングされたターゲットへのアクセスを制御する手順については、「iSCSI ベースのアクセス コントロール」を参照してください。

スタティック iSCSI ターゲットのアドバタイズ

スタティック iSCSI ターゲットをアドバタイズする場合に経由するギガビット イーサネット インターフェイスを制限できます。デフォルトでは、iSCSI ターゲットはすべてのギガビット イーサネット インターフェイス、サブインターフェイス、ポートチャネル インターフェイス、およびポートチャネル サブインターフェイスでアドバタイズされます。

手順の詳細

Device Manager を使用して、iSCSI 仮想ターゲットをアドバタイズする特定のインターフェイスを設定する手順は、次のとおりです。

ステップ 2![]() [Targets] タブをクリックして、既存の iSCSI ターゲットのリストを表示します。

[Targets] タブをクリックして、既存の iSCSI ターゲットのリストを表示します。

ステップ 3![]() 変更する iSCSI ターゲットを右クリックし、[Edit Advertised] をクリックします。

変更する iSCSI ターゲットを右クリックし、[Edit Advertised] をクリックします。

[Advertised Interfaces] ダイアログボックスが表示されます。

ステップ 4![]() (任意)削除するインターフェイスを右クリックして [Delete] をクリックします。

(任意)削除するインターフェイスを右クリックして [Delete] をクリックします。

ステップ 5![]() (任意)他のインターフェイスでもアドバタイズする場合は、[Create] をクリックします。

(任意)他のインターフェイスでもアドバタイズする場合は、[Create] をクリックします。

[Create Advertised Interfaces] ダイアログボックスが表示されます。

発信側識別の指定

各 IPS ポート上で iSCSI 発信側識別モードを設定できます。その場合、IPS ポートで終端するすべての iSCSI ホストがその設定に基づいて識別されます。名前で発信側を識別するのがデフォルトのモードです。

手順の詳細

[Information] ペインにインターフェイス設定が表示されます。

ステップ 3![]() 修正する iSCSI インターフェイスの [Initiator ID Mode] フィールドを右クリックして、ドロップダウン メニューから [name] または [ipaddress] を選択します。

修正する iSCSI インターフェイスの [Initiator ID Mode] フィールドを右クリックして、ドロップダウン メニューから [name] または [ipaddress] を選択します。

ステップ 4![]() [Apply Changes] をクリックして、この変更を保存します。

[Apply Changes] をクリックして、この変更を保存します。

iSCSI 発信側のアイドル タイムアウトの設定

iSCSI 発信側アイドル タイムアウトでは、発信側が最後の iSCSI セッションからログアウトするまでに、仮想ファイバ チャネル N ポートのアイドル状態が続く時間を指定します。このタイマーのデフォルト値は 300 秒です。これは、IP ネットワークで一時的な障害が発生したときに、N ポートがファイバ チャネル SAN に対してログインとログオフを繰り返さないようにするために有用です。ファイバ チャネル SAN で不必要に RSCN が生成される可能性が少なくなります。

手順の詳細

発信側のアイドル タイムアウトを設定するには、次の手順を実行します。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 3![]() 変更する [InitiatorIdle Timeout] フィールドを右クリックし、新しいタイムアウト値を入力します。

変更する [InitiatorIdle Timeout] フィールドを右クリックし、新しいタイムアウト値を入力します。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

スタティック マッピングの設定

手順の詳細

Device Manager を使用して、iSCSI 発信側のスタティック マッピングを設定する手順は、次のとおりです。

iSCSI 設定が表示されます。[Initiators] タブがデフォルトです。

ステップ 2![]() [Create] をクリックして、iSCSI 発信側を作成します。

[Create] をクリックして、iSCSI 発信側を作成します。

[Create iSCSI Initiators] ダイアログボックスが表示されます。

ステップ 3![]() iSCSI ノード名または IP アドレスおよび VSAN メンバーシップを設定します。

iSCSI ノード名または IP アドレスおよび VSAN メンバーシップを設定します。

ステップ 4![]() [Node WWN] セクションで、[Persistent] チェックボックスをオンにします。

[Node WWN] セクションで、[Persistent] チェックボックスをオンにします。

ステップ 5![]() スイッチで nWWN を割り当てる場合は、[System Assigned] チェックボックスをオンにします。またはこのチェックボックスをオンにしないで、[Static WWN] フィールドを設定します。

スイッチで nWWN を割り当てる場合は、[System Assigned] チェックボックスをオンにします。またはこのチェックボックスをオンにしないで、[Static WWN] フィールドを設定します。

ステップ 6![]() pWWN を iSCSI 発信側にスタティックにマッピングする場合は、[Port WWN] セクションで、[Persistent] チェックボックスをオンにします。

pWWN を iSCSI 発信側にスタティックにマッピングする場合は、[Port WWN] セクションで、[Persistent] チェックボックスをオンにします。

ステップ 7![]() 固定の場合は、[System Assigned] チェックボックスをオンにします。さらに、スイッチで pWWN を割り当てる場合は、この iSCSI 発信側用に予約する pWWN の番号を設定します。または、このチェックボックスをオフにしたまま、1 つまたは複数の pWWN をこの iSCSI 発信側用に設定することもできます。

固定の場合は、[System Assigned] チェックボックスをオンにします。さらに、スイッチで pWWN を割り当てる場合は、この iSCSI 発信側用に予約する pWWN の番号を設定します。または、このチェックボックスをオフにしたまま、1 つまたは複数の pWWN をこの iSCSI 発信側用に設定することもできます。

ステップ 8![]() (任意)認証をイネーブルにする場合は [AuthUser] フィールドを設定します。「iSCSI セッション認証」も参照してください。

(任意)認証をイネーブルにする場合は [AuthUser] フィールドを設定します。「iSCSI セッション認証」も参照してください。

ステップ 9![]() [Create] をクリックして、iSCSI 発信側を作成します。

[Create] をクリックして、iSCSI 発信側を作成します。

(注) system-assign オプションを使用して iSCSI 発信側に WWN を設定した場合に、設定を ASCII ファイルに保存すると、システムによって割り当てられた WWN も保存されます。以後、write erase コマンドを実行する場合は、ASCII ファイルから WWN 設定を手動で削除する必要があります。この作業を怠ると、ASCII 設定ファイルをスイッチ上で再適用した場合に、WWN を二重に割り当てることになる可能性があります。

ダイナミック iSCSI 発信側 WWN マッピングをスタティックにする方法

ダイナミック iSCSI 発信側のログイン後に、その発信側で次回ログイン時にも同じマッピングが使用されるように、自動的に割り当てられた nWWN/pWWN マッピングを維持することがあります。

ダイナミック iSCSI イニシエータをスタティック iSCSI イニシエータに変換して、その WWN を永続的に使用することができます(「ダイナミック マッピング」 を参照)。

(注) ダイナミック iSCSI 発信側をスタティック iSLB 発信側に変換したり、ダイナミック iSLB 発信側をスタティック iSCSI 発信側に変換したりはできません。

(注) 発信側の作成後にダイナミック pWWN をスタティックにできるのは、CLI を使用した場合だけです。Device Manager または Cisco DCNM- SAN ではできません。Cisco DCNM-SAN または Device Manager で pWWN をスタティックにするには、この発信側を削除してから作成し直す必要があります。

WWN の衝突チェック

アップグレードに失敗した場合、またはシステム ソフトウェアをダウングレードした場合に、システムによってスタティック iSCSI 発信側に割り当てられた WWN がシステムに偶発的に戻されることがあります( install all コマンドを使用せずに、旧来の Cisco MDS SAN-OS を手動でブート)。このような場合、システムはそれらの WWN をあとで他の iSCSI 発信側(ダイナミックまたはスタティック)に割り当て、衝突を引き起こす可能性があります。

このような状況になったときには常に、システムに属している設定済みの WWN を調べて削除することによって、この問題に対処できます。

手順の詳細

自動的に割り当てられた nWWN マッピングを永続的に維持するには、次の手順を実行します。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 2![]() [Initiators] タブをクリックします。

[Initiators] タブをクリックします。

ステップ 3![]() スタティックにする iSCSI 発信側の [Persistent Node WWN] チェックボックスをオンにします。

スタティックにする iSCSI 発信側の [Persistent Node WWN] チェックボックスをオンにします。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

プロキシ イニシエータの設定

手順の詳細

プロキシ イニシエータを設定するには、次の手順を実行します。

[Information] ペインにインターフェイス テーブルが表示されます。

ステップ 2![]() Device Manager で [Interface] > [Ethernet and iSCSI] を選択します。

Device Manager で [Interface] > [Ethernet and iSCSI] を選択します。

[Ethernet Interfaces and iSCSI] ダイアログボックスが表示されます。

ステップ 3![]() FM または DM で [iSCSI] タブをクリックします。

FM または DM で [iSCSI] タブをクリックします。

ステップ 4![]() [Proxy Mode Enable] チェックボックスをオンにします。

[Proxy Mode Enable] チェックボックスをオンにします。

ステップ 5![]() Cisco DCNM-SAN で [Apply Changes] アイコンをクリックするか、または Device Manager で [Apply] をクリックして、これらの変更を保存します。

Cisco DCNM-SAN で [Apply Changes] アイコンをクリックするか、または Device Manager で [Apply] をクリックして、これらの変更を保存します。

(注) インターフェイスがプロキシ イニシエータ モードの場合、設定できるのは、iSCSI インターフェイスのプロキシ N ポート属性(WWN ペアまたは FC ID)に基づいたファイバ チャネル アクセス コントロール(ゾーン分割)だけです。iSCSI 発信側の IP アドレス、IQN などの iSCSI 属性を使用してゾーン分割を設定することはできません。発信側ベースのアクセス コントロールを実行するには、iSCSI ベース アクセス コントロールを使用します(「iSCSI のアクセス コントロール」を参照)。

iSCSI ホストの VSAN メンバーシップの設定

個々の iSCSI ホストを特定の VSAN に属すように設定できます。指定した VSAN によって、iSCSI インターフェイスの VSAN メンバーシップが上書きされます。

手順の詳細

iSCSI ホストの VSAN メンバーシップを割り当てるには、次の手順を実行します。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 2![]() [Initiators] タブをクリックします。

[Initiators] タブをクリックします。

ステップ 3![]() [VSAN Membership] フィールドに入力して、iSCSI ホストに VSAN を割り当てます。

[VSAN Membership] フィールドに入力して、iSCSI ホストに VSAN を割り当てます。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

(注) その他の VSAN(VSAN 1 以外)内に発信側を設定すると(VSAN 2 など)、発信側は自動的に VSAN 1 から削除されます。VSAN 1 にもこの発信側を存続させる場合は、この発信側を VSAN 1 内に明示的に設定する必要があります。

iSCSI インターフェイスのデフォルト ポート VSAN の設定

iSCSI インターフェイスには ポート VSAN という VSAN メンバーシップを設定できます。このインターフェイスに接続するすべての iSCSI デバイスは、VSAN 内で明示的に設定されていない場合には、自動的にこの VSAN のメンバーになります。言い換えると、iSCSI インターフェイスのポート VSAN は、すべてのダイナミック iSCSI 発信側のデフォルト VSAN になります。iSCSI インターフェイスのデフォルト ポート VSAN は、VLAN 1 です。

手順の詳細

Device Manager を使用して iSCSI インターフェイスのデフォルト ポート VSAN を変更する手順は、次のとおりです。

[Ethernet Interfaces and iSCSI] ダイアログボックスが表示されます。

ステップ 3![]() [PortVSAN] カラムをダブルクリックして、デフォルト ポート VSAN を変更します。

[PortVSAN] カラムをダブルクリックして、デフォルト ポート VSAN を変更します。

ステップ 4![]() [Apply] をクリックして、変更を保存します。

[Apply] をクリックして、変更を保存します。

ゾーン データベースへの iSCSI 発信側の追加

手順の詳細

ゾーン データベースに iSCSI 発信側を追加するには、次の手順を実行します。

[Edit Local Zone Database] ダイアログボックスが表示されます。

ステップ 2![]() iSCSI ホスト発信側を追加する VSAN を選択し、[OK] をクリックします。

iSCSI ホスト発信側を追加する VSAN を選択し、[OK] をクリックします。

その VSAN で使用できるゾーンおよびゾーン セットが表示されます。

ステップ 3![]() iSCSI ホスト発信側で使用できるデバイスのリストから、発信側をドラッグしてゾーンに追加します。

iSCSI ホスト発信側で使用できるデバイスのリストから、発信側をドラッグしてゾーンに追加します。

ステップ 4![]() [Distribute] をクリックしてこの変更を配信します。

[Distribute] をクリックしてこの変更を配信します。

iSCSI のアクセス コントロールの設定

手順の詳細

Device Manager で iSCSI のアクセス コントロールを設定するには、次の手順を実行します。

ステップ 3![]() [Initiators Access All] チェックボックスがオンの場合はオフにします。

[Initiators Access All] チェックボックスがオンの場合はオフにします。

ステップ 4![]() [Edit Access] をクリックします。

[Edit Access] をクリックします。

[Initiators Access] ダイアログボックスが表示されます。

ステップ 5![]() [Initiator Access] リストに発信側を追加するには [Create] をクリックしします。

[Initiator Access] リストに発信側を追加するには [Create] をクリックしします。

[Create Initiators Access] ダイアログボックスが表示されます。

ステップ 6![]() この仮想ターゲットへのアクセスを許可する発信側の名前または IP アドレスを追加します。

この仮想ターゲットへのアクセスを許可する発信側の名前または IP アドレスを追加します。

ステップ 7![]() [Create] をクリックして、[Initiator Access] リストにこの発信側を追加します。

[Create] をクリックして、[Initiator Access] リストにこの発信側を追加します。

iSCSI ユーザの AAA 認証の設定

手順の詳細

iSCSI ユーザの AAA 認証を設定するには、次の手順を実行します。

[Information] ペインに AAA 設定が表示されます。

ステップ 2![]() [Applications] タブをクリックします。

[Applications] タブをクリックします。

ステップ 3![]() iSCSI アプリケーションの [Server Group IdList] フィールドを右クリックして、iSCSI に使用するサーバ グループを入力します。

iSCSI アプリケーションの [Server Group IdList] フィールドを右クリックして、iSCSI に使用するサーバ グループを入力します。

(注) 既存のサーバ グループを使用するか、新しいサーバ グループを作成してから、iSCSI セッションの認証用にそのサーバ グループを設定する必要があります。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

認証メカニズムの設定

iSCSI CHAP または None 認証は、グローバル レベルおよび各インターフェイス レベルの両方で設定できます。

ギガビット イーサネット インターフェイスまたはサブインターフェイスの認証によって、グローバル レベルで設定された認証方式が上書きされます。

手順の詳細

iSCSI ユーザの AAA 認証を設定するには、次の手順を実行します。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 3![]() [authMethod] カラムから [chap] または [none] を選択します。

[authMethod] カラムから [chap] または [none] を選択します。

ステップ 4![]() Cisco DCNM-SAN の [Apply Changes] アイコンをクリックして、変更を保存します。

Cisco DCNM-SAN の [Apply Changes] アイコンをクリックして、変更を保存します。

特定のインターフェイスに対する iSCSI セッションの認証メカニズムを設定するには、次の手順を実行します。

[Information] ペインにギガビット イーサネットの設定が表示されます。

ステップ 3![]() [IscsiAuthMethod] フィールドを右クリックして、[none] または [chap] を選択します。

[IscsiAuthMethod] フィールドを右クリックして、[none] または [chap] を選択します。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

ローカル認証の設定

ローカル パスワード データベースの作成については、『Security Configuration Guide, Cisco DCNM for SAN』を参照してください。iSCSI 発信側用ローカル パスワード データベースでユーザを作成する場合、iSCSI キーワードが必須です。

手順の詳細

Device Manager でローカル認証のための iSCSI ユーザを設定する手順は、次のとおりです。

[iSCSI Security] ダイアログボックスが表示されます。

ステップ 2![]() [iSCSI User]、[Password]、および [Password Confirmation] の各フィールドに入力します。

[iSCSI User]、[Password]、および [Password Confirmation] の各フィールドに入力します。

ステップ 3![]() [Create] をクリックして、この新規ユーザを保存します。

[Create] をクリックして、この新規ユーザを保存します。

iSCSI 発信側認証の制限

iSCSI 発信側はデフォルトで、IPS モジュールまたは MPS-14/2 モジュールに対する自身の認証用に、RADIUS サーバまたはローカル データベースの任意のユーザ名を使用できます(CHAP ユーザ名は iSCSI 発信側名と無関係です)。IPS モジュールまたは MPS-14/2 モジュールは、スイッチから送信された CHAP チャレンジに有効な応答があった場合にかぎり、発信側にログインを許可します。ただし、CHAP ユーザ名およびパスワードが信用できないものであると、問題が生じる可能性があります。

手順の詳細

発信側が CHAP 認証に特定のユーザ名を使用するように制限する手順は、次のとおりです。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 2![]() [AuthUser] フィールドを右クリックし、iSCSI 発信側を制限するユーザ名を入力します。

[AuthUser] フィールドを右クリックし、iSCSI 発信側を制限するユーザ名を入力します。

ステップ 3![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

相互 CHAP 認証の設定

IPS モジュールまたは MPS-14/2 モジュールは、iSCSI 発信側が iSCSI ログイン フェーズで Cisco MDS スイッチの iSCSI ターゲットを認証するメカニズムをサポートします。iSCSI 発信側の IPS モジュールまたは MPS-14/2 モジュール認証に加えて、この認証を使用できます。

iSCSI 発信側に関する IPS モジュールまたは MPS-14/2 モジュールの認証に加え、IPS モジュールまたは MPS-14/2 モジュールは、iSCSI ログイン フェーズで Cisco MDS スイッチの iSCSI ターゲットを認証する、iSCSI 発信側用メカニズムもサポートします。この認証には、ユーザ側で iSCSI 発信側に提示するスイッチ用のユーザ名およびパスワードを設定する必要があります。提供されたパスワードを使用して、発信側が IPS ポートに送信する CHAP チャレンジへの CHAP 応答が計算されます。

手順の詳細

スイッチが発信側に対する自身の認証に使用するグローバル iSCSI ターゲット ユーザ名およびパスワードを設定する手順は、次のとおりです。

[Information] ペインに iSCSI テーブルが表示されます。

ステップ 3![]() [Target UserName] および [Target Password] フィールドに入力します。

[Target UserName] および [Target Password] フィールドに入力します。

ステップ 4![]() [Apply Changes] アイコンをクリックして、これらの変更を保存します。

[Apply Changes] アイコンをクリックして、これらの変更を保存します。

Device Manager を使用して、スイッチが発信側に対する自身の認証に使用する発信側単位の iSCSI ターゲットのユーザ名およびパスワードを設定する手順は、次のとおりです。

ステップ 2![]() 設定する発信側の [Target UserName] フィールドおよび [Target Password] フィールドに入力します。

設定する発信側の [Target UserName] フィールドおよび [Target Password] フィールドに入力します。

ステップ 3![]() [Create] をクリックして、[Initiator Access] リストにこの発信側を追加します。

[Create] をクリックして、[Initiator Access] リストにこの発信側を追加します。

iSCSI RADIUS サーバの設定

手順の詳細

iSCSI RADIUS サーバを設定する手順は、次のとおりです。

ステップ 1![]() Cisco MDS スイッチの管理イーサネット IP アドレスからアクセスできるように、RADIUS サーバを設定します。

Cisco MDS スイッチの管理イーサネット IP アドレスからアクセスできるように、RADIUS サーバを設定します。

ステップ 2![]() Cisco MDS スイッチを認証するように、RADIUS サーバの共有シークレットを設定します。

Cisco MDS スイッチを認証するように、RADIUS サーバの共有シークレットを設定します。

ステップ 3![]() RADIUS サーバに iSCSI ユーザおよびパスワードを設定します。

RADIUS サーバに iSCSI ユーザおよびパスワードを設定します。

QoS 値の設定

手順の詳細

[Information] ペインにインターフェイス テーブルが表示されます。

ステップ 2![]() Device Manager で [Interface] > [Ethernet and iSCSI] を選択します。

Device Manager で [Interface] > [Ethernet and iSCSI] を選択します。

[Ethernet Interfaces and iSCSI] ダイアログボックスが表示されます。

ステップ 3![]() Cisco DCNM-SAN または Device Manager で [iSCSI TCP] タブを選択します。

Cisco DCNM-SAN または Device Manager で [iSCSI TCP] タブを選択します。

ステップ 4![]() [QoS] フィールドに 1 ~ 6 を設定します。

[QoS] フィールドに 1 ~ 6 を設定します。

ステップ 5![]() Cisco DCNM-SAN で [Apply Changes] アイコンをクリックするか、または Device Manager で [Apply] をクリックして、これらの変更を保存します。

Cisco DCNM-SAN で [Apply Changes] アイコンをクリックするか、または Device Manager で [Apply] をクリックして、これらの変更を保存します。

iSLB の設定

(注) iSLB を使用するには、ファブリック内のすべてのスイッチで、Cisco MDS SAN-OS Release 2.1(1a) 以降が稼動している必要があります。

•![]() 「Device Manager での iSLB の設定」

「Device Manager での iSLB の設定」

•![]() 「iSLB 発信側の VSAN メンバーシップ割り当て」

「iSLB 発信側の VSAN メンバーシップ割り当て」

•![]() 「iSLB 発信側および発信側ターゲット用のゾーンの設定およびアクティブ化」

「iSLB 発信側および発信側ターゲット用のゾーンの設定およびアクティブ化」

Device Manager での iSLB の設定

前提条件

•![]() iSCSI のイネーブル化(詳細については、「iSCSI のイネーブル化」 を参照してください)。

iSCSI のイネーブル化(詳細については、「iSCSI のイネーブル化」 を参照してください)。

•![]() ギガビット イーサネット インターフェイスの設定(「ギガビット イーサネット インターフェイスの設定」 を参照)。

ギガビット イーサネット インターフェイスの設定(「ギガビット イーサネット インターフェイスの設定」 を参照)。

•![]() VRRP グループを設定します(「VRRP を使用したロード バランシングの設定」を参照)。

VRRP グループを設定します(「VRRP を使用したロード バランシングの設定」を参照)。

•![]() ゾーン セットの設定とアクティブ化(詳細については、『Fabric Configuration Guide, Cisco DCNM for SAN』を参照してください)。

ゾーン セットの設定とアクティブ化(詳細については、『Fabric Configuration Guide, Cisco DCNM for SAN』を参照してください)。

•![]() iSLB の CFS 配信をイネーブルにします(「iSLB 設定配信のイネーブル化」を参照)。

iSLB の CFS 配信をイネーブルにします(「iSLB 設定配信のイネーブル化」を参照)。

手順の詳細

Device Manager を使用して iSLB を設定する手順は、次のとおりです。

[iSCSI iSLB] ダイアログボックスが表示されます。

ステップ 2![]() [Create] をクリックして、新しい iSCSI iSLB 発信側を作成します。

[Create] をクリックして、新しい iSCSI iSLB 発信側を作成します。

[Create iSCSI iSLB Initiators] ダイアログボックスが表示されます。

ステップ 3![]() [Name or IP Address] フィールドに iSLB の名前または IP アドレスを設定します。

[Name or IP Address] フィールドに iSLB の名前または IP アドレスを設定します。

ステップ 4![]() [VSAN Membership] フィールドに iSLB 発信側を含める VSAN を設定します。

[VSAN Membership] フィールドに iSLB 発信側を含める VSAN を設定します。

「iSLB 発信側の VSAN メンバーシップ割り当て」も参照してください。

ステップ 5![]() [Persistent] チェックボックスをオンにして、iSLB 発信側のダイナミック nWWN をスタティックに変換します。

[Persistent] チェックボックスをオンにして、iSLB 発信側のダイナミック nWWN をスタティックに変換します。

「ダイナミック iSCSI 発信側 WWN マッピングをスタティックにする方法」も参照してください。

ステップ 6![]() (任意)[SystemAssigned] チェックボックスをオンにして、スイッチで nWWN を割り当てるようにします。

(任意)[SystemAssigned] チェックボックスをオンにして、スイッチで nWWN を割り当てるようにします。

ステップ 7![]() (任意)スタティック nWWN を手動で割り当てるように、[Static WWN] フィールドを設定します。この nWWN は他と重複しないようにする必要があります。

(任意)スタティック nWWN を手動で割り当てるように、[Static WWN] フィールドを設定します。この nWWN は他と重複しないようにする必要があります。

ステップ 8![]() (任意)[Port WWN Mapping] の [Persistent] チェックボックスをオンにして、iSLB 発信側のダイナミック pWWN をスタティックに変換します。

(任意)[Port WWN Mapping] の [Persistent] チェックボックスをオンにして、iSLB 発信側のダイナミック pWWN をスタティックに変換します。

「ダイナミック iSCSI 発信側 WWN マッピングをスタティックにする方法」を参照してください。

ステップ 9![]() (任意)[SystemAssigned] チェックボックスをオンにして、スイッチで割り当てる PWWN の数を設定します。

(任意)[SystemAssigned] チェックボックスをオンにして、スイッチで割り当てる PWWN の数を設定します。

ステップ 10![]() (任意)スタティック pWWN を手動で割り当てるように、[Static WWN(s)] フィールドを設定します。

(任意)スタティック pWWN を手動で割り当てるように、[Static WWN(s)] フィールドを設定します。

これらの pWWN は他と重複しないようにする必要があります。

ステップ 11![]() (任意)[AuthUser] フィールドに、iSLB 認証に関して iSLB 発信側を限定するユーザ名を設定します。

(任意)[AuthUser] フィールドに、iSLB 認証に関して iSLB 発信側を限定するユーザ名を設定します。

「iSLB 発信側認証の制限」も参照してください。

ステップ 12![]() [Username and Password] フィールドに入力して、iSLB 発信側ターゲットの CHAP 認証を設定します。

[Username and Password] フィールドに入力して、iSLB 発信側ターゲットの CHAP 認証を設定します。

「iSLB セッション認証」も参照してください。

ステップ 13![]() [Initiator Specific Target] セクションで、pWWN を入力して iSLB 発信側ターゲットを設定します。

[Initiator Specific Target] セクションで、pWWN を入力して iSLB 発信側ターゲットを設定します。

ステップ 14![]() (任意)[Name] フィールドにグローバルに一意の識別子(IQN)を設定します。

(任意)[Name] フィールドにグローバルに一意の識別子(IQN)を設定します。

ステップ 15![]() (任意)[NoAutoZoneCreation] チェックボックスをオンにして、自動ゾーン分割をディセーブルにします。

(任意)[NoAutoZoneCreation] チェックボックスをオンにして、自動ゾーン分割をディセーブルにします。

ステップ 16![]() (任意)[TresspassMode] チェックボックスをオンにします。

(任意)[TresspassMode] チェックボックスをオンにします。

「ストレージ ポート フェールオーバー用の LUN トレスパス」も参照してください。

ステップ 17![]() (任意)[RevertToPrimary] チェックボックスをオンにして、HA フェールオーバー後、プライマリ ポートが復活した時点でプライマリ ポートに戻るようにします。

(任意)[RevertToPrimary] チェックボックスをオンにして、HA フェールオーバー後、プライマリ ポートが復活した時点でプライマリ ポートに戻るようにします。

ステップ 18![]() [PrimariyVsan] を iSLB 発信側ターゲットの VSAN に設定します。

[PrimariyVsan] を iSLB 発信側ターゲットの VSAN に設定します。

ステップ 19![]() [Create] をクリックして、iSLB 発信側を作成します。

[Create] をクリックして、iSLB 発信側を作成します。

ステップ 20![]() CFS がイネーブルの場合は、[CFS] ドロップダウン メニューから [commit] を選択します。

CFS がイネーブルの場合は、[CFS] ドロップダウン メニューから [commit] を選択します。

iSLB 発信側の VSAN メンバーシップ割り当て

特定の VSAN に属すように、個々の iSLB ホストを設定できます(ファイバ チャネルの DPVM 機能と同様)。指定した VSAN によって、iSCSI インターフェイスの VSAN メンバーシップが上書きされます。

詳細については、『Fabric Configuration Guide, Cisco DCNM for SAN』を参照してください。

(注) iSLB 発信側 VSAN の指定方法は、iSCSI 発信側の場合と同じです。「iSCSI の VSAN メンバーシップ」を参照してください。

(注) その他の VSAN(デフォルトの VSAN である VSAN 1 以外)内に iSLB 発信側を設定すると(VSAN 2 など)、発信側は自動的に VSAN 1 から削除されます。VSAN 1 にもこの発信側を存続させる場合は、この発信側を VSAN 1 内に明示的に設定する必要があります。

「Device Manager での iSLB の設定」を参照してください。

ロード バランシングのメトリック設定

重み付けロード バランシングのために、各発信側にロード メトリックを割り当てることができます。算出される負荷は、所定の iSCSI インターフェイス上の発信側の数に基づいて決まります。この機能を使用すると、発信側間で帯域幅要件が異なる状況に対応できます。たとえば、データベース サーバには Web サーバよりも大きいロード メトリックを割り当てることができます。重み付けロード バランシングは、発信側間でリンク速度の異なる状況にも対応できます。

また、デバイス エイリアスまたは pWWN を使用することによって、発信側ターゲットを設定することもできます。発信側ターゲットに IQN を設定する場合は、その名前を使用して発信側ターゲットを特定する必要があります。そうしないと、発信側ターゲットに一意の IQN が生成されます。

ロード バランシングの詳細については、「VRRP を使用するロード バランシング」を参照してください。

Device Manager で [IP] > [iSCSI iSLB] を選択し、[LoadMetric] フィールドを設定して、iSLB 発信側のロード バランシング メトリックを変更します。

「Device Manager での iSLB の設定」を参照してください。

iSLB 発信側ターゲットの設定

デバイス エイリアスまたは pWWN を使用することによって、発信側ターゲットを設定できます。

(任意)次のオプション パラメータを 1 つまたは複数指定することもできます。

(注) ターゲットがオンラインの場合、VSAN ID は省略可能です。ターゲットがオンラインではない場合、VSAN ID は必須です。

発信側ターゲットに IQN を設定する場合は、その名前を使用して発信側ターゲットを特定する必要があります。そうしないと、発信側ターゲットに一意の IQN が生成されます。

手順の詳細

Device Manager を使用して iSLB 発信側ターゲットを追加設定する手順は、次のとおりです。

[iSCSI iSLB] ダイアログボックスが表示されます。

ステップ 2![]() ターゲットを追加する発信側をクリックし、さらに [Edit Initiator Specific Targets] をクリックします。

ターゲットを追加する発信側をクリックし、さらに [Edit Initiator Specific Targets] をクリックします。

[Initiator Specific Target] ダイアログボックスが表示されます。

ステップ 3![]() 新しい発信側ターゲットを作成するには、[Create] をクリックします。

新しい発信側ターゲットを作成するには、[Create] をクリックします。

[Create Initiator Specific Target] ダイアログボックスが表示されます。

ステップ 4![]() [pWWN] フィールドに発信側ターゲットの pWWN を入力します。

[pWWN] フィールドに発信側ターゲットの pWWN を入力します。

ステップ 5![]() (任意)[Name] フィールドにグローバルに一意の識別子(IQN)を設定します。

(任意)[Name] フィールドにグローバルに一意の識別子(IQN)を設定します。

ステップ 6![]() (任意)[NoAutoZoneCreation] チェックボックスをオンにして、自動ゾーン分割をディセーブルにします。

(任意)[NoAutoZoneCreation] チェックボックスをオンにして、自動ゾーン分割をディセーブルにします。

ステップ 7![]() (任意)[TresspassMode] チェックボックスをオンにします。「ストレージ ポート フェールオーバー用の LUN トレスパス」を参照してください。

(任意)[TresspassMode] チェックボックスをオンにします。「ストレージ ポート フェールオーバー用の LUN トレスパス」を参照してください。

ステップ 8![]() (任意)[RevertToPrimary] チェックボックスをオンにして、HA フェールオーバー後、プライマリ ポートが復活した時点でプライマリ ポートに戻るようにします。

(任意)[RevertToPrimary] チェックボックスをオンにして、HA フェールオーバー後、プライマリ ポートが復活した時点でプライマリ ポートに戻るようにします。

ステップ 9![]() [PrimariyVsan] を iSLB 発信側ターゲットの VSAN に設定します。

[PrimariyVsan] を iSLB 発信側ターゲットの VSAN に設定します。

ステップ 10![]() [Create] をクリックして、iSLB 発信側ターゲットを作成します。

[Create] をクリックして、iSLB 発信側ターゲットを作成します。

ステップ 11![]() CFS がイネーブルの場合は、[CFS] ドロップダウン メニューから [commit] を選択します。

CFS がイネーブルの場合は、[CFS] ドロップダウン メニューから [commit] を選択します。

iSLB 発信側および発信側ターゲット用のゾーンの設定およびアクティブ化

iSLB 発信側および発信側ターゲットを追加するゾーンの名前を設定できます。ゾーン名を指定しなかった場合、IPS マネージャによってダイナミックに作成されます。

•![]() 発信側ターゲットが設定された発信側の自動ゾーン分割は、デフォルトでイネーブルになります。

発信側ターゲットが設定された発信側の自動ゾーン分割は、デフォルトでイネーブルになります。

•![]() VSAN で自動ゾーンを作成するには、その VSAN でゾーン セットをアクティブにする必要があります。

VSAN で自動ゾーンを作成するには、その VSAN でゾーン セットをアクティブにする必要があります。

•![]() 別のゾーン セットがアクティブ化の途中にある場合、またはゾーン分割データベースがロックされている場合、iSLB ゾーン セットのアクティブ化に失敗する可能性があります。失敗した場合は、iSLB ゾーン セットのアクティブ化を再試行してください。この問題を回避するために、ゾーン分割関連の処理(標準ゾーン、IVR ゾーン、または iSLB ゾーン)は、一度に 1 つだけ実行してください。

別のゾーン セットがアクティブ化の途中にある場合、またはゾーン分割データベースがロックされている場合、iSLB ゾーン セットのアクティブ化に失敗する可能性があります。失敗した場合は、iSLB ゾーン セットのアクティブ化を再試行してください。この問題を回避するために、ゾーン分割関連の処理(標準ゾーン、IVR ゾーン、または iSLB ゾーン)は、一度に 1 つだけ実行してください。

•![]() 自動ゾーンが作成されるのは、ゾーン セットがアクティブで、そのゾーン セットに少なくとも 1 つ変更があった場合です。自動ゾーンだけが変化した場合、アクティブ化は無効です。

自動ゾーンが作成されるのは、ゾーン セットがアクティブで、そのゾーン セットに少なくとも 1 つ変更があった場合です。自動ゾーンだけが変化した場合、アクティブ化は無効です。

Device Manager で [IP] > [iSCSI iSLB] を選択し、[ZoneName] フィールドを設定して、iSLB 発信側のゾーン名を変更します。

「Device Manager での iSLB の設定」を参照してください。

iSLB 発信側認証の制限

iSLB 発信側はデフォルトで、IPS モジュールまたは MPS-14/2 モジュールに対する自身の認証用に、RADIUS またはローカル AAA データベースの任意のユーザ名を使用できます(CHAP ユーザ名は iSLB 発信側名と無関係です)。IPS モジュールまたは MPS-14/2 モジュールは、スイッチから送信された CHAP チャレンジに有効な応答があった場合にかぎり、発信側にログインを許可します。ただし、CHAP ユーザ名およびパスワードが信用できないものであると、問題が生じる可能性があります。

Device Manager で [IP] > [iSCSI iSLB] を選択し、[AuthName] フィールドを設定して、CHAP 認証に特定のユーザ名を使用するように発信側を制限します。

「Device Manager での iSLB の設定」を参照してください。

相互 CHAP 認証

iSLB 発信側に関する IPS モジュールおよび MPS-14/2 モジュールの認証に加え、IPS モジュールおよび MPS-14/2 モジュールは、iSCSI ログイン フェーズで Cisco MDS スイッチの発信側ターゲットを認証する、iSLB 発信側用メカニズムもサポートします。この認証には、ユーザ側で iSLB 発信側に提示するスイッチ用のユーザ名およびパスワードを設定する必要があります。提供されたパスワードを使用して、発信側が IPS ポートに送信する CHAP チャレンジへの CHAP 応答が計算されます。

Device Manager で [IP] > [iSCSI iSLB] を選択し、[Target Username] フィールドおよび [Target Password] フィールドに、スイッチが発信側に対して自身の認証用に使用する、発信側単位のユーザ名およびパスワードをそれぞれ設定します。