マルチポイント レイヤ 2 サービスの実装に関する情報

バーチャル プライベート LAN サービス(VPLS)を実装するには、次の概念を理解する必要があります。

• 「バーチャル プライベート LAN サービスの概要」

「バーチャル プライベート LAN サービスの概要」

• 「MPLS ベースのプロバイダー コアの VPLS」

「MPLS ベースのプロバイダー コアの VPLS」

• 「VPLS ディスカバリおよびシグナリング」

「VPLS ディスカバリおよびシグナリング」

• 「MAC アドレス関連パラメータ」

「MAC アドレス関連パラメータ」

• 「LSP Ping over VPWS および VPLS」

「LSP Ping over VPWS および VPLS」

• 「スプリット ホライズン グループ」

「スプリット ホライズン グループ」

• 「レイヤ 2 セキュリティ」

「レイヤ 2 セキュリティ」

• 「G.8032 イーサネット リング保護」

「G.8032 イーサネット リング保護」

• 「Flow Aware Transport 疑似回線(FAT PW)」

「Flow Aware Transport 疑似回線(FAT PW)」

• 「疑似回線ヘッドエンド」

「疑似回線ヘッドエンド」

• 「L2VPN over GRE」

「L2VPN over GRE」

バーチャル プライベート LAN サービスの概要

バーチャル プライベート LAN サービス(VPLS)を使用すると、地理的に離れたローカル エリア ネットワーク(LAN)セグメントを MPLS ネットワーク経由で単一ブリッジ ドメインとして相互接続できます。MAC アドレス ラーニング、エージング、およびスイッチングなどの従来の LAN の機能はすべて、単一のブリッジ ドメインに属する、リモート接続されたすべての LAN セグメント全体でエミュレートされます。

VPLS ネットワークの一部のコンポーネントについては、次の項で説明します。

ブリッジ ドメイン

ネイティブ ブリッジ ドメインは、一連の物理または仮想ポート( VFI を含む)から構成されるレイヤ 2 のブロードキャスト ドメインです。データ フレームは、宛先 MAC アドレスに基づいてブリッジ ドメイン内でスイッチングされます。マルチキャスト、ブロードキャスト、不明な宛先ユニキャスト フレームは、ブリッジ ドメイン内でフラッディングされます。また、送信元 MAC アドレス ラーニングは、ブリッジ ドメインのすべての着信フレームで行われます。学習されたアドレスは期限切れになります。着信フレームは、入力ポート、または入力ポートと MAC ヘッダー フィールドの両方の組み合わせのいずれかに基づいてブリッジ ドメインにマッピングされます。

デフォルトでは、スプリット ホライズンは同じ VFI 下の疑似回線でイネーブルです。ただし、デフォルト設定では、スプリット ホライズンは接続回線(インターフェイスまたは疑似回線)でイネーブルではありません。

フラッディング最適化

Cisco ASR 9000 シリーズ ルータは、ブリッジ ドメインでトラフィックをブリッジしながら、不必要にフラッディングするトラフィック量を最小限に抑えます。フラッディング最適化機能によって、この機能を実現します。ただし、特定の障害回復シナリオでは、実際には、トラフィックの損失を防止するには追加のフラッディングが推奨されます。トラフィック損失は、ブリッジ ポート リンクの 1 つが非アクティブになり、スタンバイ リンクによって置き換えられる一時的な間隔中に発生します。

一部の設定では、トラフィック フラッディングを最小化する最適化は、ブリッジのリンクの 1 つで障害が発生し、スタンバイ リンクによって置き換えられる短期間にトラフィック損失という犠牲を払って行われます。そのため、設定に適した特定のフラッディング動作を指定するには、さまざまなモードでフラッディング最適化で設定できます。

次のフラッディング最適化モードを設定できます。

• 帯域幅最適化モード

帯域幅最適化モード

• コンバージェンス モード

コンバージェンス モード

• TE FRR 最適化モード

TE FRR 最適化モード

帯域幅最適化モード

フラッディング トラフィックは、ブリッジ ドメインに接続されたブリッジ ポートまたは疑似回線のラインカードだけに送信されます。これは、デフォルトのモードです。

コンバージェンス モード

フラッディング トラフィックはシステムのすべてのラインカードに送信されます。トラフィックは、ブリッジ ドメインに接続されたブリッジ ポートまたは疑似回線の有無に関係なくフラッディングされます。そのブリッジ ドメインに接続された等コスト MPLS パス(ECMP)が複数ある場合は、トラフィックはすべての ECMP にフラッディングされます。

コンバージェンス モードの目的は、障害によりブリッジ リンクが変更される短いインターバル中に失われる絶対トラフィック量を最小限にすることです。

TE FRR 最適化モード

トラフィック エンジニアリング高速再ルーティング(TE FRR)の最適化モードは、ブリッジ ドメインに接続された TE FRR 疑似回線に関するフラッディング動作を除き、帯域幅最適化モードに似ています。TE FRR 最適化モードでは、トラフィックは、プライマリおよびバックアップ FRR インターフェイスの両方にフラッディングされます。ブリッジ トラフィックが FRR の回復時間の制約に準拠するように、このモードは、FRR フェールオーバー中のトラフィック損失を最小限にするために使用されます。

ダイナミック ARP インスペクション

ダイナミック ARP インスペクション(DAI)は、アドレス解決プロトコル(ARP)スプーフィング攻撃から保護する方法です。不正な IP/MAC アドレス バインディングを持つ ARP パケットを代行受信し、ログに記録して、廃棄します。この機能により、ネットワークをある種の中間者攻撃から保護することができます。DAI 機能は、デフォルトではディセーブルです。

ARP では、IP アドレスを MAC アドレスにマッピングすることで、レイヤ 2 ブロードキャスト ドメイン内の IP 通信を可能にします。スプーフィング攻撃は、ARP 要求が実際に受信されなかった場合でも、ホストからの ARP 応答を許可するために発生します。次に攻撃が発生した後、攻撃下にあるデバイスからのすべてのトラフィックは、最初に攻撃者のシステムを通過し、次にルータ、スイッチ、またはホストを通過します。ARP スプーフィング攻撃は、サブネットに接続されているデバイスの ARP キャッシュに偽りの情報を送信することにより、レイヤ 2 ネットワークに接続されているデバイスに影響を及ぼす可能性があります。ARP キャッシュに偽りの情報を送信することを ARP キャッシュ ポイズニングといいます。

ダイナミック ARP インスペクション機能を使用することで、有効な ARP 要求と応答だけが中継されることを保証できます。ARP インスペクションは 2 種類あります。

• 必要なインスペクション:送信側の MAC アドレス、IPv4 アドレス、受信側のブリッジ ポート XID およびブリッジがチェックされます。

必要なインスペクション:送信側の MAC アドレス、IPv4 アドレス、受信側のブリッジ ポート XID およびブリッジがチェックされます。

• オプション インスペクション:次の項目が検証されます。

オプション インスペクション:次の項目が検証されます。

– 送信元 MAC:送信者および送信元の MAC がチェックされます。チェックは、すべての ARP または RARP パケットで行われます。

送信元 MAC:送信者および送信元の MAC がチェックされます。チェックは、すべての ARP または RARP パケットで行われます。

– 宛先 MAC:ターゲットおよび宛先の MAC がチェックされます。チェックは、すべての応答または応答反転パケットで実行されます。

宛先 MAC:ターゲットおよび宛先の MAC がチェックされます。チェックは、すべての応答または応答反転パケットで実行されます。

– IPv4 アドレス:ARP 要求では、送信者の IPv4 アドレスが 0.0.0.0、マルチキャスト アドレス、またはブロードキャスト アドレスかどうかを調べるためにチェックが実行されます。ARP 応答および ARP 応答反転では、ターゲットの IPv4 アドレスが 0.0.0.0、マルチキャスト アドレス、またはブロードキャスト アドレスかどうかを調べるためにチェックが実行されます。このチェックは、要求、応答、および応答反転パケットに応じて実行されます。

IPv4 アドレス:ARP 要求では、送信者の IPv4 アドレスが 0.0.0.0、マルチキャスト アドレス、またはブロードキャスト アドレスかどうかを調べるためにチェックが実行されます。ARP 応答および ARP 応答反転では、ターゲットの IPv4 アドレスが 0.0.0.0、マルチキャスト アドレス、またはブロードキャスト アドレスかどうかを調べるためにチェックが実行されます。このチェックは、要求、応答、および応答反転パケットに応じて実行されます。

(注) DAI 機能は、接続回線および EFP でサポートされます。現在、DAI 機能は疑似回線ではサポートされません。

IP ソース ガード

IP ソース ガード(IPSG)は、非ルーテッド レイヤ 2 インターフェイスで IP トラフィックを制限するために、DHCP スヌーピング バインディング データベースおよび手動で設定された IP ソース バインディングに基づいてトラフィックをフィルタリングするセキュリティ機能です。

IPSG 機能は、悪意のあるホストが正当のホストの IP アドレスを推測することによって正当のホストを操作しないように、レイヤ 2 ポートで送信元 IP アドレスをフィルタリングします。この機能は、動的な DHCP スヌーピングおよび静的な IP ソース バインディングを使用して、IP アドレスをホストと照合します。

まず、DHCP パケットを除き、IPSG 用に設定された EFP のすべての IP トラフィックがブロックされます。クライアントが DHCP サーバから IP アドレスを受信したあと、またスタティック IP ソース バインディングが管理者によって設定されたあと、その IP 送信元アドレスのある全トラフィックがそのクライアントから許可されます。他のホストからのトラフィックは拒否されます。このフィルタリングは、隣接ホストの IP アドレスを要求することによって、ホストのネットワーク攻撃を制限します。

(注) IPSG 機能は、接続回線および EFP でサポートされます。現在、IPSG 機能は疑似回線ではサポートされません。

疑似回線

疑似回線は、PE ルータのペア間のポイントツーポイント接続です。その主な機能は、共通 MPLS 形式にカプセル化することによって、基礎となるコア MPLS ネットワーク経由でイーサネットなどのサービスをエミュレートすることです。共通 MPLS 形式へのサービスのカプセル化によって、疑似回線では、通信事業者は MPLS ネットワークにサービスを統合できます。

次のスケール拡張機能は、ASR 9000 Enhanced Ethernet ラインカードに適用できます。

• VPWS および VPLS 内の 128000 疑似回線のサポート

VPWS および VPLS 内の 128000 疑似回線のサポート

• VPLS と VPWS インスタンスでの 128000 疑似回線のサポート

VPLS と VPWS インスタンスでの 128000 疑似回線のサポート

• ブリッジの 512 疑似回線までのサポート

ブリッジの 512 疑似回線までのサポート

(注) このスケール拡張機能は、RSP3 および ASR 9000 Enhanced Ethernet ラインカードが使用されるハードウェア設定内でサポートされます。ただし、これらの拡張機能は、RSP2、ASR 9000 イーサネット ラインカードおよび Cisco ASR 9000 シリーズ SPA インターフェイス プロセッサ 700 ラインカードには適用されません。

疑似回線を介した DHCP スヌーピング

Cisco ASR 9000 シリーズ ルータでは、DHCP サーバが疑似回線に到達可能な DHCP スヌーピングを実行できます。疑似回線は信頼できるインターフェイスと見なされます。

dhcp ipv4 snoop profile { dhcp-snooping-profile1 } コマンドは、ブリッジ上で DHCP スヌーピングをイネーブルにし、ブリッジに DHCP スヌーピング プロファイルを対応付けるために、ブリッジ ドメインで提供されます。

仮想転送インスタンス

VPLS は、仮想転送インスタンス(VFI)の特性に基づいています。VFI は、宛先 MAC アドレス、送信元 MAC アドレス ラーニングとエージングなどに基づいて、転送などのネイティブ ブリッジング機能を実行できる仮想ブリッジ ポートです。

VFI は、VPLS インスタンスごとに PE ルータ上に作成されます。PE ルータでは、特定の VPLS インスタンスの VFI を検索して、パケットの転送先が決定されます。VFI は、特定の VPLS インスタンスの仮想ブリッジのように動作します。VFI には、特定の VPLS に属する複数の接続回線を接続できます。PE ルータは、その VPLS インスタンス内にあるすべての他の PE ルータに対するエミュレート VC を構築し、これらのエミュレート VC を VFI に接続します。パケットの転送先の決定は、VFI に維持されているデータ構造に基づいて行われます。

MPLS ベースのプロバイダー コアの VPLS

VPLS はマルチポイント レイヤ 2 VPN テクノロジーであり、ブリッジング技法によって複数のカスタマー デバイスを接続します。Multipoint Bridging のビルディング ブロックのブリッジ ドメインは、各 PE ルータに存在します。PE ルータのブリッジ ドメインへのアクセス接続は、接続回線と呼ばれます。接続回線は、一連の物理ポート、仮想ポート、またはネットワーク内の各 PE デバイスのブリッジに接続されている両方ポートです。

接続回線をプロビジョニングした後、この特定のインスタンスの MPLS ネットワークを介したネイバー関係が、エンド PE を識別する一連の手動コマンドによって確立されます。ネイバー アソシエーションが完了すると、MPLS コアとカスタマー ドメイン間のゲートウェイである疑似回線のフル メッシュがネットワーク側プロバイダー エッジ デバイス間で確立されています。

MPLS/IP プロバイダー コアは、1 つのブロードキャスト ドメインを構成するために、各 PE デバイス上の複数の接続回線を接続する仮想ブリッジをシミュレートします。また、これらの間でエミュレート仮想回線(VC)を構成するために、VPLS インスタンスに参加しているすべての PE ルータも必要です。

次に、サービス プロバイダー ネットワークは、宛先 MAC アドレスを調べてカスタマーに固有のブリッジ ドメイン内でパケットの交換を開始します。不明、ブロードキャスト、マルチキャストの宛先 MAC アドレスを持つすべてのトラフィックは、サービス プロバイダー ネットワークに接続するすべての接続済み CE カスタマー エッジ デバイスにフラッディングされます。ネットワーク側プロバイダー エッジ デバイスは、パケットがフラッディングされると送信元 MAC アドレスを学習します。トラフィックは、学習されたすべての MAC アドレスのカスタマー エッジ デバイスにユニキャストされます。

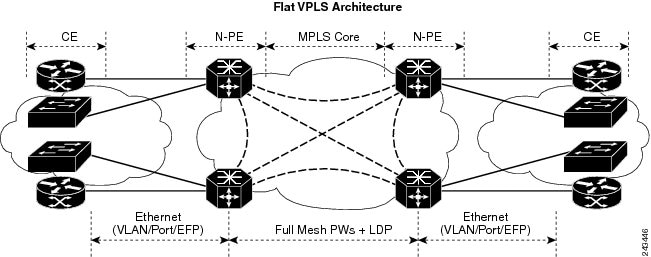

VPLS アーキテクチャ

基本的な VPLS アーキテクチャまたはフラット VPLS アーキテクチャでは、プロバイダー エッジ(PE)ルータ間のエンドツーエンド接続がマルチポイント イーサネット サービスを提供できます。図 9 に、IP/MPLS ネットワークでネットワーク プロバイダー エッジ(N-PE)ノード間の相互接続を示すフラット VPLS アーキテクチャを示します。

図 9 基本的な VPLS アーキテクチャ

VPLS ネットワークでは、各 PE ルータの ブリッジ ドメイン (レイヤ 2 ブロードキャスト ドメイン)の作成が必要です。VPLS プロバイダー エッジ デバイスは、MAC テーブルおよびブリッジ ドメイン情報を転送するすべての VPLS を保持します。さらに、すべてのフラッディング ブロードキャスト フレームおよびマルチキャスト複製を処理します。

VPLS アーキテクチャの PE は、 疑似回線 (PW)のフル メッシュに接続します。 仮想転送インスタンス (VFI)は、疑似回線のメッシュの相互接続に使用されます。ブリッジ ドメインは、PW メッシュを介してイーサネット マルチポイント ブリッジングを提供する仮想スイッチング インスタンス(VSI)を作成するために VFI に接続されます。VPLS ネットワークは、エミュレートされたイーサネット スイッチを作成するために、MPLS 疑似回線を使用して VSI をリンクします。

VPLS では、1 つの VPLS インスタンスに関与するすべてのカスタマー装置(CE)デバイスが同じ LAN 上に表示されるため、CE デバイスでポイントツーポイント回線のフル メッシュを必要とせずに、マルチポイント トポロジで相互に直接通信できます。サービス プロバイダーは、カスタマーごとに別のブリッジ ドメインを定義することで、MPLS ネットワーク上で複数のカスタマーに VPLS サービスを提供できます。あるブリッジ ドメインからのパケットが別のブリッジ ドメインには伝送または配信されることはないため、LAN サービスのプライバシーが確保されます。

VPLS は、同じレイヤ 2 ブロードキャスト ドメインに属する複数サイト間で、イーサネット IEEE 802.3、VLAN IEEE 802.1q、および VLAN-in-VLAN(Q-in-Q)トラフィックを転送します。VPLS は、フラッディング ブロードキャスト、マルチキャスト、およびブリッジで受信した不明なユニキャスト フレームを含む単純な VLAN サービスを提供します。VPLS ソリューションでは、PE ルータ間で確立された疑似回線のフル メッシュが必要です。VPLS 実装は、ラベル配布プロトコル(LDP)ベースの疑似回線シグナリングに基づきます。

レイヤ 2 スイッチングの VPLS

VPLS テクノロジーには、レイヤ 2 ブリッジングを実行するように Cisco ASR 9000 シリーズ ルータを設定する機能が含まれます。このモードではCisco ASR 9000 シリーズ ルータは、他のシスコ スイッチのように動作するように設定できます。

次の機能がサポートされています。

• ブリッジング IOS XR トランク インターフェイス

ブリッジング IOS XR トランク インターフェイス

• EFP でのブリッジング

EFP でのブリッジング

これらのブリッジング機能の例については、 マルチポイント レイヤ 2 サービスの設定例の項を参照してください。

VPLS ディスカバリおよびシグナリング

VPLS はレイヤ 2 マルチポイント サービスであり、WAN サービスで LAN サービスをエミュレートします。VPLS は、サービス プロバイダーが、パケットスイッチド ネットワークで複数の LAN セグメントを相互接続し、単一の LAN として動作できるようにします。サービス プロバイダーは、VPLS を使用するお客様へのネイティブ イーサネット アクセス接続を提供できます。

VPLS のコントロール プレーンは、2 つの重要なコンポーネントであるオートディスカバリおよびシグナリングで構成されます。

• VPLS オートディスカバリは、手動で VPLS ネイバーをプロビジョニングする必要性をなくします。VPLS オートディスカバリは、各 VPLS PE ルータが同じ VPLS ドメインに属する他のプロバイダー エッジ(PE)ルータを検出できるようにします。

VPLS オートディスカバリは、手動で VPLS ネイバーをプロビジョニングする必要性をなくします。VPLS オートディスカバリは、各 VPLS PE ルータが同じ VPLS ドメインに属する他のプロバイダー エッジ(PE)ルータを検出できるようにします。

• PE が検出されると、VPLS ドメインの PE ルータで PW のフル メッシュを形成している PE ルータの各ペア間で、疑似回線(PW)がシグナリングおよび確立されます

PE が検出されると、VPLS ドメインの PE ルータで PW のフル メッシュを形成している PE ルータの各ペア間で、疑似回線(PW)がシグナリングおよび確立されます

図 10 VPLS オートディスカバリとシグナリング

BGP ベースの VPLS オートディスカバリ

VPLS を含め VPN テクノロジーの重要な点は、ネットワーク デバイスが特定の VPN とのアソシエーションについて他のデバイスに自動的に信号を送信する機能です。オートディスカバリでは、この情報を VPN のすべてのメンバーに配布する必要があります。VPLS は、BGP が最適であるマルチポイント メカニズムです。

BGP ベースの VPLS オートディスカバリにより、VPLS ネイバーを手動でプロビジョニングする必要がなくなります。VPLS オートディスカバリは、各 VPLS PE ルータが同じ VPLS ドメインに属する他のプロバイダー エッジ(PE)ルータを検出できるようにします。VPLS オートディスカバリは、いつ PE ルータが追加されたか VPLS ドメインから削除されたかもトラックします。ディスカバリ プロセスが完了すると、各 PE ルータは、VPLS 疑似回線(PW)の設定に必要な情報を取得します。

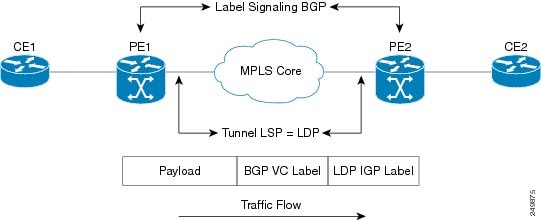

BGP シグナリングによる BGP オートディスカバリ

ネットワークでの VPLS の実装では、プロバイダー エッジ(PE)ルータ間で PW のフル メッシュを確立する必要があります。PW には、BGP シグナリングを使用して信号を送信できます。

図 11 ディスカバリおよびシグナリングの属性

BGP のシグナリングおよびオートディスカバリ方式には、次のコンポーネントがあります。

• PE が、特定の VPLS のメンバーであるリモート PE を学習するための方法。このプロセスをオートディスカバリといいます。

PE が、特定の VPLS のメンバーであるリモート PE を学習するための方法。このプロセスをオートディスカバリといいます。

• PE が、特定の VPLS の特定のリモート PE で予期される疑似回線ラベルを学習する方法。このプロセスをシグナリングといいます。

PE が、特定の VPLS の特定のリモート PE で予期される疑似回線ラベルを学習する方法。このプロセスをシグナリングといいます。

BGP ネットワーク層到達可能性情報(NLRI)は、上記の 2 つのコンポーネントを同時に処理します。特定の PE によって生成される NLRI には、他の PE で必要な情報が含まれています。これらのコンポーネントは、各 PE の疑似回線を手動で設定することなく、各 VPLS の疑似回線のフル メッシュを自動的に設定できるようにします。

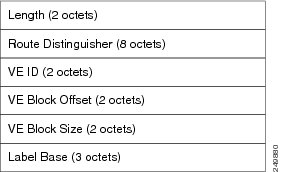

BGP AD とシグナリングによる VPLS の NLRI フォーマット

図 12 に、BGP AD とシグナリングによる VPLS の NLRI フォーマットを示します。

図 12 NLRI フォーマット

LDP シグナリングによる BGP オートディスカバリ

疑似回線のシグナリングでは、2 つのエンドポイント間で情報を交換する必要があります。ラベル配布プロトコル(LDP)は、ポイントツーポイント シグナリングに適しています。プロバイダー エッジ デバイス間の疑似回線のシグナリングは、ターゲット LDP セッションを使用して、ラベルの値と属性を交換し、疑似回線を設定します。

図 13 ディスカバリおよびシグナリングの属性

PE ルータは、各 VPLS の BGP で ID をアドバタイズします。この ID は、VPLS インスタンス内で一意であり、VPLS ID と同様に機能します。ID は、BGP アドバタイズメントを受信している PE ルータが、アドバタイズメントに関連付けられた VPLS を識別し、正しい VPLS インスタンスにインポートできるようにします。このようにして、VPLS ごとに、PE ルータは、VPLS のメンバーである他の PE ルータを学習します。

LDP プロトコルは、他のすべての PE ルータに疑似回線を設定するために使用されます。FEC 129 はシグナリングに使用されます。FEC 129 で伝送される情報には、VPLS ID、Target Attachment Individual Identifier(TAII)、および Source Attachment Individual Identifier(SAII)が含まれます。

LDP アドバタイズメントには、疑似回線上の着信トラフィックの予想される内部ラベルまたは VPLS ラベルも含まれます。これは、LDP ピアが、疑似回線を関連付ける VPLS インスタンスおよびその疑似回線でのトラフィックの送信時に使用することが予想されるラベル値を特定できるようにします。

NLRI と拡張コミュニティ

図 14 では、ネットワーク層到達可能性情報(NLRI)および拡張コミュニティ(Ext Comm)について説明します。

図 14 NLRI と拡張コミュニティ

VPLS LDP シグナリングにおける Cisco IOS XR と Cisco IOS 間の相互運用性

Cisco IOS ソフトウェアは、BGP アップデート メッセージ内で、最初のバイト内の NLRI の長さをビット型式でエンコードします。ただし、Cisco IOS XR ソフトウェアは、NLRI の長さを 2 バイトで解釈します。したがって、VPLS-VPWS アドレス ファミリを使用する BGP ネイバーが IOS と IOS XR 間に設定されている場合、NLRI の不一致が発生し、ネイバー間のフラッピングの原因になります。この競合を避けるために、IOS は prefix-length-size 2 コマンドをサポートしています。IOS が IOS XR とともに動作するようにするには、このコマンドをイネーブルにする必要があります。IOS で prefix-length-size 2 コマンドが設定されている場合、NLRI の長さはバイト単位でエンコードされます。この設定は、IOS を IOS XR とともに動作させるために必要です。

次に、 prefix-length-size 2 コマンドを使用した IOS の設定の例を示します。

address-family l2vpn vpls

neighbor 5.5.5.2 activate

neighbor 5.5.5.2 prefix-length-size 2 --------> NLRI length = 2 bytes

MAC アドレス フラッディング

イーサネット サービスでは、ブロードキャスト アドレスおよび不明な宛先アドレスに送信されるフレームをすべてのポートにフラッディングする必要があります。VPLS ブロードキャスト モデル内のフラッディングを取得するために、すべての不明ユニキャスト、ブロードキャスト、およびマルチキャスト フレームが、対応する疑似回線およびすべての接続回線にフラッディングされます。したがって、PE は、接続回線および疑似回線の両方にパケットを複製する必要があります。

MAC アドレスベース転送

フレームを転送するには、PE は、宛先 MAC アドレスを疑似回線または接続回線に関連付ける必要があります。このタイプのアソシエーションは、各 PE で静的設定によって行われるか、すべてのブリッジ ポートにフラッディングされるダイナミック学習によって行われます。

(注) たとえば接続回線または疑似回線で着信するフレームが同じ疑似回線で送信されるような場合、スプリット ホライズンの転送が適用されます。1 つの疑似回線で受信される疑似回線フレームは、同じ仮想転送インスタンス(VFI)の他の疑似回線には複製されません。

MAC アドレスの送信元ベースの学習

フレームがブリッジ ポート(たとえば、疑似回線または接続回路)に到達し、受信側 PE ルータが送信元 MAC アドレスを認識していない場合、送信元 MAC アドレスは、疑似回線または接続回線に関連付けられます。MAC アドレスへの送信フレームは、適切な疑似回線または接続回線に転送されます。

MAC アドレスの送信元ベースの学習は、ハードウェア転送パスで学習される MAC アドレス情報を使用します。更新された MAC テーブルはすべてのラインカード(LC)に送信され、ルータのハードウェアをプログラミングします。

学習される MAC アドレスの数は、設定可能なポート単位およびブリッジ ドメイン単位の MAC アドレス制限によって制限されます。

MAC アドレス エージング

MAC テーブルの MAC アドレスは、MAC アドレス エージング タイムの間だけ有効と見なされます。期限切れになると、関連する MAC エントリが再度読み込まれます。MAC エージング タイムをブリッジ ドメインだけで設定すると、ブリッジ ドメインのすべての疑似回線と接続回線が、設定されたその MAC エージング タイムを使用されます。

ブリッジは、ブリッジ テーブルに基づいてパケットの転送、フラッディング、ドロップを行います。ブリッジ テーブルは、スタティック エントリとダイナミック エントリの両方を保持します。スタティック エントリは、ネットワーク マネージャまたはブリッジ自体によって入力されます。ダイナミック エントリはブリッジ学習プロセスによって入力されます。ダイナミック エントリは、エントリが作成された時点か最後に更新された時点から、 エージング タイム と呼ばれる指定された期間が経過すると、自動的に削除されます。

ブリッジ型ネットワークのホストが移動する可能性が高い場合、ブリッジが変更に迅速に適応できるようにエージング タイムを小さくします。ホストが連続して送信しない場合は、より長い時間ダイナミック エントリを記録するようにエージング タイムを長くして、ホストが再度送信する場合よりフラッディングの可能性を低減できます。

MAC アドレス制限

MAC アドレス制限は、学習される MAC アドレスの数を制限するために使用されます。制限は、ブリッジ ドメイン レベルとポート レベルで設定されます。ブリッジ ドメイン レベルの制限は常に設定され、ディセーブルにできません。ブリッジ ドメイン レベルの制限のデフォルト値は 4000 で、5 ~ 512000 の範囲で変更できます。

(注) Cisco ASR 9000 シリーズ ルータでは、ブリッジ ドメインのすべてのポートで設定されている場合に限りブリッジ ポートの MAC 制限がサポートされます。この場合、ブリッジ ドメインの制限は、ブリッジ ドメインのすべてのポートの制限の合計よりも高い値に設定する必要があります。

MAC アドレス制限に違反した場合は、 表 1 にリストされている処理のうちの 1 つを実行するようにシステムが設定されます。

表 1 MAC アドレス制限処理

|

|

|

Limit flood |

新しい MAC アドレスを廃棄します。 |

Limit no-flood |

新しい MAC アドレスを廃棄します。未知のユニキャスト パケットのフラッディングはディセーブルです。 |

Limit shutdown |

MAC アドレスの転送をディセーブルにします。 |

制限を超えると、これらの通知を行うようシステムが設定されています。

• Syslog(デフォルト)

Syslog(デフォルト)

• 簡易ネットワーク管理プロトコル(SNMP)トラップ

簡易ネットワーク管理プロトコル(SNMP)トラップ

• Syslog および SNMP トラップ

Syslog および SNMP トラップ

• なし(通知なし)

なし(通知なし)

MAC 制限状態をクリアするには、MAC の数が、設定されている制限の 75 % を下回る必要があります。

MAC アドレス取り消し

高速な VPLS コンバージェンスでは、ダイナミックに学習された MAC アドレスを削除または学習解除できます。ラベル配布プロトコル(LDP)アドレス取り消しメッセージが MAC アドレスのリストと送信されます。これらのアドレスは、対応する VPLS サービスに参加する他のすべての PE で取り消す必要があります。

Cisco IOS XR VPLS 実装では、ダイナミックに学習された MAC アドレスの部分は、デフォルトで MAC アドレス エージング メカニズムを使用してクリアされます。MAC アドレス取り消し機能は、LDP アドレス取り消しメッセージによって追加されます。MAC アドレス取り消し機能をイネーブルにするには、l2vpn ブリッジ グループ ブリッジ ドメイン MAC コンフィギュレーション モードで withdrawal コマンドを使用します。MAC アドレス取り消しがイネーブルであることを確認するには、 detail キーワードとともに show l2vpn bridge-domain コマンドを使用します。

(注) デフォルトでは、Cisco IOS XRでは LDP MAC 取り消し機能はイネーブルです。

LDP MAC 取り消し機能は、次のイベントが原因で生成されます。

• 接続回線がダウンします。CLI から接続回線を削除または追加できます。

接続回線がダウンします。CLI から接続回線を削除または追加できます。

• MAC 取り消しメッセージは、VFI 疑似回線で受信され、アクセス疑似回線経由で伝播されません。RFC 4762 は、(空のタイプ、長さ、値(TLV)によって)ワイルドカードおよび特定の MAC アドレス取り消しの両方を指定します。Cisco IOS XR ソフトウェアはワイルドカードの MAC アドレス取り消しだけをサポートします。

MAC 取り消しメッセージは、VFI 疑似回線で受信され、アクセス疑似回線経由で伝播されません。RFC 4762 は、(空のタイプ、長さ、値(TLV)によって)ワイルドカードおよび特定の MAC アドレス取り消しの両方を指定します。Cisco IOS XR ソフトウェアはワイルドカードの MAC アドレス取り消しだけをサポートします。

MAC アドレスのセキュリティ

インターフェイス レベルとブリッジ アクセス ポート(サブインターフェイス)レベルで MAC アドレス セキュリティを設定できます。ただし、インターフェイスで設定された MAC セキュリティは、ブリッジ ドメイン レベルで設定された MAC セキュリティよりも優先されます。MAC セキュリティで設定された EFP で MAC アドレスを最初に学習して、次に同じ MAC アドレスを別の EFP で学習すると、次のイベントが発生します。

• パケットはドロップされます。

パケットはドロップされます。

• 2 番めの EFP はシャットダウンされます。

2 番めの EFP はシャットダウンされます。

• パケットが学習され、元の EFP からの MAC はフラッシュされます。

パケットが学習され、元の EFP からの MAC はフラッシュされます。

LSP Ping over VPWS および VPLS

ソフトウェアでは、Cisco IOS XR(LDP FEC128 を使用してシグナリングされる)ポイントツーポイント疑似回線のラベル スイッチド パス(LSP)ping と traceroute 検証メカニズムの既存のサポートは、VFI(VPLS)に関連付けられている疑似回線をカバーするために拡張されています。現在、LSP ping と traceroute のサポートは、(LDP FEC128 を使用してシグナリングされ)手動で設定された VPLS 疑似回線に制限されています。仮想回線接続検証(VCCV)サポートおよび ping mpls pseudowire コマンドの詳細については、『 Cisco ASR 9000 Series Aggregation Services Router MPLS Command Reference 』を参照してください。

スプリット ホライズン グループ

IOS XR ブリッジ ドメインは、スプリット ホライズン グループと呼ばれる 3 つのグループの 1 つに接続回線(AC)と疑似回線(PW)を集約します。ブリッジ ドメインに適用した場合、スプリット ホライズンは、スプリット ホライズン グループのメンバー間のフラッディングと転送動作を示します。一般に、スプリット ホライズン グループの 1 つのメンバーで受信したフレームは、同じグループの他のメンバーにフラッディングされません。

ブリッジ ドメイン トラフィックは、ユニキャストまたはマルチキャストのいずれかです。

フラッディング トラフィックは、不明なユニキャスト宛先 MAC アドレス フレームで構成されます。これは、イーサネット マルチキャスト アドレス(スパニングツリー BPDU など)に送信されるフレームや、イーサネット ブロードキャスト フレーム(MAC アドレス FF-FF-FF-FF-FF-FF)です。

既知のユニキャスト トラフィックは、MAC 学習を使用するポートから学習されたブリッジ ポートに送信されるフレームで構成されます。

トラフィック フラッディングは、ブロードキャスト、マルチキャスト、不明なユニキャスト宛先アドレスに対して実行されます。ユニキャスト トラフィックは、MAC 学習を使用して学習されたブリッジ ポートに送信されるフレームで構成されます。

表 2 Cisco IOS XR でサポートされているスプリット ホライズン グループ

|

|

|

|

|

0 |

デフォルト:グループ 1 または 2 でカバーされないメンバー。 |

Yes |

Yes |

1 |

VFI で設定されるすべての PW。 |

No |

No |

2 |

split-horizon キーワードで設定された AC または PW。 |

No |

No |

スプリット ホライズン グループに関する重要事項:

• ブリッジ ドメインのメンバーであるすべてのブリッジ ポートまたは PW が、3 つのグループのうちの 1 つに属している必要があります。

ブリッジ ドメインのメンバーであるすべてのブリッジ ポートまたは PW が、3 つのグループのうちの 1 つに属している必要があります。

• デフォルトでは、すべてのブリッジ ポートまたは PW がグループ 0 のメンバーです。

デフォルトでは、すべてのブリッジ ポートまたは PW がグループ 0 のメンバーです。

• ブリッジ ドメイン設定の VFI コンフィギュレーション サブモードは、このドメインのメンバーがグループ 1 に含まれていることを示しています。

ブリッジ ドメイン設定の VFI コンフィギュレーション サブモードは、このドメインのメンバーがグループ 1 に含まれていることを示しています。

• グループ 0 で設定された PW はアクセス疑似回線と呼ばれます。

グループ 0 で設定された PW はアクセス疑似回線と呼ばれます。

• split-horizon group コマンドは、グループ 2 のメンバーとしてブリッジ ポートまたは PW を指定するために使用されます。

split-horizon group コマンドは、グループ 2 のメンバーとしてブリッジ ポートまたは PW を指定するために使用されます。

• ASR9000 は 1 個の VFI グループだけをサポートします。

ASR9000 は 1 個の VFI グループだけをサポートします。

ポート セキュリティ

ポートへのトラフィック送信を許可する MAC アドレスを制限することによって、ダイナミックに学習される MAC アドレス、およびスタティック MAC アドレスを使用したポート セキュリティを使用して、ポートの入力トラフィックを制限します。セキュア ポートにセキュア MAC アドレスを割り当てると、ポートは、定義されたアドレスのグループ外に送信元アドレスがある入力トラフィックを転送しません。セキュア MAC アドレスの数を 1 つに制限し、単一のセキュア MAC アドレスを割り当てると、そのポートに接続されているデバイスはそのポートの全帯域を使用できます。

次のポート セキュリティ機能がサポートされます。

• ブリッジまたはポートの MAC テーブルのサイズを制限します。

ブリッジまたはポートの MAC テーブルのサイズを制限します。

• MAC アドレスの処理と通知を容易にします。

MAC アドレスの処理と通知を容易にします。

• ブリッジまたはポートの MAC エージング タイムとモードをイネーブルにします。

ブリッジまたはポートの MAC エージング タイムとモードをイネーブルにします。

• ブリッジまたはポートのスタティック MAC アドレスをフィルタリングします。

ブリッジまたはポートのスタティック MAC アドレスをフィルタリングします。

• セキュアまたは非セキュアとしてポートをマークします。

セキュアまたは非セキュアとしてポートをマークします。

• ブリッジまたはポートでフラッディングをイネーブルまたはディセーブルにします。

ブリッジまたはポートでフラッディングをイネーブルまたはディセーブルにします。

ポートにセキュア MAC アドレスの最大数を設定した後で、次のいずれかの方法でアドレス テーブルにセキュア アドレスを組み込むようポート セキュリティを設定できます。

• static-address コマンドを使用して、すべてのセキュア MAC アドレスをスタティックに設定します。

static-address コマンドを使用して、すべてのセキュア MAC アドレスをスタティックに設定します。

• 接続されているデバイスの MAC アドレスで、ポートがセキュア MAC アドレスをダイナミックに設定できるようにします。

接続されているデバイスの MAC アドレスで、ポートがセキュア MAC アドレスをダイナミックに設定できるようにします。

• アドレス数をいくつかスタティックに設定し、残りのアドレスがダイナミックに設定されるようします。

アドレス数をいくつかスタティックに設定し、残りのアドレスがダイナミックに設定されるようします。

DHCP スヌーピング

Dynamic Host Configuration Protocol(DHCP)スヌーピングは、信頼できないホストと信頼済み DHCP サーバとの間のファイアウォールのように機能するセキュリティ機能です。DHCP スヌーピング機能は次のアクティビティを実行します。

• 信頼できない送信元からの DHCP メッセージを検証し、無効なメッセージをフィルタ処理して除外します。

信頼できない送信元からの DHCP メッセージを検証し、無効なメッセージをフィルタ処理して除外します。

• 信頼できるソースおよび信頼できないソースからの DHCP トラフィックのレートを制限する。

信頼できるソースおよび信頼できないソースからの DHCP トラフィックのレートを制限する。

• DHCP スヌーピングのバインディング データベースを構築し、管理する。このデータベースには、リース IP アドレスがある信頼できないホストに関する情報が保存されています。

DHCP スヌーピングのバインディング データベースを構築し、管理する。このデータベースには、リース IP アドレスがある信頼できないホストに関する情報が保存されています。

• 信頼できないホストからの以降の要求を検証するために DHCP スヌーピングのバインディング データベースを使用する。

信頼できないホストからの以降の要求を検証するために DHCP スヌーピングのバインディング データベースを使用する。

DHCP に関する追加情報については、『 Cisco ASR 9000 Series Aggregation Services Router IP Addresses and Services Configuration Guide 』を参照してください。

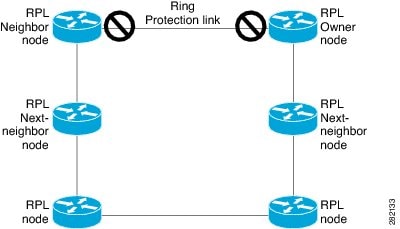

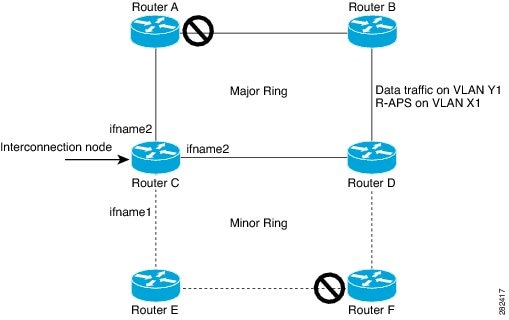

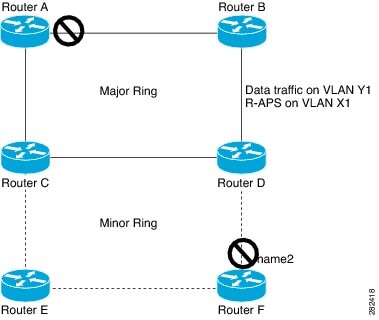

G.8032 イーサネット リング保護

ITU-T G.8032 で定義されているイーサネット リング保護(ERP)プロトコルは、リング トポロジでイーサネット トラフィックを保護し、イーサネット レイヤのリング内でループが発生しないようにします。ループは、事前設定されたリンクまたは障害リンクのいずれかをブロックすることで防止されます。

概要

各イーサネット リング ノードは、2 個の独立したリンクを使用してイーサネット リングに参加する隣接イーサネット リング ノードに接続されます。リング リンクは、ネットワークに影響を及ぼすループの編成を許可しません。イーサネット リングは、イーサネット リングを保護するために特定のリンクを使用します。この特定のリンクは、リング予備リンク(RPL)と呼ばれます。リング リンクは、リング リンク(別名リング ポート)の 2 個の隣接するイーサネット リング ノードとポートで区切られます。

(注) イーサネット リングでのイーサネット リング ノードの最小数は 2 です。

リング保護スイッチングの基礎は次のとおりです。

• ループ回避の原則

ループ回避の原則

• 学習、転送、およびフィルタリング データベース(FDB)メカニズムの使用

学習、転送、およびフィルタリング データベース(FDB)メカニズムの使用

イーサネット リングでのループ回避は、RPL である 1 つのリング リンクを除くすべてで常にトラフィック フローを確保することで行います。複数のノードが、リングの形成に使用されます。

• RPL オーナー:ループがイーサネット トラフィックで形成されないように、RPL を介してトラフィックをブロックします。リングには RPL オーナーは 1 つだけ存在します。

RPL オーナー:ループがイーサネット トラフィックで形成されないように、RPL を介してトラフィックをブロックします。リングには RPL オーナーは 1 つだけ存在します。

• RPL ネイバー ノード:RPL ネイバー ノードは、RPL に隣接するイーサネット リング ノードです。通常の状態で RPL の終了をブロックします。このノード タイプはオプションであり、保護されている場合 RPL の使用を防止します。

RPL ネイバー ノード:RPL ネイバー ノードは、RPL に隣接するイーサネット リング ノードです。通常の状態で RPL の終了をブロックします。このノード タイプはオプションであり、保護されている場合 RPL の使用を防止します。

• RPL の次のネイバー ノード:RPL の次のネイバー ノードは、RPL オーナー ノードまたは RPL ネイバー ノードに隣接するイーサネット リング ノードです。これは、主にリングでの FDB フラッシュ最適化に使用されます。このノードはオプションです。

RPL の次のネイバー ノード:RPL の次のネイバー ノードは、RPL オーナー ノードまたは RPL ネイバー ノードに隣接するイーサネット リング ノードです。これは、主にリングでの FDB フラッシュ最適化に使用されます。このノードはオプションです。

図 15 で、G.8032 イーサネット リングについて説明します。

図 15 G.8032 イーサネット リング

リングのノードは、RAPS と呼ばれる制御メッセージを使用して、RPL リンクのオンとオフを切り替えるアクティビティを調整します。リンクの障害によって、障害が発生したリンクに面するポートをノードがブロックした後で、障害が発生したリンクに隣接するノードから両方の方向に RAPS 信号障害(RAPS SF)メッセージがトリガーされます。このメッセージの取得時に、RPL オーナーは、RPL ポートのブロックを解除します。

(注) リングの単一のリンク障害によって、ループフリー トポロジが確保されます。

リング リンクおよびノードの障害を検出するために、回線ステータスおよび接続障害管理プロトコルが使用されます。回復フェーズ中に、障害が発生したリンクが復元されると、復元されたリンクに隣接するノードは、RAPS no request(RAPS NR)メッセージを送信します。このメッセージの取得時に、RPL オーナーは RPL ポートをブロックし、RAPS no request, root blocked(RAPS NR, RB)メッセージを送信します。これにより、リング内の RPL オーナー以外のその他すべてのノードが、すべてのブロックされたポートのブロックを解除します。ERP プロトコルは、リング トポロジの単方向障害と複数のリンク障害シナリオの両方で機能するために十分に強力です。

G.8032 リングは、次の基本的なオペレータ管理コマンドをサポートします。

• Force switch (FS):オペレータは、特定のリング ポートを強制的にブロックできます。

Force switch (FS):オペレータは、特定のリング ポートを強制的にブロックできます。

– 既存の SF 状態がある場合でも有効です。

既存の SF 状態がある場合でも有効です。

– サポートされるリング用の複数の FS コマンド。

サポートされるリング用の複数の FS コマンド。

– 即時のメンテナンス操作を可能にするために使用できます。

即時のメンテナンス操作を可能にするために使用できます。

• Manual switch (MS):オペレータは、特定のリング ポートを手動でブロックできます。

Manual switch (MS):オペレータは、特定のリング ポートを手動でブロックできます。

– 既存の FS または SF 状態では無効です。

既存の FS または SF 状態では無効です。

– 新しい FS または SF 状態によって上書きされます。

新しい FS または SF 状態によって上書きされます。

– 複数の MS コマンドは、すべての MS コマンドを取り消します。

複数の MS コマンドは、すべての MS コマンドを取り消します。

• Clear:リング ポートで既存の FS または MS コマンドを取り消します。

Clear:リング ポートで既存の FS または MS コマンドを取り消します。

– 非リバーティブ モードをクリアするために(RPL オーナーで)使用されます。

非リバーティブ モードをクリアするために(RPL オーナーで)使用されます。

G.8032 リングは、複数のインスタンスをサポートできます。インスタンスは、物理的なリングに実行される論理リングです。そのようなインスタンスは、リング上のロード バランシング VLAN などのさまざまな理由で使用されます。たとえば、奇数の VLAN はリングの 1 方向に送信され、偶数の VLAN は他の方向に送信されることがあります。特定の VLAN は 1 つのインスタンスだけで設定できます。これらは複数のインスタンスと重複できません。重複すると、データ トラフィックまたは RAPS パケットは論理リングを通過する可能性があるため、望ましくありません。

G.8032 ERP は、リンク障害の検出に回線ステータスと接続障害管理(CFM)に依存する新しいテクノロジーを提供します。100ms の間隔で CFM Continuity Check Message(CCM)メッセージを実行することにより、SONET のようなスイッチング時間パフォーマンスとループ フリー トラフィックを実現できます。

イーサネット接続障害管理(CFM)と Ethernet Fault Detection(EFD)の設定の詳細については、『 Cisco ASR 9000 Series Aggregation Services Router Interface and Hardware Component Configuration Guide 』の「 Configuring Ethernet OAM on the Cisco ASR 9000 Series Router 」を参照してください。

タイマー

G.8032 は、競合状態および不要なスイッチング操作を回避するために異なる ERP タイマーを使用することを指定します。

• 遅延タイマー:RPL をブロックする前にネットワークが安定していることを確認するために RPL オーナーによって使用されます。

遅延タイマー:RPL をブロックする前にネットワークが安定していることを確認するために RPL オーナーによって使用されます。

– SF 状態の後で、SF が断続的に中断していないことを確認するために、Wait-to-Restore(WTR)タイマーが使用されます。WTR タイマーはオペレータが設定できます。デフォルトの時間間隔は 5 分です。時間間隔の範囲は 1 ~ 12 分です。

SF 状態の後で、SF が断続的に中断していないことを確認するために、Wait-to-Restore(WTR)タイマーが使用されます。WTR タイマーはオペレータが設定できます。デフォルトの時間間隔は 5 分です。時間間隔の範囲は 1 ~ 12 分です。

– FS/MS コマンドの後で、バックグラウンド状態でないことを確認するために、Wait-to-Block タイマーが使用されます。

FS/MS コマンドの後で、バックグラウンド状態でないことを確認するために、Wait-to-Block タイマーが使用されます。

(注) Wait-to-Block タイマーは、Wait-to-Restore タイマーよりも短くなることがあります。

• ガード タイマー:状態の変更時にすべてのノードで使用されます。これは、潜在的な古いメッセージが不要な状態変更を引き起こさないようにします。ガード タイマーは設定可能であり、デフォルトの時間間隔は 500 ミリ秒です。時間間隔の範囲 10 ~ 2000 ミリ秒です。

ガード タイマー:状態の変更時にすべてのノードで使用されます。これは、潜在的な古いメッセージが不要な状態変更を引き起こさないようにします。ガード タイマーは設定可能であり、デフォルトの時間間隔は 500 ミリ秒です。時間間隔の範囲 10 ~ 2000 ミリ秒です。

• hold-off タイマー:断続的なリンク障害をフィルタリングするために、基盤となるイーサネット レイヤによって使用されます。hold-off タイマーは設定可能であり、デフォルトの時間間隔は 0 秒です。時間間隔の範囲は 0 ~ 10 秒です。

hold-off タイマー:断続的なリンク障害をフィルタリングするために、基盤となるイーサネット レイヤによって使用されます。hold-off タイマーは設定可能であり、デフォルトの時間間隔は 0 秒です。時間間隔の範囲は 0 ~ 10 秒です。

– 障害は、このタイマーの有効期限が切れた場合だけリング保護メカニズムに報告されます。

障害は、このタイマーの有効期限が切れた場合だけリング保護メカニズムに報告されます。

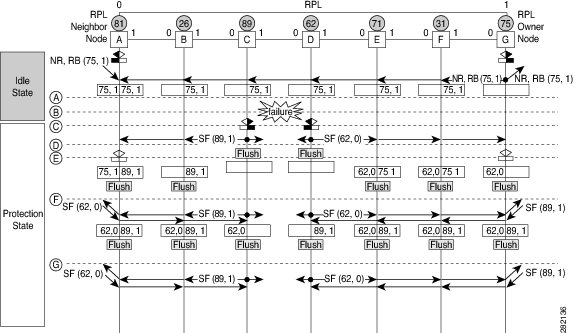

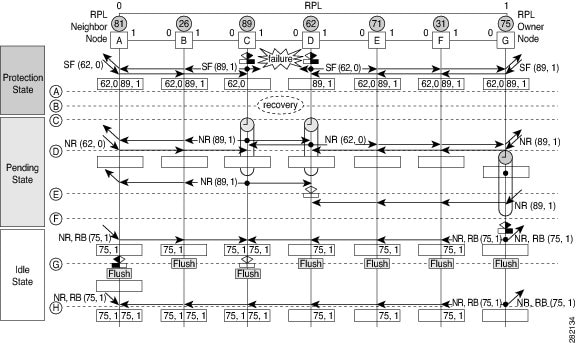

単一のリンク障害

図 16 は、単一のリンク障害が発生した場合の保護スイッチングを表します。

図 16 G.8032 の単一のリンク障害

図 16 は、7 つのイーサネット リング ノードで構成されたイーサネット リングを表します。RPL は、イーサネット リング ノード A と G 間のリング リンクです。これらのシナリオでは、RPL の両端がブロックされます。イーサネット リング ノード G は RPL オーナー ノードで、イーサネット リング ノード A は RPL ネイバー ノードです。

次の記号が使用されます。

次の手順では、図 16 で表されている単一のリンク障害でのステップを説明します。

1. リンクは正常な状態で動作しています。

リンクは正常な状態で動作しています。

2. 障害が発生します。

障害が発生します。

3. イーサネット リング ノード C と D は、ローカルの信号障害を検出し、ホールドオフ時間間隔後に障害が発生したリング ポートをブロックし、FDB フラッシュを実行します。

イーサネット リング ノード C と D は、ローカルの信号障害を検出し、ホールドオフ時間間隔後に障害が発生したリング ポートをブロックし、FDB フラッシュを実行します。

4. イーサネット リング ノード C と D は、SF 状態が続いている間、両方のリング ポートの(ノード ID、BPR)ペアとともに RAPS(SF)メッセージの定期的な送信を開始します。

イーサネット リング ノード C と D は、SF 状態が続いている間、両方のリング ポートの(ノード ID、BPR)ペアとともに RAPS(SF)メッセージの定期的な送信を開始します。

5. RAPS(SF)メッセージを受信するすべてのイーサネット リング ノードが FDB フラッシュを実行します。RPL オーナー ノード G および RPL のネイバー ノード A が RAPS(SF)メッセージを受信すると、イーサネット リング ノードは、RPL の終了のブロックを解除し、FDB フラッシュを実行します。

RAPS(SF)メッセージを受信するすべてのイーサネット リング ノードが FDB フラッシュを実行します。RPL オーナー ノード G および RPL のネイバー ノード A が RAPS(SF)メッセージを受信すると、イーサネット リング ノードは、RPL の終了のブロックを解除し、FDB フラッシュを実行します。

6. 2 番目の RAPS(SF)メッセージを受信するすべてのイーサネット リング ノードは、FDB フラッシュを再度実行します。これは、ノード ID と BPR ベース メカニズムが原因です。

2 番目の RAPS(SF)メッセージを受信するすべてのイーサネット リング ノードは、FDB フラッシュを再度実行します。これは、ノード ID と BPR ベース メカニズムが原因です。

7. 安定した SF 状態:イーサネット リングの RAPS メッセージ(SF)。これ以上の RAPS(SF)メッセージは、さらなるアクションをトリガーしません。

安定した SF 状態:イーサネット リングの RAPS メッセージ(SF)。これ以上の RAPS(SF)メッセージは、さらなるアクションをトリガーしません。

図 17 は、単一のリンク障害時の復帰を表します。

図 17 単一のリンク障害回復(リバーティブ操作)

次の手順では、図 17 で表されている単一のリンク障害回復でのステップを説明します。

1. リンクが安定した SF 状態で動作しています。

リンクが安定した SF 状態で動作しています。

2. リンク障害回復が行われます。

リンク障害回復が行われます。

3. イーサネット リング ノード C と D は、信号障害(SF)状態のクリアを検出し、ガード タイマーを開始し、両方のリング ポートの RAPS(NR)メッセージの定期的な送信を開始します。(ガード タイマーは、RAPS メッセージの受信を防止します)。

イーサネット リング ノード C と D は、信号障害(SF)状態のクリアを検出し、ガード タイマーを開始し、両方のリング ポートの RAPS(NR)メッセージの定期的な送信を開始します。(ガード タイマーは、RAPS メッセージの受信を防止します)。

4. イーサネット リング ノードが RAPS(NR)メッセージを受信すると、受信側リング ポートのノード ID および BPR のペアが削除され、RPL オーナー ノードは WTR タイマーを開始します。

イーサネット リング ノードが RAPS(NR)メッセージを受信すると、受信側リング ポートのノード ID および BPR のペアが削除され、RPL オーナー ノードは WTR タイマーを開始します。

5. イーサネット リング ノード C と D でガード タイマーの有効期限が切れると、受信する新しい RAPS メッセージを受け入れることがあります。イーサネット リング ノード D は、イーサネット リング ノード C から上位のノード ID を持つ RAPS(NR)メッセージを受信し、障害が発生していないリング ポートのブロックを解除します。

イーサネット リング ノード C と D でガード タイマーの有効期限が切れると、受信する新しい RAPS メッセージを受け入れることがあります。イーサネット リング ノード D は、イーサネット リング ノード C から上位のノード ID を持つ RAPS(NR)メッセージを受信し、障害が発生していないリング ポートのブロックを解除します。

6. WTR タイマーの有効期限が切れると、RPL オーナー ノードは、RPL の終端をブロックし、(ノード ID、BPR)ペアを持つ RAPS(NR、RB)メッセージを送信し、FDB フラッシュを実行します。

WTR タイマーの有効期限が切れると、RPL オーナー ノードは、RPL の終端をブロックし、(ノード ID、BPR)ペアを持つ RAPS(NR、RB)メッセージを送信し、FDB フラッシュを実行します。

7. イーサネット リング ノード C が RAPS(NR、RB)メッセージを受信すると、ブロックされたリング ポートのブロックを解除し、RAPS(NR)メッセージの送信を停止します。一方、RPL ネイバー ノード A が RAPS(NR、RB)メッセージを受信すると、RPL の終了をブロックします。さらに、イーサネット リング ノード A ~ F は、ノード ID と BPR ベース メカニズムが存在することが原因で、RAPS(NR、RB)メッセージを受信すると FDB フラッシュを実行します。

イーサネット リング ノード C が RAPS(NR、RB)メッセージを受信すると、ブロックされたリング ポートのブロックを解除し、RAPS(NR)メッセージの送信を停止します。一方、RPL ネイバー ノード A が RAPS(NR、RB)メッセージを受信すると、RPL の終了をブロックします。さらに、イーサネット リング ノード A ~ F は、ノード ID と BPR ベース メカニズムが存在することが原因で、RAPS(NR、RB)メッセージを受信すると FDB フラッシュを実行します。

Flow Aware Transport 疑似回線(FAT PW)

ルータは通常、ラベル スタックの最低ラベル(特定の疑似回線のすべてのフローに対して同じラベル)に基づいてトラフィックをロードバランスします。このとき、非対称ロードバランシングが発生することがあります。このコンテキストでは、フローは同じ送信元/宛先ペアを持つパケットのシーケンスを示します。パケットは、送信元プロバイダー エッジ(PE)から宛先 PE に転送されます。

Flow-Aware Transport 疑似回線(FAT PW)は、疑似回線内の個々のフローを識別する機能を提供します。また、ルータに対してこれらのフローを使用してトラフィックをロードバランスする機能を提供します。等価コスト マルチパス(ECMP)が使用されている場合は、FAT PW はコア内のトラフィックのロードバランスに使用されます。疑似回線に伝送される個々のパケット フローに基づいてフロー ラベルが作成され、最低ラベルとしてパケットに挿入されます。ルータは、フロー ラベルをロードバランシングに使用できます。これにより、コア内の ECMP パスまたはリンクがバンドルされたパスでより適切なトラフィックの分配が実現します。

図 18 に、FAT PW と、ECMP およびバンドルされたリンクへ分配される 2 つのフローの例を示します。

図 18 FAT PW と ECMP およびバンドルされたリンクへ分配される 2 つのフロー

追加ラベルは、仮想回線(VC)のフロー情報を含むスタック(フロー ラベルと呼ばれる)に追加されます。フロー ラベルは、PW 内のフローを区別する一意の ID で、送信元/宛先 MAC アドレスと送信元/宛先 IP アドレスから取得されます。フロー ラベルにはラベル スタック(EOS)ビット セットの末尾が含まれ、VC ラベルの後ろや、コントロール ワード(存在する場合)の前に挿入されます。入力 PE は、フロー ラベルを計算し、転送します。FAT PW コンフィギュレーションは、フロー ラベルをイネーブルにします。出力 PE は、決定が行われないように、フロー ラベルを廃棄します。

すべてのコア ルータが、FAT PW でフローラベルに基づいてロード バランシングを実行します。これにより、ECMP とリンク バンドルへのフローの分配が可能になります。

疑似回線ヘッドエンド

疑似回線(PW)は、IP/MPLS パケットスイッチド ネットワーク(PSN)でのペイロードの透過的な伝送を可能にします。PW は、コア ネットワークに戻るカスタマー トラフィックのための、簡単で管理可能な軽いトンネルと見なされます。サービス プロバイダーは、PW 接続をネットワークのアクセスおよび集約の領域に拡張しています。

疑似回線ヘッドエンド(PWHE)は、レイヤ 3(VRF またはグローバル)ドメインまたはレイヤ 2 ドメインへのアクセス疑似回線(PW)の終端を可能にするテクノロジーです。PW は、共通の IP/MPLS ネットワーク インフラストラクチャへのカスタマー トラフィックのトンネリングのために、簡単でスケーラブルなメカニズムを提供します。PWHE により、カスタマーは、サービス プロバイダー エッジ(PE)ルータ上で、QoS アクセス リスト(ACL)、L3VPN などの機能を PWHE インターフェイス単位でプロビジョニングできます。

PWHE の利点

PWHE の実装には次のような利点があります。

• アクセスまたは集約ネットワークの基礎となる物理転送メディアからの、サービス PE のカスタマー側インターフェイス(CFI)の分離

アクセスまたは集約ネットワークの基礎となる物理転送メディアからの、サービス PE のカスタマー側インターフェイス(CFI)の分離

• アクセスまたは集約ネットワークおよびサービス PE の CapEx の削減

アクセスまたは集約ネットワークおよびサービス PE の CapEx の削減

• カスタマー側レイヤ 2 UNI インターフェイス セットの分配および拡大

カスタマー側レイヤ 2 UNI インターフェイス セットの分配および拡大

• OAM 機能の統一方法の実装

OAM 機能の統一方法の実装

• プロバイダーによるレイヤ 3 サービスのフットプリントの延長または拡張が可能

プロバイダーによるレイヤ 3 サービスのフットプリントの延長または拡張が可能

• 次世代ネットワーク(NGN)にカスタマー トラフィックの終端方法を提供

次世代ネットワーク(NGN)にカスタマー トラフィックの終端方法を提供

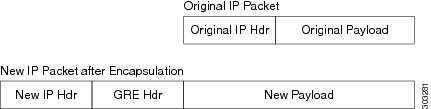

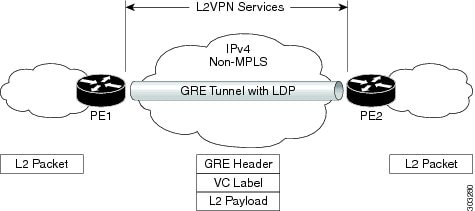

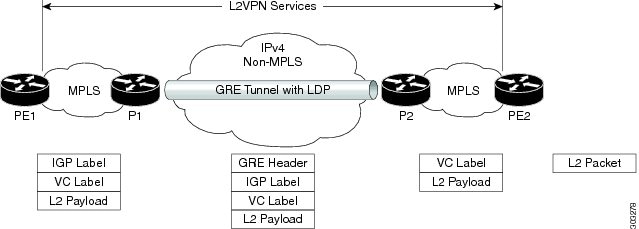

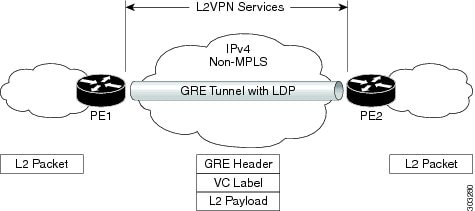

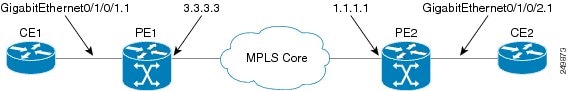

L2VPN over GRE

システムは、総称ルーティング カプセル化(GRE)トンネル上で IP パケットを転送するために、最初に GRE ヘッダーで元の IP パケットをカプセル化します。カプセル化された GRE パケットは、パケットを宛先に転送するために使用する外部の転送ヘッダーによって再びカプセル化されます。図 19 に、IP 転送ネットワークでの GRE のカプセル化の例を示します。

図 19 GRE のカプセル化

(注) 新しい IP パケットでは、新しいペイロードは元の IP パケットに似ています。また、新しい IP ヘッダー(新しい IP Hdr)は、トンネル IP ヘッダーに似ており、転送ヘッダーにも似ています。

GRE トンネル エンドポイントで GRE パケットのカプセル化が解除されると、ペイロード タイプに基づいてそのパケットが転送されます。たとえば、ペイロードがラベル付きパケットの場合は、仮想回線(VC)ラベルまたは VPN ラベルに基づいて、L2VPN および L3VPN にそれぞれ転送されます。

GRE 配置シナリオ

L2VPN ネットワークでは、次のシナリオで GRE を配置できます。

• プロバイダー エッジ(PE)と PE ルータ間に GRE トンネルを設定

プロバイダー エッジ(PE)と PE ルータ間に GRE トンネルを設定

• P ルータと P ルータ間に GRE トンネルを設定

P ルータと P ルータ間に GRE トンネルを設定

• P ルータと PE ルータ間に GRE トンネルを設定

P ルータと PE ルータ間に GRE トンネルを設定

次の図は、さまざまなシナリオを示します。

図 20 PE ルータと PE ルータ間に設定された GRE トンネル

図 21 P ルータと P ルータ間に設定された GRE トンネル

図 22 P ルータと PE ルータ間に設定された GRE トンネル

(注) これらの配置シナリオは、VPWS および VPLS に適用されます。

優先パスとしての GRE トンネル

優先トンネル パス機能により、疑似回線を特定の GRE トンネルにマッピングできます。接続回線は、リモート PE ルータの IP アドレス(IGP または LDP を使用して到達可能)ではなく、GRE トンネル インターフェイスに相互接続されます。優先トンネル パスを使用する場合、L2 トラフィックを転送する GRE トンネルが 2 台の PE ルータ間で動作することが常に想定されます(つまり、始端はインポジション PE ルータで、終端はディスポジション PE ルータです)。

マルチポイント レイヤ 2 サービスの実装方法

ここでは、VPLS の実装に必要なタスクについて説明します。

• 「ブリッジ ドメインの設定」

「ブリッジ ドメインの設定」

• 「レイヤ 2 セキュリティの設定」

「レイヤ 2 セキュリティの設定」

• 「レイヤ 2 仮想転送インスタンスの設定」

「レイヤ 2 仮想転送インスタンスの設定」

• 「MAC アドレス関連パラメータの設定」

「MAC アドレス関連パラメータの設定」

• 「AC スプリット ホライズン グループへの接続回線の設定」

「AC スプリット ホライズン グループへの接続回線の設定」

• 「AC スプリット ホライズン グループへのアクセス疑似回線の追加」

「AC スプリット ホライズン グループへのアクセス疑似回線の追加」

• 「BGP オートディスカバリおよびシグナリングでの VPLS の設定」

「BGP オートディスカバリおよびシグナリングでの VPLS の設定」

• 「BGP オートディスカバリおよび LDP シグナリングでの VPLS の設定」

「BGP オートディスカバリおよび LDP シグナリングでの VPLS の設定」

• 「G.8032 イーサネット リング保護の設定」

「G.8032 イーサネット リング保護の設定」

• 「Flow Aware Transport 疑似回線の設定」

「Flow Aware Transport 疑似回線の設定」

• 「疑似回線ヘッドエンドの設定」

「疑似回線ヘッドエンドの設定」

• 「L2VPN over GRE の設定」

「L2VPN over GRE の設定」

ブリッジ ドメインの作成

ブリッジ ドメインを作成するには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを含めることができるブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

疑似回線の設定

ブリッジ ドメインで疑似回線を設定するには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. exit

exit

7. neighbor { A.B.C.D } { pw-id value }

neighbor { A.B.C.D } { pw-id value }

8. dhcp ipv4 snoop profile { dhcp_snoop_profile_name }

dhcp ipv4 snoop profile { dhcp_snoop_profile_name }

9. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 • 指定した仮想転送インターフェイス名を設定するには、 vfi-name 引数を使用します。 指定した仮想転送インターフェイス名を設定するには、 vfi-name 引数を使用します。 |

ステップ 6 |

exit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# exit RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

現在のコンフィギュレーション モードを終了します。 |

ステップ 7 |

neighbor { A.B.C.D } { pw-id value }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# neighbor 10.1.1.2 pw-id 1000 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-pw)# |

アクセス疑似回線ポートをブリッジ ドメインに追加するか、または疑似回線を仮想転送インターフェイス(VFI)に追加します。 • 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 は再帰的または非再帰的プレフィクスです。 • 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 |

ステップ 8 |

dhcp ipv4 snoop profile { dhcp_snoop_profile_name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-pw)# dhcp ipv4 snoop profile profile1 |

ブリッジ上で DHCP スヌーピングをイネーブルにして、DHCP スヌーピング プロファイルを対応付けます。 |

ステップ 9 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-pw)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-pw)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

メンバのブリッジ ドメインへの関連付け

ブリッジ ドメインの作成後、ブリッジ ドメインにインターフェイスを割り当てるには、この作業を実行します。次のタイプのブリッジ ポートは、ブリッジ ドメインに関連付けられています。

• イーサネットおよび VLAN

イーサネットおよび VLAN

• VFI

VFI

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. interface type interface-path-id

interface type interface-path-id

6. static-mac-address { MAC-address }

static-mac-address { MAC-address }

7. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

interface type interface-path-id

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# interface GigabitEthernet 0/4/0/0 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-ac)# |

インターフェイス コンフィギュレーション モードを開始し、同じブリッジ ドメインに属する他のインターフェイスからパケットを転送および受信できるブリッジ ドメインにインターフェイスを追加します。 |

ステップ 6 |

static-mac-address { MAC-address }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-ac)# static-mac-address 1.1.1 |

スタティック MAC アドレスを設定してリモート MAC アドレスを疑似回線またはその他のブリッジ インターフェイスに関連付けます。 |

ステップ 7 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-ac)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-ac)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

ブリッジ ドメイン パラメータの設定

ブリッジ ドメイン パラメータを設定するには、ブリッジ ドメインに次のパラメータを関連付けます。

• Maximum transmission unit (MTU):ブリッジ ドメインのすべてのメンバーに同じ MTU があることを指定します。MTU サイズが異なるブリッジ ドメイン メンバーは、まだブリッジ ドメインに関連付けられている場合でもブリッジ ドメインによって使用されません。

Maximum transmission unit (MTU):ブリッジ ドメインのすべてのメンバーに同じ MTU があることを指定します。MTU サイズが異なるブリッジ ドメイン メンバーは、まだブリッジ ドメインに関連付けられている場合でもブリッジ ドメインによって使用されません。

• Flooding:ブリッジ ドメインのフラッディングをイネーブルまたはディセーブルにします。デフォルトでは、フラッディングはイネーブルです。

Flooding:ブリッジ ドメインのフラッディングをイネーブルまたはディセーブルにします。デフォルトでは、フラッディングはイネーブルです。

• Dynamic ARP Inspection (DAI):有効な ARP 要求と応答だけが中継されるようにします。

Dynamic ARP Inspection (DAI):有効な ARP 要求と応答だけが中継されるようにします。

• IP SourceGuard (IPSG):レイヤ 2 ポートで送信元 IP アドレス フィルタリングをイネーブルにします。

IP SourceGuard (IPSG):レイヤ 2 ポートで送信元 IP アドレス フィルタリングをイネーブルにします。

(注) DAI および IPSG 機能が正常に動作していることを確認するには、DAI および IPSG 違反についてパケット ドロップ統計情報を調べます。パケット ドロップ統計情報は、show l2vpn bridge-domain bd-name <> detail コマンドの出力で確認できます。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. flooding disable

flooding disable

6. mtu bytes

mtu bytes

7. dynamic-arp-inspection { address-validation | disable | logging }

dynamic-arp-inspection { address-validation | disable | logging }

8. ip-source-guard logging

ip-source-guard logging

9. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

flooding disable

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# flooding disable |

ブリッジ ドメイン レベルまたはブリッジ ポート レベルでトラフィックのフラッディングを設定します。 |

ステップ 6 |

mtu bytes

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# mtu 1000 |

ブリッジ ドメインの最大パケット サイズまたは最大伝送単位(MTU)サイズを調整します。 • バイト単位で MTU サイズを指定するには、 bytes 引数を使用します。範囲は 64 ~ 65535 です。 バイト単位で MTU サイズを指定するには、 bytes 引数を使用します。範囲は 64 ~ 65535 です。 |

ステップ 7 |

dynamic-arp-inspection { address-validation | disable | logging }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# dynamic-arp-inspection |

ダイナミック ARP インスペクション コンフィギュレーション サブモードを開始します。有効な ARP 要求および応答だけがリレーされるようになります。 (注) ブリッジ ドメインまたはブリッジ ポートのダイナミック ARP インスペクションを設定できます。 |

ステップ 8 |

ip-source-guard logging

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# ip-source-guard logging |

IP ソース ガード コンフィギュレーション サブモードを開始し、レイヤ 2 ポート上で送信元 IP アドレス フィルタリングをイネーブルにします。 ブリッジ ドメインまたはブリッジ ポートで IP ソース ガードをイネーブルにできます。デフォルトでは、ブリッジの下のブリッジ ポートは親ブリッジから IP ソース ガード設定を継承します。 デフォルトでは、すべてのブリッジに対して IP ソース ガードがディセーブルです。 |

ステップ 9 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

ブリッジ ドメインのディセーブル化

ブリッジ ドメインをディセーブルにするには、次の作業を実行します。ブリッジ ドメインをディセーブルにすると、ブリッジ ドメインに関連付けられているすべての VFI がディセーブルになります。引き続き、ブリッジ ドメインに関連付けられたブリッジ ドメインと VFI にメンバーを接続するか、または取り外すことができます。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. shutdown

shutdown

6. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、l2vpn ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

shutdown

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインをシャットダウンし、ブリッジと、ブリッジ下のすべての接続回線と疑似回線を管理ダウン状態に戻します。 |

ステップ 6 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

不明なユニキャスト フラッディングのブロック

ブリッジ ドメイン レベルで不明なユニキャスト トラフィックのフラッディングをディセーブルにするには、次の作業を実行します。

ブリッジ ドメイン、ブリッジ ポート、またはアクセス疑似回線レベルで不明なユニキャスト トラフィックのフラッディングをディセーブルにできます。デフォルトでは、不明なユニキャスト トラフィックは、ブリッジ ドメインのすべてのポートにフラッディングされます。

(注) ブリッジ ドメインで不明なユニキャスト トラフィックのフラッディングをディセーブルにすると、ブリッジ ドメイン内のすべてのポートがこの設定を継承します。ブリッジ ドメイン設定を上書きするように、ブリッジ ポートを設定できます。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group name

bridge group bridge-group name

4. bridge-domain bridge-domain name

bridge-domain bridge-domain name

5. flooding unknown-unicast disable

flooding unknown-unicast disable

6. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、l2vpn ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

flooding unknown-unicast disable

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)#

flooding unknown-unicast disable |

ブリッジ ドメイン レベルで不明なユニキャスト トラフィックのフラッディングをディセーブルにします。 |

ステップ 6 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

フラッディング最適化モードの変更

ブリッジ ドメインでフラッディング最適化モードを変更するには、次の作業を行います。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group name

bridge group bridge-group name

4. bridge-domain bridge-domain name

bridge-domain bridge-domain name

5. flood mode convergence-optimized

flood mode convergence-optimized

6. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、l2vpn ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

flood mode convergence-optimized

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)#

flood mode convergence-optimized |

デフォルトのフラッディング最適化モードを帯域幅最適化モードからコンバージェンス モードに変更します。 |

ステップ 6 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

レイヤ 2 セキュリティのイネーブル化

ブリッジのレイヤ 2 ポート セキュリティをイネーブルにするには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. security

security

6. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group

bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

各ネットワーク インターフェイスをブリッジ グループに割り当てて、L2VPN ブリッジ グループ コンフィギュレーション モードを開始します。 |

ステップ 4 |

bridge-domain

bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# security |

ブリッジのレイヤ 2 ポート セキュリティをイネーブルにします。 |

ステップ 6 |

end

または

commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end

または

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

uncommitted changes found, commit them before exiting(yes/no/cancel)?

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

Dynamic Host Configuration Protocol(DHCP)プロファイルの対応付け

ブリッジ上で DHCP スヌーピングをイネーブルにし、ブリッジに DHCP スヌーピング プロファイルを対応付けるには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. dhcp ipv4 snoop { profile profile-name }

dhcp ipv4 snoop { profile profile-name }

6. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN モードを開始します。 |

ステップ 3 |

bridge group

bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

各ネットワーク インターフェイスをブリッジ グループに割り当てて、L2VPN ブリッジ グループ コンフィギュレーション モードを開始します。 |

ステップ 4 |

bridge-domain

bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

dhcp ipv4 snoop {

profile

profile-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# dhcp ipv4 snoop profile attach |

ブリッジ上で DHCP スヌーピングをイネーブルにし、ブリッジに DHCP スヌーピング プロファイルを対応付けます。 • DHCP プロファイルを対応付けるには、profile キーワードを使用します。profile-name 引数は、DHCPv4 スヌーピングのプロファイル名です。 DHCP プロファイルを対応付けるには、profile キーワードを使用します。profile-name 引数は、DHCPv4 スヌーピングのプロファイル名です。 |

ステップ 6 |

end

または

commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

uncommitted changes found, commit them before exiting(yes/no/cancel)?

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

ブリッジ ドメインの仮想転送インスタンスの追加

ブリッジ ドメインのすべてのプロバイダー エッジ(PE)デバイスでレイヤ 2 仮想転送インスタンス(VFI)を作成するには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 |

ステップ 6 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

疑似回線の仮想転送インスタンスへの関連付け

VFI を作成したら、1 つ以上の疑似回線を VFI に関連付けるには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. neighbor { A.B.C.D } { pw-id value }

neighbor { A.B.C.D } { pw-id value }

7. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 |

ステップ 6 |

neighbor { A.B.C.D } { pw-id value }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# neighbor 10.1.1.2 pw-id 1000 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# |

アクセス疑似回線ポートをブリッジ ドメインに追加するか、または疑似回線を仮想転送インターフェイス(VFI)に追加します。 • 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 • 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 |

ステップ 7 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

ブリッジ ドメインへの仮想転送インスタンスの関連付け

VFI をブリッジ ドメインのメンバーになるように関連付けるには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. neighbor { A.B.C.D } { pw-id value }

neighbor { A.B.C.D } { pw-id value }

7. static-mac-address { MAC-address }

static-mac-address { MAC-address }

8. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 |

ステップ 6 |

neighbor { A.B.C.D } { pw-id value }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# neighbor 10.1.1.2 pw-id 1000 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# |

アクセス疑似回線ポートをブリッジ ドメインに追加するか、または疑似回線を仮想転送インターフェイス(VFI)に追加します。 • 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 • 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 |

ステップ 7 |

static-mac-address { MAC-address }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# static-mac-address 1.1.1 |

スタティック MAC アドレスを設定してリモート MAC アドレスを疑似回線またはその他のブリッジ インターフェイスに関連付けます。 |

ステップ 8 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

疑似回線への疑似回線クラスの接続

疑似回線に疑似回線クラスを接続するには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. neighbor { A.B.C.D } { pw-id value }

neighbor { A.B.C.D } { pw-id value }

7. pw-class { class-name }

pw-class { class-name }

8. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 |

ステップ 6 |

neighbor { A.B.C.D } { pw-id value }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# neighbor 10.1.1.2 pw-id 1000 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# |

アクセス疑似回線ポートをブリッジ ドメインに追加するか、または疑似回線を仮想転送インターフェイス(VFI)に追加します。 • 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 • 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 |

ステップ 7 |

pw-class { class-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# pw-class canada |

疑似回線に使用する疑似回線クラス テンプレート名を設定します。 |

ステップ 8 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

スタティック ラベルを使用した Any Transport over Multiprotocol 疑似回線の設定

スタティック ラベルを使用して Any Transport over Multiprotocol(AToM)疑似回線を設定するには、次の作業を実行します。疑似回線は、ローカルとリモートに MPLS スタティック ラベルを設定することでスタティック AToM 疑似回線になります。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. neighbor { A.B.C.D } { pw-id value }

neighbor { A.B.C.D } { pw-id value }

7. mpls static label { local value } { remote value }

mpls static label { local value } { remote value }

8. end

end

または

commit

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 |

ステップ 6 |

neighbor { A.B.C.D } { pw-id value }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# neighbor 10.1.1.2 pw-id 1000 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# |

アクセス疑似回線ポートをブリッジ ドメインに追加するか、または疑似回線を仮想転送インターフェイス(VFI)に追加します。 • 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 相互接続ピアの IP アドレスを指定するには、 A.B.C.D 引数を使用します。 • 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 疑似回線 ID および ID 値を設定するには、 pw-id キーワードを使用します。範囲は 1 ~ 4294967295 です。 |

ステップ 7 |

mpls static label { local value } { remote value }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# mpls static label local 800 remote 500 |

MPLS スタティック ラベルおよびアクセス疑似回線コンフィギュレーションのスタティック ラベルを設定します。ローカルおよびリモートの疑似回線ラベルを設定できます。 |

ステップ 8 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi-pw)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

仮想転送インスタンスのディセーブル化

VFI をディセーブルにするには、次の作業を実行します。VFI がディセーブルの場合、VFI に関連付けられた、以前に確立された疑似回線はすべて切断されます。LDP アドバタイズメントは、VFI に関連付けられた MAC アドレスを回収するために送信されます。ただし、シャットダウン後にも引き続き接続回線を VFI に接続したり切断したりできます。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. vfi { vfi-name }

vfi { vfi-name }

6. shutdown

shutdown

7. end

end

または

commit

8. show l2vpn bridge-domain [ detail ]

show l2vpn bridge-domain [ detail ]

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

vfi { vfi-name }

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# vfi v1 RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# |

仮想転送インターフェイス(VFI)パラメータを設定し、L2VPN ブリッジ グループ ブリッジ ドメイン VFI コンフィギュレーション モードを開始します。 |

ステップ 6 |

shutdown

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# shutdown |

仮想転送インターフェイス(VFI)をディセーブルにします。 |

ステップ 7 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-vfi)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

ステップ 8 |

show l2vpn bridge-domain [ detail ]

RP/0/RSP0/CPU0:router# show l2vpn bridge-domain detail |

VFI の状態を表示します。たとえば、VFI をシャットダウンすると、VFI はブリッジ ドメインでシャットダウンされていると示されています。 |

MAC アドレスの送信元ベースの学習の設定

MAC アドレスの送信元ベースの学習を設定するには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. mac

mac

6. learning disable

learning disable

7. end

end

または

commit

8. show l2vpn bridge-domain [ detail ]

show l2vpn bridge-domain [ detail ]

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |

bridge group bridge-group-name

RP/0/RSP0/CPU0:router(config-l2vpn)# bridge group csco RP/0/RSP0/CPU0:router(config-l2vpn-bg)# |

ブリッジ ドメインを包含できるようにブリッジ グループを作成し、ブリッジ ドメインにネットワーク インターフェイスを割り当てます。 |

ステップ 4 |

bridge-domain bridge-domain-name

RP/0/RSP0/CPU0:router(config-l2vpn-bg)# bridge-domain abc RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# |

ブリッジ ドメインを確立し、L2VPN ブリッジ グループ ブリッジ ドメイン コンフィギュレーション モードを開始します。 |

ステップ 5 |

mac

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd)# mac RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-mac)# |

L2VPN ブリッジ グループ ブリッジ ドメイン MAC コンフィギュレーション モードを開始します。 |

ステップ 6 |

learning disable

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-mac)# learning disable |

ブリッジ ドメイン レベルで MAC 学習をディセーブルにします。 |

ステップ 7 |

end または commit

RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-mac)# end または RP/0/RSP0/CPU0:router(config-l2vpn-bg-bd-mac)# commit |

設定変更を保存します。 • end コマンドを実行すると、変更をコミットするように要求されます。 end コマンドを実行すると、変更をコミットするように要求されます。

Uncommitted changes found, commit them before exiting(yes/no/cancel)?

[cancel]:

– yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 yes と入力すると、実行コンフィギュレーション ファイルに変更が保存され、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。 – no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 no と入力すると、コンフィギュレーション セッションが終了して、ルータが EXEC モードに戻ります。変更はコミットされません。 – cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 cancel と入力すると、現在のコンフィギュレーション セッションが継続します。コンフィギュレーション セッションは終了せず、設定変更もコミットされません。 • 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 実行コンフィギュレーション ファイルに変更を保存し、コンフィギュレーション セッションを継続するには、 commit コマンドを使用します。 |

ステップ 8 |

show l2vpn bridge-domain [ detail ]

RP/0/RSP0/CPU0:router# show l2vpn bridge-domain detail |

MAC アドレスの送信元ベースの学習がブリッジでディセーブルになったことの詳細が表示されます。 |

MAC アドレス回収のイネーブル化

指定されたブリッジ ドメインの MAC アドレス回収をイネーブルにするには、次の作業を実行します。

手順の概要

1. configure

configure

2. l2vpn

l2vpn

3. bridge group bridge-group-name

bridge group bridge-group-name

4. bridge-domain bridge-domain-name

bridge-domain bridge-domain-name

5. mac

mac

6. withdrawal

withdrawal

7. end

end

または

commit

8. show l2vpn bridge-domain [ detail ]

show l2vpn bridge-domain [ detail ]

手順の詳細

|

|

|

ステップ 1 |

configure

RP/0/RSP0/CPU0:router# configure |

グローバル コンフィギュレーション モードを開始します。 |

ステップ 2 |

l2vpn

RP/0/RSP0/CPU0:router(config)# l2vpn RP/0/RSP0/CPU0:router(config-l2vpn)# |

L2VPN コンフィギュレーション モードを開始します。 |

ステップ 3 |